Область изобретения

Настоящее изобретения относится к сфере отслеживания, антиконтрафактной защиты физических объектов, таких как продукты, как, например, фармацевтические средства или другие лечебно-оздоровительных продукты и, прежде всего, к подготовке и выполнению защищенной проверки аутентичности таких объектов. Прежде всего, изобретение относится к способу и системе для подготовки и последующей защищенной проверки аутентичности физического объекта или группы физических объектов посредством его получателя, к способу и системе проверки аутентичности физического объекта или группы физических объектов, к способу и к системе для защищенного обеспечения зависящей от времени схемы комбинирования для проверки аутентичности физического объекта или группы физических объектов согласно вышеупомянутым способам и к связанным компьютерным программам, соответствующим этим способам.

Предпосылки создания изобретения

Во многих отраслях промышленности контрафакция продуктов является существенной проблемой, которая не только оказывает значительное влияние на доходы производителя оригинального продукта, но может даже представлять серьезную опасность здоровью и даже жизни потребителя или оператора контрафактных, то есть поддельных товаров. Такие важные в отношении безопасности категории продуктов включают в себя, прежде всего, детали для автомобилей и воздушных судов, компоненты для сооружения зданий или других инфраструктур, пищевые продукты и даже медицинские прибора и лекарства.

Кроме того, в широком диапазоне разных отраслей промышленности важным требованием является отслеживание товаров и объектов. Прежде всего, это относится к логистике и инфраструктуре цепочки поставок и в высшей степени регулируемым/структурированным средам рабочего процесса. Примерами являются промышленные рабочие места, регулируемые официальными регуляторами, такими как FDA (управление по продовольствию и лекарствам США), и/или сертифицированные, например согласно GMP (качественная производственная практика), GLP (качественная лабораторная практика), GCP (качественная клиническая практика) или DIN ISO или другие подобные стандарты и правила. Каждая из этих регулируемых сред требует, прежде всего, аудиторского следа и контролируемых технологий. Другим примером является прослеживаемость высокоценных продуктов, таких как промышленные запасные части, для подтверждения аутентичности и предполагаемого использования этих деталей на вторичных рынках.

Для ограничения контрафакции и обеспечения цепочки поставок и целостности рабочего процесса, включая опознавание и проверку аутентичности продуктов в рабочем процессе, разные отрасли промышленности разработали несколько разных защитных мер и решений идентификации. Широко используемые меры защиты включают в себя добавление к продукту так называемого признака защиты, причем признак довольно сложно подделать. Например, голограммы, цветопеременные чернила, защитные нити и внедренные магнитные частицы являются известными признаками защиты, которые сложно воспроизвести фальсификатору. В то время как некоторые из этих признаков защиты являются "открытыми", то есть могут быть легко увидены или иным образом опознаны пользователем продукта, другие признаки защиты являются "скрытыми", то есть они спрятаны и могут быть обнаружены только посредством использования специальных приборов, таких как источники ультрафиолетового света, спектрометры, микроскопы или детекторы магнитного поля или даже более сложное криминалистическое оборудование. Примерами скрытых признаков защиты являются, прежде всего, надпечатки люминесцентными чернилами или чернилами, которые видны только в инфракрасной части электромагнитного спектра, но не в видимой части, особые составы материала и магнитные пигменты.

Особая группа признаков защиты, которые используются, прежде всего, в криптографии, известна как "физические неклонируемые функции" (PUFs). PUF (единственное число от PUFs прим. переводчика) является физическим объектом, который воплощен в физической структуре и его можно просто оценить, но сложно предсказать даже для взломщика с физическим доступом к PUF. PUFs зависят от уникальности своей физической микроструктуры, которая типичным образом включает в себя случайный компонент, который, по существу, уже присутствует физическом объекте или явным образом внедрен в физический объект или сгенерирован в физическом объекте во время его изготовления и который, по существу, является неконтролируемым и непредсказуемым. Соответственно, даже PUFs, произведенные по абсолютно такому же производственному процессу, отличаются, по меньшей мере, своим случайным компонентом и, таким образом, могут быть различены. В то время как в большинстве случаев PUFs являются скрытыми признаками, это не является ограничением, и возможны также открытые PUFs. Кроме того, PUFs являются идеальными для предоставления возможности пассивной (то есть, без активного транслирования) идентификации физических объектов.

Прежде всего, PUFs известны в связи с их реализацией в интегральных электронные схемах посредством минимальных неизбежных вариаций в произведенных на микросхеме микроструктурах в заданных соотнесенных с процессом допусках и, прежде всего, используемых для получения из них криптографических ключей, например в микросхемах для смарт-карт или других соотнесенных с безопасностью микросхем. Пример разъяснения и применения таких соотнесенных с микросхемами PUFs раскрыт в статье "Background on Physical Unclonable Functions (PUFs) [Предпосылки физических неклонируемых функций ((PUFs)]", Virginia Tech, Department of Electrical and Computer Engineering, 2011, которая доступна в Интернете по ссылке: http://rijndael.ece.vt.edu/puf/background.html.

Однако известны также другие типы PUFs, такие как случайное распределение волокон в используемой в качестве субстрата для изготовления банкнот бумаге, причем распределение и ориентация волокон могу быть обнаружены специальными детекторами и использованы в качестве признака защиты банкноты. Также, в качестве PUFs могут быть использованы красители, преобразующие длинноволновое излучение в коротковолновое излучение (UCDs), прежде всего секретные смеси из них.

Для оценки PUF используется так называемая схема проверки аутентичности "вызов-отклик". "Вызов" является примененным к PUF физическим воздействием, а "отклик" является реакцией на воздействие. Отклик зависит от неконтролируемой и непредсказуемой природы физической микроструктуры и, следовательно, может быть использован для проверки аутентичности PUF и, следовательно, также физического объекта, часть которого образует PUF. Особый вызов и соответствующий ему отклик вместе образуют так называемую "пару вызов-отклик" (CRP).

Основанные на использовании PUFs для проверки аутентичности продуктов способы и системы защиты от фальсификации описаны в каждой из двух Европейских патентных заявках: ЕР 3 340212 А1 и ЕР 3 340 213 (А1) и в другой Европейской патентной заявке ЕР 18 170 044.4, содержание каждой из которых включено в полном объеме в данную заявку посредством ссылки. Другие способы и системы защиты от фальсифицирования, основанные на автоматическом распознавании объекта, и проверка аутентичности, основанная на таком распознавании, описаны в другой Европейской патентной заявке ЕР 18 170 047.7, содержание которой также включено в полном объеме в данную заявку посредством ссылки.

Асимметричная криптография, которая иногда также называется "криптографией с открытым ключом" или "криптографией с открытым/личным ключом", является известной, основанной на криптографической системе технологией, причем каждая пара ключей включает в себя открытый ключ и личный ключ. Открытые ключи могут быть широко распространенными и обычно даже общедоступными, в то время как личные ключи держатся в секрете и обычно известны только их владельцу или держателю. Асимметричная криптография делает возможным как (i) проверку аутентичности, когда открытый ключ используется для проверки подлинности, что держатель спаренного открытого ключа является источником специфической информации, например содержащих информацию сообщения или хранимых данных, посредством цифрового подписывания с помощью своего личного ключа, так и (ii) защиту информации, например сообщения или хранимых данных, посредством шифрования, посредством чего только владелец/держатель спаренного личного ключа может дешифровать сообщение, зашифрованное с открытым ключом кем-то другим.

Недавно была разработана технология блокчейна, причем блокчейн является открытым реестром в виде содержащей множество блоков данных распределенной базы данных, который поддерживает непрерывно расширяющийся список записей данных и защищен от фальсифицирования и изменения посредством криптографических средств. Известным применением технологи блокчейна является виртуальная валюта "Биткойн", используемая для денежных операций в Интернете. Другая известная блокчейн-платформа разработана, например, проектом Ethereum. По существу, блокчейн может быть описан как децентрализованный протокол для записи сделок между контрагентами, который явно фиксирует и запоминает любые изменения в своей распределенной базе данных и хранит их "вечно", то есть до тех пор, пока существует блокчейн. Хранение информации в блокчейне включает в себя цифровое подписание подлежащей хранению в блоке блокчейна информации. Кроме того, поддержание блокчейна включает в себя процесс, называемый "майнинг блокчейна", причем так называемые "майнеры", являясь частью инфраструктуры блокчейна, проверяют подлинность и запечатывают каждый блок, так что содержащаяся в нем информация сохраняется "вечно", и блок больше не может быть изменен.

Другая новая технология распределенного реестра известна под названием "Tangle", которая является архитектурой безблокового распределенного реестра и разрешений, которая является масштабируемой, облегченной и обеспечивает консенсус в децентрализованной одноранговой системе. Известная родственная использующей Tangle в качестве технической базы технология известна как "IOTA", которая является уровнем целостности данных для Интернета вещей. Однако термин "безблоковый распределенный реестр" не предназначен быть ограниченным, прежде всего, технологией "Tangle".

Краткое изложение сущности изобретения

Предметом настоящего изобретения является разработка дополнительно улучшенного способа эффективной проверки аутентичности физического объекта, такого как продукт или группы таких объектов.

Решение этой проблемы обеспечено посредством прилагаемых независимых пунктов формулы изобретения. Разные предпочтительные варианты осуществления настоящего изобретения обеспечены посредством зависимых пунктов формулы изобретения. С целью обеспечения улучшенного ориентирования для читателя были предусмотрены несколько заголовков для структурирования нижеприведенного обзора разных аспектов общего решения проверки аутентичности, обеспеченного настоящим изобретением. Однако эти заголовки никоим образом не предназначены для ограничения раскрытого в данной заявке изобретения. Прежде всего, любые определения или термины, используемые в данной заявке, применимы во всем этом документе и не ограничиваются применением к содержащемуся в заявке конкретному разделу, аспекту или варианту осуществления.

1. Подготовка к последующей проверке аутентичности

Первый аспект изобретения направлен на способ подготовки к последующей защищенной проверке аутентичности физического объекта или группы физических объектов посредством их получателя. Прежде всего, способ может быть реализован в виде реализуемого на компьютере способа.

Способ включает в себя: (i) получение или генерирование спрогнозированных контекстных данных, представляющих спрогнозированное будущее местоположение, связанное с намеченным следующим получателем физического объекта или группы физических объектов, и связанное будущее время присутствия физического объекта или группы физических объектов в этом будущем местоположении, (ii) получение или генерирование случайных контекстных данных, указывающих на случайное местоположение и случайное время, (iii) комбинирование согласно первой предварительно определенной схеме комбинирования спрогнозированных контекстных данных и случайных контекстных данных для получения посредством этого модифицированных контекстных данных, представляющих модифицированное случайное местоположение и модифицированное случайное время, причем каждое из них получается за счет комбинирования, (iv) шифрование модифицированных контекстных данных для получения защищенного начального пакета данных, представляющего модифицированные контекстные данные, и (v) сохранение защищенного начального пакета (SSDP) данных или побуждение к его сохранению в первом хранилище данных доступным для обеспечения защищенного начального пакета данных для последующей защищенной проверки аутентичности физического объекта или группы физических объектов.

Прежде всего, местоположение может быть определено с точки зрения географических координат, например на основании соответствующих данных геолокации посредством основанной на спутниках системы радионавигации, известной как GPS, GALILEO или GLONASS.

Термин "физический объект" или сокращенно "объект" в данном аспекте относится к любому виду физического объекта, прежде всего к любому виду искусственного продукта, такому как, например, и без ограничений, фармацевтические средства или другие лечебно-оздоровительных продукты, или природному объекту, такому как, например, и без ограничений, овощам или фрагменту природного сырьевого материала, или упаковке любого или более из вышеупомянутого. Сам физический объект может включать в себя несколько частей, например, как товарный продукт, так и его упаковку. Термин "группа физических объектов" в данном конспекте относится к группе объектов, которые сами по себе являются отдельными или разделяемыми, но которые предназначены для совместной поставки, например в одном физически и/или коммерчески связанном комплекте или упаковке, и которые, таким образом, находятся в определенной связи друг с другом в отношении их поставки одному или более получателям.

Термин "проверка аутентичности" в данном контексте относится к подтверждению истинности характерного признака физического объекта, прежде всего его вида и его подлинности, заявленных достоверными уполномоченной организацией. Термин "защищенная проверка аутентичности" в данном контексте относится к проверке аутентичности, которая защищена посредством одной или более мер защиты от неправомочного вмешательства в процесс проверки или в используемые для этого средства. В качестве примера и без ограничений такая защита может включать в себя шифрование и/или цифровое подписывание информации, на которой основывается такая проверка аутентичности, в качестве таких защитных мер. Прежде всего, "защищенный" начальный пакет данных может рассматриваться как информация, которая защищена посредством любой одной или более мер защиты, чтобы сделать возможной последующую защищенную проверку аутентичности физического объекта или группы физических объектов, основанную на этой защищенной информации.

Термин "контекстные данные" в данном контексте относится к данным, представляющим, по меньше мере, особое местоположение и время, которые, таким образом, вместе определяют особый контекст, например событие. Прежде всего, контекстные данные могут относиться к событию, определяемому или определенному посредством присутствия особого физического объекта или группы физических объектом в местоположении и во время, представленных посредством связанных контекстных данных. Определенное в контекстных данных местоположение может быть, прежде всего, связано с реальным физическим положением, например выраженным в географических координатах, или с виртуальным положением, таким как особый шаг или этап в определенном рабочем потоке или технологическом потоке, или в обоих.

Термин "схема комбинирования" в данном контексте относится к схеме, такой как, но без ограничений, математическая операция, согласно которой два или более элементов данных или наборы данных могут быть скомбинированы. Схема должна быть обратимой и может, прежде всего, быть обратимой математической функцией. Например и без ограничений, такая математическая функция может быть определена с точки зрения обратимого матричного умножения. Прежде всего, комбинирование может включать в себя без ограничений простое объединение, такое как соединение бит двух или более наборов двоичных данных.

Термины "сохранение" данных или "побуждение к сохранению" в данном контексте могут, прежде всего, включать в себя сохранение данных в блокчейне или распределенном реестре косвенным образом, то есть посредством запроса актуального выполнения такого сохранения от одного или более посредников, таких как одного майнера из нескольких майнеров в случае блокчейна, который тогда фактически выполняет сохранение.

Если "включающий в себя" или "включает в себя" используется в настоящем описании и пунктах формулы изобретения, он не исключает другие элементы или шаги. Если используется неопределенный или определенный артикль при ссылке на единственное число имени существительного, например "а" или "an", "the", то это включает с себя множество таких имен существительных, если только это не установлено иначе.

Термины "первый", "второй", "третий" и тому подобное в описании и в пунктах формулы изобретения используются для различения между похожими элементами и не обязательны для описания последовательного или хронологического порядка. Следует понимать, что использованные таким образом термины являются взаимозаменяемыми в соответствующих условиях, и что описанные здесь варианты осуществления изобретения, если только это однозначно исключено или технически невозможно, допускают работу в иных последовательностях, чем описанные или показанные здесь.

Предусмотренные здесь заголовки предназначаются для обеспечения дополнительной структуры к этому описанию настоящего изобретения и, таким образом, улучшают его удобочитаемость, но они не предназначены для его ограничения любым образом.

Способ первого аспекта настоящего изобретения определяет один из нескольких аспектов полного представленного здесь решения проверки аутентичности объекта. В пределах полного решения оно служит для подготовки последующей защищенной проверки аутентичности физического объекта или группы физических объектов посредством их получателя, например посредством получателя, представляющего узел в цепочке поставок для физического объекта или объектов. Целью данного способа является обеспечение пакета данных, который защищен посредством шифрования и который делает доступным для уполномоченных получателей, которые способны расшифровать пакет данных, исходный набор информации, который необходим для последующего процесса проверки аутентичности. Отмечено, что этот способ подготовки последующей защищенной проверки аутентичности может быть и будет во многих случаях выполняться иной уполномоченной организацией, чем сама фактическая последующая проверка аутентичности. Прежде всего, зашифрованный пакет данных содержит информацию, которая основана частично на случайных данных, которые добавляют дальнейший уровень защищенности к процессу проверки аутентичности как целому, так как в отличие от связанных с фактической цепочкой поставок контекстных данных, таких как местоположение и время, в момент которого конкретный физический объект присутствует в данном местоположении, случайные данные типичным образом не могут быть спрогнозированы неуполномоченной третьей стороной.

Ниже описываются предпочтительные варианты осуществления данного способа, которые могут произвольно комбинироваться друг с другом или с другими аспектами настоящего изобретения, кроме случаев, когда это однозначно исключено или технически невозможно.

(А) Избранные варианты осуществления, имеющие отношение, прежде всего, к созданию защищенного начального пакета данных

В некоторых вариантах осуществления шифрование модифицированных контекстных данных включает в себя шифрование модифицированных контекстных данных посредством схемы асимметричного шифрования и связанного открытого ключа, принадлежащего намеченному следующему получателю. В отличие от симметричного шифрования, где ключ шифрования должен оставаться секретным и, таким образом, должен обмениваться защищенным образом, использование асимметричного шифрования позволяет использовать для шифрования открытые ключи. В отличие от ключей для симметричного шифрования, такими открытыми ключами можно обмениваться открыто без создания элементов защиты.

В некоторых вариантах осуществления шифрование модифицированных контекстных данных также включает в себя цифровое подписывание модифицированных контекстных данных или защищенного начального пакета данных, полученных в результате шифрования. Цифровое подписывание может, прежде всего, выполняться посредством схемы асимметричного шифрования и связанного личного ключа, принадлежащего поставщику физического объекта или группы физических объектов или подписывающей уполномоченной организации. Цифровое подписывание может быть использовано для дальнейшего усиления защиты последующей основанной на модифицированных контекстных данных проверки аутентичности, поскольку оно добавляет дальнейший уровень защиты, разрешающий проверку подлинности зашифрованных модифицированных контекстных данных получателем.

Термин "цифровая подпись" или "цифровое подписывание" и т.п. в данном контексте относится к использованию комплекта из одного или более цифровых значений, которые подтверждают идентификатор отправителя или создателя цифровых данных и целостность последних. Часто используемый способ создания цифровой подписи включает в себя генерирование значения хеш-функции из подлежащих защите данных посредством применения подходящей криптографической хеш-функции. Это значение затем шифруется с личным ключом (также иногда называемым "защищенным ключом") асимметричной криптографической системы, например основанной на криптографической системе RSA, в которой личный ключ типичным образом известен только отправителю/создателю. Обычно цифровая подпись сама содержит цифровые данные, а также значение хеш-функции, полученное из них отправителем/получателем. Затем получатель может применить эту же криптографическую хеш-функцию к полученным цифровым данным, использовать открытый ключ, соответствующий личному ключу, для дешифрования значения хеш-функции, содержащейся в цифровой подписи, и сравнить дешифрованное значение хеш-функции из цифровой подписи со значением хеш-функции, сгенерированным посредством применения криптографической хеш-функции к полученным цифровым данным. Если оба значения хеш-функции совпадают, это указывает на то, что цифровая информация не модифицировалась и, таким образом, не была взломанной. Кроме того, аутентичность отправителя/создателя цифровых данных подтверждается посредством асимметричной криптографической системы, которая гарантирует, что шифрование с использованием открытого ключа работает, только если зашифрованная информация была зашифрована с личным ключом, математически спаренным с открытым ключом. Представление цифровой подписи может быть реализовано, прежде всего, с использованием RFID передатчика или одномерного или многомерного штрихкода, такого как QR-код или DATAMATRIX-код, или просто в виде многозначного числа.

Термин "криптографическая хеш-функция" в данном контексте относится к специальному типу хеш-функции, то есть математической функции или алгоритму, которая преобразует данные произвольного размера в битовую строку постоянного размера (значение хеш-функции), которая также предназначена быть односторонней функцией, то есть функцией, которая легко вычисляется для любого входного значения, но с трудом поддается инвертированию, если она является образом случайных входных данных. Предпочтительно, криптографическая хеш-функция является так называемой "устойчивой к конфликтам" хеш-функцией, то есть хеш-функцией, которая выполнена так, что сложно, прежде всего практически невозможно, найти два разных набора d1 и d2 данных так, что hash(d1)=hash(d2). Известными примерами таких хеш-функций являются хеш-функции SHA-семейства, например функция SHA-3, или хеш-функции BLAKE-семейства, например функция BLAKE2. Прежде всего, могут быть использованы так называемые "доказуемо защищенные криптографические хеш-функции". Они являются хеш-функциями, для которых может быть математически доказан некоторый достаточный уровень защиты.

В некоторых вариантах осуществления сохранение защищенного начального пакета данных в первом хранилище данных включает в себя сохранение защищенного начального пакета данных в блокчейне или в безблоковом распределенном реестре. Таким образом, начальный пакет данных может быть записан и сохранен таким способом, что по существу невозможно его фальсифицировать, например разрушить или манипулировать с ним, неправомочным образом и, прежде всего, без того, что такая попытка фальсифицирования становится очевидной. Кроме того, сохранение защищенного начального пакета данных в блокчейне или в безблоковом распределенном реестре допускает легкий доступ к начальному пакету данных удаленно, например, авторизованным получателем вдоль цепочки поставок связанного физического объекта или группы объектов.

(Б) Избранные варианты осуществления, имеющие отношение, прежде всего, к созданию данных инициализации

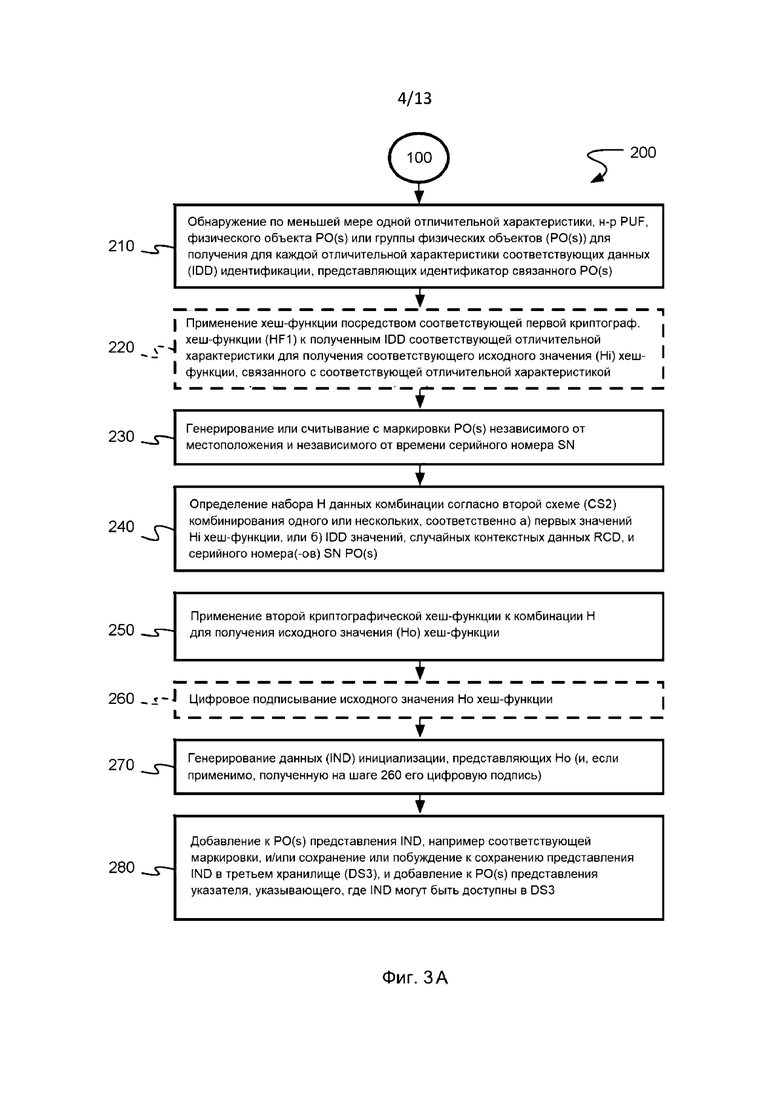

В некоторых вариантах осуществления, в первом варианте, способ также включает в себя: (i) обнаружение посредством по меньшей мере одного или более датчиков по меньшей мере одной отличительной характеристики физического объекта или группы физических объектов для получения для каждой отличительной характеристики соответствующих данных идентификации, представляющих идентификатор связанного физического объекта или группы физических объектов, и (ii) применение второй предварительно определенной криптографической хеш-функции к набору данных, полученных из комбинирования согласно второй предварительно определенной схеме комбинирования, одних или более соответствующих данных идентификации, полученных из набора по меньшей мере из одной отличительной характеристики и случайных контекстных данных, для получения исходного значения хеш-функции.

Во втором варианте способ также включает в себя: (i) обнаружение посредством по меньшей мере одного или более датчиков по меньшей мере одной отличительной характеристики физического объекта или группы физических объектов для получения для каждой отличительной характеристики соответствующих данных идентификации, представляющих идентификатор связанного физического объекта или группы физических объектов, (ii) применение к каждым из данных идентификации соответствующей первой предварительно определенной криптографической хеш-функции для получения соответствующего исходного значения хеш-функции, связанного с соответствующей отличительной характеристикой, (iii) применение второй предварительно определенной криптографической хеш-функции к набору данных, полученных из комбинирования согласно второй предварительно определенной схеме комбинирования, одного или более соответствующих исходных значений хеш-функции, полученных из набора по меньшей мере из одной отличительной характеристики и случайных контекстных данных, для получения исходного значения (Но) хеш-функции. Соответственно, второй вариант отличается от первого варианта тем, что добавляется шаг (ii) применения первого предварительно определенного значения хеш-функции.

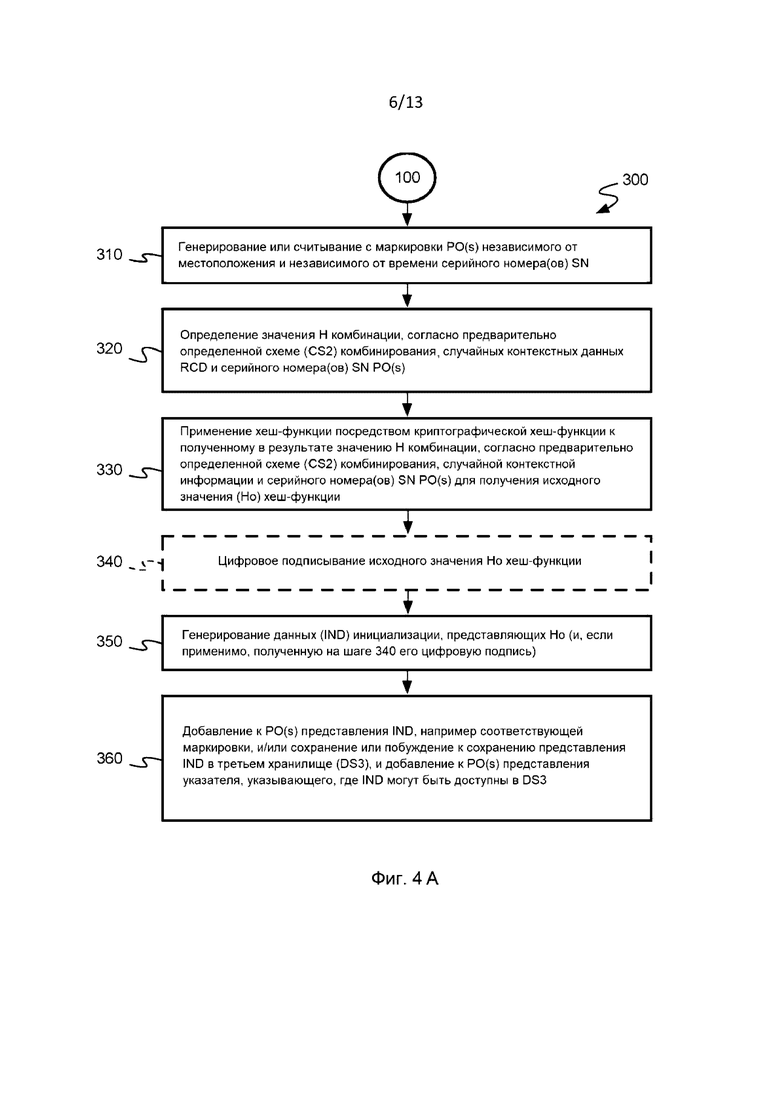

В третьем варианте способ также включает в себя применение второй предварительно определенной криптографической хеш-функции к случайным контекстным данным для получения исходного значения хеш-функции. Соответственно, третий вариант отличается от первого и второго вариантом тем, что он не основан на обнаружении любых отличительных характеристик физического объекта или группы физических объектов и получении основанного на них исходного значения Но хеш-функции. Вместо этого он основывается только на случайных контекстных данных в качестве основных входных данных.

Для всех трех вышеупомянутых вариантов способ включает в себя в дополнение данные инициализации, представляющие соответствующее исходное значение хеш-функции.

Прежде всего, подход согласно второму варианту основывается, таким образом, на стеке хешей, включающем в себя два последовательных уровня операции хеширования. Первый уровень относится к применению соответствующей первой криптографической хеш-функции к соответствующим данным идентификации, и второй уровень относится к применению соответствующей второй криптографической хеш-функции к комбинации исходного значения хеш-функции, полученной из первого уровня, и случайных контекстных данных. Использование обоих исходных значений хеш-функции, полученных из отличительных характеристик и контекстной информации, увеличивает энтропию (в смысле теории информации и математики) получающихся данных инициализации. Это делает возможным очень высокий уровень защиты всего процесса проверки аутентичности даже в случаях, когда соответствующая индивидуальная энтропия исходных значений хеш-функции и/или контекстной информации довольно ограничена и сама не сделает возможным достаточный уровень защиты. В дополнение, это также делает возможным ограничение количества задействованных данных, прежде всего данных, которые должны быть обменены, непосредственно или опосредовано, с получателем и, таким образом, оптимизацию эффективности процесса проверки аутентичности. В отношении термина "схема комбинирования" ссылка дается на приведенное выше ее определение.

С другой стороны, первый и третий варианты имеют преимущество более низкой сложности по сравнению с первым преимуществом и может быть, прежде всего, пригодной для применений, где достаточна более низкая степень защиты, чем та, которая может быть достигнута посредством первого варианта.

В некоторых связанных вариантах осуществления отличительная характеристика обеспечивается в виде особого набора из одной или более индивидуальных отличительных свойств физического объекта или группы физических объектов, посредством которых они могут быть надежно идентифицированы. Такие свойства могут, прежде всего, включать в себя свойства, которые довольно сложно фальсифицировать, например, поскольку они, прежде всего, защищены от фальсификации и/или поскольку их очень трудно фальсифицировать уже по их природе. Европейская патентная заявка ЕР 18 170 047.7 подробно описывает такие отличительные характеристики и их использование с целью проверки аутентичности объекта.

В других связанных вариантах осуществления отличительная характеристика обеспечивается особыми признаками защиты, прежде всего, добавленными или созданными в или на физических объектах или группе физических объектов. Это, прежде всего, делает возможной проверку аутентичности таких физических объектов или групп физических объектов, которые сами по себе не обеспечивают надежные отличительные характеристики, на которых может базироваться защищенная проверки аутентичности.

В других связанных вариантах осуществления по меньшей мере одна из отличительный характеристик включает в себя физическую неклонируемую функцию PUF. Кроме того, (i) обнаружение по меньшей мере одной отличительной характеристики для получения связанных с ней соответствующих данных идентификации включает в себя: (i-1) применение соответствующего запроса соответствующей предварительно определенной схемы проверки аутентичности "запрос-ответ" к PUF для инициирования ответа посредством PUF согласно схеме проверки аутентичности в ответ на запрос, и (i-2) обнаружение соответствующего ответа и генерирование соответствующих данных идентификации, представляющих этот запрос, (ii) применение соответствующей первой предварительно определенной криптографической хеш-функции включает в себя применение соответствующей первой предварительно определенной криптографической хеш-функции к данным, представляющим ответ для получения соответствующего связанного с PUF исходного значения хеш-функции, и (iii) вывод данных инициализации включает в себя вывод соответствующих данных идентификации, связанных с отличительной характеристикой, причем данные идентификации включают в себя представление соответствующего связанного с PUF исходного значения хеш-функции. Таким образом, особая отличительная характеристика физической неклонируемой функции может быть использована в качестве основания для предоставления возможности проверки аутентичности физического объектов или групп физических объектов, делает возможным еще больший уровень защиты из-за практически невозможного клонирования PUFs.

В некоторых вариантах осуществления применение второй предварительно определенной криптографической хеш-функции для получения исходного значения хеш-функции также включает в себя применение ее в дополнение к независимой от времени и от местоположения информации, идентифицирующей физический объект или группу физических объектов или связанной соответственно с ним или с ней. Прежде всего, физический объект или группа физических объектов может быть, соответственно, продуктом или группой продуктов, и независимая от времени или независимая от местоположения информация может содержать серийный номер, связанный с продуктом или группой продуктов. Применение второй предварительно определенной криптографической хеш-функции к независимой от времени или независимой от местоположения информации может быть, прежде всего, выполнено посредством применения хеш-функции к набору или другой комбинации данных, причем такой набор или другая комбинация данных представляет, среди прочего, независимую от времени или независимую от местоположения информацию. Добавление независимой от времени и местоположения информации к данным, к которым является прилагаемой вторая предварительно определенная криптографическая хеш-функция, добавляет дополнительную энтропию и может, таким образом, даже повысить достижимую защиту всего процесса проверки аутентичности. Независимая от времени и местоположения информация, такая как, например, один или более серийных номеров, может быть, прежде всего, представлена маркировкой на физическом объекте или группе физических объектов и/или может быть реализована с использованием RFID передатчика или одномерного или многомерного штрихкода, такого как QR-код или DATAMATRIX-код, или просто в виде многозначного числа.

В некоторых вариантах осуществления вывод данных инициализации включает в себя одно или более из следующего: (i) добавление представления данных инициализации к физическому объекту или группе физических объектов, (ii) сохранение представления данных инициализации или побуждение к его сохранению в третьем хранилище данных и добавление к физическому объекту или группе объектов представления указателя, указывающего, где данные инициирования могут быть доступными в третьем хранилище данных. Это третье хранилище данных может быть одинаковым или отличным от вышеупомянутого первого хранилища данных. Обе опции (i) и (ii) делают возможным особо простой способ передачи данных инициализации следующему получателю вдоль цепочки поставок для физического объекта или группы физических объектов. Прежде всего, не должен быть установлен прямой канал связи, такой как электронный обмен данными, между поставщиком и соответствующим получателем объектов или группы объектов.

(В) Избранные варианты осуществления, имеющие отношение, прежде всего, к подготовке другой последующей проверки аутентичности другим получателем

В некоторых вариантах осуществления способ также включает в себя: (i) получение запроса для определения другого защищенного начального пакета данных, связанного с другими спрогнозированными контекстными данными, представляющими другое спрогнозированное будущее местоположение, связанное с разным другим намеченным следующим получателем физического объекта или группы физических объектов, и связанное будущее время присутствия физического объекта или группы физических объектов в этом другом будущем местоположении, и (ii) осуществление настоящего способа, основанного на этих других спрогнозированных контекстных данных, для определения и сохранения или побуждения к сохранению затребованного другого защищенного начального пакета данных, связанного с другими спрогнозированными контекстными данными. Этот подход делает возможным продвижение физических объектов или группы физических объектов вдоль цепочки поставок таким образом, что такой другой намеченный следующий получатель может запросить у соответствующего предшествующего узла вдоль цепочки поставок, который выполнен для осуществления способа согласно настоящим вариантам осуществления, генерирование соответствующего начального защищенного начального пакета данных для следующего скачка вдоль цепочки поставок, начиная с этого другого намеченного получателя. Соответственно, не каждый узел вдоль цепочки поставок пригоден для подготовки проверки аутентичности у другого получателя, а вместо этого такому предшествующему узлу, который может, прежде всего, играть роль центрального или общего органа для управления определением и сохранением других защищенных начальных пакетов данных, может быть вместо этого послан запрос на выполнения такой подготовки и обеспечения соответствующего начального пакета данных для следующего скачка. Прежде всего, затребованный другой начальный пакет данных может быть определен на основании, в дополнение к соответствующим спрогнозированным контекстным данным, вновь сгенерированных случайных контекстных данных или случайных контекстных данных, определенных ранее в ходе определения соответствующего начального пакета данных для предыдущего получателя.

В некоторых связанных вариантах осуществления способ также включает в себя сохранение полученного другого защищенного начального пакета данных или побуждение к его сохранению в хранилище данных, которое доступно другому намеченному следующему получателю. Прежде всего, без ограничений хранилище данных может быть вышеупомянутым первым хранилищем данных. Сохранение полученного другого защищенного начального пакета данных в хранилище данных обеспечивает эффективный способ сделать его доступным запрашивающему следующему получателю таким образом, когда не требуется прямой канал связи между обеспечивающим начальный пакет данных узлом и запрашивающим следующим получателем. Прежде всего, хранилище данных может снова быть блокчейном или безблоковым распределенным реестром, который обеспечивает очень высокий уровень безопасности против фальсифицирования этого другого защищенного начального пакета данных неуполномоченными третьими сторонами.

(Г) Варианты осуществления, связанные, прежде всего, с цифровым подписыванием исходного значения хеш-функции

В некоторых вариантах осуществления способ также включает в себя: (i) подписывание полученного исходного значения хеш-функции цифровой подписью, принадлежащей поставщику физического объекта или группы физических объектов соответствующему следующему получателю, и (ii) включение цифровой подписи в выводимые соответствующие данные инициализации или другие данные инициализации, соответственно. Поставщик может быть, прежде всего, исходным поставщиком или промежуточным поставщиком вдоль цепочки поставок для физического объекта или группы физических объектов. Следовательно, соответствующие данные инициализации относятся к исходным данным инициализации в случае исходного поставщика и к соответственно другим данным инициализации в случае промежуточного поставщика. Добавление цифровой подписи дополнительно повышает уровень защиты, поскольку он обеспечивает защищенную возможность проверки соответствующим получателем подлинности аутентичности подписанного исходного значения хеш-функции в выводимых данных инициализации.

(Д) Система для подготовки последующей защищенной проверки аутентичности

Второй аспект настоящего изобретения относится к системе для подготовки последующей защищенной проверки аутентичности физического объекта или группы объектов согласно первому аспекту настоящего изобретения по любому из предшествующих пунктов формулы изобретения. Прежде всего, такая система включает в себя компьютер, средства для направления запроса к физической неклонируемой функции, относящейся к физическому объекту или группе физических объектов, и один или более датчиков для обнаружения ответа, сгенерированного в ответ на запрос посредством физической неклонируемой функции, и выполнена для осуществления данного способа согласно одному или более из описанных здесь его вариантов осуществления. Соответственно, описание данного способа и его вариантов осуществления и его преимуществ относится с соответствующими поправками к данной системе.

2. Способ проверки аутентичности физического объекта или группы физических объектов

Третий аспект настоящего изобретения относится к способу проверки аутентичности физического объекта или группы физических объектов. Прежде всего, способ включает в себя разные факультативные варианты и может быть осуществлен в виде реализуемого на компьютере способа.

Способ включает в себя:

(i) получение и дешифрование защищенного начального пакета данных, представляющего зашифрованные контекстные данные, представляющие местоположение и связанное время, для восстановления контекстных данных,

(ii) получение или определение текущих контекстных данных, представляющие текущее местоположения физического объекта или группы физических объектов и связанное текущее время присутствия физического объекта или группы физических объектов в этом текущем местоположении,

(iii) комбинирование согласно предварительно определенной схеме комбинирования текущих контекстных данных с дешифрованными контекстными данными для определения посредством этого тестовых контекстных данных, причем схема комбинирования определяет операцию, обратную соответствующей операции комбинирования, использованной прежде для генерирования полученных контекстных данных,

(iv) получение доступа к данным инициализации, связанным с физическим объектом или группой физических объектов, для восстановления из них исходного значения хеш-функции, представленного посредством данных инициализации.

Способ также включает в себя согласно разным вариантам (v) один из следующих процессов от А) до В):

А) обнаружение посредством одного или более датчиков по меньшей мере одной отличительной характеристики физического объекта или группы физических объектов для получения соответствующих данных идентификации, связанных с соответствующей отличительной характеристикой, причем эти данные идентификации представляют предполагаемый идентификатор связанного физического объекта или группы физических объектов, и

генерирование тестового значения хеш-функции посредством применения второй предварительно определенной криптографической хеш-функции к комбинации, согласно другой предварительно определенной схеме комбинирования, тестовых контекстных данных и каждых из данных идентификации и, предпочтительно, независимой от времени и независимой от местоположения информации, идентифицирующей физический объект или группу физических объектов или связанной с ним или с ней, или

Б) обнаружение посредством одного или более датчиков по меньшей мере одной отличительной характеристики физического объекта или группы физических объектов для получения соответствующих данных идентификации, связанных с соответствующей отличительной характеристикой, причем эти данные идентификации представляют предполагаемый идентификатор связанного физического объекта или группы физических объектов,

применение соответствующей первой предварительно определенной криптографической хеш-функции к соответствующим данным идентификации для получения соответствующего исходного значения хеш-функции, связанного с отличительной характеристикой, и

генерирование тестового значения хеш-функции посредством применения второй предварительно определенной криптографической хеш-функции к комбинации, согласно другой предварительно определенной схеме комбинирования, из тестовых контекстных данных и каждого из исходных значений хеш-функции и, предпочтительно независимой от времени и независимой от местоположения, информации, идентифицирующей физический объект или группу физических объектов или связанной с ним или с ней,

В) генерирование тестового значения хеш-функции посредством применения второй предварительно определенной криптографической хеш-функции к тестовым контекстным данным или к комбинации, согласно другой предварительно определенной схеме комбинирования, из тестовых контекстных данных и независимой от времени и от местоположения информации, идентифицирующей физический объект или группу физических объектов или связанной с ним или с ней.

Для каждого из вышеупомянутых процессов А)-В) вторая предварительно определенная криптографическая хеш-функция равна соответствующей криптографической хеш-функции, использованной прежде для определения исходного значения хеш-функции, представленного данными инициализации, и причем другая схема комбинирования равна соответствующей схеме комбинирования, использованной прежде для определения исходного значения хеш-функции, представленного данными инициализации.

Способ также включает в себя: (vi) генерирование результата первого считывания, включающего в себя (vi-1) представление тестового значения хеш-функции и представление исходного значения хеш-функции, или (vi-2) сравнение выходных данных, указывающих, совпадают или нет, согласно по меньшей мере одному предварительно определенному критерию совпадения, тестовое значение хеш-функции и исходное значение хеш-функции и, таким образом, указывающих на аутентичность физического объекта или группы физических объектов.

В случае если один или более вышеупомянутых шагов способа по любой причине оказываются неудачными, например, если не может быть организован успешный доступ к данным инициализации или защищенный начальный пакет данных не может быть считан, результат первого считывания может, прежде всего, включать в себя или состоять из выходных данных, указывающих на ошибку аутентификации.

Этот способ проверки аутентичности (способ проверки аутентичности) соотносится со способом первого аспекта настоящего изобретения (способ подготовки) в том отношении, что последний служит для подготовки последующей проверки аутентичности физического объекта или группы физических объектов в соответствии со способом проверки аутентичности согласно третьему аспекту настоящего изобретения. Кроме того, этот способ проверки аутентичности основывается на концепции, что проверка аутентичности может быть выполнена посредством сравнения двух значений хеш-функции, одно из которых было прежде сгенерировано посредством другой уполномоченной организации с помощью способа подготовки к последующей проверке аутентичности согласно первому аспекту, а другое из них получено посредством соответствующей проверки аутентичности самим получателем на основании как связанного защищенного начального пакета данных, обеспеченного в качестве результата способа подготовки, так и данных идентификации, полученных от подлежащего проверке аутентичности физического объекта или группы объектов.

Соответственно, начальный пакет данных обеспечивает информацию, связанную со спрогнозированными контекстными данными получателя, то есть прежде всего, местоположением и временем, где и когда получатель намеревается получить физический объект или группу физических объектов, и способ проверки аутентичности затем использует этот начальный пакет данных, полученное значение исходной хеш-функции, сгенерированное способом подготовки, его текущие контекстные данные, и для вариантов способа А) и Б) дополнительно данные идентификации (или соответствующие исходные значения хеш-функции), полученные из обнаружения одной или более отличительных характеристик физического объекта или группы физических объектов для генерирования тестового значения хеш-функции. Если физический объект или группа физических объектов являются оригинальными и получены получателем в спрогнозированном местоположении и времени (по меньшей мере, в некотором определенном поле допусков, которое может, прежде всего, соответствовать точности определения спрогнозированных контекстных данных и текущих контекстных данных), тестовое значение хеш-функции будет успешной реконструкцией исходного значения хеш-функции, сгенерированного посредством способа подготовки и, соответственно, второе и тестовое значения хеш-функции, полученные посредством способа проверки аутентичности, будут совпадать, указывая, таким образом, на удачную проверку аутентичности. Иначе проверка аутентичности будет неудачной. Процесс сравнения исходного и тестового значений хеш-функции может выполняться автоматически или вручную на основании выходных значений этих двух значений хеш-функции.

(А) Избранные варианты осуществления, связанные, прежде всего, с получением данных идентификации

В некоторых вариантах осуществления по меньшей мере одна из отличительных характеристик включает в себя физическую неклонируемую функцию PUF, и обнаружение связанной с ней отличительной характеристики для получения соответствующих данных идентификации включает в себя: (i) применение соответствующего запроса соответствующей предварительно определенной схемы проверки аутентичности "запрос-ответ" к PUF для инициирования в ответ на запрос ответа согласно схеме проверки аутентичности, и (ii) обнаружение соответствующего ответа PUF в соответствии с соответствующей схемой проверки аутентичности "запрос-ответ" в ответ на запрос и извлечение из него соответствующих данных идентификации. Поскольку PUFs самих по себе практически невозможно клонировать или иным способом преобразовывать, их использование дополнительно повышает достижимый уровень защиты всего решения проверки аутентичности.

В некоторых вариантах осуществления получение данных идентификации включает в себя: (i) основанное на датчике обнаружение одной или более отличительных характеристик физического объекта или группы физических объектов, (ii) генерирование данных объекта, представляющих одну или более отличительных характеристик физического объекта или группы физических объектов, (iii) передачу данных объекта системе для автоматического распознавания объекта, и (iv) получение данных идентификации с цифровой подписью от системы в ответ на передачу данных объекта. Эти варианты осуществления относятся, прежде всего, к способу проверка аутентичности, такому как описанный в ЕР 18 170 044.4, где, прежде всего, одна или более характеристик подлежащего проверке аутентичности физического объекта или группы физических объектов, причем характеристики сами по себе образуют часть объекта или группы объектов и не должны добавляться в виде отдельного признака защиты, образуют основу идентификации и, таким образом, проверки аутентичности объекта или группы объектов. В этом случае система автоматического распознавания объекта типичным образом отличается от самого получателя и выполнена для получения данных объекта и обеспечения в ответ результата распознавания объекта в виде данных идентификации с цифровой подписью.

В некоторых вариантах осуществления физический объект или группа физических объектов включают в себя маркировку. Маркировка включает в себя представление данных инициализации и/или представление указателя, указывающего на местоположение, где может быть обеспечен доступ к данным инициализации, и обеспечение доступа к данным инициализации включает в себя, если применимо: (i) считывание представления данных инициализации в маркировке или (ii) считывание представление указателя в маркировке и получение данных инициализации из указанного указателем местоположения хранилища данных, и если данные инициализации включают в себя цифровую подпись, проверку подлинности соответствующего поставщика физического объекта или группы физических объектов на основании проверки подлинности цифровой подписи. Соответственно, эти варианты осуществления являются, прежде всего, полезными, если маркировка служит передаче данных инициализации непосредственно или опосредовано через указатель получателю в качестве входных данных способа проверки аутентичности. Таким образом, данные инициализации передаются самим объектом или группой объектов, так что не требуется установления другого накала связи от соответствующего поставщика к соответствующему следующему получателю.

(Б) Избранные варианты осуществления, связанные, прежде всего, с выводом и сохранением данных, связанных с проверкой аутентичности

В некоторых вариантах осуществления способ также включает в себя вывод представления текущих контекстных данных и их подмножества или полученной из них информации в качестве результата второго считывания. Соответственно, результат второго считывания может, прежде всего, представлять данные, связанные с управлением цепочкой поставок, поскольку он показывает контекстные данные, описывающие местоположение и время, в котором объект или группа объектов присутствует у получателя, определяющего узел вдоль цепочки поставок. Таким образом, способ проверки аутентичности в то же время служит в качестве источника данных управления цепочкой поставок.

В некоторых вариантах осуществления способ также включает в себя процесс, включающий в себя сохранение результата первого считывания или побуждение к его сохранению в блоке блокчейна первого набора из одного или более блокчейнов или в одном или более узлах безблокового распределенного реестра первого набора из одного или более безблоковых распределенных реестров. Прежде всего, побуждение к сохранению результата первого считывания может включать в себя побуждение другого устройства, такого как отдельный и факультативно даже расположенный удаленно компьютер, сконфигурированный для выполнения соответственно (i) майнинга блокчейна или (ii) записи в узел безблокового распределенного реестра, таким образом, для сохранения результата первого считывания. Эти варианты осуществления делают возможным защищенное, надежное сохранение с очень высокой целостностью данных, так что по существу невозможны манипулирование или удаление или их фальсифицирование иным образом или потеря таких данных, например вследствие непреднамеренного или преднамеренного удаления или вследствие повреждения данных. Таким образом, остается доступной вся история проверки аутентичности. Кроме того, может иметься доступ к сохраненной информации при наличии доступа к блокчейну соответственно распределенного реестра. Это делает возможным надежное и распределенное сохранение и получение доступа к сохраненным данным, например, для целей проверки целостности, такой как проверка, был ли поставщик продукта (объекта) фактически производителем продукта. На основании этого варианта осуществления материальный мир, частью которого являются объекты, может быть связан с возможностями технологии блокчейна или безблокового распределенного реестра. Таким образом, может быть достигнута высокая степень прослеживаемости происхождения и цепочки поставок физических объектов, таких как продукты.

В некоторых связанных вариантах осуществления (i) обнаружение отличительных характеристик физического объекта или группы физических объектов включает в себя обнаружение нескольких разных отличительных характеристик для получения основанных на нем для каждой отличительной характеристики соответствующего индивидуального набора данных идентификации, представляющих физический объект или группу физических объектов, (ii) генерирование тестового значения хеш-функции выполняется для каждого из индивидуальных наборов данных идентификации отдельно, так чтобы получить для каждого из индивидуальных наборов данных идентификации соответствующее индивидуальное тестовое значение хеш-функции, (iii) генерирование результата первого считывания выполняется для каждого из индивидуальных тестовых значений хеш-функции отдельно, так чтобы получить для каждой из отличительных характеристик соответствующий индивидуальный результат первого считывания, и (iv) процесс сохранения включает в себя сохранение соответственно каждого из индивидуальных результатов первого считывания, побуждая к их сохранению в блоке соответствующего индивидуально выделенного блокчейна в первом наборе блокчейнов или в одном или более узлов соответствующего индивидуально выделенного безблокового распределенного реестра в первом наборе безблоковых распределенных реестров. Таким образом, достигаемая защита может быть дополнительно усилена, поскольку, с одной стороны, привлекаются другие отличительные характеристики физического объекта или группы физических объектов, которые увеличивают сложность самой фальсификации и, с другой стороны, индивидуальные результаты первого считывания хранятся в разных индивидуально выделенных блокчейнах, что увеличивает сложность манипулирования ими или иным образом раскрытия несанкционированным способом связанной дорожки данных, хранящейся в среде блокчейна или в соответствующей среде безблокового распределенного реестра. В некоторых вариантах эти варианты осуществления могут быть реализованы в дополнение к любому из вышеописанных процессов А) и Б).

В некоторых других связанных вариантах осуществления процесс сохранения также включает в себя сохранение результата второго считывания или побуждение к его сохранению соответственно в блоке блокчейна второго набора из одного или более блокчейнов, причем блокчейн является отдельным от блокчейнов в первом наборе блокчейнов, или в одном или более узлов безблокового распределенного реестра второго набора из одного или более безблоковых распределенных реестров, причем безблоковый распределенный реестр соответственно является отдельным от безблоковых распределенных реестров в первом наборе из безблоковых распределенных реестров. Эти варианты осуществления делают возможным дополнительное сохранение и, таким образом, сохранение результата второго считывания независимо от результата первого считывания в соответствующем другом блокчейне, обеспечивая, таким образом, преимущества, обсужденные в связи с непосредственно предшествующим вариантом осуществления также в связи с результатом второго считывания. Использование разных блокчейнов или безблоковых распределенных реестров для первого и второго результатов считывания также обеспечивает преимущество легкой поддержки комбинирования существующего (второго) блокчейна или безблокового распределенного реестра, соответственно, для результата второго считывания с дополнительным блокчейном или безблоковым распределенным реестром, соответственно, для результата первого считывания. Соответственно, могут быть легко сделаны возможными разные права доступа, и управление блокчейнами может быть в руках разных организаций. Прежде всего, эти варианты осуществления могут быть использованы для проверки, был ли поставщик продукта фактически его производителем, и была ли цепочка поставок такой, как ожидалось. В дополнение, это может быть использовано для дальнейшего повышения достижимого уровня защиты, поскольку контекстная информация может быть использована для определения задним числом местоположений или лиц, связанных с цепочкой поставок, где могла произойти возможная фальсификация, а также возможных дат или временных рамок.

В некоторых других связанных вариантах осуществления, где процесс сохранения связан с блокчейнами:

(i) сохранение соответствующего отдельного результата первого считывания в блоке соответствующего блокчейна в первом наборе блокчейнов также включает в себя сохранение указателя на кросс-блокчейн, который логически устанавливает соответствие блока блокчейна в первом наборе блокчейнов с соответствующим блоком соответствующего блокчейна во втором наборе блокчейнов, в блоке блокчейна в первом наборе блокчейнов, и

(ii) сохранение результата второго считывания в блоке блокчейна во втором наборе блокчейнов также включает в себя сохранение указателя на кросс-блокчейн, который логически устанавливает соответствие блока блокчейна во втором наборе блокчейнов с соответствующим блоком соответствующего блокчейна в первом наборе блокчейнов, в блоке блокчейна во втором наборе блокчейнов.

Аналогичным образом, в некоторых других связанных вариантах осуществления, где процесс сохранения связан с безблоковыми распределенными реестрами:

(i) сохранение соответствующего индивидуального результата первого считывания в узле соответствующего безблокового распределенного реестра в первом наборе безблоковых распределенных реестров включает в себя сохранение указателя на кросс-реестр, который логически устанавливает соответствие узла безблокового распределенного реестра в первом наборе безблоковых распределенных реестров с соответствующим узлом безблокового распределенного реестра во втором наборе безблоковых распределенных реестров, в узле безблокового распределенного реестра в первом наборе безблоковых распределенных реестров, и

(ii) сохранение результата второго считывания в узле соответствующего безблокового распределенного реестра во втором наборе безблоковых распределенных реестров также включает в себя сохранение указателя на кросс-реестр, который логически устанавливает соответствие узла безблокового распределенного реестра во втором наборе безблоковых распределенных реестров с соответствующим узлом безблокового распределенного реестра в первом наборе безблоковых распределенных реестров, в узле безблокового распределенного реестра во втором наборе безблоковых распределенных реестров.

Таким образом, блокчейны или безблоковые распределенные реестры первого набора блокчейнов или безблоковых распределенных реестров могут быть взаимосвязанными посредством указателей соответственно кросс-блокчейнов или указателей кросс-реестров соответственно со вторым набором блокчейнов или безблоковых распределенных реестров, и наоборот.Это может быть использовано для дальнейшего повышения достижимого уровня защиты настоящего решения проверки аутентичности объекта. Прежде всего, это может быть использовано для обнаружения попыток фальсификации или контрафакции объектов в разных точках вдоль цепочки поставок. Например, настоящий вариант осуществления делает возможным обнаружение местоположения и/или момента времени такой попытки.

(В) Избранные варианты осуществления, связанные, прежде всего, с определением других данных инициализации для последующей защищенной проверки аутентичности

В некоторых других связанных вариантах осуществления способ также включает в себя определение другого защищенного начального пакета данных и, факультативно, других связанных данных инициализации для последующей защищенной проверки аутентичности физического объекта или группы физических объектов следующим его получателем. Эти варианты осуществления относятся к возможному варианту предоставления возможности одной или более других последующих защищенных проверок аутентичности физического объекта или группы физических объектов следующим получателем вдоль цепочки поставок. Фактически согласно настоящему варианту описанный здесь способ по существу повторяется для каждого следующего шага распространения, то есть скачка, вдоль цепочки поставок, так что для каждого такого скачка генерируются и используются новые специальные данные инициализации для следующей последующей проверки аутентичности следующим получателем. Это имеет преимущество, что один и тот же процесс может быть повторно использован для нескольких скачков вдоль цепочки поставок.

В некоторых связанных вариантах осуществления определение другого защищенного начального пакета данных (и факультативно других данных инициализации) включает в себя запрос на определение такого другого защищенного начального пакета данных (и факультативно других данных инициализации) для последующей защищенной проверки аутентичности физического объекта или группы физических объектов другим его получателем у авторизованного поставщика другого защищенного начального пакета данных (и факультативно других данных инициализации) и получение, например через блок-фейн или распределенный реестр или другое хранилище, в ответ на запрос запрошенного другого защищенного начального пакета данных (и факультативно других данных инициализации). Это делает возможной, прежде всего, централизацию определения других защищенных начальных пакетов данных (и факультативно других данных инициализации) для нескольких скачков вдоль цепочки поставок у единственной уполномоченной организации, обеспечивая таким образом особо высокую эффективность. Центральный авторизованный поставщик может, прежде всего, совпадать с уполномоченной организацией, выполняющей исходное, то есть первое, определение соответствующего первого другого защищенного начального пакета данных (и факультативно других данных инициализации) в начале цепочки поставок, например, исходным производителем или распределителем физического объекта или группы физических объектов, поставляемых и проверяемых на аутентичность вдоль цепочки поставок.

В некоторых факультативных вариантах осуществления определение другого защищенного начального пакета данных включает в себя осуществление способа первого аспекта, так что спрогнозированные контекстные данные представляют спрогнозированное будущее местоположение следующего намеченного получателя физического объекта или группы физических объектов и связанное будущее время присутствия физического объекта или группы физических объектов в этом будущем местоположении. Согласно этим вариантам каждый соответствующий текущий получатель физического объекта или группы физических объектов сам определяет защищенный начальный пакет данных для соответствующего следующего получателя, то есть для соответственно следующего скачка вдоль цепочки поставок. Это имеет преимущество, что никакая центральная авторизованная уполномоченная организация не должна заботиться об определении всех защищенных начальных пакетов данных для соответствующих нескольких скачков вдоль цепочки поставок и, следовательно, и нет необходимости в наличии соответствующего канала связи между получателем и такой центральной уполномоченной организацией.

В некоторых связанных вариантах осуществления способ также включает в себя при осуществления способа первого аспекта согласно связанным вариантам осуществления, относящимся к определению данных инициализации, определение других данных инициализации на основании тех же случайных контекстных данных, что и другой защищенный начальный пакет данных, и сохранение или побуждение к сохранению других подлежащих сохранению данных инициализации. Здесь спрогнозированные контекстные данных представляют спрогнозированное будущее местоположение следующего намеченного получателя физического объекта или группы физических объектов и связанное будущее время присутствия физического объекта или группы физических объектов в этом будущем местоположении. Следовательно, согласно этим вариантам осуществления вместо повторного использования прежде существовавшего защищенного начального пакета данных для, по меньшей мере, следующей последующей проверки аутентичности используется сгенерированный новый защищенный начальный пакет данных. Факультативно, определяются даже новые (то есть, другие) данные инициации, например основанные на новых случайных контекстных данных. Эти разные меры могут дополнительно увеличить, поодиночке или в сочетании, достижимый уровень защиты, так как дополнительно повышается энтропия всего процесса проверки аутентичности.

(Г) Система проверки аутентичности объекта

Четвертый аспект настоящего изобретения относится к системе проверки аутентичности объекта, включающей в себя компьютер и выполненной для осуществления способа третьего аспекта, предпочтительно, согласно одному или более описанных здесь вариантов его осуществления.

В некоторых вариантах осуществления система проверки аутентификации дополнительно выполнена для осуществления способа первого аспекта.

(Д) Компьютерная программа

Пятый аспект настоящего изобретения относится к компьютерной программе, включающей в себя команды, которые при выполнении на одном или более процессорах системы проверки аутентичности объекта, такой как соответствующей четвертому аспекту, побуждают ее к осуществлению способа проверки аутентичности согласно третьему аспекту настоящего изобретения.

3. Способ и система для защищенного обеспечения зависящей от времени схемы комбинирования

Шестой аспект настоящего изобретения относится к способу защищенного обеспечения зависящей от времени схемы комбинирования для проверки аутентичности физического объекта или группы физических объектов согласно способу проверки аутентичности третьего аспекта, включающему в себя: (i) получение и сохранение данных, представляющих предварительно определенную схему комбинирования, независимой от времени и от местоположения информации, идентифицирующей физический объект или группу физических объектов или связанной с ним или с ней, и метаданных, определяющих ограниченный период пригодности схемы CS комбинирования, (ii) получение запроса о схеме комбинирования и идентифицирующей информации, идентифицирующей физический объект или группу физических объектов или связанной с ним или с ней, от запрашивающей системы, (iii) проверку аутентичности запрашивающей системы, например посредством двухфакторной схемы проверки аутентичности, и (iv-1) если запрашивающая система успешно выдержала проверку аутентичности в качестве авторизованной и согласно прежде сохраненным метаданным, соответствующим полученной идентифицирующей информации, связанная схема комбинирования, к которой относятся метаданные, все еще является действительной, вывод данных, представляющих эту связанную схему комбинирования, через защищенный от перехвата канал данных к запрашивающей системе, и (iv-1) в противном случае отклонение запроса.

Таким образом, одна или более схем комбинирования, используемых в способах и системах других аспектов настоящего изобретения, могут быть надежно переданы к соответствующему узлу (запрашивающей системы) вдоль цепочки поставок, которая нуждается в проверки аутентичности физического объекта или группы физических объектов. Прежде всего, это делает возможным использование одной или более зависящей от времени схемы комбинирования с ограниченным периодом действия для таких проверок аутентичности, которые могут быть использованы для дополнительного повышения достижимого уровня защиты всего решения проверки аутентичности.

Другие аспекты относятся к системе и компьютерной программе, соответственно, для осуществления способа шестого аспекта.

Каждая из описанных здесь компьютерных программ может быть, прежде всего, реализована в виде носителя данных, на котором сохранена одна или более программ для осуществления способа. Предпочтительно, это носитель данных, такой как CD, DVD или модуль флеш-памяти. Это может быть выгодным, если компьютерный программный продукт предназначен для распределения как индивидуальный продукт, независимый от процессорной платформы, на которой должны выполняться одна или более программ. В другом варианте осуществления компьютерный программный продукт обеспечивается в виде файла на блоке обработки данных, прежде всего на сервере, и может быть загружен через информационное соединение, например Интернет или специализированное информационное соединение, такое как личная или локальная сеть.

Краткое описание чертежей

Другие преимущества, признаки и применения настоящего изобретения приведены в следующем подробном писании и прилагаемых фигурах, причем:

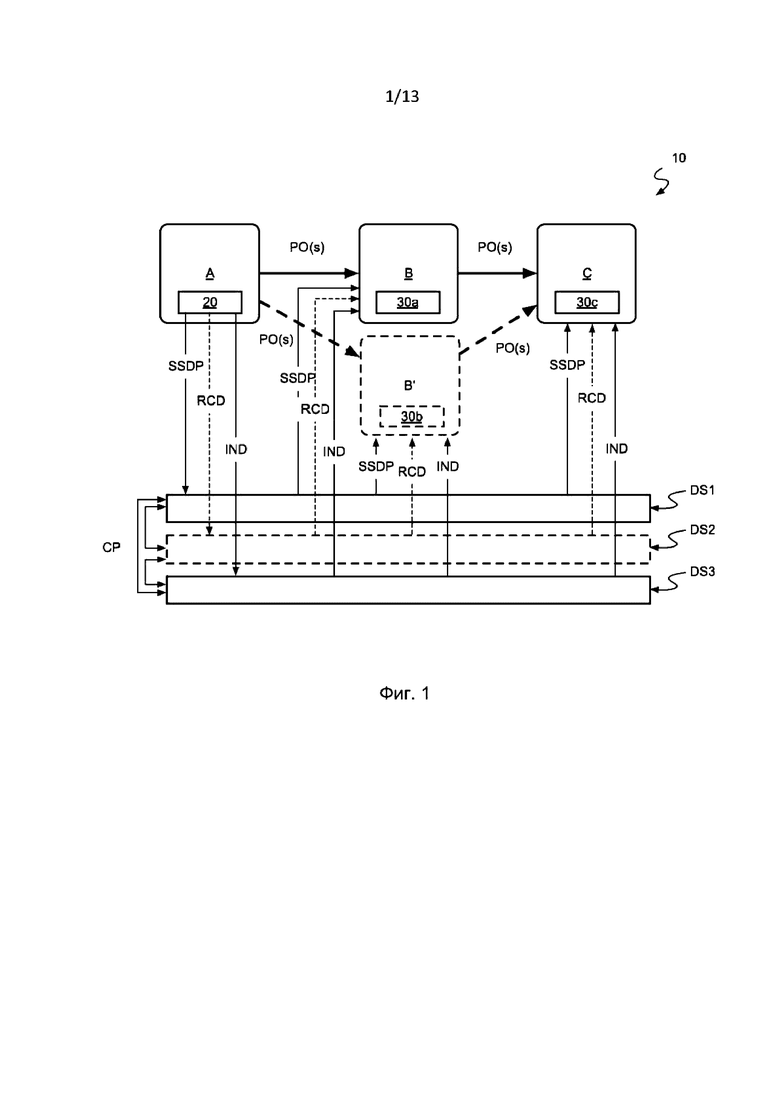

Фиг. 1 схематически показывает служащий примером обзор системы общего решения безопасности, включающего в себя соответствующие предпочтительные варианты осуществления разных аспектов настоящего изобретения,

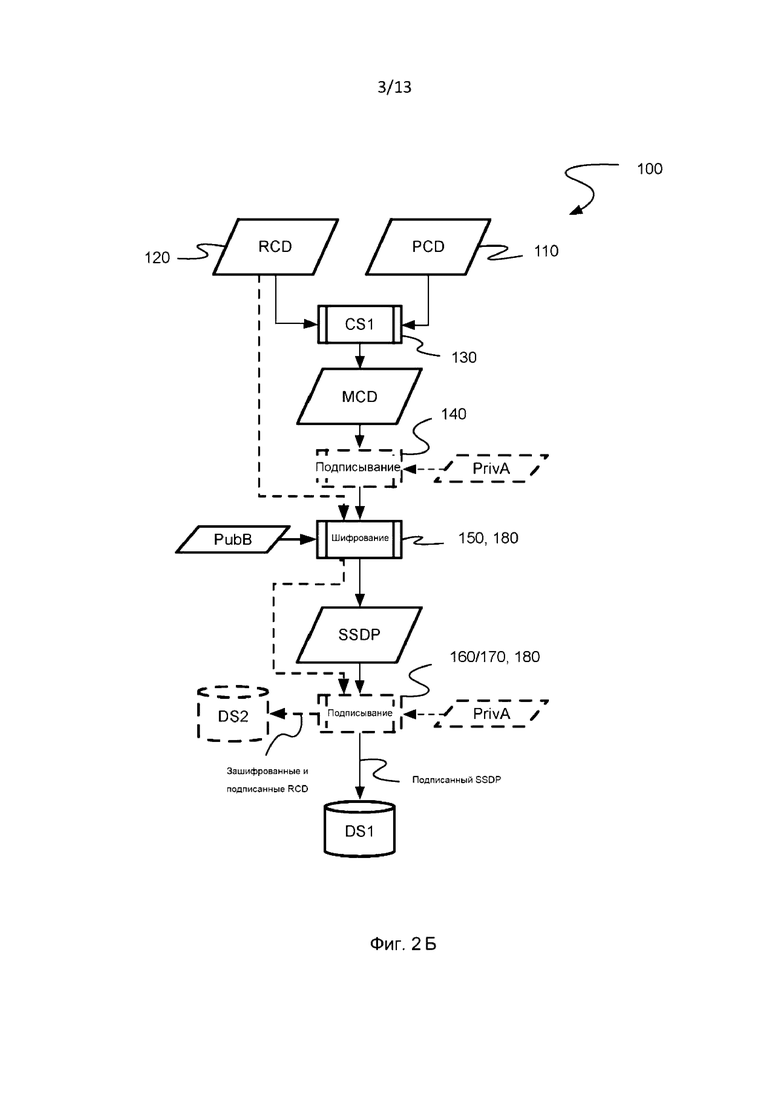

Фиг. 2А и 2Б показывают блок-схему предпочтительного варианта осуществления первой фазы способа подготовки последующей защищенной проверки аутентичности физического объекта или группы физических объектов их получателем согласно настоящему изобретению,

Фиг. 3А и 3Б показывают блок-схему, иллюстрирующую предпочтительный первый вариант осуществления второй фазы способа подготовки последующей защищенной проверки аутентичности согласно настоящему изобретению,

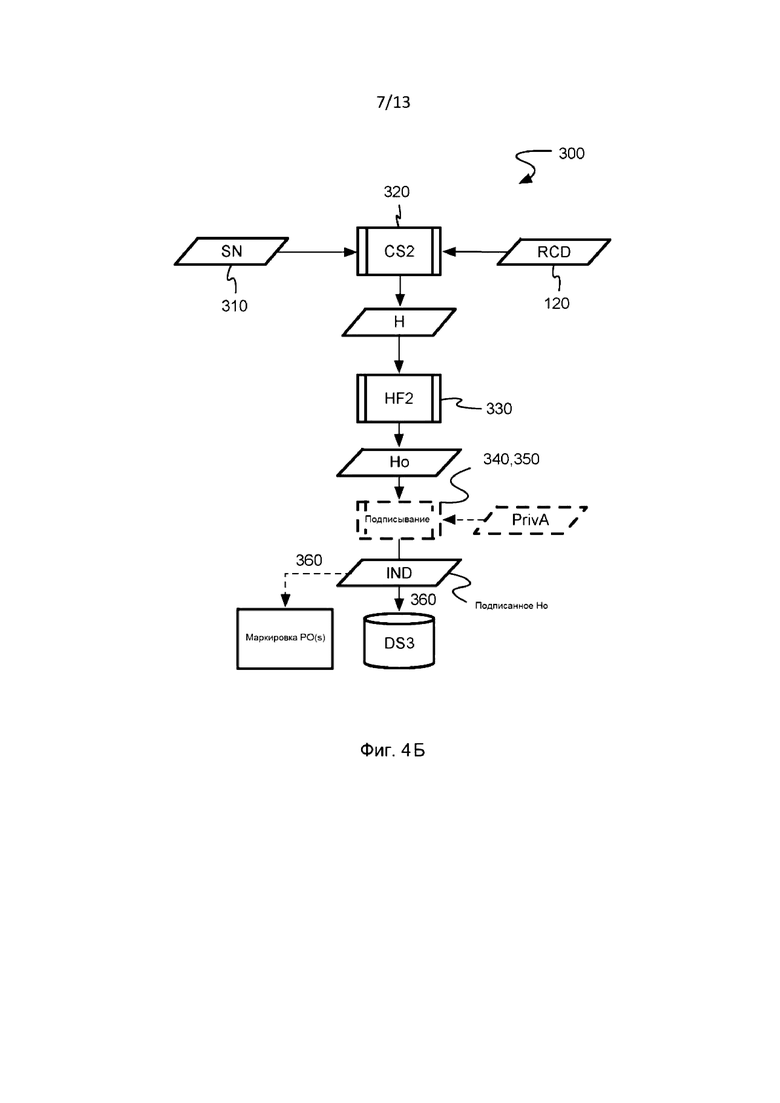

Фиг. 4А и 4Б показывают блок-схему, иллюстрирующую предпочтительный второй вариант осуществления второй фазы способа подготовки последующей защищенной проверки аутентичности согласно настоящему изобретению,

Фиг. 5А и 5Б показывают блок-схему, иллюстрирующую предпочтительный первый вариант осуществления способа проверки аутентичности физического объекта или группы физических объектов согласно настоящему изобретению, который сконфигурирован для использования в связи со способом согласно фиг. 2 и 3,

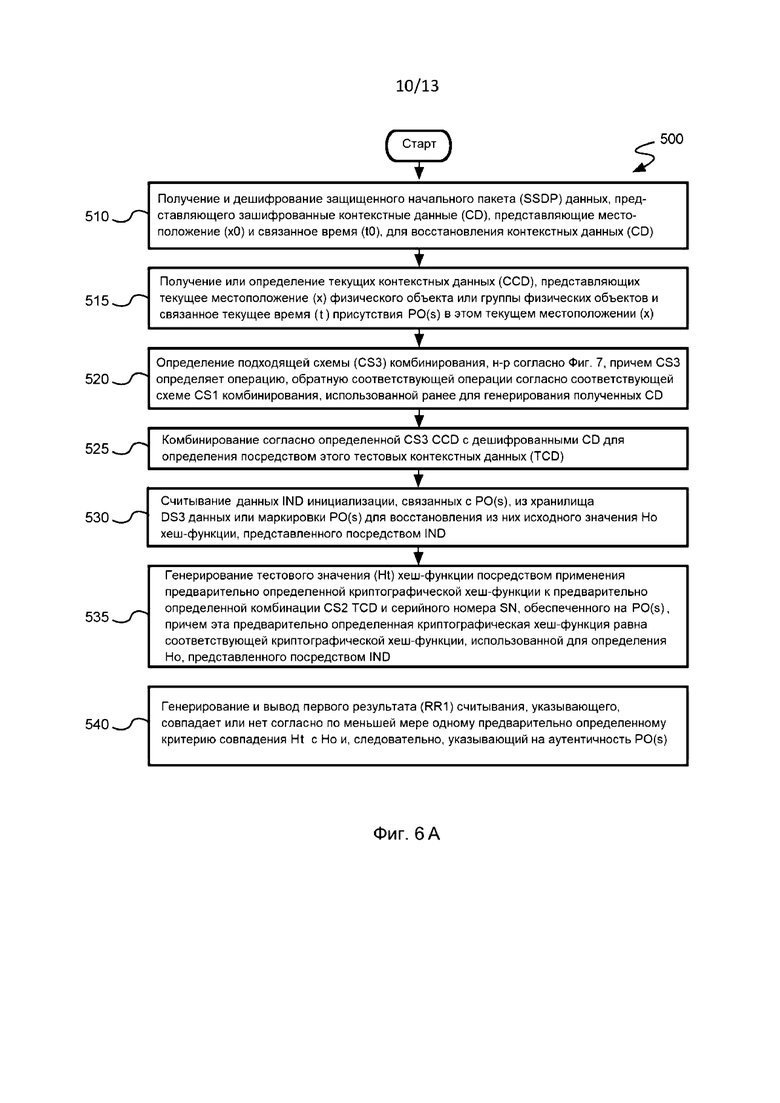

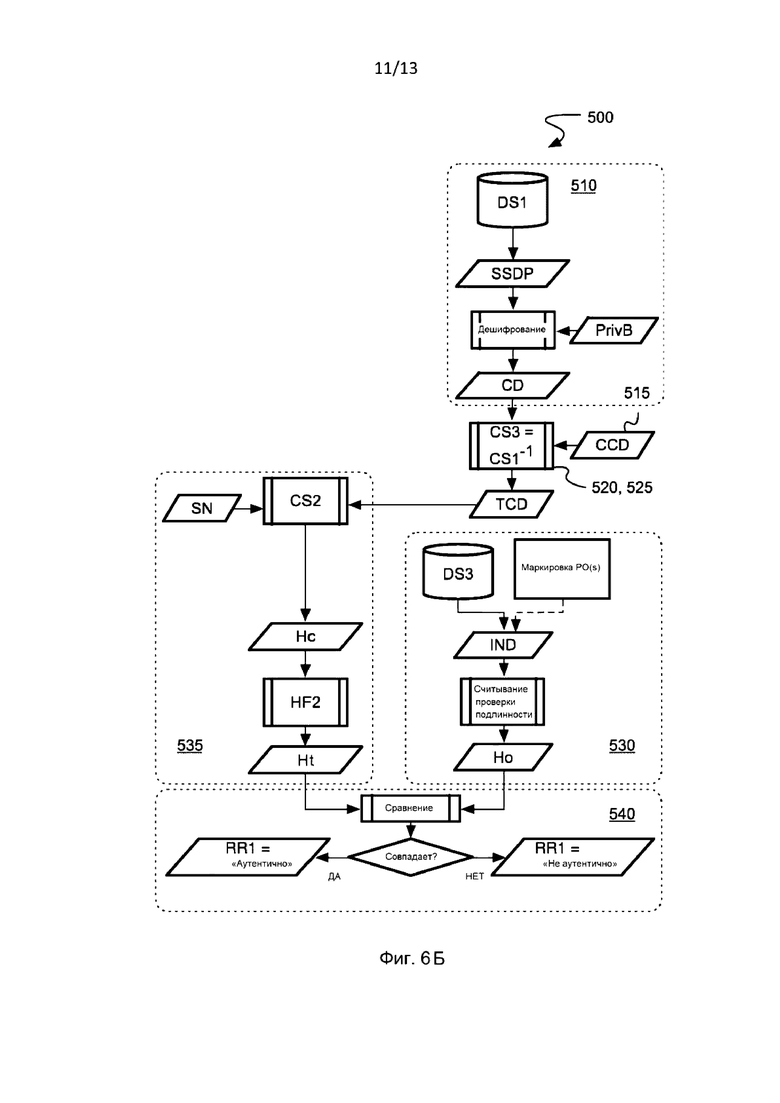

Фиг. 6А и 6Б показывают блок-схему, иллюстрирующую предпочтительный второй вариант осуществления способа проверки аутентичности физического объекта или группы физических объектов согласно настоящему изобретению, который сконфигурирован для использования в связи со способом согласно фиг. 2 и 4,

Фиг. 7 показывает блок-схему, иллюстрирующую предпочтительный вариант осуществления способа использования одной или более зависящих от времени схем комбинирования в связи со способами согласно фиг. 3А/3Б-6А/6Б, и

Фиг. 8А и 8Б показывают различные разные опции предоставления возможности дальнейших шагов (скачков) поставки вдоль цепочки поставок с использованием блокчейнов в качестве хранилищ данных в связи с одним или более способов, описанных выше в отношении фиг. 2-7.

На фигурах штриховые линии и контуры используются для иллюстрации дополнительных факультативных вариантов соответствующих систем и способов. Кроме того, одни и те же ссылочные обозначения на разных фигурах относятся к одним и тем же или соответствующим признакам. Следует понимать, что фигуры всего лишь описывают особые варианты осуществления и что один или более описанных здесь признаков или шагов могут быть фактически факультативными, даже если они не обозначены штриховыми линиями или явно описаны как "факультативные".

Подробное описание предпочтительных вариантов осуществления

На фиг. 1 схематически показан служащий примером обзор системы общего решения 10 безопасности, относящегося к цепочке поставок, имеющей узлы А, В и С и факультативно дальнейший узел В'. Например, А может относиться к начальному производителю продукта, поставляющему физический объект РО или группу физических объектов POs или группу физических объектов, называемых в дальнейшем совместно PO(s), которые являются соответственно продуктом или группой продуктов. В принципе это может быть любой вид продукта(ов), и, прежде всего, эти продукты могут быть лекарственными препаратами или медицинскими приборами. Соответственно, настоящее изобретения является по существу независимым от вида физического объекта, к которому оно применяется. Узел В может быть логистическим объектом, таким как товарный склад, промежуточного оптового торговца, и С может быть местом продажи, например магазином, где PO(s), распространяемые вдоль цепочки поставок, в конечном счете продаются конечному потребителю. Другой узел В' может с коммерческой точки зрения относиться к В и может быть, например факультативным товарным складом, расположенным удаленно от В, так что В может выбирать поставку PO(s) поставщиком А или к товарному складу В, или к товарному складу В'.

В начале процесса поставки поставщик А использует систему 20 подготовки, которая может, прежде всего, включать в себя компьютер и средства для направления запроса к относящемуся к PO(s) PUF и один или более датчиков для обнаружения ответа, сгенерированного в ответ на запрос посредством PUF. Факультативно, или дополнительно, система 20 подготовки может включать в себя систему камеры, сконфигурированную для создания одного или более изображений PO(s) и направления их к системе распознавания объекта, которая сконфигурирована для распознавания PO(s) на основании одного или более изображений и возвращения соответствующего результата распознавания, включающего в себя по меньшей мере одну отличительную характеристику PO(s), к системе 20 подготовки, например, как подробно описано в Европейской патентной заявке ЕР 18 170 044.4.

Система 20 подготовки сконфигурирована для осуществления способа, показанного на фиг. 2 в сочетании с фиг. 3 или фиг. 4. Как будет подробно описано ниже со ссылкой на эти фигуры, система 20 подготовки генерирует, при осуществлении этих способов, защищенный начальный пакет SSDP данных и сохраняет его или побуждает к его сохранению в первом хранилище DS1 данных. Факультативно, система 20 подготовки также генерирует и зашифровывает и, предпочтительно, также подвергает цифровому подписыванию случайные контекстные данные RCD и сохраняет их или побуждает к их сохранению во втором хранилище DS2 данных. Дополнительно, система 20 подготовки генерирует данные IND инициализации и сохраняет их в третьем хранилище DS3 данных. Эти три хранилища DS1, DS2 и DS3 могут быть отдельными хранилищами данных или двумя из них или даже все три могут быть одним и тем же хранилищем. Прежде всего, каждое из хранилищ данных может быть реализовано, например и без ограничений, в виде блокчейна или безблокового распределенного реестра или в виде хранилища в инфраструктуре PKI с открытым ключом. Прежде всего, разные записи данных, хранящиеся в хранилищах данных, могут быть перекрестно связаны посредством одного или более перекрестных указателей, каждый из которых соединяет два соответствующих блока особой пары блокчейнов.

Каждый из других узлов В, В' и С включает в себя соответствующую систему 30а, 30b и 30 с проверки аутентичности, соответственно. Каждая из этих систем 30а, 30b и 30с проверки аутентичности сконфигурирована для осуществления способа проверки аутентичности согласно фиг. 5 и/или фиг. 6. Как будет подробно описано ниже со ссылкой на эти фигуры, соответствующая система 30а, 30b или 30с, выполняющая проверку аутентичности полученных PO(s), считывает защищенный начальный пакет данных из первого хранилища DS1 и данные IND инициализации из третьего хранилища DS3. Затем на основании этих результатов считывания выполняется проверка аутентичности.

На фиг. 2А показана блок-схема, иллюстрирующая предпочтительный вариант осуществления первой фазы 100 способа подготовки последующей защищенной проверки аутентичности физического объекта или группы физических объектов их получателем согласно настоящему изобретению. Прежде всего, в случае цепочки поставок этот способ, предпочтительно, осуществляется в начале цепочки поставок ее первым узлом. В настоящем примере согласно фиг. 1 это узел А, соответственно его система 20 подготовки и соответственно нижеприведенное описание основано на этом неограничивающем примере. На фиг. 2Б показана компактная форма этого же способа согласно фиг. 2А, но в более компактной форме блок-схемы потоков данных.