Изобретение относится к компьютерной технике и предназначено для шифрования данных на носителях информации.

Из уровня техники известен способ криптографической защиты информации, описанный в ГОСТ Р 34.13 - 2015, дата введения 01.01.2016. Данный способ заключается в том, что информация зашифровывается и расшифровывается с помощью одного и того же ключа, генерируемого алгоритмом блочного шифрования Кузнечик. При этом ключ шифрования в 256 бит подается на носитель информации извне и на нем самом не содержится. Поэтому при подаче на носитель информации неправильного ключа вместо исходных данных будут получены произвольные данные. И тогда при попадании носителя информации в нежелательные руки (к злоумышленнику) сложность раскрытия информации определяется сложностью подбора 256-битного ключа.

Недостатком данного способа защиты информации является то, что данные с одинаковым изначальным содержанием после шифрования также будут одинаковыми. Что все-таки дает некоторую дополнительную информацию злоумышленнику.

Для устранения этого недостатка, т.е. чтобы разные данные с одинаковым содержанием после шифрования оказывались разными, ГОСТ Р 34.13 - 2015 предлагает воспользоваться шифрованием в режиме гаммирования. В этом режиме помимо блока шифрования Кузнечик реализуется блок выработки уникальной синхропосылки, которая представляет 64-битное число. При этом данная синхропосылка должна быть своя для каждого зашифровываемого сектора, и при расшифровке сектора эту синхропосылку необходимо знать. Это означает, что синхропосылка для каждого сектора должна сохраняться на носителе информации, причем в незашифрованном виде. Последнее и является главным недостатком данной схемы шифрования при использовании ее для носителей данных. Помимо того, что синхропосылка хранится на носителе данных в открытом виде, она занимает область памяти, которую можно было бы использовать для хранения проверочных бит помехоустойчивого кода, и тем самым усилить надежность и долговечность носителя данных. Другим недостатком является необходимость реализации блока выработки синхропосылки, обеспечивающего её уникальность.

Техническим результатом заявленного изобретения является упрощение шифрования данных с сохранением надежности их защиты от взлома.

Указанный результат обеспечивается тем, что в качестве дополнительной информации при выработке ключей шифрования использовать логический адрес сектора. Этот адрес используется в качестве идентификатора сектора и поэтому известен и не требует отдельного места для хранения на носителе данных.

Таким образом, предлагается способ шифрования данных в блочных запоминающих устройствах, в котором шифрование осуществляется алгоритмом блочного шифрования «Кузнечик» с применением раундовых ключей, в котором выработка раундовых ключей происходит блоком выработки раундовых ключей, на который подают ключ шифрования, сформированный путем зашифрования производных логического адреса сектора на исходном ключе алгоритмом «Магма».

Алгоритмы «Кузнечик» и «Магма» реализуются в соответствии с ГОСТ Р 34.12 - 2015.

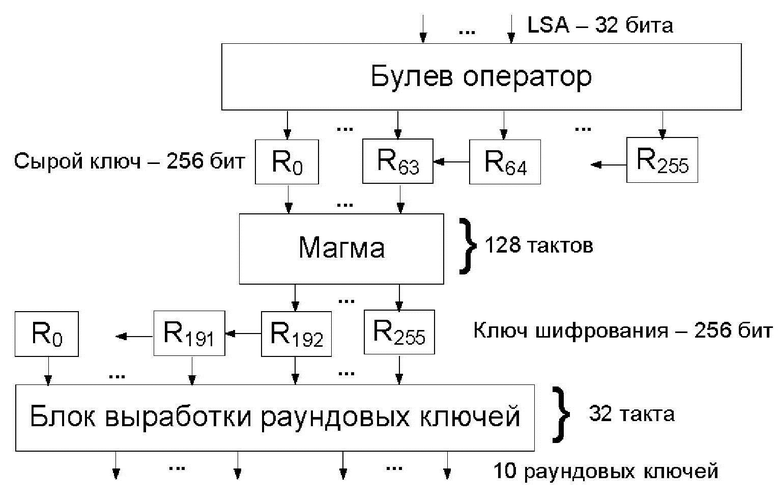

Заявленное изобретение поясняется фигурой, на которой приведен пример схемы выработки раундовых ключей на основе логического адреса сектора и ключа шифрования, применяемой для шифрования.

Далее будет подробно изложено заявленное изобретение с приведением примера реализации.

Шифрование данных в блочных запоминающих устройствах происходит следующим образом (см. фиг.). На вход блока «Булев оператор» поступает 32-битный логический адрес сектора LSA. На выходе получается 256-битная последовательность, которую назовем «сырым» ключом. В качестве булевого оператора предлагается использовать 8 независимых блоков, на вход каждого из которых поступает 32-битный LSA, где результат i-го блока задается формулой S_i(LSA+a_i). Здесь S_i - некоторая 32-битная перестановка, a_i - некоторое натуральное число, а “+” - операция сложения натуральных чисел. В принципе перестановки S_i и числа a_i могут быть разными у разных носителей и, например, прожигаться в контроллере носителя после изготовления, и тем самым будут неизвестны злоумышленнику.

Выход блока «Булев оператор» поступает на 256 регистров, которые раз в 32 такта сдвигаются влево на 64 бита. Тем самым на блок «Магма» в первый момент попадают младшие 64 бита сырого ключа, через 32 такта на блок «Магма» попадают следующие 64 бита сырого ключа, через 32 такта - следующая порция из 64-х бит и, наконец, еще через 32 бита на блок «Магма» поступают старшие 64 бита сырого ключа.

Блок «Магма» реализует алгоритм блочного шифрования Магма, описанного в ГОСТ Р 34.12 - 2015. Аппаратная реализация данного алгоритма позволяет за 32 такта зашифровать поступившие на вход 64 бита и через 32 такта выдать на выход зашифрованные 64 бита. Шифрование осуществляется в режиме простой замены с помощью фиксированного 256-битного ключа, который подается на устройство извне.

Выходы блока «Магма» подаются на старшие биты 256-битного регистра, которые каждые 32 такта сдвигаются влево на 64 бита. Тем самым через 32*4=128 тактов на этом регистре сформировывается 256-битный ключ шифрования, который подается на блок выработки раундовых ключей.

Блок выработки раундовых ключей для алгоритма Кузнечик реализован в соответствии с ГОСТом Р 34.12 - 2015 и через 32 такта выдает 10 раундовых ключей необходимых для алгоритма Кузнечик.

Тем самым через 1+128+1+32=162 такта после поступления LSA мы получаем 10 раундовых ключей.

Если на вход модуля шифрования поступают данные сектора по 64 бита за такт, то Модуль шифрования, состоящий из пяти модулей Кузнечик сможет обрабатывать такой поток данных в режиме конвейера и через 10 тактов каждый такт выдавать зашифрованные 64 бита сектора. Тем самым сектор размера 4096 байт будет обрабатываться 4096*8/64=512 тактов. Если на вход модуля шифрования поступают данные сектора по 128 бит за такт, то сектор размера 4096 байт будет обрабатываться 256 тактов.

Более того, поскольку 162<256<512, то если подавать LSA заранее, т.е. во время шифрования некоторого сектора Модулем шифрования на вход Модуля выработки раундовых ключей подавать LSA следующего сектора, то такая схема шифрования позволит без пауз справлять с потоком данных как в 64 бита за такт, так и в 126 бит за такт.

Накопителями информации могут быть различные устройства, известные в настоящее время и предназначенные для хранения информации, например жесткие диски, съемные флеш-памяти и т.д.

Изобретение относится к компьютерной технике и предназначено для шифрования данных на носителях информации. Технический результат заключается в упрощении шифрование данных с сохранением надежности их защиты. Технический результат достигается за счет того, что шифрование осуществляется алгоритмом блочного шифрования «Кузнечик» с применением ключей, вырабатываемых алгоритмом блочного шифрования «Магма» на основе логического адреса зашифровываемого сектора и исходного ключа шифрования устройства. Адрес используется в качестве идентификатора сектора, поэтому известен и не требует хранения на носителе информации. 1 ил.

Способ шифрования данных в блочных запоминающих устройствах, в котором шифрование осуществляется алгоритмом блочного шифрования «Кузнечик», отличающийся тем, что шифрование осуществляется с применением ключей, вырабатываемых алгоритмом блочного шифрования «Магма» на основе 8 независимых блоков, на вход каждого из которых поступает 32-битный логический адрес сектора (LSA), где результат i-го блока задается формулой S_i(LSA+a_i), где S_i - 32-битная перестановка, a_i - натуральное число, а “+” - операция сложения натуральных чисел и исходного ключа шифрования устройства.

| УСТРОЙСТВО РАУНДА ШИФРОВАНИЯ ДАННЫХ ПО АЛГОРИТМУ "МАГМА" И СТАНДАРТУ ГОСТ Р 34.12-2015 | 2017 |

|

RU2654078C1 |

| СПОСОБ ПОЛУЧЕНИЯ ТРИАЛКИЛФОСФИТОВ | 0 |

|

SU173234A1 |

| УСТРОЙСТВО ШИФРОВАНИЯ ДАННЫХ ПО СТАНДАРТУ ГОСТ Р 34.12-2015 И АЛГОРИТМАМ "МАГМА" И AES | 2017 |

|

RU2649429C1 |

| Приспособление для точного наложения листов бумаги при снятии оттисков | 1922 |

|

SU6A1 |

Авторы

Даты

2021-11-18—Публикация

2020-12-25—Подача