ПЕРЕКРЕСТНЫЕ ССЫЛКИ НА РОДСТВЕННЫЕ ЗАЯВКИ

[0001] По этой патентной заявке испрашивается приоритет предварительной патентной заявки США № 62/564,251, поданной 27 сентября 2017 г., под названием “SYSTEMS FOR AUTOMATIC SECURED REMOTE ACCESS TO A LOCAL NETWORK”, которая включена сюда посредством ссылки в полном объеме.

ВКЛЮЧЕНИЕ ПОСРЕДСТВОМ ССЫЛКИ

[0002] Все публикации и патентные заявки, упомянутые в этом описании изобретения, включены сюда посредством ссылки в полном объеме в той же степени, как если бы каждая отдельная публикация или патентная заявка была конкретно и индивидуально указана как включенная посредством ссылки.

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

[0003] Здесь описано оборудование (например, системы и устройства) и способы для осуществления удаленного доступа к локальной (например, домашней, офисной и т.д.) сети устройств, подключенных к локальному (“домашнему”) маршрутизатору для открытия зашифрованного соединения с вычислительной сетью для распространения локальной/домашней сети в удаленное место.

УРОВЕНЬ ТЕХНИКИ

[0004] Виртуальные частные сети (VPN) могут устанавливаться для обеспечения удаленного и защищенного соединение со всей сетью. VPN может устанавливать зашифрованный туннель между компьютером и удаленной сетью. Это делает VPN-соединения хорошими решениями для сетевого использования в отношении защиты персональной информации или безопасности. VPN позволяет пользоваться компьютером, как если бы его владелец находился в чужой сети. Этот подход применяется на предприятиях, чтобы сотрудники могли осуществлять доступ со своих портативных компьютеров к локальным ресурсам (например, файловым ресурсам общего пользования) даже когда сотрудник со своим портативным компьютером находится в сотнях миль от них. Все портативные компьютеры подключаются к корпоративной сети через VPN, из-за чего они выглядят (и функционируют) как локальные. Хотя исторически это был основной вариант использования VPN, люди в настоящее время также обращаются к VPN для защиты своей персональной информации. VPN не только подключает пользователя к удаленной сети, но хорошие протоколы VPN будут делать это через хорошо зашифрованный туннель, что позволяет скрывать и защищать его трафик. Использование подобного туннеля защищает пользователя от разнообразных угроз, включая угрозы безопасности, связанные использованием общественных пунктов раздачи Wi-Fi, контроль со стороны ISP или дросселирование соединения, или государственную слежку и цензуру. VPN может запускаться с компьютера в сети или с маршрутизатора, что позволяет всем компьютерам в сети всегда соединяться через защищенный туннель.

[0005] Несмотря на успешное развертывание и использование VPN, они имеют ряд недостатков, включающих в себя стоимость, трудность установки и обслуживание и требования к вычислительной мощности. Выполнение VPN требует специального оборудования и службы VPN, для работы которой может требоваться ежемесячная плата.

[0006] Еще одной связанной стоимостью VPN является производительность. Серверы VPN могут требовать как вычислительной мощности, так и полосы с учетом служебной нагрузки, обусловленной протоколами шифрования. В большинстве VPN часть полной полосы отдается под служебную нагрузку, связанную с работой зашифрованного туннеля VPN. Служебная нагрузка обычно занимает около 10 процентов полной полосы, из-за чего интернет оказывается немного медленнее. Кроме того, если VPN действует во всем доме, может оказаться труднее осуществлять доступ к ресурсам, которые являются фактически локальными, в результате чего, доступ к ним либо прекращается, либо замедляется вследствие дополнительного запаздывания, вносимого VPN.

[0007] Здесь описано оборудование (например, системы и устройства) и способы, позволяющие решить вышеописанную проблему.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0008] Настоящее изобретение относится к оборудованию и способам, которые позволяют безопасно и удобно устанавливать удаленную ветвь домашней сети и, таким образом, любой ресурс, подключенный к домашней сети. Домашняя сеть устанавливается домашним маршрутизатором (например, дома, в офисе, публичном или личном пространстве и т.д.). В частности, здесь описано оборудование защищенного портала (например, устройства), которое можно безопасно сопрягать с домашним маршрутизатором и использовать для обеспечения зашифрованного и прямого соединения между домашней сетью и локальной сетью, установленной через портальное оборудование. Защищенное портальное устройство может работать как беспроводная точка доступа, которая совместно использует доступ уровня 2 с домашней сетью.

[0009] Таким образом, эти способы могут именоваться способами удаленного распространения локальной сети и/или способами установления защищенной, зашифрованной, виртуальной частной сети (VPN). Эти способы могут включать в себя: соединение портального устройства с локальным интернет-соединением, причем портальное устройство содержит корпус, заключающий в себе беспроводную радиостанцию, порт Ethernet и процессор, причем процессор сопряжен с домашним маршрутизатором; передачу запроса на осуществление доступа к домашнему маршрутизатору от портального устройства на удаленный сервер; передачу извещения запроса портального устройства на осуществление доступа к домашнему маршрутизатору от удаленного сервера администратору домашнего маршрутизатора; обмен, через удаленный сервер, сертификатами безопасности между портальным устройством и домашним маршрутизатором после того, как администратор даст разрешение портальному устройству осуществлять доступ к домашнему маршрутизатору; обеспечение, от удаленного сервера, информации о возможности осуществления связи для домашнего маршрутизатора портальному устройству; установление прямой и зашифрованной VPN между портальным устройством и домашним маршрутизатором; и оперирование портальным устройством в качестве локальной точки доступа с использованием беспроводной радиостанции и процессора портального устройства, причем локальная точка доступа распространяет вычислительную сеть домашнего маршрутизатора через прямую и зашифрованную VPN.

[0010] Например, способ установления защищенной, зашифрованной, виртуальной частной сети (VPN) может включать в себя: соединение портального устройства с локальным интернет-соединением, причем портальное устройство содержит корпус, заключающий в себе беспроводную радиостанцию, порт Ethernet и процессор, причем процессор сопряжен с домашним маршрутизатором; передачу запроса на осуществление доступа к домашнему маршрутизатору от портального устройства на удаленный сервер; периодическое обновление, домашним маршрутизатором, удаленного сервера текущей информацией о возможности осуществления связи; передачу извещения запроса портального устройства на осуществление доступа к домашнему маршрутизатору от удаленного сервера администратору домашнего маршрутизатора; обмен, через удаленный сервер, сертификатами безопасности между портальным устройством и домашним маршрутизатором после того, как администратор даст разрешение портальному устройству осуществлять доступ к домашнему маршрутизатору; обеспечение, от удаленного сервера, информации о возможности осуществления связи для домашнего маршрутизатора портальному устройству; установление прямой и зашифрованной VPN между портальным устройством и домашним маршрутизатором; оперирование портальным устройством в качестве локальной точки доступа с использованием беспроводной радиостанции и процессора портального устройства, причем локальная точка доступа распространяет вычислительную сеть домашнего маршрутизатора через прямую и зашифрованную VPN путем оперирования в той же сети уровня 2, каковой является вычислительная сеть домашнего маршрутизатора; и прием портальным устройством, от удаленного сервера, обновленной информации о возможности осуществления связи для домашнего маршрутизатора, когда не удается установить прямую и зашифрованную VPN между портальным устройством и домашним маршрутизатором.

[0011] Согласно любому из этих способов, способ может дополнительно включать в себя сопряжение портального устройства и домашнего маршрутизатора. Они могут сопрягаться пользователем (например, администратором) или на заводе. Сопряжение может осуществляться путем установления прямого (кабельного) соединения между ними и/или путем сопряжения портального устройства и домашнего маршрутизатора, когда домашний маршрутизатор и портальное устройство являются локальными.

[0012] Предпочтительно, портальные устройства здесь описаны как малые, легкие устройства, которые являются полностью содержащимися. Например, устройство может быть в основном заключено в корпусе, причем на корпусе предусмотрено одно или более устройств ввода (кнопок, круговых шкал, сенсорных экранов) и/или один или более индикаторов (источников света, например, светодиодных и т.д.). В некоторых вариациях соединение содержит вставку портального устройства в настенный источник питания, причем устройство дополнительно содержит штыревой электрический разъем, отходящий от корпуса портального устройства. Штыревой электрический разъем может быть выполнен с возможностью вставки в стенную розетку (например, настенный источник сетевого питания) и может принимать мощность напрямую и/или может заряжать аккумулятор для использования даже когда не вставлен). В некоторых вариациях можно использовать отдельные штепсель и разъем (например, кабель). В некоторых вариациях источником питания является разъем power over Ethernet (POE), который может быть объединен с разъемом Ethernet или отдельным разъемом. В некоторых вариациях штыревой электрический разъем способен убираться в корпус и/или может складываться для уменьшения профиля устройства, когда не вставлен в розетку.

[0013] Портальное устройство может соединяться с локальным интернет-соединением (например, локальным относительно портального устройства, которое может быть удаленным относительно домашней сети) либо напрямую (например, соединение через Ethernet-соединение), либо в беспроводном режиме.

[0014] Этап передачи запроса может осуществляться процессором автоматически (например, путем автоматической передачи запроса на удаленный сервер при активации/вставке) или вручную, например, когда пользователь осуществляет связь с устройством либо на одном или более средствах управления на самом устройстве или через пользовательский интерфейс (например, на смартфоне или другом устройстве, имеющем процессор, дисплее и устройстве ввода), осуществляющем связь с портальным устройством.

[0015] Этап передачи извещения администратору может содержать отображение запроса на пользовательском интерфейсе для просмотра администратором, причем пользовательский интерфейс отображает информацию состояния домашнего маршрутизатора. Пользовательский интерфейс может дополнительно отображать информацию состояния портального устройства. В некоторых вариациях, пользовательский интерфейс отображается на карманном устройстве.

[0016] До установления защищенного VPN-соединения с домашним сервером, портальное устройство и домашний сервер должны обмениваться сертификатами безопасности; эти сертификаты безопасности могут содержать общедоступные ключи.

[0017] Обеспечение информации о возможности осуществления связи для домашнего маршрутизатора может содержать обеспечение IP-адреса маршрутизатора и порта протокола управления передачей/протокола пользовательских дейтаграмм (TCP/UDP). Эта информация может обеспечиваться (будучи одобрена после обмена и подтверждения сертификатов безопасности) удаленным сервером. Один или оба из домашнего маршрутизатора и портального устройства могут быть выполнены с возможностью безопасного осуществления связи с одним и тем же удаленным сервером; портальное устройство может осуществлять связь с удаленным сервером только для установления соединения и обновления соединения (например, информации о возможности осуществления связи), если не удается установить соединение с домашним маршрутизатором. Например, адрес удаленного сервера может заранее задаваться портальному устройству и домашнему маршрутизатору. В общем случае, домашний маршрутизатор может обновлять и сохранять информацию о возможности осуществления связи на удаленном сервере. Например, домашний маршрутизатор может периодически (например, на регулярной основе и/или в случае изменений в информации о возможности осуществления связи) обновлять удаленный сервер текущей информацией о возможности осуществления связи. Таким образом, оперирование портальным устройством может дополнительно содержать прием портальным устройством, от удаленного сервера, обновленной информации о возможности осуществления связи для домашнего маршрутизатора, когда не удается установить прямую и зашифрованную VPN между портальным устройством и домашним маршрутизатором.

[0018] Портальное устройство обычно распространяет вычислительную сеть домашнего маршрутизатора (например, домашнего маршрутизатора LAN). Таким образом, локальная точка доступа, установленная портальным устройством, может распространять вычислительную сеть домашнего маршрутизатора через прямую и зашифрованную VPN путем оперирования в той же сети уровня 2, каковой является вычислительная сеть домашнего маршрутизатора, обеспечивая доступ к большинству или всем одинаковым сетевым компонентам, как если бы устройство, соединенное через портальное устройство, располагалось вблизи домашнего маршрутизатора.

[0019] В общем случае, до установления прямой и зашифрованной VPN между портальным устройством и домашним маршрутизатором, портальное устройство может работать в качестве присоединенного портала. В этом режиме (именуемом “изолированным режимом”) портальное устройство может отображать, на пользовательском интерфейсе, одно или более из: инструкций для соединения портального устройства с локальным интернет-соединением и/или состояния возможности осуществления связи портального устройства с домашним маршрутизатором.

[0020] В ходе или сразу после установления прямого и зашифрованного VPN-соединения между портальным устройством и домашним маршрутизатором, портальное устройство может осуществлять испытание на скорость для определения качества соединения (в зависимости от скорости соединения) между домашним маршрутизатором и портальным устройством. Например, после установления прямой и зашифрованной VPN между портальным устройством и домашним маршрутизатором, портальное устройство может определять скорость VPN между портальным устройством и домашним маршрутизатором. Затем пользователю можно предлагать (например, через пользовательский интерфейс) разрешать нормальный режим для портального устройства, в котором он устанавливает локальную точку доступа, распространяющую вычислительную сеть домашнего маршрутизатора. В некоторых вариациях портальное устройство оперируется в качестве локальной точки доступа, только если скорость VPN между портальным устройством и домашним маршрутизатором выше порога скорости.

[0021] Здесь также описаны портальные устройства. Эти устройства в общем случае способны функционировать как описано выше. Например, портальное устройство для установления защищенной, зашифрованной, виртуальной частной сети (VPN) для распространения сети домашнего маршрутизатора в удаленное положение может включать в себя: корпус, заключающий в себе процессор и беспроводную радиостанцию, содержащую одну или более двухполосных антенн; штыревой штепсель, отходящий от корпуса и позволяющий устанавливать корпус портального устройства в настенной силовой розетке; и порт Ethernet, проникающий в корпус; память, подключенную к процессору, причем память предназначена для хранения инструкций компьютерной программы, которые, при исполнении процессором, предписывают процессору: соединяться с локальным интернет-соединением; передавать запрос на осуществление доступа к домашнему маршрутизатору на удаленный сервер; обмениваться, через удаленный сервер, сертификатами безопасности с домашним маршрутизатором после того, как администратор даст разрешение на осуществление доступа к домашнему маршрутизатору; принимать, от удаленного сервера, информацию о возможности осуществления связи для домашнего маршрутизатора; устанавливать прямую и зашифрованную VPN с домашним маршрутизатором; и оперировать в качестве локальной точки доступа с использованием беспроводной радиостанции, причем локальная точка доступа распространяет вычислительную сеть домашнего маршрутизатора через прямую и зашифрованную VPN.

[0022] Как упомянуто, портальное устройство включает в себя один или более световых индикаторов, освещающих участок корпуса, причем один или более световых индикаторов предназначены для указания, подключено ли устройство к домашнему маршрутизатору. Альтернативно или дополнительно, штыревой штепсель может быть выполнен с возможностью складываться относительно корпуса или убираться в корпус. Некоторые вариации портального устройства не включают в себя штыревой штепсель, отходящий напрямую от корпуса, но могут включать в себя другой штепсель и/или аккумулятор.

[0023] В общем случае, портальные устройства описаны здесь малыми и легкими. Например, портальное устройство имеет объем меньше около 400 см3, например, меньше около 200 см3, меньше около 100 см3, меньше около 90 см3, меньше около 80 см3 и т.д. Поэтому устройство может быть весьма компактным и легко переносимым для использования в поездках (например, в отеле и т.д.).

[0024] В общем случае, инструкции компьютерной программы позволяют осуществлять все или некоторые из функций, осуществляемых портальным устройством согласно описанным здесь способам. Например, инструкции компьютерной программы (которые могут эквивалентно именоваться здесь просто “инструкциями”, “программно-аппаратным обеспечением” или “программным обеспечением”) позволяют предписывать процессору автоматически передавать запрос на осуществление доступа к домашнему маршрутизатору на удаленный сервер. Инструкции компьютерной программы дополнительно позволяют предписывать процессору осуществлять связь с пользовательским интерфейсом для отображения информации состояния устройства. Инструкции компьютерной программы дополнительно позволяют предписывать процессору принимать, от удаленного сервера, обновленную информацию о возможности осуществления связи для домашнего маршрутизатора, когда не удается установить прямую и зашифрованную VPN между портальным устройством и домашним маршрутизатором. В некоторых вариациях, инструкции компьютерной программы дополнительно позволяют предписывать процессору оперировать устройством в качестве присоединенного портала, когда прямая и зашифрованная VPN с домашним маршрутизатором не установлена, и отображать, на пользовательском интерфейсе, одно или более из: инструкций для соединения портального устройства с локальным интернет-соединением; состояния возможности осуществления связи портального устройства с домашним маршрутизатором.

[0025] Как упомянуто выше, инструкции компьютерной программы дополнительно позволяют предписывать процессору, после установления прямой и зашифрованной VPN между портальным устройством и домашним маршрутизатором, определять скорость VPN между портальным устройством и домашним маршрутизатором. Например, инструкции компьютерной программы дополнительно позволяют предписывать процессору оперировать в качестве локальной точки доступа, только если скорость VPN между портальным устройством и домашним маршрутизатором выше порога скорости.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0026] Новые признаки изобретения подробно изложены в нижеследующей формуле изобретения. Чтобы лучше понять признаки и преимущества настоящего изобретения следует обратиться к нижеследующему подробному описанию, где приведены иллюстративные варианты осуществления, в которых применяются принципы изобретения, и к прилагаемым чертежам.

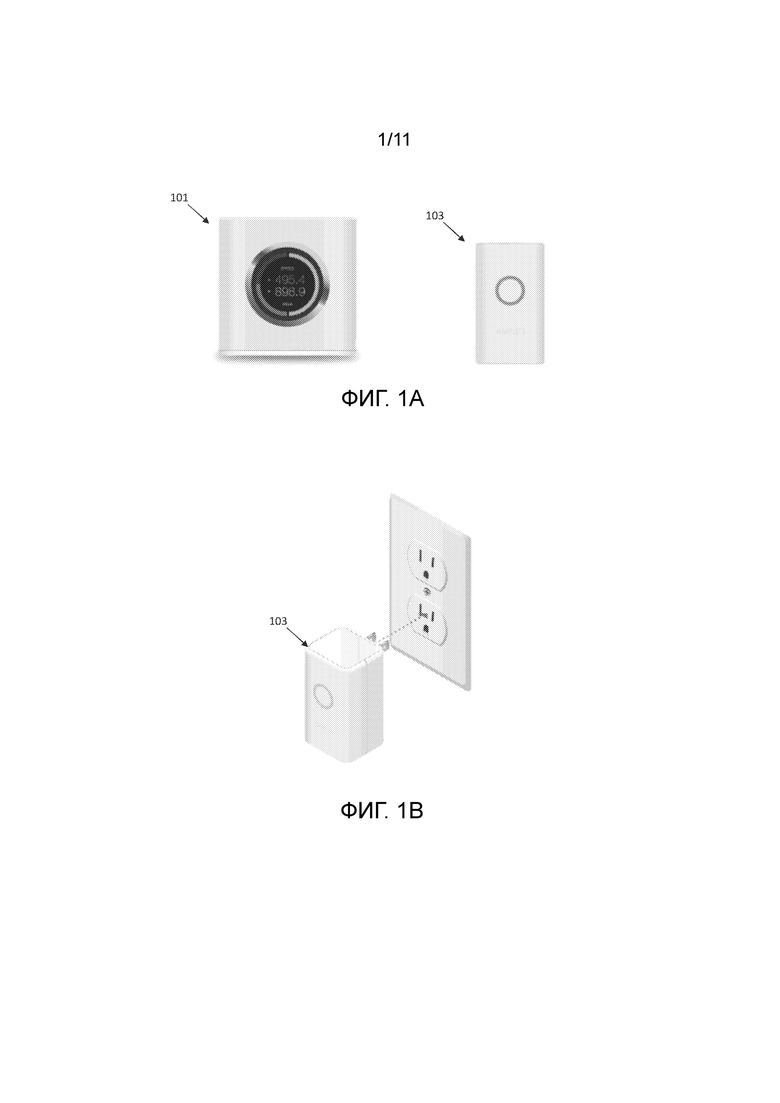

[0027] Фиг. 1A - пример системы, включающей в себя маршрутизатор 101 и защищенное портальное устройство 103.

[0028] Фиг. 1B демонстрирует присоединение защищенное портальное устройство к электрической розетке для обеспечения питания устройства.

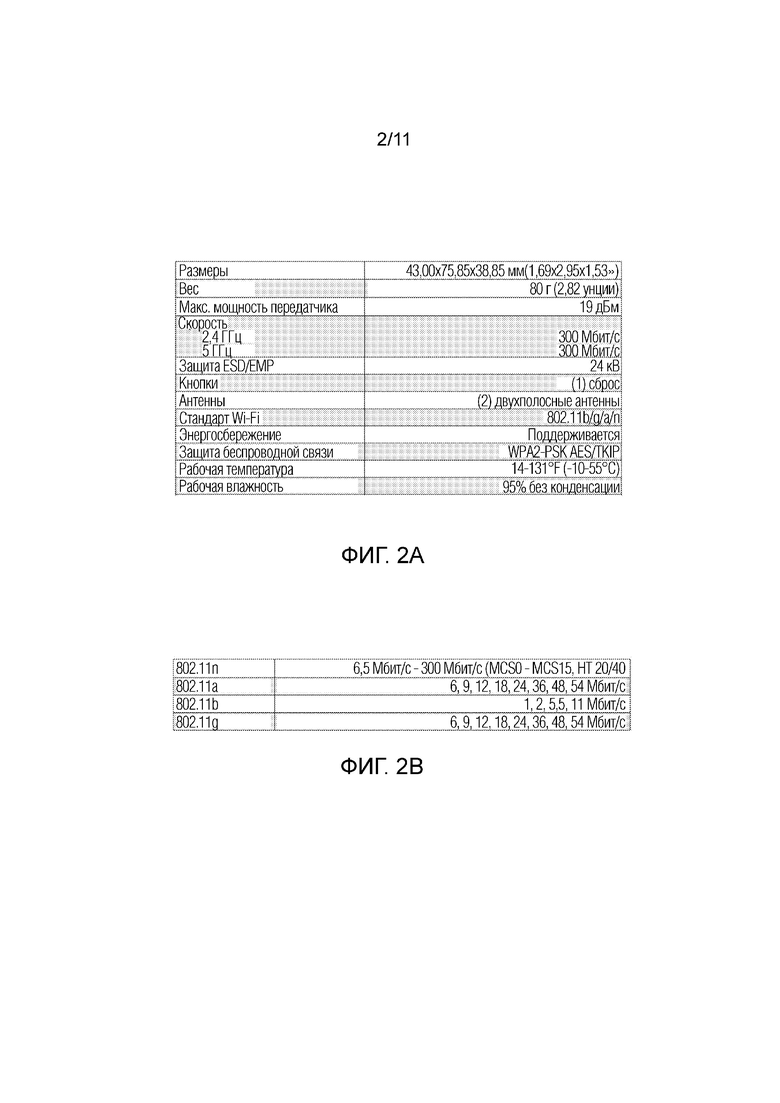

[0029] Фиг. 2A демонстрирует иллюстративную спецификацию и/или рабочие параметры описанного защищенного портального устройства. Эти параметры являются только приближенными и могут варьироваться.

[0030] Фиг. 2B демонстрирует иллюстративные режимы работы и скорости в каждом режиме.

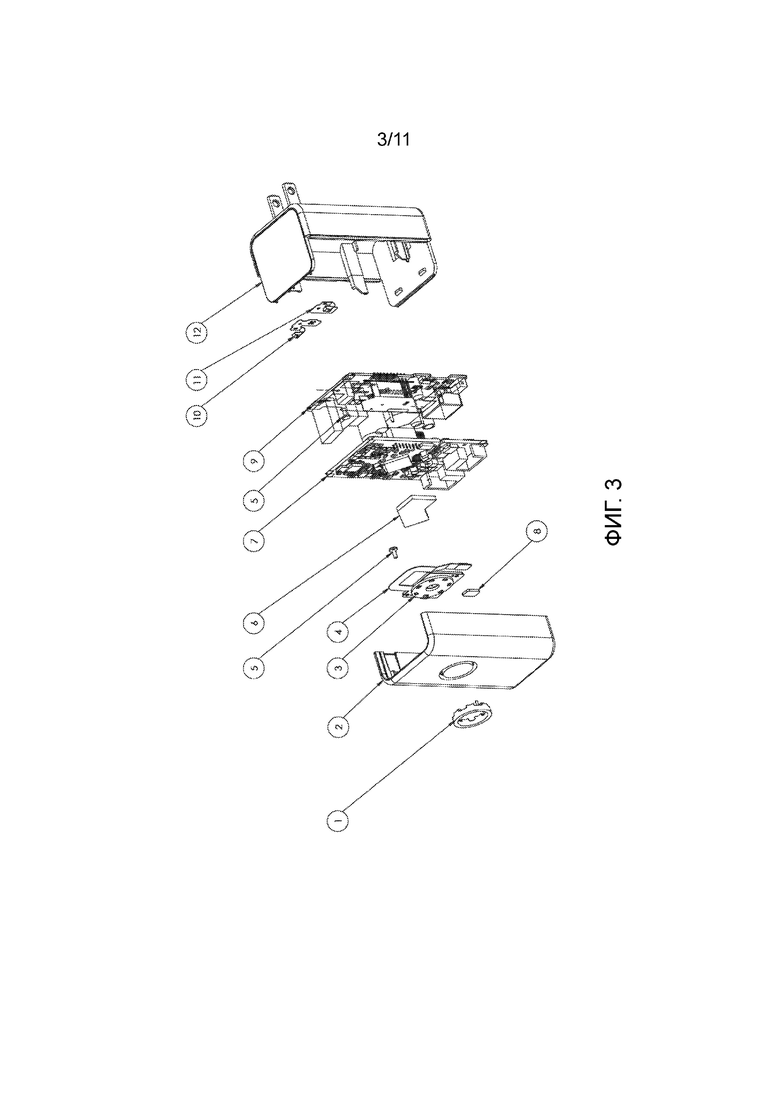

[0031] Фиг. 3 - вид в разборе одного примера защищенного портального устройства, демонстрирующий внутренние и внешние компоненты, включающий в себя световое кольцо 1 верхней крышки, верхнюю крышку 2, светодиодный индикатор 3 и схему 4, которая может быть видна через окно 1, крепеж (например, саморез) 5, термолист 6 и губку 8, схему 7 управления для управления работой защищенного портального устройства, схему 9 управления мощностью и радиосвязи и пару антенн 10, 11 и крышку 12 основания, которая может соединяться с верхней (передней) крышкой и охватывать схему управления. Крышка может включать в себя штепсель (со шнуром или без).

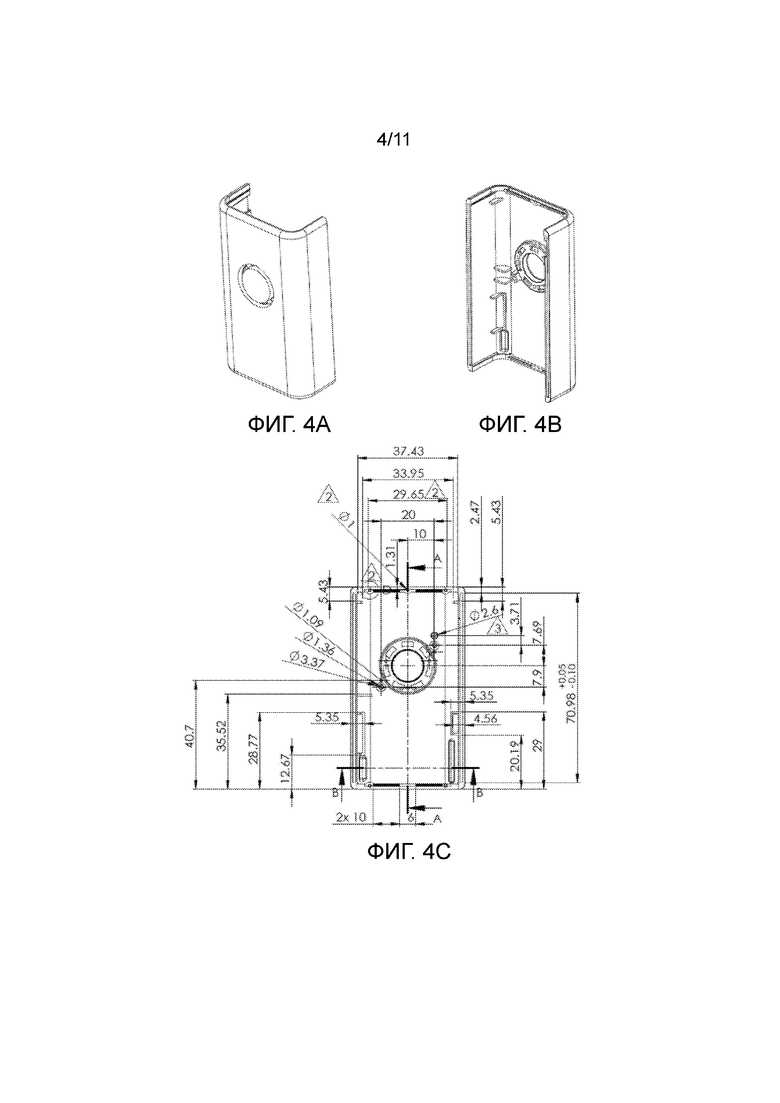

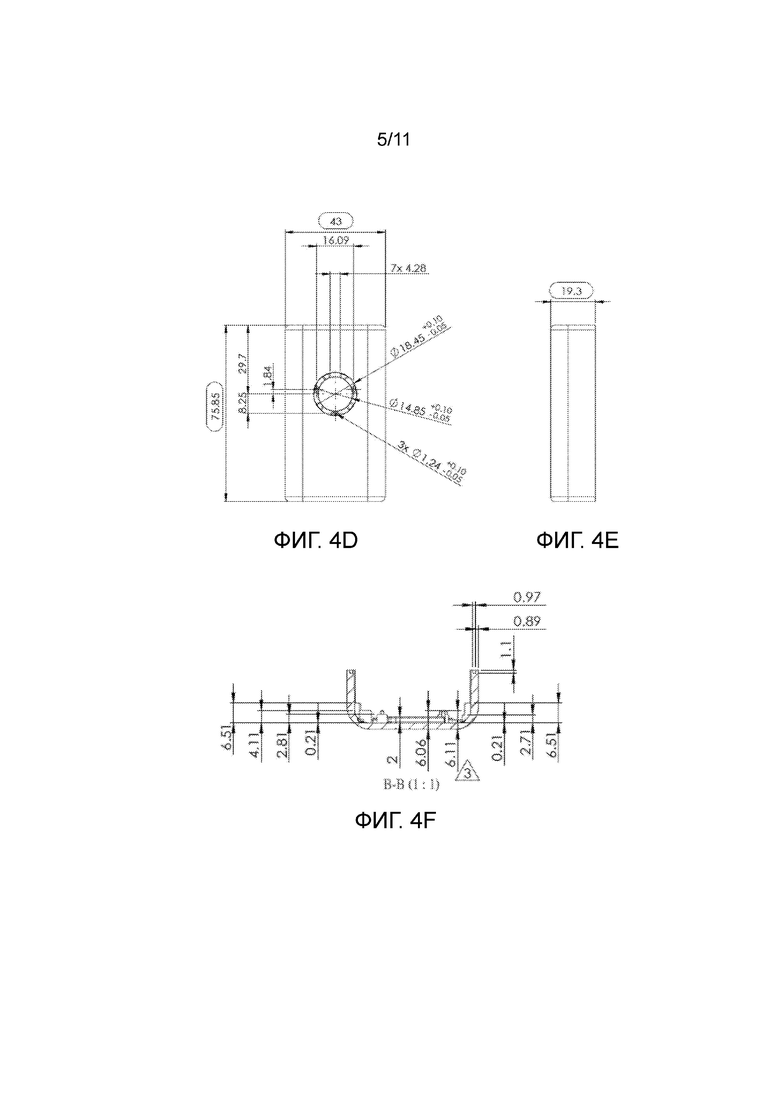

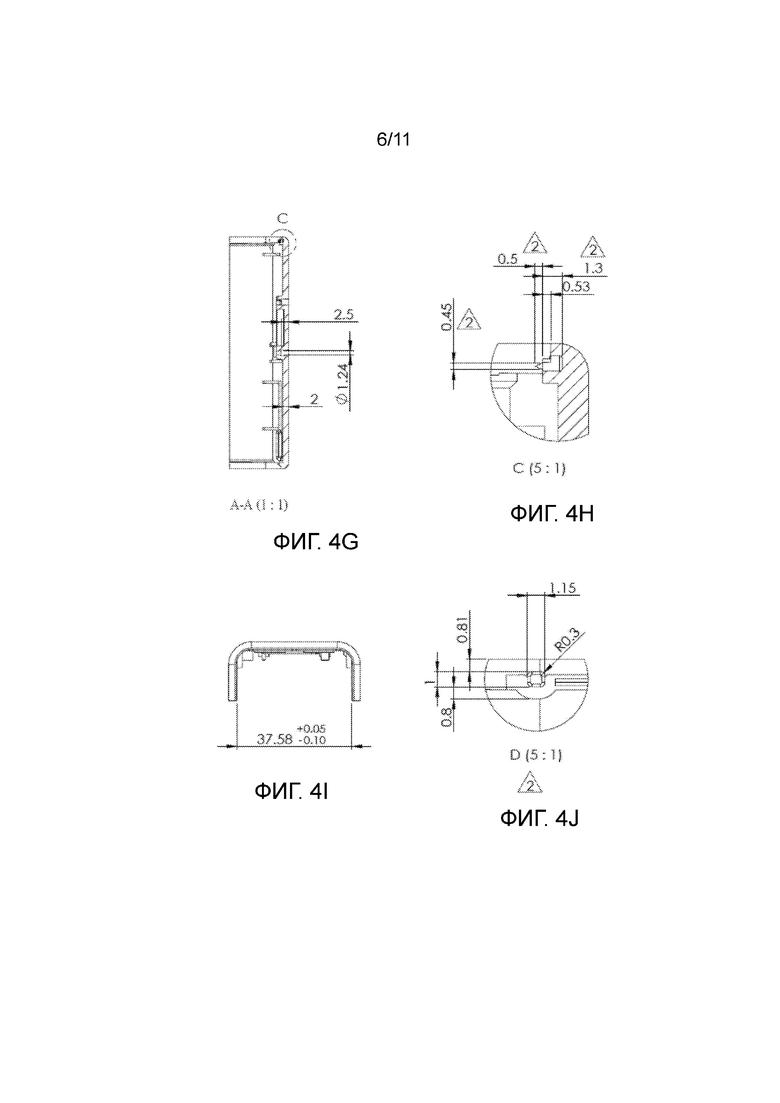

[0032] Фиг. 4A-4J демонстрируют составные части иллюстративного защищенного портального устройства, и могут включать в себя иллюстративные размеры. Эти размеры могут быть только приближенными, если не указано обратное (и могут быть выражены в миллиметрах или градусах). Фиг. 4A и 4B демонстрируют виды в перспективе спереди и сзади передней крышки. Фиг. 4C - прямой вид передней крышки с тыльной стороны. Фиг. 4D - прямой вид передней крышки с лицевой стороны. Фиг. 4E - вид сбоку передней крышки. Фиг. 4F - вид сверху передней крышки. Фиг. 4G - вид в разрезе передней крышки. Фиг. 4H - увеличенный вид углового участка крышки. Фиг. 4I - вид снизу. Фиг. 4J - увеличенный вид участка верхнего края.

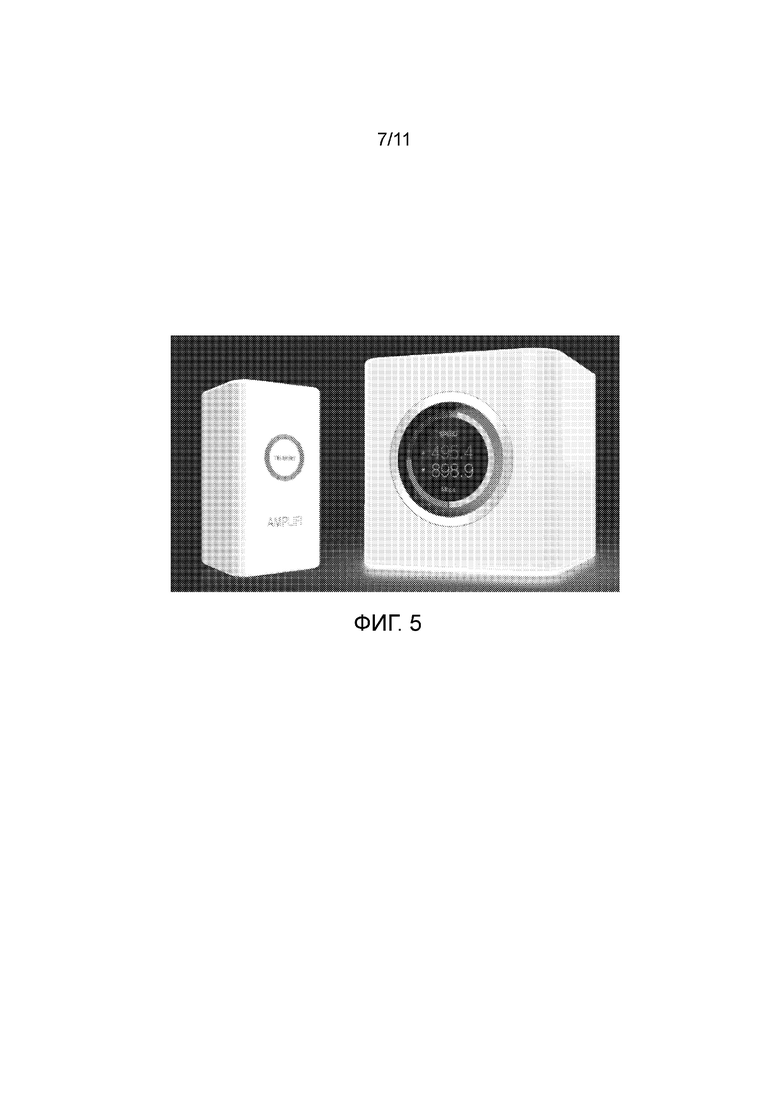

[0033] Фиг. 5 - вид в перспективе варианта осуществления системы, включающей в себя защищенное портальное устройство и маршрутизатор, которые можно использовать совместно как “многоместную туннельную систему Wi-Fi”.

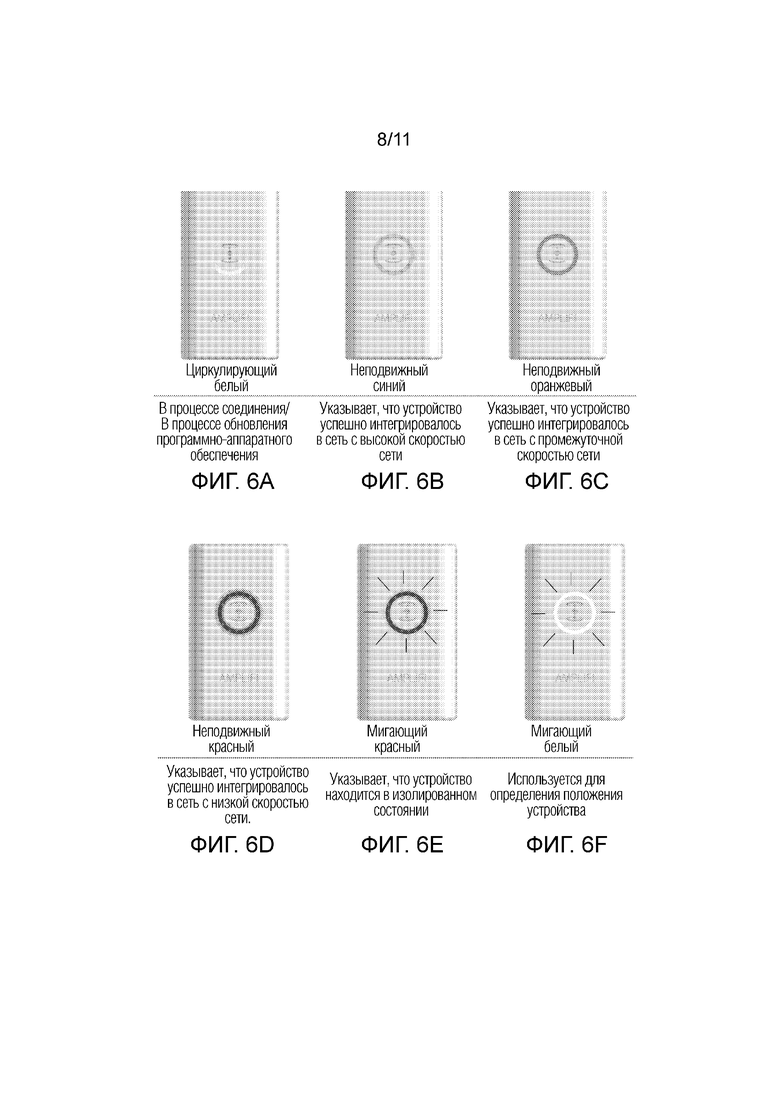

[0034] Фиг. 6A-6F демонстрируют различные рабочие состояния защищенного портального устройства. На фиг. 6A, светодиодный индикатор на передней панели показан циркулирующим (вращающимся) в белом цвете, указывая, что соединение с беспроводной сетью установлено, или что устройство находится в процессе обновления программно-аппаратного обеспечения. Фиг. 6B демонстрирует неподвижный (например, синий) индикатор, указывающий, что защищенное портальное устройство успешно интегрировалось в сеть с хорошей скоростью соединения (возможностью осуществления связи). Фиг. 6C демонстрирует неподвижный световой индикатор второго цвета (например, оранжевого цвета), указывающий, что защищенное портальное устройство интегрировалось в сеть с промежуточной скоростью соединения. Фиг. 6D демонстрирует неподвижный световой индикатор третьего цвета (например, красного цвета) указывающий, что защищенное портальное устройство интегрировалось в сеть с низкой скоростью. Фиг. 6E демонстрирует мигающий световой индикатор (например, мигающий индикатор красного света), указывающий, что устройство работает в “изолированном” состоянии, описанном ниже. Фиг. 6F демонстрирует мигающий белый световой индикатор, указывающий, что устройство находится в процессе определения местоположения.

[0035] Фиг. 7 демонстрирует иллюстративное защищенное портальное устройство, сопряженное с маршрутизатором, как описано здесь.

[0036] Фиг. 8 графически демонстрирует удаленную работу защищенного портального устройства для обеспечения доступа пользователю (например, компьютеру), находящемуся на удалении от “локальной” сети.

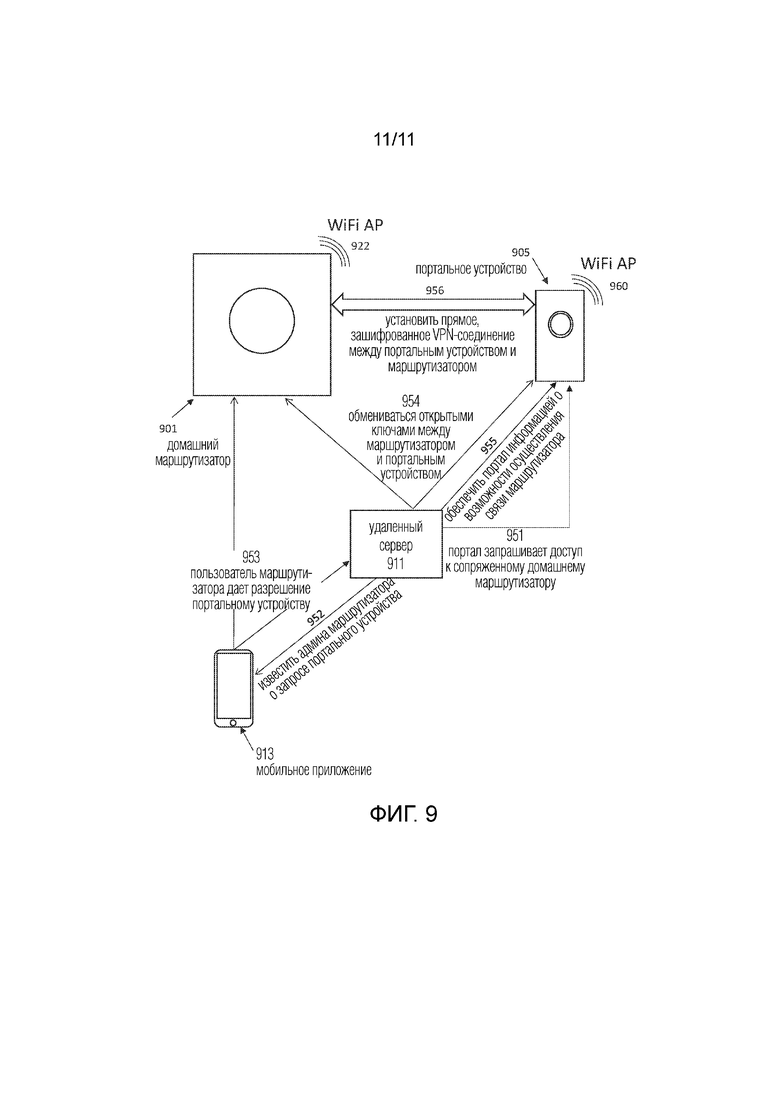

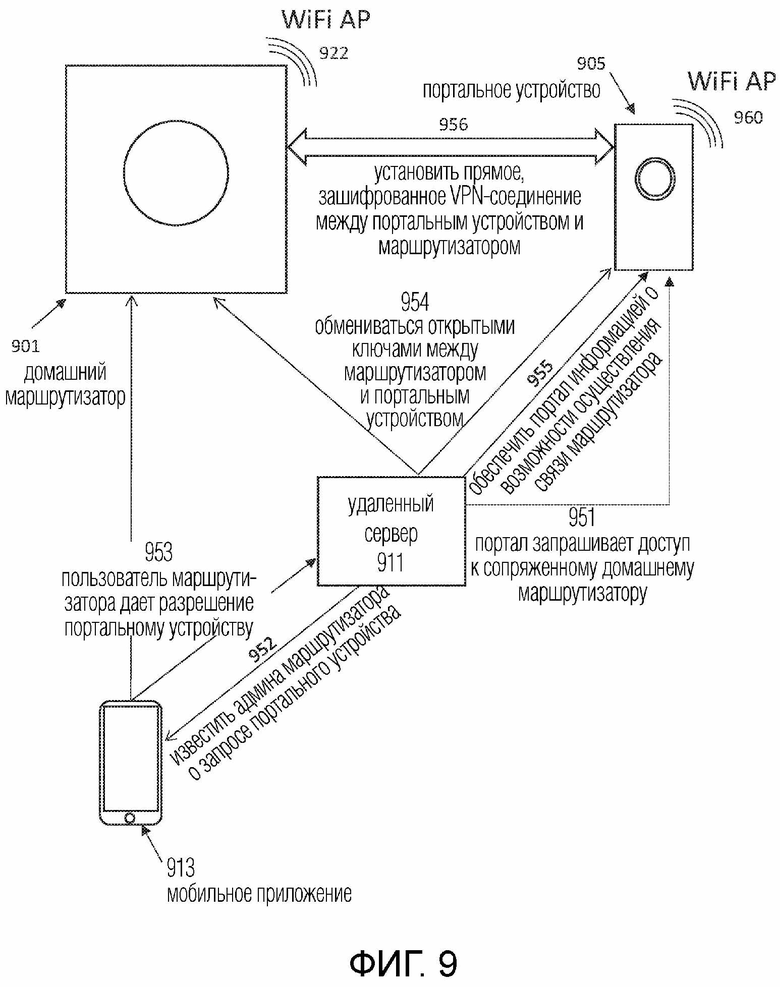

[0037] Фиг. 9 - схема работы портального устройства для установления в качестве локальной точки доступа, которая распространяет вычислительную сеть домашнего маршрутизатора через прямую и зашифрованную VPN.

ПОДРОБНОЕ ОПИСАНИЕ

[0038] В общем случае, здесь описаны защищенные портальные устройства и системы, включающие в себя их, а также способы их использования для удаленного и безопасного осуществления доступа к локальной сети. Фиг. 1A демонстрирует пример защищенного портального устройства 103, которое можно использовать (и может быть включено как система) с маршрутизатором 101. Эти устройства могут быть обеспечены раздельно или совместно. Например, они могут быть "сопряжены в заводских условиях" (означая, что они совместно используют некоторую общую и уникальную информацию) или они могут сопрягаться раздельно, например, при приобретении по отдельности и совместно для использования конечным пользователем. Иллюстративный маршрутизатор, показанный на фиг. 1A, может быть маршрутизатором узлов сети.

[0039] В общем случае, защищенное портальное устройство может связываться (например, сопрягаться) с маршрутизатором. Например, первоначально, маршрутизатор и защищенное портальное устройство может подключаться к интернету и может обмениваться информацией друг с другом (например, напрямую или, более предпочтительно, через удаленный сервер, например, “облачный” сервер).

[0040] Удаленный сервер можно использовать, например, для: (1) извещения пользователя маршрутизатора о впервые введенном в эксплуатацию (или сброшенном к заводским настройкам) защищенном портальном устройстве, которое запрашивает доступ для подключения к маршрутизатору; (2) обмена сертификатами безопасности (например, общедоступными ключами) между маршрутизатором и телепортом после того, как пользователь маршрутизатора предоставит доступ для защищенное портального устройства. Предоставление доступа (или отказ в предоставлении) может осуществляться с использованием маршрутизатора или средств управления (например, мобильного приложения, связанного с маршрутизатором и т.д.). Сертификаты безопасности могут потребоваться для установления прямого и зашифрованного VPN-соединения между маршрутизатором и защищенным портальным устройством, как описано ниже; (3) сообщения защищенному портальному устройству информации о возможности осуществления связи маршрутизатора (например, IP-адреса маршрутизатора и порта TCP/UDP, и т.д.), которые защищенное портальное устройство может использовать для подключения к маршрутизатору напрямую и установления зашифрованного туннеля VPN между ними. Информация о возможности осуществления связи может изменяться со временем в любой момент, что позволяет маршрутизатору использовать облако в качестве "почтового ящика", куда он закладывает свою последнюю информацию о возможности осуществления связи. Когда не удается установить прямое VPN-соединение между защищенным портальным устройством и маршрутизатором, защищенное портальное устройство может контактировать с облаком чтобы посмотреть, существует ли обновленная информация о возможности осуществления связи, которую следует использовать.

[0041] Система (включающая в себя защищенное портальное устройство) может быть построена так, что данные, передаваемые пользователем защищенного портального устройства (например, посредством просмотра интернета, потоковой передачи и т.д.), никогда не направляются в облако, но всегда передаются напрямую на/от маршрутизатора. В любом из этих примеров, облако является просто посредником, который помогает установлению прямого VPN-соединения.

[0042] Защищенное портальное устройство может иметь два основных режима работы, например, изолированный и нормальный режимы. В изолированном режиме (как следует из названия) защищенное портальное устройство не обеспечивает возможности осуществления связи с маршрутизатором и ожидает тех или иных действий пользователя защищенного портального устройства. В изолированном режиме, защищенное портальное устройство может обеспечивать AP (точку доступа) Wi-Fi присоединенным порталом, благодаря чему, когда пользователь подключается к этой AP своим мобильным телефоном, компьютером или другим устройством, браузер может автоматически открываться и отображает веб-страницу, которая предлагает пользователю совершать дополнительные действия, например: (1) подключать защищенное портальное устройство к интернету с использованием либо сети Wi-Fi, либо кабеля Ethernet. Например, типичным использованием может быть использование защищенного портального устройства в отеле (удаленном от локальной/домашней сети и маршрутизатора) и пользователь может использовать гостиничную сеть Wi-Fi для подключения защищенного портального устройства к интернету. (2) Показывать информацию состояния о том, что в данный момент происходит с защищенным портальным устройством. Например, защищенное портальное устройство может ожидать разрешения доступа со стороны маршрутизатора или защищенное портальное устройство устанавливает VPN-соединение, или защищенное портальное устройство ожидает данных возможности осуществления связи от маршрутизатора (например, ожидая новой почты в облачном "почтовом ящике"). (3) Функциональная возможность испытания на скорость. Когда устанавливается прямой туннель VPN между маршрутизатором и защищенным портальным устройством, система может требовать от пользователя защищенного портального устройства проводить испытание на скорость с использованием Web UI защищенного портального устройства, чтобы посмотреть, насколько хорошо или плохо соединение между защищенным портальным устройством и маршрутизатором. После проведения испытания, пользователь может нажимать кнопку для активации нормального режима защищенного портального устройства.

[0043] Когда защищенное портальное устройство находится в нормальном режиме работы, оно может обеспечивать Wi-Fi AP именем и паролем от домашнего маршрутизатора, где имя дописывается защищенным портальным устройством (например, "телепорт", где защищенное портальное устройство именуется устройством “телепорт”). Когда пользователь подключается к этой Wi-Fi AP телепорта, он получает полную возможность осуществления связи, как если бы он был подключен к маршрутизатору напрямую. Пользователь защищенного портального устройства находится в той же сети L2, что и сеть LAN маршрутизатора. Таким образом, пользователь защищенного портального устройства может осуществлять доступ не только к устройствам, подключенным к маршрутизатору (например, локальному файловому хранилищу, телевизорам и т.д.), но и интернету маршрутизатора. Просмотр интернета с защищенного портального устройства неотличим от просмотра интернета в случае подключения к маршрутизатору напрямую.

[0044] Если защищенное портальное устройство долгое время не может напрямую подключиться к маршрутизатору или теряет интернет-соединение, то автоматически активируется изолированный режим для извещения пользователя понял о текущей ситуации, путем отображения на пользовательском интерфейсе состояния портального устройства (например, отключение, низкая скорость и т.д.).

[0045] Фиг. 3-4J и 5 демонстрируют иллюстративное защищенное портальное устройство. Фиг. 6A-6F демонстрируют рабочие режимы, в том числе рассмотренные выше, которые могут указываться светодиодами на передней панели защищенного портального устройства.

[0046] При установке защищенного портального устройства, устройство может устанавливаться с использованием приложения (например, для мобильного устройства) или беспроводной сети по умолчанию (SSID) от компьютера или планшета. Для первоначальной установки (и сопряжения) защищенного портального устройства, приложение или сеть по умолчанию может запускаться и широкополосный модем отключаться. Один конец кабеля Ethernet может подключаться к широкополосному модему и другой - к порту интернета на маршрутизаторе. Затем питание (например, адаптер питания) может подключаться к маршрутизатору. Затем защищенное портальное устройство может подключаться к питанию (как показано на фиг. 1B), например, путем подключения к электрической розетке. Затем может включаться широкополосный модем. Приложение может обеспечивать инструкции для соединения защищенного портального устройства с уникальной беспроводной сетью (SSID) маршрутизатора. Веб-браузер можно использовать для установления (например, автоматически запуская в ходе процедуры установление), путем ввода имени сети и пароля, которые могут сохраняться. Защищенное портальное устройство может устанавливаться путем подключения мобильного устройства (или другого устройства) к SSID сети, что может называться, например, “установлением телепорта” и сеть Wi-Fi можно выбирать из их списка в диапазоне устройств; домашнюю сеть можно выбирать (с использованием выбранного имени), и пароля, обеспеченного и аутентифицированного сети.

[0047] Затем защищенное портальное устройство сопрягается, и может использоваться на удалении от домашней сети для установления защищенного порта. В ходе эксплуатации, пользователь может просто вставлять защищенное портальное устройство и выбирать защищенное портальное устройство из списка устройств Wi-Fi; система может действовать как при непосредственном подключении к маршрутизатору, даже когда отделен.

[0048] Фиг. 9 схематически демонстрирует один пример работы портального устройства 905. В этом примере портальное устройство может первоначально находиться в изолированном режиме, не подключаться к домашнему маршрутизатору 901. Например, пользователь может переносить портальное устройство в положение, удаленное от домашнего маршрутизатора (например, в отель, корабль, офис и т.д.) для обеспечения защищенной VPN для распространения 960 и для обеспечения высокого уровня доступа к вычислительной сети 922 домашнего маршрутизатора. Прежде чем взять портальное устройство в положение, отличное от домашнего маршрутизатора, они могут быть первоначально сопряженными, благодаря чему, портальное устройство заранее выполнено с возможностью работать с конкретным маршрутизатором, и маршрутизатор способен распознавать конкретное портальное устройство. Сопряжение может осуществляться вручную (например, пользователем/администратором) или на заводе. Для удобства, портальное устройство 905 и домашний маршрутизатор 901, показанные на фиг. 9, проиллюстрированы аналогично иллюстративным вариантам осуществления, показанным на фиг. 1; можно использовать другие формфакторы.

[0049] Первоначально, из удаленного положения, портальное устройство может получать питание, подключаться к интернет-соединению, и запрос доступа для подключения к домашнему маршрутизатору может передаваться 951 на удаленный сервер. Удаленный сервер может быть доступен через интернет-соединение. Например, портальное устройство может подключаться в беспроводном режиме к беспроводной сети (отличной от беспроводной сети 922 домашнего сервера). Альтернативно портальное устройство может подключаться к интернету через проводное соединение с порт Ethernet на портальном устройстве. Пользователь (например, администратор или отдельный пользователь) может контролировать портальное устройство через пользовательский интерфейс (например, пользовательский интерфейс портала), который может осуществлять связь напрямую с портальным устройством. Например, до установления VPN-соединения с домашним маршрутизатором, портальное устройство может работать в изолированном режиме, в котором к нему можно обращаться посредством беспроводного соединения (например, с помощью телефона, портативного компьютера или другого компьютерного устройства) и может обеспечивать пользовательский интерфейс, указывающий состояние портального устройства, и может позволять пользователю запрашивать соединение с домашним маршрутизатором (альтернативно, это может осуществляться автоматически).

[0050] Удаленный сервер 911, приняв запрос на осуществление доступа к домашнему маршрутизатору, может извещать 952 администратора домашнего маршрутизатора (например, которым может быть тот же пользователь или другой пользователь) портального устройства о запросе на доступ. Извещение о запроса/запрос может передаваться администратору через пользовательский интерфейс (который может отличаться от пользовательского интерфейса портального устройства или связанного с ним, если администратором является сам пользователь); альтернативно или дополнительно, запрос может отображаться на самом домашнем маршрутизаторе. В некоторых вариациях извещение может внедряться в качестве предупреждения в контактную информацию для администратора домашнего маршрутизатора, хранящуюся на удаленном сервере. В некоторых вариациях, как показано на фиг. 9, пользовательский интерфейс может входить в состав мобильного приложения 913 (например, на телефоне пользователя). В ряде случаев администратором является пользователь, и одно и то же общее мобильное прикладное программное обеспечение (мобильное приложение) может включать в себя пользовательский интерфейс как для домашнего маршрутизатора (демонстрирующий состояние и свойства домашнего маршрутизатора), так и для портального устройства (демонстрирующий состояние и свойства портального устройства). Альтернативно, для домашнего маршрутизатора и портального устройства можно использовать разные пользовательские интерфейсы (например, различное прикладное программное обеспечение).

[0051] Затем администратор может соглашаться 953 (например, давать разрешение), чтобы портальное устройство осуществляло доступа к домашнему маршрутизатору, и это согласие, опять же, может передаваться через удаленный сервер, который затем может координировать обмен 954 сертификатами безопасности (например, общедоступными ключами) между домашним маршрутизатором и портальным устройством. После подтверждения действительности сертификатов безопасности удаленный сервер может обеспечивать 955 портальное устройство текущей информацией о возможности осуществления связи маршрутизатора, например, адресом интернет-протокола (IP) маршрутизатора и портом протокола управления передачей и/или протокола пользовательских дейтаграмм (TCP/UDP). Как рассмотрено выше, удаленный сервер может хранить и поддерживать текущую версию информации о возможности осуществления связи маршрутизатора, и домашний маршрутизатор может поддерживать эту информацию актуальной (обновляя ее периодически и/или автоматически, например, когда она изменяется, и/или удаленный сервер может запрашивать у домашнего маршрутизатора текущую информацию о возможности осуществления связи маршрутизатора).

[0052] Затем портальное устройство может использовать информацию о возможности осуществления связи маршрутизатора для установления прямого и зашифрованного VPN-соединения с домашним маршрутизатором 901. При создании VPN-соединения или сразу после этого, портальное устройство может осуществлять испытание на скорость (не показано) как меру адекватности (например, скоростей переноса данных) для VPN-соединения. В некоторых вариациях оцененная скорость может отображаться как качественный (например, хорошая, плохая, высокая, низкая, промежуточная и т.д.) или количественный показатель. Пользовательскую может предлагаться одобрить VPN-соединение на основании оценочной скорости или, в некоторых вариациях, VPN-соединение может одобряться автоматически. Одобрение может базироваться на пороге, (например, минимальной пороговой скорости), который может быть качественным (например, “умеренная/промежуточная” или более высокая) или количественная. После одобрения портальное устройство может устанавливать локальную точку 960 доступа (локальную по отношению к портальному устройству) WiFi, с использованием своей внутренней радиостанции WiFi, которая распространяет вычислительную сеть 922 домашнего маршрутизатора.

[0053] В ходе текущей операции локальной точки доступа, если соединение с домашним маршрутизатором (прямое VPN-соединение) деградирует или теряется, портальное устройство может запрашивать обновленную информацию о возможности осуществления связи маршрутизатора от удаленного сервера, которая затем может использоваться для переустановления прямого, зашифрованного VPN-соединения.

Примеры

[0054] Описанные здесь портальные устройства могут создавать защищенную виртуальную частную сеть (VPN) к домашнему (или офисному или другому удаленному) маршрутизатору, позволяющую пользователю использовать домашнее интернет-соединение и осуществлять доступ ко всем устройствам в этой домашней сети. VPN позволяет пользователю редактировать документы, подключаться к интеллектуальным устройствам и т.д., позволяя пользователю безопасно использовать свой интернет вне дома, как будто он все еще дома.

[0055] Домашний маршрутизатор (как показано на фиг. 1A) представляет собой белый куб со светящимся основанием и сенсорным дисплеем. Пользователь может циклически менять экраны, демонстрирующие дату, время, скорости выгрузки/загрузки, IP-адреса, состояния трафика и порта. В некоторых режимах он может выглядеть, как цифровые часы и весить менее одного фунта. На тыльной стороне могут располагаться четырехгигабитные порты LAN, одногигабитный порт WAN и порт USB-C для адаптера питания переменного тока.

[0056] Портальное устройство (как показано на фиг. 1A) может представлять собой малое, включаемое в розетку устройство с одним или более портами Ethernet для проводного устройства и кнопкой сброса. На его лицевой стороне располагается светодиодное кольцо, который мигает в ходе установления и светится постоянно, когда оно подключено. Устройство может быть удобным в поездках и может включать в себя перезаряжаемую батарею и/или может подключаться к розетке для получения питания (фиг. 1B). Установление маршрутизатора и/или портального устройства может осуществляться с помощью одного приложения или веб-браузера.

[0057] Например, пользователь может соединять домашний маршрутизатор с модемом кабелем Ethernet и может по выбору устанавливать его с помощью браузера. После запуска маршрутизатора, пользователь может подключаться к сети и открывать новое окно браузера. Устройство может предлагать пользователю изменять имя и пароль сети, что позволяет дублировать пароль для входа в маршрутизатор. Портальное устройство является очень компактной и может вставляться в розетку и подключаться к сети Wi-Fi или мобильному пункту раздачи, отдельного от домашнего маршрутизатора.

[0058] Установление портального устройства может начинаться путем синхронизации портального устройства с домашним маршрутизатором. Этот начальный этап может осуществляться, когда оба являются локальными (например, до поездки с ним). Альтернативно, оно может быть предварительно сопряжено. Пользователь может вставлять портальное устройство в розетку, подключаться к своей сети Wi-Fi (отличной от домашней сети маршрутизатора) и может получать предложение создавать имя и пароль сети. Имя должно отличаться от имени домашней сети, и пользователь может создавать защищенный, сложный пароль. Пользователь может переходить в обоих направлениях между сетью маршрутизатора и сетью портального устройства при сопряжении и может включать удаленный доступ на маршрутизаторе.

[0059] После сопряжения портального устройства с маршрутизатором его можно использовать. Портальное устройство может вставляться в розетку и подключаться к мобильному устройству и к сети Wi-Fi вне сети домашнего маршрутизатора. Можно использовать публичные сети, например, гостиничные, кафетерийные и библиотечные. Затем портальное устройство может дублировать локальное соединение и действовать как если бы пользователь находился в домашней сети.

[0060] Домашний маршрутизатор может быть маршрутизатором узлов сети, например, двухполосным маршрутизатором (например, с теоретическими скоростями до 450 Мбит/с в полосе 2,4 ГГц и 1300 Мбит/с в полосе 5 ГГц). Портальное устройство может согласовываться с этой скоростью или быть немного более медленным. В некоторых вариациях маршрутизатор поддерживает MU-MIMO (многопользовательскую систему многих входов и многих выходов), в том смысле, что он может одновременно осуществлять связь с многочисленными устройствами. Маршрутизатор также может включать в себя формирование лучей, что позволяет маршрутизатору фокусировать свой сигнал на устройствах для повышения интенсивности.

[0061] Домашним маршрутизатором можно управлять через приложение, которое может позволять пользователю: создавать отдельные сети 2,4 ГГц и 5 ГГц; изменять канал Wi-Fi и ширину; разрешить управление полосой, которое автоматически подключает данное устройство к оптимальной полосе (2,4 ГГц или 5 ГГц); включать гостевую Wi-Fi; скрывать имя/SSID данной сети; гасить дисплей и окружающий свет на маршрутизаторе; разрешить управление маршрутизатором, которое подключает данное устройство к главному маршрутизатору, а не спутниковым блокам; перезапускать маршрутизатор или осуществлять сброс к заводским настройкам; разрешать IPv6, ретрансляцию портов, аппаратный NAT, универсальный режим "включай и работай" (UPnP), VLAN ID и режим моста.

[0062] Описанное здесь портальное устройство может обеспечивать расширенную безопасность при работе в публичных сетях и может позволять пользователю оставаться подключенным к домашней сети в поездке.

[0063] Любой из описанных здесь способов (включающих в себя пользовательские интерфейсы) может быть реализован как программное обеспечение, аппаратное обеспечение или программно-аппаратное обеспечение, и может быть описан как долговременный компьютерно-считываемый носитель данных, где хранится набор инструкций, которые могут исполняться процессором (например, компьютером, планшетом, смартфоном и т.д.), которые при исполнении процессором предписывает процессору управлять осуществлением любого из этапов, включающих в себя, но без ограничения: отображение, осуществление связи с пользователем, анализ, изменение параметров (включающих в себя тайминг, частоту, интенсивность и т.д.), определение, предупреждение и т.п.

[0064] Когда признак или элемент именуется здесь находящимся "на" другом признаке или элементе, он может напрямую находиться на другом признаке или элементе или также могут присутствовать промежуточные признаки и/или элементы. Напротив, когда признак или элемент именуется находящимся "непосредственно на" другом признаке или элементе, промежуточные признаки или элементы отсутствуют. Также очевидно, что, когда признак или элемент именуется "привязанным", "присоединенным" или "подключенным" к другому признаку или элементу, он может напрямую привязываться, присоединяться или подключаться к другому признаку или элементу или могут присутствовать промежуточные признаки или элементы. Напротив, когда признак или элемент именуется "напрямую привязанным", "напрямую присоединенным" или "напрямую подключенным" к другому признаку или элементу, промежуточные признаки или элементы отсутствуют. Хотя описано или показано в отношении одного варианта осуществления, признаки и элементы, описанные или показанные до сих пор, могут применяться к другим вариантам осуществления. Специалистам в данной области техники также очевидно, что ссылки на структуру или признак, который располагается "рядом" с другим признаком, могут иметь участки, которые перекрывают соседний признак или находятся под ним.

[0065] Используемые здесь термины служат только для описания конкретных вариантов осуществления и не следует рассматривать в качестве ограничения изобретения. Например, использование здесь термина в единственному числе подразумевает также использование формы множественного числа, если из контекста явно не следует обратное. Очевидно также, что термины "содержит" и/или "содержащий", используемые в этом описании изобретения, указывают наличие указанных признаков, этапов, операций, элементов и/или компонентов, но не исключают наличия или добавления одного или более других признаков, этапов, операций, элементов, компонентов и/или их групп. Используемый здесь термин "и/или" включает в себя все комбинации из одного или более из связанных перечисленных элементов и может обозначаться "/".

[0066] Пространственно относительные термины, например, "под", "ниже", "нижний", "над", "верхний" и пр., можно использовать здесь для простоты описания для описания соотношения одного элемента или признака с другим(и) элементом(ами) или признаком(ами) как показано в чертежах. Следует понимать, что пространственно относительные термины призваны охватывать разные ориентации устройства в ходе эксплуатации или работы помимо ориентации, изображенной в чертежах. Например, если устройство в чертежах переворачивается, элементы, описанные как "под" или "ниже" другими элементами или признаками, будут ориентироваться "над" другими элементами или признаками. Таким образом, иллюстративный термин "под" может охватывать обе ориентации над и под. Устройство может быть обратно ориентировано (повернуто на 90 градусов или в других ориентациях) и используемые здесь пространственно относительные описатели могут соответственно интерпретироваться. Аналогично, термины "вверх", "вниз", "вертикальный", "горизонтальный" и пр. Используются здесь только в целях объяснения, если конкретно не указано обратное.

[0067] Хотя термины “первый” и “второй” можно использовать здесь для описания различных признаков/элементов (включающих в себя этапы), эти признаки/элементы не подлежат ограничению этими терминами, если контекст не указывает обратное. Эти термины можно использовать для отличения одного признака/элемента от другого признака/элемента. Таким образом, первый признак/элемент, рассмотренный ниже, можно именовать вторым признаком/элементом, и аналогично, второй признак/элемент, рассмотренный ниже, можно именовать первым признаком/элементом, не выходя за рамки принципов настоящего изобретения.

[0068] В этом описании изобретения и нижеследующей формуле изобретения, если контекст не требует обратного, слово “содержать” и его вариации, например, “содержит” и “содержащий” означает, что различные компоненты могут совместно использоваться в способах и изделиях (например, составы и оборудование, включающие в себя устройство и способы). Например, будет понятно, что термин “содержащий” подразумевает включение любых указанных элементов или этапов, но не исключение каких-либо других элементов или этапов.

[0069] В общем случае, любой из описанных здесь оборудования и способов следует понимать во включительном порядке, но все или некоторые из компонентов и/или этапов могут альтернативно быть исключительными, и могут выражаться как “состоящий из” или альтернативно “состоящий по существу из” различных компонентов, этапов, подкомпонентов или подэтапов.

[0070] Используемый здесь термин в описании изобретения и формуле изобретения, в том числе используемый в примерах и если в явном виде не указано обратное, все числа можно читать, предваряемые словом "около" или “приблизительно”, даже если термин не появляется в явном виде. Слово “около” или “приблизительно” можно использовать при описании величины и/или позиция для указания, что описанные значение и/или позиция находится в приемлемом ожидаемом диапазоне значений и/или позиции. Например, числовое значение может иметь значение в пределах +/-0,1% от указанного значения (или диапазона значений), +/-1% от указанного значения (или диапазона значений), +/-2% от указанного значения (или диапазона значений), +/-5% от указанного значения (или диапазона значений), +/-10% от указанного значения (или диапазона значений) и т.д. Следует также понимать, что любые заданные здесь численные значения для включения около или вблизи этого значения, если контекст не указывает обратное. Например, раскрыто если значение "10", то раскрыто также "около 10". Любой упомянутый здесь числовой диапазон призван включать в себя все включенные в них поддиапазоны. Также понятно, что, когда раскрыто значение, которое "меньше или равно" значению, "больше или равно значению" и возможные диапазоны между значениями также раскрыты, что очевидно специалистам в данной области техники. Например, если раскрыто значение "X", также раскрыто "меньшее или равное X", а также "большее или равное X" (например, где X - численное значение). Также понятно, что в данной заявке, данные обеспечивается в нескольких разных форматах, и что эти данные, представляют концевые точки и начальные точки, и диапазоны для любой комбинации точек данных. Например, если раскрыты конкретная точка данных “10” и конкретная точка данных “15”, следует понимать, что считаются раскрытыми большие, большие или равные, меньшие, меньшие или равные, и равные 10 и 15, а также между 10 и 15. Также понятно, что раскрыты также каждый блок между двумя конкретными блоками. Например, если раскрыты 10 и 15, то раскрыты также 11, 12, 13 и 14.

[0071] Хотя выше описаны различные иллюстративные варианты осуществления, любое из нескольких изменений можно вносить в различные варианты осуществления, не выходя за рамки объема изобретения, описанного в формуле изобретения. Например, порядок осуществления различных описанных этапов способа часто может изменяться в альтернативных вариантах осуществления, и в других альтернативных вариантах осуществления один или более этапов способа могут быть исключены. Необязательный признаки различных вариантов осуществления устройства и системы могут быть включены в некоторых вариантах осуществления и не включены в других. Поэтому вышеприведенное описание обеспечивается в основном в иллюстративных целях и не должно интерпретироваться в порядке ограничения объема изобретения, заданного в формуле изобретения.

[0072] Приведенные здесь примеры и иллюстрации показывают, в порядке иллюстрации, но не ограничения, конкретные варианты осуществления, в которых предмет изобретения можно осуществлять на практике. Как упомянуто, другие варианты осуществления можно использовать и выводить из них, что позволяет производить структурные и логические замены и изменения, не выходя за рамки объема этого изобретения. Такие варианты осуществления изобретения могут именоваться здесь по отдельности или совместно термином “изобретение” лишь для удобства и без намерения произвольно ограничить объем данной заявки каким-либо одним изобретением или принципом изобретения, если фактически раскрыто более одного. Таким образом, хотя здесь проиллюстрированы и описаны конкретные варианты осуществления, любая конфигурация, рассчитанная для достижения той же цели, может заменять конкретные показанные варианты осуществления. Это раскрытие призвано охватывать всевозможные адаптации или вариации различных вариантов осуществления. Комбинации вышеописанных вариантов осуществления, и другие варианты осуществления, конкретно не описанные здесь, будут очевидны специалистам в данной области техники по ознакомлении с вышеприведенным описанием.

Изобретение относится к способам осуществления удаленного доступа к локальной сети устройств. Технический результат заключается в обеспечении зашифрованного и прямого соединения между домашней сетью и локальной сетью, установленной через портальное оборудование. Устройство содержит корпус, заключающий в себе процессор и беспроводную радиостанцию, штыревой штепсель, отходящий от корпуса и позволяющий устанавливать корпус портального устройства в настенную силовую розетку и порт Ethernet, проникающий в корпус, память, подключенную к процессору, причем память приспособлена для хранения инструкций компьютерной программы, которые при их исполнении процессором предписывают процессору подсоединяться к локальному интернет-соединению, передавать запрос на осуществление доступа к домашнему маршрутизатору на удаленный сервер, осуществлять через удаленный сервер обмен сертификатами безопасности с домашним маршрутизатором после того, как администратор даст разрешение на осуществление доступа к домашнему маршрутизатору, принимать с удаленного сервера информацию о возможности осуществления связи для домашнего маршрутизатора, устанавливать прямую и зашифрованную VPN с домашним маршрутизатором и функционировать в качестве локальной точки доступа с использованием беспроводной радиостанции, причем локальная точка доступа распространяет вычислительную сеть домашнего маршрутизатора через прямую и зашифрованную VPN. 3 н. и 36 з.п. ф-лы, 25 ил.

1. Способ установления защищенной, зашифрованной, виртуальной частной сети (VPN), содержащий этапы, на которых:

подсоединяют портальное устройство к локальному интернет-соединению, при этом портальное устройство содержит корпус, заключающий в себе беспроводную радиостанцию, порт Ethernet и процессор, причем процессор сопряжен с домашним маршрутизатором;

передают запрос на осуществление доступа к домашнему маршрутизатору из портального устройства на удаленный сервер;

передают извещение о запросе портального устройства на осуществление доступа к домашнему маршрутизатору из удаленного сервера администратору домашнего маршрутизатора;

осуществляют через удаленный сервер обмен сертификатами безопасности между портальным устройством и домашним маршрутизатором после того, как администратор даст разрешение портальному устройству осуществлять доступ к домашнему маршрутизатору;

предоставляют с удаленного сервера портальному устройству информацию о возможности осуществления связи для домашнего маршрутизатора;

устанавливают прямую и зашифрованную VPN между портальным устройством и домашним маршрутизатором; и

эксплуатируют портальное устройство в качестве локальной точки доступа с использованием беспроводной радиостанции и процессора портального устройства, причем локальная точка доступа распространяет вычислительную сеть домашнего маршрутизатора через прямую и зашифрованную VPN.

2. Способ по п.1, дополнительно содержащий этап, на котором сопрягают портальное устройство и домашний маршрутизатор, когда домашний маршрутизатор и портальное устройство являются локальными.

3. Способ по п.1, в котором на этапе подсоединения вставляют портальное устройство в настенный источник питания, причем корпус портального устройства содержит штыревой электрический разъем.

4. Способ по п.1, в котором на этапе подсоединения портального устройства к локальному интернет-соединению соединяются через Ethernet-соединение.

5. Способ по п.1, в котором на этапе передачи запроса процессор автоматически передает запрос на удаленный сервер.

6. Способ по п.1, в котором на этапе передачи извещения администратору отображают запрос на пользовательском интерфейсе для просмотра администратором, причем пользовательский интерфейс отображает информацию состояния касаемо домашнего маршрутизатора.

7. Способ по п.6, в котором пользовательский интерфейс дополнительно отображает информацию состояния касаемо портального устройства.

8. Способ по п.6, в котором пользовательский интерфейс отображается на карманном устройстве.

9. Способ по п.1, в котором на этапе обмена сертификатами безопасности обмениваются общедоступными ключами.

10. Способ по п.1, в котором на этапе предоставления информации о возможности осуществления связи для домашнего маршрутизатора предоставляют IP-адрес маршрутизатора и порт протокола управления передачей/протокола пользовательских дейтаграмм (TCP/UDP).

11. Способ по п.1, дополнительно содержащий этап, на котором периодически обновляют посредством домашнего маршрутизатора удаленный сервер текущей информацией о возможности осуществления связи.

12. Способ по п.1, дополнительно согласно которому на этапе эксплуатации принимают посредством портального устройства от удаленного сервера обновленную информацию о возможности осуществления связи для домашнего маршрутизатора, когда не удается установить прямую и зашифрованную VPN между портальным устройством и домашним маршрутизатором.

13. Способ по п.1, в котором локальная точка доступа распространяет вычислительную сеть домашнего маршрутизатора через прямую и зашифрованную VPN путем работы в той же сети уровня 2, каковой является вычислительная сеть домашнего маршрутизатора.

14. Способ по п.1, в котором до установления прямой и зашифрованной VPN между портальным устройством и домашним маршрутизатором портальное устройство работает в качестве присоединенного портала и отображает на пользовательском интерфейсе одно или более из: инструкций для соединения портального устройства с локальным интернет-соединением и состояния возможности осуществления связи портального устройства с домашним маршрутизатором.

15. Способ по п.1, дополнительно содержащий этап, на котором, после установления прямой и зашифрованной VPN между портальным устройством и домашним маршрутизатором, определяют скорость VPN между портальным устройством и домашним маршрутизатором.

16. Способ по п.15, дополнительно согласно которому портальное устройство эксплуатируют в качестве локальной точки доступа, только если скорость VPN между портальным устройством и домашним маршрутизатором выше порога скорости.

17. Способ установления защищенной, зашифрованной, виртуальной частной сети (VPN), содержащий этапы, на которых:

подсоединяют портальное устройство к локальному интернет-соединению, при этом портальное устройство содержит корпус, заключающий в себе беспроводную радиостанцию, порт Ethernet и процессор, причем процессор сопряжен с домашним маршрутизатором;

передают запрос на осуществление доступа к домашнему маршрутизатору из портального устройства на удаленный сервер;

периодически обновляют посредством домашнего маршрутизатора удаленный сервер текущей информацией о возможности осуществления связи;

передают извещение о запросе портального устройства на осуществление доступа к домашнему маршрутизатору с удаленного сервера администратору домашнего маршрутизатора;

осуществляют через удаленный сервер обмен сертификатами безопасности между портальным устройством и домашним маршрутизатором после того, как администратор даст разрешение портальному устройству осуществлять доступ к домашнему маршрутизатору;

предоставляют с удаленного сервера портальному устройству информацию о возможности осуществления связи для домашнего маршрутизатора;

устанавливают прямую и зашифрованную VPN между портальным устройством и домашним маршрутизатором;

эксплуатируют портальное устройство в качестве локальной точки доступа с использованием беспроводной радиостанции и процессора портального устройства, причем локальная точка доступа распространяет вычислительную сеть домашнего маршрутизатора через прямую и зашифрованную VPN путем функционирования в той же сети уровня 2, каковой является вычислительная сеть домашнего маршрутизатора; и

принимают посредством портального устройства от удаленного сервера обновленную информацию о возможности осуществления связи для домашнего маршрутизатора, когда не удается установить прямую и зашифрованную VPN между портальным устройством и домашним маршрутизатором.

18. Способ по п.17, дополнительно содержащий этап, на котором сопрягают портальное устройство и домашний маршрутизатор, когда домашний маршрутизатор и портальное устройство являются локальными.

19. Способ по п.17, в котором на этапе подсоединения вставляют портальное устройство в настенный источник питания, причем корпус портального устройства содержит штыревой электрический разъем.

20. Способ по п.17, в котором на этапе подсоединения портального устройства к локальному интернет-соединению соединяются через Ethernet-соединение.

21. Способ по п.17, в котором на этапе передачи запроса процессор автоматически передает запрос на удаленный сервер.

22. Способ по п.17, в котором на этапе передачи извещения администратору отображают запрос на пользовательском интерфейсе для просмотра администратором, причем пользовательский интерфейс отображает информацию состояния касаемо домашнего маршрутизатора.

23. Способ по п.22, в котором пользовательский интерфейс дополнительно отображает информацию состояния касаемо портального устройства.

24. Способ по п.22, в котором пользовательский интерфейс отображается на карманном устройстве.

25. Способ по п.17, в котором на этапе обмена сертификатами безопасности обмениваются общедоступными ключами.

26. Способ по п.17, в котором на этапе предоставления информации о возможности осуществления связи для домашнего маршрутизатора предоставляют IP-адрес маршрутизатора и порт протокола управления передачей/протокола пользовательских дейтаграмм (TCP/UDP).

27. Способ по п.17, в котором до установления прямой и зашифрованной VPN между портальным устройством и домашним маршрутизатором портальное устройство работает в качестве присоединенного портала и отображает на пользовательском интерфейсе одно или более из: инструкций для соединения портального устройства с локальным интернет-соединением и состояния возможности осуществления связи портального устройства с домашним маршрутизатором.

28. Способ по п.17, дополнительно содержащий этап, на котором, после установления прямой и зашифрованной VPN между портальным устройством и домашним маршрутизатором, определяют скорость VPN между портальным устройством и домашним маршрутизатором.

29. Способ по п.28, дополнительно согласно которому портальное устройство эксплуатируют в качестве локальной точки доступа, только если скорость VPN между портальным устройством и домашним маршрутизатором выше порога скорости.

30. Портальное устройство для установления защищенной, зашифрованной, виртуальной частной сети (VPN) для распространения сети домашнего маршрутизатора в удаленное положение, каковое устройство содержит:

корпус, заключающий в себе процессор и беспроводную радиостанцию, содержащую одну или более двухполосных антенн;

штыревой штепсель, отходящий от корпуса и позволяющий устанавливать корпус портального устройства в настенную силовую розетку; и

порт Ethernet, проникающий в корпус;

память, подключенную к процессору, причем память приспособлена для хранения инструкций компьютерной программы, которые при их исполнении процессором предписывают процессору:

подсоединяться к локальному интернет-соединению;

передавать запрос на осуществление доступа к домашнему маршрутизатору на удаленный сервер;

осуществлять через удаленный сервер обмен сертификатами безопасности с домашним маршрутизатором после того, как администратор даст разрешение на осуществление доступа к домашнему маршрутизатору;

принимать с удаленного сервера информацию о возможности осуществления связи для домашнего маршрутизатора;

устанавливать прямую и зашифрованную VPN с домашним маршрутизатором; и

функционировать в качестве локальной точки доступа с использованием беспроводной радиостанции, причем локальная точка доступа распространяет вычислительную сеть домашнего маршрутизатора через прямую и зашифрованную VPN.

31. Устройство по п.30, дополнительно содержащее один или более световых индикаторов, освещающих участок корпуса, причем эти один или более световых индикаторов предназначены для указания того, подключено ли устройство к домашнему маршрутизатору.

32. Устройство по п.30, в котором штыревой штепсель выполнен с возможностью складываться относительно корпуса или убираться в корпус.

33. Устройство по п.30, в котором объем корпуса меньше 100 см3.

34. Устройство по п.30, в котором инструкции компьютерной программы дополнительно приспособлены предписывать процессору автоматически передавать запрос на осуществление доступа к домашнему маршрутизатору на удаленный сервер.

35. Устройство по п.30, в котором инструкции компьютерной программы дополнительно приспособлены предписывать процессору осуществлять связь с пользовательским интерфейсом для отображения информации состояния касаемо устройства.

36. Устройство по п.30, в котором инструкции компьютерной программы дополнительно приспособлены предписывать процессору принимать с удаленного сервера обновленную информацию о возможности осуществления связи для домашнего маршрутизатора, когда не удается установить прямую и зашифрованную VPN между портальным устройством и домашним маршрутизатором.

37. Устройство по п.30, в котором инструкции компьютерной программы дополнительно приспособлены предписывать процессору обеспечивать эксплуатацию устройства в качестве присоединенного портала, когда прямая и зашифрованная VPN с домашним маршрутизатором не установлена, и отображать на пользовательском интерфейсе одно или более из: инструкций для соединения портального устройства с локальным интернет-соединением и состояния возможности осуществления связи портального устройства с домашним маршрутизатором.

38. Устройство по п.30, в котором инструкции компьютерной программы дополнительно приспособлены предписывать процессору, после установления прямой и зашифрованной VPN между портальным устройством и домашним маршрутизатором, определять скорость VPN между портальным устройством и домашним маршрутизатором.

39. Устройство по п.30, в котором инструкции компьютерной программы дополнительно приспособлены предписывать процессору функционировать в качестве локальной точки доступа, только если скорость VPN между портальным устройством и домашним маршрутизатором выше порога скорости.

| УСТРОЙСТВО И СПОСОБ РЕАЛИЗАЦИИ СЕТИ ПЕРЕДАЧИ ДАННЫХ, ИСПОЛЬЗУЕМОЙ ДЛЯ УДАЛЕННОГО УПРАВЛЕНИЯ ЖИЛИЩЕМ | 2013 |

|

RU2584752C2 |

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| Токарный резец | 1924 |

|

SU2016A1 |

| Топчак-трактор для канатной вспашки | 1923 |

|

SU2002A1 |

Авторы

Даты

2021-11-22—Публикация

2018-09-27—Подача