Область техники, к которой относится изобретение

Изобретение относится к устройству–инициатору и к устройству–ответчику, выполненным с возможностью осуществления беспроводной связи согласно протоколу связи, и к способам и компьютерным программным продуктам для использования в таких устройствах. Протокол связи содержит протокол аутентификации для обеспечения аутентификации, представляющей собой одно из следующего:

– односторонняя аутентификация устройства–ответчика посредством устройства–инициатора, и

– взаимная аутентификация устройства–ответчика посредством устройства–инициатора и устройства–инициатора посредством устройства–ответчика. Устройство–ответчик содержит приемопередающее устройство ответчика, выполненное с возможностью осуществления беспроводной связи согласно протоколу связи, и процессор ответчика, выполненный с возможностью обработки протокола связи. Устройство–инициатор содержит приемопередающее устройство инициатора, выполненное с возможностью осуществления беспроводной связи согласно протоколу связи, и процессор инициатора, выполненный с возможностью обработки протокола связи.

Настоящее изобретение относится к области техники систем ближней беспроводной связи, например, систем связи в помещениях, и более конкретно, предоставляет различные устройства и способы для защищенного установления беспроводных соединений на основе аутентификации устройства–ответчика и/или устройства–инициатора. Wi–Fi, см. ссылочный документ [1], предоставляет пример протокола связи и механизма для того, чтобы устанавливать соединения беспроводных устройств.

Уровень техники

Общедоступные ключи могут использоваться в качестве средства для того, чтобы идентифицировать и аутентифицировать устройства в беспроводной связи. Конфиденциальный ключ, ассоциированный с общедоступным ключом, должен формироваться в каждом устройстве и защищаться от раскрытия. Устройства используют криптографические технологии с общедоступным ключом для того, чтобы аутентифицировать равноправные устройства, причем устройства должны доказывать владение конфиденциальным ключом, соответствующим их общедоступному ключу, и устанавливать совместно используемые ключи для дополнительной защищенной связи. Эта архитектура безопасности упрощает установление защищенного подключения между устройствами и обеспечивает основу для повышенного удобства и простоты при подготовке и соединении устройств.

Устройство, которое запускает протокол аутентификации, играет роль инициатора. Устройство, которое отвечает на запрос инициатора, играет роль ответчика. Протокол аутентификации может предоставлять аутентификацию ответчика для инициатора и необязательно аутентификацию инициатора для ответчика. Это предполагает то, что инициатор получает самоинициализирующийся ключ ответчика, чтобы выполнять однонаправленную аутентификацию, и обе стороны получают самоинициализирующиеся ключи друг друга, чтобы необязательно выполнять взаимную аутентификацию.

Алгоритм Диффи–Хеллмана, см. ссылочный документ [6], представляет собой известную технологию для установления секретного ключа между двумя сторонами, в которой связь между сторонами не раскрывает информации для третьих сторон относительно установленного секретного ключа. Две стороны используют собственную пару общедоступного/конфиденциального ключа и обмениваются общедоступным ключом между собой. Каждая сторона имеет возможность вычислять секретный ключ с использованием собственного конфиденциального ключа и общедоступного ключа другой стороны и возможно некоторой другой информации, например, одноразового номера (случайного числа) из каждой стороны. Каждая сторона может формировать пару ключей снова каждый раз, когда она выполняет алгоритм Диффи–Хеллмана, либо она может многократно использовать устаревшую пару ключей.

При выполнении алгоритма Диффи–Хеллмана по сети, устройство, которое принимает общедоступный ключ для выполнения алгоритма Диффи–Хеллмана, не знает то, из какого устройства исходит этот общедоступный ключ. Это может быть использовано посредством взломщика в так называемой атаке по технологии "злоумышленник посередине". Взломщик E может выдавать себя за реальное устройство B, с которым хочет соединяться устройство A. Взломщик E выполняет алгоритм Диффи–Хеллмана с устройством A и устанавливает секретный ключ Kae с устройством A. Аналогично, взломщик выдает себя за устройство A для устройства B и устанавливает секретный ключ Kbe с устройством B. Когда сообщение поступает от одного из устройств A или B, взломщик дешифрует сообщение с помощью одного секретного ключа, шифрует его с помощью другого и перенаправляет его в другое устройство. Таким образом, устройства A и B не замечают ничего странного в своей связи, за исключением некоторой дополнительной задержки. Но взломщик имеет полные сведения относительно того, чем они обмениваются.

Чтобы повышать безопасность беспроводной связи, протокол может использоваться для аутентификации одного или более устройств, участвующих в защищенной беспроводной связи согласно протоколу связи. Такой протокол аутентификации может запускаться посредством первого участвующего устройства, обычно называемого устройством–инициатором, поддерживающего связь со вторым участвующим устройством, обычно называемым устройством–ответчиком. В текущем контексте, устройство–инициатор может представлять собой любое электронное устройство, имеющее возможность для установления соединения с использованием беспроводной связи. Устройство–инициатор может представлять собой стационарное устройство, такое как PC или точка доступа, или беспроводная стыковочная станция, или беспроводной USB–концентратор, или беспроводной видео– или AV–монитор, но также может представлять собой портативное устройство, такое как переносной компьютер или мобильный телефон. Устройство–ответчик аналогично может представлять собой любой тип электронного устройства, имеющего возможность для установления соединения с использованием беспроводной связи.

Таким образом, протокол связи может включать в себя протокол аутентификации для обеспечения аутентификации ответчика и/или инициатора. Аутентификация может представлять собой одностороннюю аутентификацию устройства–ответчика посредством устройства–инициатора. Кроме того, аутентификация может представлять собой взаимную аутентификацию, которая заключает в себе аутентификацию устройства–ответчика посредством устройства–инициатора и аутентификацию устройства–инициатора посредством устройства–ответчика.

Сущность изобретения

В таких протоколах аутентификации, например, чтобы предотвращать атаки по технологии "злоумышленник посередине" при использовании алгоритма Диффи–Хеллмана, другой способ связи может использоваться для обмена общедоступными ключами или хешами общедоступных ключей, т.е. помимо канала беспроводной связи, используемого согласно протоколу беспроводной связи, что обычно называется внутриполосной связью. Другой способ связи обычно называются внеполосной (OOB) связью, например, с использованием визуального маркера, такого как штрих–код, или инструктирования пользователю вводить код.

Кроме того, протоколы связи обычно имеют механизм для того, чтобы справляться с шумом и возмущениями беспроводного обмена сообщениями. Например, когда ответ не принимается в пределах предварительно определенного периода тайм–аута, сообщение передается снова. После предварительно определенного числа повторений, протокол связи может прерываться.

Цель изобретения заключается в том, чтобы предоставлять систему защищенной беспроводной связи для надежного установления соединения между устройством–инициатором и устройством–ответчиком, при недопущении ненадлежаще длительных периодов тайм–аута во время аутентификации.

С этой целью, предоставляются устройства и способы, как задано в прилагаемой формуле изобретения.

Согласно аспекту изобретения, устройство–инициатор выполнено с возможностью осуществления беспроводной связи с устройством–ответчиком согласно протоколу связи,

– причем протокол связи содержит протокол аутентификации для обеспечения аутентификации, представляющей собой одно из следующего:

– односторонняя аутентификация устройства–ответчика посредством устройства–инициатора, и

– взаимная аутентификация устройства–ответчика посредством устройства–инициатора и устройства–инициатора посредством устройства–ответчика;

– причем устройство–ответчик содержит:

– приемопередающее устройство ответчика, выполненное с возможностью осуществления беспроводной связи согласно протоколу связи, и

– процессор ответчика, выполненный с возможностью обработки протокола связи,

– при этом устройство–инициатор содержит:

– приемопередающее устройство инициатора, выполненное с возможностью осуществления беспроводной связи согласно протоколу связи,

– процессор инициатора, выполненный с возможностью обработки протокола связи и имеющий:

– модуль сообщений инициатора, чтобы составлять сообщения, которые должны отправляться в устройство–ответчик, и раскладывать сообщения, принимаемые от устройства–ответчика, согласно протоколу аутентификации; и

– конечный автомат инициатора, чтобы предоставлять состояния инициатора согласно протоколу аутентификации в зависимости от пользовательского взаимодействия и сообщений, принимаемых от устройства–ответчика, причем состояния инициатора содержат:

– начальное состояние для самоинициализации посредством получения общедоступного ключа ответчика от устройства–ответчика через внеполосное действие инициатора,

– самоинициализированное состояние, указывающее то, что самоинициализация успешно выполнена посредством получения общедоступного ключа ответчика, и

– аутентифицированное состояние, указывающее то, что аутентификация успешно выполнена;

– причем модуль сообщений инициатора выполнен с возможностью составлять сообщения, содержащие:

– запрос на аутентификацию, который должен отправляться в самоинициализированном состоянии, содержащий верификатор инициатора для верификации общедоступного ключа инициатора и верификатор ответчика для верификации общедоступного ключа ответчика;

– и выполнен с возможностью раскладывать сообщения, содержащие:

– ответ по аутентификации, содержащий данные односторонней аутентификации ответчика на основе конфиденциального ключа ответчика, соответствующего общедоступному ключу ответчика, и статус взаимного проведения, указывающий проведение взаимной аутентификации для обеспечения возможности устройству–ответчику получать общедоступный ключ инициатора от устройства–инициатора через внеполосное действие ответчика; и

– и выполнен с возможностью составлять:

– подтверждение взаимной аутентификации, содержащее статус взаимного подтверждения, указывающий подтверждение взаимной аутентификации, и данные взаимной аутентификации инициатора на основе общедоступного ключа ответчика и конфиденциального ключа инициатора, соответствующего общедоступному ключу инициатора.

Согласно дополнительному аспекту изобретения, в дополнение к способу односторонней аутентификации либо в качестве его альтернативы, взаимная аутентификация устройства–ответчика посредством устройства–инициатора и устройства–инициатора посредством устройства–ответчика может выполняться. Согласно этому аспекту, конечный автомат инициатора выполнен с возможностью предоставлять состояние взаимной аутентификации, активированное при приеме статуса взаимного проведения, для ожидания взаимной аутентификации; и

– модуль сообщений инициатора выполнен с возможностью раскладывать:

– ответ по взаимной аутентификации, содержащий данные взаимной аутентификации ответчика на основе общедоступного ключа инициатора и конфиденциального ключа ответчика; и

– конечный автомат инициатора выполнен с возможностью активировать аутентифицированное состояние при приеме ответа по взаимной аутентификации и успешной обработке, посредством процессора инициатора, данных взаимной аутентификации ответчика на основе общедоступного ключа ответчика и конфиденциального ключа инициатора, соответствующего общедоступному ключу инициатора.

Согласно дополнительному аспекту изобретения, устройство–ответчик выполнено с возможностью осуществления беспроводной связи с устройством–инициатором согласно протоколу связи,

– причем протокол связи содержит протокол аутентификации для обеспечения аутентификации, представляющей собой одно из следующего:

– односторонняя аутентификация устройства–ответчика посредством устройства–инициатора, и

– взаимная аутентификация устройства–ответчика посредством устройства–инициатора и устройства–инициатора посредством устройства–ответчика;

– причем устройство–инициатор содержит:

– приемопередающее устройство инициатора, выполненное с возможностью осуществления беспроводной связи согласно протоколу связи,

– процессор инициатора, выполненный с возможностью обработки протокола связи, и

– при этом устройство–ответчик содержит:

– приемопередающее устройство ответчика, выполненное с возможностью осуществления беспроводной связи согласно протоколу связи,

– процессор ответчика, выполненный с возможностью обработки протокола связи и имеющий:

– модуль сообщений ответчика, чтобы составлять сообщения, которые должны отправляться в устройство–инициатор, и раскладывать сообщения, принимаемые от устройства–инициатора, согласно протоколу аутентификации,

– конечный автомат ответчика, чтобы предоставлять состояния ответчика согласно протоколу аутентификации в зависимости от пользовательского взаимодействия и сообщений, принимаемых от устройства–инициатора, причем состояния ответчика содержат:

– состояние ожидания для приема сообщений от инициатора, и

– аутентифицированное состояние ответчика, указывающее то, что аутентификация успешно выполнена;

– причем модуль сообщений ответчика выполнен с возможностью составлять сообщения, содержащие:

– ответ по аутентификации, содержащий данные односторонней аутентификации ответчика на основе конфиденциального ключа ответчика, соответствующего общедоступному ключу ответчика, и статус взаимного проведения, указывающий проведение взаимной аутентификации;

– и выполнен с возможностью раскладывать сообщения, содержащие:

– запрос на аутентификацию, содержащий верификатор инициатора для верификации общедоступного ключа инициатора и верификатор ответчика для верификации общедоступного ключа ответчика.

Согласно дополнительному аспекту изобретения, в дополнение к способу односторонней аутентификации либо в качестве его альтернативы, взаимная аутентификация устройства–ответчика посредством устройства–инициатора и устройства–инициатора посредством устройства–ответчика может выполняться. Согласно этому аспекту, конечный автомат ответчика выполнен с возможностью:

– предоставлять состояние взаимной аутентификации ответчика для обеспечения возможности устройству–ответчику получать общедоступный ключ инициатора от устройства–инициатора через внеполосное действие ответчика; и

– модуль сообщений ответчика выполнен с возможностью составлять:

– ответ по взаимной аутентификации, который должен отправляться в состоянии взаимной аутентификации ответчика, содержащий данные взаимной аутентификации ответчика на основе общедоступного ключа инициатора и конфиденциального ключа ответчика, соответствующего общедоступному ключу ответчика;

– и выполнен с возможностью раскладывать:

– подтверждение взаимной аутентификации, содержащее статус взаимного подтверждения, указывающий подтверждение взаимной аутентификации, и данные взаимной аутентификации инициатора на основе общедоступного ключа ответчика и конфиденциального ключа инициатора, соответствующего общедоступному ключу инициатора;

– конечный автомат ответчика выполнен с возможностью, при успешной обработке, посредством процессора ответчика, данных аутентификации инициатора на основе общедоступного ключа инициатора и конфиденциального ключа ответчика, активировать аутентифицированное состояние ответчика.

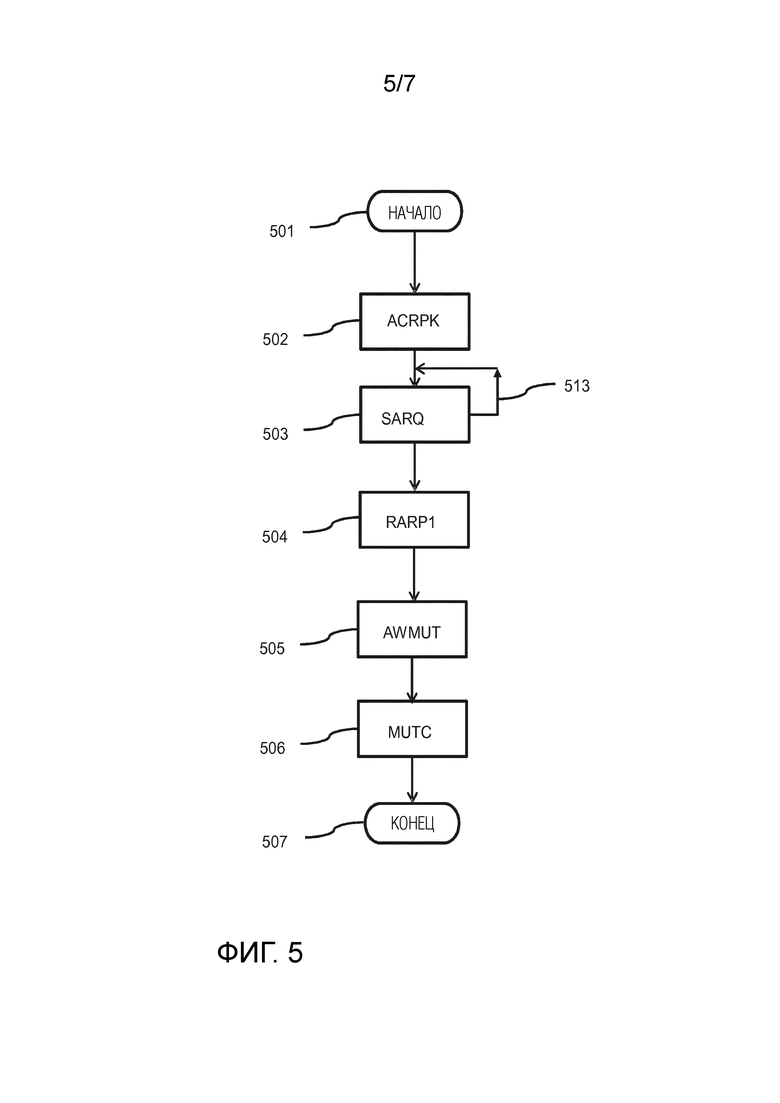

Согласно дополнительному аспекту изобретения, предусмотрен способ инициатора для использования в устройстве–инициаторе для осуществления беспроводной связи с устройством–ответчиком согласно протоколу связи,

– причем протокол связи содержит протокол аутентификации для обеспечения аутентификации, представляющей собой одно из следующего:

– односторонняя аутентификация устройства–ответчика посредством устройства–инициатора, и

– взаимная аутентификация устройства–ответчика посредством устройства–инициатора и устройства–инициатора посредством устройства–ответчика;

– причем способ содержит:

– предоставление состояний инициатора согласно протоколу аутентификации в зависимости от пользовательского взаимодействия и сообщений, принимаемых от устройства–ответчика, причем состояния инициатора содержат:

– начальное состояние для самоинициализации посредством получения общедоступного ключа ответчика от устройства–ответчика через внеполосное действие инициатора,

– самоинициализированное состояние, указывающее то, что самоинициализация успешно выполнена посредством получения общедоступного ключа ответчика, и

– аутентифицированное состояние, указывающее то, что аутентификация успешно выполнена;

– составление запроса на аутентификацию, который должен отправляться в самоинициализированном состоянии, содержащего верификатор инициатора для верификации общедоступного ключа инициатора и верификатор ответчика для верификации общедоступного ключа ответчика;

– разложение ответа по аутентификации, содержащего данные односторонней аутентификации ответчика на основе конфиденциального ключа ответчика, соответствующего общедоступному ключу ответчика, и статус взаимного проведения, указывающий проведение взаимной аутентификации для обеспечения возможности устройству–ответчику получать общедоступный ключ инициатора от устройства–инициатора через внеполосное действие ответчика;

– предоставление состояния взаимной аутентификации, активированного при приеме статуса взаимного проведения, для ожидания взаимной аутентификации;

– разложение ответа по взаимной аутентификации, содержащего данные взаимной аутентификации ответчика на основе общедоступного ключа инициатора и конфиденциального ключа ответчика;

– составление подтверждения взаимной аутентификации, содержащего статус взаимного подтверждения, указывающий подтверждение взаимной аутентификации, и данные взаимной аутентификации инициатора на основе общедоступного ключа ответчика и конфиденциального ключа инициатора, соответствующего общедоступному ключу инициатора; и

– активацию аутентифицированного состояния при приеме ответа по взаимной аутентификации и успешной обработке данных взаимной аутентификации ответчика на основе общедоступного ключа ответчика и конфиденциального ключа инициатора, соответствующего общедоступному ключу инициатора.

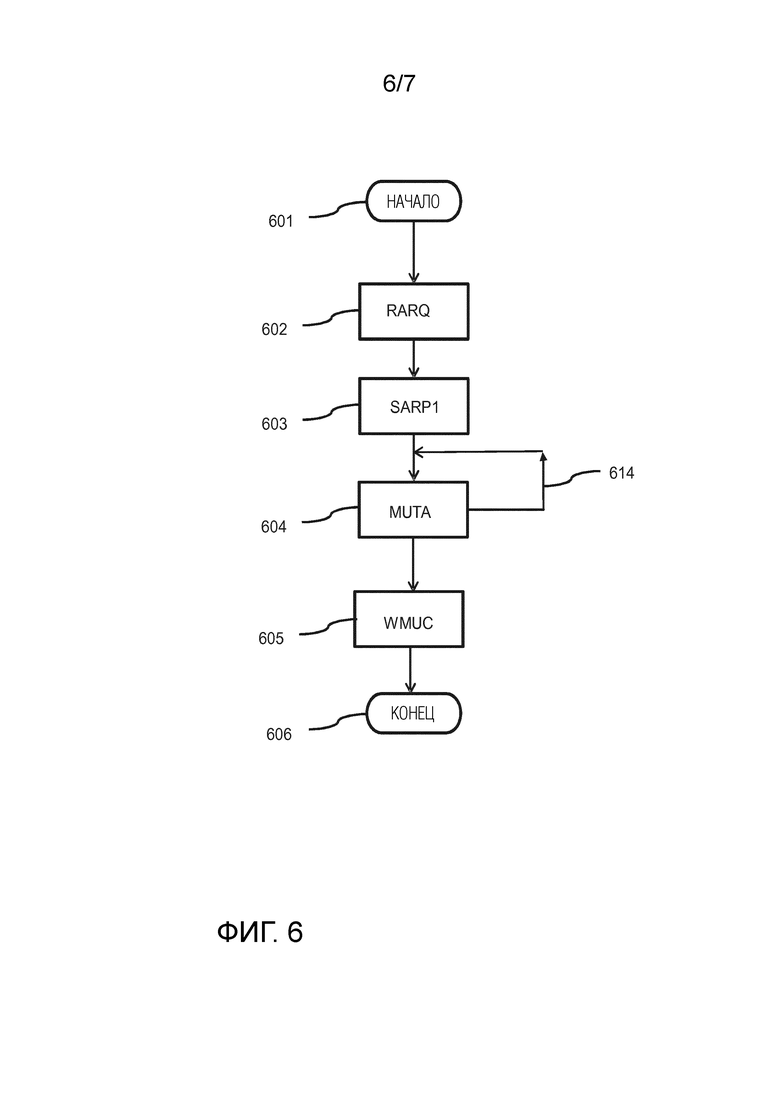

Согласно дополнительному аспекту изобретения, предусмотрен способ ответчика для использования в устройстве–ответчике для осуществления беспроводной связи с устройством–инициатором согласно протоколу связи,

– причем протокол связи содержит протокол аутентификации для обеспечения аутентификации, представляющей собой одно из следующего:

– односторонняя аутентификация устройства–ответчика посредством устройства–инициатора, и

– взаимная аутентификация устройства–ответчика посредством устройства–инициатора и устройства–инициатора посредством устройства–ответчика;

– причем способ содержит:

– предоставление состояний ответчика согласно протоколу аутентификации в зависимости от пользовательского взаимодействия и сообщений, принимаемых от устройства–инициатора, причем состояния ответчика содержат:

– состояние ожидания для приема сообщений от инициатора, и

– аутентифицированное состояние ответчика, указывающее то, что аутентификация успешно выполнена;

– составление ответа по аутентификации, содержащего данные односторонней аутентификации ответчика на основе конфиденциального ключа ответчика, соответствующего общедоступному ключу ответчика, и статус взаимного проведения, указывающий проведение взаимной аутентификации;

– разложение запроса на аутентификацию, содержащего верификатор инициатора для верификации общедоступного ключа инициатора и верификатор ответчика для верификации общедоступного ключа ответчика;

– активацию состояния аутентификации ответчика при успешной обработке запроса на аутентификацию;

– предоставление состояния взаимной аутентификации ответчика для обеспечения возможности устройству–ответчику получать общедоступный ключ инициатора от устройства–инициатора через внеполосное действие ответчика;

– составление ответа по взаимной аутентификации, который должен отправляться в состоянии взаимной аутентификации ответчика, содержащего данные взаимной аутентификации ответчика на основе общедоступного ключа инициатора и конфиденциального ключа ответчика, соответствующего общедоступному ключу ответчика;

– разложение подтверждения взаимной аутентификации, содержащего статус взаимного подтверждения, указывающий подтверждение взаимной аутентификации, и данные взаимной аутентификации инициатора на основе общедоступного ключа ответчика и конфиденциального ключа инициатора, соответствующего общедоступному ключу инициатора;

– активацию аутентифицированного состояния ответчика при успешной обработке данных взаимной аутентификации инициатора на основе общедоступного ключа инициатора и конфиденциального ключа ответчика.

Согласно дополнительному аспекту изобретения, предусмотрен компьютерный программный продукт, загружаемый из сети и/или сохраненный на машиночитаемом носителе и/или исполняемом микропроцессором носителе, причем продукт содержит инструкции программного кода для реализации вышеописанных способов при осуществлении на компьютере.

Вышеуказанные признаки имеют такое преимущество, что протокол аутентификации поддерживает как одностороннюю аутентификацию, так и взаимную связь. Протокол выполняется посредством обмена различными сообщениями, которые могут составляться и раскладываться посредством соответствующих модулей сообщений инициатора и ответчика. Кроме того, последовательность обмена сообщениями и обработки элементов в сообщениях может управляться через соответствующие конечные автоматы инициатора и ответчика, которые определяют состояния устройств–инициаторов и ответчиков во время выполнения протокола аутентификации.

Кроме того, протокол аутентификации обеспечивает возможность использования внеполосной (OOB) связи для получения общедоступного ключа ответчика от устройства–ответчика. Внеполосное действие на стороне инициатора может заключать в себе прием непосредственно общедоступного ключа ответчика или кодированных данных общедоступного ключа ответчика, чтобы верифицировать общедоступный ключ ответчика, принимаемый через дополнительное действие при связи, например, принимаемый во внутриполосном сообщении или сохраненный в более раннем сеансе связи. Процесс получения начального количества материала ключа называется самоинициализацией. После успешной самоинициализации, инициатор может активировать состояние аутентификации для выполнения аутентификации устройства–ответчика.

Тем не менее, в случае взаимной аутентификации, устройство–ответчик должно получать общедоступный ключ инициатора от устройства–инициатора через внеполосное действие ответчика. Обмен кодами через OOB–связь может требовать длительного времени, например, если предусмотрено пользовательское взаимодействие, такое как считывание кода устройства–инициатора и его ввод в устройстве–ответчике или съемка изображения машиночитаемого кода, такого как штрих–код или QR–код, на устройстве–инициаторе (порядка десятых частей секунд). Такое время сравнивается по длине со временем для обмена сообщениями через беспроводную связь (обычно в миллисекунды или меньше). Устройство–инициатор может оставаться, после отправки запроса на аутентификацию, в ожидании ответа по аутентификации. Для обеспечения возможности упомянутой взаимной аутентификации, полный ответ по аутентификации должен предоставлять данные аутентификации ответчика также на основе общедоступного ключа инициатора. Авторы изобретения выявляют то, что полный ответ по аутентификации может передаваться только после относительно длительного времени, достаточного для OOB–действия ответчика. Следовательно, длительный период тайм–аута требуется в традиционном протоколе взаимной аутентификации. Недостаток состоит в том, что в случае, если запрос на аутентификацию не принимается, например, вследствие шума, повторная передача возникает только после упомянутого длительного периода тайм–аута.

Кроме того, в случае если запрос на аутентификацию не принимается, или в случае, если ответ по аутентификации содержит ошибочные данные, приводящие к тому, что аутентификация завершается неудачно, пользователь должен ожидать длительное время до того, как устройство–инициатор может позволять пользователю знать, что аутентификация завершена неудачно. Чтобы не допускать таких длительных периодов тайм–аута, он предоставляет ответ по аутентификации, содержащий данные аутентификации ответчика на основе конфиденциального ключа ответчика, соответствующего общедоступному ключу ответчика, который не заключает в себе ключа инициатора. Преимущественно, такой ответ по аутентификации может передаваться непосредственно после обработки запроса на аутентификацию, обеспечивая короткий тайм–аут в устройстве–инициаторе при отправке запроса на аутентификацию. Следовательно, в случае шума, повторная передача должна возникать на основе упомянутого короткого тайм–аута, и пользователь должен узнавать гораздо быстрее, когда попытка аутентификации завершена неудачно.

Кроме того, авторы изобретения выявляют то, что такой ответ по аутентификации может быть аналогичным ответу для односторонней аутентификации. Тем не менее, взаимная аутентификация должна выполняться. Таким образом, помимо этого, вышеуказанный улучшенный ответ по аутентификации дополнительно содержит статус взаимного проведения, указывающий проведение взаимной аутентификации. Кроме того, конечный автомат инициатора выполнен с возможностью предоставлять состояние взаимной аутентификации, активированное при приеме статуса взаимного проведения, для ожидания взаимной аутентификации. Преимущественно, в упомянутом состоянии взаимной аутентификации, устройство–инициатор имеет сведения по взаимной аутентификации, что обеспечивает более поздний прием ответа по взаимной аутентификации, содержащего данные взаимной аутентификации ответчика на основе общедоступного ключа инициатора и конфиденциального ключа ответчика. Затем, в случае успешной обработки принимаемых данных взаимной аутентификации ответчика, инициатор передает подтверждение взаимной аутентификации, содержащее статус взаимного подтверждения, указывающий подтверждение взаимной аутентификации, и данные аутентификации инициатора на основе общедоступного ключа ответчика и конфиденциального ключа инициатора, соответствующего общедоступному ключу инициатора.

Следовательно, посредством предоставления дополнительного состояния взаимной аутентификации и статуса взаимного проведения в первом сообщении с ответом по аутентификации, взаимная аутентификация выполняется без необходимости длительных периодов тайм–аута, в то время как в идентичном протоколе аутентификации, также обеспечивает одностороннюю аутентификацию. Преимущественно, в случае плохих условий для осуществления беспроводной связи, повторная передача требуемых сообщений является относительно быстрой вследствие коротких периодов тайм–аута.

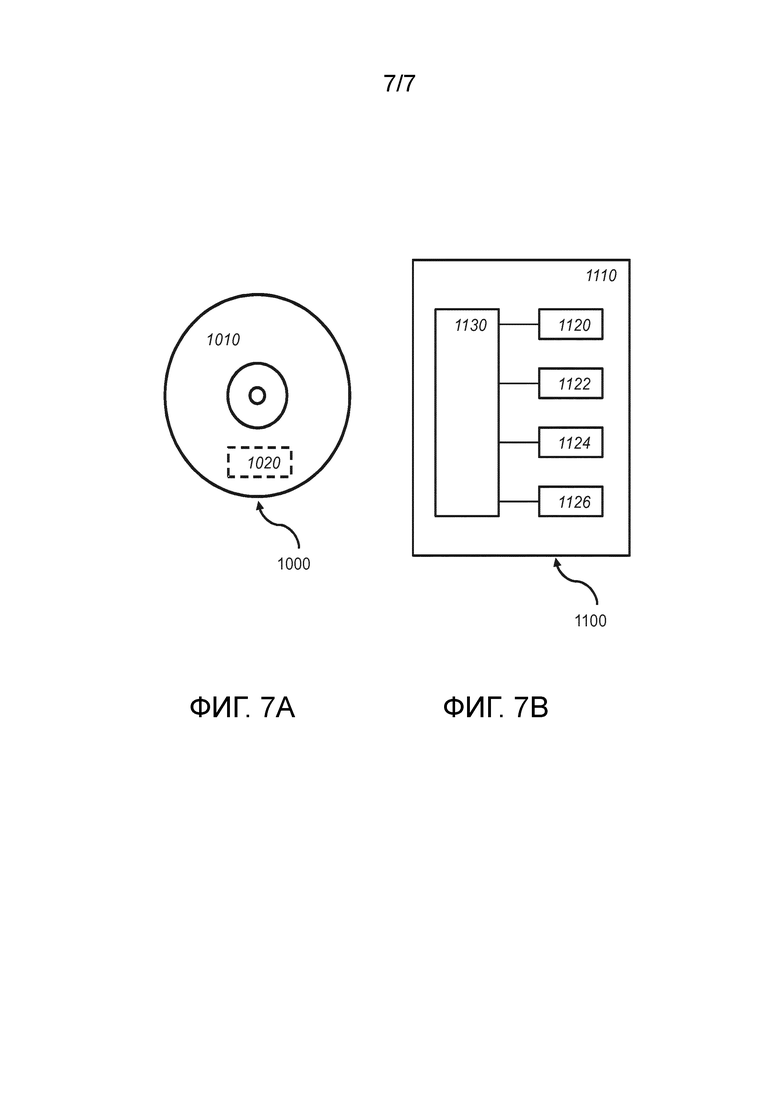

Способ согласно изобретению может реализовываться на компьютере в качестве машинореализуемого способа или в выделенных аппаратных средствах либо в комбинации вышеозначенного. Исполняемый код для способа согласно изобретению может сохраняться на компьютерном программном продукте. Примеры компьютерных программных продуктов включают в себя запоминающие устройства, такие как карта памяти в формате Memory Stick, оптические устройства хранения данных, такие как оптический диск, интегральные схемы, серверы, онлайновое программное обеспечение и т.д. Компьютерный программный продукт может содержать энергонезависимый программный код, сохраненный на машиночитаемом носителе для осуществления способа согласно изобретению, когда упомянутый программный продукт выполняется на компьютере. В варианте осуществления, компьютерная программа содержит средство компьютерного программного кода, выполненное с возможностью осуществлять все этапы или стадии способа согласно изобретению, когда компьютерная программа выполняется на компьютере. Предпочтительно, компьютерная программа осуществляется на машиночитаемом носителе. Предусмотрен компьютерный программный продукт, загружаемый из сети и/или сохраненный на машиночитаемом носителе и/или исполняемом микропроцессором носителе, причем продукт содержит инструкции программного кода для реализации способа, как описано выше, при осуществлении на компьютере.

Другой аспект изобретения предоставляет способ обеспечения доступности компьютерной программы для загрузки, например, включенный в приложение. Этот аспект используется, когда компьютерная программа выгружается, например, в Apple App Store, Google Play Store или Microsoft Windows Store, и когда компьютерная программа доступна для загрузки из такого магазина.

Дополнительные предпочтительные варианты осуществления устройств и способ согласно изобретению приводятся в прилагаемой формуле изобретения, раскрытие сущности которой содержится в данном документе по ссылке.

Краткое описание чертежей

Эти и другие аспекты изобретения должны становиться очевидными и дополнительно истолковываться со ссылкой на варианты осуществления, описанные в качестве примера в нижеприведенном описании, и со ссылкой на прилагаемые чертежи, на которых:

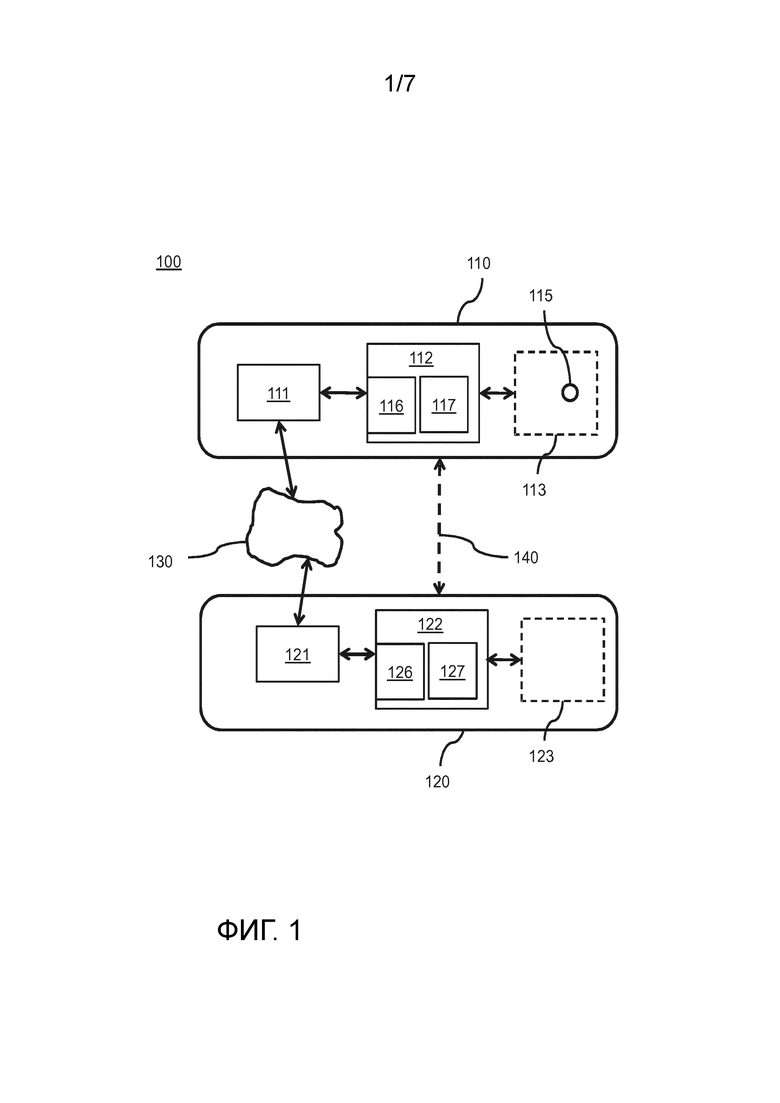

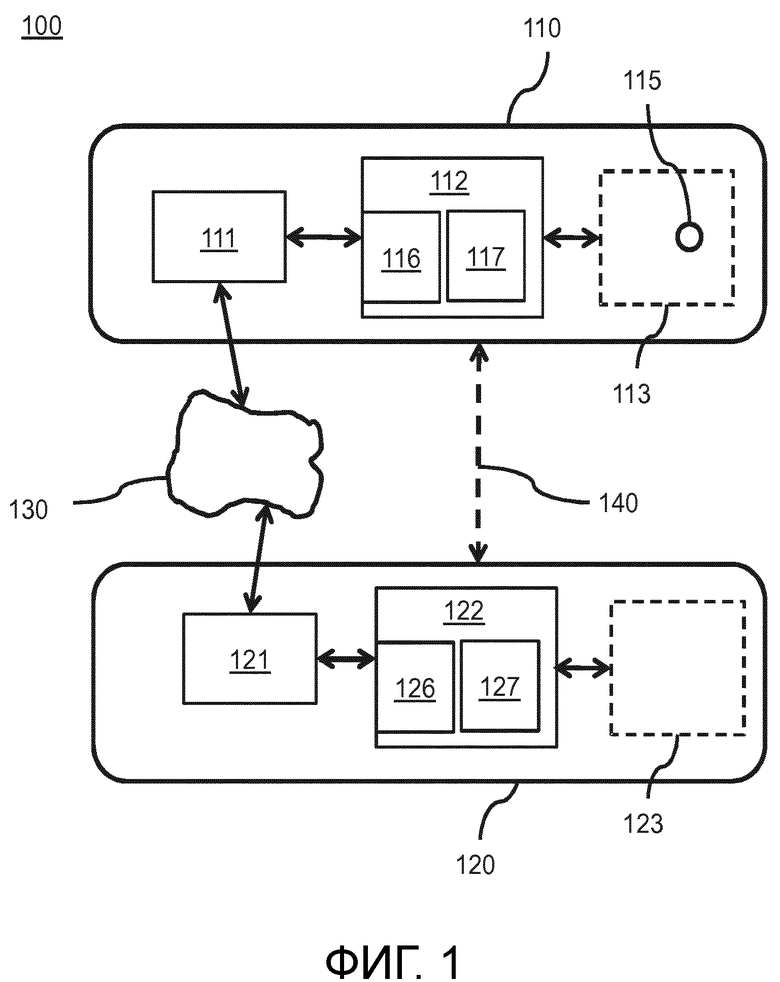

Фиг. 1 показывает устройства для осуществления беспроводной связи и аутентификации,

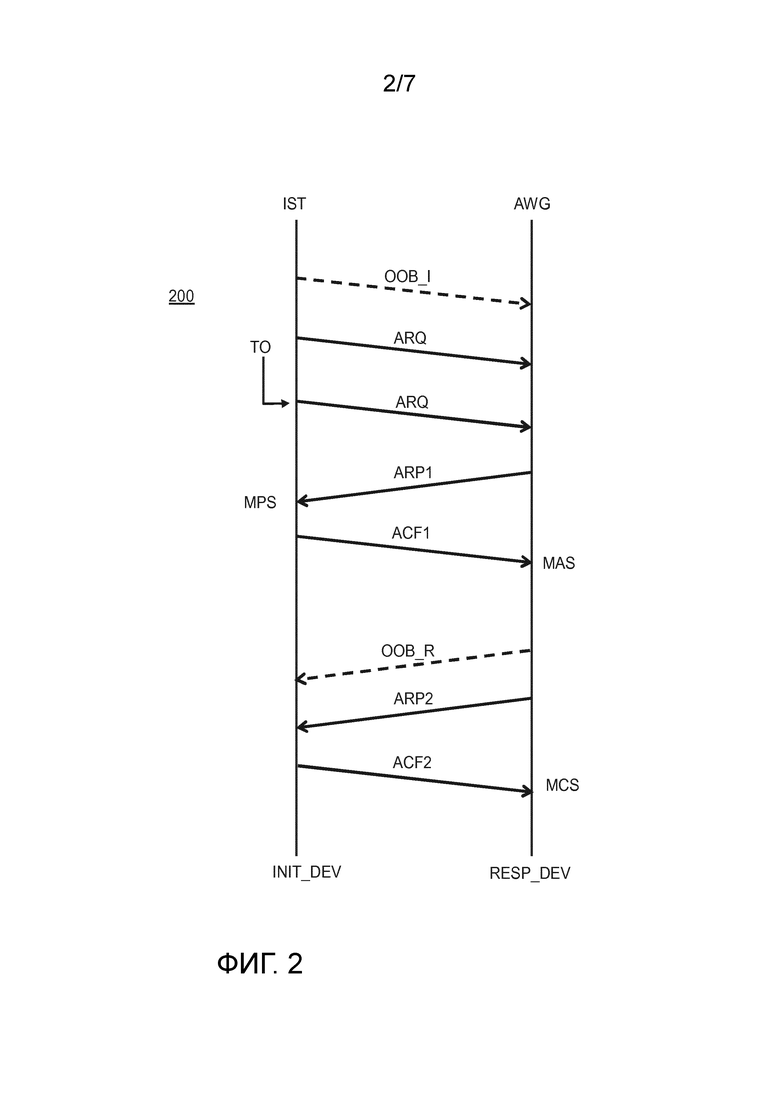

Фиг. 2 показывает принципиальную схему протокола аутентификации,

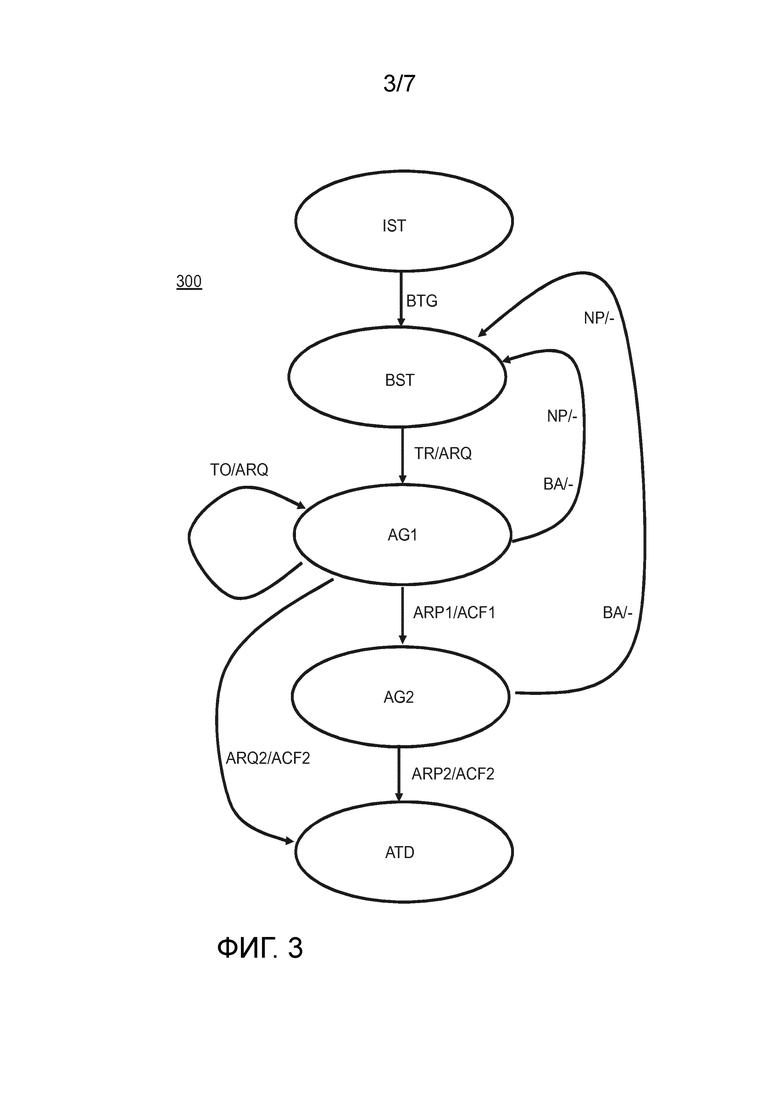

Фиг. 3 показывает пример конечного автомата инициатора,

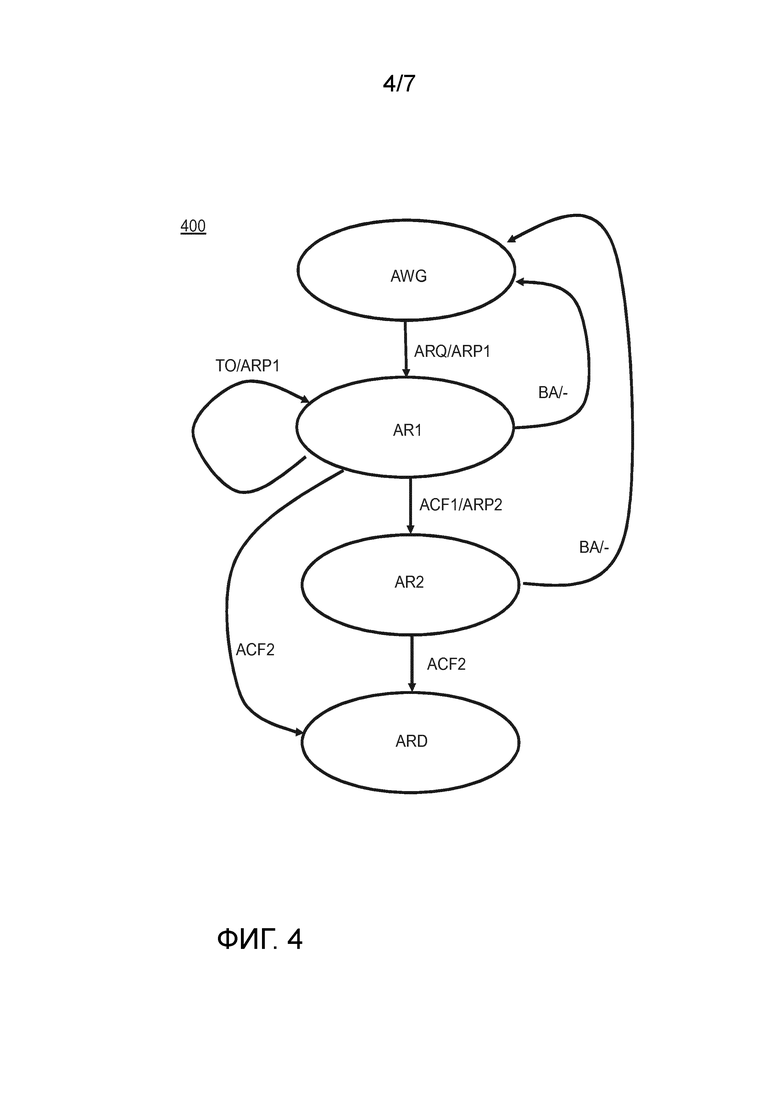

Фиг. 4 показывает пример конечного автомата ответчика,

Фиг. 5 показывает способ для инициатора,

Фиг. 6 показывает способ для ответчика,

Фиг. 7a показывает машиночитаемый носитель, и

Фиг. 7b показывает схематичное представление процессорной системы.

Чертежи являются просто схематичными и не нарисованы в масштабе. На чертежах, элементы, которые соответствуют уже описанным элементам, могут иметь идентичные номера ссылок.

Подробное описание вариантов осуществления

Используются следующие сокращения:

Состояния:

IST – начальное состояние

BST – самоинициализированное

AG1 – аутентификация (инициатор, односторонняя)

AG2 – взаимная аутентификация (инициатор, взаимная)

ATD – аутентифицированное (инициатор)

AWG – ожидание (ответчик)

AR1 – аутентификация (ответчик, односторонняя)

AR2 – взаимная аутентификация (ответчик, взаимная)

ARD – аутентифицированное (ответчик)

Сообщения:

ARQ – запрос на аутентификацию

ARP – ответ по аутентификации

ACF1 – подтверждение аутентификации (односторонней)

ACF2 – подтверждение взаимной аутентификации

ARP1 – ответ по аутентификации (односторонней)

ARP2 – ответ по взаимной аутентификации

События/действия/статус:

OOB – внеполосное (действие при связи)

OOB_I – внеполосное (действие при связи посредством инициатора)

OOB_R – внеполосное (действие при связи посредством ответчика)

BA – плохая аутентификация (событие)

BTG – самоинициализация (событие)

NP – отсутствуют равноправные устройства (событие)

TO – тайм–аут (событие)

TR – триггер (событие)

MPS – статус взаимного проведения

MAS – статус взаимного ожидания

MCS – статус взаимного подтверждения

Ключи:

BI – общедоступный самоинициализирующийся ключ инициатора

BR – общедоступный самоинициализирующийся ключ ответчика

PI – общедоступный ключ инициатора

PR – общедоступный ключ ответчика

bI – конфиденциальный ключ инициатора, соответствующий BI

bR – конфиденциальный ключ ответчика, соответствующий BR

Фиг. 1 показывает устройства для осуществления беспроводной связи и аутентификации. Система 100 для осуществления беспроводной связи содержит устройство–инициатор 110 и устройство–ответчик 120, причем устройства являющиеся физически отдельными. Устройство–инициатор имеет приемопередающее устройство 111 инициатора, выполненное с возможностью осуществления беспроводной связи согласно протоколу связи, и процессор 112 инициатора, выполненный с возможностью обрабатывать протокол связи. Аналогично, устройство–ответчик имеет приемопередающее устройство 121 ответчика, выполненное с возможностью осуществления беспроводной связи согласно протоколу связи, и процессор 122 ответчика, выполненный с возможностью обрабатывать протокол связи. Устройства оснащены для осуществления беспроводной связи, как схематично указано посредством формы 130 и стрелок, которые соединяют приемопередающие устройства 111, 121. Устройство–инициатор может иметь пользовательский интерфейс 113, который может включать в себя известные элементы, к примеру, одну или более кнопок 115, клавиатуру, дисплей, сенсорный экран и т.д. Устройство–ответчик также может иметь пользовательский интерфейс 123. Пользовательский интерфейс ответчика может быть выполнен с возможностью обеспечения пользовательского взаимодействия для выполнения внеполосного действия ответчика, чтобы получать общедоступный ключ инициатора из устройства–инициатора.

Устройства выполнены с возможностью осуществления беспроводной связи согласно протоколу связи между устройством–инициатором и устройством–ответчиком. Устройства выполнены с возможностью выполнения протокола аутентификации для обеспечения аутентификации, представляющей собой одно односторонней аутентификации из устройства–ответчика посредством устройства–инициатора и взаимной аутентификации устройства–ответчика посредством устройства–инициатора и устройства–инициатора посредством устройства–ответчика, причем пример подробно приводится ниже со ссылкой на фиг. 2. Протокол связи может включать в себя протокол аутентификации. В примерах, протокол связи представляет собой Wi–Fi согласно IEEE 802.11 [ссылочный документ 1], но также могут использоваться другие беспроводные протоколы, такие как Bluetooth, при предоставлении с соответствующим протоколом аутентификации на основе системы, как пояснено ниже.

Процессор 112 инициатора имеет модуль 116 сообщений инициатора, чтобы составлять сообщения, которые должны отправляться в устройство–ответчик, и раскладывать сообщения, принимаемые из устройства–ответчика, согласно протоколу аутентификации. Процессор инициатора также имеет конечный автомат 117 инициатора, чтобы предоставлять состояния инициатора согласно протоколу аутентификации в зависимости от пользовательского взаимодействия и сообщений, принимаемых из устройства–ответчика, причем пример подробно приводится ниже со ссылкой на фиг. 3.

Процессор 122 ответчика имеет модуль 126 сообщений ответчика, чтобы составлять сообщения, которые должны отправляться в устройство–инициатор, и раскладывать сообщения, принимаемые из устройства–инициатора, согласно протоколу аутентификации. Процессор ответчика также имеет конечный автомат ответчика 127, чтобы предоставлять состояния ответчика согласно протоколу аутентификации в зависимости от пользовательского взаимодействия и сообщений, принимаемых из устройства–инициатора.

Ниже пояснена функция процессора инициатора и процессора ответчика для обеспечения протокола аутентификации на основе соответствующих сообщений и соответствующих состояний инициатора и ответчика, с использованием соответствующих модулей сообщений и конечных автоматов, со ссылкой на фиг. 2, 3 и 4.

Для аутентификации, предложенная система может использовать любую форму криптографии с общедоступным ключом, такую как RSA, см. [7], или криптографию в эллиптических кривых (ECC), см. [8].

Фиг. 2 показывает принципиальную схему протокола аутентификации. Согласно протоколу 200 аутентификации, первое устройство INIT_DEV обменивается сообщениями со вторым устройством RESP_DEV, как указано посредством стрелок между двумя вертикальными временными шкалами, представляющими прохождение времени в направлении вниз. Первое устройство может представлять собой устройство–инициатор, запускающееся в IST, и второе устройство может представлять собой устройство–ответчик, запускающееся в AWG, но такие роли могут меняться. Сообщения составляются посредством модуля сообщений на отправляющей стороне и раскладываются посредством модуля сообщений на приемной стороне.

В этом описании, BI указывает общедоступный самоинициализирующийся ключ инициатора, в то время как bI указывает соответствующий конфиденциальный ключ. Аналогично, BR указывает общедоступный самоинициализирующийся ключ ответчика, в то время как bR указывает соответствующий конфиденциальный ключ. H указывает хеш–функцию, например, на основе соответствующего одностороннего хеш–алгоритма, известного по сути. Подходящие примеры хеш–функций содержатся в ссылочном документе [4].

Хешированное значение общедоступного ключа инициатора указывается посредством H(BI). Хешированное значение может легко верифицироваться, чтобы соответствовать хеш–защищенному значению, но манипулирование таким значением при поддержании идентичного хеша фактически является невозможным. Аутентификационные данные вычисляются на основе одного или более ключей, соответствующих общедоступных ключей и конфиденциальных ключей, например, указываемых посредством {auth1}k1, что означает значение auth1, зашифрованного посредством ключа k1, в то время как {auth1} означает значение auth1. Такие ключи формируются, используются для кодирования и декодирования, формирования подписей либо управляющих значений и верификации таких значений, как известно по сути, например, из системы шифрования Диффи–Хеллмана, упомянутой ранее.

Первоначально, устройство–инициатор может выполнять самоинициализацию посредством получения общедоступного ключа ответчика из устройства–ответчика через внеполосное действие инициатора. OOB–действие показано посредством пунктирной стрелки, помеченной как OOB–действие (соответственно, указывается на фиг. 1 посредством стрелки 140). Различные примеры OOB–действий описываются в ссылочном документе [2]; глава 10. Другие примеры представляют собой пользователя, считывающего код устройства–инициатора и вводящего его в устройство–ответчик, пользователя, снимающего изображение с помощью камеры устройства–инициатора машиночитаемого кода, такого как штрих–код или QR–код, который печатается на или отображается посредством устройства–ответчика.

Затем, модуль сообщений инициатора может составлять запрос ARQ на аутентификацию, который должен отправляться в самоинициализированном состоянии. Запрос на аутентификацию может содержать верификатор H(BI) инициатора для верификации общедоступного ключа инициатора и верификатор H(BR) ответчика для верификации общедоступного ключа ответчика. ARQ дополнительно может содержать общедоступный ключ PI инициатора и дополнительные данные инициатора, такие как одноразовый номер I–nonce инициатора и данные I–capabilities характеристик инициатора, которые могут кодироваться с использованием первого ключа K1, указываемого посредством {I–nonce | I–capabilities}K1. Первый ключ K1 может извлекаться посредством инициатора способом Диффи–Хеллмана из общедоступного ключа BR ответчика и конфиденциального ключа pI инициатора, соответствующего общедоступному ключу PI инициатора. Первый ключ K1 может извлекаться посредством ответчика способом Диффи–Хеллмана из общедоступного ключа PI инициатора и конфиденциального ключа bR ответчика, соответствующего общедоступному ключу BR ответчика. Соответственно, модуль сообщений ответчика выполнен с возможностью раскладывать запрос ARQ на аутентификацию.

После тайм–аута TO, когда ответ не принимается, ARQ может передаваться снова, например, вплоть до 3 раз. Предполагается, что ответ ARP1 принимается вовремя.

Модуль сообщений ответчика выполнен с возможностью составлять ответ ARP1 по аутентификации, который может содержать данные {R–auth1}k1 односторонней аутентификации ответчика. ARP1 дополнительно может содержать общедоступный ключ PR ответчика и дополнительные данные ответчика, такие как одноразовый номер R–nonce ответчика. Первый промежуточный ключ k1 может быть основан на общедоступном ключе PI инициатора, на конфиденциальном ключе (PR) ответчика, соответствующем общедоступному ключу (PR) ответчика (если PR присутствует в ARP1), и на конфиденциальном ключе (bR) ответчика, соответствующем общедоступному ключу (BR) ответчика. Первый промежуточный ключ подходит для односторонней аутентификации устройства–ответчика. Значение R–auth1 может представлять собой (хешированную) конкатенацию любого выбора значений, используемых в протоколе аутентификации, таких как одноразовый номер I–nonce инициатора, одноразовый номер R–nonce ответчика и/или используемые общедоступные ключи, такие как PR, BR и PI. Вследствие случайности одноразовых номеров, значение R–auth1 отличается каждый раз, когда протокол выполняется, за счет этого защищая от атаки с повторением пакетов. В случае взаимной аутентификации, ARP1 также может включать в себя статус взаимного проведения, указывающий проведение взаимной аутентификации для обеспечения возможности устройству–ответчику получать общедоступный ключ инициатора из устройства–инициатора через внеполосное действие ответчика. Соответственно, модуль сообщений инициатора выполнен с возможностью раскладывать ответ ARP1 по аутентификации.

В необязательном порядке, модуль сообщений инициатора выполнен с возможностью составлять, при приеме статуса взаимного проведения в состоянии аутентификации, подтверждение ACF1 ожидания аутентификации, содержащее статус взаимного ожидания. ACF1 может содержать данные {I–auth1}k1 односторонней аутентификации инициатора на основе общедоступного ключа (BR) ответчика и конфиденциального ключа (pI) инициатора, соответствующего общедоступному ключу PI инициатора. Значение {I–auth1} вычисляется идентично {R–auth1} с использованием идентичных вводов. Тем не менее, значение {I–auth1} должно отличаться от значения {R–auth1}, чтобы защищать от атаки с повторением пакетов. Следовательно, порядок вводов при вычислении хеша должен выбираться по–другому, и/или другое постоянное значение должно быть включено в хеш относительно вычисления хеша для {R–auth1}. Соответственно, модуль сообщений ответчика может быть выполнен с возможностью раскладывать подтверждение ACF1 ожидания аутентификации.

Затем устройство–ответчик может выполнять или уже выполняет получение общедоступного ключа инициатора из устройства–инициатора через внеполосное действие ответчика. OOB–действие показано посредством пунктирной стрелки, помеченной как OOB–действие (соответственно, указывается на фиг. 1 посредством стрелки 140). После выполнения упомянутого получения, конечный автомат ответчика продолжает обработку, как пояснено ниже, для отправки ответа ARP2 по взаимной аутентификации.

Модуль сообщений ответчика выполнен с возможностью составлять ответ ARP2 по взаимной аутентификации, содержащий данные {R–auth2}k2 взаимной аутентификации ответчика. ARP2 дополнительно может содержать общедоступный ключ PR ответчика и дополнительные данные ответчика, такие как одноразовый номер R–nonce ответчика. Второй промежуточный ключ k2 может быть основан на общедоступном ключе (BI) инициатора и конфиденциальном ключе (bR) ответчика, соответствующем общедоступному ключу (BR) ответчика. Второй промежуточный ключ подходит для взаимной аутентификации устройства–ответчика и устройства–инициатора. Второй промежуточный ключ может определяться с использованием {bR, PR, BI и PI} в ответчике или {pI, bI, BR и PR} в инициаторе. Значение R–auth2 может представлять собой хеш конкатенации значений, используемых в протоколе аутентификации, таких как одноразовый номер I–nonce инициатора, одноразовый номер R–nonce ответчика и используемые общедоступные ключи, такие как BI, BR, PR и PI. Вследствие случайности одноразовых номеров, значение {R–auth2} отличается каждый раз, когда протокол выполняется, за счет этого защищая от атаки с повторением пакетов. Соответственно, модуль сообщений инициатора выполнен с возможностью раскладывать ответ ARP2 по аутентификации. Успешная обработка означает то, что процессор инициатора достигает идентичного значения для k2, что и ответчик, и то, что инициатор находит идентичное значение для {R–auth2}посредством вычисления непосредственно R–auth2 и посредством дешифрования с помощью ключа k2 значения {R–auth2}k2, принимаемого в сообщении ARP2.

Модуль сообщений инициатора выполнен с возможностью составлять подтверждение ACF2 взаимной аутентификации, содержащее статус взаимного подтверждения, указывающий подтверждение взаимной аутентификации, и данные {I–auth2}k2 взаимной аутентификации инициатора на основе общедоступного ключа (BR) ответчика и конфиденциального ключа (bI) инициатора, соответствующего общедоступному ключу (BI) инициатора. Второй промежуточный ключ k2 может определяться с использованием {pI, bI, BR и PR} в инициаторе. Значение {I–auth2} вычисляется идентично {R–auth2} с использованием идентичных вводов. Тем не менее, значение {I–auth2} должно отличаться от значения {R–auth2}, чтобы защищать от атаки с повторением пакетов. Следовательно, порядок вводов при вычислении хеша должен выбираться по–другому, и/или другое постоянное значение должно быть включено в хеш относительно вычисления хеша для {R–auth2}. Соответственно, модуль сообщений ответчика выполнен с возможностью раскладывать подтверждение ACF2 взаимной аутентификации. Если ответчик достигает идентичного промежуточного ключа k2 и получает идентичное значение для данных I–auth2 посредством вычисления непосредственно I–auth2 и посредством дешифрования принимаемого {I–auth2}k2 с помощью ключа k2, то ответчик аутентифицирует BI, и обработка данных {I–auth2}k2 взаимной аутентификации инициатора завершена удачно.

Фиг. 3 показывает пример конечного автомата инициатора. Конечный автомат 300 инициатора предоставляет состояния инициатора согласно протоколу аутентификации в зависимости от пользовательского взаимодействия и сообщений, принимаемых из устройства–ответчика. Состояния инициатора могут включать в себя:

– начальное состояние IST для самоинициализации посредством получения общедоступного ключа ответчика из устройства–ответчика через внеполосное действие инициатора;

– самоинициализированное состояние BST, указывающее то, что самоинициализация успешно выполнена посредством получения общедоступного ключа ответчика;

– состояние AG1 аутентификации для выполнения аутентификации;

– состояние AG2 взаимной аутентификации для выполнения взаимной аутентификации;

– аутентифицированное состояние ATD, указывающее то, что аутентификация успешно выполнена.

Первоначально, конечный автомат запускается в начальном состоянии IST. Стрелки указывают переходы состояния и помечаются посредством аббревиатуры, указывающей сообщение или событие, соответствующее переходу состояния. Конечный автомат инициатора выполнен с возможностью активировать самоинициализированное состояние BST при успешном выполнении самоинициализации BTG посредством получения общедоступного ключа ответчика.

Конечный автомат инициатора может быть выполнен с возможностью впоследствии активировать состояние аутентификации AG1 при отправке ARQ и/или через инициирующее событие TR пользователем или другое событие, или сразу после упомянутой успешной самоинициализации. После тайм–аута TO, состояние может повторно активироваться после повторной передачи ARQ, при подсчете числа попыток, и после превышения предварительно определенного числа попыток, откатываться к самоинициализированному состоянию BST или к начальному состоянию IST. Состояния BST и AG1 также могут комбинироваться.

Конечный автомат инициатора выполнен с возможностью активировать состояние AG2 взаимной аутентификации, при приеме статуса взаимного проведения в ARP1, для ожидания взаимной аутентификации. В необязательном порядке, может отправляться подтверждение ACF1 ожидания аутентификации, содержащее статус взаимного ожидания.

Конечный автомат инициатора выполнен с возможностью активировать аутентифицированное состояние ATD при приеме ответа ARP2 по взаимной аутентификации и успешной обработке, посредством процессора инициатора, данных {R–auth2}k2 взаимной аутентификации ответчика на основе общедоступного ключа ответчика и конфиденциального ключа (bI) инициатора, соответствующего общедоступному ключу (BI) инициатора. Затем также может отправляться подтверждение ACF2 взаимной аутентификации, содержащее статус взаимного подтверждения.

В необязательном порядке, конечный автомат инициатора выполнен с возможностью активировать аутентифицированное состояние при приеме ответа по взаимной аутентификации ACF2 в состоянии AG1 аутентификации и успешной обработке, посредством процессора инициатора, данных {R–auth2}k2 взаимной аутентификации ответчика. Затем также может отправляться подтверждение ACF2 взаимной аутентификации, содержащее статус взаимного подтверждения. Таким образом, эффективно состояние взаимной аутентификации пропускается.

В необязательном порядке, модуль сообщений инициатора выполнен с возможностью раскладывать, в случае односторонней аутентификации, ответ (ARP1) по односторонней аутентификации, содержащий данные {R–auth1}k1 односторонней аутентификации ответчика на основе конфиденциального ключа bR ответчика, соответствующего общедоступному ключу BR ответчика, и статус односторонней аутентификации, указывающий одностороннюю аутентификацию. Кроме того, конечный автомат инициатора выполнен с возможностью активировать аутентифицированное состояние при успешной обработке, посредством процессора инициатора, данных {R–auth1}k1 односторонней аутентификации ответчика на основе общедоступного ключа ответчика и конфиденциального ключа bI инициатора, соответствующего общедоступному ключу BI инициатора. Успешная обработка означает то, что процессор инициатора достигает идентичного значения для k1, что и ответчик, и то, что инициатор находит идентичное значение для {R–auth1}посредством вычисления непосредственно R–auth1 и посредством дешифрования с помощью ключа k1 значения {R–auth1}k1, принимаемого в сообщении ARP1.

В необязательном порядке, конечный автомат инициатора выполнен с возможностью активировать самоинициализированное состояние или начальное состояние при приеме ответа ARP1 по аутентификации и неудачной обработке, посредством процессора инициатора, данных {R–auth1}k1 односторонней аутентификации ответчика. Неудачная обработка может быть обусловлена так называемой плохой аутентификацией BA, либо когда равноправные устройства не обнаружены NP. В таких случаях, конечный автомат инициатора может быть выполнен с возможностью откатываться к самоинициализированному состоянию BST или к начальному состоянию IST, что дополнительно может зависеть от обнаруженного события.

В необязательном порядке, конечный автомат инициатора выполнен с возможностью активировать самоинициализированное состояние или начальное состояние при приеме ответа ARP2 по взаимной аутентификации и неудачной обработке, посредством процессора инициатора, данных {R–auth2}k2 взаимной аутентификации ответчика. Неудачная обработка может быть обусловлена так называемой плохой аутентификацией BA, либо когда равноправные устройства не обнаружены NP. В таких случаях, конечный автомат инициатора может быть выполнен с возможностью откатываться к самоинициализированному состоянию BST или к начальному состоянию IST (не показано), что дополнительно может зависеть от обнаруженного события.

Фиг. 4 показывает пример конечного автомата ответчика. Конечный автомат 400 ответчика предоставляет состояния ответчика согласно протоколу аутентификации в зависимости от пользовательского взаимодействия и сообщений, принимаемых из устройства–инициатора. Состояния ответчика могут содержать:

– состояние (AWG) ожидания для приема сообщений из инициатора;

– состояние (AR1) аутентификации ответчика для выполнения аутентификации;

– состояние (AR2) взаимной аутентификации ответчика для обеспечения возможности устройству–ответчику получать общедоступный ключ инициатора из устройства–инициатора через внеполосное действие ответчика;

– аутентифицированное состояние (ARD) ответчика, указывающее то, что аутентификация успешно выполнена.

Первоначально, конечный автомат ответчика запускается в состоянии AWG ожидания. Состояние может активироваться при пользовательском взаимодействии или любом другом событии, таком как включение устройства–ответчика. Стрелки указывают переходы состояния и помечаются посредством аббревиатуры, указывающей сообщение или событие, соответствующее переходу состояния.

Конечный автомат ответчика может быть выполнен с возможностью активировать состояние AR1 аутентификации ответчика при приеме и успешной обработке запроса ARQ на аутентификацию. Состояния AWG и AR1 также могут комбинироваться в одно состояние.

Неудачная обработка ARQ может означать то, что ответчик определяет то, что верификатор H(BR) ответчика в принимаемом ARQ не представляет собой хеш своего общедоступного ключа BR, либо то, что дешифрование {I–nonce | I–capabilities}K1 в принимаемом ARQ приводит к ошибке. Пример алгоритма шифрования/дешифрования, который имеет возможность обнаруживать во время дешифрования то, что неправильный ключ используется для дешифрования, либо то, что зашифрованные данные изменены после шифрования, представляет собой AES–SIV, см. [3]. При успешной обработке ARQ, ответ ARP1 по аутентификации, содержащий статус взаимного проведения, указывающий проведение взаимной аутентификации, передается в инициатор.

Конечный автомат ответчика предоставляет и активирует состояние AR2 взаимной аутентификации ответчика при получении, посредством устройства–ответчика, общедоступного ключа инициатора из устройства–инициатора через внеполосное действие ответчика. При упомянутом получении, также ответ ARP2 по взаимной аутентификации отправляется в инициатор.

В необязательном порядке, конечный автомат ответчика выполнен с возможностью принимать и обрабатывать подтверждение ACF1 ожидания аутентификации, содержащее статус взаимного ожидания.

Конечный автомат ответчика в таком случае выполнен с возможностью активировать состояние AR2 взаимной аутентификации ответчика только при приеме статуса взаимного ожидания и упомянутого OOB–действия ответчика. Если ACF1 не принимается в пределах предварительно определенного тайм–аута TO, состояние остается состоянием AR1 аутентификации ответчика, и ARP1 может передаваться снова вплоть до предварительно определенного числа повторений.

Конечный автомат ответчика выполнен с возможностью активировать аутентифицированное состояние ARD ответчика при приеме подтверждения ACF2 взаимной аутентификации и при успешной обработке, посредством процессора ответчика, данных {I–auth2}k2 взаимной аутентификации инициатора на основе общедоступного ключа BI инициатора и конфиденциального ключа bR ответчика.

В необязательном порядке, конечный автомат ответчика выполнен с возможностью активировать аутентифицированное состояние ARD ответчика при приеме подтверждения ACF2 взаимной аутентификации в состоянии AR1 аутентификации ответчика и при успешной обработке, посредством процессора ответчика, данных {I–auth2}k2 взаимной аутентификации инициатора. Прием ACF2 может возникать при отправке, посредством ответчика непосредственно, при приеме ARQ, ответа ARP2 по взаимной аутентификации в инициатор, например, на основе ответчика, уже обладающего общедоступным ключом инициатора из более раннего сеанса.

В необязательном порядке, модуль сообщений выполнен с возможностью составлять, в случае односторонней аутентификации, ответ ARP1 по односторонней аутентификации, содержащий данные {R–auth1}k1 односторонней аутентификации ответчика на основе конфиденциального ключа bR ответчика, соответствующего общедоступному ключу BR ответчика, и статус односторонней аутентификации, указывающий завершение односторонней аутентификации. Кроме того, конечный автомат ответчика выполнен с возможностью, в случае односторонней аутентификации, активировать аутентифицированное состояние ответчика при приеме подтверждения ACF1 односторонней аутентификации и успешной обработке, посредством процессора ответчика, данных {I–auth1}k1 односторонней аутентификации инициатора. Успешная обработка означает то, что процессор ответчика достигает идентичного значения для k1, что и инициатор, и то, что устройство–ответчик находит идентичное значение для I–auth1 посредством вычисления непосредственно I–auth1 и посредством дешифрования с помощью ключа k1 значения {I–auth1}k1, принимаемого в сообщении ACF1.

В необязательном порядке, конечный автомат ответчика выполнен с возможностью активировать состояние ожидания при приеме подтверждения ACF2 взаимной аутентификации и неудачной обработке, посредством процессора ответчика, данных {I–auth2}k2 взаимной аутентификации инициатора, приводя к событию BA плохой аутентификации.

В необязательном порядке, модуль сообщений ответчика выполнен с возможностью дополнительно раскладывать подтверждение ACF1 ожидания аутентификации, содержащее данные {I–auth1}k1 односторонней аутентификации инициатора и содержащее статус взаимного ожидания. Кроме того, конечный автомат ответчика выполнен с возможностью активировать состояние ожидания при неудачной обработке, посредством процессора ответчика, данных односторонней аутентификации инициатора, приводя к событию BA плохой аутентификации.

В общем, взаимная аутентификация может предусматриваться в протоколе аутентификации, который также указывает одностороннюю аутентификацию. При односторонней аутентификации, (пользователь) ответчик не хочет удостоверяться в том, из какого устройства он принимает запрос на аутентификацию. Ответчик не захватывает общедоступный ключ BI внеполосного инициатора и в силу этого не может и не отправляет хеш BI в сообщении с ответом по аутентификации в инициатор. Только односторонняя аутентификация осуществляется, когда ответчик доказывает владение инициатору конфиденциального ключа bR, который соответствует общедоступному ключу BR, который инициатор захватывает внеполосно. Например, посредством использования bR способом Диффи–Хеллмана, см. ссылочный документ [6], чтобы создавать ключ для шифрования сообщения в инициатор. Такой протокол может использовать две или более пар ключей для каждой стороны, например, одну пару ключей для самоинициализации доверия друг другу и дополнительную пару ключей, из которой общедоступный ключ аутентифицируается для дополнительных операций.

Когда пользователь выполняет действие, которое инициирует выполнение протокола с запросами и ответами по Wi–Fi и дополнительными обменами сообщениями, пользователю не нравится долго ожидать до того, как это действие со всеми обменами завершается. Тем не менее, каждое из сообщений, возможно, не может приниматься посредством другой стороны по ряду причин, например, если сообщение повреждается посредством RF–помех. Таким образом, когда устройство отправляет запрос по Wi–Fi, оно задает таймер для того, чтобы ожидать ответа. Если ответ не поступает в пределах тайм–аута, оно может пытаться отправлять запрос снова. Если ответ не принят после определенного числа попыток, устройство отказывается и сообщает это пользователю. Шансы на успех увеличиваются, когда время ожидания является более длинным, и число разрешенных попыток больше, но пользователь также должен ожидать дольше до получения подтверждения того, что протокол не отрабатывает успешно.

Проблема традиционной взаимной аутентификации состоит в том, что ответчику может требоваться большее количество времени для того, чтобы отвечать сообщением с ответом по аутентификации для взаимной аутентификации, чем в случае односторонней аутентификации, поскольку пользователь устройства–ответчика сначала должен захватывать общедоступный ключ BI. Кроме того, устройство–инициатор не знает то, хочет устройство–ответчик выполнять аутентификацию или нет. Следовательно, оно должно задавать свое время ожидания и число попыток высоким для того, чтобы предусматривать означенное. Это означает, что в случае, если имеется Wi–Fi–проблема, например, слишком большое количество шума или некоторая другая причина плохих Wi–Fi–переносов между инициатором и ответчиком, устройство–инициатор должно ожидать очень долго до отказа и сообщения этого своему пользователю.

Предложенная система является эффективной, когда возникает пользовательское взаимодействие, требуемое для того, чтобы захватывать общедоступный OOB–ключ BI инициатора. Примеры такого OOB–действия ответчика являются следующими:

– когда BI отображается в качестве машиночитаемого кода (например, QR–кода или штрих–кода), и пользователь должен использовать модуль считывания машиночитаемых кодов (такой как камера или лазерный сканер) для того, чтобы считывать BI;

– когда BI отображается в человекочитаемой форме, и пользователь должен вводить код в устройстве–ответчике с использованием некоторого устройства ввода (клавиатуры, клавиш, сенсорного дисплея с клавиатурой, отображаемой на нем, мыши и клавиатуры, отображаемых на экране, и т.д.);

– когда BI переносится с использованием NFC–тега, см. ссылочный документ [5], который пользователь должен приводить в контакт с NFC–модулем считывания для устройства–ответчика, причем NFC–тег с BI не может использоваться для того, чтобы переносить BR в устройство–инициатор, одновременно с переносом BI в устройство–ответчик.

Для разрешения вышеизложенных проблем, в случае если ответчик хочет выполнять взаимную аутентификацию, она сначала создает первый ответ по аутентификации, как если он хочет выполнять одностороннюю аутентификацию. Он выполняет все криптографические и другие действия, как если он хочет выполнять одностороннюю аутентификацию. Тем не менее, он указывает в своем ответе то, что хочет выполнять взаимную аутентификацию позднее. Этот индикатор может представлять собой специальный статус, например, вместо "статус OK", он может отправлять статус "взаимная аутентификация проводится" в ответе по аутентификации.

При приеме такого ARP, устройство–инициатор должно получать быстрый ответ на свой запрос на аутентификацию, когда отсутствуют Wi–Fi–проблемы. Устройство–инициатор может выполнять проверки для односторонней аутентификации для ответчика, устройства–ответчика для выстраивания доверия с устройством–ответчиком. Выполнение проверок для односторонней аутентификации, например, выполнение проверки целостности для возвращенного статуса с использованием ключа Диффи–Хеллмана, также запрещает взломщикам изменять код статуса "взаимная аутентификация проводится" или другие части сообщения с ответом по аутентификации.

Устройство–инициатор может, при обнаружении отсутствия проблем во всех криптографических проверках для принимаемого ответа по аутентификации, отвечать сообщением подтверждения аутентификации со специальным статусом "ожидание ответа по взаимной аутентификации".

(Пользователь) устройство–ответчик затем может захватывать общедоступный ключ BI в свободное время и после этого отвечать ответом по взаимной аутентификации, содержащим хеш общедоступного ключа BI инициатора и дополнительный статус "статус OK".

Далее описывается подробный протокол аутентификации. Протокол обеспечивает возможность использования общедоступных ключей внеполосно (OOB), которые отображаются или переносятся полностью, но не используются как таковые по Wi–Fi. Вместо этого, по Wi–Fi, используются хеш–значения общедоступных OOB–ключей таким образом, что эти общедоступные ключи остаются неизвестными другим, прослушивающим передаваемые Wi–Fi–сообщения. Это является полезным в случае, если OOB–ключи являются статическими. Статические OOB–ключи могут использоваться посредством устройств, которые не имеют средства вывода данных OOB, такого как дисплей для QR–кода. Когда протокол требует от ответчика принимать общедоступный ключ внутриполосно, т.е. по Wi–Fi, инициатор может отправлять дополнительный другой общедоступный ключ PI по Wi–Fi.

Для переноса общедоступных ключей, возможны альтернативные варианты осуществления. Вместо использования хеша общедоступного ключа по Wi–Fi, могут использоваться другие способы запутывать значение, такие как отображение/отправка только ограниченного числа битов общедоступного ключа. Кроме того, вместо полного значения, хеш общедоступных ключей может отображаться/переноситься OOB. Это имеет в качестве преимущества то, что число битов для того, чтобы отображать или переносить OOB, может быть меньшим, так могут использоваться меньшие QR–коды или меньшие NFC–теги, см. ссылочный документ [5]. В таком случае, полное значение общедоступных ключей должно отправляться внутриполосно, т.е. по Wi–Fi. В этом случае, PI и BI могут быть идентичными. Общедоступные ключи могут отображаться/переноситься полностью с использованием OOB и по Wi–Fi.

В примерном протоколе, описанном ниже, общедоступные OOB–ключи отображаются в качестве QR–кода и захватываются посредством камеры, но также возможны другие варианты осуществления для OOB–канала, см. вышеприведенные примеры.

На первой стадии, пользователь устройства–инициатора хочет устанавливать защищенное соединение между устройством–инициатором и конкретным устройство–ответчик. Пользователь запускает протокол аутентификации на устройстве–инициаторе. Устройство–инициатор использует пары BI/bI и PI/pI общедоступных ключей или формирует новые пары BI/bI и PI/pI ключей.

В конкретных вариантах осуществления, устройство–ответчик может активно задаваться в режим ответчика. В других вариантах осуществления, устройство–ответчик задается в режим ответчика, когда оно включается в первый раз или после сброса на заводские значения. Задание R в режим ответчика может инициировать формирование новой пары BR/bR общедоступных ключей. Устройство–ответчик должно находиться в режиме ответчика, чтобы участвовать в протоколе. В режиме ответчика, устройство–ответчик может отображать общедоступный ключ BR для использования в качестве общедоступного ключа или одного из общедоступных ключей в алгоритме Диффи–Хеллмана. BR может быть статическим и быть напечатан на устройстве–ответчике или в его руководстве. Конфиденциальный ключ, соответствующий BR, представляет собой bR. Пара BR/bR может формироваться снова для каждого нового выполнения алгоритма Диффи–Хеллмана или для каждого временного интервала в x минут. Отображение BR может осуществляться в человекочитаемой форме или в машиночитаемой форме (QR–код, штрих–код), либо в обоих формах. Предполагаем машиночитаемый код здесь, который может считываться с помощью камеры.

На второй стадии, пользователь устройства–инициатора инициирует протокол аутентификации и наводит камеру устройства–инициатора на машиночитаемый общедоступный ключ BR устройства–ответчика и инструктирует устройству–инициатору захватывать его. Конечно, эти пользовательские действия могут требовать времени.

На третьей стадии, устройство–инициатор отправляет запрос на аутентификацию в устройство–ответчик по Wi–Fi посредством адресации устройства–ответчика непосредственно, если устройство–инициатор знает MAC–адрес, либо посредством его широковещательной передачи по Wi–Fi. Запрос на аутентификацию содержит хеш общедоступного ключа BI устройства–инициатора и хеш общедоступного ключа BR устройства–ответчика, общедоступный ключ PI инициатора, который должен использоваться при извлечении ключа Диффи–Хеллмана посредством ответчика, и другую информацию инициатора, например, одноразовый номер инициатора, зашифрованный с помощью ключа k1, который извлекается с использованием алгоритма Диффи–Хеллмана с использованием BR и pI. Шифрование может осуществляться с помощью симметричного шифра. Тем не менее, когда используется шифр, который также содержит признак проверки целостности его зашифрованных рабочих данных, а также проверки целостности других незашифрованных частей его рабочих данных, например, AES–SIV (см. ссылочный документ [3]), устройство–ответчик может проверять во время дешифрования "другой информации инициатора" то, формирует оно или нет корректный ключ Диффи–Хеллмана, и то, не изменены либо изменены незашифрованные значения в сообщении, такие как код статуса, посредством взломщика. Если AES–SIV дешифрует без ошибок, устройство–ответчик знает наверняка, что устройство–инициатор использует конфиденциальный ключ, соответствующий PI, так что устройство–инициатор доказывает владение конфиденциальным ключом, соответствующим PI, для устройства–ответчика.

На следующей стадии, ответчик видит Wi–Fi–сообщение с хешем своего общедоступного ключа BR, так что он знает то, что оно предназначено для него. Он также знает то, что отправитель этого сообщения захватывает BR со своего дисплея, в частности, когда BR сформирован снова непосредственно перед этим выполнением протокола аутентификации. Тем не менее, устройство–ответчик не имеет подсказки касательно того, из какого устройства отправитель. Следовательно, (пользователь) устройство–ответчик может хотеть дополнительную аутентификацию и для этого захватывает внеполосно общедоступный ключ BI устройства–инициатора. Пользователь устройства–ответчика может настраивать свое устройство с возможностью выполнять взаимную аутентификацию. Ответчик далее предоставляет быструю обратную связь в устройство–инициатор, так что устройство–инициатор знает то, что линия Wi–Fi–связи работает, и то, что криптографически все OK на данный момент. Ответное сообщение указывает то, что ответ по взаимной аутентификации должен исходить из устройства–ответчика, но при этом то, что этот ответ может требовать времени (порядка от секунд до десятков секунд). Таким образом, ответчик сразу отвечает сообщением с ответом по аутентификации в инициатор со статусом "взаимная аутентификация проводится", в то время как дополнительные данные в сообщении формируются аналогично ответу по односторонней аутентификации. Второе означает то, что при конструировании этого сообщения, "другая информация инициатора", например, одноразовый номер инициатора, из запроса на аутентификацию дешифруется посредством устройства–ответчика с использованием PI и bR и используется при конструировании сообщения с ответом по аутентификации таким образом, что инициатор может проверять то, использует или нет ответчик фактически корректную "другую информацию инициатора", например, одноразовый номер инициатора и за счет этого доказывает владение конфиденциальным ключом bR, который соответствует общедоступному OOB–ключу BR ответчика.

Различные способы использовать другую информацию инициатора при конструировании сообщения с ответом по аутентификации включают в себя следующее.

– "Другая информация инициатора" может быть помещена в открытой форме в сообщение.

– "Другая информация инициатора" может быть помещена в открытой форме в сообщение при защите целостности посредством ключа, который извлекается с использованием алгоритма Диффи–Хеллмана, например, посредством использования "другой информации инициатора" в качестве AAD (аутентифицированных ассоциированных данных или аутентифицированных дополнительных данных) с AES–SIV.

– "Другая информация инициатора" может использоваться для того, чтобы извлекать дополнительный ключ, например, посредством извлечения сначала ключа с использованием алгоритма Диффи–Хеллмана и использования ключа Диффи–Хеллмана и "другой информации инициатора" в качестве ввода для функции извлечения ключей. Если такой извлеченный ключ используется с AES–SIV, либо если такой извлеченный ключ используется для того, чтобы шифровать что–то, что известно для инициатора, инициатор может проверять то, знает или нет ответчик корректную "другую информацию инициатора".

В необязательном порядке, поле статуса также может использоваться в качестве AAD для AES–SIV, так что оно не может несанкционированно изменяться без знания устройства–инициатора относительно этого.

На следующей стадии, инициатор принимает сообщение с ответом по аутентификации. Он выполняет все криптографические проверки и может узнавать то, дешифрует или нет устройство–ответчик корректно "другую информацию инициатора", и в силу этого то, обладает или нет устройство–ответчик конфиденциальным ключом bR, который соответствует общедоступному OOB–ключу BR, который устройство–инициатор захватывает с помощью своей камеры из устройства–ответчика. Если эти проверки завершаются неудачно, устройство–инициатор прерывает протокол. Если проверки заканчиваются хорошо, устройство–инициатор проверяет поле статуса. Оно должно наблюдать "проведение взаимной аутентификации". Устройство–инициатор теперь знает то, что оно должно ожидать от нескольких секунд до нескольких десятков секунд для второго ответа из устройства–ответчика.

В необязательном порядке, устройство–инициатор подтверждает корректный прием сообщения с ответом по аутентификации с помощью сообщения подтверждения ожидания аутентификации со статусом, указывающего то, что инициатор ожидает ответа по взаимной аутентификации. Сообщение может конструироваться для односторонней аутентификации.

На следующей стадии, пользователь устройства–ответчика наводит камеру устройства–ответчика на общедоступный ключ BI, отображаемый посредством устройства–инициатора. Когда хеш такого захваченного общедоступного ключа из устройства–инициатора совпадает с хешем общедоступного ключа устройства–инициатора, принимаемого по Wi–Fi в сообщении с запросом на аутентификацию, устройство–ответчик может быть уверено в том, что оно должно использовать правильный общедоступный ключ для выполнения алгоритма Диффи–Хеллмана с устройством–инициатором. Устройство–ответчик должно знать наверняка, что оно обменивается данными с устройством, из которого оно захватывает BI, когда позднее в протоколе устройство–инициатор доказывает владение соответствующим конфиденциальным ключом bI.

На следующей стадии, после захвата общедоступного ключа BI, устройство–ответчик отвечает устройству–инициатору сообщением ответа по взаимной аутентификации, составляемым в качестве ответа по взаимной аутентификации. Сообщение может содержать статус "взаимная аутентификация OK" или просто "OK", хеш BI и другую информацию ответчика, зашифрованную с помощью ключей, которые извлекаются с использованием алгоритма Диффи–Хеллмана с использованием общедоступных ключей PI, принимаемых по Wi–Fi в сообщении с запросом на аутентификацию, и Bi, полученного внеполосно из устройства–инициатора. "Другая информация инициатора", отправленная посредством устройства–инициатора, дешифруется посредством устройства–ответчика, с использованием его конфиденциального ключа bR и принимаемого общедоступного ключа PI и используется при конструировании сообщения с ответом по аутентификации, как описано выше, так что устройство–ответчик может доказывать владение bR для устройства–инициатора. Некоторые отличия от ответа по односторонней аутентификации заключаются в том, что ответчик также использует BI для того, чтобы извлекать ключ Диффи–Хеллмана и присутствие хеша BI в ответе.

Предусмотрены различные способы, которыми устройство–ответчик может использовать два общедоступных ключа BI и PI из инициатора. Например, ответчик может использовать каждый из этих двух общедоступных ключей вместе с одним или двумя собственными конфиденциальными ключами, чтобы извлекать два ключа Диффи–Хеллмана, k3 и k4.

В первом варианте осуществления, ответчик, например, может извлекать k3 с использованием PI и своего конфиденциального ключа bR или нового конфиденциального ключа PR, или суммы bR и PR. В случае если он использует PR, он должен включать соответствующий общедоступный ключ PR в ответ по аутентификации таким образом, что инициатор может извлекать его. Это может осуществляться посредством отправки PR в открытой форме или шифрования с помощью ключа, который инициатор имеет возможность извлекать, например, вышеуказанного ключа k1.

Во втором варианте осуществления, ответчик, например, может извлекать k4 с использованием BI и своего конфиденциального ключа bR или нового конфиденциального ключа PR или суммы bR и PR. В случае если он использует PR, он должен включать соответствующий общедоступный ключ PR в ответ по аутентификации таким образом, что инициатор может извлекать его. Это может осуществляться посредством отправки PR в открытой форме или шифрования с помощью ключа, который инициатор имеет возможность извлекать, например, вышеуказанного ключа k1. В случае если сумма двух конфиденциальных ключей используется для k3 или для k4, извлечение других ключей должно использовать не сумму PR и bR, а только один из этих ключей. Таким образом, устройство–ответчик имеет возможность доказывать владение конфиденциальными ключами вместо только суммы конфиденциальных ключей bR и PR.

В дополнительном варианте осуществления, ответчик может использовать оба ключа k3 и k4, каждый из которых шифрует различное значение, которое инициатор знает, например, одноразовый номер инициатора, так что инициатор может проверять то, знает или нет устройство–ответчик конфиденциальные ключи, которые использует ответчик. Помимо этого, ответчик шифрует собственную "другую информацию ответчика", например, одноразовый номер ответчика, для возможности проверять сообщение подтверждения аутентификации.

В дополнительном варианте осуществления, вместо использования ключей k3 и k4, чтобы шифровать различные значения, один из них, "первый", может использоваться для того, чтобы шифровать первое значение, в то время как другой ключ, "второй ключ", используется для того, чтобы шифровать конкатенацию другого значения и зашифрованного первого значения. Второй ключ должен быть таким, что ответчик может формировать этот ключ. Значения, зашифрованные с помощью второго ключа, могут содержать информацию, требуемую для того, чтобы формировать первый ключ, за счет этого помогая выстраивать доверие.

На следующей стадии, инициатор принимает сообщение с ответом по аутентификации, теперь со статусом "OK". Устройство–инициатор сравнивает хеш в нем с хешем своего общедоступного ключа BI. Когда они совпадают, устройство–инициатор также знает то, что ответчик устройство–ответчик захватывает свой общедоступный ключ BI со своего дисплея. Устройство–инициатор формирует все требуемые ключи, для которых ему требуется конфиденциальный ключ bI и pI, выполняет все криптографические проверки. Если все эти проверки представляют собой OK, устройство–инициатор знает то, что оно обменивается данными с устройством, которое обладает конфиденциальным ключом bR и возможно PR, если последний также использован, и то, что устройство–ответчик успешно получает корректный BI.

На следующей стадии, если все проверки на предыдущей стадии представляют собой OK, устройство–инициатор отправляет сообщение ответа с подтверждением в устройство–ответчик со статусом "OK", причем, в числе прочего, используется ключ, который извлекается способом Диффи–Хеллмана из bI таким образом, что устройство–инициатор может доказывать владение bI для устройства–ответчика. Устройство–инициатор также использует "другую информацию ответчика", например, одноразовый номер ответчика, так что ответчик видит то, что инициатор удачно дешифрует означенное.

Вышеуказанная система может реализовываться в портативных устройствах, портативных компьютерах, PC, точках Wi–Fi–доступа, равноправных Wi–Fi–устройствах, Bluetooth–устройствах, ZigBee–устройствах. В случае если используется Wi–Fi, изобретение типично реализуется в программном обеспечении Wpa_supplicant, см., например, https://en.wikipedia.org/wiki/wpa_supplicant.