Настоящее изобретение относится к области вычислительной техники, в частности, к способу безопасной синхронизации частей данных, описывающих единую сущность, но хранящихся в разных базах данных и контролирующихся разными организациями, с целью разделения всей доступной информации о данной сущности на доли секрета между всеми вовлеченными организациями и выполнения совместных конфиденциальных вычислений.

Из уровня техники известно техническое решение US 20190372760 А1, описывающее упрощение совместных вычислений для большого множества сторон, которые разделяют свои секреты среди меньшего множества сторон. Недостатком указанного выше технического решения является низкая степень обеспечения безопасности синхронизации частей данных.

Кроме того, из уровня техники известно техническое решение WO 2019202586 А1, описывающее оптимизацию, а именно, вычисление полиномиальной функции по протоколу МРС за один раунд. Более точно данный процесс можно описать как обмен всеми необходимыми для вычислений данными за один шаг.

Недостатком указанного выше технического решения является то, что данное техническое решение описывает МРС-протокол, а не метод синхронизации данных, который не зависит от протокола.

Из уровня техники известны технические решения WO 2018211676 А1 и WO 2019202586 А1, описывающие МРС-протоколы.

Отличием заявленного технического решения от известных из уровня техники является то, что заявленное техническое решение не зависит от МРС-протокола, так как стороны могут многократно вычислять функцию f(x1, …, xn) на разных x1…xn, безопасно передавая аргументы в нужном порядке.

Наиболее близким техническим решением к заявленному изобретению является заявка WO 201392916 А1, из которой известна идентификация данных, в том числе биометрических, путем их бинаризации и фильтрации, реализованных по МРС.

При этом, ни одно известное техническое решение не раскрывает всех особенностей заявленного технического решения, так как в частности, ни в одном из указанных выше технических решений не используется безопасная синхронизация частей данных, описывающих единую сущность, но хранящихся в разных базах данных, контролирующихся разными организациями, с целью разделения всей доступной информации о данной сущности на доли секрета между всеми вовлеченными организациями и выполнения совместных конфиденциальных вычислений.

Технической задачей, на решение которой направлено заявленное техническое решение, является увеличение безопасности передачи частей данных, описывающих единую сущность и хранящихся в разных базах данных, который охарактеризован в независимом пункте формулы изобретения.

Технический результат, достигаемый от реализации настоящего изобретения заключается в обеспечении безопасного объединения частей данных, описывающих единую сущность, но хранящихся в разных базах данных, контролирующихся разными организациями, с целью разделения всей доступной информации о данной сущности на доли секрета между всеми вовлеченными организациями и выполнения совместных конфиденциальных вычислений.

В предпочтительном варианте реализации технического решения заявлен компьютерно-реализуемый способ безопасной синхронизации частей данных, описывающих единую сущность и хранящихся в разных базах данных, содержащий этапы, на которых:

а) текущий идентификатор рассылается всем сторонам-источникам, участвующим в вычислениях, а также стороне-оператору, при этом, сторона-оркестратор не обладает информацией о том, есть ли у конкретной стороны-источника данные, идентифицируемые текущим идентификатором;

б) каждая сторона-источник, получающая текущий идентификатор, обладает всей информацией о собственном множестве идентификаторов, и может проверить, включает ли оно текущий идентификатор;

в) стороны-источники приступают к выполнению вычислительного алгоритма, при этом, результатом вычисления будет установка факта принадлежности или непринадлежности объекта, идентифицируемого текущим идентификатором, к какой-либо целевой группе.

Идентификаторы могут представлять собой последовательность символов, битов, графические изображения, звуковую информацию и биометрические данные.

Ключи, идентифицирующие части данных одного источника и пригодные для пересечения с частями данных других источников, могут представлять коммерческую или иную ценность для конкретного источника. Такими ключами чаще всего выступают значения хеш-функции, рассчитанной от номеров телефонов клиентов организации, выступающей источником данных. Несмотря на теоретическую вычислительную необратимость хеш-функций раскрытие значений таких хэш-функций в общем случае означает раскрытие контактной информации источника. С другой стороны, такое пересечение необходимо для совместных вычислений и аналитики, в которых используются данные об едином объекте предметной области, хранящиеся в разных источниках.

С целью сохранения конфиденциальности источника и обеспечения синхронных обращений к распределенным данным об одном объекте предлагается использовать дополнительную сторону, которая хранит всю необходимую идентификационную информацию и оркестрирует операции на сторонах-источниках данных, участвующих в совместных вычислениях.

Далее реализация изобретения будет описана в соответствии с прилагаемыми чертежами, которые представлены для пояснения сути изобретения и никоим образом не ограничивают область применения изобретения. К заявке прилагаются следующие чертежи:

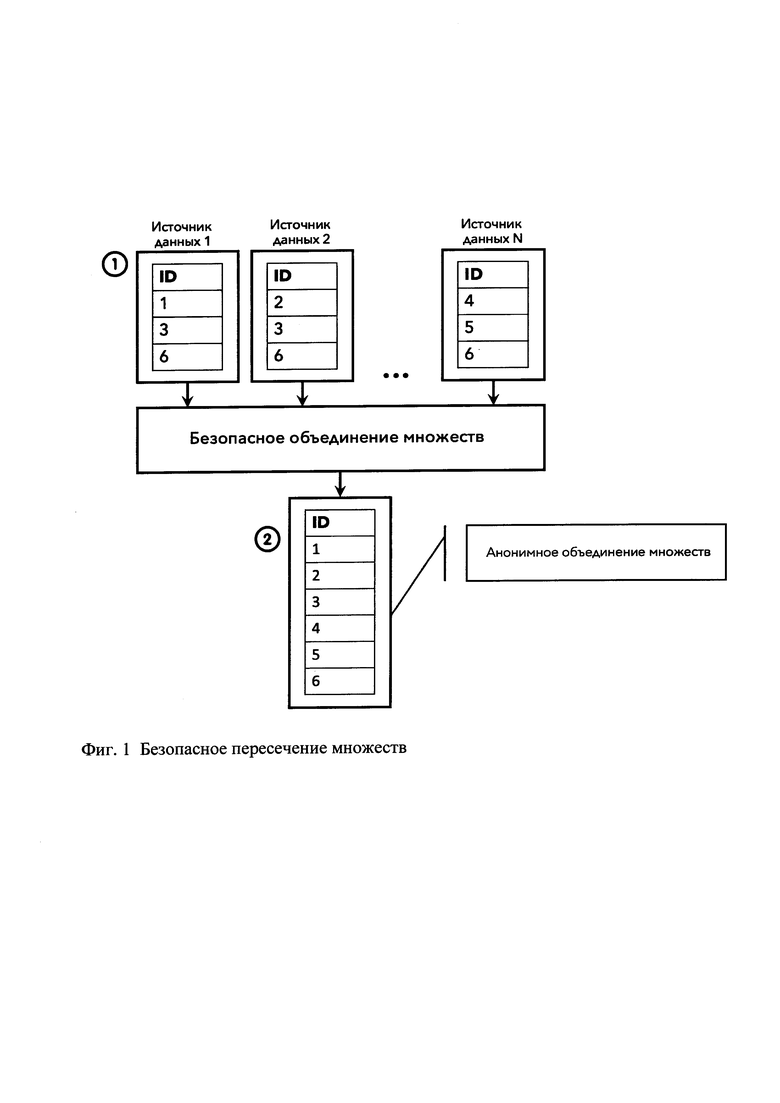

Фиг. 1 иллюстрирует безопасное объединение множеств;

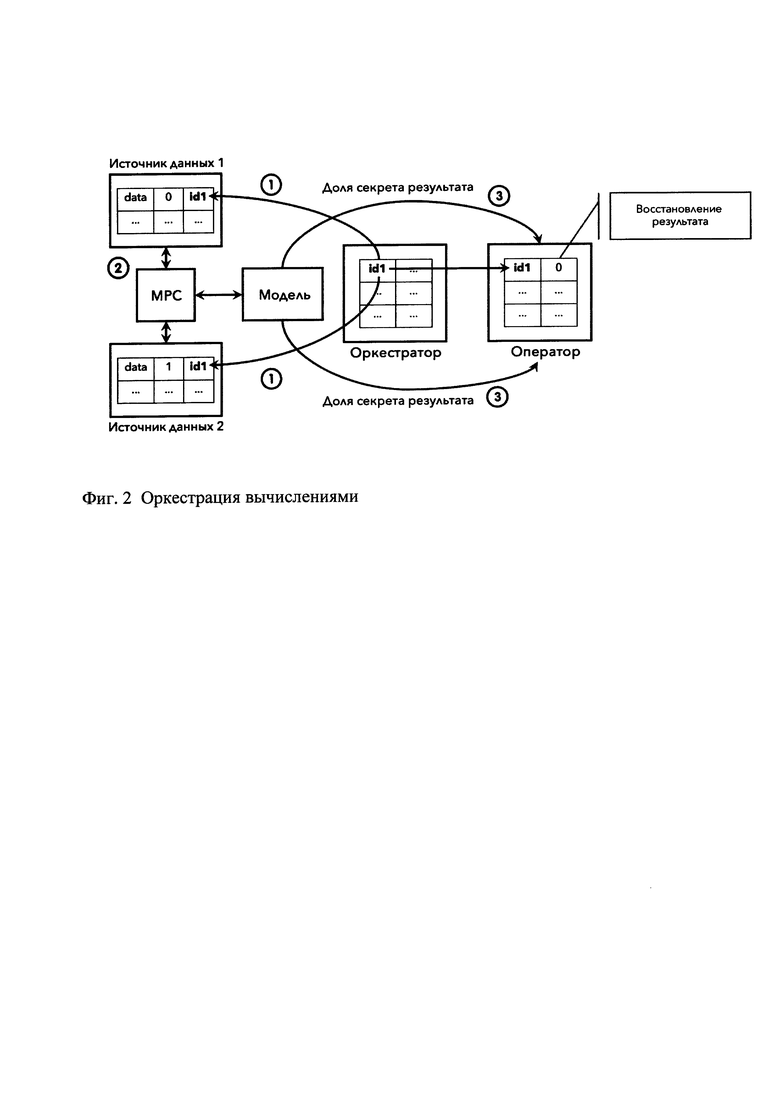

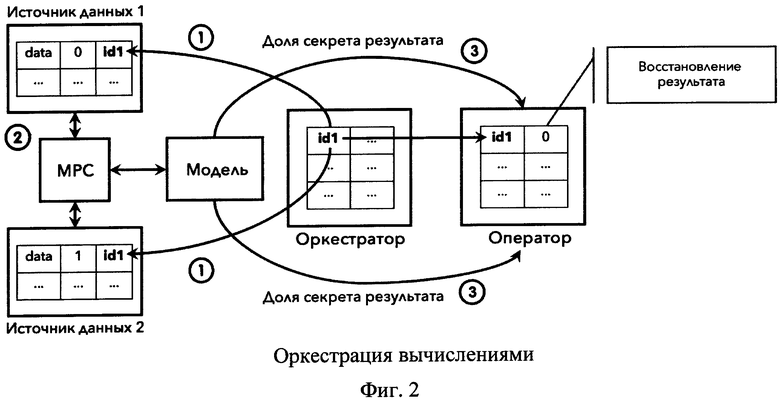

Фиг. 2 иллюстрирует пример общей схемы компьютерного устройства.

В приведенном ниже подробном описании реализации изобретения приведены многочисленные детали реализации, призванные обеспечить отчетливое понимание настоящего изобретения. Однако, квалифицированному в предметной области специалисту, будет очевидно каким образом можно использовать настоящее изобретение, как с данными деталями реализации, так и без них. В других случаях хорошо известные методы, процедуры и компоненты не были описаны подробно, чтобы не затруднять излишне понимание особенностей настоящего изобретения.

Кроме того, из приведенного изложения будет ясно, что изобретение не ограничивается приведенной реализацией. Многочисленные возможные модификации, изменения, вариации и замены, сохраняющие суть и форму настоящего изобретения, будут очевидными для квалифицированных в предметной области специалистов.

Настоящее изобретение направлено на обеспечение компьютерно-реализуемого способа безопасной синхронизации частей данных, описывающих единую сущность и хранящихся в разных базах данных.

На Фиг. 1 представлено безопасное объединение множеств:

Первый этап процесса оркестрации совместных вычислений - составление множества всех доступных идентификаторов, которое объединяет множества идентификаторов всех объектов, хранящихся у сторон-источников данных. Непосредственная передача каждой стороной-участником множества своих идентификаторов в сторону-оркестратор и последующее объединение полученных множеств в одно множество нежелательно в связи с тем, что сторона-оркестратор получает возможность сохранять информацию о том, какой конкретно стороне-источнику принадлежит конкретное переданное множество идентификаторов. Вместо этого предлагается выполнять процесс, известный как безопасное объединение множеств, который реализуется с применением технологии МРС и состоит в том, что стороны-источники (1) данных следуют интерактивному МРС-протоколу и последовательно строят объединение множеств своих идентификаторов, образующееся как разделение секрета, доли которого разделены между всеми сторонами-источниками, участвующими в процессе.

Когда процесс объединения множеств завершается, стороны источники передают свои доли секрета полученного объединения стороне-оркестратору (2), которая завершает вычисления, объединяет доли и восстанавливает секрет. Таким образом, сторона-оркестратор конструирует полное объединение идентификаторов всех сторон-источников, утрачивая связь с конкретной стороной-источником. Другими словами, сторона-оркестратор получает идентификаторы всех сторон-источников в совокупности, но не имеет информации о том, что конкретный идентификатор принадлежит множеству конкретной/ых стороне/н-участнику/ов.

На Фиг. 2 представлен пример общей схемы компьютерного устройства.

Стороны совместно выполняют вычислительный алгоритм (например, модель машинного обучения), результат которого образуется в виде долей секрета, разделенного между всеми сторонами-источниками, участвующими в процессе. После того как алгоритм завершен, доли секрета в результате передаются независимой стороне-оператору, которая не обладает информацией ни о сторонах-источниках, ни о данных, которыми они оперируют, ни о сущности выполняемого вычислительного алгоритма. Сторона-оператор восстанавливает результат вычислений из долей секрета.

Основная цель оркестрации - обеспечение синхронного безопасного доступа к данным, идентифицируемых одним идентификатором и хранящихся у разных сторон-источников, и идентификация восстановленного стороной-оператором результата вычислений.

Для этого сторона-оркестратор начинает последовательный перебор идентификаторов, полученных на этапе безопасного объединения множеств идентификаторов всех сторон-источников.

Для каждого идентификатора сторона-оркестратор выполняет следующий алгоритм:

1. Текущий идентификатор (далее указан как - id1) рассылается всем сторонам-источникам, участвующим в вычислениях, а также стороне-оператору. Необходимо заметить, что сторона-оркестратор не обладает информацией о том, есть ли у конкретной стороны-источника данные, идентифицируемые id1.

2. Каждая сторона-источник, получающая id1, обладает всей информацией о собственном множестве идентификаторов, и может проверить, включает ли оно id1. Если да, то идентификатор помечается числом 1 (единица) или 0 (нуль) в противном случае. Другими словами, флаг, определяющий наличие или отсутствие данного объекта у стороны-источника, становится частью признакового описания этого объекта.

3. Стороны-источники приступают к выполнению вычислительного алгоритма (в дальнейшем будем ссылаться как модель). Установим, что результатом вычисления модели может быть 1 (единица) или 0 (нуль), аналитическая ценность которого состоит в факте принадлежности (или непринадлежности) объекта, идентифицируемого id1, к какой-либо целевой группе (далее указан как - сегмент 42). Для вычисления модели каждая сторона-источник выполняет следующее:

а. Если сторона-источник содержит данные об объекте, идентифицируемом id1, она разделяет их как секрет на количество долей, равное количеству сторон-источников, участвующих в процессе совместно с ней, и распределяет доли секрета между ними. Флаг, определяющий наличие данных об объекте, идентифицируемом как id1, у этой стороны - то есть 1 (единица) - тоже разделяется как секрет, доли которого распределяются между сторонами-источниками, участвующими в процессе.

b. Если сторона-источник не содержит данных об объекте, идентифицируемом id1, она генерирует случайный шум, размерность которого равна размерности данных этой стороны-источника, разделяет его как секрет на количество долей, равное количеству сторон-источников, участвующих в процессе совместно с ней, и распределяет доли секрета между ними. Флаг, определяющий отсутствие данных об объекте, идентифицируемом как id1, у этой стороны - то есть 0 (нуль) - тоже разделяется как секрет, доли которого распределяются между сторонами-источниками, участвующими в процессе.

c. В результате шагов а и b образуется исчерпывающее признаковое описание объекта, разделенное как секрет между всеми сторонами-источниками, участвующими в процессе. Стороны, которые обладают данными об объекте, идентифицируемом как id1, вносят реальные данные об этом объекте и помечают их флагом 1. Стороны, которые не обладают данными об объекте, идентифицируемом как id1, вносят искусственные (случайный шум) данные об этом объекте и помечают их флагом 0. Флаги тоже разделяется как секрет, поэтому ни одна сторона не может узнать, реальные или искусственные данные об этом объекте внесли другие стороны-источники.

d. Стороны-источники следуют МРС-протоколу и вычисляют модель, передавая на ее входы доли секретов признакового описания объекта (за исключением флагов). В результате вычисления модели получается результат, который разделен как доли секретов между всеми сторонами-источниками, участвующими в процессе. Этот результат может иметь аналитическую ценность, если все стороны-участники внесли настоящие данные об объекте, идентифицируемом id1, или может быть искажен, если одна (или несколько) сторона-источник внесла искусственные данные (случайный шум) об этом объекте. Результат вычисления модели, как было указано выше, представляет собой 1 (единица) или 0 (нуль) в зависимости от принадлежности или непринадлежности объекта к целевой группе сегмент 42.

e. Стороны-источники выполняют последовательное МРС-умножение полученного на шаге d результата вычисления модели и всех флагов, определяющих факт наличия или отсутствия данных об объекте, идентифицируемом id1, у каждой конкретной стороны-источника.

f. Стороны-источники передают доли секрета результата выполненного МРС-умножения стороне-оператору.

g. Сторона-оператор восстанавливает секрет результата.

В результате вычисления данного алгоритма сторона-оператор получает для объекта, идентифицируемого id1, результат, представляющий собой 1 (единица) или 0 (нуль), аналитическая ценность которого, как отмечалось выше, заключается в факте принадлежности (или непринадлежности) объекта к целевой группе сегмент 42. При этом в случае 0 (нуля) у стороны-оператора нет возможности определить причину, по которой объект, идентифицируемый id1, не относится к целевой группе: ввиду того, что объект действительно не принадлежит целевой группе или ввиду того, что недостаточно информации для принятия решения, потому что одна (или несколько) из сторон-источников не владеют данными об объекте, идентифицируемом id1.

В настоящих материалах заявки было представлено предпочтительное раскрытие осуществление заявленного технического решения, которое не должно использоваться как ограничивающее иные, частные воплощения его реализации, которые не выходят за рамки испрашиваемого объема правовой охраны и являются очевидными для специалистов в соответствующей области техники.

| название | год | авторы | номер документа |

|---|---|---|---|

| Компьютерно-реализуемый способ суммирования данных об объектах, с использованием методов совместных конфиденциальных вычислений и методов разделения секрета | 2021 |

|

RU2758481C1 |

| СПОСОБ ПРОВЕДЕНИЯ МИГРАЦИИ И РЕПЛИКАЦИИ ДАННЫХ С ИСПОЛЬЗОВАНИЕМ ТЕХНОЛОГИИ ЗАЩИЩЕННОГО ДОСТУПА К БАЗЕ ДАННЫХ | 2020 |

|

RU2745679C1 |

| Компьютерно-реализуемый способ обработки информации об объектах, с использованием методов совместных вычислений и методов анализа данных | 2019 |

|

RU2722538C1 |

| УСТРОЙСТВО ДЛЯ ПАРАМЕТРИЧЕСКОЙ ОЦЕНКИ ЗАКОНА РАСПРЕДЕЛЕНИЯ ПОТОКОВ СООБЩЕНИЙ | 2004 |

|

RU2281548C1 |

| СПОСОБ ЗАЩИЩЕННОЙ СВЯЗИ В СЕТИ, УСТРОЙСТВО СВЯЗИ, СЕТЬ И КОМПЬЮТЕРНАЯ ПРОГРАММА ДЛЯ ЭТОГО | 2009 |

|

RU2528078C2 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ ОБЕСПЕЧЕНИЯ ЗАЩИТЫ В СИСТЕМЕ ОБРАБОТКИ ДАННЫХ | 2002 |

|

RU2333608C2 |

| СПОСОБ ЗАЩИЩЕННОГО ДОСТУПА К БАЗЕ ДАННЫХ | 2019 |

|

RU2709288C1 |

| СИСТЕМА И СПОСОБ УПРАВЛЕНИЯ ФУНКЦИОНАЛЬНО СВЯЗАННЫМИ ДАННЫМИ | 2014 |

|

RU2693682C2 |

| СПОСОБ ИДЕНТИФИКАЦИИ МАТЕРИАЛЬНЫХ ОБЪЕКТОВ | 1999 |

|

RU2163394C2 |

| СПОСОБ ГЕНЕРАЦИИ ОТКРЫТОГО ИДЕНТИФИКАТОРА ДЛЯ АУТЕНТИФИКАЦИИ ИНДИВИДУУМА, ДЕРЖАТЕЛЯ ОБЪЕКТА ИДЕНТИФИКАЦИИ | 2013 |

|

RU2621625C2 |

Изобретение относится к способу передачи частей данных. Технический результат заключается в обеспечении безопасного объединения частей данных, описывающих единую сущность, но хранящихся в разных базах данных, контролирующихся разными организациями. Способ, при котором текущий идентификатор объекта рассылается всем сторонам-источникам, участвующим в вычислениях, и стороне-оператору; каждая сторона-источник, получающая текущий идентификатор, обладает всей информацией о собственном множестве идентификаторов и может проверить, включает ли оно текущий идентификатор объекта; стороны-источники следуют МРС-протоколу и выполняют вычислительный алгоритм, при этом результатом вычисления будет установка факта принадлежности или непринадлежности объекта, идентифицируемого текущим идентификатором, к какой-либо целевой группе; результат образуется в виде долей секрета, разделенного между всеми сторонами-источниками, участвующими в процессе; после завершения алгоритма, доли секрета в результате передаются независимой стороне-оператору, восстанавливающей результаты вычислений из долей секрета, при этом сторона-оператор не обладает информацией ни о сторонах-источниках, ни о данных, которыми они оперируют, ни о сущности выполняемого вычислительного алгоритма. 1 з.п. ф-лы, 2 ил.

1. Способ передачи частей данных, описывающих единый объект и хранящихся в разных базах данных, содержащий этапы, на которых:

а) текущий идентификатор объекта рассылается всем сторонам-источникам, участвующим в вычислениях, а также стороне-оператору, при этом сторона-оркестратор не обладает информацией о том, есть ли у конкретной стороны-источника данные, идентифицируемые текущим идентификатором объекта;

б) каждая сторона-источник, получающая текущий идентификатор, обладает всей информацией о собственном множестве идентификаторов и может проверить, включает ли оно текущий идентификатор объекта;

в) стороны-источники следуют МРС-протоколу и выполняют вычислительный алгоритм, при этом результатом вычисления будет установка факта принадлежности или непринадлежности объекта, идентифицируемого текущим идентификатором, к какой-либо целевой группе;

г) результат образуется в виде долей секрета, разделенного между всеми сторонами-источниками, участвующими в процессе;

д) после завершения алгоритма доли секрета в результате передаются независимой стороне-оператору, восстанавливающей результаты вычислений из долей секрета, при этом сторона-оператор не обладает информацией ни о сторонах-источниках, ни о данных, которыми они оперируют, ни о сущности выполняемого вычислительного алгоритма.

2. Способ передачи частей данных по п.1, отличающийся тем, что для выполнения вычислительного алгоритма каждая сторона-источник выполняет следующее:

а) если сторона-источник содержит данные об объекте, идентифицируемом текущим идентификатором объекта, она добавляет к ним признак со значением 1, а затем разделяет их как секрет на количество долей, равное количеству сторон-источников, участвующих в процессе совместно с ней, и распределяет доли секрета между ними;

б) если сторона-источник не содержит данных об объекте, идентифицируемом текущим идентификатором объекта, она генерирует случайный шум, размерность которого равна размерности данных этой стороны-источника, добавляет к нему признак со значением 0, а затем разделяет его как секрет на количество долей, равное количеству сторон-источников, участвующих в процессе совместно с ней, и распределяет доли секрета между ними;

в) в результате образуется исчерпывающее признаковое описание объекта, разделенное как секрет между всеми сторонами-источниками, участвующими в процессе;

г) стороны-источники следуют МРС-протоколу и выполняют вычислительный алгоритм, используя в качестве входных данных доли секретов признакового описания объектов за исключением долей специальных признаков;

д) в результате выполнения вычислительного алгоритма получается результат, который разделен как доли секрета между всеми сторонами-источниками, участвующими в процессе;

е) стороны-источники выполняют последовательное МРС-умножение полученного результата выполнения вычислительного алгоритма на значения специальных признаков с последующей передачей доли секрета результата выполненного МРС-умножения стороне-оператору с последующим восстановлением секрета результата.

| RU 2014143713 A, 27.05.2016 | |||

| Картотека | 1930 |

|

SU22001A1 |

| СПОСОБ И УСТРОЙСТВО РАСПРЕДЕЛЕННОЙ ОБРАБОТКИ ПОТОКОВЫХ ДАННЫХ | 2017 |

|

RU2705429C1 |

| WO 2013092916 A1, 27.06.2013 | |||

| WO 2018211676 A1, 22.11.2018 | |||

| WO 2019202586 A1, 24.10.2019 | |||

| Станок для придания концам круглых радиаторных трубок шестигранного сечения | 1924 |

|

SU2019A1 |

Авторы

Даты

2022-06-23—Публикация

2020-05-12—Подача