Настоящее изобретение относится к области вычислительной техники, в частности, к способу обработки данных, с использованием методов конфиденциальных совместных вычислений (или "secure multiparty computation", термин приведен на английском языке, так как в настоящее время отсутствует устоявшийся перевод данного термина на русский язык) и методов анализа данных.

Из уровня техники известно решение описывающее применение протокола конфиденциального вычисления, который позволяет нескольким участникам на единой платформе при взаимодействии произвести вычисления, зависящие от конфиденциальных входных данных каждого из них, таким образом, чтобы ни один участник не смог получить никакой информации о чужих тайных входных данных (US 20170048208 А1, опубл. 16.02.2017).

Однако, указанное выше решение не исключает прямой обмен идентификаторами объектов между системами-участниками совместных вычислений, что не позволяет исключить раскрытие результатов вычислений системами-участниками в части свойств и характеристик полученного результата.

Кроме того, из уровня техники известна система обучения моделей машинного обучения на данных, находящихся на разных ЭВМ с использованием общей вычислительной схемы без обмена своими персонализированными данными. В известной системе используется протокол конфиденциального вычисления (secure multiparty computation (MPC)) (WO 2018174873 Al, опубл. 27.09.2018).

Однако, указанное выше решение не позволяет обеспечить безопасность результата вычислений, переданного системе-оператору, в части использования системой-оператором полученного результата для целей, не соответствующих поставленной для системы-оператора задаче. В указанном выше решении также отсутствует возможность синхронизации идентификаторов и номенклатуры объектов.

Из уровня техники известна распределенная система для выполнения моделей машинного обучения и способ осуществления обучения моделей машинного обучения. Система содержит множество вычислительных устройств, причем каждое вычислительное устройство может записывать и сохранять данные и выполнять операции над потоком таких данных,, при этом вычисления над потоком данных описывается одним или несколькими ориентированными ациклическими графами, (международная заявка WO 2019042200 А1, опубл. 22.08.2018).

Однако, указанное выше решение не использует протоколы конфиденциальных вычислений, а основано на разделении данных путем обучения модели на разных устройствах, использующихся в вычислениях, каждое устройство при этом получает доступ к собственному набору исходных данных. Метод подразумевает использование только одного вида моделей, а именно основанных на ориентированных ациклических графах, что не позволяет использовать другие типы реализации алгоритмов. Указанное выше решение также не позволяет обеспечить безопасность результата вычислений, переданного системе-оператору, в части использования системой-оператором полученного результата для целей, не соответствующих поставленной для системы-оператора задаче.

Наиболее близким аналогом к заявленному техническому решению является способ конфиденциального вычисления количества вхождений токена из предоставленного множества токенов в один или несколько наборов записей, содержащих наборы токенов. (US 20160019394 Al, опубл. 21.01.2016). Указанное выше решение может применяться для создания безопасной рекомендательной системы, в которой исходные данные, то есть, наборы данных, содержащие токены, не передаются ни одной из сторон вычислений, сохряняя конфиденциальность данных.

При этом, ни одно известное техническое решение не раскрывает всех особенностей заявленного технического решения, так как в частности, ни в одном из указанных выше технических решений не используется метод разделения знаний о назначении результата вычислений, идентификатора результатов вычислений и содержания результатов вычислений, при сохранении конфиденциальности исходных данных систем-участников обмена, являющихся поставщиками данных, с помощью методов конфиденциальных совместных вычислений.

Технической задачей, на решение которой направлено заявленное техническое решение, является создание компьютерно-реализуемого способа обработки информации об объектах, с использованием методов конфиденциальных совместных вычислений и методов анализа данных, который охарактеризован в независимом пункте формулы изобретения.

Технический результат достигаемый от реализации настоящего изобретения заключается в обеспечении безопасной обработки информации об объектах, с использованием методов конфиденциальных совместных вычислений и методов машинного обучения с использованием сквозной идентификации объектов и использовании системы-оператора для исключения раскрытия результатов вычислений системами-участниками в части свойств и характеристик полученного результата вычислений. Это позволяет нескольким системам-участникам производить совместные вычисления, зависящие от входных данных каждого из них, таким образом, чтобы ни один участник не смог получить никакой информации о чужих входных данных и свойствах и характеристиках результирующего набора идентификаторов объектов и, при этом обеспечить безопасность результата вычислений, переданного системе-оператору, в части использования системой-оператором полученного результата для целей, не соответствующих поставленной для системы-оператора задаче в рамках общей вычислительной задачи.

В предпочтительном варианте реализации технического решения заявлен компьютерно-реализуемый способ обработки информации об объектах, с использованием методов конфиденциальных совместных вычислений и методов анализа данных, содержащий этапы, на которых:

а) одна или несколько систем, участвующих в конфиденциальных совместных вычислениях использующий общий вычислительный алгоритм, синхронизируют идентификаторы объектов;

б) одна или нескольких систем, участвующих в конфиденциальных совместных вычислениях, синхронизируют номенклатуры атрибутов объектов;

в) одна или несколько систем, участвующих в конфиденциальных совместных вычислениях, используют общий вычислительный алгоритм, выполняющий операции над атрибутами объектов, результатом которых является список идентификаторов целевых объектов;

е) список идентификаторов целевых объектов передается одной из систем, участвующей в конфиденциальных совместных вычислениях, которая является системой-оператором и может производить операции над одним или более объектами из списка идентификаторов целевых объектов.

ж) идентификатор полученного списка идентификаторов целевых объектов передается системе-заказчику таким образом, что система-заказчик получает возможность производить действия с объектами, список которых есть в системе-операторе посредством идентификатора данного списка, при этом система-заказчик не обладает информацией о содержании этого списка.

Объектами могут являться любые предметы материального мира, любые живые существа, более конкретно - люди, а также идентификаторы и группы объектов.

Идентификаторы могут представлять собой последовательность символов, битов, графические изображения, звуковую информацию и биометрические данные.

Системы-участники синхронизируют идентификаторы объектов, так, что все участвующие в конфиденциальных совместных вычислениях системы-участники идентифицируют данные, относящиеся к одному и тому же объекту, независимо от того, в каких именно системах-участниках хранится информация об этом объекте.

Системы-участники синхронизируют параметры номенклатуры атрибутов при участии одной из систем-участников или внешней системы в качестве системы-организатора процесса синхронизации номенклатуры атрибутов.

Участвующие в совместных вычислениях системы-участники используют общую номенклатуру атрибутов объектов таким образом, что каждая участвующая в вычислениях система-участник содержит единый для всех систем-участников каталог названий атрибутов объектов.

Для выполнения вычислительных алгоритмов в совместных вычислениях системы-участники используют программу для ЭВМ, которая выполняет код вычислительного алгоритма.

Для исполнения вычислительных алгоритмов внутри вычислительного контура систем-участников системам-участникам передается программа для ЭВМ для осуществления аудита и контролируемого исполнения программы для ЭВМ системой-участником внутри своего информационного пространства.

В качестве вычислительных алгоритмов в совместных вычислениях системы-участники используют различные техники работы с данными в цифровой форме, в том числе - модели машинного обучения.

Системы-участники используют общий каталог вычислительных алгоритмов.

На основании предоставленных системами-участниками обучающих выборок создаются вычислительные алгоритмы для использования в совместных вычислениях.

Системы-участники передают атрибуты избранных объектов системе-участнику, которая является системой-организатором для создания вычислительных алгоритмов.

На основании предоставленных системами-участниками обучающих выборок создаются вычислительные алгоритмы, которые используют методы математической статистики и теории вероятностей, численные методы, методы оптимизации и иные, применяемые в разработке вычислительных алгоритмов для использования в совместных вычислениях.

Далее реализация изобретения будет описана в соответствии с прилагаемыми чертежами, которые представлены для пояснения сути изобретения и никоим образом не ограничивают область применения изобретения. К заявке прилагаются следующие чертежи:

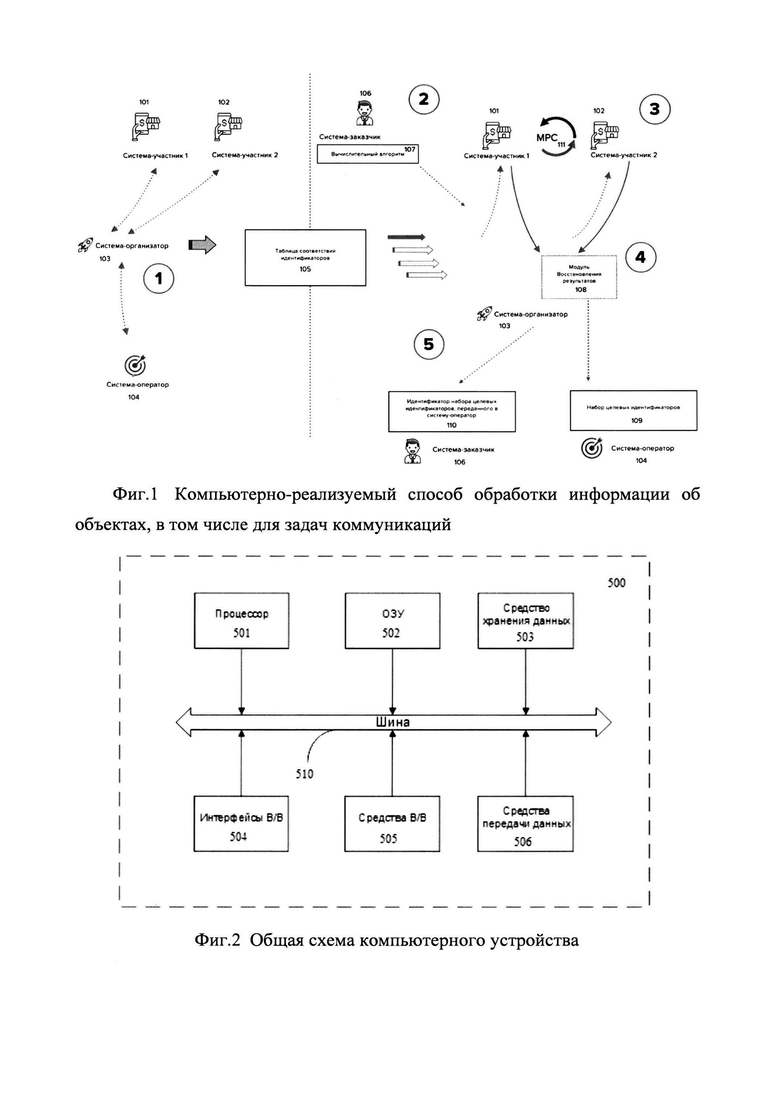

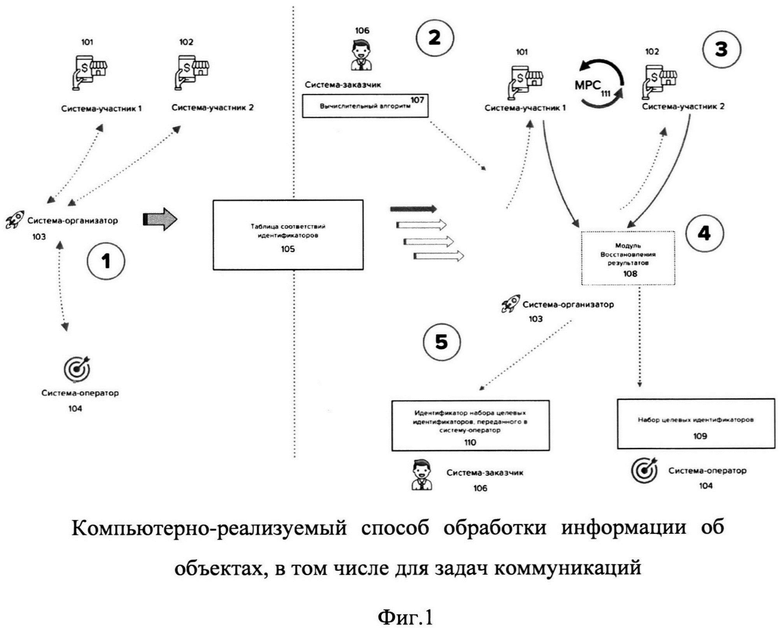

Фиг. 1 иллюстрирует компьютерно-реализуемый способ обработки информации об объектах, в том числе для задач коммуникаций;

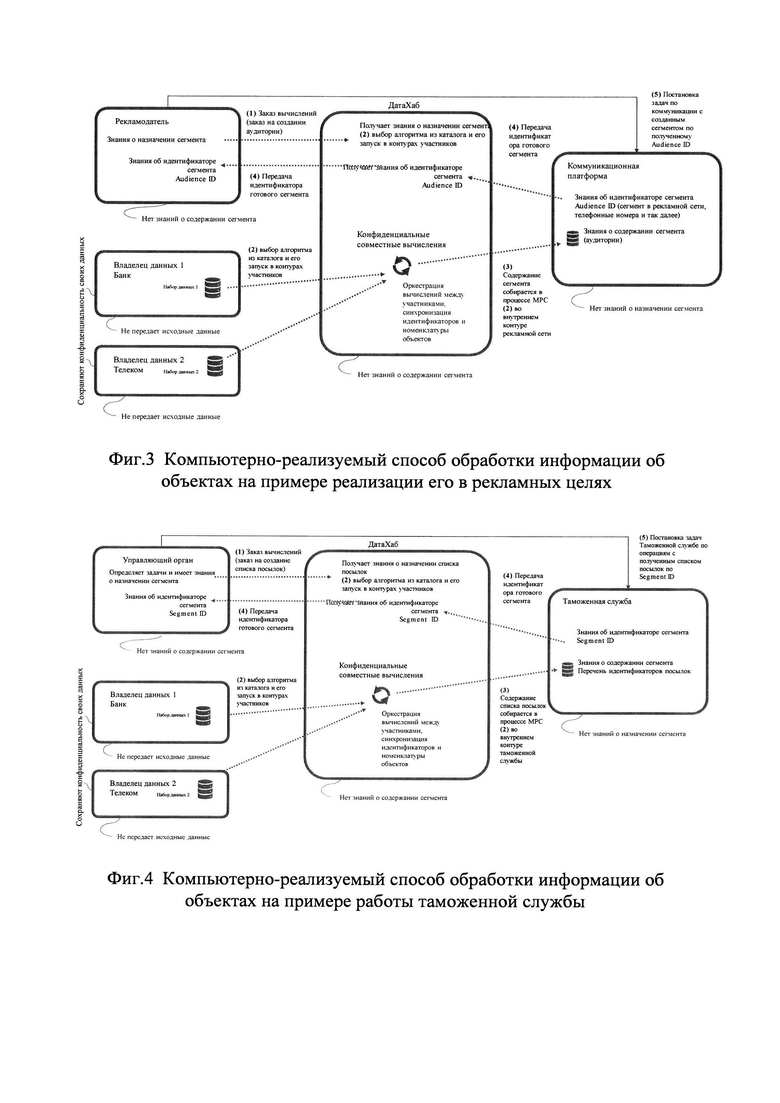

Фиг. 2 иллюстрирует пример общей схемы компьютерного устройства;

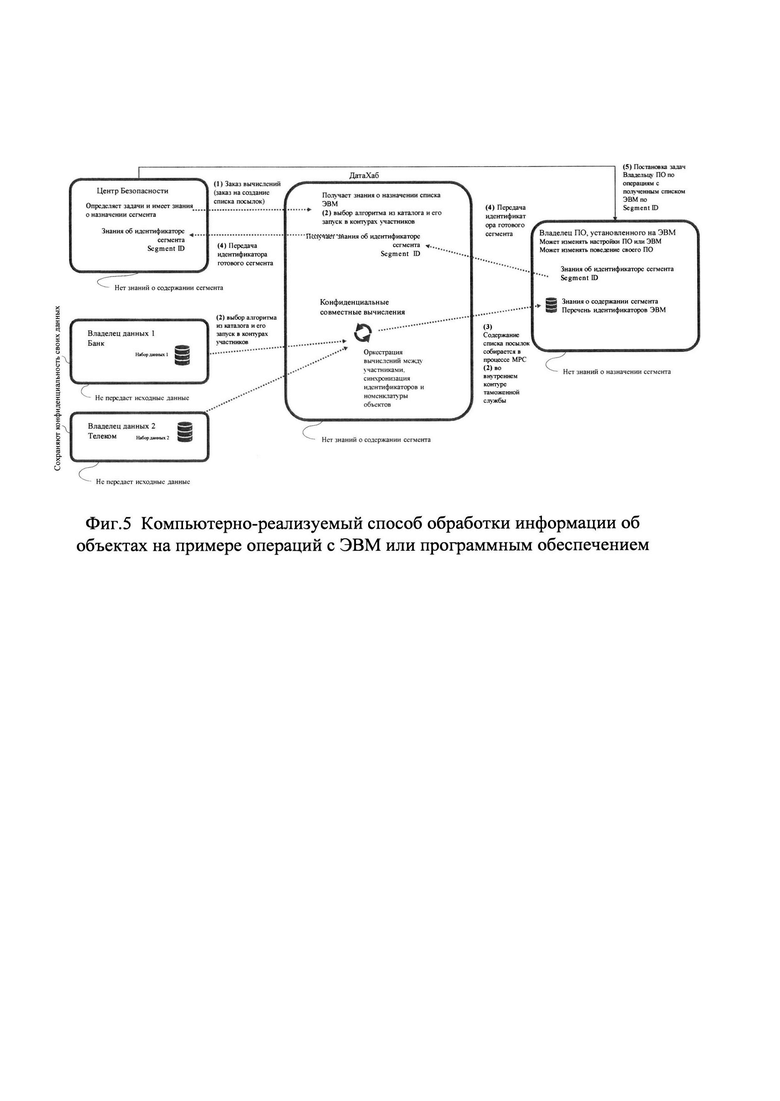

Фиг. 3 иллюстрирует компьютерно-реализуемый способ обработки информации об объектах на примере реализации его в целях коммуникации;

Фиг. 4 иллюстрирует компьютерно-реализуемый способ обработки информации об объектах на примере работы таможенной службы;

Фиг. 5. иллюстрирует компьютерно-реализуемый способ обработки информации об объектах на примере операций с ЭВМ или программным обеспечением

В приведенном ниже подробном описании реализации изобретения приведены многочисленные детали реализации, призванные обеспечить отчетливое понимание настоящего изобретения. Однако, квалифицированному в предметной области специалисту, будет очевидно каким образом можно использовать настоящее изобретение, как с данными деталями реализации, так и без них. В других случаях хорошо известные методы, процедуры и компоненты не были описаны подробно, чтобы не затруднять излишне понимание особенностей настоящего изобретения.

Кроме того, из приведенного изложения будет ясно, что изобретение не ограничивается приведенной реализацией. Многочисленные возможные модификации, изменения, вариации и замены, сохраняющие суть и форму настоящего изобретения, будут очевидными для квалифицированных в предметной области специалистов.

Настоящее изобретение направлено на обеспечение компьютерно-реализуемого способа обработки информации об объектах, с использованием методов конфиденциальных совместных вычислений и методов анализа данных.

Использование методов конфиденциальных совместных вычислений относится к безопасным многосторонним вычислениям (secure multiparty computaion), в которых запросы данных вычисляются распределенным способом, без доверенной третьей стороны. При этом, данные разделены между различными узлами, и они вычисляют функции вместе, не пропуская информацию к другим узлам.

Машинное обучение (англ. machine learning, ML) - это направление искусственного интеллекта, связанное с разработкой и построением аналитических моделей. Для построения таких методов используются средства математической статистики, численных методов, методов оптимизации, теории вероятностей, теории графов, различные техники работы с данными в цифровой форме.

В заявленном решении используется новый подход к совместному использованию данных - это среда для совместного решения участниками проекта (системами-участниками) ограниченного круга задач без обмена своими исходными данными.

Как представлено на Фиг. 1, заявленный компьютерно-реализуемый способ обработки информации об объектах, с использованием методов конфиденциальных совместных вычислений и методов анализа данных (100) может быть реализован следующим образом:

1. Система-организатор (103) синхронизирует идентификаторы с каждой из системой-участником (101, 102) и создает общую таблицу соответствий идентификаторов (105). В таблице соответствий хранится идентификатор объекта в системе-организаторе и соответствующие этому идентификатору идентификаторы в системах-участниках и как минимум одной системе-операторе.

1.1. Количество систем-участников не ограничено. При этом по меньшей мере одна из систем-участников, участвующая в процессе синхронизации идентификаторов, должна быть системой-оператором (105), которая осуществляет операции над набором объектов, с использованием информации о которых проводятся вычисления;

2. Система-заказчик (106) выбирает в системе-организаторе (103) вычислительные алгоритм (107), который будет использован в конфиденциальных совместных вычислениях. Алгоритм использует данные одного или нескольких систем-участников. Вычисление результата происходит на основе одного из методов конфиденциальных совместных вычислений (111) и управляется системой-организатором (103). Вычисления производятся одновременно во внутренних информационных контурах всех систем-участников, чьи данные используются для вычисления выбранного вычислительного алгоритма.

3. Система-организатор (103) передает всем участвующим в вычислениях системам-участникам их собственные идентификаторы соответствующие каждому идентификатору объекта в системе-организаторе. Системы-участники проводят конфиденциальные совместные вычисления для переданных идентификаторов и возвращают в модуль восстановления результатов (108) результаты собственных вычислений - части результата совместного вычисления. Модуль восстановления результатов (108) может находиться в вычислительном контуре любого из участников вычислений.

4. В результате вычислений в системе-операторе создается набор целевых идентификаторов (109), информацией о назначении и характеристиках которого система-оператор (104) не обладает, таким образом обеспечивается приватность созданного набора целевых идентификаторов.

5. Система-организатор (103) передает Системе-заказчику (106) идентификатор набора целевых идентификаторов (110), который система-заказчик может использовать для размещения целевой информации в информационных системах по данному списка целевых идентификаторов.

Принципиальной особенностью, которая позволяет реализовать схему безопасного совместного использования данных, является то, что описываемый метод нацелен на решение конечных задач систем-участников, а не на обеспечение совместного использования данных как такового.

Это обеспечивает отсутствие рисков по несанкционированному доступу как к исходным данным участников, так и к результатам вычислений.

На Фиг. 2 представлен пример вычислительного устройства (500), которое применяется для реализации заявленного решения. Устройство (500) может выбираться из широкого спектра известных устройств, обеспечивающих необходимый функционал, например, компьютер, ноутбук, сервер, планшет, смартфон, портативная игровая приставка, мейнфрейм, суперкомпьютер и т.п.

В общем случае устройство (500) содержит объединенные общей шиной один или более процессоров (501), по меньшей мере одну память (502), средство хранения данных (503), интерфейсы ввода/вывода (504), устройства В/В (505), средства сетевого взаимодействия (506).

Процессор (501) (или несколько процессоров, многоядерный процессор) может выбираться из ассортимента устройств, широко применяемых в текущее время, например, компаний Intel™, AMD™, Apple™, Samsung Exynos™, MediaTEK™, Qualcomm Snapdragon™ и т.п. Процессор (501) устройства (500) выполняет основные вычислительные операции, необходимые для функционирования устройства (500) или функциональности одного или более его компонентов. Процессор (501) исполняет необходимые машиночитаемые команды, содержащиеся в оперативной памяти (502).

Память (502), как правило, выполнена в виде ОЗУ и содержит необходимую программную логику, обеспечивающую требуемый функционал. ОЗУ представляет собой оперативную память и предназначено для хранения исполняемых процессором (501) машиночитаемых инструкций для выполнение необходимых операций по логической обработке данных. ОЗУ, как правило, содержит исполняемые инструкции операционной системы и соответствующих программных компонент (приложения, программные модули и т.п.).

Средство хранения данных (503) может выполняться в виде HDD, SSD дисков, рейд массива, сетевого хранилища, флэш-памяти, оптических накопителей информации (CD, DVD, MD, Blue-Ray дисков) и т.п. Средство (503) позволяет выполнять долгосрочное хранение различного вида информации, например, вышеупомянутых файлов с наборами данных пользователей, базы данных, содержащих записи измеренных для каждого пользователя временных интервалов, идентификаторов пользователей и т.п.

Для организации работы компонентов устройства (500) и организации работы внешних подключаемых устройств применяются различные виды интерфейсов В/В (504).

Выбор соответствующих интерфейсов зависит от конкретного исполнения вычислительного устройства, которые могут представлять собой, не ограничиваясь: PCI, AGP, PS/2, IrDa, FireWire, LPT, COM, SATA, IDE, Lightning, USB (2.0, 3.0, 3.1, micro, mini, type C), TRS/Audio jack (2.5, 3.5, 6.35), HDMI, DVI, VGA, Display Port, RJ45, RS232 и т.п.

Для обеспечения взаимодействия пользователя с вычислительным устройством (500) применяются различные средства (505) В/В информации, например, клавиатура, дисплей (монитор), сенсорный дисплей, тач-пад, джойстик, манипулятор мышь, световое перо, стилус, сенсорная панель, трекбол, динамики, микрофон, средства дополненной реальности, оптические сенсоры, планшет, световые индикаторы, проектор, камера, средства биометрической идентификации (сканер сетчатки глаза, сканер отпечатков пальцев, модуль распознавания голоса) и т.п.

Средства сетевого взаимодействия (506) обеспечивают передачу данных устройством (500) посредством внутренней или внешней вычислительной сети, например, Интранет, Интернет, ЛВС и т.п. В качестве одного или более средств (506) может использоваться, но не ограничиваться: Ethernet карта, GSM модем, GPRS модем, LTE модем, 5G модем, модуль спутниковой связи, NFC модуль, Bluetooth и/или BLE модуль, Wi-Fi модуль и др. Дополнительно могут применяться также средства спутниковой навигации, например, GPS, ГЛОНАСС, BeiDou, Galileo.

На Фиг. 3 представлен компьютерно-реализуемый способ обработки информации об объектах на примере реализации его в коммуникационных целях:

(1) В случае обращения Рекламодателя в ДатаХаб для проведения рекламной кампании, рекламодателю будет предоставлен следующий вариант в каталоге алгоритмов (в каталоге моделей): " коммуникационный (рекламный) сегмент аудитории, в котором будет результат вычислений на объединенных данных из разных источников". Более конкретно, в этой модели будет содержаться информация, что для ее работы, например, необходимы банковские данные о доходе и агрегированные данные интернет-провайдера о поведении человека в сети интернет. То есть, на основании объединенных знаний, можно действительно построить сегмент с результатами целевого запроса и провести узкотаргетированную рекламную компанию по продаже товаров.

(2) ДатаХаб после получения заказа на создание сегмента передает соответствующий вычислительный алгоритм в банк, в интернет-провайдера и в коммуникационную платформу и управляет конфиденциальным совместным вычислением на основе этого алгоритма.

(3) Результат вычислений - запрошенный рекламодателем целевой сегмент - собирается только внутри коммуникационной платформы - никто кроме коммуникационной платформы не знает, из каких идентификаторов людей состоит этот сегмент. Таким образом, ни один из участников - ни поставщики данных, ни сам ДатаХаб, не может использовать содержимое этого сегмента и самостоятельно создать сегмент в какой-либо коммуникационной платформы для самостоятельного повторного использования или использовать содержание этого сегмента другим непредусмотренным методом. А исходные данные о составных данных целевого сегмента остаются соответственно у Банка и провайдера Интернета, эти данные так же остаются недоступными ни одному из участников заявленной схемы. Кроме того, возможна реализация варианта, когда коммуникационная платформа в процессе вычислений не знает, кто участвует в данных вычислениях (для этого ДатаХаб или другая система может проксировать коммуникации при конфиденциальных совместных вычислениях так, что стороны не могут идентифицировать других участников совместных вычислений).

(4) По результатам вычислений коммуникационная платформа передает идентификатор сегмента (результаты целевого запроса), по которому можно обратиться к этому сегменту, ДатаХабу, а он передает его Рекламодателю. Кроме того, возможен вариант, когда идентификатор сегмента передается Рекламодателю минуя ДатаХаб.

(5) После получения Рекламодателем идентификатора, Рекламодатель может обратиться в коммуникационную платформу для осуществления таргетированной рекламы или других коммуникаций по сегменту, идентификатор которого был получен ранее. Следует отметить, что к содержимому сегмента Рекламодатель доступ не получает, сегмент хранится в коммуникационной платформе.

(6) Возможен дополнительный вариант, когда коммуникационная платформа не участвует в конфиденциальных совместных вычислениях самостоятельно, а ее в этом заменяет промежуточный участник, например рекламное агентство. Тогда сегмент собирается внутри этого участника и он передает его содержимое в коммуникационную платформу.

На Фиг. 4 представлен компьютерно-реализуемый способ обработки информации об объектах на примере работы таможенной службы:

(1) Управляющий орган сталкивается с проблемой: работа таможенной службы затруднена во время значительного сезонного увеличения количества посылок, проходящих таможню. Для повышения эффективности работы таможни требуется классификация посылок с применением данных от внешних поставщиков данных. Это позволит создавать узкие сегменты посылок для разных сценариев работы таможенной службы и позволит эффективно перераспределить усилия сотрудников таможенной службы.

Поставщики внешних данных не готовы предоставить дополнительные информацию об отправителях, получателях, маршрутах посылок и другие необходимые для анализа данные. Причины могут быть разные, в том числе законодательные ограничения на передачу требуемого типа данных и нежелание терять контроль над данными.

Решением данной задачи является предложенная схема работы.

В каталоге моделей есть несколько моделей, которые могут с высокой точностью определить посылки, которые с приемлемой для управляющего органа вероятностью являются правильно задекларированными. Для работы модели потребуются знания об отправителях или получателях, которые хранятся в Банке (отсутствие проблем у физических лиц, высокий уровень доверия Банка к отправителям -интернет магазинам), а так же данные которые хранятся у интернет-провайдера (негативные поведенческие паттерны физических лиц, посещаемость отправителя - интернет магазина).

Таким образом, модель на основании объединенных данных построит сегмент посылок, которые не требуют внимания таможенной службы с приемлемой вероятностью.

Управляющий орган выбирает модель и отправляет заказ в ДатаХаб.

(2) Датахаб после получения заказа на создание сегмента раздает соответствующий алгоритм в Банк, в интернет-провайдера и в таможенную службу, и управляет совместным вычислением этой модели.

(3) Результат вычислений - целевой сегмент со списком посылок - собирается только внутри таможенной службы - никто кроме таможенный службы не знает, из каких идентификаторов посылок состоит этот сегмент. Таким образом, ни один из участников - ни поставщики данных, ни сам ДатаХаб, не может взять содержимое этого сегмента и на основании него выяснить дополнительную информацию о посылке - отправитель, получатель, маршрут - существуют сервисы, которые предоставляют некоторую доп. информацию о посылке только по ее номеру, который хранится в списке идентификаторов посылок. А исходные данные о поведении в сети и оценки физических и юридических лиц остаются у Банка и интернет-провайдера, эти данные так же остаются недоступными ни одному из участников схемы.

(4) После получения результатов вычислений, таможенная служба передает идентификатор сегмента, по которому можно обратиться к этому сегменту, ДатаХабу, а он передает его Управляющему Органу.

Возможен вариант, когда идентификатор сегмента передается Таможенному Органу минуя ДатаХаб.

(5) Управляющий Орган получает идентификатор и теперь может в зависимости от обстоятельств указывать Таможенной Службе на режим работы с данным сегментом посылок. При этом важно, что к содержимому сегмента (к списку посылок) доступ Управляющий Орган не получает, сегмент хранится в Таможенной Службе, информация об идентификаторах не передается в Управляющий Орган. А Таможенная Служба не знает характеристик сегмента, не обладает информацией о его назначении.

На Фиг. 5 представлен компьютерно-реализуемый способ обработки информации об объектах на примере операций с ЭВМ или программным обеспечением (ПО):

(1) На основании данных, которые есть у интернет-провайдера, Банка и других возможных поставщиков информации, можно получить дополнительные знания об ЭВМ пользователя, которые, в свою очередь, могут сделать работу ЭВМ или ПО более эффективной и безопасной. Такими новыми знаниями могут пользоваться разработчики ПО или другие субъекты, которые могут изменять настройки или поведение ПО или ЭВМ в целом. Проблема заключается в том, что поставщики внешних данных не готовы предоставить информацию об ЭВМ или ПО, которое работает на этой ЭВМ, необходимые для анализа и принятия решений в области работы конкретной ЭВМ или ПО, работающей на ней. Причины могут быть разные, в том числе законодательные ограничения на передачу требуемого типа данных и нежелание терять контроль над данными. Более того, пользователи не хотели бы, чтобы новые знания об их ЭВМ или ПО появились у разработчиков этого ПО, потому что эти компании могут использовать эти знания не по прямому назначению.

Решением является предложенная схема работы.

В каталоге моделей есть несколько моделей, которые могут с высокой точностью определить идентификаторы ЭВМ или ПО, которые с приемлемой вероятностью требуют повышения мер контроля сетевого взаимодействия. Для работы модели потребуются знания о пользователях ЭВМ, которые хранятся в Банке (повышение количества отмененных транзакций, ошибки авторизации в банковском ПО и так далее) и хранятся у Провайдера Интернета (негативные поведенческие паттерны физических лиц, подозрительного сетевое поведение ПО и так далее).

Таким образом модель на основании объединенных данных построит список ЭВМ или ПО, требующий дополнительного внимания к безопасности, изменения настроек или прочих операций, которые могут сделать работу ПО или ЭВМ более эффективной и безопасной.

Центр Безопасности, который является независимым от разработчиков или операторов ПО выбирает модель и отправляет заказ в ДатаХаб.

(2) Датахаб после получения заказа на создание сегмента раздает соответствующий алгоритм в Банк, интернет-провайдеру и владельцу ПО и управляет совместным вычислением этой модели.

(3) Результат вычислений - целевой сегмент со списком ЭВМ или идентификаторами ПО - собирается только внутри контура владельца ПО - никто кроме владельца ПО не знает, из каких идентификаторов ЭВМ или ПО состоит этот сегмент. Таким образом, ни один из участников - ни поставщики данных, ни сам ДатаХаб, не может взять содержимое этого сегмента и на основании него выяснить дополнительную информацию об ЭВМ или ПО или влиять на ЭВМ или ПО, основываясь на знаниях о назначении и содержании сегмента. А исходные данные о поведении в сети и оценки Банка остаются у Банка и интернет-провайдера, эти данные так же остаются недоступными ни одному из участников схемы.

(4) По результатам владелец ПО передает идентификатор сегмента, по которому можно обратится к этому сегменту, ДатаХабу, а он передает его Центру Безопасности.

Возможен вариант, когда идентификатор сегмента передается Центру Безопасности минуя ДатаХаб.

(5) Центр Безопасности получает идентификатор и теперь может в зависимости от обстоятельств указывать владельцу ПО на режим работы с данным сегментом. При этом важно, что к содержимому сегмента (к списку идентификаторов ЭВМ или ПО) доступ Центр Безопасности не получает, сегмент хранится у владельца ПО, информация об идентификаторах не передается в Центр Безопасности. А владелец ПО не знает характеристик сегмента, не обладает информацией о его назначении.

В настоящих материалах заявки было представлено предпочтительное раскрытие осуществление заявленного технического решения, которое не должно использоваться как ограничивающее иные, частные воплощения его реализации, которые не выходят за рамки испрашиваемого объема правовой охраны и являются очевидными для специалистов в соответствующей области техники.

| название | год | авторы | номер документа |

|---|---|---|---|

| Компьютерно-реализуемый способ суммирования данных об объектах, с использованием методов совместных конфиденциальных вычислений и методов разделения секрета | 2021 |

|

RU2758481C1 |

| Способ безопасной передачи частей данных, описывающих единый объект и хранящихся в разных базах данных | 2020 |

|

RU2774815C2 |

| СПОСОБ И СИСТЕМА ЭЛЕКТРОННОГО ГОЛОСОВАНИЯ В РАСПРЕДЕЛЕННОМ РЕЕСТРЕ | 2020 |

|

RU2751457C1 |

| СИСТЕМА АВТОМАТИЗАЦИИ ОБМЕНА КОДАМИ МАРКИРОВКИ | 2021 |

|

RU2773429C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2010 |

|

RU2434283C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ И ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ ПЕРСОНАЛЬНЫЕ ДАННЫЕ | 2010 |

|

RU2444057C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2012 |

|

RU2504834C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2010 |

|

RU2443017C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2012 |

|

RU2504835C1 |

| СИСТЕМА И СПОСОБ ДЛЯ ЗАЩИТЫ ИНФОРМАЦИИ | 2018 |

|

RU2721008C1 |

Изобретение относится к компьютерной технике. Техническим результатом является обеспечение безопасной обработки информации об объектах с использованием методов конфиденциальных совместных вычислений для исключения раскрытия результатов вычислений системами-участниками. Компьютерно-реализуемый способ обработки информации об объектах с использованием методов совместных вычислений и методов анализа данных содержит этапы: одна или несколько систем, участвующих в совместных вычислениях, использующих общий вычислительный алгоритм, синхронизируют идентификаторы объектов, синхронизируют номенклатуры атрибутов объектов, используют общий вычислительный алгоритм, выполняющий операции над атрибутами объектов, результатом которых является список идентификаторов целевых объектов, который передается системе-оператору, которая может производить операции над одним или более объектами из списка идентификаторов целевых объектов; идентификатор полученного списка передается системе-заказчику, система-заказчик получает возможность производить действия с объектами, список которых есть в системе-операторе посредством идентификатора данного списка, при этом система-заказчик не обладает информацией о содержании этого списка. 19 з.п. ф-лы, 5 ил.

1. Компьютерно-реализуемый способ обработки информации об объектах, с использованием методов конфиденциальных совместных вычислений и методов анализа данных, содержащий этапы, на которых:

а) одна или несколько систем, участвующих в конфиденциальных совместных вычислениях, использующих общий вычислительный алгоритм, синхронизируют идентификаторы объектов;

б) одна или нескольких систем, участвующих в конфиденциальных совместных вычислениях, синхронизируют номенклатуры атрибутов объектов;

в) одна или несколько систем, участвующих в конфиденциальных совместных вычислениях, используют общий вычислительный алгоритм, выполняющий операции над атрибутами объектов, результатом которых является список идентификаторов целевых объектов;

е) список идентификаторов целевых объектов передается одной из систем, участвующей в вычислениях, которая является системой-оператором и может производить операции над одним или более объектами из списка идентификаторов целевых объектов.

ж) идентификатор полученного списка идентификаторов целевых объектов передается системе-заказчику таким образом, что система-заказчик получает возможность производить действия с объектами, список которых есть в системе-операторе посредством идентификатора данного списка, при этом система-заказчик не обладает информацией о содержании этого списка.

2. Компьютерно-реализуемый способ по п. 1, характеризующийся тем, что объекты могут представлять собой идентификаторы.

3. Компьютерно-реализуемый способ по п. 1, характеризующийся тем, что объекты могут представлять собой группы объектов.

4. Компьютерно-реализуемый способ по п. 1, характеризующийся тем, что идентификаторы могут представлять собой последовательность символов.

5. Компьютерно-реализуемый способ по п. 1, характеризующийся тем, что идентификаторы могут представлять собой последовательность битов.

6. Компьютерно-реализуемый способ по п. 1, характеризующийся тем, что идентификаторы могут представлять собой графические изображения.

7. Компьютерно-реализуемый способ по п. 1, характеризующийся тем, что идентификаторы могут представлять собой биометрические данные.

8. Компьютерно-реализуемый способ по п. 1, характеризующийся тем, что идентификаторы могут представлять собой звуковую информацию.

9. Компьютерно-реализуемый способ по п. 1, характеризующийся тем, что системы-участники синхронизируют идентификаторы объектов, так, что все участвующие в совместных вычислениях системы-участники идентифицируют данные, относящиеся к одному и тому же объекту, независимо от того, в каких именно системах-участниках хранится информация об этом объекте.

10. Компьютерно-реализуемый способ по п. 1, характеризующийся тем, что системы-участники синхронизируют идентификаторы объектов при участии одной из систем-участников в качестве системы-организатора процесса синхронизации идентификаторов, причем система-организатор хранит таблицу соответствий идентификаторов объектов систем-участников, получает от систем-участников информацию об идентификаторах объектов и передает им идентификаторы объектов, полученных от систем-участников, в том числе, от системы-организатора.

11. Компьютерно-реализуемый способ по п. 1, характеризующийся тем, что системы-участники синхронизируют параметры номенклатуры атрибутов при участии одной из систем-участников в качестве системы-организатора процесса синхронизации идентификаторов, причем система-организатор хранит таблицу соответствий идентификаторов объектов систем-участников, получает от систем-участников информацию об идентификаторах объектов и передает им идентификаторы объектов, полученных от систем-участников, в том числе, от системы-организатора.

12. Компьютерно-реализуемый способ по п. 1, характеризующийся тем, что участвующие в совместных вычислениях системы-участники используют общую номенклатуру атрибутов объектов таким образом, что каждая участвующая в вычислениях система-участник содержит единый для всех систем-участников каталог названий атрибутов объектов.

13. Компьютерно-реализуемый способ по п. 1, характеризующийся тем, что в качестве вычислительного алгоритма в совместных вычислениях используются программы для ЭВМ.

14. Компьютерно-реализуемый способ по п. 1, характеризующийся тем, что для выполнения вычислительных алгоритмов в совместных вычислениях системы-участники используют программу для ЭВМ, которая выполняет код вычислительного алгоритма.

15. Компьютерно-реализуемый способ по п. 1, характеризующийся тем, что для исполнения вычислительных алгоритмов внутри вычислительного контура систем-участников системам-участникам передается исходный код программы для ЭВМ для осуществления аудита и контролируемого исполнения программы для ЭВМ системой-участником внутри своего информационного пространства.

16. Компьютерно-реализуемый способ по п. 1, характеризующийся тем, что для исполнения вычислительных алгоритмов внутри вычислительного контура систем-участников системам-участникам передается программа для ЭВМ для осуществления аудита и контролируемого исполнения программы для ЭВМ системой-участником внутри своего информационного пространства.

17. Компьютерно-реализуемый способ по п. 1, характеризующийся тем, системы-участники используют общий каталог вычислительных алгоритмов.

18. Компьютерно-реализуемый способ по п. 1, характеризующийся тем, что на основании предоставленных системами-участниками обучающих выборок создаются вычислительные алгоритмы для использования в совместных вычислениях.

19. Компьютерно-реализуемый способ по п. 1, характеризующийся тем, что системы-участники передают атрибуты избранных объектов системе-участнику, которая является системой-организатором для создания вычислительных алгоритмов.

20. Компьютерно-реализуемый способ по п. 1, характеризующийся тем, что коммуникации при конфиденциальных совместных вычислениях между системами-участниками могут осуществляться не напрямую между участниками, а через другую систему, при этом такая система не получает доступ к содержимому коммуникаций, так как системы-участники обеспечивают конфиденциальность собственных коммуникаций, а идентификация участвующих в вычислениях систем-участников друг с другом невозможна из-за использования промежуточной системы, которая скрывает идентификационную информацию систем друг от друга.

| Токарный резец | 1924 |

|

SU2016A1 |

| Способ получения цианистых соединений | 1924 |

|

SU2018A1 |

| Автомобиль-сани, движущиеся на полозьях посредством устанавливающихся по высоте колес с шинами | 1924 |

|

SU2017A1 |

| СПОСОБ И УСТРОЙСТВО РАСПРЕДЕЛЕННОЙ ОБРАБОТКИ ПОТОКОВЫХ ДАННЫХ | 2017 |

|

RU2705429C1 |

| Картотека | 1930 |

|

SU22001A1 |

Авторы

Даты

2020-06-01—Публикация

2019-12-13—Подача