Область техники

Изобретение относится к области информационной безопасности, а более конкретно к системам и способам управления процессом получения электронных сообщений от различных отправителей.

Уровень техники

Количество пользователей, количество компаний и разнообразие направлений их деятельности продолжает непрерывно расти. Одновременно увеличивается и количество передаваемых электронных сообщений.

Реклама в Интернете является одним из самых дешевых способов рекламы. Спам-сообщения, как основной и наиболее массовый вид рекламы в современном мире, занимает от 70% общего объема почтового трафика.

Спам – рассылка рекламы или иного вида информации лицам, не выражавшим желания их получать. К спаму относятся электронные сообщения, передаваемые по электронной почте, протоколам мгновенных сообщений, в социальных сетях, блогах, сайтах знакомств, форумах, а также посредством SMS-сообщений (англ. Short Message Service - служба коротких сообщений) и MMS-сообщений (англ. Multimedia Messaging Service - система передачи мультимедийных сообщений).

Ввиду постоянного роста объемов рассылки спама возникают проблемы технического, экономического и криминального характера. Нагрузка на аппаратуру и каналы передачи данных, затраты времени пользователей на обработку электронных сообщений, изменение направленности электронных сообщений в сторону мошенничества и воровства – эти и другие аспекты показывают острую необходимость непрерывной борьбы со спамом.

Существует много способов противодействия массовым рассылкам спама. Одним из эффективных способов является использование обученных моделей машинного обучения для выявления электронных сообщений, содержащих спам.

В публикации US20050198159A1 представлена система, в которой используют черные и белые списки отправителей. В случае, если отправитель, который находится в белом списке, начинает пересылать электронные сообщения, содержащие спам, коэффициент его доверия снижается. Отдельно представлены методы категоризации электронных писем, в том числе на основе данных о сессии SMTP (англ. Simple Mail Transfer Protocol — простой протокол передачи почты), представлен полный перечень данных и репутации отправителя.

Указанное решение частично осуществляет категоризацию электронных сообщений в зависимости от отправителя, но не позволяет эффективно решить задачу изменения ограничений на получение электронных сообщений от отправителя массовой рассылки спама в электронных сообщениях, отправленных по электронной почте.

Раскрытие изобретения

Изобретение предназначено для управления ограничениями на получение электронных сообщений от отправителей. Технический результат настоящего изобретения заключается в обеспечении защиты от получения электронных сообщений, содержащих спам, путем формирования и изменения ограничений на получение электронных сообщений от отправителей, которые массово рассылают спам.

В одном из вариантов реализации предоставляется система ограничения получения электронных сообщений от отправителя массовой рассылки спама, при этом упомянутая система содержит: средство выявления, предназначенное для: выявления неизвестного отправителя электронных сообщений, формирования набора электронных сообщений, полученных от выявленного отправителя, передачи сформированного набора электронных сообщений средству обнаружения; средство обнаружения, предназначенное для: определения типа спама массовой рассылки на основании сформированного набора электронных сообщений при помощи сигнатур для выявления спама, формирования ограничений на получение электронных сообщений от отправителя, который рассылает спам определенного типа, передачи данных об ограничениях средству отмены; средство отмены, предназначенное для: проверки сформированных ограничений на наличие коллизий при помощи правил выявления коллизий из базы данных правил, изменения сформированного ограничения при обнаружении коллизии; базу данных правил, предназначенную для хранения правил выявления коллизий.

В другом варианте реализации системы средство выявления осуществляет выявление неизвестного отправителя электронных сообщений путем формирования профиля отправителя электронных сообщений и сравнения сформированного профиля отправителя с известными профилями отправителей из базы данных отправителей.

Еще в одном варианте реализации системы под профилем отправителя понимают совокупность следующих данных: хэш-код от тела электронного сообщения, хэш-код от заголовка электронного сообщения, доменное имя отправителя, IP-адрес отправителя, хэш-код от html-верстки электронного сообщения.

Еще в другом варианте реализации системы которой известные профили отправителей хранят в базе данных отправителей.

В другом варианте реализации системы средство обнаружения осуществляет формирование ограничения путем временного включения профиля отправителя, от которых выявлена массовая рассылка спама, в группу запрещенных.

Еще в одном варианте реализации системы под правилом выявления коллизий понимают набор условий, при выполнении которого выявляют необходимость изменения сформированного ограничения.

Еще в другом варианте реализации системы средство отмены при наличии коллизии изменяет сформированное ограничение путем исключения из списка запрещенных IP-адрес, который стал причиной коллизии.

В другом варианте реализации системы средство отмены при наличии коллизии изменяет сформированное ограничение путем исключения из списка запрещенных доменное имя, которое стало причиной коллизии.

Еще в одном варианте реализации системы средство отмены при наличии коллизии изменяет профиль отправителя, в котором возникла коллизия.

В одном из вариантов реализации предоставляется способ ограничения получения электронных сообщений от отправителя массовой рассылки спама, содержащий этапы, которые реализуются с помощью средств из упомянутой системы, и на которых: выявляют неизвестного отправителя электронных сообщений; формируют набор электронных сообщений, полученных от выявленного отправителя; определяют тип спама массовой рассылки на основании сформированного набора электронных сообщений при помощи сигнатур для выявления спама; формируют ограничение на получение электронных сообщений от отправителя, который рассылает спам определенного типа; проверяют сформированные ограничения на наличие коллизий при помощи правил выявления коллизий из базы данных правил; изменяют сформированное ограничение при обнаружении коллизии.

В другом варианте реализации способа осуществляют выявление неизвестного отправителя электронных сообщений путем формирования профиля отправителя электронных сообщений и сравнения сформированного профиля отправителя с известными профилями отправителей из базы данных отправителей

Еще в одном варианте реализации способа под профилем отправителя понимают совокупность следующих данных: хэш-код от тела электронного сообщения, хэш-код от заголовка электронного сообщения, доменное имя отправителя, IP-адрес отправителя, хэш-код от html-верстки электронного сообщения.

Еще в другом варианте реализации способа известные профили отправителей хранят в базе данных отправителей.

В другом варианте реализации способа осуществляют формирование ограничения путем временного включения профилей отправителей, от которых выявлена массовая рассылка спама, в группу запрещенных.

Еще в одном варианте реализации способа под правилом выявления коллизий понимают набор условий, при выполнении которого выявляют необходимость изменения сформированного ограничения.

Еще в другом варианте реализации способа при наличии коллизии изменяют сформированное ограничение путем исключения из списка запрещенных IP-адрес, который стал причиной коллизии.

В другом варианте реализации способа при наличии коллизии изменяют сформированное ограничение путем исключения из списка запрещенных доменное имя, которое стало причиной коллизии.

Еще в одном варианте реализации способа при наличии коллизии изменяют профиль отправителя, в котором возникла коллизия.

Краткое описание чертежей

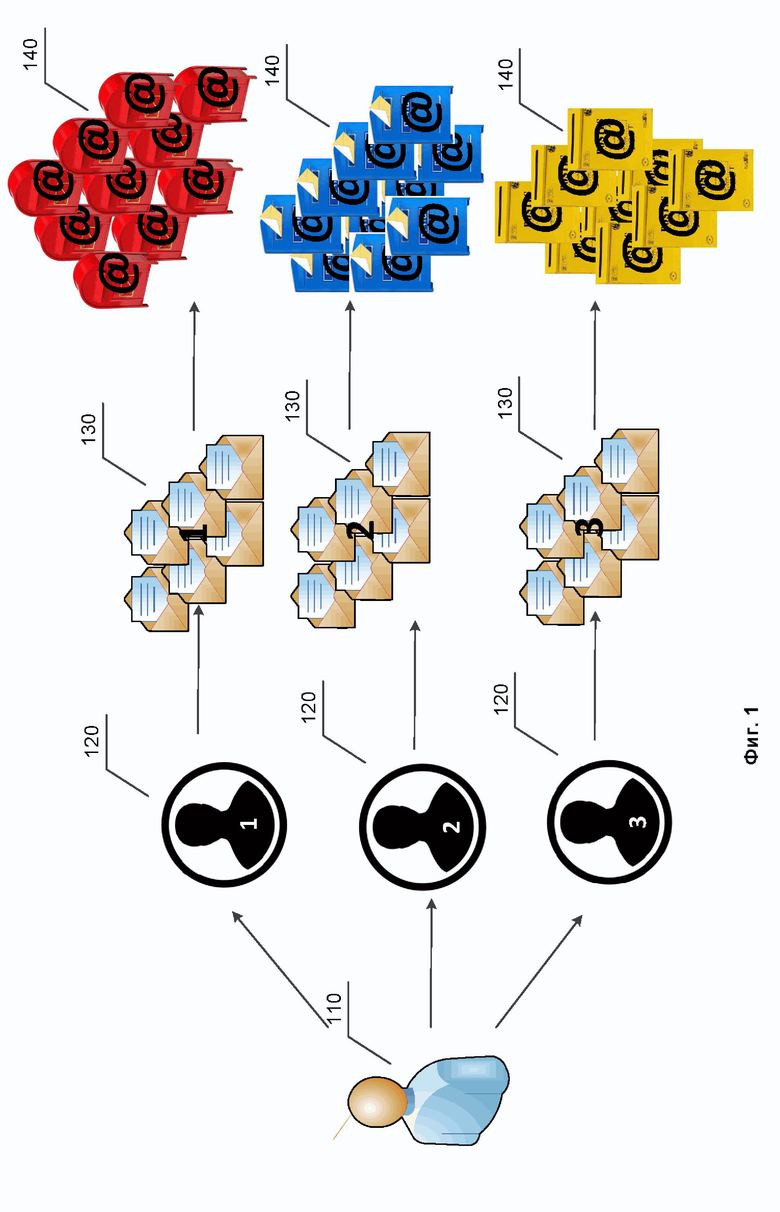

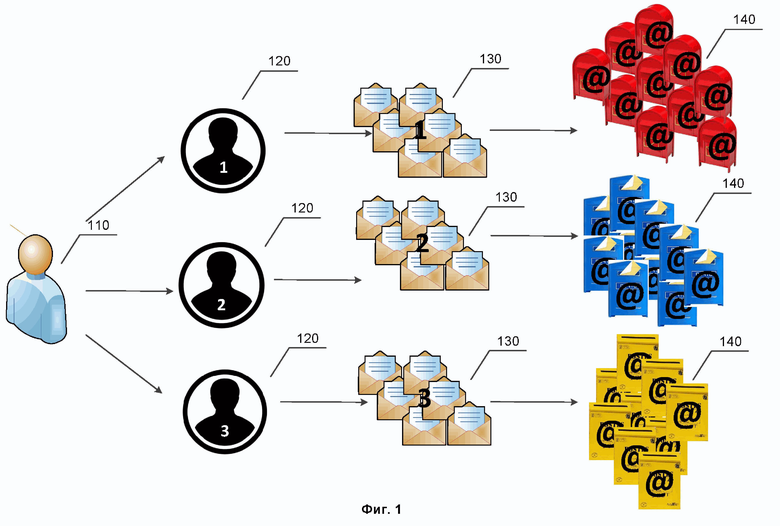

Фиг. 1 отображает случай, когда один отправитель использует несколько узлов для передачи сообщений в виде массовой рассылки.

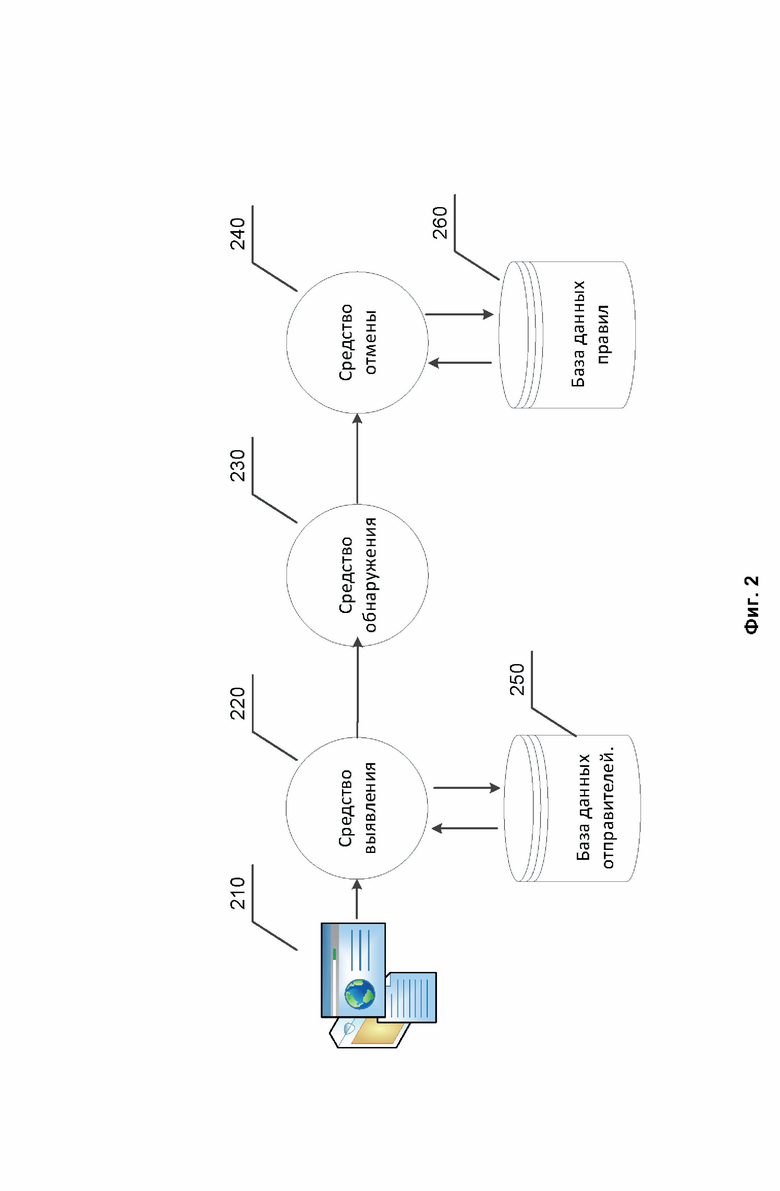

Фиг. 2 иллюстрирует структуру системы ограничения получения электронных сообщений от отправителя массовой рассылки спама.

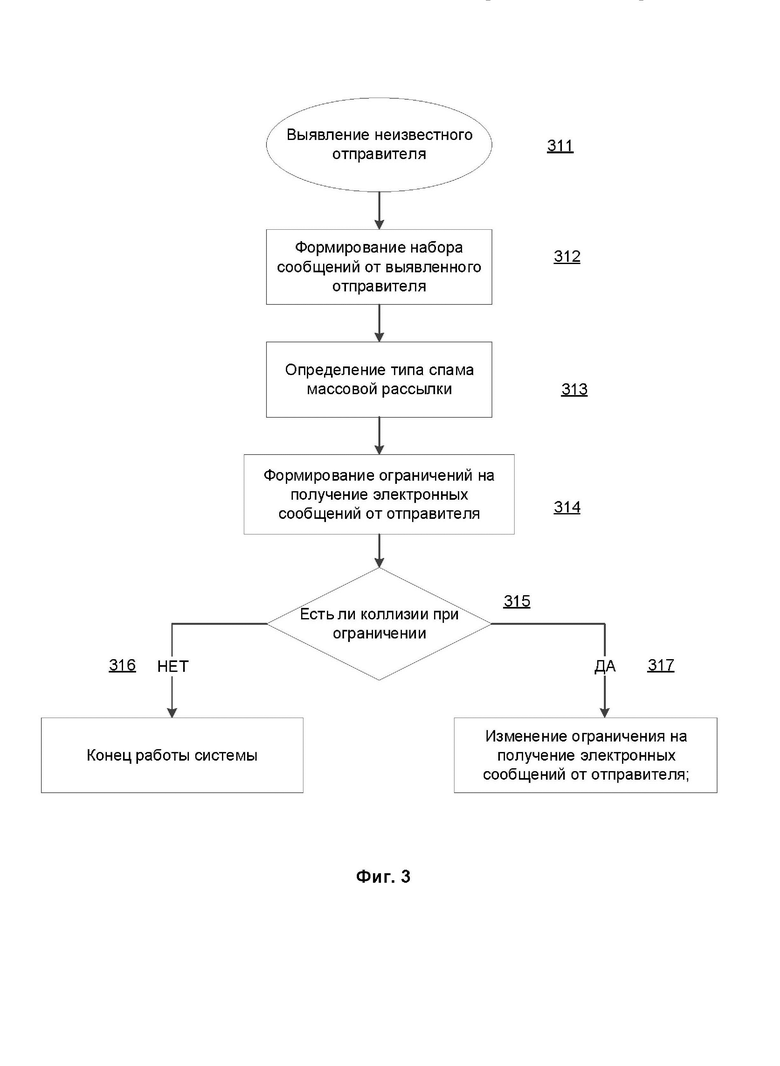

Фиг. 3 иллюстрирует алгоритм функционирования системы ограничения получения электронных сообщений от отправителя массовой рассылки спама.

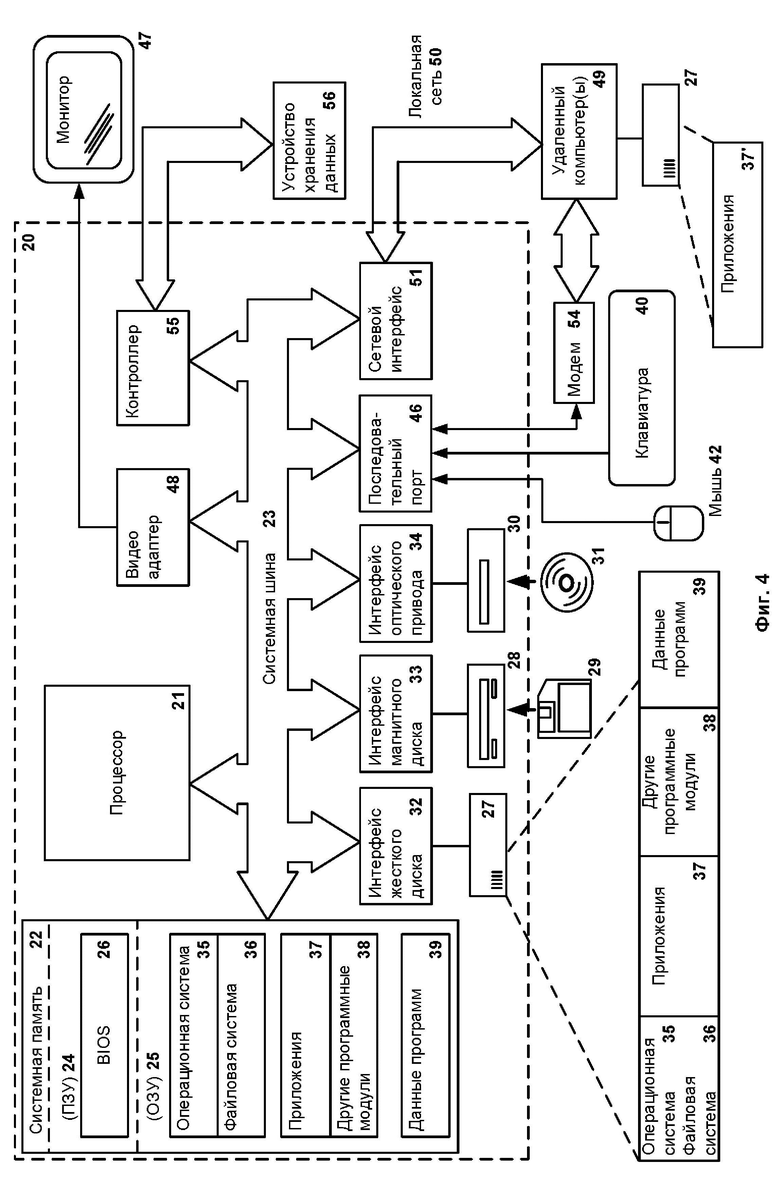

Фиг. 4 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер.

Хотя изобретение может иметь различные модификации и альтернативные формы, характерные признаки, показанные в качестве примера на чертежах, будут описаны подробно. Следует понимать, однако, что цель описания заключается не в ограничении изобретения конкретным его воплощением. Наоборот, целью описания является охват всех изменений, модификаций, входящих в рамки данного изобретения, как это определено в приложенной формуле.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

Введем ряд определений и понятий, которые будут использованы при описании вариантов осуществления изобретения.

Электронная почта (electronic mail, e-mail) – набор услуг компьютерной сети по пересылке сообщений между ее пользователями. Является средством быстрой доставки писем, текстов программ, документов и другой подобной корреспонденции. При передаче сообщения по электронной почте передающий и принимающий компьютеры не обязательно взаимодействуют друг с другом непосредственно (Дорот В. Л., Новиков Ф. А., Толковый словарь современной компьютерной лексики. - 3-е из Д., перераб. и доп. - СПб.: БХВ-Петербург, 2004. - 608 с.: ил.).

Электронное письмо или сообщение – согласно RFC 5322 представляет собой последовательность символов. Сообщения, соответствующие данной спецификации, включают символы с десятичными кодами от 1 до 127, интерпретируемые в соответствии с кодировкой US-ASCII. Сообщение состоит из полей заголовков (совокупность этих полей называют разделом заголовков сообщения), за которыми может следовать основная часть сообщения. Раздел заголовков представляет собой последовательность символьных строк, синтаксис которых описан в данной спецификации. Тело сообщения представляет собой последовательность символов, которая следует после раздела заголовков и отделена от него пустой строкой (строкой, содержащей только CRLF). Далее и по тексту под электронным сообщением понимают электронное сообщение, переданное по электронной почте.

Атрибут электронного сообщения – необходимое, существенное, неотъемлемое свойство электронного сообщения.

Признак для обнаружения спама – признак, вычисляемый на основании значения атрибута электронного сообщения, характеризующий наличие спама и применяемый при использовании технологий машинного обучения.

Поток электронных сообщений – совокупность электронных сообщений, передаваемых по электронной почте, которые получает один или несколько пользователей. Набор электронных сообщений – фиксированное количество сообщений, отобранных из потока электронных сообщений для выполнения проверки наличия спама.

Отправитель (адресант, коммуникатор) электронного сообщения — это участник коммуникативного акта, который формирует электронное сообщение с целью передать информацию другому участнику и (или) воздействовать на него. Далее и по тексту под отправителем понимают отправителя электронных сообщений.

Профиль отправителя электронного сообщения – совокупность атрибутов электронного сообщения, характеризующих особенность отправителя. Далее и по тексту под профилем отправителя понимают профиль отправителя электронных сообщений.

Злоумышленники нередко используют метод массовой рассылки электронных сообщений, содержащих спам. Для реализации метода массовой рассылки используют шаблоны для генерации текста и содержимого упомянутых электронных сообщений. Для усложнения обнаружения спама шаблоны дополняют методами обфускации, анонимизации и т.д. Поимо этого существуют различные способы и службы запутывания процесса передачи электронных сообщений. Один отправитель для передачи нескольких электронных сообщений может использовать как одни узел, так и сеть узлов. Отправка может быть осуществлена с разной частотой и различным количеством электронных сообщений, отправляемых одновременно. Фиг. 1 отображает случай, когда один отправитель использует несколько узлов для передачи электронных сообщений в виде массовой рассылки. В этом случае отправитель 110 организует несколько вариантов передачи электронных сообщений, которые имеют свои особенные черты и являются профилями отправителя 120. Массовая рассылка электронных сообщений 130, пересылаемая с использованием одного профиля отправителя, осуществляется на почтовые ящики определенных пользователей 140. Для контроля процесса получения электронных сообщений от отправителей используют систему ограничения получения электронных сообщений от отправителя массовой рассылки спама.

Фиг 2. иллюстрирует структуру системы ограничения получения электронных сообщений от отправителя массовой рассылки спама, которая включает в себя средство выявления 220, средство обнаружения 230, средство отмены 240, базу данных отправителей 250, базу данных правил 260.

Представленная на Фиг. 2 система является компьютерной системой, например, компьютером общего назначения, представленным и обладает аппаратным процессором и памятью. Упомянутая система содержит функциональные и/или аппаратные модули и средства, которые в свою очередь содержат инструкции для исполнения на аппаратном процессоре. Ниже описаны варианты реализации упомянутых модулей и средств системы.

Средство выявления 220 предназначено для выявления неизвестного отправителя электронных сообщений. Средство выявления 220 осуществляет выявление неизвестного отправителя электронных сообщений путем формирования профиля отправителя электронных сообщений и сравнения сформированного профиля отправителя с известными профилями отправителей из базы данных отправителей 250. Средство выявления 220 выполняет анализ каждого электронного сообщения из потока электронных сообщений 210. В результате анализа средство выявления 220 формирует профиль отправителя каждого электронного сообщения на основании его атрибутов. Атрибутами электронного сообщения являются: IP-адрес (англ. Internet Protocol (IP), досл. «межсетевой протокол») отправителя, размер электронного сообщения, язык текста электронного сообщения, количество символов в заголовке электронного сообщения, размер электронного сообщения и т.д. На основании атрибутов подсчитывают данные, которые впоследствии объединяют в профиль. Профилем отправителя является совокупность следующих данных: хэш-код от тела электронного сообщения, хэш-код от заголовка электронного сообщения, доменное имя отправителя, IP-адрес отправителя, хэш-код от HTML-верстки (англ. HyperText Markup Language — язык гипертекстовой разметки) электронного сообщения. После этого для каждого профиля определяют степень схожести с другими известными профилями отправителей на основании базы данных отправителей 250.

Например, пользователь 1 получил электронное сообщение 1, на основании атрибутов которого подсчитан профиль отправителя 1; пользователь 1 получил электронное сообщение 2, на основании атрибутов которого подсчитан профиль отправителя 2; пользователь 2 получил электронное сообщение 3, на основании атрибутов которого подсчитан профиль отправителя 3. И так далее. Допустим, получено 10 сообщений.

Например, с помощью методов машинного обучения выполняют кластеризацию подсчитанных профилей, в результате которой профиль отправителя 1 и профиль отправителя 3 объединяют в один профиль отправителя 13, профили отправителя 8 и 9 – в профиль 89. Далее с помощью методов машинного обучения выполняют классификацию профилей отправителя 2, 4, 5, 6, 7, 10 и профилей отправителя 13, 89. В результате классификации все профили, кроме 13 и 89, имеют высокую степень схожести c известными профилями отправителей. Объединенные профили отправителя 13 и 89 имеют степень схожести с известными профилями отправителей из базы данных отправителей ниже предельного значения. Следовательно, профили отправителя 13 и 89 считаются неизвестными. В базе данных отправителей 250 создают отправителя, который по очереди получает имя U111, которому соответствует профиль отправителя 13, и отправителя, который по очереди получает имя U112, которому соответствует профиль отправителя 89. Объединенный профиль отправителя 13 имеет следующие параметры: хэш-код от тела 1 (идентичен 3), хэш-код от заголовка 1 (сильно схож с 3), доменное имя отправителя 1, доменное имя отправителя 3, IP-адрес отправителя 1, перечень IP-адресов отправителя 3, хэш-код от html-верстки 1.

Предельное значение степени схожести может быть определено статистически, эмпирически или задано экспертом. Могут быть случаи, когда несколько профилей соответствуют одному отправителю.

Помимо этого, средство выявления 220 предназначено для формирования набора электронных сообщений, полученных от выявленного отправителя, и передачи сформированного набора электронных сообщений средству обнаружения 230. Формирование набора электронных сообщений, полученных от выявленного отправителя, выполняют путем отбора из потока электронных сообщений 210 всех электронных сообщений от выявленного отправителя. Продолжая пример из предыдущего абзаца, выявленным отправителем является неизвестный отправитель U111, которому соответствует профиль 13. Соответственно, из электронных сообщений с профилями отправителя 1 и 3 формируют упомянутый набор электронных сообщений.

Средство обнаружения 230 предназначено для определения типа спама массовой рассылки на основании сформированного набора электронных сообщений при помощи сигнатур для выявления спама. Выявление массовой рассылки выполняют путем выявления схожих между собой групп электронных сообщений среди набора электронных сообщений, полученного от выявленного отправителя, с использованием методов машинного обучения. Выявленные группы электронных сообщений из сформированного набора электронных сообщений проверяют на наличие спама с использованием сигнатур выявления спама Каждому типу спама соответствует совокупность условий, при выполнении которых электронное сообщение однозначно причисляют к тому или иному типу. Например, для типа спама «фишинг» условиями являются наличие URL-ссылки (англ. Uniform Resource Locator — система унифицированных адресов электронных ресурсов, или единообразный указатель местонахождения ресурса (файла)) и текста электронного сообщения или хэш-кода, подсчитанного от текста электронного сообщения, содержащего характерные для фишинга словосочетания. Основные типы спама:

реклама товаров и услуг, в том числе и незаконных;

фишинг, в том числе «нигерийские письма» и «письма счастья»;

пропаганда;

распространение приложений, содержащих вредоносный код;

ложная благотворительность и т.д.

Продолжая пример из предыдущих абзацев, сформированный набор электронных сообщений, который состоит из электронных сообщений 1 и 3 от профиля отправителя 13, проверяют, выявляют наличие спама и его тип, например тип 4 – распространение приложений, содержащих вредоносный код. Набор электронных сообщений, который состоит из электронных сообщений 8 и 9 от профиля отправителя 89, не содержит спам.

Помимо этого, средство обнаружения 230 предназначено для формирования ограничений на получение электронных сообщений от отправителя, который рассылает спам определенного типа, и передачи данных о сформированных ограничениях средству отмены 240. Средство обнаружения 230 осуществляет формирование ограничения путем временного включения профилей отправителей, от которых выявлена массовая рассылка спама, в группу запрещенных.

Продолжая пример из предыдущих абзацев, злоумышленник с помощью объединенного профиля отправителя 13 рассылает электронные сообщения, содержащие спам типа 4, поэтому на него накладывают ограничения, а именно доменное имя отправителя 3, IP-адрес отправителя 1, перечень IP-адресов отправителя 3 помещают в список запрещенных на 2 недели.

Средство отмены 240 предназначено для проверки сформированных ограничений на наличие коллизий при помощи правил выявления коллизий из базы данных правил 260.

Под коллизией ограничения на получение электронных сообщений от отправителя понимают такую ситуацию, когда запрет на получение электронных сообщений от отправителя по какой-либо причине не является оправданным и может быть рассмотрена его полная отмена или частичное изменение.

Под правилом выявления коллизий понимают набор условий, при выполнении которого, выявляют необходимость отмены или изменения сформированного ограничения.

Одним из примеров правила выявления коллизии может быть следующий набор условий: определен тип спама «реклама», период ограничения – 1 неделя, IP-адрес из выявленного профиля отправителя использует компания или пользователь с положительной репутацией, IP-адрес ранее никогда не находился под ограничениями. При выполнении вышеупомянутых условий выявленный профиль отправителя корректируют, а отмеченный IP-адрес исключают из списка запрещенных, назначают повторную проверку выявленного профиля отправителя через 7 дней.

Другим примером правила выявления коллизий может быть следующий набор условий: определен тип спама «ложная благотворительность», период ограничения – 1 месяц, PTR-запись (англ. Domain Name Pointer - указатель, служащий как обратное отображения IP-адресов в именах хостов), соответствующая IP-адресу из выявленного профиля отправителя, имеет исключительно положительную репутацию, IP-адрес ранее никогда не находился под ограничениями. При выполнении вышеупомянутых условий выявленный профиль отправителя корректируют, а отмеченный IP-адрес исключают из списка запрещенных, назначают повторную проверку выявленного профиля отправителя через 1 день.

Еще одним примером правила выявления коллизий может быть следующий набор условий: определен тип спама «ложная благотворительность», период ограничения – 1 неделя, доменное имя из выявленного профиля отправителя существует 10 лет, владелец доменного имени реально существующий человек или компания с положительной репутацией, доменное имя ранее никогда не находилось под ограничениями. При выполнении вышеупомянутых условий выявленный профиль отправителя корректируют, а отмеченное доменное имя исключают из списка запрещенных, назначают повторную проверку выявленного профиля отправителя через 1 день.

Помимо этого, средство отмены 240 предназначено для изменения сформированного ограничения при обнаружении коллизии.

Продолжая пример из предыдущих абзацев, в ходе проверки наличия коллизии сработало два правила, которые предписывают исключение доменного имени 1 и одного из IP-адресов из перечня IP-адресов отправителя 3 из списка запрещенных. Таким образом корректируют профиль отправителя 13 и списки запрещенных доменных имен и IP-адресов.

База данных отправителей 250 предназначена для хранения данных об известных профилях отправителей. База данных правил 260 предназначена для хранения правил выявления коллизий. В качестве базы данных отправителей 250 и базы данных правил 260 могут быть использованы различные виды баз данных, а именно: иерархические (IMS, TDMS, System 2000), сетевые (Cerebrum, Сronospro, DBVist), реляционные (DB2, Informix, Microsoft SQL Server), объектно-ориентированные (Jasmine, Versant, POET), объектно-реляционные (Oracle Database, PostgreSQL, FirstSQL/J), функциональные и т.д. Правила могут быть созданы при помощи алгоритмов машинного обучения и автоматизированной обработки больших массивов данных.

Ниже представлены подробности реализации, полученные от технических специалистов, в упрощенном виде.

Реализация подсчета и объединения профилей отправителя:

Электронное сообщение 1:

Sender-IP: 1.1.1.1

From: alex@baddomain.com

To: test@localdomain

Content-type: text/html;

Subject: Hi!

<html>

<body>

<link href=”http://request/redirect.php”, rel=”try link”>

</body>

Электронное сообщение 3:

Sender-IP: 1.1.1.2

From: petr@graydomain.com

To: test@localdomain

Content-type: text/html;

Subject: Hello!

<html>

<body>

<link href=”http://pull/random.php”, rel=”good link”>

</body>

Данные электронные сообщения являются схожими по хэш-коду заголовков письма (header_md5: af14) и хэш-коду html-верстки (html_md5: ba6). Таким образом, профиль отправителя соотносится один ко многим с перечнем IP-адресов [1.1.1.1, 1.1.1.2].

Реализация использования правил выявления коллизий.

1. BLOCK_IP_LIST (список запрещенных) содержит записи: (1.1.1.2, 1.1.1.3, 1.1.1.4, 2.2.2.2)

ALLOW_IP_LIST_ORG (список доверенных) содержит записи:

1.1.1.2: Good_Organization

2.2.2.1: Good_Organization

При обнаружении в сформированных ограничениях информации об IP-адресе 1.1.1.2 ограничение будет изменено. Данный список доверенных отправителей получен в результате анализа множества потоков и ловушек для электронных сообщений, а также в результате выявления принадлежности к крупным организациям диапазонов IP-адресов и доменных имен.

2. BLOCK_IP_LIST содержит записи: (1.1.1.2, 1.1.1.3, 1.1.1.4, 2.2.2.3),

2021-10-08;1.1.1.2;none

2021-10-08;1.1.3;none

2021-10-08;2.2.2.3;mail.good.ptr

IP-адрес 2.2.2.3 исключат из списка запрещенных, потому что он не пройдет проверку PTR-записи.

3. BLOCK_DOMAIN_LIST содержит записи: (baddomain1, baddomain2, gooddomain)

Baddomain1;created: 2021-10-11;owner: unknown

Baddomain2;created: 2021-10-11;owner: unknown

Gooddomain;created: 2003-08-08;owner: good_company

Из списка запрещенных будет исключено доменное имя gooddomain, потому что оно не пройдет проверку на дату создания и владельца данного доменного имени.

Фиг. 3 иллюстрирует алгоритм функционирования системы ограничения получения электронных сообщений от отправителя массовой рассылки спама. На этапе 311 средство выявления 220 осуществляет выявление неизвестного отправителя электронных сообщений. На этапе 312 средство выявления 220 осуществляет формирование набора электронных сообщений, полученных от выявленного отправителя, и передает сформированный набор электронных сообщений средству обнаружения 230. На этапе 313 средство обнаружения 230 осуществляет определение типа спама массовой рассылки на основании сформированного набора электронных сообщений при помощи сигнатур для выявления спама. На этапе 314 средство обнаружения 230 осуществляет формирование ограничений на получение электронных сообщений от отправителя, который рассылает спам определенного типа, и передачу данных о сформированных ограничениях средству отмены 240. На этапе 315 средство отмены 240 осуществляет проверку сформированных ограничений на наличие коллизий при помощи правил выявления коллизий из базы данных правил 260. При наличии коллизий на этапе 317 средство отмены 240 осуществляет изменение сформированного ограничения. При отсутствии коллизий на этапе 316 система завершает работу.

Фиг. 4 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жёсткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жёсткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жёсткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жёсткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединён к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединён к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащён другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удалёнными компьютерами 49. Удалённый компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 4. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключён к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключён к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведённые в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определённого формулой.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА И СПОСОБ ОПРЕДЕЛЕНИЯ РЕЙТИНГА ЭЛЕКТРОННЫХ СООБЩЕНИЙ ДЛЯ БОРЬБЫ СО СПАМОМ | 2013 |

|

RU2541123C1 |

| ДЕТЕКТОР СПАМА, ВЫПОЛНЯЮЩИЙ ОПОЗНАВАТЕЛЬНЫЕ ЗАПРОСЫ | 2003 |

|

RU2381551C2 |

| Способ формирования сигнатуры для обнаружения спама | 2020 |

|

RU2758358C2 |

| ИНФРАСТРУКТУРА ДЛЯ ОБЕСПЕЧЕНИЯ ИНТЕГРАЦИИ АНТИСПАМОВЫХ ТЕХНОЛОГИЙ | 2004 |

|

RU2355018C2 |

| Система утилизации спама | 2021 |

|

RU2787308C1 |

| ПЕРЕЧНИ И ПРИЗНАКИ ИСТОЧНИКОВ/АДРЕСАТОВ ДЛЯ ПРЕДОТВРАЩЕНИЯ НЕЖЕЛАТЕЛЬНЫХ ПОЧТОВЫХ СООБЩЕНИЙ | 2004 |

|

RU2378692C2 |

| Система и способ классификации писем электронной почты | 2024 |

|

RU2828611C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2020 |

|

RU2745004C1 |

| Способ кластеризации электронных писем, являющихся спамом | 2021 |

|

RU2769633C1 |

| Способ обнаружения мошеннического письма, относящегося к категории внутренних ВЕС-атак | 2021 |

|

RU2766539C1 |

Изобретение относится к области информационной безопасности. Технический результат заключается в обеспечении защиты от получения электронных сообщений, содержащих спам, путем формирования и изменения ограничений на получение электронных сообщений от отправителей, которые массово рассылают спам. Заявленный результат достигается системой, осуществляющей ограничение получения электронных сообщений от отправителя массовой рассылки спама, которая содержит: средство выявления, средство обнаружения, средство отмены и базу данных правил, предназначенную для хранения правил выявления коллизий. 2 н. и 16 з.п. ф-лы, 4 ил.

1. Система ограничения получения электронных сообщений от отправителя массовой рассылки спама, при этом упомянутая система содержит:

а) средство выявления, предназначенное для:

выявления неизвестного отправителя электронных сообщений;

формирования набора электронных сообщений, полученных от выявленного отправителя;

передачи сформированного набора электронных сообщений средству обнаружения;

б) средство обнаружения, предназначенное для:

определения типа спама массовой рассылки на основании сформированного набора электронных сообщений при помощи сигнатур для выявления спама;

формирования ограничений на получение электронных сообщений от отправителя, который рассылает спам определенного типа;

передачи данных об ограничениях средству отмены.

в) средство отмены, предназначенное для:

проверки сформированных ограничений на наличие коллизий при помощи правил выявления коллизий из базы данных правил;

изменения сформированного ограничения при обнаружении коллизии;

г) базу данных правил, предназначенную для хранения правил выявления коллизий.

2. Система по п. 1, в которой средство выявления осуществляет выявление неизвестного отправителя электронных сообщений путем формирования профиля отправителя электронных сообщений и сравнения сформированного профиля отправителя с известными профилями отправителей из базы данных отправителей.

3. Система по п. 2, в которой под профилем отправителя понимают совокупность следующих данных: хэш-код от тела электронного сообщения, хэш-код от заголовка электронного сообщения, доменное имя отправителя, IP-адрес отправителя, хэш-код от html-верстки электронного сообщения.

4. Система по п. 1, в которой известные профили отправителей хранят в базе данных отправителей.

5. Система по п. 1, в которой средство обнаружения осуществляет формирование ограничения путем временного включения профиля отправителя, от которых выявлена массовая рассылка спама, в группу запрещенных.

6. Система по п. 1, в которой под правилом выявления коллизий понимают набор условий, при выполнении которого выявляют необходимость изменения сформированного ограничения.

7. Система по п. 1, в которой средство отмены при наличии коллизии изменяет сформированное ограничение путем исключения из списка запрещенных IP-адрес, который стал причиной коллизии.

8. Система по п. 1, в которой средство отмены при наличии коллизии изменяет сформированное ограничение путем исключения из списка запрещенных доменное имя, которое стало причиной коллизии.

9. Система по п. 1, в которой средство отмены при наличии коллизии изменяет профиль отправителя, в котором возникла коллизия.

10. Способ ограничения получения электронных сообщений от отправителя массовой рассылки спама, содержащий этапы, которые реализуются с помощью средств из системы по п. 1 и на которых:

а) выявляют неизвестного отправителя электронных сообщений;

б) формируют набор электронных сообщений, полученных от выявленного отправителя;

в) определяют тип спама массовой рассылки на основании сформированного набора электронных сообщений при помощи сигнатур для выявления спама;

г) формируют ограничение на получение электронных сообщений от отправителя, который рассылает спам определенного типа;

д) проверяют сформированные ограничения на наличие коллизий при помощи правил выявления коллизий из базы данных правил;

е) изменяют сформированное ограничение при обнаружении коллизии.

11. Способ по п. 10, в котором осуществляют выявление неизвестного отправителя электронных сообщений путем формирования профиля отправителя электронных сообщений и сравнения сформированного профиля отправителя с известными профилями отправителей из базы данных отправителей.

12. Способ по п. 12, в котором под профилем отправителя понимают совокупность следующих данных: хэш-код от тела электронного сообщения, хэш-код от заголовка электронного сообщения, доменное имя отправителя, IP-адрес отправителя, хэш-код от html-верстки электронного сообщения.

13. Способ по п. 10, в котором известные профили отправителей хранят в базе данных отправителей.

14. Способ по п. 10, в котором осуществляют формирование ограничения путем временного включения профилей отправителей, от которых выявлена массовая рассылка спама, в группу запрещенных.

15. Способ по п. 10, в котором под правилом выявления коллизий понимают набор условий, при выполнении которого выявляют необходимость изменения сформированного ограничения.

16. Способ по п. 10, в котором при наличии коллизии изменяют сформированное ограничение путем исключения из списка запрещенных IP-адрес, который стал причиной коллизии.

17. Способ по п. 10, в котором при наличии коллизии изменяют сформированное ограничение путем исключения из списка запрещенных доменное имя, которое стало причиной коллизии.

18. Способ по п. 10, в котором при наличии коллизии изменяют профиль отправителя, в котором возникла коллизия.

| СИСТЕМА И СПОСОБ ОПРЕДЕЛЕНИЯ РЕЙТИНГА ЭЛЕКТРОННЫХ СООБЩЕНИЙ ДЛЯ БОРЬБЫ СО СПАМОМ | 2013 |

|

RU2541123C1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| KR 100656354 B1, 11.12.2006. | |||

Авторы

Даты

2023-01-09—Публикация

2021-12-17—Подача