Изобретение относится к области защиты информации и может быть использовано для создания виртуальной сети на существующей структуре, модификации инфокоммуникационных сетей с целью защиты их от несанкционированного доступа (НСД) по сети, и может применяться как в одноранговых сетях, так и в распределенных сетях через сети доступа общего пользования.

Известны множество существующих решений, устройств и программно-аппаратных компонент, но они или требуют реализации данных функций на самом защищаемом конечном устройстве, чего на специализированном оборудовании не предусмотрено (станки ЧПУ, системы управления какими-либо технологическими процессами), или установлены на границе крупных сетей, обычно на выходе на внешние каналы связи.

Существуют встроенные системы безопасности (СБ), введенные во все современные платформы: Intel (Intel Management Engine, Intel ME, с 2005 года на всех), AMD (AMD Platform Security Processor/Secure Technology, AMD PSP, с 2013 года на всех), ARM (TrastZone с ARMv6/ARM11, с 2002 года, ARM11, Cortex- A/Pv). Перечисленные СБ работают до того, как платформы инициализируют и запустят внешние системы доверенной загрузки (программно-аппаратные комплексы Соболь [7] и другие аппаратные модули доверенной загрузки, межсетевые экраны).

Данные элементы безопасности платформ - СБ, запускаются первыми, осуществляют управление аппаратной структурой платформы до аппаратных модулей доверенной загрузки и могут осуществлять доступ ко всем компонентам в обход внешних по отношению к ним компонентов защиты, и могут быть источником несанкционированного доступа (НСД) в систему в обход других систем защиты.

При этом абсолютно все внутренние компоненты защиты не гарантированно защищают от незадекларированных возможностей (НДВ), например, вышеуказанных СБ или программного обеспечения, так как СБ совершенно не документированы в части функционала и алгоритмов. В части случаев данная система активна и на дежурном питании, когда в аппаратно-программных комплексах (АПК) система выключена, но питание на нее подается.

Известен способ обеспечения криптографической защиты информации в сетевой информационной системе по патенту РФ №2706176, G06F21/60, который относится к сетевым информационным системам и может быть использован для обеспечения криптографической зашиты информации.

Его недостаток состоит в том, что требуется установка сертификатов в открытой сети.

Известно устройство криптографической защиты информации, передаваемой по сетям связи по патенту РФ №2726144, H04L 9/06, 9/32, 23/04, которое описывает систему распределенной криптографической сети, с двойным кодированием, на канальном и абонентском уровне на центральном модуле передачи данных. Недостатком является сложность устройства.

Недостатком обладают и программные решения, типа «Континент-АП» [8], «CheckPoint Harmony Endpoint» [9], так как операционная система может отправлять свои данные вне учета данных программных компонент.Эти программные решения нельзя установить в те аппаратно-программные комплексы, для которых они не предназначены, в частности, станки с числовым программным управлением, другое технологическое оборудование, например, мониторинг критической информационной инфраструктуры. Комплексные решения, находящиеся вне ЭВМ, типа «Континент 3/4» [10], «CheckPoint» [11] и другие средства защиты, требуют качественной настройки и защищают всю сеть целиком, находясь в узлах сети, на ее границах, имеют значительную цену, но не обеспечивают защиту при возникновении каналов связи вне их контроля (например, подключенная ЭВМ с телефоном в качестве модема).

Существующие аналоги защищают всю сеть, но, если заражение сети идет изнутри или события НСД сумели произойти внутри сети, то защиты со стороны сети, в основном, нет.

Наиболее близким аналогом по технической сущности к предлагаемому является открытая инфокоммуникационная сеть с модулем криптографической защиты (СКЗ) «Континент» [10], принятая за прототип.

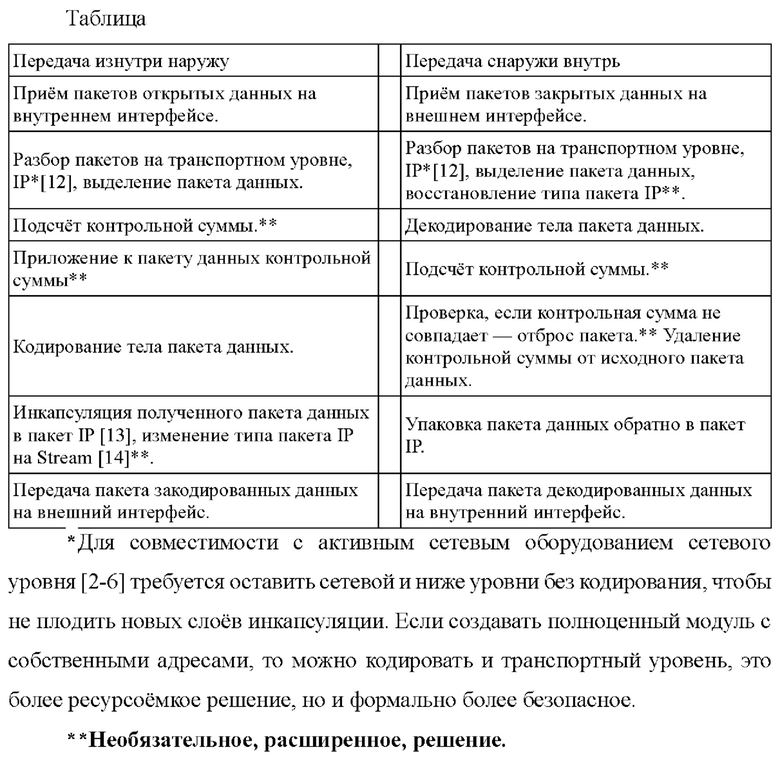

На фиг. 1 представлена укрупненная схема сети-прототипа, где обозначено:

1 - первый сегмент защищенной сети;

2 - второй объединенный сегмент защищенной сети; 1.1.1-1.1.i-с первого по i-й аппаратно-программные комплексы (АПК) первого сегмента сети;

1.3- сервер первого сегмента сети;

1.4 - автоматизированное рабочее место (АРМ) управления сетью «Континент» пункт управления (ПУ) центром управления сетью (ЦУС) первого сегмента сети;

1.2.1 - модуль сетевой криптографической защиты (СКЗ) первого

сегмента сети;

2.1.5 - ЦУС «Континент»;

2.1.1 - 2.1.ГП - с первого по m-й аппаратно-программные комплексы второго объединенного сегмента сети;

2.2.1 - модуль сетевой криптографической защиты (СКЗ) второго объединенного сегмента сети;

2.2.5 - сервер доступа (СД) «Континент» второго объединенного сегмента сети;

2.4 - АРМ администратора ПУ СД «Континент»;

3 - абонентский пункт (внешний аппаратно-программный комплекс).

Сеть-прототип содержит первый 1 сегмент и второй 2 объединенный сегмент защищенной сети. Первый сегмент 1 включает i аппаратно-программных комплексов с 1.1.1 по 1.1. i, а также сервер 1.3 и АРМ 1.4. Второй объединенный сегмент сети 2 включает m АПК с 2.1.1 по 2.1.т, а также АРМ 2.4. К внешним интерфейсам первого 1 сегмента сети и второго 2 объединенного сегмента сети подключены соответствующие модули сетевой криптографической защиты 2.1 и 2.2. При этом в качестве СКЗ 1.2.1 использован ЦУС «Континент» 2.1.5, а в качестве СКЗ 2.2.1 - сервер доступа «Континент» 2.2.5.

Автоматизированное рабочее место 1.4 служит для управления сетью «Континент» ПУ ЦУС 2.1.5 первого сегмента сети. АРМ администратора ПУ СД «Континент» 2.4 используется для управления сетью «Континент» ПУ ЦУС 2.2.5 второго сегмента сети.

Абонентский пункт, представляющий собой внешний (по отношению к АКП первого и второго сегментов защищенной сети) аппаратно-программный комплекс 3, имеет доступ к открытой сети (интернету).

Функционирование устройства-прототипа происходит следующим образом.

Для того, чтобы не допустить несанкционированного доступа, модули «Континент» 2.1.5 и 2.2.5, использующиеся в качестве СКЗ 1.2.1 и 2.2.1, подключаются на границах инфокоммуникационной сети, т.е. защищают всю сеть от внешних проникновений.

Недостатком такой защиты является то, что она требует качественной настройки и защищает всю сеть целиком, находясь в сегментах сети, а также имеет значительную цену, но не обеспечивает защиты при возникновении каналов связи вне их контроля (например, подключенная ЭВМ с телефоном в качестве модема), т.е. если события несанкционированного доступа сумели произойти внутри сети.

Задача - повышение уровня защищенности информации и безопасности путем выделения внутренней сети на существующей открытой сети.

Для решения поставленной задачи во внутреннюю сеть, формируемую модулями сетевой криптографической защиты, образованную внутри существующей открытой сети, включающую первый сегмент внутренней сети, содержащий первый аппаратно-программный комплекс (АПК) с установленным на внешнем интерфейсе первым модулем сетевой криптографической защиты (СКЗ) и соединенным по открытой сети с объединенным сегментом внутренней сети через его модуль СКЗ, а также с внешним АПК, при этом объединенный сегмент внутренней сети содержит m АПК, каждый из которых соединен с модулем СКЗ объединенного сегмента, согласно изобретению, введены (i-1), аппаратно-программных комплексов, к внешним интерфейсам каждого из которых подключены соответствующие модули сетевой криптографической защиты, при этом все СКЗ выполнены с возможностью пропуска через себя запросов только в рамках разрешенной модели общения - протоколов, с упрощенным по ресурсу кодированием или шифрованием с инкапсуляцией всего внутреннего трафика данных АПК, выше транспортного уровня к другим элементам сети, причем каждый из (i-1) СКЗ соединен по открытой сети с объединенным сегментом внутренней сети через его модуль СКЗ, каждый СКЗ включает блок транспортного кодирования/декодирования, выход которого соединен с входом блока формирования/распознавания пакетов, выход которого соединен с входом блока транспортного кодирования/декодирования, причем первый выход-вход блока транспортного кодирования/декодирования соединен с входом-выходом первого приемопередатчика, второй выход-вход блока транспортного кодирования/декодирования соединен со вторым входом-выходом второго приемопередатчика, выходы-входы обоих приемопередатчиков являются соответствующими выходами-входами СКЗ.

То есть на внешних интерфейсах каждого АПК, требующего изоляции от открытой (общей) сети и задействованного в технологических процессах обработки информации по сети, установлены модули СКЗ, обеспечивающие пропуск через себя запросов только в рамках разрешенной модели общения (протоколов), с упрощенным по ресурсу кодированием или шифрованием с инкапсуляцией всего внутреннего трафика данных АПК выше транспортного уровня к другим элементам сети. Дополнительной, опциональной, возможностью есть запрет передачи на внутренний интерфейс неправильно расшифровываемого/декодируемого или незашифрованного трафика.

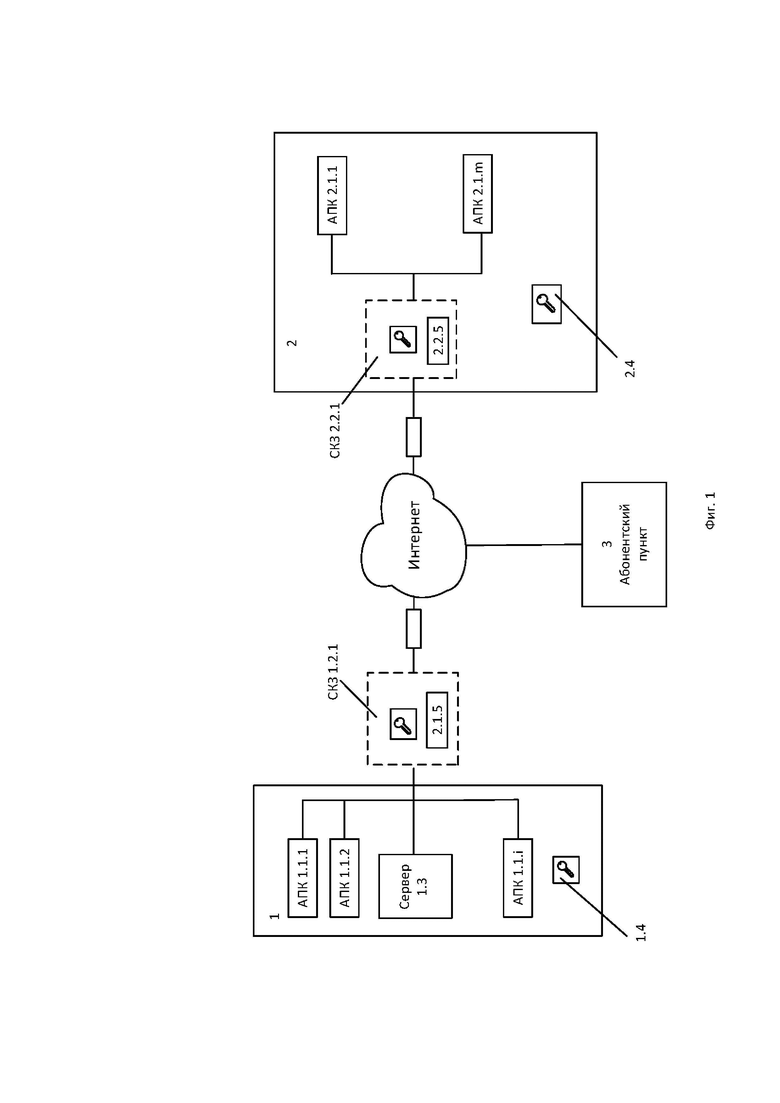

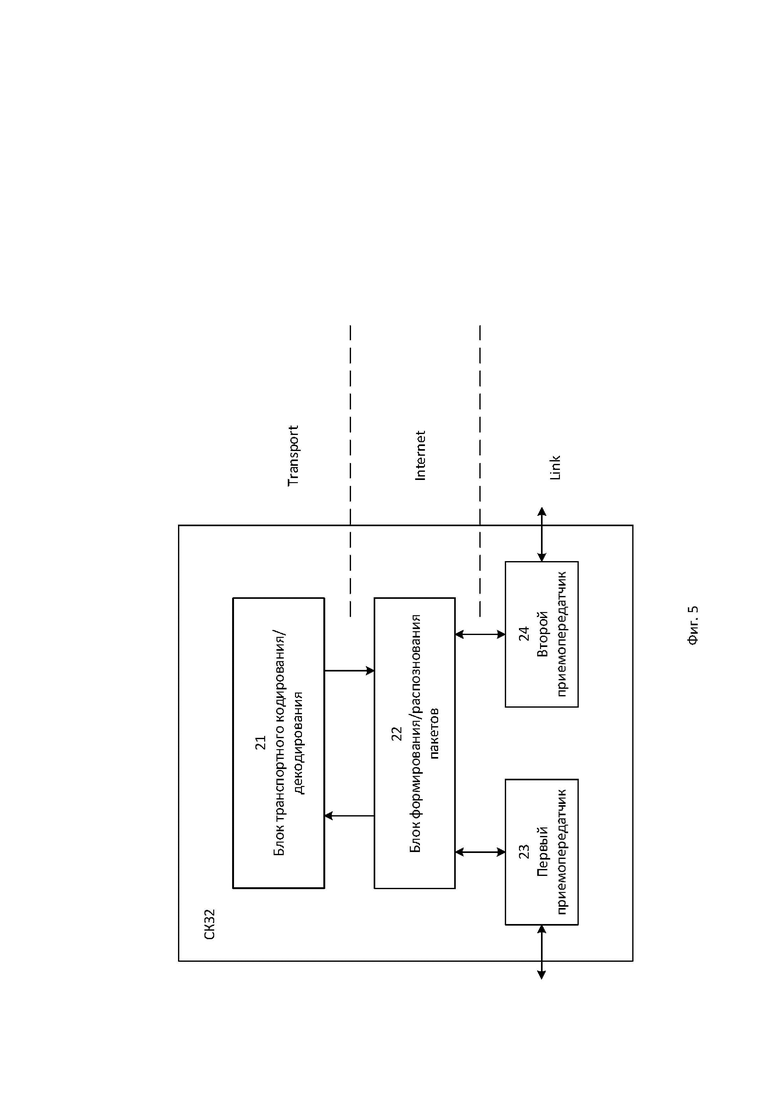

На фиг. 2 представлена схема предлагаемой внутренней сети, формируемой модулями сетевой криптографической защиты (СКЗ), где обозначено:

1.1 - 1.i - с первого по i-й сегменты внутренней сети;

1.1.1-1.1.i - c первого по i-й аппаратно-программные комплексы (АПК)

внутренней сети;

1.2.1 -1.2.i - с первого по i-й модули сетевой криптографической защиты (СКЗ) с первого по i-й сегментов внутренней сети;

1.3.1 - сервер третьего сегмента внутренней сети;

2 - объединенный сегмент внутренней сети;

2.1.1 - 2.1.m - с первого по m-й аппаратно-программные комплексы объединенного сегмента внутренней сети;

2.2.1 - модуль сетевой криптографической защиты объединенного сегмента внутренней сети;

2.3.1 - сервер второго объединенного сегмента внутренней сети;

4 - аппаратно-программный комплекс (АПКХ) открытой сети.

Предлагаемая внутренняя сеть, формируемая модулями сетевой криптографической защиты 1.2.1 - 1.2.i, 2.2.1 содержит с первого 1.1 по i-й 1.i сегменты внутренней сети, каждый из которых включает аппаратно-программные комплексы АПК 1.1.1-1.1.in сервер 1.3.1, (который представим в качестве j-го АПК), с установленными на внешних интерфейсах модулями СКЗ 1.2.1 - 1.2.i соответственно. А также содержит объединенный сегмент внутренней сети 2, на внешнем интерфейсе которого установлен модуль СКЗ 2.2.1, соединенный с каждым из АПК 2.1.1 - 2.1.m и сервером 2.3.2, (который представим, как j-й АПК). При этом сегменты внутренней сети 1.1 - 1.i через соответствующие СКЗ 1.2.1 - 1.2.i по открытой сети соединены через СКЗ 2.2.1 с АПК 2.1.1 - 2.1.m. Внешний АПКХ 3 имеет связь по открытой сети, но без доступа во внутреннюю сеть.

Функционирование заявляемой сети происходит следующим образом.

Наличие СКЗ 1.2.1 - СКЗ 1.2.1, подключенных к выходам-входам сегментов внутренней сети 1.1 - l.i и сервера 1.3.1 (j-го АПК) не позволяет стороннему АПКХ 3 соединиться с АПК 1.1.1 - 1.1.i и сервером 1.3.1 (j-м АПК). Соединение между абонентами АПК 1.1.1- 1.1.i и АПК 2.1.1- 2.1.ш возможны благодаря тому, что на вход-выход объединенного сегмента внутренней сети 2 подключен СКЗ 2.2.1, который разрешает соединение с АПК каждого сегмента 1.1 - 1.1.i, но не разрешает соединение с АПКХ 3 по открытой сети.

Таким образом формируется защищенная внутренняя сеть, которая построена на уже существующей открытой сети путем подключения модулей СКЗ к каждому АПК 1.1 - 1.1.i первого сегмента сети, а также к объединенному сегменту 2, объединяющему с первого по m АПК (АПК 2.1.1 -2.1.т).

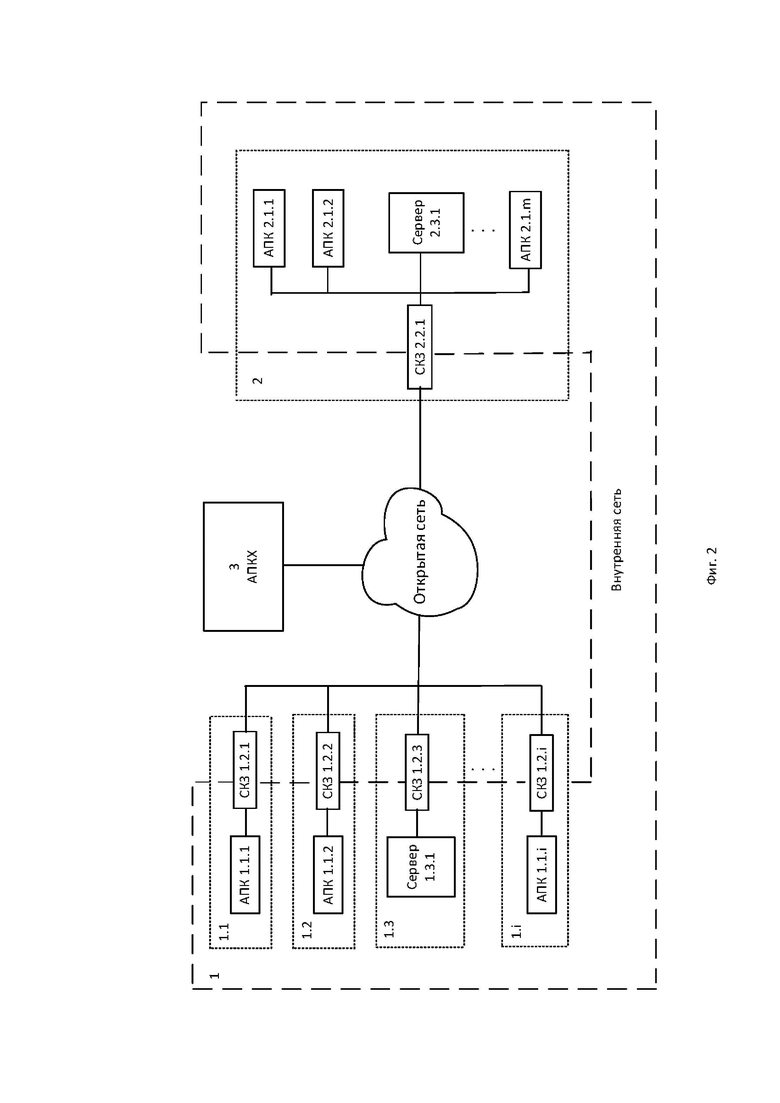

Представим вариант построения внутренней сети для двух аппаратно-программных комплексов внутренней сети и одного внешнего АПКХ 3, обозначающего любой комплекс вне внутренней сети, схема которой представлена на фиг. 3, где обозначено:

1.1.1 - аппаратно-программный комплекс первого сегмента внутренней сети (АПК);

2.1.1 - аппаратно-программный комплекс объединенного сегмента внутренней сети);

1.2.1 - модуль сетевой криптографической защиты первого сегмента внутренней сети (СКЗ);

2.2.2 - модуль сетевой криптографической защиты объединенного сегмента внутренней сети;

3 - внешний аппаратно-программный комплекс (АПКХ).

Внутренняя сеть содержит АПК 1.1.1, который соединен с модулем СКЗ 1.2.1, образуя первый сегмент внутренней сети 1.1 (фиг. 2), который в свою очередь, соединен по открытой сети с модулем СКЗ 2.2.1, соединенным с АПК 2.1.1 объединенного сегмента внутренней сети. Внешний (по отношению к АПК 1.1.1 и АПК 2.1.1) аппаратно- программный комплекс АПКХ 3 имеет доступ к открытой сети. Внутренняя сеть организована между АПК 1.1.1 и АПК 2.1.1. На них настройки сети с исходных до установки модулей СКЗ 1.2.1 и СКЗ 2.2.1 не меняются.

Функционирование предлагаемой внутренней сети происходит следующим образом.

Ситуация №1.

АПК 1.1.1 формирует пакет данных, который должен дойти на АПК 2.1.1. Пакет проходит через модуль СКЗ 1.2.1, тело пакета выше заголовка IP кодируется.

В дальнейшем, пакет проходит на модуль СКЗ 2.2.1, тело пакета декодируется вне заголовка IP, данные приходят на уровень приложения АПК 2.1.1

Ситуация №2.

АПК 1.1.1 формирует пакет данных, который должен дойти на АПКХ 3. Пакет проходит через модуль СКЗ 1.2.1, тело пакета выше заголовка IP кодируется. В дальнейшем пакет проходит на АПКХ 3, тело пакета вне заголовка IP является не корректным и сетевой подсистемой отбрасывается. Данные не приходят на уровень приложения АПКХ 3.

Ситуация №3.

АПКХ 3 формирует пакет данных, который должен дойти на АПК 2.1.1. Пакет проходит через модуль СКЗ 2.2.1, тело пакета выше заголовка IP декодируется. В дальнейшем, пакет проходит на АПК 2.1.1, тело пакета вне заголовка IP является не корректным и сетевой подсистемой отбрасывается. Данные не приходят на уровень приложения АПК 2.1.1.

В обратном порядке получается точно так же, т.е. пакеты с АПК 2.1.1 проходят на АПК 1.1.1, а другие сочетания не проходят.

Дополнительные стрелки через модуль СКЗ 2.2.1 и обратные на фиг. 3 не изображены, чтобы не загромождать схему, т.к. логика работы полностью обратима.

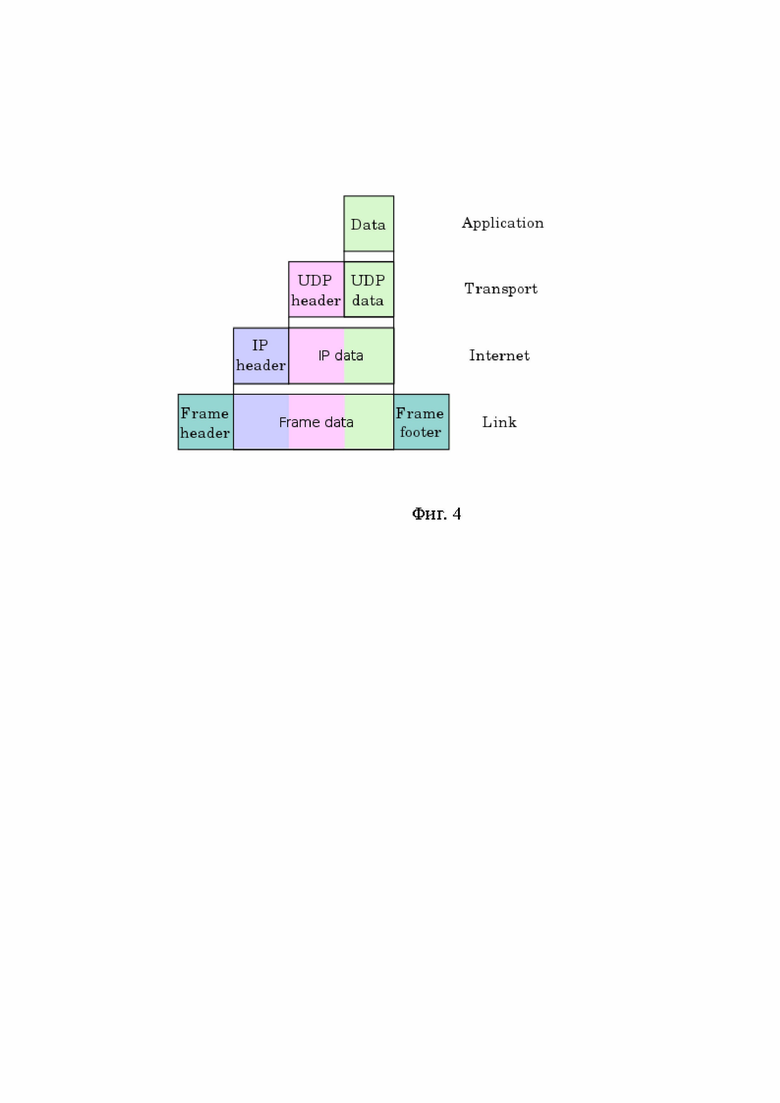

Предлагаемый модуль СКЗ выполнен в виде отдельного устройства, работающего в формате прозрачного шлюза [1], с кодированием информации на четвертом, транспортном уровне сети по семиуровневой модели Open System Interconnection, далее модели OSI [2, 3, 5, 6], или на третьем транспортном уровне по четырехуровневой модели TCP/IP (DOD) [4, 5, 6]. Этим достигается упрощение устройства и снижение его стоимости.

Таким образом, модуль СКЗ создает на транспортном уровне виртуальные сети, в которые штатным образом абоненты снаружи не имеют доступа, так как не знают правила кодирования информации или ключа шифрования.

Заявляемый модуль может быть реализован не только в микроконтроллерном исполнении, но и на программируемых логических матрицах, т.к. изменений в заголовке не происходит, меняется только тело пакета внутри IP-пакета - IP data, (фиг. 4) [13]. Также можно реализовать его не в виде шлюза, а в виде сетевой платы, которая в прозрачном режиме для АПК будет кодировать пакеты.

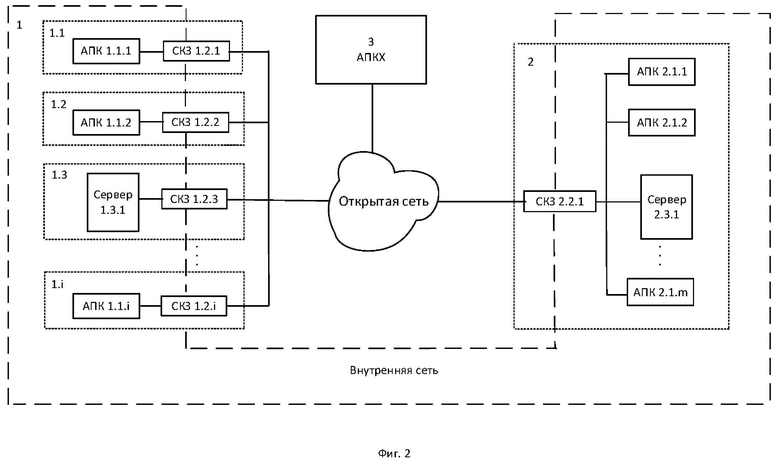

На фиг. 5 приведена схема модуля СКЗ, где обозначено:

21 - блок транспортного кодирования/декодирования;

22 - блок формирования/распознавания пакетов;

23, 24 - первый и второй приемопередатчики.

Модуль СКЗ содержит блок транспортного кодирования/декодирования 21, выход которого соединен с входом блока формирования/распознавания пакетов 22, выход которого соединен с входом блока 21. Первый выход-вход блока 22 соединен с входом-выходом первого приемопередатчика 23. Второй выход-вход блока 22 соединен со вторым входом-выходом второго приемопередатчика 24. Выходы-входы обоих приемопередатчиков являются соответствующими выходами-входами СКЗ.

Предлагаемый модуль СКЗ позволяет обеспечить создание внутренних (выделенных приватных сетей) там, где оборудование не обеспечивает защиту данных. При его использовании создаются на логическом уровне виртуальные сети, в которые абоненты снаружи штатным образом не имеют доступа.

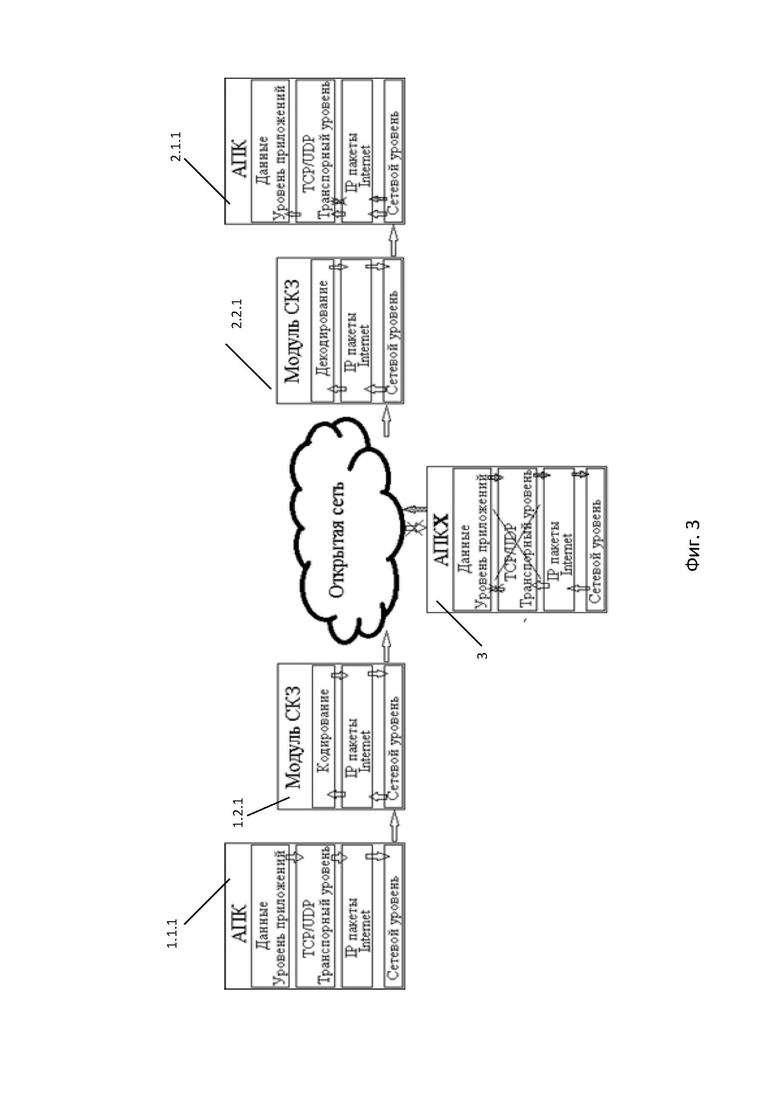

Пояснение работы модуля СКЗ представлены в таблице соответствия операций передачи изнутри наружу и снаружи внутрь.

Для упрощенной реализации защиты, не требующей лицензии на разработку средств криптографической защиты, предлагается использовать вариант с кодированием информации, без использования ключевой информации.

Например, по 4 бита преобразовывать, используя S-блок [15], по 8 этапов кодирования для преобразования информации, и по 8+8 этапов (т.е. два раза по 8 этапов) - данные будут исходными, без изменений.

Модуль СКЗ позволяет закрыть информацию от прямого просмотра, передаваемую по сети между защищаемыми объектами.

При разработке криптографических модулей необходимо учитывать законодательную и нормативную руководящую документацию, в частности ГОСТ Р 1323565.1.012-2017 [16], Постановление правительства от 16 апреля 2012 г. N313 [17].

При необходимости связи таких защищенных сегментов (АПК с предлагаемым модулем) с внешним миром делать выделенные отдельные точки обмена трафика с жестко определенными правилами и отсутствием функционала внутренней сети (шлюз, демилитаризованная зона [18]), с двумя портами обмена трафиком.

Предлагаемое техническое решение позволяет реализовать жесткое разграничение внешнего и внутреннего трафика автоматизированной системы управления, исключить нежелательную не декларированную активность систему безопасности, активность операционных систем и программного обеспечения.

При использовании предлагаемых модулей СКЗ реализуется достаточно недорогое аппаратное средство защиты, обеспечивающее увеличение защищенности систем, не имеющих в своем составе средств защиты в условиях неопределенных/неизвестных возможных воздействий по сети.

Технический результат заключается в повышении уровня защищенности информации и безопасности путем выделения внутренней сети внутри существующей структуры сети.

Источники информации.

1. https://infocisco.ru/network_devices.html

2. https://ru.wikipedia.org/wiki/%D0%A1%D0%B5%D1%82%DQ%B5%DQ%B2%DQ%BQ%D1%8F %DQ%BC%DQ%BE%DQ%B4%DQ%B5%DQ%BB %D1%8C_OSI

3. https://infocisco.ru/network_model_osi.html

4. https://ru.wikipedia.org/wiki/ТСР/IP

5. https://infocisco.ru/network_model_tcpip.html

6. https://community.fs.com/ru/blog/tcpip-vs-osi-whats-the-difference-between-the-two-models.html

7. https://www.securitycode.ru/products/pak_sobol/

8. https://www.securitycode.ru/products/skzi-kontinent-ap/

9. https://www.checkpoint.com/harmony/advanced-endpoint-protection/

10. https://www.securitycode.ru/products/kontinent-4/

11. https://www.checkpoint.com/quantum/remote-access-vpn/

12. https //ru.wikipedia.org/wiki/IPv4

13. https://ru.wikipedia.org/wiki/%D0%98%D0%BD%D0%BA%D0%B0%D0%BF%D1%81%D1%83%D0%BB%D1%8F%D1%86%D0%B8%D1%8F_(%D0%BA%D0%BE%D0%BC%D0%BF%D1%8C%D1%8E%D1%82%D0%B5%D1%80%D0%BD%D1%8B%D0%B5_%D1%81%D0%B5%D1%82%D0%B8)

14. https://ru.wikipedia.org/wiki/IPv5, https://datatracker.ietf.org/doc/html/rfс1819

15. https://ru.wikipedia.org/wiki/S-%DO%B1%DO%BB%DO%BE%DQ% BA_(%D0%B8%D0%BD%D1%84%D0%BE%D1%80%D0%BC%D0%B0%D1%82%D0%B8%D0%BA%D0%B0)

16. https://www.standards.ru/document/6374437.aspx

17. https://base.garant.ru/70164728/

18. https://ru.wikipedia.org/wiki/DMZ_(%D0%ВА%Р0%ВЕ%Р0%ВС% D0%BF%D1%8C%D1%8E%D1%82%D0%B5%D1%80%D0%BD%D1%8B%D 0%B5%D1%81%D0%B5%D1%82%D0%B8')

| название | год | авторы | номер документа |

|---|---|---|---|

| ПРЕДМЕТ ПОЯСНОЙ ОДЕЖДЫ И КОМПЛЕКТ ПОЯСОВ ДЛЯ НЕГО | 2023 |

|

RU2822420C1 |

| Система контроля безопасности сети передачи данных | 2023 |

|

RU2834591C1 |

| Система защиты информации системы управления движением электропоездов в автоматическом режиме | 2023 |

|

RU2806927C1 |

| Способ обеспечения криптографической защиты информации в сетевой информационной системе | 2019 |

|

RU2706176C1 |

| Многосюжетное устройство визуально-звукового воспроизведения информации | 2022 |

|

RU2787429C1 |

| Способ многопоточной защиты сетевого трафика и система для его осуществления | 2015 |

|

RU2625046C2 |

| СПОСОБ И СИСТЕМА ДИСТАНЦИОННОГО УПРАВЛЕНИЯ УДАЛЕННЫМИ ЭЛЕКТРОННЫМИ УСТРОЙСТВАМИ | 2021 |

|

RU2766542C1 |

| КОНТРОЛЬНО-ИЗМЕРИТЕЛЬНАЯ СИСТЕМА МОНИТОРИНГА | 2017 |

|

RU2662726C1 |

| Комплекс аппаратно-программных средств, создающий защищенную облачную среду с автономной полнофункциональной инфраструктурой логического управления с биометрико-нейросетевой идентификацией пользователей и с аудитом подключаемых технических средств | 2016 |

|

RU2635269C1 |

| Способ снижения эффективности систем извлечения информации, использующих индивидуальную структуру излучаемых сигналов | 2021 |

|

RU2768255C1 |

Изобретение относится к области вычислительной техники для защиты информации. Технический результат заключается в повышении уровня защищенности информации и безопасности путем выделения внутренней сети внутри существующей открытой сети. Технический результат достигается за счет того, что введены (i-1), аппаратно-программных комплексов, к внешним интерфейсам каждого из которых подключены соответствующие модули сетевой криптографической защиты. Причем каждый из (i-1) СКЗ соединен по открытой сети с объединенным сегментом внутренней сети через его модуль СКЗ. То есть на внешних интерфейсах каждого АПК, требующего изоляции от открытой (общей) сети и задействованного в технологических процессах обработки информации по сети, установлены модули СКЗ, обеспечивающие пропуск через себя запросов только в рамках разрешенной модели общения (протоколов), с упрощенным по ресурсу кодированием или шифрованием с инкапсуляцией всего внутреннего трафика данных АПК выше транспортного уровня к другим элементам сети. 5 ил., 1 табл.

Внутренняя сеть, формируемая модулями сетевой криптографической защиты, образованная внутри существующей открытой сети, включающей первый сегмент внутренней сети, содержащий первый аппаратно-программный комплекс (АПК) с установленным на внешнем интерфейсе первым модулем сетевой криптографической защиты (СКЗ) и соединенным по открытой сети с объединенным сегментом внутренней сети через его модуль СКЗ, а также с внешним АПК, при этом объединенный сегмент внутренней сети содержит m АПК, каждый из которых соединен с модулем СКЗ объединенного сегмента, отличающаяся тем, что введены (i-1), аппаратно-программных комплексов, к внешним интерфейсам каждого из которых подключены соответствующие модули сетевой криптографической защиты, при этом все СКЗ выполнены с возможностью пропуска через себя запросов только в рамках разрешенной модели общения – протоколов, с упрощённым по ресурсу кодированием или шифрованием с инкапсуляцией всего внутреннего трафика данных АПК, выше транспортного уровня к другим элементам сети, причем каждый из (i-1) СКЗ соединен по открытой сети с объединенным сегментом внутренней сети через его модуль СКЗ, каждый СКЗ включает блок транспортного кодирования/декодирования, выход которого соединен с входом блока формирования/распознавания пакетов, выход которого соединен с входом блока транспортного кодирования/декодирования, причем первый выход-вход блока транспортного кодирования/декодирования соединен с входом-выходом первого приемопередатчика, второй выход-вход блока транспортного кодирования/декодирования соединен со вторым входом-выходом второго приемопередатчика, выходы-входы обоих приемопередатчиков являются соответствующими выходами-входами СКЗ.

| СИСТЕМЫ И СПОСОБЫ ДЛЯ КРИПТОГРАФИЧЕСКОЙ БЕЗОПАСНОСТИ КАК СЕРВИС | 2014 |

|

RU2630751C2 |

| Способ обеспечения криптографической защиты информации в сетевой информационной системе | 2019 |

|

RU2706176C1 |

| Устройство криптографической защиты информации, передаваемой по сетям связи | 2019 |

|

RU2726144C1 |

| US 20210111875 A1, 15.04.2021 | |||

| US 20190140834 A1, 09.05.2019. | |||

Авторы

Даты

2023-08-16—Публикация

2022-12-13—Подача