Область техники, к которой относится изобретение

Предлагаемое изобретение относится к области обеспечения безопасности информации, обрабатываемой в автоматизированных информационных системах (АИС), а именно к способам и системам контроля целостности электронных документов, учитывающим компонентный состав и длительность их жизненного цикла, и может найти применение в АИС электронного документооборота (АИС ЭД), в условиях преднамеренных и непреднамеренных воздействий уполномоченных пользователей (инсайдеров).

Уровень техники

Известны способы контроля целостности данных за счет вычисления контрольных сумм и сравнения их с эталонными (Патент РФ №2145727 опубл. 20.02.2000; Патент РФ №2467495 опубл. 20.11.2012; Патент РФ №2628894 опубл. 06.09.2016), а также способы, основанные на применении криптографических методов: ключевое и бесключевое хеширование, средства электронной подписи (Патент РФ №2408071 опубл. 27.12.2010; Патент РФ №2500027 опубл. 27.11.2013, Патент РФ №2637486, опубл. 04.12.2017, Патент РФ №2726930, опубл. 16.07.2020).

Данные способы не учитывают компонентный состав электронного документа, представляющего собой совокупность содержательной информации - контента, и набора его метаданных, что является для них общим недостатком.

Известен способ обеспечения интегративной целостности электронных документов (Заявка на патент РФ №2022124983, опубл. 22.09.2022), суть которого заключается в применении к его компонентам (контенту и метаданным) криптографических хэш-функций, результаты которых вычисляются по типу бинарного дерева Меркла, позволяющего повысить уровень защищенности электронных документов, обрабатываемых АИС ЭД, с возможностью контроля их целостности, а также обнаружения и локализации контента и записей метаданных, подвергшихся несанкционированной модификации со стороны уполномоченных пользователей (инсайдеров).

К недостатку способа следует отнести отсутствие возможности управления временными параметрами жизненного цикла электронного документа, обрабатываемого АИС ЭД.

Наиболее близким по своей технической сущности к заявленному изобретению (прототипом) является способ формирования АИС ЭД гибридной архитектуры (Елисеев Н.И., Тали Д.И. Управление темпоральными свойствами электронных документов. В сборнике: Информатика: проблемы, методология, технологии. Сборник материалов XIX международной научно-методической конференции. Под ред. Д.Н. Борисова. 2019. С. 717-722. Режим доступа: https://www.elibrary.ru/download/elibrary_37422347_86618325.pdf. Дата обращения: 09.03.2023), представляющей собой двухядерную подсистему хранения электронных документов, включающую изолированное ядро длительного хранения электронных документов и общедоступное ядро кратковременного хранения электронных документов. Причем электронная подпись (ЭП) документов долговременного существования является порождающей для электронной подписи документов кратковременного существования и существует только в доверенной среде хранения эталонных сигнатур, что делает его недоступным для пользователей подсистемы кратковременного хранения электронных документов. При этом к криптографической стойкости ЭП подсистемы кратковременного хранения электронных документов предъявляются более низкие требования, определяемые их незначительными сроками существования.

Существенным признаком, отличающим прототип от известных аналогов, является реализация возможности более эффективного перераспределения ресурсов АИС ЭД с учетом необходимых и достаточных соотношений времени хранения и криптографической стойкости электронных документов за счет управления их темпоральными свойствами.

Недостатком известного способа является отсутствие функциональной возможности иерархичного контроля целостности электронных документов, учитывающего среду хранения и сроки их жизненного цикла.

Известна автоматизированная система электронного документооборота (Патент РФ №2334273 опубл. 20.09.2008). Система содержит блок приема новых документов, блоки селекции базового адреса документа в базе данных сервера, блоки фиксации числа документов в системе, блоки определения последовательности выборки документов из базы данных сервера, блоки формирования текущего адреса записи и считывания документов, блоки идентификации документа, блоки приема записей базы данных сервера, блок коммутации каналов передачи документов другим объектам системы, блок приема документов с других объектов системы.

Недостатком известной системы является низкий уровень защищенности электронных документов.

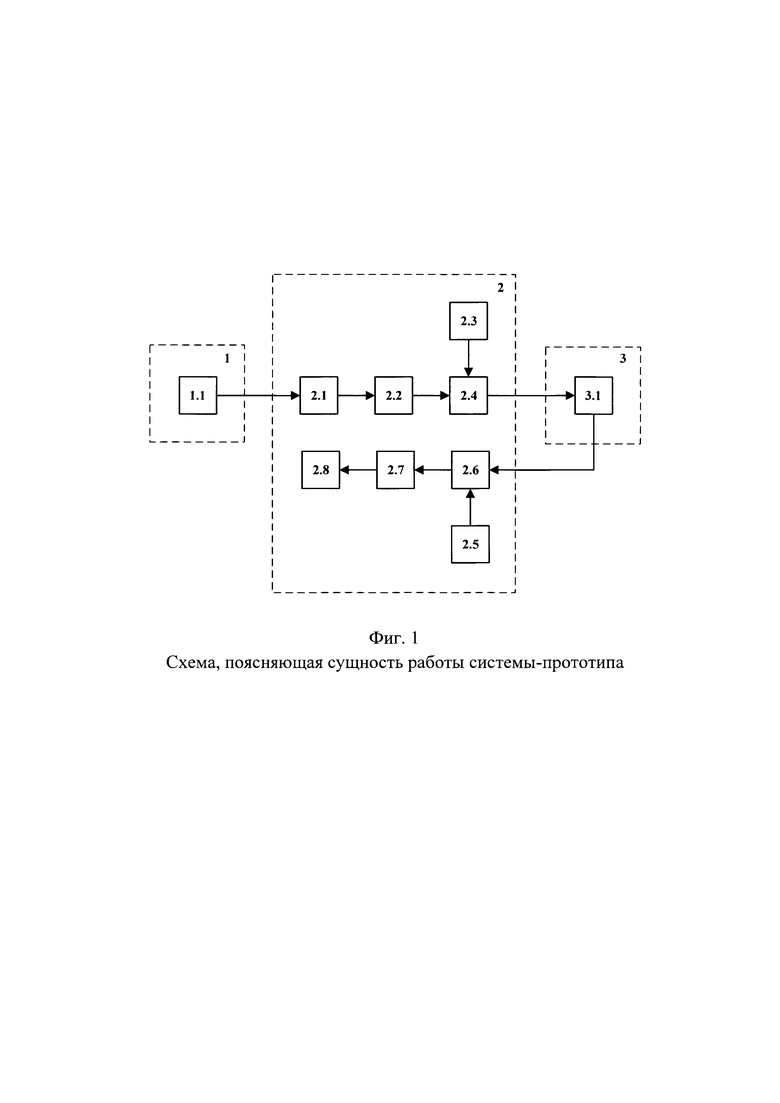

Наиболее близкой к технической сущности предлагаемой системы (прототипом) является система защищенного электронного документооборота (Патент РФ №2623899 опубл. 29.06.2017), основанная на использовании ЭП (фиг. 1).

Система защищенного электронного документооборота состоит из: подсистемы хранения электронных документов, представленной блоком хранения, подсистемы защиты информации, представленной блоком выделения защищаемой информации, блоком формирования хэш-кодов электронных документов, блоком хранения ключей ЭП, блоком зашифрования, блоком расшифрования, блоком хранения ключей проверки ЭП, блоком хранения эталонных хэш-кодов защищаемой информации, блоком сравнения значений хэш-кодов электронных документов, подсистемы пользовательского окружения, представленной блоком технических и программных средств автоматизации.

Техническое решение реализовано следующим образом: выход блока хранения электронных документов соединен с входом блока выделения защищаемой информации, выход которого соединен с входом блока формирования хэш-кодов электронных документов, вход блока зашифрования одновременно соединен с выходом блока формирования хэш-кодов электронных документов и выходом блока хранения ключей ЭП, выход блока зашифрования соединен с входом блока технических и программных средств автоматизации, вход блока расшифрования одновременно соединен с выходом блока технических и программных средств автоматизации и выходом блока хранения ключей проверки ЭП, выход блока расшифрования связан с входом блока хранения эталонных хэш-кодов защищаемой информации, выход которого соединен с входом блока сравнения значений хэш-кодов электронных документов.

Недостатком данной системы является отсутствие механизмов хранения электронных документов, учитывающих временные параметры жизненного цикла электронного документа и процедур его обработки в процессе функционирования АИС ЭД.

Раскрытие изобретения (его сущность)

а) технический результат, на достижение которого направлено изобретение

Целью заявляемого изобретения является разработка способа и системы иерархичного контроля целостности электронных документов, расширяющих функциональные возможности системы защищенного электронного документооборота за счет включения в ее состав подсистем долговременного и кратковременного хранения, учитывающих временные параметры жизненного цикла электронных документов, что позволит повысить уровень защищенности электронных документов, обрабатываемых АИС ЭД, с возможностью контроля их целостности на протяжении всего жизненного цикла.

б) совокупность существенных признаков

Технический результат изобретения достигается тем, что:

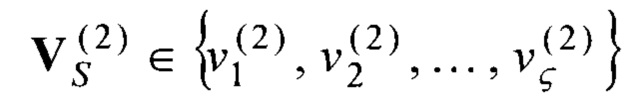

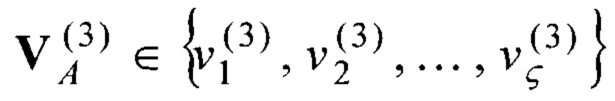

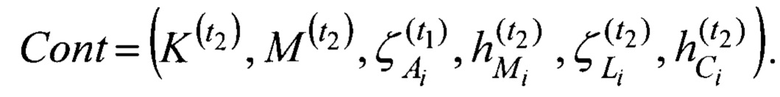

1. В известном способе, контроль целостности электронных документов  реализуется системах электронного документооборота гибридной архитектуры, включающей в себя две функционально разделенные подсистемы долговременного и кратковременного хранения электронных документов. ЭП документов долговременного существования является порождающей для ЭП документов кратковременного существования и существует только в доверенной среде хранения эталонных сигнатур, что делает его недоступным для пользователей подсистемы кратковременного хранения электронных документов. При этом к криптографической стойкости ЭП подсистемы кратковременного хранения электронных документов предъявляются более низкие требования, определяемые их незначительными сроками существования. Новым является то, что используются множества ключей

реализуется системах электронного документооборота гибридной архитектуры, включающей в себя две функционально разделенные подсистемы долговременного и кратковременного хранения электронных документов. ЭП документов долговременного существования является порождающей для ЭП документов кратковременного существования и существует только в доверенной среде хранения эталонных сигнатур, что делает его недоступным для пользователей подсистемы кратковременного хранения электронных документов. При этом к криптографической стойкости ЭП подсистемы кратковременного хранения электронных документов предъявляются более низкие требования, определяемые их незначительными сроками существования. Новым является то, что используются множества ключей  подсистемы долговременного хранения,

подсистемы долговременного хранения,  подсистемы кратковременного хранения, автора

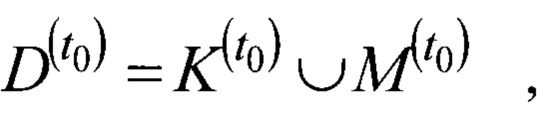

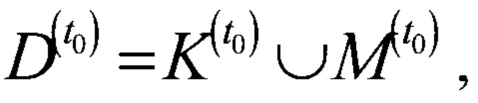

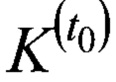

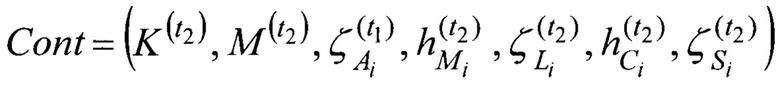

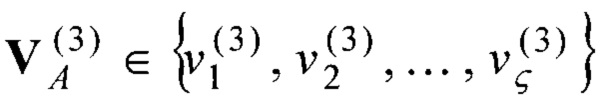

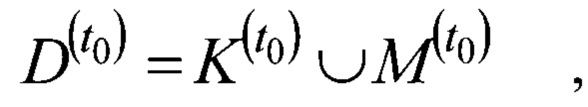

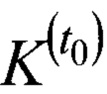

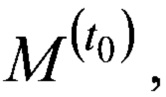

подсистемы кратковременного хранения, автора  электронного документа. В момент формирования t0 электронного документа в памяти системы обработки данных образуется информационный блок

электронного документа. В момент формирования t0 электронного документа в памяти системы обработки данных образуется информационный блок  представляющий собой электронный документ, создаваемый объединением подмножества контента

представляющий собой электронный документ, создаваемый объединением подмножества контента  и подмножества метаданных

и подмножества метаданных  В момент времени t1 электронного документа

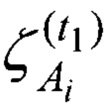

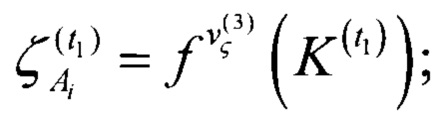

В момент времени t1 электронного документа  над контентом

над контентом  производится операция криптографического преобразования

производится операция криптографического преобразования  на ключах

на ключах  в результате чего образуется значение сигнатуры

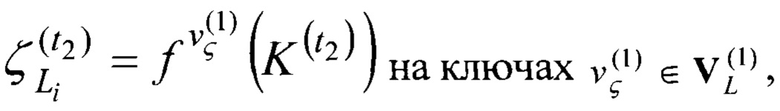

в результате чего образуется значение сигнатуры  автора электронного документа, которое отправляется в доверенную среду хранения эталонных сигнатур. Следующим этапом t2 жизненного цикла электронного документа является реализация процедуры его долговременного хранения, при которой над его контентом

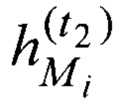

автора электронного документа, которое отправляется в доверенную среду хранения эталонных сигнатур. Следующим этапом t2 жизненного цикла электронного документа является реализация процедуры его долговременного хранения, при которой над его контентом  выполняется операция криптографического преобразования

выполняется операция криптографического преобразования  на ключах

на ключах  в результате чего формируется значение сигнатуры ЭП

в результате чего формируется значение сигнатуры ЭП  подсистемы долговременного хранения.

подсистемы долговременного хранения.

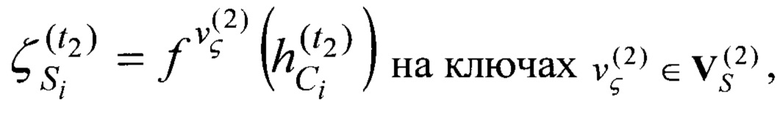

Одновременно с этим выполняется операция криптографического преобразования  над его метаданными

над его метаданными  результатом которого является вычисление значения хэш-кода

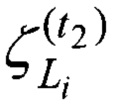

результатом которого является вычисление значения хэш-кода  В тот же момент времени t2 над полученными значениями сигнатуры

В тот же момент времени t2 над полученными значениями сигнатуры  подсистемы долговременного хранения и хэш-кода

подсистемы долговременного хранения и хэш-кода  выполняется операция конкатенации

выполняется операция конкатенации  над результатом которой выполняется операция криптографического преобразования

над результатом которой выполняется операция криптографического преобразования  результатом которого является вычисление значения хэш-кода

результатом которого является вычисление значения хэш-кода  контроля целостности электронного документа, над которым вновь производится операция криптографического преобразования

контроля целостности электронного документа, над которым вновь производится операция криптографического преобразования  на ключах

на ключах  в результате чего формируется значение сигнатуры ЭП

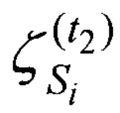

в результате чего формируется значение сигнатуры ЭП  подсистемы кратковременного хранения. Полученные значения сигнатуры ЭП

подсистемы кратковременного хранения. Полученные значения сигнатуры ЭП  подсистемы долговременного хранения, хэш-кодов

подсистемы долговременного хранения, хэш-кодов  метаданных и

метаданных и  контроля целостности электронного документа, ЭП

контроля целостности электронного документа, ЭП  подсистемы кратковременного хранения сохраняются в доверенной среде хранения эталонных сигнатур. Контроль целостности электронного документа, используемого в пользовательском окружении осуществляется на основе вычисления хэш-кода

подсистемы кратковременного хранения сохраняются в доверенной среде хранения эталонных сигнатур. Контроль целостности электронного документа, используемого в пользовательском окружении осуществляется на основе вычисления хэш-кода  метаданных электронного документа и его отправке в подсистему долговременного хранения для повторного осуществления операции криптографического преобразования

метаданных электронного документа и его отправке в подсистему долговременного хранения для повторного осуществления операции криптографического преобразования  результатом которой станет вычисление хэш-кода

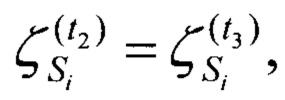

результатом которой станет вычисление хэш-кода  контроля целостности электронного документа. В случае равенства

контроля целостности электронного документа. В случае равенства  делается заключение об отсутствии нарушения целостности данного электронного документа в контуре подсистемы долговременного хранения, после чего полученный хэш-код

делается заключение об отсутствии нарушения целостности данного электронного документа в контуре подсистемы долговременного хранения, после чего полученный хэш-код  контроля целостности электронного документа отправляется в подсистему кратковременного хранения, где на ее ключах

контроля целостности электронного документа отправляется в подсистему кратковременного хранения, где на ее ключах  производится повторная операция вычисления

производится повторная операция вычисления  подсистемы кратковременного хранения, и ее дальнейшее сравнение с эталонным значением. В случае их равенства

подсистемы кратковременного хранения, и ее дальнейшее сравнение с эталонным значением. В случае их равенства  делается заключение об отсутствии нарушения целостности данного электронного документа в контуре подсистемы кратковременного хранения.

делается заключение об отсутствии нарушения целостности данного электронного документа в контуре подсистемы кратковременного хранения.

2. Система иерархичного контроля целостности электронных документов представляет собой систему защищенного электронного документооборота, состоящую из нескольких подсистем. А именно, из подсистемы хранения электронных документов, представленной блоком хранения. Подсистемы защиты информации, представленной блоком выделения защищаемой информации, блоком формирования хэш-кодов электронных документов, блоком хранения ключей ЭП, блоком зашифрования, блоком расшифрования, блоком хранения ключей проверки ЭП, блоком хранения эталонных хэш-кодов защищаемой информации, блоком сравнения значений хэш-кодов электронных документов. Подсистемы пользовательского окружения, представленной блоком технических и программных средств автоматизации, причем выход блока хранения электронных документов соединен с входом блока выделения защищаемой информации, выход которого соединен с входом блока формирования хэш-кодов электронных документов, вход блока зашифрования одновременно соединен с выходом блока формирования хэш-кодов электронных документов и выходом блока хранения ключей ЭП, выход блока зашифрования соединен с входом блока технических и программных средств автоматизации, вход блока расшифрования одновременно соединен с выходом блока технических и программных средств автоматизации и выходом блока хранения ключей проверки ЭП, выход блока расшифрования связан с входом блока хранения эталонных хэш-кодов защищаемой информации, выход которого соединен с входом блока сравнения значений хэш-кодов электронных документов.

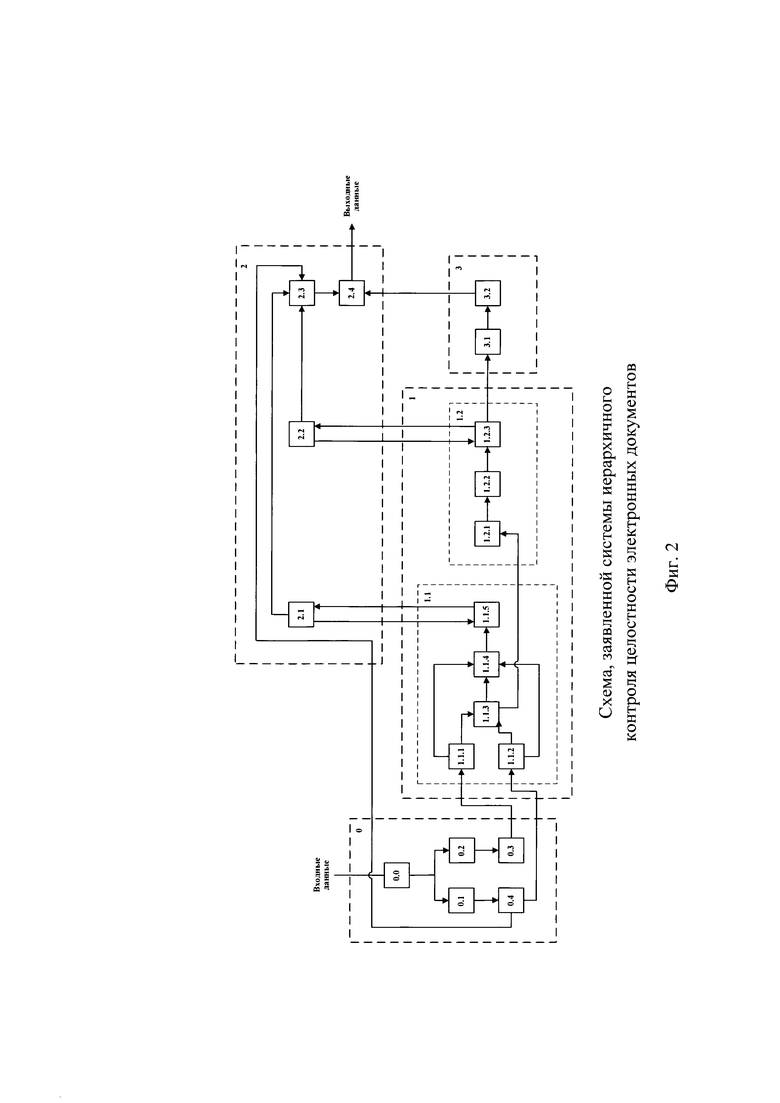

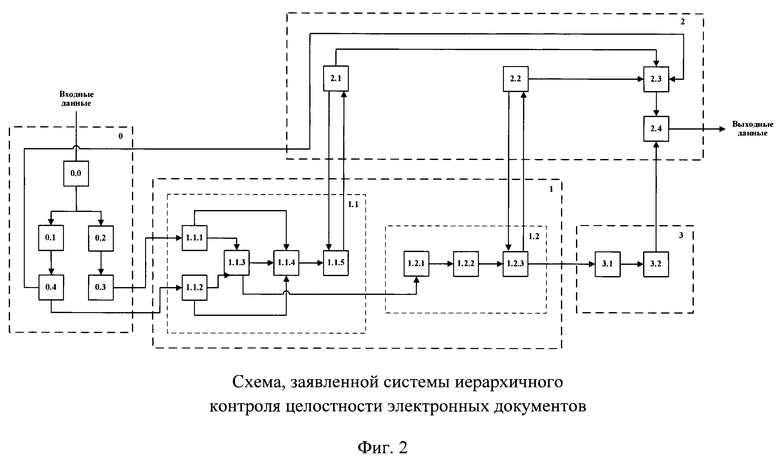

Дополнительно введенные блоки представлены в системе иерархичного контроля целостности электронных документов следующим образом (фиг. 2). Добавлена подсистема инициализации электронных документов, состоящая из блока выделения контента и метаданных, блока управления контентом, блока управления метаданными, блока зашифрования контента ЭП автора, блока управления временными параметрами жизненного цикла электронного документа. Подсистема хранения электронных документов состоит из контура долговременного хранения, представленного блоком формирования хэш-кодов метаданных, обрабатываемых электронных документов, блоком зашифрования контента ЭП контура долговременного хранения, блоком формирования хэш-кода контроля целостности электронного документа, блоком формирования контейнера электронного документа долговременного хранения, блоком верификации контейнера электронного документа долговременного хранения, и контура кратковременного хранения, представленного блоком зашифрования ЭП контура кратковременного хранения, блоком формирования контейнера электронного документа кратковременного хранения, блоком верификации контейнера электронного документа кратковременного хранения. Подсистема защиты информации состоит из блока хранения контейнеров электронного документа долговременного хранения, блока хранения контейнеров электронного документа кратковременного хранения, блока хранения эталонных сигнатур контейнеров электронных документов, блока сравнения значений сигнатур контейнеров электронных документов. Подсистема пользовательского окружения состоит из блока технических и программных средств автоматизации, реализующих обработку контейнеров электронных документов кратковременного хранения, а также блока повторного вычисления хэш-кода контроля целостности электронного документа. Причем обрабатываемый электронный документ поступает на вход блока выделения контента и метаданных, выход которого одновременно соединен с входом блока управления контентом и входом блока управления метаданными. При этом выход блока управления метаданными соединен с входом блока управления временными параметрами жизненного цикла электронного документа, выход которого соединен с входом блока формирования хэш-кодов метаданных, обрабатываемых электронных документов, а выход блока управления контентом соединен с входом блока зашифрования контента ЭП автора, выход которого соединен с входом блока зашифрования контента ЭП контура долговременного хранения. Выходы блока формирования хэш-кодов метаданных и блока зашифрования контента ЭП контура долговременного хранения одновременно соединены с входами блока формирования хэш-кода контроля целостности электронного документа и блока формирования контейнера электронного документа долговременного хранения. При этом выход блока формирования хэш-кода контроля целостности электронного документа одновременно соединен с входами блока формирования контейнера электронного документа долговременного хранения и блока зашифрования ЭП контура кратковременного хранения электронных документов. Выход блока формирования контейнера электронного документа долговременного хранения соединен с входом блока верификации контейнера электронного документа долговременного хранения, имеющим двустороннее соединение с блоком хранения контейнеров электронного документа долговременного хранения. При этом выход блока зашифрования ЭП контура кратковременного хранения электронных документов соединен с входом блока формирования контейнера электронного документа кратковременного хранения, выход которого соединен с входом блока верификации контейнера электронного документа кратковременного хранения, имеющего соединение с входом блока технических и программных средств автоматизации и двустороннее соединение с блоком хранения контейнеров электронного документа кратковременного хранения. Причем вход блока хранения эталонных сигнатур электронных документов одновременно связан с выходами блока хранения контейнеров долговременного хранения и блока хранения контейнеров электронного документа кратковременного хранения. При этом выход блока технических и программных средств автоматизации связан с входом блока повторного вычисления хэш-кода контроля целостности электронного документа, причем вход блока сравнения значений сигнатур электронных документов одновременно связан с выходами блока хранения эталонных сигнатур электронных документов и блока повторного вычисления хэш-кода контроля целостности электронного документа.

в) причинно-следственная связь между признаками и техническим результатом

Благодаря введению в известный объект совокупности существенных отличительных признаков, способ и система иерархичного контроля целостности электронных документов позволяет:

обеспечить управление временными параметрами жизненного цикла электронных документов, обрабатываемых АИС ЭД;

обеспечить иерархичный контроль целостности электронных документов, учитывающий среду хранения и сроки их жизненного цикла;

повысить уровень защищенности электронных документов, обрабатываемых АИС ЭД, с возможностью контроля их целостности на протяжении всего жизненного цикла.

Указанные отличительные признаки заявленного изобретения по сравнению с прототипом позволяют сделать вывод о соответствии заявленного технического решения критерию «новизна».

Краткое описание чертежей

На чертежах представлено:

фиг. 1 - схема, поясняющая сущность работы системы-прототипа;

фиг. 2 - схема, заявленной системы иерархичного контроля целостности электронных документов;

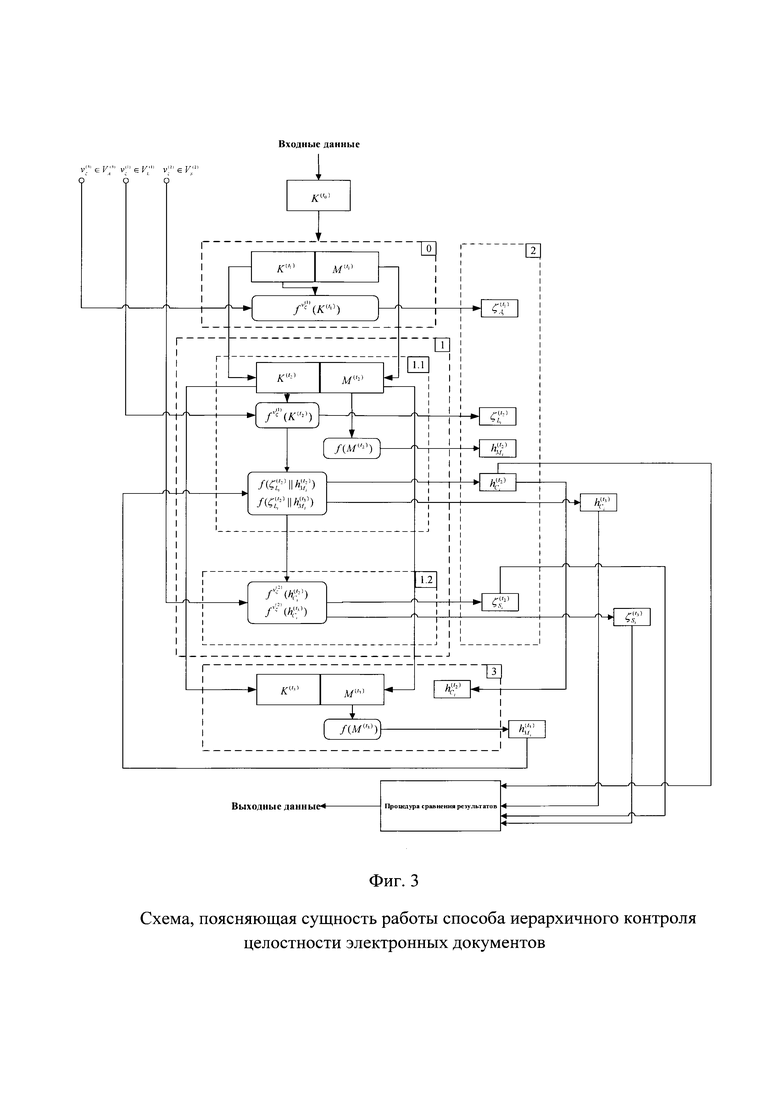

фиг. 3 - схема, поясняющая сущность работы способа иерархичного контроля целостности электронных документов;

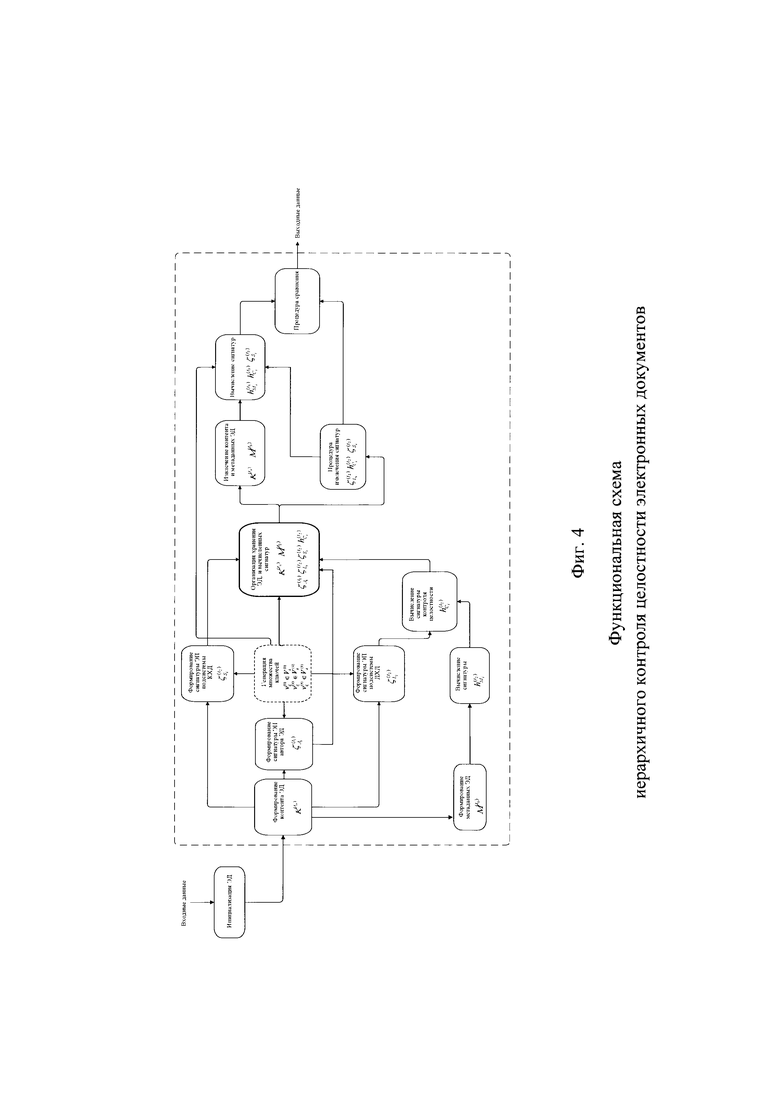

фиг. 4 - функциональная схема иерархичного контроля целостности электронных документов;

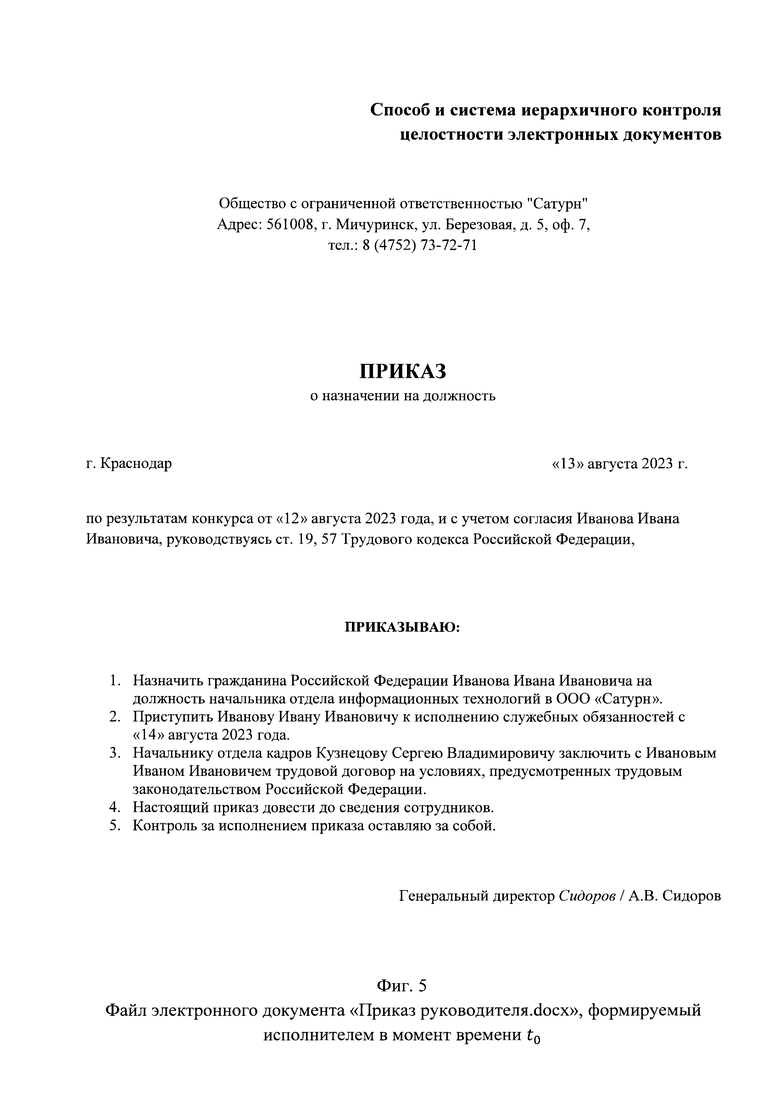

фиг. 5 - файл электронного документа «Приказ руководителя.docx», формируемый исполнителем в момент времени t0;

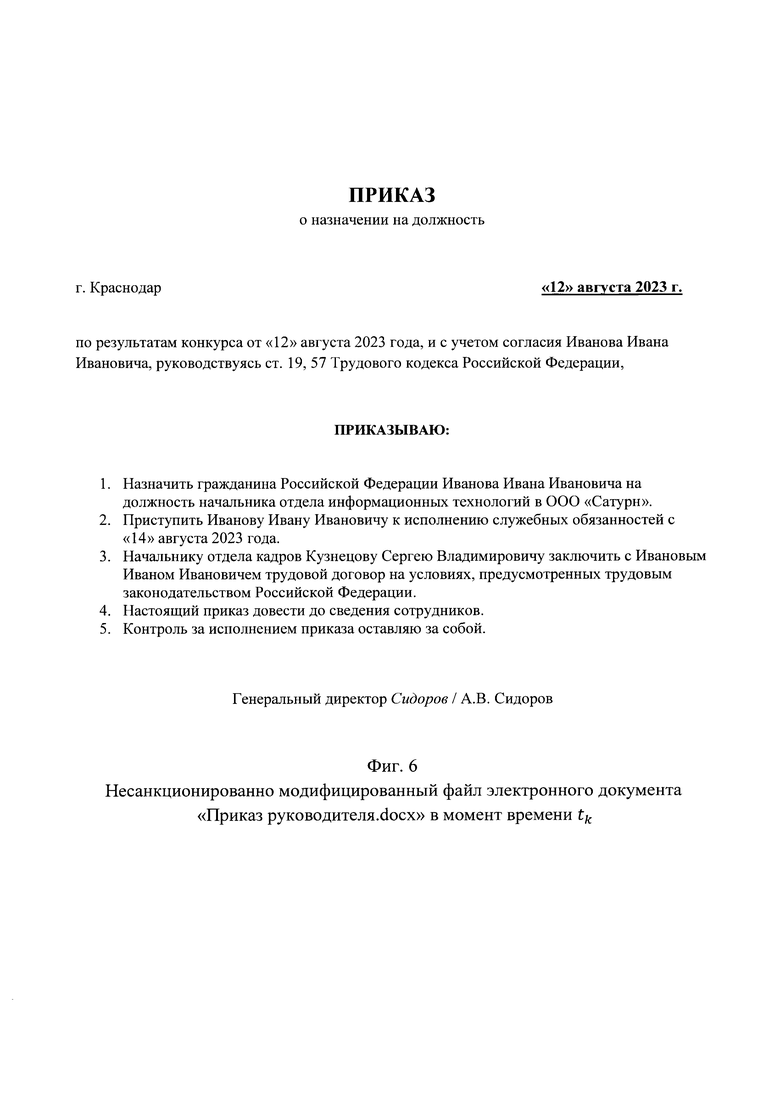

фиг. 6 - несанкционированно модифицированный файл электронного документа «Приказ руководителя.еосх» в момент времени tk;

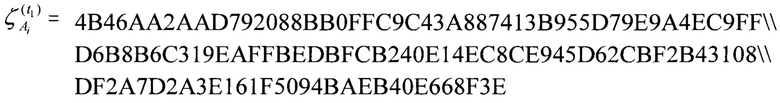

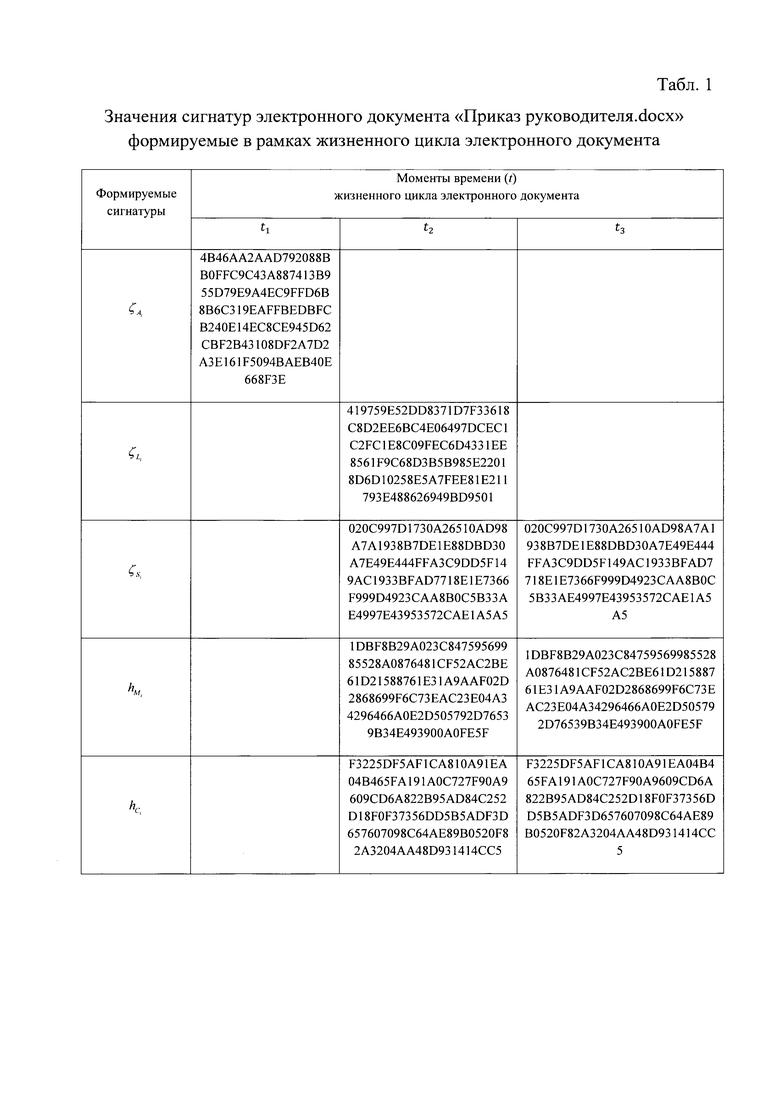

табл. 1 - значения сигнатур электронного документа «Приказ руководителя.docx» формируемые в рамках жизненного цикла электронного документа;

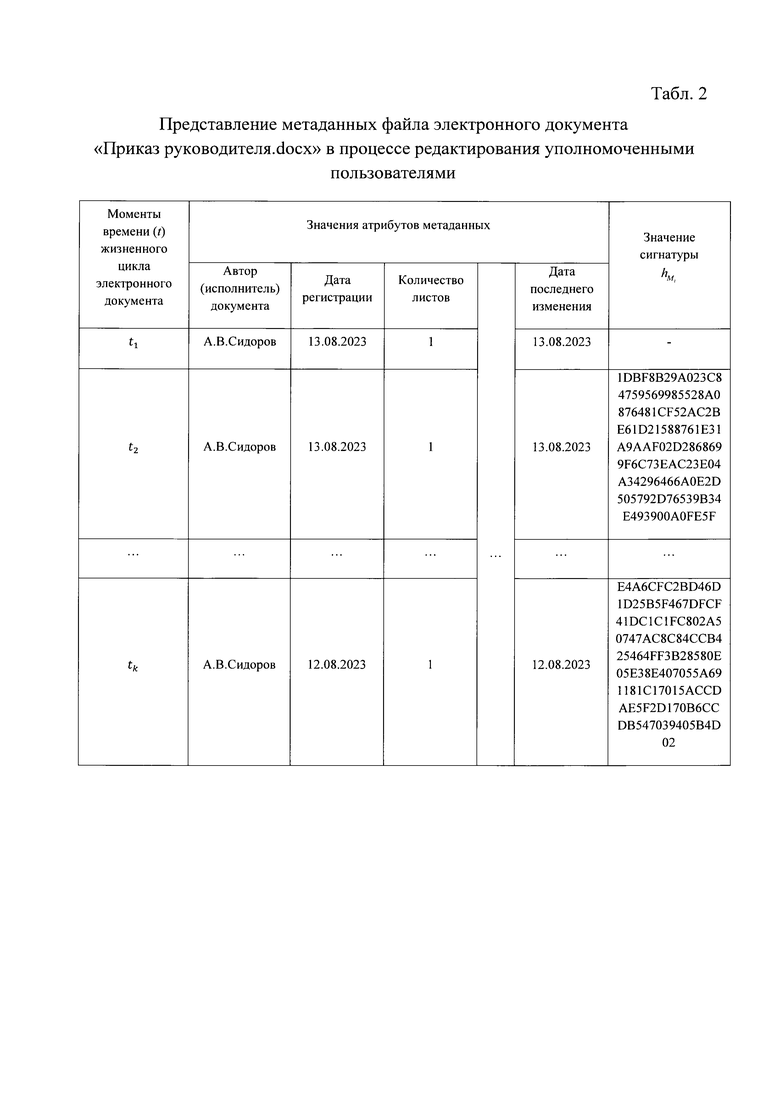

табл. 2 - представление метаданных файла электронного документа «Приказ руководителя.docx» в процессе редактирования уполномоченными пользователями.

Реализация заявленного (ой) способа, системы

Для большей ясности описание изобретения, позволяющее специалисту произвести осуществление предложенного изобретения и показывающее влияние признаков, приведенных в формуле изобретения, на указанный выше технический результат, будем производить следующим образом: сначала раскроем структуру системы, а затем опишем реализацию способа в рамках предложенной системы.

Система иерархичного контроля целостности электронных документов представляет собой систему защищенного электронного документооборота, состоящую из нескольких подсистем. А именно, из подсистемы 0 инициализации электронных документов, состоящей из блока 0.0 выделения контента и метаданных, блока 0.1 управления контентом, блока 0.2 управления метаданными, блоком 0.3 управления временными параметрами жизненного цикла электронного документа, блока 0.4 зашифрования контента ЭП автора. Подсистема 1 хранения электронных документов состоит из контура 1.1 долговременного хранения, представленного блоком 1.1.1 формирования хэш-кодов метаданных, обрабатываемых электронных документов, блоком 1.1.2 зашифрования контента ЭП контура долговременного хранения, блоком 1.1.3 формирования хэш-кода контроля целостности электронного документа, блоком 1.1.4 формирования контейнера электронного документа долговременного хранения, блоком 1.1.5 верификации контейнера электронного документа долговременного хранения, и контура 1.2 кратковременного хранения, представленного блоком 1.2.1 зашифрования ЭП контура кратковременного хранения, блоком 1.2.2 формирования контейнера электронного документа кратковременного хранения, блоком 1.2.3 верификации контейнера электронного документа кратковременного хранения. Подсистема 2 защиты информации состоит из блока 2.1 хранения контейнеров электронного документа долговременного хранения, блока 2.2 хранения контейнеров электронного документа кратковременного хранения, блока 2.3 хранения эталонных сигнатур контейнеров электронных документов, блока 2.4 сравнения значений сигнатур контейнеров электронных документов. Подсистема 3 пользовательского окружения состоит из блока 3.1 технических и программных средств автоматизации, реализующих обработку контейнеров электронных документов кратковременного хранения, а также блока 3.2 повторного вычисления хэш-кода контроля целостности электронного документа.

Система работает следующим образом.

Создаваемый электронный документ поступает в подсистему 0 инициализации электронных документов на вход блока 0.0, который определяет в нем контент и метаданные. С выхода блока 0.0 контент поступает на вход блока 0.1, а метаданные на вход блока 0.2, предназначенные для управления полученной информацией. Затем метаданные с выхода блока 0.2 поступают на вход блока 0.3, в котором задаются необходимые временные параметры жизненного цикла электронного документа (срок хранения, кратность использования, срок действия ключей ЭП и т.д.). При этом контент с выхода блока 0.1 поступает на вход блока 0.4, где производится его зашифрование ЭП автора, вводимой в целях наделения электронного документа юридической значимостью. Обработанная вышеописанным образом информация поступает в подсистему 1 хранения электронных документов, состоящую из контура 1.1 долговременного хранения и контура 1.2 кратковременного хранения. А именно, метаданные с выхода блока 0.3 поступают на вход блока 1.1.1, в котором осуществляется формирование соответствующего хэш-кода. Сформированный хэш-код метаданных с выхода блока 1.1.1 одновременно поступает на входы блока 1.1.3 и блока 1.1.4. При этом обработанный контент с выхода блока 0.4 поступает на вход блока 1.1.2, в котором осуществляется его зашифрование ЭП контура 1.1 долговременного хранения. Затем, обработанный контент с выхода блока 1.1.2 так же поступает на входы блока 1.1.3 и блока 1.1.4, где в блоке 1.1.3 производится формирование хэш-кода контроля целостности электронного документа. Сформированный в блоке 1.1.3 хэш-код одновременно поступает на вход блока 1.1.4, в котором на основе ранее полученной с блоков 1.1.1, 1.1.2 информации формируется контейнер электронного документа долговременного хранения, и на вход блока 1.2.1 контура 1.2 кратковременного хранения, где поступивший из контура долговременного хранения электронный документ зашифровывается ЭП контура кратковременного хранения. Сгенерированный в блоке 1.1.4 контейнер долговременного хранения поступает на вход блока 1.1.5, в котором выполняется процедура его верификации. В случае успешной верификации он поступает в подсистему 2 защиты информации на вход блока 2.1 хранения контейнеров долговременного хранения, в противном случае процедура верификации повторяется. В целях реализации последующего контроля целостности, сигнатуры контейнера электронного документа долговременного хранения с выхода блока 2.1 поступают на вход блока 2.3 хранения эталонных сигнатур контейнеров электронных документов до момента их востребования. При этом зашифрованный ЭП контура кратковременного хранения электронный документ с выхода блока 1.2.1 поступает на вход блока 1.2.2, где генерируется контейнер его кратковременного хранения. После чего, сформированный контейнер электронного документа кратковременного хранения с выхода блока 1.2.2 поступает на вход блока 1.2.3, в котором выполняется процедура его верификации. В случае успешной верификации полученный контейнер также поступает в подсистему 2 защиты информации на вход блока 2.2 хранения контейнеров электронных документов кратковременного хранения, в противном случае процедура верификации повторяется. В целях реализации последующего контроля целостности, сигнатуры контейнера электронного документа кратковременного хранения с выхода блока 2.2 поступают на вход блока 2.3 хранения эталонных сигнатур контейнеров электронных документов до момента их востребования. При этом успешно верифицированный электронный документ также поступает в подсистему 3 пользовательского окружения на вход блока 3.1 технических и программных средств автоматизации, где производится обработка контейнеров электронных документов кратковременного хранения. После чего, обработанный контейнер поступает на вход блока 3.2, реализующего операцию повторного вычисления хэш-кода контроля целостности электронного документа. Полученный результат с выхода блока 3.2. поступает на вход блока 2.4, где производится сравнение значений сигнатур контейнера электронного документа долговременного хранения. При равенстве результатов процедура контроля целостности электронного документа завершается, делается заключение об отсутствии несанкционированных нарушений. В противном случае, производится сравнение значений сигнатур контейнера электронного документа кратковременного хранения.

Кроме того, настоящее изобретение предлагает способ иерархичного контроля целостности электронных документов, реализуемый следующим образом (фиг. 3).

В рассматриваемом варианте реализации данного способа в целях контроля целостности электронных документов используются множества ключей  подсистемы долговременного хранения,

подсистемы долговременного хранения,  подсистемы кратковременного хранения,

подсистемы кратковременного хранения,  автора электронного документа. В момент формирования электронного документа в памяти системы обработки данных образуется информационный блок

автора электронного документа. В момент формирования электронного документа в памяти системы обработки данных образуется информационный блок  создаваемый объединением подмножества контента

создаваемый объединением подмножества контента  и подмножества метаданных

и подмножества метаданных  , поступающий в подсистему 0 инициализации электронных документов на вход блока 0.0, который выделяет в нем контент и метаданные, в свою очередь поступающие на входы блоков 0.1 и 0.2 соответственно, предназначенные для управления полученной информацией. Затем в момент времени t1 метаданные с выхода блока 0.2 поступают на вход блока 0.3, в котором задаются необходимые временные параметры жизненного цикла электронного документа (срок хранения, кратность использования, срок действия ключей ЭП и т.д.). При этом контент

, поступающий в подсистему 0 инициализации электронных документов на вход блока 0.0, который выделяет в нем контент и метаданные, в свою очередь поступающие на входы блоков 0.1 и 0.2 соответственно, предназначенные для управления полученной информацией. Затем в момент времени t1 метаданные с выхода блока 0.2 поступают на вход блока 0.3, в котором задаются необходимые временные параметры жизненного цикла электронного документа (срок хранения, кратность использования, срок действия ключей ЭП и т.д.). При этом контент  с выхода блока 0.1 поступает на вход блока 0.4, где производится операция криптографического преобразования:

с выхода блока 0.1 поступает на вход блока 0.4, где производится операция криптографического преобразования:

на ключах

на ключах

в результате чего образуется значение сигнатуры ЭП  автора электронного документа.

автора электронного документа.

Следующим этапом t2 жизненного цикла электронного документа является реализация процедуры его долговременного хранения в контуре 1.1 подсистемы 1, при которой над поступившим с выхода блока 0.4 контентом  выполняется операция криптографического преобразования в блоке 1.1.2:

выполняется операция криптографического преобразования в блоке 1.1.2:

в результате чего формируется значение сигнатуры ЭП  подсистемы долговременного хранения. Одновременно с этой операцией в блоке 1.1.1 выполняется операция безключевого криптографического преобразования над его метаданными

подсистемы долговременного хранения. Одновременно с этой операцией в блоке 1.1.1 выполняется операция безключевого криптографического преобразования над его метаданными  поступившими с выхода блока 0.3;

поступившими с выхода блока 0.3;

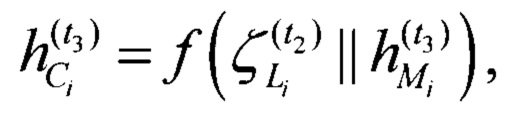

результатом которого является вычисление значения хэш-кода  В тот же момент времени t2 в блоке 1.1.3 над полученными значениями сигнатуры ЭП

В тот же момент времени t2 в блоке 1.1.3 над полученными значениями сигнатуры ЭП  подсистемы долговременного хранения и хэш-кода

подсистемы долговременного хранения и хэш-кода  выполняется операция конкатенации, над результатом которой выполняется операция безключевого криптографического преобразования:

выполняется операция конкатенации, над результатом которой выполняется операция безключевого криптографического преобразования:

результатом которого является вычисление значения хэш-кода  контроля целостности электронного документа. Сформированный в блоке 1.1.3 хэш-код

контроля целостности электронного документа. Сформированный в блоке 1.1.3 хэш-код  одновременно поступает на вход блока 1.1.4, в котором на основе ранее полученной с блоков 1.1.1, 1.1.2 информации формируется контейнер электронного документа долговременного хранения:

одновременно поступает на вход блока 1.1.4, в котором на основе ранее полученной с блоков 1.1.1, 1.1.2 информации формируется контейнер электронного документа долговременного хранения:

Сгенерированный в блоке 1.1.4 контейнер долговременного хранения поступает на вход блока 1.1.5, в котором выполняется процедура его верификации. В случае успешной верификации он поступает в подсистему 2 защиты информации на вход блока 2.1 хранения контейнеров долговременного хранения, в противном случае процедура верификации повторяется. В целях реализации последующего контроля целостности, сигнатуры контейнера электронного документа долговременного хранения с выхода блока 2.1 поступают на вход блока 2.3 хранения эталонных сигнатур контейнеров электронных документов до момента их востребования.

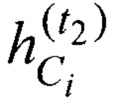

Над полученным хэш-кодом  в блоке 1.2.1 контура 1.2 кратковременного хранения электронных документов вновь производится операция криптографического преобразования:

в блоке 1.2.1 контура 1.2 кратковременного хранения электронных документов вновь производится операция криптографического преобразования:

в результате чего формируется значение сигнатуры ЭП  подсистемы кратковременного хранения, которая поступает на вход блока 1.2.2, в целях генерации контейнера кратковременного хранения:

подсистемы кратковременного хранения, которая поступает на вход блока 1.2.2, в целях генерации контейнера кратковременного хранения:

После чего, сформированный контейнер электронного документа кратковременного хранения с выхода блока 1.2.2 поступает на вход блока 1.2.3, в котором выполняется процедура его верификации. В случае успешной верификации полученный контейнер также поступает в подсистему 2 защиты информации на вход блока 2.2 хранения контейнеров электронных документов кратковременного хранения, в противном случае процедура верификации повторяется.

Полученные значения сигнатур ЭП  автора электронного документа, ЭП

автора электронного документа, ЭП подсистемы долговременного хранения, хэш-кодов

подсистемы долговременного хранения, хэш-кодов  метаданных и

метаданных и  контроля целостности электронного документа, ЭП

контроля целостности электронного документа, ЭП  подсистемы кратковременного хранения сохраняются в доверенной среде хранения эталонных сигнатур, которой является блок 2.3. Контроль целостности электронного документа, используемого в момент времени в пользовательском окружении блока 3.1 осуществляется на основе вычисления хэш-кода

подсистемы кратковременного хранения сохраняются в доверенной среде хранения эталонных сигнатур, которой является блок 2.3. Контроль целостности электронного документа, используемого в момент времени в пользовательском окружении блока 3.1 осуществляется на основе вычисления хэш-кода  метаданных

метаданных  электронного документа, осуществляемого в блоке 3.2 и его отправке в контур 1.1 долговременного хранения для повторного осуществления операции криптографического преобразования:

электронного документа, осуществляемого в блоке 3.2 и его отправке в контур 1.1 долговременного хранения для повторного осуществления операции криптографического преобразования:

результатом которой станет вычисление хэш-кода  контроля целостности электронного документа. В случае равенства

контроля целостности электронного документа. В случае равенства  полученного в результате операции сравнения, реализуемой в блоке 2.4 сравнения значений сигнатур, делается заключение об отсутствии нарушения целостности данного электронного документа в среде долговременного хранения. После чего полученный хэш-код

полученного в результате операции сравнения, реализуемой в блоке 2.4 сравнения значений сигнатур, делается заключение об отсутствии нарушения целостности данного электронного документа в среде долговременного хранения. После чего полученный хэш-код  контроля целостности электронного документа отправляется в контур 1.2 кратковременного хранения, где производится повторная криптографическая операция ЭП подсистемы кратковременного хранения:

контроля целостности электронного документа отправляется в контур 1.2 кратковременного хранения, где производится повторная криптографическая операция ЭП подсистемы кратковременного хранения:

и ее дальнейшее сравнение с эталонным значением. В случае их равенства  делается заключение об отсутствии нарушения целостности данного электронного документа в среде кратковременного хранения.

делается заключение об отсутствии нарушения целостности данного электронного документа в среде кратковременного хранения.

Заявленное изобретение может быть осуществлено с помощью средств и методов, описанных в доступных источниках информации. Это позволяет сделать вывод о соответствии заявленного изобретения признакам «промышленной применимости».

Корректность и практическая реализуемость данного способа обосновывается следующими примерами.

Пример формирования электронного документа и контроля его целостности

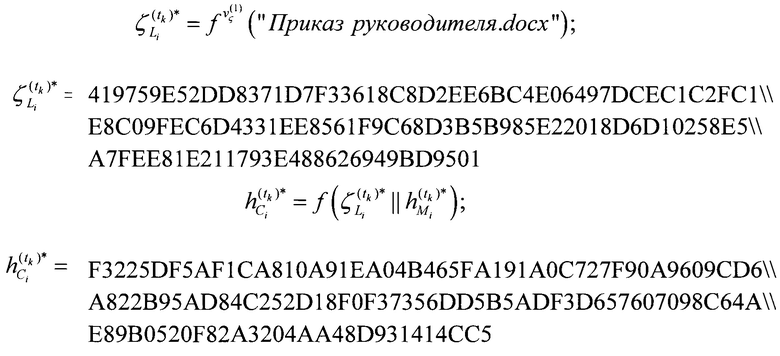

Этап t0:

Пусть «Приказ руководителя.docx» - файл электронного документа (фиг. 5), формируемый исполнителем системы электронного документооборота в момент времени t0.

В таком случае, в памяти подсистемы обработки образуется информационный блок  представляющий собой электронный документ, создаваемый объединением подмножества контента

представляющий собой электронный документ, создаваемый объединением подмножества контента  и подмножества записей статических метаданных

и подмножества записей статических метаданных

Осуществим необходимые криптографические преобразования электронного документа в соответствии с заявленным способом на основе хэш-функции с длиной хэш-кода 512 бит.

Операции, выполняемые при хэшировании данных определены государственным стандартом (ГОСТ 34.11.2012. Информационная технология. Криптографическая защита информации. Функция хэширования. - М.: Стандартинформ, 2012. - 34 с).

Этап t1:

На этапе инициализации электронного документа (t0) произведем вычисление сигнатуры

Этап t2:

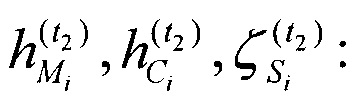

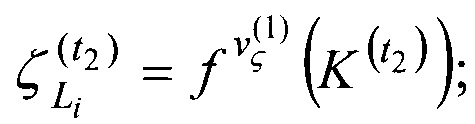

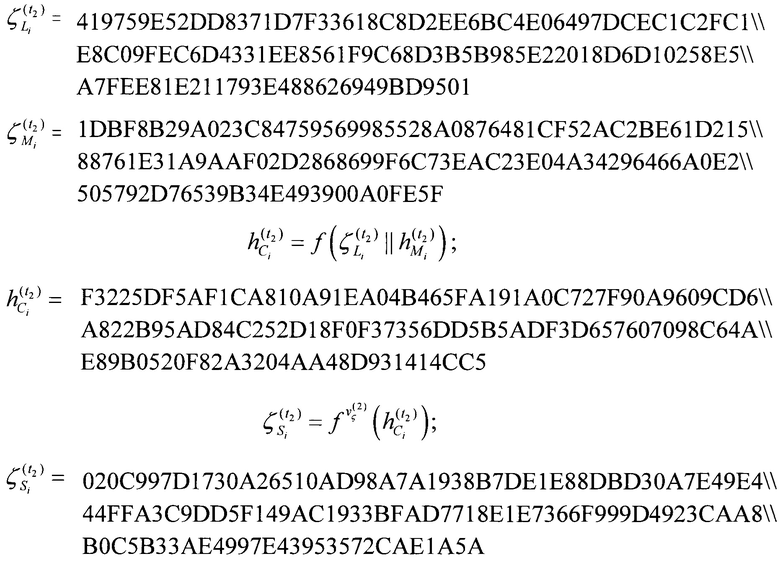

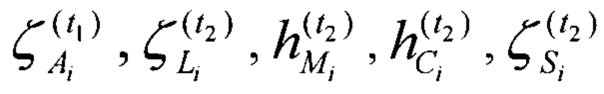

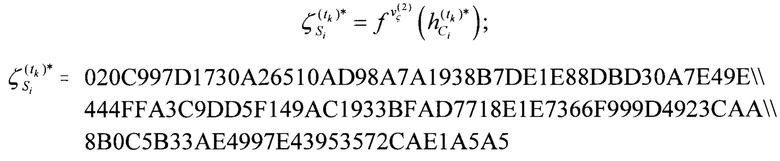

На этапе организации процедур долговременного и кратковременного хранения электронного документа (t2) произведем вычисление сигнатур

Вычисленные значения сигнатур  сохраняются в доверенной среде хранения эталонных сигнатур (базе данных) системы электронного документооборота (табл. 1), в целях последующего контроля целостности электронного документа «Приказ руководителя.docx».

сохраняются в доверенной среде хранения эталонных сигнатур (базе данных) системы электронного документооборота (табл. 1), в целях последующего контроля целостности электронного документа «Приказ руководителя.docx».

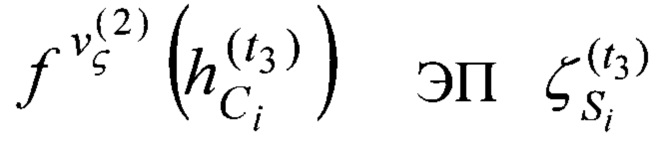

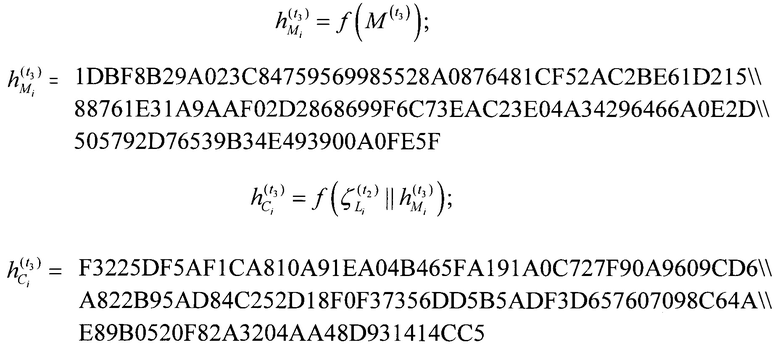

Этап t3:

Контроль целостности осуществляется путем вычисления сигнатур  требуемых для проведения контроля целостности проверяемого документа, и последующего сравнения с извлеченными эталонными сигнатурам

требуемых для проведения контроля целостности проверяемого документа, и последующего сравнения с извлеченными эталонными сигнатурам  прошедших процедуру хранения.

прошедших процедуру хранения.

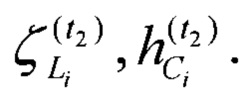

В целях реализации процедуры контроля целостности выполним вычисление сигнатуры хэш-кода метаданных электронного документа  и сигнатуры контроля целостности электронного документа

и сигнатуры контроля целостности электронного документа

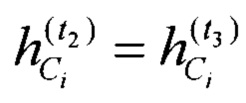

Заключение об отсутствии нарушения целостности электронного документа в подсистеме долговременного хранения делается при выполнении равенств значений хэш-кодов:

Далее, в целях проверки целостности электронного документа в подсистеме кратковременного хранения произведем вычисление сигнатуры

В случае если выполняется равенство значений сигнатур:

делается заключение об отсутствии нарушения целостности данного электронного документа в подсистеме кратковременного хранения.

Осуществив проверку целостности электронного документа «Приказ руководителя.docx» в соответствующих подсистемах делается заключение, что данный документ не подвергался несанкционированному изменению в рамках его жизненного цикла.

Такой контроль целостности будет характеризоваться возможностью обнаружения (локализации) подсистем и компонентов электронного документа с признаками нарушения целостности.

Функциональная схема иерархичного контроля целостности электронных документов, представлена на фигуре 4.

Пример несанкционированного изменения электронного документа и контроля его целостности на стадии оперативного доступа в слабодоверенном пользовательском окружении.

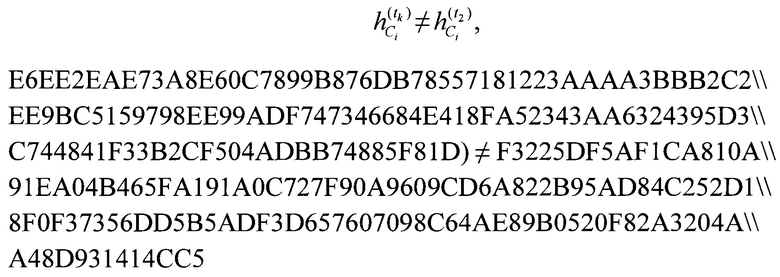

Рассмотрим случай, при котором уполномоченному пользователю (инсайдеру) в момент времени tk удалось преднамеренно несанкционированно модифицировать контент (фиг. 6) и значения атрибутов метаданных (табл. 2) электронного документа «Приказ руководителя.docx», существующего в пользовательском окружении.

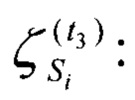

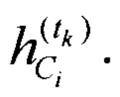

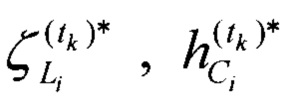

В целях реализации процедуры контроля целостности выполним вычисление сигнатуры хэш-кода метаданных  электронного документа

электронного документа

«Приказ руководителя.docx», значение которой отправляется в подсистему долговременного хранения для осуществления вычисления сигнатуры

Сравнив значение вычисленной сигнатуры  электронного документа с эталонной сигнатурой

электронного документа с эталонной сигнатурой  прошедшей процедуру хранения в доверенной среде, получим:

прошедшей процедуру хранения в доверенной среде, получим:

Данный результат свидетельствует о нарушении целостности электронного документа «Приказ руководителя.docx»

В целях локализации подсистемы, в контуре которой электронный документ подвергся несанкционированным изменениям реализуем повторные криптографические преобразования над электронным документом, проходящим процедуру хранения в контуре подсистемы долговременного хранения в момент времени tk:

Произведем сравнение полученных значений сигнатур с хранимыми эталонными значениями

с хранимыми эталонными значениями

В результате сравнения получим следующие результаты:

Данный результат свидетельствует об отсутствии нарушения целостности электронного документа «Приказ руководителя.docx» в контуре подсистемы долговременного хранения.

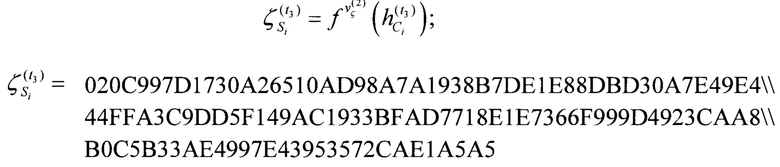

Далее, используя хэш-код  вычислим значение сигнатуры

вычислим значение сигнатуры

Проведя сравнение полученного значения  с эталонным значением

с эталонным значением  в случае равенства делается однозначное заключение о том, что в результате нелегитимных действий уполномоченного пользователя (инсайдера) в пользовательском окружении был несанкционированно изменен электронный документ «Приказ руководителя.docx».

в случае равенства делается однозначное заключение о том, что в результате нелегитимных действий уполномоченного пользователя (инсайдера) в пользовательском окружении был несанкционированно изменен электронный документ «Приказ руководителя.docx».

Таким образом, приведенные примеры показали, что заявляемый способ и система иерархичного контроля целостности электронных документов функционирует корректно, технически реализуема и позволяет решить поставленную задачу.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ФОРМИРОВАНИЯ И КОНТРОЛЯ ЦЕЛОСТНОСТИ МНОГОМЕРНОЙ СТРУКТУРЫ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ | 2024 |

|

RU2840783C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ИНТЕГРАТИВНОЙ ЦЕЛОСТНОСТИ ЭЛЕКТРОННОГО ДОКУМЕНТА | 2022 |

|

RU2812304C1 |

| СПОСОБ КРИПТОГРАФИЧЕСКОГО РЕКУРСИВНОГО 2-D КОНТРОЛЯ ЦЕЛОСТНОСТИ МЕТАДАННЫХ ФАЙЛОВ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ | 2019 |

|

RU2726930C1 |

| Система защищенного электронного документооборота | 2016 |

|

RU2623899C1 |

| Система формирования электронной подписи, устойчивой к деструктивным воздействиям | 2017 |

|

RU2667978C2 |

| СИСТЕМА ЗАЩИЩЕННОГО ЭЛЕКТРОННОГО ДОКУМЕНТООБОРОТА И СПОСОБ АВТОМАТИЗИРОВАННОГО КОНТРОЛЯ ЕЁ ИНФРАСТРУКТУРЫ НА ОСНОВЕ ТЕХНОЛОГИИ РАСПРЕДЕЛЕННЫХ РЕЕСТРОВ (БЛОКЧЕЙН) | 2020 |

|

RU2787945C2 |

| СПОСОБ КРИПТОГРАФИЧЕСКОГО РЕКУРСИВНОГО КОНТРОЛЯ ЦЕЛОСТНОСТИ РЕЛЯЦИОННОЙ БАЗЫ ДАННЫХ | 2021 |

|

RU2785484C1 |

| СПОСОБ КОНТРОЛЯ ЦЕЛОСТНОСТИ И ПОДЛИННОСТИ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ ТЕКСТОВОГО ФОРМАТА, ПРЕДСТАВЛЕННЫХ НА ТВЕРДЫХ НОСИТЕЛЯХ ИНФОРМАЦИИ | 2015 |

|

RU2591655C1 |

| СИСТЕМА ДОВЕРЕННОЙ ЗАГРУЗКИ СБИС | 2024 |

|

RU2836166C1 |

| Система контроля целостности журналов непрерывно ведущихся записей данных | 2015 |

|

RU2637486C2 |

Настоящее техническое решение относится к области вычислительной техники. Технический результат заключается в повышении уровня защищенности электронных документов в автоматизированных информационных системах электронного документооборота с возможностью контроля их целостности на протяжении всего жизненного цикла. Технический результат достигается за счёт способа и системы иерархичного контроля целостности электронных документов, расширяющих функциональные возможности системы защищенного электронного документооборота за счет включения в состав следующих взаимосвязанных подсистем: инициализации электронных документов, хранения электронных документов (контуры кратковременного и долговременного хранения), защиты информации, пользовательского окружения. 2 н.п. ф-лы, 6 ил., 2 табл., 2 пр.

1. Способ иерархичного контроля целостности электронных документов, заключающийся в том, что контроль целостности электронных документов  реализуется в системах электронного документооборота гибридной архитектуры, включающих в себя две функционально разделенные подсистемы долговременного и кратковременного хранения электронных документов, причем электронная подпись документов долговременного существования является порождающей для электронной подписи документов кратковременного существования и существует только в доверенной среде хранения эталонных сигнатур, что делает его недоступным для пользователей подсистемы кратковременного хранения электронных документов, при этом к криптографической стойкости электронной подписи подсистемы кратковременного хранения электронных документов предъявляются более низкие требования, определяемые их незначительными сроками существования, отличающийся тем, что используются множества ключей

реализуется в системах электронного документооборота гибридной архитектуры, включающих в себя две функционально разделенные подсистемы долговременного и кратковременного хранения электронных документов, причем электронная подпись документов долговременного существования является порождающей для электронной подписи документов кратковременного существования и существует только в доверенной среде хранения эталонных сигнатур, что делает его недоступным для пользователей подсистемы кратковременного хранения электронных документов, при этом к криптографической стойкости электронной подписи подсистемы кратковременного хранения электронных документов предъявляются более низкие требования, определяемые их незначительными сроками существования, отличающийся тем, что используются множества ключей  подсистемы долговременного хранения,

подсистемы долговременного хранения,  подсистемы кратковременного хранения,

подсистемы кратковременного хранения,  автора электронного документа, в момент формирования t0 электронного документа в памяти системы обработки данных образуется информационный блок

автора электронного документа, в момент формирования t0 электронного документа в памяти системы обработки данных образуется информационный блок  представляющий собой электронный документ, создаваемый объединением подмножества контента

представляющий собой электронный документ, создаваемый объединением подмножества контента  и подмножества метаданных

и подмножества метаданных  в момент времени t1 над контентом

в момент времени t1 над контентом  производится операция криптографического преобразования

производится операция криптографического преобразования  на ключах

на ключах  в результате чего образуется значение сигнатуры электронной подписи

в результате чего образуется значение сигнатуры электронной подписи  автора электронного документа, следующим этапом t2 жизненного цикла электронного документа является реализация процедуры его долговременного хранения, при которой выполняется операция криптографического преобразования

автора электронного документа, следующим этапом t2 жизненного цикла электронного документа является реализация процедуры его долговременного хранения, при которой выполняется операция криптографического преобразования  над его контентом

над его контентом  на ключах

на ключах  в результате чего формируется значение сигнатуры электронной подписи

в результате чего формируется значение сигнатуры электронной подписи  подсистемы долговременного хранения, одновременно с этим выполняется операция криптографического преобразования

подсистемы долговременного хранения, одновременно с этим выполняется операция криптографического преобразования  над его метаданными

над его метаданными  результатом которой является вычисление значения хэш-кода

результатом которой является вычисление значения хэш-кода  в тот же момент времени t2 над полученными значениями сигнатуры электронной подписи

в тот же момент времени t2 над полученными значениями сигнатуры электронной подписи  подсистемы долговременного хранения и хэш-кода

подсистемы долговременного хранения и хэш-кода  выполняется операция конкатенации

выполняется операция конкатенации  над результатом которой выполняется операция криптографического преобразования

над результатом которой выполняется операция криптографического преобразования  результатом которого является вычисление значения хэш-кода

результатом которого является вычисление значения хэш-кода  контроля целостности электронного документа, над которым вновь производится операция криптографического преобразования

контроля целостности электронного документа, над которым вновь производится операция криптографического преобразования  на ключах

на ключах  в результате чего формируется значение сигнатуры электронной подписи

в результате чего формируется значение сигнатуры электронной подписи  подсистемы кратковременного хранения, полученные значения сигнатуры электронной подписи

подсистемы кратковременного хранения, полученные значения сигнатуры электронной подписи  автора электронного документа, электронной подписи

автора электронного документа, электронной подписи  подсистемы долговременного хранения, хэш-кодов

подсистемы долговременного хранения, хэш-кодов  метаданных и

метаданных и  контроля целостности электронного документа, электронной подписи

контроля целостности электронного документа, электронной подписи  подсистемы кратковременного хранения сохраняются в доверенной среде хранения эталонных сигнатур, контроль целостности электронного документа, используемого в пользовательском окружении осуществляется на основе вычисления хэш-кода

подсистемы кратковременного хранения сохраняются в доверенной среде хранения эталонных сигнатур, контроль целостности электронного документа, используемого в пользовательском окружении осуществляется на основе вычисления хэш-кода  метаданных электронного документа и его отправке в подсистему долговременного хранения для повторного осуществления операции криптографического преобразования

метаданных электронного документа и его отправке в подсистему долговременного хранения для повторного осуществления операции криптографического преобразования  результатом которой станет вычисление хэш-кода

результатом которой станет вычисление хэш-кода  контроля целостности электронного документа, в случае равенства

контроля целостности электронного документа, в случае равенства  делается заключение об отсутствии нарушения целостности данного электронного документа в контуре долговременного хранения, после чего полученный хэш-код

делается заключение об отсутствии нарушения целостности данного электронного документа в контуре долговременного хранения, после чего полученный хэш-код  контроля целостности электронного документа отправляется в подсистему кратковременного хранения, где на ее ключах

контроля целостности электронного документа отправляется в подсистему кратковременного хранения, где на ее ключах  производится повторная операция вычисления

производится повторная операция вычисления  электронной подписи

электронной подписи  подсистемы кратковременного хранения, и ее дальнейшее сравнение с эталонным значением, в случае их равенства

подсистемы кратковременного хранения, и ее дальнейшее сравнение с эталонным значением, в случае их равенства  делается заключение об отсутствии нарушения целостности данного электронного документа в контуре подсистемы кратковременного хранения.

делается заключение об отсутствии нарушения целостности данного электронного документа в контуре подсистемы кратковременного хранения.

2. Система иерархичного контроля целостности электронных документов, представляющая собой систему защищенного электронного документооборота, состоящую из подсистемы хранения электронных документов, представленной блоком хранения, подсистемы защиты информации, представленной блоком выделения защищаемой информации, блоком формирования хэш-кодов электронных документов, блоком хранения ключей электронной подписи, блоком зашифрования, блоком расшифрования, блоком хранения ключей проверки электронной подписи, блоком хранения эталонных хэш-кодов защищаемой информации, блоком сравнения значений хэш-кодов электронных документов, подсистемы пользовательского окружения, представленной блоком технических и программных средств автоматизации, причем выход блока хранения электронных документов соединен с входом блока выделения защищаемой информации, выход которого соединен с входом блока формирования хэш-кодов электронных документов, вход блока зашифрования одновременно соединен с выходом блока формирования хэш-кодов электронных документов и выходом блока хранения ключей электронной подписи, выход блока зашифрования соединен с входом блока технических и программных средств автоматизации, вход блока расшифрования одновременно соединен с выходом блока технических и программных средств автоматизации и выходом блока хранения ключей проверки электронной подписи, выход блока расшифрования связан с входом блока хранения эталонных хэш-кодов защищаемой информации, выход которого соединен с входом блока сравнения значений хэш-кодов электронных документов, отличающаяся тем, что дополнительно введены: подсистема инициализации электронных документов, представленная блоком выделения контента и метаданных, блоком управления контентом, блоком управления метаданными, блоком зашифрования контента электронной подписью автора, блоком управления временными параметрами жизненного цикла электронного документа, подсистема хранения электронных документов, представленная контуром долговременного хранения, состоящим из блока формирования хэш-кодов метаданных, обрабатываемых электронных документов, блока зашифрования контента электронной подписью контура долговременного хранения, блока формирования хэш-кода контроля целостности электронного документа, блока формирования контейнера электронного документа долговременного хранения, блока верификации контейнера электронного документа долговременного хранения, и контуром кратковременного хранения, состоящим из блока зашифрования электронной подписью контура кратковременного хранения, блока формирования контейнера электронного документа кратковременного хранения, блока верификации контейнера электронного документа кратковременного хранения, подсистема защиты информации, представленная блоком хранения контейнеров электронных документов долговременного хранения, блоком хранения контейнеров электронных документов кратковременного хранения, блоком хранения эталонных сигнатур контейнеров электронных документов, блока сравнения значений сигнатур контейнеров электронных документов, подсистема пользовательского окружения, представленная блоком технических и программных средств автоматизации, реализующих обработку контейнеров электронных документов кратковременного хранения, а также блоком повторного вычисления хэш-кода контроля целостности электронного документа, причем обрабатываемый электронный документ поступает на вход блока выделения контента и метаданных, выход которого одновременно соединен с входом блока управления контентом и входом блока управления метаданными, при этом выход блока управления метаданными соединен с входом блока управления временными параметрами жизненного цикла электронного документа, выход которого соединен с входом блока формирования хэш-кодов метаданных, обрабатываемых электронных документов, а выход блока управления контентом соединен с входом блока зашифрования контента электронной подписью автора, выход которого соединен с входом блока зашифрования контента электронной подписью контура долговременного хранения, выходы блока формирования хэш-кодов метаданных и блока зашифрования контента электронной подписью контура долговременного хранения одновременно соединены с входами блока формирования хэш-кода контроля целостности электронного документа и блока формирования контейнера электронного документа долговременного хранения, при этом выход блока формирования хэш-кода контроля целостности электронного документа одновременно соединен с входами блока формирования контейнера электронного документа долговременного хранения и блока зашифрования электронной подписью контура кратковременного хранения электронных документов, выход блока формирования контейнера электронного документа долговременного хранения соединен с входом блока верификации контейнера электронного документа долговременного хранения, имеющим двустороннее соединение с блоком хранения контейнеров электронных документов долговременного хранения, при этом выход блока зашифрования электронной подписью контура кратковременного хранения электронных документов соединен с входом блока формирования контейнера электронного документа кратковременного хранения, выход которого соединен с входом блока верификации электронного документа кратковременного хранения, имеющего соединение с входом блока технических и программных средств автоматизации и двустороннее соединение с блоком хранения контейнеров электронного документа кратковременного хранения, причем вход блока хранения эталонных сигнатур контейнеров электронных документов одновременно связан с выходами блока хранения контейнеров долговременного хранения и блока хранения контейнеров электронного документа кратковременного хранения, при этом выход блока технических и программных средств автоматизации связан с входом блока повторного вычисления хэш-кода контроля целостности электронного документа, причем вход блока сравнения значений сигнатур контейнеров электронных документов одновременно связан с выходами блока хранения эталонных сигнатур контейнеров электронных документов и блока повторного вычисления хэш-кода контроля целостности электронного документа.

| МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ РОССИЙСКОЙ ФЕДЕРАЦИИ ВОРОНЕЖСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ "Информатика: проблемы, методология, технологии", опубл | |||

| Способ очистки нефти и нефтяных продуктов и уничтожения их флюоресценции | 1921 |

|

SU31A1 |

| КОЛЬЦЕВОЙ ПОДПЯТНИК | 1923 |

|

SU717A1 |

| Система защищенного электронного документооборота | 2016 |

|

RU2623899C1 |

| US | |||

Авторы

Даты

2023-10-16—Публикация

2023-04-18—Подача