Способ криптографического рекурсивного контроля целостности реляционной базы данных относится к области информационной безопасности, в частности к контролю целостности данных, обрабатываемых в автоматизированных информационных системах (АИС) различного назначения, например в АИС кадрового учета.

Область техники, к которой относится изобретение

Предлагаемое изобретение относится к области обеспечения безопасности информации, обрабатываемой в АИС, а именно к способам контроля целостности реляционной базы данных (БД), функционирующей в условиях преднамеренных воздействий уполномоченных групп пользователей (инсайдеров).

Уровень техники

В настоящее время перед пользователями различных АИС стоят задачи по обеспечению безопасности информации, циркулирующей в них. К такой информации относятся записи отношений БД, управление которыми осуществляется системой управления базой данных (СУБД). Под термином «данные» понимается информация, представленная в формализованном виде, пригодном для передачи интерпретации или обработки человеком и автоматизированными средствами. (ГОСТ 34.321-96 Межгосударственный стандарт. Информационные технологии. Система стандартов по базам данных. Эталонная модель управления данными). Они критически важны для обеспечения значимости, сохранности и управляемости всей БД, что обуславливает необходимость разработки и совершенствование механизмов их защиты, позволяющих повысить защищенность АИС к деструктивным воздействиям злоумышленника. Результатом таких воздействий может стать преднамеренное несанкционированное изменение записей данных отношений БД и связей между ними, что может привести к нарушению их целостности, и как следствие потере управления над отдельными отношениями и всей БД в целом. Одной из мер обеспечения защищенности записей данных, является контроль их целостности (Методический документ. Меры зашиты информации в государственных информационных системах: утв. директором ФСТЭК 11.02.2014//ФСТЭК России, 2014.- 176 с.).

Как правило, задача контроля целостности данных решается с помощью различных способов. Далее для раскрытия сути изобретения приводится краткое описание существующих технических решений для контроля целостности данных.

а) описание аналогов

1. Validating computer program installation, патент US 20030192033, 2002, [Электронный ресурс] - https://books.google.com.tr/patents/US 20030192033.

2. Программный комплекс «Shield System Manager подсистема контроля целостности (Integrity Control System)», [Электронный ресурс] -http://lissiru.narod.ru/products/index.html.

3. Программно-аппаратный комплекс доверенной загрузки «Блокхост-МДЗ» [Электронный ресурс] - https://gaz-is.rU/poddergka/download/finish/6/8.html.

В данных решениях для контроля целостности информации используется хэш-функция (функция, отображающая строки бит исходных данных в строки бит фиксированной длины - хэш-код).

Недостатком подобных решений является низкий уровень защищенности записей данных от атак со стороны уполномоченных пользователей (инсайдеров). При ведении подряд идущих записей данных в файле (записи в электронной истории болезни, журнала событий аудита безопасности), пользователь (или один из администраторов), обладая собственным ключом (при использовании ключевых хэш-функций) имеет возможность изменять (подделывать) свои записи, сохраненные в файле ранее. То есть данные решения не учитывают внутренние угрозы безопасности данных со стороны легальных пользователей (инсайдеров).

Известен способ контроля целостности записей данных на основе метода «однократной записи» (Atsushi Harada, Masakatsu Nishigaki, Masakazu Soga, Akio Takubo, Itsukazu Nakamura. A Write-Once Data Management System, ICITA 2002. - Shizuoka University, Japan, 2002, [Электронный ресурс] -http://www.icita.org/previous/icita2002/ICITA2002/kptdata/116-21/index.htm), который предусматривает использование различных комбинации электронных подписей пользователей для защиты (контроля целостности) записей от уполномоченных пользователей.

Недостатком данного решения является отсутствие функциональной возможности установления дополнительных параметров ввода ключевых данных различных пользователей и порядка их применения (конфиденциальных для самих пользователей или для различных групп пользователей, состав которых самим пользователям не известен), позволяющих обеспечить соответствующий уровень защищенности записей данных в файле.

Широко известен способ аутентификации сообщений НМАС (hash-based message authentication), суть которого заключается в использовании криптографической хэш-функции в сочетании с одним секретным ключом и NMAC с двумя секретными ключами (М. Bellare, R. Canetti and Н. Krawczyk, Keying Hash Functions for Message Authentication, Advances in Cryptology Proceedings of CRYPTO 1996, pp. 1-15, Springer-Verlag, [Электронный ресурс] - http://dblp.uni-trier.de/db/conf/crypto/crypto96, [Электронный ресурс] -http://daily.sec.ru/2012/07/16/print-Algoritmi-auntentifikatsii-soobsheniy-HMAC-i-NMAC.html).

Контроль целостности сообщения в способе аутентификации сообщений NMAC заключается в том, что отправитель сообщения М с помощью двух секретных (внешних) ключей k1 и k2 вычисляет код аутентичности сообщения по правилу: H=hash(k2||hash(M||k1)), где «||»- символ конкатенации, «hash» - функция вычислений в блоке формирования хэш-кода. Сообщение с кодом аутентичности (М, N) по каналу передачи сообщения, расположенного в не доверительной среде, поступает получателю. Доверительная сторона (получатель сообщения) осуществляет проверку соответствия полученного кода аутентичности Н* для контроля целостности и аутентификации сообщения М*.

Недостатком данного способа является низкий уровень защиты данных от атак со стороны уполномоченных пользователей (инсайдеров) (необходимо наличие двух доверяющих друг другу сторон, конфиденциальность секретных ключей).

Возможность управления БД в АИС обеспечивается за счет непрерывно изменяющихся записей данных отношений, особенностью которых является однотипная структура и наличие постоянной взаимосвязи между собой. Записи данных отношений постоянно обновляются за счет процесса редактирования различными пользователями. В связи с чем, возникает необходимость разработки такого способа контроля целостности записей данных отношений, который позволит повысить защищенность АИС к деструктивным воздействиям уполномоченных пользователей (внутренние угрозы безопасности данных).

б) описание ближайшего аналога (прототипа)

Наиболее близким по своей технической сущности к заявленному изобретению (прототипом) является способ криптографического рекурсивного контроля целостности метаданных электронных документов, позволяющий обеспечить необходимый уровень защиты записей метаданных электронных документов с возможностью контроля их целостности и выявления номеров измененных записей, вызванных преднамеренными воздействиями уполномоченных пользователей (инсайдеров) (Тали Д.И., Финько О.А. Криптографический рекурсивный контроль целостности метаданных электронных документов. Часть 3. Методика применения // Вопросы кибербезопасности. 2021. №1 (41). С. 18-27). Существенным признаком, отличающим прототип от известных аналогов, является его универсальность применения к различным структурам данных, как многомерным, так и к реляционным базам данных. В данном решении цепная запись данных, в качестве которой выступает формируемая криптографическая рекурсивная последовательность, является «надстройкой» над классической базой данных, в роли которой выступают метаданные, представляемые в виде многомерной модели, что позволяет регламентировать порядок представления информации хранимой в базе данных, эффективно использовать разработанный механизм контроля целостности данных, а также определять порядок внесения, фиксации и отслеживания изменений в базах данных, в том числе и реляционных.

Основным недостатком прототипа является низкий уровень защищенности БД (по критерию целостность данных) из-за отсутствия возможности криптографического контроля целостности не только хранимых данных, но и связей отношений.

Раскрытие сущности изобретения

а) технический результат, на достижение которого направлено изобретение

Целью заявляемого изобретения является повышение уровня защищенности информации, обрабатываемой реляционной БД с возможностью контроля целостности записей данных отношений, проверки их достоверности, а также обнаружения и локализации номеров несанкционированно модифицированных записей данных отношений, в случае нарушения их целостности группами внутренних нарушителей с учетом структуры БД.

б) совокупность существенных признаков

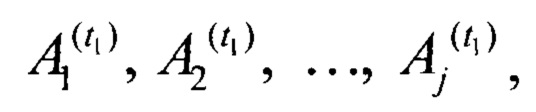

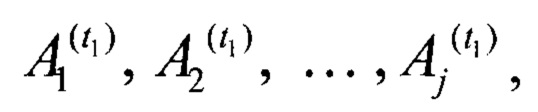

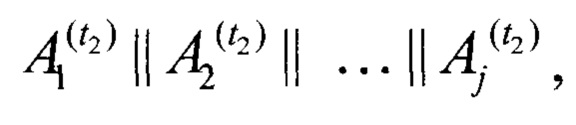

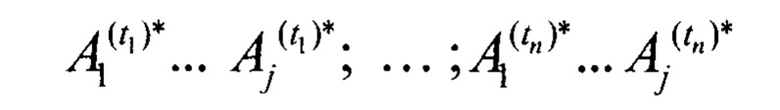

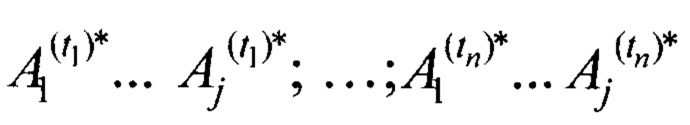

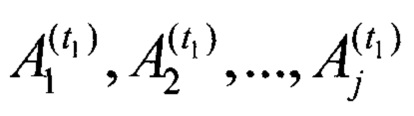

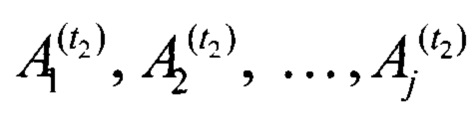

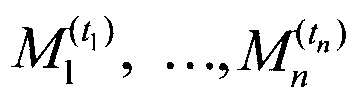

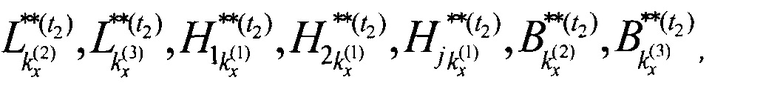

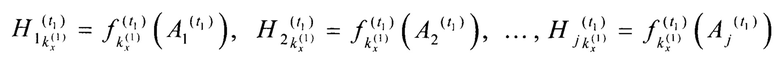

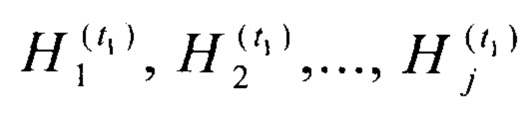

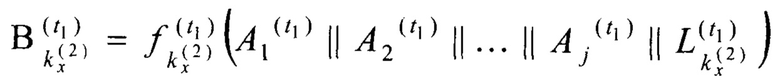

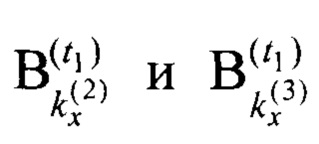

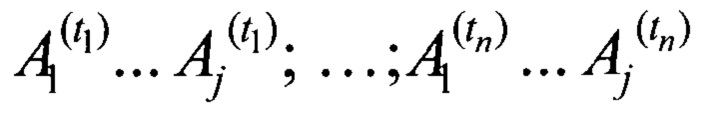

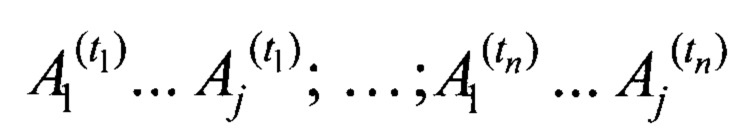

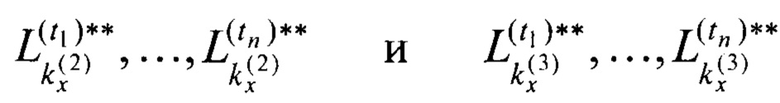

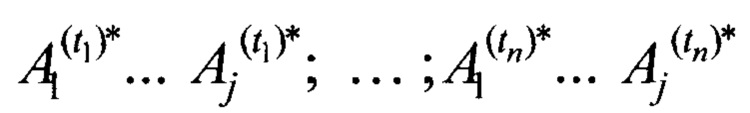

Поставленная цель достигается тем, что в известном техническом решении целостность данных при выполнении операций записи и редактирования контролируется за счет того, что в момент времени t1 формируются записи данных  над которыми выполняются операции криптографического преобразования

над которыми выполняются операции криптографического преобразования

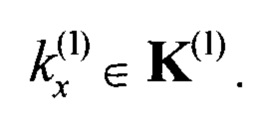

на ключах  сгенерированных из множества ключей K, разделяемого на два подмножества K∈{K(1), K(2), K{3)} и K*∈{K(1)*, K(2)*, K(3)*}. При этом

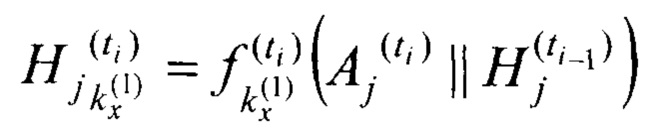

сгенерированных из множества ключей K, разделяемого на два подмножества K∈{K(1), K(2), K{3)} и K*∈{K(1)*, K(2)*, K(3)*}. При этом  где r=1, …, 3, в момент времени t2…n выполняются двуместные операции конкатенации

где r=1, …, 3, в момент времени t2…n выполняются двуместные операции конкатенации  записей, вычисленных на предыдущем этапе итерации, после чего вновь производятся криптографические преобразования

записей, вычисленных на предыдущем этапе итерации, после чего вновь производятся криптографические преобразования

причем в качестве криптографического преобразования  используется либо ключевая хэш-функция (при этом K=K*), либо электронная подпись (при этом K≠K*), полученные результаты сохраняются в памяти системы обработки данных для последующего контроля целостности записей данных.

используется либо ключевая хэш-функция (при этом K=K*), либо электронная подпись (при этом K≠K*), полученные результаты сохраняются в памяти системы обработки данных для последующего контроля целостности записей данных.

Сопоставительный анализ заявленного решения с прототипом показывает, что предлагаемый способ отличается от известного тем, что во время выполнения операций записи и редактирования данных, содержащихся в БД, в момент времени t1 первоначально формируется запись массива связей  отношений БД, над которой выполняются операции криптографического преобразования:

отношений БД, над которой выполняются операции криптографического преобразования:

результатом является вычисление сигнатур  над которыми выполняется операция конкатенации:

над которыми выполняется операция конкатенации:

со всеми записями данных  сформированными в момент времени t1, после чего выполняется операция криптографического преобразования вида:

сформированными в момент времени t1, после чего выполняется операция криптографического преобразования вида:

в результате которых образуются значения сигнатур  в момент времени t2 формируется следующая запись массива связей

в момент времени t2 формируется следующая запись массива связей  отношений, над которой выполняются операции конкатенации:

отношений, над которой выполняются операции конкатенации:

с сигнатурами массива связей отношений, вычисленными на предыдущем этапе итерации, после чего производится операция криптографического преобразования:

результатом является вычисление сигнатур  над которыми выполняется операция конкатенации:

над которыми выполняется операция конкатенации:

со всеми записями данных  сформированных в момент времени t2, а также сигнатурами

сформированных в момент времени t2, а также сигнатурами  БД, вычисленными на предыдущем этапе итерации, над результатами которых производится криптографическое преобразование:

БД, вычисленными на предыдущем этапе итерации, над результатами которых производится криптографическое преобразование:

По мере формирования новых и редактирования существующих записей данных, операции повторяются в аналогичном порядке в соответствии с моментами времени t3, t4, …, tn.

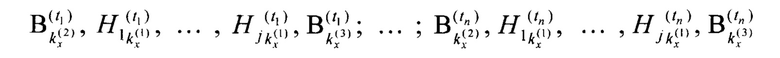

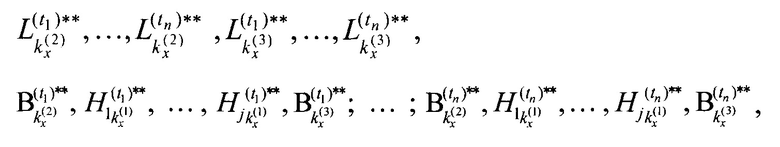

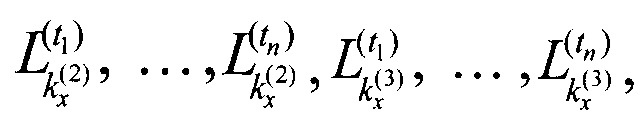

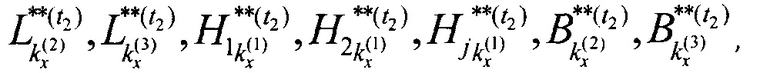

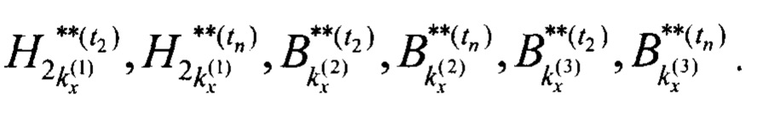

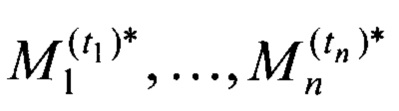

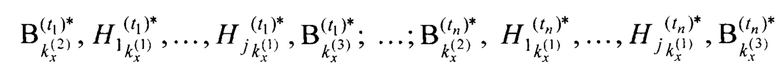

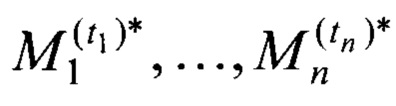

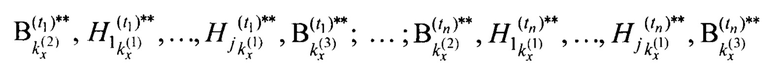

Все записи массивов связей  отношений, соответствующие им сигнатуры:

отношений, соответствующие им сигнатуры:

все записи данных:

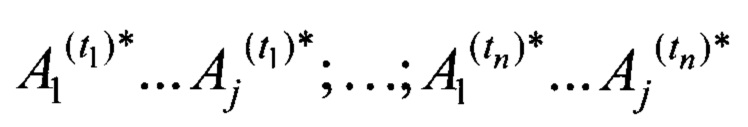

а также соответствующие им сигнатуры:

сохраняются в памяти системы обработки данных в виде таблицы данных.

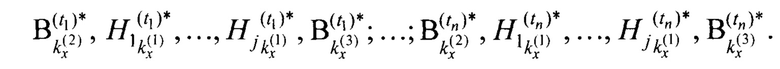

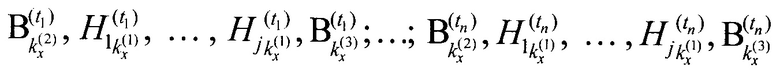

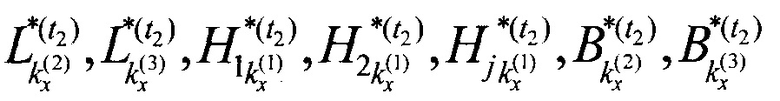

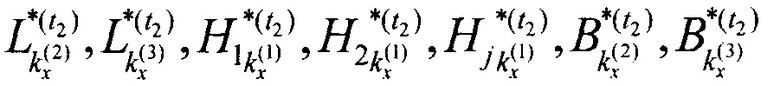

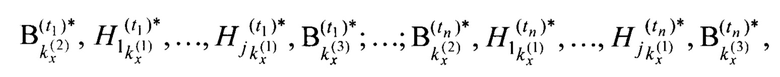

Контроль целостности данных, осуществляется на основе извлечения из таблицы данных, прошедших процедуру хранения и подлежащих контролю целостности, а именно записей:

массивов связей отношений БД, соответствующих им сигнатур:

а также записей данных:

соответствующих им сигнатур:

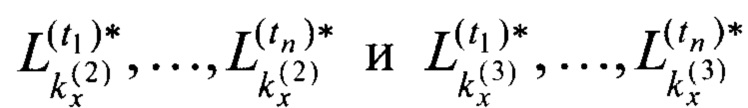

Затем над извлеченными записями массивов связей:

отношений и записями данных:

производятся повторные операции криптографического преобразования, результатом которых является вычисление сигнатур:

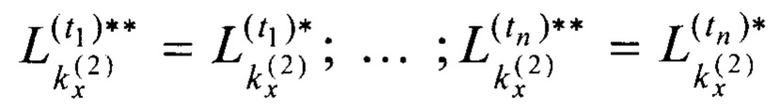

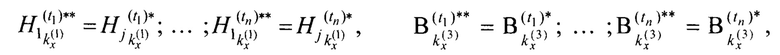

после чего выполняется попарное сравнение полученных сигнатур с ранее извлеченными:

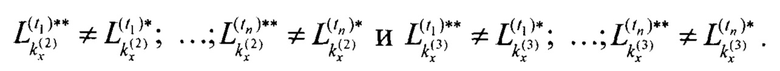

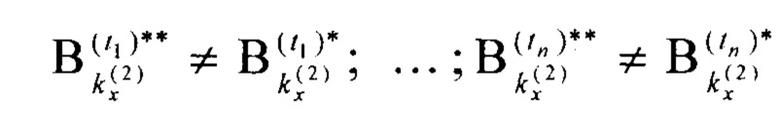

Заключение об отсутствии нарушения целостности сигнатур записей массивов связей  отношений и записей данных

отношений и записей данных  формируется при выполнении равенств:

формируется при выполнении равенств:

В противном случае делается заключение о нарушении целостности для соответствующих номеров сигнатур.

в) причинно-следственная связь между признаками и техническим результатом

Благодаря новой совокупности существенных признаков в способе реализована возможность:

обеспечения криптографического рекурсивного контроля целостности БД, ее записей данных отношений с учетом структуры БД в реальном масштабе времени;

уменьшения последствий вероятности сговора доверенных сторон, за счет обеспечения взаимного контроля над действиями групп уполномоченных пользователей (инсайдеров) АИС;

проверки достоверности записей данных отношений и обнаружения модифицированных записей данных отношений, а также выявление искаженных взаимосвязей между отношениями в условиях преднамеренных воздействий групп уполномоченных пользователей (инсайдеров).

Тем самым предлагаемое техническое решение позволяет обеспечить требуемый уровень защиты записей данных отношений, обрабатываемых в БД АИС.

Выполненный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного способа, отсутствуют, что указывает на соответствие заявленного способа условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного способа, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность отличительных существенных признаков, обуславливающих тот же технический результат, который достигнут в заявляемом способе. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

Краткое описание чертежей

Заявленный способ поясняется чертежами, на которых показано:

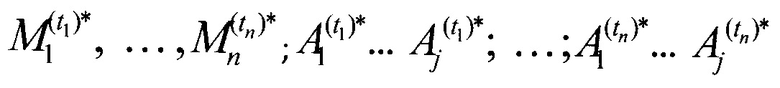

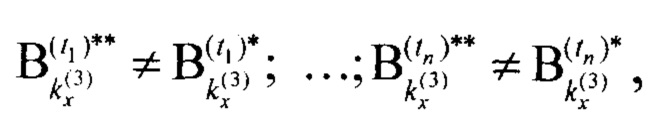

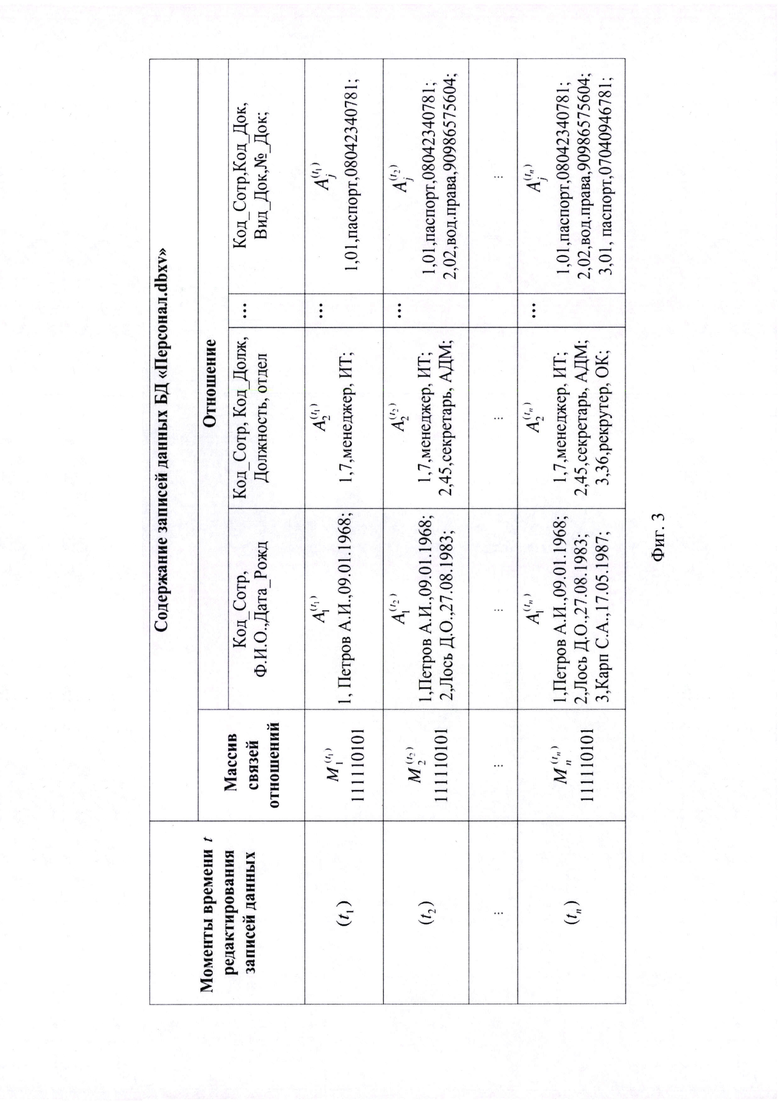

фиг. 1 - схема перекрестного двойного контроля целостности данных со сформированным массивом связей отношений с использованием системных ключей и ключей администратора;

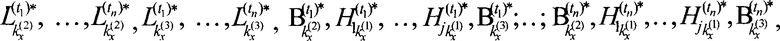

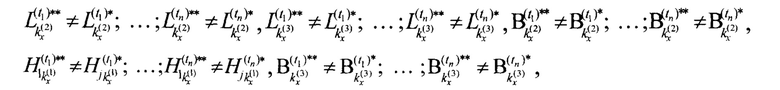

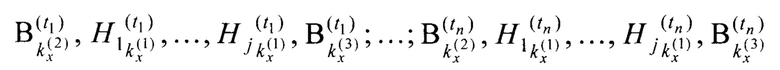

фиг. 2 - схема, сохраненных записей данных отношений и значений сигнатур;

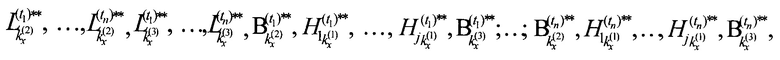

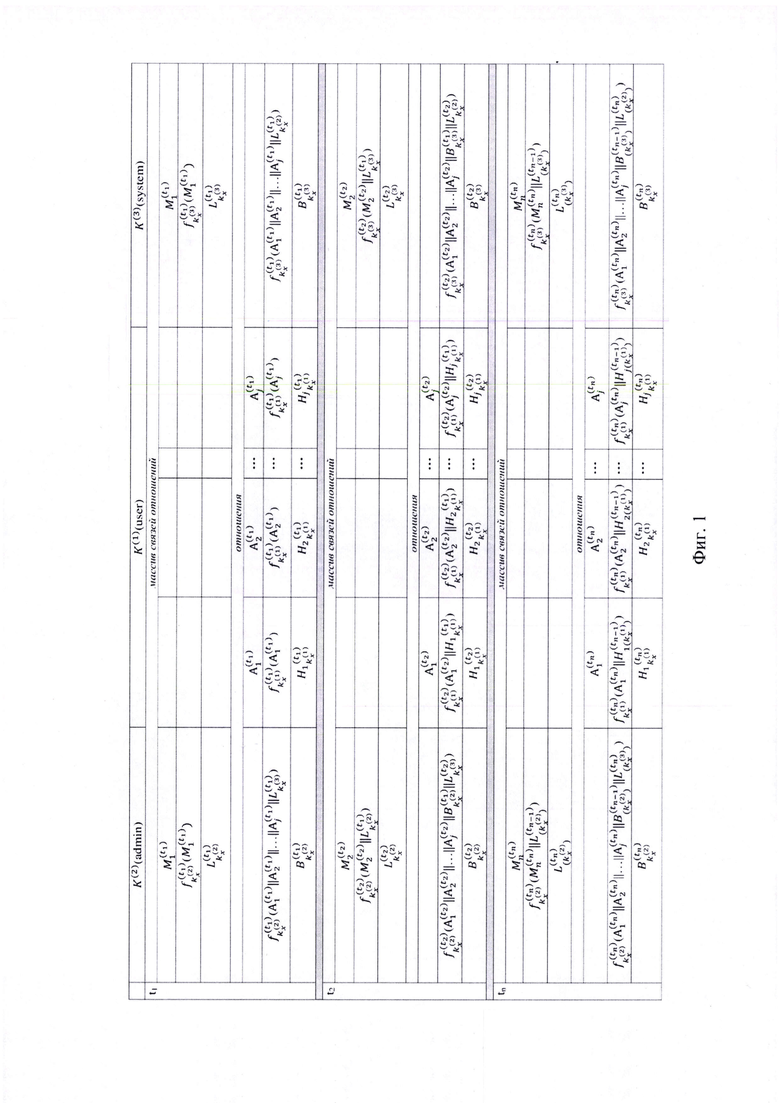

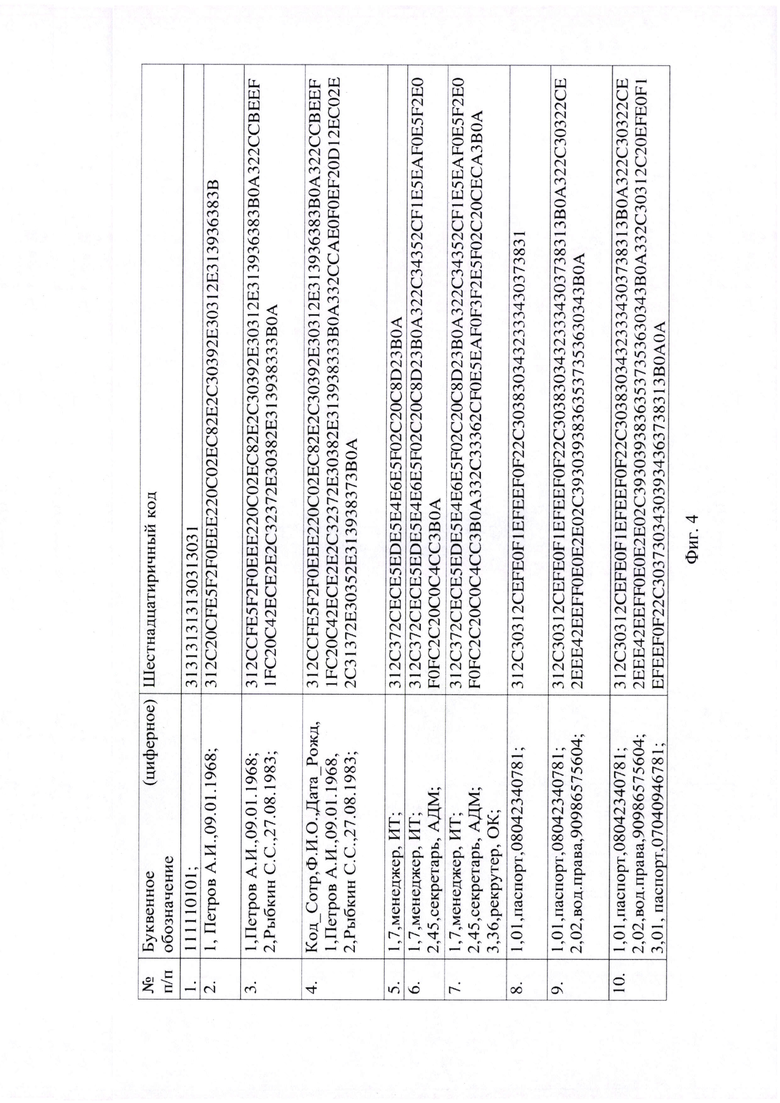

фиг. 3 - схема представления записей данных отношений БД «Персонал.dbxv» в процессе редактирования уполномоченными пользователями;

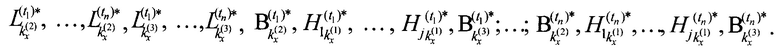

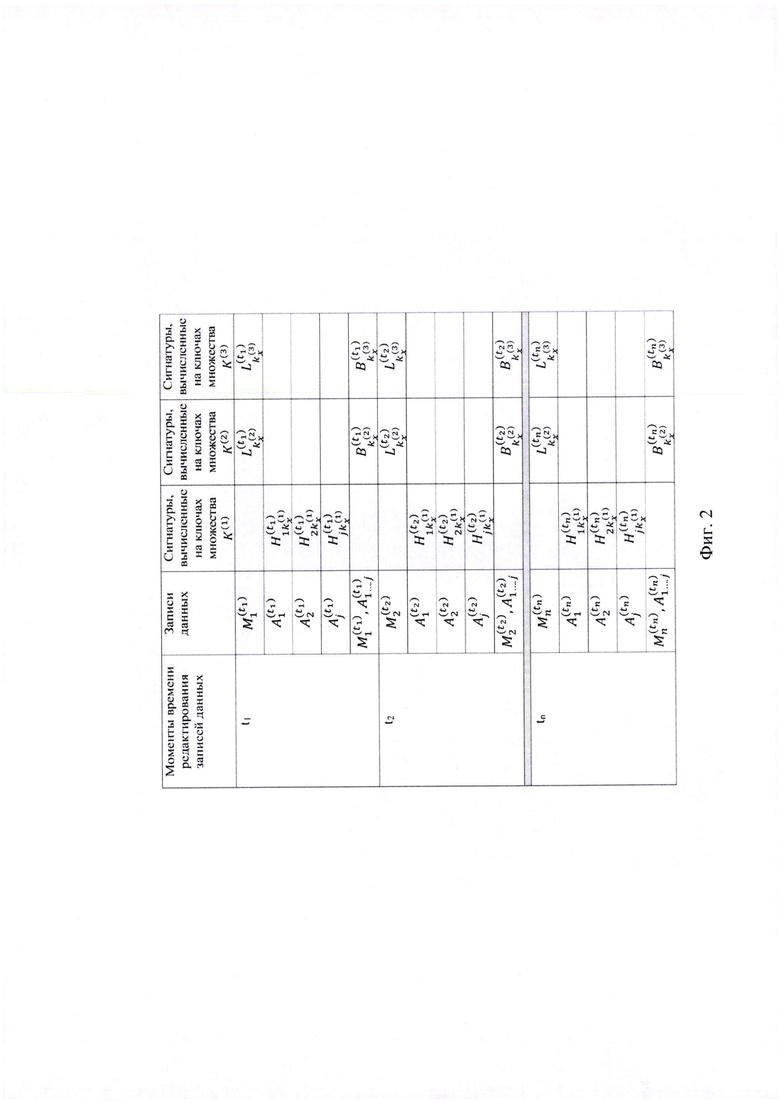

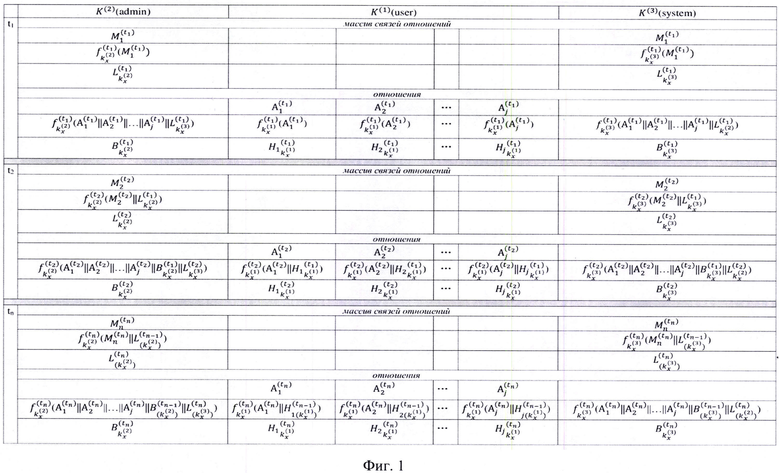

фиг. 4 - схема представления записей данных БД «Персонал. dbxv» в шестнадцатеричном коде HEX (ANSI-код).

Осуществление изобретения

Реализация заявленного способа

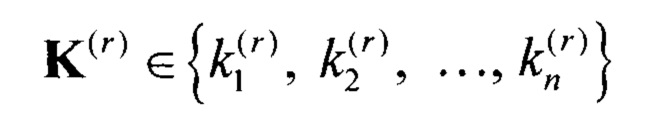

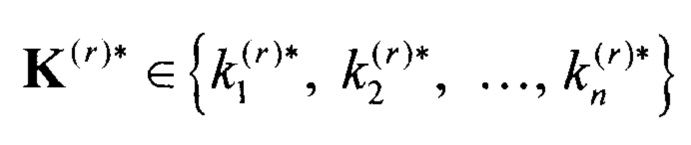

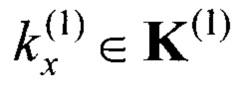

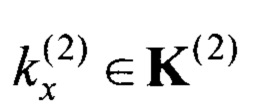

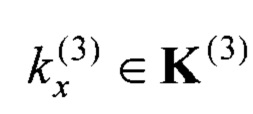

Способ криптографического рекурсивного контроля целостности реляционной БД осуществляется следующим образом (фиг. 1). Множество ключей K разбивается на два подмножества:

K∈{K(1), K(2), K(3)} и К*∈{K(1)*, K(2)*, K(3)*},

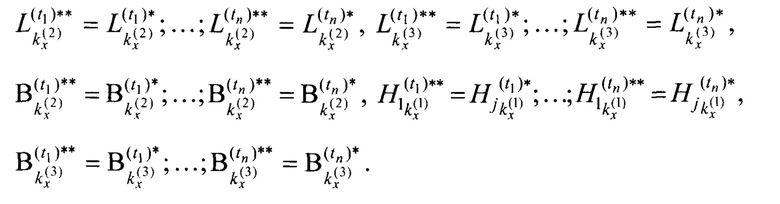

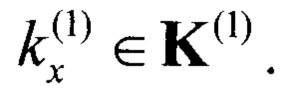

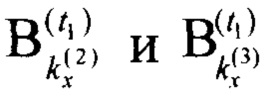

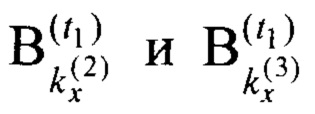

при этом каждые подмножества  и

и  , где r=1, …, 3.

, где r=1, …, 3.

В рассматриваемом варианте реализации данного способа ключи K(1) являются внешними ключами оператора системы, K(2) - внешними ключами администратора системы, K(3) - внутренними системными ключами.

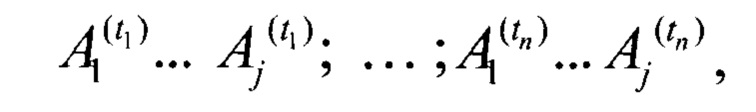

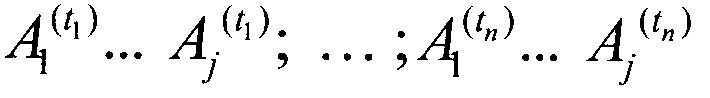

В данной работе под записями данных А1, А2…Aj отношения будем понимать набор значений кортежей, расположенных на множестве доменов так, что каждому значению кортежа соответствует единственное значение домена.

Под записями массива связей М отношений БД понимается таблица смежности для неориентированного графа, вершинами которого являются отношения искомой БД.

При выполнении операций записи и редактирования данных в момент времени t1 первоначально формируется запись массива связей  отношений БД, над которой выполняются операции криптографического преобразования:

отношений БД, над которой выполняются операции криптографического преобразования:

на ключах  соответственно.

соответственно.

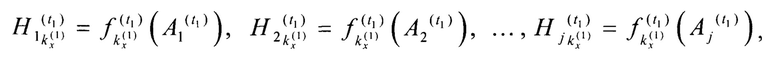

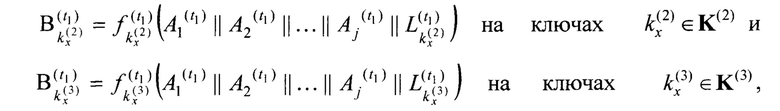

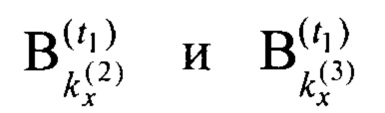

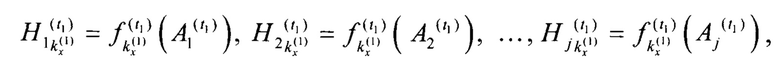

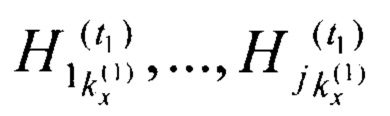

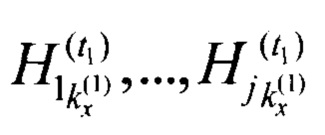

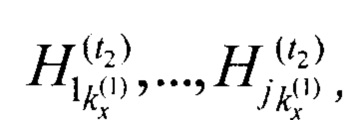

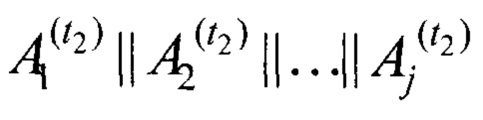

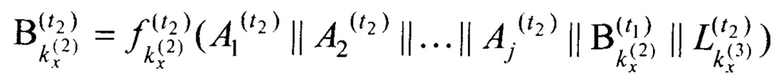

Результатом является вычисление сигнатур  затем формируются записи данных

затем формируются записи данных  отношений, над которыми выполняются операции криптографического преобразования:

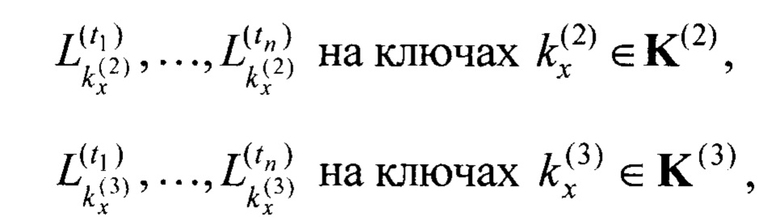

отношений, над которыми выполняются операции криптографического преобразования:

на ключах  Результатом является вычисление сигнатур

Результатом является вычисление сигнатур  далее выполняется операция конкатенации:

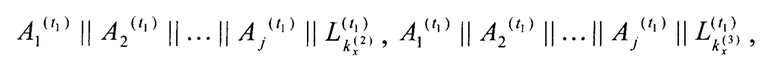

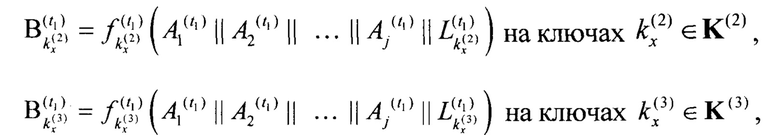

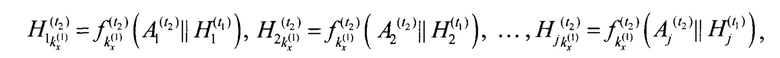

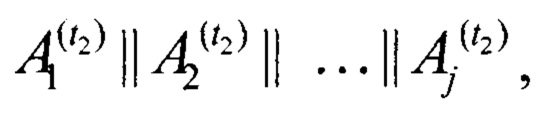

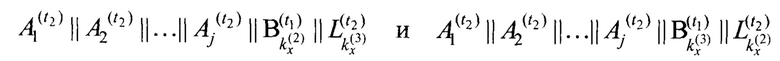

далее выполняется операция конкатенации:

после чего выполняется операция криптографического преобразования:

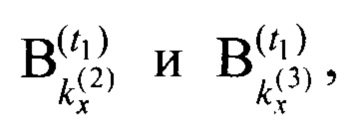

в результате которых образуются значения сигнатур

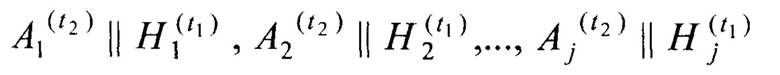

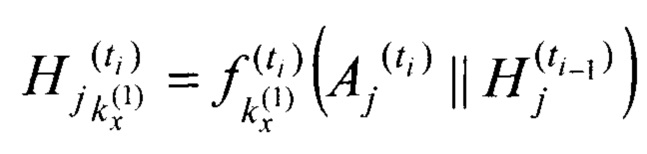

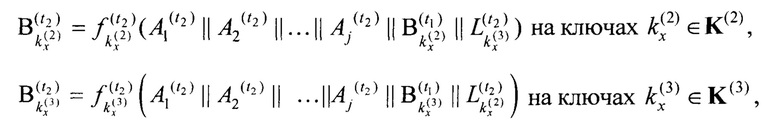

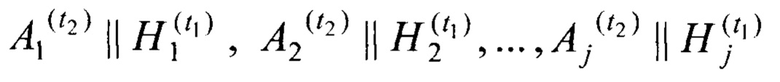

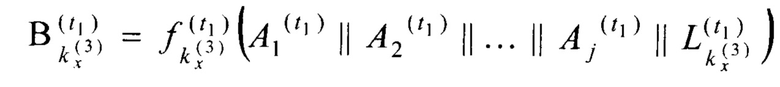

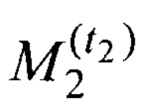

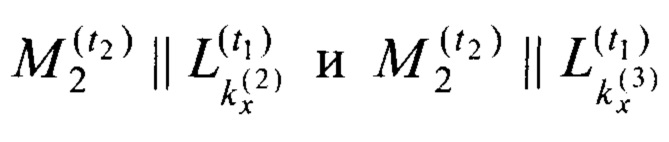

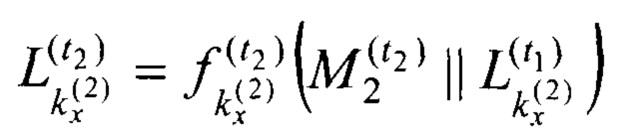

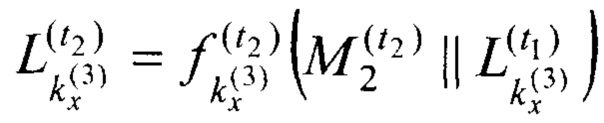

В момент времени t2 формируется следующая запись массива связей  отношений, над которой выполняются операции конкатенации:

отношений, над которой выполняются операции конкатенации:

с сигнатурами массива связей отношений, вычисленными на предыдущем этапе итерации, после чего производится операция криптографического преобразования:

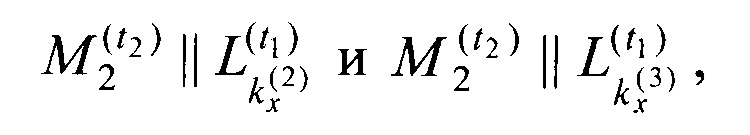

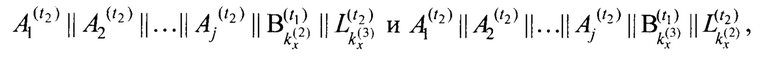

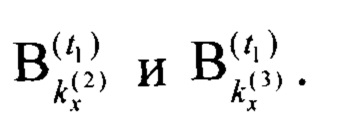

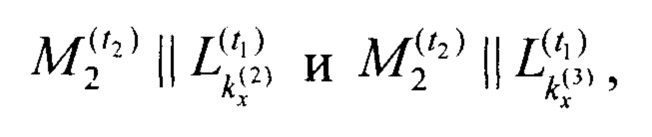

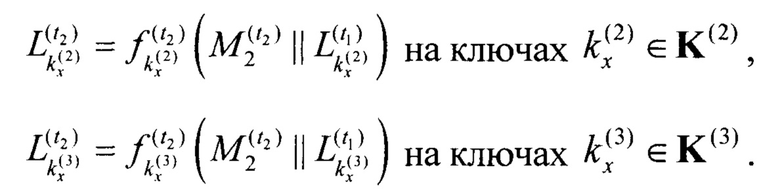

Результатом является вычисление сигнатур  далее выполняются двуместные операции конкатенации:

далее выполняются двуместные операции конкатенации:

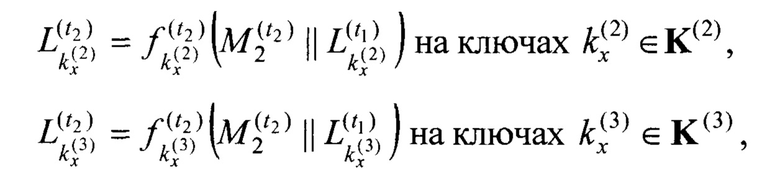

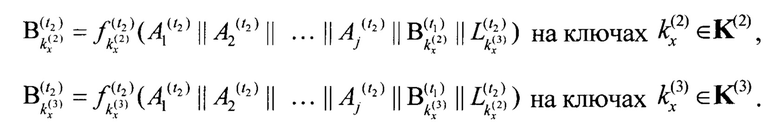

записей данных  , и вычисленных сигнатур

, и вычисленных сигнатур  на предыдущем этапе итерации, после чего вновь производятся криптографические преобразования:

на предыдущем этапе итерации, после чего вновь производятся криптографические преобразования:

на ключах  Результатом является вычисление сигнатур

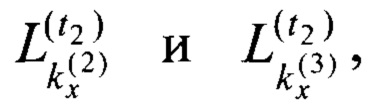

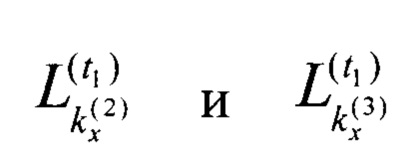

Результатом является вычисление сигнатур  далее выполняется операция конкатенации:

далее выполняется операция конкатенации:

со всеми записями данных  сформированных в момент времени t2, а также сигнатурами

сформированных в момент времени t2, а также сигнатурами  БД, вычисленных на предыдущем этапе итерации, над результатами которых производится криптографическое преобразование:

БД, вычисленных на предыдущем этапе итерации, над результатами которых производится криптографическое преобразование:

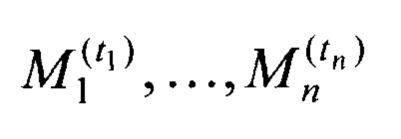

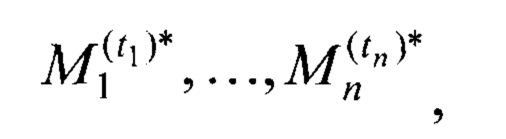

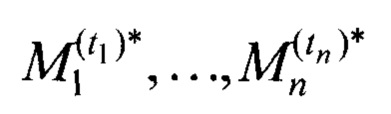

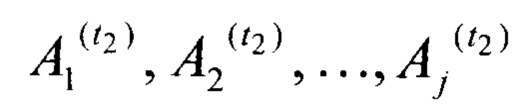

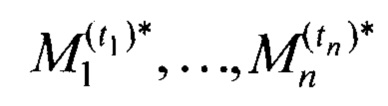

По мере формирования новых и редактирования существующих записей данных, операции повторяются в аналогичном порядке в соответствии с моментами времени t3, t4, …, tn, все записи БД, в том числе массивы связей отношении  записей данных

записей данных  отношении, соответствующие им сигнатуры

отношении, соответствующие им сигнатуры

сохраняются в памяти системы обработки данных в виде таблицы данных. (фиг. 2).

сохраняются в памяти системы обработки данных в виде таблицы данных. (фиг. 2).

Контроль целостности данных, осуществляется на основе извлечения из таблицы данных,

и соответствующих им сигнатур:

прошедших процедуру хранения и подлежащих контролю целостности, над которыми производятся повторные операции криптографического преобразования.

В результате чего вновь вычисленные сигнатуры:

попарно сравниваются с ранее извлеченными:

Заключение об отсутствии нарушения целостности сигнатур делается при выполнении равенств:

в противном случае делается заключение о нарушении целостности для соответствующих номеров сигнатур.

Особенностью представленного выше способа является учет структуры данных и связи между ними.

Корректность и практическая реализуемость данного способа обосновывается следующим примером.

Пример

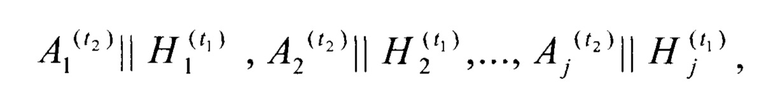

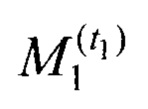

Пусть «Персонал.dbxv» - БД, редактируемая уполномоченными пользователями в моменты времени t1, t2,…,tn, и содержащая записи данных А1, А2…Aj отношений (фиг. 3).

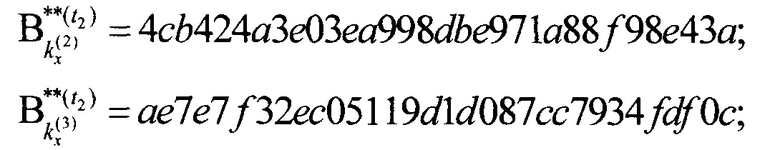

Далее в целях упрощения проведения криптографических преобразований закодируем буквенные обозначения записи данных отношений БД «Персонал. dbxv» в информационную последовательность символов посредством шестнадцатеричного кода HEX (ANSI-код) (фиг. 4).

Осуществим криптографические преобразования в соответствии с заявленным способом на основе хэш-функции алгоритма md5.

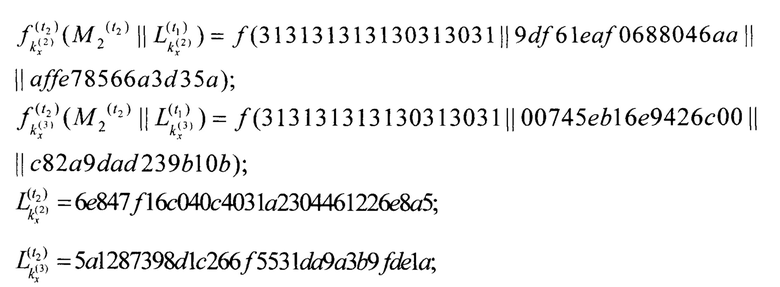

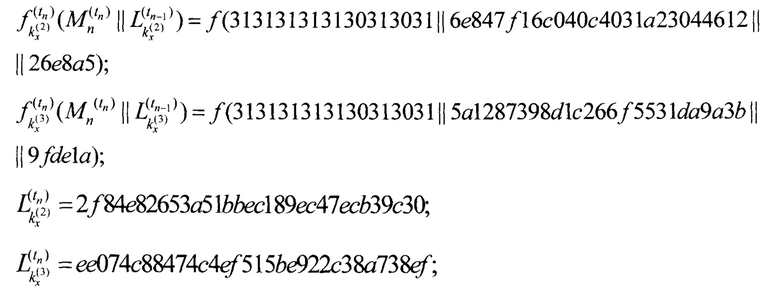

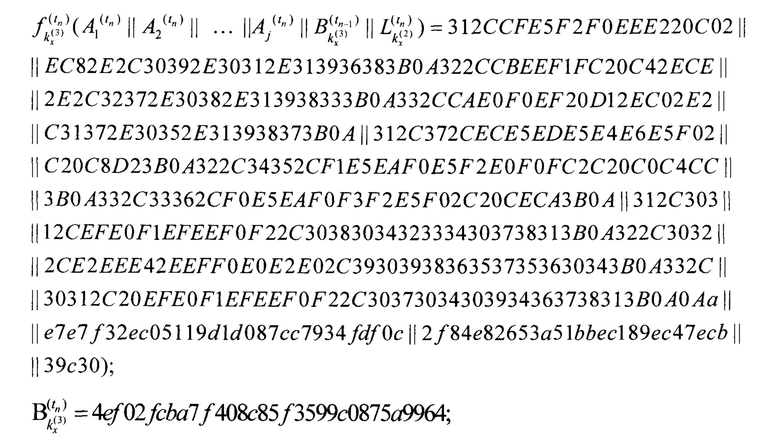

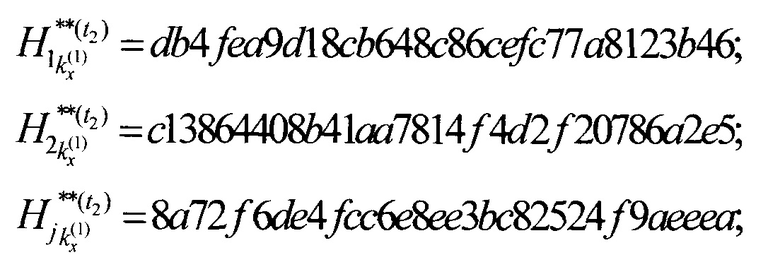

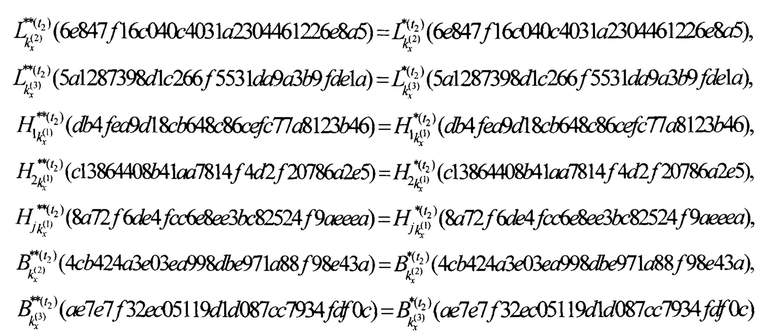

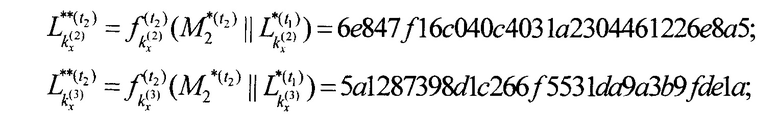

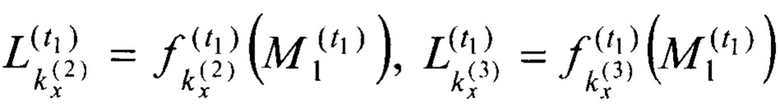

В момент времени t1 выполняется преобразование:

а) массива связей отношений БД:

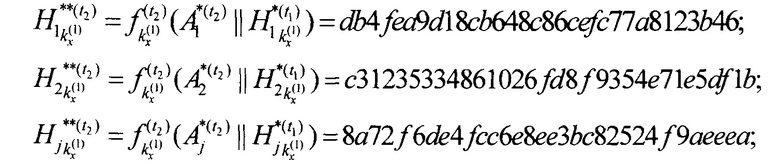

б) записей отношений БД:

в) конкатенации записей отношений и значения сигнатуры массива связей отношений БД:

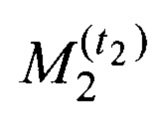

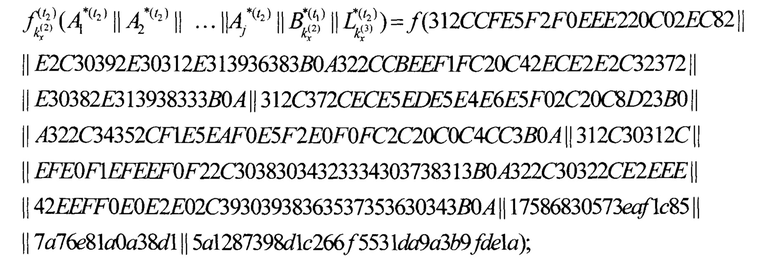

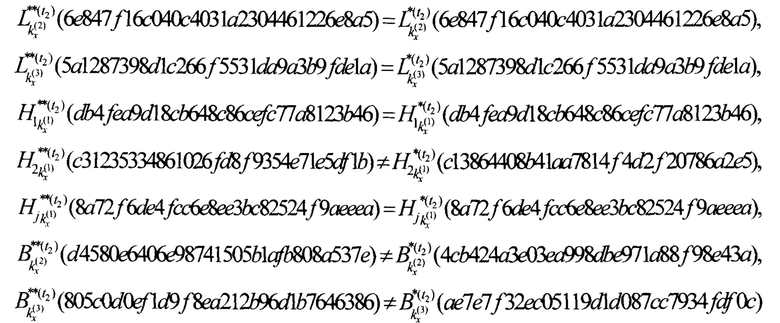

В момент времени t2 выполняется криптографическое преобразование:

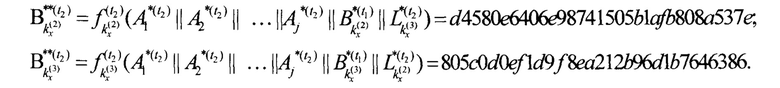

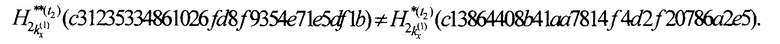

а) конкатенация массива связей отношений БД и значений сигнатур, вычисленных на предыдущем этапе:

б) конкатенации записей отношений БД и значений сигнатур записей отношений БД, вычисленных на предыдущем этапе:

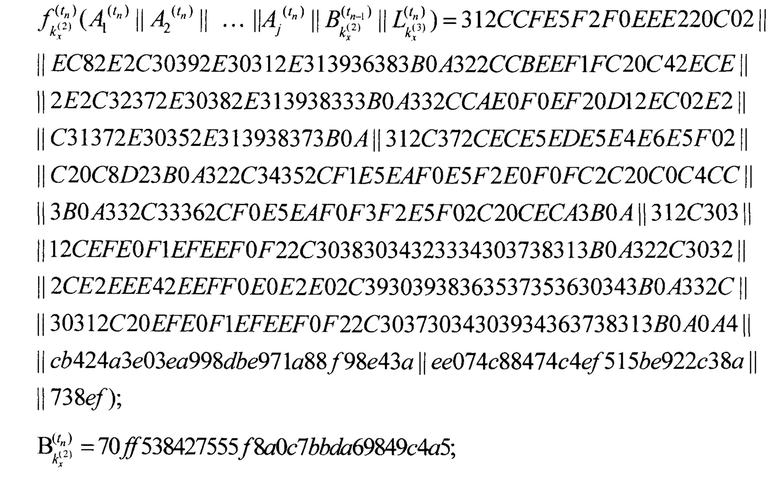

в) конкатенации записей отношений БД, значения сигнатуры массива связей отношений БД, а также значения сигнатуры конкатенации записей отношений и значения сигнатуры массива связей отношений, вычисленных на предыдущем этапе:

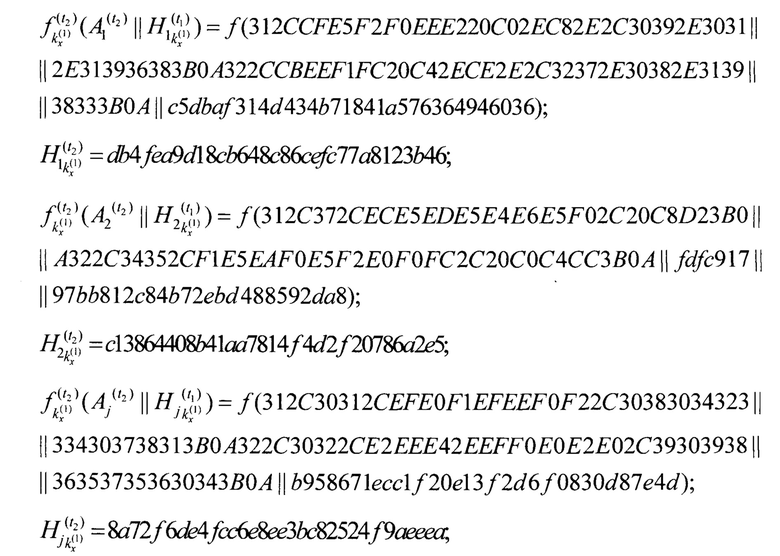

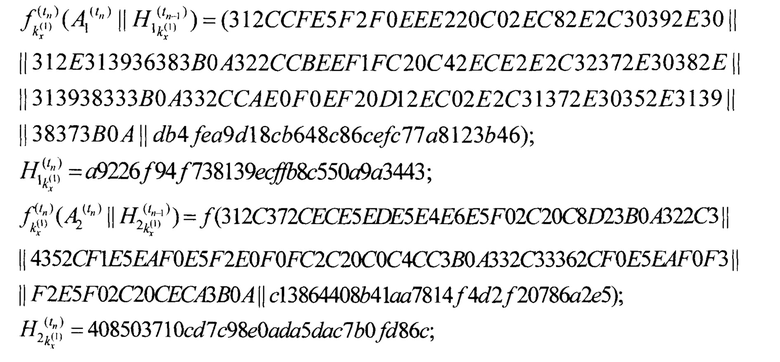

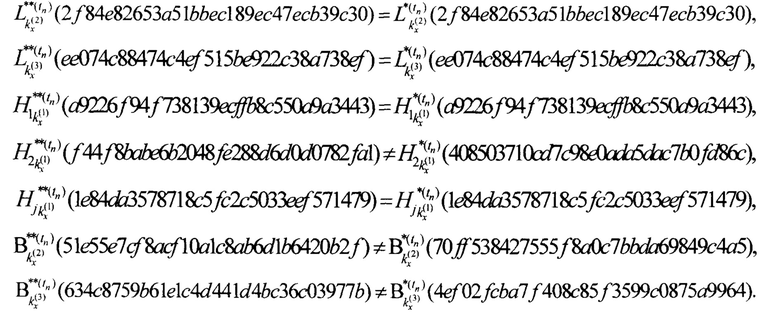

В момент времени tn выполняется криптографическое преобразование:

а) массива связей отношений БД и значений сигнатур, вычисленных на предыдущем этапе:

б) конкатенации записей отношений БД и значений сигнатур записей отношений, вычисленных на предыдущем этапе:

в) конкатенации записей отношений БД, значения сигнатуры массива связей отношений БД, а также значения сигнатуры конкатенации записей отношений и значения сигнатуры массива связей отношений, вычисленных на предыдущем этапе:

Вычисленные сигнатуры сохраняются в памяти системы обработки данных АИС, в целях последующего контроля целостности записей данных рассматриваемой выше БД «Персонал.dbxv».

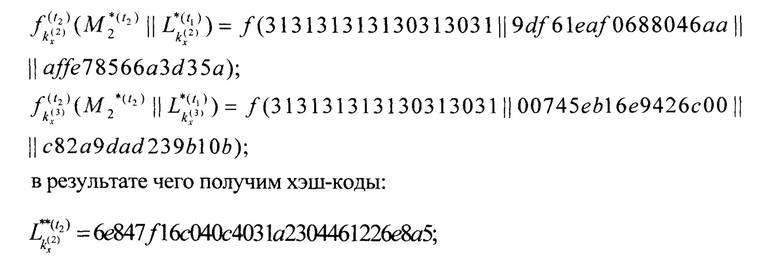

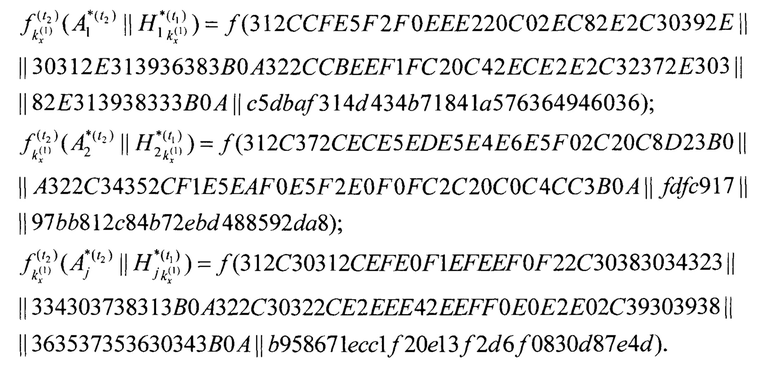

Произведем контроль целостности записи данных отношений БД «Персонал.dbxv». Для чего извлекаем из таблицы данных соответствующую запись данных отношения в данном случае

«1, 7, менеджер, ИТ; 2, 45, секретарь, АДМ;» (ANSI-код: 312C372CECE5EDE5E4E6E5F02C20C8D23B0A322C34352CF1E5EAF0E5F2E 0F0FC2C20C0C4CC3B0A), система выполняет повторное вычисление хэш-функции:

а) массива связей отношений БД:

б) записи данных отношений БД, с использованием ключа пользователя:

в результате чего получим хэш-коды:

в) совокупности массива связей отношений БД и записи данных отношений:

в результате чего получим хэш-коды:

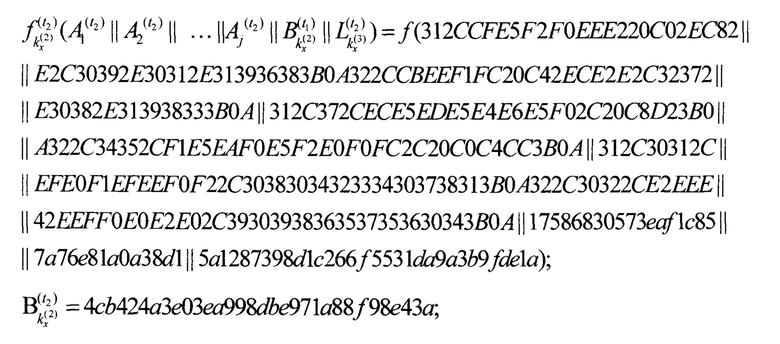

Полученные значения хэш-кодов  сравниваем с ранее извлеченными

сравниваем с ранее извлеченными  из таблицы данных памяти системы обработки данных АИС, получаем:

из таблицы данных памяти системы обработки данных АИС, получаем:

Таким образом, возможно сделать заключение об отсутствии нарушения целостности записи данных отношений БД «Персонал.dbxv»., отношение не изменено, соответственно БД не изменена.

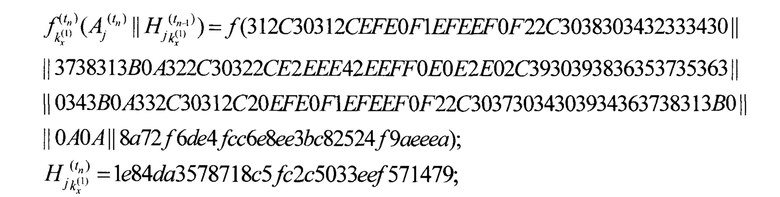

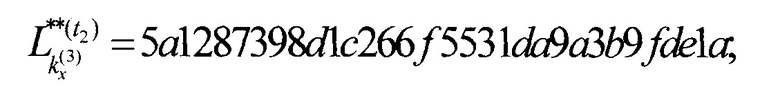

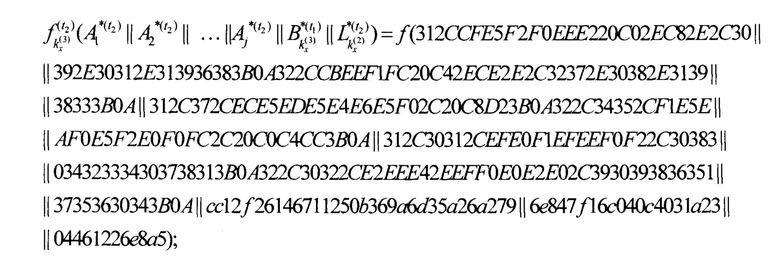

1. Рассмотрим случай, при котором уполномоченным пользователем (инсайдером) была несанкционированно модифицирована запись данных отношения «1, 7, менеджер, ИТ; 2, 45, секретарь, АДМ;» на «1, 7, менеджер, ИТ; 2, 45, начальник отдела, ИТ;» (ANSI-код: 312C372CECE5EDE5E4E6E5F02C20C8D23B0A322C34352CEDE0F7E0EBFC EDE8EA20EEF2E4E5EBE02C20C8D23B0A0A0A), с целью получения дополнительных выплат.

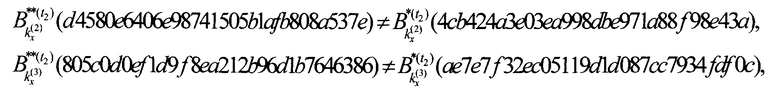

Повторим вышеописанные операции в целях прослеживания изменений в таблице записей данных отношений. Начиная с момента времени t2 в системе контроля целостности БД происходят следующие изменения:

а) в массиве связей отношений БД:

б) при записи данных отношений БД:

в) в совокупности массива связей отношений баз данных и записи данных отношений:

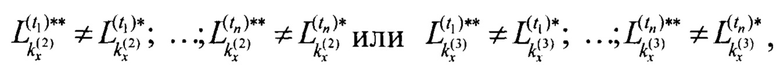

Полученные значения хэш-кодов

сравниваем с ранее извлеченными

сравниваем с ранее извлеченными  из таблицы данных памяти системы обработки данных АИС, получаем:

из таблицы данных памяти системы обработки данных АИС, получаем:

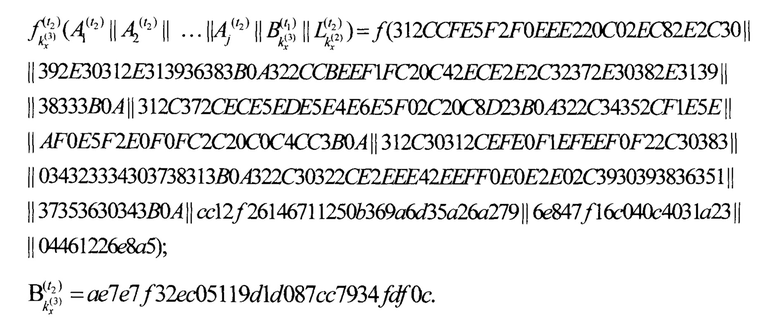

Кроме того, в момент времени tn при выполнениях операций криптографического преобразования, получения значений хэш-кодов  и последующего их сравнения с ранее извлеченными

и последующего их сравнения с ранее извлеченными  из таблицы данных памяти системы обработки данных АИС, получаем:

из таблицы данных памяти системы обработки данных АИС, получаем:

На основании чего, при контроле целостности записей данных отношений, процедура которого описана выше, выяснится следующее:

Что позволяет сделать вывод о нарушении целостности записи данных отношения  , содержащегося в БД.

, содержащегося в БД.

При контроле целостности совокупности массива связей отношений БД и записей данных отношений система покажет результат:

что указывает на наличие несанкционированно модифицированных записей данных отношений в момент времени t2 в записях данных отношений БД.

Полученные результаты позволяют сделать вывод о том, что запись данных  отношения была несанкционированно модифицирована, что в свою очередь вызвало последующее изменение хэш-кодов

отношения была несанкционированно модифицирована, что в свою очередь вызвало последующее изменение хэш-кодов

2. В случае если при выполнении контроля целостности в массиве связей отношений базы данных М обнаружатся изменения, система контроля покажет неравенство:

В этом случае экземпляр БД не является достоверным или БД неработоспособна.

В случае, если  то произошел технический сбой.

то произошел технический сбой.

3. В случае, если при выполнении контроля целостности совокупности массива связей отношений М базы данных и записей данных А1, А2…Aj отношений система покажет  или

или  то произошел технический сбой.

то произошел технический сбой.

4. В случае если при выполнении контроля целостности

то БД скомпрометирована и(или) неработоспособна.

Таким образом, приведенный пример показал, что заявленный способ криптографического контроля целостности БД функционирует корректно, технически реализуем и позволяет решить поставленную задачу.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ КРИПТОГРАФИЧЕСКОГО РЕКУРСИВНОГО 2-D КОНТРОЛЯ ЦЕЛОСТНОСТИ МЕТАДАННЫХ ФАЙЛОВ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ | 2019 |

|

RU2726930C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ИНТЕГРАТИВНОЙ ЦЕЛОСТНОСТИ ЭЛЕКТРОННОГО ДОКУМЕНТА | 2022 |

|

RU2812304C1 |

| СПОСОБ ФОРМИРОВАНИЯ И КОНТРОЛЯ ЦЕЛОСТНОСТИ МНОГОМЕРНОЙ СТРУКТУРЫ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ | 2024 |

|

RU2840783C1 |

| СПОСОБ И СИСТЕМА ИЕРАРХИЧНОГО КОНТРОЛЯ ЦЕЛОСТНОСТИ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ | 2023 |

|

RU2805339C1 |

| Система контроля целостности журналов непрерывно ведущихся записей данных | 2015 |

|

RU2637486C2 |

| СПОСОБ КОНТРОЛЯ И ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ ДАННЫХ | 2017 |

|

RU2680739C1 |

| Устройство защиты персональных данных пользователей информационной системы | 2022 |

|

RU2792789C1 |

| СПОСОБ ДВУМЕРНОГО КОНТРОЛЯ И ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ ДАННЫХ | 2018 |

|

RU2696425C1 |

| СПОСОБ ВОССТАНОВЛЕНИЯ ДАННЫХ С ПОДТВЕРЖДЕННОЙ ЦЕЛОСТНОСТЬЮ | 2021 |

|

RU2771238C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ ДАННЫХ ПРИ ДЕГРАДАЦИИ МНОГОМЕРНЫХ СИСТЕМ ХРАНЕНИЯ | 2023 |

|

RU2833352C1 |

Изобретение относится к области информационной безопасности. Техническим результатом является повышение уровня защищенности данных при их обработке в базе данных с возможностью контроля их целостности, обнаружения несанкционированно модифицированных записей, вызванных преднамеренными воздействиями уполномоченных пользователей. В способе криптографического рекурсивного контроля целостности реляционной базы данных при выполнении операции записи и редактирования данных в моменты времени t1, t2, … tn первоначально формируется запись массива связей отношений базы данных, над которой выполняются операции криптографического преобразования на подмножествах ключей, в результате чего образуются значения сигнатур, над которыми выполняется операция конкатенации со всеми записями данных А1, А2 …Аj отношений, после чего выполняется операция криптографического преобразования, в результате которых образуются значения сигнатур, далее выполняется операция конкатенации со всеми записями данных А1, A2 …Aj отношений и сигнатурами массива связей отношений, после чего выполняется операции криптографического преобразования, в результате которых образуются значения сигнатур, данные операции выполняются аналогично для всех данных. 4 ил.

Способ криптографического рекурсивного контроля целостности реляционной базы данных, заключающийся в том, что целостность данных при выполнении операций записи и редактирования контролируется за счет того, что в момент времени t1 формируются записи  данных, над которыми выполняются операции криптографического преобразования

данных, над которыми выполняются операции криптографического преобразования

на ключах

на ключах  , сгенерированных из множества ключей K, разделяемого на два подмножества К∈{K(1), K(2), K(3)} и K*∈{K(1)*, K(2)*, К(3)*}, при этом

, сгенерированных из множества ключей K, разделяемого на два подмножества К∈{K(1), K(2), K(3)} и K*∈{K(1)*, K(2)*, К(3)*}, при этом  где r=1, …, 3, в момент времени t2…n выполняются двуместные операции конкатенации

где r=1, …, 3, в момент времени t2…n выполняются двуместные операции конкатенации  записей данных

записей данных  , сформированных в момент времени t2, и сигнатур

, сформированных в момент времени t2, и сигнатур  , вычисленных на предыдущем этапе итерации, после чего вновь производятся криптографические преобразования

, вычисленных на предыдущем этапе итерации, после чего вновь производятся криптографические преобразования  причем в качестве криптографического преобразования

причем в качестве криптографического преобразования  используется либо ключевая хэш-функция, при этом K=K*, либо электронная подпись, при этом K≠K*, полученные результаты сохраняются в памяти системы обработки данных для последующего контроля целостности записей данных, отличающийся тем, что во время выполнения операций записи и редактирования данных, содержащихся в базе данных, в момент времени t1 первоначально формируется запись массива связей

используется либо ключевая хэш-функция, при этом K=K*, либо электронная подпись, при этом K≠K*, полученные результаты сохраняются в памяти системы обработки данных для последующего контроля целостности записей данных, отличающийся тем, что во время выполнения операций записи и редактирования данных, содержащихся в базе данных, в момент времени t1 первоначально формируется запись массива связей  отношений базы данных, над которой выполняются операции криптографического преобразования

отношений базы данных, над которой выполняются операции криптографического преобразования  на ключах

на ключах  соответственно, результатом является вычисление сигнатур

соответственно, результатом является вычисление сигнатур  , над которыми выполняется операция конкатенации

, над которыми выполняется операция конкатенации  со всеми записями

со всеми записями  данных, сформированными в момент времени t1, после чего выполняется операция криптографического преобразования вида

данных, сформированными в момент времени t1, после чего выполняется операция криптографического преобразования вида  на ключах

на ключах  и

и  на ключах

на ключах  , в результате которых образуются значения сигнатур

, в результате которых образуются значения сигнатур  , в момент времени t2 формируется следующая запись массива связей

, в момент времени t2 формируется следующая запись массива связей  отношений, над которой выполняются операции конкатенации

отношений, над которой выполняются операции конкатенации  с сигнатурами массива связей отношений, вычисленными на предыдущем этапе итерации, после чего производится операция криптографического преобразования

с сигнатурами массива связей отношений, вычисленными на предыдущем этапе итерации, после чего производится операция криптографического преобразования  на ключах

на ключах  и

и  на ключах

на ключах  , результатом является вычисление сигнатур

, результатом является вычисление сигнатур  , над которыми выполняется операция конкатенации

, над которыми выполняется операция конкатенации  со всеми записями

со всеми записями  данных, сформированными в момент времени t2, а также сигнатурами

данных, сформированными в момент времени t2, а также сигнатурами  базы данных, вычисленных на предыдущем этапе итерации, над результатами которых производится криптографическое преобразование вида

базы данных, вычисленных на предыдущем этапе итерации, над результатами которых производится криптографическое преобразование вида  на ключах

на ключах  и

и  на ключах

на ключах  , по мере формирования новых и редактирования существующих записей данных операции повторяются в аналогичном порядке в соответствии с моментами времени t3, t4, …, tn, все записи массивов

, по мере формирования новых и редактирования существующих записей данных операции повторяются в аналогичном порядке в соответствии с моментами времени t3, t4, …, tn, все записи массивов  связей отношений, соответствующие им сигнатуры

связей отношений, соответствующие им сигнатуры  на ключах

на ключах  и

и  на ключах

на ключах  , все записи

, все записи  данных, а также соответствующие им сигнатуры

данных, а также соответствующие им сигнатуры  сохраняются в памяти системы обработки данных в виде таблицы данных, контроль целостности данных осуществляется на основе извлечения из таблицы данных, прошедших процедуру хранения и подлежащих контролю целостности, а именно записей

сохраняются в памяти системы обработки данных в виде таблицы данных, контроль целостности данных осуществляется на основе извлечения из таблицы данных, прошедших процедуру хранения и подлежащих контролю целостности, а именно записей  массивов связей отношений базы данных, соответствующих им сигнатур

массивов связей отношений базы данных, соответствующих им сигнатур  , а также записей

, а также записей  данных и соответствующих им сигнатур

данных и соответствующих им сигнатур  , затем над извлеченными записями массивов связей

, затем над извлеченными записями массивов связей  отношений и записями

отношений и записями  данных производятся повторные операции криптографического преобразования, результатом которых является вычисление сигнатур

данных производятся повторные операции криптографического преобразования, результатом которых является вычисление сигнатур  , а также

, а также  , после чего выполняется попарное сравнение полученных сигнатур с ранее извлеченными

, после чего выполняется попарное сравнение полученных сигнатур с ранее извлеченными  заключение об отсутствии нарушения целостности сигнатур записей массивов связей

заключение об отсутствии нарушения целостности сигнатур записей массивов связей  отношений и записей

отношений и записей  данных формируется при выполнении равенств

данных формируется при выполнении равенств  и

и

в противном случае делается заключение о нарушении целостности для соответствующих номеров сигнатур.

в противном случае делается заключение о нарушении целостности для соответствующих номеров сигнатур.

| СПОСОБ КРИПТОГРАФИЧЕСКОГО РЕКУРСИВНОГО 2-D КОНТРОЛЯ ЦЕЛОСТНОСТИ МЕТАДАННЫХ ФАЙЛОВ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ | 2019 |

|

RU2726930C1 |

| Система контроля целостности журналов непрерывно ведущихся записей данных | 2015 |

|

RU2637486C2 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ ДАННЫХ | 2017 |

|

RU2680033C2 |

| СПОСОБ КОНТРОЛЯ И ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ ДАННЫХ | 2017 |

|

RU2680739C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ ДАННЫХ | 2017 |

|

RU2667608C1 |

| СПОСОБ КОНТРОЛЯ ЦЕЛОСТНОСТИ ДАННЫХ В ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМАХ | 2016 |

|

RU2628894C1 |

| US 10157199 B2, 18.12.2018 | |||

| US 20090049299 A1, 19.02.2009. | |||

Авторы

Даты

2022-12-08—Публикация

2021-12-07—Подача