Область техники, к которой относится изобретение

Предлагаемое изобретение относится к области обеспечения безопасности информации, обрабатываемой в автоматизированных информационных системах (АИС), а именно к способам контроля целостности метаданных файлов электронных документов, и может найти применение в системах электронного документооборота, в целях контроля и обеспечения целостности, обрабатываемых данных, в условиях преднамеренных воздействий уполномоченных пользователей (инсайдеров).

Уровень техники

В настоящее время перед пользователями различных АИС стоят задачи по обеспечению безопасности информации, циркулирующей в них. К такой информации относятся файлы электронных документов, управление которыми осуществляется на основе особого вида информационных ресурсов -метаданных. Под термином «метаданные» понимаются данные, описывающие контекст, содержание и структуру документов, а также процессы управления ими на протяжении всего жизненного цикла документа (ГОСТ Р ИСО 15489-1-2007. Система стандартов по информации, библиотечному и издательскому делу. Управление документами). Они критически важны для обеспечения значимости, сохранности и управляемости файлами электронных документов, что обуславливает необходимость разработки механизмов их защиты от деструктивных воздействий злоумышленника. Результатом таких воздействий может стать преднамеренное несанкционированное изменение метаданных, что приведет к нарушению их целостности, и как следствие потере управления над файлами электронных документов, обрабатываемых АИС. Одной из мер обеспечения защищенности данных, является защита их целостности (Методический документ. Меры зашиты информации в государственных информационных системах: утв. директором ФСТЭК 11.02.2014 // ФСТЭК России, 2014. - 176 с.).

Как правило, задача защиты целостности данных решается с помощью различных способов. Далее для раскрытия сути изобретения приводится краткое описание существующих технических решений для контроля целостности данных.

а) Описание аналогов

1. «Validating computer program installation)) по патенту US 20030192033, 2002, [Электронный ресурс] - https://books.google.com.tr/patents/US 20030192033.

2. Программный комплекс «Shield System Manager подсистема контроля целостности (Integrity Control System))), [Электронный ресурс] - http://lissiru.narod.ru/products/index.html.

3. Программно-аппаратный комплекс доверенной загрузки «Блокхост-МДЗ» [Электронный ресурс] - https://gaz-is.ru/poddergka/download/finish/6/8.html.

В данных решениях для контроля целостности информации используется хэш-функция (функция, отображающая строки бит исходных данных в строки бит фиксированной длины - хэш-код).

Недостатком подобных решений является низкий уровень защищенности записей данных от атак со стороны уполномоченных пользователей (инсайдеров). При ведении подряд идущих записей данных в файле (записи в электронной истории болезни, журнал событий аудита безопасности) пользователь (или один из администраторов), обладая собственным ключом (при использовании ключевых хэш-функций) имеет возможность изменять (подделывать) свои записи, сохраненные в файле ранее. То есть данные решения не учитывают внутренние угрозы безопасности данных со стороны легальных пользователей (инсайдеров).

Известен способ контроля целостности записей данных на основе метода «однократной записи» (Atsushi Harada, Masakatsu Nishigaki, Masakazu Soga, Akio Takubo, Itsukazu Nakamura. A Write-Once Data Management System, ICITA 2002. - Shizuoka University, Japan, 2002, [Электронный ресурс] - http://www.icita.org/previous/icita2002/ICITA2002/kptdata/116-21/index.htm), которая использует различные комбинации электронных подписей пользователей для защиты (контроля целостности) записей от уполномоченных пользователей.

Недостатком данного решения является отсутствие функциональной возможности установления дополнительных параметров ввода ключевых данных различных пользователей и порядка их применения (секретных для самих пользователей или для различных групп пользователей, состав которых самим пользователям не известен), позволяющих обеспечить соответствующий уровень защищенности записей данных в файле.

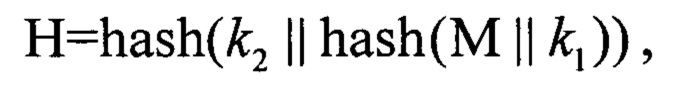

Широко известен способ аутентификации сообщений НМАС (hash-based message authentication), суть которого заключается в использовании криптографической хэш-функции в сочетании с одним секретным ключом и NMAC с двумя секретными ключами (М. Bellare, R. Canetti and Н. Krawczyk, Keying Hash Functions for Message Authentication, Advances in Cryptology Proceedings of CRYPTO 1996, pp. 1-15, Springer-Verlag, [Электронный ресурс] - http://dblp.uni-trier.de/db/conf/crypto/crypto96, [Электронный ресурс] - http://daily.sec.ru/2012/07/16/print-Algoritmi-auntentifikatsii-soobsheniy-HMAC-i-NMAC.html).

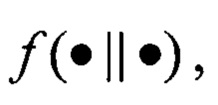

Контроль целостности сообщения в способе аутентификации сообщений NMAC заключается в том, что отправитель сообщения М с помощью двух секретных (внешних) ключей k1 и k2 вычисляет код аутентичности сообщения по правилу:  где

где  - символ конкатенации, hash - функция вычислений в блоке формирования хэш-кода. Сообщение с кодом аутентичности (М, N) по каналу передачи сообщения, расположенного в недоверительной среде, поступает получателю.

- символ конкатенации, hash - функция вычислений в блоке формирования хэш-кода. Сообщение с кодом аутентичности (М, N) по каналу передачи сообщения, расположенного в недоверительной среде, поступает получателю.

Доверительная сторона (получатель сообщения) осуществляет проверку соответствия полученного кода аутентичности Н* для контроля целостности и аутентификации сообщения М*.

Недостатком данного способа является низкий уровень защищенности данных от атак со стороны уполномоченных пользователей (инсайдеров) (необходимо наличие двух доверяющих друг другу сторон, конфиденциальность секретных ключей).

б) Описание ближайшего аналога (прототипа)

Наиболее близким по своей технической сущности к заявленному изобретению (прототипом) является «Система контроля целостности журналов непрерывно ведущихся записей данных» по патенту РФ №2015152423, позволяющая обеспечить контроль целостности журналов непрерывно ведущихся записей данных. Существенным признаком, отличающим прототип от известных аналогов, является то, что для контроля целостности данных, обрабатываемых в АИС, используются как бесключевые, так и ключевые хэш-функции, используемые для обеспечения требуемого уровня защищенности данных.

Недостатками прототипа являются:

1. Отсутствие возможности локализации номеров записей данных с признаками нарушения целостности, при реализации деструктивных воздействий уполномоченными пользователями на АИС.

2. Относительно высокая сложность операции контроля целостности записей данных, так как для ее реализации требуется использование всего множества ключей KU на всех этапах преобразования данных, что

представляет существенное ограничение и техническую сложность для использования данного способа, особенно в мобильных приложениях.

Раскрытие изобретения (его сущность)

а) технический результат, на достижение которого направлено изобретение

Целью заявляемого изобретения является повышение уровня защищенности метаданных файлов электронных документов, обрабатываемых АИС, с возможностью контроля их целостности, а также обнаружения и локализации номеров несанкционированно модифицированных записей метаданных, в случае нарушения их целостности уполномоченными пользователями (инсайдерами).

б) совокупность существенных признаков

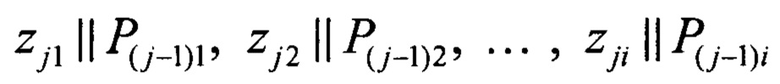

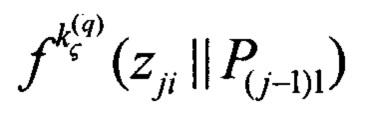

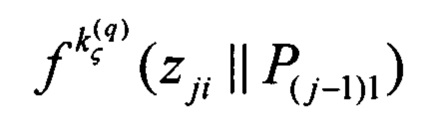

Поставленная цель достигается тем, что в известном техническом решении целостность метаданных при выполнении операции записи и редактирования файлов электронных документов контролируется за счет того, что формируются записи zj1,zj2,…,zji метаданных, производятся криптографические преобразования записей zj1,zj2,…,zji метаданных с использованием множества ключей KU. Затем выполняются двуместные операции конкатенации  над различными записями zj1,zj2,…,zji. метаданных и значениями Р(j-1)1, P(j-1)2,…, P(j-1)i сигнатур, вычисленных на предыдущем этапе итерации. Полученные результаты сохраняются в памяти системы обработки данных для последующего контроля целостности потока метаданных.

над различными записями zj1,zj2,…,zji. метаданных и значениями Р(j-1)1, P(j-1)2,…, P(j-1)i сигнатур, вычисленных на предыдущем этапе итерации. Полученные результаты сохраняются в памяти системы обработки данных для последующего контроля целостности потока метаданных.

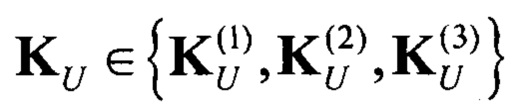

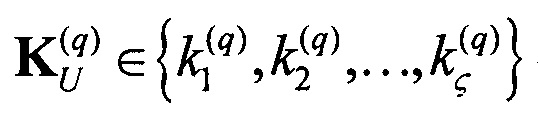

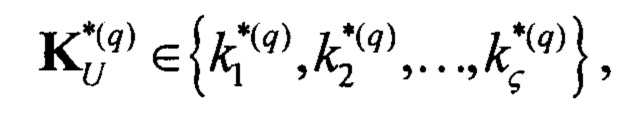

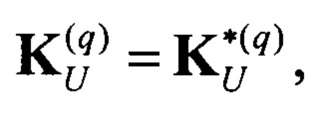

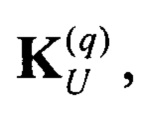

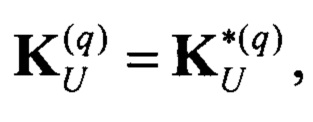

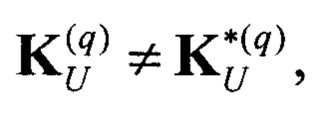

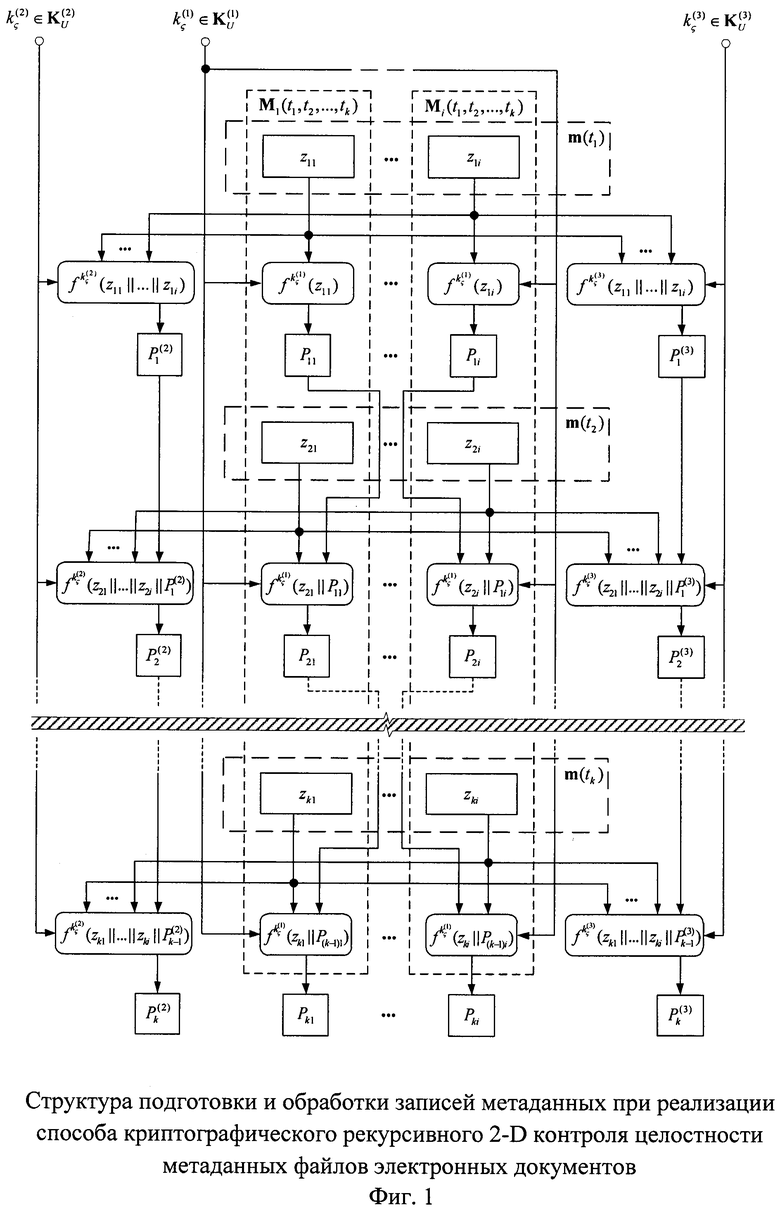

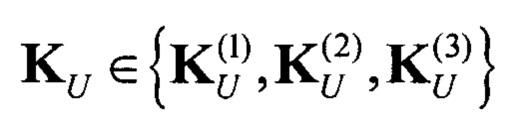

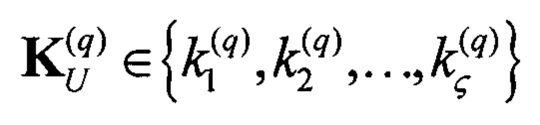

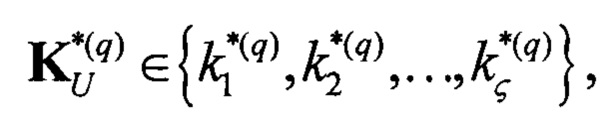

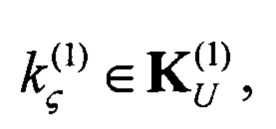

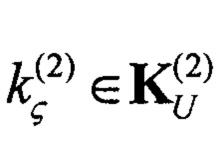

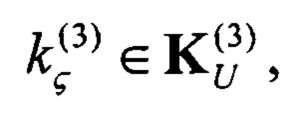

Сопоставительный анализ заявленного решения с прототипом показывает, что предлагаемый способ отличается от известного тем, что множество ключей KU разбивается на два подмножества  и

и  при этом каждые подмножества

при этом каждые подмножества  и

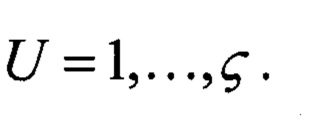

и  где q=1,…,3, для всех

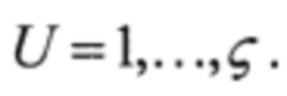

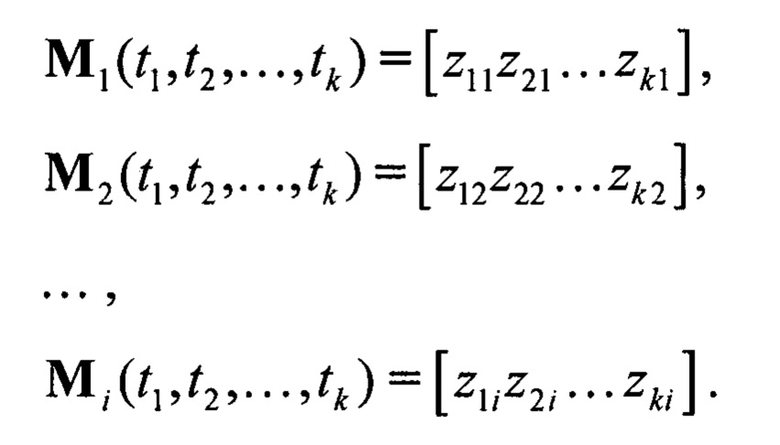

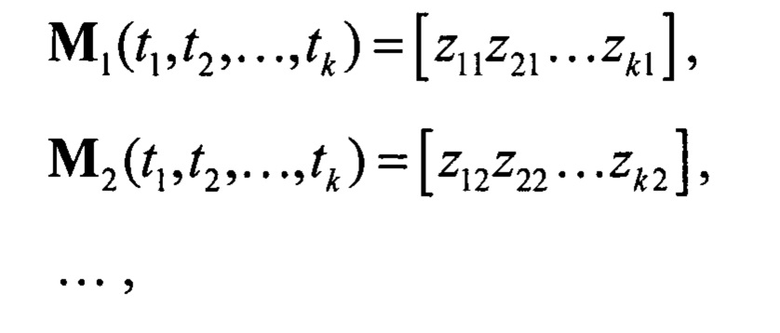

где q=1,…,3, для всех  При выполнении операции записи и редактирования файлов электронных документов в моменты времени t1,t2,…,tk в памяти системы обработки данных формируются строки:

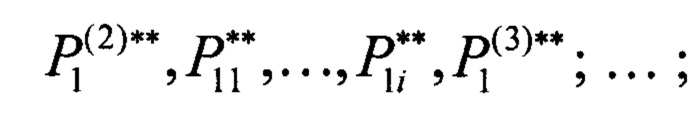

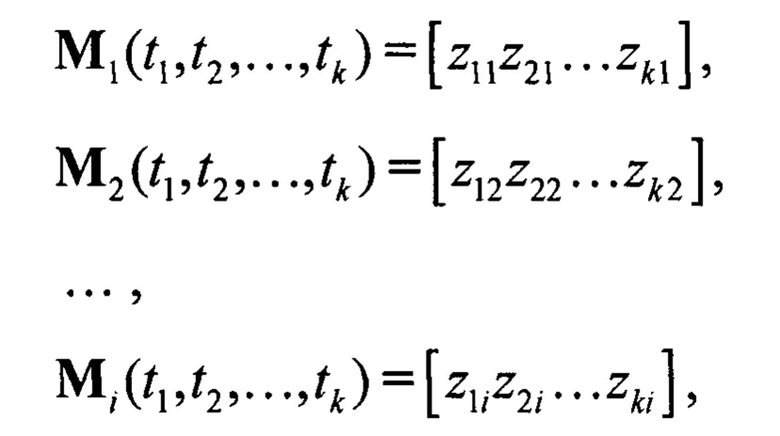

При выполнении операции записи и редактирования файлов электронных документов в моменты времени t1,t2,…,tk в памяти системы обработки данных формируются строки:

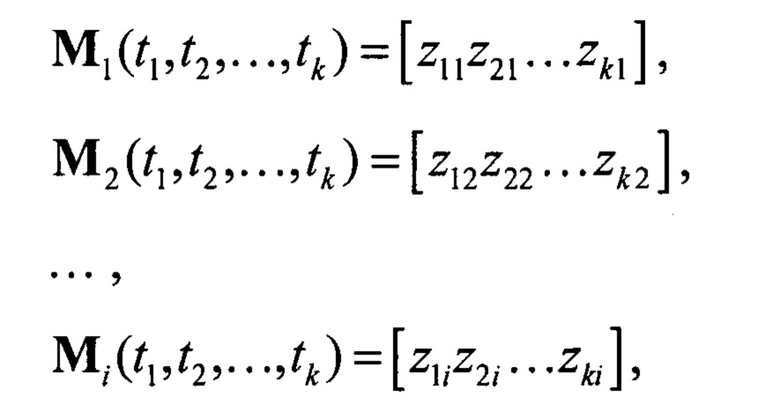

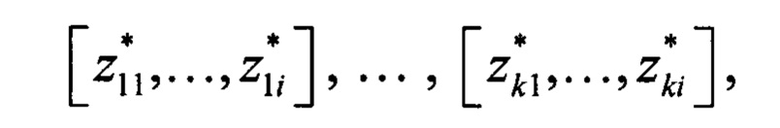

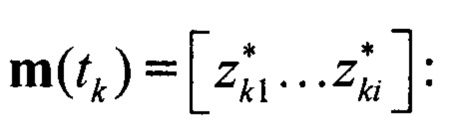

m(t1)=[z11…z1i], m(t2)=[z21…z2i], …, m(tk)=[zkl…zki],

содержащие записи метаданных zj1,zj2,…,zji для всех j=1,…,k и столбцы:

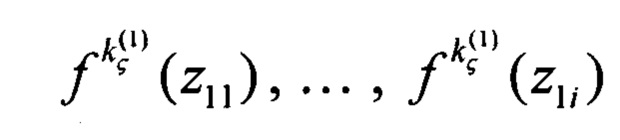

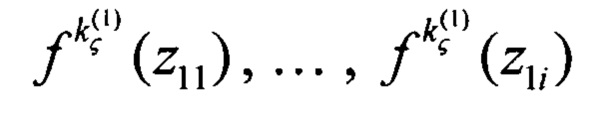

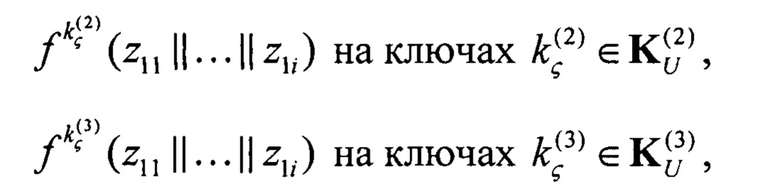

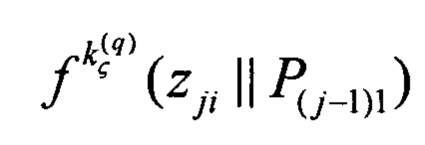

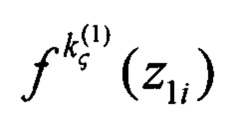

Над записями z11,…,z1i метаданных в соответствующих столбцах в момент времени t1 выполняются операции криптографического преобразования:

на ключах

на ключах

в результате чего образуются значения сигнатур Р11,…,P1i.

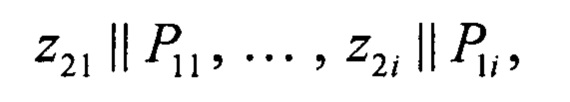

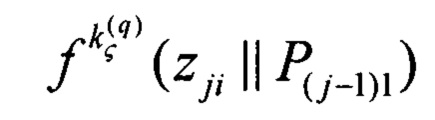

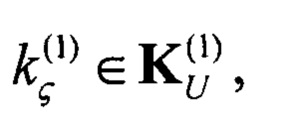

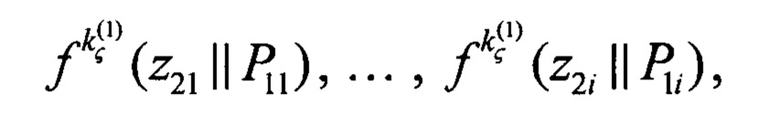

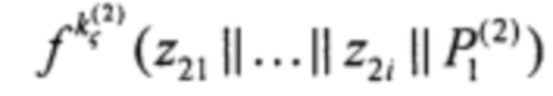

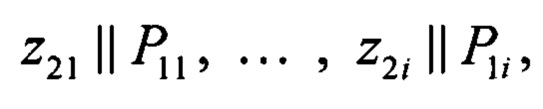

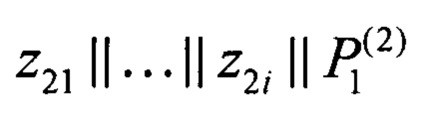

Далее над каждой парой полученных значений сигнатур Р11,…,P1i и записей метаданных z21,…,z2i, измененных в момент времени t2, выполняется операция конкатенации:

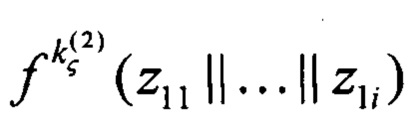

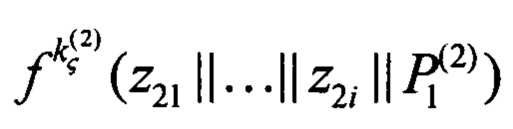

над результатами которой выполняются операции криптографического преобразования:

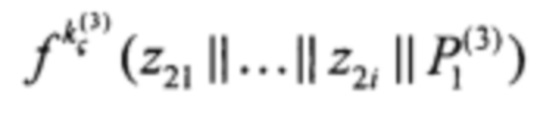

После чего операции над записями метаданных выполняются в аналогичном порядке внутри каждого столбца:

в соответствии с моментами времени t3,t4,…,tk.

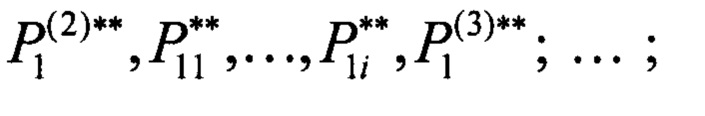

При этом в строке m(t1)=[z11…z1i], в момент времени t1, выполняются операции криптографического преобразования всех записей z11,…,z1i, метаданных строки:

на ключах

на ключах

на ключах

на ключах

в результате которых образуются значения сигнатур  и

и  соответственно.

соответственно.

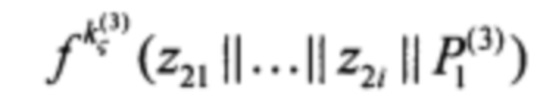

После чего над полученными сигнатурами и последующими записями z21,…,z2i. метаданных строки m(t2)=[z21…z2i], измененными в момент времени t2, выполняются операции конкатенации:

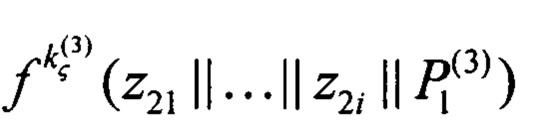

над результатами которых производится операция криптографического преобразования:

на ключах

на ключах

на ключах

на ключах

По мере поступления новых записей метаданных операции повторяются в аналогичном порядке в соответствии с моментами времени t3,t4,…,tk.

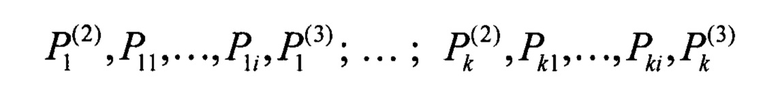

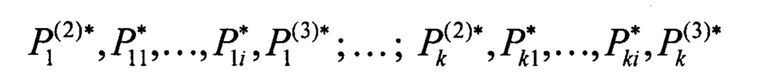

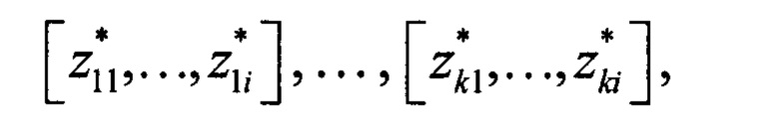

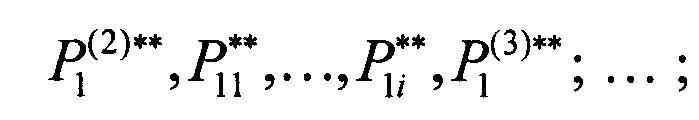

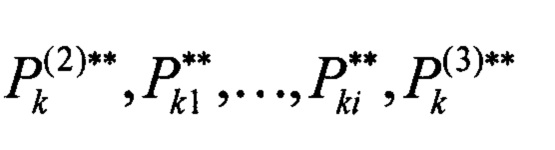

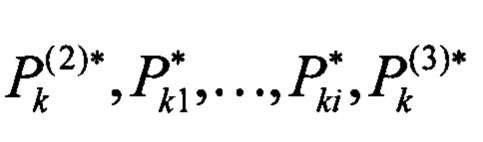

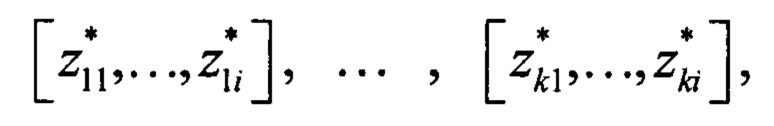

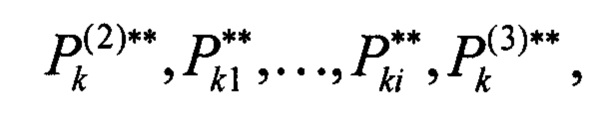

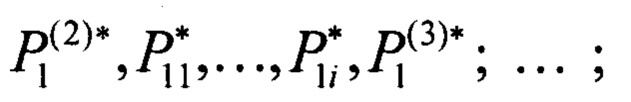

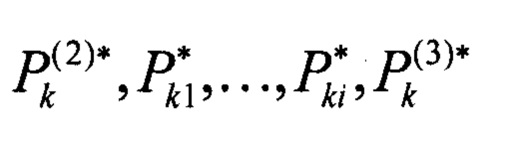

Все записи метаданных:

[z11,…,z1i], …, [zk1,…,zki]

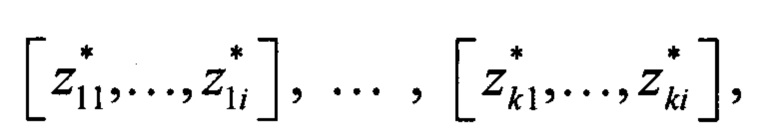

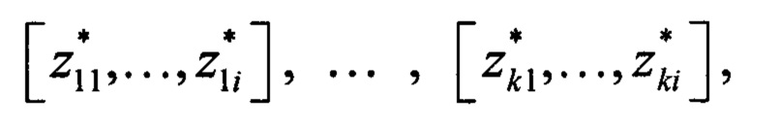

и соответствующие сигнатуры:

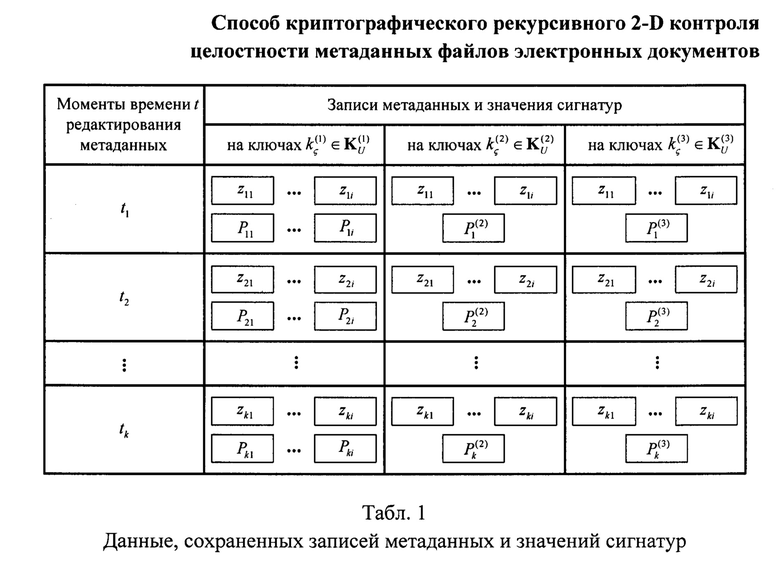

сохраняются в памяти системы обработки данных в виде таблицы данных.

Контроль целостности метаданных осуществляется на основе извлечения из таблицы данных сигнатур:

и записей:

прошедших процедуру хранения и подлежащих контролю целостности. Затем выполняются повторные операции криптографического преобразования над извлеченными записями  результатом которых является вычисление сигнатур:

результатом которых является вычисление сигнатур:

Далее полученные сигнатуры попарно сравниваются с ранее сохраненными сигнатурами:

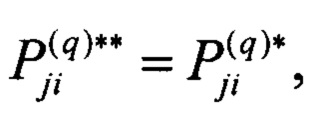

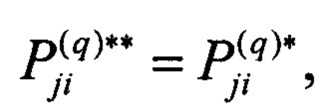

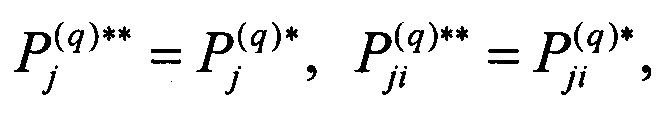

Заключение об отсутствии нарушения целостности сигнатур делается при выполнении равенств:

где q=1,…,3; j=1,…,k,

где q=1,…,3; j=1,…,k,

в противном случае делается заключение о нарушении целостности для соответствующих номеров сигнатур.

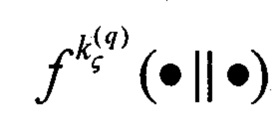

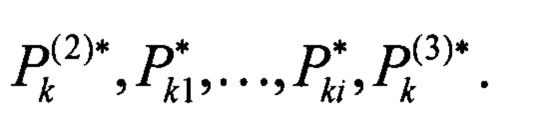

При этом операция криптографического преобразования  может являться ключевой хэш-функцией, где как на этапе подготовки, так и на этапе контроля целостности записей метаданных выполняется равенство

может являться ключевой хэш-функцией, где как на этапе подготовки, так и на этапе контроля целостности записей метаданных выполняется равенство  где q=1,…,3, для всех

где q=1,…,3, для всех

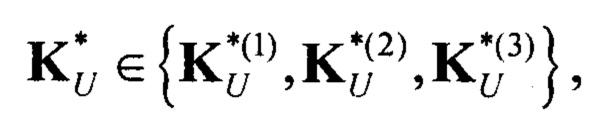

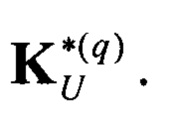

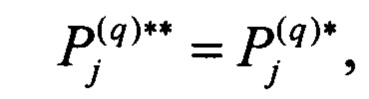

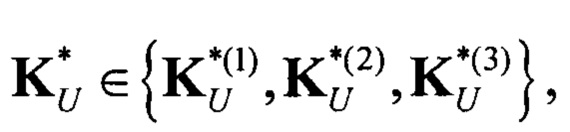

Кроме того, операция криптографического преобразования  может являться электронной цифровой подписью, включающей в себя последовательно выполняемые преобразования бесключевой хэш-функции и функцию ассиметричного криптографического преобразования, при этом

может являться электронной цифровой подписью, включающей в себя последовательно выполняемые преобразования бесключевой хэш-функции и функцию ассиметричного криптографического преобразования, при этом  то есть на этапе подготовки записей метаданных файлов электронных документов используется подмножество ключей

то есть на этапе подготовки записей метаданных файлов электронных документов используется подмножество ключей  а на этапе контроля целостности записей метаданных используется подмножество ключей

а на этапе контроля целостности записей метаданных используется подмножество ключей

в) причинно-следственная связь между признаками и техническим результатом Благодаря новой совокупности существенных признаков в способе реализована возможность:

обеспечения криптографического рекурсивного двухмерного контроля целостности метаданных файлов электронных документов;

уменьшения вероятности сговора доверенных сторон, за счет обеспечения взаимного контроля над действиями уполномоченных пользователей (инсайдеров) АИС;

локализации номеров модифицированных записей метаданных, в условиях преднамеренных воздействий уполномоченных пользователей (инсайдеров).

Тем самым предлагаемое техническое решение позволяет обеспечить требуемый уровень защищенности записей метаданных файлов электронных документов, обрабатываемых в АИС.

Выполненный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного способа, отсутствуют, что указывает на соответствие заявленного способа условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного способа, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность отличительных существенных признаков, обуславливающих тот же технический результат, который достигнут в заявляемом способе. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

Краткое описание чертежей

Заявленный способ поясняется чертежами, на которых показано:

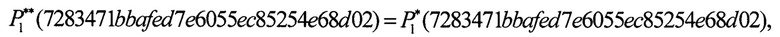

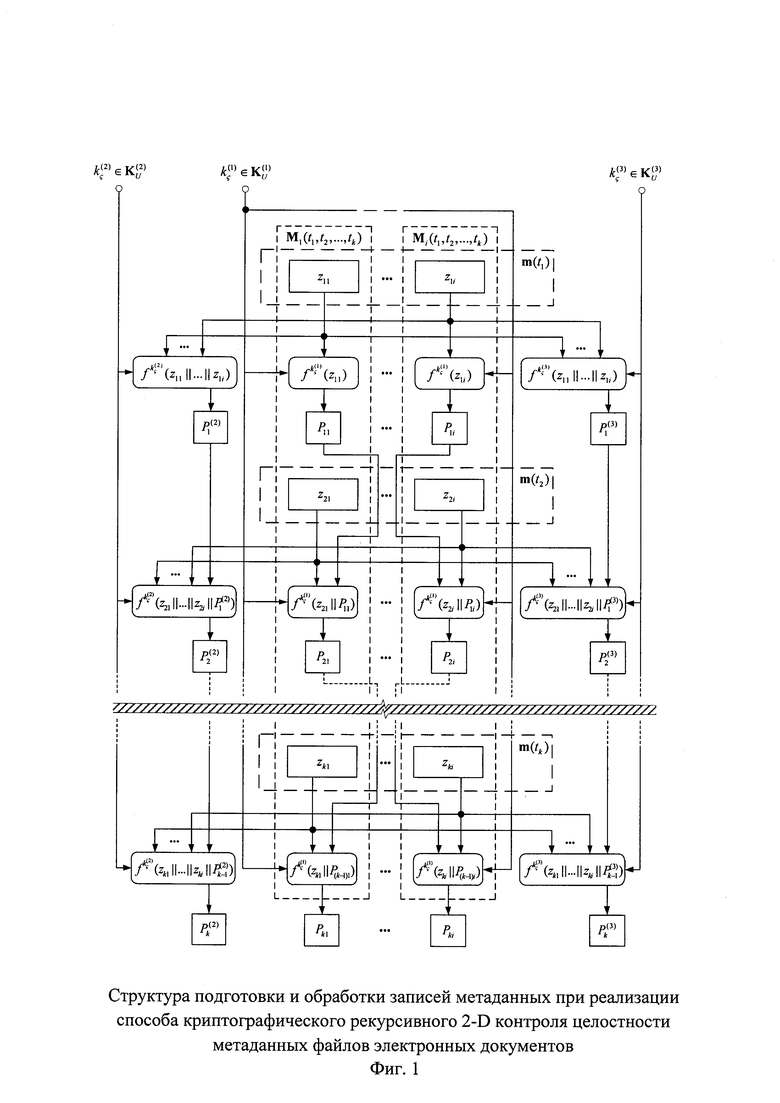

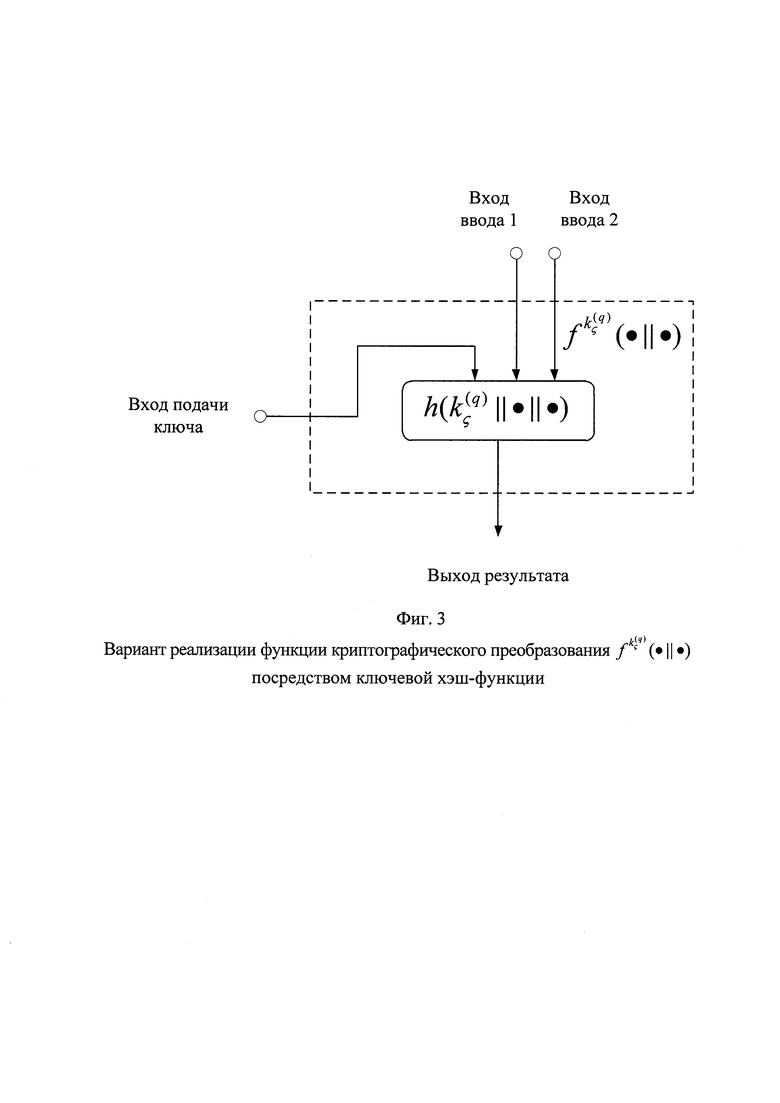

фиг. 1 - структура подготовки и обработки записей метаданных при реализации способа криптографического рекурсивного 2-D контроля целостности метаданных файлов электронных документов;

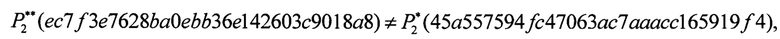

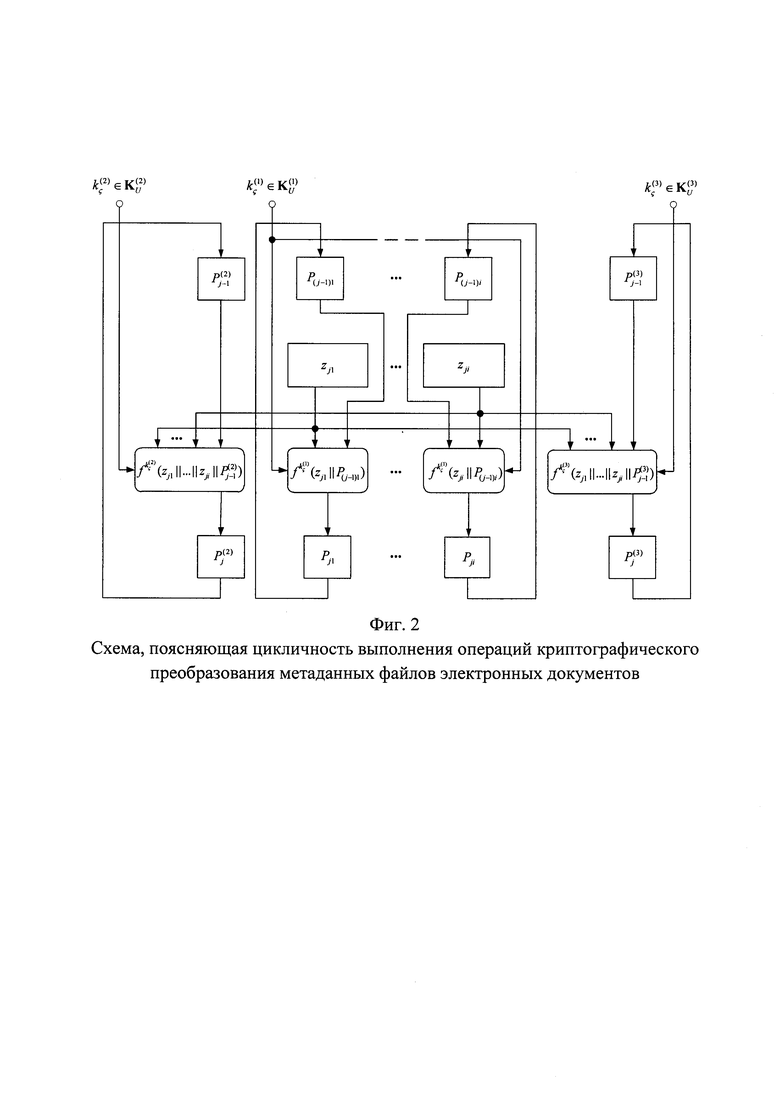

фиг. 2 - схема, поясняющая цикличность выполнения операций криптографического преобразования метаданных файлов электронных документов;

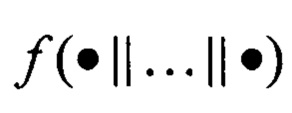

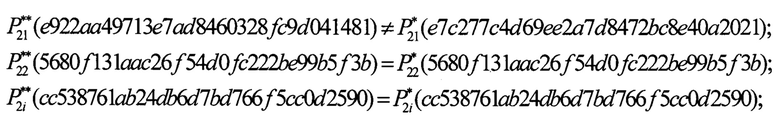

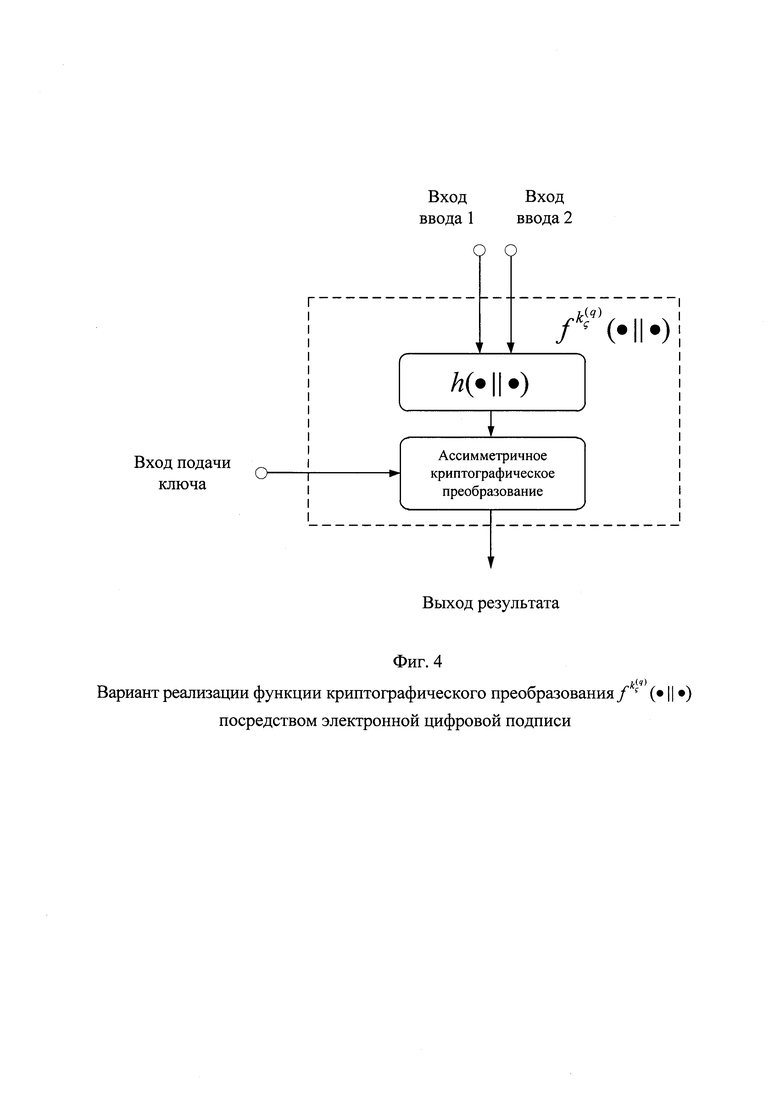

фиг. 3 - вариант реализации функции криптографического преобразования

посредством ключевой хэш-функции;

посредством ключевой хэш-функции;

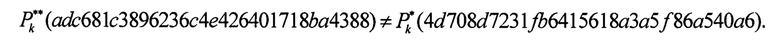

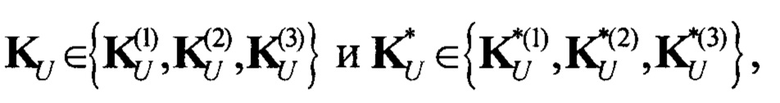

фиг. 4 - вариант реализации функции криптографического преобразования

посредством электронной цифровой подписи;

посредством электронной цифровой подписи;

табл. 1 - данные, сохраненных записей метаданных и значений сигнатур;

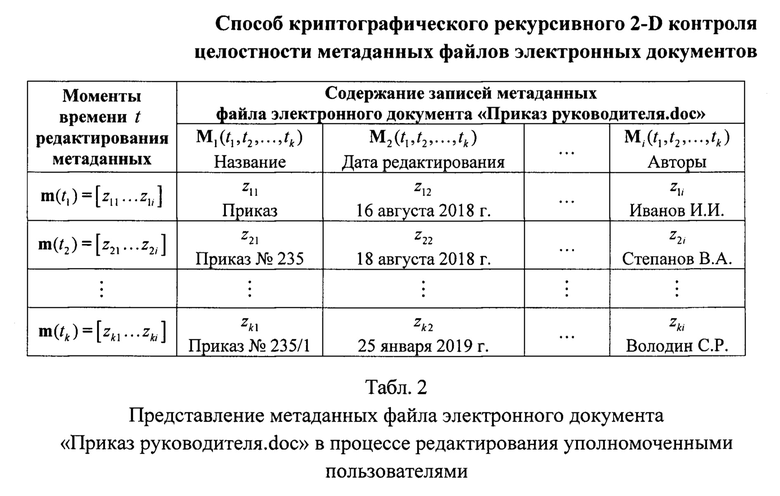

табл. 2 - представление метаданных файла электронного документа «Приказ руководителя.doc» в процессе редактирования уполномоченными пользователями;

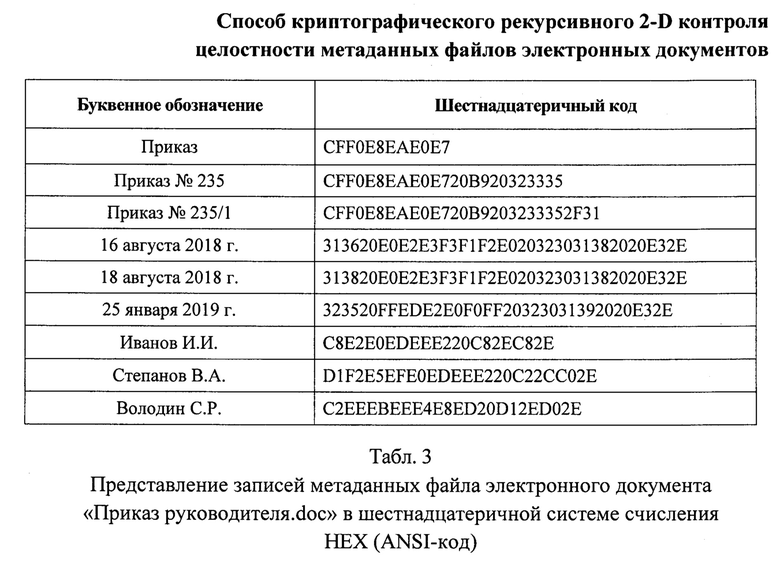

табл. 3 - представление записей метаданных файла электронного документа «Приказ руководителя. doc» в шестнадцатеричной системе счисления HEX (ANSI-код).

Реализация заявленного способа

Способ криптографического рекурсивного 2-D контроля целостности метаданных файлов электронных документов осуществляется следующим образом.

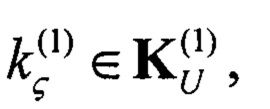

Множество ключей KU разбивается на два подмножества:

и

и

при этом каждые подмножества  и

и

где q=1,…,3, для всех

В рассматриваемом варианте реализации данного способа ключи  являются внутренними системными ключами, ключи

являются внутренними системными ключами, ключи  - внешними ключами администратора системы, ключи

- внешними ключами администратора системы, ключи  - внешними ключами оператора системы. При выполнении операции записи и редактирования файлов электронных документов в моменты времени tl,t2,…,tk в памяти системы обработки данных формируются строки:

- внешними ключами оператора системы. При выполнении операции записи и редактирования файлов электронных документов в моменты времени tl,t2,…,tk в памяти системы обработки данных формируются строки:

m(t1)=[z11…z1i], m(t2)=[z21…z2i], …, m(tk)=[zk1…zki],

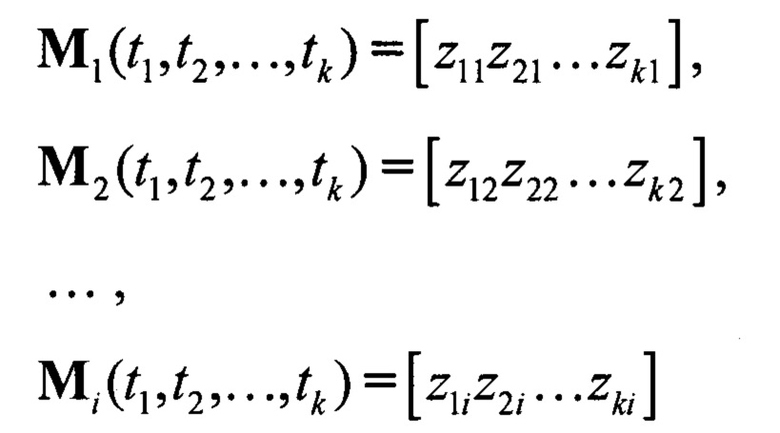

содержащие записи метаданных zjl,zj2,…,zji для всех j=1,…,k и столбцы:

являющиеся реквизитами файлов электронных документов, обрабатываемых АИС.

Над записями z11,…,z1i метаданных в соответствующих столбцах в момент времени t1 выполняются операции криптографического преобразования (фиг. 1):

на ключах

на ключах

в результате чего образуются значения сигнатур Р11,…,P1i.

Над каждой парой полученных значений сигнатур Р11,…,P1i и записей метаданных z21,…,z2i, измененных в момент времени t2, выполняется операция конкатенации:

над результатами которой выполняются операции криптографического преобразования (фиг. 1):

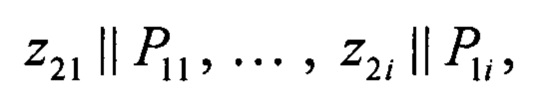

после чего операции над записями метаданных выполняются в аналогичном порядке (фиг. 2) внутри каждого столбца:

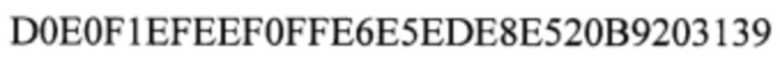

Mi(t1,t2,…,tk)=[z1iz2i…zki],

в соответствии с моментами времени t3,t4,…,tk.

В тоже время в строке m(t1)=[z11…z1i], в момент времени t1, выполняются операции криптографического преобразования всех записей z11,…,z1i, метаданных строки (фиг. 1):

в результате которых образуются значения сигнатур  и

и  соответственно.

соответственно.

Над полученными сигнатурами и последующими записями z21,…,z2i метаданных строки m(t2)=[z21…z2i], измененными в момент времени t2, выполняются операции конкатенации:

и

и

над результатами которых производится операция криптографического преобразования (фиг. 1):

на ключах

на ключах

на ключах

на ключах

По мере поступления новых записей метаданных операции повторяются в аналогичном порядке (фиг. 2) в соответствии с моментами времени t3,t4,…,tk.

Все записи метаданных:

[z11,…,z1i], …, [zk1,…,zki]

и соответствующие сигнатуры:

сохраняются в памяти системы обработки данных в виде таблицы данных (табл. 1).

Контроль целостности записей осуществляется на основе извлечения из таблицы данных сигнатур:

и записей:

прошедших процедуру хранения и подлежащих контролю целостности, над которыми производятся повторные операции криптографического преобразования. В результате чего вновь вычисленные сигнатуры:

попарно сравниваются с ранее извлеченными:

Заключение об отсутствии нарушения целостности сигнатур делается при выполнении равенств:

где q=1,…,3, j=1,…,k,

где q=1,…,3, j=1,…,k,

в противном случае делается заключение о нарушении целостности для соответствующих номеров сигнатур.

Особенностью представленного выше способа является возможность его реализации в двух вариантах.

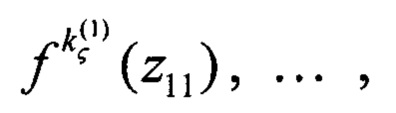

В первом случае, операция криптографического преобразования  является ключевой хэш-функцией (фиг. 3), причем как на этапе подготовки, так и на этапе контроля целостности записей метаданных выполняется равенство

является ключевой хэш-функцией (фиг. 3), причем как на этапе подготовки, так и на этапе контроля целостности записей метаданных выполняется равенство  где q=1,…,3, для всех

где q=1,…,3, для всех

Во втором случае, операция криптографического преобразования  может являться электронной цифровой подписью (фиг. 4), включающей в себя последовательно выполняемые преобразования бесключевой хэш-функции и функцию ассиметричного криптографического преобразования, причем

может являться электронной цифровой подписью (фиг. 4), включающей в себя последовательно выполняемые преобразования бесключевой хэш-функции и функцию ассиметричного криптографического преобразования, причем  то есть на этапе подготовки записей метаданных файлов электронных документов используется подмножество ключей

то есть на этапе подготовки записей метаданных файлов электронных документов используется подмножество ключей  а на этапе контроля целостности записей метаданных используется подмножество ключей

а на этапе контроля целостности записей метаданных используется подмножество ключей

Корректность и практическая реализуемость данного способа обосновывается следующим примером.

Пример

Пусть «Приказ руководителя.doc» - файл электронного документа, редактируемый уполномоченными пользователями в моменты времени t1,t2,…,tk, и содержащий записи zj1,zj2,…,zji метаданных для всех j=1,…,k,

соответствующие таблице 2.

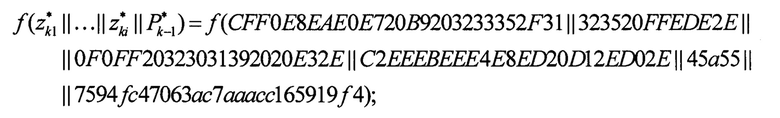

Далее в целях упрощения проведения криптографических преобразований закодируем буквенные обозначения записей метаданных файла электронного документа «Приказ руководителя.doc» в информационную последовательность символов посредством шестнадцатеричной системы счисления HEX (ANSI-код) (таблица 3).

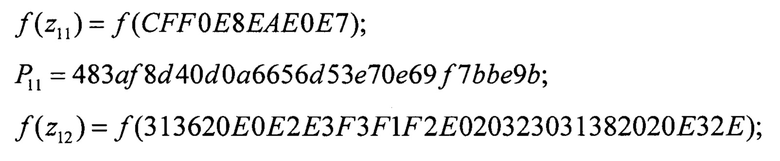

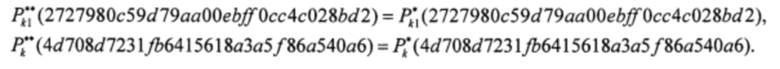

Осуществим криптографические преобразования в соответствии с заявленным способом на основе хэш-функции алгоритма md5.

В столбцах:

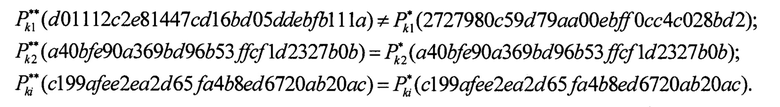

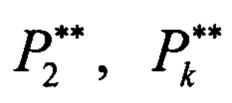

выполняются операции вычисления хэш-функции  в результате чего образуются значения соответствующих Pji хэш-кодов:

в результате чего образуются значения соответствующих Pji хэш-кодов:

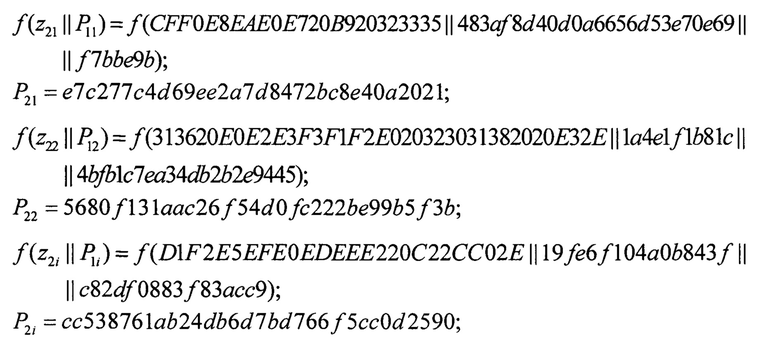

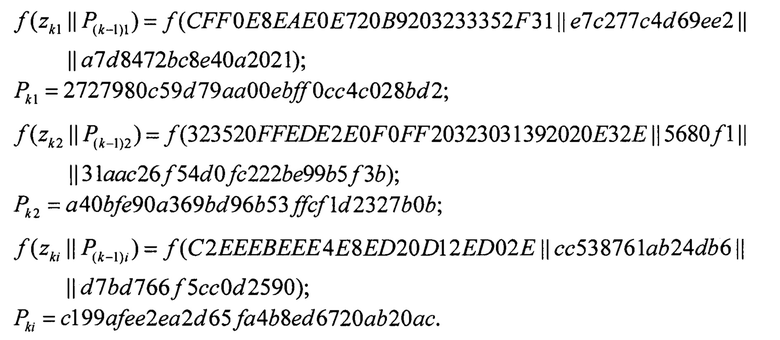

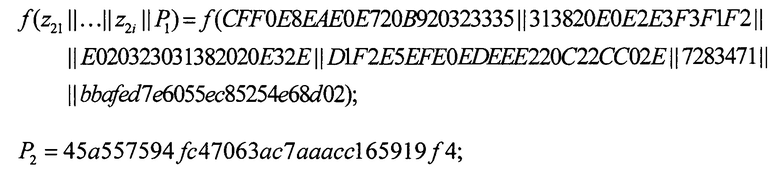

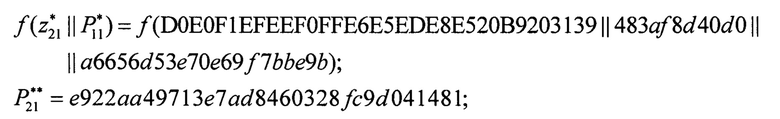

- в момент времени t1:

- в момент времени t2:

- в момент времени tk:

В тоже время в строках:

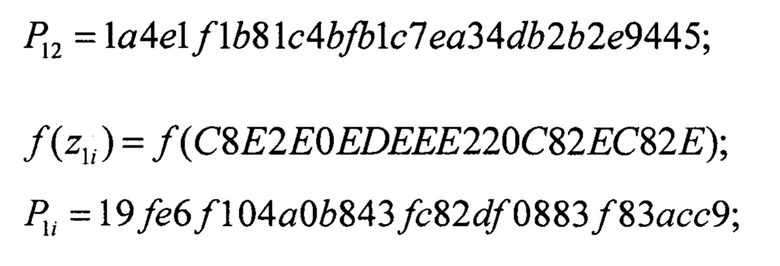

m(t1)=[z11…z1i], m(t2)=[z2l…z2i], …, m(tk)=[zkl…zki] выполняются операции вычисления хэш-функции  от всех записей метаданных строки, в результате чего образуются значения соответствующих Pj хэш-кодов:

от всех записей метаданных строки, в результате чего образуются значения соответствующих Pj хэш-кодов:

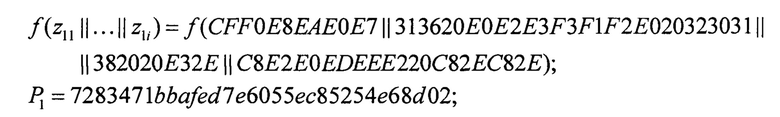

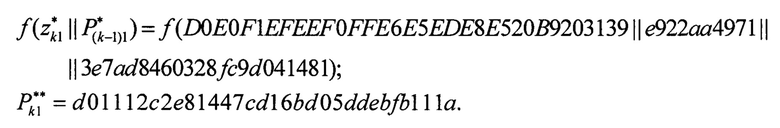

- в момент времени t1:

- в момент времени t2:

- в момент времени tk:

Вычисленные сигнатуры сохраняются в памяти системы обработки данных АИС, в целях последующего контроля целостности записей метаданных рассматриваемого выше файла электронного документа «Приказ руководителя.doc».

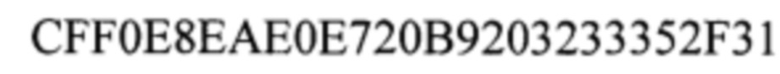

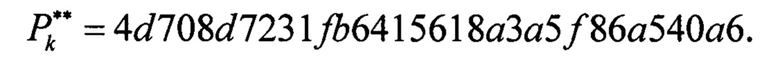

Произведем контроль целостности записи zk1 метаданных электронного

документа «Приказ руководителя.doc». Для чего извлекаем из таблицы данных соответствующую запись в данном случае « Приказ №235/1» (ANSI-код:

Приказ №235/1» (ANSI-код:  ), выполним повторное вычисление хэш-функции в столбце:

), выполним повторное вычисление хэш-функции в столбце:

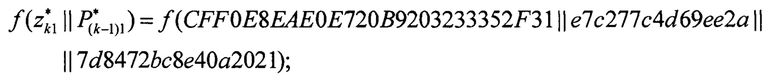

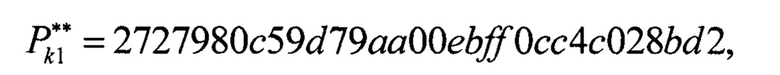

в результате чего получим хэш-код:

затем выполним повторное вычисление хэш-функции строки

в результате чего получим хэш-код:

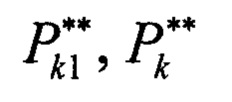

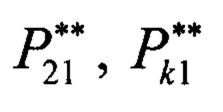

Полученные значения хэш-кодов  сравниваем с ранее извлеченными

сравниваем с ранее извлеченными  из таблицы данных памяти системы обработки данных АИС, получаем:

из таблицы данных памяти системы обработки данных АИС, получаем:

Таким образом, возможно сделать заключение об отсутствии нарушения целостности сигнатур, соответственно запись «zk1 Приказ №235/1» метаданных не изменена.

Рассмотрим случай, при котором уполномоченным пользователем (инсайдером) была несанкционированно модифицирована запись z21 метаданных с «Приказ №235» на «Распоряжение №19» (ANSI-код:  ), с целью нарушения управления документом и затруднения в его поиске.

), с целью нарушения управления документом и затруднения в его поиске.

Повторим вышеописанные операции в целях прослеживания изменений в таблице записей метаданных. Начиная с момента времени t2 в столбце  происходят следующие изменения:

происходят следующие изменения:

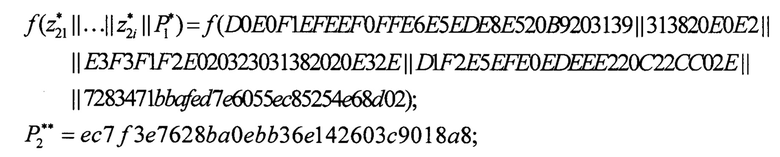

- в момент времени t2:

- в момент времени tk:

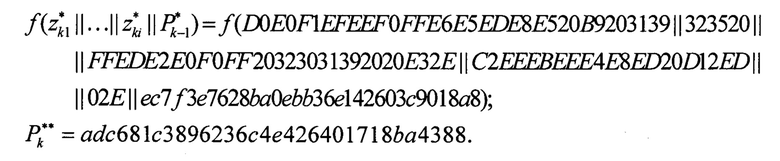

В свою очередь, в строках m(t2)=[z21…z2i], …, m(tk)=[zkl…zki] происходят следующие изменения:

- в момент времени t2:

- в момент времени tk:

На основании чего, при контроле целостности записей метаданных, процедура которого описана выше, выяснится следующее:

что позволяет сделать вывод о целостности записей метаданных, содержащихся в строке m(t1)=[z11…z1i].

Контроль целостности строки m(t2)=[z21…z2i] покажет результат:

что указывает на наличие несанкционированно модифицированных записей метаданных в этой строке.

На основании полученной информации, в целях определения номера несанкционированно модифицированной (модифицированных) записи (записей) метаданных, произведем контроль их целостности в столбцах, соответствующих моменту времени t2. Результаты которого будут представлены следующим образом:

Произведем контроль целостности строки m(tk)=[zk1…zki], результат:

Повторим те же операции для столбцов, соответствующих моменту времени tk.

Результаты выглядят следующим образом:

Полученные результаты позволяют сделать вывод о том, что запись метаданных под номером z21 была несанкционированно модифицирована, что в свою очередь вызвало последующее изменение хэш-кодов  строк m(t2)=[z21…z2i], m(tk)=[zkl…zki] и

строк m(t2)=[z21…z2i], m(tk)=[zkl…zki] и  столбца M1(t1,t2,…,tk)=[z11z2l…zk1].

столбца M1(t1,t2,…,tk)=[z11z2l…zk1].

Таким образом, приведенный пример показал, что заявляемый способ криптографического рекурсивного 2-D контроля целостности метаданных файлов электронных документов функционирует корректно, технически реализуем и позволяет решить поставленную задачу.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ОБЕСПЕЧЕНИЯ ИНТЕГРАТИВНОЙ ЦЕЛОСТНОСТИ ЭЛЕКТРОННОГО ДОКУМЕНТА | 2022 |

|

RU2812304C1 |

| СПОСОБ ФОРМИРОВАНИЯ И КОНТРОЛЯ ЦЕЛОСТНОСТИ МНОГОМЕРНОЙ СТРУКТУРЫ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ | 2024 |

|

RU2840783C1 |

| СПОСОБ И СИСТЕМА ИЕРАРХИЧНОГО КОНТРОЛЯ ЦЕЛОСТНОСТИ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ | 2023 |

|

RU2805339C1 |

| СПОСОБ КРИПТОГРАФИЧЕСКОГО РЕКУРСИВНОГО КОНТРОЛЯ ЦЕЛОСТНОСТИ РЕЛЯЦИОННОЙ БАЗЫ ДАННЫХ | 2021 |

|

RU2785484C1 |

| Система контроля целостности журналов непрерывно ведущихся записей данных | 2015 |

|

RU2637486C2 |

| СПОСОБ КОНТРОЛЯ И ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ ДАННЫХ | 2017 |

|

RU2680739C1 |

| СПОСОБ КОНТРОЛЯ ЦЕЛОСТНОСТИ И ПОДЛИННОСТИ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ ТЕКСТОВОГО ФОРМАТА, ПРЕДСТАВЛЕННЫХ НА ТВЕРДЫХ НОСИТЕЛЯХ ИНФОРМАЦИИ | 2015 |

|

RU2591655C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ ДАННЫХ | 2017 |

|

RU2680033C2 |

| СПОСОБ ДВУМЕРНОГО КОНТРОЛЯ И ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ ДАННЫХ | 2018 |

|

RU2696425C1 |

| СПОСОБ ВОССТАНОВЛЕНИЯ ДАННЫХ С ПОДТВЕРЖДЕННОЙ ЦЕЛОСТНОСТЬЮ | 2021 |

|

RU2771238C1 |

Изобретение относится к области вычислительной техники. Технический результат - повышение уровня защищенности метаданных файлов электронных документов с возможностью контроля их целостности, обнаружения и локализации номеров несанкционированно модифицированных записей, вызванных преднамеренными воздействиями уполномоченных пользователей (инсайдеров). В способе при выполнении операции записи и редактирования файлов электронных документов в моменты времени t1,t2,…,tk в памяти системы обработки данных формируются строки и столбцы, содержащие записи метаданных, над которыми выполняются операции криптографического преобразования на подмножествах ключей  в результате чего образуются значения сигнатур соответствующих столбцов и строк, над которыми выполняются операции конкатенации с последующими записями, после чего данные операции выполняются аналогично для всех строк и столбцов. Все записи и соответствующие им сигнатуры сохраняются в памяти системы обработки данных в виде таблицы данных. 2 з.п. ф-лы, 4 ил.

в результате чего образуются значения сигнатур соответствующих столбцов и строк, над которыми выполняются операции конкатенации с последующими записями, после чего данные операции выполняются аналогично для всех строк и столбцов. Все записи и соответствующие им сигнатуры сохраняются в памяти системы обработки данных в виде таблицы данных. 2 з.п. ф-лы, 4 ил.

1. Способ криптографического рекурсивного 2-D контроля целостности метаданных файлов электронных документов, заключающийся в том, что целостность метаданных при выполнении операции записи и редактирования файлов электронных документов контролируется за счет того, что формируются записи zj1,zj2,…,zji метаданных, производятся криптографические преобразования записей zj1,zj2,…,zji метаданных с использованием множества ключей KU, выполняются двуместные операции конкатенации

над различными записями zj1,zj2,…,zji метаданных и значениями P(j-1)1, Р(j-1)2, … Р(j-1)i сигнатур, вычисленных на предыдущем этапе итерации, полученные результаты сохраняются в памяти системы обработки данных для последующего контроля целостности потока метаданных, отличающийся тем, что множество ключей разбивается на два подмножества

над различными записями zj1,zj2,…,zji метаданных и значениями P(j-1)1, Р(j-1)2, … Р(j-1)i сигнатур, вычисленных на предыдущем этапе итерации, полученные результаты сохраняются в памяти системы обработки данных для последующего контроля целостности потока метаданных, отличающийся тем, что множество ключей разбивается на два подмножества  и

и при этом каждые подмножества

при этом каждые подмножества  и

и  где q=1,…,3, для всех

где q=1,…,3, для всех  при выполнении операции записи и редактирования файлов электронных документов в моменты времени t1,t2,…,tk в памяти системы обработки данных формируются строки m(t1)=[z11…z1i], m(t2)=[z21…z2i], …, m(tk)=[zkl…zki], содержащие записи метаданных zj1,zj2,…,zji для всех j=1,…,k и столбцы M1(t1,t2,…,tk)=[z11z21…zk1], M2(t1,t2,…,tk)=[z12z22…zk2], …, Mi(t1,t2,…,tk)=[z1iz2i…zki], над записями z11,…,z1i метаданных в соответствующих столбцах в момент времени t1 выполняются операции криптографического преобразования

при выполнении операции записи и редактирования файлов электронных документов в моменты времени t1,t2,…,tk в памяти системы обработки данных формируются строки m(t1)=[z11…z1i], m(t2)=[z21…z2i], …, m(tk)=[zkl…zki], содержащие записи метаданных zj1,zj2,…,zji для всех j=1,…,k и столбцы M1(t1,t2,…,tk)=[z11z21…zk1], M2(t1,t2,…,tk)=[z12z22…zk2], …, Mi(t1,t2,…,tk)=[z1iz2i…zki], над записями z11,…,z1i метаданных в соответствующих столбцах в момент времени t1 выполняются операции криптографического преобразования

на ключах

на ключах  в результате чего образуются значения сигнатур Р11,…,P1i, далее над каждой парой полученных значений сигнатур Р11,…,P1i, и записей метаданных z21,…,z2i, измененных в момент времени t2, выполняется операция конкатенации

в результате чего образуются значения сигнатур Р11,…,P1i, далее над каждой парой полученных значений сигнатур Р11,…,P1i, и записей метаданных z21,…,z2i, измененных в момент времени t2, выполняется операция конкатенации  над результатами которой выполняются операции криптографического преобразования

над результатами которой выполняются операции криптографического преобразования  после чего операции над записями метаданных выполняются в аналогичном порядке внутри каждого М1(t1,t2,…,tk)=[z11z21…zk1], M2(t1,t2,…,tk)=[z12z22…zk2], …, Mi(t1,t2,…,tk)=[z11z21,…zk1], столбца в соответствии с моментами времени t3,t4,…,tk, при этом в строке m(t1)=[z11… zli], в момент времени t1, выполняются операции криптографического преобразования всех записей z11,…,z1i, метаданных строки

после чего операции над записями метаданных выполняются в аналогичном порядке внутри каждого М1(t1,t2,…,tk)=[z11z21…zk1], M2(t1,t2,…,tk)=[z12z22…zk2], …, Mi(t1,t2,…,tk)=[z11z21,…zk1], столбца в соответствии с моментами времени t3,t4,…,tk, при этом в строке m(t1)=[z11… zli], в момент времени t1, выполняются операции криптографического преобразования всех записей z11,…,z1i, метаданных строки  на ключах

на ключах  и

и  на ключах

на ключах  в результате которых образуются значения сигнатур

в результате которых образуются значения сигнатур  и

и  соответственно, после чего над полученными сигнатурами и последующими записями z21,…,z2i метаданных строки m(t2)=[z21…z2i], измененными в момент времени t2, выполняются операции конкатенации

соответственно, после чего над полученными сигнатурами и последующими записями z21,…,z2i метаданных строки m(t2)=[z21…z2i], измененными в момент времени t2, выполняются операции конкатенации  и

и  над результатами которых производится операция криптографического преобразования

над результатами которых производится операция криптографического преобразования  на ключах

на ключах  и

и  на ключах

на ключах  по мере поступления новых записей метаданных операции повторяются в аналогичном порядке в соответствии с моментами времени t3,t4,…,tk, все записи метаданных [z11,…,z1i], …, [zk1,…,zki] и соответствующие сигнатуры

по мере поступления новых записей метаданных операции повторяются в аналогичном порядке в соответствии с моментами времени t3,t4,…,tk, все записи метаданных [z11,…,z1i], …, [zk1,…,zki] и соответствующие сигнатуры

сохраняются в памяти системы обработки данных в виде таблицы данных, контроль целостности метаданных осуществляется на основе извлечения из таблицы данных сигнатур

сохраняются в памяти системы обработки данных в виде таблицы данных, контроль целостности метаданных осуществляется на основе извлечения из таблицы данных сигнатур

и записей

и записей  прошедших процедуру хранения и подлежащих контролю целостности, повторных операций криптографического преобразования над извлеченными записями

прошедших процедуру хранения и подлежащих контролю целостности, повторных операций криптографического преобразования над извлеченными записями  результатом которых является вычисление сигнатур

результатом которых является вычисление сигнатур

и последующим попарном сравнении полученных сигнатур с ранее сохраненными

и последующим попарном сравнении полученных сигнатур с ранее сохраненными

сигнатурами, заключение об отсутствии нарушения целостности сигнатур делается при выполнении равенств

сигнатурами, заключение об отсутствии нарушения целостности сигнатур делается при выполнении равенств  где q=1,…,3; j=1,…,k, в противном случае делается заключение о нарушении целостности для соответствующих номеров сигнатур.

где q=1,…,3; j=1,…,k, в противном случае делается заключение о нарушении целостности для соответствующих номеров сигнатур.

2. Способ криптографического рекурсивного 2-D контроля целостности метаданных файлов электронных документов по п.1, отличающийся тем, что операция криптографического преобразования  является ключевой хэш-функцией, при этом как на этапе подготовки, так и на этапе контроля целостности записей метаданных выполняется равенство

является ключевой хэш-функцией, при этом как на этапе подготовки, так и на этапе контроля целостности записей метаданных выполняется равенство  где j=1,…,3, для всех

где j=1,…,3, для всех

3. Способ криптографического рекурсивного 2-D контроля целостности метаданных файлов электронных документов по п. 1, отличающийся тем, что операция криптографического преобразования  является электронной цифровой подписью, включающей в себя последовательно выполняемые преобразования бесключевой хэш-функции и функцию ассиметричного криптографического преобразования, при этом

является электронной цифровой подписью, включающей в себя последовательно выполняемые преобразования бесключевой хэш-функции и функцию ассиметричного криптографического преобразования, при этом  то есть на этапе подготовки записей метаданных файлов электронных документов используется подмножество ключей

то есть на этапе подготовки записей метаданных файлов электронных документов используется подмножество ключей  а на этапе контроля целостности записей метаданных используется подмножество ключей

а на этапе контроля целостности записей метаданных используется подмножество ключей

| US2003192033 A1, 09.10.2003 | |||

| US2003046679 A1, 06.03.2003 | |||

| RU2015152423 A, 14.06.2017 | |||

| US2015100791 A1, 09.04.2015. |

Авторы

Даты

2020-07-16—Публикация

2019-12-10—Подача