Область техники, к которой относится изобретение

Изобретение относится к информационным технологиям и может быть использовано в целях формирования и контроля целостности многомерной структуры электронных документов, обрабатываемых в автоматизированных информационных системах электронного документооборота (АИС ЭД), в условиях деструктивных воздействий злоумышленников (внутренних и внешних нарушителей).

Уровень техники

Известны способы контроля целостности данных за счет вычисления контрольных сумм и сравнения их с эталонными (Патент РФ №2145727 опубл. 20.02.2000; Патент РФ №2467495 опубл. 20.11.2012; Патент РФ №2628894 опубл. 06.09.2016), а также способы, основанные на применении криптографических методов: ключевое и бесключевое хеширование, средства электронной подписи (Патент РФ №2408071 опубл. 27.12.2010; Патент РФ №2500027 опубл. 27.11.2013, Патент РФ №2637486, опубл. 04.12.2017, Патент РФ №2726930, опубл. 16.07.2020, Патент №2785484, опубл. 08.12.2022).

Данные способы не учитывают компонентный состав электронного документа, представляющего собой совокупность содержательной информации - контента, и набора его метаданных, что является для них общим недостатком.

Известен «Способ и система иерархичного контроля целостности электронных документов» (Патент РФ №2805339, опубл. 16.10.2023), суть которого заключается в расширении функциональных возможностей АИС ЭД за счет включения в ее состав подсистем долговременного и кратковременного хранения, учитывающих временные параметры жизненного цикла электронных документов с возможностью контроля их целостности на протяжении всего жизненного цикла.

Однако данный способ не учитывает динамический характер изменений электронных документов и не реализует функциональную возможность обеспечения связности, обрабатываемых электронных документов между собой, что характерно при их хранении в виде баз данных (хранилищ электронных документов).

Наиболее близким по своей технической сущности к заявленному изобретению (прототипом) является «Способ обеспечения интегративной целостности электронного документа» по патенту РФ №2812304 (опубл. 29.01.2024), позволяющий повысить уровень защищенности электронных документов, обрабатываемых АИС ЭД, с возможностью контроля их целостности, а также обнаружения и локализации контента и записей метаданных, подвергшихся несанкционированной модификации со стороны уполномоченных пользователей (инсайдеров). Существенным признаком, отличающим прототип от известных аналогов, является реализация функциональной возможности обеспечения интегративной целостности электронного документа, достигаемой за счет физической связности контента и метаданных, входящих в его состав, что в условиях преднамеренных или непреднамеренных деструктивных воздействий уполномоченных пользователей (инсайдеров) позволит обеспечить целостность электронного документа в течение жизненного цикла, исключив полную или частичную утрату одной из его компонент.

При этом недостатком известного способа является отсутствие функциональной возможности формирования и контроля целостности многомерной структуры электронных документов, реализуемой посредством криптографической связности электронных документов между собой, образующих информационный массив, обрабатываемый в реальном времени, и хранящийся в виде базы данных (хранилища).

Раскрытие изобретения (его сущность)

а) технический результат, на достижение которого направлено изобретение

Целью заявляемого изобретения является разработка способа формирования и контроля целостности многомерной структуры электронных документов за счет их связности, достигаемой применением криптографических преобразований к компонентам (контенту и метаданным) электронных документов по принципу небинарного дерева Меркла с получением корневой сигнатуры всего массива, обрабатываемых электронных документов, что позволит повысить уровень их защищенности обеспечив возможность контроля целостности, а также обнаружения и локализации электронных документов и их компонентов, подвергшихся деструктивным воздействиям со стороны злоумышленников (внутренних и внешних нарушителей).

б) совокупность существенных признаков

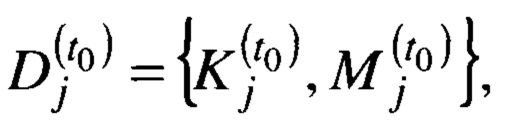

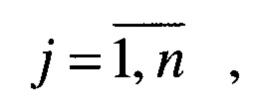

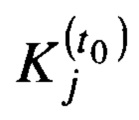

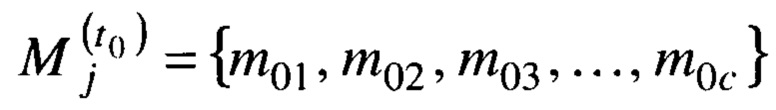

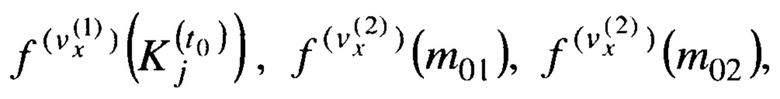

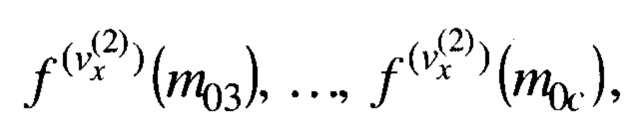

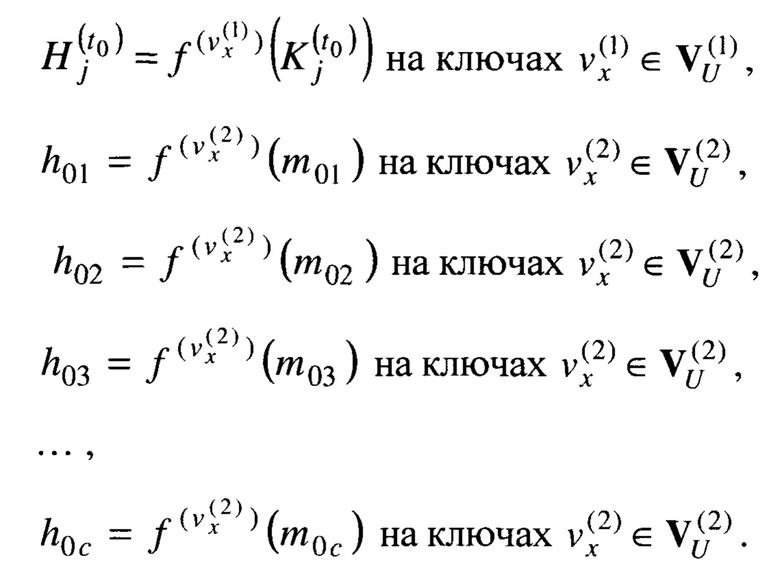

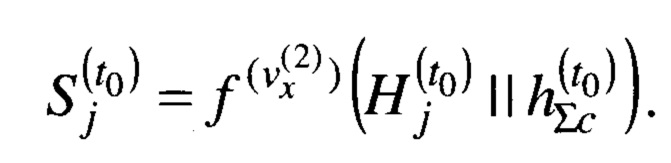

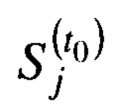

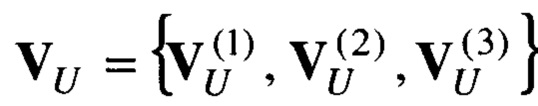

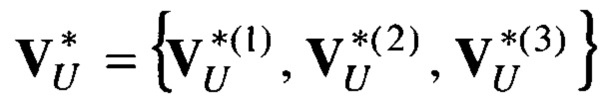

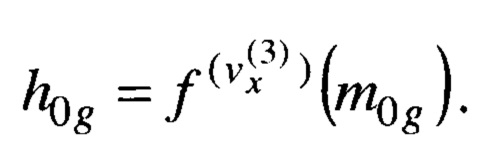

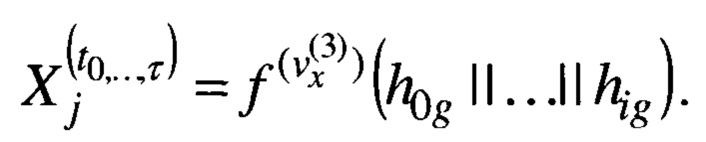

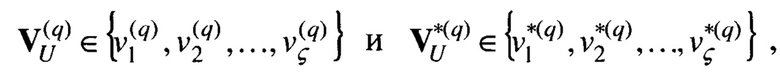

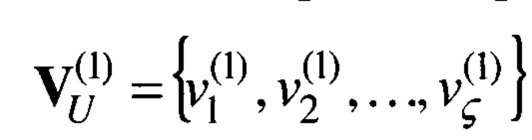

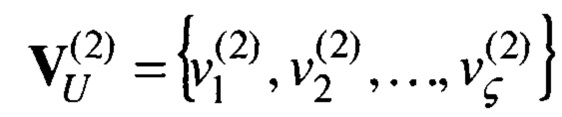

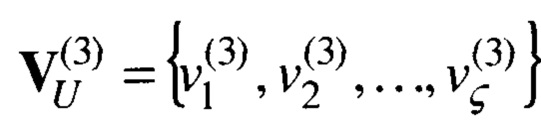

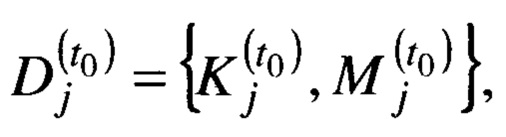

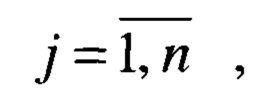

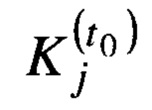

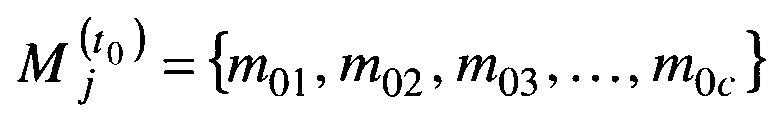

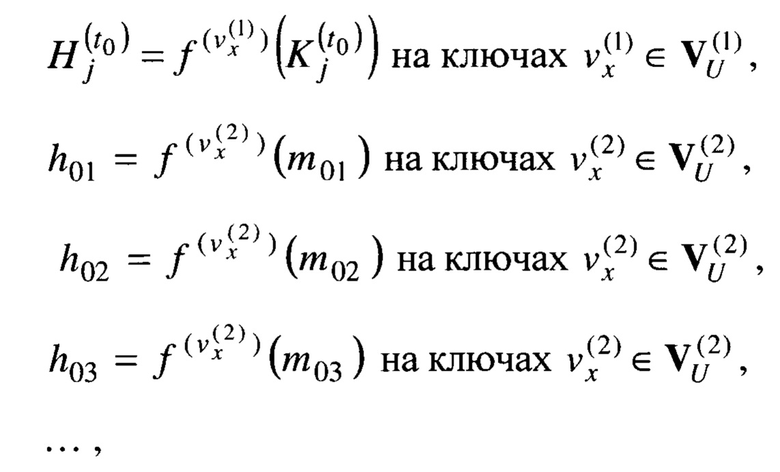

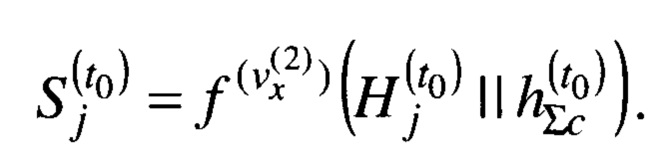

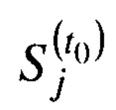

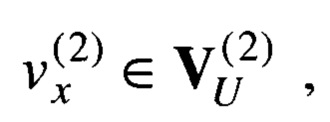

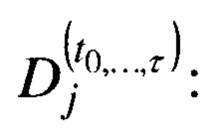

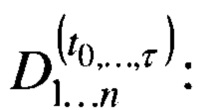

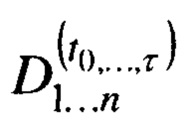

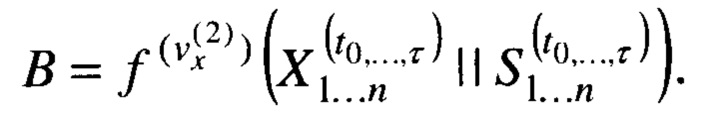

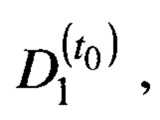

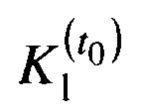

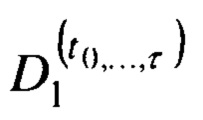

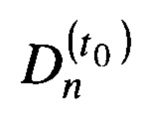

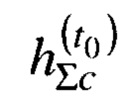

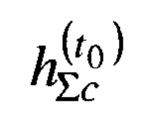

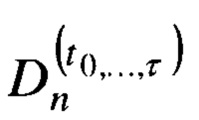

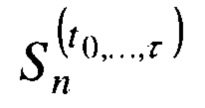

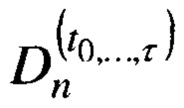

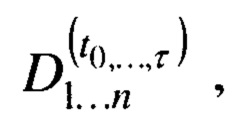

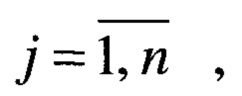

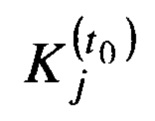

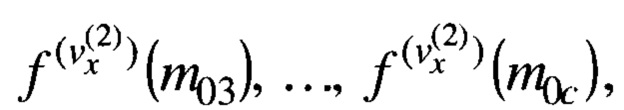

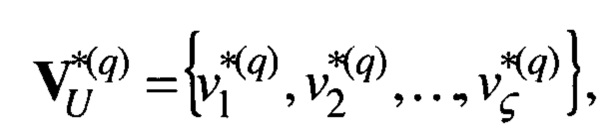

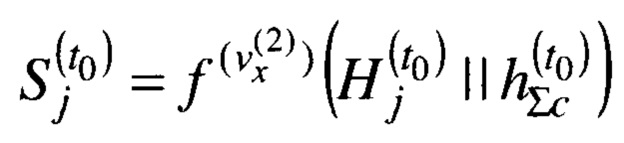

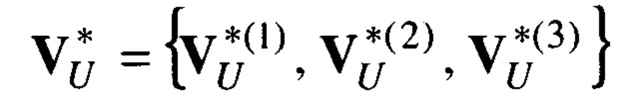

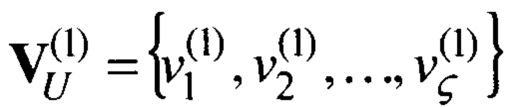

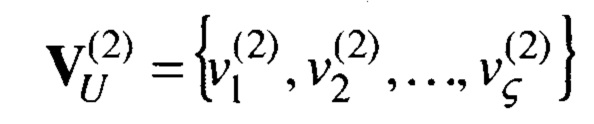

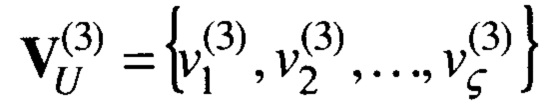

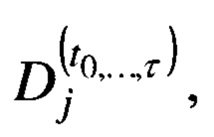

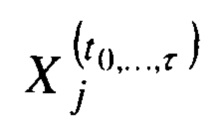

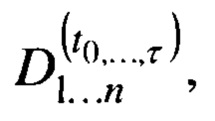

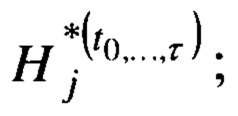

Поставленная цель достигается тем, что в известном способе обеспечения интегративной целостности электронного документа, целостность электронного документа при выполнении операций записи и редактирования контролируется за счет того, что в момент времени t0 в памяти системы обработки данных образуется информационный блок  где

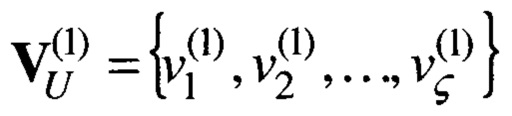

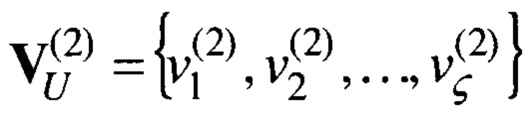

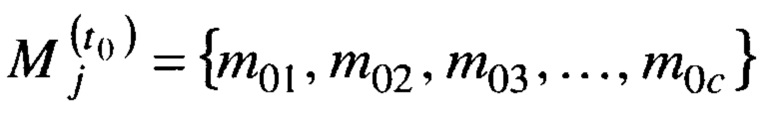

где  представляющий собой электронный документ, создаваемый подмножествами

представляющий собой электронный документ, создаваемый подмножествами  контента и

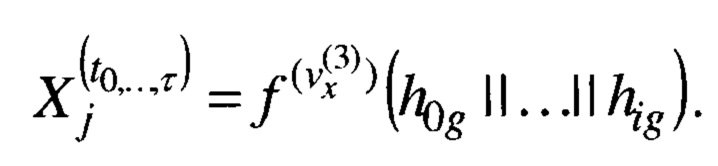

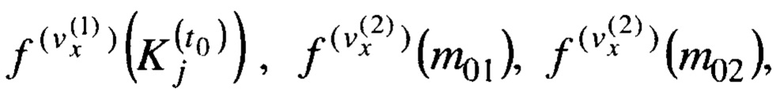

контента и  записей метаданных, над которыми одновременно производятся операции криптографического преобразования

записей метаданных, над которыми одновременно производятся операции криптографического преобразования

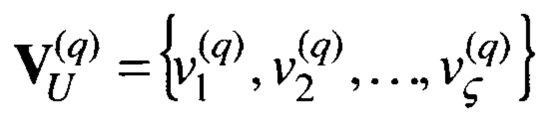

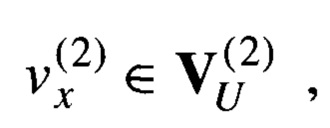

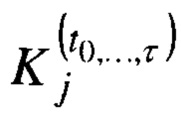

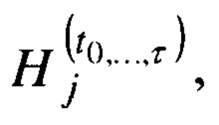

с использованием множества ключей

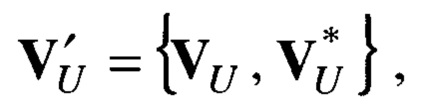

с использованием множества ключей  где подмножества

где подмножества  представляют собой ключи подписи и проверки подписи электронного документа соответственно. При этом каждые части подмножеств содержат ключи

представляют собой ключи подписи и проверки подписи электронного документа соответственно. При этом каждые части подмножеств содержат ключи  и

и  где q=1, 2 - принадлежность ключей соответствующей части подмножеств. Таким образом, что

где q=1, 2 - принадлежность ключей соответствующей части подмножеств. Таким образом, что

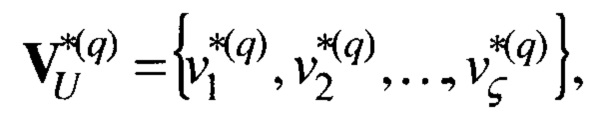

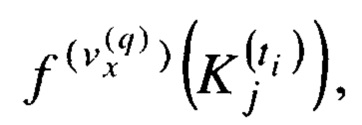

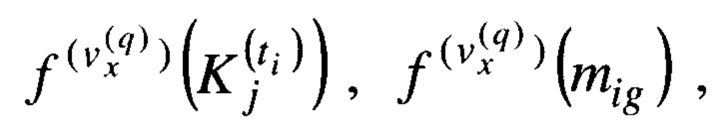

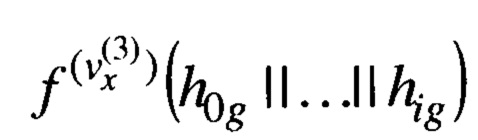

Причем в качестве криптографического преобразования

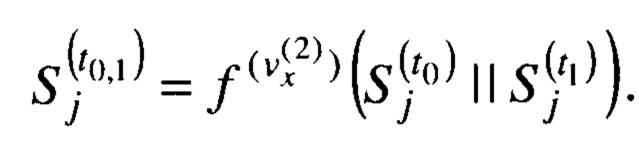

где ti - момент времени,

где ti - момент времени,  g - номер метаданных,

g - номер метаданных,  используется либо ключевая хэш-функция, при этом

используется либо ключевая хэш-функция, при этом  либо электронная подпись, при этом

либо электронная подпись, при этом

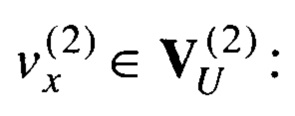

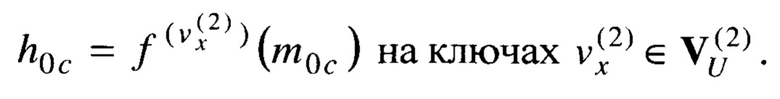

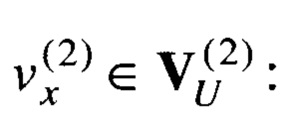

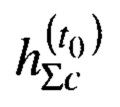

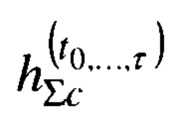

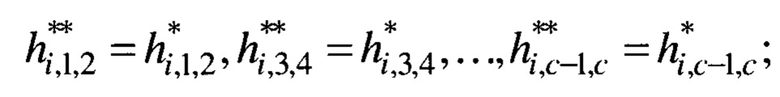

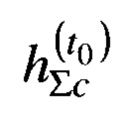

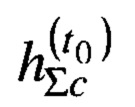

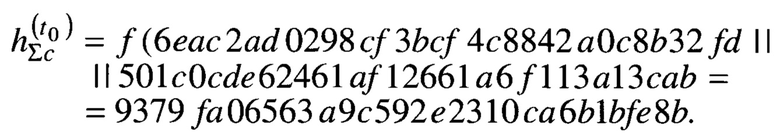

Над вычисленными значениями сигнатур h01, h02, h02,…, h0c записей метаданных производятся двухместные операции конкатенации и криптографического преобразования на ключах

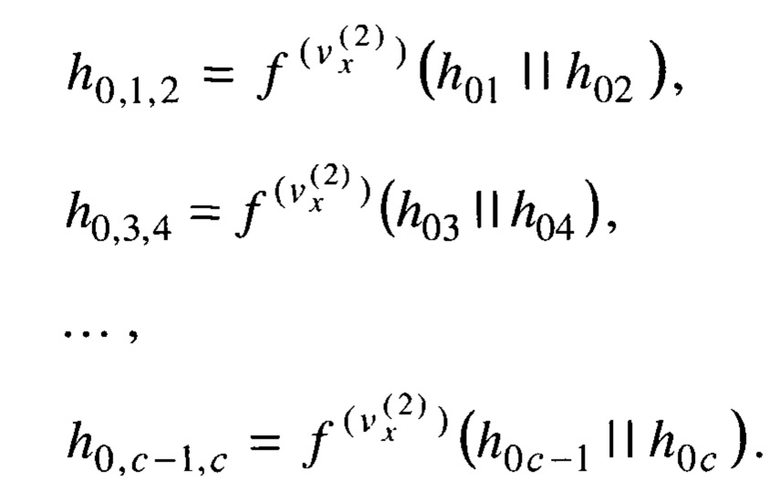

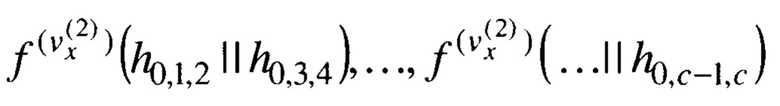

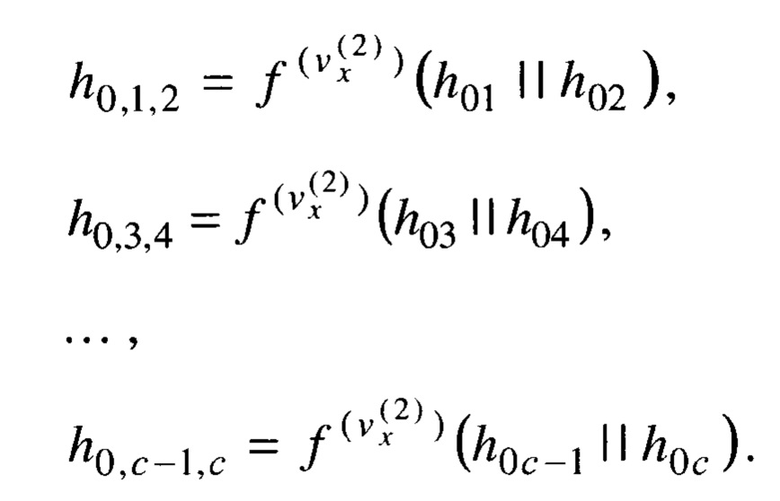

После чего над вновь вычисленными сигнатурами операции конкатенации и криптографического преобразования  на ключах

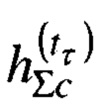

на ключах  повторяются. В результате формируется корневая сигнатура

повторяются. В результате формируется корневая сигнатура  записей метаданных.

записей метаданных.

Затем операция конкатенации и криптографического преобразования на ключах  производится над значением сигнатуры контента

производится над значением сигнатуры контента  и корневой сигнатурой

и корневой сигнатурой  записей метаданных в целях получения общей корневой сигнатуры электронного документа, созданного в момент времени t0:

записей метаданных в целях получения общей корневой сигнатуры электронного документа, созданного в момент времени t0:

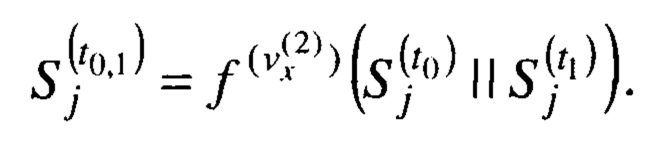

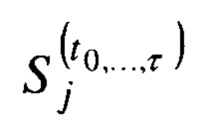

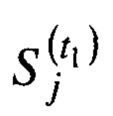

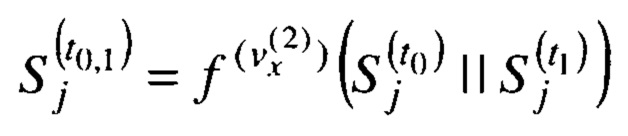

После произведенных операций электронный документ вводится в систему, причем во время его жизненного цикла t1, t2,…, tτ при выполнении записи и редактирования над ним производятся аналогичные операции. При этом общая корневая сигнатура  электронного документа, вычисленная в момент времени t1, конкатенирует с общей корневой сигнатурой

электронного документа, вычисленная в момент времени t1, конкатенирует с общей корневой сигнатурой  электронного документа, вычисленной в момент времени t0, с одновременным криптографическим преобразованием на ключах

электронного документа, вычисленной в момент времени t0, с одновременным криптографическим преобразованием на ключах  тем самым образуя корневую сигнатуру жизненного цикла электронного документа:

тем самым образуя корневую сигнатуру жизненного цикла электронного документа:

После чего вышеописанные операции повторяются в аналогичном порядке на протяжении всего жизненного цикла электронного документа.

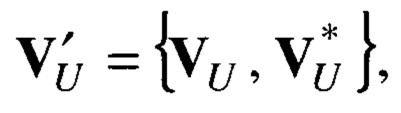

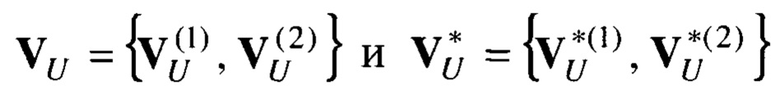

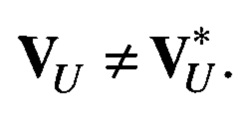

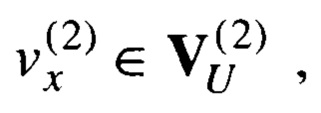

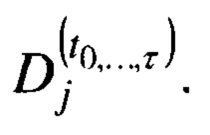

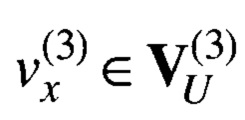

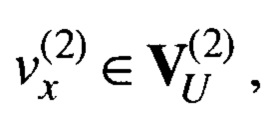

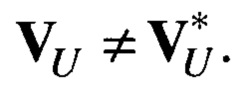

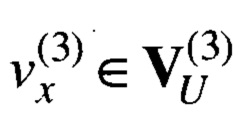

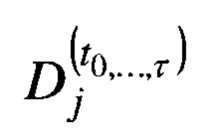

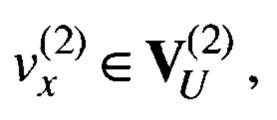

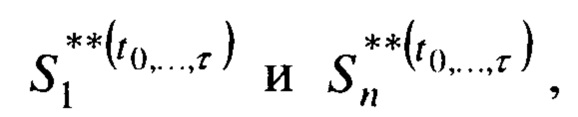

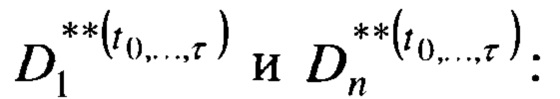

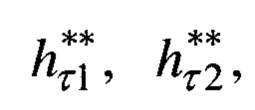

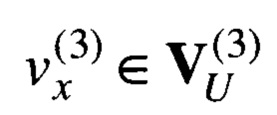

Сопоставительный анализ заявленного решения с прототипом показывает, что предлагаемый способ отличается от известного тем, что в целях формирования многомерной структуры электронного документа используется подмножество  ключей подписи, а в целях контроля целостности подмножество

ключей подписи, а в целях контроля целостности подмножество  ключей проверки подписи электронного документа, где

ключей проверки подписи электронного документа, где  - ключи исполнителя (автора) электронного документа,

- ключи исполнителя (автора) электронного документа,  - внутренние системные ключи,

- внутренние системные ключи,  - ключи администратора системы. При этом одна из записей метаданных

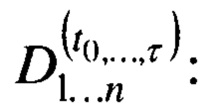

- ключи администратора системы. При этом одна из записей метаданных  определяющая уровень конфиденциальности электронного документа, в момент t0 его создания подвергается операции криптографического преобразования с использованием ключей

определяющая уровень конфиденциальности электронного документа, в момент t0 его создания подвергается операции криптографического преобразования с использованием ключей  результатом которой является формирование сигнатуры уровня конфиденциальности электронного документа

результатом которой является формирование сигнатуры уровня конфиденциальности электронного документа

Данная операция повторяется на протяжении всего жизненного цикла t1, t2,…, tτ электронного документа

Причем над вычисленными сигнатурами уровня конфиденциальности производятся операции конкатенации и криптографического преобразования на ключах  в целях формирования сигнатуры уровня конфиденциальности жизненного цикла электронного документа

в целях формирования сигнатуры уровня конфиденциальности жизненного цикла электронного документа

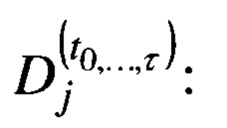

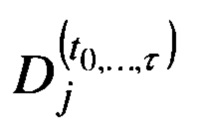

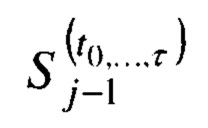

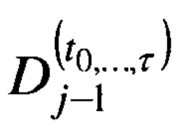

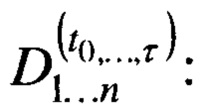

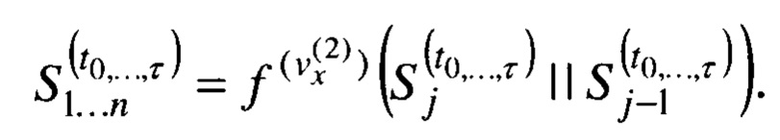

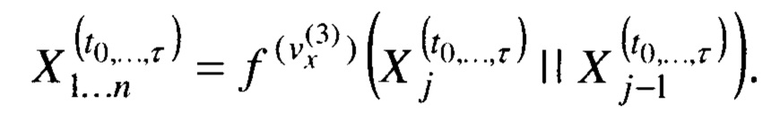

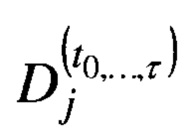

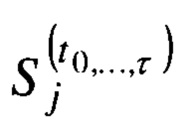

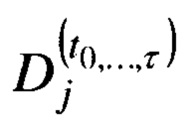

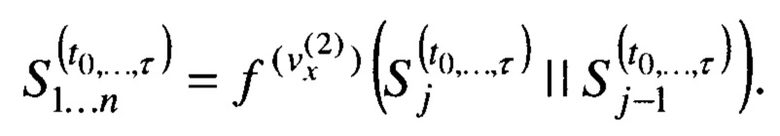

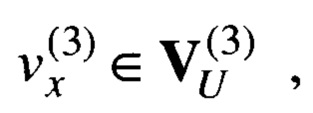

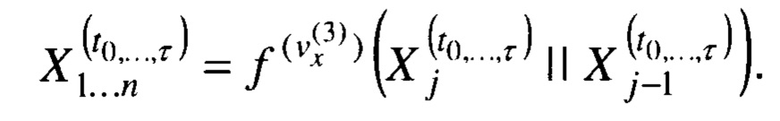

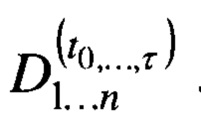

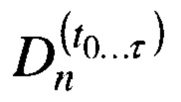

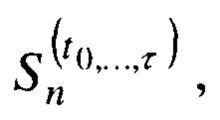

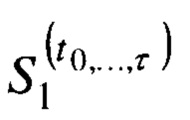

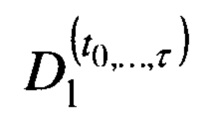

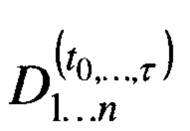

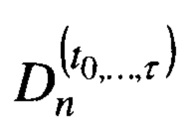

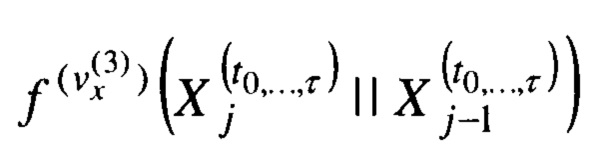

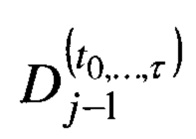

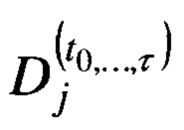

Вышеописанные операции производятся аналогично для всех обрабатываемых электронных документов. При этом над вычисленной корневой сигнатурой  жизненного цикла каждого последующего

жизненного цикла каждого последующего  электронного документа производятся операции конкатенации и криптографического преобразования с корневой сигнатурой

электронного документа производятся операции конкатенации и криптографического преобразования с корневой сигнатурой  жизненного цикла предыдущего

жизненного цикла предыдущего  электронного документа на ключах

электронного документа на ключах  тем самым образуя общую сигнатуру всех обработанных электронных документов

тем самым образуя общую сигнатуру всех обработанных электронных документов

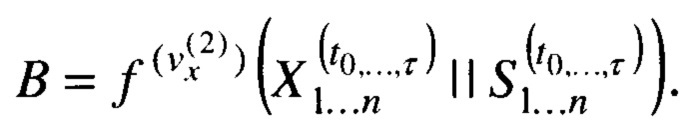

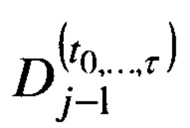

Аналогичные операции производятся над сигнатурами уровня конфиденциальности жизненного цикла предыдущего  и последующего

и последующего  электронного документа на ключах

электронного документа на ключах  образуя общую сигнатуру уровня конфиденциальности всех обработанных электронных документов

образуя общую сигнатуру уровня конфиденциальности всех обработанных электронных документов

После чего над полученными сигнатурами также производится операция конкатенации и криптографического преобразования на ключах  результатом которой является формирование сигнатуры многомерной структуры электронных документов

результатом которой является формирование сигнатуры многомерной структуры электронных документов

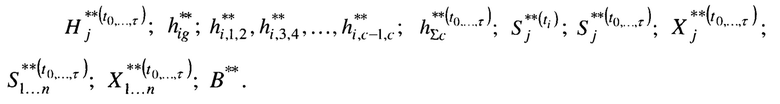

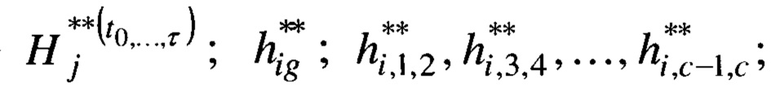

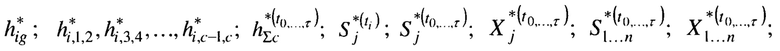

Контент  и вычисленные значения его сигнатур

и вычисленные значения его сигнатур  записи метаданных mig и их сигнатуры hig, общие сигнатуры hi,1,2, hi,3,4,…, hi,c-1,c записей метаданных, корневые сигнатуры

записи метаданных mig и их сигнатуры hig, общие сигнатуры hi,1,2, hi,3,4,…, hi,c-1,c записей метаданных, корневые сигнатуры  записей метаданных, общие корневые сигнатуры

записей метаданных, общие корневые сигнатуры  электронного документа, корневые сигнатуры

электронного документа, корневые сигнатуры  жизненного цикла электронного документа, сигнатуры

жизненного цикла электронного документа, сигнатуры  уровня конфиденциальности жизненного цикла электронного документа, общая сигнатура

уровня конфиденциальности жизненного цикла электронного документа, общая сигнатура  всех обработанных

всех обработанных  электронных документов, общая сигнатура

электронных документов, общая сигнатура  уровня конфиденциальности всех обработанных

уровня конфиденциальности всех обработанных  электронных документов, а также сигнатура В многомерной структуры электронных документов

электронных документов, а также сигнатура В многомерной структуры электронных документов  сохраняются в памяти системы обработки данных и используются для проверки целостности многомерной структуры электронных документов в период жизненного цикла t0, t1, t2,…, tτ каждого из них.

сохраняются в памяти системы обработки данных и используются для проверки целостности многомерной структуры электронных документов в период жизненного цикла t0, t1, t2,…, tτ каждого из них.

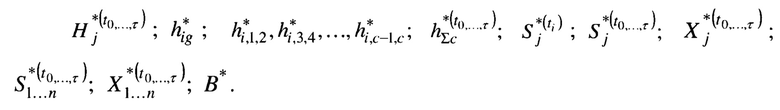

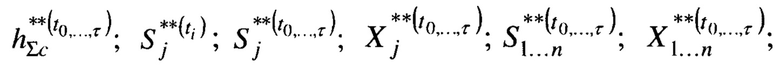

Контроль целостности многомерной структуры электронных документов осуществляется на основе извлечения из памяти системы обработки данных контента  и вычисленных значений его сигнатур

и вычисленных значений его сигнатур  записей метаданных

записей метаданных  и их сигнатур

и их сигнатур  общих сигнатур

общих сигнатур  записей метаданных, корневых сигнатур

записей метаданных, корневых сигнатур  записей метаданных, общих корневых сигнатур

записей метаданных, общих корневых сигнатур  электронного документа, корневых сигнатур

электронного документа, корневых сигнатур  жизненного цикла электронного документа, сигнатур

жизненного цикла электронного документа, сигнатур  уровня конфиденциальности жизненного цикла электронного документа, общих сигнатур

уровня конфиденциальности жизненного цикла электронного документа, общих сигнатур  всех обработанных электронных документов, общих сигнатур

всех обработанных электронных документов, общих сигнатур  уровня конфиденциальности всех обработанных электронных документов

уровня конфиденциальности всех обработанных электронных документов  а также сигнатуры В* многомерной структуры электронных документов

а также сигнатуры В* многомерной структуры электронных документов  прошедших процедуру хранения и подлежащих контролю целостности. Затем выполняются повторные операции криптографического преобразования над извлеченным контентом

прошедших процедуру хранения и подлежащих контролю целостности. Затем выполняются повторные операции криптографического преобразования над извлеченным контентом  и записями метаданных

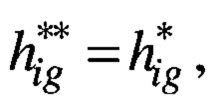

и записями метаданных  результатом которых является вычисление сигнатур:

результатом которых является вычисление сигнатур:

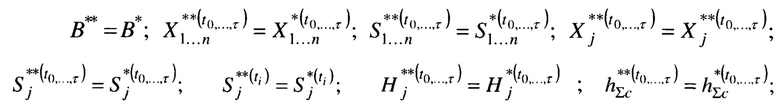

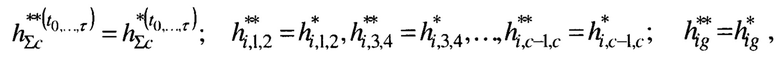

Далее полученные сигнатуры попарно сравниваются с ранее сохраненными:

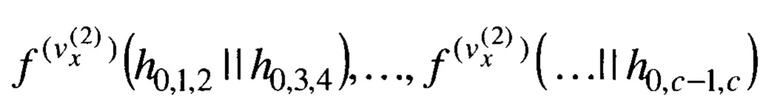

Заключение об отсутствии нарушения целостности многомерной структуры электронных документов делается при выполнении равенств:

в противном случае делается заключение о нарушении целостности для соответствующих номеров сигнатур многомерной структуры электронных документов.

в противном случае делается заключение о нарушении целостности для соответствующих номеров сигнатур многомерной структуры электронных документов.

в) причинно-следственная связь между признаками и техническим результатом

Благодаря новой совокупности существенных признаков в способе реализована возможность:

формирования многомерной структуры электронных документов;

обеспечения связности электронных документов, обрабатываемых АИС ЭД, достигаемой применением криптографических преобразований к компонентам (контенту и метаданным) электронных документов по принципу небинарного дерева Меркла с получением корневой сигнатуры всего массива, обрабатываемых электронных документов;

повышения уровня защищенности электронных документов за счет контроля их целостности, а также обнаружения и локализации электронных документов и их компонентов, подвергшихся деструктивным воздействиям со стороны злоумышленников (внутренних и внешних нарушителей);

кластеризации электронных документов на основе использования метаданных, определяющих их признаки (в рассматриваемом варианте реализации данного способа по признаку уровня конфиденциальности).

Тем самым предлагаемое техническое решение позволяет обеспечить требуемый уровень защищенности электронных документов, обрабатываемых в АИС ЭД.

Выполненный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного способа, отсутствуют, что указывает на соответствие заявленного способа условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного способа, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность отличительных существенных признаков, обуславливающих тот же технический результат, который достигнут в заявляемом способе.

Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

Краткое описание чертежей

Заявленный способ поясняется чертежами, на которых показано:

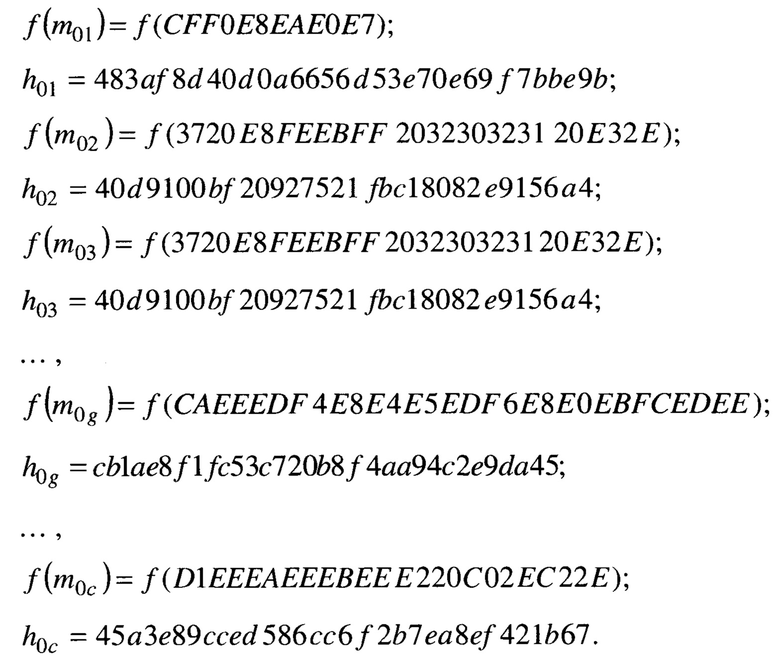

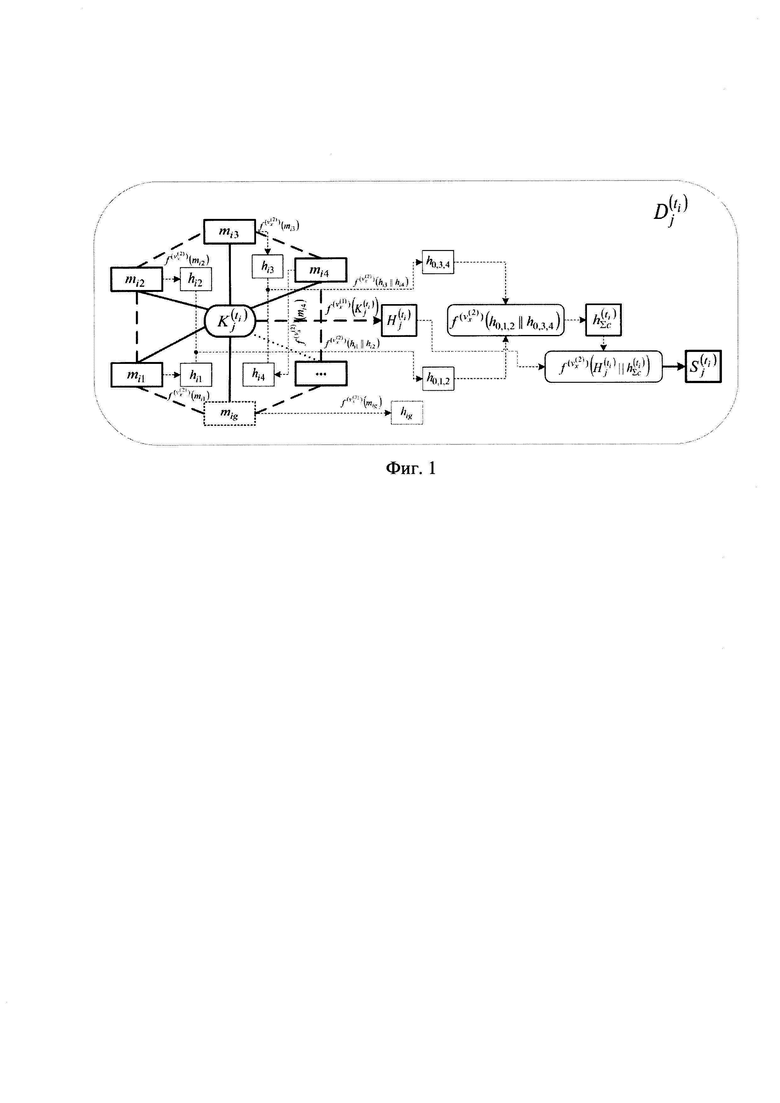

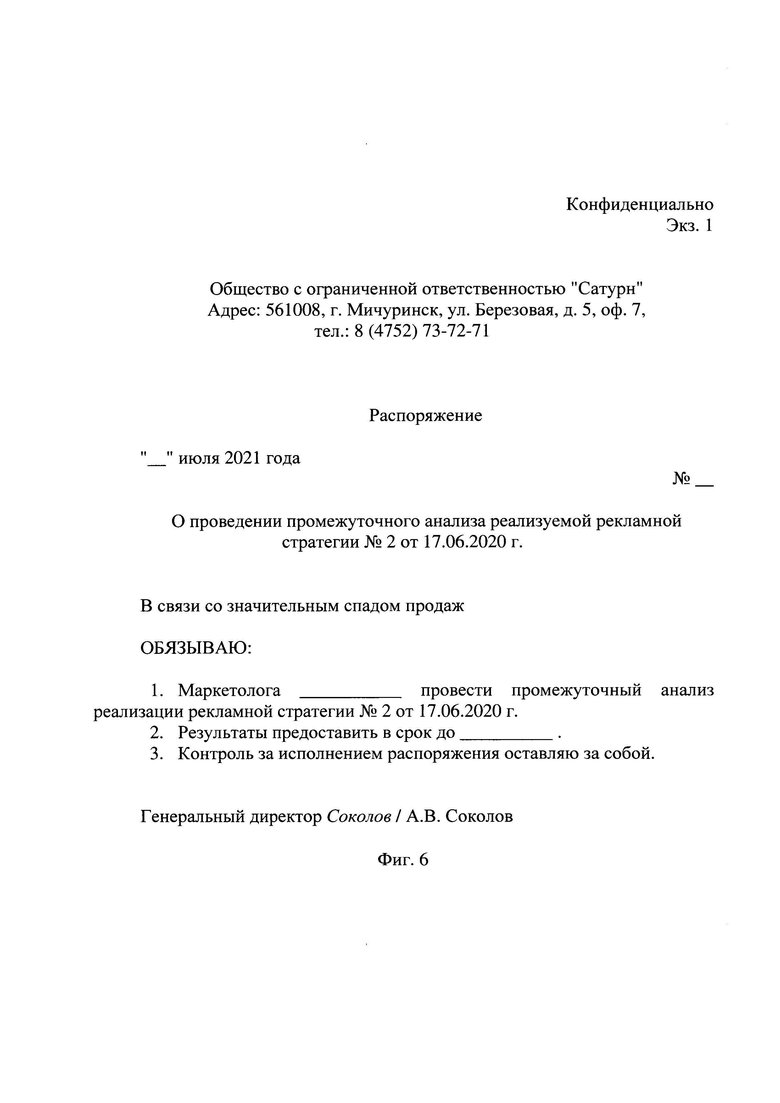

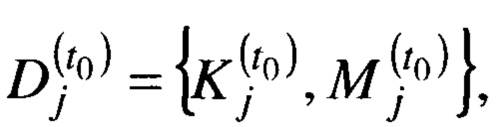

фиг. 1 - схема формирования электронного документа при реализации предлагаемого технического решения;

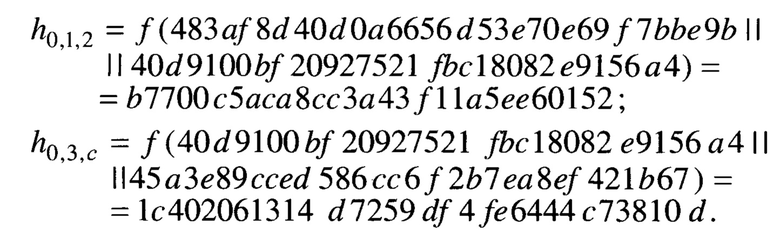

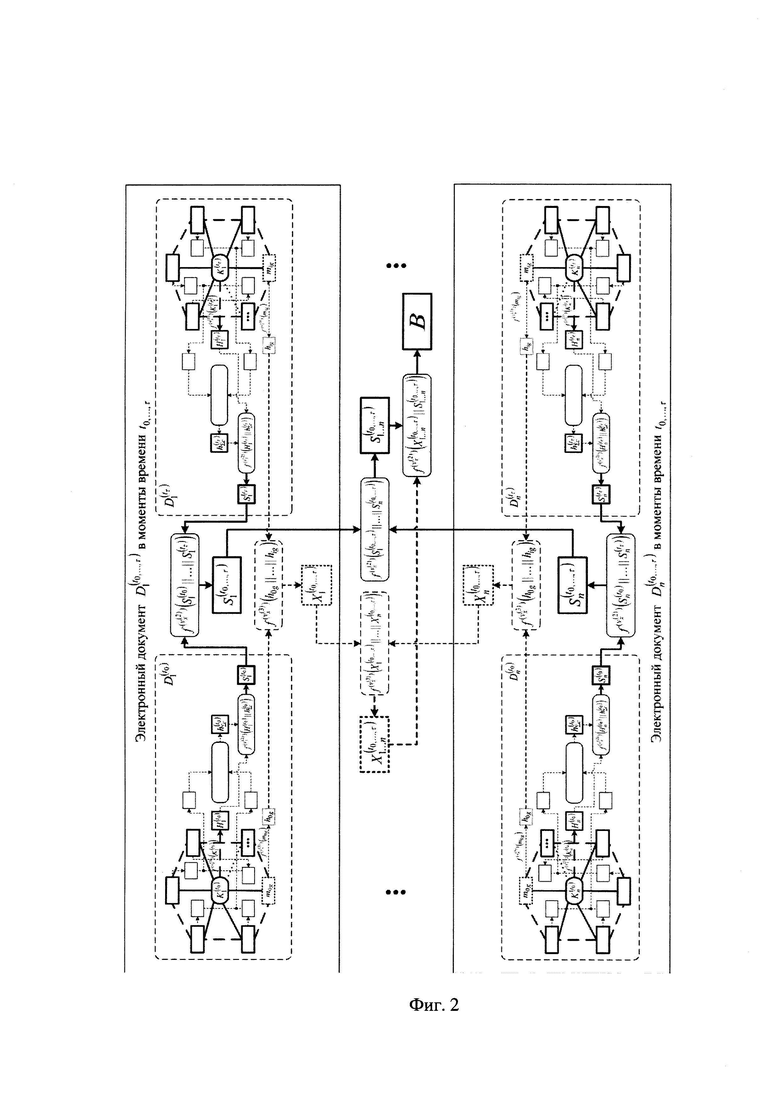

фиг. 2 - схема формирования многомерной структуры электронных документов;

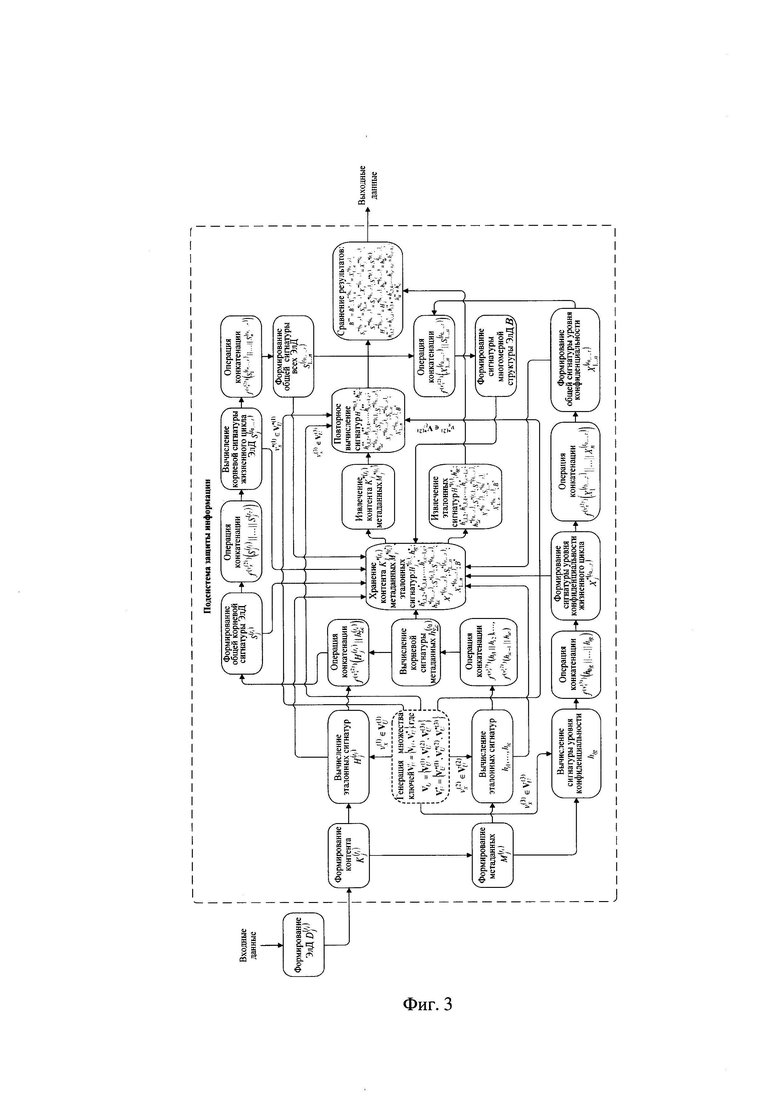

фиг. 3 - схема, поясняющая порядок контроля целостности многомерной структуры электронных документов;

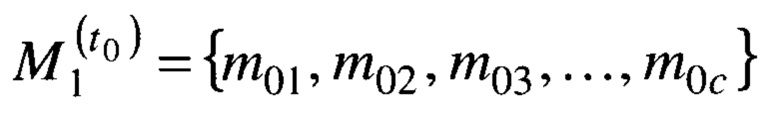

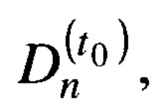

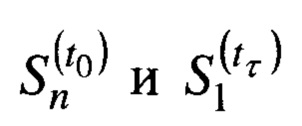

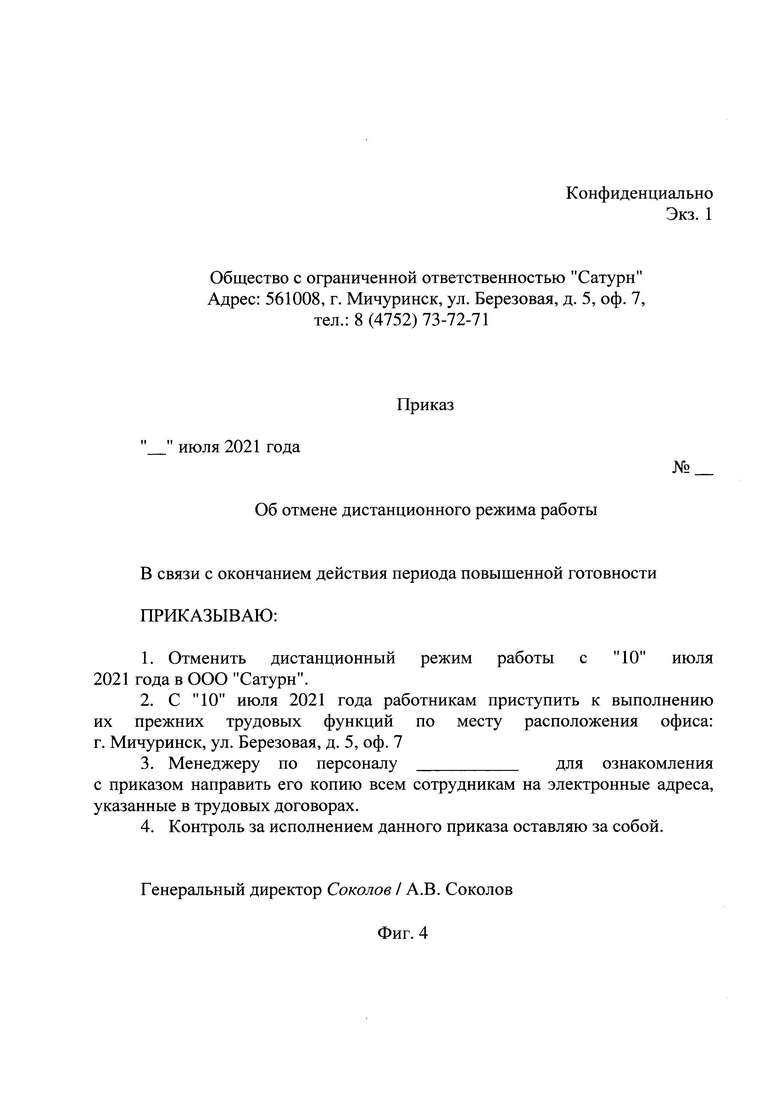

фиг. 4 - файл электронного документа  «Приказ руководителя.doc», формируемый исполнителем в момент времени t0;

«Приказ руководителя.doc», формируемый исполнителем в момент времени t0;

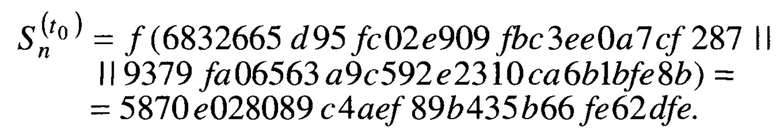

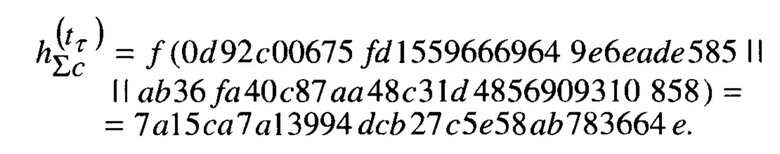

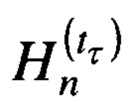

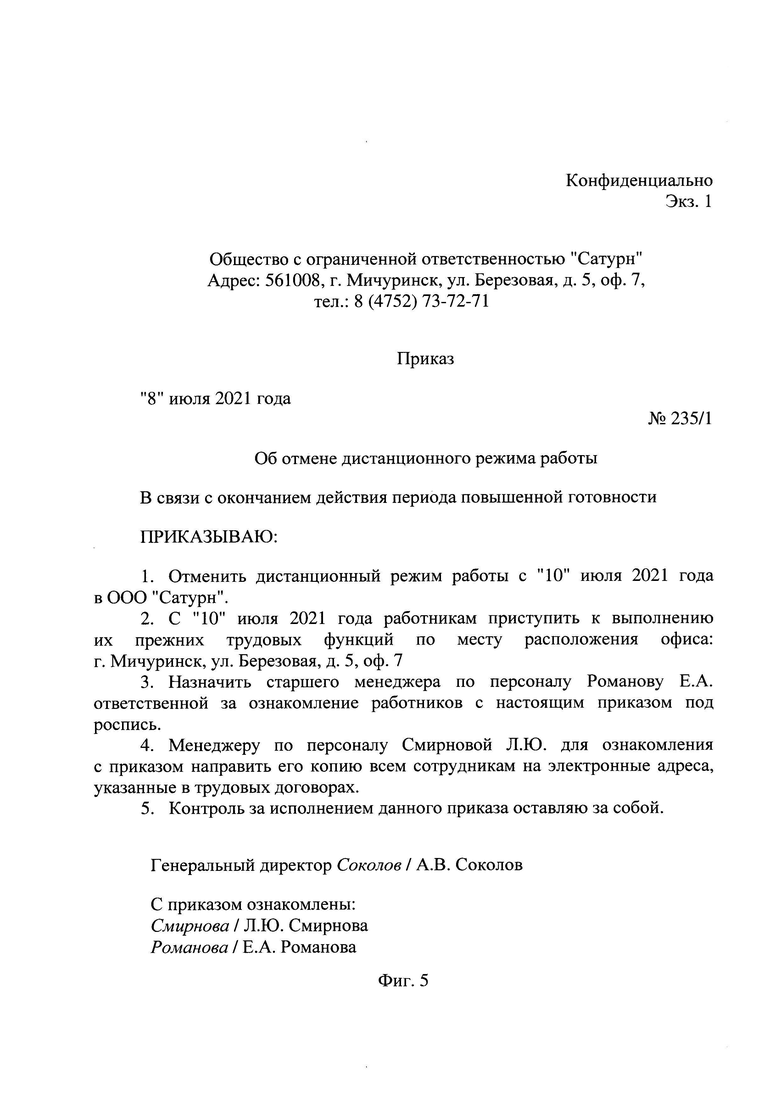

фиг. 5 - файл электронного документа  «Приказ руководителя.doc», редактируемый ответственным должностным лицом в момент времени tτ;

«Приказ руководителя.doc», редактируемый ответственным должностным лицом в момент времени tτ;

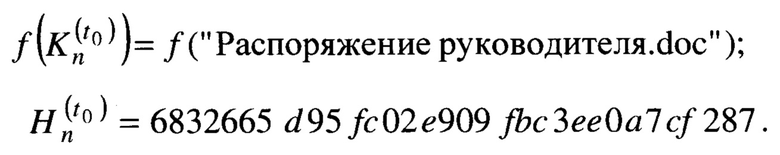

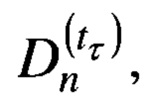

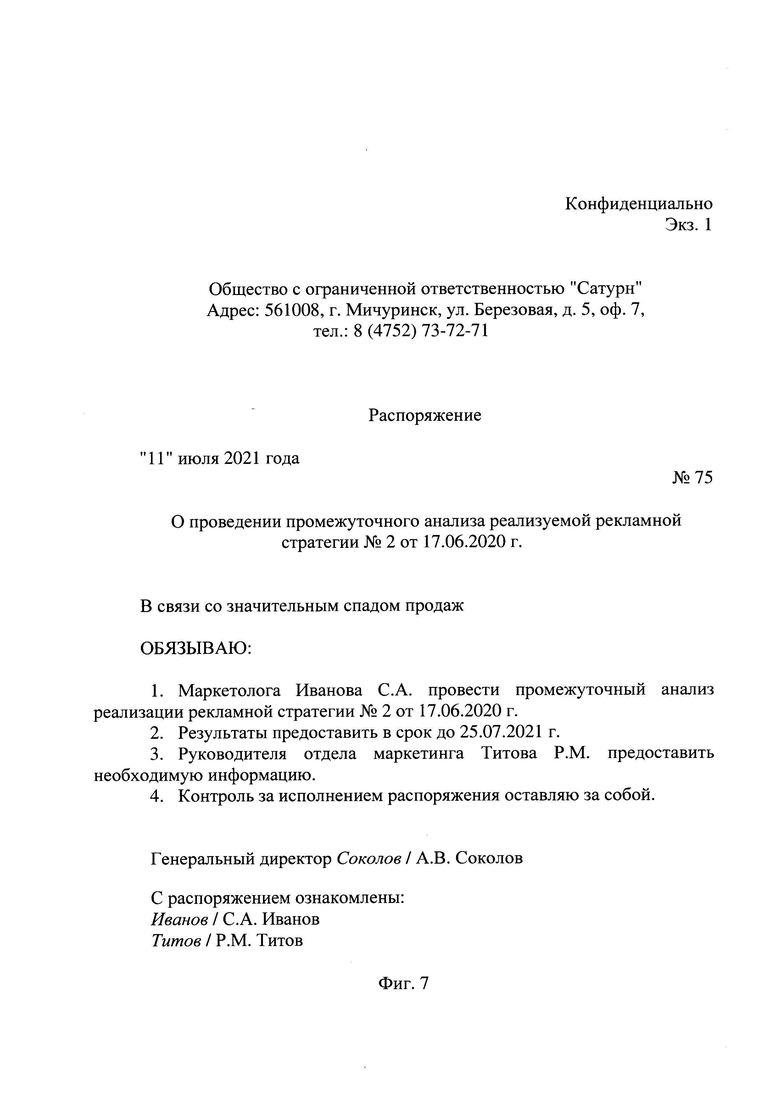

фиг. 6 - файл электронного документа  «Распоряжение руководителя.doc», редактируемый исполнителем в момент времени t0;

«Распоряжение руководителя.doc», редактируемый исполнителем в момент времени t0;

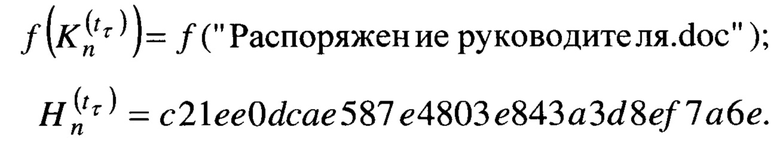

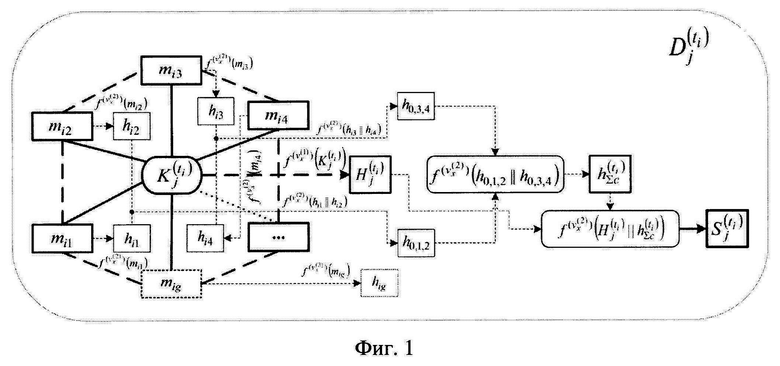

фиг. 7 - файл электронного документа  «Распоряжение руководителя.doc», редактируемый ответственным должностным лицом в момент времени tτ;

«Распоряжение руководителя.doc», редактируемый ответственным должностным лицом в момент времени tτ;

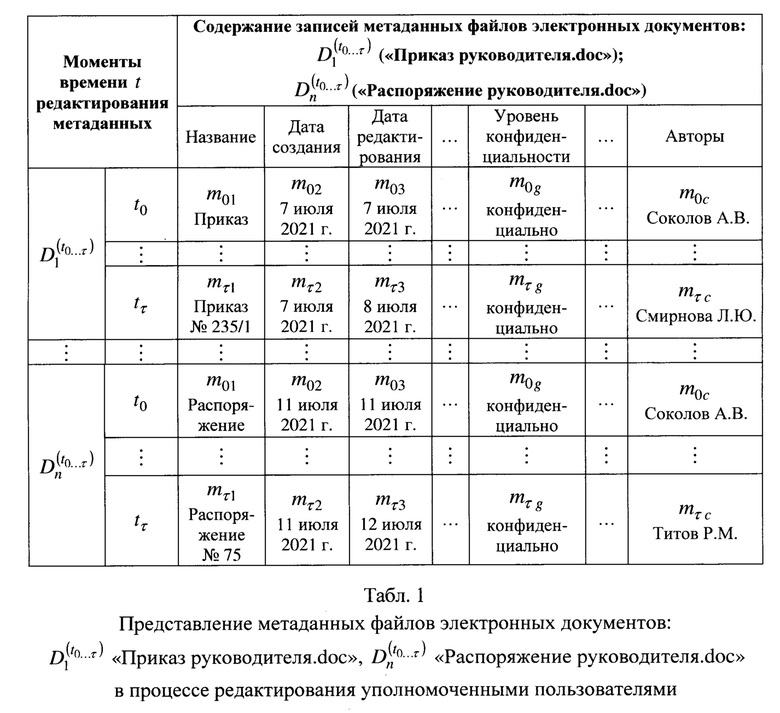

табл. 1 - представление метаданных файлов электронных документов:  «Приказ руководителя.doc»,

«Приказ руководителя.doc»,  «Распоряжение руководителя.doc» в процессе редактирования уполномоченными пользователями;

«Распоряжение руководителя.doc» в процессе редактирования уполномоченными пользователями;

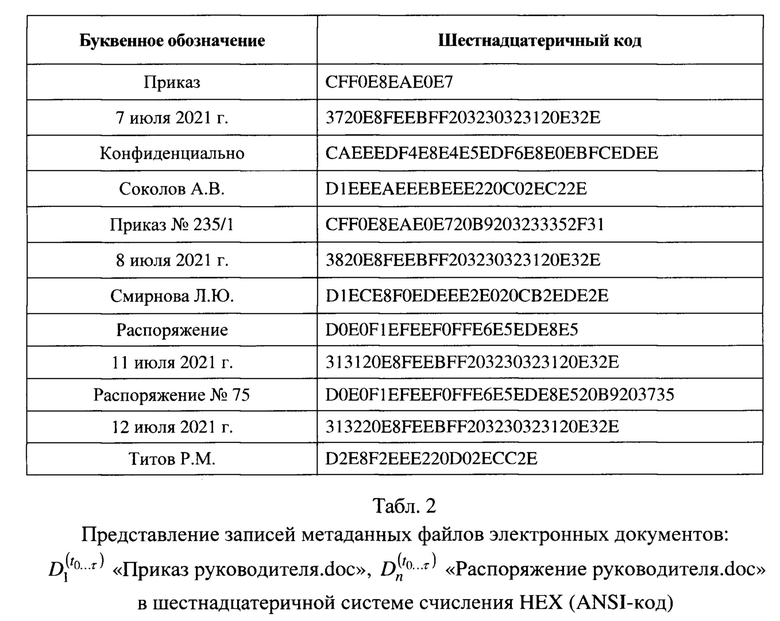

табл. 2 - представление записей метаданных файлов электронных документов:  «Приказ руководителя.doc»,

«Приказ руководителя.doc»,  «Распоряжение руководителя.doc» в шестнадцатеричной системе счисления HEX (ANSI-код).

«Распоряжение руководителя.doc» в шестнадцатеричной системе счисления HEX (ANSI-код).

Реализация заявленного способа

Способ формирования и контроля целостности многомерной структуры электронных документов осуществляется следующим образом.

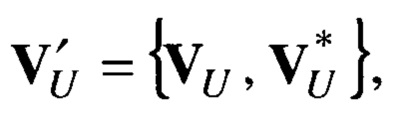

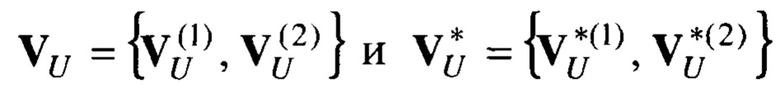

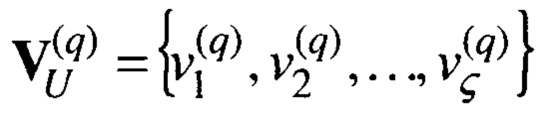

В целях формирования и контроля целостности многомерной структуры электронного документа применяется множество ключей  которое разбивается на два подмножества

которое разбивается на два подмножества  ключей подписи и

ключей подписи и  ключей проверки подписи электронного документа, при этом каждые части подмножеств содержат ключи

ключей проверки подписи электронного документа, при этом каждые части подмножеств содержат ключи  где q - принадлежность ключей соответствующей части подмножеств.

где q - принадлежность ключей соответствующей части подмножеств.

В рассматриваемом варианте реализации данного способа  - ключи исполнителя (автора) электронного документа,

- ключи исполнителя (автора) электронного документа,  - внутренние системные ключи,

- внутренние системные ключи,  - ключи администратора системы.

- ключи администратора системы.

В момент формирования t0 электронного документа в памяти системы обработки данных образуется информационный блок  где

где  представляющий собой электронный документ, создаваемый подмножествами

представляющий собой электронный документ, создаваемый подмножествами  контента и

контента и  записей метаданных, над которыми одновременно производятся операции криптографического преобразования (фиг. 1):

записей метаданных, над которыми одновременно производятся операции криптографического преобразования (фиг. 1):

При этом одна из записей метаданных  определяющая уровень конфиденциальности электронного документа, в момент t0 его создания подвергается операции криптографического преобразования с использованием ключей

определяющая уровень конфиденциальности электронного документа, в момент t0 его создания подвергается операции криптографического преобразования с использованием ключей  результатом которой является формирование сигнатуры уровня конфиденциальности электронного документа

результатом которой является формирование сигнатуры уровня конфиденциальности электронного документа  (фиг. 2):

(фиг. 2):

Данная операция повторяется на протяжении всего жизненного цикла t1, t2,…, tτ электронного документа

Причем в качестве криптографического преобразования

где ti - момент времени,

где ti - момент времени,  g - номер метаданных,

g - номер метаданных,  используется либо ключевая хэш-функция, при этом

используется либо ключевая хэш-функция, при этом  либо электронная подпись, при этом

либо электронная подпись, при этом

Над вычисленными значениями сигнатур h01, h02, h03,…, h0c записей метаданных производятся двухместные операции конкатенации и криптографического преобразования на ключах

После чего над вновь вычисленными сигнатурами операции конкатенации и криптографического преобразования  на ключах

на ключах  повторяются. В результате формируется корневая сигнатура

повторяются. В результате формируется корневая сигнатура  записей метаданных.

записей метаданных.

Затем операция конкатенации и криптографического преобразования на ключах  производится над значением сигнатуры контента

производится над значением сигнатуры контента  и корневой сигнатурой

и корневой сигнатурой  записей метаданных в целях получения общей корневой сигнатуры электронного документа, созданного в момент времени t0:

записей метаданных в целях получения общей корневой сигнатуры электронного документа, созданного в момент времени t0:

После произведенных операций электронный документ вводится в систему, причем во время его жизненного цикла t1, t2,…, tτ при выполнении записи и редактирования над ним производятся аналогичные операции. При этом общая корневая сигнатура  электронного документа, вычисленная в момент времени t1, конкатенирует с общей корневой сигнатурой

электронного документа, вычисленная в момент времени t1, конкатенирует с общей корневой сигнатурой  электронного документа, вычисленной в момент времени t0, с одновременным криптографическим преобразованием на ключах

электронного документа, вычисленной в момент времени t0, с одновременным криптографическим преобразованием на ключах  тем самым образуя корневую сигнатуру жизненного цикла электронного документа:

тем самым образуя корневую сигнатуру жизненного цикла электронного документа:

После чего вышеописанные операции повторяются в аналогичном порядке на протяжении всего жизненного цикла t1, t2,…, tτ электронного документа  (фиг. 2).

(фиг. 2).

В то же время над вычисленными сигнатурами уровня конфиденциальности производятся операции конкатенации и криптографического преобразования на ключах  в целях формирования сигнатуры уровня конфиденциальности жизненного цикла электронного документа

в целях формирования сигнатуры уровня конфиденциальности жизненного цикла электронного документа

Вышеописанные операции производятся аналогично для всех обрабатываемых электронных документов. При этом над вычисленной корневой сигнатурой  жизненного цикла каждого последующего

жизненного цикла каждого последующего  электронного документа производятся операции конкатенации и криптографического преобразования с корневой сигнатурой

электронного документа производятся операции конкатенации и криптографического преобразования с корневой сигнатурой  жизненного цикла предыдущего

жизненного цикла предыдущего  электронного документа на ключах

электронного документа на ключах  тем самым образуя общую сигнатуру всех обработанных электронных документов

тем самым образуя общую сигнатуру всех обработанных электронных документов

Аналогичные операции производятся над сигнатурами уровня конфиденциальности жизненного цикла предыдущего  и последующего

и последующего  электронного документа на ключах

электронного документа на ключах  образуя общую сигнатуру уровня конфиденциальности всех обработанных электронных документов

образуя общую сигнатуру уровня конфиденциальности всех обработанных электронных документов

После чего над полученными сигнатурами также производится операция конкатенации и криптографического преобразования на ключах  результатом которой является формирование сигнатуры многомерной структуры электронных документов

результатом которой является формирование сигнатуры многомерной структуры электронных документов  (фиг. 2):

(фиг. 2):

Контент  и вычисленные значения его сигнатур

и вычисленные значения его сигнатур  записи метаданных mig и их сигнатуры hig, общие сигнатуры hi,l,2, hi,3,4,…, hi,c-1c записей метаданных, корневые сигнатуры

записи метаданных mig и их сигнатуры hig, общие сигнатуры hi,l,2, hi,3,4,…, hi,c-1c записей метаданных, корневые сигнатуры  записей метаданных, общие корневые сигнатуры

записей метаданных, общие корневые сигнатуры  электронного документа, корневые сигнатуры

электронного документа, корневые сигнатуры  жизненного цикла электронного документа, сигнатуры

жизненного цикла электронного документа, сигнатуры  уровня конфиденциальности жизненного цикла электронного документа, общая сигнатура

уровня конфиденциальности жизненного цикла электронного документа, общая сигнатура  всех обработанных

всех обработанных  электронных документов, общая сигнатура

электронных документов, общая сигнатура  уровня конфиденциальности всех обработанных

уровня конфиденциальности всех обработанных  электронных документов, а также сигнатура В многомерной структуры электронных документов

электронных документов, а также сигнатура В многомерной структуры электронных документов  сохраняются в памяти системы обработки данных и используются для проверки целостности многомерной структуры электронных документов в период жизненного цикла t0, t1, t2,…, tτ каждого из них.

сохраняются в памяти системы обработки данных и используются для проверки целостности многомерной структуры электронных документов в период жизненного цикла t0, t1, t2,…, tτ каждого из них.

Контроль целостности многомерной структуры электронных документов осуществляется на основе извлечения из памяти системы обработки данных контента  и вычисленных значений его сигнатур

и вычисленных значений его сигнатур  записей метаданных

записей метаданных  и их сигнатур

и их сигнатур  общих сигнатур

общих сигнатур  записей метаданных, корневых сигнатур

записей метаданных, корневых сигнатур  записей метаданных, общих корневых сигнатур

записей метаданных, общих корневых сигнатур  электронного документа, корневых сигнатур

электронного документа, корневых сигнатур  жизненного цикла электронного документа, сигнатур

жизненного цикла электронного документа, сигнатур  уровня конфиденциальности жизненного цикла электронного документа, общих сигнатур

уровня конфиденциальности жизненного цикла электронного документа, общих сигнатур  всех обработанных электронных документов, общих сигнатур

всех обработанных электронных документов, общих сигнатур  уровня конфиденциальности всех обработанных электронных документов

уровня конфиденциальности всех обработанных электронных документов  а также сигнатуры В* многомерной структуры электронных документов

а также сигнатуры В* многомерной структуры электронных документов  прошедших процедуру хранения и подлежащих контролю целостности (фиг. 3).

прошедших процедуру хранения и подлежащих контролю целостности (фиг. 3).

Затем выполняются повторные операции криптографического преобразования над извлеченным контентом  и записями метаданных

и записями метаданных  результатом которых является вычисление сигнатур:

результатом которых является вычисление сигнатур:

Далее полученные сигнатуры попарно сравниваются с ранее сохраненными:

Заключение об отсутствии нарушения целостности многомерной структуры электронных документов делается при выполнении равенств:

в противном случае делается заключение о нарушении целостности для соответствующих номеров сигнатур многомерной структуры электронных документов (фиг. 3).

в противном случае делается заключение о нарушении целостности для соответствующих номеров сигнатур многомерной структуры электронных документов (фиг. 3).

Корректность и практическая реализуемость данного способа обосновывается следующими примерами.

Пример формирования электронного документа и контроля его целостности

Пусть «Приказ руководителя.doc» - файл электронного документа (фиг. 4), формируемый исполнителем в момент времени t0 (табл. 1). В таком случае в памяти системы обработки данных образуется информационный блок  представляющий собой электронный документ, создаваемый объединением подмножества контента

представляющий собой электронный документ, создаваемый объединением подмножества контента  и подмножества записей метаданных

и подмножества записей метаданных  (фиг. 1).

(фиг. 1).

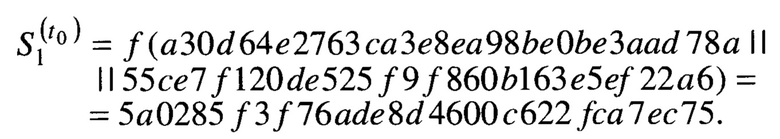

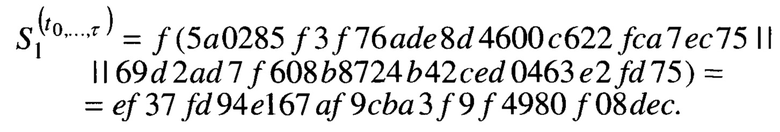

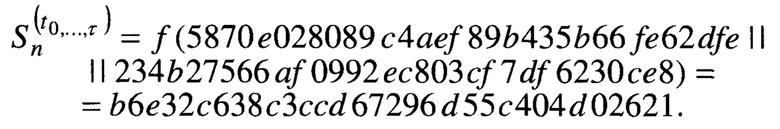

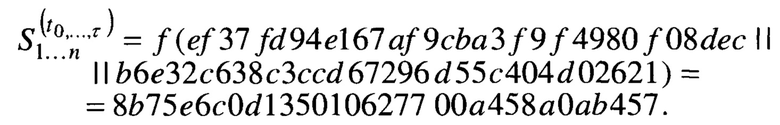

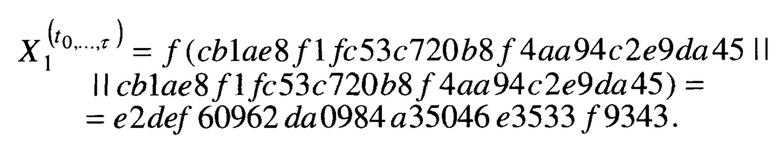

Осуществим криптографическое преобразование контента электронного документа в соответствии с заявленным способом на основе хэш-функции алгоритма md5 (фиг. 1):

Далее в целях упрощения проведения криптографических преобразований закодируем буквенные обозначения записей метаданных файла электронного документа «Приказ руководителя.doc» в информационную последовательность символов посредством шестнадцатеричной системы счисления HEX (ANSI-код) (табл. 2).

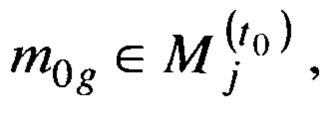

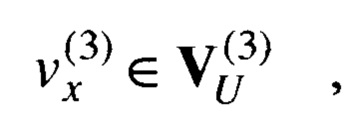

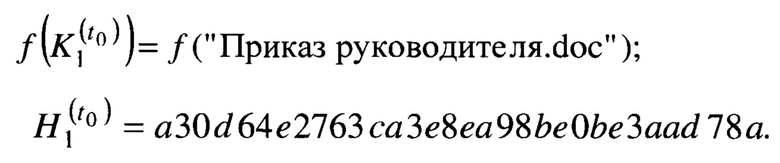

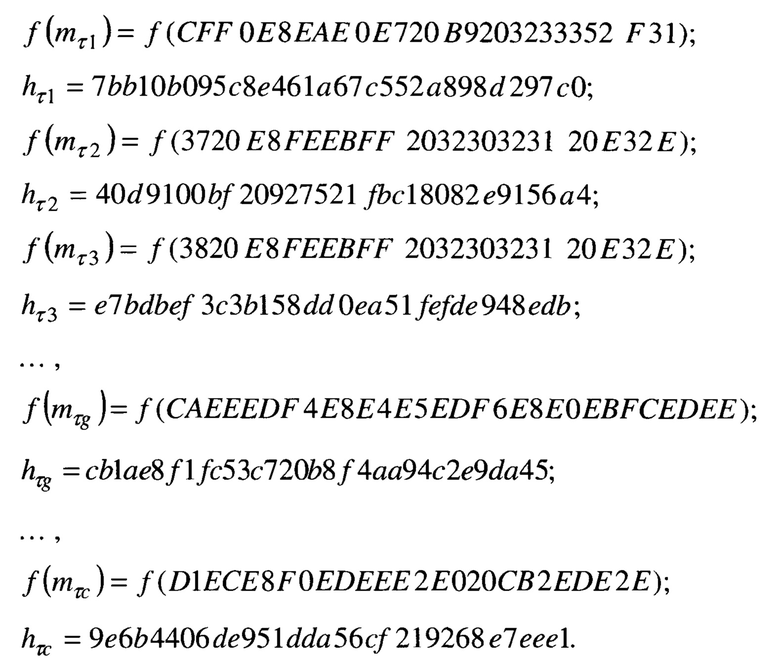

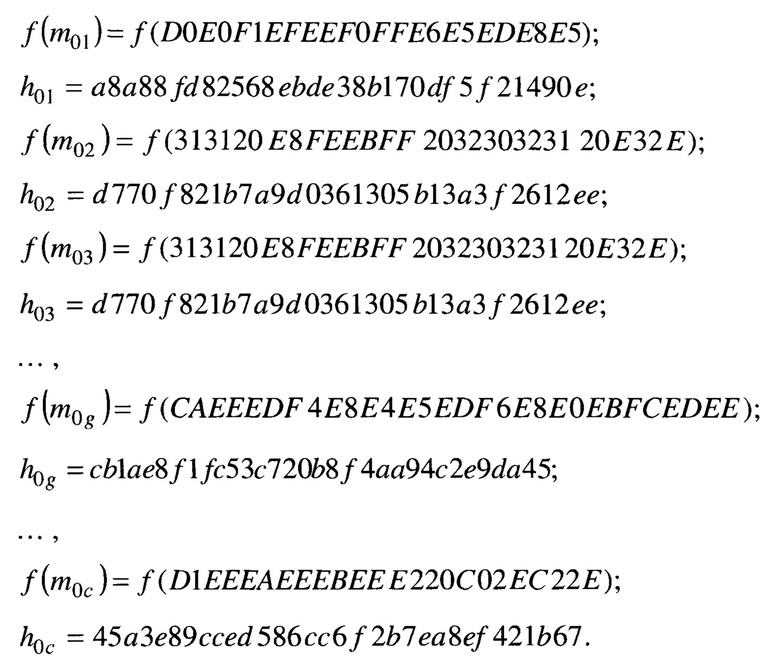

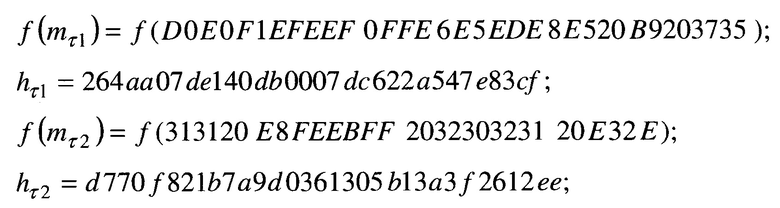

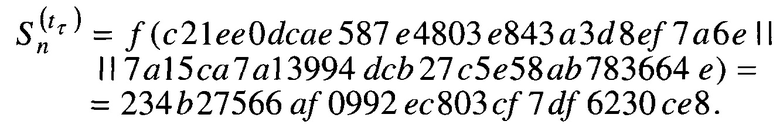

Осуществим криптографические преобразования записей метаданных файла электронного документа «Приказ руководителя.doc» в соответствии с заявленным способом на основе хэш-функции алгоритма md5 (фиг. 1):

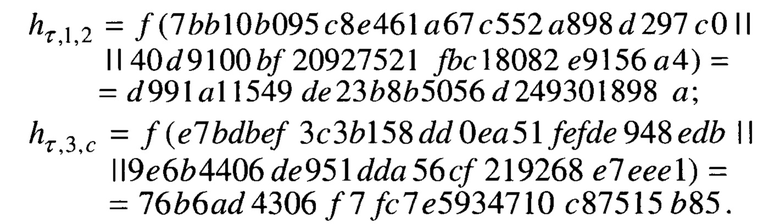

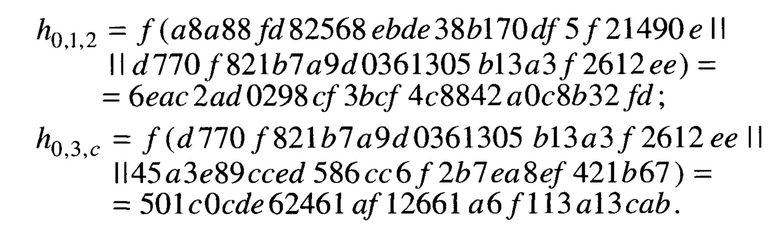

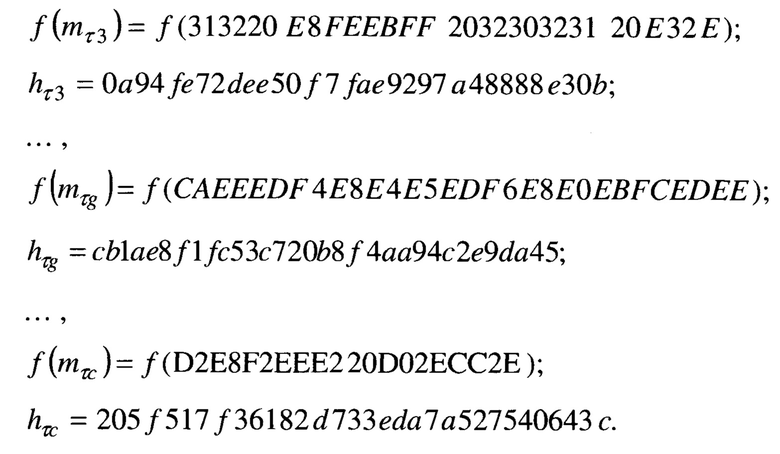

Над вычисленными значениями сигнатур h01, h02, h03,…, h0c записей метаданных произведем двухместные операции конкатенации и криптографического преобразования (за исключением метаданной m0g уровня конфиденциальности электронного документа):

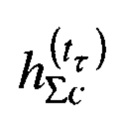

В целях получения значения корневой сигнатуры  записей метаданных повторим операцию конкатенации и криптографического преобразования над вновь вычисленными сигнатурами (фиг. 2):

записей метаданных повторим операцию конкатенации и криптографического преобразования над вновь вычисленными сигнатурами (фиг. 2):

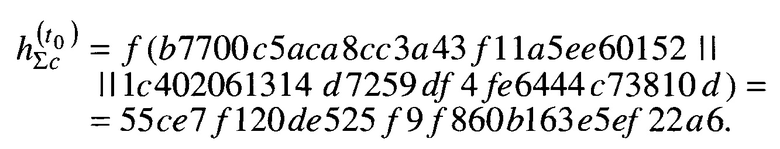

Затем выполним операцию конкатенации и криптографического преобразования над значением сигнатуры  контента и корневой сигнатурой

контента и корневой сигнатурой  записей метаданных, в целях получения общей корневой сигнатуры электронного документа, созданного в момент времени t0 (фиг. 1):

записей метаданных, в целях получения общей корневой сигнатуры электронного документа, созданного в момент времени t0 (фиг. 1):

После произведенных операций электронный документ вводится в систему.

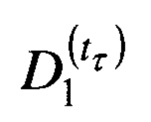

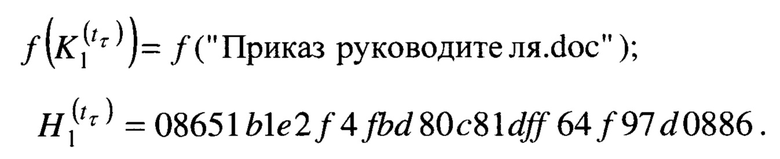

В процессе жизненного цикла t1, t2,…, tτ электронного документа он подвергается редактированию. Так, например, в момент времени tτ ответственным лицом ему был присвоен дата и номер, а также расширен текст (фиг. 5). Проследим цепочку изменений контента и метаданных электронного документа в соответствии с заявленным способом (табл. 1).

Произведем криптографическое преобразование контента  электронного документа, редактируемого в момент времени tτ (фиг. 1):

электронного документа, редактируемого в момент времени tτ (фиг. 1):

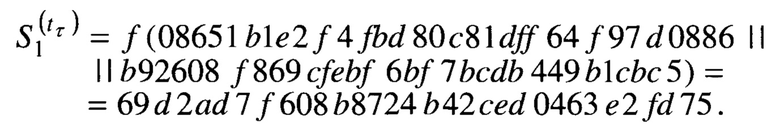

Осуществим криптографические преобразования записей метаданных электронного документа, редактируемого в момент времени tτ (фиг. 1):

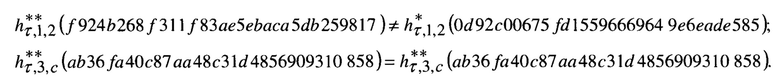

Над вычисленными значениями сигнатур hτ1, hτ2, hτ3,…, hτc, записей метаданных произведем двухместные операции конкатенации и криптографического преобразования (за исключением метаданной mτg уровня конфиденциальности электронного документа):

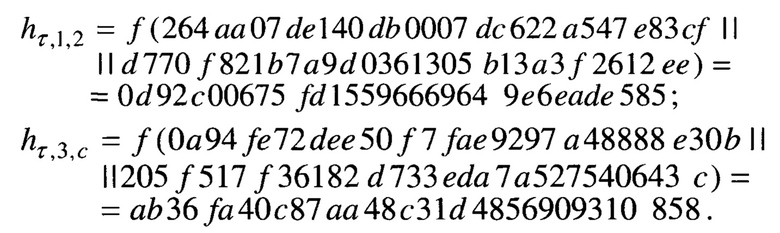

Вычислим корневую сигнатуру  записей метаданных электронного документа, редактируемого в момент времени tτ (фиг. 2):

записей метаданных электронного документа, редактируемого в момент времени tτ (фиг. 2):

Произведем вычисление общей корневой сигнатуры электронного документа, редактируемого в момент времени tτ, для чего выполним операции конкатенации и криптографического преобразования над значением сигнатуры  контента и корневой сигнатурой

контента и корневой сигнатурой  записей метаданных (фиг. 1):

записей метаданных (фиг. 1):

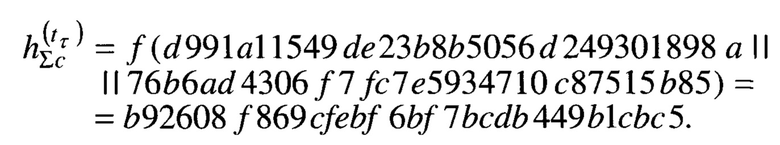

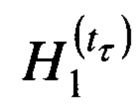

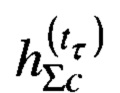

В целях получения корневой сигнатуры жизненного цикла  выполним операции конкатенации и криптографического преобразования над сигнатурами

выполним операции конкатенации и криптографического преобразования над сигнатурами  электронного документа

электронного документа  (фиг. 2):

(фиг. 2):

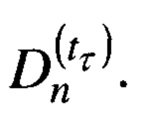

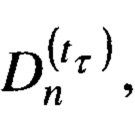

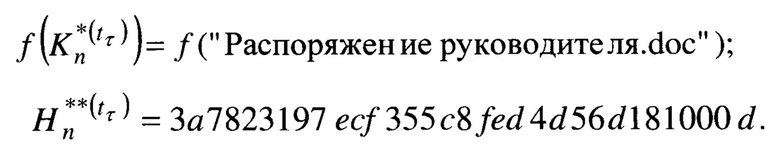

В целях формирования многомерной структуры электронных документов вышеописанные операции производятся над всеми обрабатываемыми документами  . Для чего произведем вычисления файла электронного документа

. Для чего произведем вычисления файла электронного документа  «Распоряжение руководителя.doc» (фиг. 6).

«Распоряжение руководителя.doc» (фиг. 6).

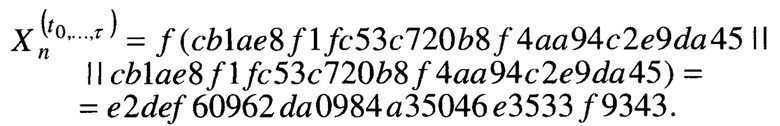

Осуществим криптографическое преобразование контента электронного документа  в соответствии с заявленным способом на основе хэш-функции алгоритма md5 (фиг. 1):

в соответствии с заявленным способом на основе хэш-функции алгоритма md5 (фиг. 1):

Далее в целях упрощения проведения криптографических преобразований закодируем буквенные обозначения записей метаданных файла электронного документа «Распоряжение руководителя.doc» в информационную последовательность символов посредством шестнадцатеричной системы счисления HEX (ANSI-код) (табл. 2).

Осуществим криптографические преобразования записей метаданных файла электронного документа «Распоряжение руководителя.doc» в соответствии с заявленным способом на основе хэш-функции алгоритма md5 (фиг. 2):

Над вычисленными значениями сигнатур h01, h02, h03,…, h0c записей метаданных произведем двухместные операции конкатенации и криптографического преобразования (за исключением метаданной m0g уровня конфиденциальности электронного документа):

В целях получения значения корневой сигнатуры  записей метаданных повторим операцию конкатенации и криптографического преобразования над вновь вычисленными сигнатурами (фиг. 2):

записей метаданных повторим операцию конкатенации и криптографического преобразования над вновь вычисленными сигнатурами (фиг. 2):

Затем выполним операцию конкатенации и криптографического преобразования над значением сигнатуры  контента и корневой сигнатурой

контента и корневой сигнатурой  записей метаданных, в целях получения общей корневой сигнатуры электронного документа

записей метаданных, в целях получения общей корневой сигнатуры электронного документа  созданного в момент времени t0 (фиг. 2):

созданного в момент времени t0 (фиг. 2):

После произведенных операций электронный документ вводится в систему.

В процессе жизненного цикла t1, t2,…, tτ электронного документа он подвергается редактированию. Так, например, в момент времени tτ ответственным должностным лицом ему был присвоен дата и номер, а также расширен текст (фиг. 7). Проследим цепочку изменений контента и метаданных электронного документа в соответствии с заявленным способом (табл. 1).

Произведем криптографическое преобразование контента электронного документа  редактируемого в момент времени tτ (фиг. 2):

редактируемого в момент времени tτ (фиг. 2):

Осуществим криптографические преобразования записей метаданных электронного документа, редактируемого в момент времени tτ (фиг. 2):

Над вычисленными значениями сигнатур hτ1, hτ2, hτ3,…, hτc записей метаданных произведем двухместные операции конкатенации и криптографического преобразования (за исключением метаданной mτg уровня конфиденциальности электронного документа):

Вычислим корневую сигнатуру  записей метаданных электронного документа

записей метаданных электронного документа  редактируемого в момент времени tτ (фиг. 2):

редактируемого в момент времени tτ (фиг. 2):

Произведем вычисление общей корневой сигнатуры электронного документа  редактируемого в момент времени tτ, для чего выполним операции конкатенации и криптографического преобразования над значением сигнатуры

редактируемого в момент времени tτ, для чего выполним операции конкатенации и криптографического преобразования над значением сигнатуры  контента и корневой сигнатурой

контента и корневой сигнатурой  записей метаданных (фиг. 1):

записей метаданных (фиг. 1):

В целях получения корневой сигнатуры жизненного цикла  выполним операции конкатенации и криптографического преобразования над сигнатурами

выполним операции конкатенации и криптографического преобразования над сигнатурами  электронного документа

электронного документа  (фиг. 2):

(фиг. 2):

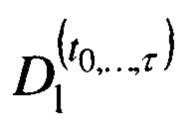

В целях формирования многомерной структуры электронных документов вышеописанные операции производятся над сигнатурой  жизненного цикла электронного документа

жизненного цикла электронного документа  и сигнатурой

и сигнатурой  жизненного цикла электронного документа

жизненного цикла электронного документа  (фиг. 2):

(фиг. 2):

В целях формирования сигнатуры уровня конфиденциальности жизненного цикла электронного документа  выполним операции конкатенации и криптографического преобразования над сигнатурами h0g и hτg записей метаданных (фиг. 2):

выполним операции конкатенации и криптографического преобразования над сигнатурами h0g и hτg записей метаданных (фиг. 2):

Повторим те же операции в целях формирования сигнатуры уровня конфиденциальности жизненного цикла электронного документа

Вычислим общую сигнатуру уровня конфиденциальности всех обработанных электронных документов  (фиг. 2):

(фиг. 2):

После чего произведем вычисление сигнатуры многомерной структуры электронных документов  (фиг. 2):

(фиг. 2):

Вычисленные сигнатуры сохраняются в памяти системы обработки данных АИС ЭД, в целях последующего контроля целостности многомерной структуры электронных документов всех обработанных электронных документов  в процессе их жизненного цикла t0, t1, t2,…, tτ.

в процессе их жизненного цикла t0, t1, t2,…, tτ.

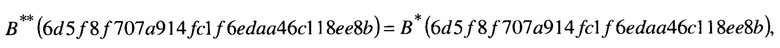

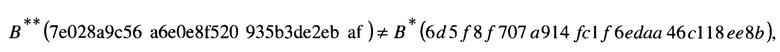

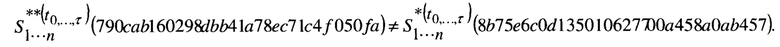

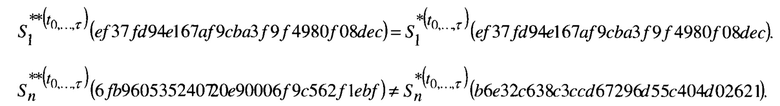

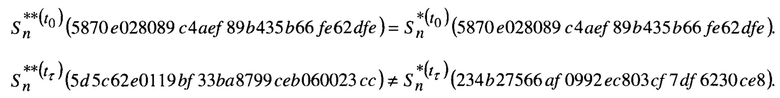

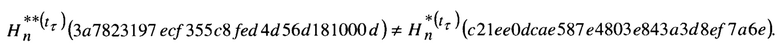

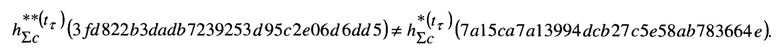

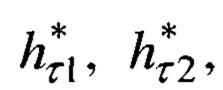

Произведем контроль целостности многомерной структуры электронных документов в момент времени tτ. Для чего повторно вычисляем сигнатуру многомерной структуры электронных документов В** и сравниваем ее с сигнатурой В*, извлеченной памяти системы обработки данных АИС ЭД, ранее прошедшую процедуру хранения (фиг. 3). В случае если равенство выполняется:

то делается заключение об отсутствии нарушения целостности данной сигнатуры, соответственно многомерная структура электронных документов  несанкционированному изменению не подвергалась.

несанкционированному изменению не подвергалась.

Пример несанкционированного изменения электронного документа и контроля его целостности.

Рассмотрим случай, при котором злоумышленнику в момент времени tτ удалось несанкционированно модифицировать наименование электронного документа  «Распоряжение руководителя.doc» (фиг. 7), изменив запись mτ1 метаданных с «Распоряжение №75» на «Акт №7» (ANSI-код: C0EAF220B92037).

«Распоряжение руководителя.doc» (фиг. 7), изменив запись mτ1 метаданных с «Распоряжение №75» на «Акт №7» (ANSI-код: C0EAF220B92037).

Сравнив вычисленную сигнатуру В** многомерной структуры электронных документов с эталонной сигнатурой В*, прошедшей процедуру хранения получим:

Полученный результат свидетельствует о нарушении целостности многомерной структуры электронных документов в течение их жизненного цикла t0, t1, t2,…, tτ.

В целях дальнейшего выявления электронного документа с нарушенной целостностью сравним сигнатуру  уровня конфиденциальности всех обработанных электронных документов

уровня конфиденциальности всех обработанных электронных документов  с эталонной сигнатурой

с эталонной сигнатурой  прошедшей процедуру хранения получим:

прошедшей процедуру хранения получим:

Полученный результат свидетельствует об отсутствии нарушения уровня конфиденциальности всех обработанных электронных документов

Произведем проверку общей сигнатуры  жизненного цикла всех обработанных электронных документов

жизненного цикла всех обработанных электронных документов  , сравнив ее с эталонной сигнатурой

, сравнив ее с эталонной сигнатурой  прошедшей процедуру хранения:

прошедшей процедуру хранения:

Полученный результат свидетельствует о нарушении целостности электронных документов  представляющих собой многомерную структуру.

представляющих собой многомерную структуру.

В связи с чем произведем проверку сигнатур  обработанных электронных документов

обработанных электронных документов

Таким образом, можно сделать вывод о несанкционированном изменении электронного документа

В целях выявления момента времени несанкционированного изменения электронного документа  произведем проверку сигнатур

произведем проверку сигнатур

Выполненные операции позволили определить момент времени tτ, в который были произведены несанкционированные изменения электронного документа

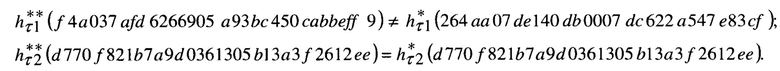

В целях локализации несанкционированного изменения произведем повторное криптографическое преобразование контента электронного документа  прошедшего процедуру хранения, редактируемого в момент времени tτ (фиг. 1):

прошедшего процедуру хранения, редактируемого в момент времени tτ (фиг. 1):

После чего сравним полученную сигнатуру  контента электронного документа с эталонной сигнатурой

контента электронного документа с эталонной сигнатурой  прошедшей процедуру хранения:

прошедшей процедуру хранения:

Результат позволяет сделать вывод о нарушении целостности контента электронного документа  редактируемого в момент времени tτ.

редактируемого в момент времени tτ.

В целях проверки целостности записей метаданных электронного документа  сравним их корневую сигнатуру

сравним их корневую сигнатуру  с эталонной корневой сигнатурой

с эталонной корневой сигнатурой  прошедшей процедуру хранения:

прошедшей процедуру хранения:

Результат свидетельствует о несанкционированном изменении записей метаданных электронного документа  редактируемого в момент времени tτ.

редактируемого в момент времени tτ.

В целях локализации несанкционированного изменения записей метаданных электронного документа  произведем сравнение сигнатур

произведем сравнение сигнатур  с эталонными сигнатурами

с эталонными сигнатурами  прошедшими процедуру хранения:

прошедшими процедуру хранения:

Полученный результат позволяет утверждать о несанкционированном изменении записей метаданных mτ1, mτ2. Убедимся в этом, сравнив сигнатуры  записей метаданных электронного документа с эталонными сигнатурами

записей метаданных электронного документа с эталонными сигнатурами  прошедшими процедуру хранения:

прошедшими процедуру хранения:

Полученные вычисления позволяют сделать вывод о том, что в результате нелегитимных действий злоумышленника, был несанкционированно модифицирован электронный документ «Распоряжение руководителя.doc» в момент времени tτ, в части его контента  и записи его метаданных mτ1.

и записи его метаданных mτ1.

Таким образом, приведенный пример показал, что заявляемый способ формирования и контроля целостности многомерной структуры электронных документов функционирует корректно, технически реализуем и позволяет решить поставленную задачу.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ОБЕСПЕЧЕНИЯ ИНТЕГРАТИВНОЙ ЦЕЛОСТНОСТИ ЭЛЕКТРОННОГО ДОКУМЕНТА | 2022 |

|

RU2812304C1 |

| СПОСОБ И СИСТЕМА ИЕРАРХИЧНОГО КОНТРОЛЯ ЦЕЛОСТНОСТИ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ | 2023 |

|

RU2805339C1 |

| СПОСОБ КРИПТОГРАФИЧЕСКОГО РЕКУРСИВНОГО 2-D КОНТРОЛЯ ЦЕЛОСТНОСТИ МЕТАДАННЫХ ФАЙЛОВ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ | 2019 |

|

RU2726930C1 |

| СПОСОБ КРИПТОГРАФИЧЕСКОГО РЕКУРСИВНОГО КОНТРОЛЯ ЦЕЛОСТНОСТИ РЕЛЯЦИОННОЙ БАЗЫ ДАННЫХ | 2021 |

|

RU2785484C1 |

| Система контроля целостности журналов непрерывно ведущихся записей данных | 2015 |

|

RU2637486C2 |

| СПОСОБ ЗАВЕРЕНИЯ ДОКУМЕНТА ЦИФРОВЫМ СЕРТИФИКАТОМ ПОДЛИННОСТИ В ОДНОРАНГОВОЙ КОРПОРАТИВНОЙ СЕТИ | 2021 |

|

RU2772557C1 |

| ЗАЩИЩЕННОЕ И КОНФИДЕНЦИАЛЬНОЕ ХРАНЕНИЕ И ОБРАБОТКА РЕЗЕРВНЫХ КОПИЙ ДЛЯ ДОВЕРЕННЫХ СЕРВИСОВ ВЫЧИСЛЕНИЯ И ДАННЫХ | 2010 |

|

RU2531569C2 |

| СПОСОБ ЗАГРУЗКИ КОДА ПО МЕНЬШЕЙ МЕРЕ ОДНОГО ПРОГРАММНОГО МОДУЛЯ | 2011 |

|

RU2557459C2 |

| СПОСОБ ЗАЩИТЫ ДОСТУПНОСТИ И КОНФИДЕНЦИАЛЬНОСТИ ХРАНИМЫХ ДАННЫХ И СИСТЕМА НАСТРАИВАЕМОЙ ЗАЩИТЫ ХРАНИМЫХ ДАННЫХ | 2014 |

|

RU2584755C2 |

| СОХРАНЯЮЩАЯ КОНФИДЕНЦИАЛЬНОСТЬ СЛУЖБА ДОМЕННЫХ ИМЕН (DNS) | 2021 |

|

RU2837326C2 |

Изобретение относится к способу формирования и контроля целостности многомерной структуры электронных документов. Техническим результатом является контроль целостности многомерной структуры электронных документов, позволяющий повысить уровень их защищенности, обеспечив возможность обнаружения и локализации электронных документов и их компонентов, подвергшихся деструктивным воздействиям. В способе при формировании электронного документа образуют информационный блок, представляющий собой электронный документ, создаваемый подмножеством контента и подмножеством записей метаданных. Контент и вычисленные значения его сигнатур, записи метаданных и их сигнатуры, общие корневые сигнатуры электронного документа, сигнатуры жизненного цикла электронного документа, сигнатуры всех обработанных электронных документов, а также сигнатура многомерной структуры электронных документов сохраняются в памяти системы обработки данных. Контроль целостности электронного документа осуществляется на основе извлечения контента и записей метаданных, вычисления сигнатур, сравнения их с ранее извлеченными. 7 ил., 2 табл.

Способ формирования и контроля целостности многомерной структуры электронных документов, заключающийся в том, что целостность электронных документов при выполнении операций записи и редактирования контролируется за счет того, что в момент времени t0 в памяти системы обработки данных образуется информационный блок  где

где  представляющий собой электронный документ, создаваемый подмножествами

представляющий собой электронный документ, создаваемый подмножествами  контента и

контента и  записей метаданных, над которыми одновременно производятся операции криптографического преобразования

записей метаданных, над которыми одновременно производятся операции криптографического преобразования

с использованием множества ключей

с использованием множества ключей  где подмножества

где подмножества  представляют собой ключи подписи и проверки подписи электронного документа соответственно, при этом каждые части подмножеств содержат ключи

представляют собой ключи подписи и проверки подписи электронного документа соответственно, при этом каждые части подмножеств содержат ключи  и

и  где q=1, 2 - принадлежность ключей соответствующей части подмножеств, причем в качестве криптографического преобразования

где q=1, 2 - принадлежность ключей соответствующей части подмножеств, причем в качестве криптографического преобразования  где ti - момент времени,

где ti - момент времени,  g - номер метаданных,

g - номер метаданных,  используется либо ключевая хэш-функция, при этом

используется либо ключевая хэш-функция, при этом  либо электронная подпись, при этом

либо электронная подпись, при этом  результатом криптографического преобразования является значение сигнатур контента

результатом криптографического преобразования является значение сигнатур контента  и записей метаданных h01, h02, h03,…, h0с, над вычисленными значениями сигнатур h01, h02, h03,…, h0с записей метаданных производятся двухместные операции конкатенации и криптографического преобразования

и записей метаданных h01, h02, h03,…, h0с, над вычисленными значениями сигнатур h01, h02, h03,…, h0с записей метаданных производятся двухместные операции конкатенации и криптографического преобразования  на ключах

на ключах  после чего над вновь вычисленными сигнатурами операции конкатенации и криптографического преобразования

после чего над вновь вычисленными сигнатурами операции конкатенации и криптографического преобразования  на ключах

на ключах  повторяются, в результате формируется корневая сигнатура

повторяются, в результате формируется корневая сигнатура  записей метаданных, затем операция конкатенации и криптографического преобразования на ключах

записей метаданных, затем операция конкатенации и криптографического преобразования на ключах  производится над значением сигнатуры контента

производится над значением сигнатуры контента  и корневой сигнатурой

и корневой сигнатурой  записей метаданных в целях получения общей корневой сигнатуры

записей метаданных в целях получения общей корневой сигнатуры  электронного документа, созданного в момент времени t0, после произведенных операций электронный документ вводится в систему, причем во время его жизненного цикла t1, t2,…, tτ при выполнении записи и редактирования над ним производятся аналогичные операции, при этом общая корневая сигнатура

электронного документа, созданного в момент времени t0, после произведенных операций электронный документ вводится в систему, причем во время его жизненного цикла t1, t2,…, tτ при выполнении записи и редактирования над ним производятся аналогичные операции, при этом общая корневая сигнатура  электронного документа, вычисленная в момент времени t1, конкатенирует с общей корневой сигнатурой

электронного документа, вычисленная в момент времени t1, конкатенирует с общей корневой сигнатурой  электронного документа, вычисленной в момент времени t0, с одновременным криптографическим преобразованием на ключах

электронного документа, вычисленной в момент времени t0, с одновременным криптографическим преобразованием на ключах  тем самым образуя корневую сигнатуру

тем самым образуя корневую сигнатуру  жизненного цикла, после чего вышеописанные операции повторяются в аналогичном порядке на протяжении всего жизненного цикла электронного документа, отличающийся тем, что в целях формирования многомерной структуры электронного документа используется подмножество

жизненного цикла, после чего вышеописанные операции повторяются в аналогичном порядке на протяжении всего жизненного цикла электронного документа, отличающийся тем, что в целях формирования многомерной структуры электронного документа используется подмножество  ключей подписи, а в целях контроля целостности подмножество

ключей подписи, а в целях контроля целостности подмножество  ключей проверки подписи электронного документа, где

ключей проверки подписи электронного документа, где  - ключи исполнителя (автора) электронного документа,

- ключи исполнителя (автора) электронного документа,  - внутренние системные ключи,

- внутренние системные ключи,  - ключи

- ключи администратора системы, при этом одна из записей метаданных

администратора системы, при этом одна из записей метаданных  определяющая уровень конфиденциальности электронного документа, в момент t0 его создания подвергается операции криптографического преобразования

определяющая уровень конфиденциальности электронного документа, в момент t0 его создания подвергается операции криптографического преобразования  с использованием ключей

с использованием ключей  результатом которой является формирование сигнатуры h0g уровня конфиденциальности электронного документа

результатом которой является формирование сигнатуры h0g уровня конфиденциальности электронного документа  данная операция повторяется на протяжении всего жизненного цикла t1, t2,…, tτ электронного документа

данная операция повторяется на протяжении всего жизненного цикла t1, t2,…, tτ электронного документа  причем над вычисленными сигнатурами уровня конфиденциальности производятся операции конкатенации и криптографического преобразования

причем над вычисленными сигнатурами уровня конфиденциальности производятся операции конкатенации и криптографического преобразования  на ключах

на ключах  в целях формирования сигнатуры

в целях формирования сигнатуры  уровня конфиденциальности жизненного цикла электронного документа

уровня конфиденциальности жизненного цикла электронного документа  вышеописанные операции производятся аналогично для всех обрабатываемых электронных документов, при этом над вычисленной корневой сигнатурой

вышеописанные операции производятся аналогично для всех обрабатываемых электронных документов, при этом над вычисленной корневой сигнатурой  жизненного цикла каждого последующего

жизненного цикла каждого последующего  электронного документа производятся операции конкатенации и криптографического преобразования

электронного документа производятся операции конкатенации и криптографического преобразования  с корневой сигнатурой

с корневой сигнатурой  жизненного цикла предыдущего

жизненного цикла предыдущего  электронного документа на ключах

электронного документа на ключах  тем самым образуя общую сигнатуру

тем самым образуя общую сигнатуру  всех обработанных электронных документов

всех обработанных электронных документов  аналогичные операции

аналогичные операции  производятся над сигнатурами уровня конфиденциальности жизненного цикла предыдущего

производятся над сигнатурами уровня конфиденциальности жизненного цикла предыдущего  и последующего

и последующего  электронного документа на ключах

электронного документа на ключах  образуя общую сигнатуру

образуя общую сигнатуру  уровня конфиденциальности всех обработанных электронных документов

уровня конфиденциальности всех обработанных электронных документов  после чего над полученными сигнатурами также производится операция конкатенации и криптографического преобразования

после чего над полученными сигнатурами также производится операция конкатенации и криптографического преобразования  на ключах

на ключах  результатом которой является формирование сигнатуры В многомерной структуры электронных документов

результатом которой является формирование сигнатуры В многомерной структуры электронных документов  контент

контент  и вычисленные значения его сигнатур

и вычисленные значения его сигнатур  записи метаданных mig и их сигнатуры hig, общие сигнатуры hi,l,2, hi,3,4,…, hi,c-1,c записей метаданных, корневые сигнатуры

записи метаданных mig и их сигнатуры hig, общие сигнатуры hi,l,2, hi,3,4,…, hi,c-1,c записей метаданных, корневые сигнатуры  записей метаданных, общие корневые сигнатуры

записей метаданных, общие корневые сигнатуры  электронного документа, корневые сигнатуры

электронного документа, корневые сигнатуры  жизненного цикла электронного документа, сигнатуры

жизненного цикла электронного документа, сигнатуры  уровня конфиденциальности жизненного цикла электронного документа, общая сигнатура

уровня конфиденциальности жизненного цикла электронного документа, общая сигнатура  всех обработанных

всех обработанных  электронных документов, общая сигнатура

электронных документов, общая сигнатура  уровня конфиденциальности всех обработанных

уровня конфиденциальности всех обработанных  электронных документов, а также сигнатура В многомерной структуры электронных документов

электронных документов, а также сигнатура В многомерной структуры электронных документов  сохраняются в памяти системы обработки данных и используются для проверки целостности многомерной структуры электронных документов в период жизненного цикла t0, tl, t2,…, tτ каждого из них, контроль целостности многомерной структуры электронных документов осуществляется на основе извлечения из памяти системы обработки данных контента

сохраняются в памяти системы обработки данных и используются для проверки целостности многомерной структуры электронных документов в период жизненного цикла t0, tl, t2,…, tτ каждого из них, контроль целостности многомерной структуры электронных документов осуществляется на основе извлечения из памяти системы обработки данных контента  и вычисленных значений его сигнатур

и вычисленных значений его сигнатур  записей метаданных

записей метаданных  и их сигнатур

и их сигнатур общих сигнатур

общих сигнатур  записей метаданных, корневых сигнатур

записей метаданных, корневых сигнатур  записей метаданных, общих корневых сигнатур

записей метаданных, общих корневых сигнатур  электронного документа, корневых сигнатур

электронного документа, корневых сигнатур  жизненного цикла электронного документа, сигнатур

жизненного цикла электронного документа, сигнатур  уровня конфиденциальности жизненного цикла электронного документа, общих сигнатур

уровня конфиденциальности жизненного цикла электронного документа, общих сигнатур  всех обработанных электронных документов, общих сигнатур

всех обработанных электронных документов, общих сигнатур  уровня конфиденциальности всех обработанных электронных документов

уровня конфиденциальности всех обработанных электронных документов  а также сигнатуры В* многомерной структуры электронных документов

а также сигнатуры В* многомерной структуры электронных документов  прошедших процедуру хранения и подлежащих контролю целостности, повторных операций криптографического преобразования над извлеченным контентом

прошедших процедуру хранения и подлежащих контролю целостности, повторных операций криптографического преобразования над извлеченным контентом  и записями метаданных

и записями метаданных  результатом которых является вычисление сигнатур

результатом которых является вычисление сигнатур

В** и последующем попарном сравнении полученных сигнатур с ранее сохраненными

В** и последующем попарном сравнении полученных сигнатур с ранее сохраненными

В* сигнатурами, заключение об отсутствии нарушения целостности многомерной структуры электронных документов делается при выполнении равенств В**=В*;

В* сигнатурами, заключение об отсутствии нарушения целостности многомерной структуры электронных документов делается при выполнении равенств В**=В*;

в противном случае делается заключение о нарушении целостности для соответствующих номеров сигнатур многомерной структуры электронных документов.

в противном случае делается заключение о нарушении целостности для соответствующих номеров сигнатур многомерной структуры электронных документов.

| СПОСОБ ОБЕСПЕЧЕНИЯ ИНТЕГРАТИВНОЙ ЦЕЛОСТНОСТИ ЭЛЕКТРОННОГО ДОКУМЕНТА | 2022 |

|

RU2812304C1 |

| СПОСОБ И СИСТЕМА ИЕРАРХИЧНОГО КОНТРОЛЯ ЦЕЛОСТНОСТИ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ | 2023 |

|

RU2805339C1 |

| СПОСОБ КРИПТОГРАФИЧЕСКОГО РЕКУРСИВНОГО 2-D КОНТРОЛЯ ЦЕЛОСТНОСТИ МЕТАДАННЫХ ФАЙЛОВ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ | 2019 |

|

RU2726930C1 |

| US 10255460 B2, 09.04.2019 | |||

| US 10157199 B2, 18.12.2018. | |||

Авторы

Даты

2025-05-28—Публикация

2024-12-05—Подача