Способ обнаружения несанкционированных и поддельных точек доступа Wi-Fi относится к способам обнаружения атак на беспроводные сети и может быть использован в основе системы обнаружения и предотвращения вторжений или в качестве отдельного модуля системы обнаружения и предотвращения вторжений.

Известна система и способ сбора информации для обнаружения фишинга, в которых обнаружение фишинговых атак осуществляется в соответствии со следующими этапами: получение на веб-сервере, на котором располагается веб-ресурс, запроса по протоколу http/https на получение ресурса, расположенного на данном веб-ресурсе; извлечение из поля referrer запроса URL-ссылки, указывающей на источник запроса; генерирование на основании извлеченной URL-ссылки по крайней мере одной преобразованной URL-ссылки, ссылающейся на другой ресурс, расположенный на том же хосте, где хост представляет полностью прописанное доменное имя или IP-адрес; передачу на анализ наличия фишинга по крайней мере одной преобразованной URL-ссылки; анализ полученной по крайней мере одной ссылки, на наличие фишинга /1/.

Недостатком этого способа является то, что для обнаружения фишинга при сборе информации осуществляются активные действия, а именно направляется запрос по протоколу http/https на веб-ресурс.Отслеживая соответствующие запросы, злоумышленник может выявить деятельность по обнаружению фишинга и предпринять необходимые контрмеры для избежания обнаружения.

Известен способ и система генерации списка индикаторов компрометации, в которых для генерации списка индикаторов компрометации осуществляются следующие шаги: получают носитель ВПО, предназначенный для подготовки к запуску и/или запуска по меньшей мере одного основного модуля ВПО; строят дорожную карту атаки путем обнаружения дополнительных носителей ВПО и/или основного модуля ВПО и определения последовательности их исполнения, предусмотренной алгоритмом исполнения полученного носителя ВПО; определяют принадлежность каждого обнаруженного носителя ВПО или основного модуля ВПО к определенному семейству ВПО; составляют для каждого обнаруженного носителя ВПО или основного модуля ВПО список индикаторов компрометации; находят в базе данных по меньшей мере одну дорожную карту атаки, характеризующуюся тем, что последовательность запуска носителей ВПО и/или основных модулей ВПО в этой дорожной карте с заданным уровнем точности совпадает с последовательностью запуска носителей ВПО и/или основных модулей ВПО в полученном носителе ВПО, а сами эти носители ВПО и/или основные модули ВПО относятся к тем же семействам; извлекают из базы данных списки индикаторов компрометации для каждого носителя ВПО и/или основного модуля ВПО из по меньшей мере одной найденной дорожной карты атаки; генерируют общий список индикаторов компрометации на основе составленных списков индикаторов компрометации и извлеченных из базы данных списков объединенных списков индикаторов компрометации; сохраняют составленные списки индикаторов компрометации для каждого обнаруженного носителя ВПО или основного модуля ВПО, а также общий список индикаторов компрометации в базе данных /2/.

Недостатком этого способа применительно к технологии Wi-Fi является то, что он основан на построении дорожной карты атаки путем обнаружения дополнительных носителей ВПО и/или основного модуля ВПО и определении последовательности их исполнения, вместе с тем, передаваемые по технологии Wi-Fi данные зашифрованы и доступны только устройствам, которые осуществляют передачу или получение данных. Таким образом, для обнаружения поддельной или несанкционированной точки доступа необходимо иметь доступ к устройству пользователя и осуществлять аналитику полученных при подключении к потенциально вредоносной Wi-Fi сети данных на наличие модулей ВПО (фишинговых веб-скриптов), что на практике не всегда возможно (например, если пользователь подключается не к корпоративной Wi-Fi сети с корпоративного ноутбука, а к общественной Wi-Fi сети в ресторане или общественном транспорте с личного устройства).

Известен способ обнаружения несанкционированных беспроводных точек доступа в сети беспроводного доступа, в которой присутствует множество санкционированных точек доступа, опорная сеть и множество клиентских устройств, причем способ выполняется каждой санкционированной точкой доступа и включает в себя: установление соединения одним из клиентских устройств с санкционированной точкой доступа; прием пакетов с данными от одного из клиентских устройств, подключенных к санкционированной точке доступа, при этом указанное клиентское устройство ранее должно было быть подключено к другой точке доступа в сети беспроводного доступа, а полученные пакеты с данными должны быть адресованы этой другой точке доступа; при получении санкционированной точкой доступа пакетов с данными, адресованных другой точке доступа и переданных от одного из клиентских устройств, подключенных к санкционированной точке доступа, инициируется выполнение обнаружения несанкционированной точки доступа. Для обнаружения осуществляется анализ сетевого адреса из пакета с данными, который содержит в себе сетевую информацию о сети беспроводного доступа, к которой ранее было подключено клиентское устройство; сравнения сетевого адреса с заранее заданными критериями; оповещение указанного клиентского устройства об обнаружении несанкционированной точки беспроводного доступа, если информация о сетевом адресе в принятом пакете не соответствует заранее заданным критериям /3/.

Одним из недостатков этого способа является то, что для обнаружения несанкционированных беспроводных точек доступа необходимо ожидать повторного подключения клиентского устройства к санкционированной беспроводной точке доступа, ввиду чего промежуток между временем совершения атаки и ее обнаружения увеличивается, что позволяет злоумышленнику больше времени оставаться незамеченным и продолжать атаку.

Другим недостатком этого способа является то, что для обнаружения несанкционированных точек доступа применяются санкционированные точки доступа, каждая из которых должна быть совместима с этим способом. Таким образом, применение этого способа на практике не позволяет использовать произвольное сетевое оборудование, на основе которого функционирует Wi-Fi сеть.

Известна система и способ анализа уровня уязвимости к фишинговой атаке и присвоения значения уровня уязвимости к фишинговой атаке, в которой для определения уровня уязвимости вычислительного устройства пользователя к фишинговой атаке выполняется обнаружение WiFi-пакета с хэшем пароля от тестируемой точки доступа, выполняется генерирование инструкций для создания ложной точки доступа, выполняется генерирование инструкций для присвоения сгенерированной ложной точке доступа названия, идентичного названию тестируемой точки доступа, при этом сгенерированная ложная точка доступа не имеет пароля для соединения, выполняется генерирование подавляющего сигнала для подавления тестируемой точки доступа и/или отправка сетевого пакета тестируемой точке доступа для побуждения отключать вычислительное устройство пользователя от тестируемой точки доступа, выполняется прием запросов от вычислительного устройства пользователя и перенаправление упомянутых запросов на фишинговую веб-страницу, в случае успешного или неудачного подключения упомянутого вычислительного устройства пользователя к ложной точке доступа присваивают упомянутому вычислительному устройству пользователя значение уровня уязвимости к фишинговой атаке /4/.

Одним из недостатков способа, реализуемой этой системой, является отсутствие функционала централизованного управления системой: анализирующие устройства работают независимо друг от друга, таким образом, лицо, принимающее решение, должно будет проанализировать сообщения об атаках от каждого из этих устройств в отдельности, что приведет к дополнительным временным издержкам и может привести к принятии неточного решения ввиду большого объема информации, поступающей от различных анализирующих устройств.

Другим недостатком способа, реализуемого этой системой, является применение для обнаружения атак всего двух беспроводных интерфейсов, один из которых используется для создания точки доступа, а другой для обеспечения деаутентификации пользователя. В случае работы одновременно нескольких точек доступа, которые необходимо проверить на наличие уязвимости к фишинговой атаке, соответствующие проверки будут осуществляться последовательно, что увеличит необходимое время для проведения проверки на предмет уязвимости к фишинговой атаке пропорционально количеству точек доступа, либо потребуется задействовать несколько анализирующих устройств, что в общем случае повлечет дополнительную аналитическую работу со стороны лица, принимающего решение.

Задача, на решение которой направлено заявленное изобретение, заключается в снижении временного промежутка обнаружения несанкционированных и поддельных точек доступа, увеличении незаметности действий по обнаружению несанкционированных и поддельных точек доступа.

Это решается добавлением в известную систему и способ элементов централизованного управления (серверной части) на основе серверов приложений и баз данных, сервера приложений переводят анализирующие устройства в режим сканирования и в режим простоя посредством направления им управляющих команд, задают параметры защищаемых точек доступа и сохраняют их в базы данных, передают параметры защищаемых точек доступа анализирующим устройствам, выводят в текстовом и графическом формате информацию об обнаруженных поддельных и несанкционированных точках доступа, которая была получена от анализирующих устройств в виде сообщений, и сохраняют ее в базы данных; а также изменением процесса обнаружения несанкционированных и поддельных точек доступа, для обнаружения несанкционированных и поддельных точек доступа применяются анализирующие устройства, осуществляющие сканирование эфира во всем диапазоне частот Wi-Fi через беспроводные сетевые интерфейсы, обеспечиваемые подключенными к анализирующим устройствам Wi-Fi адаптерами, а также захват из эфира пакетов и выделение, по меньшей мере, таких параметров присутствующих в эфире точек доступа, как уникальный идентификатор точки доступа, имя сети, тип защиты, поддерживаемая скорость передачи данных, код страны, которые впоследствии сопоставляются анализирующими устройствами с параметрами подлежащих защите точек доступа, полученных от серверов приложений, и, если присутствующие в эфире точки доступа имеют уникальный идентификатор и/или имя сети, эквивалентные уникальному идентификатору и/или имени сети подлежащих защите точек доступа, но другие параметры присутствующих в эфире точек доступа не соответствуют параметрам подлежащих защите точек доступа, тогда анализирующее устройство, которое зафиксировало указанное несоответствие, передает на сервера приложений сообщение с информацией об обнаружении поддельных точек доступа, или, если присутствующие в эфире точки доступа имеют уникальный идентификатор и имя сети, которые не эквивалентны уникальному идентификатору и имени сети подлежащих защите точек доступа, тогда анализирующее устройство, которое зафиксировало указанное несоответствие, передает на сервера приложений сообщение с информацией об обнаружении несанкционированных точек доступа.

Таким образом, посредством элементов централизованного управления на основе серверов приложений и баз данных, у лица, принимающего решение, появляется возможность отслеживать в реальном времени обнаружение несанкционированных и поддельных точек доступа, перечень которых собирается со множества анализирующих устройств и выводится в графическом и текстовом представлении, а также централизованно отправлять команды, переводящие анализирующие устройства в режим сканирования и в режим простоя, управлять обнаружением через задание параметров защищаемых точек доступа, по отношении к которым анализирующими устройствами производится обнаружение. Так как для реализации способа используются внешние анализирующие устройства, осуществляющие сканирование эфира и захват из него пакетов без взаимодействия с пользовательскими устройствами или с точками доступа, то применение способа не влечет внесение изменений в состав сетевого оборудования, на основе которого функционирует Wi-Fi сеть, а также не требует наличия доступа к пользовательским устройствам. В основе способа обнаружения несанкционированных и поддельных точек доступа лежит анализ захваченных из эфира пакетов, то есть анализирующие устройства при сканировании работают исключительно на прием, ввиду чего обеспечивается высокий уровень незаметности применения способа. С учетом того, что точки доступа Wi-Fi с интервалом 100 мс передают кадры с информацией о себе согласно спецификации семейства стандартов IEEE 802.11, то разница между моментом обнаружения несанкционированной или поддельной точки доступа и моментом ее создания будет сопоставима с задержкой передачи пакетов данных по радиоканалу плюс период времени, необходимый для сбора пакетов со всего диапазона частот Wi-Fi, анализа этих пакетов анализирующим устройством и последующей передачи сообщения об обнаружении на сервер приложений, что в среднем занимает не более 5-15 секунд. Возможность увеличения количества сетевых интерфейсов на анализирующем устройстве посредством подключения к нему множества Wi-Fi адаптеров позволит сократить время, необходимое для охвата всего диапазона частот Wi-Fi при сканировании, что также снижает временной промежуток обнаружения несанкционированных и поддельных точек доступа.

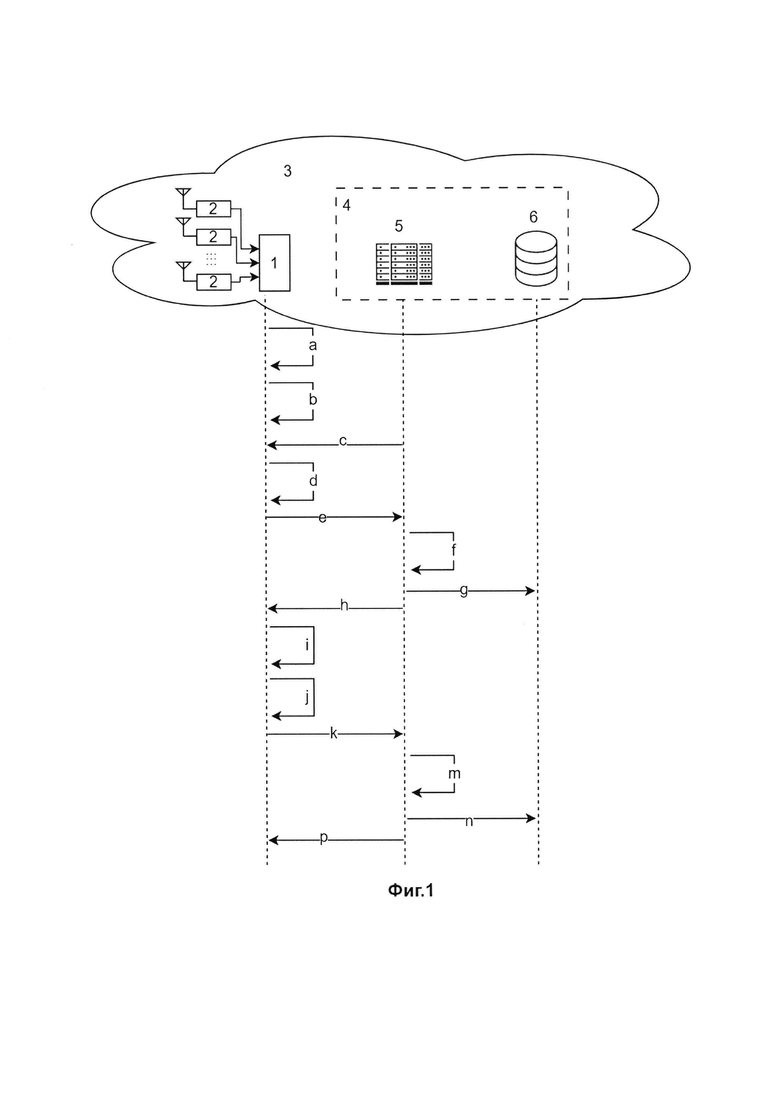

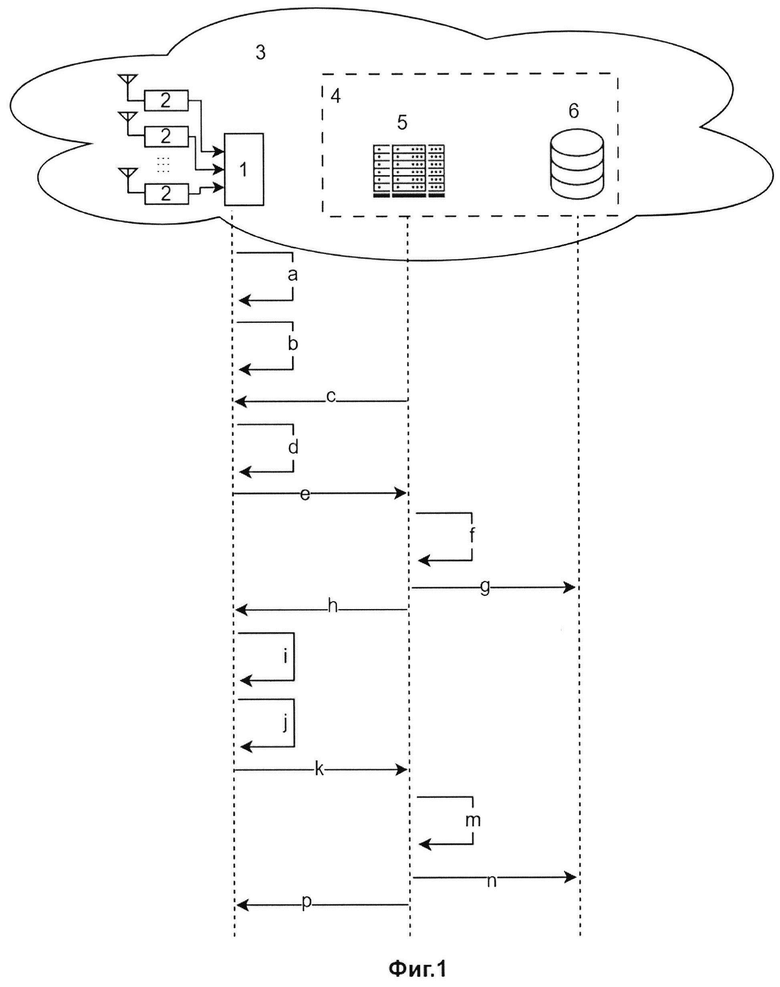

При обнаружении несанкционированных и поддельных точек доступа Wi-Fi в соответствии с представленным способом осуществляются этапы а, b, с, d, е, f, g, h, i, j, k, m, n, p согласно Фиг. 1, где введены обозначения:

1 - анализирующее устройство;

2 - Wi-Fi адаптер;

3 - общая компьютерная сеть;

4 - серверная часть;

5 - сервер приложений;

6 - база данных.

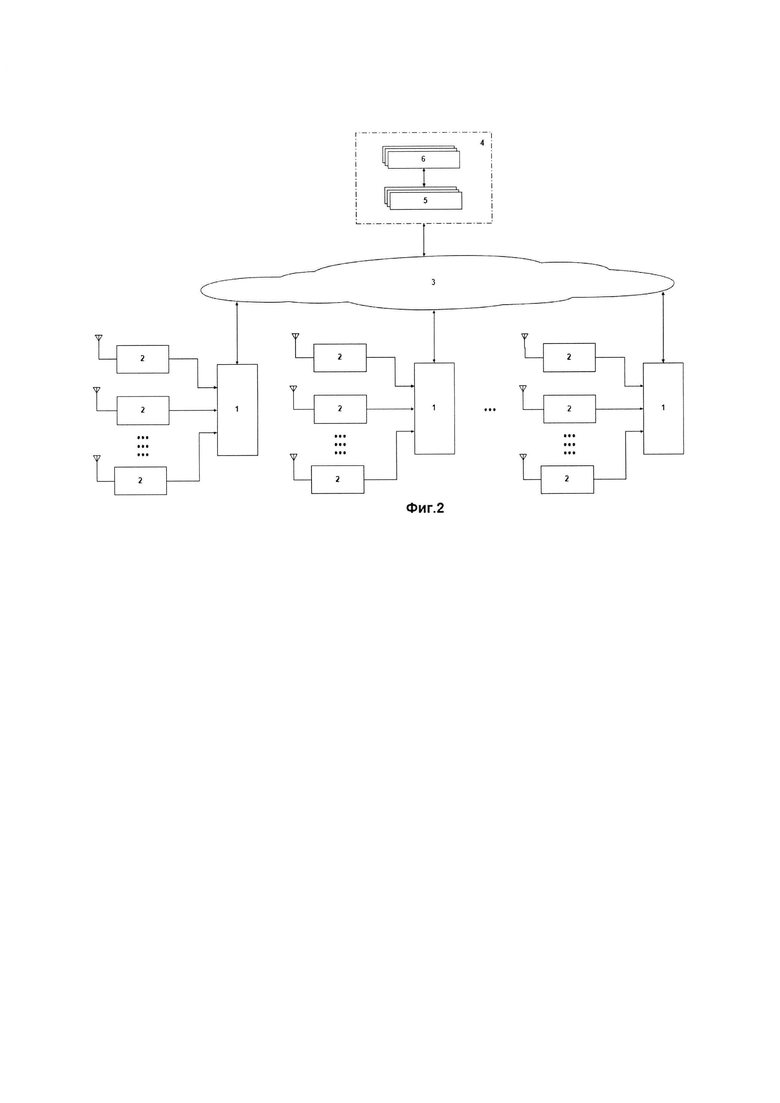

На Фиг. 2 приведена схема возможной системы, реализующей представленный способ обнаружения несанкционированных и поддельных точек доступа Wi-Fi (обозначения сохранены).

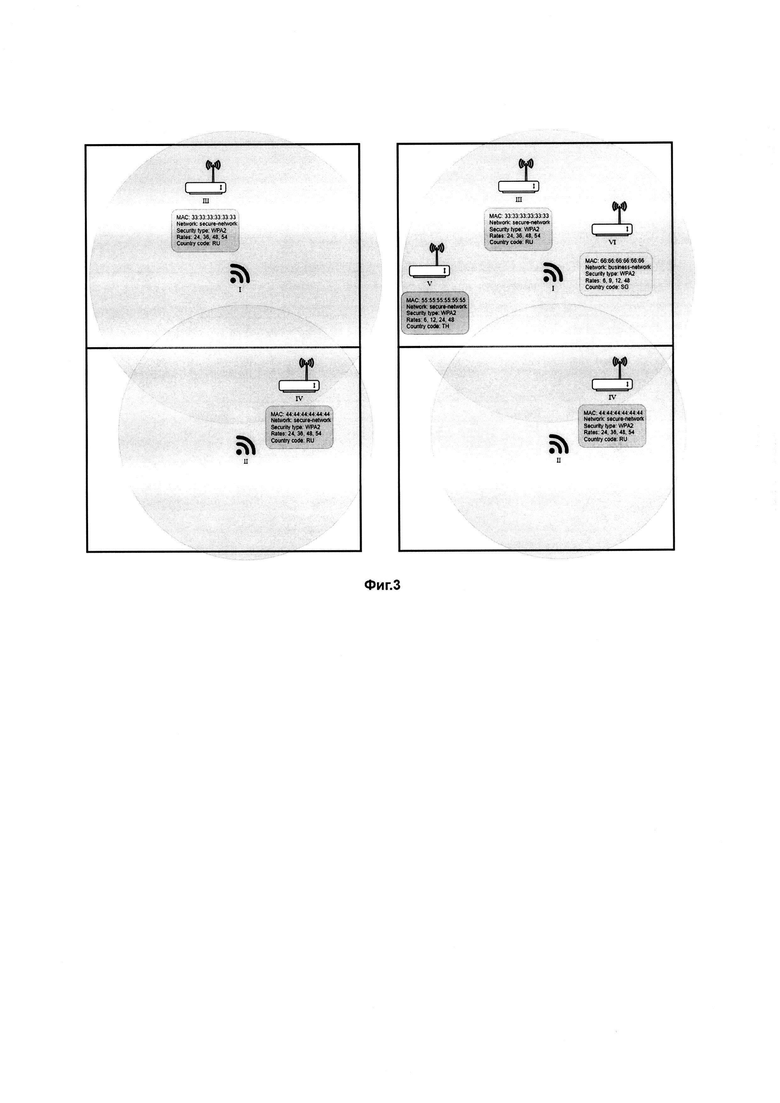

На Фиг. 3 на примере поясняется работа представленного способа обнаружения несанкционированных и поддельных точек доступа Wi-Fi, где дополнительно введены обозначения:

I, II - анализирующие устройства с подключенными к ним Wi-Fi адаптерами;

III, VI - защищаемые точки доступа;

IV - несанкционированная точка доступа;

V - поддельная точка доступа. Описание этапов на Фиг. 1:

а - размещение анализирующих устройств 1 и подключенных к ним Wi-Fi адаптеров 2 в пределах помещений или пространства, на территории которых необходимо обнаружить атаки;

b - обеспечение подключения анализирующих устройств 1 по проводному и/или беспроводному соединению, а при необходимости дополнительно с использованием технологии VPN, к компьютерной сети 3, в которой находятся сервера приложений;

с - передача управляющей команды со стороны серверов приложений 5 в адрес анализирующих устройств 1 по компьютерной сети 3 на запуск мониторингового сканирования;

d - осуществление анализирующими устройствами 1 сканирование эфира во всем диапазоне частот Wi-Fi через беспроводные сетевые интерфейсы, обеспечиваемые подключенными к анализирующим устройствам 1 Wi-Fi адаптерами 2, а также захват из эфира пакетов и выделение, по меньшей мере, таких параметров присутствующих в эфире точек доступа, как уникальный идентификатор точки доступа, имя сети, тип защиты, поддерживаемая скорость передачи данных, код страны;

е - передача выделенных параметров со стороны анализирующих устройств 1 в адрес серверов приложений 5 по компьютерной сети 3;

f - выбор на серверах приложений 5 среди полученных параметров тех, которые относятся к защищаемым точкам доступа;

g - занесение выбранных параметров серверами приложений 5 в базы данных 6;

h - передача управляющей команды со стороны серверов приложений 5 в адрес анализирующих устройств 1 по компьютерной сети 3 на запуск обнаружения несанкционированных и поддельных точек доступа совместно с передачей данных о параметрах защищаемых точках доступа, которые на предыдущем этапе были занесены в базы данных 6;

i - осуществление анализирующими устройствами 1 сканирование эфира во всем диапазоне частот Wi-Fi через беспроводные сетевые интерфейсы, обеспечиваемые подключенными к анализирующим устройствам 1 Wi-Fi адаптерами 2, а также захват из эфира пакетов и выделение, по меньшей мере, таких параметров присутствующих в эфире точек доступа, как уникальный идентификатор точки доступа, имя сети, тип защиты, поддерживаемая скорость передачи данных, код страны;

j - сопоставление анализирующими устройствами 1 выделенных параметров с параметрами подлежащих защите точек доступа, полученных от серверов приложений 5, и, если присутствующие в эфире точки доступа имеют уникальный идентификатор и/или имя сети, эквивалентные уникальному идентификатору и/или имени сети подлежащих защите точек доступа, но другие параметры присутствующих в эфире точек доступа не соответствуют параметрам подлежащих защите точек доступа, тогда анализирующее устройство 1, которое зафиксировало указанное несоответствие, генерирует событие обнаружения поддельных точек доступа, или, если присутствующие в эфире точки доступа имеют уникальный идентификатор и имя сети, которые не эквивалентны уникальному идентификатору и имени сети подлежащих защите точек доступа, тогда анализирующее устройство 1, которое зафиксировало указанное несоответствие, генерирует событие обнаружения несанкционированных точек доступа;

k - передача анализирующими устройствами 1, которыми были сгенерированы соответствующие события, в адрес серверов приложений 5 по компьютерной сети 3 сообщений с информацией об обнаружении поддельных и несанкционированных точек доступа, сообщения могут включать, в том числе, сведения об уникальном идентификаторе поддельной или несанкционированной точки доступа, имени сети, типе защиты, поддерживаемой скорости передачи данных, коде страны, сведения об анализирующем устройстве 1, его сетевом адресе, уникальном идентификаторе;

m - агрегирование серверами приложений 5 сообщения от анализирующих устройств 1 об обнаруженных несанкционированных и поддельных точках доступа, вывод соответствующей информации в текстовом и графическом формате,

n - сохранение агрегированной информации об обнаруженных несанкционированных и поддельных точках доступа серверами приложений 5 в базах данных 6;

р - передача управляющей команды со стороны серверов приложений 5 в адрес анализирующих устройств 1 по компьютерной сети 3 на прекращение обнаружения несанкционированных и поддельных точек доступа и переход в режим простоя.

Для обнаружения несанкционированных и поддельных точек доступа Wi-Fi применяется, по меньшей мере, одно анализирующее устройство 1 для сканирования эфира и сбора данных о точках доступа и применяется общая компьютерная сеть 3 для обмена данными, причем для осуществления централизованного управления используется серверная часть 4, представленная серверами приложений 5 и базами данных 6, сервера приложений 5 переводят анализирующие устройства 1 в режим сканирования и в режим простоя посредством направления им управляющих команд, задают параметры защищаемых точек доступа и сохраняют их в базы данных 6, передают параметры защищаемых точек доступа анализирующим устройствам 1, выводят в текстовом и графическом формате информацию об обнаруженных поддельных и несанкционированных точках доступа, которая была получена от анализирующих устройств 1 в виде сообщений, и сохраняют ее в базы данных 6; анализирующие устройства 1 осуществляют сканирование эфира во всем диапазоне частот Wi-Fi через беспроводные сетевые интерфейсы, обеспечиваемые подключенными к анализирующим устройствам 1 Wi-Fi адаптерами 2, а также производят захват из эфира пакетов и выделение, по меньшей мере, таких параметров присутствующих в эфире точек доступа, как уникальный идентификатор точки доступа, имя сети, тип защиты, поддерживаемая скорость передачи данных, код страны, которые впоследствии сопоставляются анализирующими устройствами 1 с параметрами подлежащих защите точек доступа, полученных от серверов приложений 5, и, если присутствующие в эфире точки доступа имеют уникальный идентификатор и/или имя сети, эквивалентные уникальному идентификатору и/или имени сети подлежащих защите точек доступа, но другие параметры присутствующих в эфире точек доступа не соответствуют параметрам подлежащих защите точек доступа, тогда анализирующее устройство 1, которое зафиксировало указанное несоответствие, передает на сервера приложений 5 сообщение с информацией об обнаружении поддельных точек доступа, или, если присутствующие в эфире точки доступа имеют уникальный идентификатор и имя сети, которые не эквивалентны уникальному идентификатору и имени сети подлежащих защите точек доступа, тогда анализирующее устройство 1, которое зафиксировало указанное несоответствие, передает на сервера приложений 5 сообщение с информацией об обнаружении несанкционированных точек доступа (Фиг. 2).

Работа представленного способа обнаружения несанкционированных и поддельных точек доступа Wi-Fi поясняется на примере на Фиг. 3. Для наглядности при осуществлении этапов а, b, с, d, е, f, g, h функционируют только точки доступа III, IV, что показано на Фиг. 3 слева, а при осуществлении этапов i, j, k, m, n, p дополнительно функционируют точки доступа V, VI, что отображено на Фиг. 3 справа. В рассматриваемом примере анализирующие устройства I и II расположены в разных помещениях, причем в зоне приема пакетов анализирующего устройства I находятся точки доступа III, IV, V, VI, а в зоне приема пакетов анализирующего устройства II находится точка доступа IV.

В соответствии с описанной обстановкой осуществляются этапы а, b, с. Тогда на этапе d анализирующее устройство I, осуществив сканирование эфира и анализ захваченных пакетов, обнаружит точки доступа III, IV, так как они находятся в его зоне приема пакетов, а анализирующее устройство II обнаружит только точку доступа IV. В рассматриваемом примере анализирующее устройство I для точки доступа III выделит параметры {уникальный идентификатор 33:33:33:33:33:33; имя сети secure-network; тип защиты WPA2; поддерживаемая скорость передачи данных 24, 36, 48, 54; код страны RU}, для точки доступа IV выделит параметры {уникальный идентификатор 44:44:44:44:44:44; имя сети secure-network; тип защиты WPA2; поддерживаемая скорость передачи данных 24, 36, 48, 54; код страны RU}; а анализирующее устройство II для точки доступа IV выделит параметры {уникальный идентификатор 44:44:44:44:44:44; имя сети secure-network; тип защиты WPA2; поддерживаемая скорость передачи данных 24, 36, 48, 54; код страны RU}.

Согласно этапу е анализирующее устройство I передаст на сервер приложений 5 выделенные параметры [{уникальный идентификатор 33:33:33:33:33:33; имя сети secure-network; тип защиты WPA2; поддерживаемая скорость передачи данных 24, 36,48, 54; код страны RU}, {уникальный идентификатор 44:44:44:44:44:44; имя сети secure-network; тип защиты WPA2; поддерживаемая скорость передачи данных 24, 36, 48, 54; код страны RU}]; а анализирующее устройство II передаст выделенные параметры [{уникальный идентификатор 44:44:44:44:44:44; имя сети secure-network; тип защиты WPA2; поддерживаемая скорость передачи данных 24, 36, 48, 54; код страны RU}].

Для примера по результатам этапа f лицо, принимающее решение, осуществило выбор на серверах приложений 5 параметров защищаемых точек доступа [{уникальный идентификатор 33:33:33:33:33:33; имя сети secure-network; тип защиты WPA2; поддерживаемая скорость передачи данных 24, 36, 48, 54; код страны RU}, {уникальный идентификатор 44:44:44:44:44:44; имя сети secure-network; тип защиты WPA2; поддерживаемая скорость передачи данных 24, 36, 48, 54; код страны RU}].

Согласно этапу g параметры [{уникальный идентификатор 33:33:33:33:33:33; имя сети secure-network; тип защиты WPA2; поддерживаемая скорость передачи данных 24, 36, 48, 54; код страны RU}, {уникальный идентификатор 44:44:44:44:44:44; имя сети secure-network; тип защиты WPA2; поддерживаемая скорость передачи данных 24, 36, 48, 54; код страны RU}] будут сохранены в базах данных 6.

Согласно этапу h анализирующие устройства I и II получили команду по компьютерной сети 3 на запуск обнаружения несанкционированных и поддельных точек доступа. В качестве критериев определения несанкционированных и поддельных точек доступа им также были отправлены параметры защищаемых точек доступа [{уникальный идентификатор 33:33:33:33:33:33; имя сети secure-network; тип защиты WPA2; поддерживаемая скорость передачи данных 24, 36, 48, 54; код страны RU}, {уникальный идентификатор 44:44:44:44:44:44; имя сети secure-network; тип защиты WPA2; поддерживаемая скорость передачи данных 24, 36, 48, 54; код страны RU}].

В рассматриваемом примере с момента этапа i дополнительно начинают функционировать точки доступа V, VI. Поэтому на этапе i анализирующее устройство I, осуществив сканирование эфира и анализ захваченных пакетов, обнаружит точки доступа III, IV, V, VI, так как они находятся в его зоне приема пакетов, а анализирующее устройство II обнаружит только точку доступа IV. Анализирующее устройство I для точки доступа III выделит параметры {уникальный идентификатор 33:33:33:33:33:33; имя сети secure-network; тип защиты WPA2; поддерживаемая скорость передачи данных 24, 36,48, 54; код страны RU}, для точки доступа IV выделит параметры {уникальный идентификатор 44:44:44:44:44:44; имя сети secure-network; тип защиты WPA2; поддерживаемая скорость передачи данных 24, 36, 48, 54; код страны RU}, для точки доступа V выделит параметры {уникальный идентификатор 55:55:55:55:55:55; имя сети secure-network; тип защиты WPA2; поддерживаемая скорость передачи данных 6,12,24,48; код страны ТН}, для точки доступа VI выделит параметры {уникальный идентификатор 66:66:66:66:66:66; имя сети business-network; тип защиты WPA2; поддерживаемая скорость передачи данных 6,9,12,48; код страны SG}; а анализирующее устройство II для точки доступа IV выделит параметры {уникальный идентификатор 44:44:44:44:44:44; имя сети secure-network; тип защиты WPA2; поддерживаемая скорость передачи данных 24, 36, 48, 54; код страны RU}.

Тогда на этапе j анализирующее устройство I зафиксирует:

-для точек доступа III, IV с параметрами {уникальный идентификатор 33:33:33:33:33:33; имя сети secure-network; тип защиты WPA2; поддерживаемая скорость передачи данных 24, 36, 48, 54; код страны RU}, {уникальный идентификатор 44:44:44:44:44:44; имя сети secure-network; тип защиты WPA2; поддерживаемая скорость передачи данных 24, 36, 48, 54; код страны RU}, которые были выделены на этапе i, события обнаружения несанкционированных и поддельных точек доступа генерироваться не будут, так как выделенные параметры полностью соответствуют параметрам, которые были получены анализирующим устройством I на этапе h;

-для точки доступа V с параметрами {уникальный идентификатор 55:55:55:55:55:55; имя сети secure-network; тип защиты WPA2; поддерживаемая скорость передачи данных 6, 12, 24, 48; код страны ТН}, которые были выделены на этапе i, будет сгенерировано событие обнаружения поддельной точки доступа, так как имя сети соответствует имени сети защищаемых точек доступа III, IV, в то время как другие параметры (уникальный идентификатор, поддерживаемая скорость передачи данных, код страны) не соответствуют параметрам защищаемых точек доступа III, IV, полученным анализирующим устройством I на этапе h;

-для точки доступа VI с параметрами {уникальный идентификатор 66:66:66:66:66:66; имя сети business-network; тип защиты WPA2; поддерживаемая скорость передачи данных 6, 9, 12, 48; код страны SG}, которые были выделены на этапе i, будет сгенерировано событие обнаружения несанкционированной точки доступа, так как ее уникальный идентификатор и имя сети не соответствуют уникальному идентификатору и имени сети ни одной из защищаемых точек доступа III, IV, сведения о которых были получены анализирующим устройством I на этапе h.

Также на этапе j анализирующее устройство II зафиксирует: -для точки доступа IV с параметрами {уникальный идентификатор 44:44:44:44:44:44; имя сети secure-network; тип защиты WPA2; поддерживаемая скорость передачи данных 24, 36, 48, 54; код страны RU}, которые были выделены на этапе i, событие обнаружения несанкционированной или поддельной точки доступа генерироваться не будет, так как выделенные параметры полностью соответствуют параметрам, которые были получены анализирующим устройством II на этапе h.

Согласно этапу к анализирующим устройством I в адрес серверов приложений 5 по компьютерной сети 3 будут отправлены сообщения об обнаружении им поддельной точки доступа V с параметрами {уникальный идентификатор 55:55:55:55:55:55; имя сети secure-network; тип защиты WPA2; поддерживаемая скорость передачи данных 6, 12, 24, 48; код страны ТН}, несанкционированной точки доступа VI с параметрами {уникальный идентификатор 66:66:66:66:66:66; имя сети business-network; тип защиты WPA2; поддерживаемая скорость передачи данных 6, 9, 12, 48; код страны SG}; в то время как анализирующим устройством II сообщения об обнаружении несанкционированных и поддельных точек доступа отправлены не будут, так как они отсутствуют в радиусе приема пакетов анализирующего устройства II.

Согласно этапу m сервера приложений 5 осуществят агрегирование сообщений об обнаруженных несанкционированных и поддельных точках доступа, поступивших от анализирующего устройства I, предоставят поступившую информацию в текстовом и графическом формате лицу, принимающему решение. В соответствии с описанной обстановкой лицо, принимающее решение, будет иметь сведения об обнаружении анализирующим устройством I поддельной точки доступа V с параметрами {уникальный идентификатор 55:55:55:55:55:55; имя сети secure-network; тип защиты WPA2; поддерживаемая скорость передачи данных 6, 12, 24, 48; код страны ТН}, несанкционированной точки доступа VI с параметрами {уникальный идентификатор 66:66:66:66:66:66; имя сети business-network; тип защиты WPA2; поддерживаемая скорость передачи данных 6, 9, 12, 48; код страны SG}.

Согласно этапу n информация об обнаружении анализирующим устройством I поддельной точки доступа V с параметрами {уникальный идентификатор 55:55:55:55:55:55; имя сети secure-network; тип защиты WPA2; поддерживаемая скорость передачи данных 6, 12, 24, 48; код страны ТН}, несанкционированной точки доступа VI с параметрами {уникальный идентификатор 66:66:66:66:66:66; имя сети business-network; тип защиты WPA2; поддерживаемая скорость передачи данных 6, 9, 12, 48; код страны SG} будет сохранена в базах данных 6.

При отсутствии необходимости в продолжении обнаружения несанкционированных и поддельных точек доступа (например, в ночное время, когда корпоративная Wi-Fi сеть отключается) лицо, принимающее решение, инициирует передачу управляющей команды со стороны серверов приложений 5 в адрес анализирующих устройств I и II по компьютерной сети 3 на прекращение обнаружения несанкционированных и поддельных точек доступа - этап р.

Таким образом, лицо, принимающее решение, на основе своевременно полученной информации сможет принять точечные организационно-правовые и технические меры, направленные на предотвращение угрозы со стороны несанкционированных и поддельных точек доступа. В отличие от прототипа, в представленном изобретении реализован единый канал управления обнаружением несанкционированных и поддельных точек доступа через серверную часть 4; также не ограничивается количество используемых беспроводных сетевых интерфейсов, которое равно числу Wi-Fi адаптеров 2, подключенных к анализирующим устройствам 1, что позволяет увеличить скорость сканирования всего диапазона частот Wi-Fi и, как следствие, обеспечивает увеличение скорости обнаружения несанкционированных и поддельных точек доступа. Использование баз данных 6 для хранения сведений об обнаруженных несанкционированных и поддельных точках доступа позволяет фиксировать факт их наличия в эфире и предъявлять соответствующие свидетельства в качестве доказательств при судебном урегулировании возможных инцидентов информационной безопасности. Так как согласно представленному способу для обмена данными применяется компьютерная сеть 3, обеспечиваемая проводным и/или беспроводным соединением, а также технологией VPN, то анализирующие устройства 1 могут располагаться удаленно друг от друга и осуществлять обнаружение географически протяженных атак. Применение представленного способа не зависит от используемой сетевой инфраструктуры в основе Wi-Fi сети, так как для обнаружения несанкционированных и поддельных точек доступа используются внешние анализирующие устройства 1 с подключенными к ним Wi-Fi адаптерами 2, работающими в режиме приема данных, что также не позволяет злоумышленнику выявить применение представленного способа и предпринять контрмеры для избежания обнаружения.

Источники информации:

1. Патент РФ №2671991.

2. Патент РФ 2743619.

3. Патент США №9603021.

4. Патент РФ №2758084. - прототип.

Изобретение относится к способам обнаружения атак на беспроводные сети. Технический результат заключается в снижении временного промежутка обнаружения несанкционированных и поддельных точек доступа, увеличении незаметности действий по обнаружению несанкционированных и поддельных точек доступа. В способе дополнительно передают управляющие команды со стороны серверов приложений в адрес анализирующих устройств по компьютерной сети на запуск обнаружения несанкционированных и поддельных точек доступа совместно с передачей данных о параметрах защищаемых точек доступа, которые были ранее занесены в базы данных, после сканирования анализирующими устройствами эфира во всем диапазоне частот Wi-Fi и захвата из эфира пакетов, осуществляют выделение параметров присутствующих в эфире точек доступа, сопоставляют анализирующими устройствами выделенные параметры с параметрами подлежащих защите точек доступа, полученными от серверов приложений, и, если присутствующие в эфире точки доступа имеют уникальный идентификатор и/или имя сети, эквивалентные уникальному идентификатору и/или имени сети подлежащих защите точек доступа, но другие параметры присутствующих в эфире точек доступа не соответствуют параметрам подлежащих защите точек доступа, тогда анализирующее устройство генерирует событие обнаружения поддельных точек доступа. 3 ил.

Способ обнаружения несанкционированных и поддельных точек доступа Wi-Fi, включающий сбор данных анализирующими устройствами о точках доступа, где мониторинг сети и сбор данных обеспечивают путем приема от тестируемой точки доступа сетевых данных, отличающийся тем, что дополнительно размещают анализирующие устройства и подключенные к ним Wi-Fi адаптеры в пределах помещений или пространства, на территории которых необходимо обнаружить атаки, подключают анализирующие устройства по проводному и/или беспроводному соединению, а при необходимости дополнительно с использованием технологии VPN, к компьютерной сети, в которой находятся серверы приложений, передают управляющие команды со стороны серверов приложений в адрес анализирующих устройств по компьютерной сети на запуск мониторингового сканирования, после сканирования анализирующими устройствами эфира во всем диапазоне частот Wi-Fi и захвата из эфира пакетов, причем при осуществлении сканирования применяют беспроводные сетевые интерфейсы, обеспечиваемые подключенными к анализирующим устройствам Wi-Fi адаптерами, осуществляют выделение, по меньшей мере, таких параметров присутствующих в эфире точек доступа, как уникальный идентификатор точки доступа, имя сети, тип защиты, поддерживаемая скорость передачи данных, код страны, передают выделенные параметры со стороны анализирующих устройств в адрес серверов приложений по компьютерной сети, выбирают на серверах приложений среди полученных параметров те, которые относятся к защищаемым точкам доступа, заносят выбранные параметры серверами приложений в базы данных, передают управляющие команды со стороны серверов приложений в адрес анализирующих устройств по компьютерной сети на запуск обнаружения несанкционированных и поддельных точек доступа совместно с передачей данных о параметрах защищаемых точек доступа, которые на предыдущем этапе были занесены в базы данных, после сканирования анализирующими устройствами эфира во всем диапазоне частот Wi-Fi и захвата из эфира пакетов, причем при осуществлении сканирования применяют беспроводные сетевые интерфейсы, обеспечиваемые подключенными к анализирующим устройствам Wi-Fi адаптерами, осуществляют выделение, по меньшей мере, таких параметров присутствующих в эфире точек доступа, как уникальный идентификатор точки доступа, имя сети, тип защиты, поддерживаемая скорость передачи данных, код страны, сопоставляют анализирующими устройствами выделенные параметры с параметрами подлежащих защите точек доступа, полученными от серверов приложений, и, если присутствующие в эфире точки доступа имеют уникальный идентификатор и/или имя сети, эквивалентные уникальному идентификатору и/или имени сети подлежащих защите точек доступа, но другие параметры присутствующих в эфире точек доступа не соответствуют параметрам подлежащих защите точек доступа, тогда анализирующее устройство, которое зафиксировало указанное несоответствие, генерирует событие обнаружения поддельных точек доступа, или, если присутствующие в эфире точки доступа имеют уникальный идентификатор и имя сети, которые не эквивалентны уникальному идентификатору и имени сети подлежащих защите точек доступа, тогда анализирующее устройство, которое зафиксировало указанное несоответствие, генерирует событие обнаружения несанкционированных точек доступа, передают анализирующими устройствами, которыми были сгенерированы соответствующие события, в адрес серверов приложений по компьютерной сети сообщения с информацией об обнаружении поддельных и несанкционированных точек доступа, сообщения могут включать, в том числе, сведения об уникальном идентификаторе поддельной или несанкционированной точки доступа, имени сети, типе защиты, поддерживаемой скорости передачи данных, коде страны, сведения об анализирующем устройстве, его сетевом адресе, уникальном идентификаторе, агрегируют серверами приложений сообщения от анализирующих устройств об обнаруженных несанкционированных и поддельных точках доступа, выводят соответствующую информацию в текстовом и графическом формате, сохраняют агрегированную информацию об обнаруженных несанкционированных и поддельных точках доступа серверами приложений в базах данных, передают управляющую команду со стороны серверов приложений в адрес анализирующих устройств по компьютерной сети на прекращение обнаружения несанкционированных и поддельных точек доступа и переход в режим простоя.

| СИСТЕМА АНАЛИЗА УРОВНЯ УЯЗВИМОСТИ К ФИШИНГОВОЙ АТАКЕ И ПРИСВОЕНИЯ ЗНАЧЕНИЯ УРОВНЯ УЯЗВИМОСТИ К ФИШИНГОВОЙ АТАКЕ | 2021 |

|

RU2758084C1 |

| CN 106961683 A, 18.07.2017 | |||

| WO 2014113882 A1, 31.07.2014 | |||

| CN 106572464 A, 19.04.2017 | |||

| US 20130040603 A1, 14.02.2013. | |||

Авторы

Даты

2023-12-21—Публикация

2023-09-28—Подача