Область техники

[0001] Изобретение относится к области вычислительной техники для защиты компьютеров, их компонентов, программ или данных от несанкционированной деятельности.

Уровень техники

[0002] В настоящее время существует множество систем для анализа уровня уязвимости вычислительных устройств к фишинговым атакам. Одним из примеров таких систем является система для обнаружения подозрительной точки беспроводного доступа в сети связи, включающей в себя множество точек беспроводного доступа, предоставляющих услуги доступа клиентским устройствам, описанная в US 2013/0040603 A1. Идентификационная информация, связанная с точками беспроводного доступа, собирается с множества клиентских устройств. Запрос репутации получают от клиентского устройства, причем запрос включает идентификационную информацию доступной точки беспроводного доступа. Полученная информация идентичности сравнивается с собранной информацией идентичности для определения индикатора доверия доступной точки беспроводного доступа. Индикатор доверия доступной точки беспроводного доступа передается на клиентское устройство. Точки беспроводного доступа могут включать в себя сотовую точку беспроводного доступа или базовую станцию, точку беспроводного доступа, точку доступа Wi-Fi или точку доступа фемтосоты.

[0003] Однако известному решению присущи недостатки. Недостаток известного решения заключается в низкой точности анализа уровня уязвимости вычислительного устройства пользователя к фишинговой атаке. Более того, в известном решении не предусмотрено присвоение вычислительному устройству пользователя значения уровня уязвимости к фишинговой атаке, которое в дальнейшем может быть использовано, например, для устранения уязвимостей у вычислительного устройства пользователя в части возможности быть подвергнутым фишинговой атаке, для запрета на соединения с точкой доступа, чтобы исключить вероятность быть подвергнутым фишинговой атаке и т.д.

Раскрытие изобретения:

[0004] Задачей изобретения является устранение указанных выше недостатков.

[0005] Техническим результатом при этом является повышение точности анализа уровня уязвимости, по меньшей мере, одного вычислительного устройства пользователя к фишинговой атаке с последующим присвоением вычислительному устройству пользователя значения уровня уязвимости к фишинговой атаке.

[0006] Для достижения технического результата предложена система анализа уровня уязвимости, по меньшей мере, одного вычислительного устройства пользователя к фишинговой атаке и присвоения значение уровня уязвимости к фишинговой атаке, содержащая: по меньшей мере, одну тестируемую точку доступа, выполненную с возможностью соединения, посредством локальной сети приема и передачи данных, по меньшей мере, с одним вычислительным устройством пользователя; вычислительное устройство анализа уровня уязвимости к фишинговой атаке, выполненное с возможностью анализа уровня уязвимости к фишинговой атаке и сбора данных об упомянутой тестируемой точке доступа, и содержащее: первый WiFi-интерфейс, выполненный с возможностью мониторинга сети приема и передачи данных, и обеспечивающий: а) сбор данных об упомянутой тестируемой точке доступа, где мониторинг сети и сбор данных обеспечивают путем передачи тестируемой точке доступа сетевых данных, адресованных тестируемой точке доступа и приема от тестируемой точки доступа сетевых данных, адресованных по меньшей мере, одному вычислительному устройству пользователя, и б) передачу инъекционных пакетов данных тестируемой точке доступа под идентификационными данными вычислительного устройства пользователя; второй WiFi-интерфейс, выполненный с возможностью создания ложной точки доступа, и обеспечивающий соединение по меньшей мере, одного вычислительного устройства пользователя с упомянутым вычислительным устройством анализа, где упомянутое соединение выполняется посредством ложной точки доступа; полудуплексный широкополосный приемопередатчик, соединенный с вычислительным устройством анализа уровня уязвимости к фишинговой атаке, и выполненный с возможностью генерирования подавляющего сигнала, с использования паразитных частот для искусственного расширения канала приема и передачи данных; при этом анализ уровня уязвимости к фишинговой атаке, выполняемый упомянутым вычислительным устройством анализа выполняется в соответствии со следующими этапами: выполняется обнаружение WiFi-пакета с хэшем пароля от тестируемой точки доступа для последующей проверки ввода пароля пользователем вычислительного устройства пользователя; выполняется генерирование инструкций для создания ложной точки доступа вторым WiFi-интерфейсом; выполняется генерирование инструкций для присвоения сгенерированной ложной точке доступа названия, идентичного названию тестируемой точки доступа, при этом сгенерированная ложная точка доступа не имеет пароля для соединения, по меньшей мере, с одним вычислительным устройством пользователя; выполняется генерирование инструкций для побуждения полудуплексного широкополосного приемопередатчика генерировать подавляющий сигнал для подавления тестируемой точки доступа и/или инструкций для отправки сетевого пакета тестируемой точке доступа под идентификационными данными вычислительного устройства пользователя, где сетевой пакет побуждает точку доступа отключать вычислительное устройство пользователя от тестируемой точки доступа; выполняется прием вторым WiFi-интерфейсом запросов, по меньшей мере, от одного вычислительного устройства пользователя и перенаправление упомянутых запросов на фишинговую веб-страницу, при этом фишинговая веб-страница выполнена с возможностью: открытия на упомянутом вычислительном устройстве пользователя посредством сетевого сервиса Captive portal, где сервис Captive portal является сервисом, требующим от подключившегося к сети пользователя выполнить некоторые действия для получения доступа в Интернет; эмулирования ввода пароля пользователем от точки доступа WiFi в соответствии, по меньшей мере, с одной из следующих операционных систем (ОС): Windows, Mac OS, Android, iOS, Linux; в случае успешного или неудачного подключения упомянутого вычислительного устройства пользователя к ложной точке доступа присваивают упомянутому вычислительному устройству пользователя значение уровня уязвимости к фишинговой атаке.

[0007] Дополнительно подавляющий сигнал генерируется на частотах от 2,4 ГГц до 2,5 ГГц с мощностью сигнала в 13 dBm и шириной канала в 20 МГц.

[0008] Дополнительно подавляющий сигнал является квазистационарным шумом с конечной спектральной плотностью, пики которого располагаются на частотах, кратным значениям сдвигового байта относительно центральной частоты, на который наложена маска обратного серого шума путем амплитудной модуляции.

[0009] Очевидно, что как предыдущее общее описание, так и последующее подробное описание даны лишь для примера и пояснения и не являются ограничениями данного изобретения.

Краткое описание чертежей

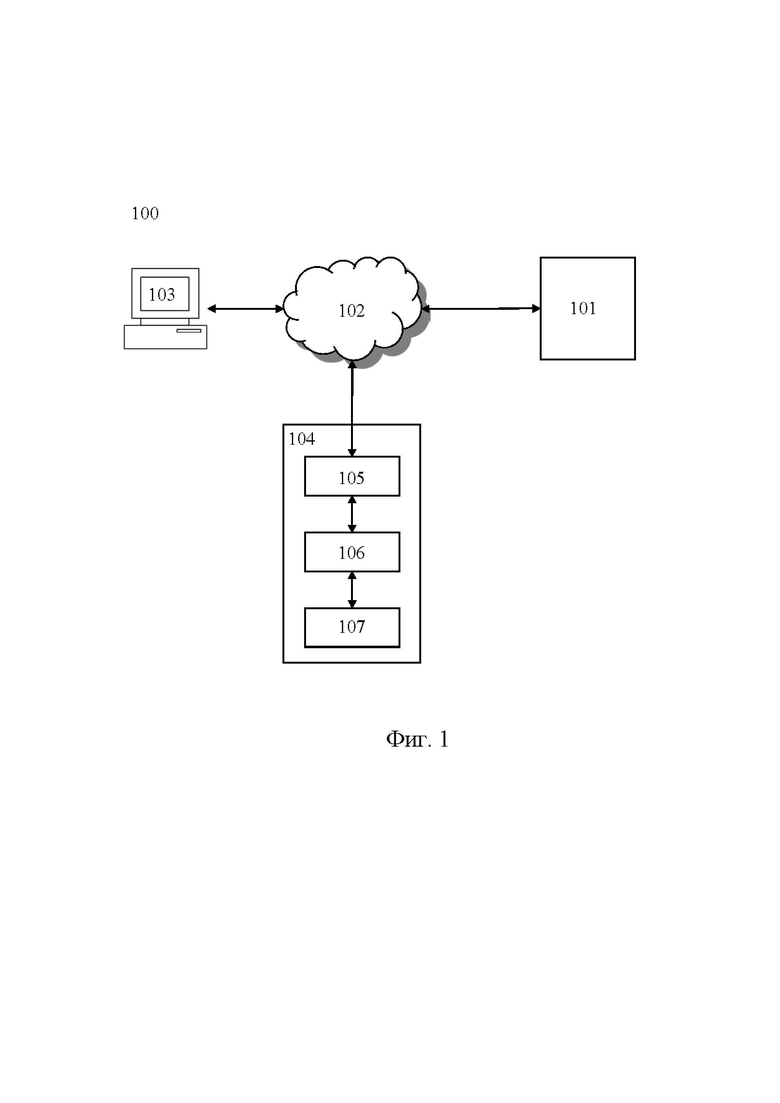

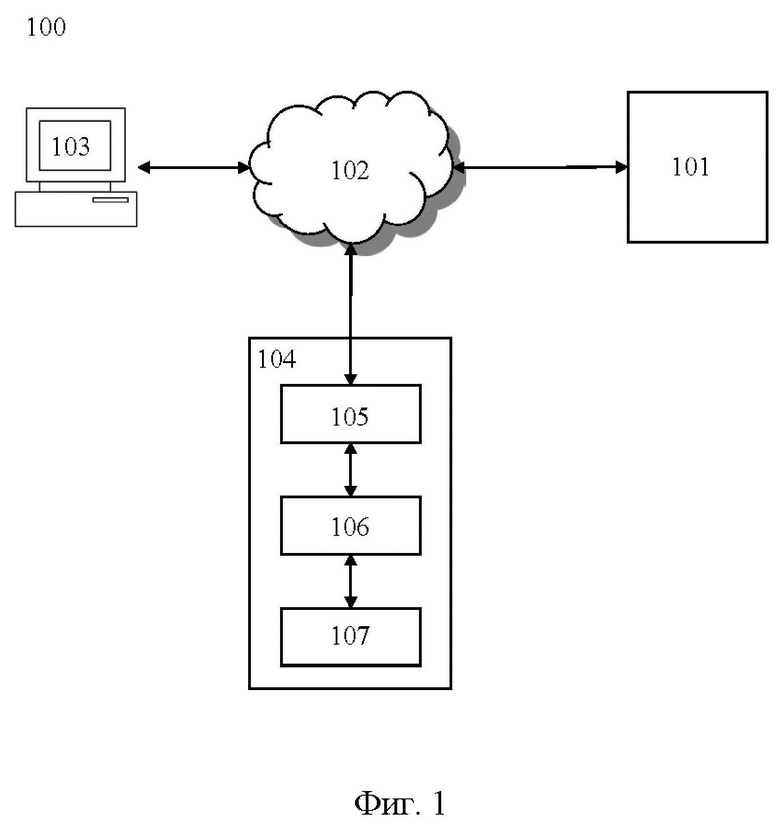

[0010] Фиг. 1 – схематичное изображение системы анализа уровня уязвимости, по меньшей мере, одного вычислительного устройства пользователя к фишинговой атаке и присвоения значение уровня уязвимости к фишинговой атаке.

Осуществление изобретения

[0011] Схематическое изображение заявленной системы 100 анализа уровня уязвимости, по меньшей мере, одного вычислительного устройства пользователя к фишинговой атаке и присвоения значение уровня уязвимости к фишинговой атаке показано на фиг. 1. Система 100 содержит, по меньшей мере, одну тестируемую точку 101 доступа, локальную сеть 102 приема и передачи данных, по меньшей мере, одно вычислительное устройство 103 пользователя и вычислительное устройство 104 анализа уровня уязвимости к фишинговой атаке.

[0012] По меньшей мере, одна тестируема точка 101 доступа выполнена с возможностью соединения посредством локальной сети 102 приема и передачи данных, по меньшей мере, с одним вычислительным устройством 103 пользователя. Точка 101 доступа в контексте настоящего решения является базовой станцией, предназначенная для обеспечения беспроводного доступа к уже существующей сети (беспроводной или проводной) или создания новой беспроводной сети. Точка 101 доступа состоит из приёмопередатчика (не показан на фигуре) и интегрированного интерфейсного чипа (не показан на фигуре).

[0013] По меньшей мере, одно вычислительное устройство 103 пользователя в контексте настоящего решения может быть любым вычислительным устройством, выполненным с возможностью соединения с сетью приема и передачи данных. Вычислительное устройство 103 может быть выполнено в виде ПК, ноутбука, смартфона, планшета, КПК и т.д.

[0014] Вычислительное устройство 104 анализа уровня уязвимости к фишинговой атаке выполнено с возможностью анализа уровня уязвимости к фишинговой атаке и сбора данных об упомянутой тестируемой точке 101 доступа. Вычислительное устройство 104 содержит: первый WiFi-интерфейс 105, второй WiFi-интерфейс 106 и полудуплексный широкополосный приемопередатчик 107.

[0015] Первый WiFi-интерфейс 105 выполнен с возможностью мониторинга сети 102 приема и передачи данных. Первый WiFi-интерфейс 105 обеспечивает сбор данных об упомянутой тестируемой точке 101 доступа и передачу инъекционных пакетов данных тестируемой точке 101 доступа под идентификационными данными вычислительного устройства 103 пользователя. Мониторинг сети и сбор данных обеспечивают путем передачи тестируемой точке 101 доступа сетевых данных, адресованных тестируемой точке 101 доступа и приема от тестируемой точки 101 доступа сетевых данных, адресованных по меньшей мере, одному вычислительному устройству 103 пользователя.

[0016] Второй WiFi-интерфейс 106 выполнен с возможностью создания ложной точки доступа и обеспечивает соединение по меньшей мере, одного вычислительного устройства 103 пользователя с упомянутым вычислительным устройством 104 анализа. Упомянутое соединение выполняется посредством ложной точки доступа.

[0017] Полудуплексный широкополосный приемопередатчик 107 соединен с вычислительным устройством 104 анализа уровня уязвимости к фишинговой атаке и выполнен с возможностью генерирования подавляющего сигнала с использования паразитных частот для искусственного расширения канала приема и передачи данных. Альтернативно подавляющий сигнал может генерироваться на частотах от 2,4 ГГц до 2,5 ГГц с мощностью сигнала в 13 dBm и шириной канала в 20 МГц. Также в качестве альтернативе подавляющий сигнал является квазистационарным шумом с конечной спектральной плотностью, пики которого располагаются на частотах, кратным значениям сдвигового байта относительно центральной частоты, на который наложена маска обратного серого шума путем амплитудной модуляции.

[0018] Вычислительное устройство 104 анализа уровня уязвимости к фишинговой атаке также содержит процессор (не показан на фигуре), соединенный с памятью (не показана на фигуре). Память хранит машиночитаемые инструкции, которые побуждают упомянутый процессор выполнять этапы анализа уровня уязвимости к фишинговой атаке. На первом этапе анализа выполняется обнаружение WiFi-пакета с хэшем пароля от тестируемой точки 101 доступа для последующей проверки ввода пароля пользователем вычислительного устройства 103 пользователя. На втором этапе анализа выполняется генерирование инструкций для создания ложной точки доступа вторым WiFi-интерфейсом 106. На третьем этапе анализа выполняется генерирование инструкций для присвоения сгенерированной ложной точке доступа названия, идентичного названию тестируемой точки 101 доступа. При этом сгенерированная ложная точка доступа не имеет пароля для соединения, по меньшей мере, с одним вычислительным устройством 103 пользователя. На четвертом этапе выполняется генерирование инструкций для побуждения полудуплексного широкополосного приемопередатчика 107 генерировать подавляющий сигнал для подавления тестируемой точки 101 доступа и/или инструкций для отправки сетевого пакета тестируемой точке 101 доступа под идентификационными данными вычислительного устройства 103 пользователя, где сетевой пакет побуждает точку доступа отключать вычислительное устройство 103 пользователя от тестируемой точки 101 доступа. На пятом этапе выполняется прием вторым WiFi-интерфейсом 106 запросов, по меньшей мере, от одного вычислительного устройства 103 пользователя и перенаправление упомянутых запросов на фишинговую веб-страницу. И на шестом этапе в случае успешного или неудачного подключения упомянутого вычислительного устройства 103 пользователя к ложной точке доступа присваивают упомянутому вычислительному устройству 103 пользователя значение уровня уязвимости к фишинговой атаке.

[0019] В контексте настоящего решения фишинговая веб-страница выполнена с возможностью: открытия на упомянутом вычислительном устройстве пользователя посредством сетевого сервиса Captive portal и эмулирования ввода пароля пользователем от точки доступа WiFi в соответствии, по меньшей мере, с одной из следующих операционных систем (ОС): Windows, Mac OS, Android, iOS, Linux. В контексте настоящего решения сервис Captive portal является сервисом, требующим от подключившегося к сети пользователя выполнить некоторые действия для получения доступа в Интернет.

[0020] В контексте настоящего решения присвоенное значение уровня уязвимости к фишинговой атаке может быть использовано для настойки тестируемой точки 101 доступа таким образом, чтобы точка 101 доступа перед подключением вычислительного устройства 103 пользователя проверяла значение присвоенного коэффициента уязвимости и на основании проверки разрешала или отклоняла возможность подключения вычислительного устройства 103 пользователя. Также значение присвоенного коэффициента уязвимости может быть использовано для вывода на экран (не показан на фигуре) вычислительного устройства 103 пользователя уведомления, о том, что данное устройство имеет низкий уровень защиты от фишинговых атак, что в дальнейшем будет использовано для обновления программного обеспечения вычислительного устройства 103 пользователя. Данные примеры использования анализа уровня уязвимости к фишинговой атаке и использования коэффициента уязвимости даны лишь для пояснения и не являются ограничением в контексте настоящего изобретения.

[0021] Хотя данное изобретение было показано и описано со ссылкой на определенные варианты его осуществления, специалистам в данной области техники будет понятно, что различные изменения и модификации могут быть сделаны в нем, не покидая фактический объем изобретения. Следовательно, описанные варианты осуществления имеют намерение охватывать все подобные преобразования, модификации и разновидности, которые попадают под сущность и объем прилагаемой формулы изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ обнаружения несанкционированных и поддельных точек доступа Wi-Fi | 2023 |

|

RU2810111C1 |

| Способ определения фишингового электронного сообщения | 2020 |

|

RU2790330C2 |

| СИСТЕМА И СПОСОБ ОБНАРУЖЕНИЯ ФИШИНГОВЫХ ВЕБ-СТРАНИЦ | 2016 |

|

RU2637477C1 |

| Способ обнаружения фишинговых сайтов и система его реализующая | 2023 |

|

RU2813242C1 |

| Способ устранения уязвимостей роутера | 2016 |

|

RU2614559C1 |

| СПОСОБ ОБНАРУЖЕНИЯ УДАЛЕННЫХ АТАК В КОМПЬЮТЕРНОЙ СЕТИ | 2000 |

|

RU2179738C2 |

| Способ устранения уязвимостей устройств, имеющих выход в Интернет | 2016 |

|

RU2636700C1 |

| Способ обнаружения вредоносного файла с использованием базы уязвимых драйверов | 2022 |

|

RU2794713C1 |

| Система и способ формирования классификатора для обнаружения фишинговых сайтов при помощи хешей объектов DOM | 2023 |

|

RU2811375C1 |

| Система и способ обнаружения фишинговых веб-страниц | 2024 |

|

RU2836604C1 |

Изобретение относится к области вычислительной техники для защиты компьютеров, их компонентов, программ или данных от несанкционированной деятельности. Техническим результатом при этом является повышение точности анализа уровня уязвимости, по меньшей мере, одного вычислительного устройства пользователя к фишинговой атаке с последующим присвоением вычислительному устройству пользователя значения уровня уязвимости к фишинговой атаке. Для достижения технического результата предложена система анализа уровня уязвимости, по меньшей мере, одного вычислительного устройства пользователя к фишинговой атаке и присвоения значения уровня уязвимости к фишинговой атаке, содержащая: по меньшей мере, одну тестируемую точку доступа, выполненную с возможностью соединения, посредством локальной сети приема и передачи данных, по меньшей мере, с одним вычислительным устройством пользователя; вычислительное устройство анализа уровня уязвимости к фишинговой атаке, выполненное с возможностью анализа уровня уязвимости к фишинговой атаке и сбора данных об упомянутой тестируемой точке доступа, и содержащее: первый WiFi-интерфейс, выполненный с возможностью мониторинга сети приема и передачи данных. 2 з.п. ф-лы, 1 ил.

1. Система анализа уровня уязвимости, по меньшей мере, одного вычислительного устройства пользователя к фишинговой атаке и присвоения значения уровня уязвимости к фишинговой атаке, содержащая:

- по меньшей мере, одну тестируемую точку доступа, выполненную с возможностью соединения, посредством локальной сети приема и передачи данных, по меньшей мере, с одним вычислительным устройством пользователя;

- вычислительное устройство анализа уровня уязвимости к фишинговой атаке, выполненное с возможностью анализа уровня уязвимости к фишинговой атаке и сбора данных об упомянутой тестируемой точке доступа, и содержащее:

первый WiFi-интерфейс, выполненный с возможностью мониторинга сети приема и передачи данных, и обеспечивающий:

а) сбор данных об упомянутой тестируемой точке доступа, где мониторинг сети и сбор данных обеспечивают путем передачи тестируемой точке доступа сетевых данных, адресованных тестируемой точке доступа, и прием от тестируемой точки доступа сетевых данных, адресованных, по меньшей мере, одному вычислительному устройству пользователя, и

б) передачу инъекционных пакетов данных тестируемой точке доступа под идентификационными данными вычислительного устройства пользователя;

второй WiFi-интерфейс, выполненный с возможностью создания ложной точки доступа, и обеспечивающий соединение, по меньшей мере, одного вычислительного устройства пользователя с упомянутым вычислительным устройством анализа, где упомянутое соединение выполняется посредством ложной точки доступа;

- полудуплексный широкополосный приемопередатчик, соединенный с вычислительным устройством анализа уровня уязвимости к фишинговой атаке, и выполненный с возможностью генерирования подавляющего сигнала, с использования паразитных частот для искусственного расширения канала приема и передачи данных; при этом анализ уровня уязвимости к фишинговой атаке, выполняемый упомянутым вычислительным устройством анализа, выполняется в соответствии со следующими этапами:

- выполняется обнаружение WiFi-пакета с хэшем пароля от тестируемой точки доступа для последующей проверки ввода пароля пользователем вычислительного устройства пользователя;

- выполняется генерирование инструкций для создания ложной точки доступа вторым WiFi-интерфейсом;

- выполняется генерирование инструкций для присвоения сгенерированной ложной точке доступа названия, идентичного названию тестируемой точки доступа, при этом сгенерированная ложная точка доступа не имеет пароля для соединения, по меньшей мере, с одним вычислительным устройством пользователя;

- выполняется генерирование инструкций для побуждения полудуплексного широкополосного приемопередатчика генерировать подавляющий сигнал для подавления тестируемой точки доступа и/или инструкций для отправки сетевого пакета тестируемой точке доступа под идентификационными данными вычислительного устройства пользователя, где сетевой пакет побуждает точку доступа отключать вычислительное устройство пользователя от тестируемой точки доступа;

- выполняется прием вторым WiFi-интерфейсом запросов, по меньшей мере, от одного вычислительного устройства пользователя и перенаправление упомянутых запросов на фишинговую веб-страницу, при этом фишинговая веб-страница выполнена с возможностью:

открытия на упомянутом вычислительном устройстве пользователя посредством сетевого сервиса Captive portal, где сервис Captive portal является сервисом, требующим от подключившегося к сети пользователя выполнить некоторые действия для получения доступа в Интернет;

эмулирования ввода пароля пользователем от точки доступа WiFi в соответствии, по меньшей мере, с одной из следующих операционных систем (ОС): Windows, Mac OS, Android, iOS, Linux;

- в случае успешного или неудачного подключения упомянутого вычислительного устройства пользователя к ложной точке доступа присваивают упомянутому вычислительному устройству пользователя значение уровня уязвимости к фишинговой атаке.

2. Система по п. 1, отличающаяся тем, что подавляющий сигнал генерируется на частотах от 2,4 ГГц до 2,5 ГГц с мощностью сигнала в 13 dBm и шириной канала в 20 МГц.

3. Система по п. 1, отличающаяся тем, что подавляющий сигнал является квазистационарным шумом с конечной спектральной плотностью, пики которого располагаются на частотах, кратным значениям сдвигового байта относительно центральной частоты, на который наложена маска обратного серого шума путем амплитудной модуляции.

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| Разборный с внутренней печью кипятильник | 1922 |

|

SU9A1 |

| Способ измерения поперечных деформаций | 1955 |

|

SU103643A1 |

Авторы

Даты

2021-10-26—Публикация

2021-04-07—Подача