ОБЛАСТЬ ТЕХНИКИ

Изобретение относится к вычислительной технике и сфере обеспечения информационной безопасности за счет предварительного анализа входящего потока трафика о принадлежности трафика к ранее установленному соединению.

УРОВЕНЬ ТЕХНИКИ

Из уровня техники известны средства защиты периметра локальной (корпоративной) вычислительной сети, именуемые как межсетевой экран, сетевой экран, файервол, брандмауэр - комплексы аппаратных или программных средств, осуществляющие контроль и фильтрацию проходящих через него сетевых пакетов в соответствии с заданными правилами

Аналогом предлагаемого решения является «Система защиты компьютерных сетей от несанкционированного доступа», раскрытая в патенте RU2607997, МПК G06F 15/163, опубликованном 11.01.2017, при этом система защиты компьютерных сетей от несанкционированного доступа представляет собой межсетевой фильтр, включаемый между двумя компьютерными сетями таким образом, что весь обмен информацией между указанными сетями ограничивается с помощью правил фильтрации, при этом межсетевой фильтр содержит по меньшей мере два сетевых интерфейса для обмена данными между клиентами первой компьютерной сети и второй компьютерной сети из двух вышеуказанных компьютерных сетей, при этом она дополнительно содержит узел обработки трафика, включающий устройство управления, обеспечивающее ввод правил фильтрации трафика и хранение информации о правилах фильтрации, устройство анализа трафика, обеспечивающее проверку соответствия поступающей информации правилам фильтрации, а также коммутирующее устройство, через которое указанные сетевые интерфейсы соединены между собой и которое обеспечивает прохождение разрешенной правилами фильтрации информации между сетевыми интерфейсами и блокировку неразрешенной правилами фильтрации информации, при этом правила фильтрации запрещают транзитную передачу любых пакетов между указанными сетевыми интерфейсами кроме тех, которые имеют разрешенные признаки и параметры адресации в своих заголовках, форму информационной части пакета, соответствующую шаблону, хранящемуся в памяти межсетевого фильтра, а также параметры запроса или ответа, соответствующие множеству разрешенных значений, хранящихся в памяти межсетевого фильтра.

Известна «Вычислительная сеть с межсетевым экраном и межсетевой экран», раскрытая в патенте RU2214623, МПК G06F 15/163, G06F 15/173, опубликованном 20.10.2003, которая относится к области обеспечения информационной безопасности и, в частности, касается аппаратно-программных компонент межсетевых экранов, используемых для предотвращения несанкционированного доступа и обмена информацией между различными абонентами компьютерных сетей. Технический результат заключается в повышении информационной безопасности за счет неиспользования или полного сокрытия сетевых интерфейсов устройства защиты. Межсетевой экран для локальных вычислительных сетей содержит по меньшей мере два сетевых интерфейса для пакетной коммутации данных между сегментами вычислительной сети, выполняемой в соответствии с программой фильтрации пакетов. Межсетевой экран после обработки пакета в соответствии с правилами фильтрации сохраняет без изменений информацию о физическом и логическом адресах отправителя каждого из пакетов, содержащуюся в их заголовках. Программа управления не назначает сетевым интерфейсам логических адресов и не передает в связанные с ними сетевые сегменты информацию об их физических адресах. Чтобы обеспечить внесение изменений в правила фильтрации, межсетевой экран содержит специальный интерфейс управления, причем любые изменения параметров фильтрации могут осуществляться исключительно через интерфейс управления.

Основными недостатками известных аналогов является, то, что для защиты узлов сети от проникновения через уязвимости или для защиты от загрузки пользователями вредоносных программ, в том числе вирусов, а также для защиты от внутренних угроз и от утечки данных в аналогах не предусмотрено применение способа контроля установленных соединений и анализа входящего потока трафика на предмет его принадлежности к ранее установленному соединению.

РАСКРЫТИЕ ИЗОБРЕТЕНИЯ

Технический результат изобретения заключается в расширении арсенала технических средств и систем обеспечения информационной безопасности вычислительной сети за счет применения эффективной системы анализа потока трафика o принадлежности трафика к ранее установленному соединению.

Указанный технический результат достигается системой анализа потока трафика o принадлежности трафика к ранее установленному соединению, разбора пакетов для получения данных из пакетов на канальном, сетевом, транспортном и прикладном уровнях, разбиения полученных данных из пакетов на кластеры, принятия решения по каждому пакету в кластерах на основе установленных правил обработки сетевых пакетов, выявления отклонений сетевого трафика, соответствующего правилам обработки, от обычного профиля трафика пакетов, уточнения установленных правил для обработки сетевых пакетов.

В предпочтительном варианте реализации система анализа потока трафика содержит блок приема и предварительного анализа сетевого трафика, блок выявления новых устройств, устройство глубокой инспекции пакетов (deep packet inspection, DPI), блок сигнатур, и блок памяти, при этом, что блок приема и предварительного анализа соединен с устройством глубокой инспекции пакетов (deep packet inspection, DPI) и выполнен с возможностью предварительного анализа входящего потока трафика. Если устройством глубокой инспекции пакетов (DPI) установлено, что трафик принадлежит уже установленному соединению, то есть через блок управления уже проходили такие пакеты с флагами синхронизации (Synchronize sequence numbers, SYN) и подтверждения (Acknowledgement field is significant, AСК), то пакет может быть пропущен без фильтрации.

В одном из вариантов реализации система содержит графический интерфейс пользователя, на который отправляют результаты работы для проверки системным администратором.

В случае, если пакет относится к новому соединению, то он направляется в устройство DPI для разбора пакетов. Устройство DPI осуществляет разбор пакетов со спецификацией Интернет протокола (Internet protocol, IP) для получения данных на канальном, сетевом, транспортном и прикладном уровнях.

В одном из вариантов реализации устройство DPI способно извлекать известные используемые протоколы приложений, туннелированные IP-адреса, имена пользователей, имена файлов, HTTP-ссылки и URL-адреса запроса, коды возврата сервера.

В одном из вариантов реализации системы анализа потока трафика блок приема и предварительного анализа сетевого трафика выполнены с возможностью буферизации данных для их временного хранения.

Примером извлекаемых устройством DPI данных могут служить: получение физических адресов хостов (MAC адрес), типа сетевого протокола (IPv4 и IPv6), IP-адреса хостов источника и назначения, тип транспортного протокола (IP, ICMP, RIP, DDP, ARP и другие), номера портов источника и назначения, a также LLC, значение сервисных флагов, значение TCP «окна».

Примерами данных прикладного уровня могут быть протоколы удалённого доступа и совместного использования ресурсов, HTTP, SMTP, FTP, HTTPS, TELNET, SSH, DNS и другие известные протоколы.

Устройство DPI имеет встроенную базу данных сигнатур с характеристиками для сопоставления анализируемых пакетов трафика, что позволяет точно определить анализируемое приложение или протокол.

Для дополнения базы данных сигнатур характеристик новыми приложениями и протоколами, база данных сигнатур характеристик выполнена с возможностью обновления и уточнения.

Применение системы и способа с предварительным анализом входящего потока трафика позволяет существенно снизить время проверки пакетов данных, особенно в тех случаях, в которых это наиболее важно.

Так, например, задержка более чем на 150 миллисекунд неприемлема для двухсторонних голосовых разговоров и может произойти обрыв связи. Также может быть задан допустимый временной интервал отсутствия трафика, по умолчанию он, обычно, равняется 25 секундам. В случае, если время будет превышено, то данный трафик будет относиться к новому соединению.

Кроме того, для каждого типа трафика и/или протокола по выбору пользователя может быть задан свой допустимый временной интервал отсутствия трафика. Таким образом, могут быть получены данные прикладного уровня, a также связанные с ними метаданные каждого сетевого пакета.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

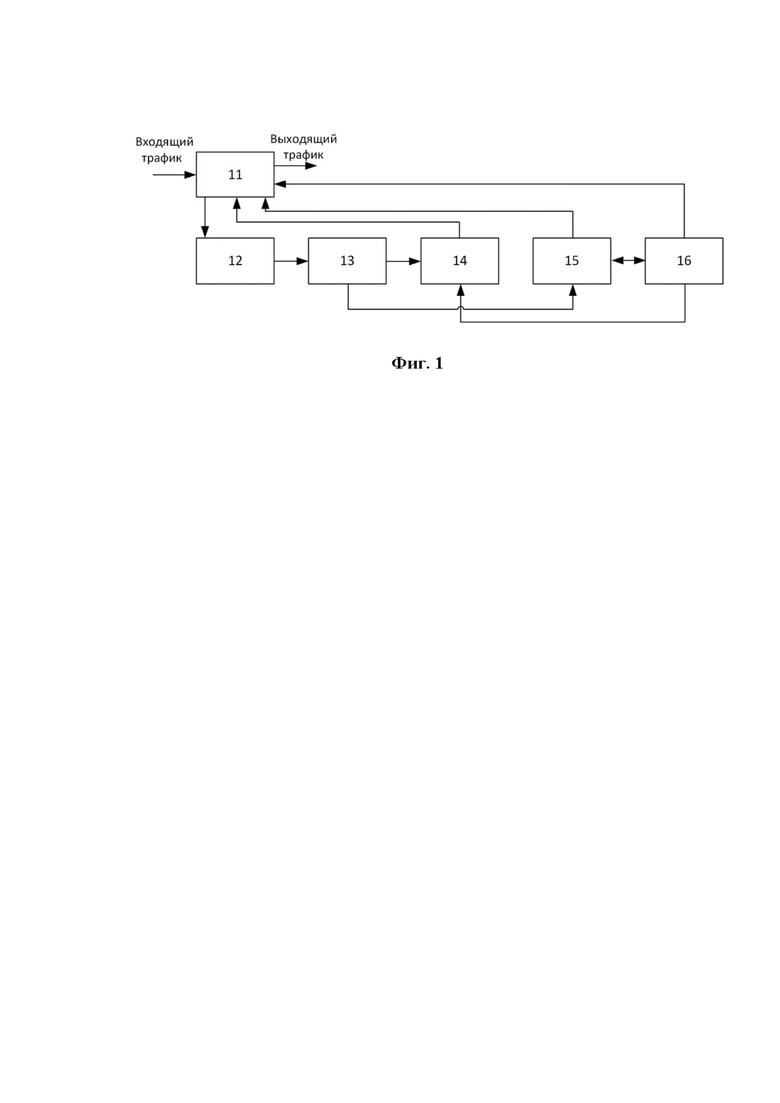

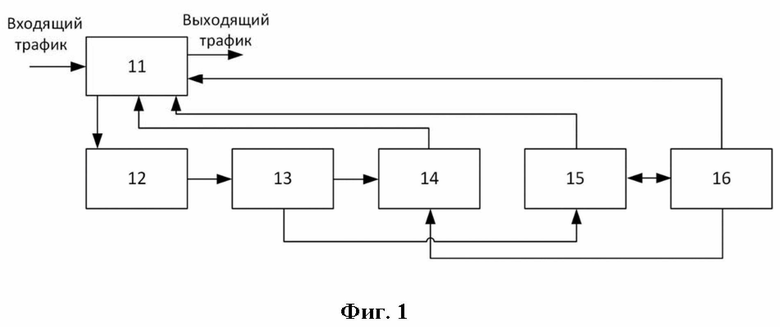

Фиг.1 отображает блок-схему системы обработки трафика с помощью системы межсетевого экрана в соответствии с настоящим изобретением.

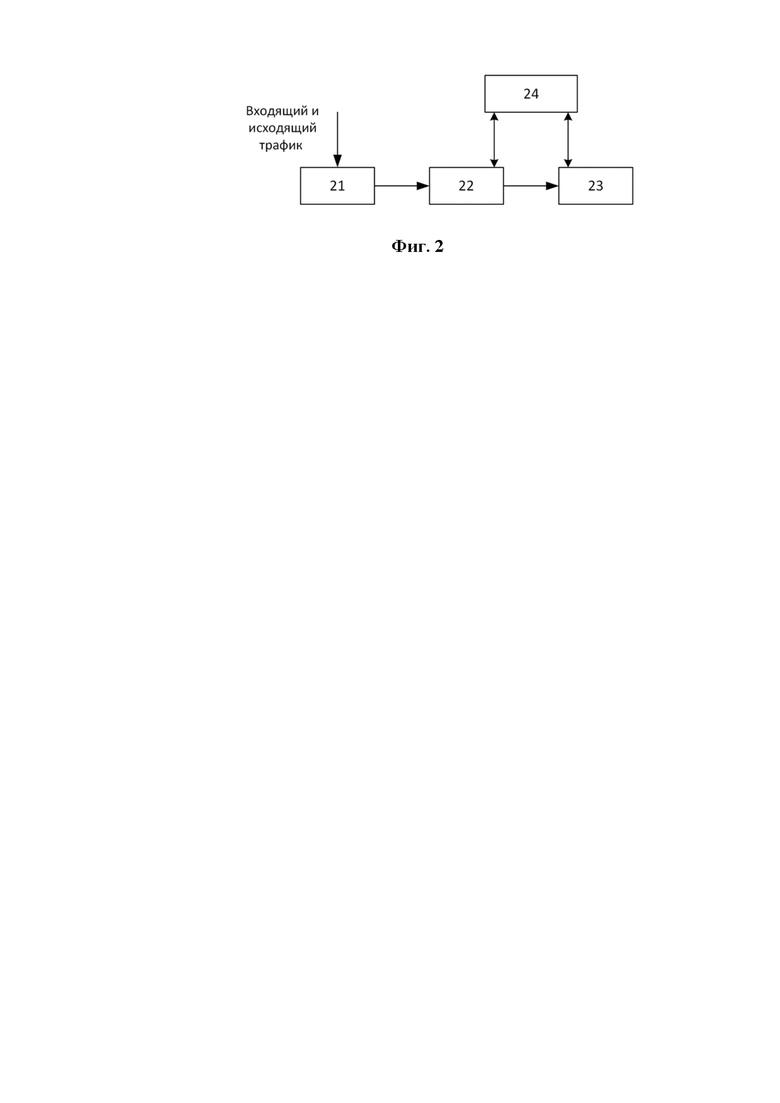

Фиг.2 отображает блок-схему способа обработки трафика с помощью системы межсетевого экрана в соответствии с настоящим изобретением и информационных потоков между блоками системы.

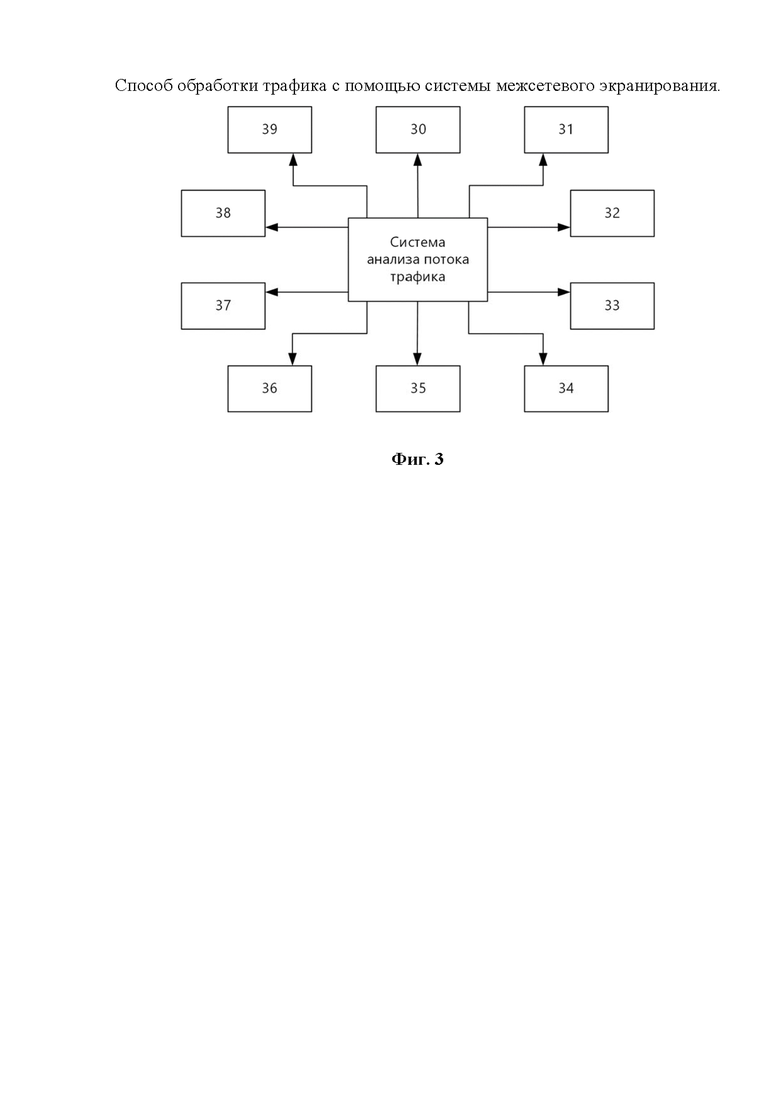

Фиг.3 отображает архитектуру системы межсетевого экрана в соответствии с настоящим изобретением.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

Изобретение представляет собой комплекс аппаратно-программных средств, обеспечивающих реализацию системы анализа потока трафика, которая в соответствии с Фиг.1 содержит следующие блоки:

• 11 – блок приема и предварительного анализа сетевого трафика;

• 12 – устройство глубокой инспекции пакетов DPI (deep packet inspection);

• 13 – блок кластеризации данных;

• 14 – блок памяти;

• 15 – блок журнала регистрации;

• 16 – графический интерфейс пользователя, содержится в одном из вариантов реализации системы.

Блок 11 приема и предварительного анализа сетевого трафика соединен с устройством 12 DPI и выполнен с возможностью предварительного анализа входящего потока трафика. Если установлено, что трафик принадлежит уже установленному соединению, то есть через блок 11 приема и предварительного анализа сетевого трафика уже проходили такие пакеты с флагами SYN и AСК, то пакет может быть пропущен без фильтрации.

Устройство 12 DPI осуществляет разбор пакетов со спецификацией протокола IP для получения данных на канальном, сетевом, транспортном и прикладном уровнях. Устройство 12 DPI выполнено с возможностью извлечения из трафика используемых протоколов приложений, туннелированных IP-адресов, имен пользователей, имен файлов, HTTP-ссылок и URL-адресов запроса, кодов возврата сервера.

Примерами извлекаемых из потока трафика данных могут служить: получение физических адресов хостов (MAC адрес), типа сетевого протокола (IPv4 и IPv6), IP-адреса хостов источника и назначения, тип транспортного протокола (IP, ICMP, RIP, DDP, ARP и другие), номера портов источника и назначения, a также LLC, значение сервисных флагов, значение TCP «окна». Примерами данных прикладного уровня могут быть протоколы удалённого доступа и совместного использования ресурсов, например, HTTP, SMTP, FTP, HTTPS, TELNET, SSH, DNS и другие.

Таким образом, могут быть получены данные прикладного уровня, a также связанные с ними метаданные каждого сетевого пакета. Устройство 12 DPI имеет свои уникальные характеристики, которые занесены во встроенную базу данных сигнатур. Сопоставление образца из базы с анализируемым трафиком позволяет точно определить приложение или протокол. Но так как периодически появляются новые приложения и протоколы, то базу данных сигнатур также необходимо обновлять для обеспечения высокой точности идентификации.

Блок 13 кластеризации данных служит для разбиения данных пакетов на группы (кластеры) схожих объектов для упрощения дальнейшей обработки данных и принятий решений. При этом к каждой группе данных может применяться свой метод анализа.

Функционирование системы межсетевого экранирования определяется набором правил, например, Suricata (Suricata - это основанная на открытом исходном коде система обнаружения вторжений (IDS) и система предотвращения вторжений (IPS), разработана Фондом открытой информационной безопасности (OISF)), которые могут храниться в блоке 14 памяти. Для каждого кластера создают и устанавливают свои правила обработки, отличные от других кластеров. Таким образом, формируют цепочки, в которые перенаправляют кластеры для последующей обработки.

Для работы системы достаточно создать одно общее правило для конкретного кластера, a затем перенаправлять из него кластеры в отдельные цепочки. Также могут быть перенаправлены кластеры из одной собственной цепочки в другую. Это позволяет оптимизировать обработку сетевого трафика, поскольку каждый пакет из кластера обрабатывается по своим правилам. Кроме того, информация по любому пакету одновременно направляется в блок 15 журнала регистрации. Также система анализа потока трафика настроена так, чтобы пакеты не отбрасывались, a направлялись в блок 13 для последующей повторной кластеризацией в случае, если были обнаружены какие-то несоответствия правилам. На основе временного хранения файлов в буфере (на фигуре не обозначен) блок 11 приема и предварительного анализа сетевого трафика выполняет проверку, что такой пакет уже проходил, и проставляет отметку, чтобы при повторной кластеризации пакет при сортировке был помещен в другой кластер, и только после повторной обработки был отброшен. Периодически выполняют уточнение установленных правил обработки сетевого пакета в зависимости от проходящего трафика и образующихся кластеров.

В предпочтительном варианте изобретения система межсетевого экранирования содержит графический интерфейс пользователя 16. В этом случае существует возможность не отбрасывать пакеты, a направлять в графический интерфейс пользователя 16, где он будет проверяться системным администратором. Всю информацию o сетевом трафике системный администратор может взять непосредственно из блока 15 журнала регистрации, он также может пропустить пакет вручную и направить его в блок 11 приема и предварительного анализа сетевого трафика, a затем внести уточнении o пакете в блок 15 журнала регистрации.

Блок 15 журнала регистрации собирает данные o каждом пакете (в том числе и отброшенных), которые поступают от устройства 12 DPI.

В предпочтительном варианте реализации изобретения данными для анализа выступают метаданные. Хранение метаданных без реального контента составляет приблизительно 1/100 степени сжатия по сравнению с необработанным сетевым трафиком и значительно увеличивает количество хранимой информации o пакетах.

Преимуществом предлагаемой системы является также то, что информация o выявленных нетипичных пакетах в блоке 13 кластеризация может быть сразу направлена в блок 15 журнала регистрации.

В одном из сценариев использования систему анализа потока трафика применяют в качестве способа и/или системы обнаружения вторжений (СOВ).

Способ анализа потока трафика реализуемый с помощью блока приема и предварительного анализа сетевого трафика, в котором выполняют прием и анализ поступившего трафика, который соединен с блоком выявления новых устройств, устройством глубокой инспекции пакетов DPI, блоком сигнатур и блоком памяти, отличающийся тем, что блок приема и предварительного анализа соединен с устройством глубокой инспекции пакетов DPI, блоком памяти и соединёнными с ним блоком выявления новых устройств и блоком сигнатур, при этом блок приема и разбора трафика соединен с блоком выявления новых устройств.

Способ обнаружения вторжения в соответствии с Фиг.2 выполняют в комплексе аппаратно-программных средств, представляющем собой систему анализа потока трафика, которая включает в себя следующие блоки:

• 21 – блок приема и разбора сетевого трафика;

• 22 – блок выявления новых устройств;

• 23 – блок сигнатур;

• 24 – блок памяти.

Блок 24 памяти предназначен для хранения различной информации и наборов правил в соответствии с информационной политикой безопасности и соединен с блоком выявления новых устройств и блоком сигнатур.

Блок 21 приема и разбора сетевого трафика служит для сбора сетевого трафика на канальном уровне, то есть трафика, поступающего из глобальной сети Интернет или трафика, который проходит внутри сети предприятия, например, по локальной сети и для его дальнейшего разбора в соответствии со структурой пакета стека IP/TCP. Для разбора пакета могут быть использованы средства для разбора пакетов на сетевом и транспортном, либо на сетевом, транспортном и прикладном уровнях. Первым делом, входящий трафик разбивается на TCP, UDP или другие транспортные потоки, после чего парсеры маркируют их и разбивают на высокоуровневые протоколы и их поля, нормализуя, если требуется. Полученные декодированные, разархивированные и нормализованные поля протоколов затем последовательно проверяются блоками 22 и 23 на наличие в сетевом трафике сетевых атак или вредоносной активности.

Блок 22 выявления новых устройств служит для идентификации и контроля сетевых устройств, между которыми осуществляется обмен и передача данных в сети. Сетевое устройство может быть идентифицировано в сети его сетевым адресом, например, IP адресом, MAC адресом, URI (Uniform Resource Identifier) или любым другим сетевым идентификатором. Таким образом, передача сетевого трафика осуществляется только между идентифицированными устройствами. Решение o пропуске или блокировке исходящего или входящего трафика принимается блоком 22 выявления новых устройств на основе наличия идентификатора сетевого устройства в блоке 24 памяти. Если идентификатор, характеризующий сетевое устройство, содержится в блоке 24 памяти, то трафик пропускается, в ином случае, происходит блокировка трафика.

Для определения сетевых атак система обнаружения вторжений содержит блок 23 сигнатур, который при проверке пакета обращается к блоку 24 памяти с сигнатурами известных атак.

Под сигнатурой понимается непрерывная конечная последовательность байтов, необходимая и достаточная для однозначной идентификации угроз. В случае соответствия какого-либо кода просматриваемой программы известному коду вируса в блоке 24 памяти принимается решение o блокировке пакета. В предпочтительном варианте сравнение содержимого исследуемых пакетов проводится не напрямую, a по их контрольным суммам, что позволяет существенно снизить количество хранящихся записей об известных вирусах. Специалисту в данной области технике должно быть понятно, что для повышения эффективности угроз база известных вирусов должная постоянно обновляться, так как ежедневно появляются новые вредоносные коды и угрозы.

Сигнатура сетевой атаки практически не отличается от сигнатуры вируса и представляет собой набор признаков, позволяющих отличить сетевую атаку от других видов сетевого трафика. Например, могут быть одновременно установлены противоречащие друг другу флаги TCP пакета: SYN и FIN. Данная комбинация флагов используется во многих атакующих программах для обхода фильтров и мониторов, проверяющих только установку одиночного SYN флага. Наличие строки «GET.cgi-bin./etc/passwd» в области данных HTTP-пакета свидетельствует об эксплуатации уязвимости типа PathTraversal. Наконец, в заголовке TCP пакета может быть установлен порт назначения 139 и флаг OOВ (Out of Band), что является признаком атаки WinNuke.

В соответствии с Фиг.3 в системе анализа потока трафика в соответствии с настоящим изобретением могут быть реализованы так же дополнительные функции:

• 30 – пакетная фильтрация;

• 31 – маршрутизация;

• 32 – функция обнаружения вторжения (СОВ или IDS по промышленным протоколам);

• 33 – создания отказоустойчивого кластера;

• 34 – потокового антивируса;

• 35 – управления и настройки сетевых интерфейсов;

• 36 – виртуальной частной сети (virtual private network, VPN);

• 37 – интеграции с Active Directory;

• 38 – системы доменных имен (Domain Name System, DNS);

• 39 – функция вeб-сepвера.

| название | год | авторы | номер документа |

|---|---|---|---|

| Система межсетевого экранирования | 2017 |

|

RU2691192C1 |

| Способ обработки сетевого трафика с использованием межсетевого экранирования | 2017 |

|

RU2697698C2 |

| Способ глубокого разбора сетевых протоколов для анализа и фильтрации их содержимого | 2016 |

|

RU2640295C1 |

| ПРОГРАММНО-АППАРАТНЫЙ КОМПЛЕКС ДЛЯ ОБМЕНА ДАННЫМИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2020 |

|

RU2727090C1 |

| Способ выявления аномалий в работе сети автоматизированной системы | 2020 |

|

RU2738460C1 |

| Способ работы межсетевого экрана | 2018 |

|

RU2679227C1 |

| Способ фильтрации сетевого трафика на основе правил с маской при пакетной коммутации | 2022 |

|

RU2795295C1 |

| Способ отслеживания сессий в сетевом трафике | 2022 |

|

RU2786178C1 |

| СПОСОБ ОБРАБОТКИ СЕТЕВЫХ ПАКЕТОВ ДЛЯ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК | 2005 |

|

RU2304302C2 |

| АППАРАТНО-ВЫЧИСЛИТЕЛЬНЫЙ КОМПЛЕКС С ПОВЫШЕННЫМИ НАДЕЖНОСТЬЮ И БЕЗОПАСНОСТЬЮ В СРЕДЕ ОБЛАЧНЫХ ВЫЧИСЛЕНИЙ | 2013 |

|

RU2557476C2 |

Изобретение относится к вычислительной технике. Технический результат заключается в расширении арсенала технических средств и систем обеспечения информационной безопасности вычислительной сети. Система анализа потока трафика содержит блок приема и предварительного анализа сетевого трафика, блок выявления новых устройств, устройство глубокой инспекции пакетов DPI, блок сигнатур и блок памяти, причем блок приема и предварительного анализа соединен с устройством глубокой инспекции пакетов DPI и выполнен с возможностью предварительного анализа входящего потока трафика, при этом если трафик принадлежит уже установленному соединению, то пакет может быть пропущен без фильтрации. 2 н. и 8 з.п. ф-лы, 3 ил.

1. Система анализа потока трафика содержит блок приема и предварительного анализа сетевого трафика, блок выявления новых устройств, устройство глубокой инспекции пакетов DPI, блок сигнатур и блок памяти, отличающаяся тем, что блок приема и предварительного анализа соединен с устройством глубокой инспекции пакетов DPI и выполнен с возможностью предварительного анализа входящего потока трафика, при этом если устройством глубокой инспекции пакетов DPI установлено, что трафик принадлежит уже установленному соединению, то есть через блок управления уже проходили такие пакеты с флагами синхронизации SYN и подтверждения AСК, то пакет может быть пропущен без фильтрации.

2. Система по п.1, в которой дополнительно реализован графический интерфейс пользователя.

3. Система по п.1, в которой в случае, если пакет относится к новому соединению, то он направляется в устройство DPI для разбора пакетов, которое осуществляет разбор пакетов со спецификацией интернет-протокола для получения данных на канальном, сетевом, транспортном и прикладном уровнях.

4. Система по п.1, в которой устройство DPI способно извлекать известные используемые протоколы приложений, туннелированные IP-адреса, имена пользователей, имена файлов, HTTP-ссылки и URL-адреса запроса, коды возврата сервера.

5. Система по п.1, в которой системы анализа потока трафика блок приема и предварительного анализа сетевого трафика выполнены с возможностью буферизации данных для их временного хранения.

6. Способ анализа потока трафика, реализуемый с помощью блока приема и предварительного анализа сетевого трафика, в котором выполняют прием и анализ поступившего трафика, который соединен с блоком выявления новых устройств, выполняющим идентификацию и контроль осуществляющих обмен и передачу данных в сети сетевых устройств, устройством глубокой инспекции пакетов DPI, с помощью которого выполняют сопоставление образцов из базы с анализируемым трафиком и определяют приложение или протокол, которые затем последовательно проверяют полученные декодированные, разархивированные и нормализованные поля протоколов с применением блока сигнатур и блока памяти на наличие в сетевом трафике сетевых атак или вредоносной активности, отличающийся тем, что блок приема и предварительного анализа соединен с устройством глубокой инспекции пакетов DPI и выполнен с возможностью предварительного анализа входящего потока трафика, при этом, если устройством глубокой инспекции пакетов DPI установлено, что трафик принадлежит уже установленному соединению, то есть через блок управления уже проходили такие пакеты с флагами синхронизации SYN и подтверждения AСК, то пакет может быть пропущен без фильтрации.

7. Способ по п.6, в котором отправляют результаты работы на графический интерфейс пользователя.

8. Способ по п.6, в котором в случае, если пакет относится к новому соединению, то он направляется на устройство DPI для разбора пакетов, которое осуществляет разбор пакетов со спецификацией интернет-протокола для получения данных на канальном, сетевом, транспортном и прикладном уровнях.

9. Способ по п.6, в котором устройство DPI извлекает известные используемые протоколы приложений, туннелированные IP-адреса, имена пользователей, имена файлов, HTTP-ссылки и URL-адреса запроса, коды возврата сервера.

10. Способ по п.6, в котором блок приема и предварительного анализа сетевого трафика системы анализа потока трафика выполняет буферизацию данных для их временного хранения.

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| Токарный резец | 1924 |

|

SU2016A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Способ обработки сетевого трафика с использованием межсетевого экранирования | 2017 |

|

RU2697698C2 |

Авторы

Даты

2024-01-22—Публикация

2023-06-02—Подача