Изобретение относится к области электросвязи и вычислительной техники, а конкретнее к области способов и устройств защиты информации в компьютерных системах и сетях, и может быть использовано в связных, вычислительных и информационных системах для обнаружения злонамеренных воздействий на компьютерные системы, соединенные компьютерными сетями, при обмене данными правительственными, правоохранительными, оборонными, банковскими и промышленными учреждениями.

Известен способ обработки сетевых пакетов по правилам фильтрации [1], в котором для обеспечения безопасности защищаемой вычислительной сети используется компьютер-шлюз с установленным межсетевым экраном, и решение о пропуске сетевых пакетов определенного вида через межсетевой экран принимают пользователи защищаемой вычислительной сети.

Однако способ имеет недостатки, заключающиеся в отсутствии возможности распознавания начала компьютерных атак на защищаемую сеть, невозможности обнаружения несанкционированного сканирования, а также необходимости быстрой и постоянной корректировки правил при возникновении новых угроз безопасности защищаемой сети, что существенно для использования данного способа на практике.

Известен также другой способ межсетевого экранирования и обнаружения компьютерных атак [2], сущность которого заключается в журналировании различных сетевых пакетов для последующего анализа и принятия решения о возможности проведения атаки на защищаемую подсеть. Способ включает описание механизмов обработки пакетов для сбора статистической информации и ее последующего анализа, дополненного иерархической системой рубрикации поступающей информации о проходящих сетевых пакетах.

Недостатки данного способа связаны с невозможностью противодействия злоумышленнику, проводящему несанкционированное сканирование защищаемой сети в поисках уязвимых для взлома и проникновения сетевых служб, а также сложностью противодействия распределенным атакам на отказ в обслуживании.

Наиболее близким по технической сущности к предлагаемому является способ организации локальной вычислительной сети и межсетевого экрана [3], принятый за прототип, заключающийся в том, что защита внутренней сети обеспечивается с помощью межсетевого экрана, представляющего собой комплекс аппаратных и программных средств, содержащий по меньшей мере два сетевых интерфейса для обмена двунаправленными потоками сетевых пакетов между сетевыми интерфейсами межсетевого экрана и осуществляющий фильтрацию транслируемых сетевых пакетов в соответствии с заданными правилами фильтрации. При этом межсетевой экран исключен из числа абонентов сети путем такой настройки программы управления межсетевого экрана, при которой эта программа использует для приема и передачи пакетов сетевые интерфейсы межсетевого экрана без назначения им логических адресов, скрывает информацию об их физических адресах, а задание правил фильтрации осуществляется с помощью отдельного интерфейса управления, не имеющего связи с сетевыми интерфейсами межсетевого экрана.

Недостатками прототипа являются отсутствие механизмов распознавания фактов компьютерных атак на защищаемую вычислительную сеть, а также отсутствие механизмов предотвращения распределенных атак на отказ в обслуживании и обнаружения несанкционированного сканирования защищаемой сети.

Задачей, на решение которой направлено данное изобретение, является повышение уровня информационной защиты вычислительных сетей с использованием межсетевых экранов, а также обеспечение работоспособности сетевых служб защищаемой вычислительной сети в случае злонамеренного на них воздействия за счет обнаружения несанкционированного сканирования защищаемой сети злоумышленниками и предотвращения распределенных атак на отказ в обслуживании сетевых служб защищаемой сети.

Техническим результатом, получаемым от внедрения данного изобретения, является устранение указанных выше недостатков, то есть обнаружение несанкционированного сканирования защищаемой сети злоумышленниками и предотвращение распределенных атак на отказ в обслуживании сетевых служб защищаемой сети.

Данный технический результат достигается за счет того, что межсетевой экран изначально блокирует сетевые пакеты, инициирующие новые сеансы связи с защищаемой сетью, обрабатывая их самостоятельно, а в случае корректности запросов проводит принудительное установление сеанса связи отправителя сетевых пакетов с их получателем и осуществляет прозрачную ретрансляцию корректных пакетов.

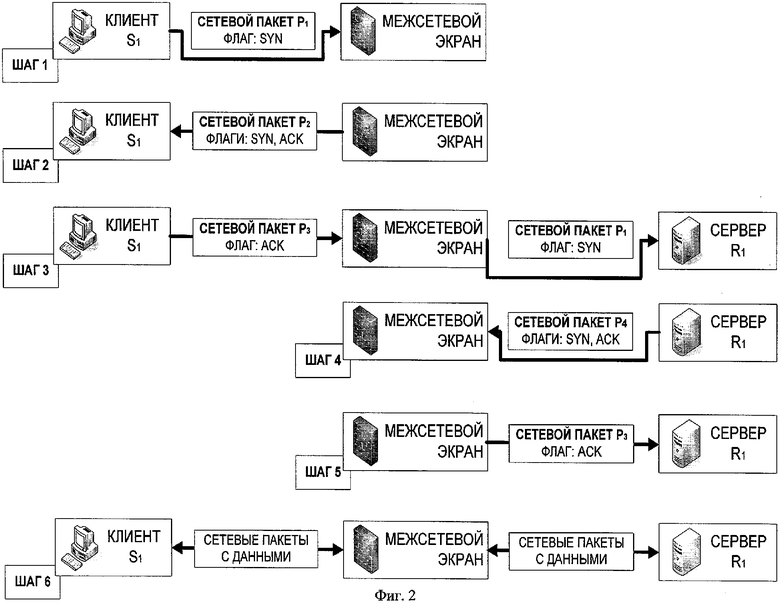

В предлагаемом способе используется обработка сетевых пакетов, сформированных в соответствии с протоколом TCP стека сетевых протоколов TCP/IP. Известно, что установка сеанса связи по протоколу TCP стека TCP/IP происходит в три шага [4]. Обозначим компьютер, инициирующий сеанс связи, через S1, а компьютер-приемник, который должен получить сетевые пакеты с данными, через R1. На первом шаге компьютер S1 (назовем его также "клиент") создает сетевой пакет P1, в котором записывает флаг пакета SYN, свой адрес отправителя S1 и адрес получателя R1, заполняет остальные служебные поля сетевого пакета и посылает его получателю R1 (назовем его также "сервер"). В ответ на пришедший сетевой пакет P1 сервер R1 высылает клиенту S1 сетевой пакет Р2, содержащий установленные флаги АСК и SYN, а также служебные поля сетевого пакета в соответствии с протоколом TCP. После получения сетевого пакета Р2 клиент S1 в свою очередь должен выслать последнее подтверждение - новый сетевой пакет Р3 с установленным флагом АСК, после чего сеанс связи считается установленным и наступает этап собственно передачи данных (см. фиг.1). Если в течение заданного времени серверу от клиента не приходит пакет подтверждения, данные об устанавливаемом сеансе связи удаляются из памяти сервера.

В известных реализациях стека протоколов TCP/IP в случае, когда инициированных, но еще не подтвержденных сеансов связи становится больше, чем Z (Z=2, 3, 4...), сервер перестает принимать сетевые пакеты от новых клиентов, то есть происходит отказ в обслуживании клиентов [4].

Поскольку каждая вычислительная сеть имеет конечное и ограниченное количество каналов связи с другими вычислительными сетями, для защиты внутренней сети в известных способах на каналах связи с другими сетями устанавливается шлюз-компьютер с межсетевым экраном - программным обеспечением, предназначенным для фильтрации и блокирования нежелательных и вредоносных сетевых пакетов. Межсетевые экраны устанавливаются таким образом, чтобы иметь возможность обработки всех сетевых пакетов, проходящих внутрь сети и из нее.

В предлагаемом способе для защиты внутренней вычислительной сети от несанкционированного сканирования и выведения из строя сетевых служб используется следующий способ обработки сетевых пакетов на межсетевом экране.

При обнаружении межсетевым экраном сетевого пакета P1 с установленным номером инкапсулированного протокола, соответствующим протоколу TCP, анализируется адрес отправителя S1 и получателя R1. В случае, если получателем R1 является компьютер внутренней сети и сетевой пакет имеет установленный флаг SYN, обозначающий запрос на установление соединения, межсетевым экраном осуществляется посылка отправителю S1 сетевого пакета Р2 в соответствии с протоколом TCP и установленными флагами SYN и АСК, а также полем отправителя, равным адресу получателя R1 в пришедшем пакете P1, причем сам пришедший пакет P1 искомому получателю R1 не доставляется и блокируется.

В случае, если в ответ на сетевой пакет Р2, сформированный и посланный межсетевым экраном, приходит сетевой пакет Р3 с установленным номером инкапсулированного протокола, соответствующим протоколу TCP, причем в качестве флагов установлено только значение АСК, межсетевой экран осуществляет посылку получателю R1 сначала пакета P1 с установленным флагом SYN, дожидается его ответа в виде сетевого пакета Р4 с установленными флагами SYN и АСК, затем посылает ему только что пришедший пакет Р3 с установленным флагом АСК, после чего межсетевой экран обеспечивает беспрепятственную пересылку сетевых пакетов, принадлежащих данному ТСР-сеансу связи (см. фиг.2).

Таким образом, в случае несанкционированного сканирования портов в защищаемой внутренней сети путем посылки множества пакетов, сформированных в соответствии с протоколом TCP и с установленным флагом SYN, злоумышленник на все пакеты сканирования будет получать ответ, сформированный межсетевым экраном, а не требуемым получателем. В результате действия данного способа для злоумышленника все сканируемые им порты и сетевые службы будут считаться открытыми, вне зависимости от их состояния на компьютерах внутренней сети, что делает бессмысленным несанкционированное сканирование.

В случае, если злоумышленник пытается начать атаку на отказ в обслуживании какой-либо сетевой службы путем посылки большого количества сетевых пакетов в соответствии с протоколом TCP и установленным флагом SYN на порт этой службы, как будто бы он инициирует сеанс связи по протоколу TCP с этой службой, межсетевой экран будет отвечать на такие псевдозапросы самостоятельно, ограждая сетевую службу от излишней загрузки злонамеренными сетевыми пакетами. Это приводит к тому, что служба работает в штатном режиме, а атаку на отказ в обслуживании какой-либо сетевой службы злоумышленнику провести принципиально невозможно.

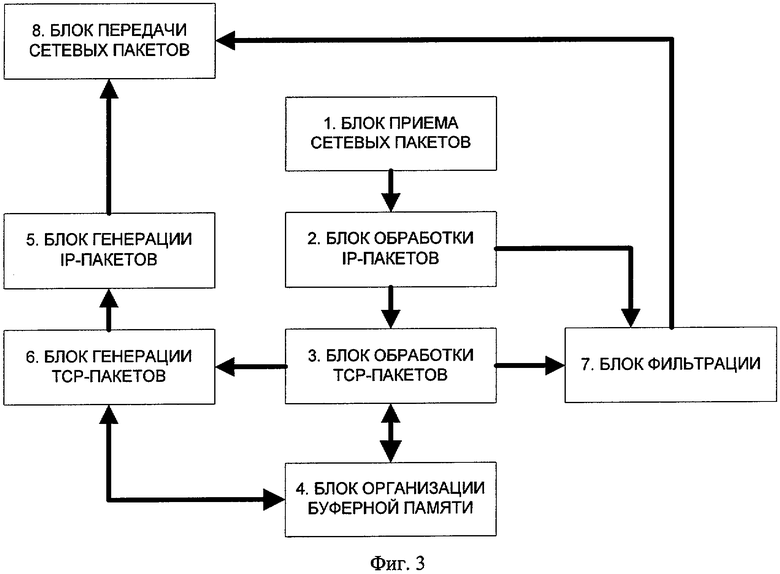

Изобретение поясняется фиг.3, на которой представлена блок-схема устройства для реализации способа в виде межсетевого экрана с помощью ПЭВМ или вычислительного устройства.

Устройство для реализации способа состоит из блока 1 приема сетевых пакетов; операционного блока 2, реализующего обработку сетевых пакетов до уровня по протоколу IP включительно; операционного блока 3 обработки сетевых пакетов по протоколу TCP; блока 4 организации буферной памяти; операционного блока 5, реализующего генерацию сетевых пакетов по протоколу IP и заданным характеристикам; операционного блока 6, реализующего генерацию сетевых пакетов по протоколу TCP; операционного блока 7, реализующего выборку и уничтожение сетевых пакетов по заданным правилам; блока 8 передачи сетевых пакетов в компьютерную сеть.

Согласно предлагаемому способу устройство работает следующим образом. Из многофункционального блока 1 (в IBM PC совместимых компьютерах им может быть, например, сетевая PCI-карта [7]) в устройство поступают сетевые пакеты канального уровня (например, по протоколу Ethernet), переданные от других компьютеров и маршрутизационного оборудования.

Далее сетевые пакеты поступают на вход блока 2, где из них извлекается служебная информация и сетевой пакет по протоколу IP. Его содержимое также обрабатывается в блоке 2, и если внутри сетевого пакета по протоколу IP инкапсулирован сетевой пакет по протоколу TCP, сетевой пакет по протоколу TCP извлекается и передается в блок 3, иначе сетевой пакет по протоколу IP передается в блок 7.

Поступив в операционный блок 3, сетевой пакет анализируется на наличие флагов установки сеанса связи согласно заявляемому способу. Для этого осуществляется посылка запроса (в виде совокупности значений полей отправителя, получателя и номеров портов приема и передачи сетевого пакета, а также данных всего сетевого пакета) в блок 4 на наличие сетевых пакетов с такими же получателями и отправителями, что и у обрабатываемого сетевого пакета. В случае, если таковых не обнаружено (блок 4 возвращает нулевое значение в ответ на запрос), осуществляется проверка установленных флагов сетевого пакета. Если установлены какие-либо другие флаги, кроме SYN, сетевой пакет передается блоку 7, иначе сетевой пакет передается блоку 6. В случае, если блок 4 вернул ненулевое значение и в сетевом пакете установлен флаг АСК, сетевой пакет помещается последовательно в блок 7 и затем в блок 6.

Блок 4 обрабатывает поступающие запросы в виде совокупности значений полей отправителя, получателя и номеров портов приема и передачи сетевого пакета, осуществляет поиск в буферной памяти, размещенной в блоке 4, сетевых пакетов с такими значениями и возвращает количество найденных сетевых пакетов и данные всех найденных сетевых пакетов. Если сетевых пакетов с такими характеристиками не найдено, блок 4 запоминает поступившую совокупность значений и данные сетевого пакета, а затем возвращает нулевое значение.

Блок 5 получает сетевые пакеты из блока 6, дополняет их служебными заголовками по протоколу IP, проводит соответствующие протоколу IP процедуры и передает сетевой пакет в блок 8 (в IBM PC совместимых компьютерах им также может быть сетевая PCI-карта [7]) для отправки получателю.

Блок 6 получает на вход сетевые пакеты из блока 3. Если поступивший сетевой пакет имеет установленный флаг SYN, блок 6 составляет сетевой пакет согласно заявленному способу, меняя местами значения получателя и отправителя исходного сетевого пакета, устанавливая флаги SYN и АСК, а также совершая необходимые действия в соответствии с протоколом TCP. Если же поступивший сетевой пакет имеет установленный флаг АСК, блок 6 составляет запрос к блоку 4, получает данные всех сетевых пакетов и передает их в блок 5. После проведения одной из этих процедур сетевой пакет передается в блок 5.

Блок 7 осуществляет проверку поступившего пакета по протоколу TCP или по протоколу IP на предмет совпадения значений служебных полей с определенными разрешенными значениями. Если сетевой пакет поступил из блока 3 и имеет установленный флаг АСК, блок 7 запоминает значения сетевого пакета и применяет их для дальнейшей проверки. При достаточном совпадении с проверяемыми значениями сетевой пакет (см. например, программную реализацию блока фильтрации [8]) поступает в блок 8 и пересылается получателю, иначе сетевой пакет уничтожается.

Таким образом, в данном способе повышается защищенность внутренней вычислительной сети от несанкционированного сканирования защищаемой сети злоумышленниками и от распределенных атак на отказ в обслуживании сетевых служб, чем достигается поставленный технический результат.

Перечень фигур

Фиг.1 - Стандартная схема установления сеанса связи согласно протоколу TCP.

Фиг.2 - Схема установления сеанса связи согласно данному способу.

Фиг.3 - Блок-схема устройства, реализующего данный способ.

Источники информации

1. Barrett J.G. Public network access server having a user-configurable firewall. Патент США №6832321, кл. G06F 011/30, G06F 012/14, H04L 009/00, H04L 009/32.

2. Campbell W.A. Method and system for detecting intrusion into and misuse of a data processing system. Патент США №6839850, кл. G06F 011/30, G06F 015/173, G06F 015/16.

3. Купреенко С. В., Заборовский B.C., Шеманин Ю.А. Вычислительная сеть с межсетевым экраном и межсетевой экран. Патент РФ №2214623, кл. G06F 15/163, 15/173 - прототип.

4. Олифер В., Олифер Н. Новые технологии и оборудование IP-сетей. СПб.: БХВ, 2000 - 512 с.

5. Семенов Ю.А. Протоколы и ресурсы Интернет. М.: Радио и связь, 1996 - 320 с.

6. Transmission Control Protocol, Request for comments, RFC793.

7. Мюллер С. Модернизация и ремонт ПК. М.: Вильямс, 2004 г. - 1344 стр.

8. Медведовский И.Д., Семьянов Б.В., Леонов Д.Г., Лукацкий А.В. Атака из Internet. М.: Солон-Р, 2002. - 368 с.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ защиты вычислительной сети от несанкционированного сканирования и блокирования сетевых служб | 2017 |

|

RU2648949C1 |

| СПОСОБ ОБРАБОТКИ ДЕЙТАГРАММ СЕТЕВОГО ТРАФИКА ДЛЯ РАЗГРАНИЧЕНИЯ ДОСТУПА К ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫМ РЕСУРСАМ КОМПЬЮТЕРНЫХ СЕТЕЙ | 2006 |

|

RU2314562C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2696330C1 |

| СПОСОБ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК В ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННОЙ СЕТИ | 2013 |

|

RU2531878C1 |

| Способ защиты информационно-телекоммуникационной сети от пассивных компьютерных атак | 2016 |

|

RU2642403C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2010 |

|

RU2422892C1 |

| СПОСОБ ЗАЩИТЫ КОМПЬЮТЕРНЫХ СЕТЕЙ ОТ НЕСАНКЦИОНИРОВАННОГО СКАНИРОВАНИЯ И БЛОКИРОВАНИЯ СЕТЕВЫХ СЛУЖБ (ВАРИАНТЫ) | 2011 |

|

RU2469390C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2017 |

|

RU2649789C1 |

| Способ работы межсетевого экрана | 2017 |

|

RU2667805C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2019 |

|

RU2726900C1 |

Изобретение относится к области способов и устройств для обеспечения защиты информации и может быть использовано для защиты вычислительных сетей от несанкционированного проникновения и доступа к конфиденциальной информации. Техническим результатом является создание механизма обнаружения несанкционированного сканирования защищаемой сети злоумышленниками и предотвращения распределенных атак на отказ в обслуживании сетевых служб защищаемой сети, уменьшение энергетических затрат на защиту, обработку, передачу и хранение конфиденциальной информации. Указанный результат достигается за счет того, что способ основан на обработке сетевых пакетов, при которой межсетевой экран изначально блокирует сетевые пакеты, инициирующие новые сеансы связи с защищаемой сетью, обрабатывая их самостоятельно, а в случае корректности запросов проводит принудительное установление сеанса связи отправителя сетевых пакетов с их получателем и осуществляет прозрачную ретрансляцию корректных пакетов. 3 ил.

Способ защиты вычислительных сетей от несанкционированного сканирования и блокирования сетевых служб, заключающийся в том, что для защиты вычислительных сетей используют шлюз-компьютер с межсетевым экраном, устанавливаемый на каналах связи защищаемой сети с другими сетями, с помощью которого при обнаружении сетевого пакета P1 с установленным номером инкапсулированного протокола, соответствующим номеру протокола TCP, анализируют адрес отправителя S1 и получателя R1 сетевого пакета P1, отличающийся тем, что в случае, когда получателем R1 сетевого пакета P1 является компьютер защищаемой сети, а сетевой пакет P1 имеет установленный флаг SYN, обозначающий запрос на установление сеанса надежной связи, посредством межсетевого экрана посылают отправителю S1 сетевой пакет Р2, сформированный в соответствии с протоколом TCP, установленными флагами SYN и АСК, а также значением поля отправителя равным R1, при этом сетевой пакет Р1 получателю R1 и блокируют до тех пор, пока не будет получен подтверждающий сетевой пакет Р3 с установленным номером инкапсулированного протокола, соответствующим номеру протокола TCP и флагом АСК, при этом заблокированные сетевые пакеты помещают в циклический буфер и при его полном заполнении сетевые пакеты, обнаруженные ранее, перезаписывают сетевыми пакетами, обнаруженными позднее, в случае обнаружения более N (N=1, 2, 3,...) сетевых пакетов с одинаковым значением поля отправителя Sx, установленным номером инкапсулированного протокола, соответствующим номеру протокола TCP и флагом SYN, и отсутствии подтверждающих сетевых пакетов с установленным номером инкапсулированного протокола, соответствующим номеру протокола TCP и флагом АСК, межсетевым экраном блокируют сетевые пакеты со значением поля отправителя, равным Sx, и установленным флагом SYN.

| ВЫЧИСЛИТЕЛЬНАЯ СЕТЬ С МЕЖСЕТЕВЫМ ЭКРАНОМ И МЕЖСЕТЕВОЙ ЭКРАН | 2000 |

|

RU2214623C2 |

| Руководство по технологиям объединенных сетей, 3-е издание | |||

| - М.: Издательский дом «Вильямс», 2002 | |||

| СПОСОБ ОБНАРУЖЕНИЯ УДАЛЕННЫХ АТАК В КОМПЬЮТЕРНОЙ СЕТИ | 2000 |

|

RU2179738C2 |

| US 5898830 A, 27.04.1999. | |||

Авторы

Даты

2007-08-10—Публикация

2005-03-18—Подача