Изобретение относится к компьютерной безопасности, а именно к DCAP-решению (data-centric audit and protection), и может быть использовано в части защиты от несанкционированного доступа к информации, обрабатываемой и хранимой в информационно-вычислительных системах различного назначения.

Уровень техники

Практически в любой корпоративной сети есть файловые хранилища, порталы SharePoint, почтовые серверы, облачные хранилища, NAS-системы, базы знаний (Confluence), в которых находится множество различных документов, в том числе и с конфиденциальной информацией. Управление такими массивами данных вызывает затруднения. Зачастую руководители бизнес-подразделений, а также ИТ- и ИБ-специалисты затрудняются ответить на вопросы о том, в каких хранилищах какая информация размещена, кто является владельцем документов, кто и как их использует. Неэффективное управление информацией ведет к увеличению рисков для бизнеса.

Для решения таких проблем на рынке стали появляться специализированные комплексы для управления доступом к неструктурированным данным - DCAP (Data-Centric Audit and Protection) (Обзор рынка систем управления доступом к неструктурированным данным (DCAP) // Источник: https://www.anti-malware.ru/analytics/Market_Analysis/Data-Centric-Audit-and-Protection-2023).

Кроме того, федеральный закон №152-ФЗ напрямую требует от операторов внедрения инструментов для защиты персональных данных, что невозможно без DCAP-систем.

На сегодняшний день из уровня техники известны различные способы и системы защиты персональных данных - так из патента на изобретение РФ №2630163 (опубликовано 05.09.2017, МПК G06F 12/14) известен способ контроля доступа к файлам, заключающийся в предварительном (на этапе получения доступа к операционной системе пользователем, после его идентификации) формировании списков файлов, с которыми пользователю разрешено проводить различные действия. При этом для каждого действия формируются свои списки, которые после входа пользователя помещаются в оперативную память, в область, недоступную для несанкционированного доступа.

Недостатком данного изобретения является его ресурсоемкость, что снижает быстродействие информационно-вычислительной системы в целом, поскольку в данном способе для хранения списка файлов задействована непосредственно оперативная память, что при большом объеме анализируемых файлов увеличивает время их обработки.

Из US7606801B2 (опубликовано 2009.10.20, МПК G06F 17/30; G05B 19/042) известны метод и система для определения и создания автоматической политики безопасности файлов и полуавтоматического метода управления контролем доступа к файлам в организациях с несколькими различными моделями контроля доступа и несколькими различными протоколами файловых серверов, более известная как система Varonis DatAdvantage.

Система отслеживает доступ к элементам хранения в сети.

Записанный трафик данных анализируется для оценки одновременных групп доступа к данным и групп пользователей, которые отражают реальную организационную структуру. Затем изученная структура преобразуется в динамическую политику безопасности файлов, которая постоянно адаптируется к организационным изменениям с течением времени. Система предоставляет интерфейс помощи в принятии решений для интерактивного управления контролем доступа к файлам и для отслеживания подозрительного поведения пользователя. Данная система является наиболее близким аналогом заявленного изобретения и выбрана в качестве прототипа.

Недостатком данной системы является заложенный принцип переназначения списка контроля доступа ACL (Access Control List). Список контроля доступа ACL определяет, каким пользователям или системным процессам предоставляется доступ к объектам, а также какие операции разрешены для данных объектов. Изменение атрибутов доступа ACL файлов и папок в файловой системе не решает задачу контентного разграничения прав доступа в реальном времени. Более того, ACL может меняться повторно пользователем.

Раскрытие сущности изобретения

Настоящее изобретение направлено на достижение технического результата, заключающегося в повышении защищенности конфиденциальных файлов от нерегламентированного доступа, разглашения или утечки.

Заявленный технический результат обеспечивает система перехвата файловых потоков, содержащая как минимум один ПК пользователя с установленным агентом и локальное хранилище файлов, рабочее место администратора ИБ и сервер, предназначенный для обработки отслеживаемой информации, и записи данных в СУБД, а также для настройки правил классификации файлов, отличающаяся тем, что агент включает в себя набор функциональных модулей Controller, Shield и Auditor, являющиеся драйверами режима ядра и предназначенные для журналирования файловых операций, отслеживания изменений на дисках, а также для контроля за использованием файлов с метками, и модули Classificator и Minisearch, предназначенные для сканирования и классификации файлов.

Также заявленный технический результат обеспечивает способ перехвата файловых потоков, содержащий следующие этапы:

A) Создание администратором ИБ правил классификации, исключений и меток;

Б) Запись правил классификации, исключений и меток в реестр в файл конфигурации или на сервер;

B) Получение модулем Classificator набора правил классификации и исключений, а также соответствующую каждому правилу метку и сканирование файлов и папок на соответствующих дисках ПК пользователей и сетевых хранилищах на соответствие настроенным правилам классификации и исключений, а также сканирование файлов на контент с помощью алгоритма анализа данных, хранящихся в модуле MiniSearch;

Г) Присваивание блоков мета-информации с соответствующими метками файлам, попадающими под правила классификации с помощью модуля Auditor;

Д) С помощью модуля Classificator, взаимодействуя с модулем Auditor с помощью API ввода-вывода, отслеживание изменений на соответствующих дисках ПК пользователей и сетевых хранилищах, и реагирование на обнаруженные изменения, актуализируя блоки мета-информации в каждом новом или измененном файле;

Е) Перехват действия с файлом и блокировка доступа с помощью модуля Shield, если файл содержит запрещенную правилами классификации метку;

Е) Фиксация происходящего в файловых системах на всех дисках ПК пользователя, включая сетевое хранилище и формирование журнала событий, отправляемого на сервер.

Краткое описание чертежей

Заявляемое изобретение поясняется изображениями:

Фиг. 1 - архитектура системы перехвата файловых потоков;

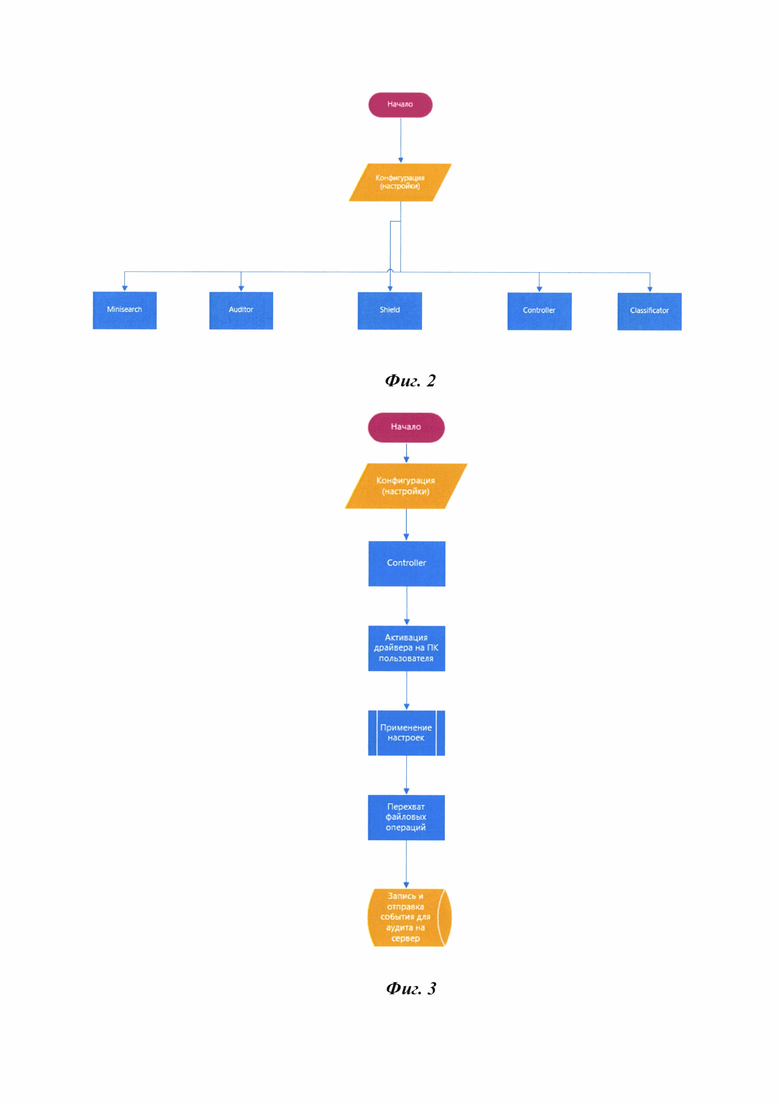

Фиг. 2 - блок-схема набора функциональных модулей;

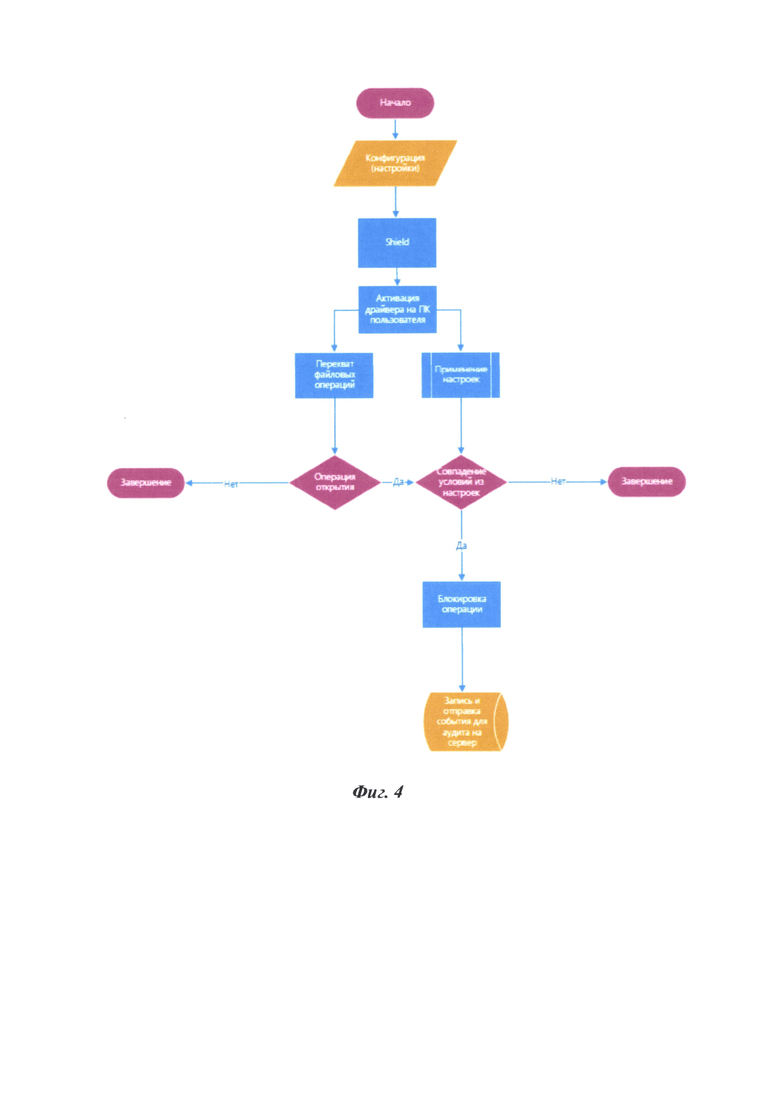

Фиг. 3 - блок-схема модуля Controller;

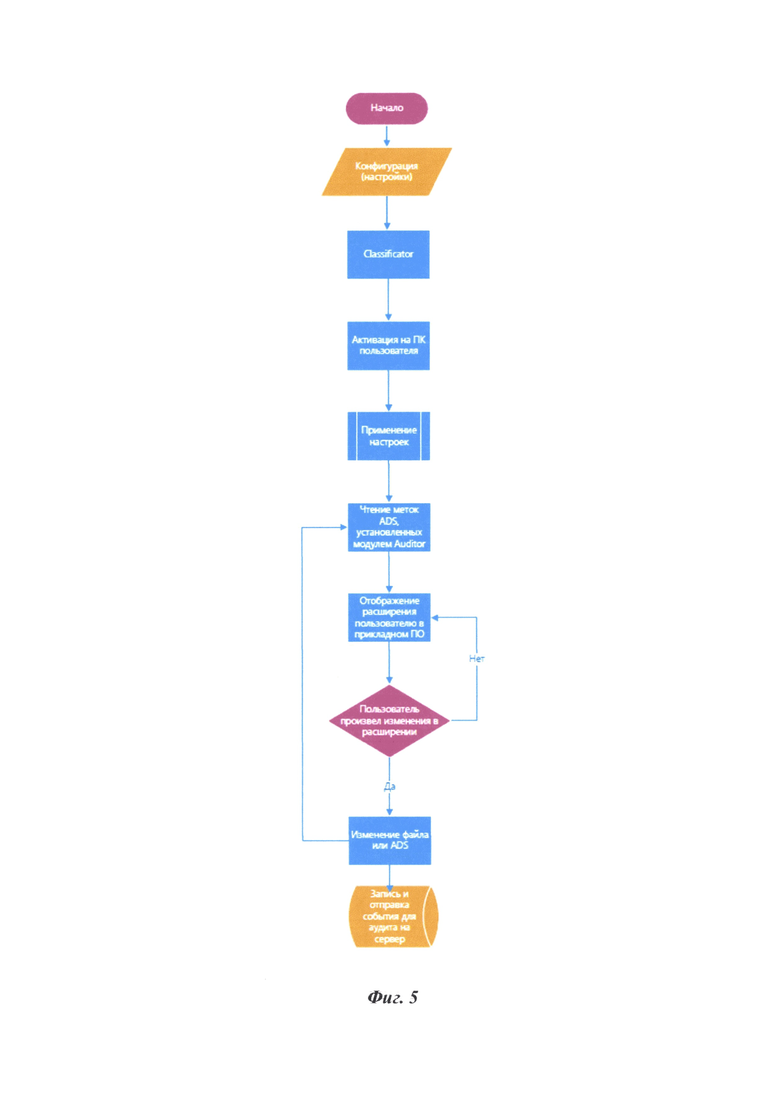

Фиг. 4 - блок-схема модуля Shield;

Фиг. 5 - блок-схема модуля Classificator;

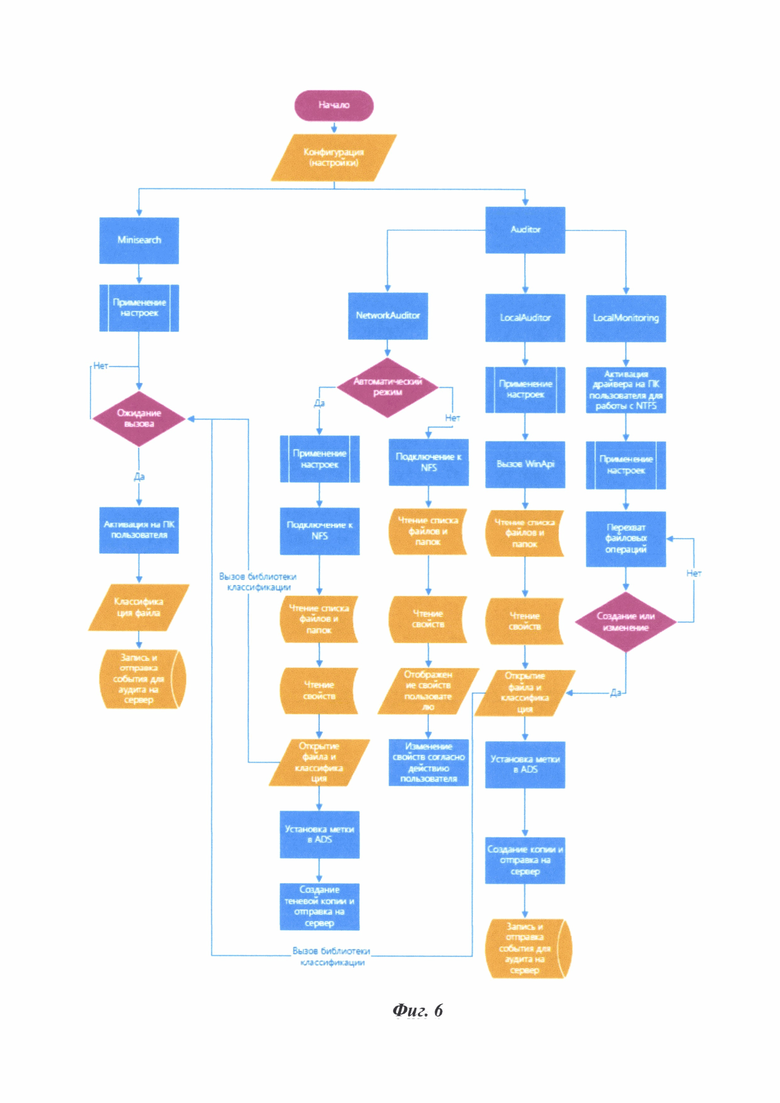

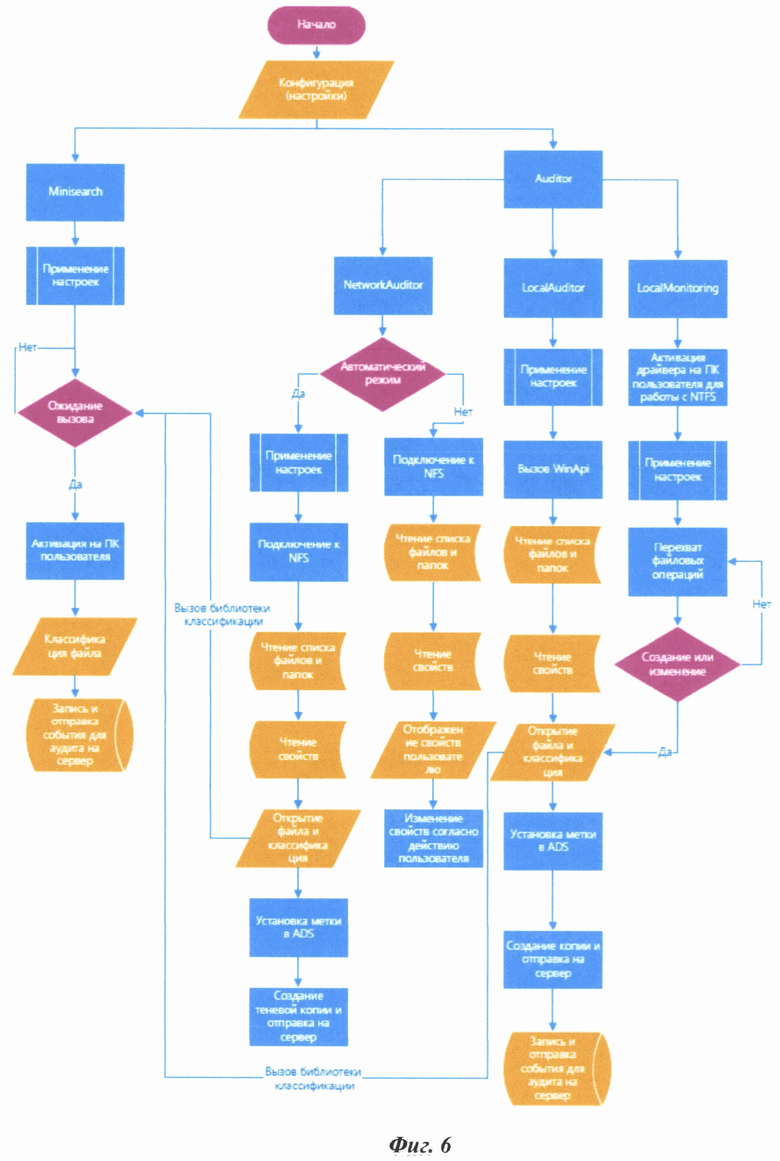

Фиг. 6 - блок-схемы модулей MiniSearch и Auditor.

Осуществление изобретения

Используемые термины в настоящем изобретении:

ADS - Альтернативный файловый поток данных. Метаданные, связанные с объектом файловой системы NTFS;

NTFS - файловая система для семейства операционных систем Windows, поддерживающая основной и альтернативные файловые потоки;

NFS - сетевая файловая система.

NFS обеспечивает пользователям доступ к файлам, расположенным на удаленных компьютерах, и позволяет работать с этими файлами точно так же, как и с локальными;

GUID - статистически уникальный 128 - битный идентификатор;

WinAPI - набор способов и правил, по которым различные программы общаются между собой и обмениваются данными;

ПК - персональный компьютер;

Агенты - службы, устанавливаемые на компьютеры сети для сканирования файлов;

ИБ - информационная безопасность;

СУБД - система управления базами данных;

Расширение - плагин для стороннего системного программного обеспечения, наделяющий его дополнительными функциями;

ПО - программное обеспечение.

Данное изобретение представляет из себя реализацию системного драйвера файловой системы, который встраивается в файловые потоки и может работать как в активном, так и в пассивном режимах. Оба режима могут работать одновременно. Драйвер файловой системы дополнен функциями, позволяющий проводить весь цикл, необходимый для защиты информации: поиск новых файлов и изменений уже проверенных файлов; категоризация файлов по контентным и контекстным критериям (алгоритмы анализа в драйвер файловой системы не входят); установка метки конфиденциальности (согласно сработавшим алгоритмам анализа, либо пользователем самостоятельно) непосредственно в документ либо в файловый поток.

На Фиг. 1 представлена архитектура системы перехвата файловых потоков. На ПК пользователей устанавливаются агенты. Создаются правила классификации, на основании которых осуществляется сканирование файлов. На основании заданных правил классификации находятся в общем документообороте файлы, которые содержат критичную информацию, после чего каждому файлу присваивается метка определенного типа: персональные данные, коммерческая тайна, номера кредитных карт и т.д. Настраиваются правила контроля операций с файлами, хранящимися на серверах и в общих сетевых папках (сетевом хранилище) корпоративной сети, на основании которых блокируется нежелательная активность с файлами в любом произвольном приложении.

Агенты по заданным правилам осуществляют необходимые действия (теневая копия критичных файлов \аудит операций; сжатие и нормализация данных; сохранение теневой копии файла в локальное хранилище (директория произвольная)) и передают собранные данные на сервер. Агенты могут устанавливаться как на ПК пользователей, так и на файловые сервера.

История редакций теневых копий критичных файлов, в свою очередь, найденных на ПК пользователей, сервере или в сетевом хранилище, сохраняются в СУБД (MS SQL/PostgreSQL). Архив критичных данных помогает в расследованиях инцидентов и гарантирует восстановление потерянной информации.

Сервер записывает собранную агентами информацию в СУБД (MS SQL/PostgreSQL), а сами файлы - в локальное хранилище. Также сервер предназначен для установки агентов на ПК пользователей или на файловые сервера, обработки отслеживаемой информации. Сервер позволяет подключить/отключить агенты, выбор ПК пользователей и отдельных папок на них и производить настройку правил классификации.

Для просмотра дерева контролируемых директорий/файлов и операций с файлами используется рабочее место администратора ИБ. Относительно файловых операций посредством рабочего места администратора ИБ могут быть осуществлены:

• Настройка списка политик безопасности для поиска критичной информации в документах, в том числе: поиск по атрибутам файлов: дата, размер, имя файла, пользователь домена и другие формальные признаки; сложные запросы - комбинирование нескольких простых запросов;

• Настройка списков исключений пользователей ("белые" и "черные" списки);

• Поиск нарушений политик ИБ в новых данных согласно настроенному расписанию.

• Автоматическая генерация инцидентов - фактов нарушения принятых политик безопасности.

• Отправка сотруднику службы ИБ уведомлений при обнаружении нарушений политик безопасности.

Изобретение позволяет не только категорировать данные по типам, но и разграничивать доступ пользователей к таким типам. Пользователь без соответствующего разрешения не сможет работать с файлом. Доступно разграничение доступа по:

• Приложениям и процессам;

• Типам файлов согласно их сигнатурам или расширениям;

• Меткам (категориям файла на базе его контента);

• Пользователям и их группам;

• ПК.

Как показано на Фиг. 2, агент содержит набор функциональных модулей: Controller, Shield, Classificator, Minisearch и Auditor. Блоки "Начало" и "Конфигурация (настройки)", используемые в блок-схеме на Фиг. 2 и которые будут изображены далее на соответствующих фигурах настоящего изобретения означают следующее: "Начало" - запуск системы, "Конфигурация (настройки)" - это могут быть правила классификации, фильтры, "белые" и "черные" списки, ограничения по аппаратным ресурсам, которые может потреблять агент и т.д. Конфигурация записывается в реестр или на сервер, после чего каждый модуль обращается к своей части конфигурационного файла и применяет соответствующую конфигурацию (блок "Применение настроек" в последующих блок-схемах настоящего изобретения).

Модули Controller, Shield и Auditor являются фильтрующими драйверами режима ядра (мини-фильтры). Данный драйверы предназначены для журналирования файловых операций, отслеживания изменений на дисках (в том числе сетевых), а также для контроля за использованием файлов с метками.

Модуль Controller - ведет журнал файловых операций, фиксируя все происходящее на всех доступных локальных и сетевых дисках. По результатам своей работы формирует подробный журнал, отправляемый на сервер. Блок-схема работы данного модуля изображена на Фиг. 3.

1. Активация драйвера на ПК пользователя;

2. Применение настроек (исключения, фильтры);

3. Перехват файловых операций;

4. Запись и отправка события для аудита на сервер.

Модуль Shield - блокирует открытие файлов с метками, доступ к которым запрещен правилами классификации, тем самым предотвращая потенциальную утечку данных. Блок-схема работы данного модуля изображена на Фиг. 4.

1. Активация драйвера на ПК пользователя;

2. Применение настроек (исключения, фильтры);

3. Перехват файловых операций открытия;

4. Сравнение параметров (имя файла, расширение, пользователь, процесс) и их комбинаций с условиями из настроек;

5. При совпадении параметров и условий - блокировка операции открытия;

6. Запись и отправка события для аудита на сервер.

Модуль Auditor - отслеживает изменения в файловых системах (появление, удаление, перемещение, переименование, смена разрешений/владельца и т.д.) и сообщает об этом в модуль Classificator, поддерживая классификацию файлов в актуальном состоянии. Модуль Auditor делится на три подсистемы NetworkAuditor, LocalAuditor и LocalMonitoring. Блок-схемы работы модуля MiniSearch и модуля Auditor изображены на Фиг. 6.

Работа подсистемы NetworkAuditor (автоматический режим работы):

1. Применение настроек;

2. Подключение к настроенным директориям NFS с введенными администратором ИБ учетными данными;

3. Чтение списка объектов файловой системы (папки, подпапки и файлы);

4. Чтение свойств объектов файловой системы (права доступа, дата создания, владелец и проч.);

5. Обращение к объектам файловой системы (чтение) для автоматизированной классификации;

6. Установка метки на файл посредством ADS;

7. Создание теневой копии фала и отправка на сервер.

8. В случае ручного изменения доступа к объекту администратором ИБ посредством GUI модуля - изменение ACL на исходном файле или папке.

Работа подсистемы LocalAuditor:

1. Применение настроек;

2. Вызов WinAPI для работы с локальной файловой системой ПК;

3. Чтение списка объектов файловой системы (папки, подпапки и файлы);

4. Чтение списка свойств объектов файловой системы (права доступа, дата создания, владелец и проч.), сохранение в СУБД.

5. Обращение к объектам файловой системы (чтение) для автоматизированной классификации, сохранение в СУБД результатов классификации.

6. Установка метки на файл посредством ADS;

7. Создание теневой копии фала и отправка на сервер.

8. Запись и отправка события для аудита на сервер.

Работа подсистемы LocalMonitoring:

1. Запуск драйвера для работы с NTFS;

2. Применение настроек;

3. Отслеживание файловых операций (создания или изменения);

4. При выявлении операции - запуск цикла обращения к файловой системе (чтение) для автоматизированной классификации, сохранение в локальную БД результатов категоризации, с последующей классификацией (включая повторную классификацию уже классифицированных файлов, т.к. они были изменены);

5. Установка метки на файл посредством ADS;

6. Создание теневой копии фала и отправка на сервер.

7. Запись и отправка события для аудита на сервер.

Модуль Classificator является набором исполняемых файлов, инициализирующих встройку и запуск расширений для отдельного прикладного и системного ПО (интерфейс Windows, Outlook, MS Office, AutoCAD), предназначенный для классификации файлов пользователями посредством действий с интерфейсом расширения ПО (выбор нужной пиктограммы, группы, соответствующей контенту файла). Также модуль Classificator с помощью драйвера режима ядра производит мониторинг в реальном времени всех жестких дисков ПК пользователя и сетевого хранилища, отслеживая появление, изменение, переименование, перемещение файлов и другие операции. По результатам этого мониторинга метки сразу же актуализируются. Например, измененный файл классифицируется повторно, в результате чего метки, установленные на нем ранее, могут быть сняты, дополнены или замещены другими.

Блок-схема работы данного модуля изображена на Фиг. 5.

1. Активация драйвера на ПК пользователя;

2. Применение настроек (правил классификации файлов);

3. Чтение меток ADS, установленных модулем Auditor;

4. Запуск пользователем ПО, к которому есть расширение модуля Classificator (включая проводник Windows), графическое отображение расширения для ПО пользователю и действие пользователем с расширением для ПО посредством графического интерфейса расширения;

5. Изменение файла согласно настройкам и действиям пользователя в расширении (ватермарк, метка в ADS, добавление хидеров в документ, изменение XML для офисных документов);

6. Запись и отправка события для аудита на сервер.

Алгоритмы анализа данных хранятся и обрабатываются в модуле MiniSearch, а сам модуль вызывается как компонент при необходимости проверки файла на контент. MiniSearch является аналитическим компонентом, способным применять технологии словарей, регулярных выражений, цифровых отпечатков, OCR и другие контентно зависимые алгоритмы. Если файл попадает под одно или более правил классификации, ему назначаются соответствующие метки. Блок-схемы работы модуля MiniSearch и модуля Auditor изображены на Фиг. 6.

Каждому набору правил классификации соответствует определенная метка. Метка - это идентификатор в формате GUID. Метки хранятся в файлах вместе с остальной мета-информацией, такой как время последнего изменения, размер и хэш файла, имя пользователя и т.п. Весь блок с мета-информацией зашифрован, просмотреть или изменить ее обычными средствами невозможно. При изменении правила классификации меняется также и соответствующая метка. Логически мета-информация неотделима от самих файлов и переносится вместе с ними при копировании файлов на другой диск или носитель.

Данный способ перехвата файловых потоков можно разделить на следующие этапы:

A) Создание администратором ИБ правил классификации, исключений и меток;

Б) Запись правил классификации, исключений и меток в реестр в файл конфигурации или на сервер;

B) Получение модулем Classificator набора правил классификации и исключений, а также соответствующую каждому правилу метку и сканирование файлов и папок на соответствующих дисках ПК пользователей и сетевых хранилищах на соответствие настроенным правилам классификации и исключений, а также сканирование файлов на контент с помощью алгоритмы анализа данных, хранящихся в модуле MiniSearch;

Г) Присваивание блоков мета-информации с соответствующими метками файлам, попадающими под правила классификации с помощью модуля Auditor;

Д) С помощью модуля Classificator, взаимодействуя с модулем Auditor с помощью API ввода-вывода, отслеживание изменений на соответствующих дисках ПК пользователей и сетевых хранилищах и реагирование на обнаруженные изменения, актуализируя блоки мета-информации в каждом новом или измененном файле;

Е) Перехват действия с файлом и блокировка доступа с помощью модуля Shield, если файл содержит запрещенную правилами классификации метку;

Е) Фиксация происходящего в файловых системах на всех дисках ПК пользователя, включая сетевое хранилище и формирование журнала событий, отправляемого на сервер.

Настоящее техническое решение относится к области вычислительной техники. Технический результат заключается в повышении защищенности конфиденциальных файлов от нерегламентированного доступа, разглашения или утечки. Технический результат достигается за счёт того, что система перехвата файловых потоков, содержащая как минимум один ПК пользователя с установленным агентом и локальным хранилищем файлов, рабочее место администратора ИБ и сервер, отличающаяся тем, что агент включает в себя следующие модули: модуль ведения журнала файловых операций, фиксирующий все происходящее на всех доступных локальных и сетевых дисках, модуль блокировки открытия файлов с метками, доступ к которым запрещен правилами классификации, предотвращающий потенциальную утечку данных, модуль отслеживания изменения в файловых системах, при этом указанные модули являются драйверами режима ядра, предназначенными для журналирования файловых операций, отслеживания изменений на дисках, а также для контроля за использованием файлов с метками, модуль классификации файлов, предназначенный для классификации файлов на соответствие настроенным правилам классификации и исключений, а также для сканирования файлов на контент с помощью алгоритма анализа данных и модуль хранения и обработки анализа данных. 2 н. и 1 з.п. ф-лы, 6 ил.

1. Система перехвата файловых потоков, содержащая как минимум один ПК пользователя с установленным агентом и локальным хранилищем файлов, рабочее место администратора ИБ и сервер, предназначенный для обработки отслеживаемой информации и записи данных в СУБД, а также для настройки правил классификации файлов, отличающаяся тем, что агент включает в себя следующие модули:

модуль ведения журнала файловых операций, фиксирующий все происходящее на всех доступных локальных и сетевых дисках,

модуль блокировки открытия файлов с метками, доступ к которым запрещен правилами классификации, предотвращающий потенциальную утечку данных,

модуль отслеживания изменения в файловых системах, при этом указанные модули являются драйверами режима ядра, предназначенными для журналирования файловых операций, отслеживания изменений на дисках, а также для контроля за использованием файлов с метками,

модуль классификации файлов, предназначенный для классификации файлов на соответствие настроенным правилам классификации и исключений, а также для сканирования файлов на контент с помощью алгоритма анализа данных, и

модуль хранения и обработки анализа данных.

2. Система по п. 1, отличающаяся тем, что содержит корпоративную сеть с сетевым хранилищем.

3. Способ перехвата файловых потоков, реализуемый с помощью средств по п. 1 и содержащий следующие этапы:

а) создают администратором ИБ правила классификации, исключений и меток;

б) записывают правила классификации, исключений и меток в реестр в файл конфигурации или на сервер;

в) получают модулем классификации файлов набор правил классификации и исключений, а также соответствующую каждому правилу метку и осуществляют сканирование файлов и папок на соответствующих дисках ПК пользователей и сетевых хранилищах на соответствие настроенным правилам классификации и исключений, а также сканирование файлов на контент с помощью алгоритма анализа данных, хранящихся в модуле хранения и обработки анализа данных;

г) присваивают блоки метаинформации с соответствующими метками файлам, попадающим под правила классификации с помощью модуля отслеживания изменения в файловых системах;

д) взаимодействуют с модулем отслеживания изменения в файловых системах с помощью модуля классификации файлов через API ввода-вывода для отслеживания изменений на соответствующих дисках ПК пользователей и сетевых хранилищах и реагирование на обнаруженные изменения, актуализируя блоки мета-информации в каждом новом или измененном файле;

е) перехватывают действия с файлом и блокируют доступ с помощью модуля блокировки открытия файлов с метками, доступ к которым запрещен правилами классификации, предотвращающего потенциальную утечку данных, если файл содержит запрещенную правилами классификации метку;

ж) фиксируют происходящее в файловых системах на всех дисках ПК пользователя, включая сетевое хранилище и формирование журнала событий, отправляемого на сервер.

| Пломбировальные щипцы | 1923 |

|

SU2006A1 |

| US 9940336 B2, 10.04.2018 | |||

| US 6606685 B2, 12.08.2003 | |||

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| СПОСОБ КОНТРОЛЯ ДОСТУПА К ФАЙЛАМ | 2016 |

|

RU2630163C1 |

| RU 2017104135 A, 08.08.2018. | |||

Авторы

Даты

2024-04-01—Публикация

2023-07-27—Подача