ОБЛАСТЬ ТЕХНИКИ

[0001] Заявленное техническое решение в общем относится к области вычислительной техники, а в частности к автоматизированному способу и системе контроля доступа к конфиденциальной информации в операционной системе (ОС).

УРОВЕНЬ ТЕХНИКИ

[0002] Из уровня техники известен патент RU 2772073 С2 "СПОСОБ ПРЕДСТАВЛЕНИЯ ДОСТУПА К КРИПТОКОНТЕЙНЕРУ С ДАННЫМИ ПОЛЬЗОВАТЕЛЯ СРЕДСТВУ ОБРАБОТКИ". В данном решении описывается способ предоставления доступа к криптоконтейнеру с данными пользователя средству обработки, в котором: создают криптоконтейнер для данных пользователя, где: получают по меньшей мере один элемент данных пользователя; шифруют элемент данных ключом А; выдают права доступа к элементу данных пользователя для средства обработки; формируют в криптоконтейнере по меньшей мере одну структуру доступа для средства обработки, где: помещают в структуру доступа по меньшей мере один ключ А для доступа к элементу данных пользователя в соответствии с выданными для средства обработки на раннем этапе правами; получают ключ В; шифруют ключ А ключом В; получают ключ С, связанный со средством обработки; шифруют ключ В ключом С; предоставляют доступ средству обработки к криптоконтейнеру.

[0003] Недостатком известного решения в данной области техники является отсутствие универсальной классификационной метки обеспечивающей постоянное присутствие метки на всех связанных документах, независимо от их изменений и копирования. Это позволяет поддерживать соответствие классификации и уровня доступа ко всем связанным документам.

[0004] Еще одним недостатком известного решения в данной области техники является отсутствие низкоуровневого драйвера, который блокирует доступ неавторизованных пользователей или процессов к файлам, содержащим конфиденциальные данные, если права доступа не регламентированы политикой безопасности компании.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

[0005] В заявленном техническом решении предлагается новый подход к автоматизированному способу контроля доступа к конфиденциальной информации в операционной системе (ОС).

[0006] Техническим результатом, достигающимся при реализации заявленного решения, является повышение безопасности доступа к конфиденциальной информации в ОС.

[0007] Указанный технический результат достигаются благодаря осуществлению компьютерно-реализуемого способа контроля доступа к конфиденциальной информации в операционной системе (ОС), содержащего этапы, на которых:

- формируют защищенный файл, содержащий метку, определяющую политики доступа к файлу, причем метка представляет собой набор метаданных;

- принимают запрос на выполнение действия с защищенным файлом в файловой системе от приложения пользователя с помощью диспетчера ввода-вывода ОС;

- перехватывают упомянутый запрос, направленный диспетчеру ввода-вывода ОС, с помощью фильтрующего драйвера, и выполняют его обработку, в ходе которой: распознают и получают набор данных метки и выполняют сравнение политик доступа метки с данными приложения пользователя, при этом

если действие с файлом разрешено в ходе упомянутой проверки, то

осуществляют передачу управления от фильтрующего драйвера драйверу файловой системы;

выполняют обработку запроса с помощью драйвера файловой системы и выполняют действие, содержащееся в упомянутом запросе;

возвращают управление фильтрующему драйверу от драйвера файловой системы и сообщают ему о завершении обработки запроса драйвером файловой системы;

возвращают управление диспетчеру ввода-вывода ОС от фильтрующего драйвера;

если действие с файлом запрещено в ходе упомянутой проверки, то выполняется блокировка доступа к файлу, и возвращается управление диспетчеру ввода-вывода ОС от фильтрующего драйвера.

[0008] В одном из частных вариантов реализации способа действие с файлом представляет собой операцию чтения или записи файла.

[0009] В другом частном варианте реализации способа фильтрующий драйвер выполнен с возможностью фиксации создания по меньшей мере одного дочернего файла из обрабатываемого файла, содержащего метку.

[0010] В другом частном варианте реализации способа дочернему файлу с помощью фильтрующего драйвера присваивается метка, содержащая набор метаданных, идентичный набору метки родительского файла.

[0011] Кроме того, заявленный технический результат достигается за счет системы контроля доступа к конфиденциальной информации в ОС, содержащей по меньшей мере один процессор, связанный с по меньшей мере одной памятью, которая содержит машиночитаемые инструкции, которые при их выполнении процессором выполняют заявленный способ.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0012] Признаки и преимущества настоящего изобретения станут очевидными из приводимого ниже подробного описания изобретения и прилагаемых чертежей.

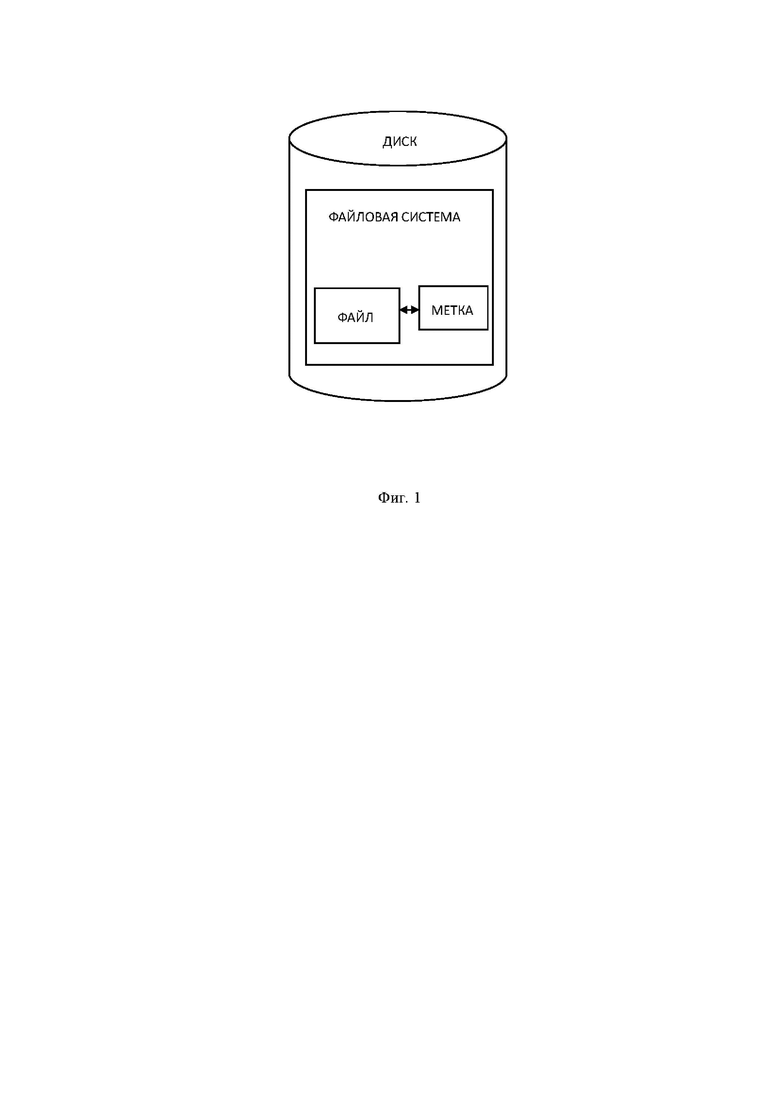

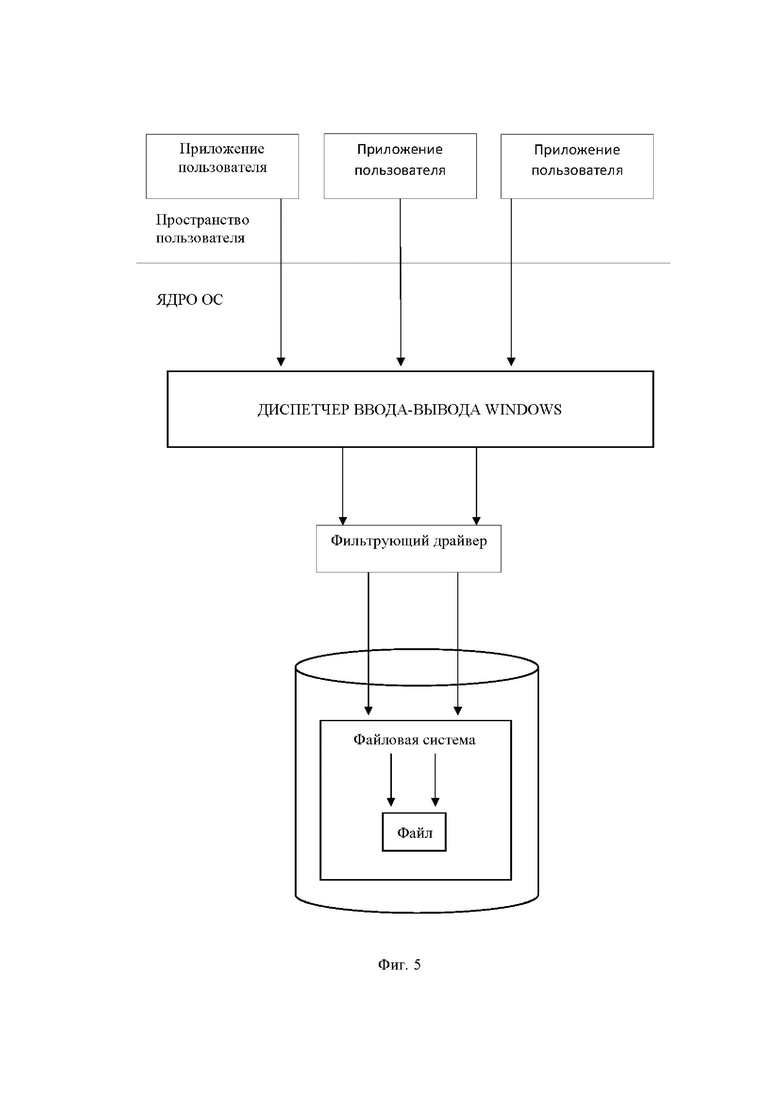

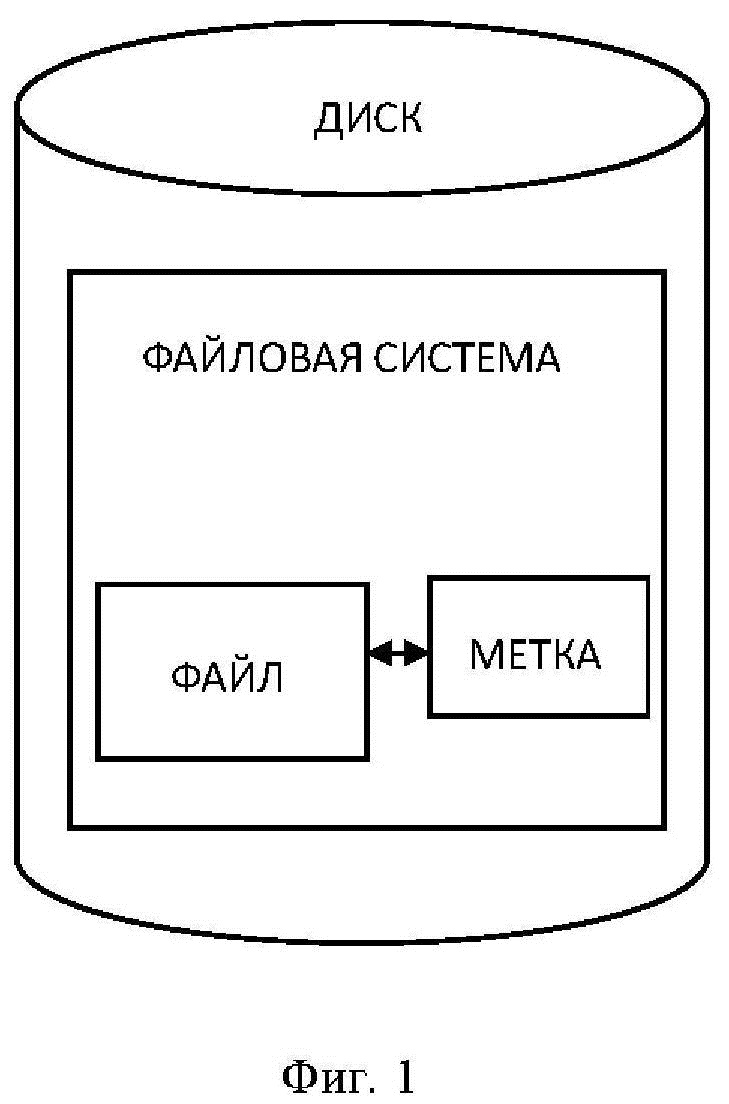

[0013] Фиг. 1 иллюстрирует пример структуры файловой системы в присутствии драйвера.

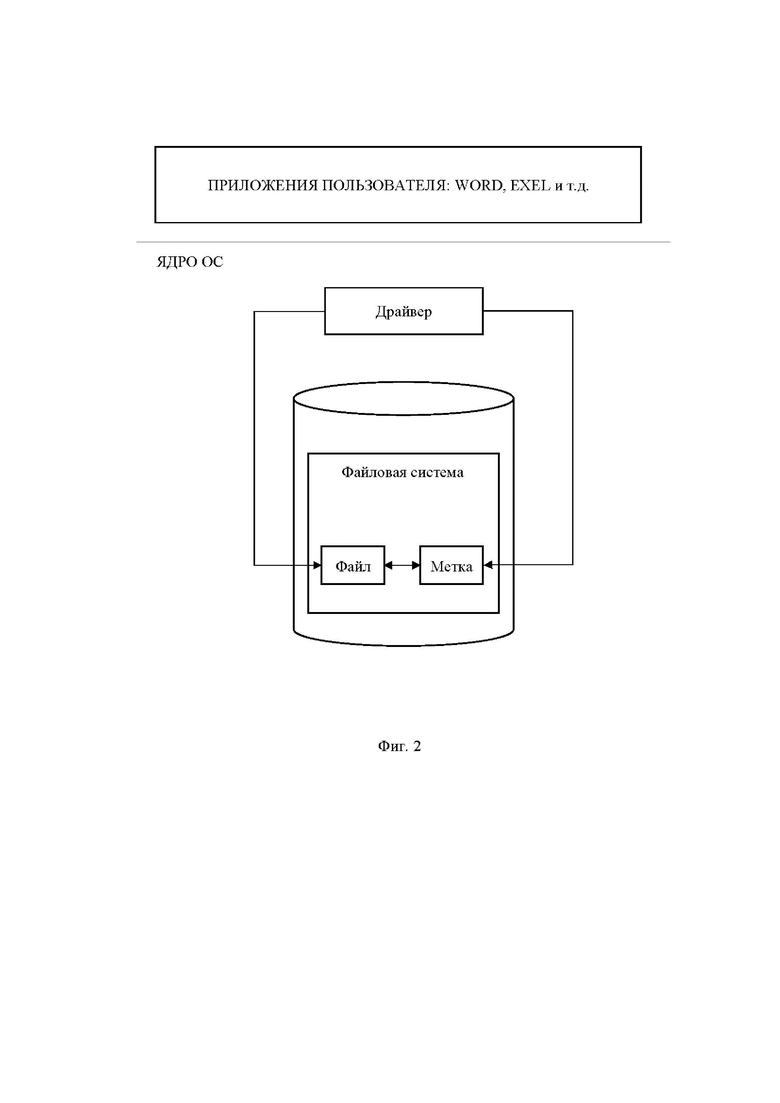

[0014] Фиг. 2 иллюстрирует область ядра операционной системы с установленным драйвером.

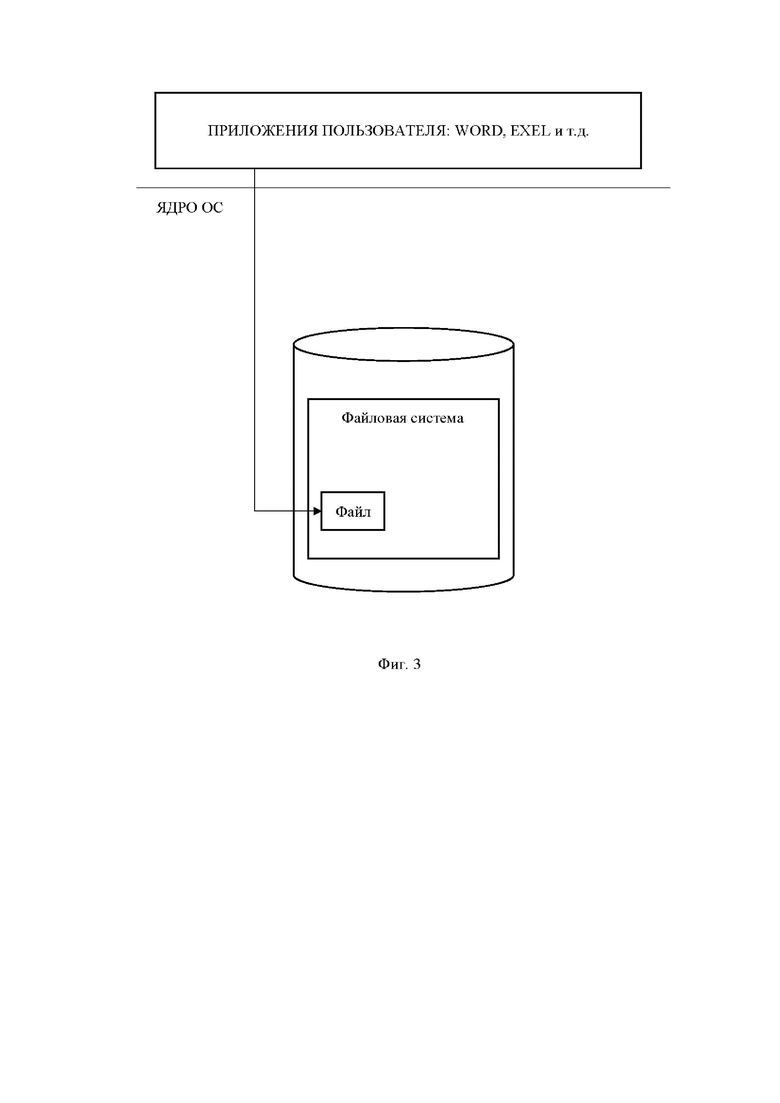

[0015] Фиг. 3 иллюстрирует область ядра операционной системы без драйвера.

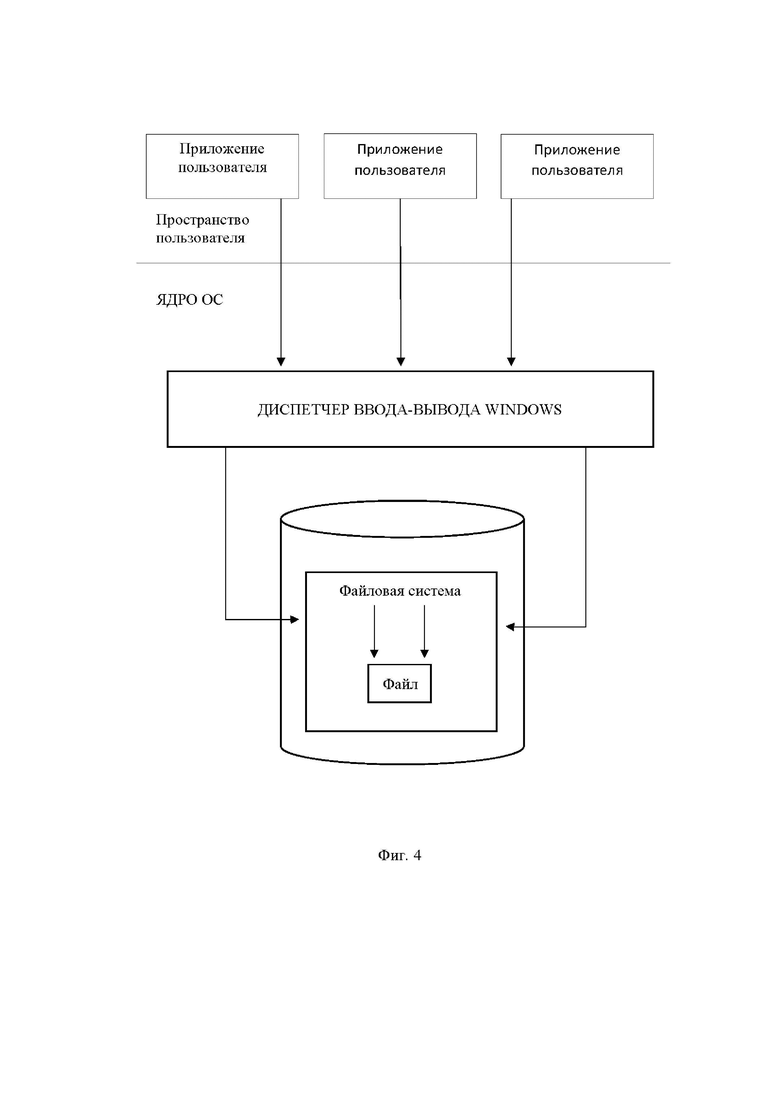

[0016] Фиг. 4 иллюстрирует жизненный цикл информации в операционной системе Windows.

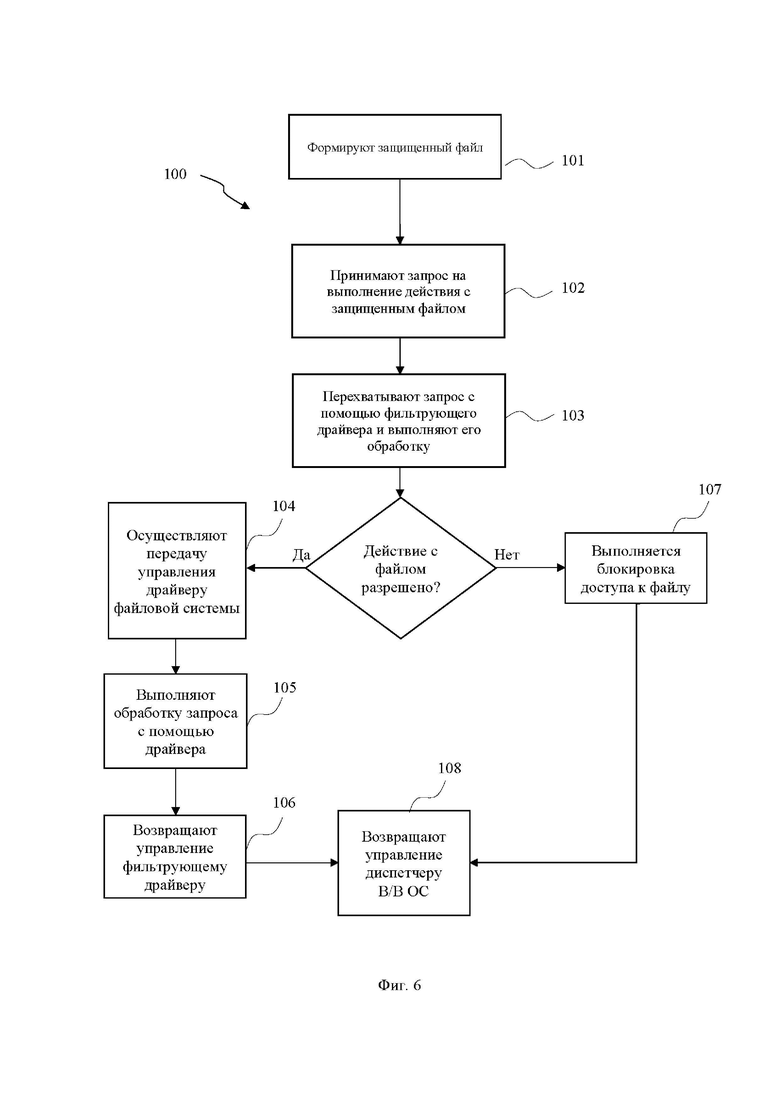

[0017] Фиг. 5 иллюстрирует жизненный цикл файла при реализации заявленного решения.

[0018] Фиг. 6 иллюстрирует блок-схему заявленного способа.

[0019] Фиг. 7 иллюстрирует пример общего вида вычислительной системы, которая обеспечивает реализацию заявленного способа.

ОСУЩЕСТВЛЕНИЕ ИЗОБРЕТЕНИЯ

[0020] Данное техническое решение может быть реализовано в виде вычислительной системы, например, в виде автоматизированной информационной системы (АИС), распределенной компьютерной системы, или машиночитаемого носителя, содержащего инструкции для выполнения вышеупомянутого способа с помощью вычислительных средств (например, процессора).

[0021] В основе защиты цифровой информации лежат метаданные. Любая информация не является только защищаемой или не защищаемой. Доступ к защищаемой информации может разделяться, основываясь на субъекте доступа, будь то лицо, или единица автоматизированной системы (процесс, поток, и т.д.). В зависимости от уровня привилегий того или иного субъекта доступ к защищаемому объекту может быть как полным, частичным, так и отсутствовать. Вся эта обозначенная информация, по контролю доступа к объекту, хранится в метаданных.

[0022] Любая информация в автоматизированных системах хранится в файлах, и за их размещение на носителе информации (диск, сетевой диск, сетевой путь, оптический диск и т.п.) отвечает файловая система. Средства передачи информации, а также средства обработки информации, в том числе только что упомянутых файлов, не являются средствами хранения, а значит сами метаданные не участвуют в этих процессах. Метаданные привязываются к файлу. В такой связке, метаданные описывают правила доступа к остальному файлу (т.е. к остальному содержимому, кроме самих метаданных). В таком контексте метаданные принято называть меткой. Доступ к метке запрещен всегда, кроме самого средства автоматизированного контроля доступа.

[0023] Поскольку средство контроля не является полноценным решением, т.е. является средством, дополняющим существующие средства операционных систем, способы размещения меток могут отличаться. Так как в разных семействах операционных систем, а также в разных версиях одного семейства могут быть разные средства самих файлов систем. В соответствие с этим на сегодняшний день можно выделить четыре способа привязки метки к защищаемому файлу:

1) привязка метки в виде отдельного потока к файлу. Например, файловая система NTFS семейства операционных систем Windows, несет в себе средства привязки именованного потока к именованному файлу. Такой подход наилучший с точки зрения производительности.

2) привязка метки в виде заголовка файла. Например, файловая система FAT не позволяет привязывать именованный поток к файлу, и с такой точки зрения данный метод является вынужденным. Такая привязка является неплохим компромиссом с точки зрения производительности, но с технической точки зрения, его реализация может быть затруднена из-за особенностей операционных систем, таких как кэширование файла, отображение его на память, и т.п. Данные механизмы потребуют виртуализации содержимого файла.

3) привязка метки в виде отдельного файла. Такой метод привязки не самый лучший с точки зрения производительности, но самый лучший с точки зрения совместимости, т.к. размещение данных в файле - основа любой файловой системы.

4) привязка метки в виде записи таблицы базы данных. Такой метод привязка худший с точки зрения производительности, но может оказаться предпочтительным, когда информация о защищаемых файлах должна быть сосредоточена в единственном месте.

[0024] Упомянутые способы привязки метки не реализованы ни в одной из существующих операционных систем, так же, как и сам контроль доступа к защищаемым данным. Операционные системы предоставляют только базовые средства хранения данных в виде файлов.

[0025] Учитывая технические средства существующих операционных систем, требуется дополнительный механизм, который будет отвечать за привязку метки, а также за контроль доступа к данным, которые описывает сама метка. Далее, будет представлена эта информация.

[0026] Контроль доступа и отражение информации в метке, технически выполняется в ядре операционной системы. Компонент ядра, отвечающий за обозначенную деятельность, называется драйвером. В основе драйвера лежит отслеживание и перехват запросов к файловым системам, как к локальным, так и к сетевым.

[0027] На Фиг. 1 представлена более подробная структура файловой системы в присутствии драйвера. Для простоты пример приведен, основываясь на предположении что файл располагается на диске. Дисковое пространство распределяется файловой системой самой операционной системы. Файл выделяется файловой системой. Так же, как и метка.

Последняя не создается и не выделяется сама по себе, а только при запросах со стороны драйвера.

[0028] На Фиг. 2 представлены уже ранее упомянутые файл, метка и драйвер. Также, обозначена область ядра операционной системы. Данная среда является привилегированной сама по себе. Все запросы доступа к файлам от приложений пользователя перехватываются драйвером, т.е. в обычном случае запросы к файлам будут выполняться напрямую, как это представлено на Фиг. 3.

[0029] В присутствии драйвера в ОС, когда приложение попытается получить доступ к файлу, драйвер проверит соответствующую ему метку и примет решение относительно возможности доступа:

1) метка отсутствует - доступ разрешен.

2) метка присутствует и в соответствии с данными в ней субъекту разрешен доступ к самим данным - доступ разрешен.

3) метка присутствует и в соответствии с данными в ней субъекту запрещен доступ к самим данным - доступ запрещен.

[0030] Для первого случая существует также исключительная ситуация, когда субъекту доступа требуется защищать данные, но они еще не располагаются на диске, либо они располагаются на диске, но ранее данные не защищались. В первом случае, будет создан файл и метка единовременно, во втором для существующего файла будет создана метка.

[0031] Все вышеприведенное описывает основу защиты данных. Поскольку любые данные располагаются в том или ином долговременном хранилище, их можно считать защищенными до тех пор, пока автоматизированное средство отключено, либо к данным не выполняется доступ.

[0032] В остальных случаях, при доступе к данным, автоматизированное средство выполняет разные манипуляции с данными, полученные с защищаемого долговременного хранилища. Следовательно, чтобы избежать нарушений требуется контролировать остальные каналы, по которым копия защищаемых данных может покинуть контролируемый периметр.

[0033] До того, как автоматизированное средство выполнит те или иные манипуляции с данными, ему потребуется скопировать их в ОЗУ. Откуда они уже могут быть отправлены по сети, на диск, быть переданными другому приложению и т.п. По этой причине от драйвера также требуется контролировать само приложение, которое получило доступ к защищаемым данным.

[0034] Как только приложение получило копию защищаемых данных, т.е. эти данные хранятся в его памяти, драйвер маркирует это приложение, т.к. теперь требуется контролировать всю его деятельность. При этом не важно пытается ли приложение выполнять те или иные действия с защищенными или не защищенными данным. Контролю подвергаются все данные. Основанная задача драйвера, после того как приложение получило доступ к чувствительным данным, защищать память самого приложения средствами операционной системы, контролировать прямо доступ к аппаратуре. Везде, где известен протокол взаимодействия с теми или иными средствами операционной системы контролировать эти средства, либо полностью блокировать доступ к этим средствам если их протокол работы не известен.

[0035] Далее будет более подробно изложен сам способ создания, изменения и удаления метки.

[0036] Поскольку предоставляемое решение защиты конфиденциальной информации является дополнением к существующим автоматизированным вычислительным средствам, следует разобрать жизненный цикл самой информации. Подразумевается, что вся реализация касается только семейства операционных систем Windows.

[0037] На Фиг. 4 представлен жизненный цикл информации в операционной системе Windows.

[0038] Как и представлено на Фиг. 4, дисковым пространством управляет драйвер файловой системы. Сама файловая система группирует информацию в файлах. Предоставленное решение по защите конфиденциальной информации не вмешивается в деятельность самой файловой системы, а также не вмешивается напрямую в дисковое пространство. Т.е. само решение, так или иначе, является таким же потребителем сервисов файловой системы, но имеет больший приоритет и привилегии чем приложения пользователя.

[0039] Файловая система не существует сама по себе, и принимает запросы на обработку информации от диспетчера ввода-вывода. Диспетчер ввода-вывода со своей стороны выполняет базовые проверки доступа и их разграничение. Тем самым он изолирует приложения друг от друга и в той или иной степени контролирует их деятельность. Например, диспетчер ввода-вывода контролирует чтобы два и более приложений пользователя не выполняли одновременный доступ к одной и той же информации, и тем самым он гарантирует атомарность всех операций.

[0040] Как уже было обозначено ранее, все запросы к информации осуществляются на файловом уровне. Ровно как менеджер ввода-вывода, так и файловая система принимают запросы на таком уровне. Запросы к файлам приведены ниже:

1) Создание файла

2) Удаление файла

3) Перемещение файла

4) Чтение файла

5) Запись файла

[0041] Каждый из обозначенных пунктов в жизненном цикле файла выполняется в несколько шагов:

0. Диспетчер ввода-вывода принимает запрос от приложения пользователя.

1. Диспетчер ввода-вывода направляет запрос соответствующей файловой системе (их может быть несколько, следовательно, в задачи менеджера ввода-вывода входит определение целевого диска, и как следствие целевой файловой системы, которая управляет дисковым пространством в конкретный момент времени; для краткости и простоты примера, на рисунке представлен один диск).

2. Драйвер файловой системы обрабатывает запрос:

a. Создание файла - проверяет существует ли уже файл с таким же именем и если нет, то создает его (в задачи драйвера входит прозрачное управление и поддержка списка файлов диска) и выделяет запрошенное дисковое пространство, в противном случае запрос отвергается.

b. Удаление файла - освобождает занимаемое дисковое пространство и удаляет файл из списка.

c. Перемещение файла - перемещает файл во внутреннем списке файлов. Остальное остается без изменений.

d. Чтение файла - читает файл напрямую с диска в соответствии с дисковой структурой.

е. Запись в файл - гарантирует последовательный доступ к выделенном дисковому пространству, после чего обновляет данные. Если размер файла в результате записи увеличивается то, записывает выделяет дополнительное дисковое пространство.

3. Драйвер файловой системы завершил обработку запроса.

4. Драйвер файловой системы возвращает управление диспетчеру ввода-вывода.

5. Диспетчер ввода-вывода возвращает управление пользовательскому приложению, а также результат выполнения запроса.

[0042] Из описания видно, что операционная система не выполняет специализированных проверок во время доступа к информации. И все запросы являются запросами общего назначения.

[0043] Предоставляемое решение вносит необходимые изменения в жизненный цикл информации в целях обеспечения защиты конфиденциальной информации.

[0044] В основе защиты конфиденциальной информации лежит доверие к приложениям пользователя и самому пользователю. Следовательно, кроме изменений в жизненном цикле информации, требуется отслеживать как приложения пользователя, так и самого пользователя системы. Доверенные приложения и доверенный пользователи задаются решению посредством конфигурации, тем самым обеспечивая гибкость в настройке решения и удовлетворения потребностей любых потребителей решения не зависимо от структуры защищаемой организации.

[0045] Любое приложение в операционной системе запускается по инициативе пользователя. Следовательно, каждый запущенный экземпляр того или иного приложения связан с так называемым контекстом пользователя, который не только идентифицирует его, но и описывает его права и привилегии. Эта информация доступна диспетчеру ввода-вывода, следовательно, когда приложение пользователя выполняет тот или иной запрос к диспетчеру, на момент этого запроса известно от имени какого пользователя подан запрос на ту или иную операцию. Также, если драйверу файловой системы или любому другому драйверу необходима информация об инициаторе запроса, менеджер ввода-вывода предоставит эту информацию при необходимости. Такие средства заложены в основу операционной системы, и потому от предоставляемого решения не требуется дополнительных реализаций для идентификации пользователей.

[0046] Диспетчеру ввода-вывода также доступна информация о приложении, которое выполняет запрос. Эта информация может быть запрошена любым драйвером системы при необходимости, и потому от предоставляемого решения не требуется специальных доработок для идентификации приложения.

[0047] В операционной системе есть механизм фильтрации, который позволяет перехватывать разного рода запросы, в том числе от приложений пользователя. Когда менеджер ввода-вывода получает запрос от приложения пользователя, он направляет его в соответствующий драйвер. В том случае, когда присутствует фильтрующий драйвер, менеджер ввода-вывода сначала пошлет запрос к нему, когда последний перенаправит запрос уже в целевой драйвер.

[0048] На Фиг. 5 представлен жизненный цикл файла при реализации заявленного решения.

[0049] Как показано на Фиг. 6 компьютерно-реализуемый способ контроля доступа к конфиденциальной информации в операционной системе (100) состоит из нескольких этапов.

[0050] На этапе (101) формируют защищенный файл, содержащий метку, определяющую политики доступа к файлу, причем метка представляет собой набор метаданных. Создание защищенного файла может выполняться с помощью специализированного программного обеспечения, позволяющего управлять назначением политик доступа для упомянутого файла, которые записываются в набор метаданных.

[0051] Далее на этапе (102) файловая система ОС получает запрос на действие с защищенным файлом при доступе к нему от приложения пользователя (например, открытие файла MS Word, PDF и т.п.). Запрос инициируется с помощью диспетчера ввода-вывода ОС. Действие с файлом, как правило, представляет собой операцию чтения или записи файла.

[0052] На этапе (103) выполняется перехват запроса, сформированного на этапе (102), с помощью фильтрующего драйвера, после чего выполняется обработка данного запроса, в ходе которой выполняются следующие операции: распознавание и получение набора данных метки, сравнение политик доступа метки с данными приложения пользователя.

[0053] При выполнении этапа (103) если действие с файлом разрешено в ходе упомянутой проверки, то на этапе (104) осуществляется передача управления от фильтрующего драйвера драйверу файловой системы. Далее на этапе (105) происходит обработка запроса с помощью драйвера файловой системы и выполняется действие, содержащееся в упомянутом запросе. После выполнения данных операций на этапе (106) происходит возврат управления фильтрующему драйверу от драйвера файловой системы, после чего драйверу файловой системы направляется сообщение о завершении обработки запроса драйвером файловой системы. После этого на этапе (108) выполняется возвращение управления диспетчеру ввода-вывода ОС от фильтрующего драйвера.

[0054] Если действие с файлом запрещено в ходе упомянутой проверки, то на этапе (107) выполняется блокировка доступа к файлу, и на этапе (108) возвращается управление диспетчеру ввода-вывода ОС от фильтрующего драйвера.

[0055] Дополнительно фильтрующий драйвер выполнен с возможностью фиксации создания по меньшей мере одного дочернего файла из обрабатываемого файла, содержащего вышеописанную метку, например, при создании нового файла или изменение его формата. В этом случае фильтрующий драйвер присваивает аналогичную метку дочернему файлу, содержащую набор метаданных, идентичный набору метки родительского файла. Это позволяет обеспечить дополнительную защиту по доступу к информации и предотвратить утечку данных при их пересылке доверенным пользователям, поскольку любое изменение первоначального файла будет фиксировать за счет метки фильтрующим драйвером и позволять осуществлять его обработку в соответствии с заложенными в метку политиками доступа.

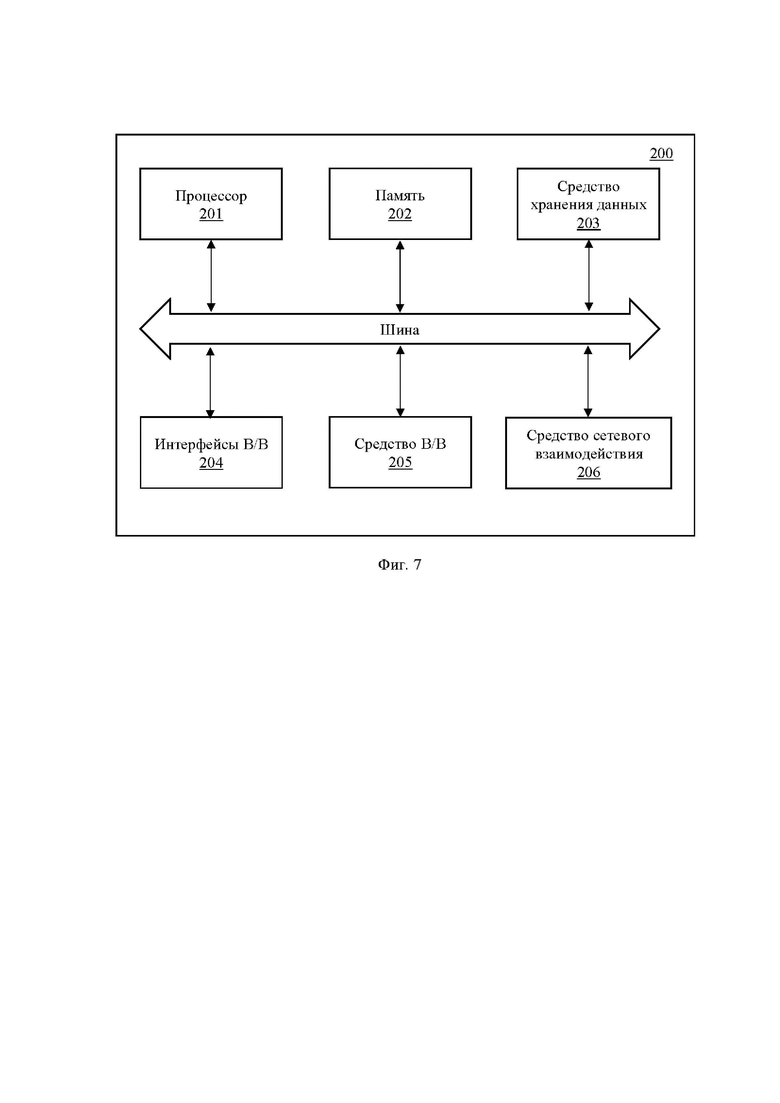

[0056] На Фиг. 7 представлен общий пример вычислительного устройства (200), которое может представлять собой, например, компьютер, сервер, ноутбук, смартфон, SoC (System-on-a-Chip/Система на кристалле) и т.п.

[0057] В общем случае устройство (200) содержит такие компоненты, как: один или более процессоров (201), по меньшей мере одну оперативную память (202), средство постоянного хранения данных (203), интерфейсы ввода/вывода (204) включая релейные выходы для соединения с контроллерами управления движения ленточного конвейера, средство В/В (205), средства сетевого взаимодействия (206).

[0058] Процессор (201) устройства выполняет основные вычислительные операции, необходимые для функционирования устройства (200) или функционала одного или более его компонентов. Процессор (201) исполняет необходимые машиночитаемые команды, содержащиеся в оперативной памяти (202).

[0059] Память (202), как правило, выполнена в виде ОЗУ и содержит необходимую программную логику, обеспечивающую требуемый функционал. Средство хранения данных (203) может выполняться в виде HDD, SSD дисков, рейд массива, сетевого хранилища, флэш-памяти, оптических накопителей информации (CD, DVD, MD, Blue-Ray дисков) и т.п. Средство (203) позволяет выполнять долгосрочное хранение различного вида информации, например, запись магнитограмм, истории обработки запросов (логов), идентификаторов пользователей, данные камер, изображения и т.п.

[0060] Интерфейсы (204) представляют собой стандартные средства для подключения и работы с вычислительными устройствами. Интерфейсы (204) могут представлять, например, релейные соединения, USB, RS232/422/485 или другие, RJ45, LPT, UART, СОМ, HDMI, PS/2, Lightning, Fire Wire и т.п. для работы, в том числе, по протоколам Modbus и сетям Probfibus, Profinet или сетям иного типа. Выбор интерфейсов (204) зависит от конкретного исполнения устройства (200), которое может представлять собой, вычислительный блок (вычислительный модуль), например на базе ЦПУ (одного или нескольких процессоров), микроконтроллера и т.п., персональный компьютер, мейнфрейм, серверный кластер, тонкий клиент, смартфон, ноутбук и т.п., а также подключаемых сторонних устройств.

[0061] В качестве средств В/В данных (205) может использоваться: клавиатура, джойстик, дисплей (сенсорный дисплей), проектор, тачпад, манипулятор мышь, трекбол, световое перо, динамики, микрофон и т.п.

[0062] Средства сетевого взаимодействия (206) выбираются из устройства, обеспечивающего сетевой прием и передачу данных, например, Ethernet карту, WLAN/Wi-Fi модуль, Bluetooth модуль, BLE модуль, NFC модуль, IrDa, RFID модуль, GSM модем, и т.п. С помощью средства (206) обеспечивается организация обмена данными по проводному или беспроводному каналу передачи данных, например, WAN, PAN, ЛВС (LAN), Интранет, Интернет, WLAN, WMAN или GSM, квантовый (оптоволоконный) канал передачи данных, спутниковая связь и т.п. Компоненты устройства (400), как правило, сопряжены посредством общей шины передачи данных.

[0063] В настоящих материалах заявки было представлено предпочтительное раскрытие осуществления заявленного технического решения, которое не должно использоваться как ограничивающее иные, частные воплощения его реализации, которые не выходят за рамки испрашиваемого объема правовой охраны и являются очевидными для специалистов в соответствующей области техники.

Изобретение относится к области вычислительной техники. Технический результат заключается в повышении безопасности доступа к конфиденциальной информации в ОС. Технический результат достигается за счет этапов, на которых формируют защищенный файл, содержащий метку, определяющую политики доступа к файлу, причем метка представляет собой набор метаданных; принимают запрос на выполнение действия с защищенным файлом в файловой системе от приложения пользователя с помощью диспетчера ввода-вывода ОС; перехватывают упомянутый запрос, направленный диспетчеру ввода-вывода ОС, с помощью фильтрующего драйвера и выполняют его обработку, в ходе которой распознают и получают набор данных метки, и выполняют сравнение политик доступа метки с данными приложения пользователя, при этом если действие с файлом разрешено в ходе упомянутой проверки, то осуществляют передачу управления от фильтрующего драйвера драйверу файловой системы; выполняют обработку запроса с помощью драйвера файловой системы и выполняют действие, содержащееся в упомянутом запросе; возвращают управление фильтрующему драйверу от драйвера файловой системы и сообщают ему о завершении обработки запроса драйвером файловой системы; возвращают управление диспетчеру ввода-вывода ОС от фильтрующего драйвера; если действие с файлом запрещено в ходе упомянутой проверки, то выполняется блокировка доступа к файлу и возвращается управление диспетчеру ввода-вывода ОС от фильтрующего драйвера. 2 н. и 3 з.п. ф-лы, 7 ил.

1. Компьютерно-реализуемый способ контроля доступа к конфиденциальной информации в операционной системе (ОС), содержащий этапы, на которых:

- формируют защищенный файл, содержащий метку, определяющую политики доступа к файлу, причем метка представляет собой набор метаданных;

- принимают запрос на выполнение действия с защищенным файлом в файловой системе от приложения пользователя с помощью диспетчера ввода-вывода ОС;

- перехватывают упомянутый запрос, направленный диспетчеру ввода-вывода ОС, с помощью фильтрующего драйвера и выполняют его обработку, в ходе которой: распознают и получают набор данных метки, и выполняют сравнение политик доступа метки с данными приложения пользователя, при этом

если действие с файлом разрешено в ходе упомянутой проверки, то

осуществляют передачу управления от фильтрующего драйвера драйверу файловой системы;

выполняют обработку запроса с помощью драйвера файловой системы и выполняют действие, содержащееся в упомянутом запросе;

возвращают управление фильтрующему драйверу от драйвера файловой системы и сообщают ему о завершении обработки запроса драйвером файловой системы;

возвращают управление диспетчеру ввода-вывода ОС от фильтрующего драйвера;

если действие с файлом запрещено в ходе упомянутой проверки, то выполняется блокировка доступа к файлу и возвращается управление диспетчеру ввода-вывода ОС от фильтрующего драйвера.

2. Способ по п. 1, характеризующийся тем, что действие с файлом представляет собой операцию чтения или записи файла.

3. Способ по п. 1, характеризующийся тем, что фильтрующий драйвер выполнен с возможностью фиксации создания по меньшей мере одного дочернего файла из обрабатываемого файла, содержащего метку.

4. Способ по п. 3, характеризующийся тем, что дочернему файлу с помощью фильтрующего драйвера присваивается метка, содержащая набор метаданных, идентичный набору метки родительского файла.

5. Система контроля доступа к конфиденциальной информации в ОС, содержащая по меньшей мере один процессор, связанный с по меньшей мере одной памятью, которая содержит машиночитаемые инструкции, которые при их выполнении процессором выполняют способ по любому из пп. 1-4.

| Способ предоставления доступа к криптоконтейнеру с данными пользователя средству обработки | 2020 |

|

RU2772073C2 |

| СИСТЕМА И СПОСОБ ЗАЩИТЫ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ, СОДЕРЖАЩИХ КОНФИДЕНЦИАЛЬНУЮ ИНФОРМАЦИЮ, ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА | 2020 |

|

RU2759210C1 |

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| Устройство для закрепления лыж на раме мотоциклов и велосипедов взамен переднего колеса | 1924 |

|

SU2015A1 |

| Токарный резец | 1924 |

|

SU2016A1 |

Авторы

Даты

2024-08-27—Публикация

2023-10-18—Подача