Предлагаемое изобретение относится к области систем цифровой обработки данных и управления данными, и более конкретно, к способам защищенного доступа к данным, аутентификации пользователей систем обработки данных, к дистанционной аутентификации пользователя. Техническое решение найдет применение в качестве системы доступа к информации, к работе на ЭВМ, в качестве управляющего блока на запирающем электронном устройстве, в качестве идентификатора в системах слежения и охраны, в качестве триггера сработки скрипта и бытовых приборов и т.д.

Известны различные технические решения в рассматриваемой сфере.

Так, известна заявка на изобретение US 2017/0171177 А1 (опублик. 15.06.2017, МПК H04L 29/06, G06K 9/62, G06K 9/00).

Пользователь указывает один или несколько предметов для аутентификации, и система предоставляет изображения одного или нескольких предметов. Когда пользователь открывает мобильное приложение, камера на мобильном устройстве активируется и делает снимок предмета, находящегося в поле его зрения. Если изображение совпадает с одним из изображений предметов, пользователь проходит аутентификацию. Система позволяет пользователю электронно аутентифицировать себя с помощью предмета в мобильном приложении. Личный предмет (например, ювелирные изделия, ключи, одежда, аксессуары, сумочки, брелоки, фотографии, инструменты или книги). В частности, пользователь проходит аутентификацию, когда изображение персонального предмета распознается как соответствующее эталонному или сохраненному изображению персонального предмета, предназначенного для аутентификации.

Недостатки: Патент обладает более узким функционалом по сравнению с представленным автором. А именно - речь идет только о технологии фотографирования, он предназначен для мобильных телефонов, не предусматривает распознавания на основе глубокого обучения, использования вне мобильного приложения. Кроме того, существенным отличием является то, что Пользователь использует для идентификации только один объект, строго связанный с ключом, как секретным, так и публичным. Предлагаемое же техническое решение предусматривает принципиально иной уровень функциональности, который обеспечивает полноценную защиту предоставляемых данных.

Известна заявка на изобретение - US 2016/0300046 А1 (опублик. 13.10.2016, МПК G06F 21/31, G06K 9/62, H04N 5/225), являющаяся наиболее близкой к предлагаемому изобретению по совокупности существенных признаков, соответственно принятая за прототип. Система аутентификации, в соответствии с одним из примеров, включает устройство захвата изображения для сканирования объекта. Система аутентификации также включает модуль для определения недостатков объекта на основе сканирования, генерации базы данных ключей на основе выявленных недостатков, и аутентификации пользователя на основе сравнения параметров выявленных недостатков. Модульные данные генерируются во время первоначальной регистрации объекта, когда пользователь представляет объект в качестве желаемого устройства аутентификации. Однако, следует отметить, что в некоторых примерах объект может быть выбран (например, руководством) в качестве пользовательского устройства аутентификации. Во время регистрации устройство захвата изображения сканирует или считывает объект, когда объект первоначально предъявляется. Модуль аутентификации сканирует объект для выявления недостатков и создания данных, которые используются для аутентификации пользователя в будущем. Следует отметить, что конкретный пользователь может предъявить один или несколько объектов в качестве устройства аутентификации, и модельные данные могут быть сгенерированы для каждого объекта. Обеспечивается решение, в котором человек может быть аутентифицирован с помощью объекта. Например, пользователь может предоставить свой собственный/личный предмет для использования в качестве объекта аутентификации. Решение основывается на том, что объекты по выбору пользователя, например, аксессуары (кольцо, браслет, пряжка ремня) приобретают уникальные недостатки в процессе производства и повседневного использования. Эти недостатки могут быть считаны или отсканированы устройством захвата изображения для извлечения или идентификации уникальных следов износа, которые могут быть сохранены в качестве шаблона. Затем шаблон используется для распознавания объекта и аутентификации пользователя. В качестве примера, пользователь может пожелать, чтобы его кольцо служило в качестве устройства аутентификации для доступа на объект/здание или к защищенной системе обработки данных (например, компьютеру). Другой объект (например, ключ от автомобиля) может служить устройством аутентификации для другого типа доступа (конкретное помещение или банкомат, платежное устройство и т.д.).

Недостатки: известное решение основано на технологии сканирования и носит узкий прикладной характер. Идея в том, чтобы отсканировать присущие индивидуальной вещи недостатки, и на этом основании идентифицировать пользователя.

Предлагаемое техническое решение обладает иным уровнем функциональности, гораздо более широким, и основано на другом принципе создания ключа, что обеспечивает полноценную защиту предоставляемых данных.

Таким образом, технические проблемы в рассматриваемой сфере заключаются в ограниченных возможностях обеспечения полноценной защиты предоставляемых данных, т.к. имеет место передача личных данных пользователя, что повышает уязвимость ЭВМ или сервера из-за того, что в данные со стороны может быть внесена неправдивая информация, а также в том, что аутентификация усложнена необходимостью очень высокой детализации. Предлагаемое техническое решение нацелено на устранение этих и других проблем.

Техническим результатом является улучшение технических характеристик способа, заключающееся в повышении защиты предоставленных данных, в совокупности с упрощением предлагаемого способа.

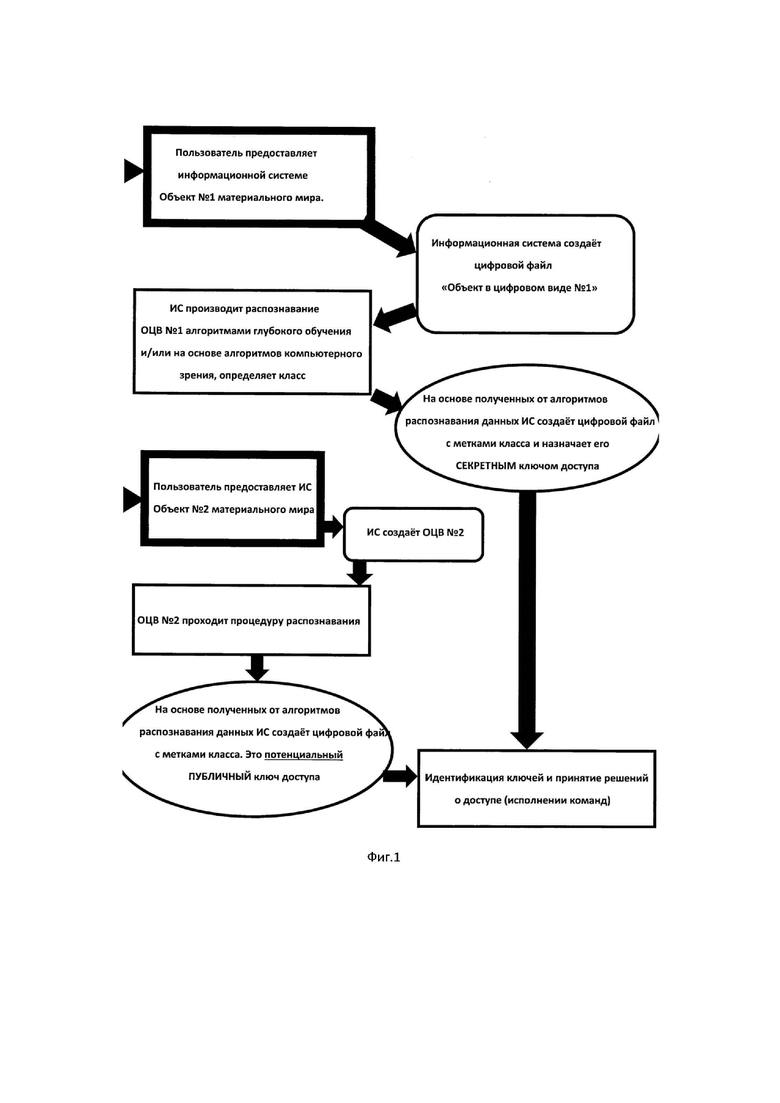

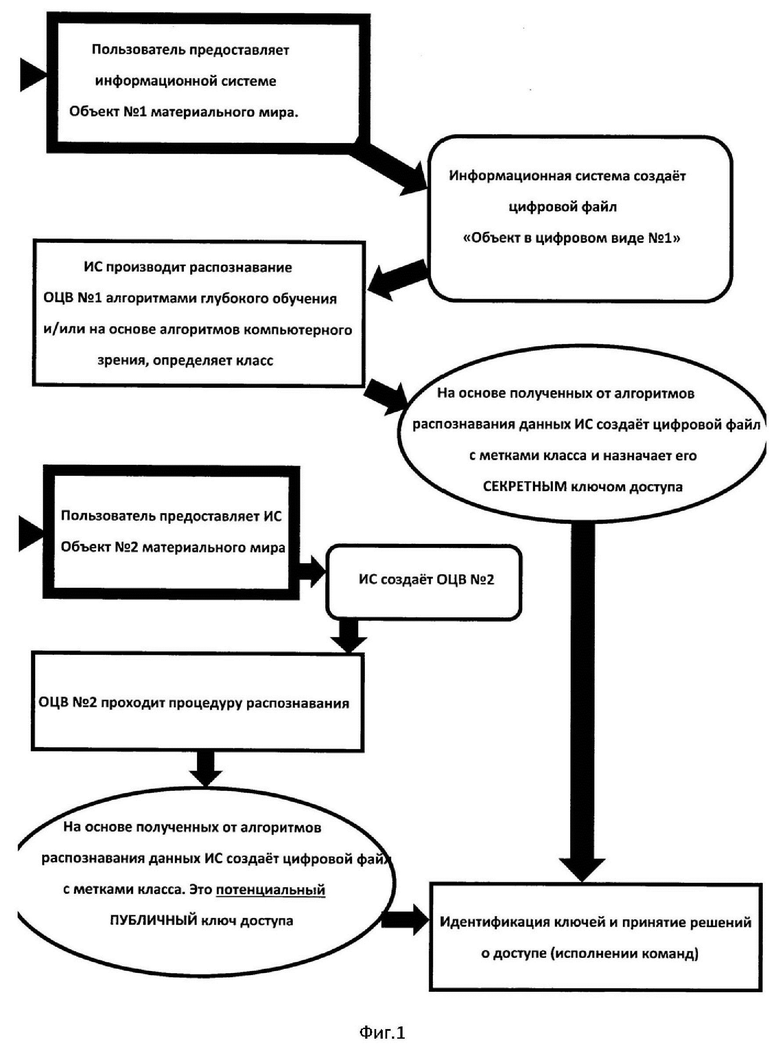

Достигается технический результат тем, что в способе управления и защищенного доступа к данным, заключающемся в том, что на основе объектов материального мира, в том числе их изображений, создают и сохраняют в базе данных информационной системы электронные данные пользователя, которые в дальнейшем сравнивают с электронными данными пользователя, также созданными на основе объектов материального мира, которые пользователь предоставляет для получения доступа и исполнения команд, и на основе этого сравнения принимают решение о предоставлении доступа или исполнении команды, согласно изобретению. Для обеспечения управления и доступа к информационной системе используют объекты материального мира, предметы и изображения (Объекты).

Способ состоит из следующих этапов:

При первом сеансе работы в информационной системе на основе уникальных данных Пользователя - объекта материального мира №1, выбранного в качестве основы для создания секретного ключа, в памяти ИС создается и сохраняется цифровой файл (машинный код), представляющий собой Объект в цифровом виде (в дальнейшем «ОЦВ»);

- далее информационная система сопоставляет и распознает Объект в цифровом виде №1 в базе данных Объектов в цифровом виде, или создает новый ОЦВ в базе данных;

- для проведения процедуры сопоставления и распознавания информационная система использует комплекс алгоритмов распознавания изображений, в том числе методы глубокого обучения, с помощью нейросетей, методы компьютерного зрения на основе гистограмм направленных градиентов, масштабно-инвариантных трансформаций признаков и др.;

- результатом распознавания будет отнесение ОЦВ к определенному классу из базы данных ИС, или создание нового класса;

- на основании данных об Объекте в цифровом виде №1, полученных в результате работы алгоритмов распознавания, в информационной системе создается и сохраняется цифровой файл (машинный код), включающий в себя результаты распознавания, существенные признаки объекта, собственно ОЦВ №1, другие массивы данных, которые могут понадобиться для дальнейшей идентификации в зависимости от целей и устройства ИС;

- далее ИС назначает этот цифровой файл или часть этого цифрового файла секретным ключом для доступа к ресурсам ИС в последующих сеансах, на этом этапе назначаются дополнительные условия для выполнения других команд ЭВМ, триггеры программных скриптов и т.п.;

- при втором и последующих сеансах работы в ИС, на основании уникальных данных пользователя - Объекта материального мира №2, в памяти ИС создается и сохраняется цифровой файл (машинный код), представляющий собой Объект в цифровом виде №2;

- далее ИС выполняет процедуру сопоставления и распознавания ОЦВ №2, аналогичную описанной выше и на основании данных, полученных в результате работы алгоритмов распознавания, создает и сохраняет новый цифровой файл (машинный код), включающий в себя массив данных с результатами распознавания, существенные признаки объекта, собственно ОЦВ №2, другие массивы данных, которые могут понадобиться для дальнейшей идентификации в зависимости от целей и устройства ИС, и являющийся в итоге потенциальным публичным ключом доступа к ресурсам ИС, претендентом на публичный ключ;

- по своей структуре, как машинный код, потенциальный публичный ключ будет полностью аналогичен секретному ключу (так как эти два ключа созданы на основе одной и той же процедуры обработки данных);

- далее происходит аутентификация - информационная система сравнивает друг с другом секретный и потенциальный публичный ключи; если результат сравнения дает условленное количество совпадений, то пользователю предоставляется доступ к ресурсам информационной системы в данном сеансе, выполняются дополнительные команды, связанные с секретным ключом, в противном случае доступ отклоняется;

- в тех случаях, когда ключи созданы разными алгоритмами в разных информационных системах, идентификация обеспечивается с помощью специального программного обеспечения, которое обеспечивает взаимное определение классов среди содержимого файлов ключей, дает возможность сравнивать ключи, созданные разными алгоритмами.

Сущность предлагаемого изобретения поясняется графическим материалом, представленным на фиг.1, где показаны все этапы способа.

Здесь автор считает необходимым дать несколько пояснений.

Под «Информационной системой» (ИС) автор подразумевает совокупность комплекса аппаратно-программных средств для создания, хранения, изменения и поиска информации, для взаимодействия с пользователем. В соответствии с этим определением для целей заявки под ИС в дальнейшем понимается как отдельная ЭВМ, так и удаленные серверы аутентификации, любые сочетания ЭВМ, сетей, сетевых устройств, периферийных устройств и исполняющих механизмов.

«Объекты материального мира» включают в себя не только предметы и изображения, но и любые вещные объекты - ландшафты, здания, конструкции, геологические структуры и т.п.

Под «Объектом в цифровом виде» автор подразумевает цифровой файл/машинный код, созданный на основе любых устройств и технологий, позволяющих закодировать и передать на носитель массив данных, относящихся к оригиналу/Объекту.

К таким устройствам и технологиям относятся излучатели, приемники, анализаторы и преобразователи данных по всему спектру излучений и механических волн, способные к формированию цифрового файла с массивом данных, относящимся к объекту материального мира (цифровое изображение, цифровая копия), а также механические устройства, копирующие форму и другие особенности материального объекта.

В частности, такими технологиями являются фотографирование, видеосъемка, сканирование, создающие цифровое изображение - массив данных, полученный путем дискретизации (аналого-цифрового преобразования) оригинала. Будучи закодированным с помощью особого алгоритма и записанным на носитель, этот массив данных становится файлом.

Отдельно следует упомянуть и возможность использования технологии цифрового двойника - цифровой модели физического объекта, взаимодействующей с этим объектом и использующей данные физического объекта в реальном времени для моделирования поведения и мониторинга операций такого объекта, позволяющих осуществлять контроль за работой такого физического объекта.

Ключевым моментом изобретения является комбинированное использование систем распознавания. Это традиционные методы компьютерного зрения и распознавание, основанное на глубоком обучении. Распознавание - это отнесение исходных данных к определенному классу с помощью выделения существенных признаков, характеризующих эти данные, из общей массы данных.

Полученный алгоритмами распознавания файл, названный автором как ОЦВ, созданный на основе объекта материального мира, проходит процедуру распознавания, целью которой является отнесение к некоему классу из базы данных ИС. Результат распознавания будет ключевой информацией во вновь созданном файле - секретном или потенциальном публичном ключе.

Таким образом, на практике это означает, что пользователь может предоставить в качестве объекта для создания публичного ключа не тот же самый объект, что был использован при создании секретного ключа, а идентичный или похожий, и совсем необязательно в том же ракурсе и освещении. Для примера - пользователь предоставил ИС для создания секретного ключа зеленую табуретку с круглым сиденьем. Алгоритм распознавания обнаружил в своей базе данных класс именно этих табуреток. Теперь, при повторном обращении к системе, другой пользователь покажет точно такой же табурет. Даже с отклонениями по форме, цвету, текстуре и т.д., ИС его опознает, отнесет к тому же классу и примет решение о доступе.

При недостатке информации у ИС по поводу отнесения ОЦВ к какому-то классу, алгоритм создает новый класс.

В качестве альтернативного варианта ИС может использовать ОЦВ для создания ключа при распознавании способом компьютерного зрения, создав ключ на основе гистограмм направленных градиентов или масштабно-инвариантных трансформаций признаков, например.

Вопрос об использовании в ИС конкретного способа распознавания (на основе глубокого обучения или технологии компьютерного зрения), или комбинации способов распознавания решается программным путем в зависимости от конкретного назначения ИС. То же самое относится и к наполнению ключа информацией. В нем может содержаться как информация о классе, кластерах, так и любая другая, включая гистограммы и существенные признаки объекта, позволяющие проводить идентификацию.

Еще одно существенное замечание. Пользователь создает в ИС секретный ключ. А вот публичный ключ не создан и не хранится в памяти ИС. Публичный ключ создастся в будущем, после сопоставления/распознавания ОЦВ претендента и определения класса ОЦВ.

Такой подход к созданию ключей в значительной степени разнообразит возможности, которые открываются у пользователей изобретения. При этом обеспечивается высочайшая степень защиты от несанкционированного доступа.

Изобретение предусматривает использование в качестве основы для создания ключей объекты материального мира или их изображения, не обязательно те же самые или 100% идентичные! Главное - чтобы системы распознавания относили их к одному и тому же классу. Важность других существенных индивидуальных признаков может учитываться программными способами по-разному, в зависимости от задач Пользователя.

Предлагаемое изобретение практически соединяет материальный и цифровой мир, вводя в оборот материальные объекты, предметы и их изображения для управления цифровыми технологиями.

Так, с помощью изобретения пользователь ЭВМ может предоставить или получить доступ к данным, а также управлять самой ЭВМ дистанционно, не используя стандартный интерфейс работы с ЭВМ. На практике (не в смысле научной терминологии), паролем/ключом, который нужно предъявить для инициализации команд, будет любой предмет материального мира или его изображение - нужно только знать, какой предмет является ключом.

Примеры практического использования изобретения:

чтобы получить доступ к данным, путешественник берет с собой в путешествие условленный ключ. Например, бутылку любимого напитка, обручальное кольцо или кулон. Предъявив обозначенный предмет или его изображение, путешественник получит доступ к своим файлам в любом месте планеты, не рискуя забыть или потерять секретные коды, не нуждаясь в электронном устройстве;

чтобы получить доступ к данным, путешественник берет с собой в путешествие условленный ключ. Например, бутылку любимого напитка, обручальное кольцо или кулон. Предъявив обозначенный предмет или его изображение, путешественник получит доступ к своим файлам в любом месте планеты, не рискуя забыть или потерять секретные коды, не нуждаясь в электронном устройстве;

чтобы осуществить банковскую транзакцию пользователь должен предъявить устройству, например, настольную лампу особой конструкции - в любой точке планеты;

чтобы осуществить банковскую транзакцию пользователь должен предъявить устройству, например, настольную лампу особой конструкции - в любой точке планеты;

чтобы оплатить секретный товар, пользователь отправляет посыльного на другой конец света с обязанностью пройти в красной рубашке особого покроя в определенной локации;

чтобы оплатить секретный товар, пользователь отправляет посыльного на другой конец света с обязанностью пройти в красной рубашке особого покроя в определенной локации;

чтобы выключить телевизор, нужно показать устройству свой тапок или что-то иное, что всегда под рукой дома;

чтобы выключить телевизор, нужно показать устройству свой тапок или что-то иное, что всегда под рукой дома;

беспилотный аппарат может двигаться самостоятельно, сообразуя свой путь до цели с данными карты. Просто сличая информацию со своей видеокамеры с картой или заложенным набором ориентиров;

беспилотный аппарат может двигаться самостоятельно, сообразуя свой путь до цели с данными карты. Просто сличая информацию со своей видеокамеры с картой или заложенным набором ориентиров;

чтобы открыть замок на входной двери в квартиру, или замок сейфа, нужно показать устройству свою шляпу (или ключ от квартиры, или насекомое, или украшение и т.д.);

чтобы открыть замок на входной двери в квартиру, или замок сейфа, нужно показать устройству свою шляпу (или ключ от квартиры, или насекомое, или украшение и т.д.);

чтобы автоматически сортировать людей в системах видеонаблюдения; при этом люди с определенными признаками (например, в банданах) берутся под контроль, а люди (допустим, с розами в петлицах) исключаются из наблюдения;

чтобы автоматически сортировать людей в системах видеонаблюдения; при этом люди с определенными признаками (например, в банданах) берутся под контроль, а люди (допустим, с розами в петлицах) исключаются из наблюдения;

чтобы получить ключ от номера или оплатить номер, подтвердить свое месторасположение, турист должен сфотографировать и прислать изображение своего отеля, дворца рядом, горы неподалеку и т.д.;

чтобы получить ключ от номера или оплатить номер, подтвердить свое месторасположение, турист должен сфотографировать и прислать изображение своего отеля, дворца рядом, горы неподалеку и т.д.;  чтобы получить гарантированный доступ к материальным активам сообщества, участники создают аналог банковского аккредитива -предъявляют ИС условленные объекты, и доступ предоставляется всем одновременно;

чтобы получить гарантированный доступ к материальным активам сообщества, участники создают аналог банковского аккредитива -предъявляют ИС условленные объекты, и доступ предоставляется всем одновременно;

чтобы максимально усложнить доступ к своим активам, пользователь назначает не один секретный ключ на основе предмета, а серию, комбинацию, последовательность ключей. Использует для создания ключа как предметы, так и изображения, включает временные и географические интервалы и ограничения. Возможности применения изобретения бесконечны.

чтобы максимально усложнить доступ к своим активам, пользователь назначает не один секретный ключ на основе предмета, а серию, комбинацию, последовательность ключей. Использует для создания ключа как предметы, так и изображения, включает временные и географические интервалы и ограничения. Возможности применения изобретения бесконечны.

Таким образом, благодаря новому техническому решению пользователи получают принципиально новый уровень защиты данных, а также эффективный способ управления ЭВМ.

Преимуществами изобретения являются:

• простота создания ключа и аутентификации;

• практическая невозможность взлома/подбора ключа, ввиду бесконечного разнообразия объектов материального мира, их изображений и их комбинаций при создании ключа;

• отсутствие необходимости сохранять в любом виде цифровые пароли и носители;

• бытовое удобство такого «материального шифрования», хранения и передачи ключей, наряду с широкой применимостью;

• возможность управлять работой ЭВМ и устройств с помощью объектов материального мира, без использования стандартных интерфейсов;

• сокращение времени взаимодействия с ЭВМ. Отпадает необходимость вводить данные с клавиатуры, пользоваться мышью и т.д.

Благодаря предлагаемому техническому решению, улучшаются технические характеристики способа, а, именно, повышается защита предоставленных данных, а также достигается упрощение предлагаемого способа.

Изобретение относится к области вычислительной техники. Технический результат заключается в повышении защиты предоставленных данных. Технический результат достигается за счет того, что для получения доступа и исполнения команд, на основании уникальных данных пользователя - Объекта №2 - в памяти ИС создается и сохраняется цифровой файл, представляющий собой ОЦВ №2; ИС производит процедуру сопоставления и распознавания предоставленного ОЦВ №2 в базе данных ОЦВ; на основании полученных в результате работы алгоритмов распознавания данных об ОЦВ №2 в ИС создается и сохраняется цифровой файл, который является потенциальным публичным ключом для получения доступа к ресурсам ИС; происходит аутентификация, путем сравнения друг с другом секретного и потенциального публичного ключей; если результат сравнения дает условленное количество совпадений, то пользователю предоставляется доступ к ресурсам ИС в данном сеансе, исполняются дополнительные команды, связанные с секретным ключом, или отклоняется; когда ключи созданы разными алгоритмами в разных ИС, идентификация обеспечивается программным обеспечением. 1 з.п. ф-лы, 1 ил.

1. Способ управления и защищенного доступа к данным, заключающийся в том, что на основе объектов материального мира, в том числе их изображений, создают и сохраняют в базе данных информационной системы электронные данные пользователя, которые в дальнейшем сравнивают с электронными данными пользователя, также созданными на основе объектов материального мира, которые пользователь предоставляет для получения доступа и исполнения команд, и на основе этого сравнения принимается решение о предоставлении доступа или исполнении команды,

отличающийся тем, что для обеспечения управления и доступа к информационной системе используются объекты материального мира - предметы и изображения, не обязательно идентичные (далее - Объекты), и состоящий из следующих этапов:

- при первом сеансе работы в информационной системе на основе уникальных данных пользователя - Объекта 1 - в памяти информационной системы создается и сохраняется цифровой файл, представляющий собой Объект в цифровом виде 1;

- далее информационная система сопоставляет/распознает Объект в цифровом виде 1 в базе данных Объектов в цифровом виде или создает новый Объект (или класс Объектов) в цифровом виде в базе данных;

- для проведения процедуры сопоставления/распознавания информационная система использует комплекс алгоритмов распознавания изображений, в том числе методы глубокого обучения на основе нейронных сетей, методы компьютерного зрения на основе гистограмм направленных градиентов, масштабно-инвариантных трансформаций признаков;

- на основании полученных в результате работы алгоритмов распознавания данных об Объекте в цифровом виде 1 в информационной системе создается и сохраняется цифровой файл, который (или часть которого) будет являться секретным ключом для получения доступа к ресурсам ИС в следующих сеансах;

- в этом файле сохраняется массив данных, связанных с Объектом в цифровом виде 1 - информация о метке класса, результаты распознавания;

- на этом этапе секретному ключу присваивают дополнительные функции для исполнения команд информационной системе;

- при втором и последующих сеансах работы информационной системы, для получения доступа и исполнения команд, на основании уникальных данных пользователя - Объекта 2, в памяти информационной системы создается и сохраняется цифровой файл, представляющий собой Объект в цифровом виде 2;

- информационная система производит процедуру сопоставления/распознавания Объекта 2 в базе данных Объектов в цифровом виде, аналогичную описанной выше;

- на основании полученных в результате работы алгоритмов распознавания данных об Объекте в цифровом виде 2 в информационной системе создается и сохраняется цифровой файл, который будет являться потенциальным публичным ключом для получения доступа к ресурсам информационной системы;

- по своей структуре, как машинный код, потенциальный публичный ключ будет полностью аналогичен секретному ключу, так как эти два ключа созданы на основе одной и той же процедуры обработки данных;

- далее происходит аутентификация - информационная система сравнивает друг с другом секретный и потенциальный публичный ключи;

- если результат сравнения дает условленное количество совпадений, то пользователю предоставляется доступ к ресурсам информационной системы в данном сеансе, исполняются дополнительные команды, связанные с секретным ключом, в противном случае доступ отклоняется;

- в тех случаях, когда ключи созданы разными алгоритмами в разных информационных системах, идентификация производится с помощью программного обеспечения, которое обеспечивает взаимное определение классов среди содержимого файлов ключей.

2. Способ по п.1, отличающийся тем, что в качестве информационной системы используется ЭВМ или сервер аутентификации.

| Токарный резец | 1924 |

|

SU2016A1 |

| Станок для придания концам круглых радиаторных трубок шестигранного сечения | 1924 |

|

SU2019A1 |

| Способ получения продуктов конденсации фенолов с формальдегидом | 1924 |

|

SU2022A1 |

| СПОСОБ АУТЕНТИФИКАЦИИ ПОЛЬЗОВАТЕЛЯ ПО РАДУЖНОЙ ОБОЛОЧКЕ ГЛАЗ И СООТВЕТСТВУЮЩЕЕ УСТРОЙСТВО | 2017 |

|

RU2670798C9 |

| Способ аутентификации электронного изображения | 2021 |

|

RU2779379C1 |

Авторы

Даты

2024-04-03—Публикация

2023-08-21—Подача