Способ относится к области защиты информации в распределённых информационных системах, аутентификации источников сообщений, передаваемых в таких системах и определения достоверности принадлежности сообщения источнику, его сформировавшему.

Наиболее близкими к предлагаемому изобретению по совокупности существенных признаков являются система и способ регистрации и аутентификации пользователей без паролей (заявка RU №2713604 C1, МПК H04L 29/06, G06F 21/62, G06F 21/30, H04L 9/32, дата регистрации 15.09.2017, дата публикации 05.02.2020). Данный способ обеспечивает анонимность передачи данных между источником и приемником сообщений за счет хранения кодов аутентификации третьей доверенной стороной. В качестве кодов аутентификации используются уникальные идентификаторы списка кодов цифровых ключей, из которых должен быть извлечен ключ. К недостаткам данного способа можно отнести использование машиночитаемого носителя информации, что приводит к необходимости использования аппаратных средств обработки, и деактивацию системой защиты данных кодов аутентификации в случае их компрометации, что приводит к распространению канальных ошибок.

Известны способ и система для придания анонимности многоузловому показателю эффективности и для управления действиями и повторной идентификацией анонимных данных (заявка RU №2664406 C2, МПК G06F 17/30, дата регистрации 09.12.2013, дата публикации 17.08.2018). Данный способ обеспечивает анонимность источнику данных посредством использования уникальных атрибутов для денормализации данных, которые передаются удаленному вычислительному ресурсу. Для отображения каждого уникального атрибута и преобразования данных к нормализованному виду генерируется таблица уникальных идентификаторов. Недостатком указанного способа является хранение денормализованных данных от множества источников на удаленном вычислительном ресурсе, что приводит к дополнительным временным задержкам.

Известны системы и способы для упрощения защищенных электронных транзакций (заявка RU №2740734 C2, МПК G06Q 20/08, дата регистрации 12.10.2016, дата публикации 20.01.2021). Данный способ обеспечивает анонимность идентификационных данных пользователя системы по отношению к системе эмитента во время проведения транзакции между системой плательщика и системой получателя платежа с использованием системы эмитента. Недостатком указанного способа является то, что в системе плательщика происходит шифрование передаваемого цифрового токена с помощью открытого ключа системы эмитента, в которой происходит его авторизация, что приводит к необходимости передачи идентификационных данных по открытому каналу связи.

Технической задачей является повышение защищённости передаваемых данных и стойкости к канальным ошибкам за счёт использования для шифрования каждого сообщения уникального ключа, сформированного из псевдослучайной последовательности и контроля очерёдности поступления сообщений по результатам расшифровывания сообщения в приёмнике.

Техническая задача решается тем, что до начала сеанса связи источник и приёмник обмениваются секретным идентификатором сеанса связи, источник и приёмник генерируют на основании секретного идентификатора идентичные псевдослучайные последовательности, источник и приёмник выделяют из сгенерированных псевдослучайных последовательностей одинаковым способом непересекающиеся битовые последовательности, которые образуют множество криптографических ключей данного сеанса связи, при передаче сообщения источник шифрует его ключом с порядковым номером, равнымномеру сообщения в сеансе связи и формирует на основе исходного содержимого сообщения код аутентификации сообщения с помощью алгоритмов криптографического хеширования, источник передает зашифрованное сообщение вместе с кодом аутентификации данного сообщения, приёмник хранит все ключевые наборы для всех активных сеансов связи, для каждого сеанса связи в каждый момент времени из множества ключей выделяют некоторое подмножество ключей, используемое для расшифровывания поступающих сообщений, поступившее в приёмник сообщение расшифровывают для каждого сеанса связи с использованием всех ключей всего подмножества ключей данного сеанса связи, при каждой процедуре расшифровывания проверяют код аутентификации путём сравнениясформированного с помощью алгоритмов криптографического хеширования кода с кодом аутентификации сообщения, полученным вместе с сообщением, сообщение считают сформированным источником и принадлежащем определённому сеансу связи, если при расшифровывании проверка кода аутентификации оказалась успешной, номер ключа, который дал верный результат при проверке кода аутентификации, принимается как номер сообщения, поступившего в приёмник в течение сеанса связи, после каждой успешной проверки кода аутентификации подмножество ключей данного сеанса связи изменяется путём удаления из него ключа с наименьшим номером и добавления ключа с номером, на единицу превышающим максимальный номер ключа подмножества.

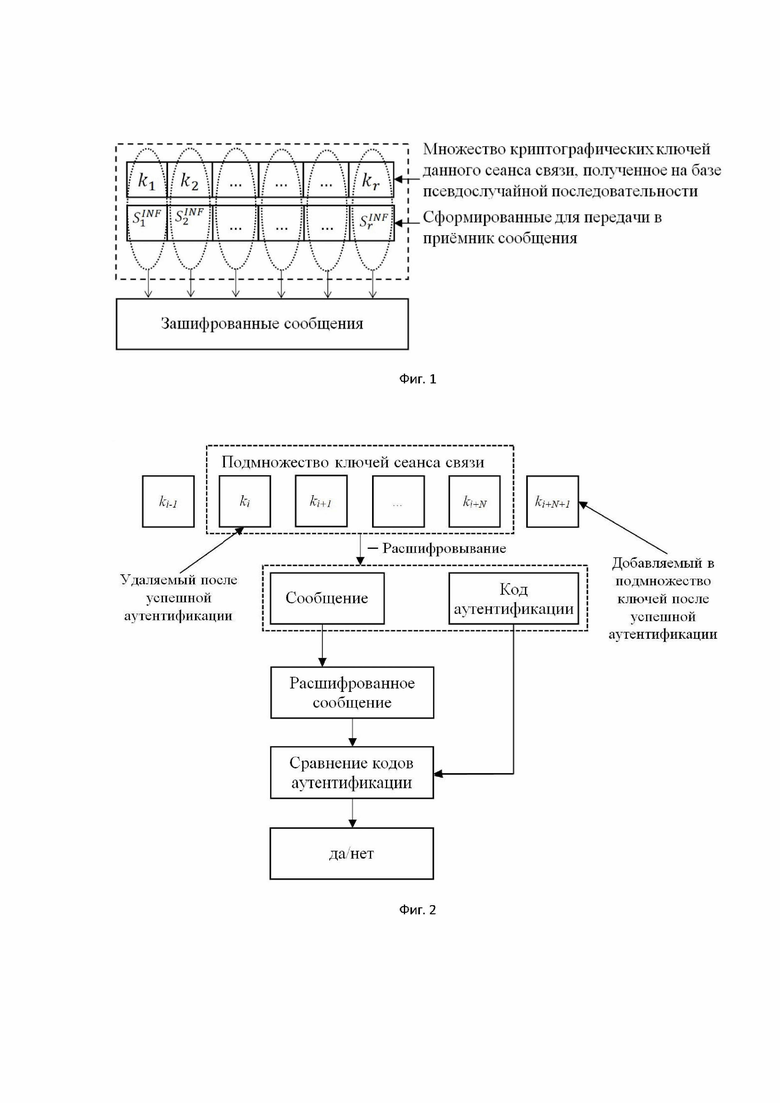

На фигуре 1 представлен пример формирования сообщений на основании множества криптографических ключей данного сеанса связи, полученного на базе псевдослучайной последовательности, и передаваемых в приёмник.

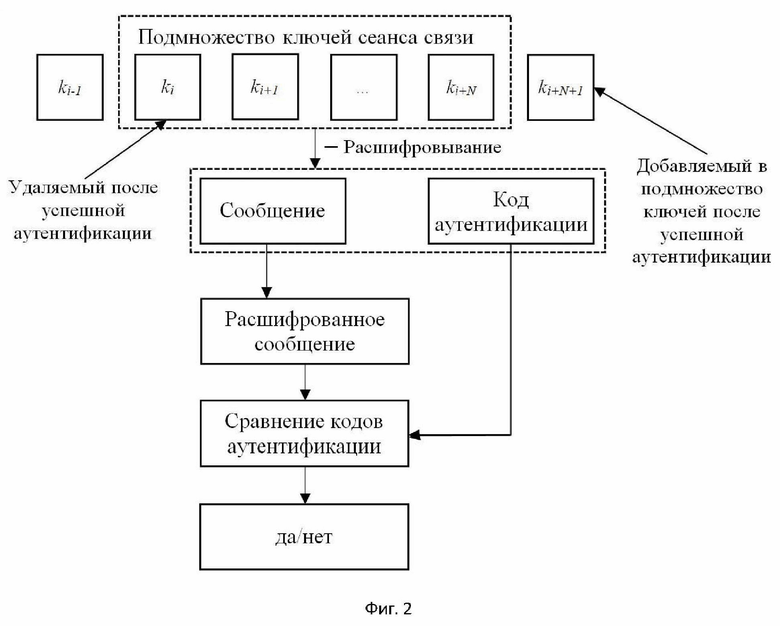

На фигуре 2 приведен пример расшифровывания поступившего сообщения, при этом «да» - сообщение считается выданным источником и принадлежащем определённому сеансу связи, «нет» - сообщение не считается выданным источником и принадлежащем определённому сеансу связи.

До начала сеанса связи происходит обмен секретным параметром - идентификатором сеанса связи. Эта кодовая последовательность является основой для генерации псевдослучайной последовательности, при этом алгоритм генерации не является предметом изобретения. Из псевдослучайной последовательности выделяются непересекающиеся битовые последовательности, для использования которых в качестве ключей шифрования они должны быть одинаковые по длине. Алгоритм, по которому из псевдослучайной последовательности выделяются битовые последовательности, одинаков для источника и приёмника. Таким образом, формируется упорядоченное множество криптографических ключей, идентичное для источникаи приёмника. Каждый криптографический ключ в данном множестве имеет свой уникальный номер и используется источником для шифрования сообщения с таким же порядковым номером в рассматриваемом сеансе связи. С помощью криптографического хеширования из незашифрованного сообщения формируется код аутентификации сообщения, который передаётся в приёмник вместе с зашифрованным сообщением. Для поддержания сеансов связи с различными источниками приёмник выделяет из всего множества ключей каждого сеанса связи подмножество ключей некоторого ограниченного размера, которое используется при проверке каждого поступающего сообщения. Целью этого является ограничение количества расшифровываний поступившего сообщения, так как приёмник априори не имеет информации о порядковом номере сообщения в сеансе связи и даже информации о принадлежности сообщения рассматриваемого сеансу связи. Данная информация формируется при последовательном подборе ключей для расшифровывания сообщения.

Приёмник с использованием каждого ключа сформированного подмножества сообщений расшифровывает сообщение и формирует из полученных с помощью алгоритма криптографического хеширования, используемого источником, формирует проверочную последовательность, которую сравнивает с кодом аутентификации, полученным вместе с сообщением. Совпадение кодов аутентификации означает то, что сообщение сформировано источником, с которым осуществляется обмен данными в сеансе связи, и что порядковый номер сообщения в этом сеансе связи равен номеру ключа, использование которого привело к совпадению кодов аутентификации. Совпадение кодов аутентификации должно вызвать изменение состава подмножества колючей, используемых для расшифровывания сообщения в рассматриваемом сеансе связи, так как используемые протоколы связи в современных телекоммуникационных сетях подразумевают последовательную передачу сообщений в рамках сеанса связи, когда сообщение с большим порядковым номером передаётся после сообщения с меньшим.

Изменение состава подмножества ключей, используемых для расшифровывания сообщения, осуществляется путём добавления в него ключа с порядковым номером, на один превышающим максимальный порядковый номер ключей в подмножестве, и удалением из подмножества ключа с наименьшим порядковым номером.

| название | год | авторы | номер документа |

|---|---|---|---|

| ГЕНЕРАЦИЯ КРИПТОГРАФИЧЕСКОГО КЛЮЧА | 2008 |

|

RU2480925C2 |

| Способ аутентификации корреспондентов радиосети | 2017 |

|

RU2653316C1 |

| ВЗАИМНАЯ АУТЕНТИФИКАЦИЯ ПРОГРАММНЫХ УРОВНЕЙ | 2016 |

|

RU2715032C2 |

| УСТРОЙСТВО, СКОНФИГУРИРОВАННОЕ ДЛЯ ОБМЕНА ДАННЫМИ, И СПОСОБ АУТЕНТИФИКАЦИИ | 2002 |

|

RU2295202C2 |

| СПОСОБЫ БЕЗОПАСНОГО ГЕНЕРИРОВАНИЯ КРИПТОГРАММ | 2015 |

|

RU2710897C2 |

| Способ криптографической защиты данных, передаваемых по открытому каналу связи | 2024 |

|

RU2837327C1 |

| БЕЗОПАСНЫЙ ОБМЕН ДАННЫМИ, ОБЕСПЕЧИВАЮЩИЙ ПРЯМУЮ СЕКРЕТНОСТЬ | 2018 |

|

RU2771928C2 |

| УПРАВЛЕНИЕ КОНФИДЕНЦИАЛЬНОЙ СВЯЗЬЮ | 2016 |

|

RU2718689C2 |

| СПОСОБ АУТЕНТИФИКАЦИИ ДЛЯ СТАЦИОНАРНЫХ РЕГИОНАЛЬНЫХ СИСТЕМ БЕСПРОВОДНОГО ШИРОКОПОЛОСНОГО ДОСТУПА | 2004 |

|

RU2278477C2 |

| СИСТЕМА ДЛЯ БИОМЕТРИЧЕСКОЙ АУТЕНТИФИКАЦИИ НА ОСНОВАНИИ ВЕНОЗНЫХ СЕТЕЙ, А ТАКЖЕ УНИКАЛЬНОЕ И НЕФАЛЬСИФИЦИРУЕМОЕ КОДИРОВАНИЕ ДРЕВОВИДНЫХ СТРУКТУР И СООТВЕТСТВУЮЩИЙ СПОСОБ | 2017 |

|

RU2725182C2 |

Изобретение относится к области защиты информации в распределённых информационных системах, аутентификации источников сообщений, передаваемых в таких системах и определения достоверности принадлежности сообщения источнику, его сформировавшему. Технический результат заключается в повышении защищённости передаваемых данных и стойкости к канальным ошибкам. Он достигается за счёт использования для шифрования каждого сообщения уникального ключа, сформированного из псевдослучайной последовательности и контроля очерёдности поступления сообщений по результатам расшифровывания сообщения в приёмнике и формирования из расшифрованных сообщений кода аутентификации, сравниваемого с кодом аутентификации полученного сообщения. Номер сообщения в сеансе связи принимается равным номеру ключа, который дал верный результат при проверке кода аутентификации, а после каждой успешной проверки кода аутентификации подмножество ключей данного сеанса связи изменяется путём удаления из него ключа с наименьшим номером и добавления ключа с номером, на единицу превышающим максимальный номер ключа подмножества. 2 ил.

Способ определения источника пакетов данных в телекоммуникационных сетях, заключающийся в том, что до начала сеанса связи источник и приёмник обмениваются секретным идентификатором сеанса связи, источник и приёмник генерируют на основании секретного идентификатора идентичные псевдослучайные последовательности, источник и приёмник выделяют из сгенерированных псевдослучайных последовательностей одинаковым способом непересекающиеся битовые последовательности, которые образуют множество криптографических ключей данного сеанса связи, при передаче сообщения источник шифрует его ключом с порядковым номером, равным номеру сообщения в сеансе связи и формирует на основе исходного содержимого сообщения код аутентификации сообщения с помощью алгоритмов криптографического хеширования, источник передает зашифрованное сообщение вместе с кодом аутентификации данного сообщения и отличающийся тем, что приёмник хранит все ключевые наборы для всех активных сеансов связи, для каждого сеанса связи в каждый момент времени из множества ключей выделяют некоторое подмножество ключей, используемое для расшифровывания поступающих сообщений, поступившее в приёмник сообщение расшифровывают для каждого сеанса связи с использованием всех ключей всего подмножества ключей данного сеанса связи, при каждой процедуре расшифровывания проверяют код аутентификации путём сравнения сформированного с помощью алгоритмов криптографического хеширования кода с кодом аутентификации сообщения, полученным вместе с сообщением, сообщение считают сформированным источником и принадлежащем определённому сеансу связи, если при расшифровывании проверка кода аутентификации оказалась успешной, номер ключа, который дал верный результат при проверке кода аутентификации, принимается как номер сообщения, поступившего в приёмник в течение сеанса связи, после каждой успешной проверки кода аутентификации подмножество ключей данного сеанса связи изменяется путём удаления из него ключа с наименьшим номером и добавления ключа с номером, на единицу превышающим максимальный номер ключа подмножества.

| РЕГИСТРАЦИЯ И АУТЕНТИФИКАЦИЯ ПОЛЬЗОВАТЕЛЕЙ БЕЗ ПАРОЛЕЙ | 2017 |

|

RU2713604C1 |

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| Способ определения корректности передачи информационных пакетов | 2021 |

|

RU2763290C1 |

| УСТРОЙСТВО И СПОСОБ ДЛЯ ПЕРЕДАЧИ И ПРИЕМА ИНФОРМАЦИИ ДЛЯ ОБНАРУЖЕНИЯ ОШИБКИ В СИСТЕМЕ СВЯЗИ | 2002 |

|

RU2258314C2 |

Авторы

Даты

2024-05-15—Публикация

2023-11-23—Подача