Изобретение относится к контрольным устройствам. В частности, заявленное изобретение относится к системам контроля и управления доступом.

Система контроля и управления доступом, СКУД (англ. Physical Access Control System, PACS) - совокупность программно-аппаратных технических средств контроля и средств управления, имеющих целью ограничение и регистрацию входа-выхода объектов (людей, транспорта) на заданной территории через «точки прохода»: двери, ворота, КПП [https://ru.wikipedia.org/wiki/%D0%A1%D0%B8%D1%81%D1%82%D0%B5%D0%BC%D0%B0_%D0%BA%D0%BE%D0%BD%D1%82%D1%80%D0%BE%D0%BB%D1%8F_%D0%B8_%D1%83%D0%BF%D1%80%D0%B0%D0%B2%D0%BB%D0%B5%D0%BD%D0%B8%D1%8F_%D0%B4%D0%BE%D 1%81%D1%82%D1%83%D0%BF%D0%BE%D0%BC].

Основная задача СКУД - управление доступом на заданную территорию (кого пускать, в какое время и на какую территорию), включая ограничение доступа на заданную территорию, идентификацию лица, имеющего доступ на заданную территорию.

Из уровня техники известен способ и система аутентификации для прохода через пропускной пункт, содержащий следующие этапы: передачу сигнала-маяка пользовательскому терминалу, который вошел в зону; захват лица пользователя пользовательского терминала, сравнение изображения лица со множеством сохраненных заранее изображений лиц для выполнения первой аутентификации и передачу ее результата серверу аутентификации; запрос информации для вторичной аутентификации от пользовательского терминала, когда определено, что пользователь является предварительно зарегистрированным пользователем, в соответствии с результатом первой аутентификации; захват изображения жеста, введенного пользователем, сравнение его с заранее зарегистрированным изображением жеста пользователя для выполнения вторичной аутентификации; запрос информации об ограничении доступа пользователя, чтобы выполнить третичную аутентификацию, и передачу результата третичной аутентификации пользовательскому терминалу; проверку местоположения конкретного пропускного пункта, для которого задана авторизация доступа, в соответствии с результатом третичной аутентификации; и передачу посредством пользовательского терминала управляющего сигнала пропускному устройству, обеспеченному в конкретном пропускном пункте [патент RU 2784327]. Однако данный способ подразумевает три этапа авторизации, включающей использование пользователем жеста, что накладывает ограничения на пропускную способность предложенной системы, снижает ее удобство. Другим недостатком указанного решения является недостаточный уровень безопасности в связи с возможностью подделки биометрических данных.

Также из уровня техники известна система доступа для персонала, включающая мобильное устройство, содержащее первое устройство ближней бесконтактной связи (NFC), беспроводное устройство и первый контроллер, сконфигурированный для формирования запроса доступа. Устройство управления доступом может быть связано с местом доступа персонала и включать в себя второе устройство NFC, сконфигурированное для приема запроса на доступ, и второй контроллер, сконфигурированный для генерации запроса проверки для мобильного устройства на основе полученного запроса доступа. Устройство проверки может быть сконфигурировано для приема запроса проверки от устройства управления доступом и отправки сообщения проверки на мобильное устройство(а). Первый контроллер может быть сконфигурирован для приема проверочного сообщения через беспроводное устройство и формирования на его основе проверочных данных. Второй контроллер может быть выполнен с возможностью выборочного предоставления доступа персоналу на основе проверочных данных [ЕР 2493232 А1]. Однако данная система подразумевает наличие устройства проверки, используемого в качестве посредника между мобильным устройством и устройством управления доступом в момент прохода, что может быть использовано злоумышленниками для получения и последующего использования запроса проверки и/или проверочного сообщения. Другим недостатком данного решения является безусловная необходимость передачи запроса на доступ от мобильного устройства устройству управления доступом вне зависимости от проверки подлинности устройству управления доступом. Данная уязвимость позволяет злоумышленникам получить образец запроса на доступ с использованием, например, ложных NFC-датчиков, например, установленных поверх считывателя контроллера.

Ближайшим аналогом заявленного изобретения является устройство управления доступом, связанное с местом доступа для персонала, содержащее первый датчик ближней бесконтактной связи (NFC) и первый контроллер, выполненный с возможностью избирательного предоставления доступа персоналу на основании получения действительного кода безопасности от упомянутого первого датчика NFC, а также для отказа в доступе персонала и формирования по меньшей мере одного электронного сообщения об отказе в доступе на основе получения недействительного кода безопасности от упомянутого первого датчика NFC и по меньшей мере одно мобильное устройство беспроводной связи, содержащее второй датчик NFC и второй контроллер, выполненный с возможностью передачи кода безопасности через указанный второй датчик NFC указанному первому датчику NFC на основании близости к нему и приема соответствующего электронного сообщения об отказе в доступе от указанного первого контроллера на основании недействительности кода безопасности и способ обеспечения безопасности с использованием устройства контроля доступа, связанного с местом доступа персонала и содержащего первый датчик ближней бесконтактной связи (NFC), и по меньшей мере одного мобильного устройства беспроводной связи, содержащего второй датчик NFC, включающего передачу кода безопасности от второго датчика NFC первому датчику NFC на основе близости к нему, выборочное предоставление доступа персоналу на основе действительного кода безопасности от первого датчика NFC и отказ в доступе персонала и формирование по меньшей мере одного электронного сообщения об отказе в доступе на основе недействительного кода безопасности от первого датчика NFC, прием соответствующего электронного сообщения об отказе в доступе по меньшей мере на одном мобильном устройстве беспроводной связи от устройства управления доступом на основании того, что код безопасности является недействительным [патент ЕР 2442282 А1]. Недостатком данного решения является безусловная необходимость передачи кода безопасности от мобильного устройства контроллеру вне зависимости от проверки подлинности контроллера. Данная уязвимость позволяет злоумышленникам получить код безопасности с использованием, например, ложных NFC-датчиков, например, установленных поверх считывателя контроллера. Также данное решение не подразумевает установления контроллером уникальности устройства, которое осуществляет передачу кода безопасности. Данная уязвимость позволяет злоумышленникам использовать любое устройство для передачи кода безопасности, полученного ранее.

Таким образом, техническим результатом заявленного изобретения является повышение степени безопасности при организации контроля доступа на территорию при сохранении удобства использования системы для лица, имеющего доступ на заданную территорию.

Достижение указанного технического результата обеспечивает система контроля и управления доступом, включающая идентификатор, контроллер, преграждающее устройство, сервер аутентификации и сервер распределения, при этом идентификатор связан с контроллером в момент их совмещения, контроллер связан с преграждающим устройством, сервер аутентификации связан с идентификатором, сервер аутентификации связан с сервером распределения, сервер распределения связан с контроллером, при этом идентификатор представляет собой цифровое мобильное устройство, например, мобильный телефон или планшет, например, оборудованный модулем для связи с идентификатором. Как вариант, на мобильном устройстве может быть установлено программное обеспечение (ПО) GoPass, предназначенное для аутентификации пользователя и реализации транзакций между идентификатором и контроллером.

Цифровое мобильное устройство (то есть легко перемещаемое, портативное) - это любое небольшое устройство, которое обычно содержит дисплей и миниатюрную клавиатуру (или сенсорный экран с виртуальной клавиатурой). Такие устройства могут выполнять различные функции, такие как запись и воспроизведение мультимедиа, подключение к Интернету, функции оплаты и проч. Цифровые мобильные устройства имеют операционную систему (ОС) и могут запускать различные приложения, известные как мобильные приложения. Большинство из них также оснащены различными типами модулей связи (по технологии Wi-Fi, Bluetooth, GPS, NFC и проч.), которые позволяют подключаться к компьютерным сетям или другим аналогичным устройствам или, например, наушникам.

Как вариант, идентификатор может быть связан с контроллером в момент их совмещения посредством радиосвязи, при этом контроллер снабжен приемопередатчиком радиосигналов, при этом идентификатор снабжен приемопередатчиком радиосигналов. Так, идентификатор может быть связан с контроллером в момент их совмещения посредством радиосвязи с использованием технологии Near Field Communication (NFC). NFC-технология беспроводной передачи данных малого радиуса действия, которая дает возможность обмена данными между устройствами, находящимися на расстоянии около 10 сантиметров [https://www.oracle.com/technical-resources/articles/javame/nfc.html]. Данная технология - простое расширение стандарта бесконтактных карт (ISO 14443), которое объединяет интерфейс смарт-карты и считывателя в единое устройство. Устройство NFC может поддерживать связь и с существующими смарт-картами, и со считывателями стандарта ISO 14443, и с другими устройствами NFC и, таким образом, совместимо с существующей инфраструктурой бесконтактных карт, уже использующейся в общественном транспорте и платежных системах. NFC нацелена прежде всего на использование в цифровых мобильных устройствах.

Сервер - выделенный или специализированный компьютер для выполнения сервисного программного обеспечения (в том числе серверов тех или иных задач). В рамках заявленного изобретения сервер аутентификации представляет собой компьютер, используемый преимущественно для аутентификации пользователя, сервер распределения представляет собой компьютер, используемый преимущественно для передачи открытых ключей пользователей на контроллеры, используемые в системе.

Как вариант, сервер распределения может быть связан с контроллером по протоколу HyperText Transfer Protocol Secure (HTTPS). При этом сервер аутентификации может быть связан с сервером распределения по протоколу HyperText Transfer Protocol Secure (HTTPS). При этом сервер аутентификации может быть связан с идентификатором по протоколу HyperText Transfer Protocol Secure (HTTPS). HTTPS - расширение протокола HTTP для поддержки шифрования в целях повышения безопасности [https://web.dev/enable-https/?hl=en&visit_id=638312279585115519-563063474&rd=1].

Как вариант, сервер распределения может быть связан с контроллером посредством локальной сети (LAN), проводной или беспроводной (WLAN).

Как вариант, сервер аутентификации может быть связан с идентификатором посредством локальной сети (LAN), проводной или беспроводной (WLAN).

Как вариант, сервер аутентификации может быть связан с сервером распределения посредством локальной сети (LAN), проводной или беспроводной (WLAN).

Локальная вычислительная сеть (ЛВС, локальная сеть; англ. Local Area Network, LAN) - компьютерная сеть, покрывающая обычно относительно небольшую территорию или небольшую группу зданий (дом, офис, фирму, институт).

Беспроводная локальная сеть (англ. wireless local area network; wireless LAN; WLAN) - локальная сеть, построенная на основе беспроводных технологий. При таком способе построения сетей передача данных осуществляется через радиоэфир; объединение устройств в сеть происходит без использования кабельных соединений.

Наиболее распространенным на сегодняшний день способом построения является Wi-Fi.

Как вариант, преграждающее устройство может представлять собой турникет, электромагнитный, или электромеханический замок, а также любое преграждающее устройство, способное обеспечивать доступ на территорию по сигналу контроллера.

Как вариант, контроллер может быть связан с преграждающим устройством посредством по меньшей мере одного электрического провода.

Как вариант, заявленная система может дополнительно включать индикатор возможности прохода, при этом индикатор возможности прохода связан с контроллером посредством по меньшей мере одного электрического провода.

В качестве примера такого индикатора могут выступать светодиодные индикаторы прохода с пиктограммами (встраиваемые табло) [https://elektroautomatika.m/catalog/svetodiodnyj-indikator-prohoda-s-piktogrammami].

Также достижение указанного технического результата обеспечивает способ контроля и управления доступом с использованием системы по п. 1, включающий:

совмещение идентификатора и контроллера,

формирование контроллером транзакции 1, содержащей идентификационный номер контроллера, дату и время совмещения идентификатора и контроллера, случайный набор символов (в целях повышения криптостойкости),

формирование контроллером хеш-суммы 1 путем хеш-преобразования идентификационного номера контроллера, даты и времени совмещения идентификатора и контроллера, случайного набора символов,

формирование контроллером электронной подписи транзакции 1, полученной путем шифрования хеш-суммы 1, полученной из идентификационного номера контроллера, даты и времени совмещения идентификатора и контроллера, случайного набора символов с закрытым ключом контроллера,

передачу транзакции 1 и электронной подписи транзакции 1 от контроллера к идентификатору,

формирование идентификатором хеш-суммы 2, путем хеш-преобразования идентификационного номера контроллера, даты и времени совмещения идентификатора и контроллера, случайного набора символов,

проверку идентификатором электронной подписи транзакции 1 путем сравнения хеш-суммы 2 и хеш-суммы, полученной путем расшифровки электронной подписи транзакции 1 открытым ключом контроллера, соответствующего идентификационному номеру контроллера, и, в случае совпадения хеш-суммы 2 и хеш-суммы, полученной путем расшифровки электронной подписи транзакции 1 открытым ключом контроллера,

формирование идентификатором транзакции 2, содержащей хеш-сумму 2, идентификационный номер пользователя,

формирование идентификатором хеш-суммы 3 путем хеш-преобразования хеш-суммы 2, идентификационного номера пользователя,

формирование идентификатором электронной подписи транзакции 2, полученную путем шифрования хеш-суммы 3 с закрытым ключом идентификатора,

передачу транзакции 2 и электронной подписи транзакции 2 от идентификатора контроллеру,

формирование контроллером хеш-суммы 4 путем хеш-преобразования хеш-суммы 2, идентификационного номера пользователя,

проверку контроллером электронной подписи транзакции 2 путем сравнения хеш-суммы 4 и хеш-суммы, полученной путем расшифровки электронной подписи транзакции 2 открытым ключом идентификатора, соответствующего идентификационному номеру пользователя, и, в случае совпадения хеш-суммы 4 и хеш-суммы, полученной путем расшифровки электронной подписи транзакции 2 открытым ключом идентификатора,

передачу контроллером команды преграждающего устройству на отпирание.

Хеш-функция или функция свертки - функция, осуществляющая преобразование массива входных данных произвольной длины в выходную битовую строку установленной длины, выполняемое определенным алгоритмом. Преобразование, производимое хеш-функцией, называется хешированием. Исходные данные называются входным массивом, «ключом» или «сообщением». Результат преобразования называется «хешем», «хеш-кодом», «хеш-суммой», «сводкой сообщения» [https://www.kaspersky.ru/blog/the-wonders-of-hashing/3633/].

В рамках заявленного изобретения электронная подпись - это реквизит транзакции, полученный в результате криптографического преобразования информации с использованием закрытых ключей и позволяющий проверить отсутствие искажения данных в составе транзакции с момента формирования электронной подписи (целостность), принадлежность электронной подписи источнику (авторство), а в случае успешной проверки подтвердить факт подписания транзакции (неотказуемость).

В рамках текста данной заявки на изобретение термин «транзакция» может быть определен как набор данных (таких, например, как идентификационный номер контроллера, дату и время совмещения идентификатора и контроллера, случайный набор символов, добавляемый в транзакцию в целях повышения криптостойкости и проч.), единовременно передаваемый отправителем адресату. В зависимости от конкретной транзакции в качестве отправителя и адресата могут выступать различные компоненты заявленной системы (контроллер, идентификатор и проч.).

Как вариант, дополнительным критерием проверки транзакции 1 может выступать время, прошедшее между точной датой ее создания и точной датой ее проверки. Так, например, может быть наложено ограничение времени между точной датой создания транзакции 1 и точной датой ее проверки, например, 2 секунды. При этом данные о дате создания транзакции 1 могут быть переданы контроллером в составе транзакции 1.

Как вариант, дополнительным критерием проверки транзакции 2 может выступать время, прошедшее между точной датой ее создания и точной датой ее проверки. Так, например, может быть наложено ограничение времени между точной датой создания транзакции 2 и точной датой ее проверки, например, 2 секунды. При этом данные о дате создания транзакции 2 могут быть переданы контроллером в составе транзакции 2.

Как вариант, при реализации заявленного способа до момента совмещения идентификатора и контроллера происходит формирование контроллером открытого ключа контроллера и закрытого ключа контроллера, осуществляется передача открытого ключа контроллера от контроллера на сервер распределения, осуществляется передача открытого ключа контроллера от сервера распределения на сервер аутентификации, осуществляется передача открытого ключа контроллера от сервера аутентификации на идентификатор.

Как вариант, при реализации заявленного способа до момента совмещения идентификатора и контроллера происходит формирование идентификатором открытого и закрытого ключа идентификатора, осуществляется передача открытого ключа идентификатора от идентификатора на сервер аутентификации, осуществляется передача открытого ключа идентификатора от сервера аутентификации на сервер распределения, осуществляется передача открытого ключа идентификатора от сервера распределения на контроллер.

Как вариант, при реализации заявленного способа может происходить формирование файлов журнала. После проверки транзакции 2 контроллером может происходить передача идентификационного номера контроллера, идентификационного номера пользователя, даты и времени совмещения идентификатора и контроллера, транзакции 1, транзакции 2, и результата проверки электронной подписи транзакции 2 от контроллера на сервер распределения.

Как вариант, после проверки транзакции 1 идентификатором в том случае если результат проверки электронной подписи транзакции 1 отрицательный, происходит передача идентификационного номера контроллера, даты и времени совмещения идентификатора и контроллера, транзакции 1 и результата проверки электронной подписи транзакции 1 от контроллера на сервер распределения, а также передача идентификационного номера контроллера, идентификационного номера пользователя, даты и времени совмещения идентификатора и контроллера, транзакции 1 и результата проверки электронной подписи транзакции 1 от идентификатора на сервер аутентификации.

Файл журнала (протокол, журнал; англ. log) - файл с записями о событиях в хронологическом порядке, простейшее средство обеспечения журналирования. Пример такого журналирования описан по ссылке [https://leam.microsoft.com/en-us/windows/win32/eventlog/event-logging]. Различают регистрацию внешних событий и протоколирование работы самой программы - источника записей (хотя часто все записывается в единый файл).

Как вариант, при реализации заявленного способа в случае совпадения хеш-суммы 4 и хеш-суммы, полученной путем расшифровки электронной подписи транзакции 2 открытым ключом идентификатора, происходит подача электрического тока от контроллера на индикатор возможности прохода, при этом индикатором возможности прохода производится индикация возможности прохода.

Как вариант, при реализации заявленного способа формирование электронной подписи и проверка транзакций производится с использованием асимметричного алгоритма шифрования.

Как вариант, при реализации заявленного способа формирование электронной подписи и проверка транзакций производится с использованием асимметричного алгоритма шифрования ed25519 [Bernstein, Daniel J.; Duif, Niels; Lange, Tanja; Schwabe, Peter; Bo-Yin Yang (2012). High-speed high-security signatures. Journal of Cryptographic Engineering. 2 (2): 77-89. doi:10.1007/s13389-012-0027-l].

В качестве программы-клиента, необходимого для использования цифрового мобильного устройства в качестве идентификатора, может быть, например, использовано ПО GoPass. Данное приложение может быть использовано при регистрации/авторизации пользователя в заявленной системе, при формировании транзакций, их передаче на контроллер, а также при получении транзакций от контроллера.

Для подключения нового идентификатора к заявленной системе пользователю необходимо пройти процедуру регистрации. Для этого, например, с помощью приложения GoPass, установленную на идентификатор, пользователь отправляет номер телефона на сервер аутентификации, подтверждает предоставленный номер с использованием кода подтверждения, полученного из смс или звонка. Если идентификатор подключается к системе впервые, то происходит его регистрация. Если идентификатор был ранее подключен к системе, происходит процедура авторизации.

В рамках процедуры регистрации пользователь указывает личные данные, кодовое слово, происходит создание ключа доступа [https://developers.google.com/identity/passkeys?hl=ru], идентификатор создает закрытый и открытый ключи пользователя. Открытый ключ идентификатора передается от идентификатора на сервер аутентификации. На сервере аутентификации создается идентификационный номер пользователя, также на сервере аутентификации создается запись в базе данных, содержащая идентификационный номер пользователя и соответствующий открытый ключ идентификатора. Как вариант, базы данных, используемые в рамках заявленного изобретения, могут использовать ПО MySQL [https://www.mysql.com/]. Далее сервер аутентификации отправляет идентификационный номер пользователя и открытый ключ идентификатора на сервер распределения. В зависимости от настройки сервера распределения, при регистрации пользователя он может, например, автоматически внести во все подключенные к нему контроллеры (в хранящиеся в их памяти базы данных пользователей) запись, содержащую идентификационный номер пользователя и открытый ключ идентификатора, относящегося к данному пользователю, или запросить подтверждение администратора на внесение указанных данных.

В рамках процедуры авторизации пользователь использует ранее созданный ключ доступа, идентификатор создает новую пару закрытого и открытого ключей идентификатора. Открытый ключ передается от идентификатора на сервер аутентификации. Далее сервер аутентификации отправляет идентификационный номер пользователя и открытый ключ идентификатора на сервер распределения. В зависимости от настройки сервера распределения, при авторизации пользователя он может заменить во всех подключенных к нему контроллерах (в хранящихся в их памяти базы данных пользователей) открытый ключ идентификатора, относящегося к данному пользователю, или запросить подтверждение администратора на изменение указанных данных.

Как вариант реализации заявленного изобретения, на контроллерах в составе заявленной системы может быть использована база данных Apache Cassandra [https://cassandra.apache.org/_/index.html]. Apache Cassandra - распределенная система управления базами данных, относящаяся к классу NoSQL-систем и рассчитанная на создание высоко масштабируемых и надежных хранилищ массивов данных.

При необходимости (например, в случае утери идентификатора) пользователь производит авторизацию нового устройства, после чего может осуществить блокировку идентификатора или произвести изменение кодового слова.

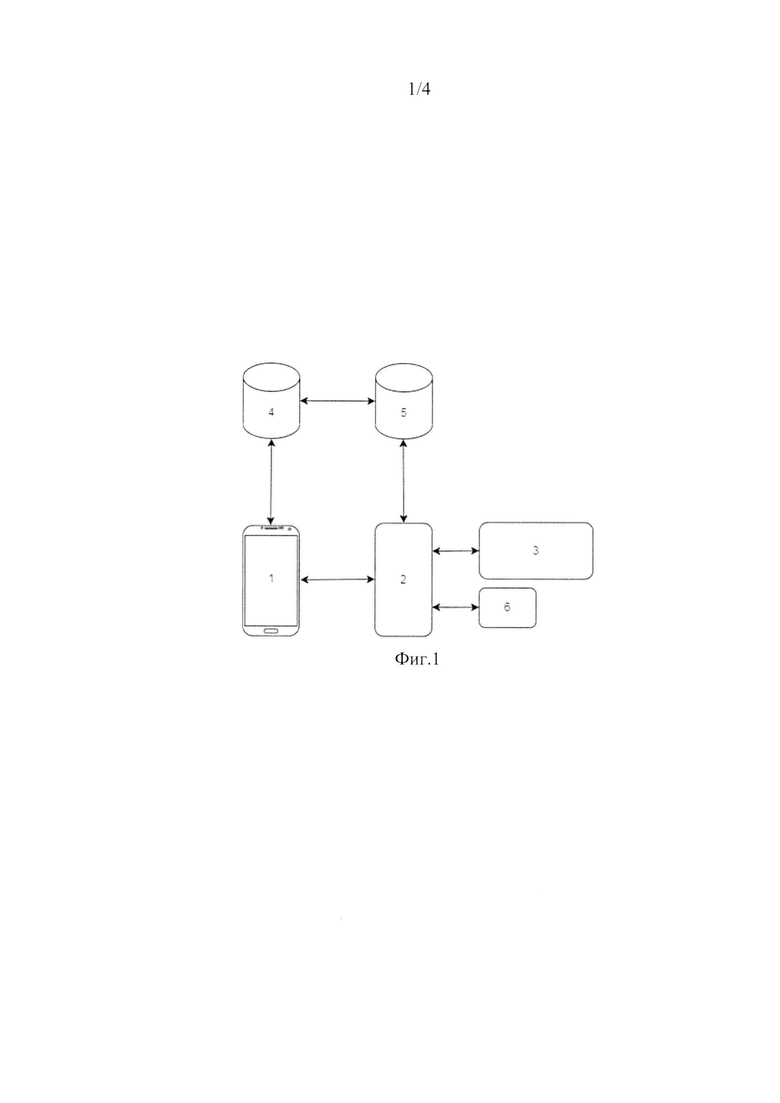

На фиг. 1 изображена схема одного из вариантов исполнения заявленной системы контроля и управления доступом. Идентификатор 1, представляющий собой мобильный телефон с установленным ПО GoPass связан с контроллером 2 в момент их совмещения посредством радиосвязи с использованием технологии Near Field Communication (NFC). Контроллер 2 связан с преграждающим устройством 3 посредством электрического провода. Идентификатор 1 связан с сервером аутентификации 4 по протоколу HyperText Transfer Protocol Secure (HTTPS), сервер аутентификации 4 связан с сервером распределения 5 по протоколу HyperText Transfer Protocol Secure (HTTPS), сервер распределения 5 связан с контроллером 2 по протоколу HyperText Transfer Protocol Secure (HTTPS), контроллер 2 связан с индикатором возможности прохода 6.

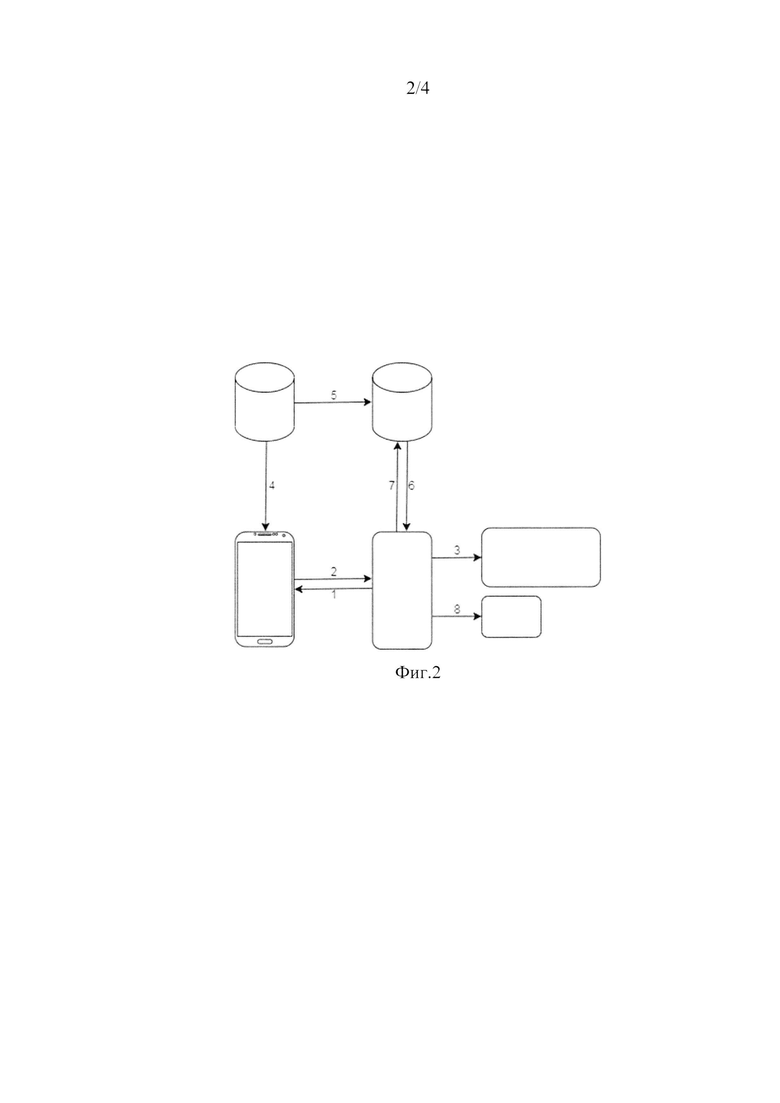

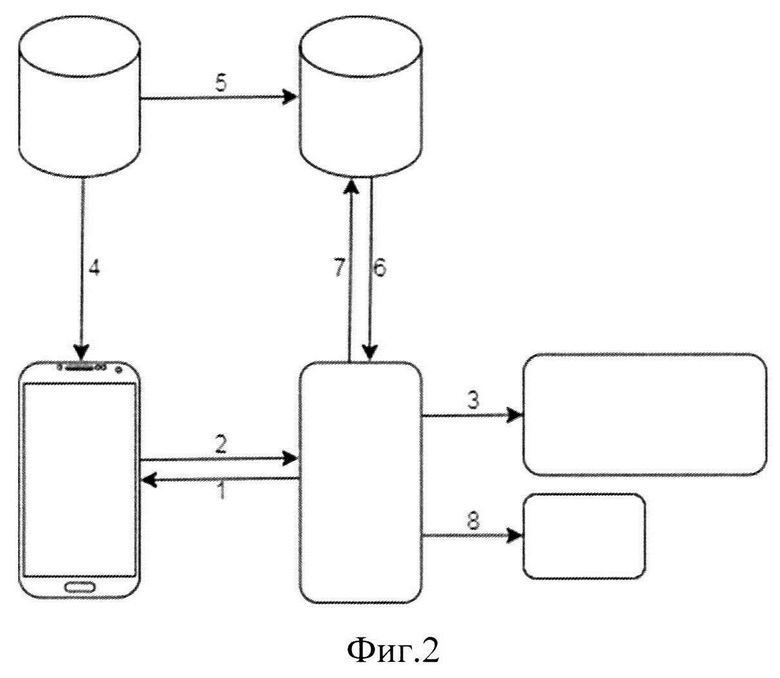

На фиг. 2 изображена схема, иллюстрирующая вариант реализации заявленного способа организации контроля и управления доступом. Стрелками на схеме изображены следующие элементы: передача транзакции 1 и электронной подписи транзакции 1 от контроллера к идентификатору (1), передача транзакции 2 и электронной подписи транзакции 2 от идентификатора контроллеру (2), передача контроллером команды преграждающего устройству на отпирание (3), передача сервером аутентификации открытого ключа контроллера на идентификатор до момента совмещения идентификатора и контроллера (4), передача сервером аутентификации через сервер распределения открытого ключа идентификатора на контроллер до момента совмещения идентификатора и контроллера (5,6), передача идентификационного номера контроллера, даты и времени совмещения идентификатора и контроллера, транзакции 1 и результата проверки электронной подписи транзакции 1, транзакции 2 и результата проверки электронной подписи транзакции 2 от контроллера на сервер распределения (7), подача электрического тока от контроллера на индикатор возможности прохода (8).

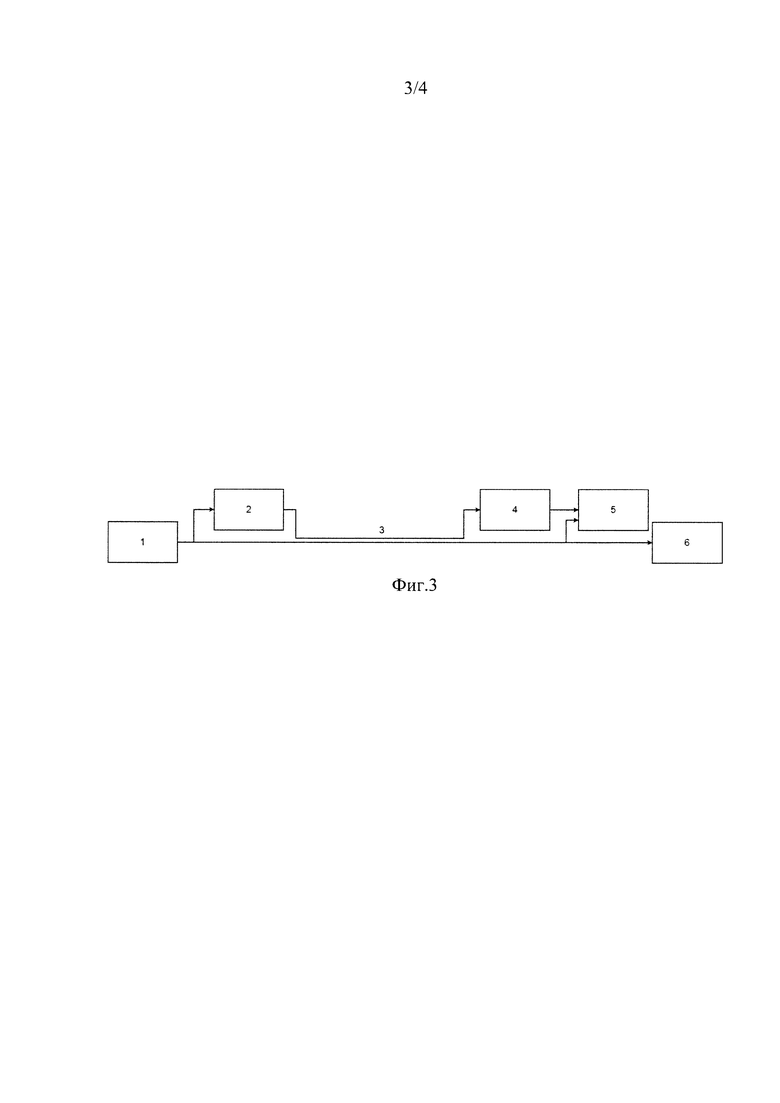

На фиг. 3 представлена схема, отображающая процесс подписи и проверки транзакций с использованием асимметричного алгоритма шифрования ed25519 в рамках заявленного изобретения. При передаче транзакции от отправителя (1) адресату (6) происходит формирование отправителем хеш-суммы путем хеш-преобразования данных в составе транзакции, формирование отправителем электронной подписи транзакции, полученной путем шифрования полученной ранее хеш-суммы с закрытым ключом контроллера (2), передачу транзакции и электронной подписи транзакции от отправителя адресату (3), расшифровку электронной подписи транзакции открытым ключом отправителя (4), сравнение хеш-суммы, полученной путем хеш-преобразования данных в составе транзакции и прообраза хеш-суммы транзакции, полученной путем расшифровки электронной подписи транзакции открытым ключом отправителя (5).

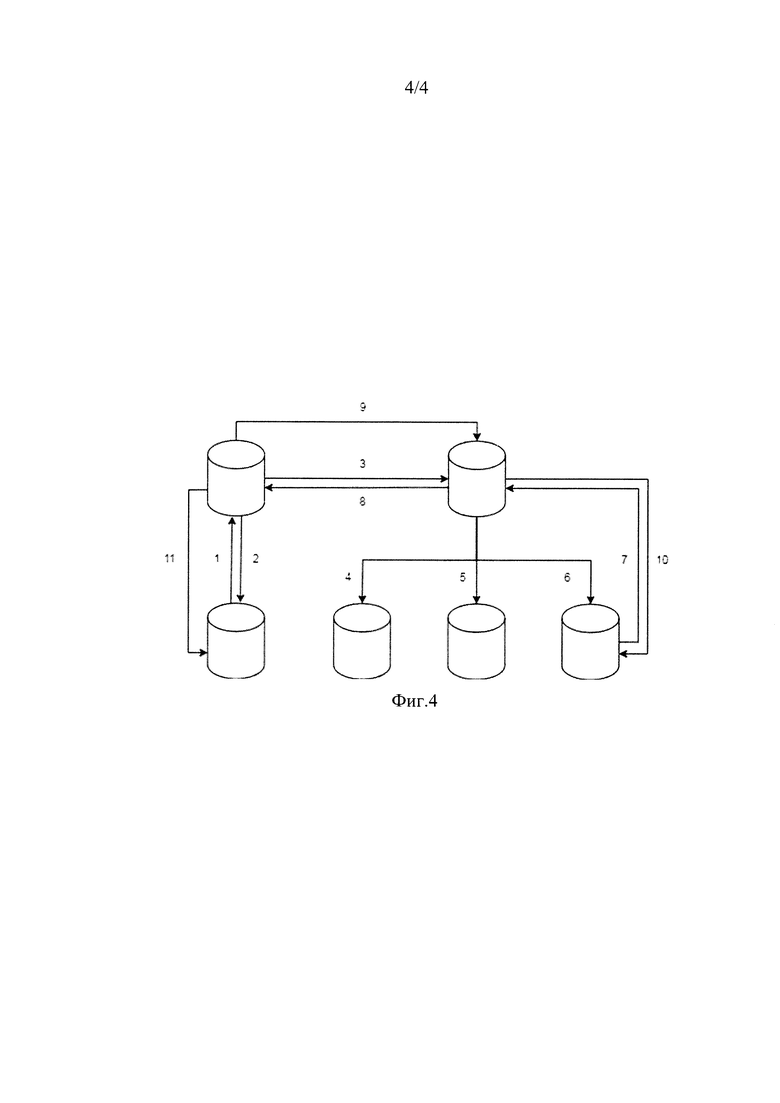

На фиг. 4 представлена схема, отображающая процесс передачи открытых ключей идентификатора и контроллера. При регистрации идентификатора происходит формирование открытого и закрытого ключей идентификатора. Открытый ключ идентификатора передается от идентификатора на сервер аутентификации (1). На сервере аутентификации формируется идентификационный номер пользователя, на сервере аутентификации создается запись в базе данных, содержащая идентификационный номер пользователя и соответствующий открытый ключ идентификатора. Затем идентификационный номер пользователя передается от сервера аутентификации на идентификатор (2). Далее идентификационный номер пользователя и соответствующий открытый ключ идентификатора передаются от сервера аутентификации на сервер распределения (3), а затем происходит внесение идентификационного номера пользователя и соответствующего открытого ключа идентификатора в базы данных контроллеров в составе системы (4, 5, 6). При подключении к системе нового контроллера происходит формирование открытого и закрытого ключей контроллера. Открытый ключ контроллера передается от контроллера на сервер распределения (7), а затем от сервера распределения на сервер аутентификации (8). На сервере аутентификации формируется идентификационный номер контроллера, на сервере аутентификации создается запись в базе данных, содержащая идентификационный номер контроллера и соответствующий открытый ключ контроллера. Затем идентификационный номер контроллера передается от сервера аутентификации на сервер распределения (9) и далее - от сервера распределения на соответствующий контроллер (10). Далее идентификационный номер контроллера и соответствующий открытый ключ контроллера передаются от сервера аутентификации на все идентификаторы в составе системы (9).

Настоящее изобретение проиллюстрировано далее посредством следующих примеров.

Пример 1. Система контроля и управления доступом, установленная в образовательном учреждении, включает идентификатор (мобильный телефон посетителя с предустановленным ПО GoPass версии 0.7.6 (2279), оснащенный модулем NFC), контроллер, представляющий собой компьютер Raspberry pi 4 и оснащенный считывателем NFC PN532 v3, преграждающее устройство, выполненное в виде турникета, сервер распределения (компьютер на базе операционной системы Ubuntu Server, характеристики: 16 GB RAM, Intel Xeon 4x3.3Ghz, 256Gb SSD), сервер аутентификации (компьютер на базе операционной системы Ubuntu Server, характеристики: 16 GB RAM, Intel Xeon 4x3.3Ghz, 256Gb SSD), при этом идентификатор связан с контроллером в момент их совмещения, контроллер связан с преграждающим устройством посредством трех электрических проводов, контроллер связан с сервером распределения по протоколу HyperText Transfer Protocol Secure (HTTPS), сервер распределения связан с сервером аутентификации по протоколу HyperText Transfer Protocol Secure (HTTPS), сервер аутентификации связан с идентификатором по протоколу HyperText Transfer Protocol Secure (HTTPS), контроллер связан с индикатором возможности прохода посредством электрического провода.

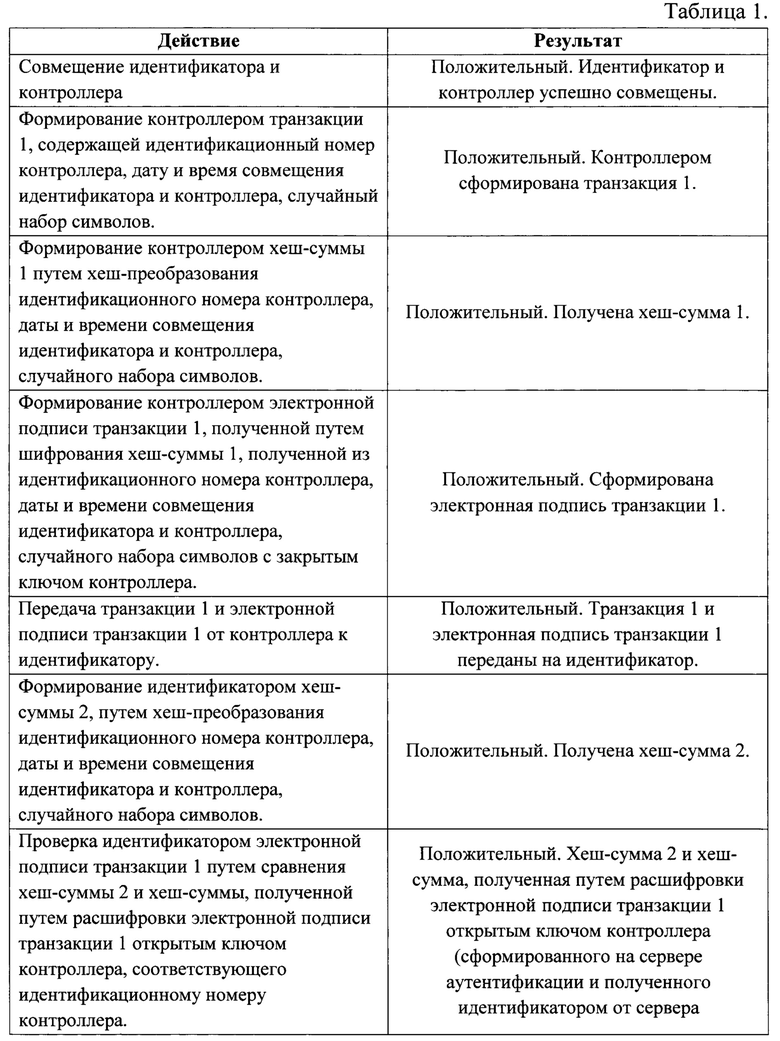

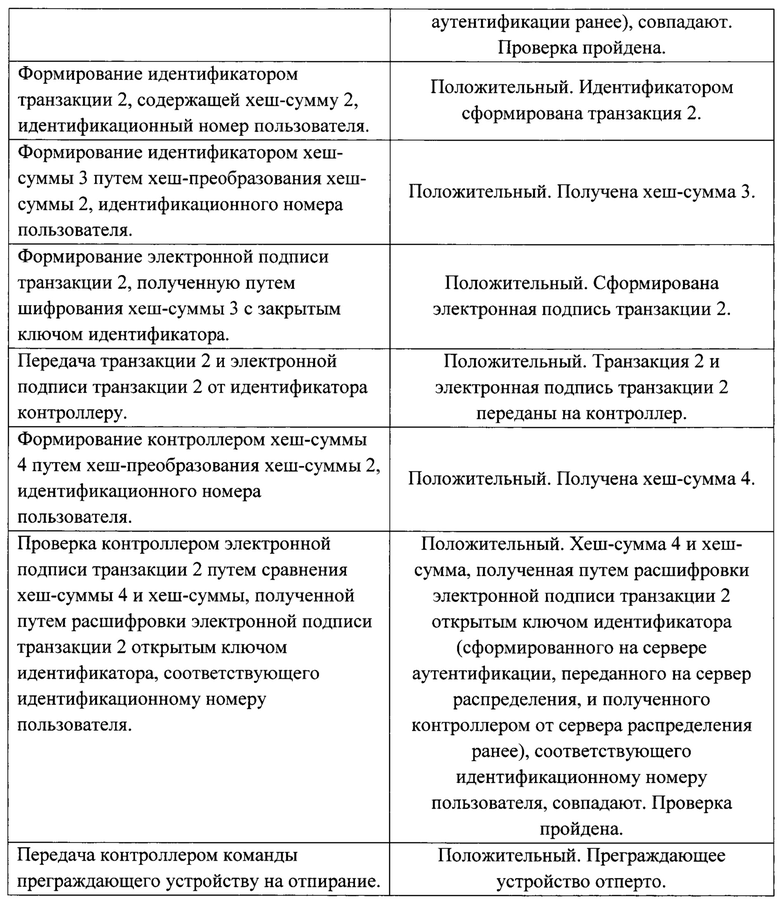

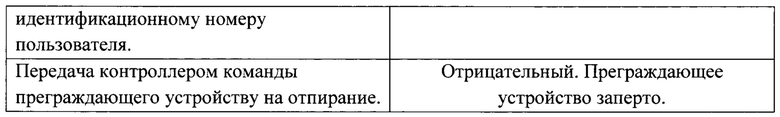

Схема указанной системы приведена на фиг. 1. Порядок действий при использовании указанной системы (т.е. при обработке запроса посетителя на доступ на территорию образовательного учреждения) изложен в таблице 1.

В результате проверки пользователю был предоставлен доступ на территорию образовательного учреждения.

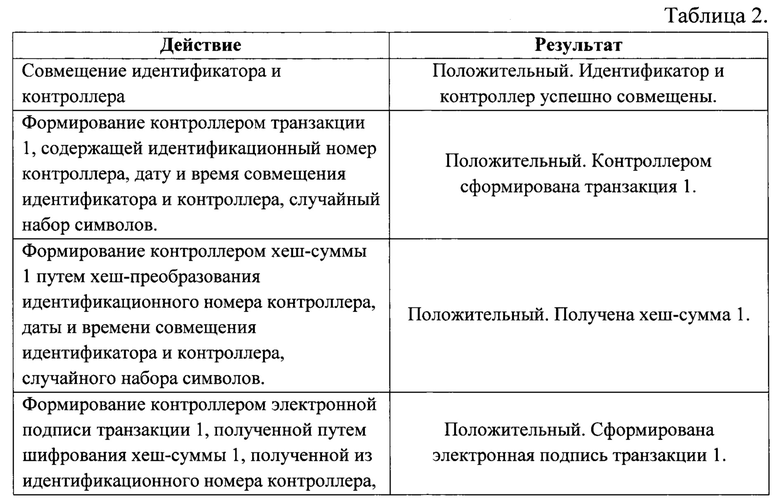

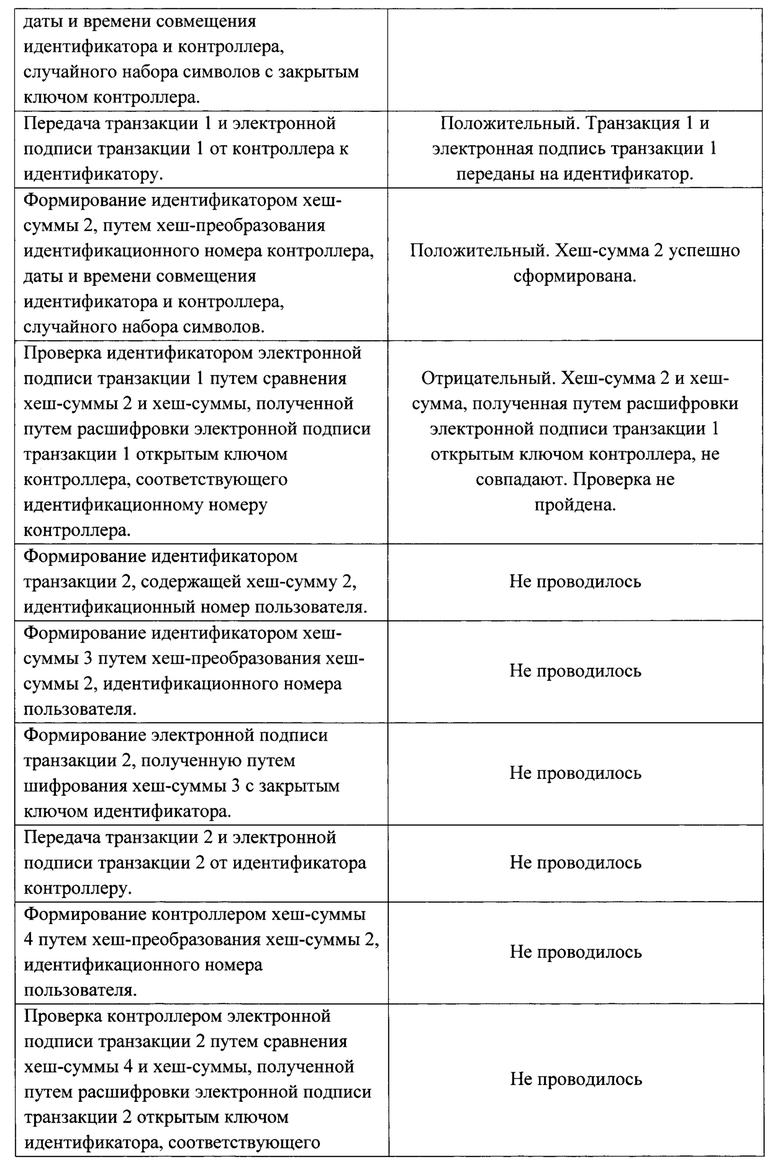

Пример 2. Система контроля и управления доступом, установленная на двери подсобного помещения в торговом центре, включает идентификатор (планшет посетителя с предустановленным ПО GoPass версии 0.7.6 (2279), оснащенный модулем NFC), контроллер, представляющий собой Компьютер Raspberry pi 4, оснащенный считывателем NFC PN532 v3, преграждающее устройство, выполненное в виде магнитного замка, сервер распределения (компьютер на базе операционной системы Ubuntu Server, характеристики: 16 GB RAM, Intel Xeon 4x3.3Ghz, 256Gb SSD), сервер аутентификации (компьютер на базе операционной системы Ubuntu Server, характеристики: 16 GB RAM, Intel Xeon 4x3.3Ghz, 256Gb SSD), при этом идентификатор связан с контроллером в момент их совмещения, контроллер связан с преграждающим устройством посредством двух электрических проводов, контроллер связан с сервером распределения по протоколу HyperText Transfer Protocol Secure (HTTPS), сервер распределения связан с сервером аутентификации по протоколу HyperText Transfer Protocol Secure (HTTPS), сервер аутентификации связан с идентификатором по протоколу HyperText Transfer Protocol Secure (HTTPS), контроллер связан с индикатором возможности прохода посредством электрического провода. Схема указанной системе приведена на фиг.1 Порядок действий при использовании указанной системы (т.е. при обработке запроса посетителя на доступ на территорию подсобного помещения торгового центра) изложен в таблице 2.

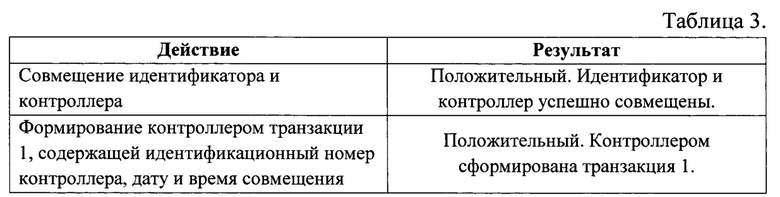

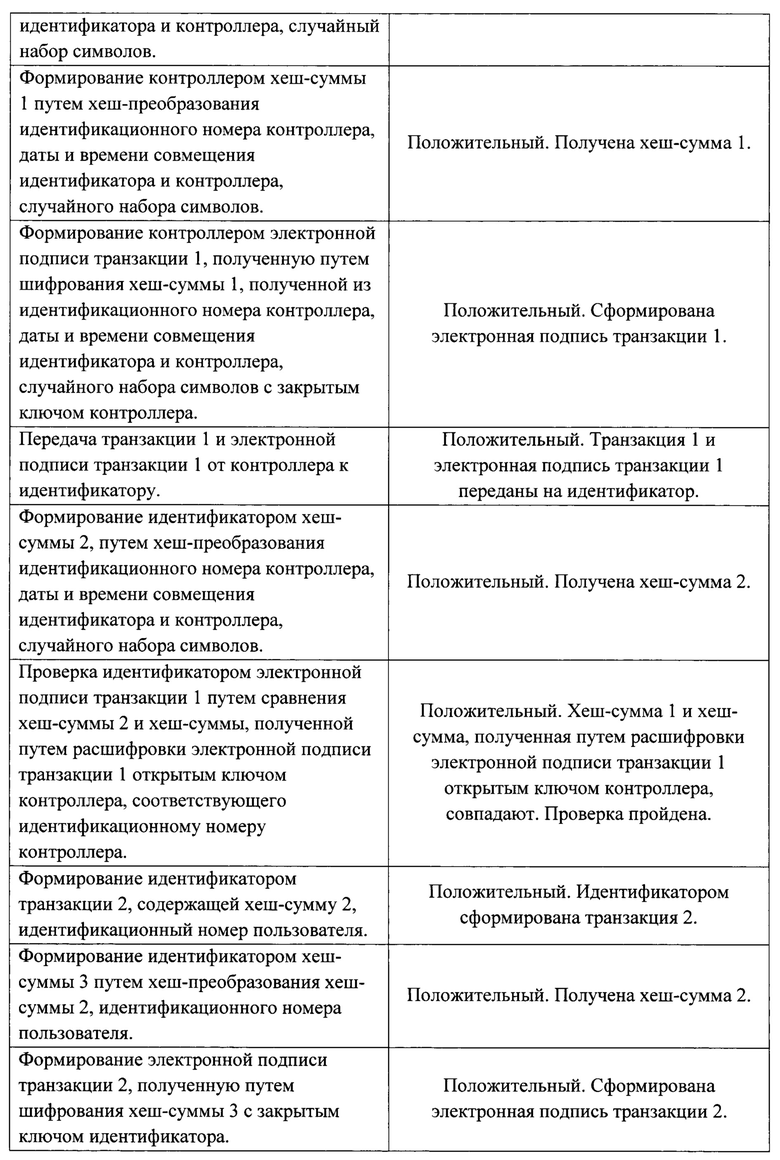

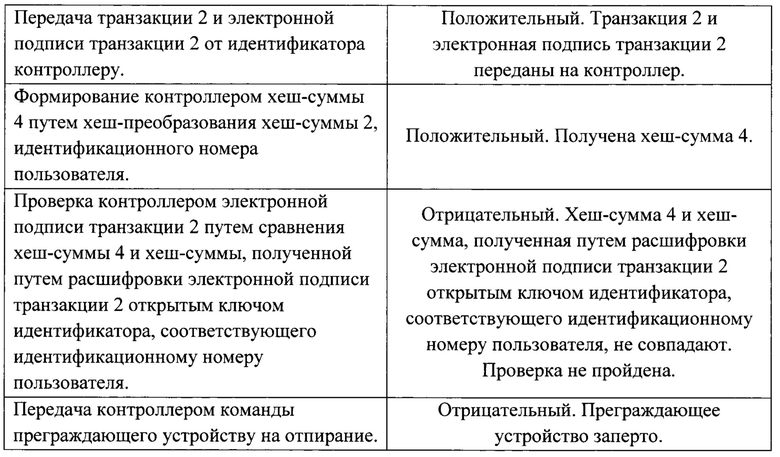

Пример 3. Система контроля и управления доступом, установленная на двери в офисном здании, включает идентификатор (мобильный телефон посетителя с предустановленным ПО GoPass версии 0.7.6 (2279), оснащенный модулем NFC), контроллер, представляющий собой компьютер Raspberry pi 4, оснащенный считывателем NFC PN532 v3, преграждающее устройство, выполненное в виде магнитного замка, сервер распределения (компьютер на базе операционной системы Ubuntu Server, характеристики: 16 GB RAM, Intel Xeon 4x3.3Ghz, 256Gb SSD), сервер аутентификации (компьютер на базе операционной системы Ubuntu Server, характеристики: 16 GB RAM, Intel Xeon 4x3.3Ghz, 256Gb SSD), при этом идентификатор связан с контроллером в момент их совмещения, контроллер связан с преграждающим устройством, контроллер связан с сервером распределения по протоколу HyperText Transfer Protocol Secure (HTTPS), сервер распределения связан с сервером аутентификации по протоколу HyperText Transfer Protocol Secure (HTTPS), сервер аутентификации связан с идентификатором по протоколу HyperText Transfer Protocol Secure (HTTPS), контроллер связан с индикатором возможности прохода посредством электрического провода. Схема указанной системы приведена на фиг. 1.

Порядок действий при использовании указанной системы (т.е. при обработке запроса посетителя на доступ на территорию офисного здания) изложен в таблице 3.

Пример 4. Вариант реализации заявленной системы.

Система контроля и управления доступом, установленная на двери в офисном здании, включает идентификатор (мобильный телефон посетителя с предустановленным ПО GoPass версии 0.7.6 (2279), оснащенный модулем NFC), контроллер, представляющий собой компьютер Raspberry pi 4, оснащенный считывателем NFC PN532 v3, преграждающее устройство, выполненное в виде электромеханического замка, при этом идентификатор связан с контроллером в момент их совмещения, контроллер связан с преграждающим устройством, контроллер связан с индикатором возможности прохода посредством электрического провода.

Пример 5. Установка системы контроля и управления доступом на проходной нового бизнес центра и регистрация пользователей - сотрудников бизнес-центра.

Вариант реализации заявленной системы включает в себя два запирающих устройства (турникета), четыре контроллера (на каждый турникет на вход и на выход), сервер распределения и сервер аутентификации. В качестве идентификаторов пользователи используют смартфоны с установленным ПО GoPass. Пользователь осуществляет процедуру регистрации в системе, указывая личные данные, кодовое слово. Идентификатор создает открытый и закрытый ключи идентификатора, затем открытый ключ идентификатора передается идентификатором на сервер аутентификации. На сервере аутентификации создается идентификационный номер пользователя, запись в базе данных, содержащая созданный идентификационный номер пользователя и соответствующий ему открытый ключ идентификатора. Затем сервер аутентификации передает запись базы данных на сервер распределения. Администратор системы согласует внесение изменений в базы данных контроллеров, после чего сервер распределения передает указанную запись базы данных на все контроллеры, установленные на входе в бизнес центр. Используя идентификатор, пользователь получает доступ на территорию бизнес-центра.

Изобретение относится к вычислительной технике. Технический результат заключается в повышении степени безопасности при организации контроля доступа на территорию при сохранении удобства использования системы для лица, имеющего доступ на заданную территорию. Способ контроля и управления доступом включает совмещение идентификатора и контроллера, формирование контроллером транзакции 1, формирование контроллером хеш-суммы 1, формирование контроллером электронной подписи транзакции 1, передачу транзакции 1 и электронной подписи транзакции 1 от контроллера к идентификатору, формирование идентификатором хеш-суммы 2, проверку идентификатором электронной подписи транзакции 1, формирование идентификатором транзакции 2, формирование идентификатором хеш-суммы 3, формирование идентификатором электронной подписи транзакции 2, передачу транзакции 2 и электронной подписи транзакции 2 от идентификатора контроллеру, формирование контроллером хеш-суммы 4, проверку контроллером электронной подписи транзакции 2, передачу контроллером команды преграждающему устройству на отпирание. 7 з.п. ф-лы, 4 ил., 3 табл.

1. Способ контроля и управления доступом, включающий

совмещение идентификатора и контроллера,

формирование контроллером транзакции 1, содержащей идентификационный номер контроллера, дату и время совмещения идентификатора и контроллера, случайный набор символов,

формирование контроллером хеш-суммы 1 путем хеш-преобразования идентификационного номера контроллера, даты и времени совмещения идентификатора и контроллера, случайного набора символов,

формирование контроллером электронной подписи транзакции 1, полученной путем шифрования хеш-суммы 1, полученной из идентификационного номера контроллера, даты и времени совмещения идентификатора и контроллера, случайного набора символов с закрытым ключом контроллера,

передачу транзакции 1 и электронной подписи транзакции 1 от контроллера к идентификатору,

формирование идентификатором хеш-суммы 2 путем хеш-преобразования идентификационного номера контроллера, даты и времени совмещения идентификатора и контроллера, случайного набора символов,

проверку идентификатором электронной подписи транзакции 1 путем сравнения хеш-суммы 2 и хеш-суммы, полученной путем расшифровки электронной подписи транзакции 1 открытым ключом контроллера, соответствующего идентификационному номеру контроллера, и, в случае совпадения хеш-суммы 2 и хеш-суммы, полученной путем расшифровки электронной подписи транзакции 1 открытым ключом контроллера,

формирование идентификатором транзакции 2, содержащей хеш-сумму 2, идентификационный номер пользователя,

формирование идентификатором хеш-суммы 3 путем хеш-преобразования хеш-суммы 2, идентификационного номера пользователя,

формирование идентификатором электронной подписи транзакции 2, полученной путем шифрования хеш-суммы 3 с закрытым ключом идентификатора,

передачу транзакции 2 и электронной подписи транзакции 2 от идентификатора контроллеру,

формирование контроллером хеш-суммы 4 путем хеш-преобразования хеш-суммы 2, идентификационного номера пользователя,

проверку контроллером электронной подписи транзакции 2 путем сравнения хеш-суммы 4 и хеш-суммы, полученной путем расшифровки электронной подписи транзакции 2 открытым ключом идентификатора, соответствующего идентификационному номеру пользователя, и, в случае совпадения хеш-суммы 4 и хеш-суммы, полученной путем расшифровки электронной подписи транзакции 2 открытым ключом идентификатора,

передачу контроллером команды преграждающему устройству на отпирание.

2. Способ по п. 1, где до момента совмещения идентификатора и контроллера происходит формирование контроллером открытого ключа контроллера и закрытого ключа контроллера, осуществляется передача открытого ключа контроллера от контроллера на сервер распределения, осуществляется передача открытого ключа контроллера от сервера распределения на сервер аутентификации, осуществляется передача открытого ключа контроллера от сервера аутентификации на идентификатор.

3. Способ по п. 1, где до момента совмещения идентификатора и контроллера происходит формирование идентификатором открытого и закрытого ключа идентификатора, осуществляется передача открытого ключа идентификатора от идентификатора на сервер аутентификации, осуществляется передача открытого ключа идентификатора от сервера аутентификации на сервер распределения, осуществляется передача открытого ключа идентификатора от сервера распределения на контроллер.

4. Способ по п. 1, где после проверки транзакции 2 контроллером происходит передача идентификационного номера контроллера, идентификационного номера пользователя, даты и времени совмещения идентификатора и контроллера, транзакции 1, транзакции 2 и результата проверки электронной подписи транзакции 2 от контроллера на сервер распределения.

5. Способ по п. 1, где после проверки транзакции 1 идентификатором в том случае, если результат проверки электронной подписи транзакции 1 отрицательный, происходит передача идентификационного номера контроллера, даты и времени совмещения идентификатора и контроллера, транзакции 1 и результата проверки электронной подписи транзакции 1 от контроллера на сервер распределения, а также передача идентификационного номера контроллера, идентификационного номера пользователя, даты и времени совмещения идентификатора и контроллера, транзакции 1 и результата проверки электронной подписи транзакции 1 от идентификатора на сервер аутентификации.

6. Способ по п. 1, где в случае совпадения хеш-суммы 4 и хеш-суммы, полученной путем расшифровки электронной подписи транзакции 2 открытым ключом идентификатора, происходит подача электрического тока от контроллера на индикатор возможности прохода, при этом индикатором возможности прохода производится индикация возможности прохода.

7. Способ по п. 1, где электронная подпись и проверка транзакций производится с использованием асимметричного алгоритма шифрования.

8. Способ по п. 7, где электронная подпись и проверка транзакций производится с использованием асимметричного алгоритма шифрования ed25519.

| US 20200314651 A1, 01.10.2020 | |||

| US 20210144140 A1, 13.05.2021 | |||

| US 20160234186 A1, 11.08.2016 | |||

| US 20210203590 A1, 01.07.2021 | |||

| US 20180144563 A1, 24.05.2018 | |||

| СИСТЕМА КОНТРОЛЯ ДОСТУПА ДЛЯ МАССОВЫХ МЕРОПРИЯТИЙ | 2016 |

|

RU2689807C2 |

Авторы

Даты

2024-08-23—Публикация

2023-10-17—Подача