Область техники, к которой относится изобретение

Предлагаемое изобретение относится к информационным технологиям и может быть использовано для построения крипто-кодовых конструкций обеспечения целостности данных на борту робототехнических комплексов специального назначения на основе применения криптографической хэш-функций и кодов, корректирующих ошибки, в условиях деградации многомерных систем хранения данных, вызванной деструктивными воздействиями злоумышленника и возмущениями среды функционирования.

Уровень техники

Современный этап развития робототехнических комплексов (РТК), применяемых в промышленности, исследовательской деятельности, военном деле как в космосе, на море, так и на земле, характеризуется устойчивыми тенденциями к увеличению объема данных, накапливаемых в процессе их функционирования, а при анализе развития РТК специального назначения, в частности, предназначенных для воздушной, подводной разведки и выполнения других задач, характеризуемых скоротечностью принятия решения по их применению к переносу процессов обработки и хранения этих данных с наземных пунктов управления на борт самих РТК. Данная информация в зависимости от предназначения РТК представляется и хранится в виде многомерных структурированных массивов данных (Barfar, A. Peak cubes in service operations: Bringing multidimensionality into decision support systems / A. Barfar, B. Padmanabhan, A. Hevner // Decision Support Systems. - 2021. - V. 140. - P. 113-142; Шеметов, О.П. Контроль и восстановление целостности данных в информационных системах различного назначения / О.П. Шеметов, В.О. Даренских, Н.И. Шевцов [и др.] // Известия Тульского государственного университета. Технические науки. - 2022. - №5. - С. 240- 248), при этом может носить различный характер (телеметрическая, специальная, навигационная и т.д.) и, как следствие, различную ценность для потребителя (наземного пункта управления, бортовых систем и пр.) (Lim, С.From data to value: A nine-factor framework for data-based value creation in information-intensive services / C.Lim, K.-H.Kim, M.-J.Kim, J.-Y.Heo // International Journal of Information Management. - 2018. - V. 39. - P. 121-135).

Одним из неотъемлемых требований к информации является обеспечение ее целостности, в частности, достоверности и полноты, которые неизбежно страдают от искажения и (или) уничтожения данных в процессе их хранения в системах хранения данных (СХД) вследствие воздействия различных дестабилизирующих факторов, при этом реализация угроз безопасности информации (БИ) может быть осуществлена в результате как деструктивных воздействий злоумышленника, так и возмущений среды функционирования СХД. Объектами воздействий могут быть как информация (данные), так и программно-аппаратные средства обработки и хранения информации, программные средства (системное и прикладное программное обеспечение, системы виртуализации и т.д.), машинные носители информации, средства защиты информации и т.д.

Для обеспечения возможности контроля и восстановления целостности информации, как известно (Halder, S. Enabling secure time-series data sharing via homomorphic encryption in cloud-assisted IIoT / S.Haider, T.Newe // Future Generation Computer Systems. - 2022. - V. 133. - P. 351-363; Dichenko, S.A. An integrity control model for multidimensional data arrays / S.A.Dichenko // Automatic Control and Computer Sciences. - 2021. - V. 55. - №8. - P. 1188-1193), требуется введение различных видов избыточности (информационной, аппаратной, временной), что не всегда приемлемо с точки зрения, к примеру, массогабаритных ограничений РТК и др. К тому же, существующие методы обеспечения целостности информации, накапливаемой в СХД, характеризуются введение высокой избыточности контрольной информации, что в условиях непрерывного роста ее объема и ценности приводит к преждевременному расходованию ограниченного ресурса СХД.

Таким образом, постоянно изменяющиеся условия функционирования СХД РТК, связанные с переносом процессов обработки и хранения данных на борт самих РТК, непрерывным ростом объемов и ценности накапливаемых в них данных, и, как следствие, увеличением количества угроз БИ, привели к возникновению новой сложной задачи обеспечения целостности больших объемов многомерных массивов данных с требуемым уровнем защищенности при ограничениях на допустимые затраты ресурса СХД. А в условиях сокращения доступного объема свободной памяти СХД при накоплении данных в процессе функционирования РТК, а также возможного выхода из строя части носителей информации в результате их старения (ограниченного срока их службы), т.е. критической деградации СХД (Патент РФ №2697961 публ. 21.08.2019), решение данной задачи приобретает особую актуальность.

Далее для раскрытия сути изобретения приводится краткое описание существующих способов защиты целостности данных.

а) Описание аналогов

Известны способы контроля целостности данных за счет применения криптографических методов: ключевое и бесключевое хэширование, средства электронной подписи (Патент на изобретение RUS №26207030, 07.12.2015; Патент на изобретение RUS №2669144, 28.11.2017; Патент на изобретение RUS №2680033, 22.05.2017; Патент на изобретение RUS №2680350, 02.05.2017; Патент на изобретение RUS №2680739, 28.11.2017; Патент на изобретение RUS №2686024, 25.04.2018; Кнут, Д.Э. Искусство программирования для ЭВМ. Том 3. Сортировка и поиск / Д.Э. Кнут .- М.: «Мир», 1978. - 824 с.).

Недостатками данных способов являются:

для схемы применения хэш-функции с вычислением одного общего хэш-кода от k блоков данных: отсутствие возможности локализации блока данных с признаками нарушения целостности;

для схемы применения хэш-функции с вычислением по одному хэш-коду от каждого из блоков данных: высокая избыточность контрольной информации при контроле целостности блоков данных, представленных двоичными векторами небольшой размерности;

для схемы применения хэш-функции с построением полносвязной сети хэширования (Диченко, С.А. Обобщенный способ применения хэш-функции для контроля целостности данных / С.А. Диченко // Наукоемкие технологии в космических исследованиях Земли. - 2020. - Т. 12. - №6. - С. 48-59):

- высокая избыточность контрольной информации;

- в общем виде данная модель не позволяет выполнить локализацию блока данных с признаками нарушения целостности.

Известны способы восстановления целостности данных за счет применения различных видов резервирования (с использованием программно-аппаратной или программной реализации технологии RAID (Redundant Array of Independent Disks) (RAID-массивы) (Патент РФ №2406118 публ. 10.04.2007; Патент РФ №2481632 публ. 10.05.2013; Патент РФ №2513725 публ. 20.04.2014; Патент РФ №2598991 публ. 10.10.2016; Патент США №7392458 публ. 24.06.2008; Патент США №7437658 публ. 14.10.2008; Патент США №7600176 публ. 06.10.2009; Заявка на патент США №20090132851 публ. 21.05.2009; Заявка на патент США №20100229033 публ. 09.09.2010; Заявка на патент США №20110114567 публ. 16.06.2011; Заявка на патент США №20110167294 публ. 07.07.2011; Заявка на патент США №20110264949 публ. 27.10.2011).

Недостатками данных способов являются:

- высокая избыточность;

-отсутствие возможности повышения исправляющей способности средств восстановления целостности данных в условиях деградации СХД при ограничениях на допустимые затраты ресурса.

б) Описание ближайшего аналога (прототипа)

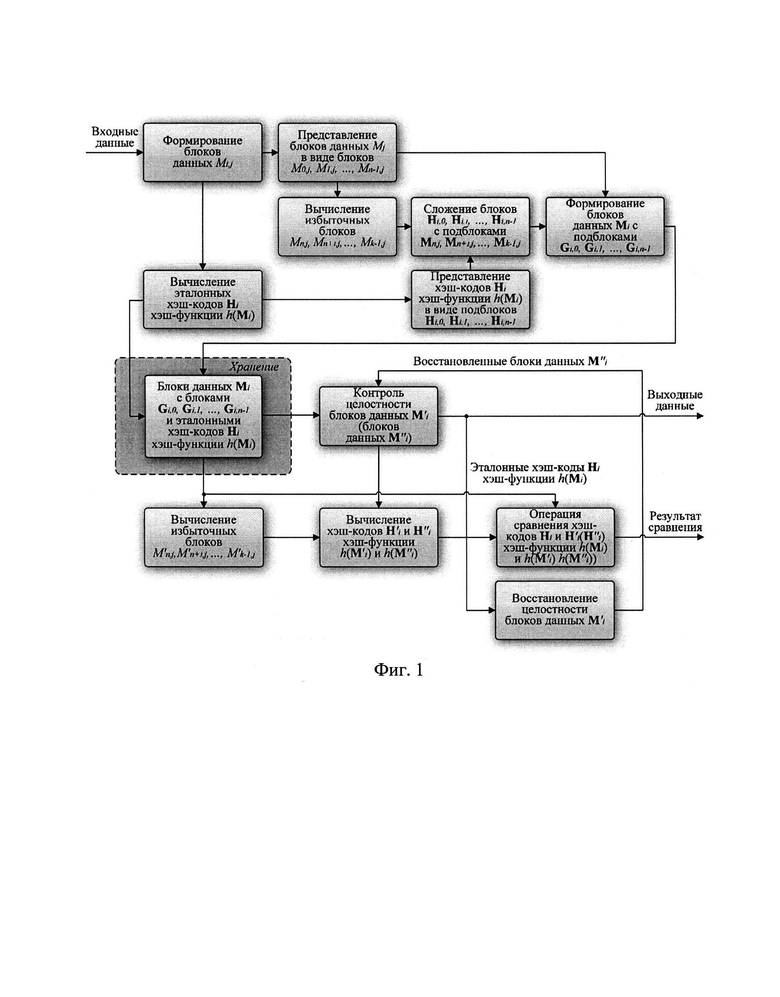

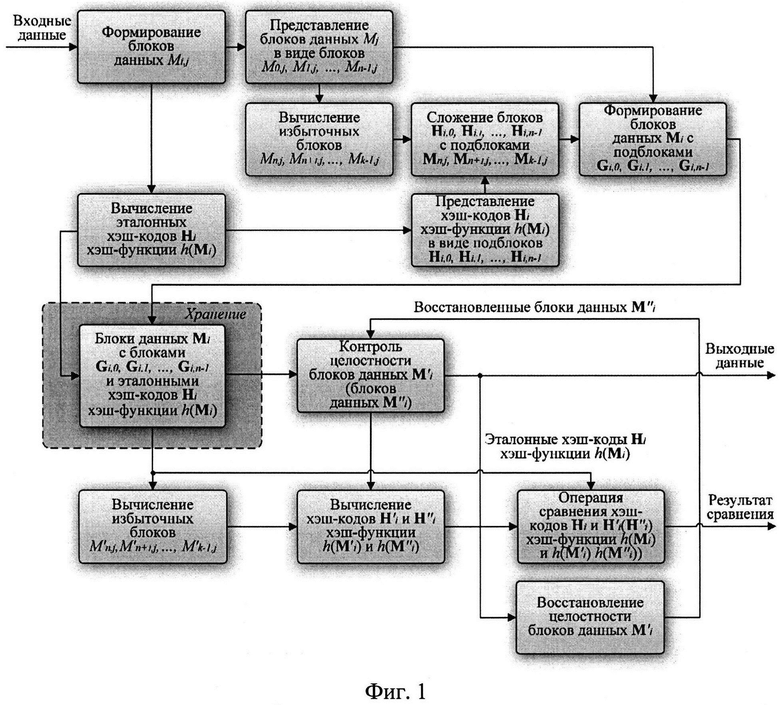

Наиболее близким по технической сущности к заявленному изобретению (прототипом) является способ двумерного контроля и обеспечения целостности данных (фиг. 1), основанный на построении крипто-кодовой конструкции для контроля и восстановления целостности данных, представленных в виде двумерного массива блоков данных фиксированной длины, от элементов строк которого предварительно посредством применения хэш-функции вычисляются эталонные хэш-коды, значения которых в последующем сравниваются со значениями хэш-кодов, вычисляемых уже от проверяемых блоков данных, при запросе на их использование, а к элементам столбцов массива применяется математический аппарат избыточных модулярных кодов (Диченко С.А., Самойленко Д.В., Финько О.А. Способ двумерного контроля и обеспечения целостности данных // Патент на изобретение RUS №2696425, 02.08.2019).

Недостатком известного способа является:

- отсутствие возможности повышения исправляющей способности средств восстановления целостности данных в условиях деградации СХД при ограничениях на допустимые затраты ресурса.

- затрачивание дополнительных ресурсов памяти при построении крипто-кодовой конструкции, связанных с суммированием в поле Галуа результатов криптографических и кодовых преобразований над блоками данных.

Раскрытие изобретения (его сущность)

а) Технический результат, на достижение которого направлено изобретение

Целью настоящего изобретения является разработка способа обеспечения целостности данных, при котором существует возможность повышения исправляющей способности средств восстановления целостности данных в условиях деградации СХД при ограничениях на допустимые затраты ресурса, а также не требуется затрат дополнительных ресурсов памяти при построении крипто-кодовой конструкции, связанных с суммированием в поле Галуа результатов криптографических и кодовых преобразований над блоками данных.

б) Совокупность существенных признаков

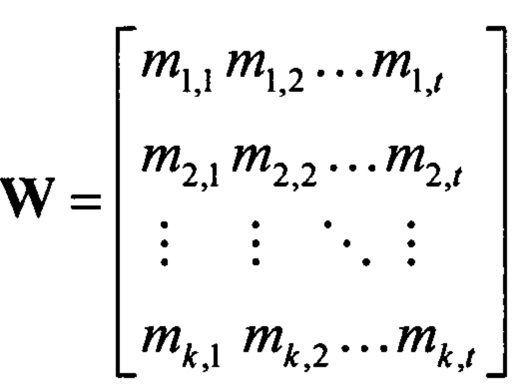

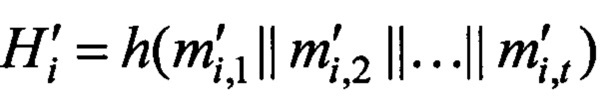

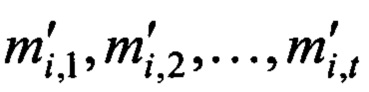

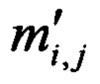

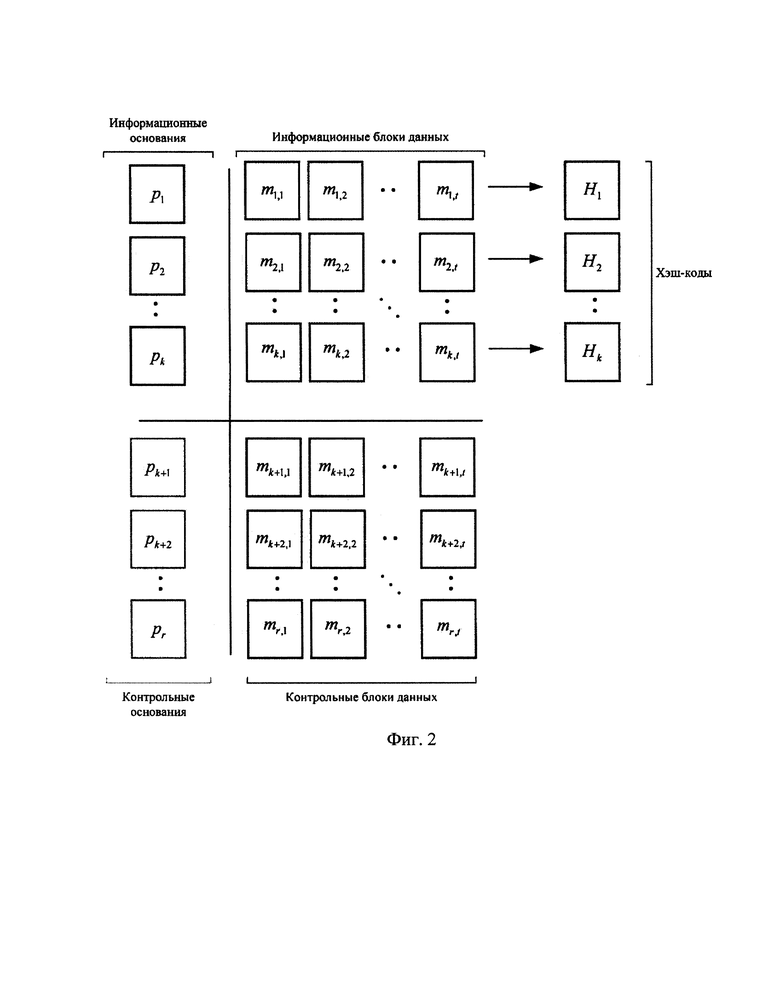

Поставленная цель достигается тем, что в известном способе двумерного контроля и обеспечения целостности данных, заключающемся в том, что для осуществления контроля целостности блоки данных представляют в виде подблоков фиксированной длины, от которых предварительно вычисляют эталонные хэш-коды Н хэш-функции h(М), значения которых в последующем сравнивают со значениями хэш-кодов хэш-функции, вычисляемых уже от проверяемых блоков данных М', подблоки которых также являются подблоками блоков данных, которые для восстановления целостности данных в случае ее нарушения формируют по правилам, аналогичным правилам построения избыточных модулярных кодов, в случае нарушения целостности блоков данных восстановление их целостности осуществляют посредством реконфигурации системы путем исключения из вычислений подблока [М] с нарушением целостности, в представленном же способе массив данных М представляют в виде блоков фиксированной длины m1,1, m1,2,…, m1,t; m2,1; m2,2,…, m2,t; …; mk,1, mk,2,…, mk,t, образующих матрицу W, так чтобы k≠t, что обеспечивает возможность повышения исправляющей способности средств восстановления целостности данных в условиях деградации систем хранения данных при ограничениях на допустимые затраты ресурса за счет добавления контрольных блоков, и М=m1,1||…||m1,t||m2,1||…||m2,t||…||mk,1||…||mk,t, где «||» - операция конкатенации, при этом блоки данных mi,j (i=1, 2,…, k, j=1, 2,…, t) являются информационными элементами модулярного кода по основаниям pi, при условии, что pi>mi,j, при этом для контроля целостности блоков данных от строк матрицы W вычисляют хэш-коды Hi хэш-функции h(mi,1||mi,2||…||mi,t), сравнение которых с вычисленными хэш-кодами  при обращении к защищаемым данным М' позволяет определить признаки нарушения их целостности, а для восстановления целостности вычисляют избыточные блоки данных mk+1,1, mk+1,2,…, mk+1,t; mk+2,1, mk+2,2,…, mk+2,t;…; mr,1, mr,2,…, mr,t по избыточным основаниям pk+1,…, pr, введение которых посредством применения математического аппарата избыточных модулярных кодов позволяет восстановить целостность поврежденных блоков данных без затрат дополнительных ресурсов памяти при построении крипто-кодовой конструкции, связанных с суммированием в поле Галуа результатов криптографических и кодовых преобразований над блоками данных.

при обращении к защищаемым данным М' позволяет определить признаки нарушения их целостности, а для восстановления целостности вычисляют избыточные блоки данных mk+1,1, mk+1,2,…, mk+1,t; mk+2,1, mk+2,2,…, mk+2,t;…; mr,1, mr,2,…, mr,t по избыточным основаниям pk+1,…, pr, введение которых посредством применения математического аппарата избыточных модулярных кодов позволяет восстановить целостность поврежденных блоков данных без затрат дополнительных ресурсов памяти при построении крипто-кодовой конструкции, связанных с суммированием в поле Галуа результатов криптографических и кодовых преобразований над блоками данных.

Сопоставительный анализ заявленного решения с прототипом показывает, что предлагаемый способ отличается от известного тем, что поставленная цель достигается за счет представления массива данных М в виде блоков фиксированной длины m1,1, m1,2,…, m1,t; m2,1, m2,2,…, m2,t;…; mk,1, mk,2,…, mk,t, образующих матрицу W, где k≠t, что обеспечивает возможность добавления контрольных блоков и, как следствие, повышение исправляющей способности средств восстановления целостности данных в условиях деградации систем хранения данных при ограничениях на допустимые затраты ресурса, а также позволяет восстановить целостность поврежденных блоков данных без затрат дополнительных ресурсов памяти при построении крипто-кодовой конструкции, связанных с суммированием в поле Галуа результатов криптографических и кодовых преобразований над блоками данных.

Контроль целостности блоков данных будет осуществляться за счет вычисления от строк матрицы W хэш-кодов Hi хэш-функции h(mi,1||mi,2||…||mi,t) и последующего сравнения с вычисленными хэш-кодами  при обращении к защищаемым данным М', что в момент времени t позволяет определить признаки нарушения их целостности. Для восстановления целостности вычисляют избыточные блоки данных mk+1,1, mk+1,2,…, mk+1,t; mk+2,1, mk+2,2,…, mk+2,t;…; mr,1, mr,2,…, mr,t по избыточным основаниям pk+1,…, pr, введение которых посредством применения математического аппарата избыточных модулярных кодов позволяет восстановить целостность поврежденных блоков данных.

при обращении к защищаемым данным М', что в момент времени t позволяет определить признаки нарушения их целостности. Для восстановления целостности вычисляют избыточные блоки данных mk+1,1, mk+1,2,…, mk+1,t; mk+2,1, mk+2,2,…, mk+2,t;…; mr,1, mr,2,…, mr,t по избыточным основаниям pk+1,…, pr, введение которых посредством применения математического аппарата избыточных модулярных кодов позволяет восстановить целостность поврежденных блоков данных.

Новым является то, что в предлагаемом способе получение совокупностей подблоков m1,1, m1,2,…, m1,t; m2,1, m2,2,…, m2,t;…; mk,1, mk,2,…, mk,t, образующих матрицу W, так чтобы k≠t, обеспечивает возможность повышения исправляющей способности средств восстановления целостности данных в условиях деградации систем хранения данных при ограничениях на допустимые затраты ресурса за счет добавления контрольных блоков. Новым является то, что для восстановления целостности вычисляют избыточные блоки данных mk+1,1, mk+1,2,…, mk+1,t; mk+2,1, mk+2,2,…, mk+2,t;…; mr,1, mr,2,…, mr,t по избыточным основаниям pk+1,…, pr, введение которых посредством применения математического аппарата избыточных модулярных кодов позволяет восстановить целостность поврежденных блоков данных без затрат дополнительных ресурсов памяти при построении крипто-кодовой конструкции, связанных с суммированием в поле Галуа результатов криптографических и кодовых преобразований над блоками данных.

в) Причинно-следственная связь между признаками и техническим результатом

Благодаря новой совокупности существенных признаков в способе реализованы возможности:

- контроля и восстановления целостности данных с повышением исправляющей способности средств восстановления целостности данных в условиях деградации СХД при ограничениях на допустимые затраты ресурса;

- обеспечения целостности данных без затрат дополнительных ресурсов памяти при построении крипто-кодовой конструкции, связанных с различными операциями над результатами криптографических и кодовых преобразований с блоками данных.

Доказательства соответствия заявленного изобретения условиям патентоспособности «новизна» и «изобретательский уровень»

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного технического решения, отсутствуют, что указывает на соответствие заявленного способа условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного объекта, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность отличительных существенных признаков, обуславливающих тот же технический результат, который достигнут в заявленном способе. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

Краткое описание чертежей

Заявленный способ поясняется чертежами, на которых показано:

фиг. 1 - схема, поясняющая порядок контроля и восстановления целостности данных в прототипе;

фиг. 2 - схема, поясняющая структурные элементы крипто-кодовой конструкции заявленного способа;

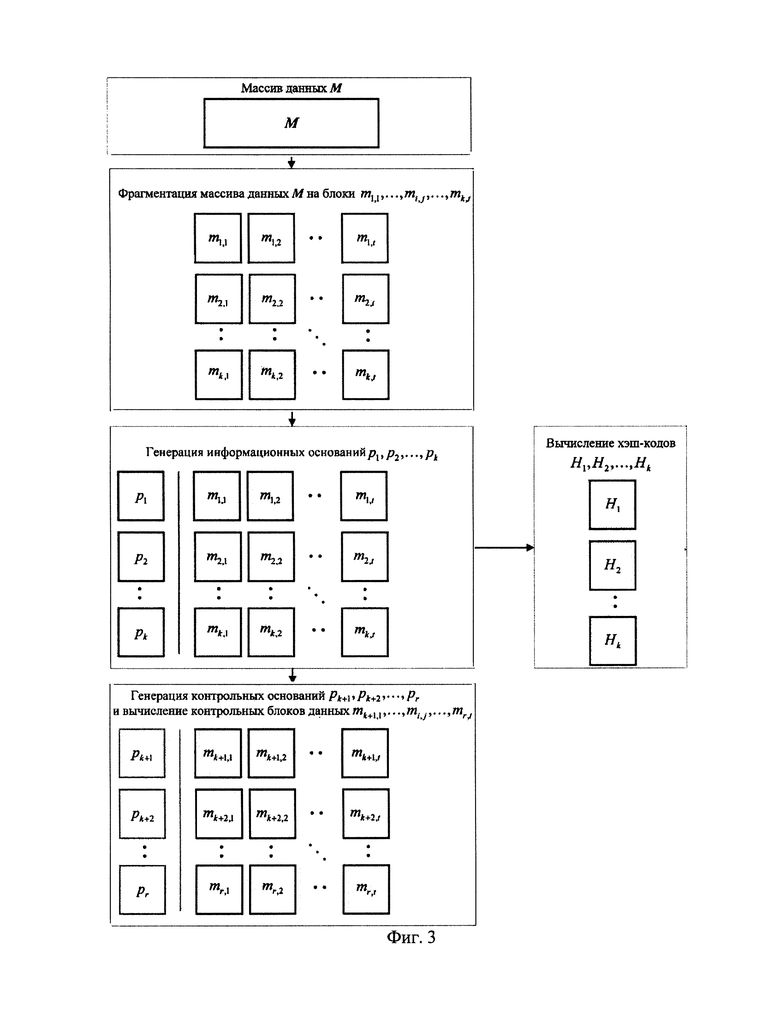

фиг. 3 - схема, поясняющая процесс построения крипто-кодовой конструкции в заявленном способе;

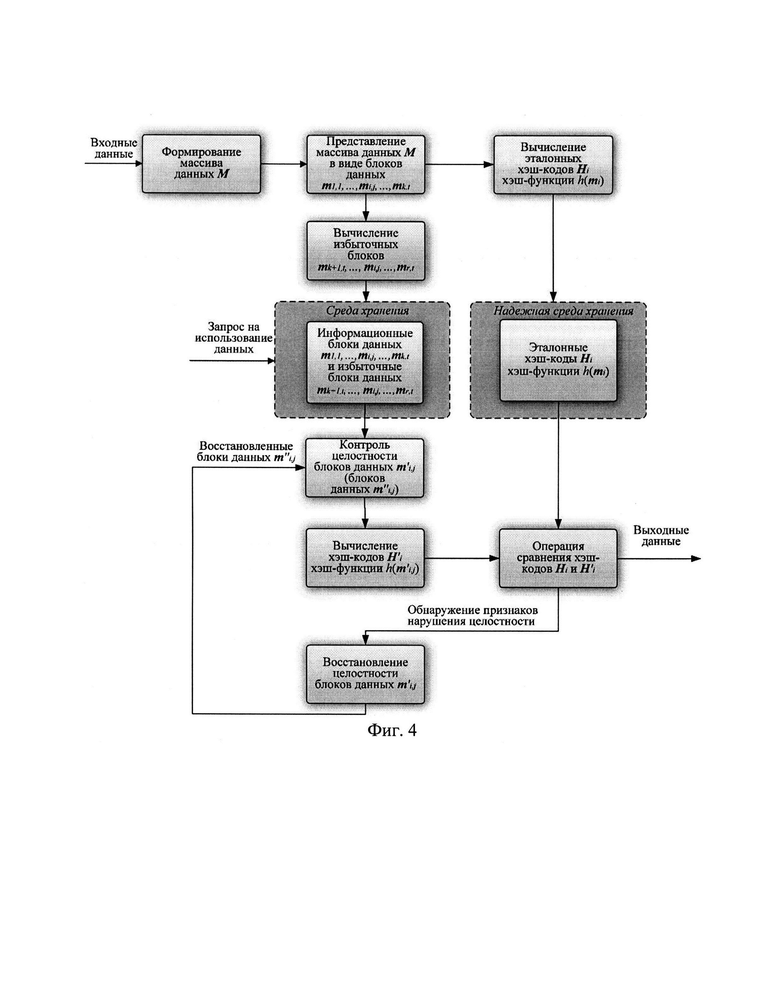

фиг. 4 - схема, поясняющая порядок обеспечения целостности данных при деградации многомерных систем хранения.

Осуществление изобретения

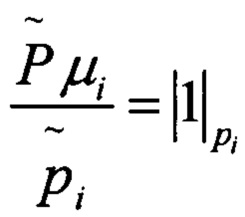

Данные, подлежащие защите, представлены в виде массива данных М, который является двоичным вектором М=[μ1(i) μ2(i)…μt(i)], где μg(i)∈{0,1}; g=1, 2,…, t. Массив данных М подлежит фрагментации на блоки фиксированной длины mi,j (i=1, 2,…, k, j=1, 2,…,t), так чтобы k≠t, и М=m1,1||…||m1,t||m2,1||…||m2,t||…||mk,1||…||mk,t, где «||» - операция конкатенации (объединения).

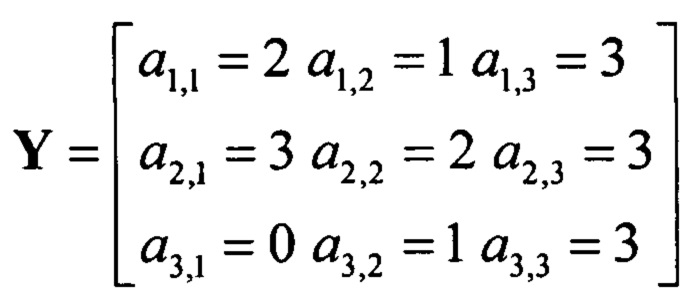

Блоки данных mi,j образуют двумерную матрицу:

,

,

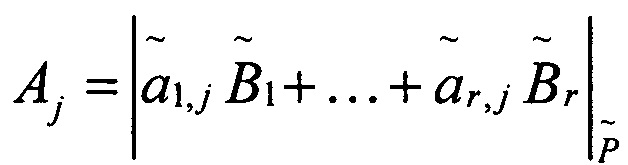

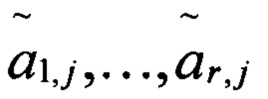

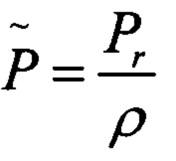

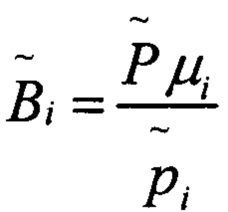

в которой столбцы m1,j, m2,j,…, mk,j являются системами наименьших вычетов по сгенерированных попарно взаимно простых основаниям р1,…, pk, так чтобы р1<р2<…<pk и pi>mi,j, а также обеспечивают однозначную интерпретацию числа Aj (Акушский И.Я. Машинная арифметика в остаточных классах / И.Я. Акушский, Д.И. Юдицкий. - М.: «Сов. радио», 1968. - 440 с.).

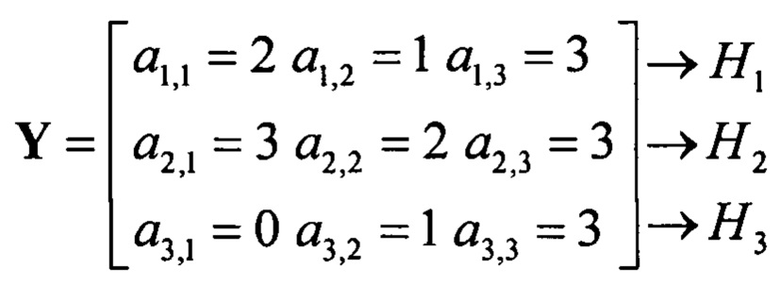

Для контроля целостности блоков данных mi,j осуществляется вычисление эталонных хэш-кодов Hi от строк mi,1, mi,2,…,mi,t матрицы W так, чтобы Hi=h(mi,1||mi,2||…||mi,t), в соответствии с правилами построения хэш-кода описанных в (ГОСТ Р 34.11-2012. Информационная технология. Криптографическая защита информации. Функция хэширования).

При обращении к защищенным блокам данных  с подозрениями на наличие признаков нарушения целостности данных происходит вычисление хэш-кодов

с подозрениями на наличие признаков нарушения целостности данных происходит вычисление хэш-кодов  и сравнение их с эталонными.

и сравнение их с эталонными.

Отличие хэш-кода  от эталонного хэш-кода Hi является признаком нарушения целостности данных в строке

от эталонного хэш-кода Hi является признаком нарушения целостности данных в строке  матрицы W'.

матрицы W'.

Для локализации и исправления ошибки в защищаемых блоках данных выполняется операция расширение матрицы W контрольными (избыточными) блоками данных:

mk+1,1, mk+1,2,…, mk+1,t; mk+2,1, mk+2,2,…, mk+2,t;…; mr,1, mr,2,…, mr,t,

что при деградации рассматриваемой многомерной системы хранения обеспечивает возможность повышения исправляющей способности средств восстановления целостности данных в условиях деградации систем хранения данных при ограничениях на допустимые затраты ресурса за счет добавления произвольного числа контрольных блоков. Это объясняется тем, что k≠t.

Избыточные блоки данных являются наименьшими неотрицательными вычетами по дополнительно сгенерированным контрольным основаниям рк+1,…, pr, где (r-k) - количество контрольных модулей, с учетом требований, предъявляемых к модулям для формирования информационных блоков (Акушский, И.Я. Машинная арифметика в остаточных классах / И.Я. Акушский, Д.И. Юдицкий. - М.: «Сов. радио», 1968. - 440 с.).

Получим систему попарно взаимно простых оснований:

р1, р2,…, pk, pk+1,…, pr,

где p1, p2,…, pk - информационные основания системы, pk+1,…, pr - контрольные основания системы.

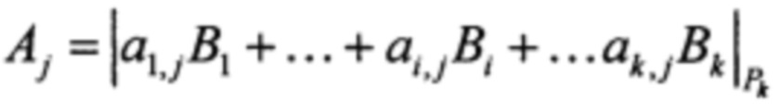

Операция расширения матрицы W происходит за счет преобразования систем вычетов m1,j, m2,j,… ,mk,j в числа Aj, в соответствии с математическим аппаратом избыточных модулярных кодов (Акушский И.Я. Машинная арифметика в остаточных классах / И.Я. Акушский, Д.И. Юдицкий. - М.: «Сов. радио», 1968. - 440 с.).

После чего от чисел Aj осуществляется вычисление избыточных блоков данных mk+1,1,…, mk+i,j,…, mr,t.

Формируется крипто-кодовая конструкция, изображенная на фиг. 2.

При обнаружении признаков нарушения целостности данных в ходе операции сравнения эталонных хэш-кодов с хэш-кодами, полученными в матрице W', производится локализация ошибки и восстановление целостности данных.

Локализация обнаруженной ошибки (подблока  с нарушением целостности) выполняется первоначально по строкам матрицы W', а затем по столбцам.

с нарушением целостности) выполняется первоначально по строкам матрицы W', а затем по столбцам.

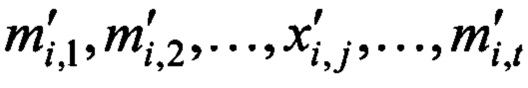

Строка матрицы W':

,

,

где  - информационный блок с нарушением целостности, и определяется по результатам сравнения вычисленных и эталонных хэш-кодов хэш-функции.

- информационный блок с нарушением целостности, и определяется по результатам сравнения вычисленных и эталонных хэш-кодов хэш-функции.

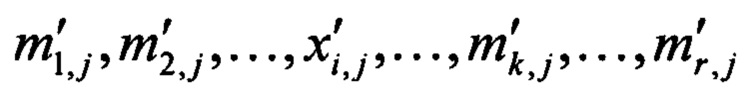

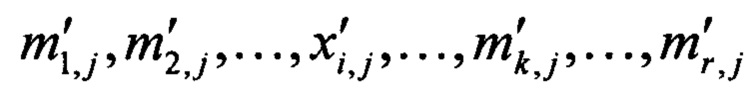

Столбец матрицы W':

,

,

где  - теперь информационный подблок с нарушением целостности, определяющийся посредством математического аппарата избыточных модулярных кодов, основанного на фундаментальных положениях теории сравнения.

- теперь информационный подблок с нарушением целостности, определяющийся посредством математического аппарата избыточных модулярных кодов, основанного на фундаментальных положениях теории сравнения.

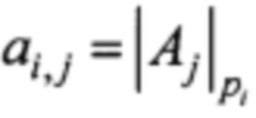

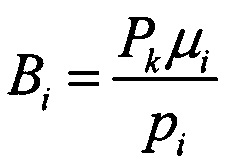

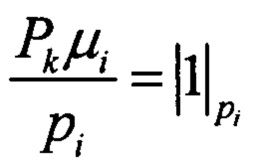

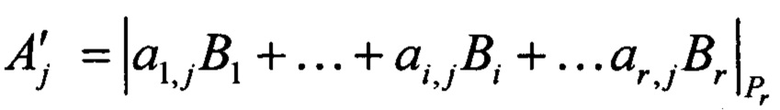

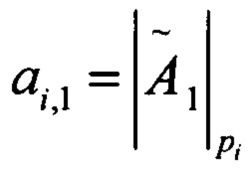

В соответствии с математическим аппаратом модулярной арифметики, проверяемые блоки данных  представляются в виде однозначного целого неотрицательного числа Aj:

представляются в виде однозначного целого неотрицательного числа Aj:

Aj=(a1,j, a2,j,…, ak,j, ak+1,j,…, ar,j),

где Pr=p1p2…pr>Aj;  ; |•|p - наименьший неотрицательный вычет числа «•» по основанию р системы; y=1, 2,…, k, k+1,…, r; i=1, 2,…,t; р1<р2<…<pk<pk+1<…<pr - попарно простые.

; |•|p - наименьший неотрицательный вычет числа «•» по основанию р системы; y=1, 2,…, k, k+1,…, r; i=1, 2,…,t; р1<р2<…<pk<pk+1<…<pr - попарно простые.

Полученные вычеты ai,j интерпретируются как блоки  , матрицы W', то есть вычеты модулярной арифметики a1,j, a2,j,…, ak,j интерпретируются как блоки

, матрицы W', то есть вычеты модулярной арифметики a1,j, a2,j,…, ak,j интерпретируются как блоки  и считаются информационными, a ak+1,…,ar,j - интерпретируются как

и считаются информационными, a ak+1,…,ar,j - интерпретируются как  и считаются контрольными (избыточными).

и считаются контрольными (избыточными).

Модулярная арифметика является в этом случае расширенной, где Pr=Pkpk+1…pr, и полное множество состояний, представляемых всеми r вычетами. Эта область является полным диапазоном модулярной арифметики [0,Pr) и состоит из рабочего диапазона [0,Pk), где Pk=р1р2…pk, определяемого не избыточными основаниями модулярной арифметики (блоками  ), и диапазона [Pk, Pr), определяемого избыточными основаниями модулярной арифметики (подблоками

), и диапазона [Pk, Pr), определяемого избыточными основаниями модулярной арифметики (подблоками  ) и представляющего недопустимую область.

) и представляющего недопустимую область.

Это означает, что операции над числом Aj выполняются в диапазоне [0,Pk), и если результат операции модулярной арифметики выходит за пределы Pk, то следует вывод об ошибке вычислений.

Проверка этого правила позволяет локализовать ошибку в столбце матрицы W', к тому же не требует затрат дополнительных ресурсов памяти при построении крипто-кодовой конструкции, связанных с суммированием в поле Галуа результатов криптографических и кодовых преобразований над блоками данных.

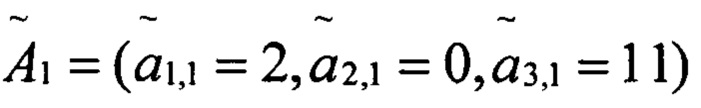

Пример. Рассмотрим пример контроля и восстановления целостности данных при однократной ошибке в массиве данных Т.

Сгенерируем систему оснований р1=5, р2=7, р3=11, для которой диапазон правильных величин (рабочий диапазон) равен Р3=р1р2р3=385.

При этом ортогональные базисы для системы оснований Р3 равны В1=231, B2=330, B3=210, где  ; μ∈N, которое находится из сравнения:

; μ∈N, которое находится из сравнения:  ; i=1,…, k.

; i=1,…, k.

Для обеспечения целостность данных при однократной ошибке в столбце блоков данных введем одно контрольное основание р4=13.

Полный диапазон равен Р4=Р3р4=5005.

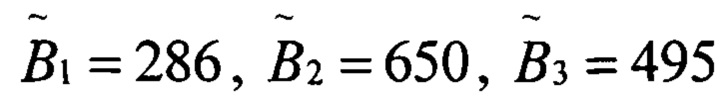

Ортогональные базисы для системы оснований Р4 равны:

B1=1001, В2=715, B3=1365, B4=1925,

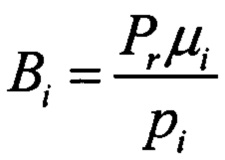

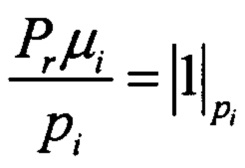

где  ; μi∈N, которое находится из сравнения:

; μi∈N, которое находится из сравнения:  ; i=1,…, k,…, r.

; i=1,…, k,…, r.

Дан массив данных:

T=[1001111110111000111].

Массив данных Т фрагментируется на блоки фиксированной длины - 2 бит:

T=[10||01||11||11||10||11||00||01||11].

Интерпретируем их как целые десятеричные числа: T=[2||1||3||3||2||3||0||1||3].

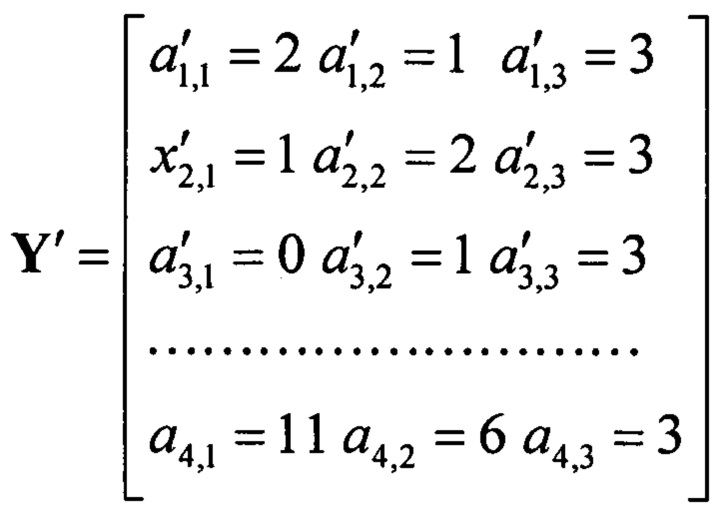

Представим их в виде системы наименьших неотрицательных вычетов по системе оснований Р3 в десятеричной системе счисления, получим матрицу:

.

.

Вычислим эталонные хэш-коды:

.

.

Для реализации процедуры восстановления целостности данных произведем расширение матрицы Y путем однозначного представления систем остатков а1,j, а2,j, а3,j в виде чисел:

,

,

и дальнейшего вычислению от полученных чисел контрольных вычетов по системе оснований Pr.

Получим расширенную матрицу:

.

.

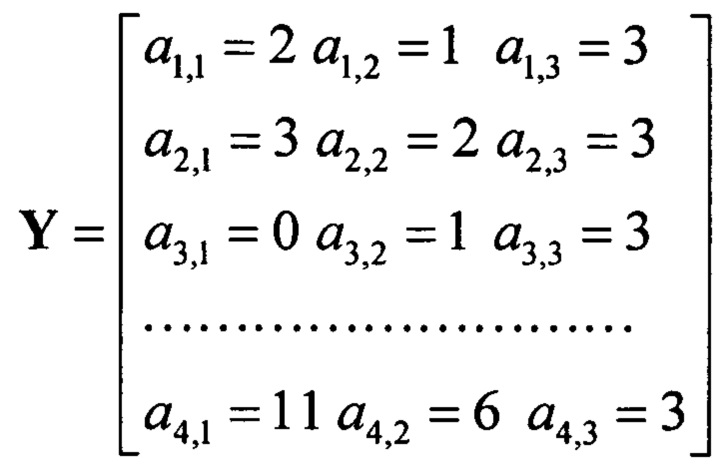

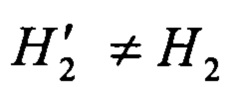

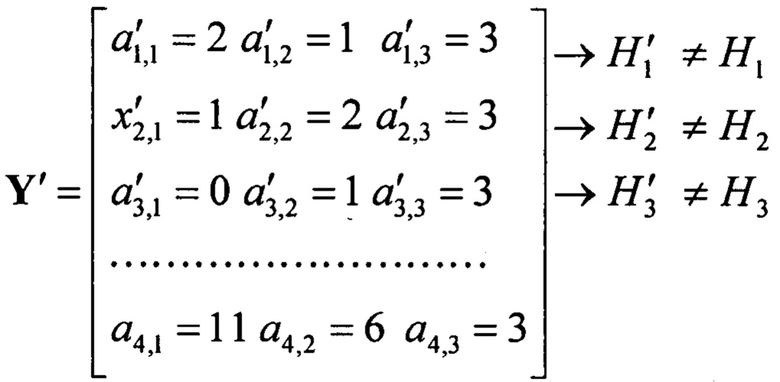

При считывании данных получим матрицу:

,

,

где  - блок с нарушением целостности данных.

- блок с нарушением целостности данных.

При вычислении хэш-кодов и сравнении с эталонными определим несоответствие  :

:

.

.

В ходе сравнения хэш-кодов была выполнена локализация ошибки по строкам в матрице Y'.

Для локализации ошибки по столбцам в матрице Y' необходимо вычислить величины  :

:

=|2⋅1001+1⋅715+0⋅1365+11⋅1925|5005=3872>385;

=|2⋅1001+1⋅715+0⋅1365+11⋅1925|5005=3872>385;

=|1⋅1001+2⋅715+1⋅1365+6⋅1925|5005=331<385;

=|1⋅1001+2⋅715+1⋅1365+6⋅1925|5005=331<385;

=|3⋅1001+3⋅715+1⋅1365+3⋅1925|5005=3<3 85.

=|3⋅1001+3⋅715+1⋅1365+3⋅1925|5005=3<3 85.

Полученное число  является неправильным (

является неправильным ( >385), что свидетельствует о нарушении целостности данных.

>385), что свидетельствует о нарушении целостности данных.

Определение неправильного числа является определением столбца матрицы Y' с нарушением целостности данных.

После определения столбцов и строк матрицы Y', принимаем решение о том, что в блоке  (вычисленного по основанию р2), находящемся на пересечении локализованных строки и столбца произошло нарушение целостности данных.

(вычисленного по основанию р2), находящемся на пересечении локализованных строки и столбца произошло нарушение целостности данных.

После локализации подблока  с нарушение целостности выполним операцию реконфигурации, возможность выполнения которой обеспечивается посредством избыточных модулярных кодов.

с нарушение целостности выполним операцию реконфигурации, возможность выполнения которой обеспечивается посредством избыточных модулярных кодов.

Произведем исключение основания р2 и вычета  , заменим их в модулярной системе избыточным основанием и избыточным вычетом соответственно, для восстановления числа A1:

, заменим их в модулярной системе избыточным основанием и избыточным вычетом соответственно, для восстановления числа A1:

,

,

где  - система вычетов после реконфигурации;

- система вычетов после реконфигурации;  - ортогональные базисы, вычисленные после реконфигурации;

- ортогональные базисы, вычисленные после реконфигурации;  , где ρ - произведение оснований ошибочных вычетов;

, где ρ - произведение оснований ошибочных вычетов;  ; μi∈N, которое находится из сравнения:

; μi∈N, которое находится из сравнения:  ; i=1,…, r.

; i=1,…, r.

После реконфигурации имеем:  =(р1, р3, р4) - систему оснований;

=(р1, р3, р4) - систему оснований;  - систему вычетов.

- систему вычетов.

Рабочий диапазон величин:  =715

=715

Произведем повторное вычисление ортогональных базисов системы:

.

.

Вычислим число:

=|2⋅286+0⋅650+11⋅495+|715=297.

=|2⋅286+0⋅650+11⋅495+|715=297.

После вычисления числа  по правильным основаниям системы вычислим ai,1 взамен ранее исключенного вычисления ошибочного вычета

по правильным основаниям системы вычислим ai,1 взамен ранее исключенного вычисления ошибочного вычета  по соответственному основанию:

по соответственному основанию:

.

.

Таким образом, целостность данных, представленных матрицей Y, была обеспечена путем осуществления контроля и восстановления целостности блока данных  с нарушенной целостностью.

с нарушенной целостностью.

Применение заявленного способа (фиг. 4) обеспечивает возможность повышения исправляющей способности средств восстановления целостности данных в условиях деградации СХД при ограничениях на допустимые затраты ресурса, а также не требует затрат дополнительных ресурсов памяти при построении крипто-кодовой конструкции, связанных с суммированием в поле Галуа результатов криптографических и кодовых преобразований над блоками данных.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ КОНТРОЛЯ И ВОССТАНОВЛЕНИЯ ЦЕЛОСТНОСТИ МНОГОМЕРНЫХ МАССИВОВ ДАННЫХ В УСЛОВИЯХ ДЕГРАДАЦИИ СИСТЕМ ХРАНЕНИЯ | 2022 |

|

RU2801124C1 |

| СПОСОБ ДВУМЕРНОГО КОНТРОЛЯ И ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ ДАННЫХ | 2018 |

|

RU2696425C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ МНОГОМЕРНЫХ МАССИВОВ ДАННЫХ В УСЛОВИЯХ КРИТИЧЕСКОЙ ДЕГРАДАЦИИ СИСТЕМ ИХ ХРАНЕНИЯ | 2023 |

|

RU2828227C1 |

| СПОСОБ КОНТРОЛЯ И ВОССТАНОВЛЕНИЯ ЦЕЛОСТНОСТИ МНОГОМЕРНЫХ МАССИВОВ ДАННЫХ | 2021 |

|

RU2771208C1 |

| СПОСОБ КОНТРОЛЯ И ВОССТАНОВЛЕНИЯ ЦЕЛОСТНОСТИ ОДНОМЕРНЫХ МАССИВОВ ДАННЫХ НА ОСНОВЕ КОМПЛЕКСИРОВАНИЯ КРИПТОГРАФИЧЕСКИХ МЕТОДОВ И МЕТОДОВ ПОМЕХОУСТОЙЧИВОГО КОДИРОВАНИЯ | 2022 |

|

RU2786617C1 |

| СПОСОБ СТРУКТУРНО-ПАРАМЕТРИЧЕСКОГО СИНТЕЗА КРИПТО-КОДОВЫХ КОНСТРУКЦИЙ ПРИ ВЫНУЖДЕННОМ СОКРАЩЕНИИ МЕРНОСТИ ПРОСТРАНСТВА КОНТРОЛЯ И ВОССТАНОВЛЕНИЯ ЦЕЛОСТНОСТИ СТРУКТУРИРОВАННЫХ МАССИВОВ ДАННЫХ | 2022 |

|

RU2801198C1 |

| СПОСОБ КОНТРОЛЯ И ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ ДАННЫХ | 2017 |

|

RU2680739C1 |

| СПОСОБ ПОСТРОЕНИЯ КРИПТО-КОДОВЫХ КОНСТРУКЦИЙ КОНТРОЛЯ И ВОССТАНОВЛЕНИЯ ЦЕЛОСТНОСТИ СТРУКТУРИРОВАННЫХ МАССИВОВ ДАННЫХ | 2022 |

|

RU2793782C1 |

| СПОСОБ ВОССТАНОВЛЕНИЯ ДАННЫХ С ПОДТВЕРЖДЕННОЙ ЦЕЛОСТНОСТЬЮ | 2021 |

|

RU2771238C1 |

| СПОСОБ ФОРМИРОВАНИЯ КРИПТО-КОДОВЫХ КОНСТРУКЦИЙ В УСЛОВИЯХ СОКРАЩЕНИЯ МЕРНОСТИ ПРОСТРАНСТВА КОНТРОЛЯ И ВОССТАНОВЛЕНИЯ ЦЕЛОСТНОСТИ СТРУКТУРИРОВАННЫХ МАССИВОВ ДАННЫХ | 2022 |

|

RU2806539C1 |

Изобретение относится к вычислительной технике. Технический результат заключается в повышении исправляющей способности средств восстановления целостности данных в условиях деградации систем хранения при ограничениях на допустимые затраты ресурса. Указанный результат достигается за счет способа обеспечения целостности данных при деградации многомерных систем хранения, в котором представляют массив данных М в виде блоков фиксированной длины m1,1, ml,2,…, m1,t; m2,1, m2,2,…, m2,t;…; mk,1, mk,2,…, mk,t, образующих матрицу W, где k≠t, что обеспечивает возможность добавления контрольных блоков, позволяющих повысить исправляющую способность средств восстановления целостности данных. 4 ил.

Способ обеспечения целостности данных при деградации многомерных систем хранения, заключающийся в том, что для осуществления контроля целостности блоки данных представляют в виде подблоков фиксированной длины, от которых предварительно вычисляют эталонные хэш-коды Н хэш-функции h(M), значения которых в последующем сравнивают со значениями хэш-кодов хэш-функции, вычисляемых уже от проверяемых блоков данных М', подблоки которых также являются подблоками блоков данных, которые для восстановления целостности данных в случае ее нарушения формируют по правилам, аналогичным правилам построения избыточных модулярных кодов, в случае нарушения целостности блоков данных восстановление их целостности осуществляют посредством реконфигурации системы путем исключения из вычислений подблока [М] с нарушением целостности, отличающийся тем, что массив данных М представляют в виде двумерной матрицы W, в которой блоки фиксированной длины m1,2,ml,2,…,ml,t; m2,l,m2,2,…,m2,t; mk,1,mk,2,…,mk,t распределяют так, чтобы k≠t, при этом блоки данных mi,j, содержащиеся в M=m1,1||…||m1,t||m2,1||…||m2,t||…||mk,1||…||mk,t, где «||» - операция конкатенации, i=1,2,…,k, j=1,2,…,t, являются информационными элементами модулярного кода по основаниям pt, при условии, что pi>mi,j, для контроля целостности массива данных М от блоков данных, расположенных в строках матрицы W, вычисляют хэш-коды Hi хэш-функции h(mi,1 || mi,2 || … || mi,t), сравнение которых с вычисленными хэш-кодами Н'i при обращении к защищаемым данным М' позволяет определить признаки нарушения их целостности, а для восстановления целостности формируют избыточные блоки данных mk+1,1, mk+1,2, …, mk+1,t, mk+2,1, mk+2,2, …, mk+2,t; …; mr,1, mkr,2, …, mr,t по избыточным основаниям рк+1,…, pr, количество которых увеличивают в зависимости от степени деградации системы, что позволяет повысить исправляющую способность средств восстановления целостности данных, при этом введение избыточных блоков данных посредством применения математического аппарата избыточных модулярных кодов позволяет восстановить целостность поврежденных блоков данных без затрат дополнительных ресурсов памяти при построении крипто-кодовой конструкции, связанных с суммированием в поле Галуа результатов криптографических и кодовых преобразований над блоками данных.

| СПОСОБ КОНТРОЛЯ И ВОССТАНОВЛЕНИЯ ЦЕЛОСТНОСТИ МНОГОМЕРНЫХ МАССИВОВ ДАННЫХ В УСЛОВИЯХ ДЕГРАДАЦИИ СИСТЕМ ХРАНЕНИЯ | 2022 |

|

RU2801124C1 |

| Система и способ оценки деградации устройства хранения данных и обеспечения сохранности наиболее важных данных | 2018 |

|

RU2697961C1 |

| СПОСОБ И УСТРОЙСТВО МНОГОМЕРНОЙ ИМИТОУСТОЙЧИВОЙ ПЕРЕДАЧИ ИНФОРМАЦИИ ПО КАНАЛАМ СВЯЗИ | 2018 |

|

RU2686024C1 |

| EP 3452920 B1, 13.03.2019 | |||

| Колосоуборка | 1923 |

|

SU2009A1 |

Авторы

Даты

2025-01-20—Публикация

2023-12-22—Подача