Изобретение относится к электросвязи и может быть использовано в системах защиты от вторжений путем анализа сетевого адреса нарушителя и получения информации о его геолокации, что дает возможность оперативно принять меры по пресечению несанкционированного доступа к информационно-вычислительной сети (ИБС) одновременно с ее функционированием.

Известен способ защиты от компьютерных атак (КА), реализованный в устройстве по патенту РФ 2219577 «Устройство поиска информации», класс G06F 17/40, опубликованном 24.04.2002. Способ заключается в том, что принимают из ИБС i-й пакет, где i=l, 2, 3,…, и запоминают его. Принимают (i+l)-й пакет, запоминают его. Выделяют из заголовка i-го и (i+l)-го пакетов идентификационные признаки, анализируют их на предмет совпадения, по результатам анализа принимают решение о факте наличия вторжения.

Недостатком данного способа является относительно низкая устойчивость функционирования ИВС в условиях масштабирования и других изменениях, связанная с тем, что сравнением двух пакетов сообщений -последующего и предыдущего, распознают только одно семейство вторжений - «шторм» ложных запросов на установление соединения, тогда как вторжения других типов, обладающие высокими деструктивными возможностями, не распознаются, а также обеспечивается защита от вторжений в режиме функционирования ИВС.

Известен способ защиты ИВС от КА, реализованный в патенте РФ № 2472211 от 10.01.2013 г. МПК 9 G06F 12/14, H04L 12/22, приоритет 2011 г.

Способ заключается в том, что в способе формируют массив для запоминания фрагментированных пакетов сообщения и массивы для запоминания параметров, выделенных из запомненных пакетов сообщений, в случае обнаружения КА, удаляют ранее запомненные значения пакетов, в качестве выделенных полей используют определенные поля данных и дополнительно формируют список доверенных адресов получателя и отправителя пакетов сообщений, которые запоминают в массивах эталонных параметров значений соответствующих полей данных.

Недостатком данного способа является низкая структурная надежность ИВС при выявлении элементов сети, находящихся в уязвимом положении. На трассировку маршрутов передачи пакетов в данном способе тратят большое количество времени, что влечет за собой увеличение времени простоя ИВС и соответственно уменьшение устойчивости работы ИВС. Так же в режиме функционирования ИВС данный способ не позволяет обеспечить защиту сети от вторжений.

Известен способ защиты ИВС от КА, реализованный в патенте РФ №2635256 от 09111.2017 г. МПК G06F 12/14 (2006.1). Способ заключается в повышении защиты ИВС с обеспечением структурной надежности ИВС за счет точечного выявления, анализа и оценки уязвимостей ИВС до использования маршрута передачи пакетов в ней. Способ учитывает, как появление новых маршрутов вследствие масштабирования ИВС и других изменений сети, так и количественную оценку ее уязвимости при принятии решения на устранение уязвимости, что позволит уменьшить время на выявление атаки и время принятия решения на локализацию атаки.

Однако, недостатком данного способа является низкая структурная надежность ИВС при реагировании на вторжение в сеть нелегитимных пользователей. На выявление, идентификацию и локализацию вторжения в ИВС тратят большое количество времени, что влечет за собой увеличение времени простоя ИВС и соответственно уменьшение устойчивости работы ИВС.

Наиболее близким по технической сущности к предлагаемому способу является способ защиты ИВС от вторжений, реализованный в патенте РФ № 2019100252 от 09.01.2019 г. МПК G06F 12/14 (2006.1). Способ заключается в том, что предварительно формируют массивы {I} - «Ресурсы ИВС», массив {S} - «Средства защиты информации ИВС», формируют управляющий пакет сообщения и отправляют его в ИВС, дополнительно в качестве формируемых массивов исходных данных используют массив {NS} - «Сетевые службы ИВС», массив {IV} - «Ресурсы виртуальной ИВС», массив {SV} - «Средства защиты информации виртуальной ИВС» и массив {NSV} - «Сетевые службы виртуальной ИВС», дополнительно формируют виртуальные контейнеры на выделенном сервере в центре управления информационной безопасностью на основе массивов {IV}, {SV} и {NSV}, запускают в работу выделенный сервер с виртуальными контейнерами в режиме функционирования ИВС, принимают на выделенном сервере пакет сообщений от нелегитимного пользователя пока соединение с нелегитимным пользователем не будет разорвано, выделяют из принятого пакета сообщений от нелегитимного пользователя поле данных «IP-адрес назначения», выбирают из массива {IV} сетевой адрес соответствующий полю данных «IP-адрес назначения» и параметры работы ресурса виртуальной ИВС, из которых формируют управляющий пакет сообщения и отправляют к ресурсу виртуальной ИВС на выделенный сервер, выбирают из массива {SV} параметры работы соответствующих средств защиты информации виртуальной ИВС и их сетевые адреса, из которых формируют управляющие пакеты сообщений и отправляют к средствам защиты информации виртуальной ИВС на выделенный сервер, выбирают из массива {NSV} соответствующие состояния работы служб, сетевые адреса, используемый порт, из которых формируют управляющие пакеты сообщений и отправляют их к служба виртуальной ИВС на выделенный сервер, в случае разрыва соединения с нелегитимным пользователем выбирают из массива {I} сетевые адреса и параметры работы ресурсов ИВС, соответствующие данным из массива {IV}, из которых формируют управляющий пакет сообщения и отправляют к ресурсу в ИВС, выбирают из массива {S} параметры работы средств защиты информации ИВС и их сетевые адреса, соответствующие данным из массива {SV}, из которых формируют управляющий пакет сообщения и отправляют к средствам защиты информации в ИВС, выбирают из массива {NS} состояния работы служб, сетевые адреса, используемый порт, соответствующие данным из массивов {NSV}, из которых формируют управляющие пакеты сообщений и отправляют их к службам в ИВС.

Данный способ потенциально обладает достаточно высокой точностью выявления вторжений.

Однако, недостатком способа-прототипа является отсутствие анализа сетевого адреса нелегитимного пользователя на распространение вредоносных запросов в сети и отслеживания его местоположения, что не позволяет оперативно принять меры по пресечению вторжения в ИВС одновременно с ее функционированием.

Техническим результатом, достигаемым при использовании заявленного изобретения, является разработка способа защиты ИВС от вторжений, обеспечивающего повышение структурной надежности ИВС за счет перенаправления входящего трафика от нелегитимного пользователя на выделенный сервер в демилитаризованной зоне, анализа сетевого адреса данного пользователя на распространение вредоносных запросов в сети и отслеживания его местоположения, что позволяет оперативно принять меры по пресечению вторжения в ИВС одновременно с ее функционированием.

Поставленная цель достигается тем, что в известном способе защиты ИВС от вторжений, заключающимся в том, что предварительно формируют массивы {I} - «Ресурсы ИВС», {S} - «Средства защиты информации ИВС», {NS} - «Сетевые службы ИВС», {IV} - «Ресурсы виртуальной ИВС», {SV} -«Средства защиты информации виртуальной ИВС», {NSV} - «Сетевые службы виртуальной ИВС». Далее формируют виртуальные контейнеры на выделенном сервере в центре управления информационной безопасностью на основе массивов {IV}, {SV} и {NSV} и включают его в режиме функционирования ИВС. После чего принимают на выделенном сервере пакет сообщений от нарушителя пока соединение с ним не будет потеряно. Дополнительно в качестве формируемых массивов исходных данных используют массив {G} - «Информация о нарушителях». Выделяют из принятого пакета сообщений от нарушителя поле данных «IP-адрес отправителя» и создают строку в массиве {G}. Далее записывают выделенный IP-адрес из принятого пакета сообщения в поле данных «IP-адрес» новой строки массива {G}. Выбирают из новой строки массива {G} сетевой адрес, соответствующий полю данных «IP-адрес», формируют пакет сообщения из выбранных данных и отправляют его на сервис анализа подозрительных файлов и ссылок. После чего принимают в центр управления сетью и безопасностью пакет сообщения от сервиса анализа подозрительных файлов и ссылок, если адрес является «опасным», то выделяют поле данных «Описание угрозы» из принятого пакета сообщения и записывают выделенные данные в поле данных «Описание потенциальной угрозы» новой строки массива {G}, иначе выбирают из новой строки массива {G} сетевой адрес соответствующий полю данных «IP-адрес», формируют пакет сообщения из выбранных данных и отправляют его на сервис геолокации. Далее принимают в центр управления сетью и безопасностью пакет сообщения от сервиса геолокации, выделяют поля данных «Интернет-провайдер», «Организация», «Страна», «Город», «Почтовый индекс», «Координаты» из принятого пакета и записывают выделенные данные в новую строку массива {G}. Выбирают из новой строки массива {G} поля данных «IP-адрес», «Интернет-провайдер», «Организация», «Страна», «Город», «Почтовый индекс», «Координаты», «Описание потенциальной угрозы», формируют пакет сообщения из выбранных данных и отправляют его администратору сети. После чего выбирают из новой строки массива {G} сетевой адрес, соответствующий полю данных «IP-адрес», формируют управляющий пакет сообщения из выбранных данных и отправляют к выбранной службе ИВС для блокировки IP-адреса.

Благодаря новой совокупности существенных признаков в заявленном способе, за счет перенаправления входящего трафика от нелегитимного пользователя на выделенный сервер в демилитаризованной зоне, анализа сетевого адреса данного пользователя на распространение вредоносных запросов в сети и отслеживания его местоположения, что позволяет оперативно пресечь вторжение в ИВС одновременно с ее функционированием, что указывает на достижение технического результата- повышение структурной надежности, обеспечивающей устойчивую работу ИВС.

Заявленный способ поясняется чертежами, на которых изображено следующее:

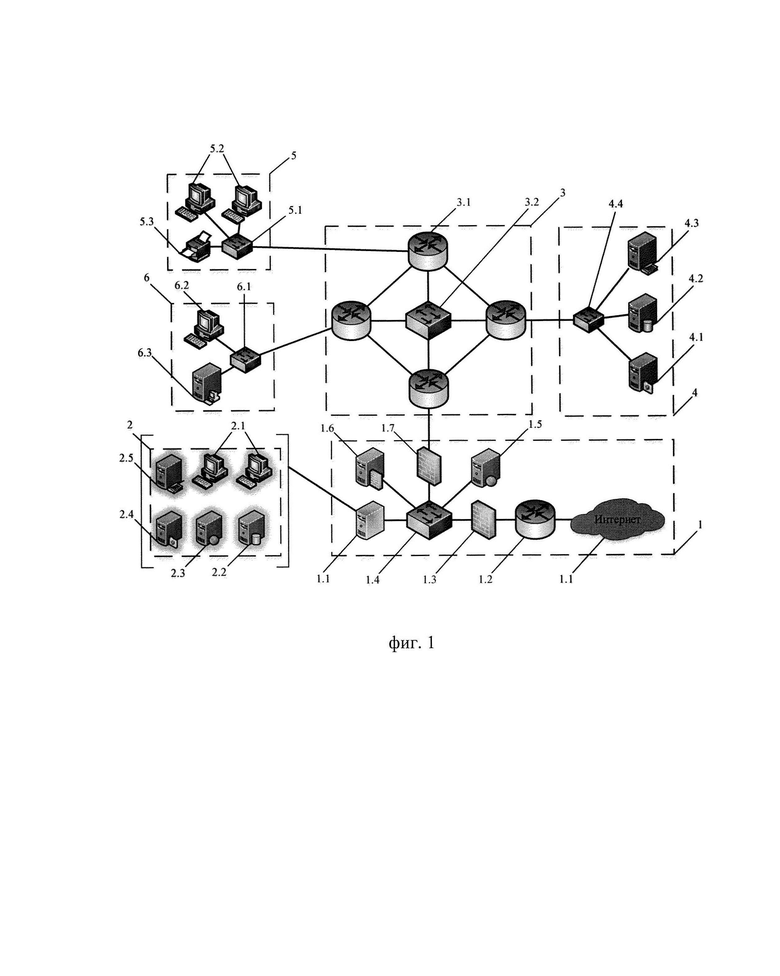

на фиг. 1 - общая структурная схема ИВС;

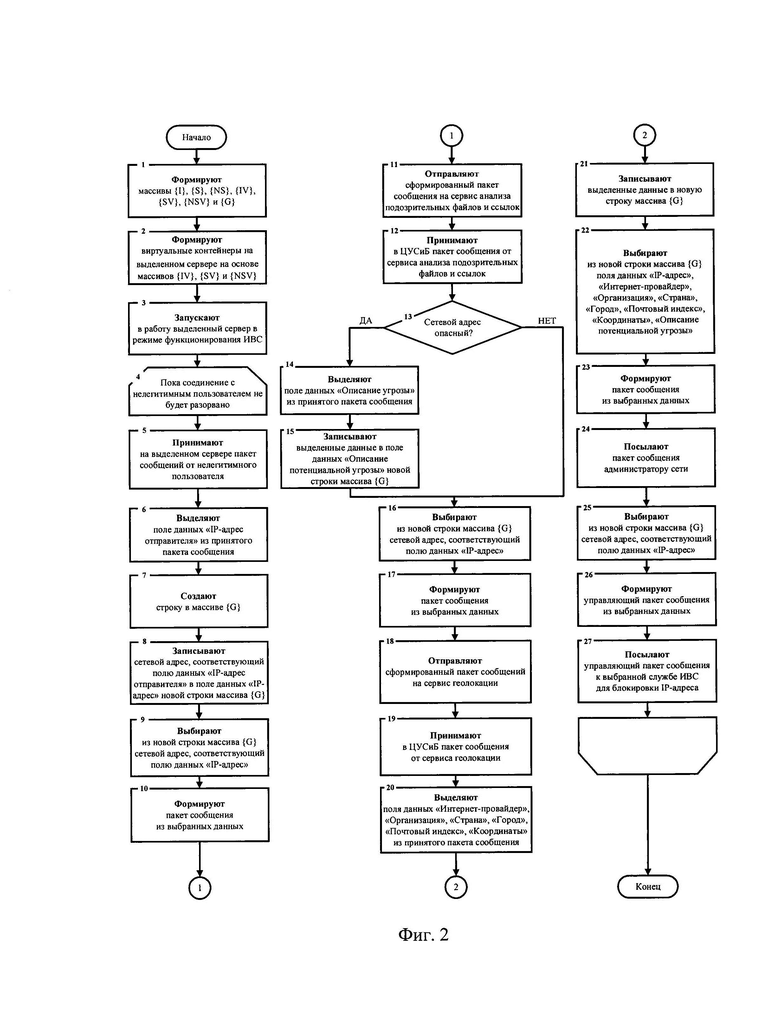

на фиг. 2 - блок-схема алгоритма, реализующая заявленный способ;

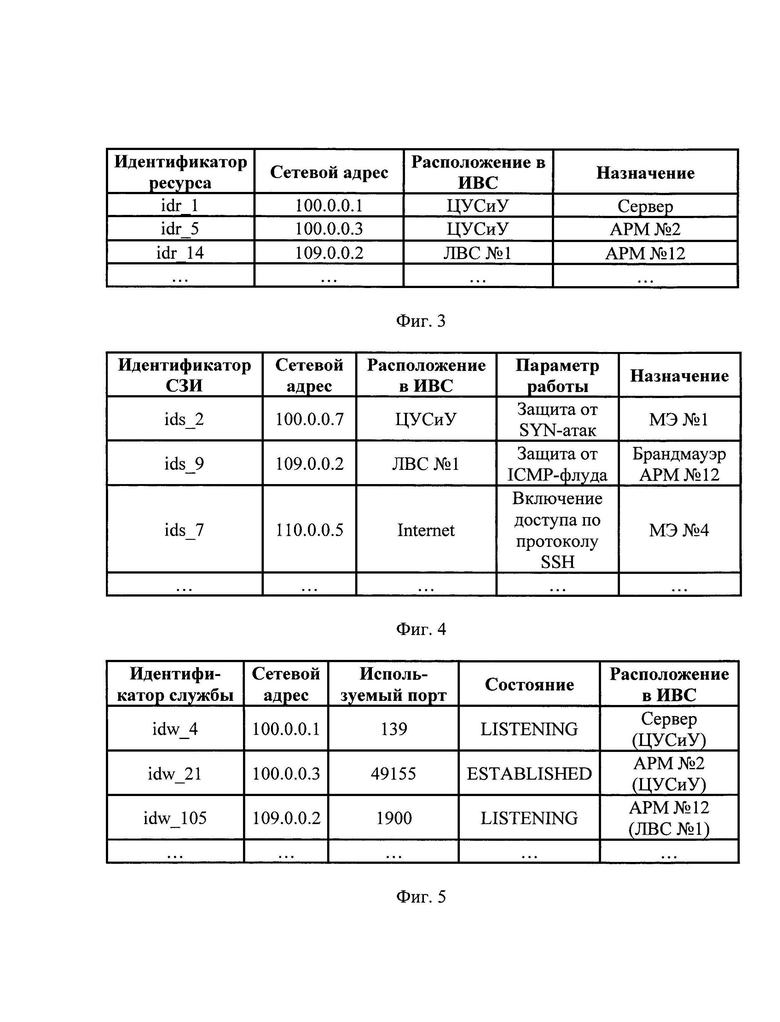

на фиг. 3 - вид массива {I};

на фиг. 4 - вид массива {S};

на фиг. 5 - вид массива {NS};

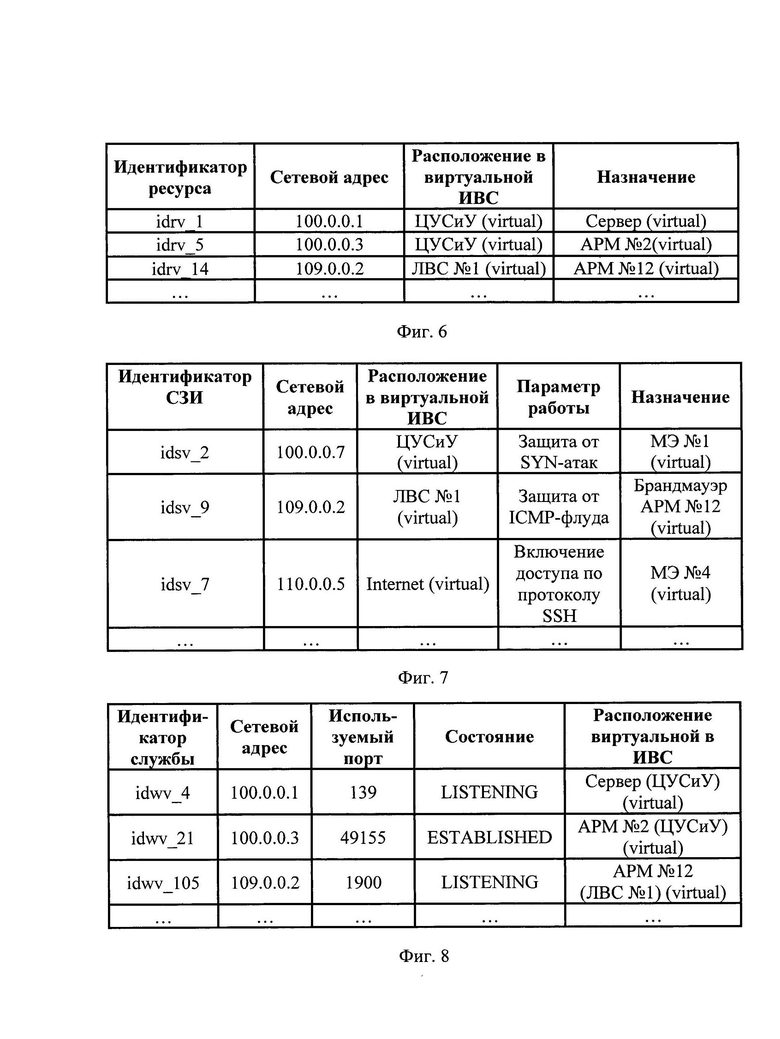

на фиг. 6 - вид массива {IV};

на фиг. 7 - вид массива {SV};

на фиг. 8 - вид массива {NSV};

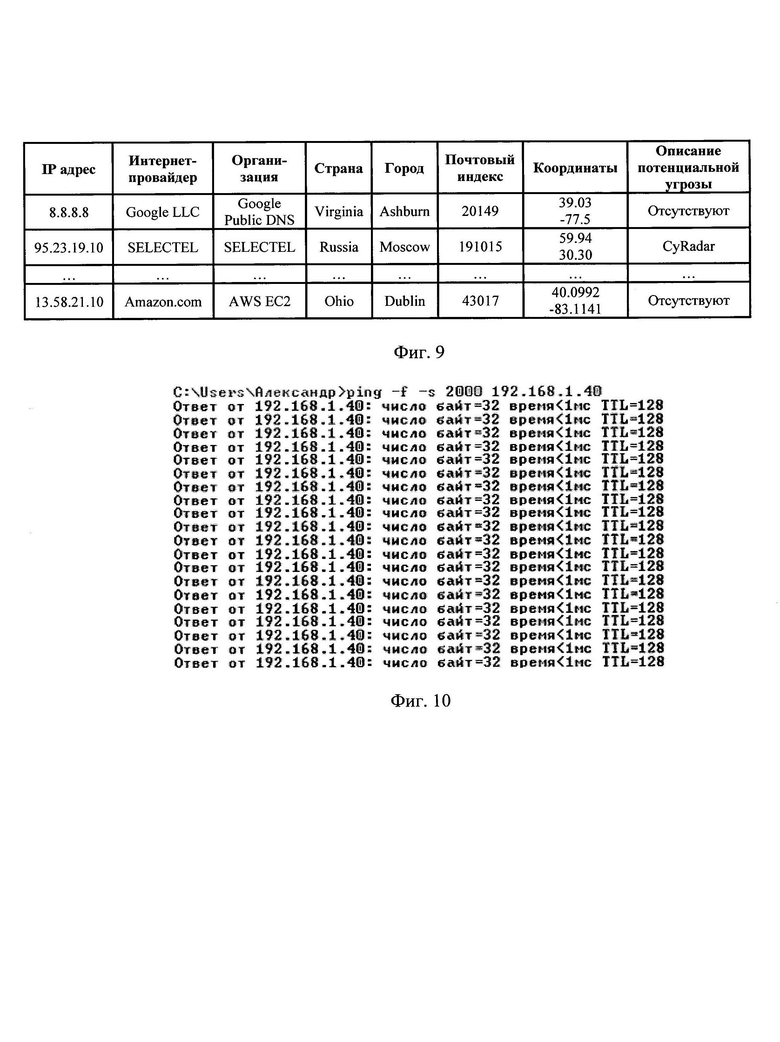

на фиг. 9 - вид массива {G};

на фиг. 10- пакет сообщения, имитирующий попытку вторжения;

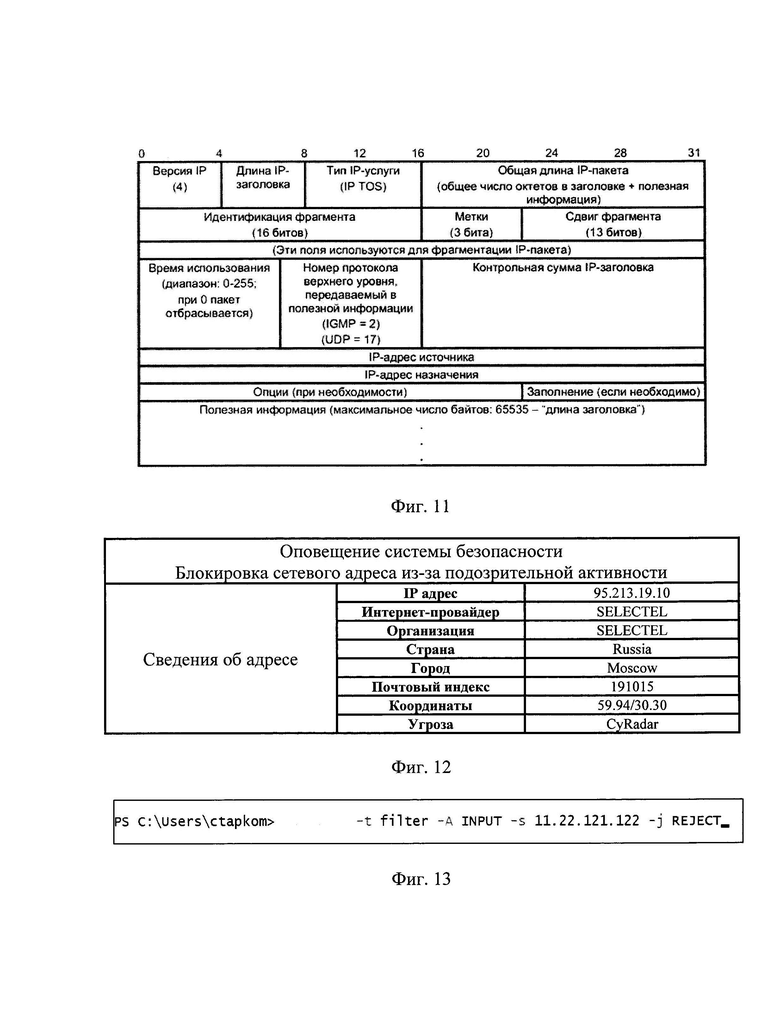

на фиг. 11 - заголовок IP дейтограммы;

на фиг. 12 - пакет сообщения администратору сети;

на фиг. 13 - управляющий пакет сообщения к средству защиты ИВС;

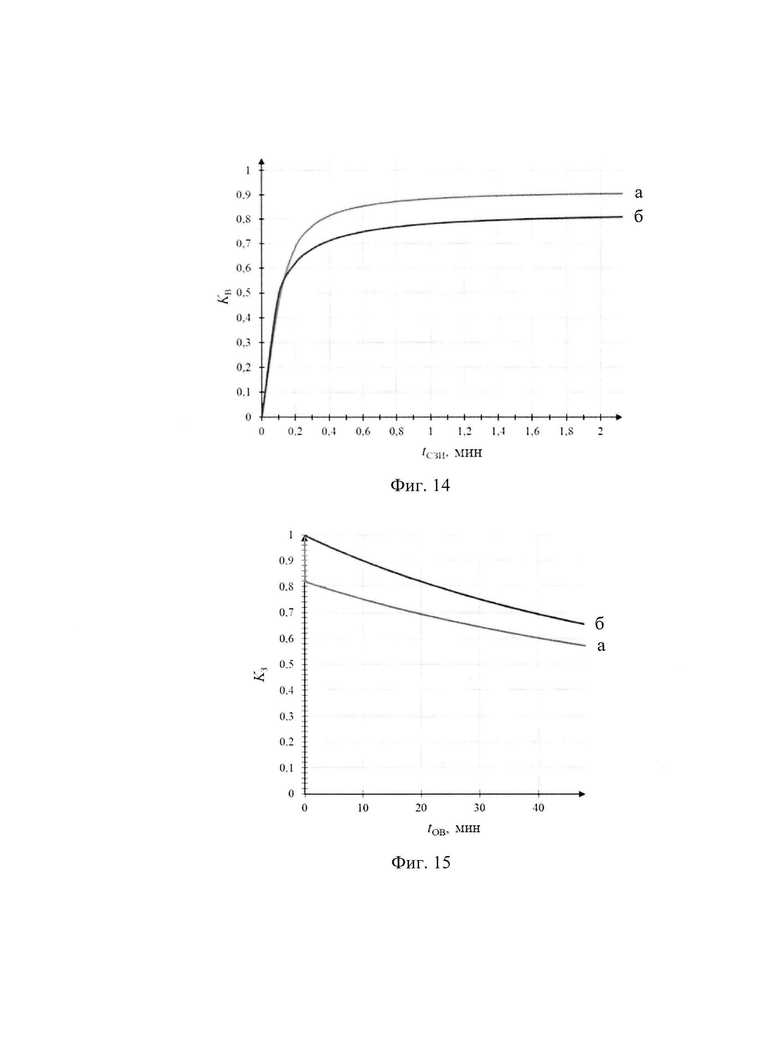

на фиг. 14 - графики зависимости вероятности воздействия нарушителя от времени реакции администратора безопасности ИВС;

на фиг. 15 - графики зависимости вероятности защищенности ИВС от времени обнаружения вторжения нарушителя администратором безопасности ИВС.

Анализ существующих источников в данной предметной области показывает, что традиционный подход к построению средств защиты информации (СЗИ) подразумевает так называемую реактивную модель поведения: действия по нейтрализации разрушающего воздействия КА принимаются после их обнаружения. Также существенным недостатком большинства СЗИ является то, что они используют множество угроз, заложенное разработчиками на этапе разработки и расширяемое только путем обновления со стороны разработчиков. При этом, множество угроз для ИВС постоянно меняется: нарушители находят новые способы обхода СЗИ, обнаруживают новые уязвимости в программах и протоколах. Поэтому «традиционные» СЗИ, такие как антивирусное программное обеспечение, межсетевые экраны и системы обнаружения вторжений не могут гарантировать соответствия защищенности ИВС требуемому уровню.

В заявленном способе, происходит перенаправление входящего трафика от нелегитимного пользователя на выделенный сервер в демилитаризованной зоне, анализ сетевого адреса данного пользователя на распространение вредоносных запросов в сети и отслеживание его местоположения. Данные действия происходят параллельно с тем, как нарушитель предполагает, что взаимодействует с реальной сетью, работая в демилитаризованной зоне ИВС выделенного сервера, с развернутой виртуальной копией реальной сети, включающей сетевые сервисы. В процессе анализа действий нарушителя в реальном времени, администратор сети получает информацию о нарушителе, что дает ему возможность оперативно принять меры по повышению защищенности сети и избежать ее компрометации.

Настоящее решение позволит своевременно среагировать на события, требующие внимания со стороны персонала, занимающегося вопросами обеспечения информационной безопасности ИВС, и как результат предотвращение попыток вторжения на сеть. При этом способ позволяет поддерживать защищенность ИВС выше требуемого значения РЗТ в пределах каждой итерации цикла управления ИБ.

Работа заявленного способа иллюстрируется на примере структурной схемы ИВС, показанной на фиг. 1. Она включает: демилитаризованную зону 1 - это сегмент сети, содержащий общедоступные сервисы и отделяющий их от частной ИВС, который состоит из соединяющихся между собой каналами связи элементов: программно-аппаратная часть ИВС подключения к глобальной сети Интернет 1.1, маршрутизатор 1.2 - это коммуникационное оборудование, которое обеспечивает выбор маршрута передачи данных между несколькими сетями, имеющими различную архитектуру или протоколы; внешний межсетевой экран 1.3 - программный или программно-аппаратный элемент ИВС, осуществляющий контроль и фильтрацию проходящих через них сетевых пакетов в соответствии с заданными правилами; концентратор 1.4 - это аппаратное устройство множественного доступа, которое объединяет в одной точке отдельные физические отрезки кабеля, образует общую среду передачи данных или физические сегменты сети; Web-сервер 1.5 - сервер, принимающий HTTP-запросы от клиентов; прокси-сервер 1.6 - промежуточный сервер между пользователем и целевым сервером, позволяющий клиентам выполнять косвенные запросы к другим сетевым службам и получать ответы; внутренний межсетевой экран 1.7; выделенный сервер 1.8 - сервер, на котором с помощью технологии контейнерной виртуализации развертывается виртуальная копия реальной сети (сеть контейнеров 2), включающая сетевые сервисы, состоящий из виртуальных копий реальный элементов сети с аналогичными параметрами работы, например, автоматизированные рабочие места (АРМ) 2.1; сервер баз данных 2.2 - сервер, выполняющий обслуживание и управление базами данных; Web-сервер 2.3; FTP-сервер 2.4 - сервер, использующий FTP-протокол передачи файлов; сервер каталогов 2.5 - сервер управления ресурсами ИВС;

транспортную сеть 3, которая состоит из соединяющихся между собой каналами связи элементов: маршрутизаторы 3.1; концентратор 3.2; серверную ферму 4 - это группа серверов, соединенных между собой в единую сеть передачи данных и работающих как единое целое, которая состоит из соединяющихся между собой каналами связи элементов: FTP-сервер 4.1, сервер баз данных 4.2, сервер каталогов 4.3, малый концентратор 4.4; локальная вычислительная сеть (ЛВС) пользователей 5, она состоят из соединяющихся между собой каналами связи элементов: малый концентратор 5.1, автоматизированные рабочие места (АРМ) 5.2, сетевой принтер 5.3; центр управления сетью и безопасностью (ЦУСиБ) 6, он состоит из соединяющихся между собой каналами связи элементов: малый концентратор 6.1; АРМ 6.2; сервер управления сетью и безопасностью 6.3 -это специальная система управления сетевыми ресурсами общего доступа и предоставляющая свои ресурсы сетевым пользователям, которая является комбинацией аппаратного и программного обеспечения.

Реализация заявленного способа поясняется алгоритмом (фиг. 2) и объясняется следующим образом.

Первоначально формируют исходные данные, которые означают следующие:

Массив {I} «Ресурсы ИВС», состоящий из полей данных «Идентификатор ресурса», «Сетевой адрес», «Расположение в ИВС», «Назначение» (см. фиг. 3).

Массив {S} «Средства защиты информации ИВС», включающий поля данных «Идентификатор СЗИ», «Сетевой адрес», «Расположение в ИВС», «Параметр работы» и «Назначение» (см. фиг. 4). В поле данных «Идентификатор СЗИ» заносят средства защиты, которые используются в ИВС, такие как межсетевые экраны (МЭ), брандмауэры и так далее. Под параметрами работы понимаются настройки средств защиты, а именно «Защита от SYN-атак», «Защита от ICMP-флуда», «Включение доступа по протоколу SSH» и другие. Каждый параметр работы реализуется командой, сигнатура которой соответствует той или иной команде. У каждого отдельного средства свои особые параметры и сигнатуры команд, которые отражены в руководстве пользователя этого средства защиты.

Массив {NS} «Сетевые службы ИВС», состоящий из полей данных «Идентификатор службы», «Сетевой адрес», «Используемый порт», «Состояние» и «Расположение в ИВС» (см. фиг. 5).

Массив {IV} «Ресурсы виртуальной ИВС», состоящий из полей данных «Идентификатор ресурса», «Сетевой адрес», «Расположение в виртуальной ИВС», «Назначение» (см. фиг. 6). Все поля заполняются аналогично массиву {I}.

Массив {SV} «Средства защиты информации виртуальной ИВС», включающий поля данных «Идентификатор СЗИ», «Сетевой адрес», «Расположение в виртуальной ИВС», «Параметр работы» и «Назначение» (см. фиг. 7). Все поля заполняются аналогично массиву {S}.

Массив {NSV} «Сетевые службы виртуальной ИВС», состоящий из полей данных «Идентификатор службы», «Сетевой адрес», «Используемый порт», «Состояние» и «Расположение в виртуальной ИВС» (см. фиг. 8). Все поля заполняются аналогично массиву {NS}.

Массив {G} «Информация о нарушителях», состоящий из полей данных «IP-адрес», «Интернет-провайдер», «Организация», «Страна», «Город», «Почтовый индекс», «Координаты» и «Описание потенциальной угрозы» (см. фиг. 9).

В ЦУСиБ на основе сформированных массивов {IV}, {SV} и {NSV} формируют виртуальные контейнеры с помощью программного продукта «Docker» [www.docker.com], созданные таким образом, чтобы повторять топологию и функциональную принадлежность элементов реальной ИВС.

Запускают выделенный сервер одновременно с функционированием реальной ИВС.(см. фиг. 10).

Ожидают подключения к выделенному серверу со стороны нелегитимного пользователя. Легитимные пользователи работают только с реальными хостами, а весь сетевой трафик изолирован от реальных элементов ИВС. Сам факт подключения к выделенному серверу считается нарушением информационной безопасности.

На выделенном сервере принимают пакет сообщения от нелегитимного пользователя (см. фиг. 11).

Выделяют поле данных «IP-адрес назначения» из принятого пакета сообщения.

В предлагаемом изобретении используют функции протокола IP, применяемые при передаче пакетов по сети. Заголовок протокола IP содержит множество полей (см. фиг. 11). В поле «IP-адрес назначения» будет находиться 32-битная последовательность, определяющая логический адрес назначения пакета сообщения, необходимый для передачи его по ИВС и дальнейшей работы с нарушителем в выделенной зоне сети. Так же в поле «IP-адрес отправителя» будет находится 32-битная последовательность, определяющая логический адрес отправителя пакетов.

В ЦУСиБ из принятого пакета выделяют поле данных «IP-адрес отправителя», записывают выделенный сетевой адрес в поле данных «IP-адрес» новой строки массива {G}.

В ЦУСиБ из новой строки массива {G} выбирают сетевой адрес, соответствующий полю данных «IP-адрес», формируют пакет сообщения из выбранных данных и отправляют на сервис анализа подозрительных файлов и ссылок (например, https://www.virustotal.com или https://virustest.gov.ru), принимают пакет сообщения от сервиса анализа подозрительных файлов и ссылок.

В ситуации, когда адрес оказывается «опасным», то есть с него происходит распространение вредоносных запросов в сети, в ЦУСиБ выделяют поле данных «Описание угрозы» из принятого пакета сообщения и записывают выделенные данные в поле данных «Описание потенциальной угрозы» новой строки массива {G}. После чего переходят к определению местоположения нелегитимного пользователя.

Если же сервис анализа подозрительных файлов и ссылок не посчитал сетевой адрес «опасным», то в ЦУСиБ выбирают из новой строки массива {G} сетевой адрес, соответствующий полю данных «IP-адрес», формируют пакет сообщения из выбранных данных и отправляют на сервис геолокации (например, https://www.ip-api.com или https://www.2ip.ru).

В ЦУСиБ принимают пакет сообщения от сервиса геолокации, выделяют поля данных «Интернет-провайдер», «Организация», «Страна», «Город», «Почтовый индекс», «Координаты» из принятого пакета сообщения и записывают данные в новую строку массива {G}.

В ЦУСиБ выбирают из новой строки массива {G} поля данных «IP-адрес», «Интернет-провайдер», «Организация», «Страна», «Город», «Почтовый индекс», «Координаты», «Описание потенциальной угрозы», соответствующий полю данных «IP адрес отправителя», формируют пакет сообщения из выбранных данных и отправляют администратору сети (см. фиг. 11).

В ЦУСиБ выбирают из новой строки массива {G} сетевой адрес, соответствующий полю данных «IP-адрес», формируют управляющий пакет сообщения из выбранных данных и отправляют к выбранной службе ИВС для блокировки IP-адреса (см. фиг. 13).

Возможность реализации сформулированного технического результата была проверена путем математического моделирования, отражающего наиболее характерные черты системы управления. В качестве одной из возможных моделей, можно использовать представление ИВС, как системы с переменной структурой, поведение которой на случайных интервалах времени характеризуется различными структурами и описывается вероятностными законами. При этом переход одной структуры в другую происходит в случайный момент времени, в зависимости от значения фазовых координат системы. Процесс воздействия нарушителями на ИВС в наблюдаемом промежутке времени можно рассматривать, как поток случайных событий (компьютерных атак). Задача анализа систем с переменной структурой, как правило, решается на основе теории марковских случайных процессов, которая решается в работе [Липатников В.А. Метод повышения защищенности информационно-телекоммуникационной сети с учетом использования средств определения геолокации нарушителя / В.А. Липатников, В.А. Задбоев, К.В. Мелехов, А.А. Шевченко // Труды учебных заведений связи. - 2023. - Т. 9, № 4. - С. 86-96. - DOI 10.31854/1813-324Х-2023-9-4-86-96]. В результате моделирования получены взаимосвязь вероятности воздействия нарушителя KB от времени реакции администратора безопасности ИВС tСЗИ (см. фиг. 14) и взаимосвязь вероятности защищенности ИВС КЗ от времени обнаружения вторжения нарушителя tОВ администратором безопасности ИВС (см. фиг. 15).

Достижение технического результата поясняется следующим образом. При использовании заявленного способа при tСЗИ=0,4 мин вероятность воздействия нарушителя KB≈0,7 (см. фиг. 14 кривая «б»), когда как при использовании способа-прототипа вероятность воздействия нарушителя KB≈0,8 (см. фиг. 14 кривая «а»). Это говорит о том, что получение наиболее полной и достоверной информации о состоянии безопасности СПД позволяет оперативно среагировать на инциденты информационной безопасности.

Одновременно с этим использование заявленного способа обеспечивает вероятность защищенности СПД КЗ≈0,9 при времени обнаружения вторжения нарушителя tОВ=10 мин (см. фиг. 15 кривая «б»), когда как при том же времени обнаружения вторжения нарушителя tOB=10 мин способ-прототип обеспечивает вероятность защищенности СПД KЗ≈0,75 (см. фиг. 15 кривая «а»). Это позволяет сделать вывод о том, что ввиду снижения времени блокировки сетевого адреса нарушителя вероятность защищенности ИВС повышается. Вышеописанные факты и показывают достижение сформулированного технического результата при реализации заявленного способа, то есть обеспечение структурной надежности ИВС за счет оперативного принятия мер по пресечению вторжения в ИВС одновременно с ее функционированием.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ОТ ВТОРЖЕНИЙ | 2019 |

|

RU2705773C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ОТ НЕСАНКЦИОНИРОВАННЫХ ВОЗДЕЙСТВИЙ | 2016 |

|

RU2635256C1 |

| АППАРАТНО-ВЫЧИСЛИТЕЛЬНЫЙ КОМПЛЕКС С ПОВЫШЕННЫМИ НАДЕЖНОСТЬЮ И БЕЗОПАСНОСТЬЮ В СРЕДЕ ОБЛАЧНЫХ ВЫЧИСЛЕНИЙ | 2013 |

|

RU2557476C2 |

| Способ защиты информационно-телекоммуникационной сети от пассивных компьютерных атак | 2016 |

|

RU2642403C1 |

| СПОСОБ МАСКИРОВАНИЯ СТРУКТУРЫ СЕТИ СВЯЗИ | 2016 |

|

RU2645292C2 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ОТ НЕСАНКЦИОНИРОВАННЫХ ВОЗДЕЙСТВИЙ | 2024 |

|

RU2832438C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПРИ ДОСТУПЕ ПОЛЬЗОВАТЕЛЯ К ВНЕШНИМ ИНФОРМАЦИОННЫМ РЕСУРСАМ ЧЕРЕЗ ИНТЕРНЕТ | 2011 |

|

RU2445692C1 |

| СПОСОБ МАСКИРОВАНИЯ СТРУКТУРЫ СЕТИ СВЯЗИ | 2018 |

|

RU2682105C1 |

| СПОСОБ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК В ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННОЙ СЕТИ | 2013 |

|

RU2531878C1 |

| СПОСОБ УПРАВЛЕНИЯ ПОТОКАМИ ДАННЫХ РАСПРЕДЕЛЕННОЙ ИНФОРМАЦИОННОЙ СИСТЕМЫ ПРИ DDOS АТАКАХ | 2018 |

|

RU2684575C1 |

Изобретение относится к вычислительной технике. Технический результат заключается в повышении структурной надежности информационно-вычислительной сети (ИВС). Поставленная цель достигается тем, что происходит перенаправление входящего трафика от нелегитимного пользователя на выделенный сервер в демилитаризованную зону ИВС, затем сетевой адрес нарушителя анализируется на распространение вредоносных запросов в сети за счет проверки его через сервис анализа подозрительных файлов и ссылок, а также через сервис геолокации определяется географическое местоположение нарушителя, после чего на основе полученной информации сетевой адрес нарушителя блокируется. 15 ил.

Способ защиты информационно-вычислительной сети (ИВС) от вторжений, заключающийся в том, что предварительно формируют массивы {I} - «Ресурсы ИВС», {S} - «Средства защиты информации ИВС», {NS} - «Сетевые службы ИВС», {IV} - «Ресурсы виртуальной ИВС», {SV} - «Средства защиты информации виртуальной ИВС», {NSV} - «Сетевые службы виртуальной ИВС», на основе массивов {IV}, {SV} и {NSV} формируют виртуальные контейнеры на выделенном сервере в центре управления информационной безопасностью, включают выделенный сервер с виртуальными контейнерами в режиме функционирования ИВС, принимают на выделенном сервере пакет сообщений от нарушителя, пока соединение с нарушителем не будет потеряно, отличающийся тем, что дополнительно в качестве формируемых массивов исходных данных используют массив {G} - «Информация о нарушителях», выделяют из принятого пакета сообщений от нарушителя поле данных «IP-адрес отправителя», создают строку в массиве {G}, записывают выделенный IP-адрес из принятого пакета сообщения в поле данных «IP-адрес» новой строки массива {G}, выбирают из новой строки массива {G} сетевой адрес, соответствующий полю данных «IP-адрес», формируют пакет сообщения из выбранных данных и отправляют на сервис анализа подозрительных файлов и ссылок, принимают в центре управления сетью и безопасностью пакет сообщения от сервиса анализа подозрительных файлов и ссылок, если адрес является «опасным», то выделяют поле данных «Описание угрозы» из принятого пакета сообщения и записывают выделенные данные в поле данных «Описание потенциальной угрозы» новой строки массива {G}, иначе выбирают из новой строки массива {G} сетевой адрес, соответствующий полю данных «IP-адрес», формируют пакет сообщения из выбранных данных и отправляют на сервис геолокации, принимают в центре управления сетью и безопасностью пакет сообщения от сервиса геолокации, выделяют поля данных «Интернет-провайдер», «Организация», «Страна», «Город», «Почтовый индекс», «Координаты» из принятого пакета и записывают выделенные данные в новую строку массива {G}, выбирают из новой строки массива {G} поля данных «IP-адрес», «Интернет-провайдер», «Организация», «Страна», «Город», «Почтовый индекс», «Координаты», «Описание потенциальной угрозы», формируют пакет сообщения из выбранных данных и отправляют администратору сети, выбирают из новой строки массива {G} сетевой адрес, соответствующий полю данных «IP-адрес», формируют управляющий пакет сообщения из выбранных данных и отправляют к выбранной службе ИВС для блокировки IP-адреса.

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ОТ ВТОРЖЕНИЙ | 2019 |

|

RU2705773C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ОТ НЕСАНКЦИОНИРОВАННЫХ ВОЗДЕЙСТВИЙ | 2016 |

|

RU2635256C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК | 2012 |

|

RU2483348C1 |

| Способ защиты информационно-телекоммуникационной сети от пассивных компьютерных атак | 2016 |

|

RU2642403C1 |

| US 20100202611 A1, 12.08.2010 | |||

| US 7406713 B2, 29.07.2008. | |||

Авторы

Даты

2025-05-06—Публикация

2024-02-27—Подача