Изобретение относится к области сетей связи и может быть использовано при проектировании и построении новых или совершенствовании существующих систем защиты от несанкционированных воздействий (НСВ) в информационно-вычислительных сетях (ИВС).

Известен способ оперативного динамического анализа состояния многопараметрического объекта, описанный в патенте РФ №2134897, опубл. 20.08.1999 г., позволяющий по изменению состояния элемента ИВС обнаруживать НСВ. В известном способе преобразуют результаты допусковой оценки разнородных динамических параметров в соответствующие информационные сигналы с обобщением по всему множеству параметров в заданном временном интервале и определяют относительную величину и характер изменения интегрального состояния многопараметрического элемента ИВС.

Недостатком данного способа является низкая устойчивость ИВС, обусловленная тем, что, несмотря на возможность оперативной диагностики технического и функционального состояний многопараметрического элемента ИВС, в нем учитывают предысторию его функционирования по последовательности переходов его из одного состояния в другое состояния, что создает условия для пропуска НСВ на начальном этапе функционирования, когда статистика еще не набрана (см. Медведовский И.Д. и др. Атака на Internet. - М.: ДМК, 1999. - 336 с.: ил.). Также не учитывают появление новых уязвимостей вследствие масштабирования и других изменений сети и, как следствие, снижения устойчивости функционирования ИВС.

Под устойчивостью понимают способность сети выполнять свои функции при выходе из строя части элементов сети в результате воздействия дестабилизирующих факторов [ГОСТ Р 53111 - 2008. Устойчивость функционирования сети связи общего пользования. Требования и методы проверки. - М.: Стандартинформ, 2009 г. - 19 с.].

Известен способ защиты ИВС от компьютерных атак (КА), реализованный в патенте РФ №2472211 от 10.01.2013 г., МПК 9 G06F 12/14, H04L 12/22, приоритет 2011 г. Способ заключается в том, что формируют массивы для запоминания фрагментированных пакетов сообщения и для запоминания параметров, выделенных из запомненных пакетов сообщений, принимают очередной пакет сообщения из канала связи, запоминают его, анализируют запомненный пакет на обнаружение факта наличия или отсутствия КА, при ее отсутствии передают очередной пакет сообщения в ИВС, в случае обнаружения КА принимают решение о запрете передачи пакета в ИВС, затем удаляют ранее запомненные значения пакетов сообщения из массивов, в качестве выделенных полей из запомненных пакетов сообщений используют поля данных: «Время жизни пакета» {Т}, «Опции» {О}, «IP адрес назначения» {D}, «IP адрес источника» {I}, запоминают в сформированных для них массивах, формируют список доверенных адресов получателя и отправителя пакетов сообщений, которые запоминают в массивах эталонных параметров значений полей данных: «IP адрес назначения» {Dэ т} и «IP адрес источника» {Iэ т}, после чего адаптируют ИВС, в тестовом режиме измеряют значения полей данных пакета «Время жизни пакета» и «Опции» для всех маршрутов между доверенными получателями и отправителем пакетов сообщений, запоминают измеренные значения параметров в соответствующих массивах эталонных параметров значений полей данных: «Время жизни пакета» {Тэт}, «Опции» {Оэт}, для обнаружения факта атаки или ее отсутствия выделяют из заголовка данного пакета значения полей данных: «Время жизни пакета», «Опции», «IP адрес назначения» и «IP адрес источника» и запоминают их в соответствующих массивах {Т}, {О}, {D} и {I}, сравнивают эталонные значения полей данных «Время жизни пакета», «Опции», «IP адрес назначения» и «IP адрес источника» со значениями полей данных из полученного пакета, причем устанавливают факт отсутствия атаки, если эталонные значения полей данных: «Время жизни пакета», «Опции», «IP адрес назначения» и «IP адрес источника» совпадают со значениями полей данных из полученного пакета, факт наличия атаки устанавливают, если эталонные значения полей данных: «Время жизни пакета», «Опции», «IP адрес назначения» и «IP адрес источника» не совпадают со значениями полей данных из полученного пакета.

Недостатком данного способа является относительно низкая устойчивость функционирования ИВС в условиях изменения структуры и динамики перераспределения передающихся данных, связанная с тем, что сравнением двух пакетов сообщений - последующего и предыдущего, распознают только одно семейство НСВ - «шторм» ложных запросов на установление соединения, тогда как НСВ других типов, обладающие высокими деструктивными возможностями, не распознаются и не учитываются появившиеся уязвимости после масштабирования и других изменений сети связи и защита от НСВ в режиме функционирования сети связи.

Наиболее близким по технической сущности к предлагаемому способу (прототипом) является способ защиты информационно-вычислительной сети от несанкционированных воздействий, реализованный в патенте РФ №2635256 С1, опубл. 09.11.2017, Бюл. №31. Способ заключается в том, что формируют массивы исходных данных: массив {I} - «Ресурсы ИВС», массив {S} - «Средства защиты информации ИВС» и массив {V} - «Вид несанкционированных воздействий на ИВС», формируют имитационный пакет сообщения, включающий вид несанкционированного воздействия из массива {V} и IP адреса из массива {I} соответствующих элементов ИВС, подлежащих проверке, имитационный пакет сообщения отправляют в ИВС в режиме ее функционирования, в случае необнаруженного несанкционированного воздействия на соответствующих элементах ИВС, после приема от этого элемента в центре управления информационной безопасностью ответного пакета сообщения из него выделяют поля данных «Опции» и «IP адрес источника», затем из массива {S} выбирают параметры работы соответствующего средства защиты информации и его IP адрес, из которых формируют управляющий пакет сообщения и отправляют его в ИВС, а в случае обнаружения несанкционированного воздействия на элементах ИВС отправляют от этого элемента ответный пакет сообщения, который принимают в центре управления информационной безопасностью.

Данный способ потенциально обладает достаточно высокой точностью выявления НСВ.

Однако недостатком способа-прототипа является низкая устойчивость ИВС при выявлении элементов сети, находящихся в уязвимом положении, так как формируют единичный имитационный пакет и по воздействию на него оценивают вид несанкционированного воздействия, при этом воздействие может осуществиться не в момент передачи единичного имитационного пакета, а во время передачи потоков данных между элементами сети. Кроме того, на трассировку маршрутов передачи потоков данных в прототипе тратят большое количество времени за счет передачи сначала имитационного пакета, что влечет за собой увеличение времени подготовки ИВС к передаче потоков данных. Так же в режиме функционирования ИВС и передачи потоков, данных данный способ не позволяет оперативно выбрать меры по противодействию несанкционированным воздействиям в зависимости от обнаруженных видов несанкционированных воздействий на ИВС.

Техническим результатом при использовании заявленного способа защиты ИВС от несанкционированных воздействий является повышение устойчивости ее функционирования за счет точечного и своевременного выявления и блокирования элементов сети с нарушениями функциональных возможностей, а также точечного противодействия несанкционированным воздействиям на каждом элементе без остановки их штатной работы.

Технический результат достигается тем, что в известном способе защиты информационно-вычислительной сети (ИВС) от несанкционированных воздействий, заключающемся в том, что формируют массивы исходных данных: {S} - «Средства защиты ИВС» и массив {V} - «Вид несанкционированных воздействий на ИВС», дополнительно формируют массивы исходных данных: массив {С} - «Топология ИВС», массив {Р} - «Меры по противодействию несанкционированным воздействиям», массив {М} - «Перечень маршрутов». Передают между элементами ИВС потоки данных. Анализируют потоки данных на средствах защиты информации ИВС из массива {S}. Выявляют факт несанкционированных воздействий на элементы ИВС из массива {V}. Средства защиты информации ИВС из массива {S} формируют информационные сообщения о виде несанкционированных воздействий из массива {V}, включающие IP адреса элементов ИВС, которые подверглись воздействию, и элементы ИВС с которых осуществляют воздействие. Отправляют сформированные информационные сообщения на центр управления информационной безопасностью, где на основе полученных информационных сообщений выбирают меры по противодействию несанкционированным воздействиям из перечня {Р} и отправляют их в виде ответного информационного сообщения на подвергшиеся несанкционированным воздействиям элементы ИВС. В случае если выбранные меры из массива {Р} обеспечили противодействие несанкционированным воздействиям, то структуру ИВС оставляют неизменной, а если не обеспечили противодействие несанкционированным воздействиям, то раскоммутируют те многомерные маршруты доставки потоков данных, в состав которых входят одномерные маршруты с элементами ИВС, подвергшимися несанкционированным воздействиям и не обеспечившими с помощью мер из массива {Р} им противодействие. Исключают эти одномерные маршруты из массива {С} - «Топология ИВС». Обновляют на основе данных из массива {С} - «Топология ИВС» исходные данные в массиве {М} - «Перечень маршрутов». Коммутируют одномерные маршруты из перечня {М} в многомерные маршруты доставки потоков данных в ИВС.

Благодаря новой совокупности существенных признаков в заявленном способе реализовано повышение устойчивости функционирования ИВС за счет выбора требуемых мер по противодействию несанкционированным воздействиям и исключения одномерных пораженных маршрутов из многомерных маршрутов при их коммутации.

Заявленный способ поясняется чертежами, на которых показано:

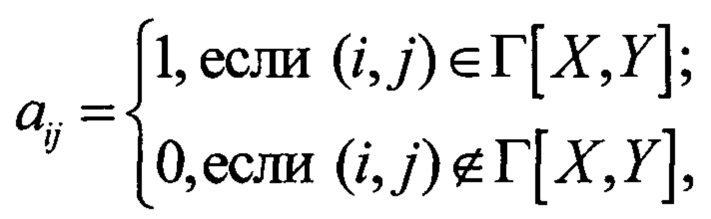

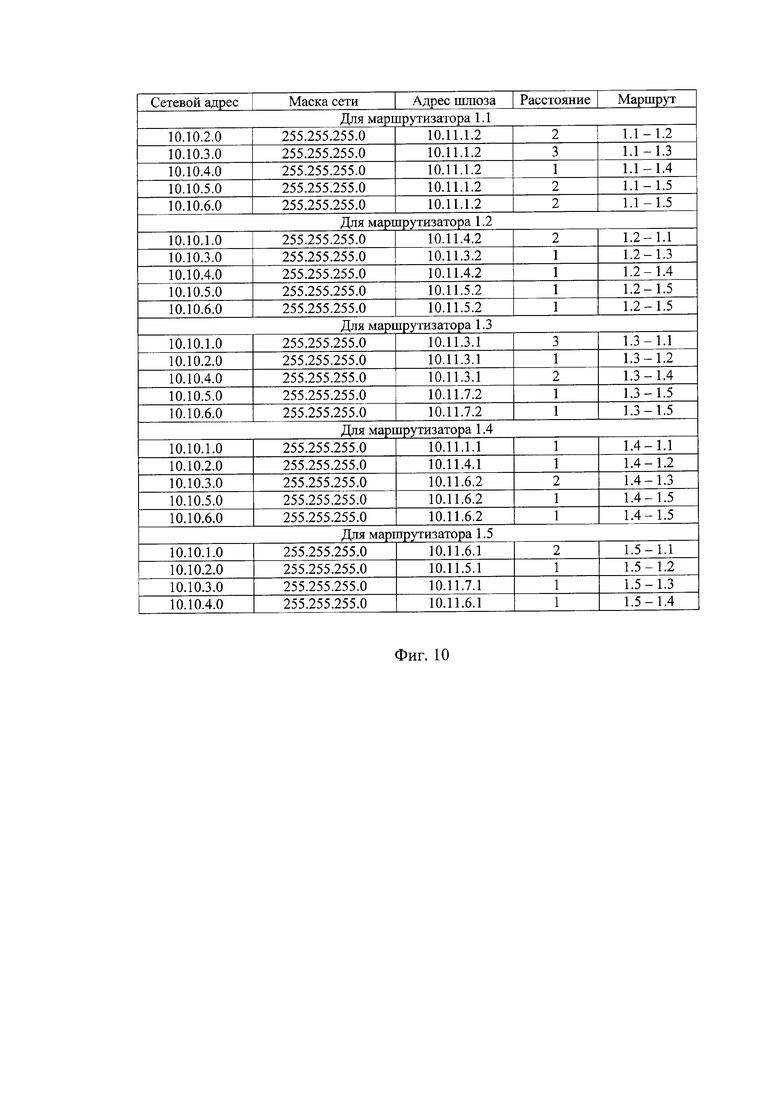

фиг. 1 - пример топологии ИВС;

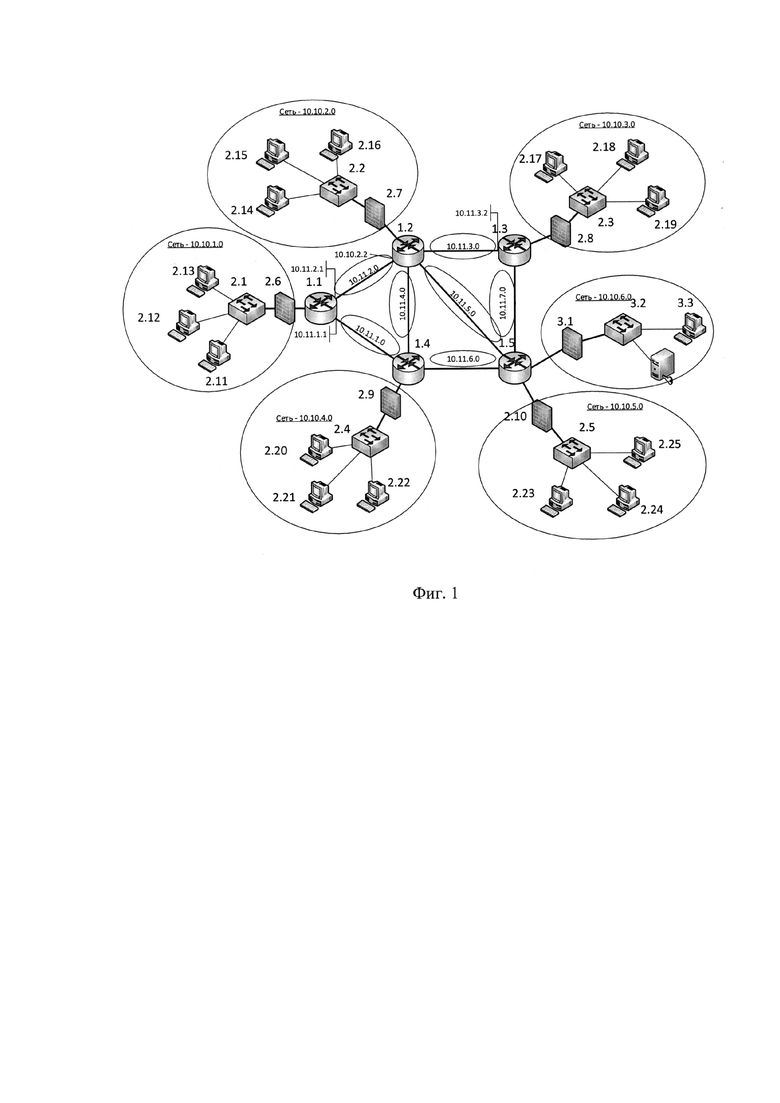

фиг. 2 - блок-схема последовательности действий, реализующая заявленный способ;

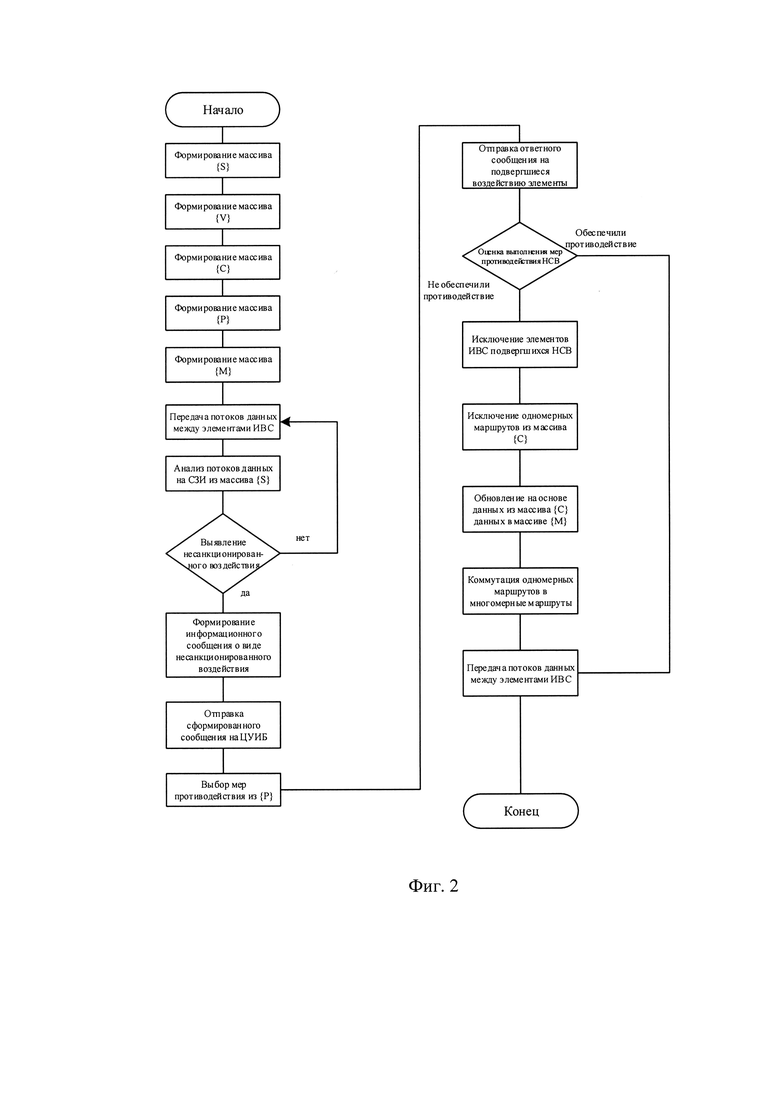

фиг. 3 - вид массива {S} - «Средства защиты ИВС»;

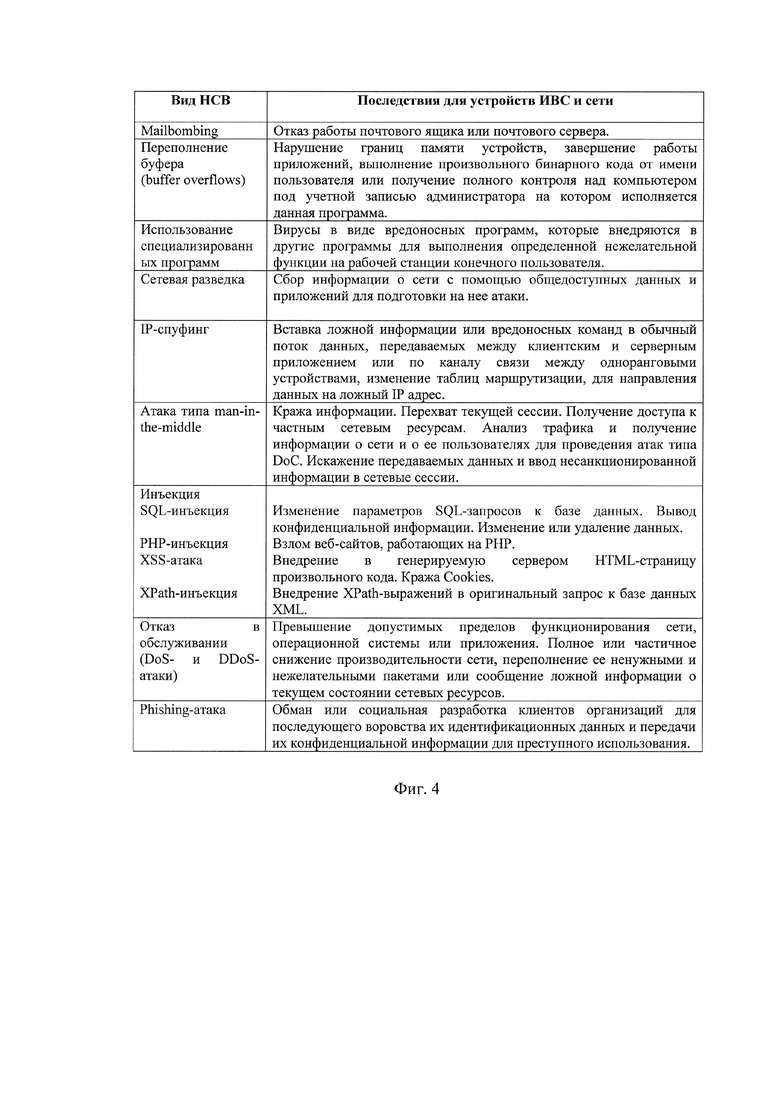

фиг. 4 - вид массива {V} - «Вид несанкционированных воздействий на ИВС»;

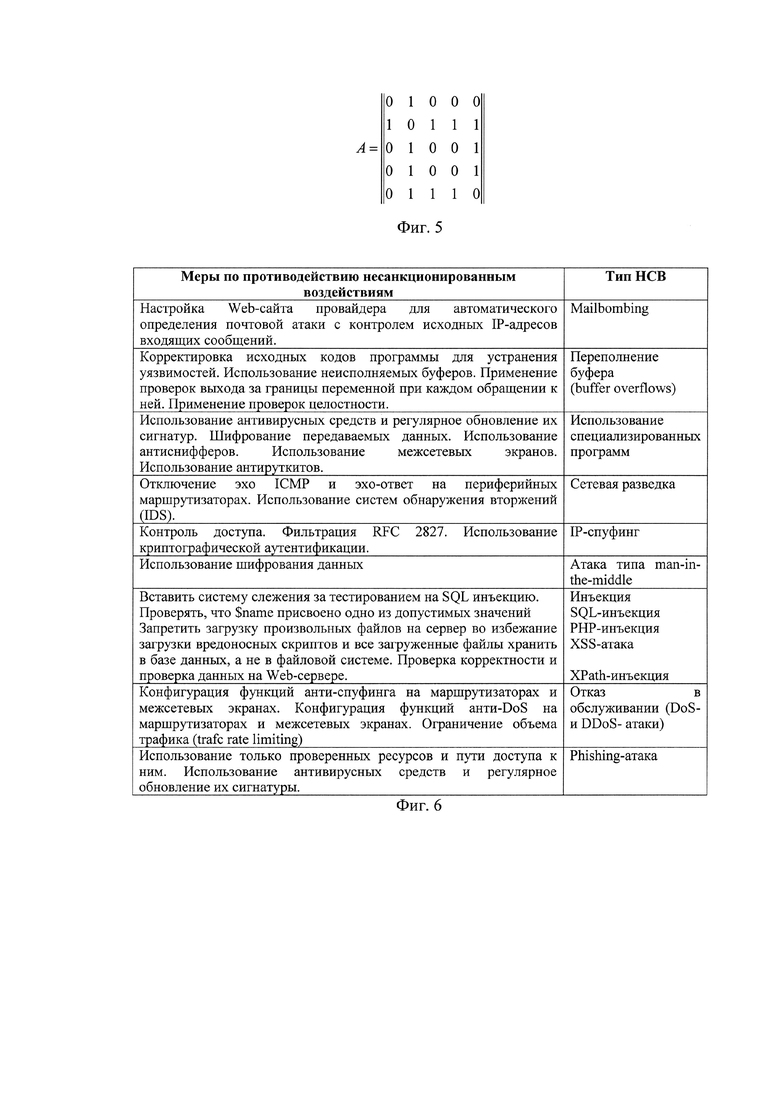

фиг. 5 - вид массива {С} - «Топология ИВС»;

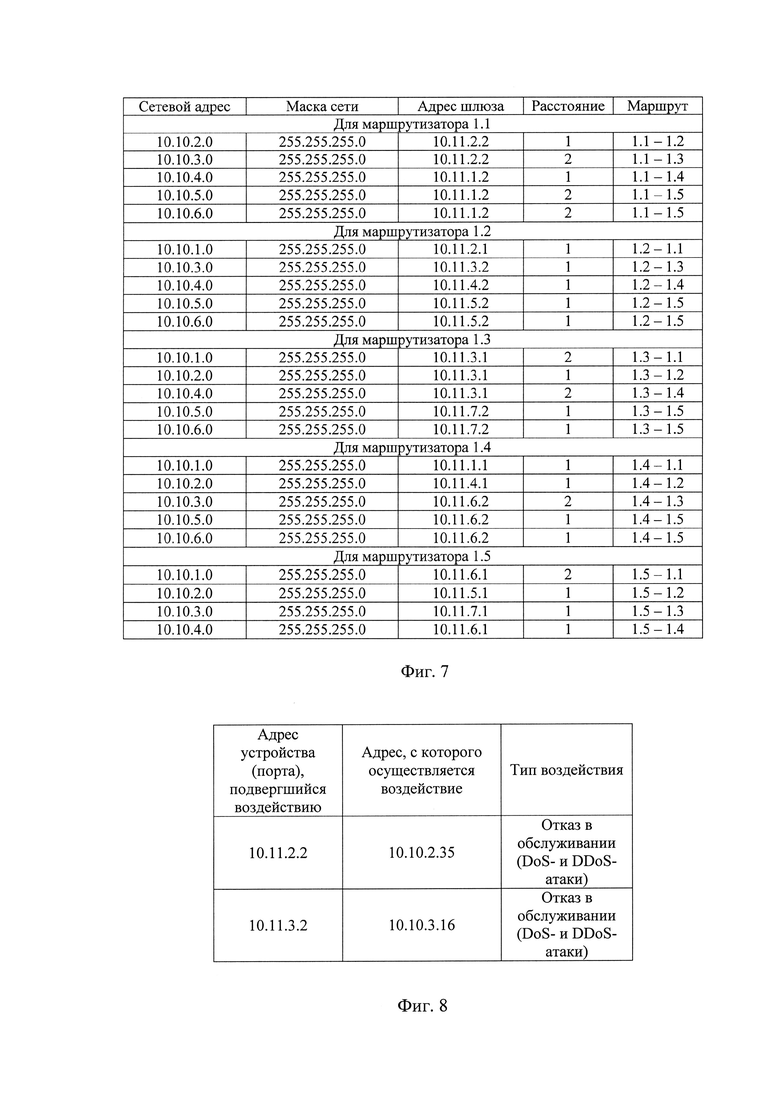

фиг. 6 - вид массива {Р} - «Меры по противодействию несанкционированным воздействиям»;

фиг. 7 - вид массива {М} - «Перечень маршрутов»;

фиг. 8 - пример информационного сообщения о виде несанкционированного воздействия;

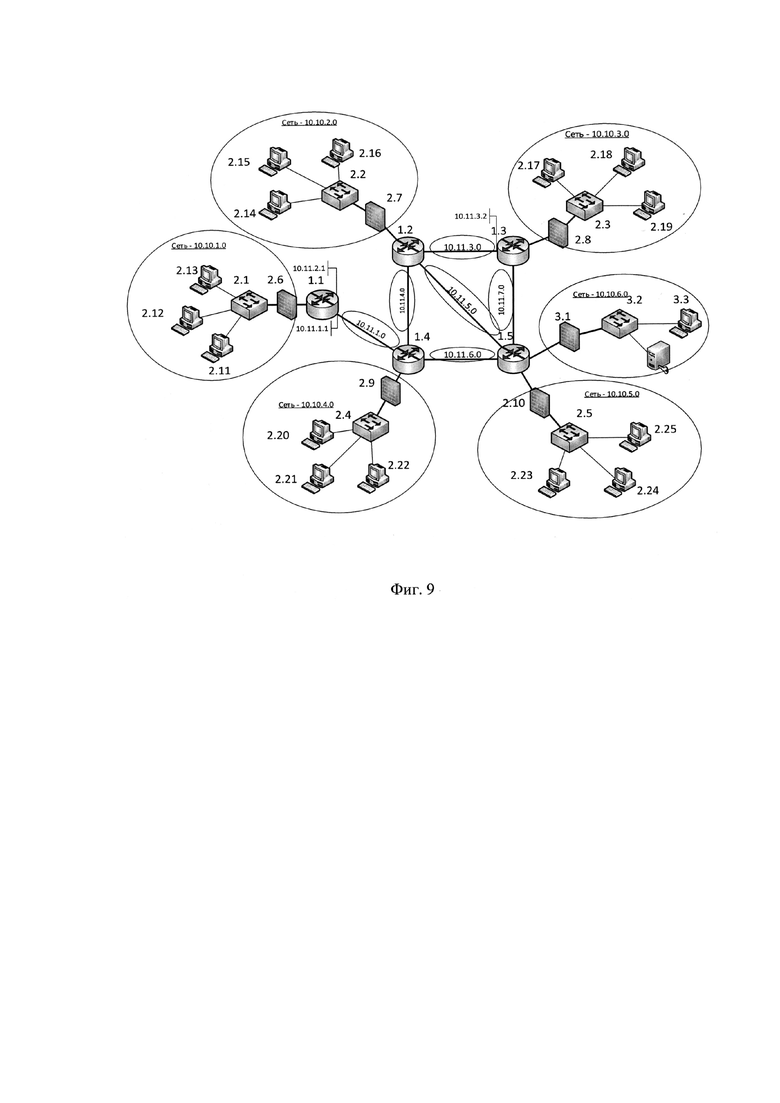

фиг. 9 - пример топологии ИВС, при реализации способа, после несанкционированного воздействия;

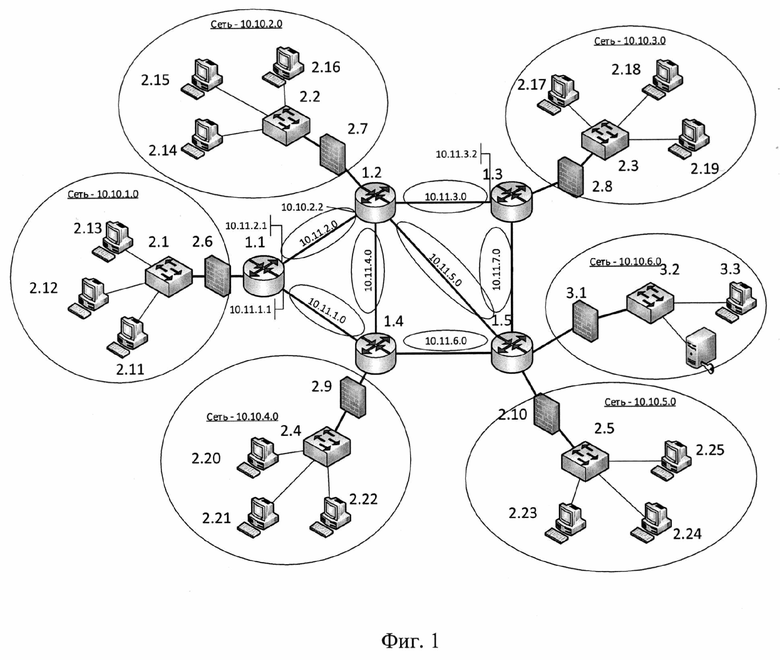

фиг. 10 - вид обновленного массива {М} - «Перечень маршрутов».

На фиг. 1 представлен вариант схемы информационно-вычислительной сети (ИВС), которая включает: транспортную сеть 1, которая состоит из соединяющихся между собой каналами связи элементов: маршрутизаторы 1.1-1.5 - это коммуникационное оборудование, которое обеспечивает выбор маршрута передачи данных между несколькими сетями, имеющими различную архитектуру или протоколы; локальные вычислительные сети (ЛВС) пользователей 2, они состоят из соединяющихся между собой каналами связи элементов: коммутаторы 2.1-2.5 - это аппаратное устройство множественного доступа, которое объединяет в одной точке отдельные физические отрезки кабеля, образует общую среду передачи данных или физические сегменты сети; межсетевые экраны 2.6-2.10 - это комплексы аппаратных и программных средств в ИВС, осуществляющие контроль и фильтрацию проходящих через них сетевых пакетов в соответствии с заданными правилами; автоматизированные рабочие места (АРМ) 2.11-2.25; ЦУИБ 5, состоящий из соединяющихся между собой каналами связи элементов: межсетевой экран 3.1; коммутатор 3.2; АРМ 3.3; сервер управления информационной безопасностью 3.4 - это специальная система управления средствами защиты информации, которая является комбинацией аппаратного и программного обеспечения.

Реализация заявленного способа поясняется последовательностью действий (фиг. 2) и объясняется следующим образом.

Формируют массив исходных данных {S} - «Средства защиты ИВС», включающий поля данных «Наименование средства защиты ИВС» и «IP адрес средства» (см. фиг. 3). В поле данных «Наименование средства защиты ИВС» заносят средства защиты, которые используются в ИВС, такие как межсетевые экраны (МЭ), брандмауэры и т.д. Каждое из средств защиты ИВС обладает набором параметров работы, под которыми понимают настройки средств защиты, например, «Защита от SYN-атак», «Защита от ICMP-флуда», «Включение доступа по протоколу SSH» и другие. Каждый параметр работы реализуется командой, сигнатура которой соответствует той или иной команде.

Формируют массив исходных данных {V} - «Вид несанкционированных воздействий на ИВС», который состоит из полей данных «Вид НСВ» и «Последствия для устройств ИВС и сети» (см. фиг. 4). Для заполнения массива{V} используют известные базы данных атак на ИВС, одной из которых является The All.Net Security Database [http://all.net/CID/Attack/Attack.xref]. Виды несанкционированных воздействий на ИВС известны и показаны, например, в статье Боршевников А.Е. Сетевые атаки. Виды. Способы борьбы. Современные тенденции технических наук: материалы междунар. заоч. науч. конф. (г. Уфа, октябрь 2011 г.) / Под общ. ред. Г.Д. Ахметовой. - Уфа: Лето, 2011. - 78 с., стр. 8-13.

Формируют массив исходных данных {С} - «Топология ИВС». Под топологией ИВС понимают конфигурацию графа, вершинам которого соответствуют конечные узлы сети (например, компьютеры) и коммуникационное оборудование (например, маршрутизаторы), а ребрам - физические или информационные связи между вершинами [Олифер В., Олифер Н. Компьютерные сети. Принципы, технологии, протоколы: Юбилейное издание. - СПб.: Питер, 2021. - 1008 с.: ил. - (Серия «Учебник для вузов») стр. 56]. При создании ИВС используют базовые сетевые топологические структуры. Под сетевыми топологическими структурами понимают стандартные конфигурации сетевых элементов, на которые разбивается вся сеть, управляемые и контролируемые одной и той же системой обслуживания [Гордиенко В.Н., Тверецкий М.С. Многоканальные телекоммуникационные системы. Учебник для вузов. - 2-е издание, испр. и доп. - М: Горячая линия - Телеком, 2019. - 396 с.: ил. стр. 198-202]. Базовыми топологическими структурами сетей являются: линейные сетевые структуры, структура типа «звезда», кольцевые и ячеистые структуры или их комбинация в виде радиально-кольцевой структуры. Отношения между элементами структуры, представленные топологическим графом, формализуют путем использования различных известных методов, например, теории графов. Массив исходных данных {С} - «Топология ИВС» формируют одним из известных способов, например матричным [Артамонов Г.Т., Тюрин В.Д. Топология сетей ЭВМ и многопроцессорных систем. - М.: Радио и связь, 1991. - 248 с.: ил стр. 32-35] (см. фиг. 5). Матрицей смежностей называют матрицу А=(aij) размерности М×М, элементы которой

[Суздалев А.В. Сети передачи информации АСУ. - М.: Радио связь, 1983. - 152 с., ил. стр. 27].

Формируют массив исходных данных {Р} - «Меры по противодействию несанкционированным воздействиям», который состоит из полей данных «Меры по противодействию несанкционированным воздействиям» и соответствующий ему «Тип НСВ» (см. фиг. 6). Меры по противодействию несанкционированным воздействиям известны, и показаны например, в статье Боршевников А.Е. Сетевые атаки. Виды. Способы борьбы. Современные тенденции технических наук: материалы междунар. заоч. науч. конф. (г. Уфа, октябрь 2011 г.) / Под общ. ред. Г.Д. Ахметовой. - Уфа: Лето, 2011. - 78 с. стр. 8-13.

Формируют массив исходных данных массив {М} - «Перечень маршрутов». Под маршрутом понимают последовательность узлов, лежащих на пути от отправителя к получателю. Маршрут задают либо вручную - администратор ИВС, либо автоматически - узел-отправитель, за счет протокола маршрутизации, который сообщает ему о топологии и состоянии ИВС. В качестве оборудования оконечных и транзитных узлов может использоваться одно из известных устройств, например, маршрутизатор. Каждый маршрутизатор ИВС собирает информацию о топологии связей между сетями и на основе этой информации строит таблицы маршрутизации. В ИВС применяют известные протоколы маршрутизации, например, протокол маршрутной информации RIP (Routing Information Protocol). Этапы построения таблицы маршрутизации известны и показаны, например, в книге Олифер В., Олифер Н. Компьютерные сети. Принципы, технологии, протоколы: Юбилейное издание. - СПб.: Питер, 2021. - 1008 с.: ил. - (Серия «Учебник для вузов») стр. 496-498. Массив исходных данных массив {М} - «Перечень маршрутов» представляют в виде таблицы маршрутизации (см. фиг. 7).

Формирование массивов исходных данных позволяет применить на средствах защиты ИВС типовые меры противодействия в зависимости от видов несанкционированных воздействий на ИВС.

Передают между элементами ИВС потоки данных. Под потоком данных понимают непрерывную последовательность данных, объединенных набором общих признаков, выделяющих эти данные из общего сетевого трафика [Олифер В., Олифер Н. Компьютерные сети. Принципы, технологии, протоколы: Юбилейное издание. - СПб.: Питер, 2021. - 1008 с.: ил. - (Серия «Учебник для вузов») стр. 63]. Для передачи потоков данных между элементами ИВС применяют таблицы маршрутизации.

В процессе передачи потоков данных между элементами ИВС одновременно их анализируют на средствах защиты информации ИВС. Способы анализа потоков данных известны и показаны, например, в статье М.Ю. Будько. Повышение безопасности работы компьютерных сетей на основе анализа потоков данных. Изв. Вузов. Приборостроение, 2009. Т. 52 №5, стр. 31. Если по результатам анализа факт несанкционированных воздействий на элементы ИВС из массива {V} не обнаружен, то передача потоков данных между элементами ИВС продолжается и структуру ИВС оставляют неизменной. В случае если выявляют факт несанкционированных воздействий на элементы ИВС, то средства защиты информации ИВС, из массива {S} формируют информационные сообщения о виде несанкционированных воздействий из массива {V}, включающие IP адреса элементов ИВС, которые подверглись воздействию, и элементы ИВС, с которых осуществляют воздействие. Способы выявления фактов несанкционированных воздействий на элементы ИВС известны и показаны, например, в патенте на изобретение RU 2531878 С1 «Способ обнаружения компьютерных атак в информационно-телекоммуникационной сети».

Формируют и отправляют информационные сообщения о виде несанкционированного воздействия на центр управления информационной безопасности и передают с него ответное сообщение, известными способами, например, способом коммутации пакетов по технологии Ethernet. Подвергшиеся несанкционированным воздействиям элементы ИВС на основе информационного сообщения выбирают меры из массива {Р} по обеспечению противодействие несанкционированным воздействиям и если выбранные меры из массива {Р} обеспечили противодействие несанкционированным воздействиям, то структуру ИВС оставляют неизменной, а если не обеспечили противодействие несанкционированным воздействиям, то раскоммутируют те многомерные маршруты доставки потоков данных, в состав которых входят одномерные маршруты с элементами ИВС, подвергшимися несанкционированным воздействиям и не обеспечившими с помощью мер из массива {Р} им противодействие. Исключают эти одномерные маршруты из массива {С} - «Топология ИВС», обновляют на основе данных из массива {С} - «Топология ИВС» исходные данные в массиве {М} - «Перечень маршрутов».

Коммутируют одномерные маршруты из перечня {М} в многомерные маршруты доставки потоков данных в ИВС. Одномерным маршрутом передачи в ИВС называют множество каналов связи, образованных оборудованием сети между двумя инцидентными узлами. Многомерным маршрутом доставки потоков данных в ИВС называют два и более соединения одномерных независимых маршрутов, по которым передают потоки данных. Под коммутацией понимают соединение оконечных узлов через сеть транзитных узлов. Способы коммутации известны и показаны, например, в книге Олифер В., Олифер Н. Компьютерные сети. Принципы, технологии, протоколы: Юбилейное издание. - СПб.: Питер, 2021. - 1008 с.: ил. - (Серия «Учебник для вузов») стр. 74. Коммутацию одномерных маршрутов в многомерный маршрут доставки потоков данных осуществляют, например, способом коммутации пакетов по технологии Ethernet, когда каждый пакет снабжен заголовком, в котором содержится адрес назначения, вспомогательная информация: длина поля данных, контрольная сумма, а также концовик, где размещается контрольная сумма, которая позволяет проверить, информацию на искажение при передаче. Пакеты, попадают на коммутаторы ИВС, где их обрабатывают и направляют по тому или иному маршруту на основании информации, содержащейся в их заголовках, а также в таблице маршрутизации, хранящихся на каждом коммутаторе.

Пример повышения устойчивости функционирования ИВС за счет точечного и своевременного выявления и блокирования ее элементов с нарушениями функциональных возможностей, а также точечного противодействия несанкционированным воздействиям на каждом элементе без остановки их штатной работы. На фиг. 1 представлена структурная схема ИВС, состоящая из: пяти маршрутизаторов, соединенных между собой согласно топологии (фиг. 5) линиями связи; пяти локальных вычислительных сетей, включающих в себя АРМы, межсетевые экраны и коммутаторы; центра управления информационной безопасностью, состоящего из соединяющихся между собой каналами связи элементов: межсетевой экран; коммутатор; АРМ; сервер управления информационной безопасностью.

В ЦУИБ сформированы массив мер по противодействию несанкционированным воздействиям {Р} (фиг. 6), массив средств защиты от несанкционированного воздействия {S} (фиг. 3), массив известных видов несанкционированного воздействия {V} (фиг. 4) и массив {М} маршрутов передачи потоков информации (фиг. 7).

В момент времени t1 ИВС функционирует в штатном режиме, без несанкционированного воздействия. Потоки данных передаются между пользователями ИВС согласно сформированным маршрутам (фиг. 7).

В момент времени t2 средства защиты информации ИВС из массива {S} выявляют факт несанкционированного воздействия типа DDoS - атаки на маршрутизаторы 1.2 и 1.3. Межсетевые экраны 2.7 и 2.8 формируют информационное сообщения о виде несанкционированного воздействия (фиг. 8), отправляют сформированные информационные сообщения на центр управления информационной безопасностью, где на основе полученных информационных сообщений выбирают тип защиты от несанкционированного воздействия и отправляют их в виде ответного информационного сообщения на подвергшиеся воздействию элементы ИВС.

Средствами защиты информации на маршрутизаторе 1.3 ограничивают объем трафика с адреса устройства, с которого осуществляют атаку, что позволяет избежать отключения вследствие перегрузки атакуемого порта. Передачу потока данных через маршрутизатор 1.3. продолжают осуществлять в штатном режиме.

На маршрутизаторе 1.2 средствами защиты информации не удалось ограничить поступающий поток данных, вследствие чего порт маршрутизатора с адресом 10.10.2.2 отключают. Раскоммутируют многомерные маршруты доставки потоков данных, в состав которых входят одномерные маршруты с маршрутизатором 1.2, подвергшимся несанкционированным воздействиям и не обеспечившим с помощью мер из массива {Р} им противодействие. Из массива {С} - «Топология ИВС» исключают одномерный маршрут 1.1-1.2. На фиг. 9 представлена топология ИВС без одномерного маршрута 1.1-1.2. Обновляют на основе данных из массива {С} - «Топология ИВС» исходные данные в массиве {М} - «Перечень маршрутов» (фиг. 10). Коммутируют одномерные маршруты из перечня {М} в многомерные маршруты доставки потоков данных в ИВС. Таким образом, одномерный маршрут 1.1-1.2 будет многомерным, и будет проходить через маршрутизатор 1.4. Маршрут 1.1-1.3 будет проходить через маршрутизаторы 1.4 и 1.2. Маршрут 1.2-1.1 будет проходить через маршрутизатор 1.4.

На основании этих результатов можно сделать вывод, что заявленный способ обеспечивает повышение устойчивости функционирования ИВС за счет точечного и своевременного выявления и блокирования элементов сети с нарушениями функциональных возможностей, а также точечного противодействия несанкционированным воздействиям на каждом элементе без остановки их штатной работы, т.е. реализуется сформулированный технический результат.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ОТ НЕСАНКЦИОНИРОВАННЫХ ВОЗДЕЙСТВИЙ | 2016 |

|

RU2635256C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК | 2016 |

|

RU2622788C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ОТ ВТОРЖЕНИЙ | 2019 |

|

RU2705773C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК | 2011 |

|

RU2472211C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ОТ ВТОРЖЕНИЯ | 2024 |

|

RU2839562C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК | 2012 |

|

RU2483348C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК | 2005 |

|

RU2285287C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ НА ОСНОВЕ ЛЕГЕНДИРОВАНИЯ | 2023 |

|

RU2814463C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2680038C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК, НАПРАВЛЕННЫХ НА РАЗЛИЧНЫЕ УЗЛЫ И ИНФОРМАЦИОННЫЕ РЕСУРСЫ | 2021 |

|

RU2782704C1 |

Изобретение относится к вычислительной технике. Технический результат заключается в повышении устойчивости функционирования сети за счет точечного и своевременного выявления и блокирования элементов с нарушениями функциональных возможностей. Технический результат достигается тем, что в способе защиты информационно-вычислительной сети от несанкционированных воздействий выбирают меры по противодействию несанкционированным воздействиям из перечня {Р} и отправляют их на подвергшиеся несанкционированным воздействиям элементы информационно-вычислительной сети (ИВС), в случае, если выбранные меры из массива {Р} обеспечили противодействие несанкционированным воздействиям, то структуру ИВС оставляют неизменной, а если нет, то раскоммутируют те многомерные маршруты доставки потоков данных, в состав которых входят одномерные маршруты с элементами ИВС, подвергшимися несанкционированным воздействиям и не обеспечившими с помощью мер из массива {Р} им противодействие, исключают эти одномерные маршруты из массива {С} - «Топология ИВС», обновляют на основе данных из массива {С} - «Топология ИВС» исходные данные в массиве {М} - «Перечень маршрутов», коммутируют одномерные маршруты из перечня {М} в многомерные маршруты доставки потоков данных в ИВС. 10 ил.

Способ защиты информационно-вычислительной сети (ИВС) от несанкционированных воздействий, заключающийся в том, что формируют массивы исходных данных: {S} - «Средства защиты ИВС» и массив {V} - «Вид несанкционированных воздействий на ИВС», отличающийся тем, что дополнительно формируют массивы исходных данных: массив {С} - «Топология ИВС», массив {Р} - «Меры по противодействию несанкционированным воздействиям», массив {М} - «Перечень маршрутов», передают между элементами ИВС потоки данных, анализируют потоки данных на средствах защиты информации ИВС из массива {S}, выявляют факт несанкционированных воздействий на элементы ИВС из массива {V}, средства защиты информации ИВС, из массива {S} формируют информационные сообщения о виде несанкционированных воздействий из массива {V}, включающие IP адреса элементов ИВС, которые подверглись воздействию, и элементы ИВС, с которых осуществляют воздействие, отправляют сформированные информационные сообщения на центр управления информационной безопасностью, где на основе полученных информационных сообщений выбирают меры по противодействию несанкционированным воздействиям из перечня {Р} и отправляют их в виде ответного информационного сообщения на подвергшиеся несанкционированным воздействиям элементы ИВС, в случае, если выбранные меры из массива {Р} обеспечили противодействие несанкционированным воздействиям, то структуру ИВС оставляют неизменной, а если не обеспечили противодействие несанкционированным воздействиям, то раскоммутируют те многомерные маршруты доставки потоков данных, в состав которых входят одномерные маршруты с элементами ИВС, подвергшимися несанкционированным воздействиям и не обеспечившими с помощью мер из массива {Р} им противодействие, исключают эти одномерные маршруты из массива {С} - «Топология ИВС», обновляют на основе данных из массива {С} - «Топология ИВС» исходные данные в массиве {М} - «Перечень маршрутов», коммутируют одномерные маршруты из перечня {М} в многомерные маршруты доставки потоков данных в ИВС.

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ОТ НЕСАНКЦИОНИРОВАННЫХ ВОЗДЕЙСТВИЙ | 2016 |

|

RU2635256C1 |

| СПОСОБ ДИНАМИЧЕСКОЙ РЕКОНФИГУРАЦИИ ВОЛОКОННО-ОПТИЧЕСКОЙ СЕТИ СВЯЗИ | 2023 |

|

RU2806055C1 |

| Автомобиль-сани, движущиеся на полозьях посредством устанавливающихся по высоте колес с шинами | 1924 |

|

SU2017A1 |

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

Авторы

Даты

2024-12-24—Публикация

2024-04-08—Подача