Изобретение относится к электросвязи и может быть использовано в системах защиты информационно-телекоммуникационных сетей от компьютерных атак с учетом информированности нарушителя о защищаемой информационно-телекоммуникационной сети (ИТКС).

Известен способ защиты от компьютерных атак, реализованный в патенте RU №2179738, «Способ обнаружения удаленных атак в компьютерной сети», класс G06F 12/14, заявл. 20.07.2003.

Данный способ включает следующую последовательность действий. Наблюдение за трафиком адресованных абоненту пакетов данных, включающее постоянно возобновляемый подсчет числа пакетов, выполняемый в пределах серии пакетов, поступающих подряд друг за другом через промежутки времени не более заданного, при этом проверку поступающих пакетов данных на соответствие заданным правилам выполняют каждый раз, когда размер очередной наблюдаемой серии достигает критического числа пакетов.

Недостатком указанного способа является низкая достоверность обнаружения компьютерных атак из-за проверки малого количества признаков, указывающих на воздействие компьютерных атак, что приводит к возможному пропуску компьютерных атак, использующих фрагментацию пакетов данных.

Известен способ защиты от компьютерных атак, описанный в патенте RU №2304302, «Способ обработки сетевых пакетов для обнаружения компьютерных атак» класс G06F 12/14, заявл. 10.08.2007. Данный способ основан на обработке сетевых пакетов, при которой межсетевой экран изначально блокирует сетевые пакеты, инициирующие новые сеансы связи с защищаемой сетью, обрабатывая их самостоятельно, а в случае корректности запросов проводит принудительное установление сеанса связи отправителя сетевых пакетов с их получателем и осуществляет прозрачную ретрансляцию корректных пакетов.

Недостатком указанного способа является узкая область применения, обусловленная тем, что несмотря на возможность обнаружения несанкционированного сканирования защищаемой сети и предотвращение компьютерных атак типа отказ в обслуживании, в нем не предусмотрена возможность выявления остальных компьютерных атак, что создает условия для их пропуска.

Известен способ защиты компьютерных атак, описанный в патенте RU №2483348, «Способ защиты информационно-вычислительных сетей от компьютерных атак», класс G06F 12/14, заявл. 27.05.2013. Способ заключается в том, что формируют список доверенных адресов получателя и отправителя пакетов сообщений, формируют проверочный пакет, для чего считывают адрес отправителя D и адрес получателя Ij и записывают в поле «Время жизни пакета» TTL начальное значение, равное единице, после чего запоминают сформированный пакет Pij в массив P, задают значение количества Kдоп полученных ответных пакетов о недоставленном пакете Pij с текущим значением поля «Время жизни пакета» TTL, затем передают сформированный пакет в канал связи.

Недостатками указанного способа являются, узкая область применения, обусловленная тем, что несмотря на возможность оперативного обнаружения удаленных компьютерных атак, в нем не предусмотрена возможность пассивных атак нарушителя.

Наиболее близким по технической сущности к предлагаемому способу является способ обнаружения компьютерных атак в информационно-телекоммуникационной сети по патенту RU 2531878, МПК G06F 11/22, опубл. 13.08.2013. Способ-прототип заключается в следующем: формируют массивы M и Мэт для запоминания параметра «Общая длина ПС» и его эталонных значений, также формируют массив R для запоминания признаков, указывающих на факт воздействия пассивных компьютерных атак нарушителем, после приема и запоминания очередного ПС в массив P дополнительно определяют вид протокола, используемого для передачи ПС и выделяют параметр «Флаг» ПС, которые запоминают в массив R. Затем для обнаружения воздействия на ИТКС пассивных компьютерных атак набирают статистику числа ПС в заданный интервал времени  с одинаковыми параметрами «Флаг» и/или видами протоколов из числа предварительно заданных видов протоколов, при приеме подряд двух и более ПС с идентичным «Флагом» и/или видом протокола. Направляют последующие ПС с идентичным «Флагом» и/или видом протокола в ложную сеть, кроме того, после выделения из заголовка принятого ПС его параметров T, O, D, I дополнительно выделяют значение параметра «Общая длина ПС» и запоминают его в массив M и сравнивают его с ранее запомненным эталонным значением. Если значения эталонного и принятого параметра «Общая длина ПС» совпадают, то устанавливают факт отсутствия атаки, в противном случае принимают решение о факте воздействия на ИТКС компьютерной атаки, запрещают передачу данного ПС в ИТКС и удаляют ранее запомненные значения его параметров из массива M. Дополнительно проверяют на факт воздействия компьютерных атак на ИТКС по резервным маршрутам передачи ПС и возможные воздействия внутреннего нарушителя ИТКС. В качестве признаков, указывающих на факт воздействия на ИТКС пассивных компьютерных атак нарушителем, приняты: последовательное получение в интервале времени Δt ICMP-запросов, последовательное получение в интервале времени Δt TCP-пакетов с установленным одним из видов флагов SYN, FIN, ACK, XMAS, NULL или последовательное получение в интервале времени Δt UDP-пакетов. В качестве пассивных атак принимаются атаки типов «Сканирование сети и ее уязвимостей», «Сканирование протоколов передачи данных» и «Анализ сетевого графика».

с одинаковыми параметрами «Флаг» и/или видами протоколов из числа предварительно заданных видов протоколов, при приеме подряд двух и более ПС с идентичным «Флагом» и/или видом протокола. Направляют последующие ПС с идентичным «Флагом» и/или видом протокола в ложную сеть, кроме того, после выделения из заголовка принятого ПС его параметров T, O, D, I дополнительно выделяют значение параметра «Общая длина ПС» и запоминают его в массив M и сравнивают его с ранее запомненным эталонным значением. Если значения эталонного и принятого параметра «Общая длина ПС» совпадают, то устанавливают факт отсутствия атаки, в противном случае принимают решение о факте воздействия на ИТКС компьютерной атаки, запрещают передачу данного ПС в ИТКС и удаляют ранее запомненные значения его параметров из массива M. Дополнительно проверяют на факт воздействия компьютерных атак на ИТКС по резервным маршрутам передачи ПС и возможные воздействия внутреннего нарушителя ИТКС. В качестве признаков, указывающих на факт воздействия на ИТКС пассивных компьютерных атак нарушителем, приняты: последовательное получение в интервале времени Δt ICMP-запросов, последовательное получение в интервале времени Δt TCP-пакетов с установленным одним из видов флагов SYN, FIN, ACK, XMAS, NULL или последовательное получение в интервале времени Δt UDP-пакетов. В качестве пассивных атак принимаются атаки типов «Сканирование сети и ее уязвимостей», «Сканирование протоколов передачи данных» и «Анализ сетевого графика».

Недостатком способа является низкое значение коэффициента исправного действия информационно-телекоммуникационной сети, обусловленное блокированием информационных пакетов сообщений при каждом факте обнаружения пассивных компьютерных атак без учета уровня информированности нарушителя о защищаемой информационно-телекоммуникационной сети.

Наиболее близким по своей технической сущности является способ защиты информационно-вычислительных сетей от компьютерных атак по патенту RU 2179738, МПК G06F 12/14, опубл. 10.01.2013. Способ-прототип заключается в следующих действиях: формируют массив P для запоминания пакетов сообщений, а также массивы T, O, D, I и Dэт, Iэт, Tэт, Oэт для запоминания соответственно параметров «Время жизни пакета», «Опции», «IP-адрес отправителя», «IP-адрес получателя», выделенных из запомненных пакетов сообщений и их эталонных параметров. Измеряют в тестовом режиме ИТКС фактические параметры и записывают их в соответствующие массивы Dэт, Iэт, Tэт, Oэт. Принимают i-й пакет сообщения из канала связи и запоминают его в массив P. Выделяют из заголовка i-го пакета сообщения значения параметров и запоминают их в соответствующие массивы T, O, D, I. Сравнивают эталонные значения параметров со значениями параметров, выделенных из полученного пакета сообщения. Передают i-й пакет сообщения, в информационно-вычислительную сеть при совпадении эталонных значений параметров со значениями параметров из полученного пакета сообщения. В противном случае принимают решение о факте воздействия компьютерной атаки, запрещают передачу i-го пакета сообщения в информационно-вычислительную сеть и удаляют все значения параметров из массивов T, O, D, I.

Недостатками способа-прототипа являются относительно низкое значение коэффициента исправного действия ИТКС, обусловленное отсутствием возможности выявления признаков значительной части используемых нарушителем пассивных и активных компьютерных атак и блокированием информационных пакетов сообщений при каждом факте обнаружения пассивных компьютерных атак без учета информированности нарушителя о защищаемой информационно-телекоммуникационной сети, а также ограниченное использование возможных средств и методов защиты ИТКС от компьютерных атак (в способе-прототипе в качестве методов защиты ИТКС от компьютерных атак используется только запрет передачи ПС в канал связи).

Техническим результатом предлагаемого способа является устранение недостатков способа-прототипа, повышение коэффициента исправного действия информационно-телекоммуникационной сети с учетом определения уровня информированности нарушителя о защищаемой информационно-телекоммуникационной сети, а также расширение возможностей существующих способов по использованию возможных средств и методов защиты ИТКС от компьютерных атак.

В предлагаемом способе поставленная цель достигается тем, что формируют массив P для запоминания выделенных из запомненных ПС значений параметров полей служебной части ПС и массив Pэт для запоминания эталонных значений параметров полей служебной части ПС. Определяют эталонные значения параметров полей служебной части ПС и запоминают их в массив Pэт. Принимают ПС из канала связи, анализируют его на наличие или отсутствие признаков компьютерных атак, для чего выделяют из заголовка полученного ПС служебную часть ПС, запоминают ее в массив P и сравнивают с соответствующими эталонными значениями полей массива Pэт. При их несовпадении принимают решение о факте воздействия на ИТКС компьютерной атаки. Дополнительно предварительно формируют массив R с данными для классификации компьютерных атак и соответствующими вероятностями информированности нарушителя о защищаемой ИТКС для каждого типа пассивных компьютерных атак и массив U с данными о множестве управляющих воздействий на ИТКС и ее систему защиты для каждого значения вероятности информированности нарушителя о защищаемой ИТКС. Задают интервал измерения параметров полей служебной части ПС и пороговое значение вероятности информированности нарушителя о защищаемой ИТКС за заданный временной интервал. Сравнивают в процессе приема ПС значения параметров полей служебной части ПС, отличающихся от значений параметров служебной части ПС массива Pэт, с данными из массива R. Определяют тип компьютерной атаки по результатам сравнения параметров служебной части ПС с данными из массива R и подсчитывают в конце каждого заданного временного интервала количество выявленных типов пассивных компьютерных атак. Рассчитывают вероятность информированности нарушителя о защищаемой ИТКС за заданный временной интервал с учетом типа и количества выявленных пассивных компьютерных атак, сравнивают значение рассчитанной вероятности информированности нарушителя за заданный временной интервал с заданным пороговым значением информированности нарушителя о защищаемой ИТКС. Если рассчитанное значение информированности нарушителя не превышает заданного порогового значения, то выбирают из массива U множество управляющих воздействий на ИТКС и ее систему защиты в соответствии с рассчитанным значением вероятности информированности нарушителя и применяют выбранные из массива U управляющие воздействия на ИТКС и ее систему защиты. Запрещают прием и передачу ПС в канал связи при превышении рассчитанного значения вероятности информированности нарушителя о защищаемой ИТКС над заданным пороговым значением вероятности информированности нарушителя о защищаемой ИТКС, а также при определении факта воздействия активной компьютерной атаки.

Объективной основой для реализации предлагаемого способа является тот факт, что нарушителю для осуществления целенаправленного воздействия на ИТКС для вывода ее из строя, блокирования ее работы или получения определенных данных, обрабатываемых в ИТКС (осуществление активных компьютерных атак) потребуется информация о структуре атакуемой ИТКС, используемых в ней средствах защиты, политике конфиденциальности и многих других параметрах. Эти данные нарушитель может получить только при осуществлении пассивных компьютерных атак на интересующую его ИТКС (при отсутствии возможности физического несанкционированного доступа к ИТКС). Пассивные компьютерные атаки могут осуществляться методами активного и пассивного исследования объекта атаки. Активное исследование объекта атаки заключается в исследовании (анализе) реакции объекта атаки на присланные ему сообщения. Пассивное исследование объекта атаки заключается в исследовании (анализе) сетевого трафика объекта атаки, которое достаточно трудно определить при анализе трафика на защищаемой ИТКС. Поэтому предлагаемый способ направлен, прежде всего, на защиту ИТКС и сведений, обрабатываемых в ней, от активных компьютерных атак и активного исследования нарушителем объекта атаки посредством пассивных компьютерных атак, при котором для сбора необходимой информации (достижению требуемого уровня информированности) об объекте атаки нарушителю потребуется достаточно длительное время на определение параметров и уязвимостей интересующей его ИТКС.

Таким образом, задавая пороговый уровень информированности нарушителя о защищаемой ИТКС, по достижении которого нарушитель сможет провести целенаправленную активную компьютерную атаку, и определяя тип осуществляемых нарушителем пассивных компьютерных атак (знание информации, получаемой нарушителем при осуществлении данной атаки) можно осуществлять прием и передачу пакетов сообщений без блокирования обмена при каждом факте обнаружения компьютерных атак, что, в свою очередь, приведет к повышению коэффициента исправного действия и снижению времени простоя ИТКС.

Благодаря новой совокупности существенных признаков в заявленном техническом решении за счет учета информированности нарушителя о защищаемой ИТКС, представляется возможным более точно прогнозировать факт воздействия активных компьютерных атак и не запрещать прием и передачу информационных пакетов сообщений при каждом факте обнаружения пассивной компьютерной атаки, что и определяет возможность достижения сформулированного технического результата при использовании предлагаемого способа.

Заявленный способ поясняется чертежами, на которых показаны:

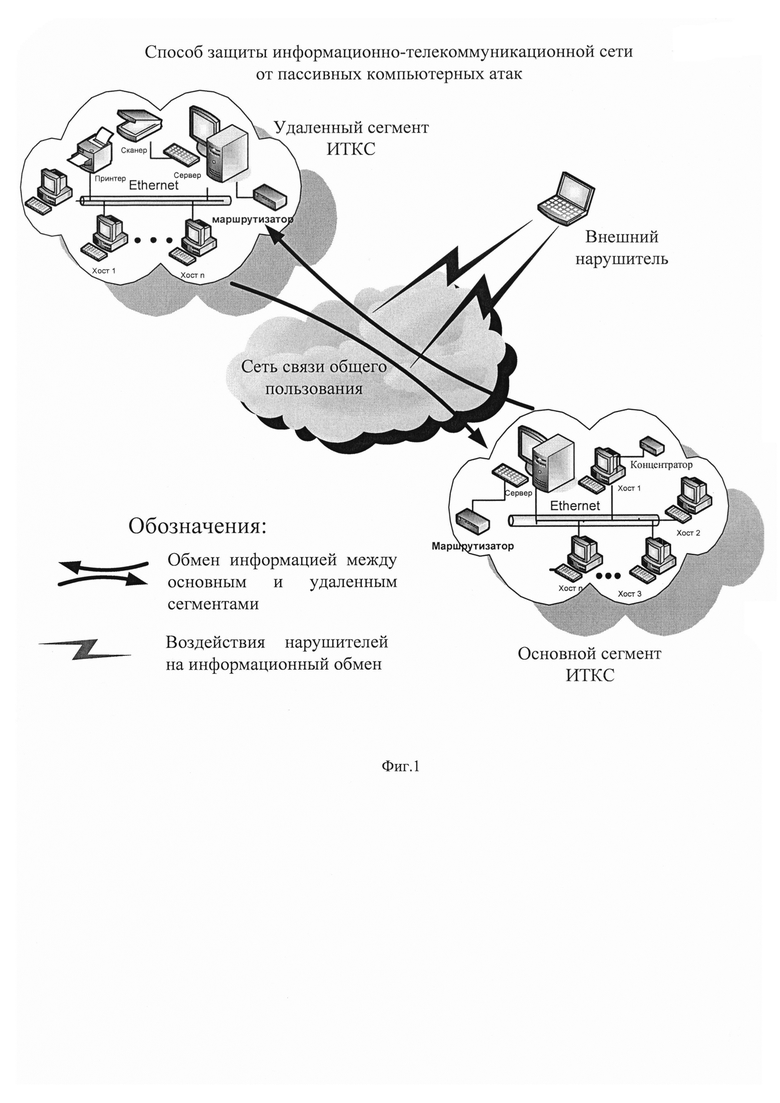

Фиг. 1 - структура ИТКС;

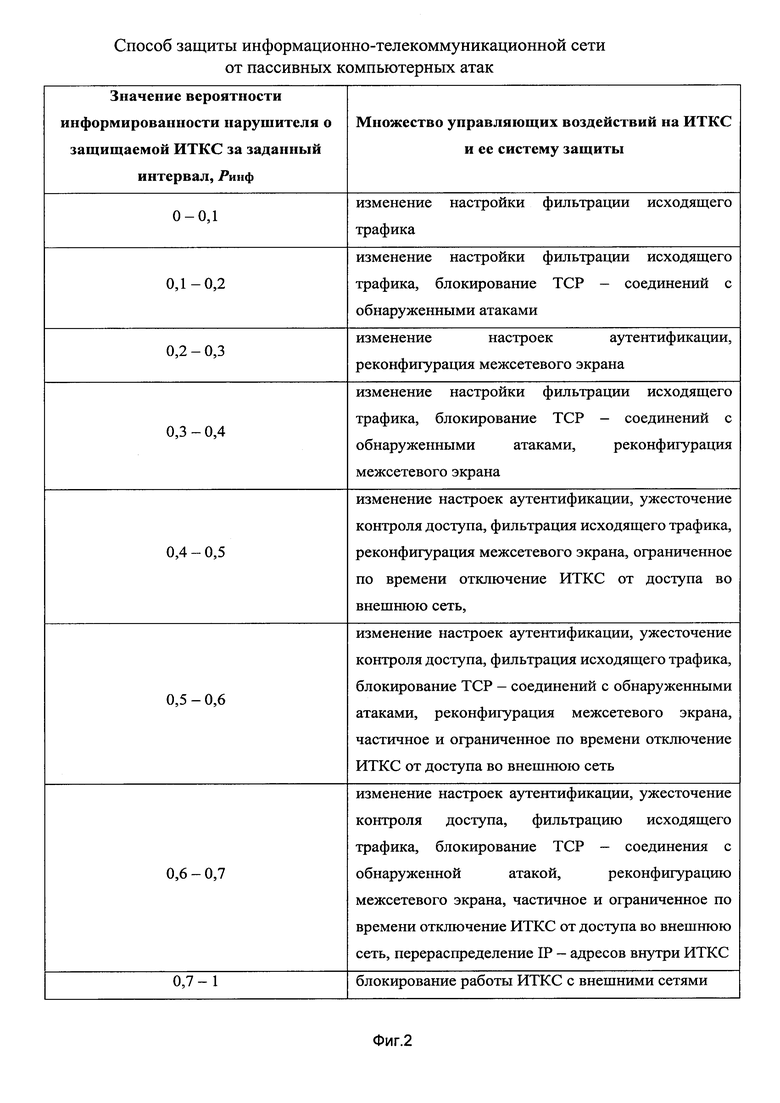

Фиг. 2 - пример формирования массива управляющих воздействий на ИТКС и ее систему защиты;

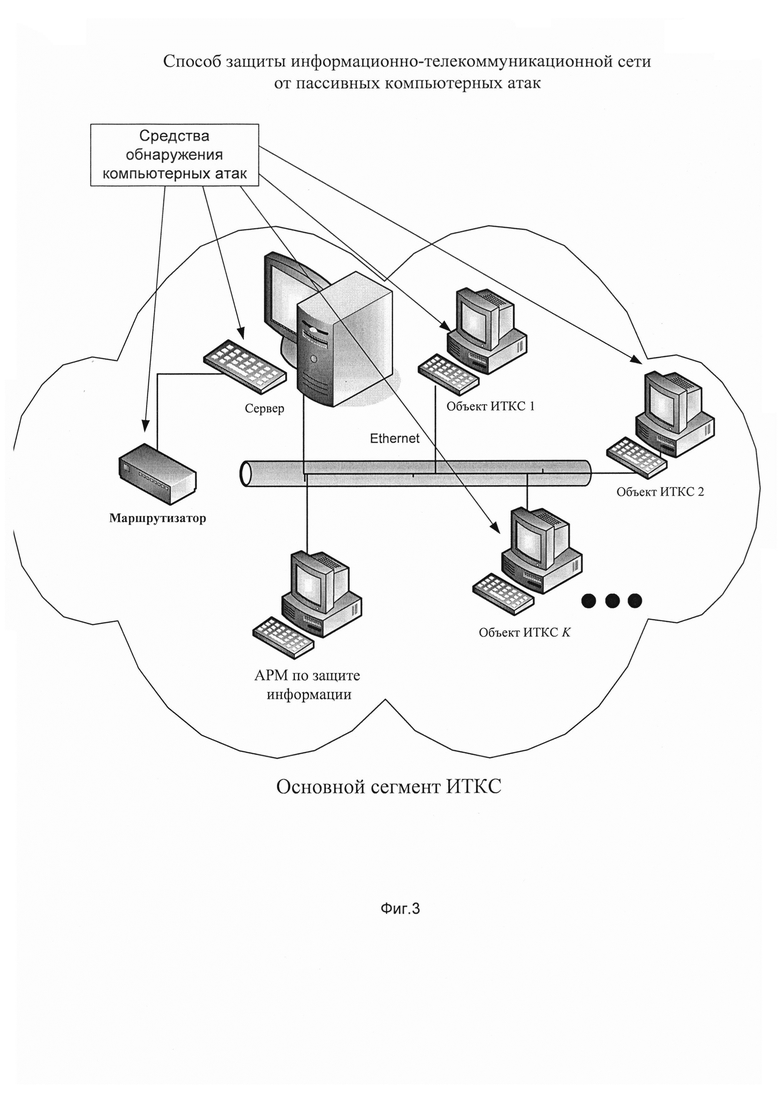

Фиг. 3 - вариант реализации предлагаемого способа.

Реализацию предлагаемого способа можно объяснить следующим образом. Первоначально формируют массив P для запоминания выделенных из запомненных ПС значений параметров полей служебной части ПС и массив Pэт для запоминания эталонных значений параметров полей служебной части ПС. В предлагаемом способе в качестве параметров полей служебной части ПС рассматриваются возможные значения таких полей заголовка ПС протокола TCP/IP, применяемые при передаче ПС по ИТКС, как:

«IP-адрес отправителя» и «IP-адрес получателя» - логические адреса отправителя и получателя пакета сообщения;

«Время жизни ПС» - максимальное время существования дейтаграммы в сети;

«Опции» является необязательным и имеет переменную длину. Стандартом определены 8 опций;

«Общая длина ПС» определяет общую длину IP-пакета вместе с заголовком.

Далее в тестовом режиме для защищаемой ИТКС, структура которой представлена на фиг. 1, определяют эталонные значения параметров полей служебной части ПС и запоминают их в массив Pэт.

Также формируют массив R с данными для классификации компьютерных атак и соответствующими вероятностями информированности нарушителя о защищаемой ИТКС для каждого типа пассивных компьютерных атак. Данные для классификации компьютерных атак задаются исходя из реализации каждого типа компьютерной атаки и методов их осуществления. Данные по вероятности информированности нарушителя о защищаемой ИТКС задают исходя из важности информации, которую получает нарушитель при осуществлении определенного типа компьютерной атаки.

Рассмотрим основные типы пассивных компьютерных атак, методы их осуществления и информацию, которую получает нарушитель при использовании определенного типа компьютерной атаки.

ICMP-зондирование (сканирование) ИТКС заключается в посылке ICMP-запросов на IP-адреса, выделенные узлам ИТКС, и анализе ответов на эти запросы. Чаще всего ICMP-Зондирование (сканирование) осуществляется с помощью запросов типа 'Echo Request'. О зондировании говорят, когда присылается один запрос, о сканировании - когда осуществляется последовательное или одновременное зондирования нескольких (из диапазона) IP-адресов. ICMP-зондирование (сканирование) объекта атаки разрешает, прежде всего, идентифицировать его узлы (выяснить, которым из IP-адресов, действительно отвечают узлы объекта атаки). Показателем наличия узла есть факт получения предусмотренным протоколом ICMP ответом на присланный запрос (на запросы типа 'Echo Request' узлы IP-сетей должны отвечать ICMP-сообщениями типа 'Echo Reply').

TCP-зондирование (сканирование) ИТКС заключается в посылке разных видов TCP-сегментов на IP-адреса, выделенные узлам ИТКС. В анализе реакции на эти сегменты с целью выявления состояния (открытые, закрытые или заблокированные (фильтруются межсетевым экраном)) ТСР-портов узлов данной ИТКС. Вид TCP-сегмента определяется установленными в TCP-заголовке флажками. TCP-сегменты с установленным флажком SYN будем называть сообщениями SYN, TCP-сегменты с установленными флажками SYN и ACK - сообщениями SYN/ACK и т.д.

Рассмотрим наиболее распространенные методы TCP-зондирований. Заметим, что в рамках отдельного зондирования сообщения всегда направляются на тот же порт.

TCP-зондирование с полным установлением соединения (с подключением). Осуществляется попытка установить виртуальное соединение по протоколу TCP с одним из портов одного из узлов ИТКС, с прохождением полной процедуры установления соединения. Если это удалось, зондирующий разрывает установленное соединение. Исследуемый порт считается открытым, если соединения удалось установить; в другом случае порт считается закрытым или заблокированным.

TCP-зондирование с незавершенным установлением соединения, или SYN-зондирование. Осуществляется только первая фаза процедуры установления соединения. Если в ответ на сообщение SYN поступает сообщение SYN/ACK, зондирующий разрывает еще не до конца установленное соединение передачей сообщения RST. Исследуемый порт считается открытым, если в ответ на сообщение SYN были получены сообщения SYN/ACK. Исследуемый порт считается закрытым, если в ответ на сообщение SYN были получены сообщения RST/ACK.

TCP FIN-зондирование. На исследуемый порт присылается сообщение FIN. Если этот порт закрыт, в ответ должно быть прислано сообщение RST.

TCP нуль-зондирование. На исследуемый порт присылается TCP-сегмент без установленных флажков. Если этот порт закрыт, то в ответ должно быть прислано сообщение RST.

UDP-зондирование (сканирование) ИТКС заключается в посылке разных видов UDP-дейтаграмм на IP-адреса, выделенные узлам ИТКС. В анализе реакции на эти дейтаграммы с целью выявления состояния (открытые или закрытые) UDP-портов узлов данной ИТКС. В отличие от TCP-сегментов, UDP-дейтаграммы не имеют флажков. Поэтому UDP-зондирование не отмечается таким многообразием методов, как TCP-зондирование. Если порт, на который направлена UDP-дейтаграмма, закрыт, в ответ должно быть прислано ICMP-сообщение 'Port Unreachable'. Если этот порт открыт, реакция зависит от того, которым именно сервером прослушивается порт; как правило, никакого ответа в таком случае не присылается.

TCP- и UDP-зондирование (сканирование) объекта атаки дает возможность:

идентифицировать активные узлы объекта атаки;

идентифицировать коммуникационные службы (серверы), доступные на узлах объекта атаки;

идентифицировать операционные системы узлов объекта атаки.

При TCP-зондировании (сканировании) с полным или неполным установлением соединения показателем того, что какой-либо из IP-адресов действительно отвечает узлу сети, есть поступление подтверждения того, что по этому адресу есть открытый порт.

При TCP-зондировании (сканировании) другими методами (из числа перечисленных) и при UDP-зондировании такими показателями являются поступления подтверждения того, что по этому адресу есть закрытый порт.

Идентификация коммуникационных служб (серверов) и операционных систем осуществляется по номерам открытых портов. За каждой службой, как правило, закреплены те или иные номера портов. Некоторые комбинации открытых портов характерные только для тех или иных операционных систем (например, открытый TCP-порт 139 указывает на то, что данный узел функционирует под управлением операционной системы семейства MS Windows).

Отдельный сеанс TCP- или UDP-сканирования по обыкновению, включает или ряд соответствующих (TCP- или UDP-) зондирований с общим номером порта, или ряд соответствующих зондирований с общим адресом узла. Второй вид сканирования применяют для идентификации сетевых служб и операционных систем.

В разных операционных системах стек протоколов TCP/IP реализован тоже по-разному. Исследование реализации стека TCP/IP дает возможность быстро определить тип и даже версию операционной системы узла IP-сети с высокой степенью достоверности. Активное исследование реализации стека TCP/IP предусматривает передачу сообщений исследуемому узлу и анализ его реакции на эти сообщения (выполнение тестов). В качестве примера рассмотрим некоторые из тестов, что выполняются при активном исследовании реализации стека TCP/IP.

Тест путем передачи сообщений FIN. Сообщение FIN (TCP-сегмент с установленным флажком FIN) присылается на открытый порт. Узел не должен отвечать на такое сообщение. Однако, некоторые из операционных систем отвечают на них, отправляя сообщение FIN/ACK.

Тест путем установления лишнего флажка. Отправляется сообщение SYN с дополнительно установленным флажком, значение которого не определено спецификацией протокола TCP. Некоторые операционные системы, например, Linux, в пакете, который посылается в ответ, устанавливают этот флажок.

Реализация представленных пассивных компьютерных атак является первым этапом воздействия нарушителей на ИТКС и направлена на изучение топологии атакуемой ИТКС, определение типа и версии операционной системы ПЭВМ и/или серверов, выявление доступных сетевых и иных сервисов в атакуемой ИТКС.

Таким образом, с учетом возможных типов пассивных компьютерных атак, основных признаков их осуществления и сведений, получаемых в результате проведения того или иного типа компьютерной атаки, задают вероятность информированности нарушителя о защищаемой ИТКС при осуществлении каждого типа пассивной КА (Pинф 1, Pинф 2, …Pинф n, где n - общее число типов пассивных КА).

Также предварительно задают интервал измерения параметров полей служебной части принятых ПС и пороговое значение вероятности информированности нарушителя о защищаемой ИТКС (Pинф пор) за заданный интервал времени, по достижению которого нарушитель с высокой степенью вероятности осуществит активные воздействия на защищаемую ИТКС. Интервал измерения параметров полей служебной части ПС задают исходя из важности информации, обрабатываемой в защищаемой ИТКС, соответственно, чем выше важность - тем меньше интервал измерения, и наоборот. Пороговое значение информированности задается с учетом получения нарушителем достаточного для осуществления целенаправленной атаки уровня осведомленности об атакуемой ИТКС (нарушитель имеет данные о топологии атакуемой ИТКС, об используемой в ИТКС системе защиты, определены тип и версия операционной системы ПЭВМ и/или серверов, выявлены доступные сетевые и иные сервисы в атакуемой ИТКС и т.д.).

В свою очередь, защищаемая ИТКС может противопоставить нарушителю целый ряд организационных мер и технических методов по недопущению получения сведений о самой ИТКС и информации, обрабатываемой в ней. Эту совокупность организационных мер и технических методов формируют в виде массива U, как соответствие множества управляющих воздействий на ИТКС и ее систему защиты и вероятности информированности нарушителя о защищаемой ИТКС. В качестве управляющих воздействий можно использовать изменение настроек аутентификации, ужесточение контроля доступа, фильтрацию исходящего трафика, блокирование TCP-соединения с обнаруженной атакой, реконфигурацию межсетевого экрана, частичное и ограниченное по времени отключение ИТКС от доступа во внешнюю сеть, перераспределение IP-адресов внутри ИТКС и множество других. Использование каждого из указанных видов управляющих воздействий по отдельности или в совокупности приводит к снижению информированности нарушителя о защищаемой ИТКС. Массив U может быть представлен в виде таблицы соответствия, где каждому значению вероятности информированности нарушителя о защищаемой ИТКС, соответствует определенное множество управляющих воздействий. Пример формирования массива U представлен на фиг. 2. Вероятность информированности нарушителя в представленном примере изменяется с шагом 0,1. Очевидно, что чем большими возможностями по изменению параметров и настроек обладает система защиты ИТКС, тем более точно (с меньшим шагом) для каждого значения вероятности информированности нарушителя о защищаемой ИТКС можно задавать множество управляющих воздействий.

После задания исходных данных приступают к обмену информацией в ИТКС и осуществляют прием ПС из канала связи. Анализируют служебную часть заголовка ПС на наличие или отсутствие признаков компьютерных атак, для чего выделяют из полученного ПС служебную часть и запоминают ее в массив P. Далее сравнивают запомненные значения параметров служебной части ПС с соответствующими эталонными значениями полей массива Pэт. При совпадении параметров с эталонными делают вывод об отсутствии компьютерной атаки. Если же значения параметров из массива P не совпадают с эталонными значениями параметров пакетов сообщений из массива Pэт и выделенные параметры служебной части ПС совпадают с признаками компьютерных атак из массива R, то делают вывод о наличии воздействия нарушителя и определяют тип компьютерной атаки по признакам, представленным в массиве R. Если воздействие нарушителя классифицировано как активная компьютерная атака, то запрещают прием и передачу ПС во внешнюю по отношению к защищаемой ИТКС сеть. Если же воздействие нарушителя определено как пассивная компьютерная атака, то вычисляют вероятность информированности нарушителя о защищаемой ИТКС по типу и подсчитанному количеству пассивных компьютерных атак за определенный интервал:

Pинф=k1⋅Pинф 1+k2⋅Pинф 2+…+km⋅Pинф n,

где k1, k2…kn - количество обнаруженных пассивных КА за заданный интервал времени, Pинф 1, Pинф 2…Pинф n - заданная в исходных данных вероятность информированности нарушителя о защищаемой ИТКС при осуществлении определенного типа пассивной компьютерной атаки.

Далее сравнивают значение рассчитанной вероятности информированности нарушителя за заданный временной интервал с заданным пороговым значением информированности нарушителя о защищаемой ИТКС. Запрещают прием и передачу ПС в канал связи при превышении рассчитанного значения вероятности информированности нарушителя о защищаемой ИТКС над заданным пороговым значением вероятности информированности нарушителя о защищаемой ИТКС.

Если рассчитанное значение информированности нарушителя не превышает заданного порогового значения, то выбирают из массива U множество управляющих воздействий на ИТКС и ее систему защиты в соответствии с рассчитанным значением вероятности информированности нарушителя и применяют выбранные управляющие воздействия на ИТКС и ее систему защиты.

На фиг. 3 представлен вариант реализации предлагаемого способа. Представлен фрагмент простейшей ИТКС, включающий в себя маршрутизатор, сервер и подключенные к серверу по сети Ethernet объекты ИТКС, представляющие собой автоматизированные рабочие места (АРМ) по обработке и хранению информации (ПЭВМ), а также АРМ по защите информации. На каждом элементе ИТКС устанавливаются средства обнаружения компьютерных атак. Средства обнаружения компьютерных атак могут быть выполнены в виде программных средств, позволяющих в автоматизированном режиме выявлять расхождения или несоответствия в заголовках передаваемых и принимаемых ПС. Средства обнаружения компьютерных атак могут быть выполнены, например, на базе системы «Форпост» версии 2.0, описанные на сайте компании «Российские наукоемкие технологии» [сайт компании «Российские наукоемкие технологии» www.rnt.ru, дата обращения 15.04.2016 г.] При регистрации средствами обнаружения компьютерных атак несоответствия в принимаемых или передаваемых ПС, данные о них передаются по имеющимся каналам связи на АРМ по защите информации, где имеется база данных о признаках для классификации типов компьютерных атак (массив R). Далее на основании анализа обнаруженных признаков осуществляется определение типов компьютерных атак, их количество и рассчитывается соответствующая им вероятность информированности нарушителя за определенный интервал времени. Оператор АРМ по защите информации на основе рассчитанной вероятности информированности нарушителя выбирает соответствующие управляющие воздействия из имеющегося массива U. Расчеты вероятностей могут быть выполнены на АРМ по защите информации с использованием установленных вычислительных программ, например, «Mathcad» версия 15.0. Команды управления на применение выбранных управляющих воздействий передаются на элементы ИТКС по имеющимся каналам связи.

Эффективность предлагаемого способа по сравнению со способом прототипом заключается в следующем: в способе-прототипе при каждом факте обнаружения компьютерной атаки в ПС блокируют передачу данного ПС, что, в свою очередь, приводит к необходимости повторной передачи данного ПС. В предлагаемом способе, прием и передачу ПС запрещают только в том случае, если значение информированности нарушителя о защищаемой ИТКС превысило пороговое значение. Поэтому, при использовании предлагаемого способа повышается коэффициент исправного действия ИТКС вследствие снижения числа повторных передач ПС и, соответственно, чем выше интенсивность пассивных компьютерных атак и больше возможностей системы защиты ИТКС по реализации управляющих воздействий, тем выше эффективность предлагаемого способа по сравнению со способом-прототипом.

Таким образом достигается заявленный в предложенном способе технический результат.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК В ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННОЙ СЕТИ | 2013 |

|

RU2531878C1 |

| УСТРОЙСТВО ОБНАРУЖЕНИЯ УДАЛЕННЫХ КОМПЬЮТЕРНЫХ АТАК | 2014 |

|

RU2540838C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2682432C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2696330C1 |

| СПОСОБ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК НА СЕТЕВУЮ КОМПЬЮТЕРНУЮ СИСТЕМУ | 2013 |

|

RU2538292C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПРИ ДОСТУПЕ ПОЛЬЗОВАТЕЛЯ К ВНЕШНИМ ИНФОРМАЦИОННЫМ РЕСУРСАМ ЧЕРЕЗ ИНТЕРНЕТ | 2011 |

|

RU2445692C1 |

| СПОСОБ ОБРАБОТКИ СЕТЕВЫХ ПАКЕТОВ ДЛЯ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК | 2005 |

|

RU2304302C2 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2680038C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2686023C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ОТ ВТОРЖЕНИЯ | 2024 |

|

RU2839562C1 |

Изобретение относится к области защиты информационно-телекоммуникационных сетей (ИТКС) от пассивных компьютерных атак. Технический результат заключается в повышении коэффициента исправного действия ИТКС с учетом определения уровня информированности нарушителя о защищаемой ИТКС. Технический результат достигается тем, что рассчитывают вероятность информированности нарушителя о защищаемой ИТКС за заданный временной интервал с учетом типа и количества выявленных пассивных компьютерных атак, сравнивают значение рассчитанной вероятности информированности нарушителя за заданный временной интервал с заданным пороговым значением; если рассчитанное значение информированности нарушителя не превышает заданного порогового значения, то выбирают множество управляющих воздействий на ИТКС и ее систему защиты в соответствии с рассчитанным значением вероятности информированности нарушителя, и применяют выбранные управляющие воздействия на ИТКС и ее систему защиты; запрещают прием и передачу пакетов сообщений (ПС) в канал связи при превышении рассчитанного значения вероятности информированности нарушителя о защищаемой ИТКС над заданным пороговым значением, а также при определении факта воздействия активной компьютерной атаки. 3 ил.

Способ защиты информационно-телекоммуникационной сети (ИТКС) от пассивных компьютерных атак, заключающийся в том, что формируют массив Р для запоминания выделенных из запомненных ПС значений параметров полей служебной части ПС и массив Рэт для запоминания эталонных значений параметров полей служебной части ПС, определяют эталонные значения параметров полей служебной части ПС, запоминают их в массив Рэт, принимают ПС из канала связи, анализируют его на наличие или отсутствие признаков компьютерных атак, для чего выделяют из заголовка полученного ПС служебную часть ПС, запоминают ее в массив Р и сравнивают с соответствующими эталонными значениями полей массива Рэт, при их несовпадении принимают решение о факте воздействия на ИТКС компьютерной атаки, отличающийся тем, что предварительно формируют массив R с данными для классификации компьютерных атак и соответствующими вероятностями информированности нарушителя о защищаемой ИТКС для каждого типа пассивных компьютерных атак и массив U с данными о множестве управляющих воздействий на ИТКС и ее систему защиты для каждого значения вероятности информированности нарушителя о защищаемой ИТКС, задают интервал измерения параметров полей служебной части ПС и пороговое значение вероятности информированности нарушителя о защищаемой ИТКС за заданный временной интервал, сравнивают в процессе приема ПС значения параметров полей служебной части ПС, отличающихся от значений параметров служебной части ПС массива Рэт с данными из массива R, определяют тип компьютерной атаки по результатам сравнения параметров служебной части ПС с данными из массива R, подсчитывают в конце каждого заданного временного интервала количество выявленных типов пассивных компьютерных атак, рассчитывают вероятность информированности нарушителя о защищаемой ИТКС за заданный временной интервал с учетом типа и количества выявленных пассивных компьютерных атак, сравнивают значение рассчитанной вероятности информированности нарушителя за заданный временной интервал с заданным пороговым значением информированности нарушителя о защищаемой ИТКС, выбирают из массива U множество управляющих воздействий на ИТКС и ее систему защиты в соответствии с рассчитанным значением вероятности информированности нарушителя если рассчитанное значение информированности нарушителя не превышает заданного порогового значения, применяют выбранные из массива U управляющие воздействия на ИТКС и ее систему защиты, запрещают прием и передачу ПС в канал связи при превышении рассчитанного значения вероятности информированности нарушителя о защищаемой ИТКС над заданным пороговым значением вероятности информированности нарушителя о защищаемой ИТКС, а также при определении факта воздействия активной компьютерной атаки.

| СПОСОБ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК В ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННОЙ СЕТИ | 2013 |

|

RU2531878C1 |

| Устройство для подвода жидкости или газа с не вращающейся на вращающуюся часть | 1960 |

|

SU139517A1 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| СПОСОБ ОБНАРУЖЕНИЯ УДАЛЕННЫХ АТАК В КОМПЬЮТЕРНОЙ СЕТИ | 2000 |

|

RU2179738C2 |

| СПОСОБ ОБНАРУЖЕНИЯ УДАЛЕННЫХ АТАК НА АВТОМАТИЗИРОВАННЫЕ СИСТЕМЫ УПРАВЛЕНИЯ | 2004 |

|

RU2264649C1 |

| СПОСОБ ЗАЩИТЫ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2009 |

|

RU2408927C1 |

Авторы

Даты

2018-01-24—Публикация

2016-04-26—Подача