Изобретение относится к электросвязи и может быть использовано в системах защиты от вторжений путем анализа действий злоумышленника, получения информации о приоритетных целях злоумышленника, используемых им средствах и уязвимостях различных элементов сети, что дает возможность оперативно принять меры по устранению уязвимостей при масштабировании и других изменениях информационно-вычислительных сети (ИБС) одновременно с ее функционированием.

Известен способ оперативного динамического анализа состояния многопараметрического объекта, описанный в патенте РФ 2134897, опубликованном 20.08.1999 г., позволяющий по изменению состояния элемента ИБС обнаруживать вторжения. В известном способе преобразуют результаты допусковой оценки разнородных динамических параметров в соответствующие информационные сигналы с обобщением по всему множеству параметров в заданном временном интервале и определяют относительную величину и характер изменения интегрального состояния многопараметрического элемента ИБС.

Недостатком данного способа является узкая область применения, обусловленная тем, что, несмотря на возможность оперативной диагностики технического и функционального состояний многопараметрического элемента ИБС, в нем применяют ограниченную совокупность признакового пространства, что создает условия для пропуска удаленных вторжений (см. Медведовский И.Д. и др. Атака на Internet. - М.: ДМК, 1999. - 336 с.: ил.). Так же не учитывают появление новых уязвимостей вследствие масштабирования и других изменений ИВС и, как следствие, снижение устойчивости функционирования ИВС, и защиту от вторжений в режиме функционирования ИВС.

Известен способ защиты от компьютерных атак (КА), реализованный в устройстве по патенту РФ 2219577 «Устройство поиска информации», класс G06F 17/40, опубликованном 24.04.2002. Способ заключается в том, что принимают из ИВС i-й пакет, где i=l, 2, 3,…, и запоминают его. Принимают (i+1)-й пакет, запоминают его. Выделяют из заголовка i-го и (i+1)-го пакетов идентификационные признаки, анализируют их на предмет совпадения, по результатам анализа принимают решение о факте наличия вторжения.

Недостатком данного способа является относительно низкая устойчивость функционирования ИВС в условиях масштабирования и других изменениях, связанная с тем, что сравнением двух пакетов сообщений - последующего и предыдущего, распознают только одно семейство вторжений - "шторм" ложных запросов на установление соединения, тогда как вторжения других типов, обладающие высокими деструктивными возможностями, не распознаются и не учитываются появившиеся уязвимости после масштабирования и других изменений ИВС и защита от вторжений в режиме функционирования ИВС.

Известен способ защиты ИВС от КА, реализованный в патенте РФ №2472211 от 10.01.2013 г. МПК 9 G06F 12/14, H04L 12/22, приоритет 2011 г. Способ заключается в том, что в способе формируют массив для запоминания фрагментированных пакетов сообщения и массивы для запоминания параметров, выделенных из запомненных пакетов сообщений, в случае обнаружения КА, удаляют ранее запомненные значения пакетов, в качестве выделенных полей используют определенные поля данных и дополнительно формируют список доверенных адресов получателя и отправителя пакетов сообщений, которые запоминают в массивах эталонных параметров значений соответствующих полей данных.

Недостатком данного способа является низкая структурная надежность ИВС при выявлении элементов сети, находящихся в уязвимом положении. На трассировку маршрутов передачи пакетов в данном способе тратят большое количество времени, что влечет за собой увеличение времени простоя ИВС и соответственно уменьшение устойчивости работы ИВС. Так же в режиме функционирования ИВС данный способ не позволяет обеспечить защиту сети от вторжений.

Наиболее близким по технической сущности к предлагаемому способу является способ защиты ИВС от несанкционированных воздействий, реализованный в патенте РФ №2635256 от 09.11.2017 г. МПК G06F 12/14 (2006.1). Способ заключается в том, что предварительно формируют массивы исходных данных, формируют имитационный пакет сообщения, включающий IP адреса элементов ИВС, подлежащих проверке на устойчивость к несанкционированным воздействиям, отправляют сформированный имитационный пакет сообщения в ИВС, принимают в центре управления информационной безопасностью ответный пакет сообщения от соответствующих элементов ИВС, дополнительно в качестве формируемых массивов исходных данных используют массив {I} - «Ресурсы ИВС», массив {S} - «Средства защиты информации ИВС» и массив {V} - «Вид несанкционированных воздействий на ИВС», а в формируемый имитационный пакет сообщения дополнительно включают вид несанкционированного воздействия из массива {V} и IP адреса из массива {I} соответствующих элементов ИВС, подлежащих проверке, причем имитационный пакет сообщения отправляют в ИВС в режиме ее функционирования, в случае необнаруженного несанкционированного воздействия на соответствующих элементах ИВС, после приема от этого элемента в центре управления информационной безопасностью ответного пакета сообщения, из него выделяют поля данных «Опции» и «IP адрес источника», затем из массива {S} выбирают параметры работы соответствующего средства защиты информации и его IP адрес, из которых формируют управляющий пакет сообщения и отправляют его в ИВС, а в случае обнаружения несанкционированного воздействия на элементах ИВС отправляют от этого элемента ответный пакет сообщения, который принимают в центре управления информационной безопасностью.

Данный способ потенциально обладает достаточно высокой точностью выявления вторжений.

Однако недостатком способа-прототипа является низкая структурная надежность ИВС при реагировании на вторжение в сеть нелегитимных пользователей. На выявление, идентификацию и локализацию вторжения в ИВС в прототипе тратят большое количество времени, что влечет за собой увеличение времени простоя ИВС и соответственно уменьшение устойчивости работы ИВС.

Техническим результатом, достигаемым при использовании заявленного изобретения, является разработка способа защиты ИВС от вторжений со стороны нелегитимных пользователей, обеспечивающего структурную надежность ИВС за счет отслеживания поведения нелегитимного пользователя на выделенном сервере в демилитаризованной зоне, что позволяет заблаговременно перенастроить средства защиты информации и сетевые службы ИВС, заранее предотвращая вторжение в ИВС.

Поставленная цель достигается тем, что в известном способе защиты ИВС от КА, заключающемся в том, что формируют массивы {I} - «Ресурсы ИВС», массив {S} - «Средства зашиты информации ИВС», формируют управляющий пакет сообщения и отправляют его в ИВС, дополнительно в качестве формируемых массивов исходных данных используют массив {NS} - «Сетевые службы ИВС», массив {IV} - «Ресурсы виртуальной ИВС», массив {SV} - «Средства защиты информации виртуальной ИВС» и массив {NSV} - «Сетевые службы виртуальной ИВС». Также формируют виртуальные контейнеры на выделенном сервере в центре управления сетью и безопасностью (ЦУСиБ) на основе массивов {IV}, {SV} и {NSV} и запускают его в работу в режиме функционирования ИВС. Принимают на выделенном сервере пакет сообщений от нелегитимного пользователя пока соединение с нелегитимным пользователем не будет разорвано. Выделяют из принятого пакета сообщений от нелегитимных пользователей поле данных «IP адрес назначения». Выбирают из массива {IV} сетевой адрес соответствующий полю данных «IP адрес назначения» и параметры работы ресурса виртуальной ИВС, из которых формируют управляющий пакет сообщения и посылают к ресурсу виртуальной ИВС на выделенный сервер. Также выбирают из массива {SV} параметры работы соответствующих средств защиты информации виртуальной ИВС и их сетевые адреса, из которых формируют управляющие пакеты сообщений и посылают к средствам защиты информации виртуальной ИВС на выделенный сервер. После чего выбирают из массива {NSV} соответствующие параметры работы служб, ресурс виртуальной ИВС, используемый порт, из которых формируют управляющие пакеты сообщений и отправляют их к служба виртуальной ИВС на выделенный сервер. В случае разрыва соединения с нелегитимным пользователем выбирают из массива {I} сетевые адреса и параметры работы ресурсов ИВС, соответствующие данным из массива {IV}, из которых формируют управляющий пакет сообщения и посылают к ресурсу в ИВС. Также выбирают из массива {S} параметры работы средств защиты информации ИВС и их сетевые адреса, соответствующие данным из массива {SV}, из которых формируют управляющий пакет сообщения и посылают к средствам защиты информации в ИВС. После чего выбирают из массива {NS} параметры работы служб, ресурс ИВС, используемый порт, соответствующие данным из массивов {NSV}, из которых формируют управляющие пакеты сообщений и отправляют их к службам в ИВС.

Благодаря новой совокупности существенных признаков в заявленном способе, за счет отслеживания поведения нелегитимного пользователя на выделенном сервере в демилитаризованной зоне, что позволяет заблаговременно перенастроить средства защиты информации и сетевые службы ИВС, заранее предотвращая вторжение в ИВС, что указывает на достижение технического результата - повышение структурной надежности, обеспечивающей устойчивую работу ИВС.

Заявленный способ поясняется чертежами, на которых изображено следующее:

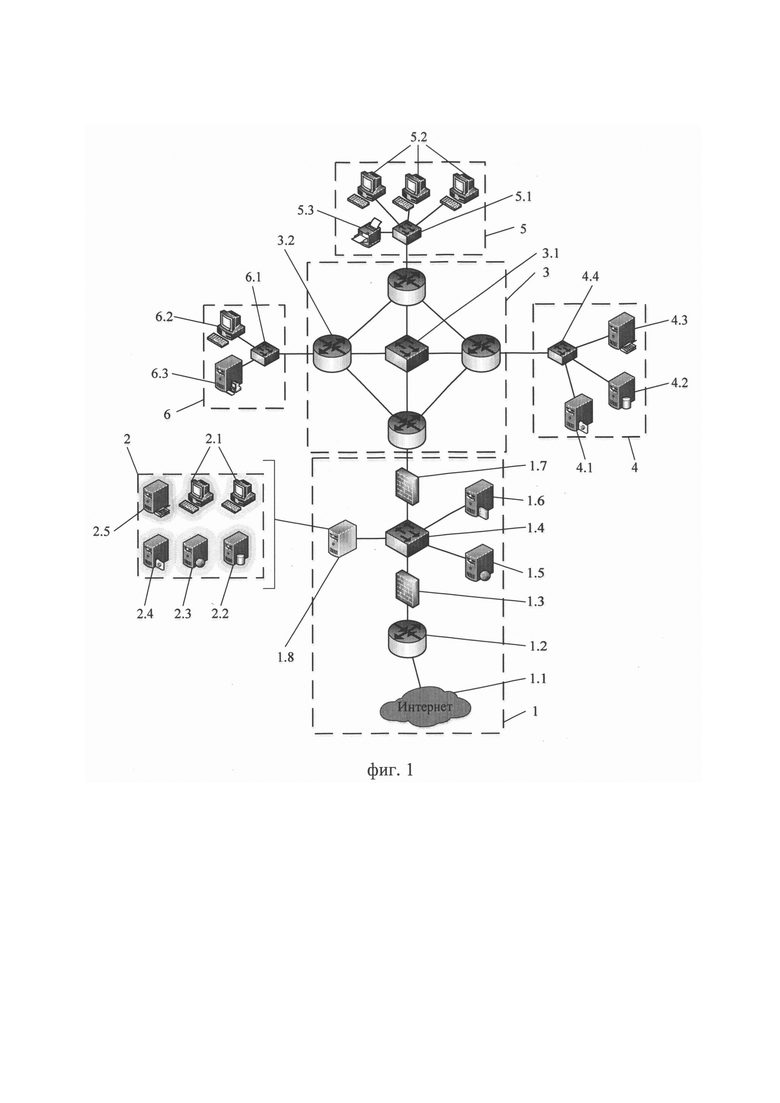

на фиг. 1 - общая структурная схема ИВС;

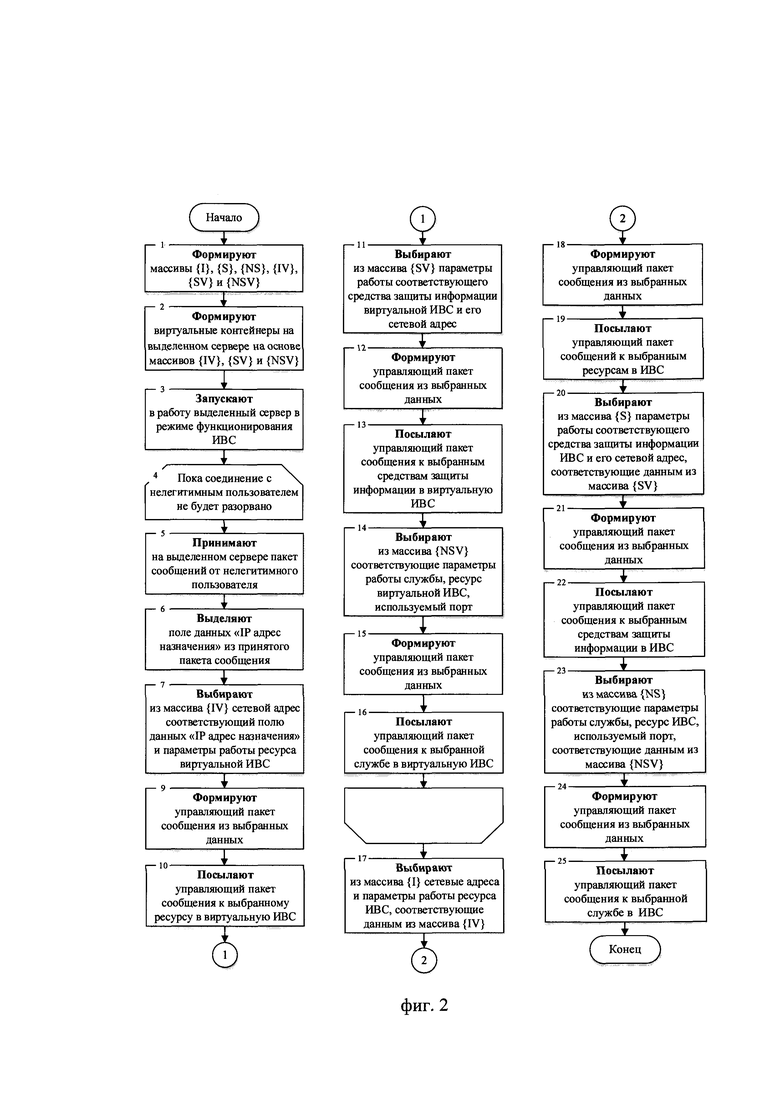

на фиг. 2 - блок-схема алгоритма, реализующая заявленный способ;

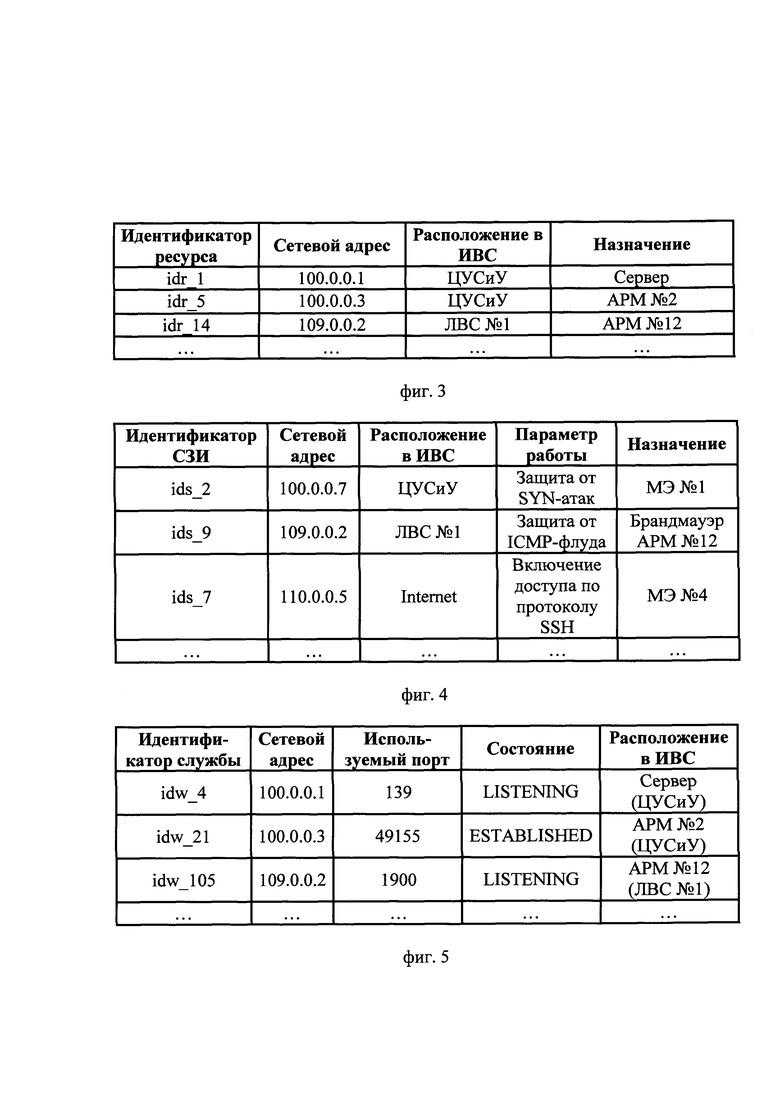

на фиг. 3 - вид массива {I};

на фиг. 4 - вид массива {S};

на фиг. 5 - вид массива {NS};

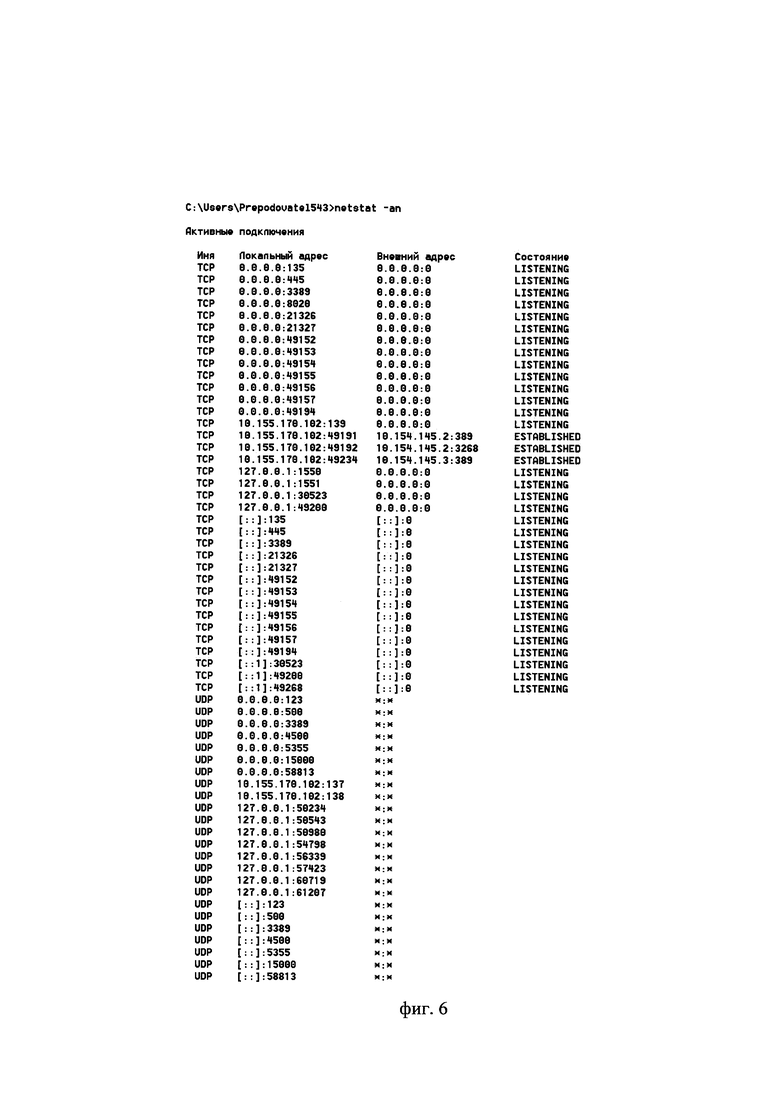

на фиг. 6 - результат команды netstat -an;

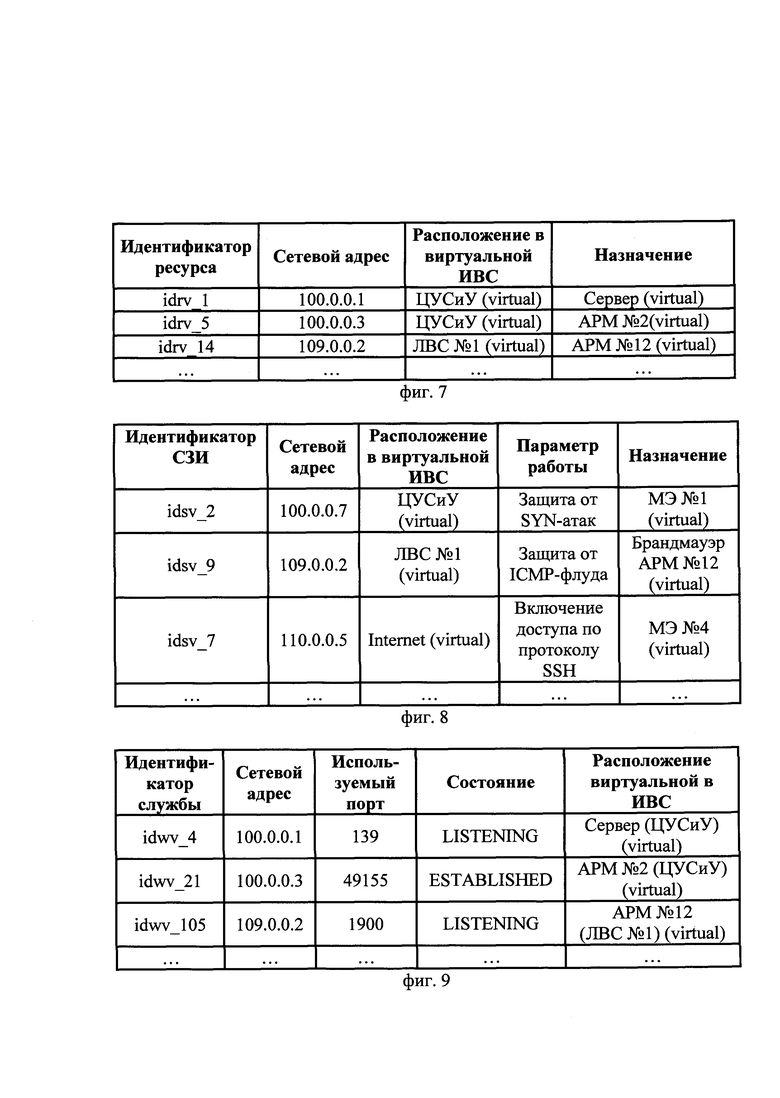

на фиг. 7 - вид массива {IV};

на фиг. 8 - вид массива {SV};

на фиг. 9 - вид массива {NSV};

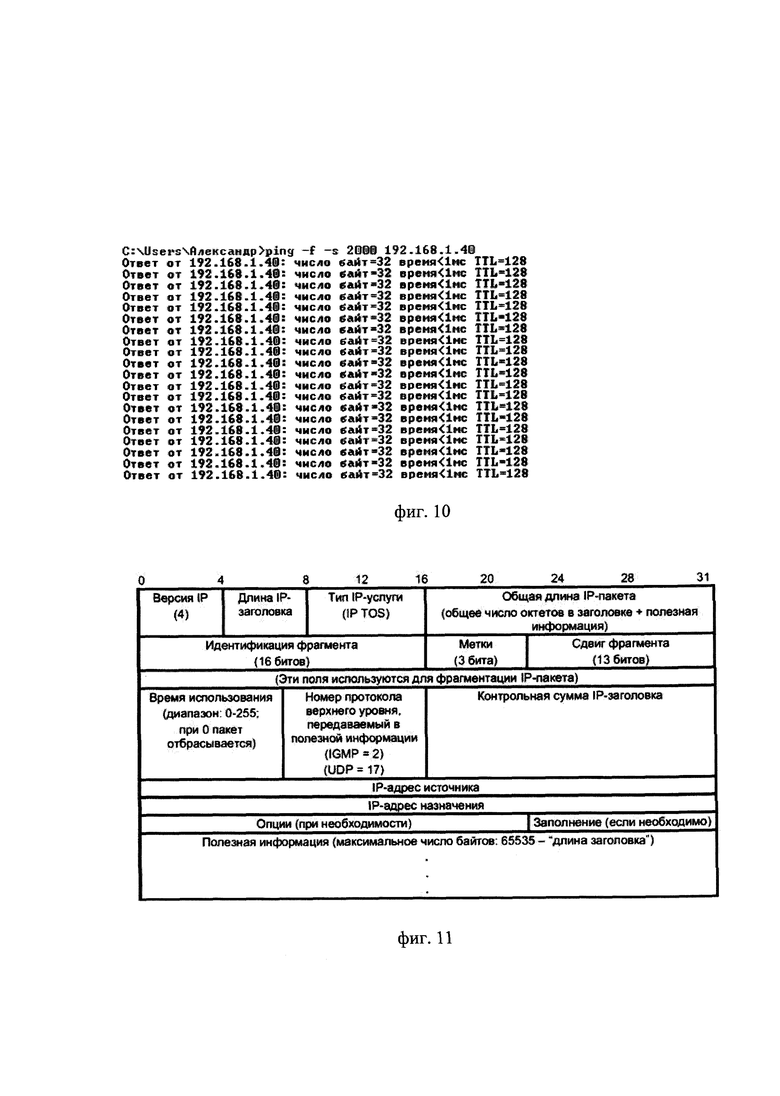

на фиг. 10 - пакет сообщения, имитирующий попытку вторжения;

на фиг. 11 - заголовок IP дейтограммы;

на фиг. 12 - управляющий пакет сообщения к средству защиты ИВС;

на фиг. 13 - график зависимости показателя защищенности ИВС от времени.

Анализ существующих источников в данной предметной области показывает, что традиционный подход к построению средств защиты информации (СЗИ) подразумевает так называемую реактивную модель поведения: действия по нейтрализации разрушающего воздействия КА принимаются после их обнаружения. Также существенным недостатком большинства СЗИ является то, что они используют множество угроз, заложенное разработчиками на этапе разработки и расширяемое только путем обновления со стороны разработчиков. При этом, множество угроз для ИВС постоянно меняется: злоумышленники находят новые способы обхода СЗИ, обнаруживают новые уязвимости в программах и протоколах. Поэтому «традиционные» СЗИ, такие как антивирусное программное обеспечение, межсетевые экраны и системы обнаружения вторжений не могут гарантировать соответствия защищенности ИВС требуемому уровню.

В заявленном способе, происходит добавлении в демилитаризованную зону ИВС выделенного сервера, на котором с помощью технологии контейнерной виртуализации развертывается виртуальная копия реальной сети, включающая сетевые сервисы. Злоумышленник, производящий подготовку компьютерной атаки на сеть, работая с данным сервером, предполагает, что взаимодействует с реальной сетью. В процессе анализа действий злоумышленника в реальном времени, администратор сети получает информацию о приоритетных целях злоумышленника, используемых им средствах и уязвимостях различных элементов сети, что дает ему возможность оперативно принять меры по повышению защищенности сети и избежать ее компрометации.

Настоящее решение позволит своевременно среагировать на события, требующие внимания со стороны персонала, занимающегося вопросами обеспечения информационной безопасности ИВС, и как результат предотвращение попыток вторжения на сеть. При этом способ позволяет поддерживать защищенность ИВС выше требуемого значения РЗТ в пределах каждой итерации цикла управления ИБ.

Работа заявленного способа иллюстрируется на примере структурной схемы ИВС, показанной на фиг. 1. Она включает: демилитаризованную зону 1 - это сегмент сети, содержащий общедоступные сервисы и отделяющий их от частной ИВС, который состоит из соединяющихся между собой каналами связи элементов: программно-аппаратная часть ИВС подключения к глобальной сети Интернет 1.1, маршрутизатор 1.2 - это коммуникационное оборудование, которое обеспечивает выбор маршрута передачи данных между несколькими сетями, имеющими различную архитектуру или протоколы; внешний межсетевой экран 1.3 - программный или программно-аппаратный элемент ИВС, осуществляющий контроль и фильтрацию проходящих через них сетевых пакетов в соответствии с заданными правилами; концентратор 1.4 - это аппаратное устройство множественного доступа, которое объединяет в одной точке отдельные физические отрезки кабеля, образует общую среду передачи данных или физические сегменты сети; Web-сервер 1.5 - сервер, принимающий HTTP-запросы от клиентов; прокси-сервер 1.6 - промежуточный сервер между пользователем и целевым сервером, позволяющий клиентам выполнять косвенные запросы к другим сетевым службам и получать ответы; внутренний межсетевой экран 1.7; выделенный сервер 1.8 - сервер, на котором с помощью технологии контейнерной виртуализации развертывается виртуальная копия реальной сети (сеть контейнеров 2), включающая сетевые сервисы, состоящий из виртуальных копий реальный элементов сети с аналогичными параметрами работы, например, автоматизированные рабочие места (АРМ) 2.1; сервер баз данных 2.2 - сервер, выполняющий обслуживание и управление базами данных; Web-сервер 2.3; FTP-сервер 2.4 - сервер, использующий FTP-протокол передачи файлов; сервер каталогов 2.5 - сервер управления ресурсами ИВС; транспортную сеть 3, которая состоит из соединяющихся между собой каналами связи элементов: маршрутизаторы 3.1; концентратор 3.2; серверную ферму 4 - это группа серверов, соединенных между собой в единую сеть передачи данных и работающих как единое целое, которая состоит из соединяющихся между собой каналами связи элементов: FTP-сервер 4.1, сервер баз данных 4.2, сервер каталогов 4.3, малый концентратор 4.4; локальная вычислительная сеть (ЛВС) пользователей 5, она состоят из соединяющихся между собой каналами связи элементов: малый концентратор 5.1, автоматизированные рабочие места (АРМ) 5.2, сетевой принтер 5.3; центр управления сетью и безопасностью (ЦУСиБ) 6, он состоит из соединяющихся между собой каналами связи элементов: малый концентратор 6.1; АРМ 6.2; сервер управления сетью и безопасностью 6.3 - это специальная система управления сетевыми ресурсами общего доступа и предоставляющая свои ресурсы сетевым пользователям, которая является комбинацией аппаратного и программного обеспечения.

Реализация заявленного способа поясняется алгоритмом (фиг. 2) и объясняется следующим образом.

Первоначально формируют исходные данные, которые означают следующие:

Массив {I} «Ресурсы ИВС», состоящий из полей данных «Идентификатор ресурса», «Сетевой адрес», «Расположение в ИВС», «Назначение» (см. фиг. 3).

Массив {S} «Средства защиты информации ИВС», включающий поля данных «Идентификатор СЗИ», «Сетевой адрес», «Расположение в ИВС», «Параметр работы» и «Назначение» (см. фиг. 4). В поле данных «Идентификатор СЗИ» заносят средства защиты, которые используются в ИВС, такие как межсетевые экраны (МЭ), брандмауэры и так далее. Под параметрами работы понимаются настройки средств защиты, а именно «Защита от SYN-атак», «Защита от ICMP-флуда», «Включение доступа по протоколу SSH» и другие. Каждый параметр работы реализуется командой, сигнатура которой соответствует той или иной команде. У каждого отдельного средства свои особые параметры и сигнатуры команд, которые отражены в руководстве пользователя этого средства защиты.

Массив {NS} «Сетевые службы ИВС», состоящий из полей данных «Идентификатор службы», «Сетевой адрес», «Используемый порт», «Состояние» и «Расположение в ИВС» (см. фиг. 5). Массив заполняется информацией, полученной при помощи команды netstat-an, введенной на каждом элементе ИВС. Состояние LISTEN (LISTENING) показывает пассивно открытые соединения («слушающие» сокеты). Именно они и предоставляют сетевые службы. ESTABLISHED - это установленные соединения, то есть сетевые службы в процессе их использования. Результат команды приведен на фиг. 6.

Массив {IV} «Ресурсы виртуальной ИВС», состоящий из полей данных «Идентификатор ресурса», «Сетевой адрес», «Расположение в виртуальной ИВС», «Назначение» (см. фиг. 7). Все поля заполняются аналогично массиву {I}.

Массив {SV} «Средства защиты информации виртуальной ИВС», включающий поля данных «Идентификатор СЗИ», «Сетевой адрес», «Расположение в виртуальной ИВС», «Параметр работы» и «Назначение» (см. фиг. 8). Все поля заполняются аналогично массиву {S}.

Массив {NSV} «Сетевые службы виртуальной ИВС», состоящий из полей данных «Идентификатор службы», «Сетевой адрес», «Используемый порт», «Состояние» и «Расположение в виртуальной ИВС» (см. фиг. 9). Все поля заполняются аналогично массиву {NS}.

В ЦУСиБ 6 на основе сформированных массивов {IV}, {SV} и {NSV} формируют виртуальные контейнеры с помощью программного продукта «Docker» [www.docker.com], созданные таким образом, чтобы повторять топологию и функциональную принадлежность элементов реальной ИВС.

Запускают выделенный сервер одновременно с функционированием реальной ИВС.

Ожидают подключения к выделенному серверу со стороны нелегитимного пользователя. Легитимные пользователи работают только с реальными хостами, а весь сетевой трафик изолирован от реальных элементов ИВС. Сам факт подключения к выделенному серверу считается нарушением информационной безопасности.

На выделенном сервере принимают пакет сообщения от нелегитимного пользователя (см. фиг. 10).

Выделяют поле данных «IP адрес назначения» из принятого пакета сообщения.

В предлагаемом изобретении используют функции протокола IP, применяемые при передаче пакетов по сети. Заголовок протокола IP содержит множество полей (см. фиг. 11). В поле «IP адрес назначения» будет находиться 32-битная последовательность, определяющая логический адрес назначения пакета сообщения, необходимый для передачи его по ИВС.

В ЦУСиБ 6 в соответствии с полем «IP адрес назначения» выбирают из массива {IV} сетевой адрес ресурса виртуальной ИВС и параметры работы этого ресурса, необходимые для изменения. Формируют из этих данных управляющий пакет сообщения и посылают его к ресурсу виртуальной ИВС.

Также выбирают из массива {SV} параметры и сетевой адрес соответствующего СЗИ виртуальной ИВС, отвечающего за безопасность скомпрометированного ресурса виртуальной ИВС. Формируют из этих данных управляющий пакет сообщения и посылают его к необходимому СЗИ виртуальной ИВС (см. фиг. 12).

Из массива {NSV} выбирают в соответствии с полем «IP адрес назначения» сетевой адрес ресурса, состояние службы этого ресурса и необходимый порт. Формируют из этих данных управляющий пакет сообщения и посылают его к необходимой службе виртуальной ИВС.

Если соединение с нелегитимным пользователем прервано, то выбирают из массива {I} сетевой адрес ресурса реальной ИВС и параметры работы этого ресурса, необходимые для изменения. Сетевой адрес и параметры выбирают аналогично, как в случае с виртуальной ИВС. Формируют из этих данных управляющий пакет сообщения и посылают его к необходимому ресурсу реальной ИВС.

Также выбирают из массива {S} параметры и сетевой адрес соответствующего СЗИ реальной ИВС, отвечающие за безопасность ресурса реальной ИВС, на который ожидается воздействие со стороны нелегитимного пользователя. Параметры и сетевой адрес выбирают аналогично, как в случае с виртуальной ИВС. Формируют из этих данных управляющий пакет сообщения и посылают его к необходимому СЗИ реальной ИВС.

Из массива {NS} выбирают сетевой адрес реальной ИВС, на который ожидается воздействие, состояние службы этого ресурса и необходимый порты. Сетевой адрес, состояние службы и порт выбирают аналогично, как в случае с виртуальной ИВС. Формируют из этих данных управляющий пакет сообщения и посылают его к необходимой службе реальной ИВС.

Возможность реализации сформулированного технического результата была проверена путем математического моделирования, отражающего наиболее характерные черты системы управления. В качестве одной из возможных моделей, можно использовать представление ИВС, как системы с переменной структурой, поведение которой на случайных интервалах времени характеризуется различными структурами и описывается вероятностными законами. При этом переход одной структуры в другую происходит в случайный момент времени, в зависимости от значения фазовых координат системы. Процесс воздействия злоумышленниками на ИВС в наблюдаемом промежутке времени можно рассматривать, как поток случайных событий (компьютерных атак). Задача анализа систем с переменной структурой, как правило, решается на основе теории марковских случайных процессов, которая решается в работе [Липатников В.А., Шевченко А.А., Яцкин А.Д., Семенова Е.Г. Управление информационной безопасностью организации интегрированной структуры на основе выделенного сервера с контейнерной виртуализацией // Информационно-управляющие системы. 2017. №4 (89). С. 67-76. doi:10.15217/issn1684-8853.2017.4.67]. В результате моделирования получена взаимосвязь показателя защищенности ИВС PЗ(t) от значений времени, а также показана зависимость показателя защищенности ИВС с применением способа-прототипа (см. фиг. 13).

Достижение технического результата поясняется следующим образом. По сравнению с способом-прототипом показатель защищенности РЗ(t) снижается медленнее, чем в случае использования предложенного способа. Также более низкое время обнаружения и идентификации вторжения позволяют принять меры заблаговременно, что дает выигрыш во времени для осуществления противодействия вторжению. Использование предлагаемого способа позволяет поддерживать защищенность ИВС выше требуемого значения РЗТ в пределах каждой итерации цикла управления информационной безопасностью [tУi, tУi+1], тогда как в способе-прототипе на момент, когда администратор будет обладать достаточной информацией о вторжении, чтобы идентифицировать его и принять меры по повышению защищенности, то есть в момент времени f'Уi показатель защищенности упадет ниже требуемого значения РЗТ.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ОТ ВТОРЖЕНИЯ | 2024 |

|

RU2839562C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ОТ НЕСАНКЦИОНИРОВАННЫХ ВОЗДЕЙСТВИЙ | 2016 |

|

RU2635256C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПРИ ДОСТУПЕ ПОЛЬЗОВАТЕЛЯ К ВНЕШНИМ ИНФОРМАЦИОННЫМ РЕСУРСАМ ЧЕРЕЗ ИНТЕРНЕТ | 2011 |

|

RU2445692C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ОТ НЕСАНКЦИОНИРОВАННЫХ ВОЗДЕЙСТВИЙ | 2024 |

|

RU2832438C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2019 |

|

RU2716220C1 |

| АППАРАТНО-ВЫЧИСЛИТЕЛЬНЫЙ КОМПЛЕКС С ПОВЫШЕННЫМИ НАДЕЖНОСТЬЮ И БЕЗОПАСНОСТЬЮ В СРЕДЕ ОБЛАЧНЫХ ВЫЧИСЛЕНИЙ | 2013 |

|

RU2557476C2 |

| СИСТЕМА ЗАЩИТЫ ВИРТУАЛЬНОГО КАНАЛА КОРПОРАТИВНОЙ СЕТИ С ФИКСАЛЬНЫМ КОНТРОЛЕМ ДОСТУПА К ИНФОРМАЦИИ, ПОСТРОЕННОЙ НА КАНАЛАХ И СРЕДСТВАХ КОММУТАЦИИ СЕТИ СВЯЗИ ОБЩЕГО ПОЛЬЗОВАНИЯ | 1999 |

|

RU2163744C2 |

| СИСТЕМА ЗАЩИТЫ ВИРТУАЛЬНОГО КАНАЛА КОРПОРАТИВНОЙ СЕТИ С АУТЕНТИФИЦИРУЮЩИМ МАРШРУТИЗАТОРОМ, ПОСТРОЕННОЙ НА КАНАЛАХ И СРЕДСТВАХ КОММУТАЦИИ СЕТИ СВЯЗИ ОБЩЕГО ПОЛЬЗОВАНИЯ | 1999 |

|

RU2163745C2 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2023 |

|

RU2805354C1 |

| СИСТЕМА ЗАЩИТЫ ВИРТУАЛЬНОГО КАНАЛА КОРПОРАТИВНОЙ СЕТИ, ПОСТРОЕННОЙ НА КАНАЛАХ СВЯЗИ И СРЕДСТВАХ КОММУТАЦИИ СЕТИ СВЯЗИ ОБЩЕГО ПОЛЬЗОВАНИЯ | 1998 |

|

RU2143728C1 |

Изобретение относится к области электросвязи. Технический результат заключается в расширении арсенала средств. Способ защиты информационно-вычислительной сети (ИВС) от вторжений, заключающийся в том, что предварительно формируют массивы, управляющий пакет сообщения и отправляют его в ИВС, отличающийся тем, что дополнительно формируют виртуальные контейнеры на выделенном сервере в центре управления информационной безопасностью на основе массивов, запускают в работу выделенный сервер с виртуальными контейнерами в режиме функционирования ИВС, отслеживают поведение нелегитимного пользователя на выделенном сервере в демилитаризованной зоне ИВС, что позволяет уменьшить время обнаружения и идентификации вторжения и принять меры заблаговременно по осуществлению противодействия вторжению. 13 ил.

Способ защиты информационно-вычислительной сети (ИБС) от вторжений, заключающийся в том, что предварительно формируют массивы {I} - «Ресурсы ИБС», массив {S} - «Средства защиты информации ИВС», формируют управляющий пакет сообщения и отправляют его в ИВС, отличающийся тем, что дополнительно в качестве формируемых массивов исходных данных используют массив {NS} - «Сетевые службы ИВС», массив {IV} - «Ресурсы виртуальной ИВС», массив {SV} - «Средства защиты информации виртуальной ИВС» и массив {NSV} - «Сетевые службы виртуальной ИВС», дополнительно формируют виртуальные контейнеры на выделенном сервере в центре управления информационной безопасностью на основе массивов {IV}, {SV} и {NSV}, запускают в работу выделенный сервер с виртуальными контейнерами в режиме функционирования ИВС, принимают на выделенном сервере пакет сообщений от нелегитимного пользователя, пока соединение с нелегитимным пользователем не будет разорвано, выделяют из принятого пакета сообщений от нелегитимного пользователя поле данных «IР адрес назначения», выбирают из массива {IV} сетевой адрес, соответствующий полю данных «IР адрес назначения», и параметры работы ресурса виртуальной ИВС, из которых формируют управляющий пакет сообщения и посылают к ресурсу виртуальной ИВС на выделенный сервер, выбирают из массива {SV} параметры работы соответствующих средств защиты информации виртуальной ИВС и их сетевые адреса, из которых формируют управляющие пакеты сообщений и посылают к средствам защиты информации виртуальной ИВС на выделенный сервер, выбирают из массива {NSV} соответствующие состояния работы служб, сетевые адреса, используемый порт, из которых формируют управляющие пакеты сообщений и отправляют их к службе виртуальной ИВС на выделенный сервер, в случае разрыва соединения с нелегитимным пользователем выбирают из массива {I} сетевые адреса и параметры работы ресурсов ИВС, соответствующие данным из массива {IV}, из которых формируют управляющий пакет сообщения и посылают к ресурсу в ИВС, выбирают из массива {S} параметры работы средств защиты информации ИВС и их сетевые адреса, соответствующие данным из массива {SV}, из которых формируют управляющий пакет сообщения и посылают к средствам защиты информации в ИВС, выбирают из массива {NS} состояния работы служб, сетевые адреса, используемый порт, соответствующие данным из массивов {NSV}, из которых формируют управляющие пакеты сообщений и отправляют их к службам в ИВС.

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА В ЛОКАЛЬНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2003 |

|

RU2252449C1 |

| US 20020166068 A1, 07.11.2002 | |||

| US 20080282339 A1, 13.11.2008 | |||

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ОТ НЕСАНКЦИОНИРОВАННЫХ ВОЗДЕЙСТВИЙ | 2016 |

|

RU2635256C1 |

| US 20090327411 A1, 31.12.2009 | |||

| УСТРОЙСТВО ПОИСКА ИНФОРМАЦИИ | 2002 |

|

RU2219577C1 |

Авторы

Даты

2019-11-11—Публикация

2019-01-09—Подача