Изобретение относится к вычислительной технике и к обеспечению информационной безопасности автоматизированных и информационно-вычислительных систем, в частности к средствам обнаружения и блокирования вредоносного воздействия на сетевую инфраструктуру.

Известен способ обнаружения компьютерных атак [Патент RU № 2683631, МПК G06F 21/55, G06N 3/02, опубл. 29.03.2019], заключающийся в том, что устанавливают и запоминают пороговые значения параметров, рассчитываемых в единицу времени, принимают из сети последовательность пакетов сообщений, запоминают принятые пакеты сообщений, выделяют из пакетов сообщений характеризующие их данные, рассчитывают значения параметров, зависящих от полученных пакетов сообщений, сравнивают рассчитанные значения параметров с пороговыми значениями, принимают решение о факте наличия или отсутствия компьютерной атаки при сравнении рассчитанных значений параметров с пороговыми значениями, отличающийся тем, что предварительно задают необходимое число определяемых типов атак Z≥1, количество обучающих L и контрольных С примеров для каждого типа атак, определяют виды протоколов и необходимые параметры Fij, где i≤Z, требуемые для распознавания атак заданных типов и используют эти параметры в качестве характеризующих пакеты данных, задают структуру нейронной сети: тип нейронной сети R, количество скрытых слоев U, количество нейронов во входном слое, скрытых слоях и выходном слое таким образом, что число нейронов во входном слое N определяется количеством полей протоколов, необходимых для распознавания атак заданных типов, а число нейронов в выходном слое равно K, формируют необходимое количество обучающих примеров, представляющих собой векторы размерности N+K, где первые N элементов равны значениям определенных полей протоколов, а последние K равны нулю за исключением значения, соответствующего типу атаки, к которой относится данный элемент выборки, которое равно единице, задают требуемую достоверность распознавания D для нейронной сети, обучают нейронную сеть с использованием подготовленных примеров, завершают обучение нейронной сети после выполнения всех итераций генерации выборок или по достижении требуемой достоверности распознавания, при наличии компьютерной атаки определяют тип одиночной компьютерной атаки по сочетанию рассчитанных значений параметров Oj на основе следующих условий: если значение, полученное только на одном из выходных нейронов, превысило пороговое значение, то определяют тип атаки Aj, если значение, полученное на нескольких выходных нейронах, превысило пороговое значение, то тип атаки считают комбинированным и добавляют к типу атаки тип Aj.

Известны способ и система выявления инфраструктуры вредоносной программы или киберзлоумышленника [Патент RU № 2722693, МПК G06F 21/56, опубл. 03.06.2020], содержащий этапы, на которых:

получают запрос, содержащий по меньшей мере один элемент инфраструктуры и тэг о принадлежности данного элемента вредоносной программе или киберзлоумышленнику;

извлекают из базы данных по меньшей мере один параметр полученного элемента инфраструктуры, по меньшей мере один дополнительный элемент инфраструктуры, используемый той же вредоносной программой или киберзлоумышленником, что и полученный элемент инфраструктуры, и по меньшей мере один параметр по меньшей мере одного дополнительного элемента инфраструктуры;

анализируют полученный по меньшей мере один элемент инфраструктуры и взаимосвязанный с ним по меньшей мере один параметр и дополнительный элемент инфраструктуры и взаимосвязанный с ним по меньшей мере один параметр;

на основе анализа выявляют статистические связи между по меньшей мере одним параметром по меньшей мере одного полученного элемента инфраструктуры и по меньшей мере одним параметром по меньшей мере одного дополнительного элемента инфраструктуры;

формируют правила поиска новых элементов инфраструктуры на основании выявленной статистической связи;

извлекают, посредством сформированного правила, из базы данных новые элементы инфраструктуры;

присваивают новым элементам тэги, соответствующие определенным вредоносным программам или киберзлоумышленникам, и сохраняют результаты в базе данных. При этом система выявления инфраструктуры вредоносной программы или киберзлоумышленника, включающая следующие модули:

модуль базы данных, выполненный с возможностью:

хранения элементов инфраструктуры, параметров элементов инфраструктуры и тэгов о принадлежности данных элементов вредоносным программам или киберзлоумышленникам;

модуль обработки запросов, выполненный с возможностью:

получения запроса, содержащего по меньшей мере один элемент инфраструктуры и тэг о принадлежности данного элемента вредоносной программе или киберзлоумышленнику;

извлечения из запроса информации об элементе инфраструктуры вредоносной программы или киберзлоумышленника, а также информации о принадлежности данного элемента вредоносной программе или киберзлоумышленнику;

модуль извлечения данных, выполненный с возможностью:

получения от модуля обработки запросов по меньшей мере одного элемента инфраструктуры, принадлежащего вредоносной программе или киберзлоумышленнику, а также тэга о принадлежности данного элемента вредоносной программе или киберзлоумышленнику;

извлечения из базы данных по меньшей мере одного параметра полученного элемента инфраструктуры, по меньшей мере одного дополнительного элемента инфраструктуры, используемого той же вредоносной программой или киберзлоумышленником, что и полученный элемент инфраструктуры, и по меньшей мере одного параметра по меньшей мере одного дополнительного элемента инфраструктуры;

извлечения, посредством сформированного в аналитическом модуле правила, из базы данных новых элементов инфраструктуры;

присвоения новым элементам тэги, соответствующие определенным вредоносным программам или киберзлоумышленникам, и сохранения результатов в базе данных;

аналитический модуль, выполненный с возможностью:

анализа полученного по меньшей мере одного элемента инфраструктуры и взаимосвязанного с ними по меньшей мере одного параметра и дополнительного элемента инфраструктуры и взаимосвязанного с ним по меньшей мере одного параметра;

на основе анализа выявления статистических связей между по меньшей мере одним параметром по меньшей мере одного полученного элемента инфраструктуры и по меньшей мере одним параметром по меньшей мере одного дополнительного элемента инфраструктуры;

формирования правила поиска новых элементов инфраструктуры на основании выявленной статистической связи.

Недостатками данных решений являются – отсутствие возможности идентификации атак нулевого дня, существенное снижение точности идентификации из-за отсутствия самообучения, низкая скорость идентификации аномального трафика, отсутствие возможности предотвращения киберугрозы в реальном времени.

Задачей изобретения является создание способа и системы предотвращения вредоносных атак на сетевую инфраструктуру, обеспечивающих идентификацию атак, в том числе атак нулевого дня, а также предотвращающих киберугрозы в реальном времени.

Техническим результатом является повышение точности и скорости предотвращения вредоносных атак на сетевую инфраструктуру, включая атаки нулевого дня – ранее неизвестные таргетированные атаки и специально подготовленные групповые вредоносные вторжения.

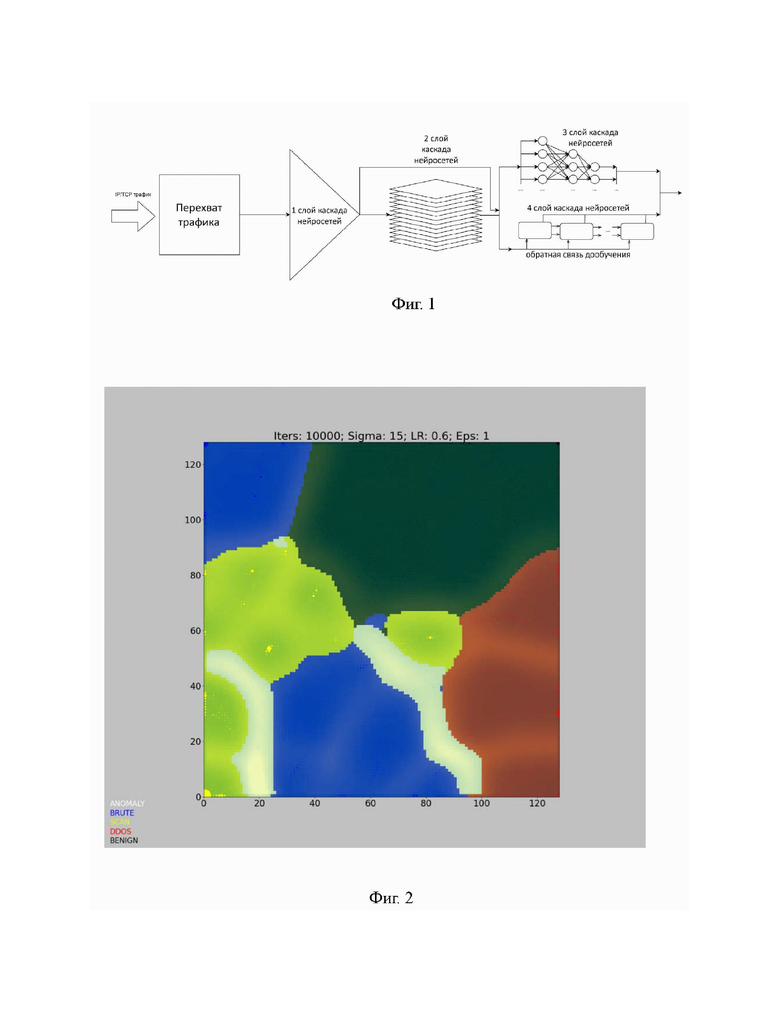

Технический результат достигается за счет того, что по заявленному способу предотвращения вредоносных атак на сетевую инфраструктуру с применением каскадов самообучающихся нейронных сетей с помощью вычислительного устройства системы выполняют следующие этапы, на которых:

получают информационные блоки атакующего сетевого воздействия, извлекают данные заголовков и полей пакетной структуры информации;

формируют группы относительно адресных и ключевых полей пакетной структуры информации, для которых извлекают и рассчитывают статистическую информацию;

идентифицируют данные вредоносного трафика поступающие на области памяти по отдельным ячейкам, характерным для информационных источников трафика;

формируют каскад нейронных сетей, связанных слоями, к которым применяют алгоритмы обучения;

формируют обратную связь самообучения для слоев каскадов нейронных сетей относительно получаемых статистических данных и повторяющихся последовательностей пакетированной информации;

подают группы статистических данных на первый слой каскада нейросетей для формирования узловых структур данных;

формируют данные для аномальных зон на втором слое каскада нейросети;

группируют статистические данные в многомерном поле на третьем слое каскада нейросетей на базе модифицированной самоорганизующейся карты, при этом используются данные, поступающие на области памяти для самообучения третьего слоя каскада нейросетей;

проводят оценку выходных данных и данных, полученных в результате работы предыдущего слоя, и классифицируют группу на принадлежность к типу атаки на сетевую инфраструктуру на четвертом слое каскада нейросетей на базе нейросети прямого распространения;

блокируют идентифицированную вредоносную атаку относительно группы адресных и ключевых полей.

Причем в первом слое каскада нейросетей проводят дополнительную обработку данных классификатором на основе алгоритма случайного леса, во втором слое каскада нейросетей проводят дополнительную обработку данных алгоритмом многомерного дисперсионного анализа, в третьем слое каскада нейросетей применяют модифицированную самоорганизующуюся карту Кохонена, группируя данные в многомерном поле, исключая переобучение и формирование разделенных зон, а в третьем слое каскада нейросетей применяют алгоритм формирования переходных зон аномальных областей. При этом выполняют формирование повторяющейся последовательности выбранных данных заголовков пакетированной информации, применяя плавающее временное окно, подают сформированные данные на дополнительную нейросеть в каскаде, в автоматическом режиме обучая слои каскада нейросетей. Для повторяющейся последовательности выбранных данных заголовков пакетированной информации в качестве плавающего окна анализа используется нейросеть на базе ячеек с памятью. Для повышения точности распознавания повторяющейся последовательности выбранных данных заголовков пакетированной информации, используют в каскаде дополнительный слой нейросети для идентификации признаков протокола передачи информации. Также в третьем слое каскада нейросетей применяют оптимизацию весов во время самообучения, при обновлении веса нейрона-победителя учитывая не только евклидовое расстояние до входного вектора из выборки, но и нормализованное отклонение от весов остальных нейронов в формируемой области, определяемой экспоненциальной функцией соседства. Для уменьшения эффекта переобучения в каскад нейросетей вводятся слои нейросети, усложняющие формирование сильных связей между нейронами сети. Для нормализации результатов работы сети и предоставления взвешенной оценки отношения к классам атак в каскад нейросетей вводится мягкий выходной слой на базе ячеек с памятью. Причем в третьем слое каскада нейросетей применяют градиентный метод спуска к границам областей для создания максимально плотной карты напряженности. Заявленный способ реализуется системой предотвращения вредоносных атак на сетевую инфраструктуру с применением каскадов самообучающихся нейронных сетей, которая содержит долговременную память, выполненную с возможностью хранения используемых файлов и данных и вычислительное устройство, выполненное с возможностью выполнения способа по любому из этапов заявленного способа, что повышает точность и скорость предотвращения вредоносных атак на сетевую инфраструктуру, включая атаки нулевого дня.

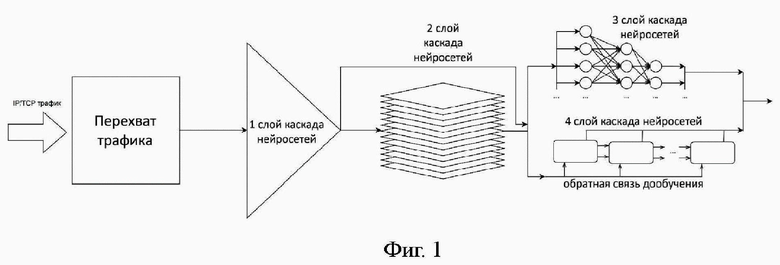

На Фиг. 1 представлена архитектура слоев классификатора.

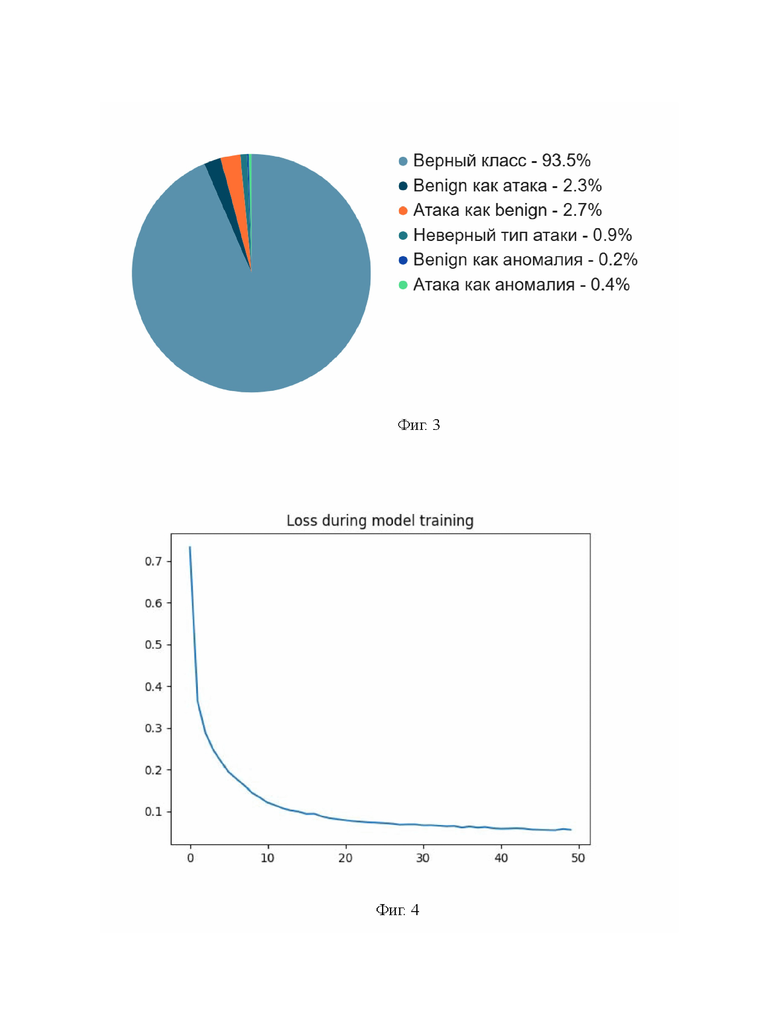

На Фиг. 2 представлена итоговая карта Кохонена с нанесенными областями классов.

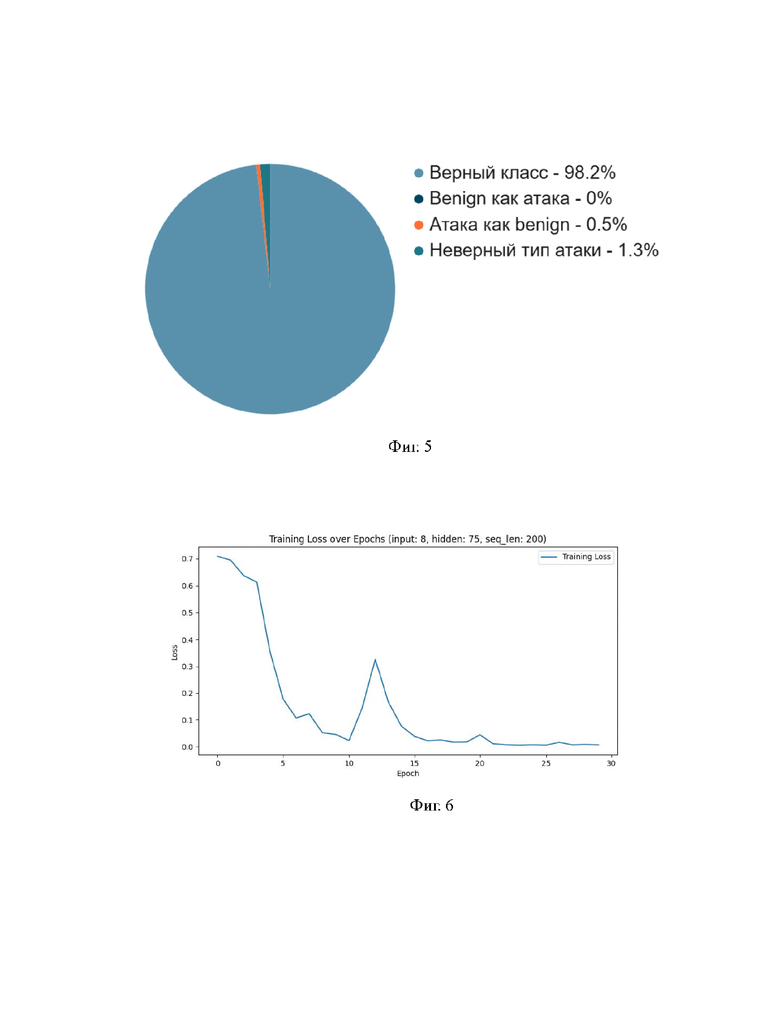

На Фиг. 3 показана точность классификатора второго слоя.

На Фиг. 4 представлен график потерь при обучении классификатора третьего слоя в течение 50 эпох.

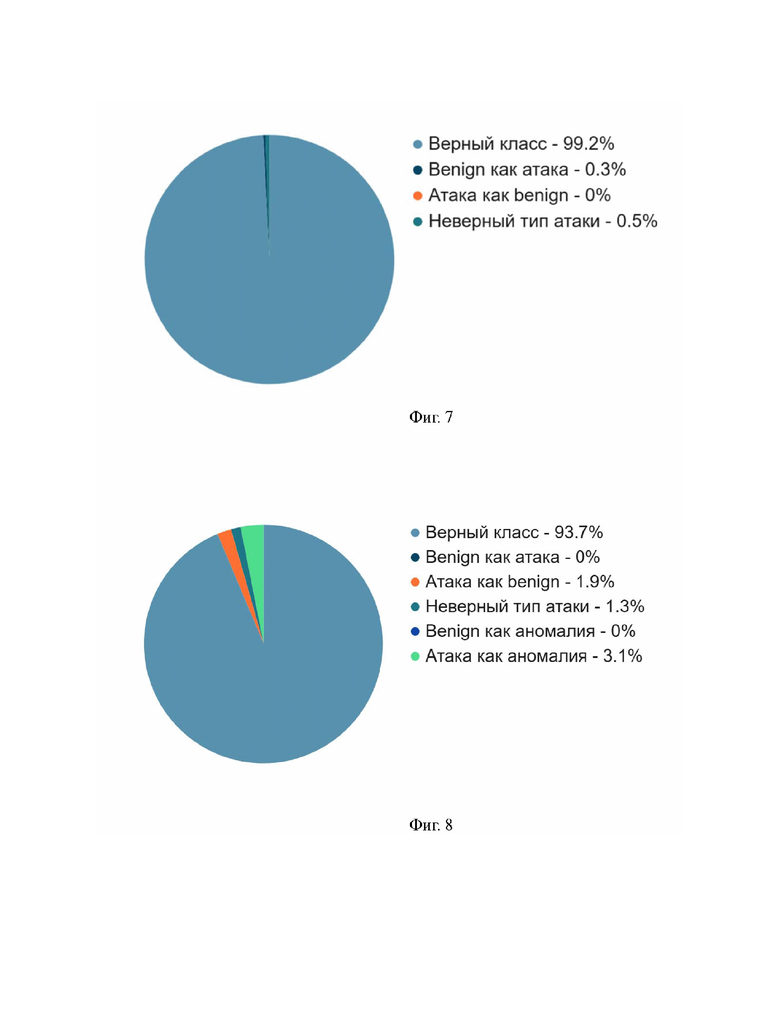

На Фиг. 5 показана точность классификации третьего слоя.

На Фиг. 6 представлен график потерь при обучении классификатора четвертого слоя в течение первых 30 эпох.

На Фиг. 7 показана точность классификации четвертого слоя.

На Фиг. 8 представлены финальные показатели приведенной системы.

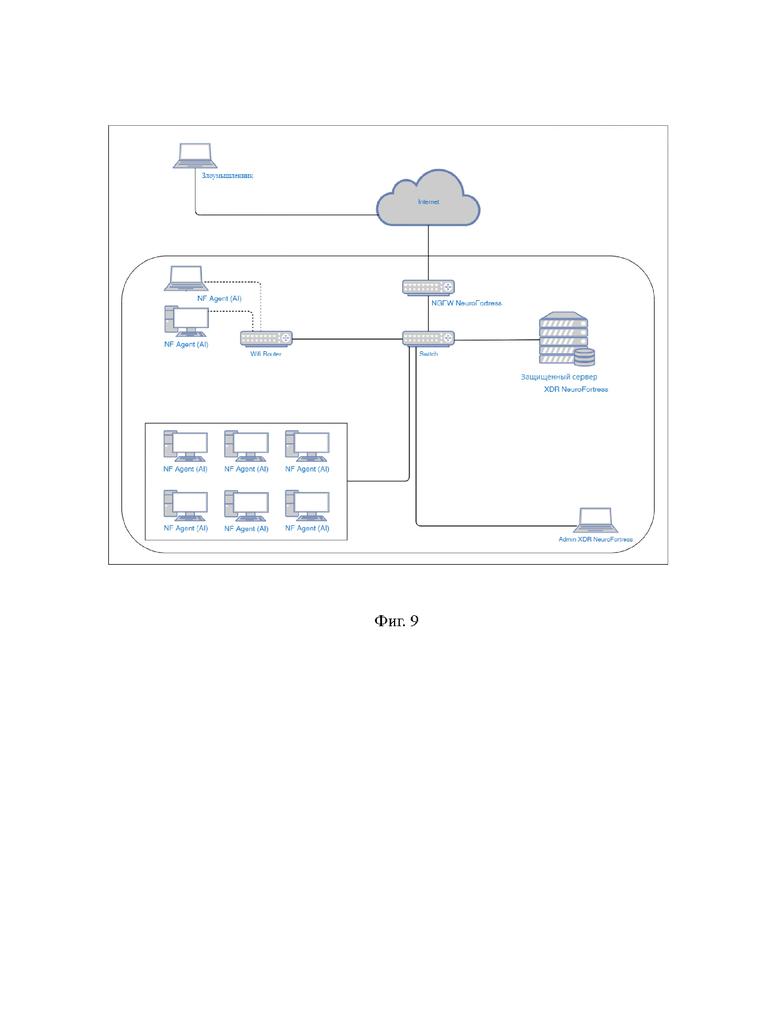

На Фиг. 9 представлена структурная схема стенда.

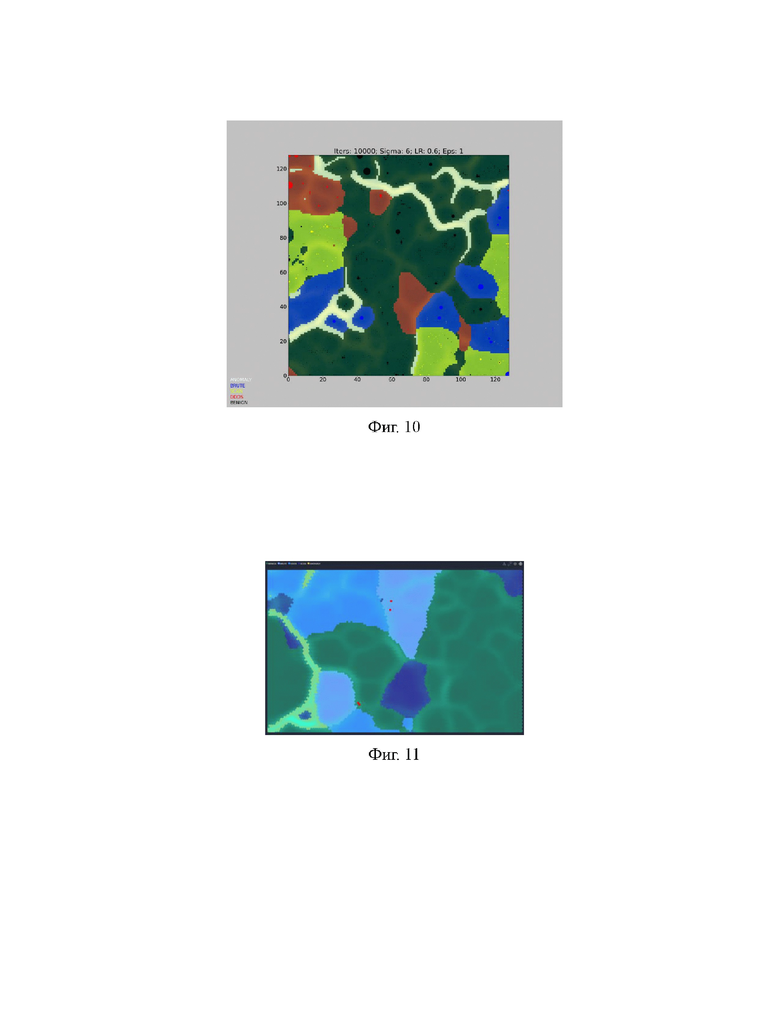

На Фиг. 10 представлена карта среза искусственного интеллекта (ИИ) для отображения процесса классификации и сформированных областей при работе системы.

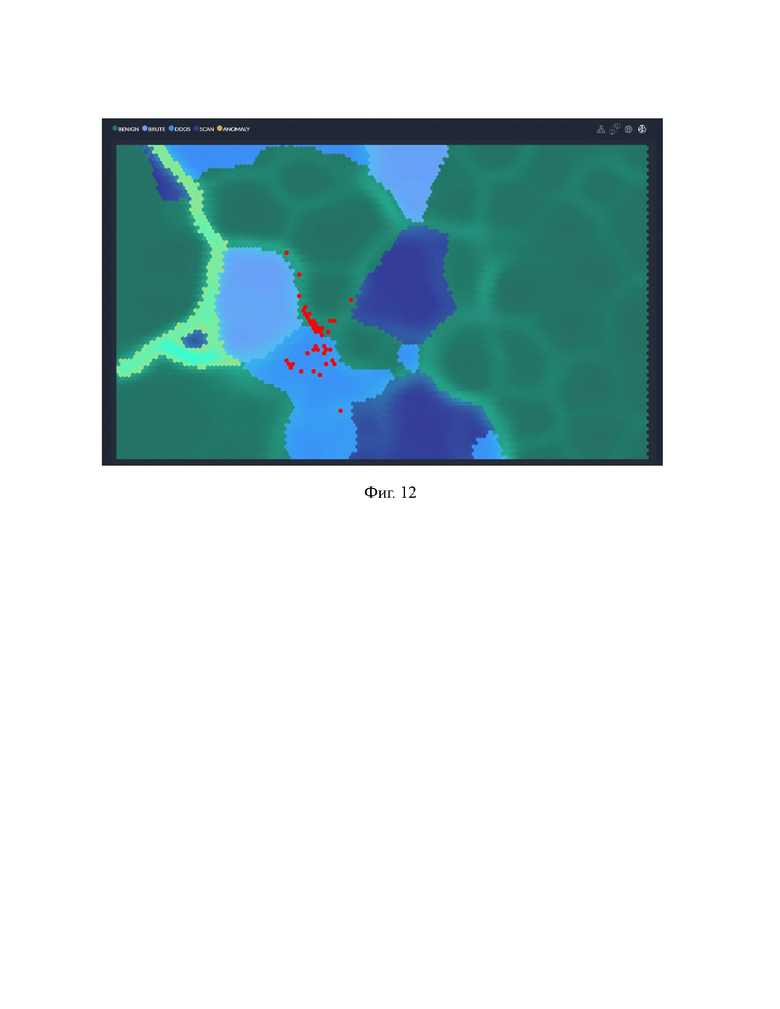

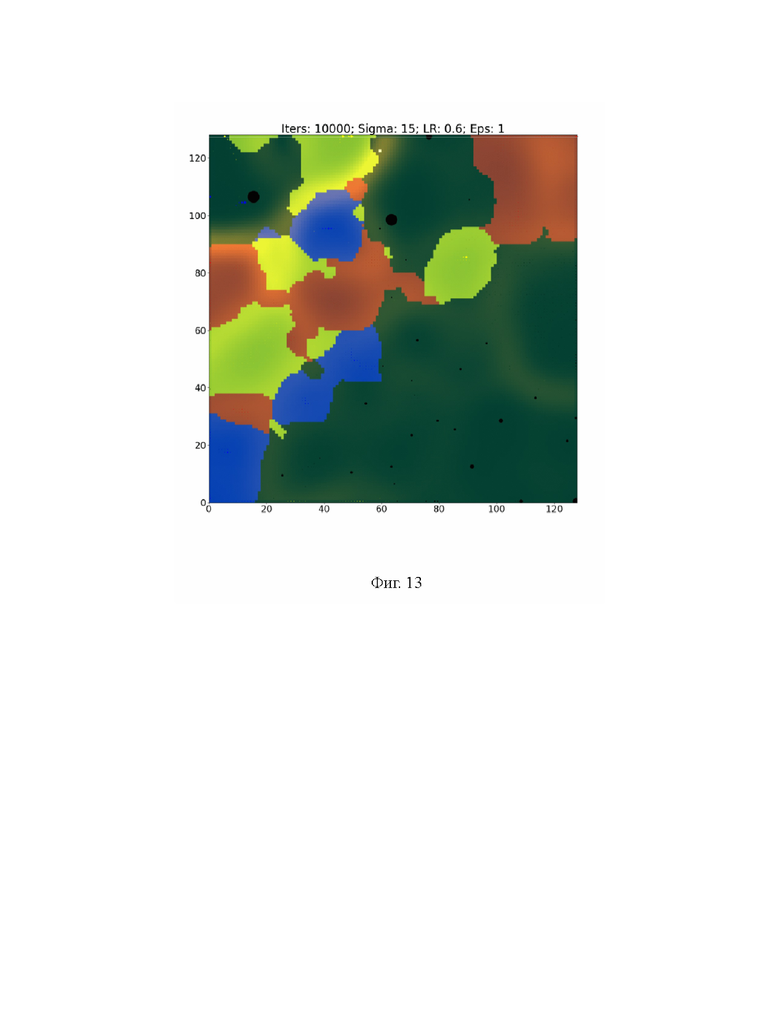

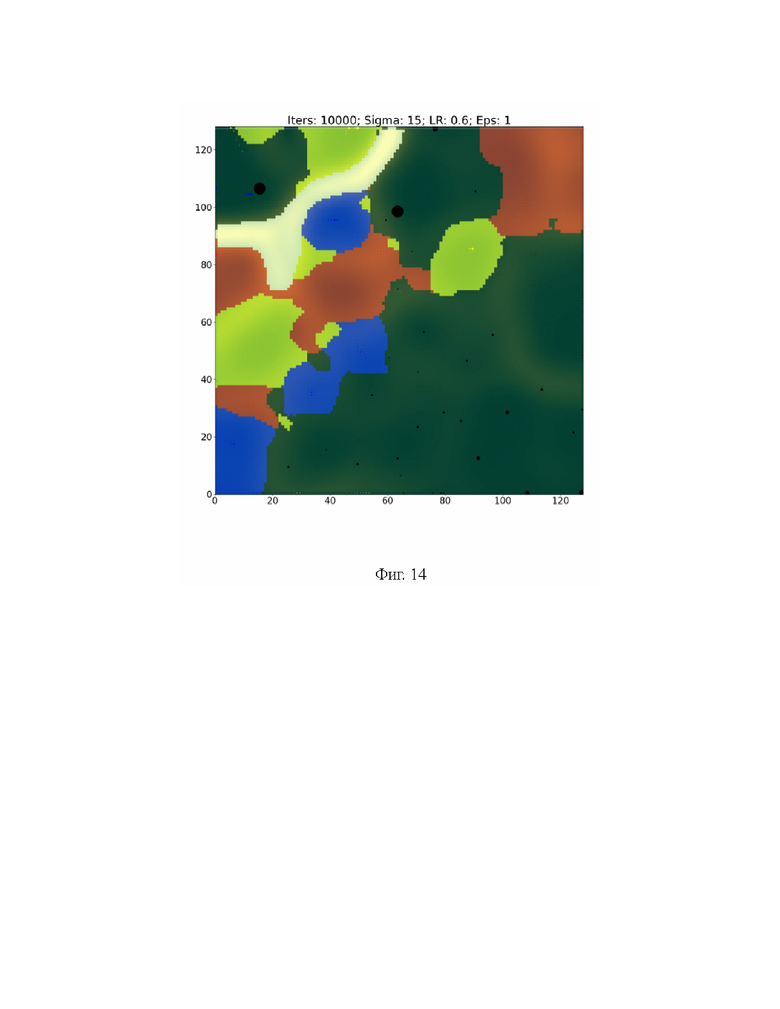

На Фиг. 11, 12, 13, 14 представлены карты среза ИИ в режиме реального времени при работе системы.

Сущность изобретения заключается в следующем.

Получение информационных блоков атакующего сетевого воздействия, извлечение данных заголовков и полей пакетной структуры информации.

Предлагаемый способ включает в себя получение информационных блоков атакующего сетевого воздействия, извлечение данных заголовков и полей пакетной структуры информации.

Фиксируют необходимые для анализа и идентификации сетевого трафика данные. Способ предполагает перехват сетевых пакетов.

В способе используется сбор статистики сетевого трафика и его дальнейшая классификация.

Для этих целей используется разработанный и внедренный низкоуровневый механизм перехвата сетевого трафика, что позволяет избежать копирование лишних данных и захватывать только необходимые блоки данных для анализа.

Фиксируются строго необходимые и универсальные параметры пакетов (Таблица 1), что позволяет анализировать зашифрованные протоколы, а также снижает нагрузку на систему, что повышает скорость предотвращения вредоносных атак на сетевую инфраструктуру.

Таблица 1 – Фиксируемые данные сетевого пакета.

Формирование групп относительно адресных и ключевых полей пакетной структуры информации, для которых извлекают и рассчитывают статистическую информацию.

Способ включает формирование данных – групп относительно адресных и ключевых полей пакетной структуры информации, применяемых для классификации. На данном этапе происходит разбор, копирование и систематизация данных, получаемых при перехвате, извлечение и расчет статистической информации.

Идентификация данных вредоносного трафика, поступающего на области памяти по отдельным ячейкам, характерным для информационных источников трафика.

Весь трафик представляется в виде сетевых направлений вида: IP адрес клиента, порт хоста. Данное представление наиболее удобно для анализа трафика, так как устойчиво к большому количеству сетевых соединений, а также точно характеризует атакующий клиент и цель атаки на хосте, что повышает точность предотвращения вредоносных атак на сетевую инфраструктуру.

Фиксация данных направлений в способе происходит с периодом или по количеству пакетов на направлении. Производится фиксация двух типов данных:

Статистические данные сетевого направления - вектор вещественных параметров (Таблица 2), полученных из данных сетевых пакетов. Полученные параметры подобраны как самые характеризующие сетевые атаки.

Таблица 2 - Описание статистических параметров сетевого направления.

Данные временного ряда сетевого направления - последовательность векторов, состоящих из параметров (Таблица 3) конкретного сетевого пакета. Параметры характеризуют конфигурацию флагов пакета, а также его размер. Последовательность подобных данных пакета характеризуют сетевой трафик.

Таблица 3 - Описание параметров сетевого пакета для временного ряда.

Проводится формирование каскада нейронных сетей, связанных слоями, к которым применяют алгоритмы обучения.

Формирование каскада нейронных сетей проводится с учетом связей между слоями, к которым применяют алгоритмы обучения.

Подача групп статистических данных на первый слой каскада нейросетей для формирования узловых структур данных.

Собранные статистики сетевого трафика в дальнейшем подаются на многослойный ИИ для классификации трафика. На первом слое проводится уменьшение ошибок и формирование узловой структуры данных с использованием Random Forest классификатора, а также алгоритма многомерного дисперсионного анализа для формирования данных для аномальных зон.

Формирование данных для аномальных зон на втором слое каскада нейросети.

На втором слое ИИ проводился анализ с применением модифицированного алгоритма самоорганизующихся карт Кохонена, которые эффективно группируют статистические данные в многомерном поле, упрощая дальнейшую оценку, формируя аномальные зоны, что повышает точность предотвращения вредоносных атак на сетевую инфраструктуру.

В способе применяется алгоритм, позволяющий при обновлении веса нейрона-победителя учитывать не только евклидово расстояние до входного вектора из тестовой выборки, но и нормализованное отклонение от весов остальных нейронов в области, определяемой экспоненциальной функцией соседства. Данный метод позволил избежать разрывы первого рода в многомерной карте, что наравне с оптимизирующим градиентным методом спуска к границам областей позволило создать максимально плотную карту напряжённости, использующуюся для присвоения меток класса отдельным нейронам.

Второй слой представляет из себя трехмерную карту нейронов, имеющую размеры 128х128 и глубину 128. На вход поступают статистические данные сетевого направления, далее данные нормализуются и сравниваются по Евклидову расстоянию со всеми нейронами карты. Фиксируется позиция наиболее близкого по расстоянию нейрона, а также определяется максимально соответствующий параметр входных данных.

Формирование обратной связи самообучения для слоев каскадов нейронных сетей относительно получаемых статистических данных и повторяющихся последовательностей пакетированной информации.

Несмотря на углубленный анализ временного ряда статистик сетевых пакетов каскады нейросетей могут также допускать ложные срабатывания, которые появляются тем чаще, чем больше трафик отличается от того, на котором был обучен. Для устранения этого - способ использует дообучение нейросети с учетом новых данных нормального и вредоносного трафика.

Для этого в способе используется дообучение слоев нейросетей, это позволяет получать данные для формирования датасетов и переобучения сетевых классификаторов, а также выгружать данные дообучения в обученные модели, что повышает точность и скорость предотвращения вредоносных атак на сетевую инфраструктуру.

Способ обеспечивает адаптируемость системы классификации трафика к произвольной сетевой конфигурации.

Группировка статистических данных в многомерном поле на третьем слое каскада нейросетей на базе модифицированной самоорганизующейся карты.

При группировке статистических данных в многомерном поле на третьем слое используются данные, поступающие на области памяти для самообучения третьего слоя каскада нейросетей, что создает дополнительное обогащение слоя, приводя к что повышению точности предотвращения вредоносных атак на сетевую инфраструктуру.

Третий слой представляет из себя двухслойный полносвязный персептрон. На вход поступают статистические данные сетевого направления, далее данные нормализуются и используются для прямого прохода по слоям нейросети. Слои имеют переменное кол-во нейронов, что позволяет выделить скрытые закономерности с помощью алгоритма обратного распространения ошибки. Во избежание линейности вычислений между слоями используется функция активации. Размер выходного слоя соответствует кол-ву меток классов и используется для классификации.

Для всех операций обучения и дообучения слоев нейросетей используются методы и контейнеры на языке C++.

Обучение производится на статистических данных взвешенного датасета (Таблица 4). В процессе обучения нейросеть показала однозначную сходимость (Фиг. 4) на обучающей выборке. Для обучения применялась функция потерь вместе с оптимизатором.

Для валидации используют 10% статистик датасета, не использованных для обучения. На Фиг. 5 приведены полученные показатели точности классификации. Показатели соответствую высокой точности предотвращения вредоносных атак на сетевую инфраструктуру, включая атаки нулевого дня.

Проведение оценки выходных данных и данных, полученных в результате работы предыдущего слоя, и классификация группы на принадлежность к типу атаки на сетевую инфраструктуру на четвертом слое каскада нейросетей на базе нейросети прямого распространения.

Четвертый слой - финальный в оценке входных данных и данных, полученных в результате работы предыдущих слоев. Использованы подходы на основе нейросети прямого распространения для классификации статистических данных и сети с рекуррентными связями для оценки статистик временного ряда сетевого соединения.

В частности, для обработки статистических данных в способе используется многослойный персептрон, вывод работы которого объединяется с результатами оценки. Для уменьшения эффекта переобучения внедрены слои, усложняющие формирование сильных связей между нейронами сети. Для параллельной оценки временных рядов применяется модель на базе ячеек с памятью, позволяющая выявить аномалии в последовательности статистик сетевых пакетов. Данный подход позволяет выявить протяженные по времени сетевые атаки, а также определить вредоносный трафик, замаскированный под нормальный трафик.

Способ предполагает оценку статистики сетевых направлений, путем применения к полученным данным заранее обученных нейросетевых моделей. По весам моделей и предсказанным ими меткам класса делается вывод о вредоносности трафика на изучаемом сетевом направлении.

Для получения конкретной метки класса используется специальная двумерная классификационная карта, каждый элемент которой соответствует конкретному классу трафика (BENIGN, DDOS, BRUTE, SCAN, ANOMALY).

Для всех операций обучения и дообучения слоев нейросетей используются методы и контейнеры на языке C++.

Обучение производится на статистических данных взвешенного датасета (Таблица 4). Трафик для анализа получен из источников, представленных в Таблице 5.

Таблица 4 - Распределение основных классов датасета.

Таблица 5 - Источники трафика различных классов.

работа по ssh (случайный переход по папкам, случайная генерация/копирование/удаление файлов)

GET

POST

STRESS

DOWNLOADER

SLOW

NULL

COOKIE

PPS

EVEN

BOT

APACHE

KILLER

утилита Low Orbit Ion Cannon

FTP

POP3

SMTP

TELNET

утилита nikto

Процесс обучения происходит в 3 этапа:

формирование “рельефа” карты - процесс формирование каноничной карты Кохонена, происходит стягивание нейронов в области схожих входных данных

определение позиций обучающих данных - процесс пометки нейронов победителей метками входных данных;

интерполяция остальной карты - относительно размеченных нейронов определяются метки оставшихся непомеченными нейронов, формируется классификационная карта (Фиг. 2). Также выделяются области неоднозначные области аномального трафика.

Для валидации были используют 10% статистик датасета, не использованных для обучения. На Фиг. 3 приведены полученные показатели точности классификации.

Четвертый слой представляет из себя двухслойную сеть, состоящую из рекуррентной ячейки с памятью и классифицирующего полносвязного слоя. Рекуррентная ячейка выполняет функцию выделения скрытых закономерностей во временном пространстве, путем последовательной обработки статистик отдельных сетевых пакетов. Классифицирующий слой выполняет функцию приведения скрытого слоя ячейки к конкретному классу после того, как все статистики временного ряда были ей обработаны. Данный подход позволяет обнаруживать ранее неразличимые закономерности сетевого трафика – что повышает точность и скорость предотвращения вредоносных атак на сетевую инфраструктуру, включая атаки нулевого дня.

Обучение производилось на данных временных рядов взвешенного датасета (Таблица 4). Нейросеть показала сходимость при обучении (Фиг. 6). Для обучения применялась функция потерь вместе с оптимизатором.

Для валидации были использованы 10% статистик датасета, не использованных для обучения. На Фиг. 7 приведены полученные показатели точности классификации.

Для получения максимально взвешенного вывода о трафике в первую очередь производится оценка трафика - оценивают статистические и временные статистики сетевого направления и обозначают распознанный класс.

В некотором количестве случаев оценка данных классификаторов не совпадает, что ведет к необходимости арбитража оценки классификаторов. Разные слои обеспечивают разной глубины погружение в сетевые данные (в частности, обеспечивает нейросетевую агрегацию данных сетевых пакетов), поэтому приоритеты слоев имеют различное значение в финальном выводе. Выводы низкого приоритета используются для внесения некоторого “сомнения” в вывод более приоритетного классификатора. Данный алгоритм позволяет выделить новую метку класса: Anomaly. В частности, данный класс будет в финальном выводе в том случае, если приоритетный классификатор сделает вывод о вредоносности трафика направления (класс DDOS, BRUTE, SCAN), а менее приоритетный классификатор сделает вывод о безопасности трафика (класс BENIGN).

Классификатор первого слоя является в первую очередь инструментом визуального отображения принадлежности трафика к какому-либо классу.

На Фиг. 8 представлены показатели точности работы классификации, полученные в результате работы способа в составе системы. Наибольший процент снижения точности приходится на случаи определения аномалий вместо конкретного типа атаки, что является погрешностью работы механизма внесения “сомнений” о вредоносности трафика. В процессе работы с реализованной системой на основе способа не было зафиксировано случаев, когда аномальный трафик в действительности оказывался нормальным трафиком, что говорит о малой состоятельности мнения низкоприоритетных классификаторов – что говорит о повышение точности и скорости предотвращения вредоносных атак на сетевую инфраструктуру, включая атаки нулевого дня – ранее неизвестные таргетированные атаки и специально подготовленные групповые вредоносные вторжения.

Блокирование идентифицированной вредоносной атаки относительно группы адресных и ключевых полей.

Реализация системы предотвращения вредоносных атак на сетевую инфраструктуру использует C++ библиотеку, разработанную на основе приведенного способа, позволяющую использовать заранее обученные нейросетевые модели на целевом вычислительном устройстве с максимальной эффективностью.

Система предотвращения вредоносных атак на сетевую инфраструктуру на базе рассматриваемого способа показала свою работоспособность, повышение точности и скорости предотвращения вредоносных атак на сетевую инфраструктуру, включая атаки нулевого дня – ранее неизвестные таргетированные атаки и специально подготовленные групповые вредоносные вторжения - благодаря приведенному способу появляется возможность выделять закономерности в любых сетевых протоколах и архитектурах (в том числе IPSec, OpenVPN и т.п.) без необходимости вникать в выбор конкретных статистических параметров.

Выделение неочевидных закономерностей сетевого трафика с помощью нейросети позволяет определять не только ранее известные атаки, примеры трафика которых были использованы для обучения, но и уникальные атаки нулевого дня, которые могут быть отнесены к одному из рассматриваемый нейросетью классов, что повышает точность и скорость предотвращения вредоносных атак на сетевую инфраструктуру.

Способ и система может работать даже в случае наличия только 1-го внешнего порта, к которому подключаются клиенты (обусловлено системой сетевых направлений), но делает категоричный вывод о трафике сетевого направления (атака, аномальный трафик или доброкачественный трафик), что позволяет создавать только правила блокировки. Способ и система применяет режим плавного рейтинга вредоносности трафика - возможность плавного замедления трафика на подозрительных направлениях в зависимости от рейтинга вредоносности с последующей блокировкой трафика при превышении порогового значения рейтинга. Это позволяет исключить случаи внезапной блокировки клиента при ложном срабатывании системы, а также предоставляет наглядные данные изменения рейтинга клиентов, которые могут быть использованы для дальнейшего анализа.

Для проверки работы системы предотвращения на реальном трафике в рамках тестовой сети был собран стенд. Структурная схема стенда приведена на Фиг. 9.

В качестве внешних вредоносных воздействий была собрана специализированная кодовая библиотека, содержащая базовые и специализированные программы пентестов сетевой инфраструктуры. Для гарантий целостности подхода все воздействия были разбиты на группы атак:

DDoS (типы утилит: golden_eye, slow_loris, MHDDoS) – 61 утилита;

Brute-force (типы утилит: patator, pydictor, hydra) – 52 утилиты;

Scan (типы утилит: nmap, nikto) – 22 утилиты;

Malware (типы утилит: CoronaVirus, AvosLocker, Koxic, BlackMatter, BazarBackdoor в части сетевого заражения) – 19 утилит;

Exploit (типы утилит: metasploit+meterpreter, cobalt strike) – 9 утилит.

Классификация велась по образующим признакам - присваивалась группа атаки. Каждая группа содержала подмножество атак, которые отличаются по паттернам и характеристикам.

Таблица 6 - Результаты тестирования на макете.

Для визуальной оценки качества классификации в системе введена карта 128×128 для отображения среза (Фиг. 10) слоев из многомерного пространства на плоскость, а для корректного отображения атак были подобраны гиперпараметры.

Введение такого визуального инструмента полезно для прозрачного наблюдения и управления ИИ: с помощью него можно выбирать зону контроля, это может быть область сети или группа пользователей, выбирать уровень среза, включать и отключать жесткое или мягкое реагирование.

Красные точки – означают «упавшие» на области атаки, сами области и границы – срез ИИ на плоскость (Фиг. 11).

По результатам работы системы предотвращения можно говорить о успешной проверке подобных архитектур каскадных ИИ для комплексной оценки сетевых атак выбранных групп или иного аномального поведения сетевой инфраструктуры. Как мы видим – способ и система предотвращения вредоносных атак на сетевую инфраструктуру получает возможность также способность предоставлять данные визуализации для дальнейшего расследования.

Весь функционал системы предотвращения реализован на языке C/C++, что позволяет использовать систему на любых аппаратно-программных платформах, в том числе с ограниченными вычислительными ресурсами, обеспечивая максимально эффективное использование доступных аппаратных ресурсов для достижения высокой производительности.

Итогом работы по созданию и обучению системы предотвращения стали следующие показатели точности: от 91,2% до 93,4% точности определения сетевой атаки, учтенной при обучении классификаторов, при определении атаки нулевого дня.

Изобретение относится к области информационной безопасности. Техническим результатом является повышение точности и скорости предотвращения вредоносных атак на сетевую инфраструктуру, включая атаки нулевого дня – ранее неизвестные таргетированные атаки и специально подготовленные групповые вредоносные вторжения. Технический результат достигается за счет того, что в способе предотвращения вредоносных атак на сетевую инфраструктуру с применением каскадов самообучающихся нейронных сетей с помощью вычислительного устройства системы формируют каскад нейронных сетей, связанных слоями; формируют обратную связь самообучения для слоев каскадов нейронных сетей относительно получаемых статистических данных и повторяющихся последовательностей пакетированной информации; подают группы статистических данных на первый слой каскада нейросетей; формируют данные для аномальных зон на втором слое каскада нейросети; группируют статистические данные в многомерном поле на третьем слое каскада нейросетей; проводят оценку выходных данных и данных, полученных в результате работы предыдущего слоя, и классифицируют группу на принадлежность к типу атаки на сетевую инфраструктуру на четвертом слое каскада нейросетей. 2 н. и 11 з.п. ф-лы, 14 ил., 6 табл.

1. Способ предотвращения вредоносных атак на сетевую инфраструктуру с применением каскадов самообучающихся нейронных сетей, заключающийся в выполнении этапов, на которых с помощью вычислительного устройства:

получают информационные блоки атакующего сетевого воздействия, извлекают данные заголовков и полей пакетной структуры информации;

формируют группы относительно адресных и ключевых полей пакетной структуры информации, для которых извлекают и рассчитывают статистическую информацию;

идентифицируют дополнительные данные вредоносного трафика, поступающие на области памяти по отдельным ячейкам, характерным для информационных источников трафика;

формируют каскад нейронных сетей, связанных слоями, к которым применяют алгоритмы обучения;

формируют обратную связь самообучения для слоев каскадов нейронных сетей относительно получаемых статистических данных и повторяющихся последовательностей пакетированной информации;

подают группы статистических данных на первый слой каскада нейросетей для формирования узловых структур данных;

формируют данные для аномальных зон на втором слое каскада нейросети;

группируют статистические данные в многомерном поле на третьем слое каскада нейросетей на базе модифицированной самоорганизующейся карты, при этом используются данные, поступающие на области памяти для самообучения третьего слоя каскада нейросетей;

проводят оценку выходных данных и данных, полученных в результате работы предыдущего слоя, и классифицируют группу на принадлежность к типу атаки на сетевую инфраструктуру на четвертом слое каскада нейросетей на базе нейросети прямого распространения;

блокируют идентифицированную вредоносную атаку относительно группы адресных и ключевых полей.

2. Способ по п. 1, отличающийся тем, что в первом слое каскада нейросетей проводят дополнительную обработку данных классификатором на основе алгоритма случайного леса.

3. Способ по любому из пп. 1-2, отличающийся тем, что во втором слое каскада нейросетей проводят дополнительную обработку данных алгоритмом многомерного дисперсионного анализа.

4. Способ по любому из пп. 1-3, отличающийся тем, что в третьем слое каскада нейросетей применяют модифицированную самоорганизующуюся карту Кохонена, группируя данные в многомерном поле, исключая переобучение и формирование разделенных зон.

5. Способ по любому из пп. 1-4, отличающийся тем, что в третьем слое каскада нейросетей применяют алгоритм формирования переходных зон аномальных областей.

6. Способ по любому из пп. 1-5, отличающийся тем, что выполняют формирование повторяющейся последовательности выбранных данных заголовков пакетированной информации, применяя плавающее временное окно, подают сформированные данные на дополнительную нейросеть в каскаде, в автоматическом режиме обучая слои каскада нейросетей из п. 1.

7. Способ по п. 6, отличающийся тем, что для повторяющейся последовательности выбранных данных заголовков пакетированной информации в качестве плавающего окна анализа используется нейросеть на базе ячеек с памятью.

8. Способ по п. 6, отличающийся тем, что для повышения точности распознавания повторяющейся последовательности выбранных данных заголовков пакетированной информации используют в каскаде дополнительный слой нейросети для идентификации признаков протокола передачи информации.

9. Способ по любому из пп. 1-8, отличающийся тем, что в третьем слое каскада нейросетей применяют оптимизацию весов во время самообучения, при обновлении веса нейрона-победителя учитывая не только евклидовое расстояние до входного вектора из выборки, но и нормализованное отклонение от весов остальных нейронов в формируемой области, определяемой экспоненциальной функцией соседства.

10. Способ по любому из пп. 1-9, отличающийся тем, что в каскад нейросетей вводятся слои нейросети, усложняющие формирование сильных связей между нейронами сети.

11. Способ по любому из пп. 1-10, отличающийся тем, что для нормализации результатов работы сети и предоставления взвешенной оценки отношения к классам атак в каскад нейросетей вводится мягкий выходной слой на базе ячеек с памятью.

12. Способ по любому из пп. 1-11, отличающийся тем, что в третьем слое каскада нейросетей применяют градиентный метод спуска к границам областей для создания максимально плотной карты напряженности.

13. Система предотвращения вредоносных атак на сетевую инфраструктуру с применением каскадов самообучающихся нейронных сетей, содержащая:

долговременную память, выполненную с возможностью хранения используемых файлов и данных;

вычислительное устройство, выполненное с возможностью выполнения способа по любому из пп. 1-12.

| СПОСОБ И СИСТЕМА ВЫЯВЛЕНИЯ ИНФРАСТРУКТУРЫ ВРЕДОНОСНОЙ ПРОГРАММЫ ИЛИ КИБЕРЗЛОУМЫШЛЕННИКА | 2020 |

|

RU2722693C1 |

| СПОСОБ ОБНАРУЖЕНИЯ КОМПЬЮТЕРНЫХ АТАК | 2017 |

|

RU2683631C1 |

| Способ определения источников аномалии в кибер-физической системе | 2020 |

|

RU2749252C1 |

| Система и способ формирования данных для мониторинга кибер-физической системы с целью раннего определения аномалий в системе графического интерфейса пользователя | 2018 |

|

RU2724716C1 |

| US 12118078 B2, 15.10.2024 | |||

| Двухосный автомобиль | 1924 |

|

SU2024A1 |

Авторы

Даты

2025-06-06—Публикация

2024-12-20—Подача