Изобретение относится к области связи и может быть использовано при передаче телекодовой информации по каналам связи.

Известны способы защиты сообщения [1,2], обеспечивающие гарантированную вероятность необнаруженной ошибки P < 1/2m, где m - число проверочных довичных символов, добавляемых к сообщению, заключающиеся в том, что сообщение длины К двоичных символов, подлежащее передаче от абонента i к абоненту j, кодируют линейным (n,К)-кодом, обнаруживающим ошибки, n-K = m, с формированием m проверочных символов, которые добавляют к элементам сообщения, сообщение с добавленными проверочными символами разделяют на отрезки по m двоичных символов в каждом отрезке, последний отрезок с номером N дополняют до длины, равной m двоичных символов,ε нулевыми символами, над каждым из N отрезков производят операцию псевдостохастического преобразования, заключающуюся в следующем: формируют две псевдослучайные последовательности (ПСП) по N блоков длины m двоичных символов в каждом из N блоков с использованием в качестве их начальных значений согласованных на приеме и передаче двоичных m-разрядных чисел, первый отрезок сообщения, рассматриваемый как элемент поля Галуа GF(2m), умножают по модулю неприводимого над GF(2) полинома степени m на значение элементов первого блока первой ПСП, рассматриваемое как элемент поля Галуа GF(2m), и складывают посимвольно по модулю два с элементами первого блока второй ПСП, аналогичные операции совершают соответственно со всеми N отрезками сообщения, преобразованные отрезки передают по каналу связи абоненту j, на приеме над каждым принимаемым преобразованным отрезком соврешают обратную операцию псевдостохастического преобразования, заключающуюся в том, что отрезок сообщения с номером γ посимвольно складывают по модулю два с элементами блока с номером γ второй ПСП, формируемой на приеме, аналогично как на передаче, а результат суммирования делят по модулю неприводимого над GF(2) полинома степени m на значение элементов блока с номером γ первой ПСП, формируемой на приеме, аналогично как на передаче, после приема и обратного псевдостохастического преобразования всех N отрезков производят декодирование сообщения в соответствии с используемым (n,K)-кодом с проверкой на наличие ошибок в принятом сообщении и при их необнаружении сообщение выдают получателю, при обнаружении ошибок сообщение стирают.

Однако известный способ не обеспечивает защиту от преднамеренных воздействий злоумышленника, ибо линейные операции преобразования и кодирования позволяют злоумышленнику при априорном знании им передаваемого сообщения по передаваемому преобразованному сообщению (нескольким преобразованным сообщениям) однозначно вскрывать значение блоков ПСП и, как следствие, вносить любые не обнаруживаемые на приеме ошибки в передаваемое сообщение.

В системах с одноключевым режимом шлифования (для каждой пары взаимодействующих абонентов выделяется один секретный ключ шифрования, известный только данной паре абонентов) известен способ обеспечения подлинности передаваемого сообщения (способ защиты от случайного или преднамеренного искажения сообщения при его передаче по каналу связи) без шифрования сообщения при его передаче [3], заключающийся в том, что на передаче и на приеме у каждого из двух взаимодействующих абонентов заносят на хранение в память секретный ключ длины Z двоичных символов. Сообщение, состоящее из заголовка, несущего информацию об адресах передающего и принимающего абонентов, о длине сообщения и др., информационной части сообщения разделяют на N отрезков длины m двоичных символов каждый, последний отрезок дополняют ε нулевыми символами до длины, равной m.

Первый отрезок шлифуют алгоритмом шифрования в соответствии со стандартом DES с использованием хранящегося на передаче секретного ключа, соответствующего данной паре взаимодействующих абонентов, полученный результат шифрования - шифр длиной m двоичных символов посимвольно складывают по модулю два (операция ИСКЛЮЧАЮЩЕЕ ИЛИ) с вторым отрезком сообщения, результат суммирования шифруют аналогично, как это делают с первым отрезком, полученный результат шифрования складывают посимвольно по модулю два с третьим отрезком и т.д., пока не будут обработаны все отрезки сообщения с получением окончательного результата шифрования - m-разрядной последовательности - аутентификатора, к передаваемым элементам сообщения (не зашифрованным) добавляют элементы аутентификатора и полученную кодограмму длины K+m двоичных символов передают в канал связи, а на приеме из элементов принятой кодограммы выделяют элементы сообщения и элементы аутентификатора  в соответствии с адресом передатчика, содержащимся в заголовке принятого сообщения, выбирают из памяти секретный ключ данной пары взаимодействующих абонентов, в соответствии с операциями, аналогичными как на передаче, по принятым элементам сообщения и элементам секретного ключа формируют элементы аутентификатора А, которые сравнивают на идентичность с элементами принятого аутентификатора

в соответствии с адресом передатчика, содержащимся в заголовке принятого сообщения, выбирают из памяти секретный ключ данной пары взаимодействующих абонентов, в соответствии с операциями, аналогичными как на передаче, по принятым элементам сообщения и элементам секретного ключа формируют элементы аутентификатора А, которые сравнивают на идентичность с элементами принятого аутентификатора  , при их полном совпадении сообщение выдают получателю как правильное, при несовпадении принятое сообщение стирают и формируют запрос на повторную передачу.

, при их полном совпадении сообщение выдают получателю как правильное, при несовпадении принятое сообщение стирают и формируют запрос на повторную передачу.

Недостатками известного способа являются, во-первых, невозможность варьирования параметрами защиты, в частности выбором числа проверочных символов в аутентификаторе m (в используемом в настоящее время стандарте шифрования DES m = 64 двоичных символов), с целью выбора оптимального (минимального) значения числа проверочных символов, обеспечивающих требуемое значение Р, и, во-вторых, операции, реализующие алгоритмы шифрования DES, требуют больших временных затрат особенно при их программной реализации.

Цель изобретения - обеспечение подлинности передаваемого сообщения без его шифрования.

Сущность изобретения заключается в замене операций по формированию аутентификатора А, заключающихся в криптографическом преобразовании каждого из N отрезков сообщения (с длиной отрезка, определяемой параметрами стандарта шифрования DES) с их последовательным "зацеплением", на операции линейного псевдостохастического преобразования каждого из N отрезков сообщения (с произвольной длиной отрезка), кодирования последовательности преобразованных отрезков сообщения линейным (n,К+ ε)-кодом, обнаруживающим ошибки, с получением последовательности элементов проверочных символов П и нелинейного преобразования полученной последовательности в соответствии с секретным ключом (Кл) с помощью, например, необратимой функции f(П,Кл).

Использование нелинейных операций преобразования последовательности П преследует цель затруднить (сделать практически невозможным) нарушителю вычисление секретного ключа (начальных значений ПСП) по нескольким перехваченным кодограммам. Без преобразования значение секретного ключа (начальные значения ПСП) вычисляется однозначно из системы следующих двух уравнений, записанных в соответствии с двумя перехваченными кодограммами:

(C11·x ⊕ y)⊕(C12·x·α ⊕ y·β)⊕...⊕(C1N·x·αN-1⊕ y·βN-1) = П1

(C21·x+y)⊕(C22·x·α+y·β)⊕...⊕(C2N·x·αN-1⊕ y·βN-1) = П2 где Сij - отрезок сообщения i с номером j;

х и y - начальные значения соответственно первой и второй ПСП;

α,β - образующие элементы ПСП;

Пi - значение проверочных символов, полученных в результате посимвольного суммирования одноименных элементов всех преобразованных отрезков соответственно первого и второго сообщений.

Введение нелинейных операций преобразования Пi с выбором функции преобразования, зависящей от значения секретного ключа, при отсутствии необходимости поиска обратной функции преобразования делают предлагаемое преобразование достаточно эффективным как с точки зрения более простой реализации, так и с точки зрения универсальности использования.

Известен широкий спектр необратимых функций f (П,Кл), отличительной особенностью которых от функций криптографического преобразования являются отсутствие функций обратного преобразования (дешифрования) и возможность в связи с этим более простой их технической реализации. Основным свойством необратимой функции, используемым в предлагаемом способе, является обеспечение практической невозможности вычислить иначе, чем методом перебора значение секретного ключа (начальных значений ПСП) по сообщению (непреобразованному) и аутентификатору.

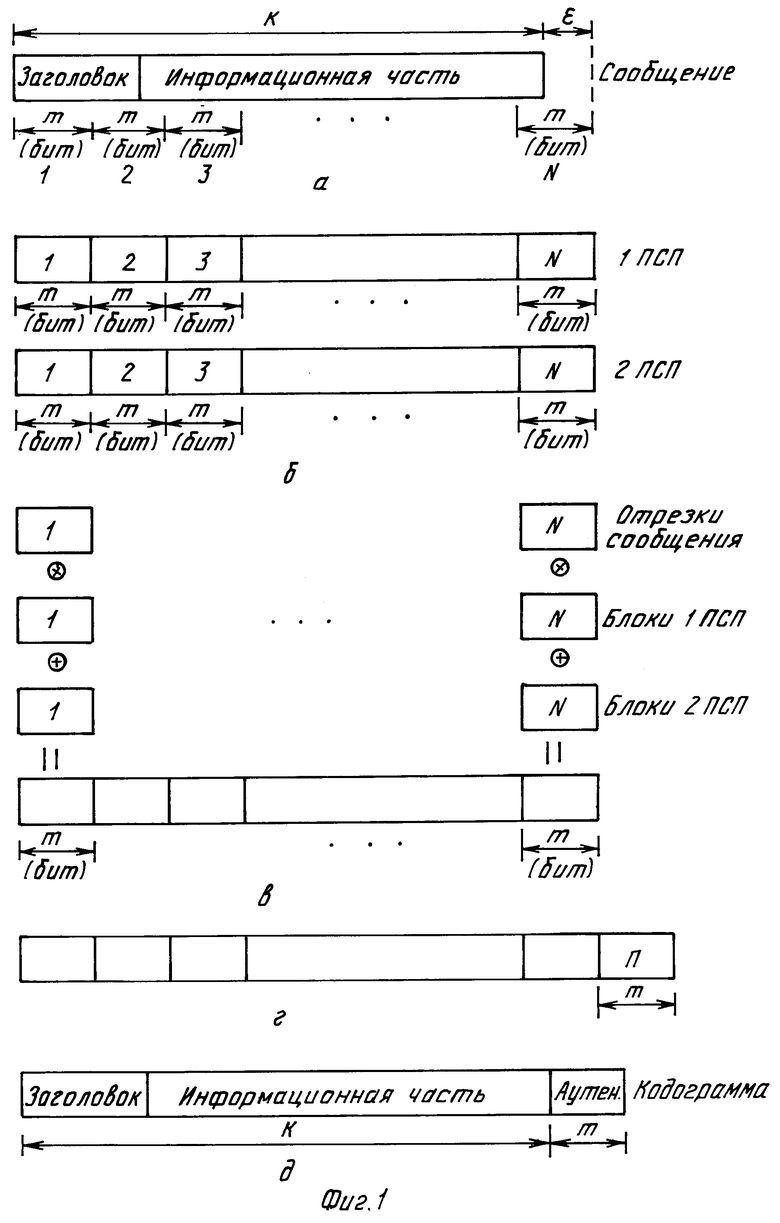

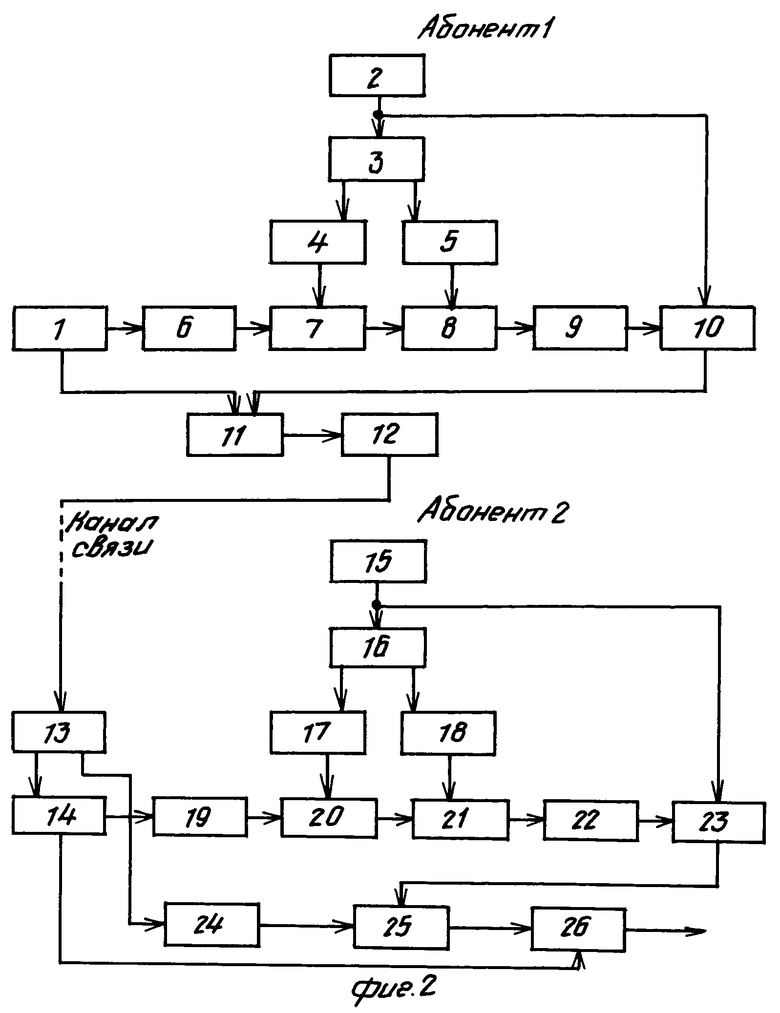

На фиг.1 изображены диаграммы, поясняющие предлагаемый способ; на фиг.2 представлен один из возможных вариантов структурной схемы, реализующий способ передачи и приема.

Способ передачи и приема с обеспечением подлинности передаваемого сообщения заключается в следующем.

У каждого из двух взаимодействующих в рассматриваемой паре абонентов сети передачи данных заносят на хранение в память секретный ключ, известный только данной паре абонентов и состоящий из Z двоичных символов. На передаче сообщение длины К двоичных символов, состоящее из заголовка, содержащего информацию об адресах отправителя и получателя и о длине сообщения, и информационной части сообщения, дополняют ε нулевыми символами до длины, равной К+ ε= N m двоичных символов, и делят полученную последовательность элементов длины К+ ε двоичных символов на N отрезков по m двоичных символов в каждом (фиг.1а). Формируют две ПСП (по N блоков в каждой и с длиной блока, равной m двоичных символов) с начальными значениями, сформированными в соответствии с выбранным из памяти для данной пары взаимодействующих абонентов секретным ключом (фиг.1б). Каждый из N отрезков сообщения подвергают операции псевдостохастического преобразования, заключающейся в том, что значение элементов отрезка сообщения с номером γ, рассматриваемое как элемент поля Галуа GF(2m), умножают по модулю неприводимого над GF(2) полинома степени m на значение элементов блока с номером γ первой ПСП блоков (ПСП-1), рассматриваемое так же, как элемент поля Галуа GF(2m), и произведение суммируют посимвольно по модулю два с элементами блока с номеромγ второй ПСП блоков (фиг.1в). Преобразованные таким образом элементы сообщения кодируют линейным (n, K + ε)-кодом (фиг.1г), обнаруживающим ошибки, К+ ε= N m, например, путем посимвольного (поразрядного) сложения по модулю два одноименных элементов всех преобразованных отрезков с получением элементов проверочной последовательности П длины m двоичных символов. Элементы проверочной последовательности П подвергают операции нелинейного преобразования с использованием, например, либо необратимой функции, либо функции f (П,Кл), выбираемой из семейства используемых функций F в соответствии со значением секретного ключа, в которой, например, операции перестановки, табличной замены и сдвига элементов проверочной последовательности П производят в порядке и по правилам, которые определяются значениями элементов секретного ключа. В итоге получают элементы преобразованной проверочной последовательности - аутентификатора А. Элементы аутентификатора А добавляют к элементам сообщения (не преобразованным) и полученную кодограмму длины К двоичных символов (фиг.1д) отправляют по каналу связи абоненту.

На приеме в принятой кодограмме выделяют элементы сообщения и элементы аутентификатора А, а из памяти выбирают соответствующий передающему абоненту секретный ключ. Над элементами сообщения выполняют все операции по формированию аутентификатора А, аналогичные тем, которые выполняют на передаче. Вычисленные элементы аутентификатора А сравнивают на идентичность с принятыми элементами аутентификатора А и при полном совпадении элементы сообщения выдают получателю.

Устройство, реализующее способ, содержит на передаче блок 1 хранения сообщения, блок 2 хранения секретных ключей, блок 3 формирования начальных значений ПСП, блок 4 формирования первой ПСП, блок 5 формирования второй ПСП, блок 6 деления сообщения на отрезки, блок 7 умножения, блок 8 суммирования, блок 9 кодирования, блок 10 необратимого преобразования, блок 11 формирования кодограммы, блок 12 передачи, а на приеме блок 13 приема кодограммы, блок 14 хранения сообщения, блок 15 хранения секретных ключей, блок 16 формирования начальных значений ПСП, блок 17 формирования первой ПСП, блок 18 формирования второй ПСП, блок 19 деления сообщения на отрезки, блок 20 умножения, блок 21 суммирования, блок 22 кодирования, блок 23 необратимого преобразования, блок 24 хранения аутентификатора, блок 25 сравнения, блок 26 выдачи сообщения получателя.

Устройство работает следующим образом.

Периодически, например ежемесячно, для каждой пары взаимодействующих абонентов сети передачи сообщений формируют и заносят на хранение каждому абоненту данной пары секретный ключ, длины двоичных символов, в блоки 2 и 15.

На передаче сообщение, хранящееся в блоке 1 хранения сообщения и содержащее заголовок, несущий информацию об адресах получателя и отправителя, и информационную часть сообщения подвергают операции псевдостохастического преобразования, состоящей в следующем. В соответствии с заголовком сообщения из блока 2 хранения секоретных ключей выбирают секретный ключ данной пары взаимодействующих абонентов, в соответствии с выбранным ключом в блоке 3 формирования начальных значений ПСП формируют начальные значения для двух ПСП, формируемых в блоке 4 формирования первой ПСП и в блоке 5 формирования второй ПСП, каждая формируемая ПСП состоит из N блоков по m двоичных символов в каждом формируемом блоке. Элементы сообщения, находящиеся в блоке 1 хранения сообщения, в блоке 6 деления сообщения на отрезки разделяют по N отрезков по m двоичных символов в каждом отрезке, последний отрезок дополняют ε нулевыми символами до длины, равной m двоичным символам, последовательность отрезков сообщения направляют в блок 7 умножения, в котором каждый из отрезков с номером γ, рассматриваемый как элемент поля Галуа GF(2m), умножают по модулю неприводимого над GF(2) полинома степени m на значение элементов блока с номером γ первой ПСП, рассматриваемое как элемент поля GF(2m), поступающий из блока 7 умножения результат умножения каждого отрезка поступает в блок 8 суммирования, где результат умножения каждого отрезка суммируют посимвольно по модулю два с соответствующим блоком второй ПСП. Преобразованное таким образом сообщение поступает в блок 9 кодирования, в котором производят кодирование преобразованного сообщения линейным (n,K + ε )-кодом, К + ε = N˙m, например, с помощью операции суммирования по модулю два одноименных символов всех N преобразованных отрезков с формированием m проверочных символов, которые направляют в блок 10 необратимого преобразования, в котором, например, в соответствии с секретным ключом, поступающим из блока 2 хранения секретных ключей, производят выбор алгоритма преобразования проверочных символов с использованием нелинейных операций преобразования и проводят это преобразование с получением преобразованной проверочной последовательности - аутентификатора А, который в блоке 11 формирования кодограммы добавляют к элементам передаваемого сообщения, поступающим из блока 1 хранения сообщения, с формированием элементов кодограммы длины K + m двоичных символов, которые по каналу связи передают абоненту j.

На приеме по заголовку принятой кодограммы в блоке 13 приема кодограммы выделяют элементы сообщения, которые помещают на хранение в блок 14 хранения сообщения. и элементы аутентификатора, которые помещают на хранение в блок 24 хранения аутентификатора. Над принятым сообщением, хранящимся в блоке 14 хранения сообщения с помощью блока 15 хранения секретного ключа, блока 16 формирования начальных значений ПСП блока 17 формирования первой ПСП, блока 18 формирования второй ПСП, блока 19 деления сообщения на отрезки, блока 20 умножения, блока 21 суммирования, блока 22 кодирования и блока 23 необратимого преобразования, аналогичных соответственно блокам 2,3,4,5,6,7,8,9 и 10 на передаче, формируют элементы аутентификатора А, которые сравнивают на идентичность с принятыми элементами аутентификатора, которые находятся в блоке 24 хранения аутентификатора, при их полном совпадении вырабатывается сигнал, поступающий в блок 26 выдачи сообщения получателю, в котором из блока 14 хранения сообщений выбирают элементы сообщения и передают получателю.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ПЕРЕДАЧИ И ПРИЕМА С ОБЕСПЕЧЕНИЕМ ПОДЛИННОСТИ СООБЩЕНИЯ | 1997 |

|

RU2141169C1 |

| СПОСОБ ПЕРЕДАЧИ И ПРИЕМА С ОБЕСПЕЧЕНИЕМ ПОДЛИННОСТИ И КОНФИДЕНЦИАЛЬНОСТИ СООБЩЕНИЯ | 1992 |

|

RU2040117C1 |

| СПОСОБ ПЕРЕДАЧИ И ПРИЕМА С ОБЕСПЕЧЕНИЕМ ПОДЛИННОСТИ СООБЩЕНИЯ | 1992 |

|

RU2027311C1 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ | 2005 |

|

RU2295199C1 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ | 2000 |

|

RU2180770C2 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ | 2018 |

|

RU2684492C1 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ | 2000 |

|

RU2180469C2 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ | 2018 |

|

RU2695050C1 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ | 2000 |

|

RU2183051C2 |

| СПОСОБ ФОРМИРОВАНИЯ КЛЮЧА ШИФРОВАНИЯ/ДЕШИФРОВАНИЯ | 2000 |

|

RU2171012C1 |

Использование: в технике связи для передачи телекодовой информации по каналам связи. Цель- обеспечение подлинности передаваемого сообщения без его шифрования. Способ передачи и приема заключается в замене операций по формированию аутентификатора А, заключающихся в криптографическом преобразовании каждого из N отрезков сообщения (с длиной отрезка, определяемой параметрами стандарта шифрования DES) с их последовательным "зацеплением", на операции линейного псевдостохастического преобразования каждого из N отрезков сообщения (с произвольной длиной отрезка), кодирования последовательности преобразованных отрезков сообщения линейным (n, K + ε )-кодом, обнаруживающим ошибки, с получением последовательности элементов проверочных символов П и нелинейного преобразования полученной последовательности в соответствии с секретным ключом (Кл) с помощью, например, необратимой функции f (П, Кл). Устройство содержит на передаче и приеме соответственно блоки 1 и 14 хранения сообщения, блоки 2 и 15 хранения секретных ключей, блоки 3 и 16 формирования начальных значений псевдослучайных последовательностей (ПСП), блоки 4 и 17 формирования первой ПСП, блоки 5 и 18 формирования второй ПСП, блоки 6 и 19 деления сообщения на отрезки, блоки 7 и 20 умножения, блоки 8 и 21 суммирования, блоки 9 и 22 кодирования, блоки 10 и 23 необратимого преобразования, а также на передаче блок 11 формирования кодограммы, блок 12 передачи, на приеме блок 13 приема кодограммы, блок 24 хранения аутентификатора, блок 25 сравнения, блок 26 выдачи сообщения получателю. 2 ил.

СПОСОБ ПЕРЕДАЧИ И ПРИЕМА С ОБЕСПЕЧЕНИЕМ ПОДЛИННОСТИ СООБЩЕНИЯ БЕЗ ЕГО ШИФРОВАНИЯ в системах с одним секретным ключом для каждой пары взаимодействующих абонентов, заключающийся в том, что каждый из двух взаимодействующих абонентов на передаче и приеме запоминает секретный ключ, при этом на передаче сообщение из K двоичных символов, состоящее из элементов заголовка и элементов информации, делят на N отрезков по m двоичных символов в каждом, последний неполный отрезок с номером N дополняют нулевыми символами до m двоичных символов, формируют кодограмму, состоящую из элементов непреобразованного сообщения и элементов проверочной последовательности аутентификатора A из m двоичных символов, и передают кодограмму по каналу связи взаимодействующему абоненту, а на приеме из элементов принятой кодограммы выделяют элементы сообщения и элементы аутентификатора  , затем элементы принятого сообщения разделяют на отрезки двоичных символов по m двоичных символов каждый, последний неполный отрезок дополняют символами до m двоичных символов, формируют элементы проверочной последовательности аутентификатор A из m двоичных символов, которые сравнивают на идентичность с принятыми элементами аутентификатора

, затем элементы принятого сообщения разделяют на отрезки двоичных символов по m двоичных символов каждый, последний неполный отрезок дополняют символами до m двоичных символов, формируют элементы проверочной последовательности аутентификатор A из m двоичных символов, которые сравнивают на идентичность с принятыми элементами аутентификатора  и при их полном совпадении элементы сообщения выдают получателю как правильные, при обнаружении несовпадения элементы сообщения стирают, отличающееся тем, что на передаче и приеме элементы аутентификатора образуют путем формирования двух псевдослучайных последовательностей блоков ПСП-1 и ПСП-2 по m двоичных символов в каждом блоке с использованием в качестве двоичных символов первых блоков ПСП-1 и ПСП-2 двоичные символы, находящиеся на согласованных на приеме и передаче позициях запомненного секретного ключа, умножения каждого отрезка сообщения с номером γ, где g = 1,2,..,N рассматриваемого как элемент поля Галуа GF (2m) по модулю неприводимого над полем GF(2) полинома степени m, на значение элементов блока двоичных символов с номером γ первой псевдослучайной последовательности блоков ПСП-1, рассматриваемое как элемент того же поля Галуа GF(2m), и посимвольного суммирования по модулю два результата умножения с элементами блока двоичных символов с номером g второй псевдослучайной последовательности блоков ПСП-2, при этом полученную последовательность преобразованных отрезков сообщения из N·m двоичных символов кодируют линейным (n,K+ε) кодом, обнаруживающим ошибки, где K+ε = N·m и получают m двоичных символов проверочной последовательности П, которую шифруют в соответствии с функцией шифрования f (П, Кл), где П - проверочная последовательность, Кл - запомненный секретный ключ, в результате чего получают аутентификатор A из m двоичных символов.

и при их полном совпадении элементы сообщения выдают получателю как правильные, при обнаружении несовпадения элементы сообщения стирают, отличающееся тем, что на передаче и приеме элементы аутентификатора образуют путем формирования двух псевдослучайных последовательностей блоков ПСП-1 и ПСП-2 по m двоичных символов в каждом блоке с использованием в качестве двоичных символов первых блоков ПСП-1 и ПСП-2 двоичные символы, находящиеся на согласованных на приеме и передаче позициях запомненного секретного ключа, умножения каждого отрезка сообщения с номером γ, где g = 1,2,..,N рассматриваемого как элемент поля Галуа GF (2m) по модулю неприводимого над полем GF(2) полинома степени m, на значение элементов блока двоичных символов с номером γ первой псевдослучайной последовательности блоков ПСП-1, рассматриваемое как элемент того же поля Галуа GF(2m), и посимвольного суммирования по модулю два результата умножения с элементами блока двоичных символов с номером g второй псевдослучайной последовательности блоков ПСП-2, при этом полученную последовательность преобразованных отрезков сообщения из N·m двоичных символов кодируют линейным (n,K+ε) кодом, обнаруживающим ошибки, где K+ε = N·m и получают m двоичных символов проверочной последовательности П, которую шифруют в соответствии с функцией шифрования f (П, Кл), где П - проверочная последовательность, Кл - запомненный секретный ключ, в результате чего получают аутентификатор A из m двоичных символов.

| Переносная печь для варки пищи и отопления в окопах, походных помещениях и т.п. | 1921 |

|

SU3A1 |

| Сименс Г.Д | |||

| Обзор методов аутентификации информации | |||

| ТИЭР, т.76, N 5, май 1988, с | |||

| Счетный сектор | 1919 |

|

SU107A1 |

Авторы

Даты

1995-01-20—Публикация

1992-06-26—Подача