Изобретение относится к области связи и может быть использовано при передаче телекодовой информации по каналам связи.

Известен способ передачи и приема с обеспечением подлинности передаваемого без шифрования сообщения в системах с одним секретным ключом для каждой пары взаимодействующих абонентов, в котором вместо алгоритма шифрования по стандарту DES каждого отрезка сообщения предлагается использовать алгоритм преобразования с помощью необратимых функций как проще реализуемый, в соответствии с которым по заданному ключу преобразования выбирают ту или иную необратимую функцию для преобразования с помощью нелинейных операций каждого из отрезков сообщения [1].

Недостатком известного способа является зависимость значения вероятности необнаруживаемой ошибки Р в передаваемом сообщении от времени его передачи с момента смены значения секретного ключа шифрования.

Наиболее близким техническим решением к изобретению является способ передачи и приема с обеспечением подлинности передаваемого без шифрования сообщения (защита сообщения от случайных и преднамеренных искажений) при его передаче по каналу связи, заключающийся в том, что на передаче и приеме у двух вступающих во взаимодействие абонентов формируют и заносят на хранение в память секретный ключ длины Z двоичных символов. При передаче сообщения, состоящего из заголовка сообщения, несущего информацию об адресах взаимодействующих абонентов и о длине сообщения, и информационной части сообщения по заголовку сообщения из памяти передатчика выбирают элементы секретного ключа, элементы сообщения подвергают операции преобразования в соответствии с функцией преобразования F, выбираемой (формируемой) из заданного семейства функций преобразования по ключу преобразования, в качестве которого в рассматриваемом способе используют секретный ключ. Операция преобразования заключается в том, что элементы сообщения разделяют на N отрезков по m двоичных символов в каждом отрезке, последний отрезок дополняют нулевыми символами до длины, равной m. Первый блок шифруют алгоритмом шифрования стандарта DES, выбираемым (формируемым) в соответствии с выбранным из памяти секретным ключом, полученный результат шифрования - шифр длины m довичных символов посимвольно складывают по модулю два (операция ИСКЛЮЧАЮЩЕЕ ИЛИ) с вторым отрезком сообщения, результат суммирования шифруют аналогично, как это делалось с первым блоком, полученный результат шифрования складывают посимвольно по модулю два с одноименными элементами третьего отрезка и т.д., пока не будут отработаны все отрезки сообщения с получением окончательного результата шифрования - проверочной последовательности длины m двоичных символов, к передаваемым элементам сообщения добавляют элементы проверочной последовательности и полученную последовательность длины k + m двоичных символов передают в канал связи, а на приеме из элементов принятой кодограммы выделяют элементы сообщения и элементы проверочной последовательности, в соответствии с адресом передатчика, содержащимся в заголовке принятого сообщения, выбирают из памяти приемника секретный ключ данной пары взаимодействующих абонентов в соответствии с операциями, аналогичными на передаче, по принятым элементам сообщения и выбранной в соответствии с секретным ключом функцией преобразования F, аналогичной на передаче, формируют элементы проверочной последовательности П, которые сравнивают на идентичность с элементами принятой проверочной последовательности, при их полном совпадении элементы сообщения выдают получателю как достоверные, при несовпадении принятые элементы сообщения стирают [2].

Рассмотренный способ обеспечивает защиту сообщения от случайных и преднамеренных искажений с вероятностью внесения нарушителем необнаруживаемой ошибки в передаваемое сообщение, оцениваемое неравенством

P =  (1) где I - порядковый номер сообщения, передаваемого в системе с решающей обратной связью между данной парой взаимодействующих абонентов, с момента записи в память приемника и передатчика определенного значения секретного ключа шифрования и до его смены;

(1) где I - порядковый номер сообщения, передаваемого в системе с решающей обратной связью между данной парой взаимодействующих абонентов, с момента записи в память приемника и передатчика определенного значения секретного ключа шифрования и до его смены;

γ- число допустимых в системе передачи повторных передач одного и того же сообщения (из-за обнаруженных на приеме ошибок).

Неравенство (1) следует из следующей стратегии нарушителя: однократно воздействовать на каждое передаваемое сообщение (или его повтор) случайно выбранной последовательностью помех и при неудачном выборе (ошибка обнаруживается на приеме и сообщение повторяется) выбирать новую последовательность помех.

Зависимость значения вероятности необнаруживаемой ошибки Р в передаваемом сообщении от времени его передачи с момента смены значения секретного ключа шифрования является недостатком известного способа.

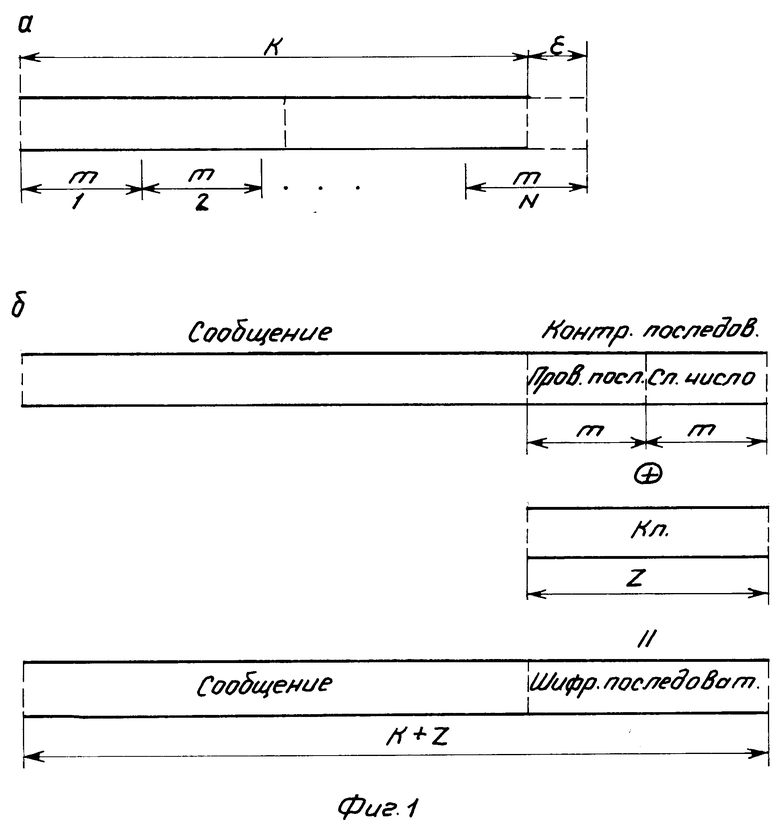

На фиг.1 представлены диаграммы, поясняющие способ передачи и приема с обеспечением подлинности сообщения.

Способ передачи и приема с обеспечением подлинности сообщения заключается в следующем.

У каждого из двух взаимодействующих в рассматриваемой паре абонентов сети передачи информации формируют и заносят на хранение в память секретный ключ, известный только данной паре абонентов и состоящий из Z двоичных символов.

На передаче для каждого передаваемого сообщения длины k двоичных символов, состоящего из заголовка, несущего информацию об адресах приемника и передатчика и о длине сообщения, и информационной части сообщения, вырабатывают случайное число длины v двоичных символов, в соответствии с которым из семейства заданных (на передаче и приеме) функций преобразования Fi, i = 1,2,...,2v, выбирают (формируют) функцию преобразования F. В соответствии с ней производят операции преобразования элементов сообщения с выработкой проверочной последовательности длины m двоичных символов, m < k, которая заключается, например, в том, что сообщение разделяют на N отрезков по m двоичных символов в каждом отрезке, последний отрезок дополняют нулевыми символами до длины, равной m двоичных символов (фиг.1 а). Первый отрезок преобразуют, например, с помощью алгоритма шифрования по стандарту DES, выбранного в соответствии со значением выработанного случайного числа, как ключа преобразования. Полученный результат преобразования (шифрования) - шифр длины m двоичных символов посимвольно складывают по модулю два (операция ИСКЛЮЧАЮЩЕЕ ИЛИ) с одноименными символами второго отрезков сообщения, результат суммирования шифруют аналогично, как это делалось с первым отрезком, полученный результат шифрования складывают по модулю два с одноименными символами третьего отрезка и т.д., пока не будут отработаны все отрезки сообщения с получением окончательного результата - проверочной последовательности длины m двоичных символов. Элементы проверочной последовательности соединяют с элементами выработанного случайного числа с получением контрольной последовательности длины Z = m + v двоичных символов, элементы контрольной последовательности шифруют, например, посимвольно суммируюют по модулю два с одноименными элементами секретного ключа с получением зашифрованной последовательности, которую присоединяют к передаваемому сообщению с образованием кодограммы длины k + v двоичных элементов (фиг.1 б). Полученную кодограмму передают по каналу связи в приемник.

На приеме из элементов принятой кодограммы выделяют элементы сообщения и элементы зашифрованной контрольной последовательности, из памяти по заголовку сообщения выбирают секретный ключ данной пары взаимодействующих абонентов, элементы зашифрованной контрольной последовательности дешифруют в соответствии с выбранным из памяти секретным ключом и используемым алгоритмом дешифрования, например, суммируют по модулю два с одноименными элементами секретного ключа с образованием элементов контрольной последовательности, из которой выделяют элементы проверочной последовательности и элементы случайного числа. В соответствии с элементами случайного числа выбирают аналогично, как на передаче, функцию преобразования сообщения F, в соответствии с которой производят аналогично, как на передаче, операцию преобразования элементов сообщения с формированием элементов вычисленной проверочной последовательности, которые сравнивают на идентичность с элементами принятой проверочной последовательности и при их полной идентичности элементы сообщения выдают получателю как достоверные.

На фиг. 2 представлен один из возможных вариантов структурной схемы, реализующей предлагаемый способ.

Устройство содержит на передаче блок 1 хранения секретного ключа, блок 2 хранения сообщения, блок 3 формирования случайного числа, блок 4 шифрования, блок 5 преобразования сообщения, блок 6 выбора секретного ключа, блок 7 хранения проверочной последовательности, блок 8 формирования контрольной последовательности, блок 9 шифрования, блок 10 хранения зашифрованной последовательности, блок 11 формирования кодограммы и передачи, а на приеме блок 12 хранения секретного числа, блок 13 приема кодограммы. блок 14 выделения сообщения и зашифрованной последовательности, блок 15 хранения сообщения, блок 16 хранения зашифрованной последовательности, блок 17 выбора секретного ключа, блок 18 дешифрования, блок 19 выделения проверочной последовательности и случайного числа, блок 20 хранения случайного числа, блок 22 шифрования, блок 23 преобразования сообщения, блок 24 хранения вычисленной проверочной последовательности, блок 25 сравнения, блок 26 выдачи сообщения получателю.

Устройство работает следующим образом.

Периодически, например ежегодно, на передаче и приеме у двух взаимодействующих абонентов заносят на длительное хранение в блоки 1 и 12 элементы секретного ключа длины Z двоичных символов.

Для передачи сообщения, находящегося в блоке 2 хранения сообщения, в блоке 3 формируют случайное число длины V двоичных символов, которое как ключ шифрования поступает в блок 4, в котором реализуют операцию шифрования в соответствии со стандартом шифроваия DES отрезков сообщения, поступающих из блока 5 преобразования сообщения. В блоке преобразования сообщения сообщение длины k двоичных символов разделяют на N отрезков длины m двоичных символов каждый (m-64), последний отрезок дополняют ε нулевыми символами до длины m двоичных символов, первый отрезок сообщения шифруют с помощью операций, реализуемых в блоке 4 шифрования, и суммируют посимвольно по модулю два с вторым отрезком сообщения, результат суммирования вновь шифруют с помощью операций блока 4 шифрования и результат шифрования суммируют посимвольно по модулю два с элементами третьего отрезка сообщения и т.д., пока не будут отработаны все отрезки сообщения с получением окончательного результата преобразования - проверочной последовательности длины m двоичных символов, которую помещают на хранение в блок 7, в блоке 8 формирования контрольной последовательности к элементам проверочной последовательности, хранящимся в блоке 7, добавляют элементы случайного числа, сформированного в блоке 3, с получением элементов контрольной последовательности длины m + v двоичных символов, из блока 1 хранения секретного ключа с помощью блока 6 выбирают элементы секретного ключа, с помощью которых в соответствии с алгоритмом шифрования по стандарту DES шифруют элементы контрольной последовательности, поступающие из блока 8, с получением элементов зашифрованной последовательности длины m+v двоичных символов, которую помещают на хранение в блок 10, в блоке 11 формирования кодограммы и передачи к элементам передаваемого сообщения из блока 2 хранения сообщения добавляют элементы зашифрованной последовательности из блока 10 и полученную кодограмму длины k + m + v двоичных символов передают по каналу связи в приемник.

На приеме блок 13 осуществляет прием кодограммы, а блок 14 выделения сообщения и зашифрованной последовательности производит выделение элементов сообщения с записью их на хранение в блок 15, выделение элементов зашифрованной последовательности с записью их на хранение в блок 16 и вырабатывает сигнал в блок 17 для выбора из блока 12 хранения секретного ключа элементов секретного ключа в блок 18, в котором в соответствии с алгоритмом дешифрования по алгоритму DES осуществляют дешифрование элементов зашифрованной последовательности с получением элементов контрольной последовательности длины m + v двоичных символов, из которой в блоке 19 производят выделение элементов проверочной последовательности, которые помещают на хранение в блок 20, и элементов случайного числа, которые помещают на хранение в блок 21, в соответствии с элементами случайного числа как ключа шифрования с помощью блоков 22 шифрования и 23 преобразования сообщения, аналогичных блокам 4 шифрования и 5 преобразования, производят аналогично, как на передаче, преобразование сообщения с получением и помещением на хранение в блок 24 элементов вычисленной проверочной последовательности, в блоке 25 производят сравнение на идентичность одноименных элементов вычисленной проверочной последовательности, хранящихся в блоке 25, и элементов принятой проверочной последовательности, хранящихся в блоке 20, и при их полном совпадении вырабатывают сигнал в блок, который обеспечивает выдачу элементов сообщения из блока 15 хранения сообщения получателю.

Использование: в технике связи при подаче информации по каналам связи. Сущность изобретения: способ заключается в том, что для любого передаваемого сообщения обеспечивается гарантируемое значение вероятности внесения необнаруживаемой ошибки в передаваемое сообщение вследствие случайных или преднамеренных воздействий. 2 ил.

СПОСОБ ПЕРЕДАЧИ И ПРИЕМА С ОБЕСПЕЧЕНИЕМ ПОДЛИННОСТИ СООБЩЕНИЯ, заключающийся в том, что каждый из двух взаимодействующих абонентов на передаче и приеме запоминает секретный ключ Kс из z двоичных символов, при этом на передаче формируют проверочную последовательность П из m двоичных символов путем преобразования сообщения C из k двоичных символов, состоящего из элементов заголовка и элементов информации в соответствии с функцией преобразования F(C, Kпр), где Kпр - ключ преобразования, m<k, затем формируют кодограмму, состоящую из элементов непреобразованного сообщения и элементов проверочной последовательности П, и передают кодограмму по каналу связи взаимодействующему абоненту, а на приеме из элементов принятой кодограммы выделяют элементы сообщения C и элементы проверочной последовательности  , из запомненных секретных ключей выбирают секретный ключ Kс, соответствующий элементам заголовка принятого сообщения, формируют проверочную последовательность

, из запомненных секретных ключей выбирают секретный ключ Kс, соответствующий элементам заголовка принятого сообщения, формируют проверочную последовательность  из m двоичных символов путем преобразования сообщения

из m двоичных символов путем преобразования сообщения  из k двоичных символов, состоящего из элементов заголовка и элементов информации, в соответствии с функцией преобразования

из k двоичных символов, состоящего из элементов заголовка и элементов информации, в соответствии с функцией преобразования  , принятую проверочную последовательность

, принятую проверочную последовательность  сравнивают на идентичность с полученной проверочной последовательностью

сравнивают на идентичность с полученной проверочной последовательностью  и при их полном совпадении элементы сообщения выдают получателю как правильные, при обнаружении несовпадения элементы сообщения стирают, отличающийся тем, что на передаче для каждого передаваемого сообщения C формируют случайное число Kпр из v двоичных символов, формируют контрольную последовательность из z двоичных символов, состоящую из m двоичных символов и элементов случайного числа Kпр из v двоичных символов, полученную контрольную последовательность шифруют запомненным секретным ключом Kс, соответствующим данной паре взаимодействующих абонентов, затем формируют кодограмму, состоящую из сообщения C из k двоичных символов и зашифрованной контрольной последовательности из z двоичных символов, и передают кодограмму по каналу связи, а на приеме из элементов принятой кодограммы выделяют элементы сообщения

и при их полном совпадении элементы сообщения выдают получателю как правильные, при обнаружении несовпадения элементы сообщения стирают, отличающийся тем, что на передаче для каждого передаваемого сообщения C формируют случайное число Kпр из v двоичных символов, формируют контрольную последовательность из z двоичных символов, состоящую из m двоичных символов и элементов случайного числа Kпр из v двоичных символов, полученную контрольную последовательность шифруют запомненным секретным ключом Kс, соответствующим данной паре взаимодействующих абонентов, затем формируют кодограмму, состоящую из сообщения C из k двоичных символов и зашифрованной контрольной последовательности из z двоичных символов, и передают кодограмму по каналу связи, а на приеме из элементов принятой кодограммы выделяют элементы сообщения  и элементы зашифрованной контрольной последовательности, затем элементы зашифрованной контрольной последовательности дешифруют выбранным секретным ключом Kс, из полученной контрольной последовательности выделяют случайное число Kпр из v двоичных символов и элементы проверочной последовательности

и элементы зашифрованной контрольной последовательности, затем элементы зашифрованной контрольной последовательности дешифруют выбранным секретным ключом Kс, из полученной контрольной последовательности выделяют случайное число Kпр из v двоичных символов и элементы проверочной последовательности  из m двоичных символов.

из m двоичных символов.

| Аппарат для очищения воды при помощи химических реактивов | 1917 |

|

SU2A1 |

| Сименс Г.Д | |||

| Обзор методов аутентификации информации | |||

| ТИИЭР, т | |||

| Аппарат, предназначенный для летания | 0 |

|

SU76A1 |

| Транспортер для перевозки товарных вагонов по трамвайным путям | 1919 |

|

SU105A1 |

Авторы

Даты

1995-01-20—Публикация

1992-07-10—Подача