Изобретение относится к вычислительной технике, а конкретнее - к способу актуализации информации для ее обработки в информационной системе.

Прежде, чем перейти к дальнейшему обсуждению, целесообразно привести определения некоторых понятий, используемых в данном описании.

Актуализация информации - приведение информации в соответствие с состоянием тех объектов, для отображения которых она предназначена.

Информационная система - система, предназначенная для хранения, поиска и выдачи информации по запросам пользователей этой системы.

Контакт пользователей - взаимодействие пользователей информационной системы, при котором по меньшей мере частично изменяется конфиденциальная информация каждого из них.

Конфиденциальная информация - информация, содержащая сведения о данном пользователе или затрагивающая его интересы.

Электронная подпись - уникальный для информационной системы код данного пользователя, формируемый по заранее заданному правилу и не сообщаемый никому из пользователей информационной системы.

Коллективный пользователь - организация, обладающая набором унифицированных индивидуальных рабочих мест информационной системы.

Линейный массив - одномерная упорядоченная совокупность однотипных элементов данных.

n-мерная матрица - n-мерный массив, т.е. поименованная совокупность однотипных элементов данных, расположение которых определяется n номерами.

Информационная ячейка - минимальная адресуемая область памяти для записи и хранения данных.

Идентификатор - имя, присваиваемое той или иной информации.

В настоящее время при электронном осуществлении финансовых и иных транзакций требуется актуализировать информацию, необходимую для таких транзакций. Сложность в данном случае заключается не столько в том, что информация отдельных пользователей, участвующих в конкретном контакте с целью транзакции или иного взаимодействия, как правило, хранится в различных базах данных, сколько в том, что любая из используемых для конкретного контакта информация должна быть закрыта от доступа к ней со стороны посторонних лиц. Наличие же нескольких информационных массивов, содержащих одни и те же сведения, облегчает обращение к этим сведениям со стороны недобросовестных пользователей. Например, при заключении договора страхования конкретные условия этого договора (страхователь, объект или субъект страхования, сумма страхового взноса, льготы, срок страхования) оказываются записанными как в базе данных самого страхователя, так и в базе данных страховой компании. При этом недобросовестный сотрудник страховой компании в принципе может извлечь эти сведения из базы данных компании, чтобы затем использовать их в корыстных целях против клиента.

В настоящее время применяются различные способы актуализации информации для ее обработки в информационной системе.

Так, в патенте США N 4321672 (М.кл. G 06 F 15/30, 1982) описан способ актуализации информации в информационной системе, в котором каждый пользователь снабжается идентифицирующей карточкой, в памяти которой записан идентификатор этого пользователя. Этим же идентификатором снабжается информация данного пользователя, записанная в общей базе данных. При контакте пользователь вызывает свою информацию, предъявляя свою идентификационную карточку.

Недостатком данного способа является отсутствие защиты конфиденциальной информации пользователя, поскольку всю эту информацию можно извлечь из коллективной базы данных, где она продублирована в виде информации страховой компании.

Другой способ описан в международной заявке N WO 89/11130 (М.кл. G 06 К 5/00, 1989). В этом способе конфиденциальная информация конкретного пользователя заносится в память его идентификационной карты и в центральную базу данных. При обращениях пользователя к информационной системе обе информации сравниваются и видоизменяются в соответствии с осуществляемой транзакцией.

Очевидно, что и в этом случае остается возможность несанкционированного проникновения к конфиденциальной информации пользователя через центральную базу данных.

Наиболее близким к предлагаемому является способ актуализации информации для ее обработки в информационной системе, заключающийся в том, что для обработки информации пересылают ее части, принадлежащие различным пользователям информационной системы, участвующим в данном контакте, из соответствующих баз данных в оперативную память заданного рабочего места информационной системы, объединяют в оперативной памяти заданного рабочего места пересланные части информации в общую информацию, осуществляют обработку объединенной общей информации в процессоре заданного рабочего места, по завершении обработки общей информации разделяют ее в оперативной памяти заданного рабочего места на несколько частей, пересылают разделенные информационные части в соответствующие базы данных (заявка ЕПВ N 0098593, М.кл G 07 F 7/10, 1984).

Недостатком данного способа является полнота конфиденциальной информации в каждой части, что дает потенциальную возможность для ее считывания злоумышленником путем взлома защитных кодов.

Таким образом, существует необходимость в способе актуализации информации для ее обработки в информационной системе, который был бы лишен указанного недостатка.

Эта задача решается в настоящем изобретении. В нем обеспечивается способ актуализации информации для ее обработки в информационной системе, заключающийся в том, что для обработки информации пересылают ее части, принадлежащие различным пользователям информационной системы, участвующим в данном контакте, из соответствующих баз данных в оперативную память заданного рабочего места информационной системы, объединяют в оперативной памяти заданного рабочего места пересланные части информации в общую информацию, осуществляют обработку объединенной общей информации в процессоре заданного рабочего места, по завершении обработки общей информации разделяют ее в оперативной памяти заданного рабочего места на несколько частей, пересылают разделенные информационные части в соответствующие базы данных, в котором - согласно данному изобретению - после обработки общей информации выделяют из нее конфиденциальную информацию пользователей информационной системы, участвующих в данном контакте, в виде первого линейного массива, преобразуют первый линейный массив в первую n-мерную матрицу, путем записи в заранее заданном порядке информационных отрезков из первого линейного массива в информационные ячейки различной емкости в оперативной памяти заданного рабочего места, дополняют информационный отрезок из первого линейного массива, записанный в соответствующую информационную ячейку, ее идентификатором, изменяют в первой n-мерной матрице идентификатор информационных ячеек по первому заранее заданному закону, формируя тем самым вторую n-мерную матрицу, преобразуют вторую n-мерную матрицу во второй линейный массив в порядке, обратном заранее заданному порядку, с одновременным разделением содержимого его информационных ячеек символами из набора разделительных символов, полученными по второму заранее заданному закону, после чего и разделяют второй линейный массив в оперативной памяти заданного рабочего места на несколько частей, дополняют каждую из полученных частей информации символами по меньшей мере одного идентификатора по меньшей мере одного пользователя информационной системы, участвующего в данном контакте, после чего и пересылают дополненные таким образом части информации в соответствующие базы данных, а после пересылки частей информации для ее обработки в оперативную память заданного рабочего места исключают из них идентификаторы пользователей, объединяют полученные части информации без идентификаторов пользователей в оперативной памяти заданного рабочего места в общую информацию в виде третьего линейного массива, исключают из третьего линейного массива разделительные символы с использованием второго заранее заданного закона, преобразуют в заданном порядке третий линейный массив с исключенными символами в третью n-мерную матрицу, эквивалентную второй n-мерной матрице, путем записи в ее информационные ячейки в заранее заданном порядке информационных отрезков из третьего линейного массива, изменяют в третьей n-мерной матрице идентификаторы информационных ячеек по закону, обратному первому заранее заданному закону, формируя тем самым четвертую n-мерную матрицу, эквивалентную первой n-мерной матрице, преобразуют четвертую n-мерную матрицу в четвертый линейный массив, представляющий конфиденциальную информацию и эквивалентный первому линейному массиву предыдущего контакта, в котором участвовали те же пользователи информационной системы, путем считывания информационных отрезков из информационных ячеек четвертой n-мерной матрицы в порядке, обратном заранее заданному порядку.

Особенностью данного способа является то, что в качестве набора разделительных символов могут использовать заданные фрагменты электронной подписи коллективного пользователя информационной системы, обладающего рабочими местами для осуществления контакта пользователей данной информационной системы.

Кроме того, в качестве идентификатора пользователя информационной системы, участвующего в данном контакте, могут использовать заданные фрагменты электронной подписи данного пользователя информационной системы.

Вместе с тем в качестве первого и/или второго заранее заданных законов могут использовать псевдослучайные законы.

Еще одной особенностью данного способа является то, что в процессе преобразования первого линейного массива в первую n-мерную матрицу для записи в очередную информационную ячейку могут отбирать от первого линейного массива информационный отрезок, размер которого равен емкости информационной ячейки n-мерной матрицы, стоящей первой на запись в соответствии с заранее заданным порядком записи.

Наконец, в процессе преобразования первого линейного массива в первую n-мерную матрицу эту первую n-мерную матрицу могут формировать как присущий только данному коллективному пользователю информационной системы информационный объект, идентификатор каждой информационной ячейки которого состоит из n+1 индекса, первые n из которых определяют положение данной информационной ячейки в n-мерной матрице, а (n+1)-й индекс определяет информационную емкость данной информационной ячейки.

Из существующего уровня техники не известны объекты с указанной выше совокупностью существенных признаков, что позволяет считать данный способ отвечающим условию патентоспособности "новизна". Равным образом, из существующего уровня техники не известны объекты, содержащие совокупность отличительных признаков данного способа, что позволяет считать его отвечающим условию патентоспособности "изобретательский уровень".

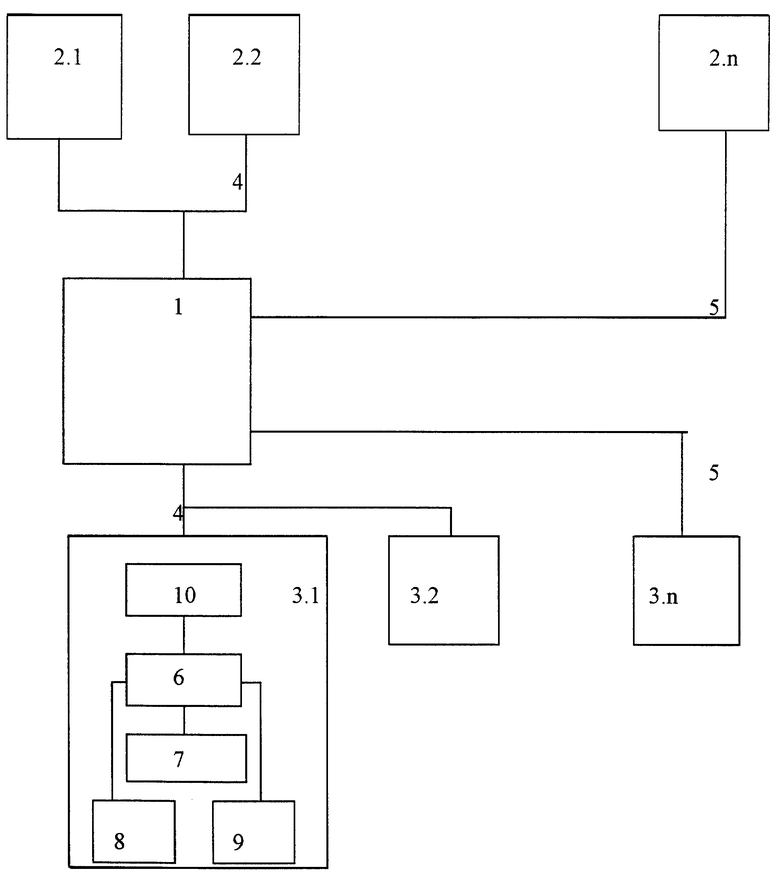

Рассматриваемый способ может быть реализован в информационной системе, представленной на чертеже и содержащей по меньшей мере один центральный процессор (ЦП) 1, одну или более баз 2 данных, несколько индивидуальных рабочих мест 3, соединенных с ЦП 1 общей шиной 4, к которой могут непосредственно подключаться и те базы 2 данных, которые расположены рядом с ЦП 1. Удаленные базы 2 данных, а также (если они есть) удаленные рабочие места 3 соединены с ЦП 1 подходящими линиями 5 связи.

В состав каждого рабочего места 3 могут входить процессор 6, оперативная память 7, блоки 8 ввода данных (клавиатура, мышь, считыватель интеллектуальных карт и т. п. ), дисплей 9 и интерфейс 10 обмена, а также и другие компоненты, к примеру, принтер.

Конкретные выполнения всех указанных элементов информационной системы, предназначенной для реализации заявленного способа, не имеют значения. Например, индивидуальные рабочие места 3 могут быть реализованы на базе персональных компьютеров, дополненных устройствами считывания-записи интеллектуальных (т.е. содержащих в своем составе чипы интегральных схем) идентификационных карт. ЦП 1 может быть выполнен в виде сервера, базы 2 данных могут быть реализованы на накопителях на жестких дисках, а линии 5 связи могут быть обычными телефонными линиями.

Рассмотрим реализацию заявленного способа в подобной системе на примере контакта между клиентом и страховой компанией. Последняя является коллективным пользователем информационной системы, т.е. имеет в своем распоряжении несколько индивидуальных рабочих мест.

Предположим для определенности, что данный контакт является первым контактом клиента с данной страховой компанией. В этом случае уполномоченный сотрудник страховой компании, заняв отдельное (индивидуальное) рабочее место информационной системы - пусть это будет рабочее место 3.1 на чертеже, - вызывает в оперативную память 7 данного рабочего места 3.1 информацию из базы данных страховой компании - пусть это будет база 2.1 данных на чертеже. Такое обращение к базе 2.1 данных может выполняться известным из уровня техники образом, например по предъявлении вставленной в считыватель данного рабочего места 3.1 идентификационной карты коллективного пользователя (т.е. страховой компании), в память которой записан по меньшей мере один идентификатор этого коллективного пользователя. ЦП 1 распознает этот идентификатор и посылает запрос в базу 2.1 данных, а, получив запрошенную информацию, направляет ее на то индивидуальное рабочее место 3.1, с которого поступил упомянутый запрос с идентификатором. Поступившая из базы 2.1 данных информация содержит сведения об условиях страхования различных объектов и субъектов, а также перечень возможных льгот и т.п.

В первом контакте клиент, не имевший ранее контактов с данной страховой компанией, не будет вызывать свою информацию из соответствующей базы данных, - пусть это будет база 2.2 данных на чертеже.

В процессе контакта клиент выбирает интересующий его вид страхования, обсуждает с уполномоченным сотрудником возможные льготы и другие условия и заключает договор страхования. В результате обработки в процессоре 8 информации (как поступившей из базы 2.1 данных, так и вводимой с блока 8 ввода данных рабочего места 3.1) в оперативной памяти 7 рабочего места 3.1 оказывается сформированной информация заключенного договора. После этого осуществляется следующая ее обработка.

В полученной в результате контакта информации выделяется общая конфиденциальная информация клиента и страховой компании. В частном случае это может быть вся информация, полученная в результате контакта. Эта конфиденциальная информация представлена в оперативной памяти 7 рабочего места 3.1 в виде некоторого линейного, т.е. одномерного массива (вектора). Поскольку в дальнейшем будет идти речь и о других линейных массивах, назовем вышеупомянутый линейный массив первым.

Данный линейный массив преобразуют путем записи его информационных отрезков в информационные ячейки, каждая из которых имеет соответствующий идентификатор, включающий в себя по меньшей мере n индексов, получая в результате первую n-мерную матрицу. В частности, эту матрицу с n индексами каждой информационной ячейки можно представить себе в виде совокупности неких объемов оперативной памяти рабочего места, каждый из которых имеет по меньшей мере n-мерный индекс.

Если при этом все информационные ячейки имеют одинаковую информационную емкость, то запись в них отрезков линейного массива будет осуществляться в соответствии с правилом, по которому запись производится в первую по порядку свободную информационную ячейку n-мерной матрицы. Порядок следования информационных ячеек может быть любым наперед заданным. Например, сначала записываются все информационные ячейки по порядку нарастания первого индекса идентификатора, когда все прочие индексы имеют минимальные значения. Затем записываются по порядку нарастания первого индекса все ячейки, второй индекс которых имеет значение, на 1 превышающее минимальное. Потом переходят в том же порядке к записи ячеек, для которых второй индекс превышает минимальное значение на 2. После того, как записаны все информационные ячейки, для которых пройдены все возможные комбинации первого и второго индексов при минимальных значениях остальных, начинают запись в информационные ячейки, третий индекс которой имеет значение, на 1 превышающее минимальное. Этот процесс записи идет до тех пор, пока не будет записана вся информация, либо пока не будет преобразован весь линейный массив. Однако приведенный пример порядка записи не является единственным: это может быть псевдослучайный порядок, либо порядок, когда все нечетные индексы отсчитываются не от минимальной, а от максимальной величины в обратном порядке, либо еще какой-то иной порядок - важно лишь, чтобы порядок записи отрезков линейного массива в информационные ячейки n-мерной матрицы был однозначным.

Такой же порядок записи может быть и в том случае, если информационные ячейки n-мерной матрицы имеют разную информационную емкость. При этом, однако, каждая информационная ячейка имеет еще один, (n+1)-й индекс идентификатора, характеризующий информационную емкость этой ячейки. В этом случае порядок записи может быть и таким, когда из линейного массива отбирают такой отрезок, размер которого равен емкости информационной ячейки n-мерной матрицы, стоящей первой на запись в соответствии с заранее заданным порядком записи.

После записи всей информации, содержащейся в первом линейном массиве, в n-мерную матрицу (или в процессе этой записи) дополняют каждый полученный информационный отрезок, записанный в соответствующую информационную ячейку, идентификатором этой информационной ячейки.

Затем в соответствии с первым заранее заданным законом, перемешивают информационные ячейки первой n-мерной матрицы, т.е. изменяют значения индексов идентификатора, получая тем самым вторую n-мерную матрицу. Упомянутый первый заранее заданный закон может быть псевдослучайным законом, хотя в принципе возможно использование и любого иного закона, обеспечивающего взаимно однозначное соответствие между преобразуемым и преобразованным множествами. Полученная в оперативной памяти 7 рабочего места 3.1 вторая n-мерная матрица преобразуется во второй линейный массив в порядке, обратном тому, который использовался при преобразовании первого линейного массива в первую n-мерную матрицу. При этом преобразовании следующие одна за другой информационные ячейки второго линейного массива разделяют специальными разделительными символами в соответствии со вторым заранее заданным законом. Этот закон может быть также псевдослучайным, но может быть и любым иным, обеспечивающим однозначный порядок получения символов из заданного набора. Разделительные символы могут быть заданными фрагментами электронной подписи пользователя информационной системы.

Полученный таким образом второй линейный массив разделяют с помощью процессора 6 на две части и дополняют одну из них идентификатором клиента, а другую - идентификатором страховой компании. Предполагается, что у клиента в данной информационной системе имеется своя область памяти в базе 2.2 данных, которая помечена присвоенным данному клиенту - пользователю информационной системы идентификатором. После этого каждая из полученных частей отсылается соответственно в базы 2.1 и 2.2 данных и стирается из оперативной памяти 7 рабочего места 3.1.

Ясно, что даже если некий злоумышленник, работающий в страховой компании, вознамерится получить сведения о страховом договоре этого клиента и с этой целью обратится, используя идентификатор коллективного пользователя (страховой компании) к базе 2.1 данных, полученная информация ничего не даст ему, поскольку она представляет собой лишь часть определенным образом перемешанных отрезков исходной информации, интересующей злоумышленника. Вся же информация может быть получена только тогда, когда и страховая компания, и клиент вызовут свои части конфиденциальной информации из соответствующих баз 2.1 и 2.2 данных.

Именно в этом смысле и надо понимать термин "актуализация", подразумевающий в данном случае, что каждая из запомненных в базах данных частей информации самостоятельно не имеет никакого смысла и лишь при объединении с другой (другими) частями приводится в соответствие с договором (и шире - объектом), который она должна отражать.

При повторном контакте того же клиента со страховой компанией в оперативную память 7 рабочего места (для определенности положим, что это то же самое рабочее место 3.1, хотя это совершенно не обязательно) вызываются обе части информации, хранящиеся в соответствующих базах 2.1 и 2.2 данных, после чего выполняют обратное вышеизложенному преобразование. Право обращения к базе данных дает совпадение идентификаторов пользователей, например их электронных подписей, которыми дополнены отдельно хранящиеся части конфиденциальной информации, с теми же идентификаторами, предъявляемыми при новом контакте.

Сначала из вызванных в оперативную память 7 рабочего места 3.1 частей информации удаляются идентификаторы пользователей. Затем обе части информации объединяются в третий линейный массив, который эквивалентен второму линейному массиву, полученному в предыдущем контакте этих же пользователей. Далее из этого третьего линейного массива исключают разделительные символы. Это исключение осуществляется с использованием известного второго заранее заданного закона.

После этого преобразуют полученный третий линейный массив без разделительных символов в третью n-мерную матрицу в соответствии с заданным порядком (как это делалось при преобразовании первого линейного массива в первую n-мерную матрицу). Полученную третью n-мерную матрицу, которая эквивалентна второй n-мерной матрице, преобразуют в четвертую n-мерную матрицу, изменяя индексы идентификаторов ее информационных ячеек в соответствии с законом, обратным первому заранее заданному закону. При этом четвертая n-мерная матрица получается эквивалентной первой n-мерной матрице. Далее выполняют преобразование этой четвертой n-мерной матрицы в четвертый линейный массив, считывая информационные отрезки из информационных ячеек в порядке, обратном заранее заданному.

В результате в оперативной памяти 7 рабочего места 3.1 оказывается записана конфиденциальная информация, полученная в предыдущем контакте клиента и страховой компании.

Рассмотренный пример приведен только в качестве иллюстрации осуществления заявленного способа. В конкретных контактах могут участвовать и более двух пользователей, например участники многосторонней сделки, страховку которой осуществляет данная страховая компания. Кроме того, участником контакта может быть и один пользователь, желающий защитить свою конфиденциальную информацию от несанкционированного доступа.

Независимо от числа участников данного контакта конфиденциальная информация, полученная в результате этого контакта, может разделяться на произвольное количество частей (равное двум или больше), никак не связанное с числом участников данного контакта. Каждая из этих частей добавляется при этом таким числом идентификаторов (электронных подписей) участников этого контакта, чтобы обеспечить каждому из этих участников гарантию конфиденциальности. Например, в случае контакта трех пользователей и разделения (в частном случае) конфиденциальной информации на две части, каждая из них при отсылке в базу данных дополняется электронными подписями всех трех участников. При этом обратный вызов каждой из полученных таким образом частей конфиденциальной информации будет возможен только при предъявлении на одном рабочем месте одновременно электронных подписей всех трех участников этого контакта. В случае разделения этой информации на три части каждая из них снабжается электронной подписью одного из участников данного контакта, и объединение на одном рабочем месте всех трех частей в конфиденциальную информацию возможно также только при одновременном предъявлении на этом рабочем месте электронных подписей всех трех участников данного контакта.

Таким образом, предлагаемый способ, независимо от числа участников контакта и/или от числа частей, на которые разделяется конфиденциальная информация, полученная в этом контакте, гарантирует каждому из участников контакта, что без его участия эта конфиденциальная информация либо не будет вызвана из баз данных в объеме, достаточном для ее прочитывания и изменения, либо не будет сформирована на рабочем месте из остальных частей.

Предлагаемый способ может применяться как для информационных систем коллективного пользования, подобных той, что рассмотрена в вышеприведенном примере, так и для отдельного персонального компьютера. В последнем случае конфиденциальная информация пользователя разделяется на несколько частей и записывается в разных местах жесткого диска, не известных даже самому пользователю, либо на разных носителях информации, например на жестком диске и дискете.

Из приведенного описания следует, что данный способ может использоваться для систем электронного осуществления финансовых, технических и других транзакций, что позволяет считать его соответствующим условию патентоспособности "промышленная применимость".

Изобретение относится к вычислительной технике и используется при электронном осуществлении финансовых транзакций. Техническим результатом является защита конфиденциальной информации от несанкционированного доступа. Способ заключается в том, что полученная в ходе контакта нескольких пользователей конфиденциальная информация преобразуется из линейного массива в n-мерную матрицу, в которой изменяется порядок следования информационных ячеек, после чего полученный из такой n-мерной матрицы новый линейный массив, в котором содержимое информационных ячеек разделено специальными символами, разделяют на несколько частей, дополняют каждую из них идентификаторами пользователей, участвовавших в данном контакте, и запоминают в соответствующих базах данных, при повторном контакте конфиденциальная информация может быть получена вновь только при условии, что все участники предыдущего контакта вызовут свои части из баз данных, после чего производится обработка объединенных частей в порядке, обратном тому, который использовался после их первого контакта. 6 з.п. ф-лы, 1 ил. ;

| Гаситель кинетической энергии водного потока, исходящего из-под щита | 1951 |

|

SU98593A1 |

| ФИНАНСОВАЯ СИСТЕМА БЕЗНАЛИЧНЫХ ПЛАТЕЖЕЙ | 1996 |

|

RU2094846C1 |

| ЧИСТЯЩАЯ САЛФЕТКА | 2014 |

|

RU2635602C2 |

| СИСТЕМА ДЛЯ ПРОВЕДЕНИЯ БЕЗНАЛИЧНЫХ ФИНАНСОВЫХ ОПЕРАЦИЙ И СПОСОБ ПРОВЕДЕНИЯ БЕЗНАЛИЧНЫХ ФИНАНСОВЫХ ОПЕРАЦИЙ | 1994 |

|

RU2096826C1 |

| US 4858121 A, 15.08.1989 | |||

| Способ размножения копий рисунков, текста и т.п. | 1921 |

|

SU89A1 |

| US 4321672 A, 23.03.1982. | |||

Авторы

Даты

2000-05-27—Публикация

1998-06-17—Подача