Изобретение относится к информационным системам, устройствам преобразования цифровой информации с целью ее защиты от несанкционированного доступа при передаче по каналам связи и хранении на машинных носителях и может быть использовано в сетях связи, компьютерах, в том числе и персональных, при обмене данными правительственными, правоохранительными, оборонными, банковскими и промышленными учреждениями, когда возникает необходимость хранения и передачи конфиденциальной информации.

Известны способ и устройство защиты информации от несанкционированного доступа (патент РФ N 2022346, кл. G 06 F 13/00, G 09 C 1/00, 6.20, 1994 г.).

Способ защиты информации от несанкционированного доступа (см. патент РФ N 2022346, кл. G 06 F 13/00, G 09 C 1/00, 6.20, 1994 г.) состоит в том, что код ключа, содержащий сведения о формировании кода программы преобразования, вводится в вычислительную машину. Машина формирует код программ и часть такого кода (два-три сообщения) передает в блок управления, который из этой части автономно в процессе передачи данных формирует адреса очередных подпрограмм для замены текущих подпрограмм, преобразования во втором блоке преобразования. Другая часть кода программы остается в вычислительной машине, которая в процессе передачи данных по запросам блока управления формирует и передает в блок управления новые уставки и адреса подпрограммы для первого блока преобразования информации. Затем на вход подается код ключа, который принимается вычислительной системой. По команде на передачу информации вычислительная система формирует сигнал на передачу данных, поступающий в устройство. Через вычислительную систему "чистая" информация, подлежащая передаче, поступает в устройство группами сообщений. Число битов в сообщении равно 8. Число сообщений в группе равно 4. Поступившая в устройство информация "искажается" и передается в вычислительную систему, которая передает "искаженные" сообщения в канал связи. Группы сообщений "искажаются" по разным законам. На принимающей стороне после ввода кода ключа подается команда на прием информации, по которому вычислительная система формирует сигнал, поступающий в устройство. По сигналу готовности устройство принимает "искаженные" сообщения из канала связи, осуществляются обратные преобразования сообщений, которые затем через вычислительную систему поступают потребителю.

Известный способ предполагает неоднократные манипуляции с исходной информацией и потерю информации в p старших и p младших разрядах, что снижает его ценность.

Общими с заявляемым способом являются признаки: предварительный ввод в вычислительную систему программы преобразования "чистой" информации, на передающей стороне ее деление на группы сообщений, искажение по программе преобразования сообщений, передача в канал связи и так до полного исчерпания информации, а на принимающей стороне обратное преобразование, объединение групп сообщений и представление пользователю "чистой" информации.

Недостатки способа - фиксированный объем групп (блоков) сообщения, многократные манипуляции с исходной информацией, что ведет к ограниченности по быстродействию, т. е. к инерционности способа, неизбежность потери части информации в 2р разрядах.

Устройство защиты информации от несанкционированного доступа (см. патент РФ N 2022346, кл. G 06 F 13/00, G 09 C 1/00, 6.20, 1994 г.) содержит блок задания программы защиты и обработки данных, первый и второй входы-выходы которого являются входами-выходами данных устройства, блок управления, блок сопряжения, два блока преобразования, блок буферной памяти и группа элементов ИЛИ, при этом канал ввода-вывода системным интерфейсом соединен со входом-выходом блока сопряжения, информационный выход которого соединен с первыми информационными входами первого и второго блоков преобразования и блока управления преобразованием, а информационный вход блока сопряжения через группу элементов ИЛИ подключен к первым информационным выходам блока буферной памяти и первого блока преобразования, первый информационный выход которого соединен со вторым информационным входом блока управления преобразованием, информационный вход которого соединен со вторым информационным выходом первого блока преобразования, информационный выход которого соединен с информационным входом блока буферной памяти, второй информационный выход которого соединен со вторым информационным входом первого блока преобразования, при этом управляющий выход блока сопряжения соединен с первыми управляющими входами блока буферной памяти и первого, и второго блоков преобразования, вторые управляющие входы которых соединены соответственно с первым и вторым управляющими входами блока управления преобразованием, управляющий вход которого соединен с управляющим выходом второго блока преобразования, первый и второй сигнальные выходы, а также вход и выход сброса блока управления преобразованием соединены соответственно с первым и вторым сигнальными входами, а также с выходом сброса блока сопряжения, при этом выход сброса блока управления преобразованием соединен также со входами сброса второго блока преобразования и блока буферной памяти, вход готовности которого соединен с сигнальным выходом блока сопряжения, третий сигнальный вход которого соединен с сигнальным выходом второго блока преобразования, первый сигнальный вход которого соединен с первым сигнальным входом блока буферной памяти, второй сигнальный выход которого соединен с сигнальным входом блока управления преобразованием, третий сигнальный выход которого соединен со вторым сигнальным входом второго блока преобразования и сигнальным входом блока буферной памяти, причем второй блок преобразования содержит диспетчер, три коммутатора и группу узлов преобразования, при этом первый и второй информационные входы блока соединены с информационными входами данных первого и второго коммутаторов, входы которых соединены соответственно со входами-выходами узлов преобразования группы, подключенными к соответствующим входам данных третьего коммутатора, выход которого является информационным выходом блока, первый управляющий вход которого соединен с управляющими входами диспетчера, третьего коммутатора и установочными входами первого и второго коммутаторов, управляющие входы которых являются вторым управляющим входом блока, управляющий и сигнальный выходы, и первый, и второй сигнальные входы и вход сброса которого соединены соответственно с управляющим и сигнальными выходами, и первым и вторым сигнальным входами и входом сброса диспетчера, а также блок управления преобразованием содержит узел выдачи команд, узел управления заключительными операциями и разделитель управляющих сигналов, первый, второй и третий информационные входы и первый и второй сигнальные и первый управляющий выходы блока соединены соответственно с первым, вторым и третьим входами, и с первым, вторым и третьим выходами узла выдачи команд, четвертый и пятый выходы и четвертый вход которого соединены соответственно с первым и вторым входами и с выходом которого являются управляющим входом и вторым управляющим выходом блока, входы сигнальный и сброса и сигнальный выход которого соединены соответственно с первым и вторым входами, и с первым выходом узла управления заключительными операциями, второй выход которого является выходом сброса блока и соединен с входами сброса узла выдачи команд и распределителя управляющих сигналов.

Общими с заявляемым устройством являются блок сопряжения, блок буферной памяти, блок преобразования и блок управления.

Избыточными являются второй блок преобразования, группы элементов ИЛИ, три коммутатора, диспетчер, блок выдачи команд, узел управления заключительными операциями и распределитель управляющих сигналов и соответствующие связи, что составляет аппаратурную избыточность, сложность алгоритма работы, значительную энергоемкость и ограниченную надежность в работе. Кроме того устройство на передающей стороне не идентично устройству на принимающей стороне по связям между блоками и узлами и алгоритму работы.

Недостатки известного устройства - многошаговость, многостадийность алгоритма, а следовательно, низкое быстродействие и производительность в работе, аппаратурная избыточность, а следовательно, низкая надежность в работе, и неидентичность устройства на стороне отправителя и получателя информации.

Наиболее близким по технической сущности к предлагаемому изобретению является способ защиты информации от несанкционированного доступа и устройство для его осуществления (см. патент РФ N 2099890, кл. H 04 L 9/00, 6.35, 1997 г.).

Способ защиты информации от несанкционированного доступа (см. патент РФ N 2099890, кл. H 04 L 9/00, 6.35, 1997 г.) предполагает использование алгоритма, по которому последовательно по 16 раз суммируют по модулю 2 32-разрядные символы 64-разрядного информационного регистра и 32-разрядные суммы n раз выполняют следующую последовательность операций: к m-му p-разрядному символу mp-разрядного информационного регистра, где m ≥ 1, p ≥ 2, либо к 0, m = 1, прибавляют второй p-разрядный символ mp-разрядного информационного регистра, либо 0, если m = 1,2, к полученной сумме прибавляют очередной p-разрядный символ ключевого регистра, результат преобразуют блоком p-разрядного функционального преобразования f, к полученному результату прибавляют 2-й p-разрядный символ mp-разрядного информационного регистра, где 3≤r≤m - 1, либо 0, если m = 1, 2, 3, полученную сумму преобразуют блоком p-разрядного функционального преобразования q, к результату прибавляют первый p-разрядный символ mp-разрядного информационного регистра, вновь полученную сумму преобразуют блоком p-разрядного функционального преобразования h и результат преобразования записывают на место m-го p-разрядного символа mp-разрядного информационного регистра, предварительно сдвинутого на p-разрядов в сторону младших разрядов с потерей p младших разрядов.

Общими с заявляемым способом являются признаки: искажение исходной информации по определяемой программе на передающей стороне, передача ее в канал связи, восстановление информации на принимающей стороне и представление "чистой" информации пользователю.

Существенными недостатками способа являются необходимость в многократных последовательных преобразованиях, что ведет к существенной инерционности способа, неизбежность утраты существенной части информации из-за потери p младших ее разрядов, что требует избыточности в p разрядов во входной информации.

Устройство защиты информации от несанкционированного доступа (см. патент РФ N 2099890, кл. H 04 L 9/00, 6.35, 1997г.) содержит блок сопряжения, 64-разрядные ключевой (блок управления) и информационные регистры (блок буферной памяти), блок 32-разрядного функционального преобразования f и 32-разрядный сумматор по модулю 2, в котором ключевой регистр выполнен в виде np-разрядного ключевого регистра, информационный регистр выполнен в виде np-разрядного информационного регистра, информационный регистр выполнен в виде mp-разрядного информационного регистра, где p ≥ 2, m ≥ 1, блок функционального преобразования f выполнен в виде блока p-разрядного функционального преобразования, в котором содержатся первый, третий и четвертый p-разрядные сумматоры и два блока p-разрядных функциональных преобразований q и h, причем выход np-разрядного ключевого регистра подключен к первому входу второго p-разрядного сумматора, ко второму входу которого подключен выход первого p-разрядного сумматора, к первому входу которого при m ≥ 2 подключен m-й p-разрядный выход mp-разрядного информационного регистра, ко второму входу первого p-разрядного сумматора, при m ≥ 3, подключен второй p-разрядный выход mp-разрядного информационного регистра, выход второго p-разрядного сумматора подключен ко входу блока р-разрядного функционального преобразования f, выход которого подключен к первому входу третьего р-разрядного сумматора, к второму входу которого, при m ≥ 4, подключен r-й p-разрядный выход mp-разрядного информационного регистра, где 3≤r≤m=1. Выход третьего p-разрядного сумматора подключен ко входу блока p-разрядного функционального преобразования q, выход которого подключен к первому входу четвертого p-разрядного сумматора, ко второму входу которого подключен первый p-разрядный выход mp-разрядного информационного регистра, а к входу четвертого p-разрядного сумматора подключен вход p-разрядного функционального преобразования h, выход которого подключен к m-му p-разрядному входу mp-разрядного информационного регистра, причем при p = S•p' блок p-разрядного функционального преобразования f включает 2S блоков p-разрядных функциональных преобразований  и

и  где S, p' ≥ 2, 1 ≤ i ≤ S двух p-разрядных сумматоров, первый из которых прибавляет к поступающему на его входы p-разрядному числу p-разрядную константу A, а второй p-разрядную константу B, и p-разрядный регистр циклического сдвига, причем S p'- разрядных выходов первых S блоков p-разрядных функциональных преобразований

где S, p' ≥ 2, 1 ≤ i ≤ S двух p-разрядных сумматоров, первый из которых прибавляет к поступающему на его входы p-разрядному числу p-разрядную константу A, а второй p-разрядную константу B, и p-разрядный регистр циклического сдвига, причем S p'- разрядных выходов первых S блоков p-разрядных функциональных преобразований  где 1 ≤ i ≤ S, подключены ко входу первого p-разрядного сумматора, выход которого подключен к p-разрядному входу p-разрядного регистра циклического сдвига, p-разрядный выход которого подключен ко входу второго p-разрядного сумматора, p разрядов выхода которого подключены к S p'-разрядным входам оставшихся S блоков p-разрядных функциональных преобразований

где 1 ≤ i ≤ S, подключены ко входу первого p-разрядного сумматора, выход которого подключен к p-разрядному входу p-разрядного регистра циклического сдвига, p-разрядный выход которого подключен ко входу второго p-разрядного сумматора, p разрядов выхода которого подключены к S p'-разрядным входам оставшихся S блоков p-разрядных функциональных преобразований  где 1 ≤ 1 ≤ S.

где 1 ≤ 1 ≤ S.

Общими с заявляемым устройством являются блок сопряжения, блок буферной памяти (информационные регистры), блок преобразования и блок управления (ключевой регистр и блок циклического сдвига).

Избыточными являются блоки f-, h-, p-, 2S p-разрядных преобразований, четыре сумматора и соответствующие функциональные связи, что составляет значительную аппаратурную избыточность, сложность алгоритма работы, значительную энергоемкость и ограниченную надежность в работе. Кроме того это устройство работает по многошаговому алгоритму, что ведет к его инерционности, а также устройство на передающей и принимающей стороне неидентичны друг другу.

Существенными недостатками устройства являются аппаратная избыточность, что ведет к повышенной ее энергоемкости и пониженной надежности в работе, многошаговость алгоритма, что существенно увеличивает инерционность, а также неспособность выполнять обратную операцию, т.е. дешифрование информации.

Задача изобретения - синтез способа защиты информации от несанкционированного доступа с минимальными потерями информации, инерционностью и устройства с минимальными аппаратурной и информационной избыточностью, инерционностью, а также способностью выполнять как прямую задачу по шифрованию информации, так и обратную задачу по ее дешифрованию с максимальным быстродействием, минимальными потерями информации при минимальных аппаратурных и энергетических затратах и максимальной надежностью в работе.

Алгоритмическая реализация задачи состоит в том, что исходный файл данных разбивается на блоки переменной длины i (i = 1, 2, ...), после чего в каждом блоке осуществляется сдвиг ASCII-кода каждого символа блока на t (t = 1, 2, ...) разрядов. Сдвиг может осуществляться как влево, так и вправо, при этом для предотвращения потерь информации сдвиг осуществляется по замкнутому кольцу в блоке.

Например: 1. до сдвига - 0000000011101101 сдвиг вправо на 5 разрядов, после сдвига - 0110100000000111, при сдвиге влево младшие сдвигаемые разряды записываются на место старших. 2. до сдвига - 0000000011001111 сдвиг влево на 8 разрядов, после сдвига - 1100111100000000.

Ключ, определяемый пользователем, является w (w = 1,2,...) разрядным целым беззнаковым числом. Преобразованный файл можно оперативно восстановить путем обратного сдвига символов блоков файла.

Технический результат изобретения заключается в сокращении алгоритмической сложности и инерционности способа и устройства защиты информации при одновременном исключении потери информации, сокращение аппаратурной избыточности и энергоемкости и повышении надежности в работе.

Технический результат предлагаемого способа достигается тем, что на передающей стороне исходная информация искажается с помощью ключа, при этом исходный файл "чистой" информации разбивается на блоки переменной длины, в каждом блоке осуществляется варьируемый по кольцу сдвиг ASCII-кода каждого символа в заданном на передающей стороне направлении, а на принимающей стороне искаженная информация восстанавливается с помощью того же ключа, при этом осуществляются обратные сдвиги каждого символа в каждом блоке, результат преобразования фиксируется в памяти по адресу исходного файла.

Технический результат предлагаемого устройства достигается тем, что в нем блок сопряжения первыми входами-выходами соединен со входами-выходами устройства, блок буферной памяти первыми входами-выходами соединен со вторыми входами-выходами блока сопряжения, блок преобразования первыми входами-выходами соединен со вторыми входами-выходами блока буферной памяти, блок управления первым входом-выходом соединен с третьим входом-выходом блока сопряжения, а вторым входом-выходом - со вторым входом-выходом блока преобразования, и введен блок адресации, соединенный входом с выходом блока сопряжения, выходом - со входом блока буферной памяти, а входом-выходом - с третьим входом-выходом блока преобразования, причем блок сопряжения выполняет функции управления внутренними аппаратными ресурсами и пересылки данных между вычислительной системой и устройством, блок буферной памяти выполняет функции хранения данных, получаемых от блока сопряжения и блока преобразования, в соответствии с адресом, получаемым от блока адресации, блок преобразования выполняет функции считывания данных из блока буферной памяти, сдвига, считанных данных, при этом направление и величина сдвига определяется блоком управления, записи в блок буферной памяти результата сдвига, блок адресации выполняет функции адресации данных, записываемых в блок буферной памяти или считываемых из блока буферной памяти, блок управления выполняет функции управления работой блока преобразования.

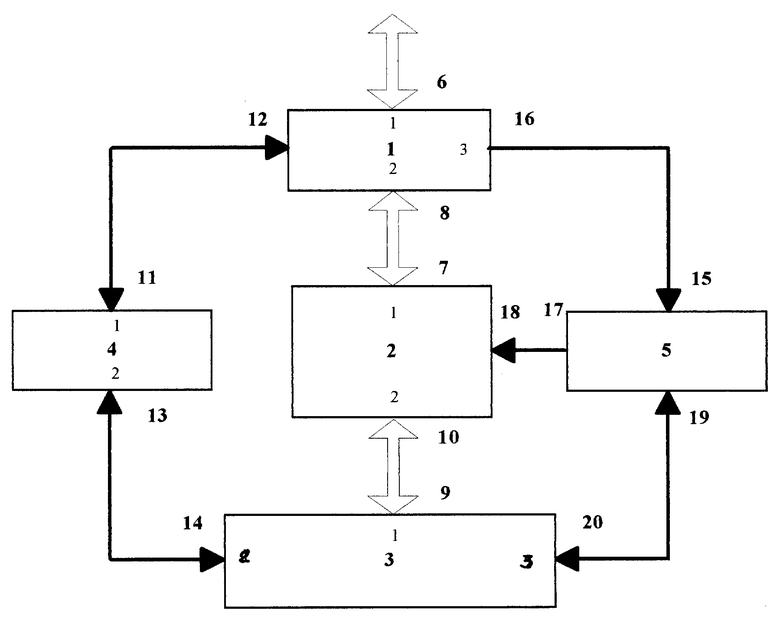

Схема устройства защиты информации от несанкционированного доступа приведена на чертеже.

Устройство защиты информации от несанкционированного доступа содержит блок сопряжения 1, блок буферной памяти 2, блок преобразования 3, блок управления 4 и блок адресации 5, при этом блок сопряжения 1 соединен первыми входами-выходами 6 с входами-выходами устройства, блок буферной памяти 2 соединен первыми входами-выходами 7 со вторыми входами-выходами 8 блока сопряжения 1, блок преобразования 3 соединен первыми входами-выходами 9 со вторыми входами-выходами 10 блока буферной памяти 2, блок управления 4 соединен первым входом-выходом 11 с третьим входом-выходом 12 блока сопряжения 1, а вторым входом-выходом 13 - со вторым входом-выходом 14 блока преобразования 3, и блок адресации 5 соединен входом 15 с выходом 16 блока сопряжения 1, выходом 17 - со входом 18 блока буферной памяти 2, а входом-выходом 19 - с третьим входом- выходом 20 блока преобразования 3, причем блок сопряжения 1 выполняет функции управления внутренними аппаратными ресурсами и пересылки данных между вычислительной системой и устройством, блок буферной памяти 2 выполняет функции хранения данных, получаемых от блока сопряжения 1 и блока преобразования 3, в соответствии с адресом, получаемым от блока адресации 5, блок преобразования 3 выполняет функции считывания данных из блока буферной памяти 2, сдвига, считанных данных, при этом направление и величина сдвига определяется блоком управления 4, записи в блок буферной памяти 2 результата сдвига, блок адресации 5 выполняет функции адресации данных, записываемых в блок буферной памяти 2 или считываемых из блока буферной памяти 2, блок управления 4 выполняет функции управления работой блока преобразования 3.

Устройство работает следующим образом. Пользователь при работе с вычислительной системой осуществляет выбор файла, который необходимо защитить от несанкционированного доступа, вводит ключ и отдает команду на преобразование файла. Вычислительная система, получив команду на преобразование файла, передает через шину интерфейса в устройство данные, подлежащие преобразованию, ключ и команду на преобразование данных. Информация с шины поступает в блок сопряжения 1. Блок сопряжения 1 передает данные, подлежащие преобразованию в блок буферной памяти 2, объем данных в блок адресации 5, команду на преобразование данных в блок управления 4. Блок управления 4 передает в блок преобразования 3 команду на преобразование данных и код ключа. Блок преобразования 3, получив команду от блока управления 4, осуществляет передачу в блок адресации 5 команды на формирование и передачу адреса в блок буферной памяти 2, после чего блок преобразования 3 осуществляет считывание из блока буферной памяти 2 кода символа и осуществляет его сдвиг на величину, определяемую кодом ключа. Блок преобразования 3, после сдвига кода символа, осуществляет его запись в блок буферной памяти 2 по адресу исходного кода символа, после чего блок преобразования 3 осуществляет формирование и передачу в блок адресации 5 команды на формирование и передачу адреса следующего кода символа в блок буферной памяти 2. Блок адресации 5, получив команду на формирование и передачу адреса, осуществляет инкремент адреса памяти и декремент объема файла и передает адрес в блок буферной памяти 2. Блок преобразования 3 считывает из блока буферной памяти 2 код следующего символа и осуществляет его обработку аналогично описанному выше. После обработки всех символов блок адресации 5 передает сообщение об этом в блок преобразования 3, из которого сообщение передается в блок управления 4, после чего сообщение через блок сопряжения 1 поступает на входы-выходы устройства, шину интерфейса и далее в вычислительную систему. Вычислительная система по сигналу о завершении преобразования данных осуществляет считывание из блока буферной памяти 2 через блок сопряжения 1 и шину интерфейса преобразованных данных с последующей передачей в канал связи. Для выполнения санкционированного просмотра данных осуществляется аналогичная последовательность действий, при этом санкционированный пользователь должен осуществить выбор файла, который необходимо открыть для санкционированного доступа вводом ключа, с использованием которого защищен файл, и отдать команду на обратное преобразование файла.

Положительными результатами предлагаемого устройства являются: минимальная информационная избыточность и инерционность, способность выполнять как шифрование, так и дешифрование информации с максимальным быстродействием, отсутствием потерь информации при минимальных аппаратурных и энергетических затратах и максимальной надежностью в работе.

Пример.

Файл на передающей стороне:

ЮСТАС АЛЕКСУ ОПЕРАЦИЯ АЛЬФА ОТМЕНЕНА

Файл на приемной стороне (в канале связи) для несанкционированного пользователя, при различных вариантах кодирования:

1) □ обвРб0РЫХЪбг0ЮЯХаРжШп0РЫмдР0ЮвЬХЭХЭР;

2)  жзХж5ХаЪЯжи5гдЪеХлЭ

жзХж5ХаЪЯжи5гдЪеХлЭ  5ХайХ5гзбЪвЪвХ;

5ХайХ5гзбЪвЪвХ;

.................................................. ...........;

i)!+  бАбмжл

бАбмжл  Дпжб+й+Абм+

Дпжб+й+Абм+  бАп

бАп  нжожоб;

нжожоб;

.................................................. ............ .

Файл на принимающей стороне для санкционированного пользователя:

ЮСТАС АЛЕКСУ ОПЕРАЦИЯ АЛЬФА ОТМЕНЕНА

Число вариантов данного файла для несанкционированного пользователя превышает 12000 и растет с ростом объема файла, что представляется трудно решаемой задачей за разумное время.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА ДЛЯ ПЕРЕДАЧИ И ПРИЕМА ИНФОРМАЦИИ КОДОМ ПЕРЕМЕННОЙ ДЛИНЫ | 1996 |

|

RU2123765C1 |

| НЕЧЕТКИЙ ВЕРОЯТНОСТНЫЙ АВТОМАТ | 1995 |

|

RU2110090C1 |

| УСТРОЙСТВО АДАПТИВНОГО КОДИРОВАНИЯ И ДЕКОДИРОВАНИЯ | 2000 |

|

RU2169431C1 |

| УСТРОЙСТВО ДЛЯ ОЦЕНКИ ЛИНЕЙНОГО РАЗМЕЩЕНИЯ ЭЛЕМЕНТОВ | 1999 |

|

RU2163028C2 |

| АДАПТИВНЫЙ ЦИФРОВОЙ ЧАСТОТНЫЙ ДИСКРИМИНАТОР | 2000 |

|

RU2166773C1 |

| УСТРОЙСТВО ДЛЯ СЕЙСМИЧЕСКОГО ЗОНДИРОВАНИЯ ДНА ВОДОЕМОВ | 2002 |

|

RU2212692C1 |

| УСТРОЙСТВО ДЛЯ ОБРАБОТКИ НЕЧЕТКОЙ ИНФОРМАЦИИ | 2000 |

|

RU2182359C2 |

| Устройство для сопряжения ЦВМ с аналоговыми объектами | 1983 |

|

SU1130856A1 |

| Устройство для связи интегрирующей машины с электронной вычислительной машиной | 1974 |

|

SU691890A1 |

| УСТРОЙСТВО УПРАВЛЕНИЯ АДАПТИВНЫМ МОБИЛЬНЫМ РОБОТОМ | 2000 |

|

RU2187832C2 |

Изобретение относится к вычислительной технике и информационным системам и может быть использовано в качестве персонального преобразователя информации при обмене данными правительственными, правоохранительными, оборонными, промышленными и коммерческими учреждениями, когда возникает необходимость хранения и передачи конфиденциальной информации. Технический результат - синтез способа защиты информации от несанкционированного доступа с минимальными потерями информации и инерционностью и устройства с минимальными аппаратурной и информационной избыточностью, инерционностью. а также способностью выполнять как прямую задачу по шифрованию информации, так и обратную задачу по ее дешифрованию с максимальным быстродействием, минимальными потерями информации при минимальных аппаратурных и энергетических затратах и с максимальной надежностью в работе. Способ защиты информации от несанкционированного доступа предполагает преобразования, при которых исходный файл данных разбивается на блоки переменной длины и в каждом блоке осуществляется варьируемый сдвиг по кольцу ASCII-кода каждого символа блока. Устройство содержит блок сопряжения, блок буферной памяти, блок преобразования, блок управления и блок адресации, оно позволяет на порядок повысить производительность преобразований и сокращение алгоритма операций. 2 с.п. ф-лы, 1 ил.

| УСТРОЙСТВО ЗАЩИТЫ ИНФОРМАЦИИ | 1990 |

|

RU2022346C1 |

| СПОСОБ ПРИГОТОВЛЕНИЯ МЯГКОЙ КАРАМЕЛИ | 2003 |

|

RU2253275C2 |

| СПОСОБ ПРОИЗВОДСТВА ИНСТАНТ-ПОРОШКА ДЛЯ ПОЛУЧЕНИЯ ЯКОНО-ЛИМОННОГО НАПИТКА | 2009 |

|

RU2389284C1 |

| US 5696928 A, 09.12.97 | |||

| УСТРОЙСТВО ДЛЯ ДОПОЛНИТЕЛЬНОЙ ТЕПЛОИЗОЛЯЦИИ НАРУЖНЫХ СТЕН ПОМЕЩЕНИЙ ЭКСПЛУАТИРУЕМЫХ ЗДАНИЙ | 1993 |

|

RU2072409C1 |

| СИСТЕМА СИГНАЛИЗАЦИИ ВРЕМЕНИ ПРИЕМА ЛЕКАРСТВЕННЫХ ПРЕПАРАТОВ, КОТОРЫЕ ДОЛЖНЫ ПРИНИМАТЬСЯ В ОПРЕДЕЛЕННОЕ ВРЕМЯ | 2007 |

|

RU2405532C2 |

Авторы

Даты

1999-05-20—Публикация

1998-08-24—Подача