Область техники

Изобретение относится к способу шифрования информации, передаваемой между стационарной сетью и мобильной станцией в мобильной системе радиосвязи множественного доступа с временным разделением каналов.

Более конкретно, настоящее изобретение относится к способам более надежного шифрования передаваемой информации для мобильной станции, осуществляемого сетью, в условиях, когда множество выделенных временных интервалов используются для одного и того же пользователя (мобильной станции).

Предшествующий уровень техники

Сеть GSM (Общеевропейская мобильная телефонная сеть), общепринятая для использования в Европе, представляет собой мобильную сеть радиосвязи, которая использует режим множественного доступа с временным разделением (МДВР) каналов. Как и в случае других мобильных сетей радиосвязи, сеть GSM использует проверку права доступа и шифрование передаваемых сообщений. Характеристики сети GSM описаны в документе "GSM specification 03.20", май 1994, выпущенном Европейским институтом стандартов по телекоммуникациям (ETSI), далее упоминаемом как ETSI/GSM 03.20. В этом документе описаны различные алгоритмы, используемые при проверках права доступа и шифровании.

Алгоритм A3 используется для осуществления реальных проверок права доступа между сетью и абонентским устройством, алгоритм A5 используется для шифрования передаваемой информации полезной нагрузки, алгоритм A8 используется для формирования из абонентского ключа Ki права доступа ключа Kc шифрования из случайной переменной RAND.

Как правило, в мобильных системах радиосвязи с временным разделением каналов используется только один выделенный временной интервал на данное соединение (см. ETSI/GSM 05.02).

Предлагалось использовать два или более временных интервала, не обязательно последовательных, при передаче кадра (см. ETSI/STC SMG3, T doc SMG3 WPA 95A от 29 августа 1995 (Nokia Telecommunications), в частности, пункт 5 "HSCSD Architecture"). Это обеспечивает преимущество, заключающееся в возможности передачи больших объемов информации за единицу времени (особенно применимо при передаче данных), однако имеет недостаток, заключающийся в увеличении ширины полосы.

Сущность изобретения

Использование в системе GSM двух или более выделенных временных интервалов (слотов) для одной и той же передачи радиосигнала в соответствии с тем, как упомянуто выше, приводит к возникновению определенных проблем в случаях, когда необходимо использовать шифрование и проверку доступа.

Наиболее очевидной процедурой было бы осуществление обработки каждого из выделенных временных интервалов отдельно и использование процедур обработки информации в соответствии с ранее известными принципами. Однако такие процедуры потребовали бы весьма существенного изменения существующих протоколов сигнализации и аппаратных средств, используемых как в сети, так и в мобильных станциях.

Было бы желательным избежать таких видоизменений существующих стандартов и оборудования в максимально возможной степени. Использование одной и той же псевдослучайной последовательности (ПСП) для всех выделенных временных интервалов в пределах одного и того же кадра и для заданного числа кадров предлагалось в вышеупомянутом документе Европейского института стандартов по телекоммуникациям ETSI/T doc SMG3, "First HSCSD stage 2 draft". Недостатком данного способа является то, что ему свойственен компромис между надежностью шифрования и простотой реализации процедуры. Если два отдельных пакета, принадлежащих одному и тому же пользователю, передаются таким способом с использованием той же самой последовательности шифрования (псевдослучайной последовательности), то влияние шифрования может быть исключено относительно простым способом, а именно выполнением простой обработки в соответствии с логической операцией "исключающее ИЛИ".

Задачей настоящего изобретения является создание способов, обеспечивающих надежное шифрование в мобильной системе радиосвязи МДВР типа, в которой используются два или более временных интервала для одной и той же передачи, не требуя при этом существенных изменений протокола сигнализации и/или оборудования системы.

В данном аспекте способ, соответствующий изобретению, характеризуется признаками, изложенными в пункте 1 формулы изобретения. Другой способ, соответствующий изобретению, характеризуется признаками, изложенными в пункте 3 формулы изобретения. Кроме того, способы, соответствующие изобретению, характеризуются признаками, изложенными в пунктах 4 и 5.

Краткое описание чертежей

Способы, соответствующие изобретению, будут описаны ниже со ссылками на иллюстрирующие чертежи.

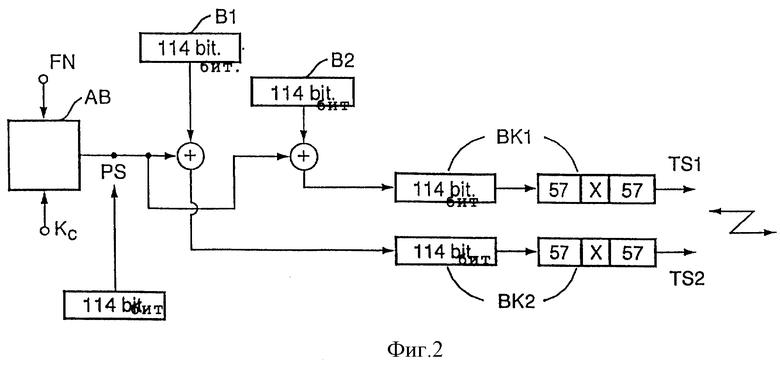

Фиг. 1 - схематичное представление передачи сигналов между сетью и мобильной станцией в мобильной системе радиосвязи при осуществлении процедуры проверки права доступа.

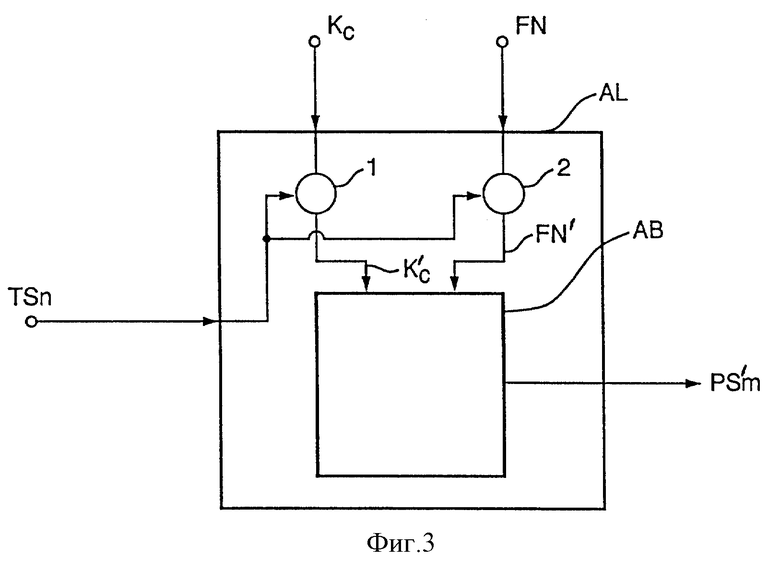

Фиг. 2 - блок-схема, иллюстрирующая известную процедуру шифрования в системе, показанной на фиг. 1.

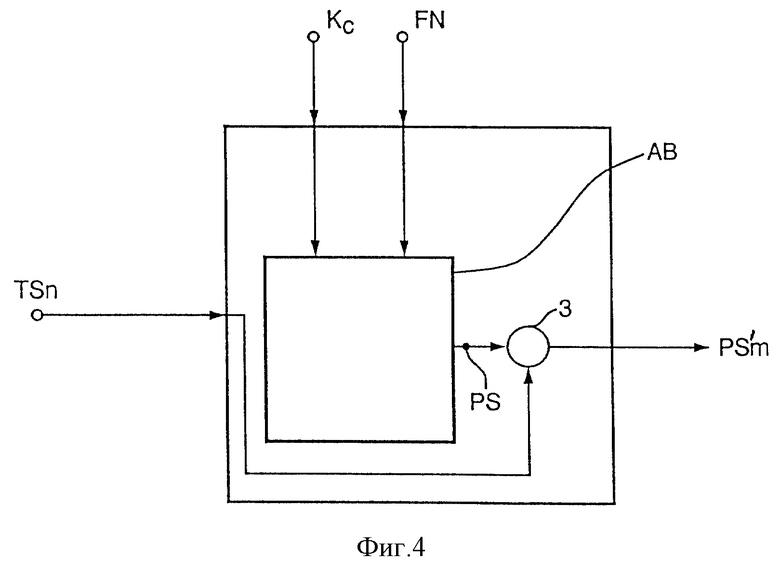

Фиг. 3 - блок-схема, схематично иллюстрирующая алгоритмы, используемые в двух способах, соответствующих изобретению.

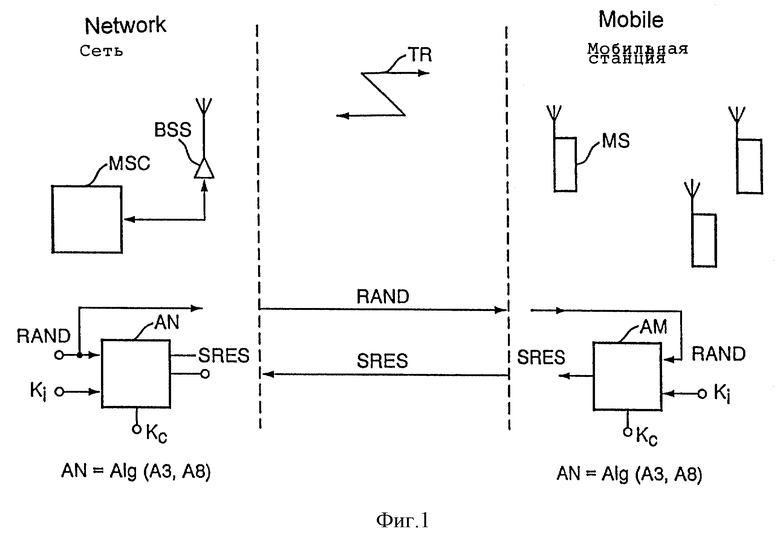

Фиг. 4 - блок-схема, иллюстрирующая алгоритмы, используемые в третьем способе, соответствующем изобретению.

Детальное описание предпочтительных вариантов осуществления изобретения

На фиг. 1 изображено схематичное представление мобильной системы радиосвязи, например системы GSM. Система содержит сетевую сторону, обозначенную на чертеже как "сеть", и сторону мобильной станции, обозначенную на чертеже как "мобильная станция".

К сетевой стороне относится система базовой станции BSS, которая соединена с центром коммутации MSC мобильных станций, который соединен, в свою очередь, с телефонной сетью общего пользования (не показана). Базовая станция BSS в типовом случае включает в себя базовую приемопередающую станцию BTS и контроллер BSC базовых станций (не показан). В реальной ситуации множество базовых станций соединены с центром коммутации MSC мобильных станций на сетевой стороне, в то время как сторона мобильных станций предусматривает наличие множества мобильных станций, которые могут одновременно осуществлять связь с системой базовой станции BSS. Сетевая сторона и сторона мобильных станций передают информацию с помощью радиосигналов посредством воздушного интерфейса, который обозначен на фиг. 1 ссылочной позицией TR.

Перед тем как реальная информация будет передаваться и приниматься между сетью и данной мобильной станцией MS, сеть должна проверить право доступа мобильной станции MS. Эта проверка права доступа выполняется в соответствии с известными принципами, причем сеть, т.е. система базовой станции BSS, передает случайное число (так называемый "случайный вызов") RAND к мобильной станции MS по специализированному каналу управления DCCH.

Мобильная станция MS принимает случайное число RAND и формирует ответ SPES (знаковый ответ) из этого случайного числа и из собственного ключа Ki мобильной станции в соответствии с заданным алгоритмом A3, как описано на странице 50 вышеупомянутого документа ETSI/GSM 03.20.

В то же время мобильная станция MS компилирует ключ шифрования Kc из ключа Ki в соответствии с другим алгоритмом A8, хотя только ответ SPES передан базовой станции BSS. При этом ключ шифрования Kc используется при выполнении шифрования в мобильной станции следующим образом. В системе базовой станции BSS производится сравнение с соответствующими значениями SPES, вычисленными центром коммутации MSC мобильных станций в соответствии с теми же обычными алгоритмами A3 и A8. При получении результата совпадения принимается решение, что мобильная станция имеет право доступа, и поэтому может продолжаться осуществление связи. Продолжающаяся передача информации затем шифруется в соответствии с заданным алгоритмом A5, как описано на стр. 48-49 документа ETSI/GSM.

Таким образом, сеть включает в себя блок алгоритмов AN, который имеет функции памяти и выполняет проверку права доступа в соответствии с алгоритмами A3 и A8 и шифрование в соответствии с алгоритмом A5. Мобильная станция MS содержит блок алгоритмов AM, который имеет функции памяти и выполняет проверку права доступа в соответствии с теми же алгоритмами A3 и A8 и шифрование в соответствии с алгоритмом A5.

Ключ шифрования Kc генерируется в центре коммутации MS мобильных станций на основе ключа шифрования Ki мобильной станции, который известен в центре коммутации мобильных станций. После выполнения проверки права доступа (алгоритм A5) центр коммутации MSC мобильных станций посылает ключ Kc в систему базовой станции BSS и шифрование информации полезной нагрузки может начинаться с использованием совпадающего ключа шифрования Kc.

На фиг. 2 схематично иллюстрируется способ шифрования и форматирования информации полезной нагрузки для передачи в двух временных интервалах TSI, TS2 в соответствии с вышеупомянутым методом, предложенным компанией NOKIA.

Обычно информация полезной нагрузки делится, например, исходя из кадра речевого сигнала, на один или более блоков по 114 битов каждый. Один такой блок шифруется в соответствии с алгоритмом A5 и передается в пакете в заданном временном интервале, причем может дополнительно осуществляться перемежение с другим соседним блоком. Затем следует следующий шифруемый блок. Как показано на фиг. 2, если имеются два временных интервала в данном кадре и если информационный блок разделен на два субблока B1 и B2 по 114 бита каждый, то каждый блок шифруется одной и той же псевдослучайной последовательностью PS из 114 битов, как обычно, путем выполнения двух логических операций "исключающее ИЛИ", как показано на фиг. 2.

Псевдослучайная последовательность PS получается из порядкового номера FN кадра, в котором находятся временные интервалы TS1, TS2, информация которых (блоки B1 и B2) должна зашифровываться. В результате формируются два зашифрованных информационных блока BK1 и BK2, и эти блоки затем форматируются путем ввода последовательности ввода и обучения известным способом (обозначена символом X на фиг. 2). Как упомянуто выше, недостаток данного способа шифрования заключается в том, что одна и та же последовательность шифрования используется два раза для двух отдельных временных интервалов, что означает, что незашифрованная информация может быть восстановлена из каждого из этих временных интервалов с использованием логической операции "исключающее ИЛИ" для этой зашифрованной информации.

В соответствии с настоящим изобретением порядковый номер временного интервала или какой-либо эквивалент этого номера вводится в кадр в качестве дополнительного параметра при шифровании. В результате, при осуществлении передачи в двух временных интервалах в пределах одного и того же кадра, передаваемая информация будет независимо шифроваться и надежность шифрования тем самым будет дополнительно повышаться по сравнению со случаем, когда используется только номер кадра (в дополнение к ключу шифрования). Если, как это обычно имеет место, пользователь использует только один временной интервал на кадр, то не требуется осуществлять зависящее от временного интервала шифрование, поскольку пользовательский ключ шифрования является уникальным для определенного временного интервала. За счет модифицирования входных параметров (ключа кода Kc, номера кадра FN) в прямой зависимости от порядкового номера временного интервала в кадре, в соответствии с настоящим изобретением, возможно применять исходные алгоритмы, не требуя при этом существенного изменения протокола сигнализации, как описано выше, или аппаратуры радиосвязи.

На фиг. 3 представлена блок-схема, иллюстрирующая использование исходного алгоритма A5 с модифицированными входными величинами, в соответствии с настоящим изобретением.

Блок AB на фиг. 3 символизирует исходный алгоритм A5, который определен в соответствии со стандартом GSM 03.20. Ключ шифрования Kc затем модифицируется в соответствии с порядковым номером TSn = TS1 соответствующего временного интервала, а именно временного интервала в кадре, в течение которого должен передаваться первый блок B1 соответственно фиг. 2 (возможно, с перемежением относительно, соседнего блока, хотя принцип является тем же самым). В этом отношении круг 1 условно обозначает вычислительный алгоритм ALG1 для получения модифицированного значения Kc1 ключа шифрования. Тот же самый алгоритм может быть использован для всех временных интервалов в кадре, так что

ALG1(Kc,TSn) = Kcn'.

Нет необходимости модифицировать все ключи шифрования, и один ключ может быть идентичен нормальному ключу шифрования Kc для заданного временного интервала.

Аналогичным образом, порядковый номер кадра FN модифицируется в зависимости от порядкового номера TSn = TS1 соответствующего временного интервала в кадре, в течение которого должен передаваться первый блок B1, показанный на фиг. 2. Круг 2 условно обозначает вычислительный алгоритм ALG2 для получения модифицированного значения FN' порядкового номера кадра. Тот же алгоритм может быть использован для всех временных интервалов кадра, так что

ALG2(FN,TSn) = FNn'.

Два алгоритма ALG1 и ALG2 не обязательно должны быть одинаковыми.

Кроме того, один из модифицированных номеров кадров FNn' может быть идентичен обычному номеру FN.

В обоих вышеуказанных случаях в результате получают выходную величину в форме модифицированной псевдослучайной последовательности PSm', которая используется тем же самым путем, что и та, которая показана на фиг. 2.

Следует иметь в виду, что последовательность PSm' может генерироваться любым из следующих способов:

а) путем использования только модифицированного значения Kc' ключа шифрования и неизмененного значения FN номера кадра, т.е. алгоритм 2 не используется; или

б) путем использования только модифицированного значения FN' номера кадра FN и неизмененного значения ключа шифрования Kc, т.е. алгоритм 1 не используется.

На фиг. 4 показана блок-схема, аналогичная блок-схеме по фиг. 3, но в данном случае с полностью неизмененными входными значениями Kc, FN для алгоритма A5. Вместо этого порядковый номер временного интервала TSn (или значение, эквивалентное этому порядковому номеру) используется в качестве контрольного значения для алгоритма ALG3, условно обозначенного кругом 3, для модифицирования обычной псевдослучайной последовательности PS, получаемой из Kc и FN. Этот алгоритм ALG3 может включать в себя определенные перестановку, сдвиг, переупорядочение значений и т.п. в псевдослучайной последовательности PS, так чтобы получить новую последовательность PSm'. Последовательность может дополнительно подразделяться на блоки из 114 бит перед преобразованием, и значения в одном или более блоков могут смешиваться для получения новых значений с неизмененным числом битов (114) в каждом блоке.

Также возможно объединить алгоритмы ALG1, 2 по фиг. 3 с алгоритмом ALG3 по фиг. 4.

Вышеописанные варианты осуществления заявленного способа относятся к случаям передачи. Однако следует иметь в виду, что в случае приема, когда принимаемая информация должна дешифрироваться, значения Kc и FN и последовательность PS должны модифицироваться с получением соответственно Kc', FN' и PSm' в соответствии с согласованными алгоритмами ALG1, ALG2 и ALG3, как описано выше.

Изобретение относится к способам шифрования информационного потока (речевого сигнала или данных), который должен передаваться в мобильной системе связи. Мобильная система связи передает информацию в соответствии с режимом множественного доступа с временным разделением каналов между сетью (MSC, BSS) и конкретной мобильной станцией (MS) из множества мобильных станций. Предложенные способы шифрования используются, когда информация (В1, В2) данного пользователя должна передаваться в двух или более временных интервалах (ТS1, ТS2) в пределах одного кадра. В соответствии со способами шифрования, соответствующими изобретению, различные параметры (Кс, FN, РS), используемые в процессе шифрования, модифицируются в зависимости от порядкового номера каждого из используемых временных интервалов кадра. Например, ключ шифрования (Кс) и номер кадра (FN) модифицируются в зависимости от порядкового номера (ТSn) соответствующего временного интервала, и известный алгоритм шифрования (А5) используется для получения модифицированной последовательности шифрования (РSm'). Технический результат, достигаемый при их реализации, состоит в обеспечении надежного шифрования, что позволит избежать существенных изменений в протоколе сигнализации системы и в используемых аппаратных средствах. 4 с. и 2 з.п. ф-лы, 4 ил.

| УСТРОЙСТВО ШИФРОВАНИЯ ДВОИЧНОЙ ИНФОРМАЦИИ "АЛБЕР" | 1991 |

|

RU2024209C1 |

| СПОСОБ ШИФРОВАНИЯ ДВОИЧНОЙ ИНФОРМАЦИИ | 1992 |

|

RU2032990C1 |

| DE 4016203 A1, 30.08.1990 | |||

| СПОСОБ ПРИЖИЗНЕННОЙ ОЦЕНКИ БИОПТАТОВ СЛИЗИСТЫХ ОБОЛОЧЕК | 2000 |

|

RU2222809C2 |

| US 5442705 A, 15.08.1995. | |||

Авторы

Даты

2001-09-10—Публикация

1996-09-18—Подача