Изобретение относится к способу эксплуатации сети связи, в основном, радиосети пакетной передачи данных, которая содержит станцию оператора сети и множество пользовательских станций.

Обычная сеть этого типа описана в патентной заявке РСТ WO 96/19887, и такая сеть содержит множество телефонных станций, которые контролируют деятельность друг друга, передают данные сообщений друг другу непосредственно или через промежуточные станции по установленным правилам. Одна станция или несколько станций могут использоваться для обслуживания сети. Такая станция регулирует доступ других станций к сети и, таким образом, доступ к требуемым станциям-получателям сообщений.

При коммерческой реализации такой сети необходимо индивидуально идентифицировать каждую станцию и управлять ее доступом к сети как для цели составления счетов, так и для защиты от несанкционированного доступа. Это предотвратит, например, длительное использование сети абонентом, чей счет полностью исчерпан, и перехват сообщений несанкционированной станцией.

Различные станции могут устанавливать связь через одни и те же или различные среды передачи. Принцип, по которому станции формируют свою информацию маршрутизации, заключается в обнаружении других близко расположенных станций и в контроле данных, которые посылают эти станции. Контролируя содержание данных, станция сможет динамически найти маршруты к другим станциям в сети. Это позволит этой станции посылать данные любой другой станции через любую промежуточную станцию в сети, даже если она не может непосредственно связаться со станцией-получателем сообщения.

Если кто-то попытается внедрить в сеть несанкционированную станцию с кодом идентификации, принадлежащим другой станции, это может нарушить маршрутизацию и позволит несанкционированной станции перехватить передаваемые данные. Поэтому необходимо убедиться, что никакая несанкционированная станция не сможет заставить законно назначенные станции посылать ей какие-либо данные, а также гарантировать, что передача от несанкционированной станции не внесет помех в динамические маршрутные таблицы санкционированных станций.

КРАТКОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

В соответствии с изобретением разработан способ эксплуатации сети, содержащей станцию оператора сети и множество пользовательских станций, предназначенных для передачи сообщений друг другу, непосредственно или через промежуточные пользовательские станции, причем указанный способ содержит шаги, на которых:

формируют, по меньшей мере, один ключ, требуемый для использования пользовательскими станциями;

передают на станцию оператора сети от первой пользовательской станции сообщение запроса ключа, содержащее первые данные о состоянии станции, указывающие, что сообщение исходит от пользовательской станции, не имеющей ключа;

передают от станции оператора сети до первой пользовательской станции сообщение с данными ключа, содержащее ключ для использования первой пользовательской станцией и вторые данные, соответствующие первым данным о состоянии станции; и

в любой пользовательской станции, принимающей сообщение с данными ключа, отправляют сообщение первой пользовательской станции, если вторые данные о ее состоянии отвечают, по меньшей мере, одному заранее определенному критерию.

Сообщение запроса ключа от первой пользовательской станции может быть получено, по меньшей мере, одной промежуточной станцией и отправлено на станцию оператора сети, если первые данные о ее состоянии отвечают, по меньшей мере, одному заранее заданному критерию.

Предпочтительно, чтобы сообщение запроса ключа, переданное от первой пользовательской станции содержало бы первые данные о состоянии, идентифицирующие сообщение запроса ключа, как первое сообщение, переданное этой станцией.

Точно так же, сообщение с данными ключа, переданное станцией оператора, предпочтительно должно содержать вторые данные о состоянии станции, идентифицирующие сообщение с данными ключа, как ответ на сообщение запроса ключа.

Способ может включать регистрацию на любой пользовательской станции, принимающей сообщение запроса ключа, аутентичность первой пользовательской станции и первых данных о ее состоянии.

В пользовательских станциях, регистрирующих первые данные о состоянии из сообщения запроса ключа, данные, соответствующие идентичности первой пользовательской станции, предпочтительно, помечены таким образом, что данные идентичности не могут использоваться ни для какой другой цели, кроме передачи сообщения с данными ключа, посланными от станции оператора сети на первую пользовательскую станцию.

Сообщение с данными ключа может содержать общий ключ сетевого оператора, который используется первой пользовательской станцией и всеми активными пользовательскими станциями, чтобы расшифровывать с помощью личного ключа сообщения от других станций, которые зашифрованы соответствующим кодом.

Сообщение с данными ключа может дополнительно содержать общий или открытый ключ станции и личный ключ станции, выделенный сетевым оператором первой пользовательской станции.

Сообщения, переданные от исходящей телефонной станции до станции-получателя, предпочтительно, зашифрованы, по меньшей мере, частично, используя, по меньшей мере, один личный ключ исходящей телефонной станции, открытый ключ исходящей телефонной станции и открытый ключ станции-получателя.

Каждая пользовательская станция может периодически передавать зондирующий сигнал ключа, содержащий данные идентификации, и открытый ключ станции, передающей зондирующий сигнал, шифрованный личным ключом сетевого оператора; другие станции, принимают зондирующий сигнал ключа и расшифровывают сигнал, используя открытый ключ сетевого оператора, чтобы извлечь из него данные идентификации, и открытый ключ для использования при передаче данных сообщения на станцию, которая передала зондирующий сигнал ключа.

Сообщение запроса ключа может иметь множество параметров, которые отличаются от соответствующих параметров нормальных сетевых сообщений. Например, сообщение может иметь различную, предпочтительно, более короткую длину, чем нормальные сообщения и может иметь различное, предпочтительно, более длинное, время затухания.

Кроме того, в соответствии с изобретением обеспечивается сеть, содержащая станцию оператора сети и множество пользовательских станций, предназначенных для передачи данных сообщений друг другу, непосредственно или через промежуточные пользовательские станции, причем каждая пользовательская станция содержит приемопередатчик для посылки данных на другие станции сети и приема данных от них и процессор для формирования сообщения запроса ключа, передаваемого на станцию оператора сети; сообщения запроса ключа, содержащее первые данные о состоянии, указывающие, что сообщение исходит от пользовательской станции, не имеющей ключа и для приема сообщения с данными ключа от станции оператора сети для использования этого ключа пользовательской станцией, давая, таким образом, пользовательской станции возможность связи с другими станциями в сети.

Каждая пользовательская станция может включать средство чтения данных идентификации из средства на право доступа, связанного с конкретным пользователем, причем эти данные идентификации включены в сообщения, передаваемые пользовательской станцией.

Средством на право доступа может быть обычная интеллектуальная карточка.

Предмет изобретения включает пользовательскую станцию, предназначенную для использования в сети, содержащей станцию оператора сети и множество пользовательских станций, предназначенных для передачи данных сообщений друг другу непосредственно или через промежуточные пользовательские станции; пользовательскую станцию, содержащую приемопередатчик для посылки данных на другие станции сети и приема данных от них; средство чтения данных идентификации из средства на право доступа, связанного с пользователем, и процессор для формирования сообщения запроса ключа, передаваемого на станцию оператора сети и содержащее первые данные о состоянии станции, указывающие, что сообщение исходит от пользовательской станции, не имеющей ключа; а также для приема сообщения с данными ключа от станции оператора сети, содержащего ключ для пользовательской станции, дающей ей возможность связаться с другими пользовательскими станциями в сети.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Фиг. 1 - упрощенная блок-схема модуля приемопередатчика, который работает, как пользовательская станция сети согласно изобретению;

фиг.2 - более подробная блок-схема модуля приемопередатчика, показанного на Фигуре 1;

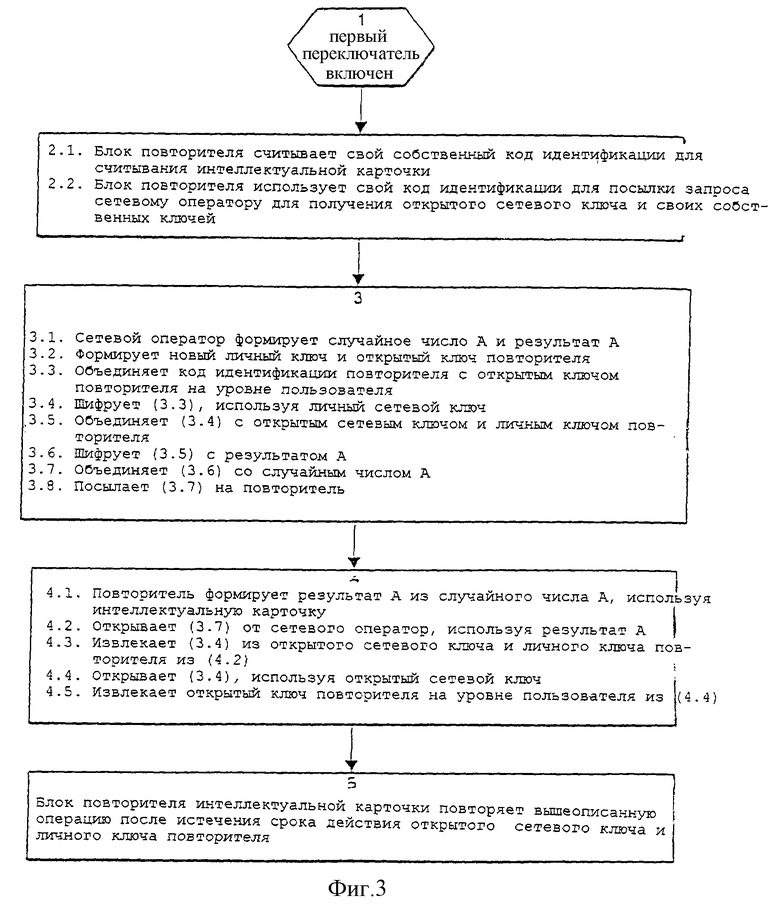

фиг. 3 - упрощенная схема, иллюстрирующая основную операцию сетевого протокола; и

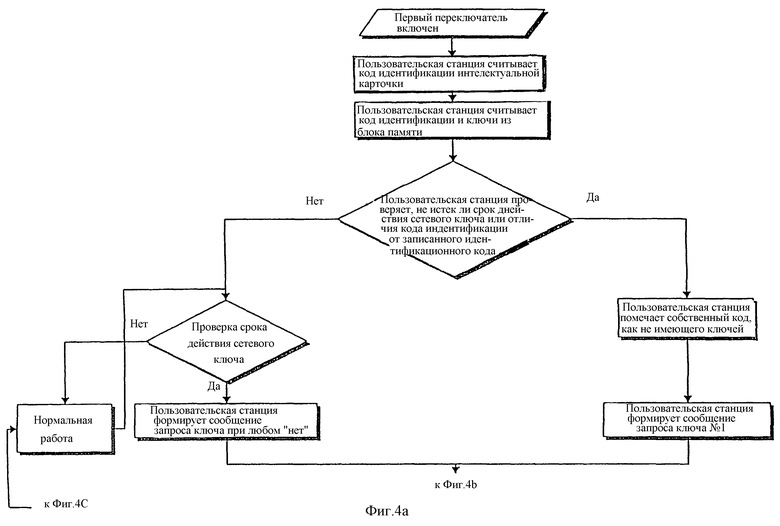

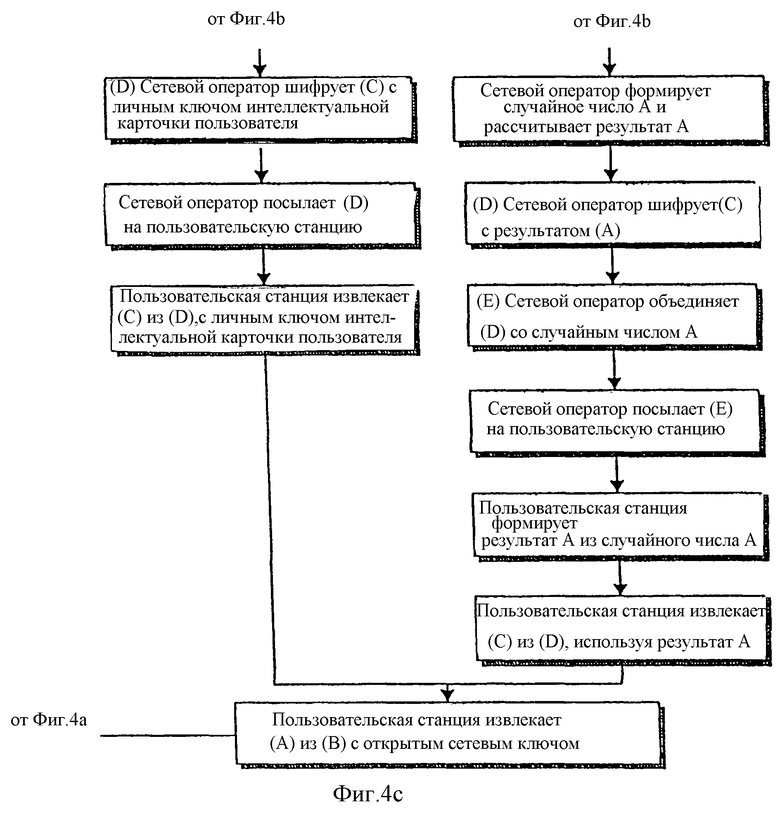

фиг. 4 - более подробная блок-схема выполнения операции сетевого протокола.

ОПИСАНИЕ ВАРИАНТОВ ИЗОБРЕТЕНИЯ

Настоящее изобретение относится к протоколу для эксплуатации сети, в которой множество пользовательских станций передают сообщения друг другу непосредственно или через промежуточные станции. Пример такой сети описан в патентной заявке РСТ WO 96/19887, содержание которой используется здесь в качестве ссылки.

Хотя вышеупомянутая патентная заявка описывает радиосеть пакетной передачи данных, вполне понятно, что изобретение применимо к другим сетям, в которых пользовательские станции могут связываться друг с другом через промежуточные станции в сети.

Сети упомянутого выше типа могут использоваться коммерческими структурами, пользователи которых являются абонентами, которым выставляется счет за пользование сетью. Альтернативно, сети этого типа могут использоваться силами безопасности типа полиции или армии. Эти применения даны только в качестве примера.

Почти во всех возможных областях применения для коммерческого оператора очень важна закрытость сети от несанкционированного доступа, чтобы защитить данные абонентов и информацию о выписывании счетов, или из-за конфиденциального характера информации, передаваемой, например, военными. Для коммерческой сети также важно обеспечить защиту от постороннего доступа к информации о составлении счетов с тем, чтобы сетью могли пользоваться только санкционированные станции, и возможность отключения станций, которые, например, вовремя не внесли абонентскую плату.

Для того, чтобы обеспечить защиту передачи данных, каждая пользовательская станция в сети будет шифровать все заголовки пакета (следующие за посылкой кода идентификации) с личным ключом шифрования абонента. Каждый десятый зондирующий сигнал (зонд ключа) не будет зашифрован и будет содержать код идентификации и открытый ключ пользовательской станции, которая была зашифрована личным ключом сетевого оператора (см. ниже). Поэтому любые другие пользовательские станции, которые имеют действующий открытый ключ сетевого оператора, смогут проверить код идентификации и открытый ключ пользовательской станции.

Все передачи, за исключением случайного зонда ключа, будут зашифрованы. Зонды ключа не будут использоваться для корректировки маршрутных таблиц или любых других параметров адаптации. Они будут использоваться только для получения открытого ключа других пользовательских станций.

Пользовательские станции не будут реагировать на зонды ключа. Они будут отвечать только на зондирующий сигнал и пакеты, которые были зашифрованы и проконтролированы.

Открытый ключ сетевого оператора и открытый и личный ключ пользовательской станции должны быть получены от сетевого оператора при включении в работу пользовательской станции. Открытый ключ сетевого оператора регулярно обновляется. Поэтому пользовательская станция должна всегда удостовериться, что она имеет открытый ключ сетевого оператора самой последней версии.

Когда пользовательская станция получает открытый ключ сетевого оператора от сетевого оператора, этот открытый ключ будет иметь порядковый номер, дату возобновления, дату истечения срока действия и дату отмены. По достижении даты возобновления пользовательская станция должна получить открытый ключ следующего сетевого оператора. Однако она может продолжить использование текущего ключа до тех пор, пока это время не истечет. Это дает возможность всем пользовательским станциям получить новый ключ прежде, чем старый потеряет силу.

Не все пользовательские станции точно синхронизированы по времени, поэтому они сохраняют старый ключ до тех пор, пока не настанет время его аннулирования. В течение этого периода станция проверяет два различных ключа и устанавливает порядковый номер, который включен в заголовок. Однако, как только наступит время аннулирования, станция больше не будет принимать заголовки со старым ключом.

На фиг. 1 показана блок-схема пользовательской станции в виде приемопередатчика 10 с соответствующим считывающим устройством с интеллектуальной карточкой 12. Считывающее устройство с интеллектуальной карточкой может быть встроено в приемопередатчик или выполнено как периферийное устройство. Блок-схема модуля приемопередатчика на фиг.1, в основном, соответствует модулям, описанным в вышеупомянутой патентной заявке РСТ.

Модуль включает центральный процессор 14, который соединен с интерфейсом и схемой модема 16. Модуль включает несколько блоков приемников от 18 до 24, которые могут принимать поступающие данные с различной скоростью передачи данных в диапазоне с разбросом до сорока десятков. Модуль включает выходной блок передачи 26, который работает в том же самом диапазоне, обеспечивая эксплуатацию модуля с различными скоростями передачи данных в зависимости от качества линии связи между станциями.

После включения в работу пользовательская станция должна, прежде всего, прочитать интеллектуальную карточку, чтобы получить свой код идентификации. Затем станция проверяет открытый ключ сетевого оператора. При этом нужно убедиться, что срок действия открытого ключа не истек или что код идентификации в интеллектуальной карточке не отличается от того, которым станция пользовалась ранее (эта информация хранится в местной флэш-памяти). Если любое из этих двух условий соблюдено, станция выполняет последовательность операций, представленных на фиг.3 или 4, включая создание сообщения, которое затем передается модемами и передатчиком на стацию оператора сети.

Если вынуть интеллектуальную карточку, работа пользовательской станции должна прекратиться. Когда карточка удалена, устройство для считывания данных с интеллектуальной карточки посылает соответствующее сообщение приемопередатчику. Однако, если соединение между считывающим устройством и приемопередатчиком нарушено, это сообщение не достигнет приемопередатчика. Чтобы предотвратить работу приемопередатчика без интеллектуальной карточки, приемопередатчик регулярно проверяет состояние интеллектуальной карточки, чтобы удостовериться, что она не была удалена. Эта операция включает использование интеллектуальной карточки для декодирования случайного числа, кодированного открытым ключом. При наличии действующей интеллектуальной карточки это число будет правильно расшифровано. Случайное число кодируется, используя программное обеспечение приемопередатчика. Следовательно, если пользователь удаляет интеллектуальную карточку после контакта с линией, программное обеспечение приемопередатчика прекратит работу устройства через заранее заданный промежуток времени.

На фиг.3 показан процесс, по которому пользовательская станция получает открытый ключ сетевого оператора и свои собственные открытый и личный ключи. Эта схема предусматривает использование интеллектуальной карточки типа DES (стандарт США, принятый для шифрования данных). Если используется интеллектуальная карточка типа RSA (алгоритм шифрования с открытым ключом, названный по первым буквам авторов: Rivest, Shamir, Adleman) сетевой оператор не формирует случайное число А и результат А, и будет шифровать сообщение открытым ключом RSA, связанным с кодом идентификации пользовательской станции. Пользовательская станция будет, в свою очередь, расшифровывать сообщение своим личным ключом. Все другие стадии остаются теми же самыми (см. схему фиг.4, иллюстрирующую оба варианта). Интеллектуальная карточка RSA будет использоваться только для того, чтобы получить новый открытый ключ и личный ключ. Новые ключи будут использоваться при связи с другими пользовательскими станциями, и их срок действия истекает так же, как и отрытого ключа сетевого оператора.

При использовании интеллектуальной карточки DES результат А будет получен, применяя алгоритм DES к случайному числу А. Этот результат используется, чтобы зашифровать целое сообщение. Это позволяет шифровать целое сообщение, используя более быстрый процессор, чем интеллектуальная карточка. Однако, если интеллектуальная карточка используется, чтобы зашифровать все сообщение, то случайное число А и результат А не нужны. В этом случае все сообщение кодируется сетевым оператором, используя секретный ключ, связанный с пользовательской станцией. Пользовательская станция расшифрует это сообщение, используя интеллектуальную карточку.

Станция оператора сети имеет, в основном, еще один модуль приемопередатчика, соединенный с компьютером, который сохраняет информацию обо всех пользовательских станциях, работающих в сети. Этот компьютер формирует открытый и личный ключи для пользовательской станции и также хранит в памяти личный и открытый ключи сетевого оператора. Кроме того, компьютер сетевого оператора содержит все числа, связанные с интеллектуальными карточками в каждой пользовательской станции. Это позволяет сетевому оператору посылать личный ключ пользовательской станции обратно на пользовательскую станцию без права любой другой пользовательской станции получить этот ключ.

В сети может присутствовать больше одной станции оператора сети, и все станции могут связываться с центральным компьютером сетевого оператора. К станции оператора сети могут быть подключены один или несколько резервных компьютеров сетевого оператора, которые работают в случае отказа главного компьютера.

Когда пользовательская станция включается в работу первый раз, она не имеет текущего сетевого открытого ключа или своего личного ключа шифрования. Следовательно, ей требуется связаться с сетевым оператором, чтобы получить эти ключи. Однако, если она не находится вблизи сетевого оператора, она не сможет послать ему сообщение, поскольку все другие пользовательские станции игнорируют новую пользовательскую станцию, так как они не могут ее идентифицировать. Следовательно, требуется разработать способ, который позволит другим пользовательским станциям помочь новой станции получить ее ключи без воздействия на ее маршрутные таблицы или на защищенность сети.

Когда пользовательская станция пробует получить новый набор ключей в течение самого первого сеанса связи, она посылает специальное сообщение сетевому оператору, которое должно быть зафиксировано как сообщение номер один (1). Этот номер будет зарезервирован для единственной цели получения ключей от сетевого оператора.

Когда любая другая пользовательская станция в сети получит это сообщение, она создает новый код идентификации в своих маршрутных таблицах, который будет тем же самым, что и начальный код идентификации сообщения с добавленной меткой, указывающей, что она не должна использовать отмеченный код идентификации для посылки любых данных, отличных от отклика сетевого оператора, который будет также иметь номер один (1).

Если станция окажется "фиктивной" или несанкционированной пользовательской станцией, или если рассматриваемая пользовательская станция так долго не работала, что срок действия ключей истек, но не достаточно долго, чтобы быть удаленной из маршрутных таблиц, то в маршрутных таблицах других пользовательских станций появятся два идентичных кода идентификации (КИ). Отмеченный код идентификации будет использоваться для маршрутизации сообщений с номером один (1), а другой код идентификации будет использоваться для всех других сообщений.

Другие пользовательские станции также позволят этим сообщениям ключа пройти, только если они имеют правильный размер и связанное с этими сообщениями соответствующее время завершения передачи. Это предотвратит лавинную адресацию сети сообщениями запроса ключа со стороны несанкционированных пользовательских станций. Так как это сообщение короткое и имеет продолжительное время затухания, такая несанкционированная станция сможет создать лишь ограниченную телефонную нагрузку.

Если пользовательская станция пытается получать обновленный ключ, но ее текущие ключи все еще действительны, она запросит новые ключи без того, чтобы использовать специальный номер сообщения. Это необходимо, так как сообщение запроса ключа будет также содержать информацию о выписывании счета за разговор. Следовательно, это сообщение будет обрабатываться и получит маршрут подробно любому другому сообщению.

Аналогично сообщению со специальным номером будет обрабатываться соответствующее сообщение с зондирующим сигналом и пакетами данных. Это позволит пользовательской станции ввести сообщение в сеть. Однако другие пользовательские станции примут эти специальные зондирующие сигналы только при наличии номера зондирующего сигнала и пакета данных, то есть номера один (1). Кроме того, другие пользовательские станции примут сообщение с номером один (1) только от такого же пакета данных. Они также добавят тот же самый отмеченный код идентификации для этого типа зондирующего сигнала. Ответный пакет данных от санкционированной пользовательской станции будет также иметь номер один (1). Это даст возможность другим пользовательским станциям, контролирующим взаимодействие, узнать, что они должны отметить код идентификации, связанный с ответом.

Возможен случай, когда в сеть внедряется несанционированная станция оператора с целью проникновения в эту сеть и перехвата сообщений. Для предотвращения таких случаев пользовательская станция должна иметь возможность проверить подлинность сетевого оператора. Если пользовательская станция не может проверять сетевого оператора, то эта станция не должна обращаться к данной сети.

Для того, что пользовательская станция могла проверять подлинность новых ключей, посланных ей от сетевого оператора, сетевой оператор должен подписать новый набор ключей, используя свой постоянно действующий личный ключ. Подписанное сообщение может быть проверено интеллектуальной карточкой пользовательской станции. Каждая такая интеллектуальная карточка имеет присвоенный ей санционированный открытый ключ. Этот ключ остается неизменным и постоянно фиксированным в интеллектуальной карточке. Ряд пользователей может совместно использовать тот же самый набор санкционированных ключей. Если санкционированные ключи были восстановлены третьим лицом, этот конкретный набор может быть исключен из операции. Это означает, что пользователи, которые совместно используют данный конкретный набор санкционированных ключей, должны будут получить новую интеллектуальную карточку, чтобы продолжить пользование сетью. Можно выделить каждому пользователю его собственный набор санкционированных ключей, сократив, таким образом, число пользователей, которые должны были бы обновлять свою интеллектуальную карточку в случае нарушения защиты сети.

Когда пользовательская станция включается в работу первый раз, она не имеет никакой информации о выписывании счетов, и поэтому сообщение запроса ключа будет всегда иметь один и тот же размер, следовательно, другие пользовательские станции примут только один размер для сообщения. Однако, когда пользовательская станция запрашивает новый набор ключей из-за приближающегося срока истечения действия текущих ключей, это сообщение вместе с запросом будет также включать информацию о выписанных счетах.

Информация о выписывании счетов будет включать список кодов идентификации всех пользовательских станций, которые получают или передают данные. Вместе с каждым кодом идентификации передаются следующие подробности:

- общее количество данных, посланных удаленному приемопередатчику с кодом идентификации;

- общее количество посланных данных, которые были подтверждены удаленным приемопередатчиком с кодом идентификации;

- общее количество данных, которые были получены от удаленного приемопередатчика с кодом идентификации;

- специальные используемые ресурсы (например, данные через Интернет);

- статистика, касающаяся потребляемой мощности, пакетов, ошибок сообщения и т.д.;

- общее количество данных, посланных третьими станциями (т.е. ретранслированные данные).

Эта информация сравнивается сетевым оператором с информацией о выписывании счетов, полученной от другого опознанного приемопередатчика. После этого такая информация будет использоваться для определения суммы счета, выставляемого пользователю каждого приемопередатчика.

Сетевой оператор может кредитовать пользователя, который активно передает данные от имени других станций, поощряя, таким образом, такую деятельность пользователя.

На уровне линии связи и/или сообщений вышеописанного протокола передаваемые данные могут быть подписаны и/или зашифрованы. Используемые при этом ключи могут применяться для подписания и/или кодирования заголовка сообщения и/или всего пакета.

Каждый пакет данных содержит две строки кода CRC (для проверки ошибок с помощью избыточных кодов). Первый CRC содержится в заголовке и является кодом CRC заголовка. Второй CRC находится в конце пакета и является кодом CRC всего пакета, включая заголовок.

Причина использования двух кодов CRC имеет целью разрешить протоколу определять происхождение пакета, если без ошибок проходит только заголовок, но сам пакет неразборчив из-за наличия ошибок. Как правило, станция сначала проверяет CRC пакета. Если он корректен, она предполагает, что CRC заголовка также корректен (так как заголовок включен в CRC пакета). Если в CRC пакета имеется ошибка, то проверяется CRC заголовка. Если CRC заголовка проходит, станция имеет основание полагать, что информация, содержащаяся в заголовке, является правильной. Эта информация заголовка может использоваться для адаптивных ретрансляций, даже если часть данных потеряна.

Для того, чтобы "подписать" пакет, CRC заголовка и/или пакета может быть зашифрован, используя личный ключ передающей станции. Приемная станция расшифрует CRC, используя открытый ключ передающей станции.

Если пакет должен быть защищен, то весь заголовок и/или пакет могут быть зашифрованы, используя открытый ключ приемной станции. Приемная станция расшифрует заголовок и/или пакет, используя свой личный ключ.

Заголовок и/или пакет могут оба быть подписаны и защищены сначала шифрованием CRC личным ключом передающей станции, затем шифрованием всего заголовка и/или пакета, используя открытый ключ приемной станции.

Единственная часть заголовка и/или пакета, которая может остаться не зашифрованной, это первая его часть до того места, где идентифицирован тип пакета и, возможно, до приема кода идентификации (см. структуру пакета, приведенную ниже). Таким образом, станция не будет пытаться расшифровать каждый принятый пакет, а расшифрует только те пакеты, которые обозначены как зашифрованные и/или подписанные (тип пакета). Кроме того, станция, которая не является приемной, не будет пытаться расшифровать пакет.

Этот процесс основан на том, что станция может собрать информацию из передачи третьей станции на вызывающем канале. Следовательно, передаваемый пакет на вызывающем канале не будет зашифрован, а только подписан. Однако, как только две станции переходят в канал данных, они обе могут шифровать и подписывать пакеты.

Даже если пакеты зашифрованы на уровне линии связи, третье лицо на промежуточной станции может анализировать пакет после его расшифровки аппаратными средствами. Следовательно, важно шифровать любые данные, посланные по сети, на уровне сообщения. В случае, если конечный пользователь уже использует некоторую форму кодирования своих данных, нет необходимости шифровать сообщения.

Когда данные вводятся в сеть (например, пользователь печатает сообщение с помощью клавиатуры), это сообщение может быть подписано, используя личный ключ станции-отправителя, и зашифровано, используя открытый ключ станции-получателя. После того, как сообщение будет принято станцией-получателем, оно будет расшифровано, используя личный код станции-получателя, и проверено, используя открытый ключ станции-отправителя.

При прохождении этого подписанного и/или шифрованного сообщения через сеть и промежуточные станции оно остается неизменным. Следовательно, любое лицо на промежуточной станции не будет иметь возможности перехватить данные и/или вмешаться в содержание сообщения.

Станция-получатель, в основном, имеет открытые ключи только тех станций, которые находятся в непосредственной близости от нее. Если станция-получатель не имеет открытого ключа станции-отправителя, она может посылать сообщение сетевому оператору с запросом на получение открытого ключа станции-отправителя.

В ответ на такой запрос сетевой оператор посылает сообщение, которое содержит код идентификации и открытый ключ станции-отправителя в зашифрованном виде, используя личный ключ сетевого оператора. Это будет иметь тот же самый эффект, как если бы станция-получатель получила ключ от станции-отправителя (см. ниже).

Для данных пакетов и/или сообщений способ кодирования RSA является слишком медленным. В этих случаях в качестве альтернативы используется более быстрый способ кодирования по стандарту DES. Ключ, используемый для алгоритма DES, может быть зашифрован, используя открытый ключ RSA станции-получателя. Шифрованный ключ может быть приложен к сообщению перед подписанием этого сообщения. Станция-получатель извлекает ключ DES, используя свой личный ключ RSA. Извлеченный ключ DES затем используется для извлечения всего пакета.

Хотя типичная длина ключа составляет 16-128 бит, следует отметить, что могут использоваться и более длинные ключи. Однако более длинные ключи требуют большего объема вычислений и также вносят дополнительные служебные строки, увеличивая размер пакетов и сообщений. Следовательно, нужно найти компромисс между длиной ключа, объемом обработки и размером пакета. Отметим, что по мере увеличения производительности компьютеров, длина ключей может быть соответственно увеличена.

Следует также отметить, что личный и открытый ключи пользовательских станций и сетевого оператора периодически заменяются, в результате чего могут использоваться более короткие ключи (ключи могут быть заменены и раньше, если кто-то "взломает" код). Таким образом, на уровне соединения могут использоваться более короткие ключи. Однако для надежной защиты данных на уровне сообщений могут потребоваться более длинные ключи, предлагая, что данные должны оставаться защищенными даже после их передачи через сеть.

В вышеописанной системе ключ сетевого оператора имеет определенный срок действия. Когда станция получает новый ключ сетевого оператора, сама станция также получает новый ключ. Следовательно, порядковый номер ключа сетевого оператора также применим и к ключам станций. Однако можно присвоить отдельный порядковый номер ключа для пользовательских станций, разрешая, таким образом, ключам пользовательских станций оставаться действующими в течение более длинного или более короткого времени, если это потребуется. Для получения нового ключа пользовательская станция будет использовать тот же самый способ, но порядковый номер сетевого оператора останется тем же самым, тогда как порядковый номер пользователя изменяется (или наоборот).

В вышеописанной системе подписывается CRC сообщения или пакета. Однако более надежный способ состоит в использовании функции расстановки (хэш-функции), которая создаст обзор сообщения или цифровой "отпечаток пальца" подписываемых данных. Преимущество функции расстановки состоит в том, что она затрудняет создание измененного сообщения, которое формирует ту же самую хэш-величину. Следует оценить по достоинству тот факт, что для подписания пакетов или сообщений в равной мере может быть использована функция CRC или хэш-функция.

Ниже представлена основная структура служебного пакета и пакета данных, используемых в способе по настоящему изобретению.

Пакет служебных сигналов или данных (см.табл.1).

Пакеты зондирующих сигналов (не содержащие никаких данных), в основном, посылаются по вызывающему каналу, запрашивающему ответ от станции-получателя, имеющей конкретный код идентификации (приемный код идентификации). Пакеты зондирующих сигналов, в основном, не шифруются, но они могут быть подписаны, разрешая, таким образом, другим станциям собрать требуемую информацию для маршрутизации.

Когда станция отвечает на зондирующий сигнал, она это делает по каналу данных, используя пакет данных (содержащий данные). Пакет данных подписывается и может по желанию быть зашифрован, так как никакая другая станция не нуждается в содержащейся в нем информации.

Длина пакета CRC установлена, как минимум, в 32 бита для надежного обнаружения ошибок на уровне канала передачи.

Пакет зондирующих сигналов ключа (см.табл.2).

Зондирующие сигналы ключа посылаются регулярно через равные промежутки времени по зондирующему каналу вместо обычных зондирующих сигналов. Другие станции будут использовать зондирующие сигналы ключа, чтобы определить открытый ключ других станций. Код идентификации (32 бита), пользовательский уровень (8 бит) и открытый ключ (от 16 до 128 бит) передающей станции зашифрованы, используя личный ключ сетевого оператора. Таким образом, другие станции могут проверять открытый ключ передающей станции путем расшифровки сообщения открытым ключом сетевого оператора (см.табл.3).

Сообщение о ключе посылается сетевым оператором на пользовательскую станцию в ответ на просьбу об обновлении ключа. Элементы данных, отмеченные как данные 1 в приведенной выше таблице, зашифрованы, используя личный ключ сети. Это означает, что любая станция с действующим открытым сетевым ключом может извлечь код идентификации, открытый ключ и уровень пользователей станции, передающей эту информацию в пакете зондирующих сигналов ключа.

Данные 2 и шифрованные данные 1 объединены и зашифрованы открытым ключом: интеллектуальной карточки RSA запрашивающей станции (или результатом А при использовании интеллектуальной карточки DES - см. фиг.4). Запрашивающая станция может затем извлечь содержимое, используя свой личный ключ интеллектуальной карточки. Это единственный раз, когда используются ключи интеллектуальной карточки. Ключи, включенные в сообщение ответа по ключу, будут использованы для всех других подписей и шифров. Как правило, длина ключа интеллектуальной карточки является значительной (например, 1024 бита), поскольку этот ключ никогда не меняется (исключая случай замены самой интеллектуальной карточки).

Время обновления, истечения срока и удаления, всегда измеряется в относительных секундах. Когда пользовательская станция посылает запрос на обновление ключа, сетевой оператор вычисляет относительное время до момента запланированного обновления текущего ключа и т.д. Он включает соответствующее относительное время в секундах в сообщение. Когда пользовательская станция принимает это сообщение, она вычитает время сообщения, потраченное в сети, из соответствующих времен. Затем она по своим местным часам определяет абсолютное время, в которое ключ должен быть обновлен, утратит свое действие или удален.

Причина использования относительного времени заключается в том, что в этом случае, во-первых, требуется меньшее количество битов и, во-вторых, не все пользовательские станции синхронизируют свои часы правильно. Время, которое сообщение тратит на прохождение по сети, может быть точно определено в соответствии с сетевым протоколом (в основном, в пределах нескольких миллисекунд).

Использование абсолютного времени работало бы одинаково хорошо, если бы часы в пользовательских станциях были хорошо синхронизированы. Однако способ опознавания, описанный в данном документе, учитывает перекрытие показаний часов, которые точно не синхронизированы.

Изобретение относится к способу эксплуатации сети связи, в основном, радиосети пакетной передачи данных, которая содержит станцию оператора сети и множество пользовательских станций. Технический результат - повышение помехозащищенности пакетной передачи данных. Радиосеть для пакетной передачи данных содержит, по меньшей мере, одну станцию оператора сети и множество пользовательских станций. Пользовательские станции передают данные сообщений друг другу, непосредственно или через промежуточные станции. Когда станция включается в первый сеанс связи, она передает сообщения запроса ключа на станцию оператора. Другие санкционированные станции не будут связываться с новой станцией, но передадут сообщение запроса ключа на станцию оператора сети. Станция оператора сети передаст необходимые ключи обратно на новую станцию через другие станции, чтобы дать разрешение новой станции на работу в сети. Каждая пользовательская станция периодически передает сигналы зондирования ключа другим станциям через свой открытый ключ. 3 с. и 13 з.п. ф-лы, 3 табл., 6 ил.

| ЕР 0387599 А1, 19.09.1990 | |||

| Система передачи и приема информации с пакетной коммутацией | 1988 |

|

SU1690210A1 |

| US 5485519 А, 16.01.1996 | |||

| US 5475757 А, 12.12.1995 | |||

| US 5371794 А, 06.12.1994 | |||

| УСТРОЙСТВО ДЛЯ МНОГОКРАТНОГО ВОСПРОИЗВЕДЕНИЯ ИНФОРМАЦИИ С ПЕРФОРИРОВАННОЙ МАГНИТНОЙ ЛЕНТЫ | 0 |

|

SU254812A1 |

| Шаговый реактивный электродвигатель | 1976 |

|

SU738058A1 |

| Прибор для очистки паром от сажи дымогарных трубок в паровозных котлах | 1913 |

|

SU95A1 |

| US 5295154 А, 15.03.1994 | |||

| US 4864564 А, 15.03.1989. | |||

Авторы

Даты

2003-03-20—Публикация

1998-02-09—Подача