При связи между участниками связи во многих областях техники необходимо защищать связь участников с помощью криптографических способов от возможного злоупотребления. При этом затраты, необходимые для криптографической защиты всей связи, зависят от конкретного применения. Так, например, в частных разговорах при некоторых обстоятельствах не имеет большого значения то, что приняты все криптографически возможные меры безопасности для защиты связи. При связи с очень доверительным содержанием, например, имеет очень большое значение очень тщательная защита связи.

Выбор используемых для защиты связи служб безопасности, защитных механизмов, алгоритмов защиты и параметров защиты, которые используются во время связи участников, называют стратегией защиты.

Однако так как потребность в безопасности и тем самым связанная с этим стратегия защиты от сеанса связи к сеансу связи и от применения к применению является различной и так как участники связи в действительности владеют не всеми криптографическими способами, то при часто меняющихся партнерах связи могут образовываться важные расхождения по поводу необходимой, соответственно возможной стратегии защиты, которая может быть поддержана и тем самым обеспечена соответствующим компьютерным блоком партнера по связи.

Необходимо, чтобы в каждом сеансе связи внутри одной группы, участвующей в сеансе связи, для каждой связи была установлена единая стратегия защиты.

В большом количестве протоколов прикладных программ, которые, например, описаны в документе [1], например, СМАР, CDAP и т.д., возникает проблема, связанная с тем, что различные протоколы прикладных команд одинаковых или различных компьютерных блоков требуют различной стратегии защиты. При некоторых обстоятельствах для двух компьютерных блоков требуются собственные специфичные для соответствующего протокола прикладных программ криптографические ключи для логического соединения соответствующего протокола прикладных программ. Так как в одном компьютерном блоке могут быть введены различные протоколы прикладных программ, то при некоторых обстоятельствах между двумя компьютерными блоками должен произойти обмен несколькими криптографическими ключами. По этой причине может быть также необходимым согласовать двум различным компьютерным блокам выбор нескольких различных стратегий защиты.

Надежный обмен ключами или надежное согласование стратегии защиты основывается на взаимном подтверждении аутентичности участвующих в согласовании стратегии или в обмене ключами компьютерных блоков перед собственно обменом ключами, соответственно согласованием стратегии защиты.

Обычно перед каждым согласованием стратегии защиты, соответственно обменом ключами проходит фаза аутентификации, во время которой компьютерные блоки подтверждают свою аутентичность.

Это приводит при множестве согласований стратегии защиты или процессов обмена ключами к множеству процессов подтверждения аутентичности, которые означают повышение расходов на связь и повышенную потребность в вычислительной емкости.

Эта проблема усугубляется, если связываются друг с другом не два компьютерных блока, а предусмотрены несколько компьютерных блоков, которые относятся к различным доменам защиты. В этом контексте под доменом защиты понимают множество компьютерных блоков, которые следуют одной стратегии защиты.

В этом случае аутентификацию проводят на основе домен защиты. Обзор обычно применяемых криптографических способов, которые можно использовать в способе, содержится, например, в документе [2].

Известен способ согласования стратегии защиты двумя партнерами по связи, однако описанное в этом документе согласование ограничивается только немногими, заранее определенными параметрами [3].

В основе изобретения лежит задача создать способ для обмена ключами защиты между двумя компьютерными блоками, в котором необходимые затраты на связь и требуемая для реализации способа вычислительная емкость меньше, чем в известных способах.

Задача решается с помощью способа согласно пункту 1 формулы изобретения.

В способе проводят аутентификацию между двумя компьютерными блоками, в рамках которой производят обмен между компьютерными блоками аутентификационными справками. Вместе с аутентификационными справками между компьютерными блоками обменивают секретную информацию, на основе которой возможна аутентификация компьютерных блоков. Последующий выбор стратегии защиты и/или последующий обмен ключами между компьютерными блоками происходит с использованием аутентификационных справок.

С помощью этого способа возможно избежать явных фаз аутентификации между компьютерными блоками для каждого нового обмена ключами и/или для каждого нового согласования стратегии защиты. Это означает, например, при множестве используемых протоколов прикладных программ значительное сокращение необходимых фаз аутентификации, так как аутентификация должна быть проведена между компьютерными блоками только один раз и для всех других стадий аутентификация компьютерных блоков происходит имплицитно на основе передаваемых одновременно аутентификационных справок.

Тем самым необходимые для управления ключами затраты на связь между компьютерными блоками, а также необходимая вычислительная емкость значительно понижаются.

Предпочтительные модификации изобретения следуют из зависимых пунктов формулы изобретения.

При группировании ряда компьютерных блоков в домены защиты и аутентификации компьютерных блоков на основе домен защиты, к которым относятся соответствующие компьютерные блоки, достигается дополнительная экономия необходимых затрат на связь и необходимой вычислительной емкости. Это достигается с помощью модульного построения способа, так как только для одного компьютерного блока домена защиты необходимо проводить явную фазу аутентификации. Если производится согласование другой стратегии защиты и/или другой обмен ключами между компьютерными блоками соответствующих доменов защиты, для которых уже проведена взаимная аутентификация, то обмененные аутентификационные справки можно использовать при другом согласовании стратегии и/или при другом обмене ключами имплицитно для аутентификации других компьютерных блоков.

Кроме того, в одной модификации способа является предпочтительным применять хеш-функции, которые основываются на симметричных криптоалгоритмах, так как образование значения хеш-функции можно легко проводить с применением таких хеш-функций. Тем самым значительно ускоряется выполнение способа.

За счет использования цифровых подписей в способе становится возможным достойная всяческого доверия неоспоримая реализация способа.

Кроме того, является предпочтительным проводить фазу прекращения связи (разъединения), в рамках которой стираются сообщенные секретные данные, например, сообщенные ключи или аутентификационные справки. Тем самым дополнительно повышается надежность способа, так как сообщенная секретная информация становится недоступной для других компьютерных блоков для возможного злоупотребления в последующем. Кроме того, фаза прекращения связи служит для синхронизации участвующих в связи компьютерных блоков.

В модификации способа является предпочтительным стирать секретную информацию постепенно, так что возможно иерархическое повторное использование секретной, перед этим сообщенной информации, например, при дополнительном обмене ключами. Это означает, например, что в начале фазы прекращения связи стирается сообщенный ключ сеанса для логической связи, а обусловленная между протоколами прикладных программ стратегия защиты остается еще в памяти. Тогда при последующей новой логической связи между протоколами прикладных программ компьютерных блоков необходимо только обменяться новыми ключами между компьютерными блоками. Взаимно сообщенная перед этим секретная информация, например аутентификационные справки, или согласованная стратегия защиты могут снова использоваться при новой логической связи.

На чертежах изображен пример выполнения изобретения, который поясняется ниже подробней.

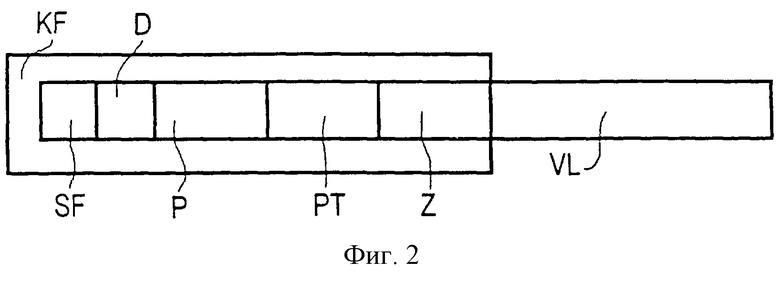

Фиг.1 - схема последовательности выполнения операций, в которой показаны отдельные стадии способа.

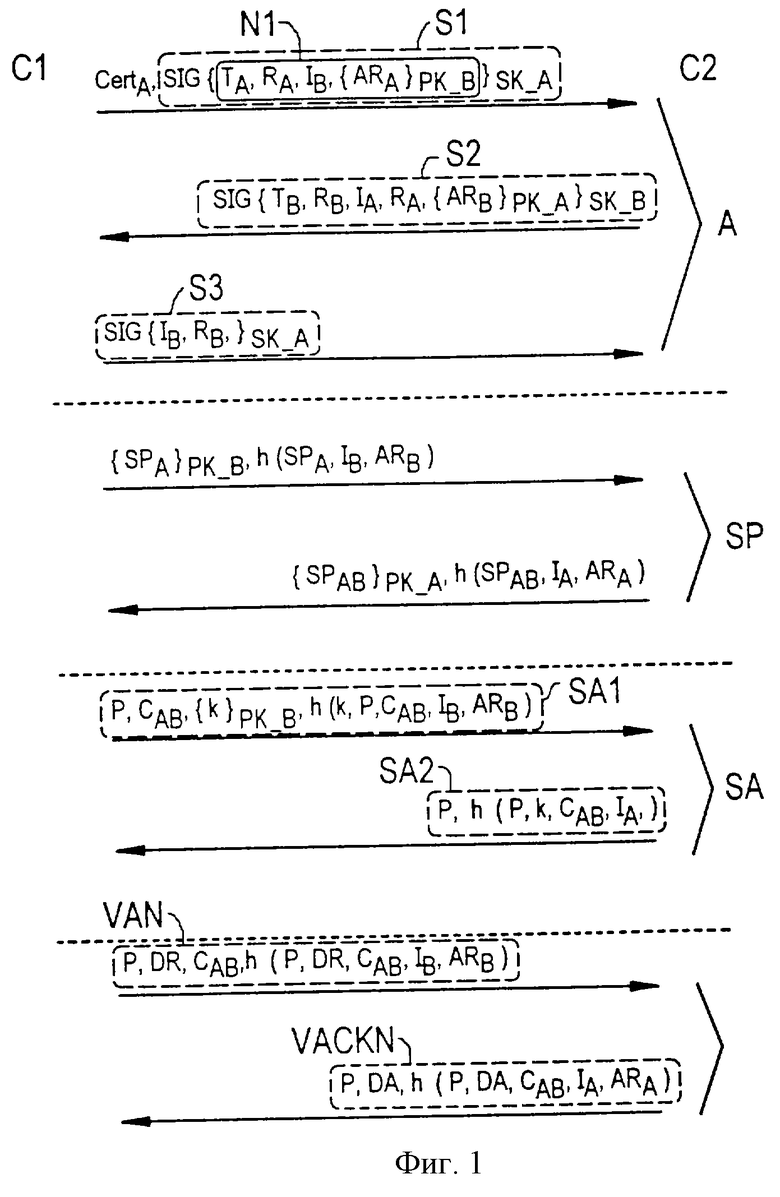

Фиг. 2 - рисунок формата сообщения, в котором можно предпочтительно передавать обмениваемую в способе информацию.

В рамках данного изобретения понятие криптографического способа следует понимать так, что этим понятием обозначаются как все криптографические способы, так и некриптографические способы для проверки целостности пакета данных, например контроль с использованием циклического избыточного кода.

На фиг. 1 показан пример выполнения способа, на основании которого поясняется изобретение. Как будет показано ниже, этот пример выполнения ни в коем случае нельзя рассматривать как единственную возможность реализации изобретения. Специалистам известны варианты примера выполнения в отдельных стадиях способа и они будут приводиться в рамках дальнейшего описания.

В начале способа между первым компьютерным блоком С1 и вторым компьютерным блоком осуществляют аутентификацию. Аутентификацию проводят в фазе А аутентификации.

Аутентификацию можно проводить, например, по описанному в стандарте Х. 509 способу для сильной аутентификации. Эту аутентификацию проводят, например, следующим образом.

С первого компьютерного блока С1 передают первый сертификат CertA, который содержит не вызывающий никакого сомнения, сертифицированный пользующейся доверием третьей инстанции открытый ключ первого компьютерного блока С1, во второй компьютерный блок С2.

Затем первый компьютерный блок С1 дополнительно к первому сертификату СеrtA образует информацию подписи S1, которая образуется цифровой подписью над первым сообщением N1 с секретным ключом SK_A первого компьютерного блока С1.

Первое сообщение N1 содержит, например, первую метку времени ТА, первое случайное число RА, которое в рамках этого способа является однозначным, обозначение идентичности второго компьютерного блока С2, при использовании механизма аутентификации Х.509, например, однозначное обозначение идентичности второго компьютерного блока С2, при описанном ниже согласовании подлежащей применению стратегии защиты, которая распространяется на весь домен защиты, обозначение домена SDID, к которому относится второй компьютерный блок С2, а также зашифрованную открытым ключом РК_В второго компьютерного блока С2 аутентификационную справку АRA первого компьютерного блока С1, которая соответствует псевдоключу первого компьютерного блока С1.

Первый сертификат СеrtA, а также первую информацию подписи S1 передают во второй компьютерный блок С2.

После оценки (верификации) первой информации подписи S1, которая служит для защиты от криптографических посягательств различного вида, во втором компьютерном блоке образуют вторую информацию подписи S2 и передают во второй компьютерный блок С1.

Вторая информация подписи S2 содержит, например, следующие составляющие:

- вторую временную метку ТВ,

- второе однозначное случайное число RВ,

- обозначение идентичности IA первого компьютерного блока С1,

- первое случайное число RА,

- зашифрованную открытым ключом РК_ А первого компьютерного блока С1 аутентификационную справку АRB второго компьютерного блока С2.

Указанные выше составляющие образуют второе сообщение N2, которое определяется образованием цифровой подписи с использованием секретного ключа SK_ B второго компьютерного блока С2.

Секретные псевдоключи в функции аутентификационной справки ARA первого компьютерного блока С1 и аутентификационной справки ARB второго компьютерного блока С2 служат в дальнейшем выполнении протокола для того, чтобы связать последующие фазы протокола криптографически с фазой аутентификации. При использовании стандарта Х.509 аутентификационная справка АRA первого компьютерного блока С1 может передаваться в поле, которое предусмотрено для "секретной битовой строки".

После приема и оценки, т.е. верификации второй информации подписи S2 в первом компьютерном блоке С1, первый компьютерный блок С1 создает третью информацию подписи S3 и передает ее во второй компьютерный блок С2.

Третью информацию S3 образуют с применением секретного ключа SK_A первого компьютерного блока С1, которым зашифровывают третье сообщение N3. Третье сообщение N3 содержит по меньшей мере обозначение идентичности IB второго компьютерного блока С2, а также второе случайное число RВ.

Однако аутентификацию можно проводить с помощью любой другой аутентификации между первым компьютерным блоком С1 и вторым компьютерным блоком С2, например, с применением принципа экспоненциального обмена ключами, например, с применением так называемого способа Диффи-Хеллмана. При использовании обмена ключами по способу Диффи-Хеллмана обмениваемый ключ используют в качестве применяемых в дальнейшем способе аутентификационных справок АRA, АRB.

В фазе А аутентификации необходимо только, что между первым компьютерным блоком С1 и вторым компьютерным блоком С2 происходит обмен аутентификационными справками АRA, ARB не вызывающим сомнений образом. Это означает, что только необходимо, чтобы в обоих компьютерных блоках C1, C2 после фазы А аутентификации присутствовала характерная для соответствующего компьютерного блока C1, C2 секретная информация.

После проведенной аутентификации между первым компьютерным блоком 1 и вторым компьютерным блоком C2 обуславливается используемая в дальнейшей фазе связи стратегия защиты и/или происходит обмен криптографическими ключами.

Ниже подробно поясняется как фаза согласования SP стратегии защиты, так и фаза обмена ключами SA. Однако в вариантах способа предусмотрено проводить только фазу согласования SP стратегии защиты или фазу обмена ключами SA. Совместное представление обеих фаз SP, SA в примере выполнения служит лишь более отчетливому представлению изобретения.

Фаза согласования SP стратегии защиты может быть охарактеризована следующими стадиями способа.

С помощью этого модульно построенного протокола становится возможной взаимная аутентификация первого компьютерного блока C1 и второго компьютерного блока C2 для дальнейшего согласования стратегии защиты между первым компьютерным блоком C1 и вторым компьютерным блоком C2 без необходимости повторного выполнения фазы А аутентификации. Это становится возможным за счет использования аутентификационных справок АRA, АRB в фазе согласования SP стратегии защиты для имплицитной аутентификации компьютерных блоков C1, C2.

Стратегия защиты может распространяться в другой модификации на все домены защиты S1, S2, чем обозначается группа ЭВМ, которые подчиняются одной общей стратегии защиты.

Однако стратегия защиты может также распространяться только на создаваемую фактически связь между первым компьютерным блоком С1 и вторым компьютерным блоком С2.

В первом компьютерном блоке С1 создают предложение SPA по стратегии защиты, которую предлагает первый компьютерный блок С1. Предложение SPA по стратегии защиты шифруют открытым ключом РК_В второго компьютерного блока С2, за счет чего критическое предложение SPA по стратегии защиты защищается от несанкционированного прослушивания.

Затем по меньшей мере для предложения SPA по стратегии защиты, обозначения идентичности IB второго компьютерного блока С2, а также аутентификационной справки АRB второго компьютерного блока С2 применяют хеш-функцию h(.), с помощью которой образуют первое значение хеш-функции h(SPA, IB, ARB).

С помощью первого значения хеш-функции h(SPA, IB, АRB) обеспечивается аутентификация первого компьютерного блока С1, а также предложение SPA по стратегии защиты для второго компьютерного блока С2.

В этом месте возможно использовать также несимметричную цифровую подпись, за счет чего обеспечивается неоспоримость соответствующего, цифровым способом подписанного сообщения.

Образование значения хеш-функции на основе симметричного криптографического способа имеет то преимущество, что установление значения хеш-функции можно производить значительно быстрее с помощью симметричного криптографического способа, чем образование цифровой подписи.

В рамках этого изобретения можно использовать любые хеш-функции, например, способ MD4, способ MD5 или хеш-алгоритм ISO10118. Хеш-способ ISO10118 является особенно предпочтительным для использования в том случае, если имеется аппаратное обеспечение реализации симметричного, так называемого способа шифрования DES (стандарт шифрования данных).

Зашифрованное предложение SPA по стратегии защиты, а также первое значение хеш-функции h(SPA, IB, АRB) передают во второй компьютерный блок С2 и там верифицируют.

В качестве ответа передают подтверждение SPAB стратегии защиты в первый компьютерный блок С1, которое шифруют открытым ключом РК_А первого компьютерного блока С1. Кроме того, во втором компьютерном блоке С2 образуют второе значение хеш-функции h(SPAB, IA, АRA) и передают его в первый компьютерный блок С1, причем второе значение хеш-функции h(SPAB, IA, АRA) образуют по меньшей мере из подтверждения SPAB стратегии защиты, обозначения идентичности IA первого компьютерного блока С1, а также аутентификационной справки АRA первого компьютерного блока С1.

Подтверждение SPAB стратегии защиты содержит, например, или подтверждение согласия с переданным первым компьютерным блоком С1 предложения SPA по стратегии защиты, или же собственное, образованное вторым компьютерным блоком С2 предложение по стратегии защиты. Если образованное вторым компьютерным блоком С2 предложение по стратегии защиты расходится с предложением SPA по стратегии защиты первого компьютерного блока С1, то первый компьютерный блок С1 должен соответствующим образом обработать последующее предложение по стратегии защиты, верифицировать, проверить его и передать во второй компьютерный блок С2 другое подтверждение стратегии защиты.

Содержания сообщений соответствуют описанному выше способу. Фаза согласования SP стратегии защиты может итеративно продолжаться так долго, пока первый компьютерный блок С1 и второй компьютерный блок С2 не "договорятся" об единой, поддерживаемой обоими компьютерными блоками C1, C2 стратегии защиты.

Фаза SA обмена ключами может быть реализована, например, с помощью следующих стадий способа.

С первого компьютерного блока C1 передают первое сообщение SA1 об обмене ключами во второй компьютерный блок C2.

Первое сообщение SA1 об обмене ключами содержит, например, следующие составляющие:

- обозначение Р подлежащей использованию связи, которое представляет одну из нескольких одновременно активных связей,

- счетную величину СAB первого компьютерного блока Cl для распределения ключей и/или сообщения о прекращении связи,

- зашифрованный открытым ключом РК_В второго компьютерного блока C2, подлежащий использованию в последующем способе ключ k сеанса, причем ключ k сеанса является предпочтительно симметричным ключом сеанса, который используют в рамках связи Р,

- третье значение хеш-функции h(k, P, CAB, IB, ARB), которое образуют по меньшей мере из ключа k сеанса, связи P, счетной величины Cab, обозначения идентичности IB второго компьютерного блока С2, а также аутентификационной справки АRB второго компьютерного блока С2.

В модификации способа предусмотрено также, что ключ k сеанса является асимметричной парой ключей.

Счетная величина СAB между первым компьютерным блоком С1 и вторым компьютерным блоком С2 служит для того, чтобы различать различные проходы протокола для одной связи Р между первым компьютерным блоком С1 и вторым компьютерным блоком С2. За счет того что принятая счетная величина СAB всегда должна быть больше, чем запомненная последней счетная величина СAB, можно обнаруживать попытки входа с помощью воспроизведения подслушанных данных.

Первое сообщение SA1 об обмене ключами верифицируют во втором компьютерном блоке С2 на основе третьего значения хеш-функции h(k, P, CAB, IB, ARB), ключ k сеанса расшифровывают с применением секретного ключа SK_B второго компьютерного блока С2 и образуют второе сообщение SA2 об обмене ключами, которым подтверждают прием и дальнейшее использование ключа k сеанса для связи Р первого компьютерного блока С1.

Второе сообщение SA2 об обмене ключами содержит, например, следующие составляющие:

- связь Р,

- четвертое значение хеш-функции h(Р, k, СA, IA), которое образуют по меньшей мере из связи Р, ключа k сеанса, первой счетной величины CA, а также обозначения идентичности IA первого компьютерного блока C1.

Таким образом становится возможным просто, быстро и надежно обменяться подлежащими использованию ключами сеанса между первым компьютерным блоком С1 и вторым компьютерным блоком С2 без необходимости повторения взаимной фазы аутентификации и согласования стратегии защиты SP.

Это возможно только на основе модульного построения описанного выше способа, так как при модульном построении можно опускать или любым способом комбинировать друг с другом отдельные фазы.

Кроме того, в одной модификации предусмотрена также криптографическая защита прекращения связи. Это может происходить, например, за счет того, что в первом компьютерном блоке С1 образуют сообщение VAN о прекращении связи и передают во второй компьютерный блок С2.

Сообщение VAN о прекращении связи содержит, например, следующие составляющие:

- связь Р,

- обозначение для идентификации сообщения VAN о прекращении связи,

- счетную величину СAB,

- пятое значение хеш-функции h(P, DR, СAB, IB, ARB), которое образуют, например, из связи Р, обозначения DR сообщения VAN о прекращении связи, счетной величины СAB, обозначения идентичности IB второго компьютерного блока С2 и аутентификационной справки ARB второго компьютерного блока С2.

Сообщение VAN о прекращении связи верифицируют во втором компьютерном блоке С2, связь прекращают и образуют, например, сообщение VACKN с подтверждением прекращения связи во втором компьютерном блоке С2 и передают в первый компьютерный блок С1.

Сообщение VACKN с подтверждением прекращения связи содержит, например, следующие составляющие:

- связь Р,

- обозначение DA для идентификации сообщения VACKN с подтверждением прекращения связи,

- шестое значение хеш-функцииа h(P, DA, СAB, IA, АRA), которое образуют, например, из связи Р, обозначения DF для идентификации сообщения VACKN с подтверждением прекращения связи, счетной величины Cab, обозначения идентичности IА первого компьютерного блока С1, а также из аутентификационной справки АRA первого компьютерного блока С1.

С помощью обозначений DA, DR для идентификации сообщения VAN о прекращении связи, соответственно сообщения VACKN с подтверждением прекращения связи возможно предотвратить несанкционированное использование значений хеш-функции при будущих расширениях этого описанного выше способа для других целей. Сообщение VAN о прекращении связи и/или сообщение VACKN с подтверждением прекращения связи содержат дополнительно обозначение используемой связи Р.

Описанные выше и показанные на фиг.1 фазы способа для аутентификации А, для согласования SP предложения о стратегии защиты, для обмена ключами SA, а также для прекращения связи могут проводиться в любой комбинации друг с другом.

В одной модификации способа предусмотрено, что в фазе прекращения связи не вся секретная информация, которой обменялись стороны, тотчас стирается, а что сперва стирается только ключ k сеанса, а, например, обусловленная стратегия защиты и/или аутентификационные справки АRA, ARB в компьютерных блоках Cl, C2 сохраняются в памяти.

Кроме того, в одной модификации способа предусмотрено, что сообщенная секретная информация стирается постепенно, т.е. после стирания ключа k сеанса сперва стирается соответствующая согласованная стратегия защиты и только затем - аутентификационные справки АRA, АRB.

Способ может быть реализован во время фазы создания связи, соответственно во время фазы создания связи между первым компьютерным блоком Cl и вторым компьютерным блоком C2.

В одной модификации способа предусмотрено, что отдельные сообщения передают в формате сообщений, построение которого показано на фиг.2.

При этом формате сообщений впереди подлежащего передаче сообщения ставится поле заголовка KF.

Описанный ниже формат сообщений ни в коем случае не ограничивается описанным выше способом, а его можно использовать во всех криптографических протоколах.

Поле заголовка KF имеет предпочтительно следующие элементы:

- признак защиты SF с длиной по меньшей мере в один бит,

- связь Р,

- фазовое обозначение РТ фазы A, SP, SA, к которой относится соответствующая информация сообщения,

- счетное поле Z, с помощью которого однозначно идентифицируется сообщение внутри соответствующей фазы А, SP, SA,

- обозначение D, например, адрес, который придается принимающему сообщение компьютерному блоку C1, C2 и/или обозначению домена защиты S1, S2, к которому принадлежит соответствующий компьютерный блок C1, C2.

Кроме того, в одной модификации в поле заголовка KF, например, в поле РТ, в котором обозначена соответствующая фаза А, SP, SA, может содержаться дополнительно по меньшей мере одно обозначение подлежащих использованию в фазе А, SP, SA алгоритмов, например, RSA, MD5, MD4, DES, алгоритмов эллиптической кривой и/или подлежащих использованию в алгоритмах параметров.

За счет признака защиты SF, который имеет длину по меньшей мере одного бита, для принимающего при оценке поля заголовка KF становится возможным простым, быстрым и тем самым экономящим вычислительную емкость образом распознавать, является ли принятое сообщение каким-либо образом обработанным криптографически.

Для этого достаточно в признаке защиты SF обозначить первым логическим значением криптографически обработанное сообщение и вторым логическим значением - криптографически необработанное сообщение.

По этой причине в одной модификации предусмотрено, что признак защиты SF имеет длину точно одного бита.

Преимущество счетного поля Z состоит в том, что в фазе A, SP, SA можно принципиально обмениваться любым количеством сообщений и что каждое сообщение внутри фазы А, SP, SA может быть однозначно идентифицировано с помощью счетного поля Z.

Преимущество обозначения РТ фазы А, SP, SA в поле заголовка KF состоит в очень простой возможности расширения всего нового способа за счет новых фаз, причем необходимо лишь ввести новую характеристику в обозначение РТ фаз, заменить и/или стереть уже предусмотренные фазы.

Само сообщение остается в поле VL изменяемой длины.

Источники информации

1. Обзорная статья ММС.

2. С. Муфтич. Механизмы защиты для вычислительных сетей. - Издательство Карл Ханзер Ферлаг, Мюнхен, ISBN 3-446-16272-0, с. 34-70, 1992.

3. Е. Кипп и др. Протокол SSL, Internet Draft, в июне 1995 г., доступный под адресом Internet: gopher://ds.internic.net: 7 0/00/internet-drafts/draft-hickman-netscapessl-01.txt.

Изобретение относится к криптографической связи. Его использование позволяет получить технический результат в виде сокращения вычислительной сложности при обмене ключами защиты между двумя компьютерными блоками. Этот технический результат достигается благодаря тому, что в способе управления криптографическими ключами при осуществлении связи между первым и вторым компьютерными блоками проводят аутентификацию между первым и вторым компьютерными блоками, во время этой аутентификации производят обмен аутентификационными справками, с помощью которых обеспечивается аутентичность обоих компьютерных блоков, затем между первым и вторым компьютерными блоками согласовывают стратегию защиты и при согласовании этой стратегии защиты используют по меньшей мере одну из указанных аутентификационных справок. 10 з.п. ф-лы, 2 ил.

| УСТРОЙСТВО ЗАДЕРЖКИ | 0 |

|

SU393806A1 |

| US 5341426 А, 23.08.1994 | |||

| СПОСОБ ШИФРОВАНИЯ ЦИФРОВОЙ ПОДПИСИ ДВОИЧНОГО СООБЩЕНИЯ (АЛБЕР-ПОДПИСЬ) | 1991 |

|

RU2030836C1 |

| US 5416842 А, 16.05.1995. | |||

Авторы

Даты

2003-09-27—Публикация

1997-05-16—Подача