Изобретение относится к устройству и способу управления передачей ключей расшифровки или доступа к зашифрованной информации.

Часто возникает потребность в контроле доступа к данньм. В некоторых вычислительных средах эта цель достигается путем ограничения физического доступа к машине, к носителю данных или к частям местной сети. Однако такие системы могут оказаться излишне жесткими и громоздкими, особенно когда категория людей, которым может быть разрешен или отклонен доступ к конкретным данным, недостаточно четко определена.

Другой способ защиты информации состоит в использовании кодирования. В безопасной системе идентификация каждого лица, которое должно иметь доступ к документу или другому элементу зашифрованных данных, должна быть выполнена во время кодирования. Снова отметим, что это может оказаться затруднительным там, где класс лиц, которые должны получать данные, недостаточно четко определен.

Ни одна из этих схем не работает достаточно хорошо, в частности в среде "общего доверия", где абсолютная защита не является необходимой. Примером среды общего доверия может служить компания, где менеджер может иметь дело с документом, составляющим коммерческую тайну, и может пожелать использовать его совместно с другими менеджерами и, в свою очередь, знает, что они могут использовать этот документ совместно с другими лицами, если они найдут это необходимым или желательным. Таким образом, документ не может быть "открытым" в такой степени, что он может быть доступен каждому, поскольку он может содержать коммерческую тайну, но вначале нельзя точно определить список получателей этого документа.

В соответствии с первой целью настоящего изобретения, оно обеспечивает систему защиты информации для управления доступом к зашифрованной информации, которая включает аппаратное устройство для сохранения, по меньшей мере, одного элемента данных, содержащее ключ расшифровки и соответствующий код защиты, в котором ключ расшифровки используется при расшифровке зашифрованного элемента информации, а код защиты устанавливает количество раз использования ключа расшифровки, при этом аппаратное устройство изучает код защиты, чтобы определить, разрешено ли его использование для посылки зашифрованных копий ключа расшифровки другим пользователям.

Таким образом, можно передать инициатору элемента информации управление над количеством раз, которое определяет сколько раз элемент информации может передаваться от одного лица к другому или сколько раз ключ расшифровки можно передавать от одного лица к другому при обстоятельствах, когда элемент информации находится в зашифрованном виде.

Предпочтительно ключ расшифровки относится к определенному проекту или задаче. Таким образом, контроллер или инициатор задачи может генерировать ключ, который может использоваться для кодирования и расшифровки документов в рамках этого проекта или задачи.

Элемент данных может обеспечивать логическую связь ключа расшифровки с кодом в системе защиты.

Преимущественно ключ расшифровки или элемент данных могут также включать дополнительный идентификатор, который является уникальным для объекта, типа компании, в результате чего только люди, имеющие соответствующую часть кода в своем устройстве защиты, могут декодировать ключ для расшифровки документов.

Предпочтительно, что если другой пользователь желает получить копию зашифрованной информации, ключ расшифровки для зашифрованной информации посылается этому другому пользователю в зашифрованном виде. В основном ключ расшифровки самостоятельно кодируется с общим ключом кодирования получателя. Передача ключа расшифровки может быть осуществлена путем передачи элемента данных.

Как правило, аппаратное устройство изменяет код защиты каждый раз, когда оно посылает ключ расшифровки другому пользователю. Таким образом, можно сохранить запись числа раз, когда ключ расшифровки передается от одного лица к другому. Этот код защиты может, например, быть "ограничителем генерации ключа", установленным создателем документа, и каждый раз, когда передается ключ расшифровки, ограничитель генерации ключа уменьшается на единицу. Как только ограничитель генерации ключа достигает нулевой величины, дальнейшее передача ключа расшифровки запрещается с помощью аппаратных средств.

Как правило, ключ расшифровки также связан с устройством защиты информации и/или уникальным номером идентификации пользователя. Каждый раз, когда передается ключ расшифровки, идентификационный номер пользователя или устройства защиты информации, разрешающий передачу ключа расшифровки, может быть добавлен к ключу расшифровки или включен в элемент данных, содержащий ключ расшифровки. Таким путем можно определить сколько раз ключ расшифровки проходил от одного пользователя к другому. Идентификационный номер можно записать поверх предыдущего идентификационного номера или добавить в конец списка идентификационных номеров. Список может храниться в памяти устройства защиты информации или в другом месте, типа журнала в компьютере пользователя.

Предпочтительно при передаче ключа расшифровки (например, как части элементов данных) следующему пользователю, лицо, разрешающее передачу, должно иметь возможность изменить ограничитель генерации ключа, чтобы увеличить число пользователей. Лицо, разрешающее передачу ключа (инициатор), может также установить одно или несколько слов управления или контрольных флажков с тем, чтобы устройство защиты информации получило команду на посылку сообщения соответствующему пользователю, когда делается попытка дальнейшей передачи ключа. Действительно, дальнейшая передача ключа расшифровки может быть запрещена вплоть до того момента, когда пользователь посылает ответное сообщение на устройство защиты информации, которое разрешает дальнейшую передачу ключа. Таким образом, можно установить систему защиты таким образом, что она автоматически вырабатывает контрольный след и/или таким образом, что она отыскивает дальнейшие команды от менеджера при посылке следующей копии ключа расшифровки, которая копирует все "поколения" ключа, которые находятся в "разрешенных" пределах.

Разрешение на посылку ключа может быть сформировано автоматически исполнительным устройством на сервере, которое ведет контрольный журнал прохождения ключа.

Устройство защиты информации может быть связано через интерфейс с еще одним устройством, постоянно установленным в компьютере, или с программой, загружаемой или уже загруженной в компьютер, в результате чего попытки чтения защищенного документа без надлежащего ключа расшифровки приводят к посылке сообщения администратору системы или автору документа, или некоторому другому лицу, определенному соответствующим полем защиты информации, включенному в документ или в файл защиты, связанному с данным документом. Файл, связанный с документом, может быть зашифрован самостоятельно.

Как правило, устройство защиты информации выполнено в виде небольшого модуля, который пользователь может нести с собой и который может состыковываться и расстыковаться с процессором обработки данных, например со стандартным ПК, переносным вычислительным устройством и т.д. с помощью подходящего разъема. Таким образом, устройство защиты информации эффективно функционирует как программный ключ, но его не следует путать со старыми программными ключами, которые являются аппаратными средствами, постоянно соединенными с портом принтера компьютера. Беспроводная связь также возможна.

Устройство защиты информации может иметь защищенный пароль. Как правило, он устанавливается так, чтобы отключить систему после множества неправильных вводов пароля.

В соответствии со второй целью настоящего изобретения, оно обеспечивает способ управления передачей ключей расшифровки для разрешения доступа к зашифрованным данным, содержащий стадии сохранения, по меньшей мере, одного элемента данных в аппаратном устройстве, по меньшей мере, одного элемента данных, содержащего ключ расшифровки, включая передачу командного слова с ключом расшифровки в элементе данных; и в ответ на команду, посылку элемента данных указанному получателю, проверяя состояние командного слова, чтобы определить, разрешена ли передача, и если это так, изменяя командное слово и шифруя элемент данных, содержащий командное слово и ключ расшифровки с открытым ключом получателя и посылкой элемента данных.

Как правило, командное слово создается инициатором зашифрованных данных и командное слово уменьшается на единицу при каждой передаче ключа, причем дальнейшая передача ключа расшифровки запрещается, как только командное слово достигает предопределенной длины. Предопределенная длина слова может быть, например, нулем.

Предпочтительно, чтобы каждый получатель ключа мог бы изменять командное слово таким образом, что число дальнейших передач может быть уменьшено, а не увеличено.

Ключи кодирования и расшифровки могут принадлежать отдельным пользователям или могут принадлежать группам лиц таким образом, что данные могут быть разделены среди специалистов, работающих, например, по конкретному проекту.

Аппаратная составляющая системы предпочтительно включает процессор обработки данных, так что ключи кодирования и расшифровки работают исключительно в аппаратном модуле. Кроме того, аппаратный модуль может содержать энергонезависимую память, в результате чего связь между зашифрованным документом или другим объектом, или службой, и соответствующий ключ расшифровки поддерживаются исключительно в пределах аппаратного модуля.

Таким образом, можно обеспечить систему защиты информации, которая разрешает ограниченную передачу зашифрованного документа или доступа к нему даже в среде, где группа получателей, требующих доступа к этому документу, не определена в должной степени.

Настоящее изобретение далее описывается более подробно со ссылками на сопровождающие чертежи, на которых:

фигура 1 - схема возможного пути распространения защищаемого документа в среде со многими пользователями;

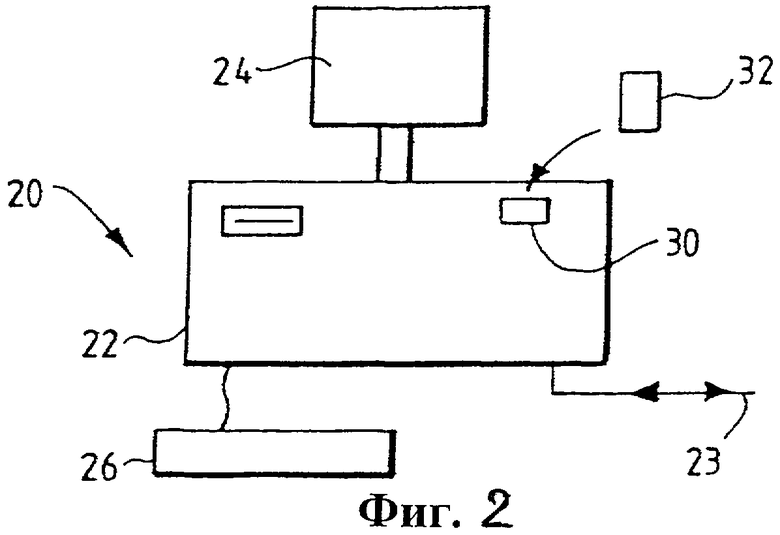

фигура 2 - схема вычислительного устройства пользователя, модифицированного для работы в системе защиты информации, представляющей собой один вариант настоящего изобретения;

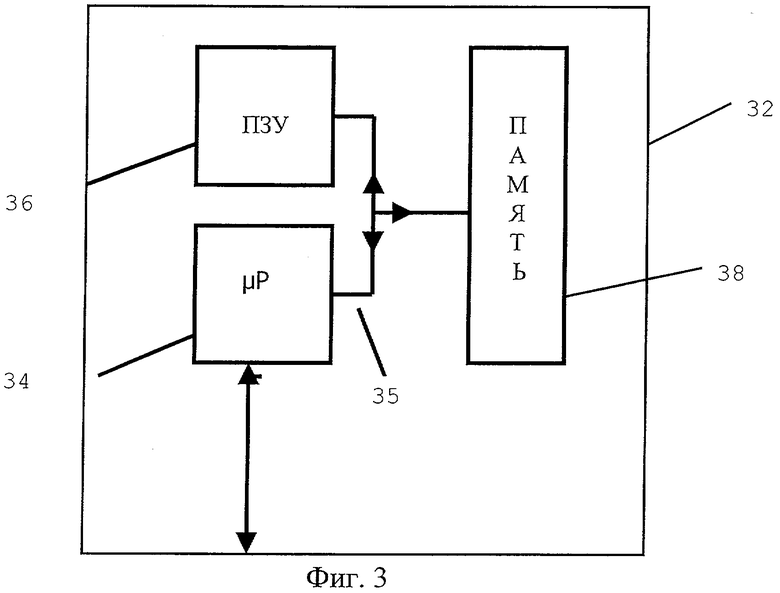

фигура 3 - схема структуры аппаратного устройства обеспечения защиты, представляющее собой другой вариант настоящего изобретения;

фигура 4 - схема структуры ключа расшифровки, связанного с документом в системе защиты информации, представляющая собой еще один вариант настоящего изобретения; и

фигуры 5а и 5b представляют технологическую схему, показывающую стадии работы системы защиты информации в одном варианте настоящего изобретения.

На фигуре 1 показано устройство, в котором инициатор 2 желает использовать определенный документ совместно со своими сотрудниками 4 и 6. Однако в силу какой-то причины инициатор 2 не желает, чтобы документ достиг его коллеги 8. Однако поскольку пользователи 4 и 6 имели доступ к документу, они могут иметь дело с ним, поскольку они видят документ, и пользователь 6, может, например, отправить документ следующему коллеге 10, который не будучи в курсе желания инициатора 2 может затем отправить документ пользователю 8. Пользователь 6 может также послать по электронной почте документ другому пользователю 12 через внешнюю сеть передачи данных 14. Таким образом, содержание документа теперь вышло из-под контроля инициатора, и документ может циркулировать среди других лиц вне компании.

Традиционный способ решения этой проблемы состоит в том, чтобы зашифровать документ во время его передачи пользователям 4 и 6. В зависимости от особенностей защиты информации используемой системы кодирования инициатор 2 может запретить дальнейшее копирование или печать документа пользователями 4 и 6. Однако если пользователь 6 имеет законное право отправить этот документ коллеге 10, то такая защита имеет явные недостатки. Кроме того, если документ зашифрован, но разрешается дальнейшее копирование, то нет никакого повода не разрешать пользователю 6 отправить документ своему коллеге 10, который может затем отправить документ пользователю 8.

Изобретатель отмечает, что каждый раз, когда зашифрованный документ передается новому получателю и когда пользователю должен быть разрешен доступ к документу, каталогу или файлу, можно закодировать ключ расшифровки, используя открытый ключ получателя. Это дает возможность системе защиты информации контролировать число операций, когда передается ключ расшифровки, и таким образом управлять уровнем передачи ключа расшифровки и, следовательно, возможностью расшифровать зашифрованный документ. Таким образом, в общих чертах инициатор документа может посылать документ или давать доступ к документу получателям 4 и 6 и может также установить контрольное значение, равное, например, единице, указывая таким образом, что ключ расшифровки может быть передан еще один раз. Таким образом, пользователь 6 имеет выбор, чтобы либо заново закодировать ключ расшифровки, используя открытый ключ назначенных получателей, либо сделать еще одну копию поколения ключа расшифровки. Таким образом, поскольку ключ расшифровки закодирован открытым ключом пользователя 10, скопированное командное слово, включенное в ключ расшифровки, посланный пользователю 10, уменьшается на единицу, в результате чего созданный контрольный ключ, полученный пользователем 10, имеет нулевую величину.

Таким образом, хотя пользователь 10 все еще может послать зашифрованный документ пользователю 8, он не сможет послать пользователю 8 ключ расшифровки и таким образом пользователь 8 не сможет прочитать документ. Точно так же пользователь 6 может послать ключ пользователю 12, поскольку это все еще стадия генерации (копирования) документа от пользователя 6. Однако инициатор 2 может также установить предел копирования, который ограничивает число раз, когда пользователь 6 может послать ключ расшифровки следующему пользователю генерируемого ключа. Таким образом, если, например, копия командного слова была установлено на единицу, и командное слово генератора, полученное пользователем 6, было установлено на единицу, то пользователь 6 может послать дальнейшую копию ключа расшифровки получателю 10, но при этом копия командного слова, хранящаяся в системы защиты информации, принадлежащей пользователю 6, будет уменьшена на единицу, в результате чего возможность пользователя 6 на посылку еще одной копии пользователю 12, даже если она представляет только одно дальнейшее копирование, будет запрещена, потому что пользователь 6 исчерпал свою квоту копий.

Таким образом, инициатор ключа может управлять как числом "поколений", благодаря которым можно копировать ключи расшифровки, и независимым числом операций копирования любого ключа в одном генераторе, т.е. числом раз, когда пользователь может послать ключ другим пользователям.

На фигуре 2 представлена схема компьютерного терминала в системе защиты информации, представляющая собой вариант настоящего изобретения. Компьютерный терминал, в основном обозначенный позицией 20, может представлять собой обычный терминал типа стандартного ПК, имеющий системный блок 22, содержащий процессор обработки данных, полупроводниковую память и запоминающее устройство большого объема с различными интерфейсными картами, с помощью которых компьютер сообщается с другими процессорами обработки данных через подходящую систему связи 23, которая может представлять собой местную сеть, глобальную сеть, коммутируемую сеть или любую другую подходящую систему связи. Процессор обработки данных также включает дисплей 24 и устройство ввода данных 26, например клавиатуру. Процессор обработки данных также включает разъем 30 для подключения внешнего устройства защиты данных пользователя 32, так что устройство 32 может установить связь с процессором обработки данных 20.

Устройство защиты информации пользователя 32 показано более подробно на фигуре 3. В общих чертах устройство содержит встроенный процессор обработки данных 34, соединенный через внутреннюю шину 35 с постоянным запоминающим устройством 36, содержащим выполняемый код, с помощью которого микропроцессор 34 выполняет операции кодирования и расшифровки и проверяет создание и копирование командного слова. Устройство 32 также включает энергонезависимую память 38, которая содержит ключи расшифровки и соответствующие идентификаторы и параметры настройки. Следует отметить, что внутренняя шина 35 непосредственно не доступна внешнему устройству 32, и вся связь фактически осуществляется через процессор обработки данных 34. Это предотвращает опрос памяти 38 каким-либо другим устройством, кроме процессора обработки данных 34. Связь между устройством 32 и процессором обработки данных 30 может быть осуществлена либо через специальное устройство либо через стандартный порт связи. Таким образом, для компьютеров, изготовленных в 2000 и 2001 годах, связь, вероятно, будет осуществляться через интерфейс USB. Интерфейс может, конечно, изменяться в зависимости от технологии связи, используемой в данном компьютере.

На фигуре 4 показана конфигурация данных в памяти 38 более подробно. Память 38 разделена на ряд модулей данных. Один модуль данных 40 представлен на фигуре 4 и содержит множество элементов. Первый элемент 50 - серийный номер, представляющий собой уникальный идентификатор ключа. Вторая часть 52 включает команды управления копированием, указывающие на число копий, которые могут быть сделаны ключом расшифровки (то есть число звеньев, через которые ключ может быть скопирован от пользователя к пользователю), и реальное число копий, которые могут быть сделаны в одном генераторе. Область 54 содержит ключ расшифровки непосредственно, а область 56 содержит другие данные типа контрольного следа и любые флажки или другие команды, которые, например, могут относится к установлению связи с вышестоящими лицами, чтобы получить разрешение на дальнейшее копирование ключа расшифровки или для передачи им сообщения о том, что копирование ключа расшифровки было сделано.

Фигуры 5а и 5b схематически иллюстрируют работу одного варианта настоящего изобретения. Первоначально управление начинается на стадии 70, где предполагается, что пользователь уже имеет ключ шифровки, например открытый ключ получателя, которому он хочет послать ключ расшифровки. От стадии 70 управление передается на стадию 72, на которой проверяется, является ли номер поколения данных больше нуля. Если номер поколения данных не больше нуля, то управление передается на стадию 74, где процедура заканчивается. Однако если номер поколения данных больше нуля, то управление передается на стадию 76, где проверяется, был ли установлен "флажок группового кода". Групповой код представляет собой часть открытого ключа получателя, которая указывает, к какой организации он принадлежит. Таким образом, групповой код может быть проверен и сравнен с заданным списком, чтобы определить, имеет ли получатель право на получение ключа расшифровки. Если флажок группового кода установлен, управление передается на стадию 78, на которой в случае, если флажок не установлен, управление передается на стадию 82.

На стадии 78 групповой код, встроенный в ключ, сравнивается с кодом, который пользователь хочет послать получателю вместе с групповым кодом. Если коды совпадают или лежат в приемлемом диапазоне кодов, управление передается на стадию 82, в противном случае управление передается на стадию 80, где процедура заканчивается. Внутренняя копия ключа, которую пользователь желает послать, создается на стадии 82, и управление затем передается на стадию 84, где проверяется, установлен ли счетчик управления копией. Если счетчик управления копией установлен, то управление передается на стадию 86, на которой в противном случае управление передается на стадию 94, как показано на фигуре 5b.

На стадии 86 проверяется, является ли номер копии выше нуля. Если нет, то управление передается на стадию 88, где процедура заканчивается. Однако если номер копии больше нуля, то управление передается на стадию 90, где контрольный номер копии уменьшается на единицу, и затем на стадию 92, на которой измененная копия ключа, включая уменьшенный номер контрольной копии, перезаписывается обратно в программный ключ. Управление затем передается на стадию 94, где номер поколения данных уменьшается на единицу, и затем измененный номер поколения данных объединяется с ключом на стадии 96. От стадии 96 управление передается на стадию 98, на которой ключ и измененный номер поколения данных и/или число копирования кодируются с помощью открытого ключа получателей. Затем управление передается на стадию 100, на которой ключ посылается получателю. Процедура заканчивается на стадии 102.

Вышеупомянутая система была описана в отношении доступа к документам, но она может быть с равным успехом применена к доступу к услугам, каталогам, исполняемым файлам, страницам сети Интернет и так далее. Таким образом, один или несколько документов, некоторые из которых, возможно, все же не были созданы, могут быть зашифрованы, используя ключ, и распространены среди пользователей.

Было бы также возможно использовать систему, чтобы управлять доступ к модификациям к службе ведения журнала или подобным службам на определенное время.

Кроме того, хотя изобретение было описано в контексте управления передачей ключей расшифровки, оно одинаково применимо к управлению передачей других видов защиты информации типа ключей шифрования, ключей для кодирования и расшифровки, паролей, сообщений и других электронных "объектов", где способность передачи тот "объект" должна быть ограничена.

Таким образом, можно обеспечить систему защиты информации для управления вплоть до передачи ключей.

| название | год | авторы | номер документа |

|---|---|---|---|

| ЗАЩИЩЕННАЯ РАДИОСЕТЬ ДЛЯ ПАКЕТНОЙ ПЕРЕДАЧИ ДАННЫХ | 1998 |

|

RU2201036C2 |

| УСТРОЙСТВО И СПОСОБ ДЛЯ ЗАЩИЩЕННОЙ СИСТЕМЫ РАДИОПЕРЕДАЧИ | 2004 |

|

RU2419223C2 |

| СИСТЕМА ИДЕНТИФИКАЦИИ ДЛЯ УДОСТОВЕРЕНИЯ ПОДЛИННОСТИ ЭЛЕКТРОННЫХ СДЕЛОК И ЭЛЕКТРОННЫХ ПЕРЕДАЧ БЕЗ ИСПОЛЬЗОВАНИЯ ИДЕНТИФИКАЦИОННЫХ КАРТОЧЕК | 1996 |

|

RU2263348C2 |

| РЕКЛАМА В ПРИКЛАДНЫХ ПРОГРАММАХ | 2006 |

|

RU2419875C2 |

| СПОСОБ ОБМЕНА ЗАЩИЩЕННЫМИ ДАННЫМИ | 2017 |

|

RU2659730C1 |

| ОСУЩЕСТВЛЕНИЕ ДОСТУПА К СЧЕТУ В ПУНКТЕ ПРОДАЖИ | 2012 |

|

RU2597515C2 |

| ЭФФЕКТИВНОЕ ШИФРОВАНИЕ И АУТЕНТИФИКАЦИЯ ДЛЯ СИСТЕМ ОБРАБОТКИ ДАННЫХ | 2003 |

|

RU2336646C2 |

| ПЕРСОНАЛЬНЫЙ КРИПТОЗАЩИТНЫЙ КОМПЛЕКС | 2002 |

|

RU2300844C2 |

| СПОСОБ И СИСТЕМА ДЛЯ РАСПОЗНАВАНИЯ РЕГИСТРАЦИОННОЙ ИНФОРМАЦИИ | 2004 |

|

RU2367998C2 |

| БЕЗОПАСНОСТЬ СООБЩЕНИЙ | 2004 |

|

RU2373653C2 |

Изобретение относится к системам и способу управления передачей ключей расшифровки или доступа к зашифрованной информации. Техническим результатом является повышение защиты информации. Каждый из вариантов систем защиты информации для управления доступом к зашифрованной информации содержит аппаратное средство для хранения, по меньшей мере, одного элемента данных, включая ключ расшифровки и соответствующий код защиты информации, причем код защиты информации устанавливает число операций прохождений ключа расшифровки, а первый пользователь, связанный с зашифрованной информацией, может определить через код защиты информации, может ли второй пользователь передать код защиты информации третьему пользователю, причем номер поколения данных запрашивается каждый раз после получения запроса на передачу ключа расшифровки другому пользователю и уменьшается на единицу при каждом запросе, и как только он достигнет нуля, система отклоняет все дальнейшие запросы. Способ описывает работу указанных систем. 3 н. и 19 з.п. ф-лы, 6 ил.

| СПОСОБ СВАРКИ ДАВЛЕНИЕМ | 0 |

|

SU268139A1 |

Авторы

Даты

2006-04-10—Публикация

2002-08-22—Подача