Область техники

Настоящее изобретение относится к области вычислительной техники и может использоваться для обеспечения конфиденциальности информации, непосредственно хранящейся внутри программных, и/или аппаратно-программных, и/или аппаратных ресурсов персональных электронно-вычислительных машин (далее - персональных ЭВМ).

Предшествующий уровень техники

Технологические разработки последнего времени существенно облегчили доступ к общедоступным компьютерным сетям, таким как Internet. Обмен информацией между локальными компьютерными сетями и/или пользователями, подключенными к сети Internet, ставит напрямую вопрос о защите информации, хранящейся в локальных компьютерных сетях и частных персональных ЭВМ, а также о защите информации от несанкционированной пересылки пользователями во внешнюю сеть.

Локальные компьютерные сети имеют различные как формы, так и назначение. Существуют университетские компьютерные сети, поддерживающие учебную и/или научно-исследовательскую деятельность, локальные компьютерные сети компаний, которые содержат разнообразную закрытую служебную информацию.

Большинство используемых в настоящее время систем обеспечения безопасности в целях защиты блокируют доступ к определенным сервисам и службам, работа с которыми потенциально представляет угрозу безопасности сети. При этом, однако, может осуществляться блокирование доступа к необходимым сервисам и службам, что затрудняет обмен информацией с другими компьютерными сетями.

На сегодняшний день, в связи с развитием общедоступных компьютерных сетей, все больше компаний, служб, сервисов (далее называемые в данной заявке «Сторона В компьютерного обмена» или просто «сторона В») используют электронные средства коммуникации для обмена данными со своими клиентами (далее называемыми в данной заявке «Сторона А компьютерного обмена» или просто «сторона А»), а также для хранения такой корреспонденции и прочей информации о своих клиентах (стороне А) в электронной форме на персональных ЭВМ. При этом в большинстве случаев данная информация носит сугубо конфиденциальный характер и не должна раскрываться какой-либо третьей стороне (далее называемой в данной заявке «Сторона С компьютерного обмена» или просто «сторона С»), не участвующей в обмене данными между сторонами А и В. Но при этом необходимо заметить, что третьей стороной (стороной С) может оказаться даже компания, не пытающаяся своими действиями умышленно нарушить целостность и конфиденциальность предаваемой информации между сторонами А и В или хранящейся непосредственно на персональном ЭВМ сторон А и В, а, например, оказывающая стороне В услуги по предоставлению и обслуживанию программного обеспечения и прочей технической поддержки состояния персональных ЭВМ и использующая общедоступную компьютерную сеть для динамического обновления версий, сбора информации об ошибках функционирования в конкретной конфигурации и дальнейшей передачи ее разработчикам для анализа, организации удаленной технической поддержки, сбора данных о динамике нагрузки на сети и прочих нужд. Необходимо отметить, что такая передача данных не является вредоносной для участников обмена, однако, в ее процессе возможна утечка конфиденциальной информации. Возможность такой утечки информации определяется тем, что известные средства обеспечения компьютерной безопасности, встроенные в Операционные Системы (ОС), такие как административное разграничение доступа для различных категорий пользователей к различным элементам ОС, как правило, оперируют объектами типа «файл» или «каталог», в то время как собственно сама утечка информации возможна из фрагмента данных, который не является объектом ОС и не подлежит администрированию, т.е., например, при возникновении ошибки приложение (программа) может отправить для анализа образ ("dump (дамп)") памяти, или фрагмент данных, хранящихся на жестком диске, который формально не является частью файла и, соответственно, не администрируется средствами ОС, но содержит конфиденциальные данные, которые ранее были записаны на жесткий диск этим или другим приложением. Кроме этого, например, при возникновении ошибки, либо в целях динамического анализа нагрузки на фрагмент общедоступной компьютерной сети и также в целях борьбы с вредоносными программами (компьютерными вирусами, «троянцами», анализа топологии атак DoS), программа, предоставленная третьей стороной (стороной С), может передать непосредственно самой этой третьей стороне записи о последних сетевых соединениях участников обмена (сторон А и В), что часто также является конфиденциальной информацией. В некоторых случаях даже сам факт связи между сторонами А и В является конфиденциальной информацией.

В качестве существенного дополнения к вышеизложенному следует отметить, что во многих программных продуктах, особенно работающих напрямую с аппаратной частью компьютера, требуется уровень доступа «администратор» (максимально высокого уровня доступа к аппаратному и/или программному содержимому персонального ЭВМ), и, следовательно, ограничение доступа к объектам ОС (типа «файл») к ним вообще неприменимо. Данный факт является наиболее опасным для защиты информации, так как само по себе программное обеспечение, предоставленное какой-либо третьей стороной, может при его установке на персональную ЭВМ содержать инструкцию пользователю, указывающую на установку данного продукта с уровнем доступа «администратор», результатом чего является работа установленной таким образом программы с самым высоким уровнем доступа ко всем ресурсам, т.е. имеется возможность копирования и передачи любой хранящейся и передаваемой данным персональным ЭВМ информации. Зачастую при этом установка поставляемого программного обеспечения именно с таким уровнем доступа не является заведомо преследующей цель получить максимально возможный доступ непосредственно к конфиденциальным ресурсам персонального ЭВМ, а просто направлена на увеличение скорости и повышение производительности работы с использованием данного программного обеспечения.

Учитывая вышеизложенное, можно предположить, что непосредственно утечка конфиденциальной информации (частично либо полностью) возможна даже в том случае, когда персональному ЭВМ или участникам локального обмена информацией между персональными ЭВМ оказывается какой-либо сервис (технический, информационный или другой) и, следовательно, третья сторона, оказывающая подобного рода услуги, может не считаться стороной, против которой необходимо использовать существующие средства защиты конфиденциальности информации.

Известно несколько вариантов реализации систем защиты.

Например, возможно применение программных и/или аппаратно-программных экранирующих маршрутизаторов - роутеров, т.е. устройств, отвечающих за распределение информационных потоков и обеспечивающих максимальную отказоустойчивость системы, для ограничения передачи в локальную компьютерную сеть и из нее конкретными узлами или конкретными типами передач. Данный тип защиты информации применяется в компьютерных сетях со сложной конфигурацией для связи участков этой сети с различными сетевыми протоколами (в том числе и для доступа к общим компьютерным сетям), а также для более эффективного разделения информационного графика и использования альтернативных путей между узлами компьютерной сети. Основной целью использования роутеров является объединение разнородных компьютерных сетей и обслуживание альтернативных путей. Однако им присущ тот недостаток, что очень строго ограничивается доступ к различным службам и сервисам общедоступной компьютерной сети.

Еще одной используемой на сегодняшний день системой защиты информации является брандмауэр. Брандмауэр представляет собой систему и/или комбинацию систем, позволяющих разделить компьютерную сеть на две или более частей и реализовать набор правил, определяющих условия прохождения информационных пакетов данных из одной части компьютерной сети в другую. Данная граница может проводиться как между локальной компьютерной сетью и компьютерной сетью общего пользования, так и непосредственно внутри локальной компьютерной сети. Результатом такого разграничения является то, что брандмауэр пропускает через себя весь трафик передаваемых данных и для каждого проходящего информационного пакета принимает отдельное решение - пропустить его или отбросить. Для подключения брандмауэров используются различные схемы. Брандмауэр может использоваться самостоятельно в качестве внешнего маршрутизатора (роутера), используя свои внутренние настройки для подключения к внешней компьютерной сети, возможно также и использование брандмауэра и в более сложной конфигурации совместно с одним или несколькими роутерами, однако, в этом случае требуется добиваться очень точной взаимной настройки роутеров и самого брандмауэра, так как даже небольшие ошибки при подключении могут образовать очень серьезные «дыры» в системе защиты информации.

Таким образом, из вышеизложенного можно сделать заключение, что изолированные брандмауэром информационные ресурсы представляют собой ресурсы, находящиеся во внутренней зоне, т.е. в зоне действия защиты, предоставляемой брандмауэром, а внешнее оборудование рассматривается как находящееся вне брандмауэра (т.е. во внешней зоне).

Недостатком, свойственным использованию брандмауэров, является постоянная потребность в увеличении используемых в работе ресурсов брандмауэра для поддержания возрастающего графика между локальной компьютерной сетью и сетью общего пользования. Другим недостатком брандмауэров является то, что для получения доступа к локальной компьютерной сети и/или частному пользователю необходимо преодолеть только лишь систему защиты единственной компьютерной системы - брандмауэра. Кроме того, в случае блокировки брандмауэром доступа к какому-либо сервису, пользователь или приложение, пытающиеся использовать этот сервис, получают в зависимости от настроек брандмауэра либо сообщение о запрете доступа, либо об истечении тайм-аута. Оба сообщения являются сообщениями об ошибках, что может привести к невозможности работы с приложениями, пытающимися обратиться к заблокированным сервисам.

Из патента РФ №2178583 известен способ получения доступа к ресурсам компьютерной системы или локальной компьютерной сети, которые защищены брандмауэром, который, в свою очередь, снабжен средствами для совместного так называемого «туннелирования» (по аналогии с туннельным эффектом - запрос должен преодолеть брандмауэр), которое заключается в том, что в ответ на запросы определенного типа, посланные объектами, находящимися вне брандмауэра, между этими внешними объектами и ресурсами внутри брандмауэра устанавливается соединение. Отличительная особенность устанавливаемых таким путем соединений состоит в том, что они формируются «изнутри», как если бы запросы на их установление исходили от объектов, находящихся внутри брандмауэра, и были адресованы объектам, находящимся вне брандмауэра.

Из патента РФ №2152691 известна система защиты для соединения локальной компьютерной сети с другой локальной или общедоступной компьютерной сетью, которая обеспечивает полную доступность сервиса для компьютерных сетей при обеспечении защиты локальной компьютерной сети от несанкционированного доступа из общедоступной компьютерной сети или другой локальной компьютерной сети.

Исходя из известного на данный момент уровня техники, можно сделать вывод, что используемые программные и аппаратно-программные системы защиты направлены на защиту от несанкционированного доступа «снаружи внутрь», т.е. из общедоступной компьютерной сети и/или локальной компьютерной сети в защищаемую локальную компьютерную сеть и/или в частную персональную ЭВМ, при этом запрашиваемое соединение инициируется либо блокируется брандмауэром «за» охраняемой им информационной «зоной». Современные аппаратные и/или программно-аппаратные средства, такие как вышеуказанные брандмауэры, конфигурируемые роутеры, в принципе обладают способностью прервать любое сетевое соединение с известными параметрами, но при этом в большинстве случаев параметры для каждого конкретного соединения неизвестны, поэтому администрирование таких соединений обычно осуществляется по принципу «все или ничего», в результате чего в случае строгих ограничений нарушается или серьезно затрудняется непосредственно сам процесс передачи данных, а в результате «мягких» ограничений потенциальная утечка конфиденциальных данных не пресекается. Еще одним существенным препятствием к применению аппаратного прерывания потенциально опасного сетевого соединения является то, что большинство современных приложений (программ) предполагает наличие сетевого соединения и не может функционировать полноценно в случае его полного отсутствия, которое может вызываться воздействием вышеупомянутых средств защиты.

Ситуацию осложняет также то, что непосредственно сам пользователь персональной ЭВМ и/или участник локального обмена информацией между персональными ЭВМ зачастую не является специалистом в области вычислительной техники и, тем более, компьютерной безопасности, соответственно не обладает знаниями для самостоятельной установки, поддержания и реконфигурирования сложных программных и/или аппаратно-программных средств защиты.

Раскрытие изобретения

Задачей настоящего изобретения является создание способа обеспечения конфиденциальности (защиты) информации, хранящейся на компьютере, от утечки при работе этого компьютера в сети Интернет, когда на указанном компьютере выполняются приложения, способные инициировать соединение с удаленным компьютером и осуществить передачу данных на этот удаленный компьютер (потенциально-опасное ПО). Этот способ должен обеспечивать более избирательный подход при определении допустимости (разрешенности) сетевого соединения, чем известные способы, т.е. необходимо осуществлять противодействие соединениям, которые могут не являться запрещенными и, следовательно, не подлежат воздействию со стороны средств защиты указанного выше типа, но при которых возможна утечка конфиденциальной информации. При этом необходимо заметить, что способ по настоящему изобретению направлен не на замещение уже существующих способов защиты/разграничения доступа к информации, а на выявление и прерывание непосредственно соединений, которые могут считаться разрешенными и не подпадать под воздействие известных и используемых в работе персональных ЭВМ средств защиты информации.

Способ согласно изобретению включает в себя следующие действия:

До помещения на защищаемую ЭВМ конфиденциальных данных

- выявляют все Интернет-соединения, которые устанавливаются указанной ЭВМ при работе в отсутствие указанного сервисного ПО, и

- составляют список таких соединений с указанием для каждого соединения удаленного адреса, порта, типа соединения и локального процесса, инициирующего соединение, т.е. технических характеристик, позволяющих в необходимой и достаточной для дальнейшей работы степени инициализировать данные соединения.

После этого

- выявляют все Интернет-соединения, которые устанавливаются указанной ЭВМ при работе указанного потенциально-опасного ПО и составляют список таких соединений с указанием для каждого соединения удаленного адреса, порта, типа соединения и локального процесса, инициирующего соединение,

- выбирают те из них, которые не совпадают с соединениями, выявленными на предыдущем этапе,

- запускают на указанной ЭВМ специальное программное обеспечение (специальное ПО), способное определять факт начала создания соединения, удаленный адрес, используемые порт и тип соединения, а также локальный процесс, инициирующий соединение, и способное приостанавливать процесс установления соединения и оповещать оператора указанной ЭВМ,

причем при выполнении этих действий конфиденциальные данные могут быть либо помещены на указанную ЭВМ, но доступ к ним должен быть физически исключен, либо отсутствовать на нем.

Далее в ходе работы ЭВМ при получении оператором (системным администратором) извещения о начале одного или нескольких из соединений, выбранных на предыдущем этапе и приостановленных указанным специальным ПО, оператор анализирует параметры этого соединения, т.е. удаленный адрес, используемые порт и тип соединения и в случае обнаружения нежелательного соединения выполняет одно из следующих действий:

- с помощью указанного специального ПО имитирует ошибки в установлении соединения или локально имитирует ответ удаленного узла с тем, чтобы скрыть свое вмешательство от удаленного компьютера и не допустить передачу на него конфиденциальных данных, причем выбирается тот вариант имитации ошибки или ответа, при котором сохраняется наибольшая полнота функциональности сервисного ПО;

- завершает или останавливает процесс, пытающийся установить соединение.

Информацию о каждом рассматриваемом на предыдущем этапе соединении и соответствующем этому соединению действии оператора, производимом при помощи специального ПО, заносят в так называемый "список противодействия".

Далее сформированный указанной выше последовательностью действий список противодействия загружают в указанную ЭВМ, устанавливают и запускают на нем специальное ПО, способное определять факт начала создания соединения, удаленный адрес, используемые порт и тип соединения, а также локальный процесс, инициирующий соединение, и способное приостанавливать процесс установления соединения и программно выбирать соответствующий именно этому соединению вариант дальнейшего действия в соответствии со списком противодействия, сформированным указанной выше последовательностью действий, и таким образом обеспечивают программное исполнение указанным специальным ПО списка противодействия.

Помимо этого, в случае использования способа в локальной сети, включающей в себя несколько компьютеров, хранящих конфиденциальную информацию, вышеуказанные действия осуществляют на каждой ЭВМ, входящей в указанную локальную сеть.

Кроме того, если при запуске на указанной ЭВМ специального ПО выявлено новое Интернет-соединение, не совпадающее с соединениями, указанными в списке противодействия, оно также подвергается анализу оператором, а именно:

- оператор анализирует параметры этого соединения, т.е. удаленный адрес, используемые порт и тип соединения, и в случае обнаружения нежелательного соединения выполняет одно из следующих действий:

- с помощью указанного специального ПО имитирует ошибки в установлении соединения или локально имитирует ответ удаленного узла с тем, чтобы скрыть свое вмешательство от удаленного компьютера и не допустить передачу на него конфиденциальных данных, причем выбирается тот вариант имитации ошибки или ответа, при котором сохраняется наибольшая полнота функциональности сервисного ПО;

- завершает или останавливает процесс, пытающийся установить соединение.

В альтернативном варианте способа согласно изобретению список противодействия может не создаваться на данной ЭВМ, а загружаться на него в уже готовом виде.

При составлении списка выявленных Интернет-соединений и запуске специального ПО, помимо определения для каждого соединения удаленного адреса, порта, типа соединения и локального процесса, инициирующего соединение, может быть также определен и протокол соединения.

Используя терминологию, упомянутую при описании уровня техники, можно сказать, что заявляемый способ обеспечивает конфиденциальность, т.е. защиту от утечки, данных о стороне А, хранящихся на компьютере или в сети стороны В, к компьютеру или сети стороны С, оказывающей какой-либо сервис стороне В, при этом способ не допускает существенного нарушения такого сервиса.

Краткий перечень чертежей

Далее изобретение будет описано подробно на примере реализации со ссылками на прилагаемые чертежи, на которых изображено:

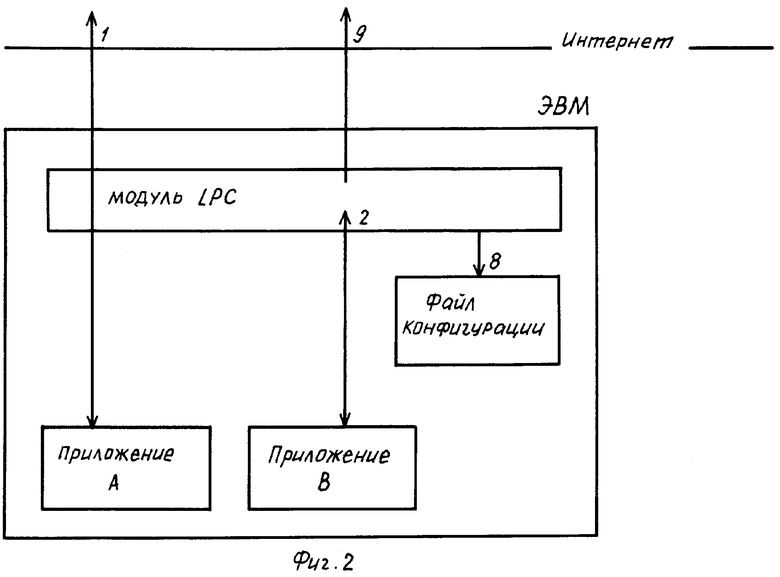

На фиг.1 приведена схема взаимодействия в режиме конфигурирования текстового файла, который служит в данном примере списком разрешенных/запрещенных соединений с указанием способа противодействия/разрешения соединения для каждого возникающего в процессе работы соединения.

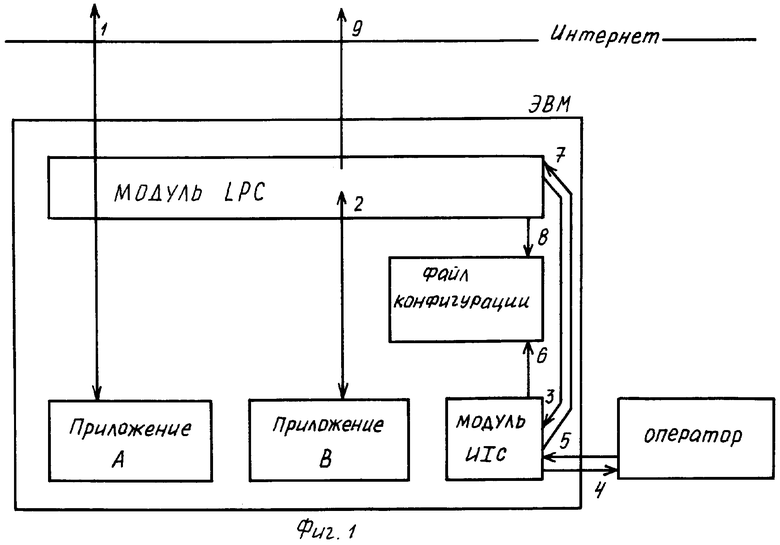

На фиг.2 показана работа модуля LPC в автоматическом режиме в соответствии со сформированным конфигурационным текстовым файлом.

Осуществление изобретения

Для тестирования и демонстрации применения способа согласно заявляемому изобретению была выбрана персональная ЭВМ в той конфигурации, которая является необходимой и достаточной для полного выполнения различного вида работ, требуемых пользователю настоящего персональной ЭВМ для непосредственного выполнения своих рабочих обязанностей.

Данная используемая непосредственно в примере исполнения настоящего способа согласно изобретению персональная ЭВМ представляла собой версию INTEL PENTIUM III, объем оперативной памяти 256 Mb, операционная система MS Windows, подключение к сети Интернет осуществлялось через локальную сеть Ethernet. Конфигурация ОС включала в себя автоматическое получение IP-адреса (obtain IP-address automatically) и использование статических первичного (primary) и вторичного (secondary) DNS-серверов.

В качестве потенциально-опасного ПО, способного инициировать соединение с удаленным компьютером и осуществить передачу конфиденциальных данных, была использована программа Microsoft Outlook Express, предназначенная для обмена электронной корреспонденцией в сети Интернет. Сетевые установки сервисного ПО включали в себя адреса для почтовых РОР3 и SMPT серверов, обеспечивающих, соответственно, прием входящей и посылку исходящей корреспонденции. Адреса почтовых серверов в данном случае были представлены сетевыми именами.

В качестве платформы реализации Специального ПО были выбраны Механизмы Transport Service Provider и Name Space Service Provider, предоставляемые стандартом Windows Sockets 2 Microsoft Windows. Выбор данного построения реализации Специального ПО обусловливался тем, что программные интерфейсы, предоставляемые этими вышеуказанными сервисами, позволяют относительно просто внедрить фрагмент кода в стек протоколов для дальнейшего осуществления контроля и, по необходимости, изменения передаваемых и принимаемых данных. В качестве дополнения к вышеизложенному можно также отметить, что реализация данного используемого Специального ПО может быть и иной, т.е. варьироваться в зависимости от сложности поставленной задачи. Например, при необходимости осуществления более полного контроля над принимаемыми и передаваемыми данными Специальное ПО может быть реализовано как NDIS-драйвер, или как драйвер Unix/Linux. Реализация Специального ПО именно в предлагаемом варианте была обусловлена тем, что для решения поставленной задачи в данном примере выполнения действий согласно заявляемому способу необходимо и достаточно именно такой реализации Специального ПО.

Далее, исходя из выбранной платформы реализации специального ПО, для данного примера осуществления способа по настоящему изобретению были выбраны два основных реализационных модуля - LPC (Layered Protocol Component) и UIC (User Interface Component), при этом модуль LPC выполнен в виде Динамически присоединяемой библиотеки (Dynamic Link Library, DLL), а модуль UIC, в свою очередь, выполнен в виде приложения WINDOWS 32. В функции модуля LPC входит оповещение модуля UIC о сетевых событиях, как-то: разрешение сетевого имени, установление соединения, передача и прием данных, а также модификация событий в соответствии с конфигурационными установками. В свою очередь, в функции модуля UIC входит осуществление взаимодействия с оператором, т.е. трассировка сетевых событий, оповещение о которых приходит от модуля LPC, a также конфигурирование модуля LPC.

Непосредственно для осуществления данного примера выполнения действий по способу конфигурация модуля LPC считывается из текстового файла, служащего в данном примере списком разрешенных/запрещенных соединений с указанием варианта противодействия/разрешения данного(му) соединения(ю), при этом каждому соединению соответствует одна строка, поля разделены пробелами.

Обязательные поля:

1. IP-адрес и порт соединения - адрес удаленного сервера, с которым устанавливается соединение.

2. Направление соединения, возможные значения:

С - данная персональная ЭВМ выступает как клиент, устанавливая соединение с какой-либо удаленной персональной ЭВМ,

S - данная персональная ЭВМ выступает как сервер, ожидая установления соединения от какой-либо удаленной персональной ЭВМ.

3. Тип противодействия, имеющий следующие возможные значения:

N - противодействие устанавливаемому соединению не производится, а именно, модуль LPC не препятствует установке соединения и, соответственно, приему и передаче данных.

Во всех остальных случаях, указанных ниже, передача данных не производится:

Е - установка соединения не производится, при попытке вызова устанавливается код ошибки соединения, задаваемый оператором с учетом сохранения наибольшей полноты функциональности сервисного ПО,

Т - установка соединения не производится, симулируется тайм-аут при ожидании ответа удаленного сервера, с которой осуществляется соединение,

R - при приеме данных симулируется ответ серверу, что данная связь установлена с указанием на продолжение работы.

Взаимодействие между модулями.

Инициатором взаимодействия всегда выступает модуль LPC, он осуществляет оповещение модуля UIC о возможных сетевых событиях при помощи сообщения WINDOWS WM_COPYDATA. Данные, описывающие сетевое событие, передаются в структуре COPYDATASTRUCT.

После возникновения сетевого события, если в конфигурационном текстовом файле, который служит в данном примере списком разрешенных/запрещенных соединений с указанием способа противодействия/разрешения соединения для каждого возникающего в процессе работы соединения и формируется в порядке, изложенном выше, нет записи для соединения, вызвавшего данное событие, модуль LPC оповещает модуль UIC, ожидает ответа от модуля UIC, дополняет данный конфигурационный текстовый файл данными, поступившими от модуля UIC, и только после этого продолжает выполнение возникшего сетевого события. В случае, если запись о соединении, вызвавшем данное событие, присутствует в данном конфигурационном текстовом файле, модуль LPC не ожидает ответа от модуля UIC, так как в этом случае оповещение производится только для трассировки.

Для более подробного пояснения способа осуществления контроля за сетевым событием обратимся к схемам, графически иллюстрирующим взаимодействие между модулями LPC и UIC при возникновении сетевого события.

На фиг.1 приведена схема взаимодействия в режиме конфигурирования текстового файла, который служит в данном примере списком разрешенных/запрещенных соединений с указанием способа противодействия/разрешения соединения для каждого возникающего в процессе работы соединения.

Приложение А - в данном случае осуществление соединения приложением (программой) А признано ранее оператором разрешенным и связь осуществляется без вмешательства модуля LPC,

Приложение В - при возникновении соединения, вызванного приложением (программой) В и не указанного в конфигурационном текстовом файле как разрешенное соединение (стрелка 2), модуль LPC приостанавливает данное соединение и информирует модуль UIC (стрелка 3), который, в свою очередь, информирует оператора (стрелка 4). Оператор принимает решение, касающееся разрешения или указания вида противодействия данному соединению и, в соответствии с данными, полученными от оператора (стрелка 5), UIC изменяет сам конфигурационный текстовый файл (стрелка 6). Далее, после того, как конфигурационный текстовый файл изменен, модуль UIC дает команду модулю LPC (стрелка 7) считать конфигурационный файл заново, что дает возможность модулю LPC принять изменения, касающиеся непосредственно данного сетевого соединения. Модуль LPC считывает измененный конфигурационный текстовый файл (стрелка 8) и действует в соответствии с заложенным в нем видом противодействия, либо разрешает данное соединение (стрелка 9).

На фиг.2 показана работа модуля LPC в автоматическом режиме в соответствии со сформированным конфигурационным текстовым файлом.

После завершения конфигурирования персональной ЭВМ, используемой в данном примере осуществления способа, осуществлялась проверка функциональности, которая производилась путем отправки и приема электронной почты. Необходимо также отметить, что проверка полноты функциональности применительно к настоящему изобретению осуществляется только с учетом сохранения функциональности непосредственно тех возможностей потенциально-опасного ПО, которые необходимы и достаточны для выполнения непосредственных рабочих обязанностей пользователя данной персональной ЭВМ. После получения результатов проверки и подтверждения необходимой и достаточной полноты функциональности данной персональной ЭВМ, на нее установили специальное ПО, представленное описанными выше модулями UIC и LPC, и была осуществлена повторная проверка функциональности работы используемой персональной ЭВМ. Функциональность в результате данной проверки была признана полной.

До помещения на указанную персональную ЭВМ конфиденциальных данных осуществили выявление всех Интернет-соединений, которые устанавливаются указанной персональной ЭВМ в отсутствие потенциально-опасного ПО и составляют список таких соединений с указанием для каждого соединения удаленного адреса, порта, типа соединения и локального процесса, инициирующего соединение.

В процессе данной проверки модулем LPC были выявлены следующие сетевые соединения, устанавливаемые указанной персональной ЭВМ с:

- IP-адресом, соответствующим адресу первичного DNS-сервера, портом, соответствующим стандарту DNS,

- Неизвестным IP-адресом и портом, соответствующим стандарту протокола РОР3,

- Неизвестным IP-адресом и портом, соответствующим стандарту протокола SMTP,

В процессе продолжения осуществления проверки новых соединений выявлено не было.

В результате осуществления дальнейшей проверки выявленных соединений было определено следующее:

После отображения информации о первом соединении модулем UIC оператором была создана запись в конфигурационном файле:

111.222.123.123:53 С N, где 111.222.123.123 - адрес сервера, 53 - порт DNS, значения С и N были приведены выше.

После отображения информации о втором соединении модулем UIC оператором была создана запись в конфигурационном файле:

111.222.123.123:110 С N, где 111.222.123.123 - адрес сервера, 110 - порт протокола РОР3, значения С и N были приведены выше.

После отображения информации о третьем соединении модулем UIC оператором была создана запись в конфигурационном файле:

111.222.123.123:25 С N, где 111.222.123.123 - адрес сервера, 25 - порт протокола SMTP, значения С и N были приведены выше.

Для дальнейшего осуществления действий согласно заявляемому способу изобретения на данную используемую персональную ЭВМ установили тестовое приложение, которое использовалось в данном случае в качестве предоставленного потенциально-опасного ПО.

Далее осуществили проверку функциональности работы данного сервисного ПО, в результате которой была выявлена попытка создания нового соединения с неизвестным IP-адресом и портом, соответствующим протоколу HTTP, а именно:

223.105.2.15:80, где 223.105.2.15 - адрес сервера, с которым должно было быть осуществлено данное соединение, 80 - порт протокола HTTP.

Учитывая тот факт, что данное исходящее соединение не было выявлено на предыдущем этапе, его создание было запрещено оператором путем создания в конфигурационном файле следующей записи:

223.105.2.15:80 С Е 10014, где значения 223.105.2.15, 80, С, Е были указаны выше, 10014 - код ошибки WSAEACCES, заданный оператором.

При повторной проверке функциональности предоставленного потенциально-опасного ПО им было выдано сообщение об ошибке, так как не удалось установить соединение с запрашиваемым сервером, что было вызвано отказом в доступе, заложенным в коде ошибки WSAEACCES (10014), ранее заложенным оператором. При этом также было обнаружено нарушение функциональности предоставленного потенциально-опасного ПО. В результате оператор осуществил замену используемого кода ошибки 10014 WSAEACCES на 10064 WSAEHOSTDOWN,

т.е. была осуществлена замена записи в конфигурационном файле:

223.105.2.15:80 С Е10064.

После осуществления данной замены записи была произведена повторная попытка проверки функциональности предоставленного потенциально-опасного ПО, в результате чего полнота функциональности предоставленного потенциально-опасного ПО была признана необходимой и достаточной.

В результате осуществленных действий был сформирован конфигурационный текстовый файл, являющийся в данном примере исполнения способа согласно изобретению списком противодействия, в следующем виде:

111.222.123.123:53 С N

111.222.123.123:110 C N

111.222.123.123:25 С N

223.105.2.15:80 С Е 10064

При наличии нескольких персональных ЭВМ со сходной конфигурацией возможно загрузить однажды созданный список противодействия на все такие ЭВМ и обеспечивать программное исполнение специальным ПО списка противодействия.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ И ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ ПЕРСОНАЛЬНЫЕ ДАННЫЕ | 2010 |

|

RU2444057C1 |

| ВЫЧИСЛИТЕЛЬНАЯ СЕТЬ С МЕЖСЕТЕВЫМ ЭКРАНОМ И МЕЖСЕТЕВОЙ ЭКРАН | 2000 |

|

RU2214623C2 |

| КОНФИГУРИРОВАНИЕ ПАРАМЕТРОВ СЕТЕВОЙ НАСТРОЙКИ УСТРОЙСТВ ТОНКИХ КЛИЕНТОВ, ИСПОЛЬЗУЯ ПЕРЕНОСНЫЕ НОСИТЕЛИ ДАННЫХ | 2004 |

|

RU2357282C2 |

| СПОСОБ АВТОМАТИЧЕСКОЙ НАСТРОЙКИ СРЕДСТВА БЕЗОПАСНОСТИ | 2012 |

|

RU2514137C1 |

| СИСТЕМА И СПОСОБ ЗАЩИТЫ ОТ УТЕЧКИ КОНФИДЕНЦИАЛЬНЫХ ДАННЫХ В БЕСПРОВОДНЫХ СЕТЯХ | 2014 |

|

RU2602956C2 |

| СИСТЕМЫ И СПОСОБЫ ДЛЯ СОЗДАНИЯ И МОДИФИКАЦИИ СПИСКОВ УПРАВЛЕНИЯ ДОСТУПОМ | 2015 |

|

RU2679179C1 |

| Система и способ определения измененных веб-страниц | 2015 |

|

RU2610254C2 |

| МОБИЛЬНЫЙ УЗЕЛ ПОДВИЖНОЙ СВЯЗИ | 2008 |

|

RU2359410C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2010 |

|

RU2443017C1 |

| СИСТЕМА И СПОСОБ РАЗВЕРТЫВАНИЯ ПРЕДВАРИТЕЛЬНО СКОНФИГУРИРОВАННОГО ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ | 2012 |

|

RU2541935C2 |

Изобретение относится к области накопления и защиты информации от несанкционированного доступа. Способ обеспечения конфиденциальности информации, хранящейся на компьютере, от утечки при работе этого компьютера в сети Интернет, когда на указанном компьютере выполняется потенциально-опасное программное обеспечение (ПО), способное инициировать соединение с удаленным компьютером и осуществить передачу данных на этот удаленный компьютер, включает ряд этапов. Выявляют все Интернет-соединения, которые устанавливаются указанным компьютером при работе указанного потенциально-опасного ПО, и составляют список таких соединений с указанием для каждого соединения удаленного адреса, порта, типа соединения и локального процесса, инициирующего соединение, и выбирают те из них, которые не совпадают с соединениями, выявленными при отсутствии указанного ПО. Запускают на указанном компьютере специальное ПО, способное определять факт начала создания соединения, удаленный адрес, используемые порт и тип соединения, а также локальный процесс, инициирующий соединение, и способное приостанавливать процесс установления соединения и оповещать оператора указанного компьютера. 2 н. и 5 з.п. ф-лы, 2 ил.

а) до помещения на указанный компьютер конфиденциальных данных выявляют все Интернет-соединения, которые устанавливаются указанным компьютером в отсутствие указанного потенциально опасного ПО и составляют список таких соединений с указанием для каждого соединения удаленного адреса, порта, типа соединения и локального процесса, инициирующего соединение;

б) после того, но до помещения на указанный компьютер конфиденциальных данных, выявляют все Интернет-соединения, которые устанавливаются указанным компьютером при работе указанного потенциально опасного ПО и составляют список таких соединений с указанием для каждого соединения удаленного адреса, порта, типа соединения и локального процесса, инициирующего соединение, и выбирают те из них, которые не совпадают с соединениями, выявленными на этапе а);

в) запускают на указанном компьютере специальное ПО, способное определять факт начала создания соединения, удаленный адрес, используемые порт и тип соединения, а также локальный процесс, инициирующий соединение, и способное приостанавливать процесс установления соединения, и оповещать оператора указанного компьютера, причем при выполнении данного действия конфиденциальные данные могут быть либо помещены на указанный компьютер, но доступ к ним должен быть физически исключен, либо отсутствовать на нем;

г) при получении оператором извещения о начале одного или нескольких из соединений, выбранных на этапе б) и приостановленных указанным специальным ПО, оператор анализирует параметры этого соединения, т.е. удаленный адрес, используемые порт и тип соединения и в случае обнаружения нежелательного соединения выполняет одно из следующих действий:

с помощью указанного специального ПО имитирует ошибки в установлении соединения или локально имитирует ответ удаленного узла для того, чтобы скрыть свое вмешательство от удаленного компьютера и не допустить передачу конфиденциальных данных на удаленный компьютер, причем выбирается тот вариант имитации ошибки или ответа, при котором сохраняется наибольшая полнота функциональности сервисного ПО;

завершает или останавливает процесс, пытающийся установить соединение;

д) заносят всю информацию о каждом рассматриваемом на этапе г) соединении и соответствующем этому соединению действию оператора, производимому при помощи специального ПО, в список противодействия.

а) загружают в компьютер список противодействия, созданный согласно этапам а)-д) п.1 формулы изобретения;

б) устанавливают и запускают на указанном компьютере специальное ПО, способное определять факт начала создания соединения, удаленный адрес, используемые порт и тип соединения, а также локальный процесс, инициирующий соединение, способное приостанавливать процесс установления соединения и программно выбирать соответствующий именно этому соединению вариант дальнейшего действия в соответствии со списком противодействия, созданным согласно этапам а)-д) п.1 формулы изобретения;

в) обеспечивают программное исполнение указанным специальным ПО списка противодействия.

| СИСТЕМА ЗАЩИТЫ ДЛЯ СВЯЗАННЫХ КОМПЬЮТЕРНЫХ СЕТЕЙ | 1995 |

|

RU2152691C1 |

| СИСТЕМА ЗАЩИТЫ ВИРТУАЛЬНОГО КАНАЛА КОРПОРАТИВНОЙ СЕТИ С МАНДАТНЫМ ПРИНЦИПОМ УПРАВЛЕНИЯ ДОСТУПОМ К РЕСУРСАМ, ПОСТРОЕННОЙ НА КАНАЛАХ СВЯЗИ И СРЕДСТВАХ КОММУТАЦИИ СЕТИ СВЯЗИ ОБЩЕГО ПОЛЬЗОВАНИЯ | 1998 |

|

RU2163727C2 |

| СПОСОБ И УСТРОЙСТВО ДОСТУПА К РЕСУРСАМ КОМПЬЮТЕРА ЧЕРЕЗ БРАНДМАУЭР | 1997 |

|

RU2178583C2 |

| US 6192455 A, 20.02.2001 | |||

| EP 0864983 A2, 16.09.1998 | |||

| Устройство формирования опорных сигналов системы управления приводом с асинхронной короткозамкнутой машиной | 1975 |

|

SU653709A1 |

| US 5796942 A, 18.08.1998 | |||

| СИСТЕМА ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ ИНФОРМАЦИИ ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ | 1998 |

|

RU2145727C1 |

| US 5892903 A, 06.04.1999 | |||

| Бесколесный шариковый ход для железнодорожных вагонов | 1917 |

|

SU97A1 |

Авторы

Даты

2006-04-20—Публикация

2004-06-03—Подача