Изобретения относятся к области секретной связи с криптографическим преобразованием речевых сигналов и могут быть использованы в связных, вычислительных и информационных системах для криптографического закрытия двоичной информации.

Известна система секретной связи с секретными ключами, предназначенная для передачи секретной информации в форме криптограммы по незащищенным каналам связи [1]

Она включает блок генерации секретных ключей и два или несколько шифрмодемов абонентов, связанных в единую симплексную сеть речевой связи, причем блок генерации секретных ключей связан с каждым из шифрмодемов защищенными каналами связи для передачи ключа, что требует дополнительных каналов связи, значительно усложняет реализацию генератора ключей и шифрмодемов системы, а также эксплуатацию системы в целом в случае использования защищенных проводных или радиоканалов передачи ключей с целью их периодической ротации. Каждый из шифрмодемов в своей передающей части включает последовательно соединенные микрофон, АЦП речевого сигнала, блок зашифрования, ЦАП, аналоговый сигнал с выхода которого через передающую часть модема в режиме передачи, определяемом кнопкой переключения режимов шифрмодема, поступает по сети в адрес нужного абонента. В режиме приема закрытых речевых данных приемная часть модема выдает шифрограмму на АЦП, криптограмма с выхода которого поступает в блок расшифрования, результат которого преобразуется ЦАП в аналоговую форму и воспроизводится громкоговорителем. При этом блок зашифрования включает последовательно соединенные блок памяти в виде регистра сдвига длиной 512 слоев в режиме зашифрования и 256 слоев при расшифровании, куда записывается очередной блок оцифрованных данных, блок взвешивания входных временных блоков с помощью функции окна Хэннинга, блок прямого быстрого преобразования Фурье (БПФ) временных блоков, блок памяти для записи реальной и мнимой компонент комплексного спектра временного блока, блок перестановки элементов комплексного спектра в соответствии с правилом шифрования, задаваемым ключевым генератором, и блок обратного БПФ транспортного спектра. При этом в процессе зашифрования или расшифрования данных через каждые десять обработанных блоков ключ получает новое значение, зависящее от предыдущего. Таким образом одна и та же последовательность входных блоков при одинаковых начальных ключах криптоалгоритма дает на выходе шифратора одну и ту же криптограмму, что снижает криптостойкость закрытия данных в системе.

Достигаемый системой засекреченной передачи и приема речевой информации технический результат заключается в упрощении реализации и повышении криптостойкости закрытия данных в системе секретной связи путем обеспечения случайного исходного состояния криптоалгоритма в начале каждого сеанса связи за счет рандомизации секретного ключа случайной синхропосылкой, формируемой из шифрограммы передаваемых открытых данных.

Известны системы синхронизации, использующие сигналы фазового пуска в соответствии, например, с [2] применение которых позволяет передать абоненту случайную синхропосылку по окончании процедуры синхронизации, что требует дополнительного времени и аппаратурных затрат.

Достигаемый системой синхронизации технический результат заключается в сокращении времени синхронизации и аппаратурных затрат путем совмещения процедур синхронизации двоичных последовательностей и передачи случайной синхропосылки.

Известны устройства шифрации (дешифрации) информации, которые выполнены, например, с использованием стандарта шифрования данных национального бюро стандартов США, который к содержимому двух 32-зарядных ячеек 64-разрядного информационного регистра 16 раз прибавляет по модулю 2 содержимое 64-разрядного ключевого регистра с последующим воздействием на 32-разрядную сумму 32-разрядным функциональным преобразованием f. Известный стандарт шифрования данных шифрует информацию блоками по 64 бита, что при зашифровании требует предварительного накапливания 64 бит информации, а при расшифровании требует дополнительной синхронизации для выделения начала очередного блока зашифрованной информации. Кроме того, процесс зашифрования очередного блока состоит из 16 циклов, что вносит определенную задержку при зашифровании очередных блоков информации. Перечисленные особенности известного стандарта шифрования данных делают его неудобным при использовании в системах секретной речевой связи (см. указанный патент США).

Технический результат, достигаемый устройством шифрации (дешифрации) информации заключается в обеспечении побитного шифрования информации с использованием ключа необходимого пользователю размера.

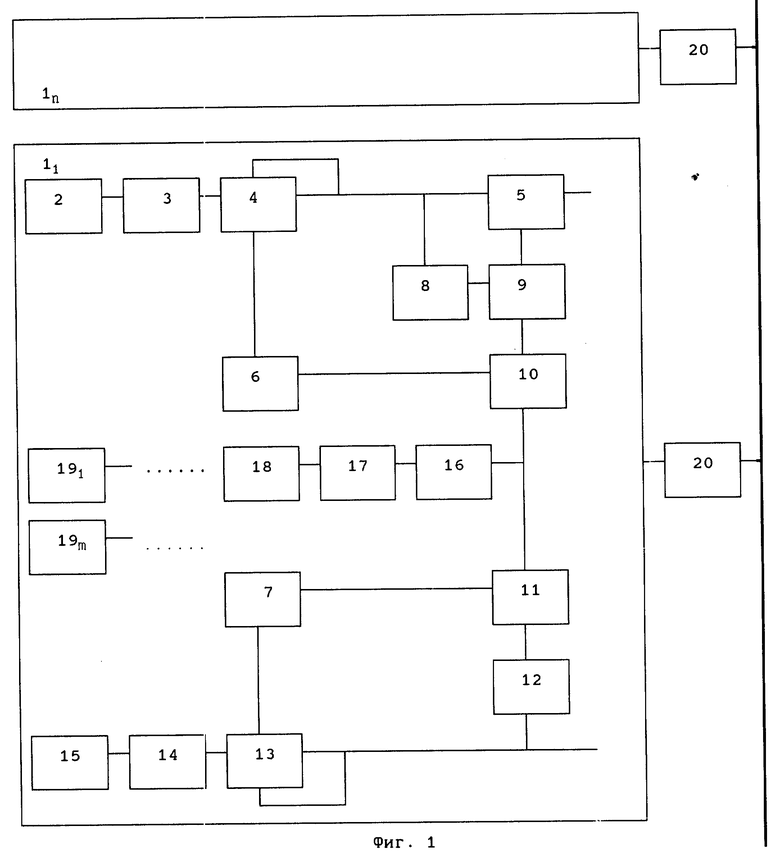

На фиг. 1 представлена структурная электрическая схема системы засекреченной передачи и приема речевой информации.

Система засекреченной передачи и приема речевой информации содержит узлы обмена информацией 11-1n, каждый из которых содержит микрофон информации 4, коммутатор режимов 5, первый и второй блоки коррекции 6 и 7, регистр синхропосылок 8, генератор сигналов фазового пуска 9, первый и второй сумматоры 10 и 11, блок приема сигналов фазового пуска 12, устройство дешифрации информации 13, цифроаналоговый преобразователь (ЦАП) 14, громкоговоритель 15, регистр ключа 16, блок выбора ключа 17, блок приема массива ключей 18, блоки хранения массива ключей 191-19m и модемы 201-20n.

Система засекреченной передачи и приема речевой информации работает следующим образом.

Все узлы обмена информацией 11-1n объединены в сеть. Для обмена информацией абоненту необходимо иметь переносные блоки хранения массива ключей 191-19m. При этом число таких массивов, объем каждого из них, порядок использования ключей, а также количество блоков хранения массива ключей 191-19m определяются пользователем системы. Каждый из блоков хранения массива ключей 191-19m представляет собой конструктивно блок электронной памяти необходимых пользователю габаритов и объема памяти, с автономным питанием и интерфейсами ввода-вывода ключей. В качестве блока хранения массива ключей может быть использовано, например, любое из устройств сенсорных модулей памяти (Book of DS 19xx. Touch Memory Standards. Dallas Semiconductor Corporation. Edition 2.0. Dallas. Texas. 1994 154s. ), имеющих форму брелка и обеспечивающих удобную процедуру ввода ключей в блок приема массива ключей 18. Массив ключей в памяти блока хранения массива ключей 191-19m может храниться в течение всего времени их действия и при необходимости вводиться на время организации сеанса секретной связи или более длительный срок. Узел обмена информацией 11-1n готов к работе после записи ключей, а закрытая связь с другими абонентами возможна лишь при наличии тех же ключей в узлах обмена информацией 11-1n. При этом, если необходимо, по окончании сеанса связи ключи стираются, обеспечивая тем самым их постоянное хранение лишь в блоках хранения массива ключей 191- 19m, что в совокупности с отсутствием их передачи по каналам связи и несанкционированного доступа посторонних лиц обеспечивает необходимую эффективность секретных ключей.

В системе имеется устройство генерации секретных ключей (на чертеже не указано), которое формирует один или несколько массивов секретных ключей необходимого пользователю размера и структуры и может быть выполнено, например, в виде ПЭВМ с программным обеспечением формирования массивов ключей и интерфейсом их вывода.

Открытые данные от АЦП 3 шифруются устройством шифрации информации 4 и поступают на вход модема 20 через коммутатор режимов 5, который представляет из себя электронный ключ, пропускающий на выход любо сигнал синхронизации в режиме синхронизации моментов старта криптоалгоритмов зашифрования и расшифрования, либо шифрограмму речевых данных в противном случае. Так как шифрограмма в целом представляет собой случайный сигнал, то любой его отрезок длиной M двоичных разрядов (M длина секретного ключа в двоичных разрядах) может рассматриваться как случайная синхропосылка, которая формируется регистром синхропосылок 8. При этом за время сеанса связи в этом регистре побывают все возможные M-разрядные сегменты шифрограммы, последний из которых по окончании сеанса будет сохранен в регистре синхропосылок 8 до следующего сеанса связи, поэтому регистр синхропосылок 8 имеет автономное питание.

Массив ключей от блока хранения массива ключей 191 19m вводится в блок приема массива ключей 18 по началу сеанса связи, при этом после записи ключей в блок приема массива ключей 18 блок выбора ключа 17 в соответствии с заложенным в него алгоритмом выбирает рабочий ключ для текущего сеанса связи и записывает его в регистр ключа 16. Так, например, если массив состоит из 12 M-разрядных двоичных ключей по числу месяцев года, то в регистр ключа 16 записывается ключ, порядковый номер которого в массиве соответствует номеру текущего месяца года. После ввода секретного ключа начинается синхронизация моментов старта процедур зашифрования данных устройством шифрации информации 4 одного абонента и расшифрования данных устройством дешифрации информации 13 другого абонента в каждом из дуплексных каналов связи. Процедура синхронизации выполняется генератором сигнала ФП 9 на передающей стороне и блоком приема сигнала ФП 12 на приемной стороне канала связи. Перед началом синхронизации синхропосылка из регистра синхропосылок 8 переписывается в сдвиговый регистр генератора M-последовательности генерации фазового пуска (ФП). Состояние сдвигового регистра генератора M-последовательности генератора сигналов фазового пуска 9 по окончании процесса синхронизации является сигналом ФП, который в первом сумматоре 10 суммируется с секретным ключом. Результат суммирования при необходимости подвергается корректировке в первом блоке коррекции 6 с целью исключения запрещенных исходных состояний алгоритма шифрации, если такие возможны. Так, например, если ключевой регистр устройства шифрации информации 4 выполнен в виде регистра сдвига с обратной связью с линейной функцией обратной связи, то блок 6, например, записывает логическую единицу в младший разряд результата суммирования независимо от его первоначального значения, исключая нулевое исходное состояние ключевого регистра устройства шифрации информации 4. Скорректированный результат записывается в ключевой регистр устройства шифрации информации 4, обеспечивая случайность его исходного состояния от сеанса к сеансу. Состояние сдвигового регистра генератора M-последовательности устройства дешифрации информации 13 по окончании процесса синхронизации полностью соответствует сигналу ФП генератора сигналов фазового пуска 9 и являются сигналом ФП приемного канала, который подобно сигналу ФП передающего канала суммируется с секретным ключом во втором сумматоре 11 и корректируется затем аналогично вышеописанному во втором блоке коррекции 7, после чего результат в качестве исходного состояния записывается в ключевой регистр устройства дешифрации информации 13, обеспечивая не только случайность, но и совпадение фаз старта криптоалгоритмов.

Генератор сигналов фазового пуска 9 и блок приема сигналов фазового пуска 12 образуют систему синхронизации.

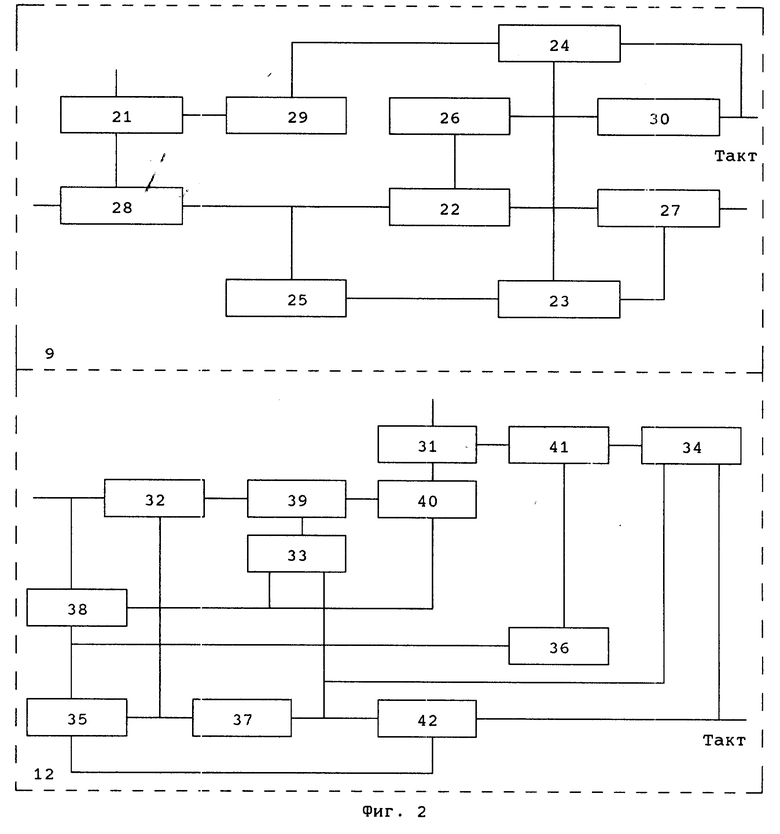

На фиг. 2 представлена структурно-функциональная схема системы синхронизации. Система синхронизации содержит генератор сигналов фазового пуска 9 (фиг. 1), содержащий первый, второй, третий и четвертый элементы И 21-24, первый и второй инверторы 25 и 26, первый элемент ИЛИ 27, первый генератор M-последовательности 28, первый счетчик до "C" 29 и счетчик до "B" 30 (B + C длина сигнала фазового пуска, являющегося сегментом M-последовательности), а также блок приема сигналов фазового пуска 12 (фиг. 1), содержащий пятый, шестой, седьмой, восьмой и девятый элементы И 31-35, третий и четвертый инверторы 36 и 37, сумматор по модулю два 38, второй элемент ИЛИ 39, второй генератор M-последовательности 40, второй счетчик до "C" 41 и счетчик до "D" 42.

Система синхронизации работает следующим образом:

В начале работы генератора сигналов фазового пуска 9 синхропосылка из регистра синхропосылок 8 переписывается в сдвиговый регистр генератора M-последовательности 28, являясь его исходным состоянием в процессе выработки сегмента M-последовательности длиной (B + C) двоичных символов. Первая часть этого отрезка длиной B двоичных символов M-последовательности в прямой форме через второй элемент И 22 и первый элемент ИЛИ 27 поступает на выход генератора сигналов фазового пуска 9. Второй частью сигнала синхронизации служит инверсия продолжения той же M-последовательности из C двоичных символов, формируемая первым инвертором 25 и подключаемая к выходу через третий элемент И 23 и первый элемент ИЛИ 27. Управляющие сигналы этой коммутации формируются счетчиком до "B" 30 и вторым инвертором 26 по сигналу переполнения счетчика, который разблокирует прохождение счетных импульсов на первый счетчик до "C" 29, начинающий отсчет длины второй части сигнала синхронизации. Сигнал переполнения первого счетчика до "С" 29 разблокирует первый элемент И 21, который пропускает на первый сумматор 10 (фиг. 1) M-разрядный сигнал ФП, после чего генератор сигналов ФП 9 (фиг. 1) сбрасывается в исходное и процедура генерации начинается сначала.

Блок приема сигналов фазового пуска 12 работает следующим образом:

С помощью шестого и седьмого элементов И 32 и 33 и второго элемента ИЛИ 39 на вход второго генератора М-последовательности поступает сигнал от модема 20 (фиг. 1). Входной сигнал параллельно сравнивается на сумматоре по модулю два 38 с сигналом обратной связи второго генератора M-последоввательности 40. При этом в случае одинаковых законов формирования M-последовательностей на передающей и приемной сторонах после M двоичных символов сигналов синхронизации и отсутствия ошибок в канале связи сигнал обратной связи второго генератора M-последовательности полностью соответствует M-последовательноти, приходящей с передающей стороны по каналу связи, что тождественно последовательности логических нулей на выходе сумматора по модулю два 38. Количество нулей подсчитывается счетчиком до "D" 42, сбрасывающимся в 0 всякий раз, когда в канале связи возникает хотя бы одна ошибка среди D символов. Значение D выбирается из условия

M ≅D ≅B

После переполнения счетчик до "D" 42 блокирует себя по входу, разрешает прохождение счетных импульсов на второй счетчик до "C" 41, разблокируя восьмой элемент И 34, и одновременно замыкает обратную связь генератора M-последовательности 40. С этого момента генераторы M-последовательностей на передающей и приемной сторонах сфазированы, а их сигналы продолжают сравниваться на сумматоре по модулю два 38. В процессе продолжения первой части сигнала синхронизации второй счетчик до "С" 41 постоянно сбрасывается сигналом с выхода третьего инвертора 36 до начала второй (инвертированной) части синхросигнала длиной С двоичных символов, которые, переполнив второй счетчик до "С" 41, обеспечивают выдачу в момент окончания последнего символа синхросигнала сигнала ФП на второй сумматор 10 (фиг. 1), после чего блок приема сигналов фазового пуска 12 сбрасывается в исходное состояние, и в случае повторения синхросигнала описанная процедура приема сигнала ФП повторяется. Если же после синхросигнала с передающей стороны следует случайный сигнал шифрограммы, то генератор M-последовательности 40 остается разомкнутым до тех пор, пока в структуре шифрограммы не появится случайным образом сформированный сегмент M-последовательности длины D двоичных символов, после чего возможен ложный перезапуск криптоалгоритма, если С двоичных символов, начиная с (B + 1), будут соответствовать инверсии данной последовательности. Значения параметров схемы B, C и D выбираются исходя из обеспечения необходимых характеристик надежности синхронизации вероятности приема ложного сигнала ФП и вероятности пропуска сигнала ФП.

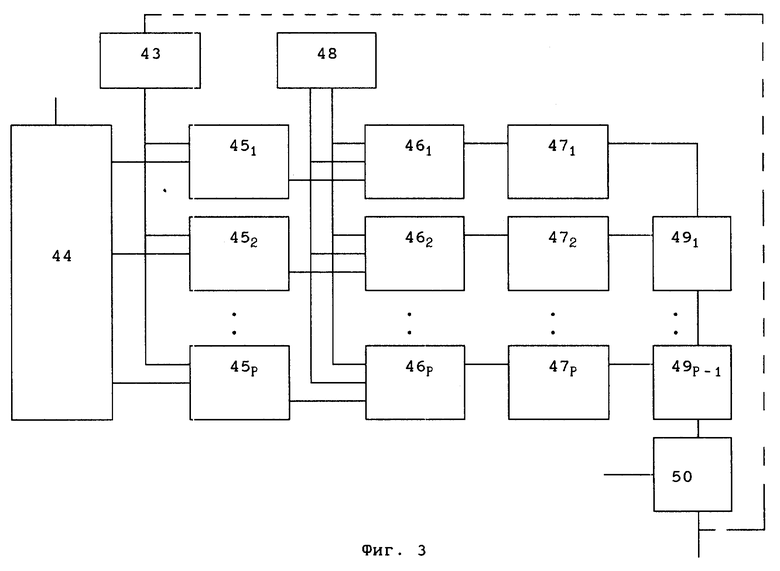

На фиг. 3 представлена структурная электрическая схема устройства шифрации (дешифрации) информации.

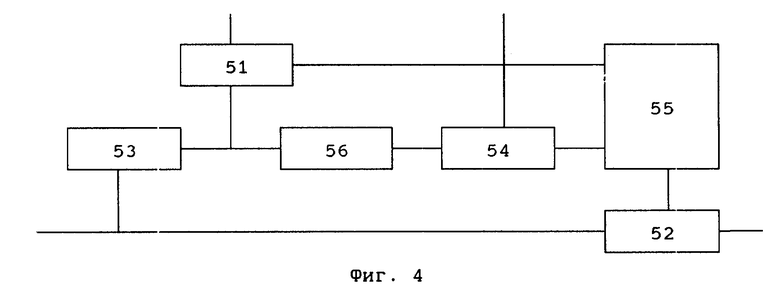

Устройство шифрации (дешифрации) информации содержит регистр сдвига 43, ключевой регистр 44, N-разрядные сумматоры по модулю 2 или 2N (N 1.P) 451-45p, блоки суммирования с константой 461-46p, мажоритарные блоки 471-47p, блок хранения констант 48, одноразрядные сумматоры 491-49p-1 и сумматор 50. Блоки суммирования с константой (фиг. 4) содержат сумматор 52, блок определения четности 53, первый и второй элементы И 51 и 54, элемент ИЛИ 55 и инвертор 56.

Устройство шифрации (дешифрации) работает следующим образом.

Устройство шифрации информации 4 и устройство дешифрации информации 13 имеют одинаковую конструкцию, однако в устройстве шифрации информации 4 открытые данные с аналого-цифрового преобразователя 3 поступают на второй вход сумматора 50, с выхода которого информация поступает на коммутатор режимов 5 и вход регистра сдвига 43 (на фиг. 3 изображена пунктиром), а в устройстве дешифрации информации 13 шифросигнал поступает также на второй вход сумматора 50 и на вход регистра сдвига 43. Процесс выработки двоичного знака шифртекста осуществляется следующим образом. N-разрядные содержимые M-разрядного ключевого регистра 44 и N-разрядное содержимое регистра сдвига 43 складываются, например, по модулю 2 или 2N в N-разрядных сумматорах 451-45p. К полученным результатам в блоках суммирования с константой 461-46p, выполненных, например, в соответствии с блок-схемой на фиг. 4, прибавлят N-разядную константу U в случае, например, нечетного числа единиц в двоичном представлении результата суммирования в N-разрядном сумматоре 451-45p, или N-разрядную константу V в противном случае.

Блок определения четности 53 определяет факт четности единиц на выходе соответствующего N-разрядного сумматора 45 и в зависимости от него выдает через элемент ИЛИ 55 и первый элемент И 51 на сумматор 52 константу U, а через элемент ИЛИ 55, инвертор 56 и второй элемент И 54 константу V. Мажоритарными блоками 471-47p подсчитывается количество единиц в N-разрядных результатах на выходах сумматоров 461-46p. Если единиц больше, чем нулей, то на соответствующий одноразрядный сумматор 49 выдается логическая единица, в противном случае 0. Логическая сумма по модулю 2 всех знаков на выходах мажоритарных блоков 471- 47p с выхода (P-1)-го одноразрядного сумматора 49 является результирующим знаком шифрограммы, а одноразрядная сумма знаков шифрограммы и открытой информации с выхода сумматора 50 является знаком шифртекста, если вход генератора подключен к выходу зашифрованных данных шифратора, или знаком открытой информации, если вход генератора подключен к входу зашифрованном открытой информации.

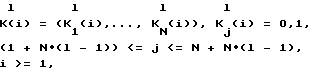

Если в i-й момент N-разрядный l-й сегмент (l=1,P) ключевого регистра 49 содержит N-разрядное число

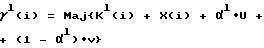

то в i-й момент l-й мажоритарный блок 47 выработает двоичный знак

где Maj{a}0, если [a]<N/2; 1, если [a]> N/2}

[α] 1, если [K1(i) + X(i)] нечетно,

0, если [K1(i) + X(i)] четно.

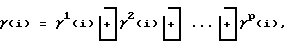

Знак результирующего символа шифргаммы определяется логической суммой

где  знак суммирования по модулю два.

знак суммирования по модулю два.

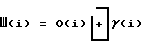

Если 0(i) i-й двоичный знак открытой информации, Ш(i) i-й двоичный знак зашифрованной информации, то  на передаче и

на передаче и  на приеме. Содержимое регистра сдвига 43 в (i+1)-й момент станет

на приеме. Содержимое регистра сдвига 43 в (i+1)-й момент станет

X(i+1)=X1(i+1)=X2(i), XN-1(i+1)=XN(i+1)=Ш(i)}

Содержимое M-разрядного ключевого регистра 44 от такта к такту можно обновлять, например, при помощи регистра сдвига с линейной функцией в цепи обратной связи. Если характеристический многочлен регистра имеет вид

то в (i+1)-й момент содержимое ключевого регистра 44 станет

K(i+1)=K1(i+1)=K2(i), KM-1(i+1)=KM(i),

Конкретные значения N-разрядных констант U и V выбираются исходя из необходимости обеспечения максимальной криптостойкости шифрования данных.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ШИФРОВАНИЯ ДВОИЧНОЙ ИНФОРМАЦИИ И УСТРОЙСТВО ДЛЯ ЕГО ОСУЩЕСТВЛЕНИЯ | 1995 |

|

RU2097931C1 |

| СПОСОБ ШИФРОВАНИЯ ДВОИЧНОЙ ИНФОРМАЦИИ И УСТРОЙСТВО ДЛЯ ЕГО ОСУЩЕСТВЛЕНИЯ | 1995 |

|

RU2096918C1 |

| СПОСОБ ШИФРОВАНИЯ ДВОИЧНОЙ ИНФОРМАЦИИ И УСТРОЙСТВО ДЛЯ ОСУЩЕСТВЛЕНИЯ СПОСОБА | 2004 |

|

RU2262204C1 |

| УСТРОЙСТВО ШИФРОВАНИЯ ДВОИЧНОЙ ИНФОРМАЦИИ "АЛБЕР" | 1991 |

|

RU2007884C1 |

| УСТРОЙСТВО ШИФРОВАНИЯ ДВОИЧНОЙ ИНФОРМАЦИИ "АЛБЕР" | 1991 |

|

RU2050697C1 |

| Система для передачи и приема информации | 1981 |

|

SU1053128A1 |

| СПОСОБ ШИФРОВАНИЯ ДВОИЧНОЙ ИНФОРМАЦИИ И УСТРОЙСТВО ДЛЯ ОСУЩЕСТВЛЕНИЯ СПОСОБА - "АЛБЕР" | 1994 |

|

RU2099890C1 |

| УСТРОЙСТВО ШИФРОВАНИЯ ДВОИЧНОЙ ИНФОРМАЦИИ "АЛБЕР" | 1991 |

|

RU2024209C1 |

| Устройство для передачи и приема информации | 1988 |

|

SU1541651A1 |

| УСТРОЙСТВО СЕКРЕТНОЙ СВЯЗИ | 1992 |

|

RU2038701C1 |

Изобретения относятся к области секретной связи и могут быть использованы в связных, вычислительных и информационных системах для криптографического закрытия двоичной информации. Упрощение реализации и повышение криптостойкости достигается обеспечением случайного исходного состояния криптоалгоритмов в начале сеанса связи за счет рандомизации секретного ключа случайной синхропосылкой, формируемой из шифрограммы передаваемых данных. Реализована оригинальная система синхронизации моментов старта криптоалгоритмов шифрования и расшифрования в процессе организации связи, совмещающая процедуры синхронизации и передачи случайной синхропосылки абоненту. Предлагаемое устройство отличается от известных устройств секретной связи (например, устройств на основе стандарта шифрования данных национального бюро стандартов США) возможностью побитного шифрования двоичной информации с использованием ключа необходимой пользователю длины. Это делает его привлекательным при использовании в системах секретной связи. 3 с. и 1 з.п. ф-лы, 4 ил.

| Печь для непрерывного получения сернистого натрия | 1921 |

|

SU1A1 |

| US, патент, 4232194, кл | |||

| Очаг для массовой варки пищи, выпечки хлеба и кипячения воды | 1921 |

|

SU4A1 |

| Аппарат для очищения воды при помощи химических реактивов | 1917 |

|

SU2A1 |

| Тепляков И.М | |||

| и др | |||

| Радиолинии космических систем передачи информации, -М.: Сов.радио, 1975, с | |||

| Аппарат для передачи изображений на расстояние | 1920 |

|

SU171A1 |

Авторы

Даты

1997-12-20—Публикация

1996-07-09—Подача