Настоящее изобретение относится к способу в соответствии с ограничительной частью главного пункта формулы изобретения. Подобный способ известен, например, из проспекта "Geldkarte im Netz", изданного фирмой Giesecke & Devrient GmbH в 2000 г. В этом проспекте описан процесс оплаты заказываемой через сеть Интернет услуги с помощью денежной карты. Упрощенная схема такого процесса оплаты рассмотрена на четвертой странице проспекта. Согласно этой схеме для заказа через сеть Интернет услуги у ее поставщика (называемого ниже провайдером), например информационной услуги у поставщика информационных услуг или некоторого товара в виртуальном магазине, используется бытовой компьютер. В ответ на получение такого заказа провайдер связывается с расчетно-платежным центром и инициирует выполнение им процесса оплаты. После этого расчетно-платежный центр устанавливает через сеть Интернет, бытовой компьютер и подключенное к нему устройство для считывания карт соединение с денежной картой и снимает с нее необходимую сумму в счет оплаты заказанной услуги. Затем расчетно-платежный центр направляет подтверждение об успешной оплате провайдеру, который в завершение предоставляет заказанную у него услугу.

Этот известный способ обеспечивает надежную защиту данных от несанкционированного доступа к ним или их перехвата на стадии собственно совершения транзакции, на которой с денежной карты в расчетно-платежный центр перечисляется уплаченная за услугу сумма, т.е. на которой в процессинговый центр перечисляется необходимое для получения услуги вознаграждение, списываемое с позволяющего совершать транзакции средства (ниже называемого транзакционным средством). Однако этим способом не предусмотрена никакая защита данных от несанкционированного доступа к ним в ходе процесса заказа услуги, предшествующего стадии совершения транзакции. По этой причине для защиты данных, которыми между собой обмениваются пользователь и провайдер, требуется принимать отдельные меры, чтобы обе стороны могли удостовериться в том, что предоставленная провайдером услуга фактически соответствует заказанной пользователем и что перечисленная в последующем в качестве оплаты за услугу денежная сумма соответствует предварительно оговоренной. Без принятия же подобных защитных мер всегда существует, например, опасность несанкционированного вмешательства в процесс заказа/доставки услуги, в результате чего предоставленная провайдером услуга "достанется" злоумышленнику, а не ее исходному заказчику.

В принципе методы защиты данных, которыми между собой обмениваются две стороны в процессе заказа услуги, хорошо известны. В этом отношении в качестве примера апробированного средства защиты данных от несанкционированного доступа к ним можно назвать шифрование данных в процессе обмена ими. Однако все такие известные методы защиты данных большей частью представляют собой независимые частные меры, которые направлены на решение какой-либо одной конкретной задачи, в связи с чем в первую очередь провайдеру необходимо иметь у себя средства, которые были бы совместимы с каждым из таких частных решений, которые могут использоваться пользователями.

Исходя из вышеизложенного, в основу настоящего изобретения была положена задача разработать способ получения или приобретения предлагаемой к продаже через информационную сеть услуги, который позволял бы обеспечить защиту данных от несанкционированного доступа к ним уже в процессе заказа услуги без предъявления особых дополнительных требований к используемым для его осуществления системным компонентам.

Эта задача решается с помощью способа, отличительные признаки которого представлены в главном пункте формулы изобретения. Преимущество предлагаемого в изобретении способа состоит в том, что для его реализации требуются лишь те системные компоненты, которые при любых условиях необходимы для осуществления стадии совершения транзакции. Защита данных от несанкционированного доступа к ним в процессе заказа услуги с использованием идентификатора, который однозначно присвоен используемому транзакционному средству и который был получен для использования на последующей стадии совершения транзакции, позволяет однозначно связать между собой процесс заказа услуги и последующий процесс ее оплаты. На основе такого идентификатора в последующем при необходимости можно однозначно установить взаимосвязь между процессом заказа услуги и стадией совершения транзакции. При этом уровень безопасности можно по мере необходимости устанавливать на требуемый за счет изменения конфигурации пользовательской терминальной системы. Использование интегрированного во всю систему в целом, выполненного не в виде самостоятельного конструктивного компонента транзакционного средства обеспечивает средний уровень безопасности. Несколько более низким уровнем безопасности, которого, однако, удается достичь при особо малых затратах и который можно реализовать, например, с помощью обычного персонального компьютера, обладает далее конфигурация, в которой функциональные возможности защищенного терминала интегрированы в пользовательский сетевой интерфейс. Вне зависимости от уровня безопасности, реализованного в пользовательской терминальной системе, структура процессингового центра может при этом оставаться неизменной. Весь предлагаемый в изобретении способ может осуществляться анонимно. Предлагаемый в изобретении способ наиболее целесообразно использовать для пополнения ведущегося у провайдера целевого счета по оплате предоставляемых им услуг, например для пополнения так называемого авансового счета в телефонной компании. Использование в процессе заказа услуги и в процессе ее оплаты одного и того же, однозначно идентифицирующего транзакционное средство идентификатора позволяет при возникновении ошибки вместо непосредственной отмены сделанного заказа и возврата в исходное состояние предусмотреть возможность последующего внесения изменений или уточнений в процесс осуществления предлагаемого в изобретении способа с использованием для этой цели идентификатора транзакционного средства. Привязка процесса получения услуги к однозначно присвоенному определенному транзакционному средству идентификатору предоставляет провайдеру возможность повторного распознавания такого транзакционного средства в случае повторного получения или приобретения услуги через информационную сеть.

Предпочтительные варианты осуществления предлагаемого в изобретении способа, а также различные варианты осуществления изобретения приведены в зависимых пунктах формулы изобретения.

Согласно одному из таких предпочтительных вариантов процессинговый центр после получения идентификатора транзакционного средства со своей стороны формирует идентификатор, на основе которого в последующем весь процесс получения или приобретения заказываемой через информационную сеть услуги можно однозначно соотнести с конкретным транзакционным средством и конкретным процессинговым центром.

Для дальнейшего повышения безопасности в процессе заказа услуги предпочтительно контролировать время, проходящее между отдельными стадиями способа, при этом при превышении заданного максимально допустимого временного интервала процесс заказа услуги прерывается. Подобный контроль на превышение отведенного на выполнение той или иной операции времени дополнительно усложняет несанкционированное вмешательство в процесс заказа услуги.

В другом предпочтительном варианте осуществления предлагаемого в изобретении способа идентификатор транзакционного средства и идентификатор процессингового центра протоколируются и в пользовательской системе, и в самом процессинговом центре.

Согласно одному из наиболее предпочтительных вариантов осуществления предлагаемого в изобретении способа, пользователь при заказе интересующей его услуги сначала только указывает ее тип, например пополнение авансового счета в телефонной компании. Получателя же и объем интересующей его услуги пользователь конкретизирует лишь в последующем, сообщая соответствующую информацию процессинговому центру. Подобная организация процесса получения услуги через информационную сеть, с одной стороны, мотивирует пользователя постоянно возобновлять контакт с провайдером, которому, с другой стороны, не требуется самому принимать какие-либо дополнительные меры по обеспечению безопасной передачи данных в процессе заказа услуги.

Для соотнесения запрошенной услуги с ее заказчиком целесообразно использовать контрольную информацию, вводимую с пользовательской терминальной системы и передаваемую в процессинговый центр.

Ниже изобретение более подробно рассмотрено на примере одного из вариантов его осуществления со ссылкой на прилагаемые чертежи, на которых показано:

на фиг.1 - схематичное изображение организации системы, пригодной для осуществления предлагаемого в изобретении способа, и

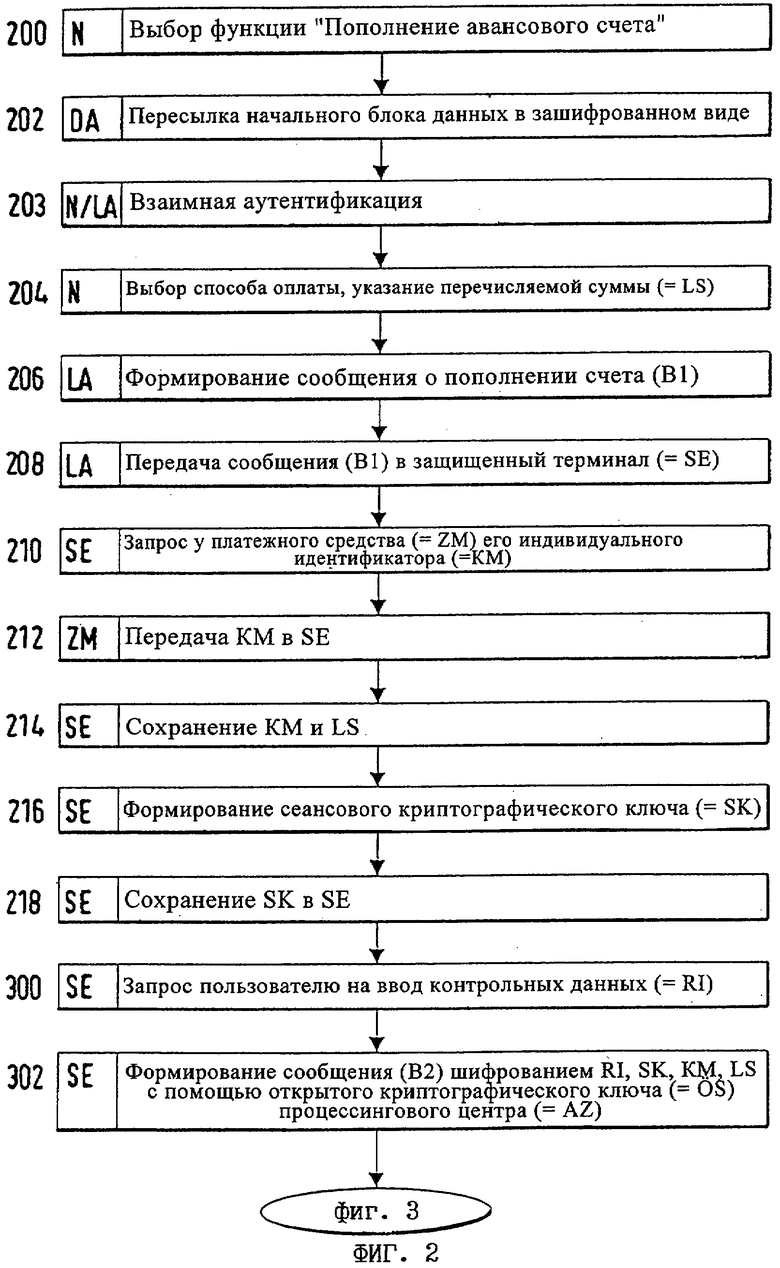

на фиг.2-7 - блок-схема, на которой показаны операции, выполняемые при осуществлении предлагаемого в изобретении способа в такой системе.

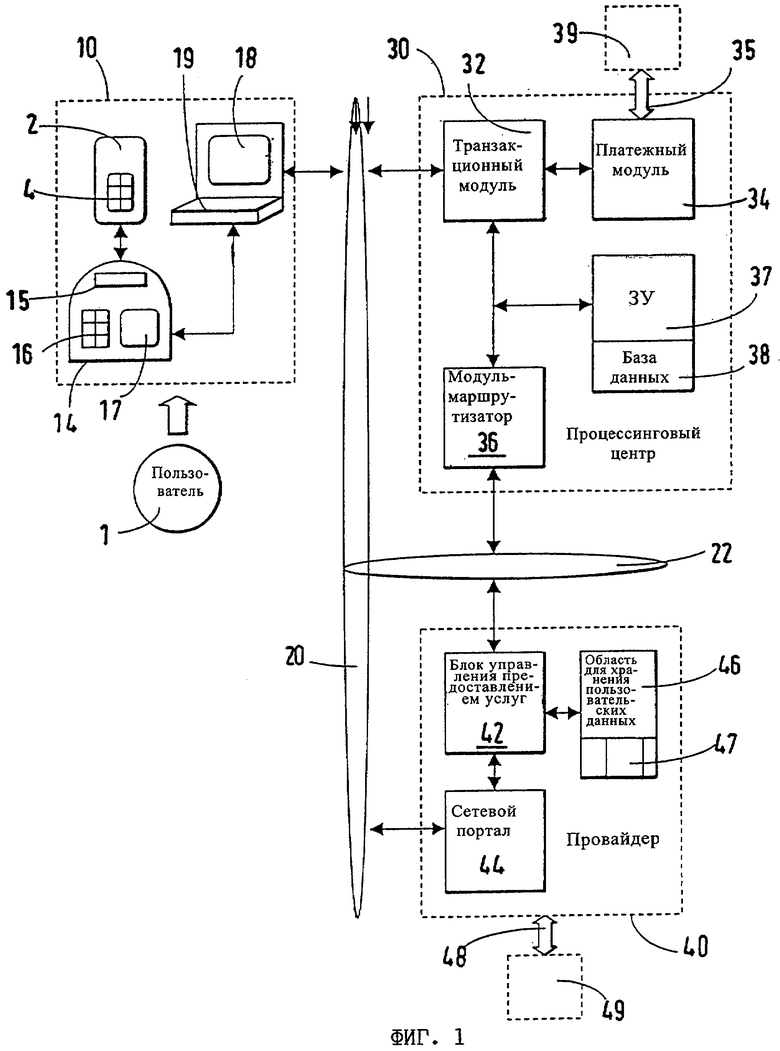

На фиг.1 схематично показана организация системы для получения или приобретения услуги через информационную сеть. В состав этой системы входит пользовательская оконечная (терминальная) система 10, которая через первую информационную сеть 20 (сеть передачи данных) соединена с процессинговым центром 30 и с поставщиком 40 услуг (провайдером). Процессинговый центр 30 и провайдер 40 помимо этого соединены между собой второй информационной сетью 22. Эта вторая информационная сеть 22 может быть реализована в виде отдельной информационной сети либо может быть организована внутри первой информационной сети 20. Для упрощения на схеме показано лишь по одному подключенному к информационной сети абоненту 10, 30 и 40 каждой их категории, однако на практике к информационной сети может быть подключено и по несколько таких абонентов каждой их категории. Обычно к одной информационной сети 20 подключено множество пользовательских терминальных систем 10, а также множество провайдеров 40. К информационной сети 20, кроме того, обычно подключено также множество процессинговых центров 30. При этом несколько процессинговых центров 30 из всего их множества могут быть соединены через одну или несколько вторых информационных сетей 22 с несколькими провайдерами 40 из всего их множества.

Пользовательская терминальная система 10 позволяет пользователю 1 находить, заказывать, а также оплачивать через информационную сеть 20 интересующую его услугу за счет предоставления определенных данных, владение которыми является предпосылкой заказа такой услуги. В состав подобной пользовательской терминальной системы входят транзакционное средство 2, предназначенный для взаимодействия с этим транзакционным средством 2 защищенный терминал 14, а также пользовательский сетевой интерфейс 19, который соединен, с одной стороны, с защищенным терминалом 14, а с другой стороны, с информационной сетью 20. Физическое разделение входящих в состав пользовательской терминальной системы компонентов 2, 14, 19 зависит от выбранного уровня безопасности, т.е. от выбранной степени защиты от несанкционированного доступа. Для обеспечения максимально возможного уровня безопасности каждый из компонентов 2, 14, 19 следует выполнять в виде самостоятельных блоков, тогда как для обеспечения среднего уровня безопасности пользовательский сетевой интерфейс 19 и защищенный терминал 14 можно выполнить в виде самостоятельных блоков, т.е. на аппаратном уровне, а транзакционное средство 2 можно реализовать в виртуальной форме, т.е. на программном уровне. При сравнительно низких требованиях к безопасности все компоненты 2, 14, 19 можно реализовать в одном общем блоке.

Транзакционное средство 2 предоставляет пользователю 1 возможность заказа предлагаемой к продаже провайдером 40 по информационной сети 20 услуги, что предполагает ее оплату с помощью этого транзакционного средства 2 и получение провайдером соответствующей суммы. Транзакционное средство позволяет выполнять транзакции, т.е. деловые операции, предпосылкой осуществления которых является владение определенными данными и при осуществлении которых между защищенным терминалом 14 и другим подключенным к информационной сети абонентом 30, 40 происходит обмен конфиденциальными данными и конфиденциальной информацией. Так, например, транзакционное средство позволяет оплачивать заказанные услуги путем пересылки необходимых сумм на денежный счет получателя платежа либо за счет непосредственного снятия представленных в электронном виде денег с транзакционного средства 2, либо за счет инициирования безотзывного опосредованного процесса перечисления оплачиваемой суммы с привязанного к транзакционному средству 2 денежного счета. Защита заложенных в транзакционное средство 2 конфиденциальных данных от несанкционированного доступа обеспечивается за счет их защищенного размещения на специально предусмотренном для этой цели носителе, который предпочтительно выполнен в виде отдельного блока.

Транзакционное средство 2 имеет защищенную от несанкционированного доступа память 4, в которой хранятся данные, владение которыми является необходимой предпосылкой заказа интересующей пользователя услуги. Такие данные могут представлять собой, например, представленные в электронном виде деньги или данные, предоставляющие возможность непосредственного доступа к денежному счету, который ведется в некотором внешнем учреждении, обычно банке. Помимо этого в памяти 4 могут храниться данные, важность которых определяется исключительно представленной ими информации и в качестве примера которых можно назвать криптографические ключи или коды доступа. Одно и то же транзакционное средство 2 может также использоваться для выполнения платежей различными методами или через различные платежные системы и может одновременно содержать несколько наборов данных, относящихся к приобретению услуг. Транзакционному средству 2 присвоен далее индивидуальный идентификатор КМ, который хранится на этом транзакционном средстве 2, предпочтительно в его памяти 4. Помимо этого идентификатор КМ может также храниться в иной памяти пользовательской терминальной системы 10 или у другого подключенного к ней через информационную сеть 20 абонента. В качестве такого идентификатора КМ используется информация, которая по завершении стадии предварительного согласования условий получения услуги, осуществляемой с помощью транзакционного средства 2, используется при выполнении стадии оплаты услуги.

Для обеспечения максимально возможной степени безопасности транзакционное средство 2 предпочтительно выполнять в виде самостоятельного блока. В одном из предпочтительных вариантов транзакционное средство 2 выполнено в виде портативного носителя данных размером с кредитную карту и прежде всего может представлять собой чип-карту (карту со встроенной микросхемой). В последнем случае память 4 реализована в чипе такой карты, в котором хранятся необходимые для предъявления при приобретении услуги данные, в виде которых могут быть представлены, например, электронные деньги или код доступа, и идентификатор КМ.

При предъявлении же менее высоких требований к защите конфиденциальной информации можно также отказаться от аппаратной реализации транзакционного средства 2 в виде самостоятельного блока и вместо этого его можно реализовать в защищенном терминале 14, в пользовательском сетевом интерфейсе 19 и/или в оборудовании иного подключенного к ним через информационную сеть 20 абонента сети лишь в виртуальном виде, например в виде программного решения. В этом случае подобное программное транзакционное средство вызывается, например, по вводу пользователем 1 определенного кода доступа, в частности персонального идентификационного номера (ПИН) или личного номера абонента (ЛНА). Транзакционное средство 2, кроме того, может быть также образовано за счет взаимодействия нескольких отдельных, пространственно распределенных компонентов, которые объединены между собой общим идентификатором КМ. Так, например, транзакционное средство может быть образовано портативным носителем данных, на котором хранится идентификатор КМ, и соответствующей ему памятью 4, которая реализована на программном уровне в пользовательской терминальной системе 10 или в оборудовании одного из подключенных к ней через информационную сеть 20 абонентов сети.

Защищенный терминал 14, во-первых, взаимодействует с транзакционным средством 2 и обеспечивает возможность доступа к хранящимся в памяти 4 данным. Во-вторых, защищенный терминал образует в пользовательской системе оконечное устройство канала защищенной сквозной передачи данных в сети. В этом своем качестве защищенный терминал 14 контролирует весь процесс обмена данными и обеспечивает его защиту в ходе осуществления способа получения услуги по информационной сети 20 и имеет все необходимые для этой цели средства. Защищенный терминал прежде всего обеспечивает защиту данных при обмене ими на стадии предварительного согласования условий получения услуги, выдает квитирующие сообщения или сообщения об ошибках и протоколирует каждый происходящий обмен данными.

Основным элементом или ядром защищенного терминала 14 является процессор, в задачу которого входит установление защищенного или безопасного сквозного соединения между транзакционным средством 2 и процессинговым центром 30, т.е. установление соединения, безопасность которого определяется исключительно возможностями участвующих в транзакции оконечных устройств, и пересылка данных по этому защищенному соединению между транзакционным средством 2 и процессинговым центром 30 с участием пользователя 1. С этой целью у защищенного терминала 14 предусмотрен модуль доступа, с помощью которого он может получать доступ к хранящимся в транзакционном средстве 2 данным, а также к идентификатору КМ. Этот модуль 15 доступа предпочтительно обеспечивает возможность доступа к содержащимся в транзакционном средстве 2 данным для их записи и чтения, т.е. обеспечивает возможность как извлечения представленного этими данными содержимого из транзакционного средства 2, так и, наоборот, помещения представленного такими данными содержимого в транзакционное средство 2. Защищенный терминал 14 имеет далее средство 16 ввода данных, предпочтительно в виде клавиатуры, для передачи в него вводимых пользователем 1 данных и средство 17 вывода данных, предпочтительно в виде индикатора, для вывода из него информации в доступной для восприятия пользователем 1 форме.

Защищенный терминал 14 имеет защищенное от выполнения с ним несанкционированных манипуляций исполнение, т.е. защищен от несанкционированного доступа к нему, что исключает незаконное извлечение данных, например отображающих денежные эквиваленты данных, из транзакционного средства 2 либо несанкционированное создание таких данных самим пользователем 1. С этой целью модуль 15 доступа, средство 16 ввода данных и средство 17 вывода данных сами имеют защищенное от выполнения с ними несанкционированных манипуляций исполнение и вместе с процессором объединены в единый блок таким образом, что попытка подключения к одному из компонентов 15, 16, 17 с использованием аппаратных или программных средств неизбежно приводит к их разрушению или по меньшей мере сразу же становится заметной. Для защиты передаваемых в ходе транзакции данных процессор имеет средства шифрования и дешифровки исходящих, соответственно входящих данных, а также средства аутентификации сертификатов, полученных от участвующих в транзакции сторон.

При выполнении транзакционного средства 2 в виде чип-карты в качестве защищенного терминала 14 целесообразно использовать так называемое устройство класса 3 для считывания чип-карт, т.е. аппарат с модулем 15 доступа в виде собственно устройства считывания чип-карт, собственной защищенной от выполнения с ней несанкционированных манипуляций клавиатурой, защищенным от выполнения с ним несанкционированных манипуляций буквенно-цифровым индикатором (дисплеем) для визуального отображения важных для их защиты от несанкционированного доступа данных перед их передачей в чип-карту, а также программным обеспечением шифрования данных.

Если предъявляемые к защищенности пользовательской терминальной системы 10 требования позволяют отказаться от защищенного от выполнения несанкционированных манипуляций сопряжения средств ввода и вывода данных с процессором, то защищенный терминал 14 можно также реализовать в виде интегрального компонента пользовательского сетевого интерфейса 19. В этом случае защищенный терминал не имеет собственных средств ввода и вывода данных, а вместо этого использует средства ввода и вывода данных, предоставляемые пользовательским сетевым интерфейсом 19. При этом выполняемые защищенным терминалом 14 функции могут быть реализованы на аппаратном уровне в съемном модуле с независимым процессором или же исключительно на программном уровне, что для их выполнения предполагает задействование процессора пользовательского сетевого интерфейса 19.

Пользовательский сетевой интерфейс 19 представляет собой устройство, которое позволяет пользователю 1 общаться в интерактивном режиме с процессинговым центром 30 или с провайдером 40 по информационной сети 20. Основой пользовательского сетевого интерфейса 19 является компьютер со всеми обычно присущими ему структурными признаками. Так, в частности, пользовательский сетевой интерфейс 19 имеет устройство 18 ввода-вывода, которое оснащено средствами визуального отображения информации, например в виде дисплея, для визуального воспроизведения поступающей в этот пользовательский сетевой интерфейс 19 информации, а также средствами ввода, например в виде клавиатуры, которые позволяют пользователю 1 передавать информацию другому подключенному к информационной сети 20 ее абоненту 30, 40. Пользовательский сетевой интерфейс 19 оснащен далее двунаправленным интерфейсом, через который он подключен к информационной сети 20. Процессор пользовательского сетевого интерфейса 19 рассчитан помимо прочего на получение через информационную сеть 20 информации и программных элементов и на дальнейшую их обработку и использование, соответственно на их дальнейшее выполнение. Типичным примером пользовательского сетевого интерфейса 19 служит бытовой компьютер. Вместе с тем пользовательский сетевой интерфейс 19 может быть реализован и на базе общедоступного сетевого терминала типа, например, того, который используется в Интернет-кафе, либо на базе соответствующим образом оснащенного мобильного телефона.

Под информационной сетью 20 в предпочтительном варианте подразумевается сеть Интернет. В этом случае абоненты 10, 30, 40 такой сети соответственно являются абонентами сети Интернет, а архитектура используемого ими оборудования известным образом согласована с техническими условиями работы в такой сети. Вместе с тем информационная сеть 20 может быть реализована и в виде любой иной сетевой структуры, пригодной для установления каналов передачи данных или связи между множеством абонентов 10, 30, 40 сети. Информационная сеть 20 может состоять и из нескольких, соединенных между собой сетей с физически различной организацией. Так, например, подключение пользовательской терминальной системы 10 к информационной сети может происходить через сеть мобильной радиосвязи, которая через соответствующий шлюз, предоставляемый оператором мобильной радиосвязи, соединена со стационарной сетью связи.

Процессинговый центр 30 обычно представляет собой мощную вычислительную систему большой производительности, в которой в виде программных модулей реализованы функции по выполнению транзакций, при которых происходит обмен конфиденциальными данными. Обычно такой процессинговый центр 30 находится у специализирующегося на оказании услуг по совершению (процессингу) выполняемых через информационную сеть транзакций провайдера, а доступ к нему имеет лишь ограниченный круг обладающих особыми на то полномочиями лиц. В одном из имеющих важное с практической точки зрения значение вариантов процессинговый центр 30 представляет собой расчетно-платежный центр и служит для выполнения платежных операций через информационную сеть 20, прежде всего сеть Интернет.

Наиболее важными элементами процессингового центра 30 являются транзакционный модуль 32, соединенный с ним платежный модуль 34, а также соединенный с обоими этими модулями модуль-маршрутизатор 36; важным аппаратным элементом процессингового центра 30 является запоминающее устройство (ЗУ) 37.

Транзакционный модуль 32 имеет средства для управления обменом данными с пользовательскими терминальными системами 10 по информационной сети 20, а также с провайдерами 40 по второй информационной сети 22, средства для выполнения и защиты процесса заказа приобретаемой услуги и средства для инициирования процесса доставки заказанной услуги.

Платежный модуль 34, взаимодействуя с транзакционным средством 2 через соответствующий защищенный терминал 14, служит для координации и совершения защищенного обмена данными с целью удержания или взимания запрошенной у транзакционного средства 2 суммы, т.е. с целью выполнения платежной операции, и имеет все необходимые для выполнения этих функций программные и аппаратные средства. Помимо этого платежный модуль координирует совершение различных протекающих параллельно процессов заказа услуг. Платежный модуль 34 имеет, кроме того, интерфейс 35, через который он взаимодействует с фоновой системой 39, предназначенной для выполнения необходимых, связанных с осуществлением способа получения услуги фоновых (неприоритетных) операций, выполнение которых процессинговым центром 30 по тем или иным причинам невозможно или не представляется целесообразным. В качестве примера фоновых операций подобного типа можно назвать ведение денежных счетов и совершение транзакций, связанных с перемещением денежных средств между различными денежными счетами. Типичным примером фоновой системы 39 соответственно может служить банк или объединение банков, соответственно клиринговая система, в которой ведется привязанный к транзакционному средству 2 денежный счет, а также относящийся к процессинговому центру 30 денежный счет.

Модуль-маршрутизатор 36 управляет обменом данными по второй информационной сети 22 между транзакционным модулем 32 и процессинговым центром 40.

В ЗУ 37 хранится база 38 данных, в которой содержатся идентификаторы КМ транзакционных средств 2, а также сеансовые криптографические ключи RS, SS, которые при выполнении процессов, связанных с приобретением услуг, используются в сочетании с идентификаторами КМ. В ЗУ 37 хранятся, кроме того, используемый для защищенного обмена данными по информационной сети 20 открытый ключ ÖS процессингового центра 30, а также соответствующий этому ключу секретный ключ GS.

По отношению к информационной сети 20 провайдер 40 является таким же ее абонентом, как и пользовательская терминальная система 10 или процессинговый центр 30. Обычно в распоряжении провайдера находится вычислительная система в виде компьютера высокой производительности, на котором под контролем системного оператора (администратора) помещена представленная в программном виде информация об услугах, к которым пользователь 1 может получать доступ через информационную сеть 20. С технической точки зрения находящаяся в распоряжении провайдера 40 вычислительная система может быть реализована на базе нескольких компьютеров, объединенных между собой в распределенную вычислительную сеть или компьютерный пул, который лишь на логическом уровне рассматривается как отдельный абонент информационной сети.

Предлагаемые провайдером 40 услуги в принципе могут представлять собой предлагаемые к продаже и распространяемые через информационную сеть 20 товары или собственно услуги любого рода, например поставляемые за плату товары, представленные в цифровом виде, такие как программные продукты, поставляемые за плату физически (материально) существующие потребительские товары или представленные в цифровом виде товары, поставляемые при подтверждении полномочий на их получение, такие как ПИН-код (персональный идентификационный номер). Предлагаемый в изобретении способ наиболее пригоден для заказа предлагаемых провайдером 40 услуг, факт предоставления которых пользователь 1 не может проверить непосредственно. Так, например, предлагаемый в изобретении способ пригоден для пользования услугами сети мобильной радиосвязи, предлагаемыми соответствующим оператором мобильной радиосвязи, на основе предоплаты. В этом случае предлагаемый в изобретении способ в дополнение собственно к предоставлению соответствующей услуги способствует также более долгосрочному сотрудничеству между провайдером 40 и пользователем 1, поскольку мотивирует пользователя 1 неоднократно обращаться к провайдеру 40.

Наиболее важными структурными элементами вычислительной системы провайдера 40 являются блок 42 управления предоставлением услуг, область 46 памяти для хранения пользовательских данных, а также сетевой портал 44.

Блок 42 управления предоставлением услуг для каждой переданной в распоряжение пользователя 1 контрольной информации RI, на основе которой можно заказать услугу у провайдера 40, ведет в области 46 памяти для хранения пользовательских данных отдельный ассоциированный файл 47. Ассоциированные файлы 47 предпочтительно создаются с конкретной целью и позволяют совершать транзакции в отношении одной отдельной услуги или одной группы строго заданных услуг. Практически эти ассоциированные файлы служат, например, для ведения счетов с дебетовым сальдо (счетов активов) по оплате услуг, которые еще должны быть оказаны провайдером 40, соответственно которые оказаны провайдером 40 не в полном объеме. По отношению к заказанным, но еще не предоставленным платным услугам ассоциированные файлы 47 выполняет функцию своего рода авансовых счетов. В этом случае целесообразно предусмотреть возможность предоставления услуги только при условии достаточного количества средств на используемом для ее оплаты авансовом счету, функцию которого выполняет соответствующий ассоциированный файл 47.

Сетевой портал 44 служит для установления начального или исходного контакта между провайдером 40 и пользовательской терминальной системой 10. Сетевой портал предоставляет пользователю 1 информацию о провайдере 40, а также о предлагаемых им услугах и выдает пользователю инструкции по процедуре оплаты выбранной им услуги. С этой целью сетевой портал содержит представленные в программном виде пакеты данных, передаваемые по запросу по информационной сети 20 в пользовательскую терминальную систему 10 и визуально воспроизводимые в ней в доступном для пользователя 1 виде. Если информационной сетью 20 является сеть Интернет, то сетевой портал 44 имеет обычный вид Интернет-сайта и в таком виде доступен для пользователя 1.

Сетевой портал 44 предоставляет далее пакеты данных с информацией и программными элементами, необходимыми для выполнения процесса получения услуги. Эти называемые ниже загрузочными апплетами LA пакеты данных могут при этом храниться у самого провайдера 40 либо у другого, соединенного с ним абонента сети, прежде всего в процессинговом центре 30. В последнем случае сетевой портал 44 содержит и передает ссылки на конкретное место нахождения загрузочного апплета. Загрузочные апплеты LA содержат ссылки на процессинговый центр 30, при посредничестве которого может быть приобретена выбранная пользователем услуга. Каждый из загрузочных апплетов LA содержит далее программные элементы, предоставляющие пользовательской терминальной системе 10 возможность заказа услуги и выполнения соответствующего процесса ее оплаты через процессинговый центр 30. Загрузочные апплеты LA могут передаваться в пользовательскую терминальную систему 10 по информационной сети 20.

Вычислительная система провайдера 40 через интерфейс 48 соединена далее с фоновой системой 49, предназначенной для выполнения необходимых, связанных с осуществлением способа получения услуги фоновых операций, выполнение которых вычислительной системой самого провайдера 40 по тем или иным причинам невозможно или не представляется целесообразным. К числу подобных фоновых операций относятся прежде всего операции по ведению денежных счетов, а также операции по перемещению денежных средств между различными денежными счетами. Фоновая система 49 соответственно может представлять собой, например, банк, объединение банков или клиринговую систему, в которой ведется относящийся к провайдеру 40 денежный счет. Фоновая система 49 и фоновая система 39 соединены между собой, а также могут образовывать единую фоновую систему.

Помимо этого процессинговый центр 30 и провайдер 40 могут быть объединены между собой и могут быть реализованы в виде одного единственного абонента сети. Равным образом фоновая система 39, 49 также может быть объединена с процессинговым центром 30 или провайдером 40. Примером абонента сети, объединяющего в себе функции процессингового центра 30, провайдера 40 и фоновой системы 39, 49, служит банк.

Ниже со ссылкой на фиг.2-7 более подробно рассмотрен процесс получения услуги или приобретения через информационную сеть 20 с использованием описанной выше системы.

Способ получения или приобретения услуги через информационную сеть подразделяется в основном на стадию предварительного согласования условий получения услуги и стадию совершения транзакции, которая в свою очередь подразделяется на стадию оплаты услуги и стадию предоставления услуги. Стадия предварительного согласования условий получения услуги и стадия оплаты услуги выполняются с участием взаимодействующих между собой пользовательской терминальной системы 10, прежде всего защищенного терминала 14 и транзакционного средства 2, и процессингового центра 30, а стадия предоставления услуги выполняется также с участием провайдера 40. На стадии предварительного согласования условий получения услуги оформляется заказ услуги с использованием идентификатора КМ, на стадии оплаты услуги с использованием идентификатора КМ взимается снимаемая или списываемая с транзакционного средства 2 в качестве необходимой предпосылки последующего предоставления заказанной услуги сумма в счет ее оплаты, а на стадии предоставления услуги пользователю 1 предоставляется заказанная им услуга.

Для более наглядного пояснения предлагаемого в изобретении способа в последующем описании исходно предполагается, что провайдером 40 является оператор сети мобильной радиосвязи, а пользователю 1 для продолжения пользования мобильным радиотелефоном требуется перечислением необходимой суммы со своей платежной карты через пользовательскую терминальную систему 10 пополнить используемый для повременной оплаты за пользование услугами сети мобильной радиосвязи авансовый счет, который ведется этим оператором 40 сети мобильной радиосвязи. В этом случае ассоциированный файл 47 выполняет функцию используемого для повременной оплаты за пользование услугами сети мобильной радиосвязи авансового счета, блок 42 управления предоставлением услуг выполняет функцию блока управления счетами абонентов сети мобильной радиосвязи, транзакционным средством 2 служит платежная карта, а предоставляемая провайдером 40 услуга заключается в предоставлении абоненту ограниченного по времени доступа к сети, оператором которой является этот провайдер. Списанная с транзакционного средства 2, необходимая для получения услуги сумма зачисляется на принадлежащий оператору сети мобильной радиосвязи денежный счет путем перевода на него электронных денег с платежной карты 2.

Следует отметить, что область применения предлагаемого в изобретении способа не ограничивается рассмотренным выше примером. Более того, он может найти применение во всех случаях, связанных с приобретением некоторой предлагаемой к продаже и/или распространяемой через информационную сеть 20 (сеть передачи данных) услуге, когда с использованием идентификатора КМ, присвоенного некоторому, позволяющему совершать транзакции средству (транзакционному средству) 2, в указанной последовательности сначала оформляется заказ услуги, а затем осуществляется стадия совершения транзакции. В этом отношении в качестве примера другого возможного применения предлагаемого в изобретении способа можно назвать получение не требующей оплаты, но важной с точки зрения ее защиты от несанкционированного доступа конфиденциальной информации, например ПИН-кода, которая в последующем позволяет получить доступ к предлагаемым провайдером 40 услугам и без владения или знания которой доступ к таким услугам закрыт.

Процесс получения услуги начинается с шага 200, на котором пользователь 1 (N) с помощью своей пользовательской терминальной системы 10 устанавливает соединение через информационную сеть 20 с сетевым порталом 44 провайдера 40 (DA), просматривает предоставленную сетевым порталом в ответ на подсоединение к нему информацию о предлагаемых услугах и выбирает из возможных предложенных вариантов функцию "Пополнение авансового счета". В ответ на выбор этой функции сетевой портал 44 провайдера 40 на шаге 202 пересылает в пользовательскую терминальную систему 10 начальный блок данных, содержащий информацию о выбираемом процессинговом центре 30, поддерживаемых способах оплаты услуг и контактном адресе AD для направления по нему при необходимости возможных рекламаций, а также загрузочный апплет LA, соответственно ссылку на место его хранения, который инициирует включение защищенного терминала 14 (SE) в процесс получения услуги, а также предлагает пользователю 1 ввести необходимую информацию. Операции на шаге 202 предпочтительно выполнять в безопасном режиме, непосредственно используемом обеими участвующими во взаимном обмене данными сторонами, например в режиме с защитой передаваемых данных шифрованием в соответствии с протоколом SSL (протокол защищенных сокетов).

Загрузочный апплет LA после его загрузки в пользовательский сетевой интерфейс 19 и его инсталляции устанавливает через информационную сеть 20 соединение с указанным в начальном блоке данных процессинговым центром 30.

Если предоставляемая провайдером 40 услуга заключается в доставке пользователю некоторой носящей персональный характер информации, то после установления указанного выше соединения загрузочный апплет LA на следующем шаге 203 предпочтительно инициирует между пользователем 1 и процессинговым центром 30 процесс их взаимной аутентификации. Процесс подобной взаимной аутентификации, происходящий между пользователем 1 и процессинговым центром 30, заключается в проверке каждым из них знания другой стороной некоторой секретной информации. Со стороны пользователя такая секретная информация, например, может представлять собой ПИН-код, который пользователю необходимо ввести для подтверждения своих полномочий, либо может храниться на предпочтительно пригодной для считывания защищенным терминалом 14 специальной карточке с образцом личной подписи пользователя, с которой эта информация и считывается в процессе взаимной аутентификации.

После установления соединения с процессинговым центром 30 и после успешного завершения процесса аутентификации, если она предусмотрена, загрузочный апплет LA переходит к выполнению стадии предварительного согласования условий получения услуги. С этой целью он на шаге 204 выводит на экран устройства 18 ввода-вывода соответствующее сообщение с предложением пользователю 1 выбрать способ оплаты и указать размер перечисляемой суммы LS. В ответ на это сообщение пользователь 1, используя средства ввода данных устройства 18 ввода-вывода, вводит требуемые данные. По завершении ввода таких данных загрузочный апплет LA на шаге 206 формирует сообщение В1 о пополнении счета, содержащее информацию о выбранном способе оплаты, заданном размере перечисляемой суммы LS и контактном адресе AD для предъявления возможных рекламаций.

Если транзакционное средство 2, называемое также в контексте настоящего изобретения платежным средством 2, выполнено не в виде физически самостоятельного блока, то загрузочный апплет LA дополнительно формирует также индивидуальный идентификатор КМ для этого платежного средства 2.

На шаге 208 загрузочный апплет LA передает сообщение В1 о пополнении счета в защищенный терминал 14.

Защищенный терминал 14 после получения сообщения В1 о пополнении счета проверяет, доступно ли транзакционное средство 2 для модуля 15 доступа. Если транзакционное средство недоступно для модуля доступа, то защищенный терминал 14 передает в пользовательский сетевой интерфейс 19 обратное сообщение, по которому тот выводит на экран средств визуального отображения информации, которыми оснащено устройство 18 ввода-вывода, сообщение с запросом пользователю 1 предъявить модулю 15 доступа транзакционное средство 2. Если транзакционное средство 2 реализовано лишь в виртуальном виде, то пользователю 1 выдается сообщение с запросом сделать транзакционное средство 2 доступным для модуля доступа путем ввода соответствующей информации с устройства 18 ввода-вывода.

При предъявлении транзакционного средства 2 и при наличии к нему доступа со стороны модуля доступа защищенный терминал 14 на шаге 210 через модуль 15 доступа запрашивает у транзакционного средства 2 его индивидуальный идентификатор КМ. В ответ на этот запрос транзакционное средство 2 на шаге 212 передает в защищенный терминал 14 свой индивидуальный идентификатор КМ.

Если при осуществлении предлагаемого в изобретении способа используется не материально (физически) существующее, а виртуальное транзакционное средство 2, то защищенный терминал 14 получает идентификатор КМ от загрузочного апплета LA в переданном на шаге 208 сообщении. При этом идентификатор КМ может непосредственно содержаться в загрузочном апплете LA. Однако в другом варианте загрузочный апплет может выполнять лишь функцию посредника и запрашивать этот идентификатор КМ, например, у процессингового центра 30 в ходе отдельного сеанса обмена данными по информационной сети 20. Помимо этого можно предусмотреть возможность отображения идентификатора КМ на дисплее средств 17 вывода данных, которыми оснащен защищенный терминал 14, в доступном для пользователя 1 виде и обязательного подтверждения пользователем 1 правильности этого идентификатора.

На шаге 214 идентификатор КМ и указанный пользователем 1 размер перечисляемой суммы LS сохраняются в памяти защищенного терминала 14 для их дальнейшего использования на последующих стадиях предлагаемого в изобретении способа. После этого защищенный терминал 14 на шаге 216 формирует сеансовый криптографический ключ SK. Сеансовый криптографический ключ SK формируется обычным методом, обычно основанным на генерировании случайных чисел методом. В процессе формирования сеансового криптографического ключа может участвовать и транзакционное средство 2, которое может, например, генерировать одно из случайных чисел. На шаге 218 сформированный сеансовый криптографический ключ SK аналогично сохранению идентификатора КМ сохраняется в памяти защищенного терминала 14 для дальнейшего его использования на последующих стадиях способа.

Затем на шаге 300 защищенный терминал 14 путем вывода соответствующего сообщения на дисплей средств 17 вывода данных выдает пользователю 1 запрос на ввод контрольных данных RI, которыми определяется привязка пользователя 1 к определенному провайдеру 40. В соответствии с лежащим в основе рассматриваемого примера сценарием с пополнением используемого для повременной оплаты за пользование услугами сети мобильной радиосвязи авансового счета у оператора сети мобильной радиосвязи такая контрольная информация RI может представлять собой, например, номер принадлежащего пользователю мобильного телефона. Для обеспечения максимально возможной достоверности вводимых пользователем данных предпочтительно предусмотреть возможность подтверждения указанной пользователем 1 контрольной информации RI путем ее повторного ввода.

Затем защищенный терминал 14 после поступления в него введенной пользователем 1 контрольной информации RI формирует первое сообщение В2, относящееся к стадии предварительного согласования условий получения услуги. С этой целью защищенный терминал на шаге 302 формирует блок данных, содержащий контрольную информацию RI, сеансовый криптографический ключ SK, идентификатор КМ, а также информацию о размере перечисляемой суммы LS, и шифрует этот блок данных с помощью открытого ключа ÖS процессингового центра 30. Такой открытый ключ ÖS процессингового центра 30 мог быть при этом передан в составе начального блока данных, полученного от сетевого портала 44 в ходе установления исходного контакта между провайдером и пользовательской терминальной системой. В другом варианте в способе может быть предусмотрена отдельная стадия, на которой защищенный терминал 14 запрашивает непосредственно у процессингового центра 30 его открытый ключ ÖS.

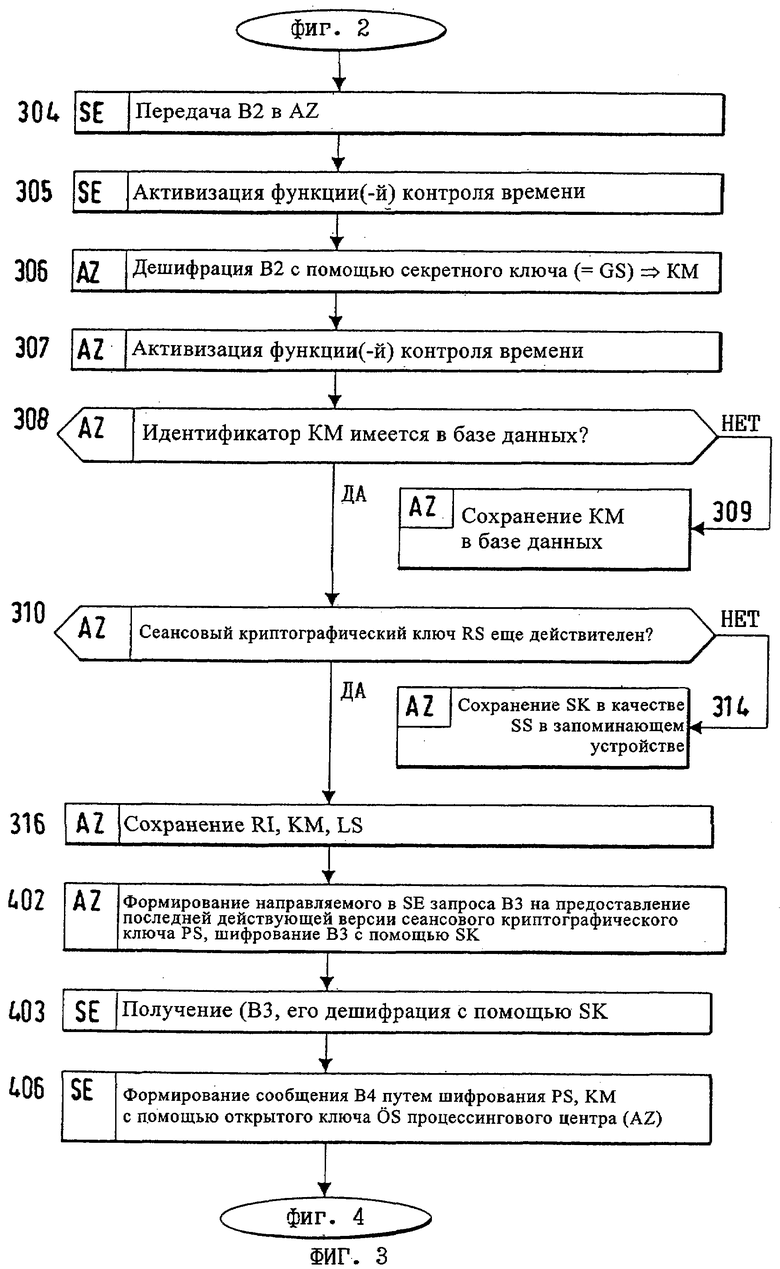

Сформированное описанным выше путем, защищенное шифрованием сообщение В2, относящееся к стадии предварительного согласования условий получения услуги, на следующем шаге 304 передается через информационную сеть 20 в указанный загрузочным апплетом LA процессинговый центр 30. Одновременно с отправкой сообщения В2 защищенный терминал 14 на шаге 305 активизирует функцию контроля времени. Подобным отсчетом времени задается один или несколько временных интервалов, в течение которого, соответственно которых, от процессингового центра 30 должно поступить одно или несколько определенных сообщений. Если по истечении такого временного интервала конкретно ожидаемое сообщение не поступило, выполнение способа прекращается. При этом контролировать можно, например, временные интервалы до поступления второго сообщения В5, относящегося к стадии предварительного согласования условий получения услуги, и/или до начала процесса ее оплаты.

На следующем шаге 306 процессинговый центр 30 после поступления в него защищенного сообщения В2, относящегося к стадии предварительного согласования условий получения услуги, дешифрует его с помощью секретного ключа GS, который соответствует использовавшемуся при шифровании этого сообщения открытому ключу ÖS, извлекая таким путем из этого зашифрованного сообщения идентификатор КМ транзакционного средства 2, а также сеансовый криптографический ключ SK. Одновременно с этим процессинговый центр 30 на шаге 307 в свою очередь также активизирует функцию контроля времени. С помощью этой функции процессинговый центр контролирует, например, временной интервал до момента поступления разрешающего сигнала В6.

Вслед за этим на шаге 308 процессинговый центр 30 проверяет, сохранен ли уже КМ в его базе 38 данных. При наличии этого идентификатора в базе данных процессинговый центр 30 на следующем шаге 310 проверяет, действительна ли еще последняя из сохраненных для этого же самого идентификатора КМ версия сеансового криптографического ключа RS. При этом для каждого сеансового криптографического ключа SS устанавливается заданный срок его действия. Если срок действия сеансового криптографического ключа RS еще не истек, то на шаге 402 процессинговый центр 30, посылая соответствующий запрос ВЗ через информационную сеть 20, запрашивает у защищенного терминала 14 последнюю действующую версию сохраненного в его памяти сеансового криптографического ключа PS. Этот запрос ВЗ защищается путем его шифрования с помощью переданного сеансового криптографического ключа SK.

Помимо этого процессинговый центр 30 на шаге 316 сохраняет в своем ЗУ 37 переданную ему контрольную информацию RI, информацию о размере перечисляемой суммы LS и идентификатор КМ.

Если по результатам проверки на шаге 308 будет установлено, что полученный процессинговым центром идентификатор КМ не содержится в его базе данных, то на шаге 309 процессинговый центр сохраняет этот идентификатор в своей базе 38 данных в качестве новой записи.

Если по результатам проверки на шаге 310 будет установлено, что последняя из сохраненных для того же самого идентификатора КМ версия сеансового криптографического ключа RS не действительна из-за истечения срока его действия, то на шаге 314 процессинговый центр 30 сохраняет в своем ЗУ 37 полученный им сеансовый криптографический ключ SK в качестве нового действующего сеансового криптографического ключа SS.

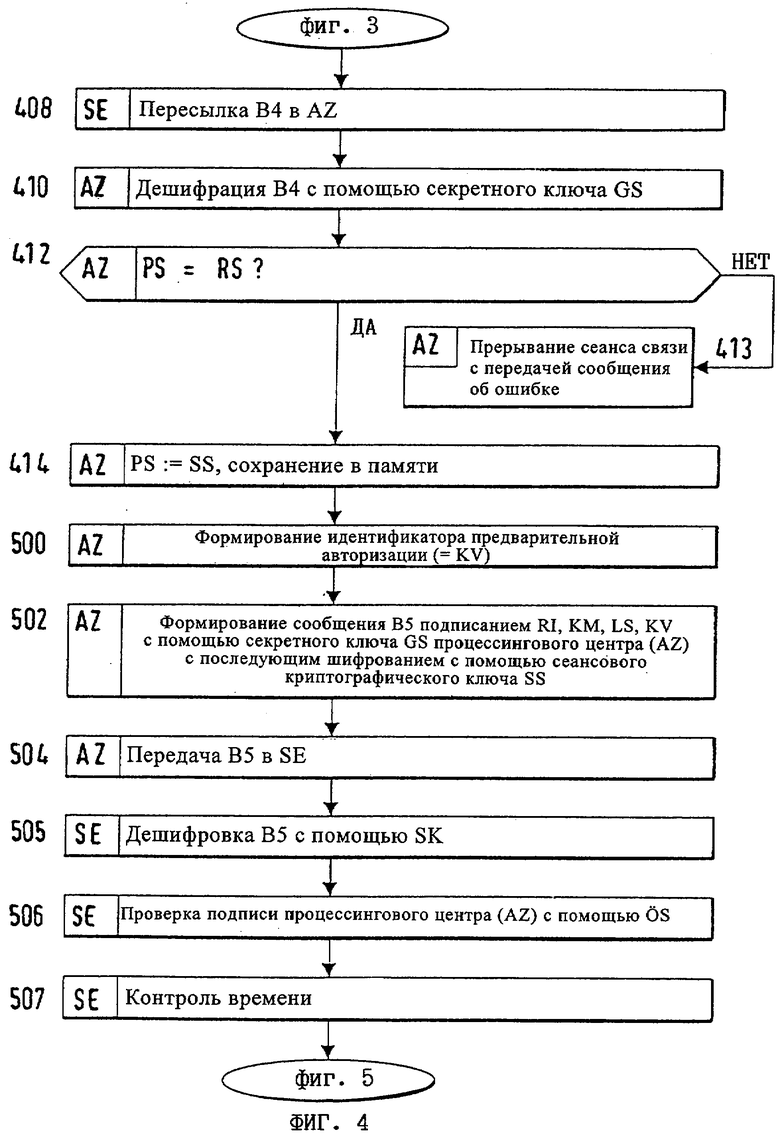

На шаге 403 защищенный терминал 14 по получении им запроса ВЗ дешифрует его с помощью сеансового криптографического ключа SK. После этого защищенный терминал на шаге 406 со своей стороны формирует защищенное ответное сообщение В4, в котором содержатся идентификатор КМ транзакционного средства 2, а также сеансовый криптографический ключ PS, который использовался в ходе последнего предшествующего процесса оплаты услуги. Это ответное сообщение защищается путем его шифрования с помощью открытого ключа ÖS процессингового центра 30. Защищенное таким путем ответное сообщение В4 пересылается затем защищенным терминалом 14 на шаге 408 в процессинговый центр 30.

Процессинговый центр по получении указанного защищенного ответного сообщения В4 дешифрует его на шаге 410 с помощью секретного ключа GS, который соответствует использовавшемуся для шифрования открытому ключу ÖS. После этого процессинговый центр 30 на шаге 412 вновь сравнивает полученный в результате дешифрации предшествующий сеансовый криптографический ключ PS с сохраненным сеансовым криптографическим ключом RS.

Если оба эти ключа не совпадают между собой, то на шаге 413 процессинговый центр 30 посылает в защищенный терминал 14 сообщение об ошибке и прерывает с ним сеанс связи. Наряду с этим можно предусмотреть возможность прерывания сеанса связи с защищенным терминалом без посылки в него сообщения об ошибке.

Если же по результатам проверки на шаге 412 будет установлено, что сравниваемые между собой сеансовые криптографические ключи PS и RS совпадают, то процессинговый центр 30 на шаге 414 присваивает уже сохраненному, предшествующему сеансовому криптографическому ключу PS статус нового действующего сеансового криптографического ключа SS.

На следующем шаге 500 процессинговый центр 30 формирует идентификатор KV предварительной авторизации. Такой идентификатор KV предварительной авторизации служит для однозначной идентификации транзакции. Этот идентификатор сохраняется процессинговым центром 30 и в последующем прежде всего при возникновении ошибки по завершении стадии предварительного согласования условий получения услуги и стадии оплаты услуги служит подтверждением успешного завершения обеих этих стадий. Идентификатор KV предварительной авторизации целесообразно получать с использованием легко реконструируемого в последующем алгоритма, и в простейшем случае он представляет собой порядковый номер.

Затем процессинговый центр с использованием идентификатора KV предварительной авторизации формирует второе сообщение В5, относящееся к стадии предварительного согласования условий получения услуги. С этой целью процессинговый центр 30 на шаге 502 объединяет этот идентификатор KV предварительной авторизации с сохраненными ранее идентификатором КМ, информацией о размере перечисляемой суммы LS и контрольной информацией RI, после чего подписывает полученную таким путем группу данных с использованием секретного ключа GS процессингового центра 30, а затем шифрует ее с помощью сеансового криптографического ключа SS. Далее процессинговый центр 30 на шаге 504 передает по информационной сети 20 сформированное таким путем второе сообщение В5, относящееся к стадии предварительного согласования условий получения услуги, в защищенный терминал 14.

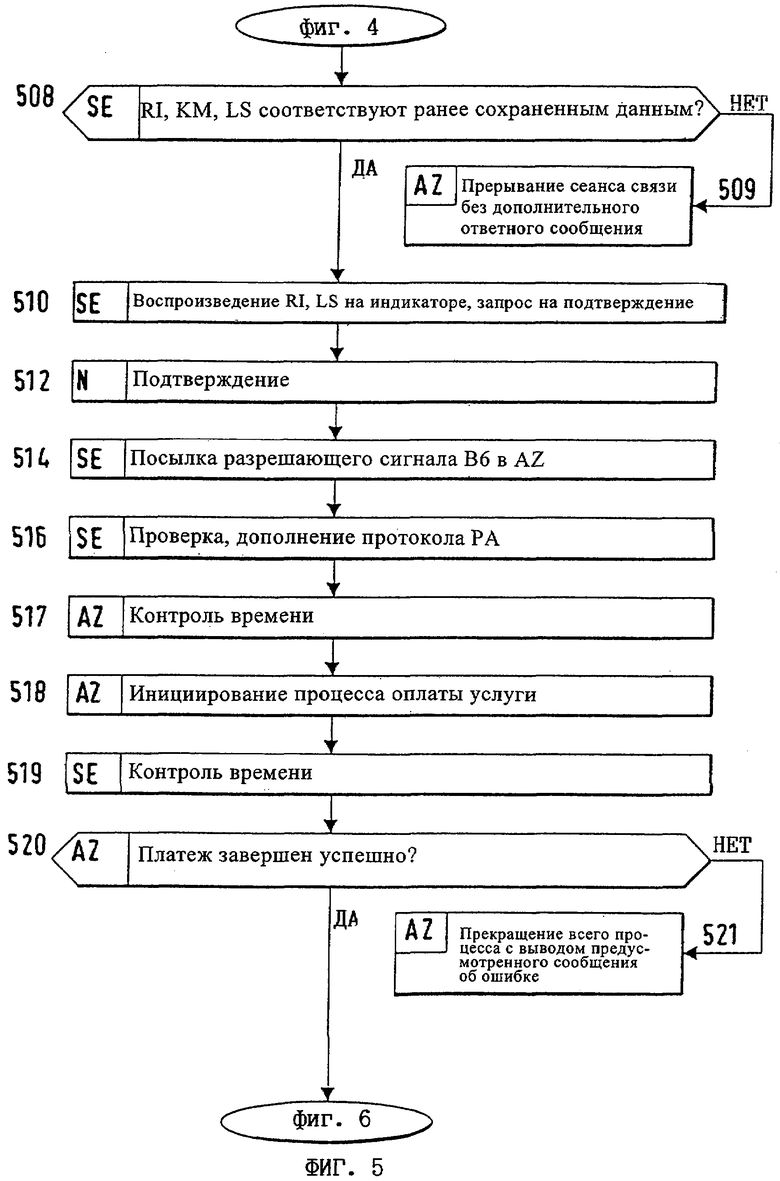

Защищенный терминал на шаге 505 дешифрует полученное им второе сообщение В5, относящееся к стадии предварительного согласования условий получения услуги, с помощью сеансового криптографического ключа SS и на следующем шаге 506 с помощью открытого ключа ÖS процессингового центра 30 проверяет содержащуюся в этом сообщении подпись. Помимо этого защищенный терминал на шаге 507 в ходе выполнения активизированной функции контроля времени проверяет, поступило ли это относящееся к стадии предварительного согласования условий получения услуги сообщение В5 в пределах допустимого временного интервала. Затем на следующем шаге 508 защищенный терминал 14 сравнивает извлеченную в результате дешифрации информацию о размере перечисляемой суммы LS и контрольную информацию RI с соответствующими сохраненными ранее данными. Если по результатам такого сравнения будет выявлено несоответствие между одним или несколькими сравниваемыми между собой наборами данных, то защищенный терминал 14 на шаге 509 прерывает сеанс связи с процессинговым центром 30 без дополнительного ответного сообщения.

Если же в результате сравнения на шаге 508 будет выявлено соответствие между всеми сравниваемыми между собой наборами данных, то защищенный терминал 14 выводит контрольную информацию RI и размер перечисляемой суммы LS на дисплей средств 17 вывода данных и на шаге 510 выдает пользователю 1 запрос на подтверждение отображаемой информации с помощью средств 16 ввода данных. В ответ на этот запрос пользователь 1 подтверждает на шаге 512 эту информацию с помощью средств 16 ввода данных, которыми оснащен защищенный терминал 14.

При получении от пользователя 1 соответствующего подтверждения защищенный терминал 14 формирует на шаге 514 разрешающий сигнал В6 и посылает его в процессинговый центр 30.

В ответ на этот сигнал процессинговый центр 30 формирует протокол РА, в который включаются все переданные в защищенный терминал 14 данные и наборы информации. Этот протокол РА процессинговый центр передает затем в защищенный терминал 14, который на шаге 516 проверяет его и при необходимости дополняет его другой, имеющейся в защищенном терминале 14 информацией. Полученный в результате протокол РА содержит прежде всего идентификатор KV предварительной авторизации, а также подпись процессингового центра 30. Дополненный подобным образом протокол защищенный терминал 14 посылает в пользовательский сетевой интерфейс 19, где он сохраняется. Такой протокол РА в случае последующего преждевременного прекращения процесса позволяет пользователю 1 подать рекламацию. На этом стадия предварительного согласования условий получения услуги завершается, и начинается следующая за ней стадия оплаты услуги, на которой в качестве первой части стадии совершения транзакции взимается снимаемая или списываемая с транзакционного средства 2 за заказ услуги сумма в счет ее оплаты.

По получении разрешающего сигнала В6 процессинговый центр 30 на шаге 517 в ходе выполнения активизированной функции контроля времени проверяет, поступил ли этот сигнал в пределах допустимого временного интервала. При положительном результате такой проверки процессинговый центр 30 на шаге 518 инициирует известный как таковой процесс оплаты услуги, осуществляемый через информационную сеть 20. При этом защищенный терминал 14 на шаге 519 сначала в ходе выполнения активизированной функции контроля времени проверяет, начался ли этот процесс оплаты услуги в пределах допустимого временного интервала. При положительном результате такой проверки начинается выполнение собственно процесса оплаты услуги.

В процессе оплаты услуги во взаимодействии между собой участвуют пользовательская терминальная система 10 и платежный модуль 34 процессингового центра 30. Этот процесс аналогично стадии предварительного согласования условий получения услуги также основан на использовании идентификатора КМ транзакционного средства 2. За счет использования идентификатора КМ и в процессе оплаты услуги, и на стадии предварительного согласования условий получения услуги между обеими стадиями предлагаемого в изобретении способа обеспечивается непосредственная взаимосвязь. На основе идентификатора КМ в последующем можно при необходимости сопоставить между собой различные имевшие место события.

На стадии оплаты услуги может использоваться процесс, известный из указанной в начале описания публикации "Geldkarte im Netz". В этом случае сначала проверяется наличие защищенного или безопасного сквозного соединения между процессинговым центром 30 и защищенным терминалом 14, для чего между транзакционным средством 2 и процессинговым центром 30 выполняется процесс их взаимной аутентификации. При этом для формирования криптографического ключа, необходимого для шифрования данных, используется присвоенный транзакционному средству 2 идентификатор КМ, с помощью которого определяется криптографический ключ, соответственно пара криптографических ключей. В соответствии с этим идентификатор КМ является однозначным связующим звеном между процессом заказа услуги и процессом ее оплаты. С использованием этого криптографического ключа, соответственно этой пары криптографических ключей, затем происходит обмен данными, в ходе которого количество хранящихся в памяти 4 транзакционного средства 2 электронных денег уменьшается на уплачиваемую за услугу сумму, т.е. на перечисляемую сумму LS, а соответствующая сумма записывается в кредит счета процессингового центра 30, и таким путем уплачиваемая за услугу сумма переводится с транзакционного средства 2 в процессинговый центр 30.

Со стороны пользователя процесс оплаты услуги не обязательно должен происходить с использованием тех же самых структурных средств, которые использовались на стадии предварительного согласования условий получения услуги. Так, например, в процессе оплаты услуги можно использовать отдельное платежное средство, которое связано с транзакционным средством 2 общим идентификатором КМ, но которое не идентично транзакционному средству 2, и/или можно отказаться от использования защищенного терминала 14. Очевидно, что в первом случае идентификатор КМ должен храниться в пользовательской терминальной системе 10 либо у иного связанного с ней через информационную сеть 20 ее абонента или же должен вводиться пользователем 1 вручную.

Если процесс оплаты услуги по каким-либо причинам не завершается успешно, то выполнение всего способа получения услуги прекращается на шаге 521. При этом пользователь 1 получает предусмотренное для такого случая сообщение об ошибке.

Если же процесс оплаты услуги завершается успешно, то платежный модуль 34 подтверждает этот факт транзакционному модулю 32 передачей в него подтверждающего сигнала, содержащего идентификатор КМ. На этом стадия оплаты услуги завершается.

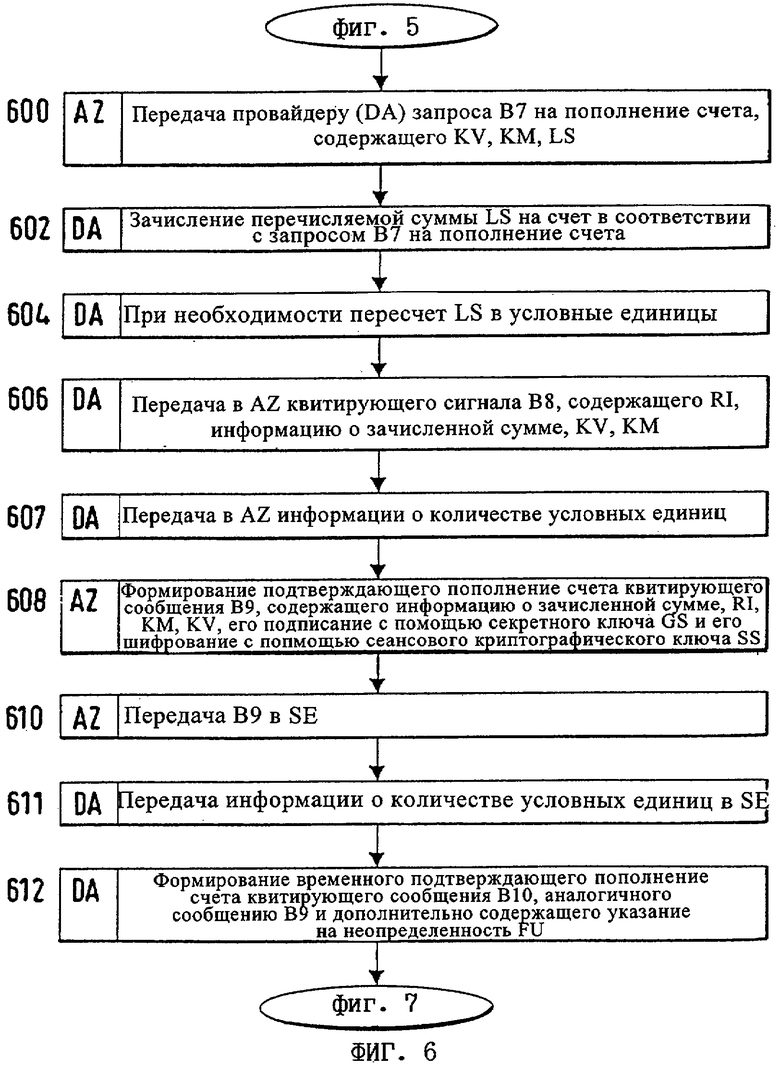

После этого процессинговый центр 30 в ходе стадии совершения транзакции инициирует выполнение стадии предоставления услуги. С этой целью процессинговый центр с помощью модуля-маршрутизатора 36 устанавливает на шаге 600 соединение через фоновую информационную сеть 22 с провайдером 40 и передает ему запрос В7 на пополнение счета. Этот запрос содержит идентификатор KV предварительной авторизации, контрольную информацию RI, идентификатор КМ и информацию о размере перечисляемой суммы LS.

После получения этого запроса провайдером 40 блок 42 управления предоставлением услуг на шаге 602 зачисляет перечисляемую сумму LS в актив используемого для повременной оплаты за пользование услугами сети мобильной радиосвязи авансового счета. При пользовании заказанной пользователем 1 услугой, что в рассматриваемом примере соответствует ведению телефонных разговоров в сети мобильной радиосвязи, обслуживаемой ее оператором, и сопровождается соответствующим уменьшением суммы, имеющейся на используемом для повременной оплаты за пользование услугами сети мобильной радиосвязи авансовом счету, провайдер 40 записывает оставшуюся на этом авансовом счету сумму в ассоциированный файл 47, указанный в запросе В7 на пополнение счета.

Процесс предоставления услуги может предусматривать сообщение идентифицируемому на основе контрольной информации RI пользователю 1 информации о количестве некоторых условных единиц, соответствующем активу по его используемому для повременной оплаты за пользование услугами сети мобильной радиосвязи авансовому счету, включая перечисляемую сумму LS. В этом случае провайдер 40 после поступления перечисляемой суммы LS пересчитывает ее на шаге 604 в такие условные единицы. Затем информация о количестве этих условных единиц сообщается пользователю 1. Параллельно с этим необходимые изменения вносятся в ассоциированный файл 47, в котором учитывается актив по используемому для повременной оплаты за пользование услугами сети мобильной радиосвязи авансовому счету.

С другой стороны, при использовании условных единиц можно также отказаться от записи в ассоциированный файл 47 актива по авансовом счету и полностью сообщать пользователю 1 информацию об активе по этому авансовому счету в виде таких условных единиц. В этом случае при пользовании оплаченной услугой информация о количестве израсходованных пользователем 1 условных единиц возвращается обратно провайдеру 40, и таким путем эти условные единицы списываются со счета пользователя. При этом в ассоциированном файле 47 целесообразно осуществлять контрольное управление содержащимися в нем данными.

При успешном завершении процесса внесения изменений в ассоциированный файл 47, связанных с зачислением перечисленной суммы на авансовый счет, и/или процесса пересчета актива по авансовому счету в условные единицы провайдер 40 на шаге 606 передает в процессинговый центр 30 квитирующий сигнал В8. В варианте, предусматривающем использование условных единиц, информация об их количестве также передается провайдером 40 на шаге 607 в процессинговый центр 30 вместе с этим квитирующим сигналом В8 либо непосредственно после него.

В ответ на получение квитирующего сигнала В8 процессинговый центр 30 со своей стороны формирует подтверждающее пополнение счета квитирующее сообщение В9, содержащее контрольную информацию RI, информацию о размере перечисленной суммы LS, идентификатор KV предварительной авторизации и идентификатор КМ. На следующем шаге 608 процессинговый центр 30 подписывает это подтверждающее пополнение счета квитирующее сообщение с помощью своего секретного ключа GS и шифрует его с помощью сеансового криптографического ключа SS. Затем сформированное таким путем подтверждающее пополнение счета сообщение В9 на шаге 610 передается процессинговым центром по информационной сети 20 в пользовательскую терминальную систему 10. Одновременно с передачей либо непосредственно после передачи этого сообщения процессинговый центр на шаге 611 передает также в пользовательскую терминальную систему 10 информацию о возможно сформированном количестве условных единиц.

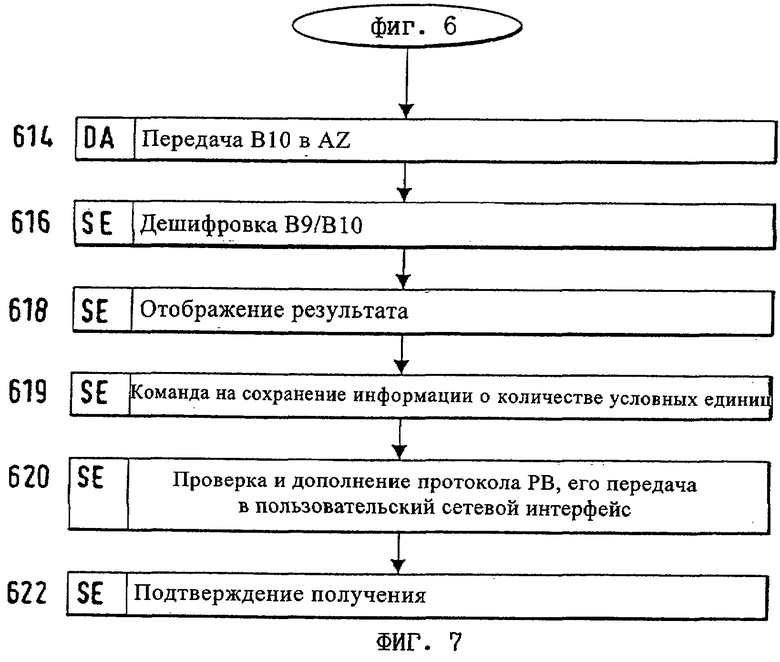

При возникновении на шаге 602 ошибки в процессе внесения изменений в ассоциированный файл 47, связанных с пополнением авансового счета пользователя, или при непоступлении в процессинговый центр 30 после посылки им запроса В7 на пополнение счета квитирующего сигнала В7 от провайдера 40 процессинговый центр 30 формирует на шаге 612 временное подтверждающее пополнение счета квитирующее сообщение В10. Это сообщение В10 содержит те же самые данные, которые содержатся и в подтверждающем пополнение счета квитирующем сообщении В9, формируемом после успешного зачисления перечисленной суммы на авансовый счет. Дополнительно к этим данным временное подтверждающее пополнение счета квитирующее сообщение В10 содержит также указание на неопределенность FU, который указывает на возможное наличие ошибки и который содержит контактный адрес, по которому пользователь 1 может обратиться с рекламацией. Это временное подтверждающее пополнение счета квитирующее сообщение В10 также подписывается с помощью секретного ключа GS процессингового центра, шифруется с помощью сеансового криптографического ключа SS и на шаге 614 передается в процессинговый центр.

На шаге 616 подтверждающее пополнение счета квитирующее сообщение В9, соответственно временное подтверждающее пополнение счета квитирующее сообщение В 10 дешифруются защищенным терминалом 14 с помощью сеансового криптографического ключа SS. Полученный после дешифровки результат, т.е. подтверждение об успешном завершении процесса пополнения авансового счета в случае получения подтверждающего пополнение счета квитирующего сообщения В9, соответственно указание на возможно возникшую ошибку в случае получения временного подтверждающего пополнение счета квитирующего сообщения В10 совместно с переданным в этом сообщении контактным адресом для подачи рекламаций, отображается на шаге 618 для пользователя 1 защищенным терминалом 14 на экране его средств 17 вывода данных. Помимо этого защищенный терминал на шаге 619 инициирует сохранение возможно переданной информации о количестве описанных выше условных единиц. Эти информация о количестве условных единиц может сохраняться в одном из компонентов пользовательской терминальной системы 10, у одного из соединенных с ней через информационную сеть 20 ее абонентов или же в некотором внешнем устройстве, например в памяти мобильного телефона.

В дополнение к описанным выше операциям может быть предусмотрена также операция по формированию защищенным терминалом 14 на шаге 622 сообщения, подтверждающего получение информации о количестве условных единиц, и его посылке обратно в процессинговый центр 30. Эта мера целесообразна прежде всего в том случае, когда условные единицы представляют собой некоторые данные, значение которых состоит в их доведении до сведения пользователя 1 или которые для их многократного использования должны в последующем долговременно храниться в транзакционном средстве 2 и в качестве примера которых можно назвать ПИН-код или криптографический ключ.

Обо всем происходившем процессе обмена данными процессинговый центр 30 формирует протокол РВ, дополняющий протокол РА. Весь этот протокол РВ целиком или по меньшей мере его вновь добавленные и отсутствующие в протоколе РА части передаются процессинговым центром 30 в защищенный терминал 14, который проверяет этот протокол и дополняет его данными, присутствующими только в этом защищенном терминале 14. После внесения в него таких дополнений протокол РВ содержит всю важную информацию, которой процессинговый центр 30 и провайдер 40 обменивались с пользовательской терминальной системой 10 через информационную сеть 20. Окончательный протокол РВ на шаге 620 передается защищенным терминалом 14 в пользовательский сетевой интерфейс 19, где он и сохраняется.

Описанный выше способ при сохранении лежащей в его основе идеи, состоящей в защите от несанкционированного доступа операций, выполняемых в процессе получения или приобретения предлагаемой к продаже через информационную сеть услуги при ее заказе на первоначальной стадии предварительного согласования условий получения услуги, с использованием для этой цели идентификатора КМ, присвоенного применяемому транзакционному средству, и в логическом сопряжении этой стадии с последующей стадией оплаты услуги и ее предоставления за счет использования того же самого идентификатора КМ, допускает целый ряд возможных вариантов его осуществления. Так, в частности, описанный выше способ прежде всего не ограничивается его применением в тех случаях, когда заказанная услуга предоставляется при условии перечисления соответствующей денежной суммы или какого-либо ее эквивалента в счет оплаты услуги. Более того, на стадии совершения транзакции вместо перечисления денежной суммы в счет оплаты заказанной услуги может выполняться любая иная операция, предполагающая получение доступа к конфиденциальным данным, содержащимся в транзакционном средстве 2. Так, например, предлагаемый в изобретении способ может использоваться для пересылки из процессингового центра 30 в пользовательскую терминальную систему 10 определенного ПИН-кода или определенного кода доступа. В этом случае процесс оплаты услуги на стадии ее оплаты состоит не в переводе уплачиваемой за предоставление услуги суммы, а в обмене набором конфиденциальных данных или простом их предъявлении.

Помимо этого стадия оплаты услуги не обязательно должна сопровождаться изменением содержащихся в транзакционном средстве 2 данных. Более того, в одном из вариантов осуществления изобретения может быть предусмотрено только предъявление и проверка определенных, необходимых для получения услуги данных.

При сравнительно низких требованиях к защищенности доступа к данным можно упростить логическую взаимосвязь между стадией предварительного согласования условий получения услуги, стадией оплаты услуги и стадией предоставления услуги. Так, например, идентификатор КМ транзакционного средства 2 можно преобразовывать в процессинговом центре 30 в простое значение по умолчанию, которое лишь подтверждает факт наличия такого идентификатора КМ.

Функции контроля времени могут использоваться в самых разнообразных целях. Так, в частности, помимо указанных выше контролировать можно и дополнительные или же иные временные интервалы. Контроль времени может также заключаться в выявлении корреляционных зависимостей между различными временными интервалами. Помимо этого и оборудование, используемое абонентами 10, 30 и 40 информационной сети, также может иметь самое разнообразное исполнение и конфигурацию. При этом, в частности, различные компоненты этого оборудования могут быть объединены между собой или же могут быть разделены на большое число других отдельных компонентов.

В широком смысле изобретением предусмотрена далее возможность использования различных методов шифрования данных. При этом шифрование данных может быть основано на иных принципах, отличных от рассмотренных выше, а также на применении дополняющих рассмотренные выше, методах шифрования.

Изобретение относится к устройству и способу получения услуги при продаже через информационную сеть. Техническим результатом является повышение защиты данных в процессе заказа услуги. В способе пользователь заказывает услугу с помощью пользовательской терминальной системы у провайдера, который начинает обмен данными с транзакционным средством через процессинговый центр для затребования у него необходимого, являющегося предпосылкой получения услуги вознаграждения в виде определенных данных. Процесс заказа услуги и связанный с затребованием вознаграждения за нее процесс обмена данными с транзакционным средством) связаны между собой посредством присвоенного транзакционному средству идентификатором, который определяется пользовательской терминальной системой. Система содержит пользовательскую терминальную систему, информационную сеть, провайдера и процессинговый центр, имеющий транзакционный модуль для заказа услуги и платежный модуль. 3 н. и 16 з.п. ф-лы, 7 ил.

| СВОДНЫЙ СЕТЕВОЙ ГРАФИК ПЛОТНОСТИ УДОВЛЕТВОРЕНИЯ ПОТРЕБИТЕЛЬСКИХ ЗАЯВОК | 1996 |

|

RU2161819C2 |

| УСТРОЙСТВО И СПОСОБ ДЛЯ АВТОМАТИЗАЦИИ БИРЖЕВОГО РЫНКА | 1997 |

|

RU2109335C1 |

| Печь для непрерывного получения сернистого натрия | 1921 |

|

SU1A1 |

| US 5715314 A, 03.02.1998. | |||

Авторы

Даты

2007-03-27—Публикация

2002-07-22—Подача