Изобретение относится к электросвязи и может быть использовано в системах обнаружения атак с целью оперативного выявления и противодействии несанкционированным воздействиям в вычислительных сетях.

Известен "Способ мониторинга безопасности автоматизированных систем" по патенту РФ №2261472, кл. G06F 12/14, 11/00 заявл. 29.03.2004. Известный способ включает последовательность действий выраженных в ведении учета правил установления, ведения сеанса связи путем увеличения количества запоминаемых пакетов сообщений и введения максимально допустимого количества пакетов сообщений, что необходимо для обеспечения устойчивого функционирования автоматизированных систем. При этом для проведения мониторинга предварительно определяют порог срабатывания (чувствительности) системы мониторинга безопасности автоматизированной системы, который определяется максимально допустимым количеством пакетов сообщений и количеством эталонов, причем значения показателей могут выбираться в зависимости от требуемой достоверности обнаружения атаки.

Недостатком данного способа является относительно низкая достоверность обнаружения несанкционированных воздействий в вычислительных сетях, что обусловлено отсутствием правил установления и ведения сеанса связи.

Известен также "Способ контроля информационных потоков в цифровых сетях связи" по патенту РФ №2267154, класс G06F 15/40, заявл. 13.07.2004, заключающийся в том, что предварительно задают N≥1 опорных идентификаторов санкционированных информационных потоков (ИП), содержащих адреса отправителей и получателей пакетов сообщений, принимают из канала связи пакет сообщений, выделяют из заголовка принятого пакета сообщений идентификатор ИП, сравнивают выделенный идентификатор с предварительно заданными опорными идентификаторами санкционированных ИП и при их совпадении передают пакет сообщений получателю, а при их несовпадении сравнивают адрес отправителя, указанный в идентификаторе принятого пакета сообщений с адресами отправителей, указанными в опорных идентификаторах санкционированных ИП.

Недостатком данного способа является относительно низкая защищенность от несанкционированных воздействий, признаками наличия которых являются несанкционированные ИП.

Известен также "Способ защиты вычислительных сетей" по патенту РФ №2307392, класс G06F 21/00, H04L 9/32, заявл. 02.05.2006, заключающийся в том, что предварительно задают Р≥1 ложных адресов абонентов вычислительной сети, эталоны идентификаторов типа протоколов взаимодействия, врем задержки отправки пакетов сообщений tзад, а при несовпадении выделенных идентификаторов очередного принятого пакета с идентификаторами ранее запомненного i-го несанкционированного информационного потока сравнивают адрес получателя в принятом пакете сообщений с предварительно заданными ложными адресами абонентов вычислительной сети, и при их несовпадении, а так же при выполнении условия Ki>Kmax, блокируют передачу пакета сообщений и переходят к приему очередного пакета сообщений, а при несовпадении адреса отправителя в принятом пакете сообщений с адресами отправителей опорных идентификаторов санкционированных информационных потоков или совпадении адреса получателя в принятом пакете сообщений с адресами получателей опорных идентификаторов санкционированных информационных потоков, или его совпадении с предварительно заданными ложными адресами абонентов вычислительной сети запоминают идентификатор очередного несанкционированного информационного потока, увеличивают на единицу число его появлений Кi и в случае невыполнении условия Кi≥Кmax, формируют ответный пакет сообщений, соответствующий идентифицируемому протоколу взаимодействия, а затем через заданное время задержки отправки пакетов сообщений tзад снижают скорость передачи сформированного пакета сообщений и передают его отправителю, после чего принимают из канала связи очередной пакет сообщений.

Недостатком данного способа является относительно низкая защищенность от несанкционированного воздействия, обусловленная отсутствием контроля последовательности воздействий на вычислительную сеть и определения выбранной нарушителем стратегии, что может повлиять на своевременность и адекватность осуществляемых защитных действий.

Наиболее близким по технической сущности к предлагаемому способу является "Способ защиты вычислительных сетей" по патенту РФ №2475836, класс G06F 21/00, H04L 9/32, опубл. 20.02.2016, бюл. № 5. Способ-прототип заключается в следующих действиях: задают множество эталонных наборов появлений несанкционированных информационных потоков отличающихся друг от друга идентификаторами Sэт={Sj}, где j – заданное количество эталонных наборов соответствующих определенным типам компьютерных атак, Sj={Сr}, где Сr – определенная последовательность появлений несанкционированного информационного потока, отличающихся друг от друга идентификаторами, а так же задают пороговое значение коэффициента совпадения Qсовп_порог последовательности появлений несанкционированного информационного потока с соответствующим эталонным набором. После выделения идентификаторов из заголовка очередного принятого пакета сообщений и их сравнения с опорными идентификаторами, при несовпадении адреса получателя в принятом пакете сообщений несанкционированного информационного потока с заданными ложными адресами абонентов вычислительной сети дополнительно добавляют его в список предварительно заданных ложных адресов абонентов вычислительной сети. Затем передают пакет сообщения несанкционированного информационного потока на заданные ложные адреса абонентов вычислительной сети, и идентифицируют несанкционированный информационный поток. Для чего сравнивают идентификаторы появления Кi принимаемого несанкционированного потока со значениями Сr в эталонных наборах Sj появлений несанкционированных информационных потоков, и при несовпадении формируют новый Sj+1 эталонный набор и запоминают его во множестве эталонных наборов появлений несанкционированного информационного потока, а при совпадении запоминают номера эталонных наборов, которым принадлежит i-ое появление несанкционированного информационного потока. ИП. После чего сравнивают значения полученного коэффициента совпадения Qсовп с пороговым значением Qсовп_порог. и при выполнении условия Qсовп

Техническая проблема заключается в низкой защищенности вычислительных сетей, обусловленная тем, что осуществляемый контроль последовательности воздействий на вычислительную сеть имеет существенно неизменяемый характер и не учитывает возможности адаптации взаимодействия ложных адресов абонентов вычислительной сети с несанкционированными информационными потоками.

Техническая проблема решается за счет реализации адаптации взаимодействия ложных адресов абонентов вычислительной сети с несанкционированными информационными потоками.

Техническим результатом является повышение защищенности вычислительных сетей за счет реализации адаптации взаимодействия ложных адресов абонентов вычислительной сети с несанкционированными информационными потоками путем определения следующих появлений несанкционированного информационного потока на основе выявленных текущих проявлений.

Техническая проблема решается тем, что в способе защиты вычислительных сетей на основе адаптивного взаимодействия, заключающийся в том, что предварительно запоминают N≥1 опорных идентификаторов санкционированных информационных потоков, содержащих адреса отправителей и получателей пакетов сообщений, задают Р≥1 ложных адресов абонентов вычислительной сети, задают множество эталонных наборов появлений несанкционированных информационных потоков, отличающихся друг от друга идентификаторами Sэт={Sj}, где j – заданное количество эталонных наборов соответствующих определенным типам компьютерных атак, в котором Sj={Сr}, где Сr – определенная последовательность появлений несанкционированного информационного потока, отличающихся друг от друга идентификаторами, принимают очередной пакет сообщений и определяют его легитимность, для чего выделяют из его заголовка идентификаторы, которые сравнивают с опорными идентификаторами и при их совпадении передают легитимный пакет сообщений получателю, после чего принимают очередной пакет сообщений и повторяют совокупность действий по определению его легитимности, а при отсутствии совпадения запоминают идентификаторы принятого несанкционированного информационного потока, присваивают ему очередной i-й идентификационный номер, затем передают пакет сообщения несанкционированного информационного потока на заданные ложные адреса абонентов вычислительной сети и идентифицируют несанкционированный информационный поток, для чего сравнивают идентификаторы появления Кi принимаемого несанкционированного потока со значениями Сr в эталонных наборах Sj появлений несанкционированных информационных потоков и при их совпадении блокируют передачу пакета сообщений и переходят к приему очередного пакета сообщений, а при несовпадении формируют ответный пакет сообщений, отличающийся тем, что, в исходные данные дополнительно задают множество информационных ресурсов Pдоп имеющихся на каждом Р ложном адресе абонентов вычислительной сети, а так же задают начальное пороговое значение коэффициента совпадения Qнач совп порог и конечное пороговое значение коэффициента совпадения Qкон совп порог последовательности появлений несанкционированного информационного потока с соответствующим эталонным набором j, после передачи пакета сообщения несанкционированного информационного потока на заданные ложные адреса абонентов вычислительной сети выделяют из них идентификаторы появления Кi несанкционированного информационного потока, и определяют для него требуемый информационный ресурс Pдоп, после чего предоставляют его для взаимодействия с соответствующим появлением несанкционированного информационного потока Кi, затем вычисляют текущее значение коэффициента совпадения Qтек совп последовательности появлений несанкционированного информационного потока с эталонными наборами Sэт, после чего сравнивают значения полученного коэффициента совпадения Qтек совп с начальным пороговым значением Qнач совп порог и при выполнении условия Qтек совп

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностями признаков, тождественным всем признакам заявленного способа, отсутствуют. Следовательно, заявленные изобретения соответствуют условию патентоспособности "новизна".

Перечисленная новая совокупность существенных признаков обеспечивает расширение возможности способа прототипа за счет адаптации взаимодействия ложных адресов абонентов вычислительной сети с несанкционированными информационными потоками путем определения следующих появлений несанкционированного информационного потока на основе выявленных текущих проявлений.

Результаты поиска известных решений в данной и смежной областях техники с целью выявления признаков, совпадающих с отличительными от прототипов признаками заявленного изобретения, показали, что они не следуют явным образом из уровня техники. Из определенного заявителем уровня техники не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения на достижение указанного технического результата. Следовательно, заявленное изобретение соответствуют условию патентоспособности "изобретательский уровень".

"Промышленная применимость" способа обусловлена наличием элементной базы, на основе которой могут быть выполнены устройства, реализующие данный способ с достижением указанного в изобретениях результата.

Заявленный способ поясняется чертежами, на которых показаны:

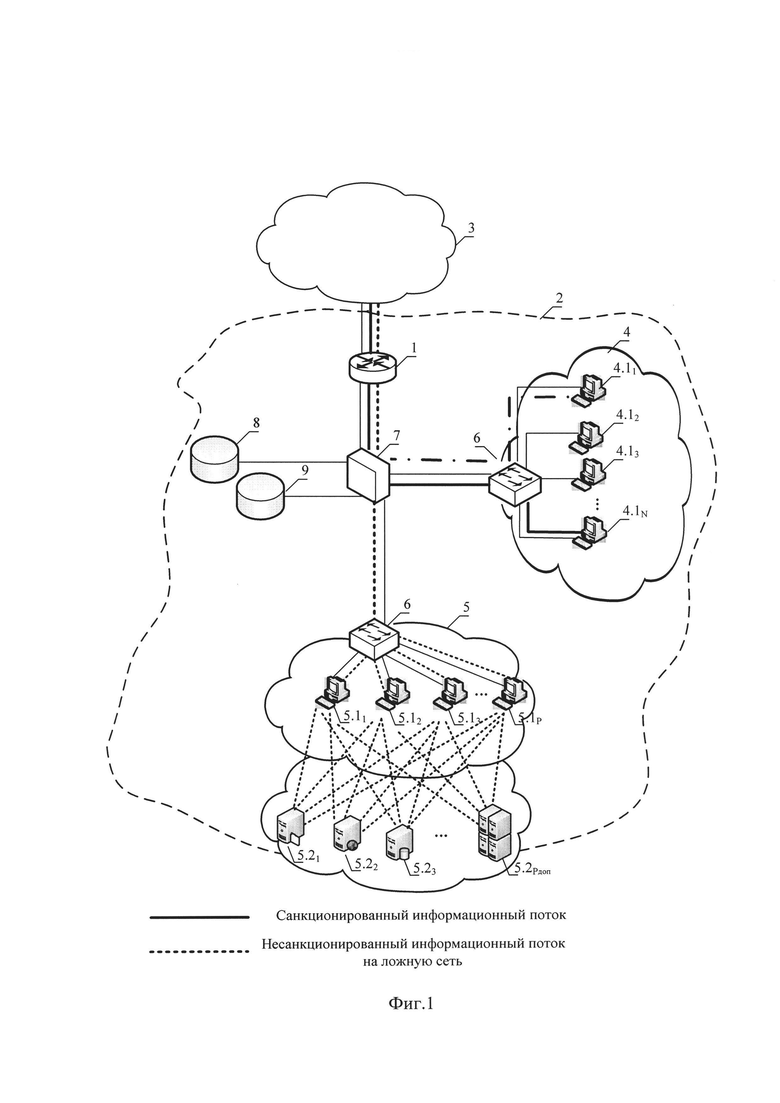

на фиг. 1 – схема, поясняющая построение рассматриваемой сети;

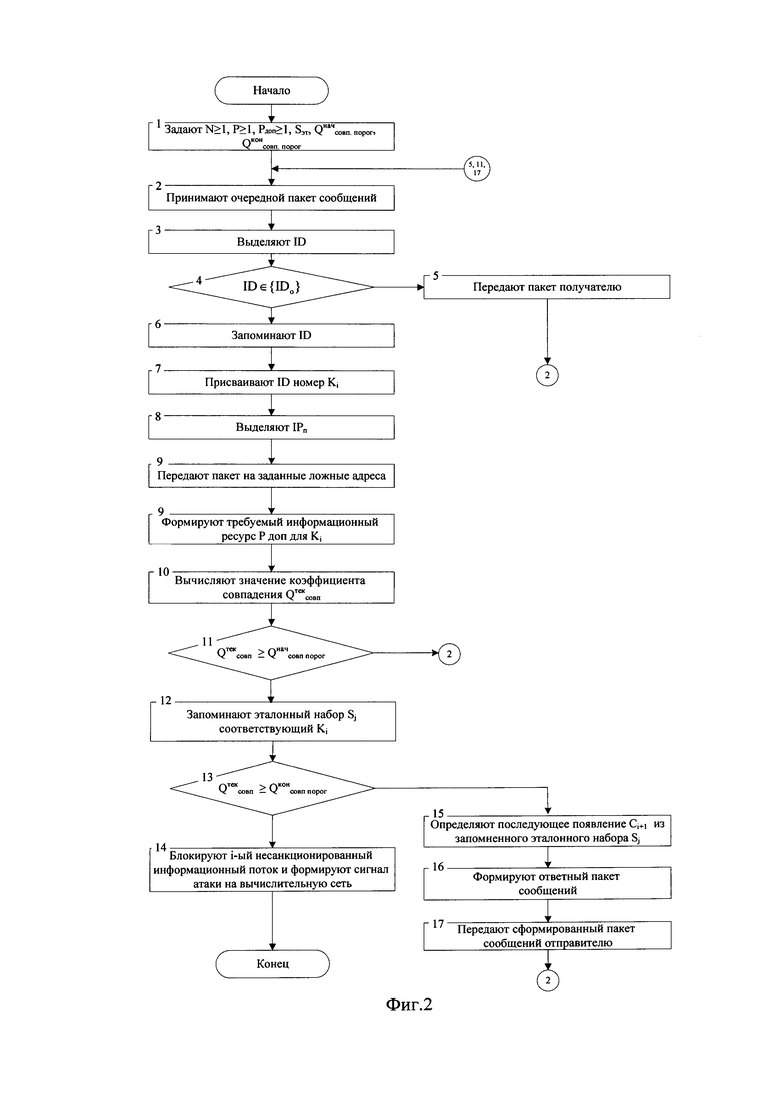

на фиг. 2 – блок-схема алгоритма способа защиты вычислительных сетей на основе адаптивного взаимодействия.

Реализация заявленного способа можно пояснить на схеме вычислительной сети (ВС), показанной на фиг.1.

Показанная ВС состоит из маршрутизатора 1, подключающего внутреннюю вычислительную сеть 2 к внешней сети 3. Внутренняя вычислительная сеть состоит из защищаемой локально-вычислительной сети (ЛВС) 4 и ложной ЛВС 5. В общем случае защищаемая ЛВС 4 представляет собой совокупность ПЭВМ 4.11–4.1N, периферийного и коммуникационного оборудования 6, объединенного физическими линиями связи. Все эти элементы определяются идентификаторами, в качестве которых в наиболее распространенном стеке протоколов TCP/IP используются сетевые адреса (IP-адреса). Ложная ЛВС 5 состоит из ПЭВМ 5.11–5.1P имеющие ложные адреса, а также сетевых элементов с информационными ресурсами 5.21–5.2Pдоп. Кроме того имеется средство защиты 7 и база данных 8 эталонного набора появлений несанкционированных информационных потоков. При этом для продолжительного взаимодействия с несанкционированными информационными потоками имеется база данных 9 идентификаторов и последовательности их проявлений. Данная база данных позволяет осуществлять взаимодействие с злоумышленником в достаточно продолжительном интервале времени за счет добавления в нее идентификаторов несанкционированных информационных потоков и внесения изменений при возникновении соответствующих новых его проявлений.

На фиг. 2 представлена блок-схема алгоритма способа защиты вычислительных сетей на основе адаптивного взаимодействия, в которой приняты следующие обозначения:

N≥1 – база из опорных идентификаторов санкционированных ИП, содержащих адреса отправителей и получателей пакетов сообщений;

P≥1 – база из ложных адресов абонентов вычислительной сети;

ID – идентификатор ИП;

{IDo} – совокупность опорных идентификаторов санкционированных ИП;

IDнс – идентификатор несанкционированного ИП;

{IDнс} – совокупность идентификаторов ранее запомненного несанкционированного ИП;

IPo – адрес отправителя, указанный в идентификаторе принятого пакета сообщений;

{IPoo} – совокупность адресов отправителей, указанных в опорных идентификаторах санкционированных ИП;

{IPл} – совокупность ложных адресов абонентов вычислительной сети;

Sэт – множество эталонных наборов появлений несанкционированных ИП;

Sj – эталонный набор соответствующий определенному j-му типу компьютерной атаки;

Сr – последовательность появлений несанкционированного ИП отличающихся друг от друга идентификаторами;

Qначсовп порог – начальное пороговое значение коэффициента совпадения последовательности появлений несанкционированного ИП;

Qконсовп порог – конечное пороговое значение коэффициента совпадения последовательности появлений несанкционированного ИП;

Qсовп – значение коэффициента совпадения последовательности появлений несанкционированного ИП.

При обнаружении несанкционированных воздействий последовательность их проявлений при реализации различных компьютерных атак, особенно на начальном этапе, будет совпадать, что существенно затрудняет их определение и соответственно правильность выбора ответных действий. В этом случае возникает необходимость адаптивного взаимодействия ложных адресов абонентов вычислительной сети со злоумышленником.

Адаптация это процесс изменения параметров и структуры системы, а возможно, и управляющих воздействий на основе текущей информации с целью достижения определенного, обычно оптимального состояния системы при начальной неопределенности и изменяющихся условиях работы [Растригин Л. А. Адаптация сложных систем. — Рига: Зинатне, 1981, стр. 8].

Таким образом, в заявленном способе предполагается адаптация взаимодействия ложных адресов абонентов вычислительной сети с несанкционированными информационными потоками путем определения следующих появлений несанкционированного информационного потока на основе выявленных текущих проявлений. При этом, последовательность действий злоумышленника является существенно неопределенной и выработка управляющего воздействия осуществляется только на основе текущей информации в режиме реального времени. Кроме того, могут быть сформированы ответные пакеты, передаваемые злоумышленнику, которые приведут к изменению его стратегии воздействия, то есть вынуждать его к переходу реализации другой атаки наиболее выгодной (имеющей меньший ущерб) для системы защиты.

Первоначально задают исходные данные: база данных из опорных идентификаторов санкционированных ИП, содержащих адреса отправителей и получателей пакетов сообщений; база данных из ложных адресов абонентов вычислительной сети; начальное и конечное значение коэффициента совпадения последовательности появлений несанкционированного ИП (блок 1, Фиг. 2). Данные значения зависят от степени адаптации и выбираются экспериментально в ходе функционирования системы защиты.

Далее принимают очередной пакет сообщений, определяют его легитимность и при несовпадении передают данный пакет на ложную вычислительную сеть и формируют для появления Кi принимаемого несанкционированного потока соответствующий информационный ресурс (блок 2–9, Фиг. 2). Таким образом, злоумышленнику предоставляется доступ к информационному ресурсу ложной вычислительной сети соответствующей его проявлениям.

Затем вычисляется текущее значение коэффициента совпадения Qтексовп, который сравнивается с Qначсовп порог, что позволяет определить эталонный набор соответствующий определенному j-му типу компьютерной атаки на начальном этапе ее реализации (блок 10–12, Фиг. 2).

Далее определяют возможное последующее проявление Сi+1 несанкционированного информационного потока из запомненного эталонного набора Sj и формируют для него ответный пакет сообщения, а затем передают его (блок 15–17, Фиг. 2).

При дальнейшем взаимодействии с несанкционированным информационным потоком, вычисляемое текущее значение коэффициента совпадения Qтексовп позволяет определять эталонный набор, соответствующий текущему проявлению компьютерной атаки, который может не совпадать с эталонным набором компьютерной атаки, определенном на предыдущем этапе взаимодействия, то есть осуществить адаптацию данного процесса.

После того как выполняется условие Qтексовп

Достижение технического результата поясняется следующим образом.

В способе-прототипе при определении вида атаки из имеющихся эталонных наборов имеется возможность ошибочного определения, в следствие чего злоумышленник может определить взаимодействие с ложными узлами, что существенно уменьшит защищенность вычислительной сети. В заявленном способе осуществляется выбор вида атаки из эталонных наборов на основе текущего и предыдущего состояний в ходе всего взаимодействия с злоумышленником, при этом для адаптации защиты ответные сообщения (пакеты) формируются именно по текущим проявлениям несанкционированных потоков, что позволяет повысить защищенность вычислительных сетей за счет изменения (адаптации) взаимодействия ложных узлов с злоумышленником. Отдельно можно выделить возможность изменения стратегии злоумышленником под воздействием (реакцией) на ответные сообщения, указывающие на другие (отличные от названных) целей атаки, что еще более существенно повысит защищенность вычислительных сетей.

Таким образом, заявленный способ за счет адаптации взаимодействия ложных адресов абонентов вычислительной сети с несанкционированными информационными потоками, путем определения следующих появлений несанкционированного информационного потока, на основе выявленных текущих проявлений позволяет повысить защищенность вычислительных сетей.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ НА ОСНОВЕ ЛЕГЕНДИРОВАНИЯ | 2023 |

|

RU2814463C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ С ИДЕНТИФИКАЦИЕЙ НЕСКОЛЬКИХ ОДНОВРЕМЕННЫХ АТАК | 2019 |

|

RU2739206C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ КОМПЬЮТЕРНЫХ АТАК, НАПРАВЛЕННЫХ НА РАЗЛИЧНЫЕ УЗЛЫ И ИНФОРМАЦИОННЫЕ РЕСУРСЫ | 2021 |

|

RU2782704C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2696549C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2012 |

|

RU2475836C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2674802C1 |

| СПОСОБ (ВАРИАНТЫ) ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2006 |

|

RU2307392C1 |

| СПОСОБ КОНТРОЛЯ ИНФОРМАЦИОННЫХ ПОТОКОВ В ЦИФРОВЫХ СЕТЯХ СВЯЗИ | 2004 |

|

RU2267154C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ ОТ НЕСАНКЦИОНИРОВАННЫХ ВОЗДЕЙСТВИЙ | 2004 |

|

RU2271613C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2017 |

|

RU2649789C1 |

Изобретение относится к вычислительной технике. Технический результат заключается в повышении защищенности вычислительных сетей за счет реализации адаптации взаимодействия ложных адресов абонентов вычислительной сети с несанкционированными информационными потоками. Способ защиты вычислительных сетей на основе адаптивного взаимодействия, в котором осуществляется выбор вида атаки из эталонных наборов на основе текущего и предыдущего состояний в ходе всего взаимодействия с злоумышленником, при этом для адаптации защиты ответные сообщения формируются именно по текущим проявлениям несанкционированных потоков, что позволяет повысить защищенность вычислительных сетей за счет изменения взаимодействия ложных узлов с злоумышленником. 2 ил.

Способ защиты вычислительных сетей на основе адаптивного взаимодействия, заключающийся в том, что предварительно запоминают N≥1 опорных идентификаторов санкционированных информационных потоков, содержащих адреса отправителей и получателей пакетов сообщений, задают Р≥1 ложных адресов абонентов вычислительной сети, задают множество эталонных наборов появлений несанкционированных информационных потоков, отличающихся друг от друга идентификаторами Sэт={Sj}, где j – заданное количество эталонных наборов, соответствующих определенным типам компьютерных атак, Sj={Сr}, где Сr – определенная последовательность появлений несанкционированного информационного потока, отличающихся друг от друга идентификаторами, принимают очередной пакет сообщений и определяют его легитимность, для чего выделяют из его заголовка идентификаторы, которые сравнивают с опорными идентификаторами, и при их совпадении передают легитимный пакет сообщений получателю, после чего принимают очередной пакет сообщений и повторяют совокупность действий по определению его легитимности, а при отсутствии совпадения запоминают идентификаторы принятого несанкционированного информационного потока, присваивают ему очередной i-й идентификационный номер, затем передают пакет сообщения несанкционированного информационного потока на заданные ложные адреса абонентов вычислительной сети и идентифицируют несанкционированный информационный поток, для чего сравнивают идентификаторы появления Кi принимаемого несанкционированного потока со значениями Сr в эталонных наборах Sj появлений несанкционированных информационных потоков, и при их совпадении блокируют передачу пакета сообщений и переходят к приему очередного пакета сообщений, а при несовпадении формируют ответный пакет сообщений, отличающийся тем, что, в исходные данные дополнительно, задают множество информационных ресурсов Pдоп, имеющихся на каждом Р ложном адресе абонентов вычислительной сети, а также задают начальное пороговое значение коэффициента совпадения Qнач совп порог и конечное пороговое значение коэффициента совпадения Qкон совп порог последовательности появлений несанкционированного информационного потока с соответствующим эталонным набором j, после передачи пакет сообщения несанкционированного информационного потока на заданные ложные адреса абонентов вычислительной сети выделяют из них идентификаторы появления Кi несанкционированного информационного потока и определяют для него требуемый информационный ресурс Pдоп, после чего предоставляют его для взаимодействия с соответствующим появлением несанкционированного информационного потока Кi, затем вычисляют текущее значение коэффициента совпадения Qтек совп последовательности появлений несанкционированного информационного потока с эталонными наборами Sэт, после чего сравнивают значения полученного коэффициента совпадения Q тек совп с начальным пороговым значением Qнач совп порог и при выполнении условия Q тек совп

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2012 |

|

RU2475836C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2018 |

|

RU2674802C1 |

| СПОСОБ ЗАЩИТЫ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ | 2017 |

|

RU2649789C1 |

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

Авторы

Даты

2020-02-25—Публикация

2019-10-23—Подача