2420-130255RU/001

СИСТЕМА И СПОСОБ АКУСТИЧЕСКОЙ ДВУХФАКТОРНОЙ

АУТЕНТИФИКАЦИИ

ОПИСАНИЕ

Родственные заявки на патент

Настоящая заявка на патент является частично продолженной заявкой на патент совместно рассматриваемой заявки на патент США № 10/077,365, поданной 15 февраля 2002г., озаглавленной "Method and Apparatus for Simplified Audio Authentication", включенной в настоящее описание во всей своей полноте в качестве ссылки.

Область, к которой относится изобретение

Настоящее изобретение, в целом, относится к аутентификации с использованием звуковых тонов.

Уровень техники

С возрастанием применения Интернет стали возможными многие виды известной электронной коммерции, например, такие как покупка товаров и услуг в режиме онлайн, банковские операции в режиме онлайн и использование банковских автоматов (БА), соединенных с удаленными банками. Но чрезвычайное удобство электронной коммерции облегчает жуликам кражу ценной информации и/или возможность представления себя в качестве некого другого индивидуума для покупки товаров, снятия денег с банковских счетов и т.п.

Соответственно, возможность обеспечения безопасности в электронных транзакциях является критической. С этой целью многие электронные транзакции шифруются для сокрытия передаваемой приватной информации. Но шифрование является только одним аспектом безопасности, поскольку имеется возможность, что жулик взломает шифр или овладеет какой-либо другой ценной "единицей", например кредитной картой, выдаст себя за владельца и примет участие в зашифрованной транзакции.

Имея это в виду, можно признать, что аутентификация является важным аспектом безопасности. В терминах электронной коммерции лицо, требующее идентификации, выполняет это через компьютерный интерфейс. Следовательно, обычно не является возможным прибегнуть к проверке биологических отличительных особенностей индивида (внешность, собственноручная подпись, отпечатки пальцев и т.п.) для подтверждения того, что лицо является тем, за кого оно себя выдает, в отсутствие широко распространенной инфраструктуры компьютерных биосенсорных приспособлений.

Это оставляет доступными два фактора аутентификации, а именно аутентификацию индивида, основанную на чем-то, чем владеет индивид, например кредитная карта или брелок, или аутентификацию, основанную на чем-либо, что индивид знает, например пароль или персональный идентификационный номер (ПИН, PIN). Для некоторых особенно чувствительных приложений, таких как снятие денег через БА, могут оказаться желательными оба фактора.

В настоящее время пользователь БА вводит устройство аутентификации, такое как кредитная карта, в БА и затем вводит ПИН. При этом достигается двухфакторная аутентификация. Однако БА должен передать секретную информацию как с кредитной карты, так и ПИН в центральный компьютер банка для аутентификации. Следовательно, линия связи между банком и БА должна быть защищенной для предотвращения прослушивания линии жуликом и установления обоих факторов аутентификации, что в противном случае может дать возможность жулику украсть деньги со счета пользователя. Это создает значительную нагрузку на инфраструктуру связи.

Упомянутые выше заявки на патент раскрывают портативные звуковые "жетоны", которыми индивид может манипулировать для передачи акустических сигналов, представляющих секретную информацию в устройство, называемое "аутентификатор", "устройство проверки" или "приемник", для аутентификации индивида, основываясь на сигнале. Как установлено в указанных заявках на патент, преимущество звуковых жетонов заключается в том, что уже существует обширная действующая инфраструктура для приема и передачи звука и электронных сигналов, производных из звука. Конкретно, существует глобальная телефонная система для передачи данных, представляющих акустическую информацию, и помимо телефонов в настоящее время многие компьютерные устройства, связанные той же системой (что реализовано в Интернет), имеют микрофоны и громкоговорители (либо с легкостью могут быть модифицированы, чтобы иметь их).

Как раскрыто в настоящем описании, при использовании в контексте БА, звуковые жетоны имеют преимущество в передаче персональной информации в жетоне в БА способом, не дающим возможности выкрасть персональную информацию из БА без секретного ключа. БА просто отсылает персональную информацию в центральный банковский компьютер для аутентификации. Таким образом, ни БА, ни линия связи между БА и банком не должны быть безопасными для защиты фактора аутентификации. Однако в настоящем изобретении дополнительно установлено, что второй фактор аутентификации - ПИН - все еще требует безопасности линии связи. Это имеет место, поскольку ПИН в общем случае состоит только из 4-6 цифр, и атакующая сторона может прослушать линию связи между БА и банком и в случае, если связь допускает верификацию предполагаемого ПИН, атакующая сторона просто может попробовать около миллиона возможных значений ПИН и запомнить работающий до того времени, пока атакующая сторона сможет выкрасть жетон и получить доступ к счету. Следовательно, безопасная линия связи между банком и БА, к сожалению, все еще необходима.

Определив приведенные выше проблемы, предлагается настоящее изобретение, раскрытое в настоящем описании.

Сущность изобретения

Способ аутентификации включает в себя первоначальное предоставление ПИН и конфиденциального открытого ключа в авторизующий компьютер, например банковский компьютер, и установление линии связи между авторизующим компьютером и приемником, например БА, удаленным от компьютера. Не предполагается, что линия связи является безопасной. Затем пользовательский акустический сигнал может быть принят в приемнике (например, БА), причем сигнал представляет персональную генерируемую при помощи ключа цифровую подпись, и приемник преобразует акустический сигнал в сигнал подписи. ПИН также принимается приемником, например, посредством печати его пользователем на устройстве ввода данных, связанном с приемником, таким образом, что ПИН принимается отдельно от акустического сигнала. Сигнал подписи шифруется с помощью ПИН для получения зашифрованного сигнала подписи, который затем отправляется в авторизующий компьютер для проверки подписи, используя ПИН и конфиденциальный открытый ключ.

Предпочтительно, сигнал подписи шифруется с помощью ПИН приемником. С другой стороны, предпочтительно, акустический сигнал передается, используя портативный жетон. Требуемая транзакция может быть введена в приемник при авторизации авторизующим компьютером приемника для выполнения транзакции в случае, если подпись верифицирована.

Подпись верифицируется авторизующим компьютером путем дешифрования зашифрованного сигнала подписи, используя ПИН для получения сигнала подписи. Затем полученный в результате сигнал подписи верифицируется, используя конфиденциальный открытый ключ.

В предпочтительном варианте изобретения жетон генерирует сигнал подписи, комбинируя сообщение с секретным ключом. Сообщение может включать в себя, по меньшей мере, часть метки времени, например заранее определенное количество младших значащих битов метки времени, имеющей большее количество битов, чем заранее определенное количество.

В другом аспекте система раскрыта для двухфакторной аутентификации через линию связи, которая не предполагается безопасной. Система включает в себя портативный жетон, который генерирует беспроводной сигнал, представляющий сообщение с цифровой подписью. Приемник принимает беспроводной сигнал и ПИН, причем ПИН принимается отдельно от беспроводного сигнала. Приемник шифрует подписанное сообщение с помощью ПИН для получения шифрованного подписанного сообщения. Авторизующий компьютер принимает шифрованное подписанное сообщение через линию связи и использует ПИН и конфиденциальный открытый ключ для попытки верифицировать подписанное сообщение.

В еще одном аспекте система аутентификации включает в себя авторизующий компьютер, имеющий доступ, по меньшей мере, к ПИН и конфиденциальному открытому ключу и связанный по линии связи, по меньшей мере, с одним приемником, удаленным от компьютера. Линия связи не предполагается безопасной. Система включает в себя средство для приема в приемнике беспроводного сигнала, представляющего цифровую подпись, генерируемую посредством комбинирования сообщения с секретным ключом. Приемник преобразует беспроводной сигнал в сигнал подписи. Средство в приемнике также принимает ПИН. Предусмотрено средство для шифрования сигнала подписи с помощью ПИН для получения шифрованного сигнала подписи. Шифрованный сигнал подписи отсылается в авторизующий компьютер по линии связи для верификации подписи, используя ПИН и конфиденциальный открытый ключ.

Подробности настоящего изобретения, относящиеся как к его структуре, так и к работе, будут лучше поняты со ссылками на сопутствующие чертежи, на которых одинаковые ссылочные позиции обозначают одинаковые компоненты.

Краткое описание чертежей

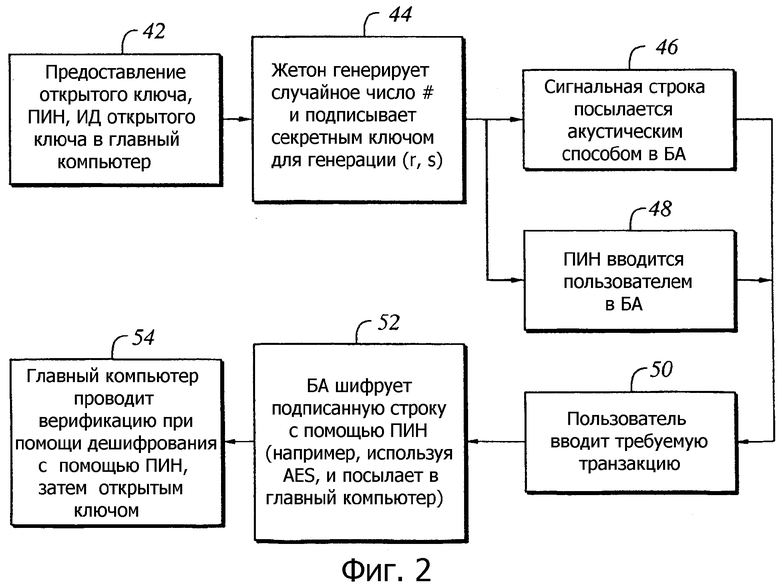

Фиг.1 является блок-схемой настоящей системы акустической аутентификации;

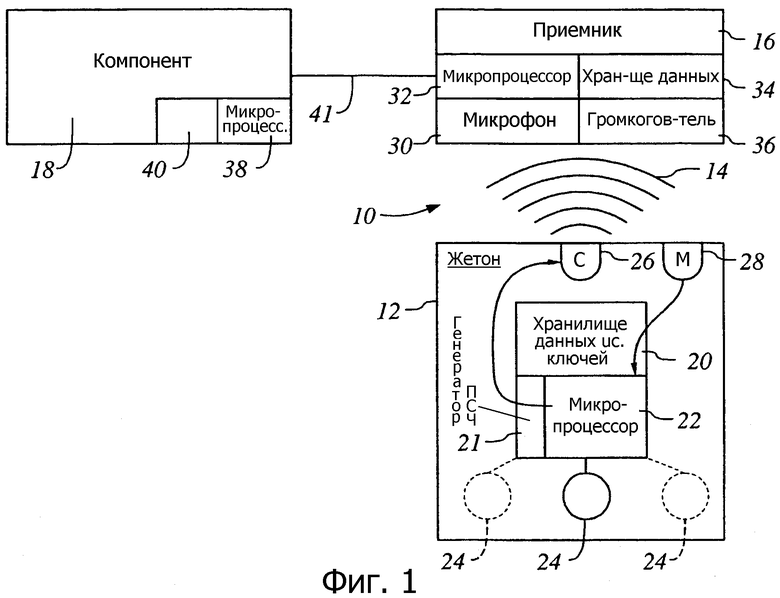

Фиг.2 является блок-схемой последовательности операций.

Подробное описание предпочтительного

варианта осуществления

На Фиг.1 показана система, в целом обозначенная 10, включающая в себя портативный ручной жетон 12, который может быть выполнен как брелок, либо другое небольшое устройство. Однако настоящее изобретение применимо к другим видам жетона, таким как портативные компьютеры, беспроводные трубки или телефоны, приемопередатчики данных или приемники-пейджеры и приемники определения положения, которые могут быть ручными или портативными, например устанавливаемыми на транспортном средстве (в том числе автомобилях, грузовиках, судах, самолетах, поездах), как требуется. Беспроводные устройства связи также иногда называются пользовательскими терминалами, мобильными станциями, мобильными блоками, абонентскими блоками, мобильными радио или радиотелефонами, беспроводными блоками или просто "пользователями" или "мобильными устройствами" в некоторой системе связи.

В любом случае жетон 12 выполнен с возможностью генерации акустического сигнала, представленного схематично линиями 14, который может приниматься приемником 16. Приемник 16 связан с авторизующим компьютером 18. В иллюстративном варианте осуществления приемник 16 представляет собой банковский автомат (БА), и авторизующий компьютер 18 представляет собой центральный компьютер банка, хотя необходимо понять, что приемник 16 может представлять собой приемное устройство, связанное, например, со зданием, домом, транспортным средством или другим компонентом, к которому необходимо ограничить доступ до заранее авторизованных пользователей, используя двухфакторную аутентификацию. Кроме этого, необходимо понять, что хотя предпочтительный жетон 12 является звуковым жетоном, генерирующим акустический сигнал, настоящие принципы применимы к другим беспроводным генерирующим сигналы жетонам, в том числе к использующим принципы беспроводной связи с помощью электромагнитных волн, например радиочастотный (РЧ), такой как Bluetooth, и инфракрасный, для передачи вышеуказанной цифровой подписи в приемник 16.

Предпочтительный акустический сигнал 14 может представлять цифровую подпись, которая генерируется с использованием секретного ключа, хранящегося в электронном хранилище 20 данных жетона 12. В состав жетона 12 также может входить генератор 21 псевдослучайных чисел (ПЧ). Соответствующие конфиденциальные открытые ключи или идентификаторы конфиденциальных открытых ключей также могут храниться в нем для целей быстрого доступа.

Согласно с принципами секретного ключа/открытого ключа, известными в настоящей области техники и описанными, например, в National Institute for Standards and Technology (NIST) Federal Information Processing Standards Publication 186-2, январь, 2000, алгоритм подписи в жетоне 12 (выполняемый микропроцессором 22 в жетоне 12) принимает в качестве входного сигнала (и тем самым, "комбинирует") секретный ключ и, по меньшей мере, часть подписываемого сообщения и случайное число "k" от генератора 21 ПЧ для получения цифровой подписи, представляющей собой случайную пару (r,s). Предпочтительно микропроцессор 22 выполняет алгоритм подписи после приема сигналов активации, например, от одного или нескольких элементов 24 активации, таких как тумблеры, устройства голосовой активации или кнопки. Подписываемое сообщение и идентификационная информация конфиденциального открытого ключа, соответствующего секретному ключу, также предпочтительно включается в сигнал, генерируемый микропроцессором 22. Необходимо понять, что микропроцессор 22 может включать в себя цифровой процессор с требуемой тактовой частотой, схему аналого-цифрового преобразователя и схему цифроаналогового преобразователя, известные в данной области техники.

Микропроцессор 22 обращается к хранилищу 20 данных таким образом, что при использовании множества элементов 24 активации один или несколько из них могут быть связаны с соответствующим секретным ключом в хранилище 22. Сигналы электронной подписи посылаются в аудиогромкоговоритель 26 для преобразования сигнала электронной подписи в акустический сигнал 14. Акустический сигнал может быть слышимым и может быть неслышимым. В случае необходимости также может быть предусмотрен микрофон 28 на жетоне 12 для приема акустических сигналов и преобразования их в электронные сигналы, которые посылаются в микропроцессор 22 для обработки. При использовании принципов беспроводной связи на основе электромагнитных волн громкоговоритель 26 заменяется, например, на РЧ-передатчик или ИК-передатчик.

Предпочтительно акустический сигнал 14 принимается микрофоном или другим акустическим приемным устройством 30 в приемнике 16. Акустический сигнал преобразуется микрофоном 20 обратно в сигнал электронной подписи (который сопровождается идентификатором ИД конфиденциального открытого ключа и первоначальным неподписанным сообщением, в случае необходимости) и посылается в микропроцессор 32, который может иметь доступ к хранилищу 34 данных в случае необходимости. В случае необходимости в приемнике 16 также может быть предусмотрен громкоговоритель 36 для посылки акустических сигналов обратно в жетон 12, причем эти сигналы принимаются микрофоном 28 жетона 12.

Если приемник 16 представляет собой БА и авторизующий компьютер 18 представляет собой центральный компьютер банка, авторизующий компьютер 18 может включать в себя процессор 38, имеющий доступ к хранилищу 40 данных для выборочной авторизации при помощи верификации (или ее отсутствия) цифровой подписи, полученной от приемника 16. Хранилище 40 данных может включать в себя структуру данных, такую как список или таблица базы данных, которая хранит конфиденциальный открытый ключ (и его ИД), который связан с секретным ключом, соответствующим сигналам. В любом случае не требуется, чтобы линия связи 41, соединяющая банк с БА, была безопасной благодаря новому использованию криптографии, раскрываемому ниже.

На Фиг.2 показана последовательность операций настоящего изобретения. Начиная с этапа 42, конфиденциально открытый ключ (ключи), связанный с жетоном 12, вместе с ИД открытых ключей передается в авторизующий компьютер 18 (например, главный компьютер банка). Также передается ПИН пользователя. Эта операция выполняется безопасным образом, либо лично, либо через безопасное соединение. Под "конфиденциальным открытым ключом" подразумевается открытый ключ согласно принципам секретный ключ/открытый ключ, известным в данной области техники, за исключением того, что конфиденциальный открытый ключ не является доступным открыто, но предоставляется только доверяемому объекту, такому как главный компьютер банка.

Переходя к этапу 44, когда пользователь манипулирует одним из элементов 24 активации, алгоритм подписи в жетоне 12 принимает в качестве входного сигнала секретный ключ, псевдослучайное число и сообщение, такое как метка времени целиком или ее часть, для генерации электронной подписи, например случайную пару (r,s). Затем пользователь вводит оба фактора аутентификации в приемник 16. Более точно, на этапе 46 цифровая подпись беспроводным способом (например, акустически) посылается в приемник 16 вместе с сообщением, которое было подписано, и, в случае необходимости, ИД соответствующего конфиденциального открытого ключа, и на этапе 48 пользователь вводит ПИН, используя, например, цифровую клавиатуру, которой снабжено большинство БА. Требуемая транзакция (например, снятие денег, перевод и т.п.) вводится на этапе 50. Необходимо понять, что этапы 46, 48, 50 могут выполняться в любом порядке.

Согласно настоящему изобретению на этапе 52 приемник 16 шифрует подпись (r,s) с помощью ПИН. Указанное шифрование может представлять собой симметричное шифрование с использованием, например, принципов шифрования AES (Advanced Encryption Standard). Зашифрованная подпись вместе с незашифрованным идентификатором конфиденциального открытого ключа и незашифрованным неподписанным сообщением, которое было подписано (например, метка времени или ее два младших значащих бита), посылаются в процессор 38 главного компьютера.

На этапе 54 главный процессор 38 сначала расшифровывает цифровую подпись, используя ПИН. Затем, используя идентификатор конфиденциального открытого ключа и исходное неподписанное сообщение, процессор извлекает из хранилища 40 данных соответствующий конфиденциальный открытый ключ и выполняет верификацию подписи согласно принципам открытый ключ/секретный ключ, известным в данной области техники. В случае успешной верификации авторизующий компьютер 18 посылает сигнал приемнику 16 разрешения доступа. В случае верификации БА 16 и авторизующего компьютера 18 в виде компьютера банка, компьютер банка посылает сигнал БА выполнить запрашиваемую транзакцию.

Теперь можно признать, что атакующая сторона, которая может перехватить обмен данными БА - банк на линии 41 не сможет выяснить ПИН. Более точно, расшифровка подписи, используя "верный" ПИН, является эквивалентом ее дешифрования, используя, неверный ПИН, т.е. случайной пары, которая не может быть понята без верификации подписи, нечто, что не может быть сделано без конфиденциального открытого ключа и подписанных данных (заметим, что передаются только младшие значащие биты метки времени). Эта отличительная особенность устраняет последнее требование на безопасность линии связи 41.

Хотя конкретная система и способ акустической двухфакторной аутентификации, которые подробно показаны и описаны в настоящем описании, являются полностью соответствующими вышеописанным целям настоящего изобретения, необходимо понять, что они являются предпочтительным в настоящее время вариантом осуществления настоящего изобретения, и, тем самым, типичным для объекта, к которому относится настоящее изобретение, что объем настоящего изобретения полностью охватывает другие варианты осуществления, очевидные специалистам в данной области техники, и что объем настоящего изобретения, соответственно, может быть ограничен исключительно прилагаемой формулой изобретения, в которой ссылки на элемент в единственном числе не следует понимать как "один и только один", за исключением, когда это указано явно, но напротив, "один или несколько". Все конструктивные или функциональные эквиваленты элементов описанного выше предпочтительного варианта осуществления, известные специалистам в данной области техники или которые станут известными в будущем, включены в настоящее описание в качестве ссылки и полагается, что они охватываются настоящей формулой изобретения. Более того, не является необходимым для устройства или способа иметь отношение ко всем задачам, решаемым настоящим изобретением, для того, чтобы они были охвачены настоящей формулой изобретения. Помимо этого, в настоящем описании отсутствуют элементы, компоненты или этапы способа, предназначенные для опубликования, за исключением, если элемент, компонент или этап способа в явном виде упомянут в формуле изобретения. В настоящем документе отсутствуют элементы формулы изобретения, которые следует истолковывать по п.35 свода законов США §112, шестой параграф, если только элемент не упомянут явно с использованием фразы "средство для" или в случае пункта формулы изобретения, относящегося к способу, элемент упомянут как "этап" вместо "действие".

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМЫ И СПОСОБЫ ПЕРСОНАЛЬНОЙ ИДЕНТИФИКАЦИИ И ВЕРИФИКАЦИИ | 2015 |

|

RU2747947C2 |

| ОБРАБОТКА ЗАЩИЩЕННЫХ УДАЛЕННЫХ ПЛАТЕЖНЫХ ТРАНЗАКЦИЙ | 2014 |

|

RU2674329C2 |

| ПОДПИСАНИЕ И ПРОВЕРКА ДОСТОВЕРНОСТИ ЗАГОЛОВКОВ МАРШРУТИЗАЦИИ ПРОТОКОЛА ИНИЦИИРОВАНИЯ СЕАНСА | 2005 |

|

RU2378773C2 |

| ЗАЩИЩЕННАЯ ОБРАБОТКА УДАЛЕННЫХ ПЛАТЕЖНЫХ ТРАНЗАКЦИЙ, ВКЛЮЧАЮЩАЯ В СЕБЯ АУТЕНТИФИКАЦИЮ ПОТРЕБИТЕЛЕЙ | 2014 |

|

RU2663476C2 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ ОРГАНИЗАЦИИ ЗАЩИТЫ ИНФОРМАЦИИ О МЕСТОПОЛОЖЕНИИ И УПРАВЛЕНИЯ ДОСТУПОМ С ИСПОЛЬЗОВАНИЕМ ИНФОРМАЦИИ О МЕСТОПОЛОЖЕНИИ | 2008 |

|

RU2428808C2 |

| СИСТЕМА И СПОСОБ ДЛЯ ЗАЩИТЫ ИНФОРМАЦИИ | 2018 |

|

RU2721959C1 |

| СПОСОБ ЗАЩИТЫ ДАННЫХ | 2000 |

|

RU2263407C2 |

| ЗАЩИТА ДАННЫХ ЦЕПОЧЕК БЛОКОВ С ИСПОЛЬЗОВАНИЕМ ГОМОМОРФНОГО ШИФРОВАНИЯ | 2018 |

|

RU2708344C1 |

| СИСТЕМА И СПОСОБ ЗАЩИТЫ ИНФОРМАЦИИ | 2018 |

|

RU2716740C1 |

| АУТЕНТИФИЦИРОВАННЫЙ ПЛАТЕЖ | 2001 |

|

RU2292589C2 |

Изобретение относится к аутентификации с использованием звуковых тонов. Техническим результатом является обеспечение безопасности линии связи. Ручной жетон может быть использован для генерации акустического или другого беспроводного сигнала, представляющего цифровую подпись, образованную из секретного ключа, парного открытому ключу, причем открытый ключ является конфиденциальным в том смысле, что он известен только авторизованным объектам, таким как компьютеры банков. Сигнал от жетона может приниматься, например, приемником банка, который также требует ПИН для доступа к счету. Пользователь вводит ПИН в приемник банка, в котором шифруют сигнал от жетона с помощью ПИН. Посылают зашифрованный сигнал в компьютер банка по линии, которая может не быть безопасной, поскольку даже если будет сделано предположение о ПИН, не существует способа проверить, что данный ПИН является верным, без знания конфиденциального открытого ключа, хранящегося в компьютере банка. 4 н. и 26 з.п. ф-лы.

предоставляют, по меньшей мере, персональный идентификационный номер (ПИН) и конфиденциальный открытый ключ авторизующему компьютеру;

устанавливают линию связи между авторизующим компьютером и, по меньшей мере, одним приемником, удаленным от компьютера, причем линия связи не предполагается безопасной;

принимают в приемнике, по меньшей мере, один акустический сигнал, представляющий, по меньшей мере, один сигнал, сгенерированный с секретным ключом, причем приемник преобразует акустический сигнал в сигнал подписи;

принимают в приемнике ПИН, причем ПИН принимают отдельно от акустического сигнала;

шифруют сигнал подписи с помощью ПИН для получения шифрованного сигнала подписи и

посылают шифрованный сигнал подписи в авторизующий компьютер для верификации подписи, используя ПИН и конфиденциальный открытый ключ.

по меньшей мере, один портативный жетон, генерирующий, по меньшей мере, один передаваемый беспроводным способом сигнал, представляющий сообщение, подписанное цифровым способом;

по меньшей мере, один приемник, принимающий упомянутый передаваемый беспроводным способом сигнал и ПИН, причем ПИН принимается отдельно от передаваемого беспроводным способом сигнала, приемник шифрует подписанное сообщение с помощью ПИН для получения шифрованного подписанного сообщения; и

по меньшей мере, один авторизующий компьютер, принимающий, по меньшей мере, одно шифрованное подписанное сообщение по линии связи, причем авторизующий компьютер получает доступ к ПИН и к конфиденциальному открытому ключу для попытки верификации подписанного сообщения.

средство приема в приемнике, по меньшей мере, одного передаваемого беспроводным способом сигнала, представляющего, по меньшей мере, одну цифровую подпись, образованную из секретного ключа, причем приемник преобразует упомянутый передаваемый беспроводным способом сигнал в сигнал подписи;

средство приема ПИН в приемнике и

средство шифрования сигнала подписи с помощью ПИН для получения шифрованного сигнала подписи, причем шифрованный сигнал подписи посылается авторизующему компьютеру через линию связи для верификации подписи, используя ПИН и конфиденциальный открытый ключ.

средство дешифрования шифрованного сигнала подписи, используя ПИН, для получения сигнала подписи и

средство верификации сигнала подписи, используя конфиденциальный открытый ключ.

предоставление, по меньшей мере, ПИН и конфиденциального открытого ключа авторизующему компьютеру;

установление линии связи между авторизующим компьютером и, по меньшей мере, одним приемником, удаленным от компьютера, причем линия связи не предполагается безопасной;

прием в приемнике, по меньшей мере, одного акустического сигнала, представляющего, по меньшей мере, один сигнал, сгенерированный секретным ключом, причем приемник преобразует акустический сигнал в сигнал подписи;

прием ПИН в приемнике, причем ПИН принимается отдельно от акустического сигнала;

шифрование сигнала подписи с помощью ПИН для получения шифрованного сигнала подписи и

посылка шифрованного сигнала подписи в авторизующий компьютер для верификации подписи, используя ПИН и конфиденциальный открытый ключ.

дешифрования шифрованного сигнала подписи, используя ПИН для получения сигнала подписи, затем

верификации сигналов подписи, используя конфиденциальный открытый ключ.

| СИСТЕМА ЗАЩИТЫ ВИРТУАЛЬНОГО КАНАЛА КОРПОРАТИВНОЙ СЕТИ С АУТЕНТИФИЦИРУЮЩИМ МАРШРУТИЗАТОРОМ, ПОСТРОЕННОЙ НА КАНАЛАХ И СРЕДСТВАХ КОММУТАЦИИ СЕТИ СВЯЗИ ОБЩЕГО ПОЛЬЗОВАНИЯ | 1999 |

|

RU2163745C2 |

| СПОСОБ И АВТОМАТИЗИРОВАННАЯ СИСТЕМА ИЗГОТОВЛЕНИЯ И УЧЕТА ВОДИТЕЛЬСКИХ ДОКУМЕНТОВ | 1998 |

|

RU2128856C1 |

| US 5200993 A, 06.04.1993 | |||

| ЛЕТУЧАЯ ПИЛА ДЛЯ РЕЗКИ ТРУБ НА НЕПРЕРЫВНЫХ ТРУБОСВАРНЫХ СТАНАХ | 1954 |

|

SU110071A1 |

| WO 9724857 A1, 10.07.1997. | |||

Авторы

Даты

2007-12-27—Публикация

2003-02-12—Подача