Изобретение относится к устройствам для секретной или скрытной связи со средствами для установления личности пользователя на основе его биометрических данных, а более конкретно к биометрической системе аутентификации посредством представления и выделения криптографического ключа и аутентификации пользователя на основе биометрических данных.

Для раскрытия существа изобретения далее в тексте используется следующая терминология: "биометрический шаблон" - сохраненная в долговременной памяти ЭВМ или другого запоминающего устройства обобщенная характеристика биометрического объекта, полученная в результате обучения и состоящая из последовательности измерений и обработки множества проекций одного и того же объекта, и "биометрический образец" - характеристика биометрического объекта, полученная в результате текущего, как правило, однократного измерения. Необходимо отметить, что шаблон и образец могут быть получены от различных биометрических объектов.

Существуют различные способы связывания биометрических данных и криптографического ключа. Общим для всех способов является то, что извлечение ключа осуществляется только при участии биометрического объекта, проведения соответствующих измерений с целью получения биометрического образца, обработки и формирования биометрических данных, которые затем предъявляются для распознавания. Впоследствии ключ может быть использован, например, для шифрования/дешифрования. В дальнейшем для упрощения рассуждении опустим промежуточные этапы обработки и будем исходить из предположения, что для распознавания предъявляется биометрический образец.

Методы биометрической аутентификации позволяют принимать решение с некоторой вероятностью в пределах доверительного интервала. Более формально надежность решения определяется ошибками первого и второго рода. В биометрии эти ошибки принято обозначать как False Rejection Rate (FRR) и False Acceptation Rate (FAR) (cm. R.Anderson. Security Engineering. A Guide to Building Dependable Distributed Systems. John Wiley & Sons, Inc. 2001 [1]). Таким образом, если решение принимается по принципу "свой/чужой", то FRR можно интерпретировать как вероятность "не пропустить" своего (распознать как чужого), FAR - как вероятность "пропустить" чужого (распознать как своего). Очевидно, что с точки зрения существующих приложений важно, чтобы FAR была минимально возможной.

Известны описания различных способов связывания биометрических данных и криптографического ключа. Обзор приведен в статьях Colin Soutar, Danny Roberge, Alex Stoianov, Rene Gilroy, and B.V.K.Vijaya Kumar, "Biometric Encryption™ using image processing", Proc. SPIE 3314, 178-188, (1998) [2] и Colin Soutar, Danny Roberge, Alex Stoianov, Rene Gilroy and B.V.K.Vijaya Kumar, "Biometric Encryption™ - Enrollment and Verification Procedures", Proc. SPIE 3386, 24-35, (1998) [3].

Один из способов основан на распознавании биометрического образца с последующим извлечением ключа по факту положительного решения. Для этого получают образец и предъявляют его для распознавания относительно заранее сформированного шаблона. Причем распознавание и извлечение ключа осуществляется в подсистеме, окруженной периметром безопасности. Ключ извлекается только в случае, если образец принадлежит владельцу ключа.

Основной недостаток - необходимость организации периметра безопасности, что, как правило, связано со значительными затратами. Известно, что такие затраты могут превышать стоимость того, что располагается внутри этого периметра. Кроме этого, необходимо задействовать защищенный канал связи, по которому данные передаются внутрь периметра. Значительные накладные расходы по обеспечению надежности и эффективности обуславливают низкую конкурентоспособность данного способа.

Другой способ основан на использовании шаблона в качестве контейнера для хранения криптографического ключа. Ключ "загружается" в контейнер при помощи секретного преобразования. По сути - это стеганографический способ. Предъявленный образец распознается относительно шаблона. Ключ извлекается из шаблона по факту положительного решения. Однако здесь происходит подмена задачи. Для защиты информации (криптографического ключа) вводится преобразование на другом криптографическом ключе.

Данный способ имеет тот же недостаток, что и предыдущий способ. Необходима организация периметра безопасности, внутри которого производится обработка информации. Недостатком является также и то, что криптостойкость не гарантируется, если сам шаблон хранится за пределами периметра безопасности. Суть атаки сводится к формированию некоторого количества шаблонов (при условии, что имеется доступ к соответствующему программному обеспечению) для различных объектов и фиксированного ключа. Последующий анализ полученных шаблонов позволяет раскрыть криптографический ключ преобразования, отвечающего за "загрузку" в контейнер.

Суть еще одного способа - извлечение бит криптографического ключа непосредственно из данных шаблона. Недостатком данного способа является сложность формирования шаблона. Кроме этого, компрометация ключа означает компрометацию шаблона и в подавляющем большинстве случаев - компрометацию биометрического объекта. Недостатком данного способа является то, что он неприемлем при частой смене ключа.

Наиболее близким к заявленному изобретению является способ представления и извлечения криптографического ключа на основе биометрии (см. патент США 6219794, МПК G06F 12/14) [4]. Биометрическим объектом в данном методе являются отпечатки пальцев. Метод заключается в том, что криптографический ключ "смешивается" с биометрическими данными при помощи преобразования Фурье. Криптографический ключ может быть извлечен в результате предоставления образца того биометрического объекта, который ранее был использован для получения шаблона.

Недостатком данного способа является то, что в качестве биометрического объекта могут быть использованы только отпечатки пальцев.

Задача, на решение которой направлено заявляемое изобретение, заключается в создании биометрической системы аутентификации, обладающей высоким уровнем секретности и широкими функциональными возможностями, а также способа представления и выделения криптографического ключа на основе такой системы.

Поставленная задача решается за счет создания биометрической системы аутентификации, содержащей модуль представления биометрических данных и криптографического ключа, модуль выделения биометрических данных и криптографического ключа, множество пользователей, каждый из которых имеет устройство хранения информации, при этом:

- устройство хранения информации содержит связку биометрических данных с криптографическим ключом и другую вспомогательную информацию, организованную в виде базы данных;

- модуль представления биометрических данных и криптографического ключа имеет блок ввода биометрического образца, блок выделения признаков, биокодер, блок генерации криптографического ключа, блок генерации эталонного образца, блок реализации хэш-функции, шифратор, сумматор по модулю два, кодер блочного кода, блок памяти, при этом выход блока ввода биометрического образца пользователя связан с входом блока выделения признаков, выход которого связан с входом биокодера, выход которого связан с первым входом сумматора по модулю два и с входом блока реализации хэш-функции, выход которого связан со вторым входом шифратора, выход которого связан с входом кодера блочного кода, выход которого связан со вторым входом сумматора по модулю два, выход которого связан с входом блока памяти, выход которой связан с входом устройства хранения информации, выходы блока генерации секретного ключа связаны с первым входом шифратора и с входом блока генерации эталонного образца, выход которого связан с входом блока памяти;

- модуль выделения биометрических данных и криптографического ключа имеет блок ввода биометрического образца, блок выделения признаков, биокодер, первый сумматор по модулю два, второй сумматор по модулю два и дешифратор, блок реализации хэш-функции, декодер блочного кода, блок памяти и блок тестирования ключа, при этом выход блока ввода биометрического образца пользователя связан с входом блока выделения признаков, выход которого связан с входом биокодера, выход которого связан с первым входом первого сумматора по модулю два, выход которого связан с входом декодера блочного кода, выходы которого связаны с первым входом дешифратора и с вторым входом второго сумматора по модулю два, выход которого связан с входом блока реализации хэш-функции, выход которого связан со вторым входом дешифратора, выход которого связан с входом блока тестирования ключа, выходы блока памяти связаны со вторым входом первого сумматора по модулю два, первым входом дешифратора и входом блока тестирования ключа.

Заявленный способ опирается на принцип, отличный от известного двухэтапного процесса, на котором основаны способы аналогов, когда сначала выполняется распознавание, а затем, в зависимости от результата, осуществляется извлечение ключа. В заявленном способе производится "смешивание" сформированного биометрического шаблона и криптографического ключа (далее по тексту просто "связка"). Процедура биометрической аутентификации сводится к выделению ключа из связки с последующим тестированием на предмет проверки его подлинности. Подлинность ключа означает аутентичность пользователя. То есть выделение подлинного ключа означает, что был предъявлен образец того биометрического объекта, который ранее принимал участие в формировании шаблона ("правильный" образец). Отличие заявленной системы и способа от описанных выше способов-аналогов заключается в том, что ключ не хранится в явном виде. Причем выделить ключ можно, только предъявив правильный биометрический образец. В противном случае необходимо решить вычислительнотрудоемкую задачу с экспоненциальным объемом перебора.

Заявленное изобретение имеет ряд преимуществ. В предложенной системе отсутствует периметр безопасности, что позволяет значительно упростить и удешевить систему. Кроме этого, ключ не зависит от биометрических данных и представляет собой двоичную последовательность, полученную при помощи истинного случайного процесса или при помощи ГПСЧ. Таким образом, компрометация ключа не затрагивает биометрический шаблон. Следовательно, ключ всегда можно заменить, не меняя при этом шаблона, что обеспечивает гибкую функциональность. Сначала на этапе регистрации и обучения формируется шаблон. Затем вводится криптографический ключ и формируется связка шаблона и ключа. Если предположить, что злоумышленник завладел связкой, то он не сможет получить из нее ни ключа, ни шаблона. Более того, если злоумышленник завладел связкой и даже раскрыл криптографический ключ (применяя метод силовой атаки к паре "открытый текст/шифротекст"), то знание связки и криптографического ключа не позволяет раскрыть шаблон. Таким образом, обеспечивается высокий уровень криптостойкости.

Для функционирования системы предпочтительно, чтобы модуль ввода биометрического образца был выполнен с возможностью сканирования и получения данных биометрического объекта, по меньшей мере, от одного пользователя.

Для функционирования системы желательно, чтобы в качестве устройства хранения информации для записи базы данных было выбрано, по меньшей мере, одно устройство из группы, включающей SMART-карту, РСМСТА-карту, долговременную память компьютера или любое другое устройство хранения информации.

Для функционирования системы целесообразно, чтобы модуль представления биометрических данных и криптографического ключа был выполнен с возможностью получения данных, по меньшей мере, от одного биометрического образца, формирования биометрического шаблона из биометрических данных, полученных, по меньшей мере, от одного биометрического образца, генерации криптографического ключа и эталонного образца для проверки криптографического ключа, формирования связки на основе биометрического шаблона и криптографического ключа, занесения данной связки в базу данных блока памяти, с возможностью сохранения базы данных, по меньшей мере, в одном устройстве хранения информации.

Для функционирования системы существенно, чтобы в качестве биометрического объекта пользователя на входе системы был предъявлен, по меньшей мере, один биометрический объект, выбранный из группы, включающей человеческий палец, радужную оболочку глаза и другие обладающие индивидуальными отличительными свойствами биометрические объекты.

Для функционирования системы важно, чтобы модуль выделения биометрических данных и криптографического ключа пользователя был выполнен с возможностью получения данных одного биометрического образца, извлечения из носителя информации связки, по меньшей мере, от одного биометрического образца и криптографического ключа, эталонного образца для проверки подлинности криптографического ключа, выделения криптографического ключа пользователя из связки и аутентификации пользователя путем тестирования выделенного ключа на основе эталонного образца.

Поставленная задача также решена путем создания способа представления и выделения криптографического ключа на основе биометрических данных, который состоит из следующих операций:

в модуле представления биометрических данных и криптографического ключа:

- получают биометрические данные, по меньшей мере, от одного биометрического образца в модуле ввода биометрического образца;

- обрабатывают данные, полученные, по меньшей мере, от одного биометрического образца в блоке выделения признаков и биокодере, в результате чего получают нормализованный биометрический шаблон;

- вычисляют в блоке реализации хэш-функции значение хэш-функции от биометрического шаблона;

- генерируют в блоке генерации криптографического ключа криптографический ключ;

- генерируют в блоке генерации эталонного образца эталонный образец для проверки подлинности криптографического ключа;

- заносят эталонный образец в базу данных блока памяти;

- шифруют криптографический ключ в шифраторе; в качестве ключа для шифрования криптографического ключа используется значение хэш-функции от биометрического шаблона;

- вычисляют в кодере блочного кода кодовое слово от полученного шифротекста;

- вычисляют в сумматоре по модулю два побитную сумму кодового слова и биометрического шаблона, в результате чего получают связку;

- заносят связку кодового слова и биометрического шаблона в базу данных блока памяти;

- сохраняют базу данных из блока памяти в устройстве хранения информации;

в модуле выделения биометрических данных и криптографического ключа:

- получают данные биометрического образца в модуле ввода биометрического образца;

- обрабатывают полученные данные в модуле выделения признаков и биокодере, в результате чего получают нормализованный биометрический образец;

- извлекают базу данных из устройства хранения информации и записывают в блок памяти модуля выделения биометрических данных и криптографического ключа;

- в первом сумматоре по модулю два вычисляют побитную сумму биометрического образца и связки, в результате чего получают кодовое слово с ошибками;

- производят в декодере блочного кода декодирование кодового слова с ошибками, если биометрический шаблон и образец получены от различных пользователей, то вес ошибки в кодовом слове превышает корректирующую способность кода, в этом случае декодирование с восстановлением информационных символов невозможно, и на "отказном" выходе декодера блочного кода формируется признак отказа от декодирования, это одновременно означает, что аутентичность пользователя не подтверждена, если биометрический шаблон и образец получены от одного пользователя, то различия между ними минимальны, и ошибка в кодовом слове не превышает корректирующей способности кода, в этом случае ошибку исправляют путем применения стандартной процедуры декодирования с исправлением ошибок, и на выходах декодера блочного кода формируются кодовое слово с исправленными ошибками и соответствующие ему информационные символы;

- вычисляют во втором сумматоре по модулю два побитную сумму связки и кодового слова с исправленными ошибками, в результате чего получают биометрический шаблон;

- вычисляют в модуле реализации хэш-функции значение хэш-функции от биометрического шаблона;

- дешифруют в дешифраторе информационную последовательность (шифротекст), соответствующую кодовому слову с исправленными ошибками, в результате выделяют криптографический ключ; в качестве ключа дешифрования используется значение хэш-функции от биометрического шаблона;

- извлекают из базы данных блока памяти эталонный образец для проверки ключа;

- осуществляют проверку выделенного криптографического ключа на основе эталонного образца из базы данных, в случае подтверждения подлинности выделенного ключа на выход модуля выделения биометрических данных и криптографического ключа подают выделенный криптографический ключ, на "разрешающем" выходе модуля выделения биометрических данных и криптографического ключа формируют сигнал о подтверждении аутентичности пользователя.

Для функционирования системы существенно, чтобы данные биометрического образца в модуле ввода биометрического образца получали путем сканирования.

Для функционирования системы желательно, чтобы обрабатывали полученные данные, по меньшей мере, одного биометрического образца в блоке выделения признаков и биокодере путем выделения признаков в модуле выделения признаков и нормализации методом робастного биометрического кодирования в биокодере.

Для функционирования системы целесообразно, чтобы в блоке генерации эталонного образца шифровали известный открытый текст на заданном криптографическом ключе и формировали эталонный образец, который содержит открытый текст и соответствующий шифротекст.

Для функционирования системы предпочтительно, чтобы выделенный криптографический ключ проверяли на подлинность путем дешифрования шифротекста эталонного образца на выделенном криптографическом ключе и последующего сравнения результата с открытым текстом эталонного образца.

Для функционирования системы важно, чтобы биометрический шаблон и образец являлись двоичными последовательностями.

Техническим результатом заявленного изобретения является создание биометрической системы доступа и способа представления/выделения криптографического ключа и аутентификации пользователя на основе биометрии, повышение уровня секретности ключа, надежности, расширение функциональных возможностей и упрощение процесса формирования системы.

Для более глубокого понимания функционирования заявленного изобретения приводится подробное описание его работы и чертежи.

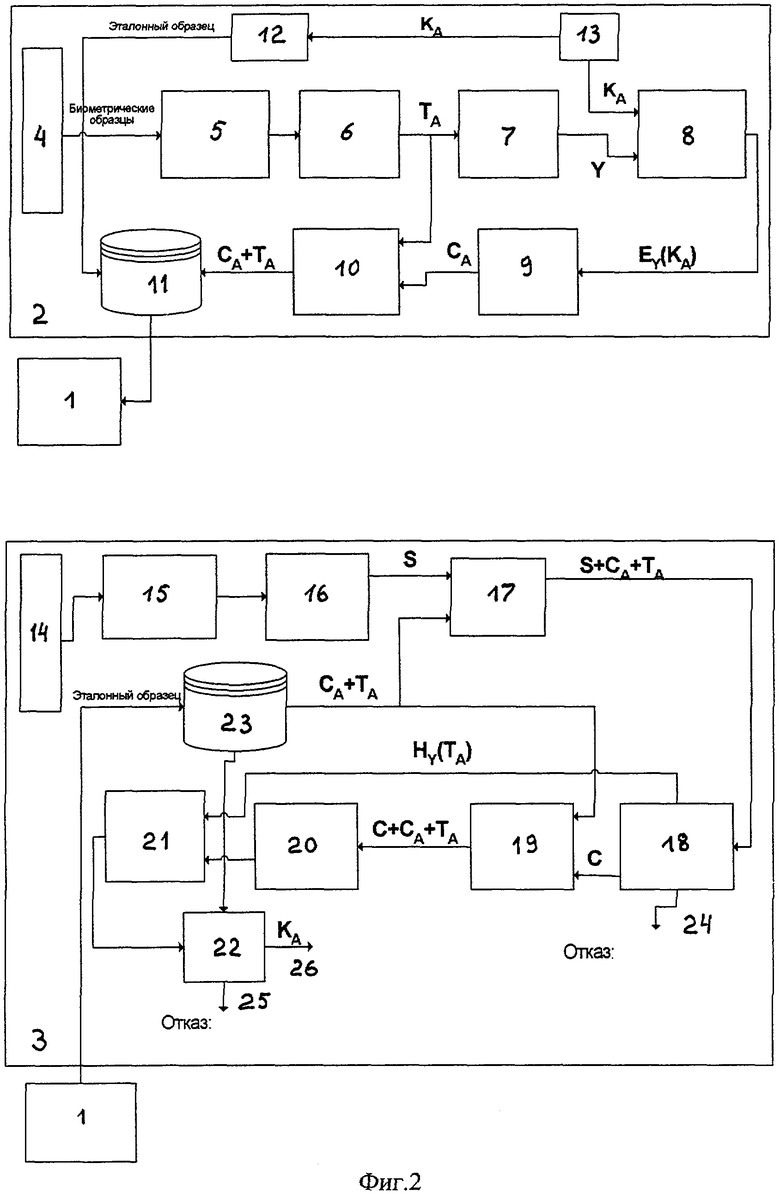

Фиг.1 - блок-схема биометрической системы аутентификации согласно изобретению.

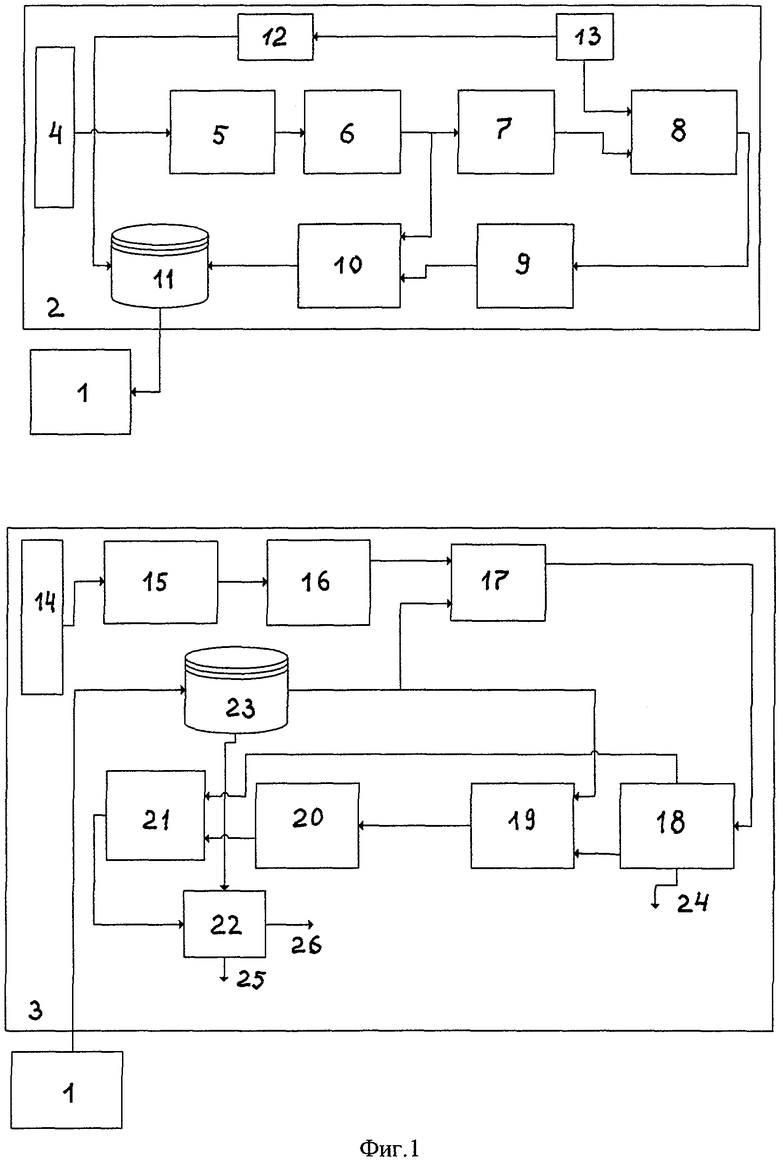

Фиг.2 - блок-схема последовательных операций способа представления и выделения криптографического ключа на основе биометрической системы аутентификации согласно изобретению.

Заявленная система доступа содержит (см. Фиг.1) устройство 1 хранения информации, модуль 2 представления биометрических данных и криптографического ключа, модуль 3 выделения биометрических данных и криптографического ключа, модули 4 и 14 ввода биометрического образца, блоки 5 и 15 выделения признаков, биокодеры 6 и 16, блоки 7 и 20 реализации хэш-функции, блок 13 генерации криптографического ключа, блок 12 генерации эталонного образца, шифратор 8, сумматоры 10, 17, 19 по модулю два, дешифратор 21, кодер 9 и декодер 18 блочного кода, блоки 11 и 23 памяти, блок 22 тестирования ключа, "отказные" выходы 24 и 25, "разрешающий" выход 26.

Суть способа представления и выделения криптографического ключа на основе биометрической системы доступа поясняется на Фиг.2 и заключается в том, что сначала для пользователя  формируется нормализованный биометрический шаблон ТА, по крайней мере, из одного биометрического образца пользователя

формируется нормализованный биометрический шаблон ТА, по крайней мере, из одного биометрического образца пользователя  и генерируется криптографический ключ КА. Последовательность двоичных символов криптографического ключа КA рассматривается как последовательность информационных символов некоторого кода, контролирующего ошибки. После вычисления кодового слова CA выполняется искусственное внесение ошибок. В качестве двоичного вектора ошибки выступает нормализованный биометрический шаблон ТA. Внесение ошибок осуществляется побитным суммированием по модулю два кодового слова СA и шаблона TA. Таким образом, кодовое слово с ошибками CA⊕TA (где "⊕" - операция побитного суммирования по модулю два или XOR) и является суть связкой криптографического ключа и нормализованного биометрического шаблона. Как следует из конструкции, для выделения ключа необходимо выполнить декодирование с исправлением ошибок. Исправление ошибок осуществляется в два этапа. Сначала выполняется побитное суммирование по модулю два кодового слова с ошибками CA⊕TA и нормализованного биометрического образца S. Если исходить из предположения, что образец и шаблон получены от одного и того же биометрического объекта, то различия между ними будут минимальны. Тогда побитное суммирование кодового слова с ошибками и нормализованного биометрического образца позволит исправить существенную долю ошибок в кодовом слове. Причем, если вес Хэмминга двоичного вектора ошибки, оставшейся после такого суммирования, не будет превышать корректирующей способности кода, то на завершающем этапе оставшиеся ошибки могут быть исправлены конструктивным декодированием с полиномиальной трудоемкостью. Если биометрический образец и шаблон получены от биометрических объектов разных пользователей, то различия между ними будут максимальны. Тогда преобразование не только не позволит исправить существенную долю ошибок, но и внесет новые ошибки. В результате вес ошибки будет приближаться к длине кодового слова. Следовательно, конструктивное декодирование невозможно. Более того, теория утверждает (см. G.S.Evseev, "Complexity of decoding for linear codes," Problems of Info. Trans., 19(1) (1983), 3-8 and 1-6 [5], A.Barg, "Complexity Issues in Coding Theory", Handbook of coding theory, Pless V.S. and Huffman W.C., Eds., Amsterdam:, Elsevier, 1998, chapter 7 [6] и А.Barg, E.Krouk, H. van Tilborg, "On the Complexity of Minimum Distance Decoding of Long Linear Codes", IEEE Transactions on Information Theory, vol.45, no.5, July, 1999 [7]), что такое декодирование есть суть NP-трудная задача. Обоснование криптостойкости метода формирования связки опирается именно на этот факт. Необходимо отметить, что выбор параметров кода во многом определяется методом робастного биометрического кодирования, который может меняться при переходе от одного класса биометрических объектов к другому (например, от папиллярного узора пальца к паттерну радужной оболочки глаза).

и генерируется криптографический ключ КА. Последовательность двоичных символов криптографического ключа КA рассматривается как последовательность информационных символов некоторого кода, контролирующего ошибки. После вычисления кодового слова CA выполняется искусственное внесение ошибок. В качестве двоичного вектора ошибки выступает нормализованный биометрический шаблон ТA. Внесение ошибок осуществляется побитным суммированием по модулю два кодового слова СA и шаблона TA. Таким образом, кодовое слово с ошибками CA⊕TA (где "⊕" - операция побитного суммирования по модулю два или XOR) и является суть связкой криптографического ключа и нормализованного биометрического шаблона. Как следует из конструкции, для выделения ключа необходимо выполнить декодирование с исправлением ошибок. Исправление ошибок осуществляется в два этапа. Сначала выполняется побитное суммирование по модулю два кодового слова с ошибками CA⊕TA и нормализованного биометрического образца S. Если исходить из предположения, что образец и шаблон получены от одного и того же биометрического объекта, то различия между ними будут минимальны. Тогда побитное суммирование кодового слова с ошибками и нормализованного биометрического образца позволит исправить существенную долю ошибок в кодовом слове. Причем, если вес Хэмминга двоичного вектора ошибки, оставшейся после такого суммирования, не будет превышать корректирующей способности кода, то на завершающем этапе оставшиеся ошибки могут быть исправлены конструктивным декодированием с полиномиальной трудоемкостью. Если биометрический образец и шаблон получены от биометрических объектов разных пользователей, то различия между ними будут максимальны. Тогда преобразование не только не позволит исправить существенную долю ошибок, но и внесет новые ошибки. В результате вес ошибки будет приближаться к длине кодового слова. Следовательно, конструктивное декодирование невозможно. Более того, теория утверждает (см. G.S.Evseev, "Complexity of decoding for linear codes," Problems of Info. Trans., 19(1) (1983), 3-8 and 1-6 [5], A.Barg, "Complexity Issues in Coding Theory", Handbook of coding theory, Pless V.S. and Huffman W.C., Eds., Amsterdam:, Elsevier, 1998, chapter 7 [6] и А.Barg, E.Krouk, H. van Tilborg, "On the Complexity of Minimum Distance Decoding of Long Linear Codes", IEEE Transactions on Information Theory, vol.45, no.5, July, 1999 [7]), что такое декодирование есть суть NP-трудная задача. Обоснование криптостойкости метода формирования связки опирается именно на этот факт. Необходимо отметить, что выбор параметров кода во многом определяется методом робастного биометрического кодирования, который может меняться при переходе от одного класса биометрических объектов к другому (например, от папиллярного узора пальца к паттерну радужной оболочки глаза).

Рассмотрим более подробно заявленный способ представления и выделения криптографического ключа на основе биометрических данных.

Зададим начальные параметры системы. Пусть задан алгебраический линейный [n, k, d] код с эффективным декодированием по минимуму расстояния. Кодовое слово состоит из n, а информационная последовательность состоит из k двоичных разрядов. Через d обозначим минимальное кодовое расстояние. Такой код может исправлять не более t=(d-1)/2 ошибок (см. F.J.MacWilliams and N.J.A.Sloane. The Theory of Error-Correcting Codes. North-Holland, Amsterdam, 1977 [8]). Линейный код с декодированием по минимуму расстояния выбран для простоты изложения. При этом не исключается возможность использования любого другого кода.

Тогда способ представления/выделения криптографического ключа и аутентификации пользователя на основе биометрических данных состоит из следующих операций (Фиг.2):

в модуле 2 представления биометрических данных и криптографического ключа выполняют следующие операции:

1. Получают в модуле 4 ввода биометрического образца для пользователя  биометрические данные, по меньшей мере, от одного биометрического образца.

биометрические данные, по меньшей мере, от одного биометрического образца.

2. Формируют в блоке 5 выделения признаков и в биокодере 6 для пользователя  нормализованный биометрический шаблон TA (последовательность из n двоичных разрядов).

нормализованный биометрический шаблон TA (последовательность из n двоичных разрядов).

3. Генерируют (при помощи истинного случайного процесса или ГПСЧ) в блоке 13 генерации криптографического ключа долговременный криптографический ключ KA.

4. Формируют в блоке 12 формирования эталонного образца эталонный образец на основе ключа КA.

5. Заносят эталонный образец в базу данных блока 11 памяти.

Вычисляют в блоке 7 реализации хэш-функции значение однонаправленной хэш-функцию от биометрического шаблона H(ТA). (Здесь Н(·) - однонаправленная хэш-функция. Например, SHA-1, MD5 и т.д. См. В.Schneier. Applied Cryptography. Protocols, Algorithms, and Source Code in C. Second Edition. John Wiley & Sons, Inc. 1996 [9]).

6. Криптографический ключ КA шифруют в шифраторе 8. Причем Y=Н(TA) используется в качестве ключа шифрования, в результате получают шифротекст F=EY(KA), где ЕY(·) - функция шифрования.

7. В кодере 9 блочного кода выполняют кодирование шифротекста F блочным [n, k, d]-кодом с целью получения кодового слова СA.

8. Вычисляют побитную сумму для CA и TA в сумматоре 10 по модулю два (исходя из предположения, что это двоичные последовательности одной длины). В результате получают связку.

9. Заносят связку в базу данных блока 11 памяти.

10. Сохраняют базу данных из блока 11 памяти в устройстве 1 хранения информации.

В модуле 3 выделения биометрических данных и криптографического ключа выполняют следующие операции:

11. Получают в модуле 14 ввода биометрического образца для пользователя  биометрические данные, по меньшей мере, от одного биометрического образца.

биометрические данные, по меньшей мере, от одного биометрического образца.

12. Формируют в блоке 15 выделения признаков и в биокодере 16 для пользователя  нормализованный биометрический образец S.

нормализованный биометрический образец S.

13. Извлекают из устройства 1 хранения информации базу данных и записывают ее в блок 23 памяти.

14. Вычисляют сумму СA⊕TA⊕S в сумматоре 17 по модулю два. (После суммирования кодовое слово СA все еще может содержать ошибки.)

15. Выполняют в декодере 18 блочного кода конструктивное декодирование кодового слова с ошибками CA⊕E, где Е - двоичный вектор ошибки. В результате декодирования возможны три исхода:

i) Вес вектора ошибки не превышает t. Это означает, что биометрический образец и шаблон принадлежат одному и тому же пользователю  . Все ошибки будут исправлены в декодере 18 блочного кода, достоверно восстановлены информационные символы F.

. Все ошибки будут исправлены в декодере 18 блочного кода, достоверно восстановлены информационные символы F.

ii) Вес вектора ошибки незначительно превышает t, однако ошибка данного веса исправлена быть не может. В этом случае на "отказном" выходе 24 декодера 18 блочного кода формируется сигнал отказа от декодирования, а на "отказном" выходе 25 блока 22 тестирования ключа (этот выход является одновременно "отказным" выходом модуля 3 выделения биометрических данных и криптографического ключа) формируется сигнал, который указывает на то, что аутентичность пользователя не подтверждена.

iii) Вес вектора ошибки значительно превышает t. Это означает, что биометрический образец и шаблон принадлежат разным пользователям. В этом случае декодер 18 блочного кода принимает решение об исправлении ошибок меньшего веса в другом кодовом слове, отличном от СA, и вместо F восстанавливает случайную последовательность информационных символов [4, 5].

Обозначим исправленное кодовое слово через С. Отсутствие ошибок в кодовом слове означает, что С=СA, и из связки СA⊕TA можно получить нормализованный биометрический шаблон TA=С⊕СA⊕TA пользователя  .

.

16. Вычисляют побитную сумму С⊕СA⊕ТA кодового слова С, полученного в результате декодирования, и связки СA⊕ТA в сумматоре 19 по модулю два, в результате чего выделяют нормализованный биометрический шаблон TA.

17. Вычисляют в блоке 20 реализации хэш-функции однонаправленную хэш-функцию от биометрического шаблона Y=Н(TA).

18. Дешифруют в дешифраторе 21 шифротекст F, в результате чего выделяют криптографический ключ KA=DY(F), где DY(·) - функция дешифрования.

19. Проверяют в блоке 22 тестирования ключа подлинность выделенного ключа, для чего извлекают эталонный образец для проверки подлинности ключа из базы 21 данных и выполняют дешифрование эталонного шифротекста из базы данных на ключе KA и сравнивают полученный открытый текст с эталонным открытым текстом из эталонного образца. В случае совпадения эталонного открытого текста с открытым текстом, полученным в результате дешифрования на выделенном ключе, на "разрешающем" выходе 26 модуля 3 выделения биометрических данных и криптографического ключа формируется сигнал подтверждения аутентичности пользователя и подается выделенный ключ.

Приведем пример выбора параметров кода, контролирующего ошибки, для заявленного изобретения, в котором биометрическим объектом является радужная оболочка глаза. В работе J.Daugman, "How Iris Recognition works", IEEE Transactions on Circuits and Systems for VideoTtechnology, vol.14, no.1, January, 2004 [10] опубликованы результаты исследований биометрии радужной оболочки человеческого глаза. Биометрический шаблон для радужной оболочки глаза (РОГ) - двоичная последовательность длины 2048. Результаты исследования включают распределение расстояния Хэмминга для различных РОГ. В терминологии метода, составляющего основу настоящего патента, распределение расстояния Хэмминга можно трактовать как распределение весов ошибок, которые вносятся в кодовое слово в двух взаимно противоположных случаях, - когда образец и шаблон получены от одного и того же, или от различных биометрических объектов. Если решение принимается по принципу "свой/чужой", то в первом случае имеем "своего", а во втором - "чужого". Далее в описании примера под "весом" понимается вес Хэмминга.

Распределение весов ошибок для "своего" по сравнению с "чужим" совпадает с биномиальным распределение с 249 степенями свободы, математическим ожиданием 933 и стандартным отклонением 41. Собственное распределение весов ошибок при распознавании РОГ в неизменяемых условиях (камера с зафиксированной юстировкой, неизменное расстояние до объекта, освещенность и т.д.) для "своего" имеет математическое ожидание 39 и стандартное отклонение 80. Аналогичное распределение, когда условия меняются от измерения к измерению, будет иметь математическое ожидание 225 и стандартное отклонение 133. Предположим, что используется единственное, или ограниченное число биометрических устройств ввода и обработки. И по этой причине вариабельность результатов измерений биометрического объекта минимальна. Отметим, что распределение в работе [10] было получено в результате обработки статистики для 4 тыс. человек. В нашем примере положим математическое ожидание равным 50, а стандартное отклонение равным 100.

В качестве кода выберем БЧХ-код с длиной кодового слова n=2048, размерностью k≥398. Такой код способен исправлять двоичные ошибки веса не более t=150. Кодирование и декодирование такого кода выполняется конструктивно (с полиномиальной сложностью).

Исходя из распределения весов ошибок, вероятность того, что "свой" будет успешно распознан, превышает 80% - в среднем один раз на каждые пять испытаний решающий модуль выдаст отказ. Вероятность того, что "чужой" будет распознан как "свой", менее чем 10-45 или 2-135.

Рассмотрим ситуацию, в которой злоумышленник пытается выделить криптографический ключ на основе связки. Тогда с высокой вероятность вес Хэмминга ошибки, которую необходимо исправить, будет превышать t=150. Более того, с вероятностью 1-10-30 вес ошибки будет 301. Очевидно, что для исправления ошибки такого веса минимальное расстояние кода должно быть как минимум в два раза больше. Таким образом, декодирование по минимуму расстояния невозможно. Следовательно, злоумышленник вынужден применить метод декодирования для случайного кода, который не является конструктивным и сводится к силовой атаке. Можно заключить, что предложенный способ обеспечивает высокую криптостойкость.

Основные отличительные особенности заявленной системы:

1. Биометрический шаблон пользователя не представлен в устройстве хранения информации явно.

2. Криптографический ключ пользователя не представлен в устройстве хранения информации явно.

3. Невозможно пройти аутентификацию, не предъявляя биометрического образца и устройства хранения информации с сохраненной на нем связкой.

4. Без предъявления биометрического образца и устройства хранения информации с сохраненной на нем связкой, никакие криптографические операции с данными невозможны.

5. Невозможно извлечь криптографический ключ из устройства хранения информации без предъявления биометрического образца.

6. Если злоумышленник завладел устройством хранения информации (было потеряно или украдено) и раскрыл криптографический ключ (например, при помощи силовой атаки), то, тем не менее, он не сможет раскрыть биометрический шаблон.

7. Из пп.5 и 6 следует, что если злоумышленник завладел устройством хранения информации, то он не сможет раскрыть другой криптографический ключ того же пользователя-владельца данного устройства хранения информации, как, впрочем, не сможет раскрыть криптографические ключи, принадлежащие другим пользователям.

8. Устройство хранения информации не обязательно должно быть защищено.

9. Связка всегда может быть скопирована из памяти устройства хранения информации в долговременную память любого альтернативного устройства хранения данных без ущерба для безопасности.

10. Из п.9 следует, что допускается резервное копирование связки в целях минимизации риска утраты информации в связи с потерей устройства хранения информации.

11. Гарантируется однозначность восстановления ключа, если связка и биометрический образец согласованы - шаблон и образец были получены от одного и того же биометрического объекта.

Область приложения способа достаточно широка и охватывают различные схемы распространения медийной информации в Internet. Кроме этого, способ применим в системах платного телевидения и станет особенно востребован как механизм обеспечения конфиденциальности виртуальных услуг на базе современных сетевых технологий.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ БЕЗОПАСНОЙ БИОМЕТРИЧЕСКОЙ АУТЕНТИФИКАЦИИ | 2008 |

|

RU2406143C2 |

| СПОСОБ ЗАЩИТЫ ДАННЫХ | 2000 |

|

RU2263407C2 |

| БИОМЕТРИЧЕСКОЕ СРАВНЕНИЕ ДЛЯ ЗАЩИТЫ ПРИВАТНОСТИ С ПОМОЩЬЮ СЕРВЕРА | 2018 |

|

RU2776258C2 |

| СПОСОБ И СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ИСПОЛЬЗОВАНИЯ (ЕЕ ВАРИАНТЫ) | 2013 |

|

RU2560810C2 |

| СПОСОБ АУТЕНТИФИКАЦИИ ЛИЧНОСТИ ПО РИСУНКУ ОТПЕЧАТКА ПАЛЬЦА И УСТРОЙСТВО ДЛЯ ЕГО РЕАЛИЗАЦИИ | 2007 |

|

RU2355307C2 |

| УСТРОЙСТВО И СПОСОБ ДЛЯ ИДЕНТИФИКАЦИИ И АУТЕНТИФИКАЦИИ | 2007 |

|

RU2469391C2 |

| БИОМЕТРИЧЕСКАЯ СИСТЕМА С ИНТЕРФЕЙСОМ СВЯЗИ ЧЕРЕЗ ТЕЛО | 2013 |

|

RU2640641C2 |

| ИНФРАСТРУКТУРА ВЕРИФИКАЦИИ БИОМЕТРИЧЕСКИХ УЧЕТНЫХ ДАННЫХ | 2007 |

|

RU2434340C2 |

| Способ контроля и управления доступом на охраняемый объект с гибкой аутентификацией пользователей | 2023 |

|

RU2819194C1 |

| СПОСОБ КЛАССИФИКАЦИИ РИСУНКОВ ОТПЕЧАТКА ПАЛЬЦА ПРИ АУТЕНТИФИКАЦИИ ЛИЧНОСТИ | 2011 |

|

RU2473125C1 |

Изобретение относится к системам для защиты каналов связи, реализующим заявленный способ аутентификации пользователя на основе биометрических данных посредством представления и выделения криптографического ключа и аутентификации пользователя. Техническим результатом заявленного изобретения является создание биометрической системы доступа и способа представления/выделения криптографического ключа и аутентификации пользователя на основе биометрии, повышение уровня секретности ключа, надежности, расширение функциональных возможностей и упрощение процесса формирования системы. Технический результат достигается тем, что ни биометрический шаблон, ни криптографический ключ пользователя не представлены в устройстве хранения информации явно, без предъявления биометрического образца и устройства хранения информации с сохраненной на нем связкой никакие криптографические операции с данными невозможны. 2 н. и 10 з.п. ф-лы, 2 ил.

устройство хранения информации содержит связку биометрических данных с криптографическим ключом и вспомогательную информацию, организованную в виде базы данных;

модуль представления биометрических данных и криптографического ключа имеет блок ввода биометрического образца, блок выделения признаков, биокодер, блок генерации криптографического ключа, блок генерации эталонного образца, блок реализации хэш-функции, шифратор, сумматор по модулю два, кодер блочного кода, блок памяти, при этом выход блока ввода биометрического образца пользователя связан с входом блока выделения признаков, выход которого связан с входом биокодера, выход которого связан с первым входом сумматора по модулю два и с входом блока реализации хэш-функции, выход которого связан со вторым входом шифратора, выход которого связан с входом кодера блочного кода, выход которого связан со вторым входом сумматора по модулю два, выход которого связан с входом блока памяти, выход которой связан с входом устройства хранения информации, выходы блока генераций криптографического ключа связаны с первым входом шифратора и с входов блока генерации эталонного образца, выход которого связан с входом блока памяти;

модуль выделения биометрических данных и криптографического ключа имеет блок ввода биометрического образца, блок выделения признаков, биокодер, первый сумматор по модулю два, второй сумматор по модулю два и дешифратор, блок реализации хэш-функции, декодер блочного кода, блок памяти и блок тестирования ключа, при этом выход блока ввода биометрического образца пользователя связан с входом блока выделения признаков, выход которого связан с входом биокодера, выход которого связан с первым входом первого сумматора по модулю два, выход которого связан с входом декодера блочного кода, выход которого связан с первым входом дешифратора и с вторым входом второго сумматора по модулю два, выход которого связан с входом блока реализации хэш-функции, выход которого связан со вторым входом дешифратора, выход которого связан с входом блока тестирования ключа, выходы блока памяти связаны со вторым входом первого сумматора по модулю два, первым входом второго сумматора по модулю два и входом блока тестирования ключа.

в модуле представления биометрических данных и криптографического ключа:

получают биометрические данные, по меньшей мере, от одного биометрического образца в блоке ввода биометрического образца;

обрабатывают данные полученные, по меньшей мере, от одного биометрического образца в блоке выделения признаков и биокодере, в результате чего получают нормализованный биометрический шаблон;

вычисляют в блоке реализации хэш-функции значение хэш-функции от биометрического шаблона;

генерируют в блоке генерации криптографического ключа криптографический ключ;

генерируют в блоке генерации эталонного образца эталонный образец для проверки подлинности криптографического ключа;

заносят эталонный образец в базу данных блока памяти;

шифруют криптографический ключ в шифраторе; при этом в качестве ключа для шифрования криптографического ключа используют значение хэш-функции от биометрического шаблона;

вычисляют в кодере блочного кода кодовое слово от полученного шифротекста, представляющего собой информационную последовательность;

вычисляют в сумматоре по модулю два побитную сумму кодового слова и биометрического шаблона, в результате чего получают связку;

заносят связку кодового слова и биометрического шаблона в базу данных блока памяти;

сохраняют базу данных блока памяти в устройстве хранения информации;

в модуле выделения биометрических данных и криптографического ключа:

получают данные биометрического образца в блоке ввода биометрического образца;

обрабатывают полученные данные в блоке выделения признаков и биокодере, в результате чего получают нормализованный биометрический образец;

извлекают базу данных из устройства хранения информации и записывают в блок памяти модуля выделения биометрических данных и криптографического ключа;

в первом сумматоре по модулю два вычисляют побитную сумму биометрического образца и связки, в результате чего получают кодовое слово с ошибками;

производят в декодере блочного кода декодирование кодового слова с ошибками, при этом, если биометрический шаблон и образец получены от различных пользователей, то вес ошибки в кодовом слове превышает корректирующую способность кода, и на выходе декодера блочного кода формируется признак отказа от декодирования, означающий, что аутентичность пользователя не подтверждена, если биометрический шаблон и образец получены от одного пользователя, то различия между ними минимальны и ошибка в кодовом слове не превышает корректирующей способности кода, в этом случае ошибку исправляют путем применения процедуры декодирования с исправлением ошибок, и на выходах декодера блочного кода формируется кодовое слово с исправленными ошибками и соответствующие ему информационные символы;

вычисляют во втором сумматоре по модулю два побитную сумму связки и кодового слова с исправленными ошибками, в результате чего получают биометрический шаблон;

вычисляют в модуле реализации хэш-функции значение хэш-функции от биометрического шаблона;

дешифруют в дешифраторе информационную последовательность, соответствующую кодовому слову с исправленными ошибками, в результате выделяют криптографический ключ; в качестве ключа дешифрования используется значение хэш-функции от биометрического шаблона;

извлекают из базы данных блока памяти эталонный образец для проверки ключа;

осуществляют проверку выделенного криптографического ключа на основе эталонного образца из базы данных, в случае подтверждения подлинности выделенного ключа на выход модуля выделения биометрических данных и криптографического ключа подают выделенный криптографический ключ, в результате чего на выходе модуля выделения биометрических данных и криптографического ключа формируется сигнал о подтверждении аутентичности пользователя.

| US 6219794 B1, 17.04.2001 | |||

| СПОСОБ ОБЕСПЕЧЕНИЯ УСТОЙЧИВОСТИ ИНФОРМАЦИОННОЙ СИСТЕМЫ | 1998 |

|

RU2150142C1 |

| US 2001032319 A1, 18.10.2001 | |||

| US 2002145507 A1, 10.10.2002 | |||

| РАДИАЛЬНО-ПОРШНЕВЛЯ ГИДРОМАШИНА | 0 |

|

SU218668A1 |

| СИСТЕМА ИДЕНТИФИКАЦИИ | 1997 |

|

RU2213998C2 |

Авторы

Даты

2008-01-27—Публикация

2004-05-12—Подача