Изобретение относится к системам контроля и управления доступом (СКУД), применяемых в системах физической защиты охраняемых объектов.

Уровень техники

СКУД представляет собой совокупность технических средств контроля и управления доступом, обладающих технической, информационной, программной и эксплуатационной совместимостью. При этом главной задачей СКУД является управление доступом пользователей на охраняемый объект, то есть обеспечение функционирования механизмов аутентификации. Под аутентификацией пользователя СКУД понимается процесс опознавания субъекта или объекта путем сравнения введенных идентификационных данных с эталоном (образом), хранящимся в памяти системы для данного субъекта или объекта.

а) Описание аналогов

Известен «Способ идентификации человека в режиме одновременной работы группы видеокамер», (патент на изобретение RU №2694140, МПК: G06K 9/66, G06K 9/80, G06T 7/292, опубл. 09.07.2019 г.). Указанный способ заключается в идентификации лиц людей в системах видеонаблюдения, использующих множество камер. Способ содержит этапы, на которых получают изображения лица человека от группы видеокамер под разным ракурсом, преобразуют полученные от видеокамер изображения в векторную форму, идентифицируют человека и выявляют соответствующую ему векторную информацию, сравнивают эту информацию с информацией, хранящейся в базе данных для каждой видеокамеры, и осуществляют распознавание человека.

Недостатком способа является низкая достоверность идентификации человека для допуска на охраняемый объект, а также отсутствие возможности обеспечения защищенности образов идентификаторов, записываемых в память системы контроля и управления доступом.

Известно «Универсальное биометрическое устройство идентификации личности для системы контроля и управления доступом, снятия и постановки на охрану пожароохранных сигнализаций, спутниковых мониторинговых систем и автомобильных противоугонных систем» (патент на полезную модель RU №71179, МКИ: G07C 11/00, G06K 9/00, G06K 9/80, G06K 9/82, опубл. 27.02.2007 г.). Указанное устройство содержит сканер отпечатков пальцев, соединенный с микропроцессорным блоком обработки отпечатков пальцев, включающим память для хранения базы отпечатков пальцев и центральный контроллер. Биометрическое устройство идентификации личности выполнено в виде автономного модуля, соединенного с центральным контроллером.

Сходными существенными признаками являются: сканер отпечатков пальцев, микропроцессорный блок обработки отпечатков пальцев, центральный контроллер.

Недостатком устройства является отсутствие возможности обеспечения защищенности хранимых на сервере СКУД образов биометрических данных пользователей. Другим недостатком является применение в устройстве только одного типа идентификаторов пользователей, что не позволяет обеспечивать логическую гибкость конфигурирования системы контроля и управления доступом в целом.

Известна «Система доступа на охраняемый объект» (патент RU на полезную модель №89899, МКИ G07C 11/00, опубл. 20.12.2009 г.). Система обеспечивает удостоверение лиц по личностным признакам - присвоенному личному коду доступа и/или индивидуальным биометрическим признакам. Система содержит, по крайней мере, один оборудованный контрольно-пропускной пункт и два шлюзовых устройства с автоматическим контролем доступа на охраняемый объект, включающие устройства электронного считывания личного кода доступа, а также дополнительные устройства контроля запрещенных к проносу металлических предметов (оружия), взрывчатых веществ и радиоактивных материалов. Управлением системой обеспечивает, по крайней мере, одно центральное контрольно- управляющее устройство (пункт) с сервером базы данных для хранения информации, необходимой для автоматического контроля доступа на охраняемый объект. Внутреннее пространство шлюзового устройства представляет собой зону контроля с установленными видеокамерами для телевизионного наблюдения за происходящими событиями в этой зоне.

Недостатком системы является низкая достоверность допуска лиц на особо важные объекты и выявления нарушителей за счет: ограниченного использования средств биометрической идентификации личности, (конкретные виды идентификации и алгоритмы функционирования не указаны), отсутствия возможности комбинирования средств биометрической идентификации и отсутствия единого алгоритма управления всеми входящими в систему техническими средствами. Другим недостатком является то, что видеокамеры в зоне контроля шлюзового устройства только наблюдают за происходящими событиями и не предназначены для анализа биометрических признаков при идентификации личности по биодинамике. Третьим недостатком является то, что технические средства по выявлению идентификационных признаков, как правило, имеют отдельное управление, разрознены и не имеют единого общего алгоритма управления, что усложняет управление и создает временные ограничения в функционировании СКУД при массовом контроле личностей в людском потоке. Четвертым недостатком является отсутствие возможности обеспечения защищенности хранимых на сервере СКУД образов идентификаторов пользователей.

б) описание ближайшего аналога (прототипа)

Наиболее близким по своей технической сущности к заявленному техническому решению является «Комбинированная система контроля и управления доступом для системы физической защиты особо важных объектов» (патент № RU 2 731 519, опубл.: 03.09.2020, Бюл. № 25). Система предназначена для использования в структуре системы физической защиты особо важных объектов. Состоит из подсистемы автоматического контроля и управления доступом, включающую подсистему обнаружения металлических предметов, в том числе оружия, взрывчатых веществ и радиоактивных материалов технические средства электронного считывания различного рода идентификаторов пользователя, в том числе биометрических характеристик, а также центрального контрольно-управляющего пункта с сервером базы данных для хранения информации, необходимой для автоматического контроля доступа на охраняемый объект. Кроме того, существует возможность комбинирования входящих состав подсистем, а также информации, поступающей от различных подсистем и технических средств. Допускается также возможность использования в системе нейросетевых алгоритмов обработки информации.

Сходными существенными признаками является возможность комбинирования применяемых подсистем считывания идентификаторов при допуске пользователя СКУД в зависимости от условий обстановки и решаемых задач.

Недостатком системы является отсутствие возможности обеспечения защищенности хранимых на сервере базы данных образов идентификаторов, а также передачи образов от считывателей на центральный контрольно- управляющий пункт в незащищенном виде, что может привести к несанкционированному перехвату (считыванию) идентификационной информации злоумышленниками.

Указанный недостаток устраняется внедрением в заявляемом способе криптографической обработки, реализующей криптографическую защиту образов идентификаторов от несанкционированного доступа (перехвата, считывания) злоумышленниками, а также таблицы хэш-функций, хранимой на сервере базы данных.

Раскрытие изобретения (его сущность)

а) технический результат, на достижение которого направлено изобретение

Цель изобретения - обеспечение защищенности образов идентификаторов, предъявляемых в системе контроля и управления доступом, в условиях необходимости обеспечения логической гибкости предъявления идентификаторов и заданных требованиях достоверности идентификации в зависимости от условий обстановки и решаемых задач.

б) совокупность существенных признаков

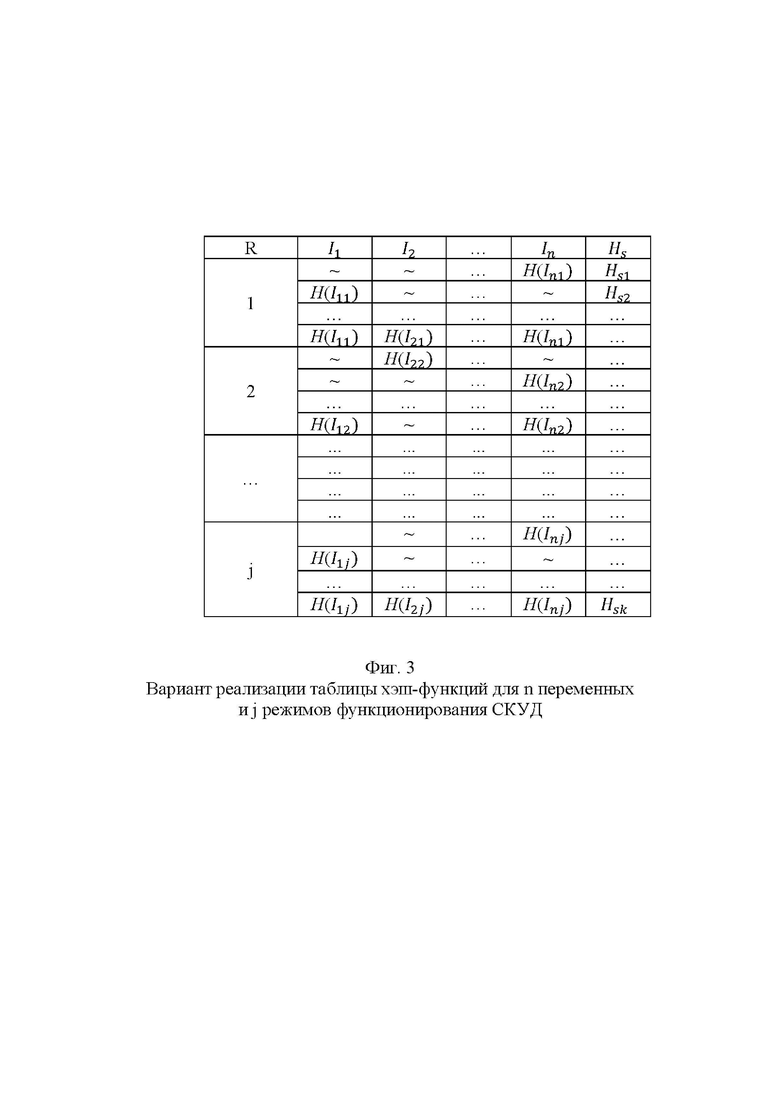

Поставленная цель достигается тем, что в заявляемом способе в процесс аутентификации включается этап криптографической защиты образов идентификаторов. При первичном предъявлении пользователем идентификаторов доступа, записываемых на сервер базы данных, генерируются ключи для каждого предъявляемого образа. Путем криптографических преобразований считанного цифрового образа и ключа вырабатываются хэш-функции, записываемые на сервер базы данных в виде таблицы, где каждой строке таблицы соответствует определенный набор идентификаторов, допустимый к предъявлению для получения доступа на охраняемый объект, каждому столбцу таблицы соответствуют значения выработанных хэш-функций конкретного образа идентификатора для каждого из возможных наборов, а также вычисляются значения общих хэш-функций для каждого набора идентификаторов. Механизмы аутентификации настроены таким образом, что при прохождении аутентификации пользователем предъявляются идентификаторы, для цифровых образов которых вычисляется хэш-функции, а также общая хэш-функция для всего набора предъявленных идентификаторов, при этом сравнение полученной общей хэш-функции происходит по принципу «один ко многим» со всеми хранимыми на сервере базы данных системы контроля и управления доступом общими хэш-функциями наборов для заданного режима функционирования. При получении совпадения системой принимается решение на предоставление доступа пользователю на охраняемый объект.

в) причинно-следственная связь между признаками и техническим результатом

Благодаря новой совокупности существенных признаков в способе контроля и управления доступом на охраняемый объект, обеспечивающих защищенную гибкую аутентификацию пользователей, реализована возможность:

1) защиты передаваемых от подсистемы автоматического контроля и управления доступом образов идентификаторов от несанкционированных воздействий;

2) хранения на сервере базы данных СКУД образов идентификаторов пользователей в защищенном виде, при условии обеспечения логической гибкости предъявления этих идентификаторов и различных режимов функционирования.

Выполненный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного способа, отсутствуют, что указывает на соответствие условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного способа, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность отличительных существенных признаков, обуславливающих тот же технический результат, который достигнут в заявляемом способе. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

Описание чертежей

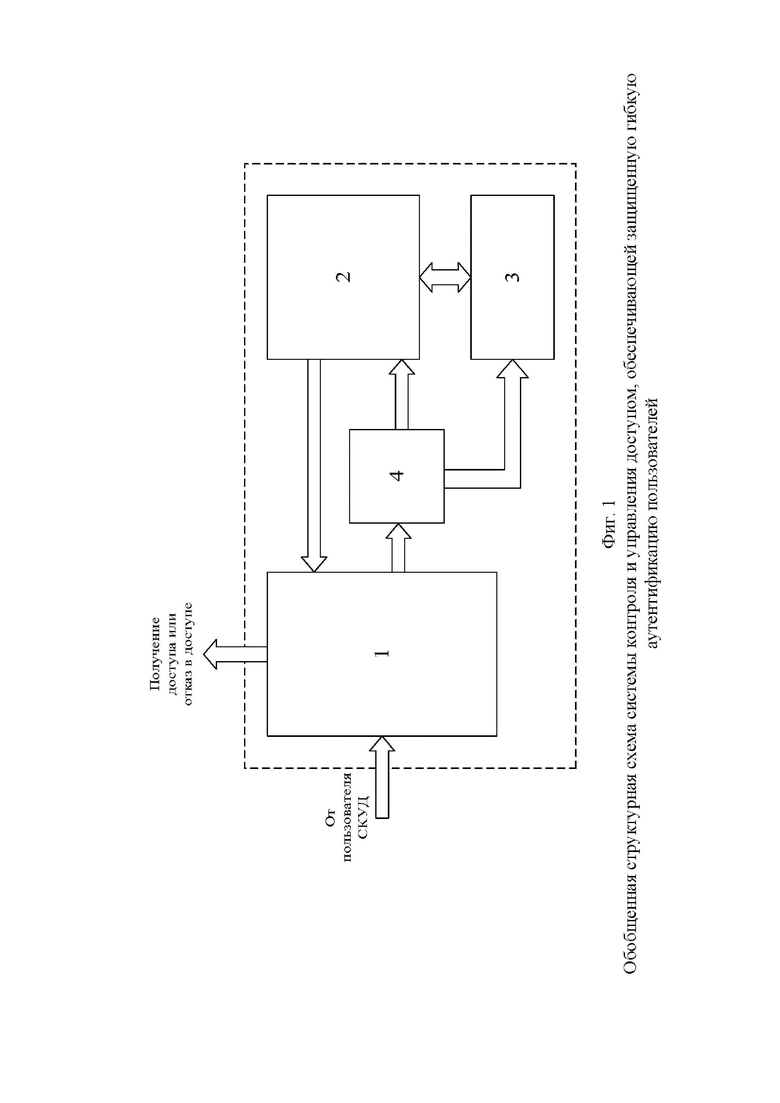

на фиг. 1 изображена обобщенная структурная схема системы контроля и управления доступом с реализованным механизмом защищенной гибкой аутентификации пользователей на охраняемый объект, поясняющая заявляемый способ;

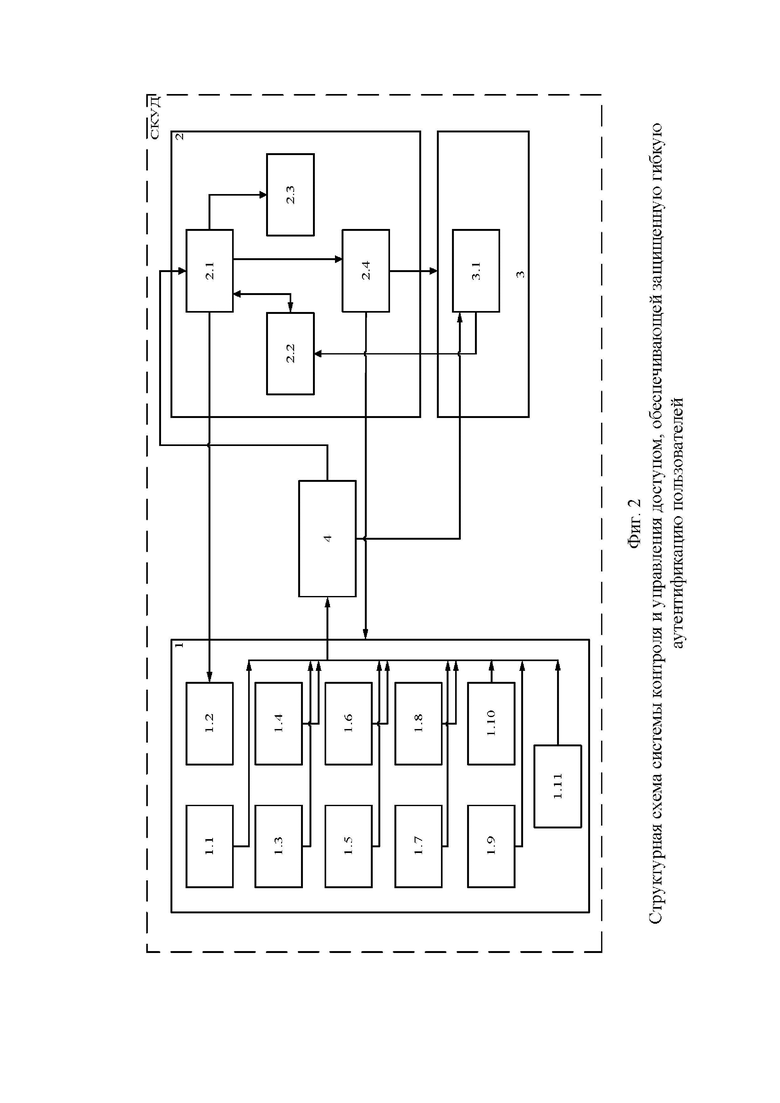

на фиг. 2 изображена структурная схема системы контроля и управления доступом, обеспечивающей защищенную гибкую аутентификацию пользователей, поясняющая заявляемый способ;

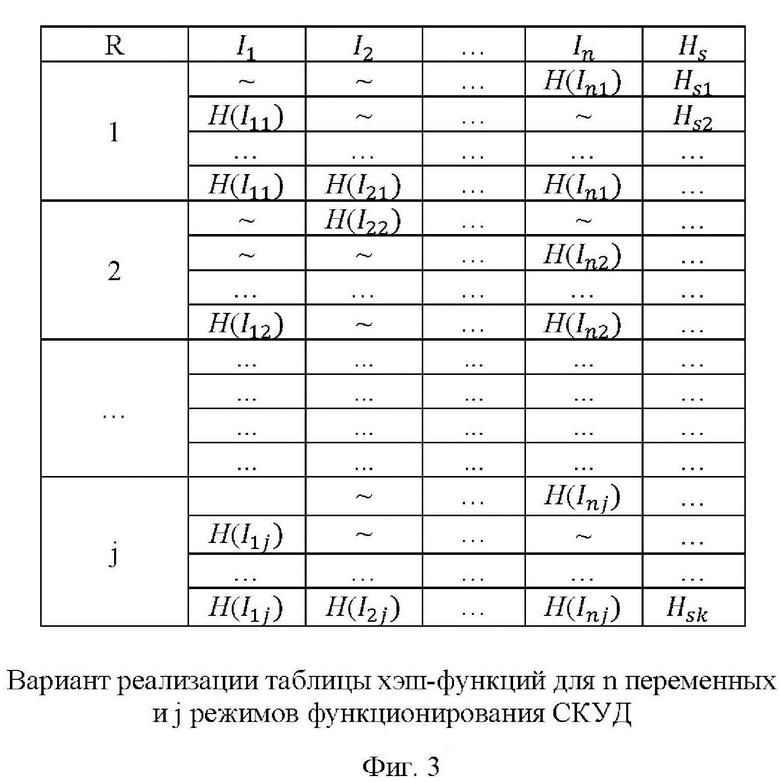

на фиг. 3 приведен вариант реализации таблицы хэш-функций для п идентификаторов и j режимов функционирования СКУД;

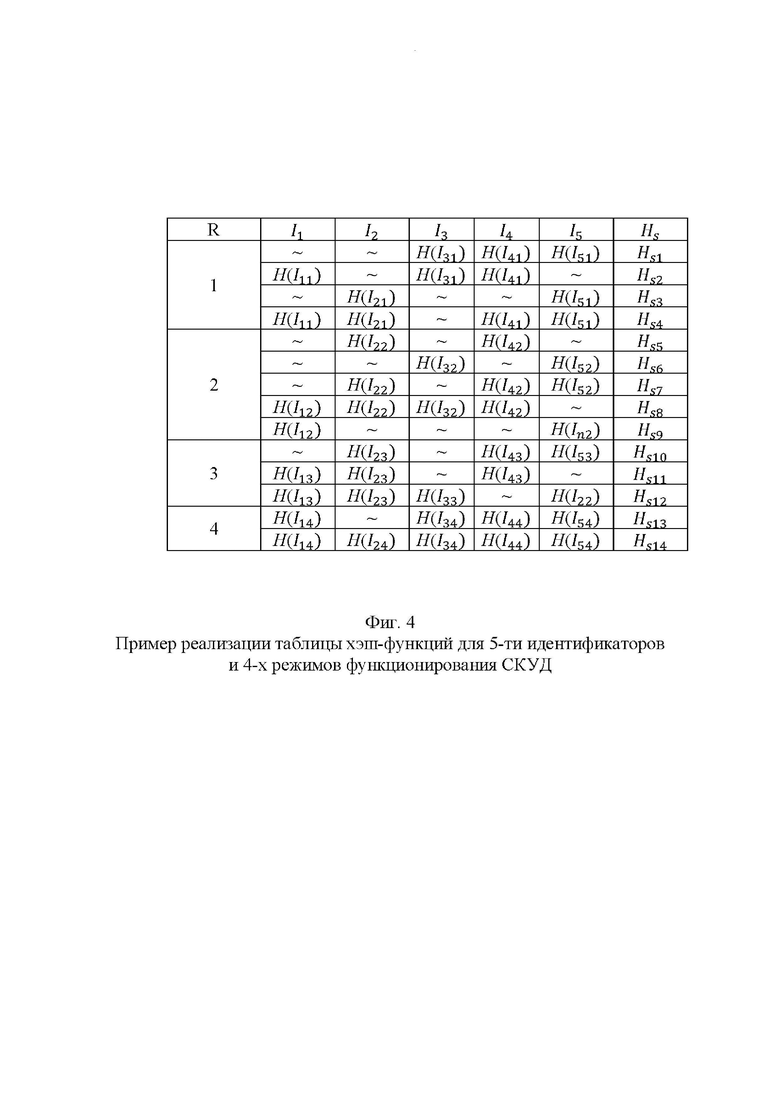

на фиг. 4 приведен пример реализации таблицы хэш-функций для 5 идентификаторов и 4 режимов функционирования СКУД;

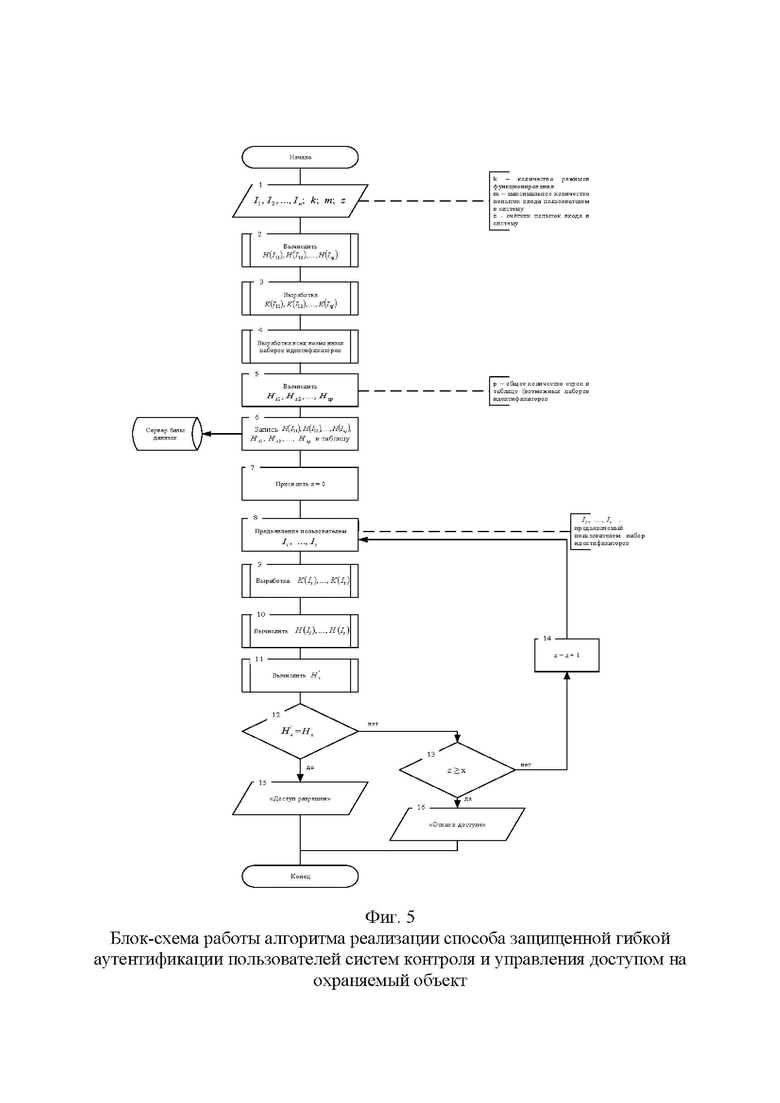

на фиг. 5 изображена блок-схема работы алгоритма реализации способа защищенной гибкой аутентификации пользователей систем контроля и управления доступом на охраняемый объект;

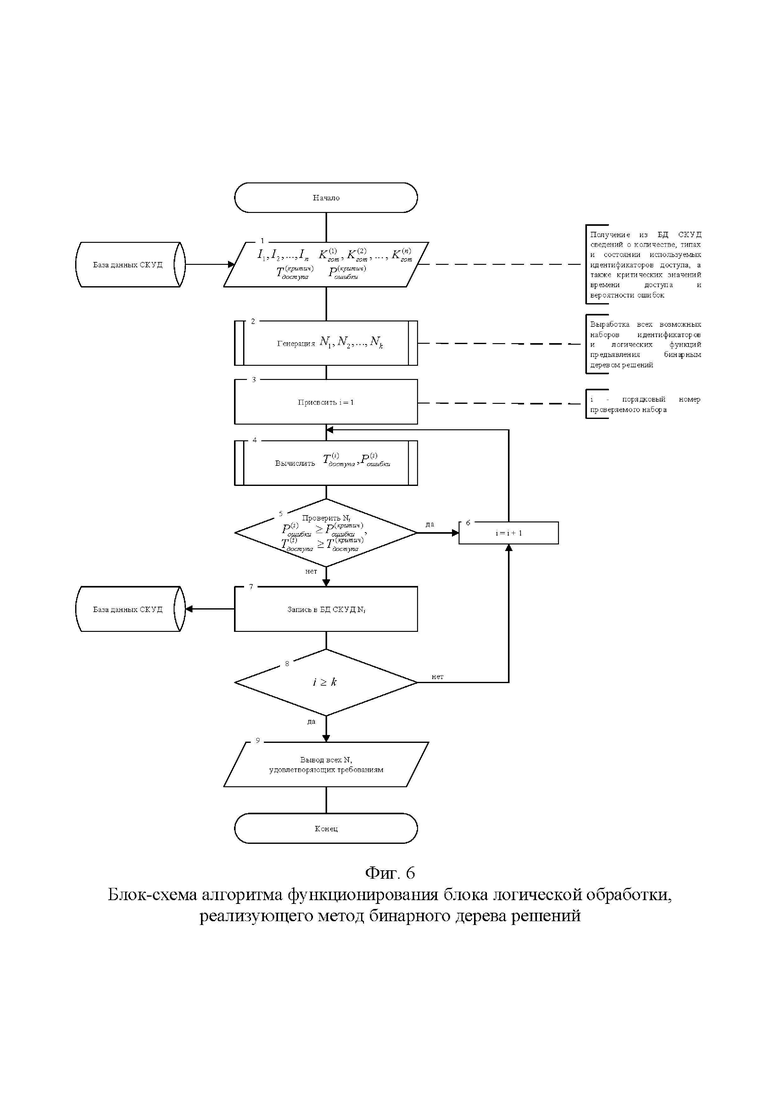

на фиг. 6 представлена блок-схема алгоритма функционирования блока логической обработки, реализующего метод бинарного дерева решений.

Способ контроля и управления доступом на охраняемый объект с возможностью защищенной гибкой аутентификации пользователей может быть реализован в два основных этапа: этап первичной настройки и записи эталонных образов идентификаторов пользователей в систему и этап непосредственно аутентификации пользователя для получения доступа на охраняемый объект.

Этап 1. Настройка системы и запись эталонных образов идентификаторов пользователя:

Шаг 1.1. От модуля управления (2.1) подсистемы управления (2) поступает управляющий сигнал на выработку логических функций предъявления идентификаторов в блоке логической обработки (2.4) по алгоритму бинарного дерева решений (фиг.6).

Шаг 1.2 Выработанные логические функции предъявления идентификаторов записываются на сервер базы данных (3).

Шаг 1.3 Пользователем предъявляются все доступные в системе идентификаторы доступа I1, I2, …., In (1-1, 1.3-1.11), а затем полученные цифровые образы передаются в блок криптографических преобразований (4).

Шаг 1.4 В блоке криптографических преобразований (4) генерируются ключи зашифрования К(I11), К(I21), ... , K(Inj) для каждого образа, вычисляются криптографические хэш-функции Н(I11), H(I21),..., H(Inj) от всех полученных образов идентификаторов, а также общие хэш-функции Hs1, Hs2,..., Hsk для каждой логической функции предъявления идентификаторов.

Шаг 1.5 Полученные хэш-функции передаются на сервер базы данных и записываются в таблицу (3.1) (фиг. 3).

Этап 2. Получение доступа на охраняемый объект:

Шаг 2.1 В подсистеме автоматического контроля и управления доступом (1) пользователем предъявляются идентификаторы Ii, ..., It, где i,t -порядковые номера предъявляемых идентификаторов доступа, (1.1, 1.3-1.11) в соответствии с одной из заданных логических функций для установленного режима функционирования СКУД.

Шаг 2.2 Считанные цифровые образы идентификаторов Ii, …., It передаются в блок криптографических преобразований (1.12), в котором вырабатываются хэш-функции образов идентификаторов H(Ii),..., H(It), и общая хэш-функция от предъявленного набора H's.

Шаг 2.3 Полученная хэш-функция от набора идентификаторов H's передается в подсистему управления (2) на модуль управления (2.1).

Шаг 2.4 Модулем управления (2.1) передается хэш-функция H's на блок принятия решений (2.2), а также управляющим сигналом вызываются эталонные общие хэш-функции Hs1, Hs2,..., Hsk из таблицы (3.1).

Шаг 2.5 Блоком принятия решения (2.2) производится процедура сравнения полученной хэш-функции H's с эталонными Hs1, Hs2,..., Hsk.

Шаг 2.6 По завершении процедуры сравнения результат сравнения передается в модуль управления (2.1), информация о результатах идентификации выводится в графическом режиме на блок отображения (2.3).

Шаг 2.7 Модулем управления отправляется управляющий сигнал в зону контроля (1.2).

Заявленное изобретение может быть осуществлено с помощью средств и методов, описанных в доступных источниках информации. Это позволяет сделать вывод о соответствии заявленного изобретения признакам «промышленной применимости».

Пример. В соответствии с текущими настройками и работоспособностью системы контроля и управления доступом, а также количеством режимов функционирования системы R = 4, в подсистеме управления выработано 14 логических функций предъявления идентификаторов доступа для разных режимов (фиг. 4). Сведения о доступных логических функциях предъявления передаются на сервер базы данных, а также передаются в подсистему криптографических преобразований.

Пользователю системы контроля и управления доступом присваиваются физические и запоминаемые идентификаторы, а также считываются его эталонные образы биометрических признаков: I1, I2, …., In. Пусть количество идентификаторов, доступных в данной системе п = 5.

Образ каждого идентификатора передается в подсистему криптографических преобразований, где для каждого образа генерируются ключи зашифрования К(I1), К(I2), ... , K(I5).

Затем путем криптографических преобразований ключей зашифрования и цифровых образов идентификаторов вычисляются хэш-функции для каждого образа идентификатора Н(I1), H(I2),..., H(I5), после чего в соответствии с логическими функциями предъявления идентификаторов пользователя вырабатываются общие хэш-функции для каждого доступного набора Hs1, Hs2,..., Hsl4. После этого Н(I1), H(I2),..., H(I5) и Hs1, Hs2,..., Hsl4 передаются на сервер базы данных и записываются в таблицу хэш-функций (фиг. 4). Таким образом, в систему были записаны эталонные образы идентификаторов пользователей в защищенном виде.

При необходимости пользователю получения доступа на охраняемый объект и в режиме функционирования R1, он предъявляет идентификаторы доступа Ii, …., Ij в соответствии с одной из доступных логических функций предъявления для заданного режима.

После этого информация об идентификаторах средствами считывания преобразуется в цифровые образы и передается в подсистему криптографических преобразований, где для предъявленного набора вырабатывается хэш-функция H's , которая затем передается в подсистему управления в блок принятия решений.

Модулем управления из таблицы хэш-функций вызываются все общие хэш-функции Hs1, Hs2,..., Hs4 для заданного режима R1. Далее методом «один ко многим» производится сравнение H's и Hs1, Hs2, …, Hs4. Информация о результатах сравнения передается в модуль управления, из которого передается управляющий сигнал в зону контроля, разрешая доступ на охраняемый объект или блокируя шлюзовые устройства.

Приведенный пример показал, что заявляемый способ контроля и управления доступом на охраняемый объект с возможностью защищенной гибкой аутентификации пользователей функционирует корректно, технически реализуем и позволяет решить поставленную задачу.

Таким образом, применение в существующей системе заявленных технических решений позволяет обеспечивать функционирование СКУД при заданных требованиях достоверности идентификации, а также в условиях необходимости как обеспечения защищенности образов идентификаторов, так и логической гибкости предъявления идентификаторов, в зависимости от условий обстановки и решаемых задач.

| название | год | авторы | номер документа |

|---|---|---|---|

| Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды | 2017 |

|

RU2690782C2 |

| Комплекс аппаратно-программных средств, создающий защищенную облачную среду с автономной полнофункциональной инфраструктурой логического управления с биометрико-нейросетевой идентификацией пользователей и с аудитом подключаемых технических средств | 2016 |

|

RU2635269C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА | 2017 |

|

RU2648942C1 |

| УСТРОЙСТВО ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА ДЛЯ КОМПЬЮТЕРОВ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ | 2006 |

|

RU2321055C2 |

| Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды и способ реализации удаленного управления | 2016 |

|

RU2633098C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2012 |

|

RU2504835C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, СОДЕРЖАЩЕЙ СВЕДЕНИЯ, СОСТАВЛЯЮЩИЕ ГОСУДАРСТВЕННУЮ ТАЙНУ | 2014 |

|

RU2571372C1 |

| Устройство защиты персональных данных пользователей информационной системы | 2022 |

|

RU2792789C1 |

| СПОСОБ И СИСТЕМА АВТОРИЗАЦИИ НОСИТЕЛЯ ЦИФРОВОГО КЛЮЧА | 2018 |

|

RU2709281C1 |

| СПОСОБ И СИСТЕМА ОДНОНАПРАВЛЕННОЙ ПЕРЕДАЧИ ДАННЫХ МЕЖДУ ВЫЧИСЛИТЕЛЬНЫМИ УСТРОЙСТВАМИ | 2023 |

|

RU2817533C1 |

Изобретение относится к области физической защиты важных военных и государственных объектов, а именно к способу контроля и управления доступом на охраняемый объект с гибкой аутентификацией пользователей. Технический результат заключается в обеспечении логической гибкости предъявления идентификаторов в зависимости от условий обстановки и решаемых задач и защищенности образов предъявляемых идентификаторов. В способе вводят в существующие механизмы аутентификации пользователей систем контроля и управления доступом криптографической защиты образы идентификаторов путем вычисления хэш-функций для каждого образа идентификаторов и для каждого режима функционирования системы в целом, а также для каждого возможного набора идентификаторов. Кроме того, хранение образов идентификаторов на сервере базы данных осуществляется в виде таблицы хэш-функций. При прохождении процедуры аутентификации вычисляются хэш-функции для каждого образа, а затем общая хэш-функция для всего набора, которая сравнивается с хэш-функциями, хранимыми в таблице на сервере базы данных. 6 ил.

Способ контроля и управления доступом на охраняемый объект с гибкой аутентификацией пользователей, заключающийся в аутентификации пользователей систем контроля и управления доступом при предъявлении ими набора идентификаторов, с возможностью использования разных наборов идентификаторов для получения доступа на охраняемый объект, сравнении полученных образов идентификаторов с эталонными, хранимыми на сервере базы данных, и принятии решения на доступ в случае совпадения или несовпадения образов с эталонами, отличающийся тем, что в процесс аутентификации включается этап криптографической защиты образов идентификаторов, при первичном предъявлении пользователем идентификаторов доступа, записываемых на сервер базы данных, генерируются ключи для каждого предъявляемого образа, путем криптографических преобразований считанного цифрового образа и ключа вырабатываются хэш-функции, записываемые на сервер базы данных в виде таблицы, где каждой строке таблицы соответствует определенный набор идентификаторов, допустимый к предъявлению для получения доступа на охраняемый объект, каждому столбцу таблицы соответствуют значения выработанных хэш-функций конкретного образа идентификатора для каждого из возможных наборов, а также вычисляются значения общих хэш-функций для каждого набора идентификаторов, а механизмы аутентификации настроены таким образом, что при прохождении аутентификации пользователем предъявляются идентификаторы, для цифровых образов которых вычисляются хэш-функции, а также общая хэш-функция для всего набора предъявленных идентификаторов, при этом сравнение полученной общей хэш-функции происходит по принципу «один ко многим» со всеми хранимыми на сервере базы данных системы контроля и управления доступом общими хэш-функциями наборов для заданного режима функционирования, при получении совпадения системой принимается решение на предоставление доступа пользователю на охраняемый объект.

| Комбинированная система контроля и управления доступом для системы физической защиты особо важных объектов | 2019 |

|

RU2731519C1 |

| Комбинированный комплекс контрольно-пропускных пунктов (КПП) для системы физической защиты (СФЗ) особо важных объектов с автоматизацией процессов контроля и управления доступом | 2022 |

|

RU2792788C1 |

| US 20170295180 A1, 12.10.2017 | |||

| US 20200356689 A1, 12.11.2020 | |||

| US 20020149467 A1, 17.10.2002 | |||

| US 20170279801 A1, 28.09.2017 | |||

| US 20040002894 A1, 01.01.2004. | |||

Авторы

Даты

2024-05-15—Публикация

2023-07-26—Подача