Изобретение относится к области вычислительной техники и предназначено для доверенной загрузки компьютера, а также создания доверенной среды выполнения программ на всех этапах работы компьютера. Его использование позволит получить технический результат в виде повышения эффективности защиты компьютера от несанкционированных действий на всех этапах его работы и обеспечения защиты от несанкционированного доступа (НСД) к информации, обрабатываемой и хранимой в персональных компьютерах (ПК) и в компьютерных информационно-вычислительных системах (ИВС).

Известны устройства, представляющие собой аппаратно-программные модули доверенной загрузки (АПМДЗ) типа «Электронный замок» (ЭЗ), которые предназначены для защиты ресурсов персонального компьютера от НСД, начиная с этапа доверенной загрузки ПК (см., например, патент RU №2212705, кл. G06F 12/14, 24.01.2002 г., опубл. 20.09.2003 г.; патент RU №2263950, кл. G06F 12/14, 28.11.2003 г., опубл. 27.05.2005 г.). Известные устройства выполняют набор стандартных функций, характерных для устройств данного класса:

- регистрация каждого пользователя в системе, проведение процедуры идентификации и аутентификации;

- блокировка компьютера в случае попытки входа в систему незарегистрированного пользователя;

- регистрация событий в системном журнале;

- осуществление контроля целостности важных пользовательских и системных файлов, в том числе и операционной системы (ОС);

- запрет несанкционированной загрузки ОС с внешних съемных носителей и др.

Наиболее близким к предлагаемому техническому решению является устройство защиты информации от несанкционированного доступа для компьютеров информационно-вычислительных систем патент RU №2321055, кл.7 G06F 12/14, 12.05.2006 г., опубл. 27.03.2008 г., представляющий собой АПМДЗ с функциями системообразующего модуля, обеспечивающего взаимосвязь и взаимодействие между компонентами системы комплексной защиты. Данный АПМДЗ имеет интерфейсы для взаимодействия с другими средствами защиты (средствами шифрования, системой разграничения доступа (СРД), устройствами блокировки и т.п.), а также дополнительные блокировки, повышающие надежность и эффективность защиты. Кроме того, критичные операции, связанные с контролем и обработкой информации при взаимодействии средств защиты, выполняются в защищенной среде на общей плате устройства (в собственном ОЗУ ЭЗ), а не в ОЗУ компьютера, и при использовании собственной доверенной ОС. В состав АПМДЗ входит также устройство контроля питания с возможностью блокировки общей шины компьютера, что обеспечивает возможность отражения атак со сбоями питания.

В известном устройстве имеется аппаратный датчик случайных чисел (ДСЧ), обеспечивающий надежное преобразование криптографической информации и генерацию ключей шифрования и аутентифицирующей информации пользователя (АИП), что обеспечивает режим многопользовательской работы с возможностью удаленного управления, необходимый для ЭЗ, предназначенных для защиты информации с высоким уровнем конфиденциальности, реализуется проверка аппаратных компонентов устройства защиты.

Кроме того, контролю подвергаются все интервалы времени, критичные при процедуре запуска ЭЗ и загрузки ПК после его включения (когда возможно несанкционированное вмешательство в процедуру запуска), а именно, интервал от момента включения ПК до передачи управления программе расширения BIOS, время на вход пользователя в систему (в это время происходит ожидание и ввод пароля пользователя), время на загрузку ключей шифрования, время до запуска процедуры аутентификации, время до запуска оболочки ЭЗ (от момента завершения программы аутентификации до запуска программы контроля целостности системы), время на работу оболочки ЭЗ, время до полной готовности ЭЗ и др.

Известное АПМДЗ учитывает и новые тенденции в развитии информационно-вычислительных систем, в частности, реализует надежные механизмы защиты от несанкционированного доступа в сеть при удаленном управлении и удаленном доступе, а также при использовании технологии «тонкого клиента». Эти направления предъявляют более жесткие требования к средствам информационной защиты, в первую очередь, к средствам аутентификации и ограничения прав пользователей. Например, при создании ИВС на основе технологии «тонкого клиента» (ТК) важнейшим является вопрос безопасности, поскольку необходимо защищать как рабочее место (терминал), так и серверную часть и канал связи.

Таким образом, в известное устройство доверенной загрузки компьютера и защиты от НСД информации, хранимой и обрабатываемой на нем, введены аппаратные и программные модули, повышающие уровень его функциональности по защите от НСД и эффективность самой защиты за счет обеспечения его взаимодействия с другими средствами защиты, возможности ограничения и разграничения доступа к аппаратным и программным компонентам ПК и устройств защиты, эффективной и надежной блокировки ПК при различных попытках несанкционированных действий, а также выполнения наиболее критичных операций непосредственно в самом устройстве защиты.

Данное устройство реализовано и серийно производится ООО Фирма «АНКАД» в виде продукта АПМДЗ «КРИПТОН-ЗАМОК», представляющего аппаратно-программный модуль, предназначенный для обеспечения следующих функций:

1) На защищаемом компьютере:

- идентификацию и аутентификацию пользователя при запуске ПК;

- регистрацию событий доступа к ПК в электронном журнале;

- блокировку запуска ПК при НСД;

- управление загрузкой ОС, аппаратную защиту от несанкционированной загрузки ОС с внешних носителей;

- контроль целостности загружаемой ОС и установленной на ПК программной среды;

- звуковую сигнализацию состояний АПМДЗ и событий доступа;

- управление блокировкой открытия корпуса ПК.

2) При взаимодействии с сервером удаленного управления:

- реализация удаленного управления по сети со специально выделенной рабочей станции или сервера, экспорт и импорт профилей доступа пользователей;

- разграничение и контроль доступа пользователей к техническим средствам вычислительной сети и их аппаратным ресурсам, разблокирование и блокирование пользователя на конкретном техническом средстве.

3) При взаимодействии с другими средствами защиты: загрузка алгоритмов шифрования и ключевой информации в устройства криптографической защиты информации.

Однако данный и другие известные АПМДЗ не обеспечивают в ПК в полной мере доверенную среду для обработки информации, поскольку устанавливаются на общую шину управления и обмена данными ПК, предназначенную для подключения периферийных устройств к материнской плате ПК (в частности, шину взаимодействия периферийных компонентов PCI - Peripheral Component Interconnect). Поэтому функционирование АПМДЗ начинается не с включения ПК, а после того, как произошла инициализация и загрузилась BIOS (базовая система ввода/вывода компьютера). Следовательно, в случае загрузки недоверенной BIOS несанкционированные действия могут произойти до инициализации АПМДЗ. Таким образом, непременным условием создания доверенной среды ПК является решение задачи защиты кода BIOS от модификации и несанкционированного воздействия как при загрузке ПК, так и в процессе работы.

При этом недостаточно иметь доверенную BIOS на этапе загрузки, поскольку несанкционированные изменения ее кода могут быть внесены и в процессе работы ПК. Например, в материнских платах, выполненных на современных чипсетах фирмы Intel (CHIPSET - связующие микросхемы, обеспечивающие взаимосвязь и управление работой устройств компьютера), защита кода BIOS реализована путем программирования регистров чипсета, при этом поступающие от чипсета команды к BIOS передаются по шине SPI, а сама BIOS хранится в накопителе (микросхеме флэш-памяти с интерфейсом SPI - SPI-Flash). При этом гарантией целостности данной BIOS является только заявление производителя чипсета Intel о наличии блокирования записи в SPI-Flash, являющейся физическим хранилищем данной BIOS.

Однако полная блокировка записи в микросхему SPI-Flash недопустима, поскольку отдельные области в данной микросхеме используются для записей в процессе работы компьютера. Кроме того, сам чипсет может выполнять незадекларированные функции, т.е. иметь «закладки». Следовательно, возможна запись в SPI-Flash компрометирующего кода, т.е. произведена несанкционированная модификация кода BIOS.

Следует также отметить, что для спецприменений защита, основанная только на декларации производителя чипсета о наличии такой защиты (без раскрытия особенностей ее реализации и доказательства надежности), недопустима и не может гарантировать доверенной среды функционирования компьютера.

Задача изобретения - ввести в устройство доверенной загрузки ПК аппаратные и программные модули, обеспечивающие доверенную среду для работы ПК посредством контроля и гарантии достоверности BIOS, а также контроля и блокировки поступающих от чипсета по шине SPI некорректных или неразрешенных команд в SPI-Flash, в частности, команд записи в BIOS.

Для решения поставленной задачи в заявляемом техническом решении предлагается реализовать АПМДЗ (аппаратный замок) не на общей шине компьютера (по прототипу - на шине PCI), а на шине SPI, и обеспечить с помощью его блокировку поступающих от чипсета некорректных или неразрешенных команд записи в SPI-Flash с размещенной на ней достоверной BIOS.

Предлагаемое устройство может быть реализовано как в виде отдельной платы, устанавливаемой на материнскую плату ПК с незначительной ее доработкой (установкой специального слота), так и интегрировано непосредственно на материнскую плату компьютера на этапе ее производства (по согласованию с производителем).

Техническим результатом изобретения является создание доверенной среды при работе ПК, а следовательно, повышение эффективности защиты от НСД к аппаратным и программным компонентам и к информации, хранимой и обрабатываемой в ПК, путем введения в состав устройства аппаратных и программных блоков, обеспечивающих контроль целостности BIOS (запуск проверенного загрузчика), контроль команд чипсета, поступающих по интерфейсу SPI в микросхему SPI-Flash с записанной в ней BIOS, и блокировку шины SPI и компьютера в случае нарушения целостности BIOS или поступления от чипсета недопустимых команд в SPI-Flash (в частности, некорректных команд записи). При этом сохраняются функциональные компоненты прототипа по взаимодействию с другими средствами защиты (через блок интерфейсов внешних устройств), обеспечивающие эффективную и надежную блокировку ПК при различных попытках несанкционированных действий.

Поскольку предлагаемый АПМДЗ подключается к источнику дежурного питания (stand-by) блока питания ПК, то он начинает функционировать сразу после подключения ПК к сети питания (вилка сетевого кабеля вставлена в розетку) до включения кнопки «POWER» ПК. Поэтому, в отличие от прототипа, заявляемое устройство будет осуществлять контроль целостности BIOS перед запуском ПК и, в случае нарушения целостности BIOS, производить ее восстановление из резервной копии. В процессе загрузки и работы ПК АПМДЗ контролирует команды чипсета к BIOS и при прохождении некорректной или недопустимой команды блокирует ее поступление в SPI-Flash путем блокирования шины SPI. При этом сохраняются все основные компоненты и функции прототипа как системообразующего модуля, обеспечивающего возможность построения на его базе комплексной системы защиты компьютера.

Технический результат достигается тем, что в известное устройство защиты информации от несанкционированного доступа для компьютеров информационно-вычислительных систем, содержащее управляющий микроконтроллер (МК), работающий независимо от центрального процессора компьютера и содержащий программные модули, обеспечивающие реализацию защитных функций устройства (модуль идентификации и аутентификации пользователя, модуль проверки целостности и состояния аппаратных компонентов устройства защиты, модуль управления загрузкой ключей аппаратного шифратора, модуль взаимодействия с системой разграничения доступа, модуль взаимодействия с серверами информационно-вычислительной системы, датчик случайных чисел), а также энергонезависимую флэш-память с блоками хранения доверенной операционной системы, программного обеспечения контроля целостности компонентов устройства, удаленного администрирования и управления устройством, контроля всех критичных интервалов времени процедуры запуска и загрузки компьютера, клиентской части ПО «тонкого клиента», блок интерфейсов внешних устройств, блок переключателей для выбора режимов работы устройства и звуковым устройством, модуль блокирования сигнала от кнопки «POWER» компьютера,

введены

установленные на шину SPI материнской платы компьютера быстродействующий электронный ключ и накопитель на основе микросхемы флэш-памяти с интерфейсом SPI, содержащей в себе BIOS компьютера с дополнительно встроенными командами, обеспечивающими взаимодействие с МК, при этом МК снабжен каналом управления электронным ключом и интерфейсом связи с шиной SPI, образуя аппаратный узел, осуществляющий контроль целостности BIOS в накопителе перед его запуском и контроль команд на шине SPI от связующей микросхемы компьютера (чипсета) в накопитель с возможностью блокировки записи в накопитель с помощью электронного ключа, при этом для реализации каналов связи МК с аппаратными компонентами и чипсетом он дополнительно снабжен интерфейсами USB и SMBus, а для блокировки запуска компьютера в случае нарушения целостности BIOS или других несанкционированных действий в состав МК включен блок управления основным питанием компьютера, встроенный в соответствующий канал управления чипсета, причем питание самого устройства осуществляется от дежурного источника питания компьютера, а в энергонезависимой флэш-памяти создан служебный раздел, в котором дополнительно размещаются резервная копия BIOS, долговременный электронный журнал для регистрации всех событий, произошедших при функционировании устройства, и блок дополнительных настроек устройства, предназначенный для размещения параметров настроек устройства при подключении к нему дополнительных функций или устройств.

Поскольку в энергонезависимой флэш-памяти содержится ПО, выполняемое на центральном процессоре компьютера, доступ к этой памяти может производиться как МК устройства, так и центральным процессором компьютера (но с разрешения МК устройства). Поэтому в предлагаемом устройстве в энергонезависимой флэш-памяти в отличие от прототипа предлагается дополнительно хранить копию BIOS и долговременный журнал несанкционированных действий (НСД), фиксируемых устройством и другими интегрированными с ним средствами защиты в процессе работы компьютера, а для обеспечения надежности хранения BIOS и долговременного журнала НСД на флэш-памяти выделяется служебный раздел памяти, недоступный для внешних устройств.

В результате проведенного заявителем анализа уровня техники, включая поиск по патентным и научно-техническим источникам информации и выявление источников, содержащих сведения об аналогах заявленного технического решения, не было обнаружено источника, характеризующегося признаками, тождественными всем существенным признакам заявленного технического решения. Определение из перечня выявленных аналогов прототипа, как наиболее близкого по совокупности признаков аналога, позволило установить совокупность существенных по отношению к усматриваемому заявителем техническому результату отличительных признаков заявленного устройства доверенной загрузки компьютера и защиты от НСД к информации, хранимой и обрабатываемой на нем, изложенных в формуле изобретения. Следовательно, заявленное техническое решение соответствует критерию «новизна».

Проведенный заявителем дополнительный поиск не выявил известные решения, содержащие признаки, совпадающие с отличительными от прототипа признаками заявленного устройства защиты от НСД к информации, хранимой и обрабатываемой на ЭВМ. Заявленное техническое решение не вытекает для специалиста явным образом из известного уровня техники и не основано на изменении количественных признаков. Следовательно, заявленное техническое решение соответствует критерию «изобретательский уровень».

Графические изображения

На фиг.1 представлены схемы установки на компьютере АПМДЗ по прототипу и предлагаемому техническому решению, где:

1 - аппаратно-программный модуль доверенной загрузки (АПМДЗ);

2 - микросхема флэш-памяти с интерфейсом SPI (SPI-Flash) с записанной BIOS компьютера;

3 - дежурный источник питания (Stand-by);

4 - блока питания компьютера;

5 - связующая микросхема компьютера (CHIPSET);

6 - центральный процессор ПК;

7 - оперативное запоминающее устройство (ОЗУ) компьютера;

На фиг.2 показана блок-схема реализации предлагаемого устройства, где:

1 - управляющий микроконтроллер;

2 - накопитель SPI-Flash с записанной доверенной BIOS компьютера;

3 - быстродействующий электронный ключ;

4 - флэш-память большой емкости с реализованным на ней флэш-диском;

5 - связующая микросхема компьютера (CHIPSET);

6 - блок питания компьютера.

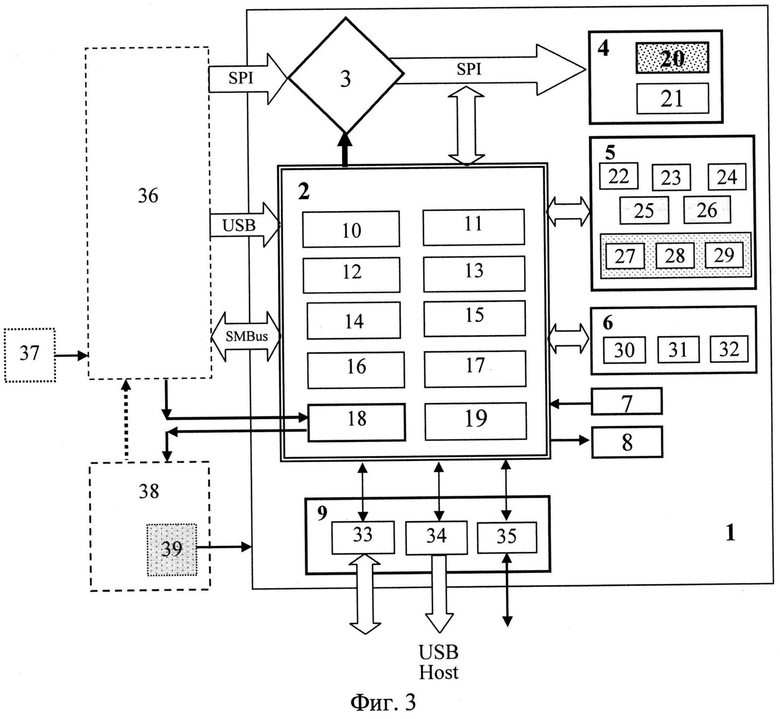

На фиг.3 представлена структурная схема предлагаемого устройства создания доверенной среды для компьютеров информационно-вычислительных систем, где:

1 - общая плата устройства;

2 - управляющий микроконтроллер;

3 - быстродействующий электронный ключ;

4 - накопитель SPI-Flash с записанной доверенной BIOS компьютера;

5 - энергонезависимая флэш-память большой емкости с реализованным на ней флэш-диском;

6 - энергонезависимая быстродействующая FRAM-память;

7 - блок переключателей;

8 - звуковое устройство;

9 - блок интерфейсов внешних устройств;

компоненты управляющего микроконтроллера 2:

10 - модуль идентификации и аутентификации пользователей;

11 - модуль проверки целостности ПО управляющего микроконтроллера и кода BIOS в SPI Flash;

12 - модуль диагностики состояния аппаратных компонентов устройства;

13 - модуль контроля критичных интервалов времени процедуры запуска и загрузки компьютера;

14 - модуль управления загрузкой ключевой информации;

15 - модуль поддержки взаимодействия с системой разграничения доступа компьютера;

16 - модуль поддержки взаимодействия с серверами информационно-вычислительной системы;

17 - модуль настройки устройства;

18 - модуль контроля и блокировки основного питания компьютера;

19 - датчик случайных чисел;

компоненты накопителя SPI-Flash 4:

20 - закрытая для записи область SPI-Flash с доверенной BIOS;

21 - открытая область SPI-Flash для записи рабочей информации при работе компьютера;

компоненты энергонезависимой флэш-памяти 5:

22 - блок с программным обеспечением (ПО) проверки целостности программно контролируемых объектов и диалога с оператором;

23 - блок со списком контролируемых аппаратных и программных объектов;

24 - блок с ПО удаленного управления устройством;

25 - блок с доверенной ОС;

26 - блок с клиентской частью ПО «тонкого клиента»;

27 - резервная копия достоверного BIOS компьютера в служебном разделе энергонезависимой флэш-памяти;

28 - долговременный журнал событий в служебном разделе энергонезависимой флэш-памяти;

29 - блок дополнительных настроек;

компоненты быстродействующая FRAM-памяти 6:

30 - оперативный электронный журнал;

31 - блок с учетными данными пользователей;

32 - блок с настройками и с ключами удаленного управления;

компоненты блока интерфейсов внешних устройств 9:

33 - интерфейс iButton идентификатора типа Touch Memory;

34 - USB Host интерфейс;

35 - межмодульный интерфейс;

компоненты компьютера:

36 - дежурный источник питания (Stand-by);

37 - блок питания компьютера;

38 - связующая микросхема компьютера (CHIPSET);

39 - кнопка включения сетевого питания компьютера «POWER».

В соответствии с фиг.1 предлагаемое устройство 1 устанавливается на компьютер и работает следующим образом. Для обеспечения возможности проверки целостности BIOS компьютера, находящейся в микросхеме флэш-памяти с интерфейсом SPI (SPI-Flash) 2, до ее загрузки, а также ее защиты в процессе функционирования компьютера, устройство 1 устанавливается на шину SPI и подключается к дежурному источнику (Stand-by) 3 блока питания 4 компьютера (темные стрелки от/к поз.1), начиная работать до включения компьютера (подачи основного питания с блока 4). Таким образом, до того, как связующая микросхема (CHIPSET) 5, обеспечивающая взаимосвязь и управление работой устройств компьютера, и центральный процессор 6 компьютера осуществят загрузку BIOS из микросхемы 2 в оперативное запоминающее устройство (ОЗУ) 7 компьютера, устройство 1 имеет возможность проверить целостность BIOS в SPI-Flash 2. Кроме того, после включения компьютера устройство 1 может контролировать прохождение команд по шине SPI от чипсета 5 к SPI-Flash 2 и предотвращать попытки передачи команд, которые могут осуществить несанкционированную модификацию BIOS.

Прототип, в отличие от предлагаемого устройства, подключается к шине PCI (светлая стрелка от устройства 1 влево), и его функционирование начинается после включения компьютера и загрузки его BIOS, при этом целостность кода BIOS устройством не контролируется ни перед загрузкой, ни в процессе работы компьютера.

Для осуществления операций проверки целостности BIOS компьютера перед ее загрузкой и блокировки недопустимых команд в SPI-Flash с записанной BIOS компьютера при его функционировании предлагаемое устройство включает следующие основные компоненты (фиг.2). На материнскую плату компьютера устанавливается аппаратный узел, включающий микроконтроллер (МК) 1, осуществляющий управление устройством и подключенный к шине SPI, накопитель SPI-Flash 2 с записанной BIOS компьютера и дополнительно встроенными командами, обеспечивающими ее взаимодействие с МК 1, быстродействующий электронный ключ 3, который позволяет блокировать поступление команд по шине SPI от чипсета 5 к SPI-Flash 2 по команде МК 1. К МК 1 подключена по выделенной шине флэш-память большой емкости 4 с реализованным на ней флэш-диском, на котором размещено программное обеспечение (ПО), реализующее все необходимые функции АПМДЗ. В устройстве реализованы каналы связи (по SMBus и по USB) между управляющим МК 1, чипсетом 5 материнской платы и другими устройствами, с которыми возможна интеграция предлагаемого устройства. В случае НСД или нарушения целостности BIOS устройство может блокировать работу ПК по питанию через канал управления ”Power” блоком питания 6 (запретить включение блока питания на этапе проверки целостности BIOS или выключить питание при обнаружении попыток НСД в процессе работы компьютера).

Подробная структурная схема заявляемого устройства создания доверенной среды для компьютеров информационно-вычислительных систем, обеспечивающего доверенную загрузку ПК, защиту кода BIOS от НСД и защиту от НСД к информации, хранимой и обрабатываемой на ПК, представлена на фиг.3.

Устройство содержит общую плату 1 с размещенными на ней управляющим микроконтроллером 2, подключенным с помощью контроллера к шине SPI материнской платы компьютера, быстродействующим электронным ключом 3, установленным на шине SPI, накопителем SPI-Flash 4, подключенным к шине SPI, аналогичным примененному в исходной материнской плате и содержащим в себе записанную BIOS компьютера, энергонезависимой флэш-памятью 5 с реализованным на ней флэш-диском большой емкости и быстродействующей FRAM-памятью 6, доступ к которой производится только МК 2, блоком переключателей 7 для выбора режима работы устройства, звуковым устройством 8 для дополнительного информирования о выявленных несанкционированных действиях, блоком 9 интерфейсов внешних устройств. При этом быстродействующий электронный ключ 3 позволяет отключить накопитель 4 от шины SPI по команде управления от МК 2 по каналу связи с порта его ввода-вывода, а само устройство подключается к дежурному блоку питания компьютера (Stand-by) 36 в составе основного блока питания 37, а также к материнской плате компьютера (чипсету 38) по интерфейсам SMBus и USB.

Микроконтроллер 2 содержит ряд программных модулей, обеспечивающих реализацию защитных функций устройства: модуль 10 идентификации и аутентификации пользователей; модуль 11 проверки целостности ПО самого МК и кода BIOS в SPI Flash; модуль 12 диагностики состояния компонентов устройства; модуль 13 контроля всех критичных интервалов времени процедуры запуска и загрузки компьютера; модуль 14 управления загрузкой ключевой информации; модуль 15 поддержки взаимодействия с системой разграничения доступа, установленной на компьютер; модуль 16 поддержки взаимодействия с серверами; модуль 17 нас тройки устройства; мо дуль 18 контроля и блокировки основного питания компьютера по каналу управления блоком питания; датчик случайных чисел 19.

Накопитель SPI-Flash 4 содержит две области: закрытую для записи область 20 с доверенной BIOS и открытую 21, в которую в процессе работы компьютера записывается и перезаписывается рабочая информация. В закрытой области в BIOS дополнительно встроены команды, обеспечивающие взаимодействие микроконтроллера 2 с BIOS.

В энергонезависимой флэш-памяти 5 большой емкости, подключенной на выделенную шину МК и разбитой на несколько частей, содержатся следующие блоки памяти: блок 22 с ПО проверки целостности программно контролируемых объектов и диалога с оператором, блок 23 со списком контролируемых аппаратных и программных объектов, блок 24 с ПО удаленного управления устройством, блок 25 с доверенной ОС (в качестве доверенной ОС могут быть использованы «урезанные» варианты MS DOS, Linux, Windows CE и др., в которые могут быть заранее заложены параметры безопасности пользователей), блок 26 с клиентской частью ПО «тонкого клиента». В служебном разделе, доступном только МК 2, размещены резервная копия достоверного BIOS 27 компьютера, долговременный журнал событий 28, в который периодически перезаписываются события, зарегистрированные в оперативном журнале 30 быстродействующей памяти 6, и блок дополнительных настроек 29, предназначенный для размещения параметров настроек устройства при подключении к нему дополнительных функций или устройств.

Часть блоков может поставляться опционно. В частности, необходимость в блоке 25 с доверенной ОС может возникнуть в случае использования технологии «тонкого клиента» (блок 26).

Поскольку в энергонезависимой флэш-памяти 5 содержится ПО, выполняемое на центральном процессоре компьютера, доступ к этой памяти может производиться как МК 2, так и центральным процессором компьютера (но с разрешения микроконтроллера 2). Доступ осуществляется через интерфейс USB device как к USB-накопителю. К служебной же области доступ производится только микроконтроллером 2.

В энергонезависимой быстродействующей FRAM-памяти 6 размещены: оперативный электронный журнал 30 для регистрации событий при функционировании ПК, блок 31 с учетными данными пользователей и блок 32 с настройками и с ключами удаленного управления. Доступ к данной памяти производится только МК 2. Данный тип памяти отличается высокой скоростью работы и практически неограниченным числом перезаписей. Используется для энергонезависимого хранения часто изменяющихся данных (настроек АПМДЗ, профилей пользователей, последних записей журнала НСД и др.). Память подключена на выделенную шину МК.

По мере заполнения оперативного журнала 30 его данные периодически перезаписываются в долговременный журнал 28, размещенный в служебной области флэш-памяти 5. Наличие оперативного журнала позволяет повысить долговечность флэш-памяти 5 за счет уменьшения циклов записи в журнал 28 в процессе работы компьютера.

Блок 9 интерфейсов внешних устройств содержит интерфейс 33 iButton идентификатора типа Touch Memory (электронная таблетка), USB Host интерфейс 34 для подключения внешних устройств, а также межмодульный интерфейс 35 для подключения к другим аппаратным средствам защиты.

Интерфейсы подключения

1. SPI. Устройство подключено на шину SPI чипсета 38 материнской платы вместо микросхемы BIOS компьютера. На эту шину установлен управляемый ключ 3 устройства, после которого по интерфейсу SPI подключен накопитель 4 (микросхема с BIOS, аналогичная применяемой в материнской плате без устройства).

Управляющий МК 2 подключен к шине с помощью контроллера интерфейса SPI, a к ключу 3 - каналом связи с порта ввода-вывода GPIOD МК. МК 2 может работать в двух режимах: Master и Slave.

В режиме Master МК 2 имеет прямой доступ к памяти накопителя 4, что позволяет проверить ее целостность (целостность содержания области 20 с BIOS) и (при необходимости) восстановить BIOS из резервной копии перед запуском компьютера. Резервная копия хранится в служебной области флэш-памяти 5, подключенной к МК 2.

В режиме Slave МК 2 осуществляет контроль команд чипсета 38, проходящих по шине SPI в накопитель 4 (ведет «прослушивание»). При обнаружении недопустимой команды он закрывает ключ 3, блокируя доступ к накопителю 4 и запрещая тем самым прохождение в него недопустимой команды.

Таким образом, узел на шине SPI, образованный МК 2, ключом 3 и накопителем 4, позволяет, во-первых, до включения основного питания ПК с помощью ключа 3 отключить накопитель 4 от шины SPI и подключить его к МК 2 для контроля целостности BIOS, а во-вторых, при работе отслеживать при помощи МК 2 поступающие от чипсета 38 по шине SPI к накопителю 4 команды и при необходимости прерывать их выполнение путем отключения накопителя 4 от шины SPI с помощью ключа 3, блокируя таким образом выполнение команды чипсета.

2. SMBus. Эта шина, применяемая для связи между узлами на материнской плате, используется для управления работой устройства и для контроля передачи управления BIOS. По этой шине BIOS или другая программа, работающая на компьютере, может общаться с устройством.

3. USB device. Устройство представляется на шине USB как high-speed USB Mass Storage Device (т.е. USB флэш-диском). В сочетании с флэш-памятью большой емкости, установленной на устройстве, это позволяет использовать устройство для загрузки дополнительного программного обеспечения, например для ПО АПМДЗ, или других целей.

4. USB host. В блоке 9 устройства реализован USB full-speed host (поз.34), к которому можно подключать внешние USB устройства. Данный интерфейс может быть реализован непосредственно на МК 2 с выходом на разъем, размещенный в блоке 9. Он может быть использован для подключения внешних ключевых носителей, считывателей smart-card или eToken, ruToken. Возможно подключение и других устройств с интерфейсом USB, вплоть до отдельной клавиатуры для ввода паролей пользователей. Считыватели смарт-карт могут быть теоретически использованы для работы с электронными банковскими картами в приложениях электронной коммерции.

5. Интерфейс iButton (1 Wire, Touch Memory). В блоке 9, поз.33 служит для подключения ключевых и аутентифицирующих носителей с этим интерфейсом.

6. Межмодульный интерфейс. В блоке 9, поз.35 служит для подключения к другим аппаратным средствам защиты, например, для загрузки ключей шифрования в устройства серии «КРИПТОН» фирмы «АНКАД».

7. Питание. Устройство питается от дежурного источника (Stand-by) 36 напряжения +3.3 Vaux, доступного и при выключенном основном питании компьютера. Это позволяет провести самоконтроль устройства и проверку BIOS еще до включения основного питания компьютера (блока питания 37).

8. Управление питанием. В отличие от прототипа, в котором осуществляется только отключение питания путем воздействия на определенный контакт реле в цепи питания, в данном устройстве осуществляется управление питанием, т.е. как включение, так и выключение (блокировка) блока питания 37. Для этого устройство включено в разрыв цепи управления чипсета 38 основным питанием компьютера (блок 18 микроконтроллера 2). Сигнал на включение питания при нажатии кнопки 39 «POWER» поступает от чипсета 38 на блок 18 контроля и блокировки основного питания компьютера, а затем на блок питания 37. Это позволяет эффективно блокировать включение основного питания компьютера в случае неисправности компонентов самого устройства или нарушении целостности BIOS, а также позволяет в любой момент отключить компьютер в процессе работы при обнаружении НСД путем снятия с блока питания сигнала PS_ON, что приводит к обесточиванию компьютера.

Устройство создания доверенной среды для компьютеров информационно-вычислительных систем по схеме фиг.3 работает следующим образом.

Перед началом эксплуатации компьютера с установленным устройством защиты (плата устройства устанавливается на материнскую плату компьютера в специальный слот) и предустановленным на нем ПО взаимодействия с другими средствами защиты (часть ПО может устанавливаться опционно по желанию заказчика) проводят настройку устройства и осуществляют регистрацию пользователей, для чего с помощью ПО системы защиты от НСД в регистрационные файлы записывают переменные параметры - контрольную информацию, которая определяет права доступа каждого пользователя к ресурсам компьютера:

- в блок 23 флэш-памяти 5 - список контролируемых объектов (список защищаемых от изменений программ, включая ОС, и файлов, а также полный путь к каждому контролируемому файлу и/или координаты каждого загрузочного сектора - имя стартовой программы для данного пользователя) и таблицу контрольных векторов контролируемых объектов (значения контрольных сумм или вычисленное значение хэш-функции защищаемых от изменений файлов и/или загрузочных секторов жесткого диска);

- в блок 31 FRAM-памяти 6 - учетные данные обо всех пользователях данного компьютера (имя (регистрационный номер) пользователя, его полномочия (права доступа пользователя - каждый пользователь может обладать своим собственным набором прав), серийный номер ключевого персонального носителя (ПН) пользователя, эталон для аутентификации пользователя, контрольный вектор (образ) пароля, срок действия пароля пользователя, число допустимых неудавшихся попыток входа и др.);

- в блок 32 FRAM-памяти 6 - данные настроек и ключи удаленного управления;

- в блок 13 микроконтроллера 2 - контролируемые интервалы времени процедуры запуска, включая два основных (время на вход пользователя в систему (на ожидание и ввод пароля) и время на загрузку ключей шифрования);

- в блок 17 микроконтроллера 2 - настройки устройства (список пользователей (имена - регистрационные номера), количество разрешенных попыток доступа к компьютеру, способы блокировки и др.).

Решения по всем вопросам, связанным с обеспечением безопасности, принимаются микроконтроллером 2, который работает независимо от основного процессора компьютера по заложенному в его память программному обеспечению. В частности, он осуществляет управление доступом к блокам 28, 30 и 31 энергонезависимой памяти 5 и 6, соответственно, при этом для блока 31 энергонезависимой памяти 6 разрешены чтение/запись для обмена служебной информацией с прикладным ПО защиты от НСД (модуль 10), осуществляющим аутентификацию пользователя.

ПО устройства защиты состоит из трех взаимодействующих частей: ПО микроконтроллера 2 (firmware); программных модулей, встроенных в BIOS; ПО, выполняемого на основном процессоре компьютера (software), которое загружается в компьютер из энергонезависимой памяти 5 устройства защиты. ПО МК не может быть несанкционированно изменено, поскольку недоступно со стороны компьютера. Модули, встроенные в BIOS, защищены МК, а целостность ПО, выполняемого на центральном процессоре ПК, контролируется программным обеспечением доверенного BIOS.

При эксплуатации компьютера на начальном этапе загрузки после подключения блока питания к электросети на устройство подается питание от дежурного блока (Stand-by) 36, входящего в состав блока питания компьютера 37, после чего происходит старт микроконтроллера 2.

Сначала проводится диагностика и контроль целостности компонентов самого микроконтроллера (тестирование модулем 12 МК состояния компонентов устройства), затем МК подает команду на ключ 3, который отключает накопитель 4 от шины SPI чипсета, после чего МК (модуль 11) по SPI-интерфейсу в режиме Master осуществляет контроль целостности кода BIOS 20 в накопителе 4, а затем проводит проверку целостности быстродействующей FRAM-памяти 6. В случае успешного завершения проверки устройство ожидает включения питания (нажатия кнопки 39 «POWER»).

После нажатия кнопки 39 «POWER» управляющий питанием сигнал проходит через чипсет 38, поступает на блок 18 МК, предназначенный для контроля и блокировки основного питания ПК, после чего МК 2 подает команду на ключ 4 для подключения шины SPI к накопителю 4, а блок 18 МК пропускает команду на блок питания 37 ПК для включения его основного питания. При этом МК 2 переходит в режим работы Slave (внешнее тактирование) и receive-only (только прием - подслушивание данных на шине SPI).

После включения основного питания проводится штатная загрузка компьютера: считывается BIOS 20 и в соответствии с программой загрузки производится инициализация всех необходимых для работы компьютера компонентов. При этом BIOS 20, содержащая дополнительно встроенные команды взаимодействия с МК 2 и модуль проверки целостности ПО, обращается к МК для подключения шины USB device, затем осуществляет загрузку и проверку ПО флэш-памяти 5 (блока 22), после чего блок 22 запускается на выполнение.

Загруженное ПО реализует функции электронного «замка», и модуль 10 МК проводит идентификацию и аутентификацию пользователя, осуществляющего вход в систему. После успешного входа в систему МК 2 отключает шину USB device, и производится загрузка ОС компьютера.

В процессе загрузки ПК осуществляется контроль интервалов времени процедур запуска и входа в систему, и в случае их отклонений от номинальных значений осуществляется блокировка доступа. Информация о контролируемых интервалах времени, по которым осуществляется блокировка доступа, поступает из модуля 13 МК 2.

Связь устройства с другими узлами на материнской плате, управление работой устройства, контроль передачи управления BIOS осуществляется по шине SMBus. По этой шине BIOS или другая программа, работающая на ПК, может общаться с устройством.

При обнаружении нарушений на любом из перечисленных этапов загрузки ПК или попыток НСД питание компьютера не будет включено, а при уже включенном - будет отключено, и последующие действия по загрузке компьютера будут блокированы. Кроме того, если в результате диагностики выявлены ошибки в работе компонентов устройства, нарушения целостности содержимого флэш-памяти 5 или попытки НСД в систему, на дисплей ПК выдается предупреждение о выявленном нарушении, вход в систему пользователю запрещается, ПК блокируется, а в журнале регистрации событий (блок 30 энергонезависимой памяти 6) регистрируется соответствующая запись. Фиксация нарушений или НСД дополнительно может сопровождаться звуковым сигналом определенного типа, связанным с видом нарушения, который реализуется звуковым устройством 8.

В случае успешной загрузки ПК устройство работает как обычный АПМДЗ, аналогично прототипу, выполняя характерные для него защитные функции, в том числе и при взаимодействии с другими интегрированными с ним средствами защиты.

Процесс проведения идентификации и аутентификации пользователя проводится следующим образом. На дисплей ПК выдается приглашение пользователю ввести информацию в компьютер с его ПН. Операции идентификации и аутентификации реализуются в ОЗУ МК 2. Пользователь устанавливает свой ПН в соответствующий считыватель. В качестве ПН может использоваться идентификатор типа Touch Memory (ТМ), пластиковая карта, USB-идентификатор, биометрический идентификатор и др. Для считывания информации к блоку интерфейсов внешних устройств 9 подключается контактирующее или считывающее устройство для конкретного носителя, в частности, контактирующее устройство ТМ подключается к интерфейсу 33, а USB-идентификатор - к интерфейсу 34.

В случае, когда предъявленный ПН не зарегистрирован в регистрационном файле в модуле 17 МК 2, на дисплей ПК выдается предупреждение и повторное приглашение к проведению идентификации пользователя. После предопределенного в блоке 17 МК числа неудачных попыток идентификации вход в систему пользователю запрещается, а в журнале регистрации событий (в блоке 30 энергонезависимой памяти 6) регистрируется попытка НСД к компьютеру.

В случае, когда предъявленный ПН зарегистрирован в регистрационном файле в блоке 17 МК, модуль 10 МК осуществляет аутентификацию пользователя, для чего выдает на дисплей ПК приглашение пользователю ввести свой пароль с клавиатуры ПК, после чего определяет образ введенного пароля и сравнивает его с контрольным образом пароля, зарегистрированным в блоке 31 энергонезависимой памяти 6. В случае несовпадения контрольного образа предъявленного пароля с зарегистрированным в блоке 31 энергонезависимой памяти 6 или просроченного времени, отведенного на ввод пароля в модуле 13 МК, на дисплей ПК выдается предупреждение и повторное приглашение к проведению аутентификации пользователя. После предопределенного в блоке 17 МК числа неудачных попыток аутентификации вход в систему пользователю запрещается, а в журнале регистрации событий (в блоке 30 энергонезависимой памяти 6) регистрируется попытка НСД к ПК.

В случае, когда контрольный образ предъявленного пароля совпадает с зарегистрированным в блоке 31 энергонезависимой памяти 6, осуществляется проверка целостности контролируемых объектов для данного пользователя с помощью ПО, которое хранится в блоке 22 флэш-памяти 5. Для этого указанное ПО вычисляет значения контрольных векторов объектов (значения контрольных сумм или значения хэш-функций файлов и/или загрузочных секторов жесткого диска компьютера), занесенных в список контролируемых объектов, размещенный в блоке 23 флэш-памяти 5, а затем сравнивает полученные значения с соответствующими значениями контрольных векторов, занесенных ранее в таблицу контрольных векторов контролируемых объектов, хранящуюся в блоке 23 энергонезависимой памяти 5. При проверке целостности контролируемых объектов используется доверенная среда выполнения. При несовпадении вычисленных значений контрольных векторов объектов для данного пользователя с соответствующими значениями контрольных векторов, хранимых в блоке 23 энергонезависимой памяти 5 пользователю запрещается доступ к ПК, при этом запуск ОС ПК также блокируется.

При совпадении вычисленных значений контрольных векторов объектов для данного пользователя с соответствующими значениями контрольных векторов, хранимых в блоке 23 энергонезависимой памяти 5, пользователю разрешается доступ к ПК, разрешается также запуск ОС компьютера. При этом запрещается возможность несанкционированной загрузки ОС со съемных носителей путем блокировки доступа к устройствам чтения соответствующих носителей при запуске ПК.

После этого управление передается штатным аппаратно-программным средствам компьютера для завершения работы BIOS и загрузки ОС с жесткого диска ПК. После успешного завершения загрузки ОС восстанавливается доступ к устройствам чтения съемных носителей специальной программой-драйвером, входящей в состав ПО системы защиты от НСД.

Таким образом, основные особенности защитных функций предлагаемого устройства следующие.

1. Устройство обеспечивает защиту кода BIOS от несанкционированных изменений путем:

- проверки целостности BIOS на основе расчета контрольных сумм (имитовставки) и/или путем сравнения с эталоном, хранящимся на флэш-диске, до включения основного питания компьютера;

- проверки команд, поступающих на микросхему BIOS от чипсета, на допустимость и, в случае поступления недопустимой команды (или адреса для команды записи в закрытую область SPI-Flash с кодом BIOS), блокирования прохождения оставшейся части команды или адреса с помощью ключа на шине SPI.

2. В случае неисправности устройства, нарушений целостности BIOS или ПО, а также попыток несанкционированных действий, устройство осуществляет аппаратную блокировку компьютера путем:

- блокирования сигнала включения основного питания ПК;

- отключения питания ПК;

- отключения доступа к накопителю с кодом BIOS, в результате чего модификация кода BIOS и загрузка ПК становится невозможной.

В результате реализации предлагаемым устройством перечисленных функций, а также известных функций прототипа, гарантируется полностью доверенная среда, обеспечивающая повышение эффективности защиты ПК от несанкционированных действий на всех этапах его работы, в том числе защиты от НСД к информации, обрабатываемой и хранимой в ПК и в компьютерных ИВС.

После входа пользователя в систему и загрузки ОС в ходе дальнейшей работы пользователя устройство позволяет аналогично прототипу реализовать ряд дополнительных функций, что повышает уровень его функциональности и эффективность защиты от НСД информации, хранимой и обрабатываемой на ПК и в ИВС, обеспечивая при этом его использование в качестве системообразующего модуля.

Во-первых, модуль 10 МК реализует дополнительную функцию, осуществляя не только разовую аутентификацию пользователя при входе в систему, но и дальнейшую (постоянную) аутентификацию, контролируя тем самым нахождение допущенного пользователя за ПК. В простейшем случае не разрешается извлечение идентификатора из устройства считывания, иначе ПК блокируется. Дополнительно возможен периодический (через определенные промежутки времени) опрос идентификатора с проверкой информации, аутентифицирующей пользователя и сам носитель. В случае несоответствия считанной информации контрольным значениям компьютер также блокируется. Наконец, через соответствующие интерфейсы блока 9 для постоянной аутентификации могут использоваться данные внешних устройств идентификации и аутентификации, например, биометрических устройств, отсутствие или несоответствие сигнала с которых также блокирует компьютер. Наличие канала постоянной аутентификации необходимо для исключения подмены зарегистрированного пользователя на этапе работы системы.

Наличие межмодульного интерфейса 35 позволяет обеспечить связь устройства с другим аппаратно-программным средством защиты, например, устройством криптографической защиты данных (УКЗД) или криптографическим сетевым интерфейсным адаптером (КСИА), обеспечивающим защиту информации в компьютерных сетях. При этом устройство защиты с помощью блока 14 МК обеспечивает управление загрузкой ключей шифрования в УКЗД или КСИА, исключая попадание ключей шифрования в ОЗУ компьютера. Все необходимые вычисления при этом проводятся в оперативной памяти устройства, что полностью исключает возможность перехвата ключей шифрования или вмешательства в процесс загрузки ключевой информации.

Наличие в МК блока 15 поддержки системы разграничения доступа (СРД) обеспечивает взаимодействие устройства с СРД компьютера, при этом устройство передает в СРД результаты идентификации и аутентификации пользователя и его идентификатор, исключая необходимость повторения данной процедуры при работе СРД. Кроме того, в случае фиксации СРД попыток несанкционированного доступа СРД может передать устройству защиты команду на аппаратную блокировку компьютера. При этом в журнале регистрации событий (в блоке 30 энергонезависимой памяти 6) регистрируется зафиксированная СРД попытка НСД к ПК.

С помощью блока 15 МК осуществляется поддержка взаимодействия с серверами при работе в режиме удаленного управления, а также при функционировании в системе, построенной по архитектуре «тонкого клиента» (ТК). Наличие во flash-памяти 5 блока 26 с клиентской частью ПО ТК позволяет использовать устройство для работы терминалов ТК в защищенном режиме. Для работы в режиме ТК вместе с ПО ТК загружается доверенная ОС из блока 25 flash-памяти 5 устройства.

Предлагаемое устройство защиты от НСД к информации, хранимой и обрабатываемой на ЭВМ, может быть реализовано с помощью известных покупных комплектующих изделий.

Например, в реализованном заявителем опытном экземпляре устройства микроконтроллер 2 реализован на микросхеме STM32F405VGT6, ключ 3 - на микросхеме SN74CB3Q3125RGYR, накопитель SPI-Flash 4 - на микросхеме W25Q128BVEIG, Flash-память 5 большой емкости - на микросхеме KLMAG2GE4A-A00x «Samsung» (MTFC16GJVEC-4M IT «Micron»), а модуль 6 - на FRAM-памяти FM25V02-G, отличающейся высокой скоростью работы и практически неограниченным числом перезаписей.

Блок 7, задающий режимы работы устройства, представляет собой переключатель NHDS-04. Блок 9 содержит интерфейсы внешних устройств. При использовании в качестве персонального носителя электронного ключа типа ТМ его подключение осуществляется через блок 33 через разъем PLS-3. USB-интерфейс 34 представляет собой USB Host Controller и реализован в самом МК 2.

Межмодульный интерфейс 35 представляет собой последовательный интерфейс, выполненный на микросхеме SN74AHC1G125DCKR и подключаемый через разъем WK-R-2. Операции по загрузке ключей проводятся аналогично взаимодействию устройства защиты с УКЗД.

На базе перечисленных компонентов заявителем реализован опытный экземпляр устройства АПМД3-И для создания доверенной среды выполнения программ на всех этапах работы компьютера. Проведенные заявителем испытания опытного экземпляра подтвердили возможность его реализации с достижением указанного положительного технического результата.

Изложенные выше сведения свидетельствуют о выполнении при использовании заявленного технического решения следующей совокупности условий:

- средства, воплощающие заявленное устройство при его осуществлении, предназначены для использования в промышленности, а именно в автоматизированных системах обработки информации на базе ЭВМ для защиты обрабатываемой и хранимой информации от НСД;

- для заявленного устройства в том виде, как оно охарактеризовано в независимом пункте изложенной формулы изобретения, подтверждена возможность его осуществления с помощью описанных в заявке средств.

Следовательно, заявленное техническое решение соответствует критерию «промышленная применимость».

При использовании предлагаемого устройства создания доверенной среды на компьютере обеспечивается защита кода BIOS от модификации как на этапе загрузки, так и в процессе работы компьютера, предотвращается доступ к ПК и информационным ресурсам незарегистрированных пользователей за счет создания для каждого пользователя замкнутой программно-логической среды.

При этом расположенным на общей плате 1 устройства микроконтроллером 2 во взаимодействии с размещенной в закрытой для записи области 20 накопителя 4 BIOS, в которую дополнительно встроены команды, обеспечивающие взаимодействие с МК 2, выполняются не только программы идентификации и аутентификации пользователей, но и все критичные операции по доверенной загрузке компьютера, включая проверку целостности BIOS до включения компьютера и защиту BIOS от модификации при загрузке и работе компьютера, при обеспечении контроля всех критичных интервалов времени, когда возможно несанкционированное вмешательство в процедуру запуска. Кроме того, все операции, связанные с преобразованием критичной информации, в частности, проведение криптографических операций и генерация ключей шифрования, проводятся микроконтроллером в собственном ОЗУ, а не центральным процессором в ОЗУ компьютера, при использовании ДСЧ 19 и собственной доверенной ОС, чем и достигается положительный результат - надежное выполнение наиболее важных операций по защите в доверенной среде, что обеспечивает безопасность их выполнения и повышение эффективности защиты от НСД.

Повышает надежность и эффективность защиты также наличие дополнительных блокировок, реализуемых при различных попытках несанкционированных действий. В устройстве реализовано тестирование его аппаратных компонентов, обеспечивается режим многопользовательской работы с возможностью удаленного управления, необходимый для ЭЗ, предназначенного для защиты информации с высоким уровнем конфиденциальности, реализована возможность ограничения и разграничения доступа к аппаратным и программным компонентам компьютера.

Кроме того, высокий уровень функциональности и высокая эффективность защиты предлагаемого устройства обеспечиваются наличием интерфейсов связи с другими средствами защиты (средствами шифрования, системой разграничения доступа и др.), что позволяет использовать заявленное устройство в качестве системообразующего модуля и строить на его основе аппаратно-программные комплексы защиты информации от НСД на базе существующих средств защиты. Устройство учитывает и новые тенденции в развитии информационно-вычислительных систем, в частности, обеспечивает надежную защиту при удаленном управлении и удаленном доступе, а также в информационно-вычислительных системах, использующих технологию «тонкого клиента».

Таким образом, благодаря широкой функциональности, а также выполнения наиболее критичных операций непосредственно в устройстве защиты, предлагаемое устройство доверенной загрузки компьютера и защиты от НСД хранимой и обрабатываемой на нем информации сохранило достоинства прототипа, а именно способность выполнять системообразующие функции и возможность построения комплексной системы для эффективной защиты ПК (автоматизированного рабочего места - АРМ) и информационно-вычислительной системы. В то же время предлагаемое устройство, установленное на шину SPI, защищает код BIOS от несанкционированных изменений, что обеспечивает создание доверенной среды с начального этапа загрузки сразу после подключения блока питания компьютера к электросети, что не обеспечивается прототипом.

На базе предлагаемого устройства целесообразно производить защищенные компьютеры, интегрируя его непосредственно в материнские платы.

Источники информации

1. Патент RU №2212705, кл. G06F 12/14, 24.01.2002 г., опубл. 20.09.2003 г.

2. Патент RU №2263950, кл. G06F 12/14, 28.11.2003 г., опубл. 27.05.2005 г.

3. Патент RU №2321055, кл.7 G06F 12/14, 12.05.2006 г., опубл. 27.03.2008 г. - прототип.

| название | год | авторы | номер документа |

|---|---|---|---|

| УСТРОЙСТВО СОЗДАНИЯ ДОВЕРЕННОЙ СРЕДЫ ДЛЯ КОМПЬЮТЕРОВ СПЕЦИАЛЬНОГО НАЗНАЧЕНИЯ | 2014 |

|

RU2569577C1 |

| Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды и способ реализации удаленного управления | 2016 |

|

RU2633098C1 |

| Способ и устройство доверенной загрузки компьютера с контролем периферийных интерфейсов | 2020 |

|

RU2748575C1 |

| Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды | 2017 |

|

RU2690782C2 |

| УСТРОЙСТВО ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА ДЛЯ КОМПЬЮТЕРОВ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ | 2006 |

|

RU2321055C2 |

| УСТРОЙСТВО ПРОГРАММНО-АППАРАТНОГО КОМПЛЕКСА ФОРМИРОВАНИЯ КЛЮЧЕВОЙ ИНФОРМАЦИИ И РАДИОДАННЫХ ДЛЯ РАДИОСТАНЦИИ | 2016 |

|

RU2634202C1 |

| УСТРОЙСТВО ПРОГРАММНО-АППАРАТНОГО КОМПЛЕКСА ФОРМИРОВАНИЯ КЛЮЧЕВОЙ ИНФОРМАЦИИ И РАДИОДАННЫХ ДЛЯ РАДИОСТАНЦИИ | 2016 |

|

RU2636092C1 |

| Система, способ и устройство непрерывной аутентификации пользователя и защиты ресурсов автоматизированного рабочего места от несанкционированного доступа | 2018 |

|

RU2691201C1 |

| Устройство мониторинга и контроля обращений к BIOS со стороны ЦП | 2021 |

|

RU2762519C1 |

| Устройство защиты UEFI BIOS от несанкционированных изменений. | 2021 |

|

RU2789614C1 |

Изобретение относится к вычислительной технике. Технический результат заключается в повышении эффективности защиты компьютера от несанкционированных действий на всех этапах его работы. Устройство создания доверенной среды и защиты информации от несанкционированного доступа для компьютеров информационно-вычислительных систем, в состав которого введены накопитель на основе микросхемы флэш-памяти с интерфейсом SPI, который подключается к шине SPI чипсета материнской платы компьютера и содержит в своей защищенной от записи области BIOS компьютера с дополнительно встроенными командами, обеспечивающими взаимодействие с управляющим микроконтроллером и проверку целостности загружаемого программного обеспечения, и управляемый быстродействующий электронный ключ, установленный на шину SPI материнской платы между чипсетом компьютера и накопителем, при этом микроконтроллер снабжен каналом управления электронным ключом, соединяющим управляющий выход порта ввода-вывода микроконтроллера с управляющим входом электронного ключа, а также контроллером интерфейса SPI, обеспечивающим подключение микроконтроллера к шине SPI и работу его в режиме прямого доступа к памяти накопителя и в режиме контроля команд от чипсета к накопителю по шине SPI. 1 з.п. ф-лы, 3 ил.

1. Устройство создания доверенной среды и защиты информации от несанкционированного доступа для компьютеров информационно-вычислительных систем, содержащее управляющий микроконтроллер, энергонезависимую флэш-память большой емкости с блоками хранения программного обеспечения устройства, энергонезависимую быстродействующую память с электронным журналом для регистрации событий при функционировании устройства, блоком с учетными данными пользователей и блоком с настройками и с ключами удаленного управления, блок переключателей для выбора режима работы устройства, звуковое устройство для дополнительного информирования о выявленных несанкционированных действиях, блок интерфейсов внешних устройств, а также устройство блокировки питания компьютера,

причем управляющий микроконтроллер включает в свой состав модуль идентификации и аутентификации пользователя, модули проверки целостности и состояния аппаратных и программных компонентов устройства защиты, модуль контроля всех критичных интервалов времени процедуры запуска и загрузки компьютера, модуль управления загрузкой ключей аппаратного шифратора, модуль взаимодействия с системой разграничения доступа, модуль взаимодействия с серверами информационно-вычислительной системы, модуль настройки устройства, датчик случайных чисел,

а в энергонезависимой флэш-памяти большой емкости размещаются доверенная операционная система, модули программного обеспечения контроля целостности компонентов устройства, удаленного администрирования и управления устройством, клиентская часть программного обеспечения «тонкого клиента», причем внутренние магистральные вход/выход микроконтроллера через магистраль локальной шины устройства подключены к магистральным входам/выходам энергонезависимых флэш-памяти и быстродействующей памяти, а внешние магистральные вход/выход микроконтроллера подключены к входам блока интерфейсов внешних устройств, включающего USB Host интерфейс, интерфейс iButton идентификатора типа Touch Memory и межмодульный интерфейс аппаратного шифратора,

отличающееся тем, что в состав устройства введены накопитель на основе микросхемы флэш-памяти с интерфейсом SPI, который подключается к шине SPI чипсета материнской платы компьютера и содержит в своей защищенной от записи области BIOS компьютера с дополнительно встроенными командами, обеспечивающими взаимодействие с управляющим микроконтроллером и проверку целостности загружаемого программного обеспечения, и управляемый быстродействующий электронный ключ, установленный на шину SPI материнской платы между чипсетом компьютера и накопителем, при этом микроконтроллер снабжен каналом управления электронным ключом, соединяющим управляющий выход порта ввода-вывода микроконтроллера с управляющим входом электронного ключа, а также контроллером интерфейса SPI, обеспечивающим подключение микроконтроллера к шине SPI и работу его в режиме прямого доступа к памяти накопителя и в режиме контроля команд от чипсета к накопителю по шине SPI, образуя таким образом аппаратный узел, осуществляющий контроль целостности BIOS в накопителе до ее загрузки с возможностью последующего контроля на шине SPI команд чипсета к накопителю и их блокировки с помощью электронного ключа, при этом для реализации каналов связи микроконтроллера с аппаратными компонентами и чипсетом он дополнительно снабжен интерфейсами USB и SMBus, а для блокировки запуска компьютера в случае нарушения целостности BIOS или других несанкционированных действий в состав микроконтроллера включен блок управления основным питанием компьютера, встроенный в соответствующий канал управления чипсета, причем само устройство подключено к дежурному источнику питания компьютера.

2. Устройство по п.1, отличающееся тем, что в энергонезависимой флэш-памяти большой емкости дополнительно создан служебный раздел, доступный только для управляющего контроллера устройства, в котором размещаются резервная копия доверенной BIOS, долговременный электронный журнал, в который периодически перезаписываются зарегистрированные в оперативном журнале быстродействующей памяти события, произошедшие при функционировании устройства, и блок дополнительных настроек устройства, предназначенный для размещения параметров настроек при подключении к нему дополнительных функций или аппаратных компонентов.

| УСТРОЙСТВО ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА ДЛЯ КОМПЬЮТЕРОВ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ | 2006 |

|

RU2321055C2 |

| УСТРОЙСТВО ЗАЩИТЫ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, ХРАНИМОЙ В ПЕРСОНАЛЬНОЙ ЭВМ | 2003 |

|

RU2263950C2 |

| US 7467370 B2, 16.12.2008 | |||

| Устройство для подачи сигнала обратной с вязи по скорости исполнительного двухфазного двигателя | 1958 |

|

SU119910A1 |

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

Авторы

Даты

2015-01-10—Публикация

2013-07-11—Подача