Изобретение относится к области вычислительной техники и предназначено для повышения эффективности защиты автоматизированного рабочего места (АРМ) от несанкционированных действий на всех этапах его работы при использовании как в автономном режиме, так и в составе компьютерной сети, и обеспечения надежной защиты от несанкционированного доступа (НСД) к информационным и техническим ресурсам.

Уровень техники

Развитие информационных технологий требует необходимости обеспечения безопасности технологии электронной обработки и передачи информации. В настоящее время одной из основных концепций обеспечения безопасности данной технологии является концепция создания доверенной вычислительной среды, реализуемая с помощью средства доверенной загрузки, которое проверяет целостность технических и программных средств компьютера, осуществляет аппаратную идентификацию/аутентификацию пользователя и загружает проверенную операционную систему (ОС) только с заранее определенных носителей.

Известны устройства, представляющие собой аппаратно-программные модули доверенной загрузки (АПМДЗ) типа «Электронный замок», которые предназначены для защиты ресурсов компьютера от НСД, начиная с этапа его доверенной загрузки.

Наиболее многофункциональным представителем устройств подобного типа является, например, выпускаемый ООО Фирма «АНКАД» сертифицированный продукт «КРИПТОН-Замок» (патент RU №2321055 от 12.05.2006 г., кл. G06F 21/20, опубл. 27.03.2008 г.), представляющий собой АПМДЗ с функциями системообразующего модуля, обеспечивающего взаимосвязь и взаимодействие между компонентами системы комплексной защиты.

Данный АПМДЗ имеет интерфейсы для взаимодействия с другими средствами защиты (средствами шифрования, системой разграничения доступа (СРД), устройствами блокировки и т.п.), а также дополнительные возможности по диагностике состояния аппаратных компонентов устройства, контролю питания, контролю таймеров загрузки и др. Кроме того, наиболее критичные операции (в частности, аутентификация пользователя), выполняются непосредственно в микроконтроллере устройства без использования ресурсов компьютера, что качественно повышает надежность и эффективность защиты. Менее критичные операции (например, контроль целостности объектов файловой системы) выполняются на центральном процессоре компьютера, но в доверенной операционной среде, загружаемой из энергонезависимой памяти АПМДЗ.

Известный аппаратно-программный модуль реализует следующие основные функции:

1) На защищаемом компьютере:

- идентификацию и аутентификацию пользователя при запуске компьютера;

- контроль всех интервалов времени, критичных при процедуре запуска АПМДЗ и загрузки компьютера после его включения;

- регистрацию событий доступа к компьютеру в электронном журнале;

- блокировку запуска компьютера при попытках НСД;

- управление загрузкой операционной системой компьютера, аппаратно-программную защиту от несанкционированной загрузки ОС с внешних носителей;

- контроль целостности загружаемой ОС и установленной на компьютере программной среды;

- сигнализацию состояний АПМДЗ и событий доступа и др.

2) При взаимодействии с сервером удаленного управления в компьютерной сети:

- реализацию удаленного управления по сети со специально выделенного рабочего места (АРМ) или сервера, экспорт и импорт профилей доступа пользователей;

- разграничение и контроль доступа пользователей к техническим средствам вычислительной сети и их аппаратным ресурсам, разблокирование и блокирование пользователя на конкретном техническом средстве.

3) При взаимодействии с другими средствами защиты:

- загрузку ключевой информации в устройства криптографической защиты информации;

- возможность интеграции с программным обеспечением, работающим в ОС компьютера, через прикладной программный интерфейс (API - Application Programming Interface).

Известное устройство учитывает и новые тенденции в развитии информационно-вычислительных систем, в частности, оно поддерживает механизмы удаленного централизованного управления, которые позволяют управлять некоторым подмножеством устройств (например, в пределах одной организации или локальной сети) с выделенного АРМ без необходимости посещения администратором всех АРМ, на которых установлено устройство. Кроме того, известное устройство позволяет защищать технические средства (терминалы), работа которых построена в соответствии с архитектурой «тонкого клиента».

Обычные системы аутентификации (в случае отсутствия повышенных требований к обеспечению безопасности) часто строятся на запросе у пользователя его идентификатора (логина) и пароля для определения права пользователя на вход в систему. В качестве примера можно привести системы, основанные на применении широко известного протокола Password Access Protocol (PAP), изначально описанного в В. Lloyd, W. Simpson. RFC 1334. РРР Authentication Protocols. October 1992. Для повышения надежности защиты от НСД проводят многофакторную аутентификацию с использованием дополнительных аутентифицирующих данных, в том числе с применением криптографических алгоритмов и биологических признаков пользователей. Для предъявления аутентифицирующей информации (кроме биологических признаков) пользователь, как правило, использует специальный носитель.

Если авторизованный пользователь временно покидает АРМ без блокировки системы, появляется возможность НСД, поэтому пользователю приходится блокировать работу АРМ. При этом для продолжения работы ему необходимо повторно осуществить вход в систему, для чего при применении средств защиты обычно требуется повторное прохождение процесса многофакторной аутентификации, что может приводить к значительным неудобствам и затратам времени. Однако главной проблемой в этом случае является то, что пользователь может оставить компьютер незаблокированным, что может стать причиной НСД к ресурсам АРМ и компьютерной сети, к которой подключен АРМ.

Для решения описанных проблем предлагается пассивный метод непрерывной (циклически выполняемой в автоматическом режиме через незначительные настраиваемые интервалы времени) в режиме реального времени аутентификации, например, с использованием биометрической обратной связи для выполнения процесса аутентификации (патент США US 8660322 от 25.02.2014 г., кл. G06К 9/62). Метод предлагает пассивно (без участия в процессе самого пользователя) вести аутентификацию человека, использующего АРМ, на основе биометрической информации (например, фиксируемого с помощью видеокамеры изображения его лица) и определять, является ли он действительным пользователем, прошедшим проверку подлинности.

Для реализации метода выполняется регистрация эталонного образа лица пользователя в базе данных пользователей. Впоследствии в фазе аутентификации система доступа позволяет пользователю осуществить вход на АРМ и использовать вычислительный ресурс на основе распознавания изображения лица, представленного видеокамерой системы, сравнив его с зарегистрированным в базе изображением. Для повышения надежности распознавания помимо геометрического образа лица могут использоваться дополнительные биометрические признаки, например, цветовая гистограмма или особые приметы. При совпадении проверяемых характеристик наблюдаемого изображения с характеристиками зарегистрированного эталонного образа АРМ работает, а при их несовпадении или отсутствии изображения (пользователь покинул АРМ) экран монитора АРМ автоматически блокируется. В случае временного отсутствия пользователя при его возвращении на АРМ видеокамера фиксирует изображение его лица, и система автоматически снимает блокировку монитора, допуская пользователя к работе без прохождения повторной аутентификации с вводом идентификатора учетной записи и/или пароля.

Система позволяет только распознанному пользователю получать доступ к данным. В течение времени работы пользователя система аутентификации не требует взаимодействия с пользователем и не прерывает его работу. Надежность распознавания биометрической информации пользователя обеспечивается использованием нескольких зарегистрированных в базе изображений пользователя и применением при распознавании усовершенствованного интерактивного алгоритма оптимизации IABC (Interactive Artificial Bee Colony), используемого для интеллектуального анализа (см., например, публикацию ((Enhanced artificial bee colony optimization)), Tsai et al., International Journal of Innovative Computing, Information and Control, vol. 5, No. 12, Dec. 2009).

Таким образом, описанный способ аутентификации пользователя при доступе к компьютеру заключается в использовании метода непрерывной в режиме реального времени биометрической идентификации, включая:

- регистрацию лицевого изображения пользователя в базе данных пользовательских изображений;

- выполнение интерактивного процесса аутентификации путем сравнения изображения лица пользователя, передаваемого видеокамерой в режиме реального времени, с зарегистрированными в базе данных пользовательскими изображениями;

- разрешение на вход в систему и использование вычислительного ресурса при совпадении пользовательских изображений;

- проведение непрерывной пассивной аутентификации с разрешением дальнейшей работы до тех пор, пока существует совпадение между обработанными кадрами отснятого и зарегистрированного изображений, и запретом (блокировкой экрана монитора) при их несоответствии.

Система аутентификации состоит из средства считывания и передачи изображения лица пользователя (видеокамеры) и программного средства с набором программных модулей, реализующих этапы описанного способа аутентификации:

- регистрацию лицевого изображение пользователя в базе данных пользовательских изображений;

- сравнительный анализ отснятого и зарегистрированного изображений с помощью специального интерактивного алгоритма;

- допуск пользователя к ресурсам компьютера по результатам анализа;

- проведение непрерывной аутентификации пользователя в реальном времени;

- разрешение на продолжение дальнейшей работы при совпадении наблюдаемого и зарегистрированного изображений;

- запрет на продолжение дальнейшей работы (путем блокировки экрана монитора) при несовпадении наблюдаемого и зарегистрированного изображений.

Раскрытие сущности изобретения

Как показывает анализ существующего уровня техники, наиболее надежную защиту АРМ от НСД обеспечивают аппаратно-программные средства на основе АПМДЗ, реализующие многофакторную аутентификацию пользователей. Предложенный в патенте US 8660322 метод пассивной непрерывной аутентификации является программным, следовательно, является значительно менее безопасным по сравнению с системами с аппаратной поддержкой, поскольку критические функции защиты реализуется на стандартных компонентах АРМ, а не в специально предназначенных для этого аппаратных средствах. Кроме того, в известном патенте блокируется не компьютер, а только экран монитора путем блокировки/разблокирования выхода графического интерфейса системой непрерывной биометрической аутентификации.

Блокировка монитора без сопутствующей блокировки устройств ввода информации не является эффективным методом защиты компьютера от несанкционированного доступа, поскольку специально подготовленный пользователь может ввести требуемые ему команды (или выполнить требуемые действия) с клавиатуры компьютера «вслепую», т.е. не видя информации, отображаемой в процессе штатной работы на экране монитора. Кроме того, существуют различные технологии удаленного управления работающим компьютером с выключенным монитором, в качестве примеров которых можно привести следующие:

- удаленное управление компьютером с помощью Microsoft Remote Desktop (RDP) и аналогичных средств других разработчиков (например, TeamViewer или Splashtop);

- технология Active Management Technology (АМТ) компании Intel;

- удаленное подключение к консоли с помощью KVM-over-IP или аналогичными способами.

Подключение с помощью данных методов возможно и во время штатной работы пользователя, но полнофункциональные системы разграничения доступа, подобные описанной далее, при возникновении такого подключения проводят аутентификацию удаленного пользователя и обеспечивают разграничение доступа к защищаемым ресурсам со стороны процессов, выполняющихся на защищаемом компьютере от имени удаленного пользователя.

Заявляемое техническое решение обеспечивает блокировку, эффективно противодействующую несанкционированному подключению с помощью описанных методов, следовательно, защищающую от несанкционированного доступа с их применением.

Отметим также, что необходимость повторного предъявления аутентифицирующей информации приводит к некоторым неудобствам при работе на АРМ в случае его блокировки при кратковременном уходе пользователя, и непрерывная биоидентификация, интегрированная в аппаратно-программное средство защиты, позволяет решить эту проблему.

Для решения поставленной задачи в заявляемом техническом решении предлагается синергетически интегрировать устройство доверенной загрузки, систему разграничения доступа и систему непрерывной биометрической идентификации, состоящую из средства считывания и передачи лицевого изображения пользователя и программного средства биометрической идентификации, при этом модули системы разграничения доступа функционируют в режиме ядра операционной системы компьютера, контроль целостности модулей ядра и системы разграничения доступа обеспечивается модулем доверенной загрузки, а средство считывания и передачи изображения непосредственно подключено к USB-интерфейсу модуля доверенной загрузки, в состав которого включен модуль «проброса» USB-порта в операционную систему компьютера, в которой функционирует программное средство биометрической идентификации пользователя.

При этом способ реализации защиты от несанкционированного доступа и контроля доступа в режиме реального времени с использованием изображения лица пользователя включает следующие последовательно реализуемые действия:

1) настройку параметров устройства доверенной загрузки (включая настройку контролируемых интервалов времени) и регистрацию пользователей с записью в энергонезависимую память устройства эталонной информации, необходимой для последующей аутентификации пользователя, а также информации, определяющей полномочия пользователя по доступу к аппаратным ресурсам компьютера (разграничение доступа к которым осуществляется устройством доверенной загрузки); регистрация пользователя включает также регистрацию его биометрической информации в базе лицевых изображений (как и в прототипе, для повышения качества распознавания для каждого пользователя может быть зарегистрировано несколько изображений его лица, в т.ч снятых с различных ракурсов);

2) настройку правил разграничения доступа (ПРД) к ресурсам компьютера на уровне операционной системы пользователя для пользователей и исполняемых от их имени процессов;

3) проведение доверенной загрузки компьютера с диагностикой и контролем целостности компонентов самого модуля доверенной загрузки и всех контролируемых им программных и аппаратных объектов, включая информацию о контролируемых интервалах времени, по которым осуществляется блокировка доступа;

4) проведение аутентификации пользователя, осуществляющего вход в систему, на основе предъявляемой им контрольной информации на аутентифицирующем носителе, а также его лицевого изображения, передаваемого устройством считывания и передачи изображения в реальном масштабе времени;

5) предоставление доступа к ресурсам компьютера в соответствии с полномочиями аутентифицированного пользователя с последующим продолжением пассивной непрерывной биометрической идентификации пользователя системой непрерывной биометрической идентификации (СНБИ);

6) обеспечение разграничения доступа к ресурсам компьютерной системы системой разграничения доступа (СРД) на основе настроенных ранее ПРД;

7) блокировку операционной системы компьютера системой разграничения доступа по информации СНБИ при кратковременном (в пределах настраиваемого интервала времени) отсутствии пользователя на рабочем месте (режим СРД «пауза неактивности 1»);

8) разблокирование операционной системы компьютера системой разграничения доступа при своевременном возвращении пользователя без необходимости повторной аутентификации (в режиме СРД «пауза неактивности 1»);

9) полную блокировку работы компьютера (вплоть до его отключения) системой разграничения доступа с необходимостью повторной полной аутентификации пользователя при включении компьютера или его разблокировке в случае длительного отсутствия пользователя (в режиме СРД «пауза неактивности 2»).

Для реализации вышеперечисленных действий в состав предлагаемой системы входят программные блоки идентификации и аутентификации, разграничения доступа к процедурам, управления и аудита, а также драйверы разграничения доступа и фильтрации устройств USB, служебные утилиты администрирования и др.

Процессом блокировки компьютера при работе АРМ управляет СРД, основные модули которой функционируют в режиме ядра ОС компьютера. В состав СРД входит специальный драйвер разграничения доступа, функционирующий в области модулей ядра ОС, недоступной пользовательским приложениям. При взаимодействии СРД с программным СНБИ в СРД реализуется механизм режима «пауза неактивности», позволяющий отключить пользователя по прошествии заранее заданного интервала времени отсутствия. С помощью данного механизма можно предусмотреть многоуровневую реакцию на отсутствие пользователя в зависимости от длительности его отсутствия, например, как описано выше, двухуровневую. Для уровня «пауза неактивности 1», когда пользователь отсутствует сравнительно небольшой заданный период времени, блокируется только операционная система компьютера с последующим ее разблокированием при своевременном возвращении пользователя. Для второго уровня неактивности («пауза неактивности 2»), когда время отсутствия пользователя превысило допустимое заданное время паузы, осуществляется полная блокировка компьютера (его отключение), после которого для включения или разблокировки компьютера пользователю необходимо повторно пройти полную аутентификацию.

Связь средства считывания и передачи изображения лица пользователя с компьютером может быть организована путем прямого подключения средства считывания непосредственно к USB-порту компьютера, аналогично прототипу. Это наиболее простой, но менее безопасный вариант.Для повышения безопасности средство считывания может быть подключено к USB-порту устройства доверенной загрузки, для чего АПМДЗ должен иметь дополнительный USB-порт и обеспечивать процесс проброса канала связи по USB в ОС компьютера. В этом случае может осуществляться идентификация средства считывания и проверка целостности программного средства биометрической идентификации под контролем АПМДЗ, что затрудняет возможность подмены данных при считывании и анализе биометрических изображений, включая и подмену самого видеосредства.

Следует отметить, что СНБИ при работе АРМ в компьютерной сети может функционировать в клиент-серверной архитектуре с организацией специального сервера аутентификации. В этом случае СНБИ разделяется на два модуля: транспортный модуль (ТМ СНБИ), размещенный в ОС компьютера АРМ и отвечающий за канал взаимодействия с СРД и средством считывания и передачи изображений, и модуль принятия решений (МПР СНБИ), который размещается на сервере аутентификации, проводит анализ и сравнение передаваемых изображений с базой данных и передает результаты биометрической идентификации пользователя СРД.

При использовании АРМ в сетевом варианте целесообразно использовать удаленное управление устройствами АПМДЗ на АРМ, включая хранение эталонных образов на специальном сервере аутентификации. При этом для повышения общего уровня безопасности заявляемого решения при использовании удаленного управления АПМДЗ и/или сервера аутентификации сетевое взаимодействие между АРМ и сервером удаленного управления (и/или сервером аутентификации) может быть защищено средствами шифрования сетевого трафика, которые могут представлять собой, например, проходные сетевые шифраторы (как разработанные ООО Фирма «АНКАД» устройства «КРИПТОН AncNet» - см. http://ancud.ru/ancnetpro.html) или средства построения виртуальных частных сетей (Virtual Private Networks - VPN). Оба этих варианта позволят защитить как целостность, так и конфиденциальность данных, передаваемых в рамках удаленного управления и/или аутентификации.

В качестве СНБИ может быть использовано существующее программное обеспечение в области биометрической идентификации, обеспечивающее взаимодействие с камерой, формирование и хранение эталонов лиц, последующую обработку изображения и сравнение с эталонами. В этой области существует большое количество готовых решений, включая и предлагаемое в прототипе - в патенте US 8660322. Причем в предлагаемом нами техническом решении существенно снижаются требования к биометрической системе и используемым ею ресурсам, поскольку при входе в систему изображение лица является только дополнительным фактором аутентификации, а впоследствии работающий пользователь системе известен и нет необходимости в выполнении его идентификации «один-ко-многим», достаточно лишь его аутентификации «один-к-одному».

Используемое в качестве СНБИ средство биометрической идентификации может быть основано не обязательно на методе биометрической идентификации на основе изображений лица пользователя, но и на любом другом методе биометрической аутентификации, обладающем следующими характеристиками (или на применении комбинирования подобных методов):

- используемая в методе биометрическая характеристика пользователя должна считываться бесконтактным способом и не требовать от пользователя выполнения каких-либо специальных действий;

- считывание биометрической характеристики не должно приводить к каким-либо неудобствам для пользователя и должно быть абсолютно безвредным; это требование продиктовано необходимостью частого считывания биометрических характеристик пользователя для работы СНБИ.

Описанным требованиям соответствуют, в частности, средства биометрической идентификации на основе изображения радужной оболочки глаза. Данные средства могут быть использованы в заявляемой системе вместо средства биометрической идентификации на основе изображения лица пользователя или совместно с ним. Использование СНБИ на основе изображения радужной оболочки глаза может привести к дальнейшему повышению качества защиты, поскольку данный метод обычно характеризуется более низкой вероятностью ложного допуска пользователя (False Accept Rate - FAR) по сравнению с методом идентификации на основе изображения лица пользователя. Следовательно, применение СНБИ на основе изображения радужной оболочки глаза пользователя может быть востребовано в системах с повышенными требованиями к качеству защиты.

Кроме этого, в системах с повышенными требованиями к качеству защиты заявляемая система может функционировать со следующими особенностями:

- для разблокирования системы после первого уровня блокировки может потребоваться проведение многофакторной аутентификации с использованием не только изображения лица пользователя, но и ключевого носителя пользователя и/или его пароля;

- лицевое изображение пользователя может использоваться не только для его непрерывной идентификации во время работы пользователя в системе с помощью СНБИ, но и в качестве дополнительного фактора аутентификации, проводимой в АПМДЗ при входе пользователя в систему; для реализации данной возможности в состав АПМДЗ может быть введен дополнительный модуль, выполняющий биометрическую идентификацию пользователя непосредственно в устройстве.

Наличие в АПМДЗ модуля биометрической идентификации пользователя позволяет также выполнять непрерывную биометрическую идентификацию пользователя непосредственно в АПМДЗ. В этом случае вместо взаимодействия с модулем СНБИ, работающим в операционной системе защищаемого компьютера, СРД взаимодействует с модулем биометрической аутентификации пользователя, выполняющимся на микропроцессоре АПМДЗ и функционально эквивалентным модулю СНБИ. Такое взаимодействие может быть организовано непосредственно через драйвер АПМДЗ в операционной системе или через прикладной программный интерфейс (API), предоставляющий функции взаимодействия с АПМДЗ, который, в свою очередь, взаимодействует с АПМДЗ через его драйвер.

Такое решение является наиболее эффективным с точки зрения обеспечения качества защиты, поскольку все операции по биометрической идентификации пользователя выполняются непосредственно в АПМДЗ, что крайне затрудняет возможности по воздействию на процесс аутентификации извне, в частности, с целью искажения или подмены результатов идентификации пользователей.

В этом случае база данных эталонных изображений лиц пользователей может храниться как непосредственно в АПМДЗ (для пользователей, допущенных к компьютеру, защищаемому конкретным экземпляром АПМДЗ), так и централизованно на сервере управления при использовании варианта системы с удаленным управлением устройствами АПМДЗ. В последнем случае канал связи конкретного защищаемого компьютера с сервером удаленного управления АПМДЗ может быть защищен криптографическими средствами с целью обеспечения конфиденциальности и целостности информационного обмена между ними.

В системах, не предъявляющих повышенные требования к уровню защиты, наличие модуля биометрической идентификации непосредственно в АПМДЗ может позволить избавиться от ключевого носителя в качестве дополнительного фактора аутентификации, что повысит удобство использования системы и снизит ее общую стоимость за счет отсутствия ключевых носителей и средств взаимодействия с ними.

Техническим результатом предполагаемого изобретения является создание системы с замкнутой доверенной программной средой и постоянным контролем доступа, обеспечивающей повышение эффективности защиты от НСД к аппаратным и программным компонентам и к информации, хранимой и обрабатываемой на АРМ, путем синергетической интеграции АПМДЗ, СРД и системы непрерывной биометрической идентификации, что позволяет реализовать эффективную и надежную блокировку компьютера при различных попытках несанкционированных действий и удобство входа в компьютер АРМ для доверенного пользователя после кратковременного ухода с рабочего места без необходимости повторной аутентификации и взаимодействия с системой доступа.

Необходимо отметить, что предлагаемая система аутентификации имеет преимущество в том, что при обеспечении высокого уровня защиты от НСД к ресурсам компьютерной системы, что не обеспечивается прототипом, она в то же время после успешного входа в систему не отвлекает пользователя от работы, т.е. обеспечивает ему удобство работы на АРМ: пользователю не требуется подключать носитель аутентификационной информации или вводить пароль, на монитор не выводятся какие-либо сообщения или запросы, касающиеся аутентификации и т.д.

Таким образом, видеосредство и система биометрической аутентификации при описанном способе применения позволяют использовать изображение лица пользователя как в качестве дополнительного фактора аутентификации для контроля доступа пользователя к АРМ, так и для осуществления постоянного контроля нахождения пользователя за компьютером АРМ в течение его сеанса работы.

В результате проведенного заявителем анализа уровня техники, включая поиск по патентным и научно-техническим источникам информации и выявление источников, содержащих сведения об аналогах заявленного технического решения, не было обнаружено источника, характеризующегося признаками, тождественными всем существенным признакам заявленного технического решения. Определение из перечня выявленных аналогов прототипа, как наиболее близкого по совокупности признаков аналога, позволило установить совокупность существенных по отношению к усматриваемому заявителем техническому результату отличительных признаков заявленной системы непрерывной аутентификации пользователя и защиты от НСД к информации, хранимой и обрабатываемой на АРМ, а также устройства доверенной загрузки, обеспечивающего взаимодействие изложенных в формуле изобретения компонентов системы непрерывной аутентификации. Следовательно, заявленное техническое решение соответствует критерию «новизна».

Проведенный заявителем дополнительный поиск не выявил известные решения, содержащие признаки, совпадающие с отличительными от прототипов признаками заявленного устройства защиты от НСД к информации, хранимой и обрабатываемой на ЭВМ. Заявленное техническое решение не вытекает для специалиста явным образом из известного уровня техники и не основано на изменении количественных признаков. Следовательно, заявленное техническое решение соответствует критерию «изобретательский уровень».

Краткое описание чертежей

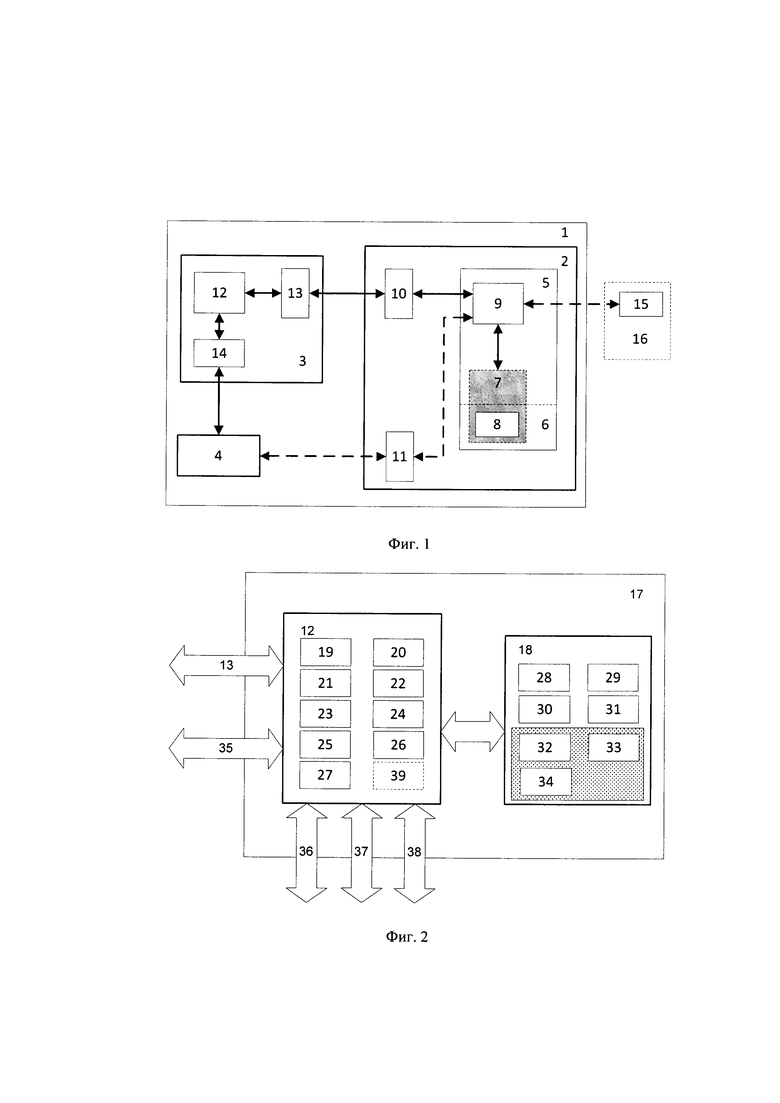

На фиг. 1 представлена система непрерывной аутентификации пользователя автоматизированного рабочего места, где:

1 Автоматизированное рабочее место;

2 Компьютер;

3 Устройство доверенной загрузки компьютера (АПМДЗ);

4 Видеосредство считывания лицевого изображения пользователя (видеокамера);

5 Операционная система (ОС) компьютера;

6 Модули ядра ОС;

7 Система разграничения доступа (СРД);

8 Драйвер разграничения доступа (ДРД) СРД, функционирующий на уровне ядра ОС;

9 Средство непрерывной биометрической идентификации (СНБИ);

10 Общая шина компьютера (например, PCIe);

11 Порт USB компьютера;

12 Управляющий микропроцессор (МП) АПМДЗ;

13 Интерфейс связи АПМДЗ с компьютером;

14 Порт USB для подключения видеосредства считывания лицевого изображения;

15 Модуль принятия решений СНБИ (для сетевого варианта);

16 Сервер аутентификации (для сетевого варианта).

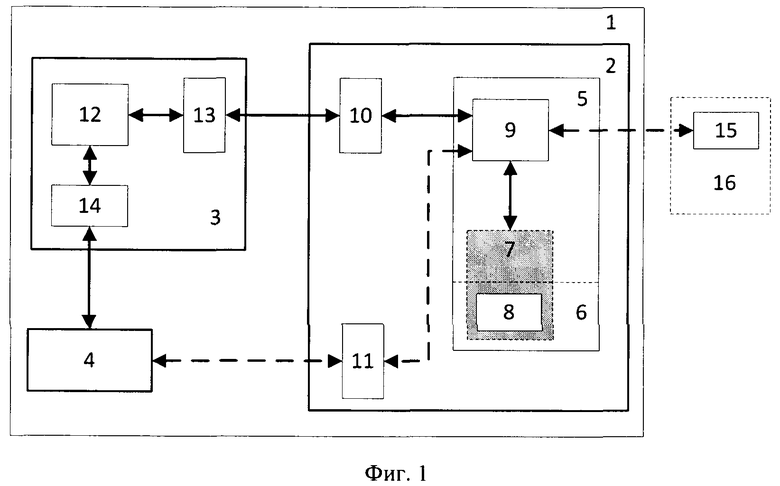

На фиг. 2 представлена структурная схема устройства доверенной загрузки 3 для системы непрерывной аутентификации пользователя АРМ, где:

12 Управляющий микропроцессор АПМДЗ;

17 Общая плата устройства;

18 Энергонезависимая флэш-память большой емкости с блоками хранения программного обеспечения устройства.

Состав управляющего микропроцессора 12:

19 Модуль контроля критичных интервалов времени процедуры запуска и загрузки компьютера;

20 Модуль поддержки взаимодействия с системой разграничения доступа компьютера;

21 Модуль проверки целостности ПО управляющего микропроцессора;

22 Модуль поддержки взаимодействия с серверами компьютерной сети (в варианте с удаленным управлением модулем доверенной загрузки);

23 Модуль диагностики состояния аппаратных компонентов устройства;

24 Модуль управления основным питанием компьютера;

25 Модуль управления загрузкой ключевой информации;

26 Модуль проброса USB-порта в операционную систему компьютера;

27 Модуль идентификации и аутентификации пользователей;

39 Модуль биометрической идентификации пользователей (для варианта с возможностью выполнения биометрической идентификации пользователя непосредственно в устройстве).

Состав энергонезависимой флэш-памяти 18:

28 Блок с ПО проверки целостности контролируемых объектов и диалога с оператором;

29 Блок со списком контролируемых аппаратных и программных объектов;

30 Блок с ПО удаленного администрирования и управления устройством;

31 Блок с доверенной ОС;

32 Блок с учетными данными пользователей;

33 Блок с настройками и ключами удаленного управления;

34 Электронный журнал событий.

Интерфейсы устройства:

13 Интерфейс связи с компьютером (PCI, PCI Express (PCIe), USB);

35 Интерфейс связи с блоком питания компьютера (любой проводной интерфейс);

36 USB-интерфейс связи с видеосредством считывания лицевого изображения;

37 Интерфейс связи с аутентифицирующим носителем пользователя (определяется типом носителя);

38 Интерфейс взаимодействия с внешними средствами защиты (межмодульный интерфейс для загрузки ключей, USB host, UART).

Осуществление изобретения

В соответствии со структурной схемой, представленной на фиг. 1, предлагаемая система непрерывной аутентификации пользователя, обеспечивающая защиту от НСД ресурсов и информации, хранимой и обрабатываемой на АРМ, реализуется следующим образом.

Система включает в себя АПМДЗ 3, осуществляющий доверенную загрузку компьютера 2, причем управляющий микропроцессор 12 АПМДЗ посредством USB-порта 14 подключен к видеосредству 4 считывания лицевого изображения пользователя (видеокамере), а через интерфейс 13 связан с общей шиной 10 компьютера 2. По интерфейсу 13 осуществляется доверенная загрузка компьютера 2, а также регулярная через небольшие интервалы времени передача лицевого изображения пользователя от видеосредства 4.

В операционную систему 5 компьютера 2 загружено программное средство непрерывной биометрической идентификации 9, взаимодействующее с видеосредством 4 (для осуществления взаимодействия модулем 3 обеспечивается проброс USB-порта 14 через интерфейс 13 связи с компьютером 2). Как отмечалось выше, связь средства считывания и передачи изображения лица пользователя с компьютером может быть организована также путем прямого подключения средства считывания непосредственно к USB-порту 11 компьютера 2, т.е. прямой передачи лицевого изображения пользователя в средство непрерывной биометрической идентификации 9, аналогично прототипу (связь на фиг. 1 изображена пунктиром). Однако это снижает уровень защиты от НСД.

В ОС 5 компьютера 2 установлена СРД 7, драйвер разграничения доступа 8 которой функционирует в области 6 модулей ядра ОС 5, недоступной пользовательским приложениям, что также существенно повышает уровень защиты от несанкционированного вмешательства. После доверенной загрузки компьютера модулем 3 дальнейшие функции защиты осуществляет СРД 7, в том числе взаимодействуя со средством непрерывной биометрической идентификации 9.

Взаимодействие СРД 7 и СНБИ 9 может осуществляться с использованием прикладного программного интерфейса (API) средства биометрической аутентификации. Обычно средства биометрической аутентификации предоставляют достаточный для взаимодействия набор функций API в соответствии с такими стандартами, как ISO/IEC 19784-1:2006. Information technology - Biometric application programming interface - Part 1: BioAPI specification или ANSI INCITS 434. Information technology - Tenprint Capture Using BioAPI, 2007. Получение информации от средства биометрической аутентификации со стороны СРД может осуществляться как путем подписки на события аутентификации пользователя через механизм функций обратного вызова (callback-функции), если таковой поддерживается в API средства биометрической аутентификации, так и путем периодического опроса.

В процессе работы пользователя заявляемая система отслеживает периоды отсутствия положительной идентификации лицевого изображения пользователя, периодически через небольшие интервалы времени передаваемого видеосредством 4 и анализируемого средством 9. При неполучении в течение заданного (относительно небольшого) промежутка времени успешного результата аутентификации работающего в системе пользователя или в случае, если СНБИ 9 идентифицирует пользователя, как отличного от текущего пользователя, прошедшего аутентификацию при входе в систему, СРД 7 активизирует механизм блокировки компьютера, для чего используется, как отмечалось выше, режим «пауза неактивности», реализованный в СРД. В зависимости от длительности интервала времени, характеризующегося отсутствием положительной аутентификации работающего в системе пользователя, СРД 7 осуществляет соответствующий ему защитный механизм блокировки компьютера 2.

АРМ 1 может работать не автономно, а в составе компьютерной сети, оснащенной специальным сервером аутентификации 16. Как также отмечалось выше, в этом случае СНБИ разделяется на два модуля: транспортный модуль (ТМ СНБИ), который размещается в ОС 5 компьютера 2 на месте средства 9 и отвечает за канал взаимодействия с СРД 7 и средством считывания и передачи изображений 4, и модуль принятия решений (МПР СНБИ) 15, который размещается на специальном сервере аутентификации 16, проводит анализ передаваемых с видеосредства 4 изображений и сравнение их с эталонными изображениями в базе данных, после чего передает результаты биометрической идентификации пользователя через ТМ СНБИ в СРД 7. Как было сказано выше, шифрование сетевого трафика с контролем целостности позволит защитить взаимодействие АРМ 1 с сервером аутентификации 16.

Система аутентификации пользователя и защиты от НСД к ресурсам компьютерной системы работает следующим образом.

Перед началом эксплуатации компьютера 2 с подключенным к материнской плате компьютера АПМДЗ 3 и предустановленным на нем ПО взаимодействия с другими средствами защиты (часть ПО может устанавливаться опционально по желанию заказчика) проводят настройку АПМДЗ и осуществляют регистрацию пользователей, для чего в энергонезависимую память АПМДЗ записывают регистрационные данные пользователя, его права на доступ к ресурсам компьютера и информацию, необходимую для его аутентификации. Аналогично с помощью СНБИ в базу данных системы биометрической идентификации вносятся эталонные образцы лицевых изображений пользователей для проведения дополнительной биометрической идентификации в процессе аутентификации пользователя.

При включении компьютера 2 АПМДЗ 3 сначала осуществляет его доверенную загрузку, проводя проверку целостности всех контролируемых компонентов системы и контроль всех критичных операций загрузки, включая информацию о контролируемых интервалах времени, по которым осуществляется блокировка доступа, после чего в соответствии с программой загрузки производится инициализация всех необходимых для работы компьютера компонентов и компьютер начинает штатную работу. В процессе загрузки ОС компьютера активируются компоненты системы защиты, включая видеосредство 4, систему непрерывной биометрической идентификации пользователя 9 и СРД 7.

Затем проводится полная аутентификация пользователя, для чего пользователь предъявляет модулю 3 свой аутентифицирующий носитель и проходит все операции доступа, включая биометрическую идентификацию по лицевому изображению, проводимую видеосредством 4 с СНБИ 9. Биометрическая идентификация пользователя может выполняться как непосредственно в АПМДЗ 3 с помощью модуля биометрической идентификации пользователя (если АПМДЗ 3 оснащен данным модулем), так и при входе в операционную систему 5 компьютера 2 с помощью модулей СРД 7, взаимодействующих с СНБИ 9. При положительных результатах аутентификации разрешается вход пользователя в компьютерную систему, после чего СРД 7 открывает доступ пользователя к разрешенным ему ресурсам.

В процессе работы пользователя СНБИ 9 ведет непрерывную (периодически проводимую через незначительные интервалы времени) пассивную биометрическую идентификацию пользователя, фактически контролируя нахождение его на рабочем месте по лицевому изображению. Наличие канала постоянной аутентификации необходимо для исключения подмены зарегистрированного пользователя на этапе работы системы (под «подменой пользователя» подразумевается фактическая работа в системе незарегистрированного пользователя вместо пользователя, легально прошедшего аутентификацию, в том числе путем физического воздействия на последнего и последующего перехвата управления). Сигнал отсутствия или несоответствия передаваемого лицевого изображения изображению, зарегистрированному в базе данных СНБИ 9, поступает в СРД 7, которая блокирует компьютер и в режиме «пауза неактивности» контролирует время до появления сигнала соответствия лицевых изображений друг другу. Если это время не превышает заданного критического времени неактивности, то пользователь продолжает работу на компьютере 2 без диалога с системой доступа, а если превышает, то СРД блокирует компьютер, и пользователь проходит полную повторную аутентификацию при входе в систему.

С помощью режима «пауза неактивности» СРД 7 можно реализовать и другие многоуровневые условия блокировки и разблокировки доступа к компьютеру 2. Отметим также, что критерием срабатывания первого уровня блокировки может быть не однократная неуспешная аутентификация пользователя, а некоторое (например, настраиваемое с помощью программного обеспечения СРД 7 или СНБИ 9) количество ошибочных попыток аутентификации пользователя подряд. Это позволит снизить требования к такой характеристике системы биометрической аутентификации, как ложный отказ в доступе (False Reject Rate - FRR).

На фиг. 2 показана укрупненная структурная схема АПМДЗ 3, интегрированного с СРД 7 и СНБИ 9 в предлагаемой системе аутентификации пользователя и защиты от НСД ресурсов компьютерных систем.

Основными компонентами АПМДЗ 3, выполненного в виде автономного устройства на плате 17, являются управляющий микропроцессор 12, энергонезависимая флэш-память большой емкости 18 с блоками хранения программного обеспечения устройства и набор интерфейсов связи для взаимодействия устройства с другими компонентами системы.

Управляющий МП 12 работает независимо от центрального процессора компьютера 2, подключен к компьютеру через интерфейс 13 и включает в свой состав программные функциональные модули, обеспечивающие аналогично прототипу (патент RU №2321055) реализацию защитных функций устройства: проведение операций по доверенной загрузке компьютера, включая контроль критичных интервалов времени процедуры запуска и загрузки компьютера (модуль 19), проверку целостности ПО (модуль 21) и диагностику состояния аппаратных компонентов устройства (модуль 23); проведение идентификации и аутентификации пользователя (модуль 27), аутентифицирующий носитель которого подключается к интерфейсу 37; управление основным питанием компьютера через интерфейс 35 (модуль 24), а также взаимодействие с другими компонентами системы: системой разграничения доступа (модуль 20), с серверами компьютерной сети (модуль 22) для проведения централизованного администрирования, с внешними средствами защиты (модуль 25). Взаимодействие между всеми компонентами управляющего МП 12 осуществляется по внутренним каналам связи аналогично прототипу.

Для обеспечения взаимодействия с СРД 7 и СНБИ 9 в АПМДЗ 3 дополнительно введен USB-порт для подключения видеосредства считывания и передачи лицевого изображения пользователя по USB-интерфейсу 36, для чего в состав управляющего МП 12 включен модуль проброса USB-порта в ОС 5 компьютера (модуль 26). Наличие в МП 12 модуля 20 поддержки СРД обеспечивает взаимодействие устройства с СРД 7 компьютера 2, при этом устройство передает в СРД 7 результаты идентификации и аутентификации пользователя и его идентификатор, исключая необходимость повторения данной процедуры при работе СРД. Кроме того, в случае фиксации СРД 7 попыток несанкционированного доступа СРД 7 может передать АПМДЗ 3 команду на аппаратную блокировку компьютера. Отметим также, что на основе аппаратно-программных модулей доверенной загрузки могут строиться различные комплексные системы защиты компьютера (см., например, А. Двинских. «АПМДЗ «КРИПТОН-ЗАМОК» как системообразующий модуль» - http://ancud.ru/materials/apmdz_zamok_presentation.ppsx), в этом случае могут быть настроены различные реакции на попытки несанкционированного доступа со стороны прочих компонентов комплексной системы защиты.

Модуль 26 проброса USB-порта в операционную систему компьютера предназначен для обеспечения возможности взаимодействия с USB-интерфейсом 36 АПМДЗ 3 из операционной системы 5 компьютера 2. Данный модуль обеспечивает полную функциональную доступность USB-интерфейса 36 из ОС 5. Это позволяет СНБИ 9 взаимодействовать с видеосредством 4 так, как если бы видеосредство 4 было подключено непосредственно к USB-порту 11 компьютера 2.

В состав управляющего МП 12 может быть опционально включен также модуль 39 биометрической идентификации пользователя для выполнения биометрической идентификации непосредственно в АПМДЗ.

Блоки памяти, предназначенные для хранения ПО, реализующего вышеперечисленные функции, хранятся в энергонезависимой флэш-памяти 18: блок 28 с ПО проверки целостности компонентов устройства, блок 29 со списком контролируемых аппаратных и программных объектов, блок 30 с ПО удаленного администрирования и управления устройством, блок 31 с доверенной ОС.Поскольку в энергонезависимой флэш-памяти 18 содержится ПО, выполняемое на центральном процессоре компьютера, доступ к этой памяти может производиться как со стороны МП 12, так и центральным процессором компьютера (но с разрешения МП 12). Поэтому во флэш-памяти 18 создан служебный раздел памяти (на фиг. 2 выделен штриховкой), доступный только МП 12, в котором хранятся критичные данные: блок 32 с учетными данными пользователей, блок 33 с настройками и с ключами удаленного управления и электронный журнал 34 для регистрации критичных событий в системе и попыток НСД.

Часть перечисленных модулей и блоков может поставляться опционально в зависимости от используемых технологий, реализуемых функций защиты и используемых устройств на конкретной компьютерной системе или АРМ. Например, внешние средства защиты (шифраторы данных и информационных потоков, модули энергонезависимых хранилищ данных и др.), а также модули и блоки их обеспечения, могут подключаться к АПМДЗ 3 опционально через интерфейс 38 для усиления степени защиты компьютерной системы от НСД. При этом АПМДЗ 3 с помощью модуля 25 МП 12 обеспечивает управление загрузкой ключей шифрования во внешние устройства, исключая попадание ключей шифрования в ОЗУ компьютера 2. Все необходимые вычисления при этом проводятся непосредственно в управляющем МП АПМДЗ 3, что полностью исключает возможность перехвата ключей шифрования или вмешательства в процесс загрузки ключевой информации.

При использовании АРМ в сетевом варианте для обеспечения удаленного администрирования и управления устройствами АПМДЗ на АРМах с помощью блока 22 МП 12 осуществляется поддержка взаимодействия с серверами компьютерной сети.

АПМДЗ 3 может быть выполнен как в виде отдельной платы, подключаемой к материнской плате компьютера, так и в неизвлекаемом виде, в частности, в виде набора микросхем на материнской плате компьютера или в виде устройства создания доверенной среды, аналогичного устройству «АПМД3-И/М2» (патенты RU №2538329, кл. G06F 21/57, 11.07.2013 г., опубл. 10.01.2015 г.и RU №2569577, кл. G06F 21/30, 06.08.2014 г., опубл. 06.08.2015 г.).

Коммутация АПМДЗ 3 с материнской платой компьютера 2 может быть осуществлена по аналогии с прототипом через какой-либо из универсальных интерфейсов.

В результате реализации предлагаемым устройством перечисленных функций, а также известных функций прототипа, гарантируется полностью доверенная среда, обеспечивающая повышение эффективности защиты ПК от несанкционированных действий на всех этапах его работы, в том числе защиты от НСД к информации, обрабатываемой и хранимой в ПК и в компьютерных ИВС. При этом повышается эффективность и удобство работы легитимного пользователя на АРМ, поскольку система защиты после его начального входа в систему работает пассивно, т.е. не вмешивается в его текущую работу при выполнении им установленной в системе разграничения доступа допустимой длительности перерывов в работе, связанной с отсутствием на АРМ.

Предлагаемая система реализуется с помощью известных покупных комплектующих изделий, поскольку АПМДЗ разрабатывается на базе серийно выпускаемого фирмой «АНКАД» изделия, в котором дополнительно организуется стандартный интерфейс USB, а разработка дополнительного функционала для реализации системы касается создания новых программных модулей, устанавливаемых на компонентах системы и реализующих алгоритмы выполнения соответствующих защитных функций и алгоритмы взаимодействия компонентов системы между собой.

Изложенные выше сведения свидетельствуют о выполнении при использовании заявленного технического решения следующей совокупности условий:

- средства, воплощающие заявленное устройство при его осуществлении, предназначены для использования в промышленности, а именно, в автоматизированных системах обработки информации на базе ЭВМ (АРМ) для защиты от НСД их ресурсов, а также обрабатываемой и хранимой информации;

- для заявленного устройства в том виде, как оно охарактеризовано в независимом пункте изложенной формулы изобретения, подтверждена возможность его осуществления с помощью описанных в заявке средств.

Следовательно, заявленное техническое решение соответствует критерию «промышленная применимость».

При использовании предлагаемой системы и устройства на АРМ предотвращается доступ к компьютеру и информационным ресурсам незарегистрированных пользователей за счет создания для легитимного пользователя замкнутой программно-логической среды. При этом микропроцессором 12 АПМДЗ 3 выполняются не только программы идентификации и аутентификации пользователей, но и все критичные операции по доверенной загрузке компьютера, включая проверку целостности всех критичных программных и аппаратных компонентов при обеспечении контроля всех критичных интервалов времени, когда возможно несанкционированное вмешательство в процедуру запуска. Положительным результатом является надежное выполнение наиболее важных операций по защите в доверенной среде, что обеспечивает безопасность их выполнения и повышение эффективности защиты от НСД.

Таким образом, благодаря широкой функциональности, а также выполнению наиболее критичных операций непосредственно в микропроцессоре АПМДЗ, предлагаемое устройство сохранило достоинства прототипа, но в то же время в предлагаемой системе оно осуществляет интеграцию с системой непрерывной биометрической идентификации, повышающей эффективность и удобство системы аутентификации АРМ, и с СРД, обеспечивающей ограничение и разграничения доступа к аппаратным и программным компонентам компьютера. Осуществляя проверку целостности и идентификацию компонентов этих систем, АПМДЗ исключает подмену и модификацию этих важных средств защиты, что в целом повышает надежность защиты АРМ от несанкционированного доступа к его ресурсам, хранимым данным и обрабатываемой информации.

Источники информации:

1. Патент RU №2321055, кл. G06F 12/14, 12.05.2006 г., опубл. 27.03.2008 г.(прототип устройства).

2. В. Lloyd, W. Simpson. RFC 1334. РРР Authentication Protocols. October 1992.

3. Патент США US 8660322, кл. G06К 9/62, 25.08.2011 г., опубл. 25.02.2014 г.(прототип способа и системы).

4. P.-W. Tsai, J.-S. Pan, B.-Y. Liao, S.-C. Chu. Enhanced Artificial Bee Colony Optimization. // International Journal of Innovative Computing, Information and Control - vol. 5, No. 12, Dec. 2009.

5. Сетевые шифраторы «КРИПТОН AncNet». // http://ancud.ru/ancnetpro.html.

6. ISO/IEC 19784-1:2006. Information technology - Biometric application programming interface - Part 1: BioAPI specification.

7. ANSI INCITS 434. Information technology - Tenprint Capture Using BioAPI, 2007.

8. А. Двинских. «АПМДЗ «КРИПТОН-ЗАМОК» как системообразующий модуль» -http://ancud.ru/materials/apmdz_zamok_presentation.ppsx.

9. Патент RU №2538329, кл. G06F 21/57, 11.07.2013 г., опубл. 10.01.2015 г.

10. Патент RU №2569577, кл. G06F 21/30, 06.08.2014 г., опубл. 06.08.2015 г.

| название | год | авторы | номер документа |

|---|---|---|---|

| УСТРОЙСТВО СОЗДАНИЯ ДОВЕРЕННОЙ СРЕДЫ ДЛЯ КОМПЬЮТЕРОВ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ | 2013 |

|

RU2538329C1 |

| УСТРОЙСТВО СОЗДАНИЯ ДОВЕРЕННОЙ СРЕДЫ ДЛЯ КОМПЬЮТЕРОВ СПЕЦИАЛЬНОГО НАЗНАЧЕНИЯ | 2014 |

|

RU2569577C1 |

| Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды и способ реализации удаленного управления | 2016 |

|

RU2633098C1 |

| Компьютерная система с удаленным управлением сервером и устройством создания доверенной среды | 2017 |

|

RU2690782C2 |

| УСТРОЙСТВО ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА ДЛЯ КОМПЬЮТЕРОВ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ | 2006 |

|

RU2321055C2 |

| Способ сеансовой аутентификации пользователей по изображениям их лиц | 2024 |

|

RU2830390C1 |

| Способ и устройство доверенной загрузки компьютера с контролем периферийных интерфейсов | 2020 |

|

RU2748575C1 |

| Способ непрерывной аутентификации пользователя и защиты автоматизированного рабочего места от несанкционированного доступа | 2020 |

|

RU2762535C1 |

| СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА | 2017 |

|

RU2648942C1 |

| СРЕДСТВО ДОВЕРЕННОЙ ЗАГРУЗКИ СО ВСТРОЕННЫМ БИНАРНЫМ ТРАНСЛЯТОРОМ ОПЕРАЦИОННОЙ СИСТЕМЫ И БЕСПРОВОДНЫМ КАНАЛОМ УПРАВЛЕНИЯ | 2023 |

|

RU2820971C1 |

Изобретение относится к вычислительной технике. Технический результат заключается в повышении эффективности защиты от НСД к аппаратным и программным компонентам и к информации, хранимой и обрабатываемой на АРМ. Система содержит компьютер с подключенным к нему видеосредством считывания и передачи лицевого изображения пользователя и установленным на компьютере программным средством биометрической идентификации пользователя, осуществляющим регистрацию лицевого изображения в базе данных и последующее сравнение лицевого изображения с хранимым в базе данных, отличающаяся тем, что в состав системы введено устройство доверенной загрузки компьютера, подключенное через интерфейс связи к общей шине компьютера, имеющее дополнительный USB-порт, к которому подключено видеосредство считывания и передачи лицевого изображения пользователя, а также модуль проброса USB-порта в операционную систему компьютера; на компьютере установлена система разграничения доступа, осуществляющая управление режимами блокировки работы компьютера по непрерывно поступающей биометрической информации, фиксирующей присутствие пользователя на рабочем месте. 2 н.п. ф-лы, 2 ил.

1. Система непрерывной аутентификации пользователя автоматизированного рабочего места, содержащая компьютер с подключенным к нему видеосредством считывания и передачи лицевого изображения пользователя и установленным на компьютере программным средством биометрической идентификации пользователя, осуществляющим регистрацию лицевого изображения в базе данных и последующее сравнение лицевого изображения, передаваемого устройством считывания в реальном масштабе времени, с хранимым в базе данных,

отличающаяся тем, что в состав системы введено устройство доверенной загрузки компьютера, подключенное через интерфейс связи к общей шине компьютера, имеющее дополнительный USB-порт, к которому подключено видеосредство считывания и передачи лицевого изображения пользователя, а также модуль проброса USB-порта в операционную систему компьютера; на компьютере установлена система разграничения доступа, модули которой функционируют в режиме ядра операционной системы и обеспечивают доступ к ресурсам компьютера, причем система разграничения доступа интегрирована с программным средством непрерывной биометрической идентификации пользователя и осуществляет управление режимами блокировки работы компьютера по непрерывно поступающей биометрической информации, фиксирующей присутствие пользователя на рабочем месте.

2. Способ реализации защиты от несанкционированного доступа и контроля доступа в режиме реального времени на основе использования изображения лица пользователя, включающий регистрацию биометрической информации пользователя в базе лицевых изображений, проведение идентификации пользователя, осуществляющего вход в систему, по его лицевому изображению, передаваемому в реальном масштабе времени устройством считывания и передачи изображения, осуществление блокировки экрана монитора компьютера при отрицательном результате идентификации или отсутствии пользователя и разрешение входа пользователя в систему при возвращении на рабочее место без необходимости повторной аутентификации,

отличающийся тем, что перед операцией аутентификации пользователя проводится доверенная загрузка компьютера с помощью аппаратно-программного модуля доверенной загрузки с проведением диагностики и контроля целостности компонентов самого модуля и всех контролируемых им программных и аппаратных объектов, включая информацию о контролируемых интервалах времени, по которым осуществляется блокировка доступа, после чего проводится многофакторная аутентификация пользователя по предъявленной им аутентифицирующей информации, включающей его лицевое изображение, передаваемое в реальном масштабе времени видеосредством считывания, подключенным непосредственно к модулю через интерфейс USB, затем при успешной аутентификации пользователю предоставляется доступ к компьютеру с продолжением пассивной непрерывной биометрической идентификации пользователя, причем контроль доступа к ресурсам компьютерной системы проводится системой разграничения доступа, реализующей два режима блокировки компьютера в виде пауз неактивности, в одном из которых по сигналу блока пассивной непрерывной биометрической идентификации в случае кратковременного отсутствия пользователя на рабочем месте осуществляется частичная блокировка с последующим автоматическим разблокированием при появлении лицевого изображения пользователя в течение заданного промежутка времени, а в другом в случае длительного отсутствия для входа пользователя проводится его повторная полная аутентификация или запрет дальнейшего функционирования компьютера.

| УСТРОЙСТВО ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА ДЛЯ КОМПЬЮТЕРОВ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ | 2006 |

|

RU2321055C2 |

| Способ обработки целлюлозных материалов, с целью тонкого измельчения или переведения в коллоидальный раствор | 1923 |

|

SU2005A1 |

| УСТРОЙСТВО СОЗДАНИЯ ДОВЕРЕННОЙ СРЕДЫ ДЛЯ КОМПЬЮТЕРОВ ИНФОРМАЦИОННО-ВЫЧИСЛИТЕЛЬНЫХ СИСТЕМ | 2013 |

|

RU2538329C1 |

| УСТРОЙСТВО СОЗДАНИЯ ДОВЕРЕННОЙ СРЕДЫ ДЛЯ КОМПЬЮТЕРОВ СПЕЦИАЛЬНОГО НАЗНАЧЕНИЯ | 2014 |

|

RU2569577C1 |

| Автомобиль-сани, движущиеся на полозьях посредством устанавливающихся по высоте колес с шинами | 1924 |

|

SU2017A1 |

Авторы

Даты

2019-06-11—Публикация

2018-02-09—Подача