Изобретение относится к области вычислительной техники и может быть использовано для анализа состояния защищенности1 (1 Толкование используемых терминов приведено в Приложении 1) и мониторинга2 безопасности автоматизированных систем (АС), являющихся элементами систем связи и автоматизации.

Заявленное техническое решение расширяет арсенал средств данного назначения.

Известен способ мониторинга безопасности АС по патенту РФ №2134897 «Способ оперативного динамического анализа состояний многопараметрического объекта», класс G06F 17/40, заявл. 20.08.1999. В известном способе осуществляют преобразование результатов допусковой оценки разнородных динамических параметров в соответствующие информационные сигналы с обобщением по всему множеству параметров в заданном временном интервале и определяют относительную величину, а также характер изменения интегрального состояния многопараметрического объекта.

Недостатком данного способа является его относительно низкая экономическая эффективность при анализе состояния защищенности и мониторинге безопасности АС, являющихся элементами систем связи и автоматизации, т.к. использование данного способа для анализа таких относительно сложных многопараметрических объектов требует наличия выделенной системы мониторинга.

Известен способ мониторинга безопасности АС по патенту РФ №2179738, «Способ обнаружения удаленных атак3 в компьютерной сети», класс G06F 12/14, заявл. 24.04.2000. Известный способ включает следующую последовательность действий. Наблюдают за графиком адресованных абоненту пакетов данных, поступающих подряд друг за другом через промежутки времени не более заданного. Подсчитывают число пакетов в пределах серии. Выполняют проверку поступающих пакетов данных на соответствие заданным правилам каждый раз, когда размер очередной наблюдаемой серии достигает критического числа пакетов.

Недостатком данного способа является относительно низкая достоверность4 оценивания состояния защищенности АС, т.к. в нем применяют ограниченную совокупность признакового пространства - наблюдение только за графиком адресованных абоненту пакетов данных - и не учитывают локальное состояние защищенности корреспондирующих субъектов, являющихся элементами АС.

Наиболее близким по своей технической сущности к заявленному является способ мониторинга безопасности АС по патенту РФ №2210112 «Унифицированный способ Чернякова/Петрушина для оценки эффективности больших систем», класс G06F 17/00, заявл. 7.06.2001. Способ-прототип заключается в том, что предварительно задают множество контролируемых параметров, характеризующих безопасность АС, эталонные значения контролируемых параметров и их коэффициенты важности, а затем выполняют цикл анализа, для чего измеряют значения контролируемых параметров, сравнивают их с эталонными, а по результатам сравнения формируют отчет и по сформированному отчету принимают решение о безопасности автоматизированной системы.

По сравнению с аналогами способ-прототип может быть использован в более широкой области и обеспечивает большую достоверность оценивания состояния защищенности АС, т.к. позволяет анализировать локальное состояние защищенности элементов АС и производить свертку частных оценок в обобщенный показатель с учетом весовых коэффициентов важности.

Недостатком прототипа является относительно низкая достоверность оценивания состояния защищенности АС, характеризующихся большим количеством параметров и требующих для мониторинга безопасности значительного объема ресурсов этих АС (например, пропускной способности каналов связи), которые не могут быть выделены без ущерба для функционирования АС по целевому назначению. Увеличение же совокупного ресурса и/или развертывание выделенной системы мониторинга при значительном количестве элементов АС и/или числе контролируемых параметров приводит к снижению экономической эффективности АС, в которой использован данный способ мониторинга.

Целью заявленного технического решения является разработка способа мониторинга безопасности АС, обеспечивающего повышение достоверности оценивания состояния защищенности АС, характеризующихся большим количеством параметров, и более высокую экономическую эффективность мониторинга за счет группирования контролируемых параметров по их вкладу в безопасность различных структурных элементов и/или функциональных процессов АС, а также за счет динамического управления временным интервалом принятия решения о состоянии защищенности АС и учета степени влияния групп контролируемых параметров и величины отклонения их значений от допустимых.

Поставленная цель достигается тем, что в известном способе мониторинга безопасности АС, заключающемся в том, что предварительно задают множество из N≥2 контролируемых параметров, характеризующих безопасность AC, M≥N эталонных значений контролируемых параметров и их коэффициенты важности КB, а затем выполняют цикл анализа, для чего измеряют значения контролируемых параметров, сравнивают их с эталонными, а по результатам сравнения формируют отчет и по сформированному отчету принимают решение о безопасности АС, дополнительно из числа предварительно заданных контролируемых параметров формируют G≥2 групп контролируемых параметров. Каждая g-я группа контролируемых параметров, где g=1, 2, …, G, характеризует безопасность g-го структурного элемента и/или функционального процесса АС. Коэффициенты важности Kg B задают для каждой g-й группы. Дополнительно для каждой g-й группы контролируемых параметров задают максимальное ΔTg max и минимальное ΔTg max значения временных интервалов измерений значений контролируемых параметров и момент времени Tg отч формирования отчета о безопасности АС. Устанавливают значение интервала времени измерения контролируемых параметров g-й группы равным максимальному ΔTg max. После сравнения измеренных значений параметров с эталонными в случае их совпадения цикл анализа безопасности АС повторяют до наступления момента времени Tg отч формирования отчета о безопасности АС. При несовпадении измеренных значений параметров с эталонными запоминают их. Корректируют значение временного интервала измерений по формуле ΔTg кор=ΔTg max/Kg B. Сравнивают откорректированное значение ΔTg кор с минимальным ΔTg min. При ΔTg кор=ΔTg min цикл анализа безопасности АС повторяют, а при ΔTg кор≤ΔTg min формируют сигнал тревоги о выходе контролируемых параметров в g-й группе за пределы допустимых значений. Блокируют работу элементов АС, параметры которых вышли за пределы допустимых значений. Причем в отчет о состоянии АС включают сведения о заблокированных элементах АС.

Благодаря указанной новой совокупности существенных признаков обеспечивается возможность объективной оценки состояния параметров АС с минимизацией используемых для этой цели ее ресурсов и без дополнения АС вспомогательной системой мониторинга, что достигается группированием контролируемых параметров, характеризующих соответствующие функции АС, и адаптивным управлением характеристиками процесса мониторинга состояния АС. Отмеченное, в свою очередь, обеспечивает повышение достоверности оценивания состояния защищенности АС при приемлемой экономической эффективности АС в целом.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного технического решения, отсутствуют, что указывает на соответствие заявленного способа условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного объекта, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

Заявленный способ поясняется чертежами, на которых показаны:

фиг.1 - схема, поясняющая структуру АС на примере вычислительной сети;

фиг.2 - схема, поясняющая группировку параметров структурных элементов АС;

фиг.3 - схема, поясняющая группировку параметров функциональных процессов АС;

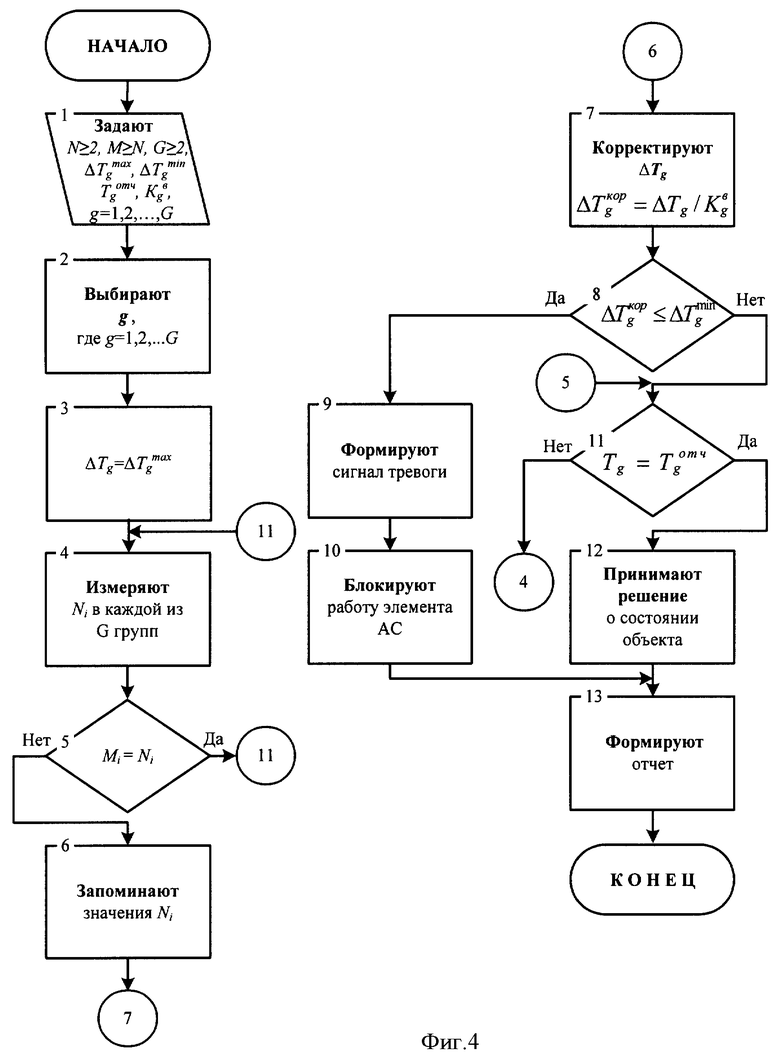

фиг.4 - блок-схема последовательности действий, реализующей способ мониторинга безопасности АС.

Для обеспечения безопасности АС необходимо своевременно и с высокой достоверностью анализировать параметры, определяющие состояние АС и своевременно предоставлять информацию о состоянии АС системе вышестоящего уровня иерархии (например, лицам, принимающим решения). Мониторинг параметров, определяющих состояние АС, осуществляют путем локального и/или удаленного (посредством сетевого взаимодействия) считывания их значений из оперативной памяти контролируемых элементов АС и сравнения с эталонными.

В тех случаях, когда контролируемая АС является сложной, т.е. состоящей из относительно большого количества элементов, для мониторинга ее безопасности необходимо затрачивать значительную часть объема ресурсов этих АС (например, пропускной способности каналов связи), которые не могут быть выделены без ущерба для функционирования АС по целевому назначению. Увеличение же совокупного ресурса и/или развертывание выделенной системы мониторинга при значительном количестве элементов АС и/или числе контролируемых параметров приводит к неоправданным экономическим затратам на реализацию системы мониторинга.

Указанное противоречие между необходимостью достоверной оценки параметров сложных АС в процессе их функционирования и приемлемыми экономическими затратами на реализацию системы мониторинга решается заявленным способом.

Реализация заявленного способа объясняется следующим образом. В общем случае АС представляет собой совокупность структурных элементов и коммуникационного оборудования, объединенных физическими линиями связи, как это показано на фиг.1 на примере вычислительной сети, включающей персональные ЭВМ (ПЭВМ) 1 и 2, сервер 3, коммутатор 4, автоматизированное рабочее место мониторинга безопасности 5. Структурные элементы АС определяются при мониторинге идентификаторами, в качестве которых в наиболее распространенном семействе протоколов TCP/IP используются сетевые адреса (IP-адреса). Структурные элементы выполняют функциональные процессы, такие как процессы обмена файлами, процессы передачи сообщений электронной почты, процессы сетевого взаимодействия.

Функциональные процессы АС определяются логическими портами, под которыми понимают «точки входа» в программу, реализующую процесс. Каждый структурный элемент и функциональный процесс АС характеризуются множеством параметров, определяющих состояние информационной безопасности структурного элемента и/или процесса АС и подлежащих контролю.

Предварительно задаваемые параметры, характеризующие безопасность элементов вычислительной сети, представлены на фиг.2, на которой приняты следующие обозначения:

Адр - IP-адрес;

АД - активность диспетчера подключений удаленного доступа;

АЛП - перечень активных логических портов;

АСПО - активность службы папок обмена;

ПАСЭП - локальные настройки пользовательского агента службы электронной почты;

ССЭП - локальные настройки сервера службы электронной почты;

ПКСФО - локальные настройки пользовательского клиента службы файлового обмена;

ССФО - локальные настройки сервера службы файлового обмена.

Элементы вычислительной сети характеризуются следующими общими для них параметрами (как это показано на фиг.2):

IP-адрес;

активность диспетчера подключений удаленного доступа;

перечень активных логических портов («точек входа» в программы, реализующие прикладные процессы пользователей);

активность службы папок обмена.

Кроме того, структурные элементы вычислительной сети дополнительно характеризуются (см. фиг.2):

1 - ПЭВМ - локальными настройками пользовательского агента службы электронной почты;

2 - ПЭВМ - локальными настройками пользовательского клиента службы файлового обмена;

3 - локальными настройками серверов службы электронной почты и службы файлового обмена.

Приведенные параметры образуют три группы, характеризующие состояние структурных элементов ПЭВМ №1, ПЭВМ №2 и сервера. Из числа элементов вычислительной сети, изображенных на фиг.2, службой электронной почты охвачены 1 - ПЭВМ №1 и 3 - сервер, службой файлового обмена охвачены 2 - ПЭВМ №2 и 3 - сервер, а процессами сетевого взаимодействия и службой папок обмена - все три структурных элемента АС. Взаимосвязь параметров структурных элементов и функциональных процессов приводит к необходимости группировки контролируемых параметров дополнительно в четыре следующие группы, представленные на фиг.3:

4-я группа - службы файлового обмена (фиг.3а);

5-я группа - службы электронной почты (фиг.3б);

6-я группа - службы папок обмена (фиг.3в);

7-я группа - сетевого взаимодействия (фиг.3г).

Функциональные процессы вычислительной сети характеризуются следующими общими для них параметрами (как это показано на фиг.3):

IP-адрес;

активность диспетчера подключений удаленного доступа;

перечень активных логических портов («точек входа» в программы, реализующие прикладные процессы пользователей).

Кроме того, функциональные процессы вычислительной сети дополнительно характеризуются (см. фиг.3):

4-я группа - локальными настройками пользовательского клиента и сервера службы файлового обмена;

5-я группа - локальными настройками пользовательского агента и сервера службы электронной почты;

6-я группа - активностью службы папок обмена.

Для каждой сформированной таким образом группы контролируемых параметров задают коэффициенты важности Kg B, где g=1, 2, …, G. Значения коэффициентов важности и эталонные значения контролируемых параметров определяют из соображений важности обрабатываемой информации и потенциальной уязвимости5 структурного элемента (процесса) по методикам, использующим, например, неформальные, экспертные методы, и задают в виде матрицы (таблицы) или базы данных (методики экспертных оценок известны и описаны, например, в книге Петренко С.А. Управление информационными рисками. Экономически оправданная безопасность / Петренко С.А., Симонов С.В. - М.: Компания АйТи; ДМК Пресс, 2004. - 384 с.).

В таблице 1 приведены: перечень контролируемых параметров и их эталонные значения, наименования групп контролируемых параметров и коэффициенты важности групп. Знак «+» означает, что параметр относится к указанной группе, его значение может быть логическая «1», что соответствует состоянию «Включено», или логический «0», что соответствует состоянию «Выключено». Эталонное значение для всех параметров, кроме IP-адреса, - логическая «1». Отсутствие знака «+» означает, что при контроле группы значение параметра не считывают. В строке «Адр» представлены соответствующие идентификаторы структурных элементов АС. IP-адрес, имеющий длину 4 байта (32 бита), отображают в таблице в наиболее употребляемом виде представления IP адреса - в десятичной форме (формат представления IP-адреса в десятичной форме известен и описан, например, в книге Олифера В.Г. и Олифера Н.А. «Компьютерные сети. Принципы, технологии, протоколы.», уч. для Вузов, 2-изд.; - СПб.: Питер, 2003. с.497).

Максимальное ΔTg max и минимальное ΔTg min значения временных интервалов измерении значении контролируемых параметров и момент времени Tg отч формирования отчета о безопасности АС задают директивно из соображений важности обрабатываемой информации и потенциальной уязвимости структурного элемента (функционального процесса). Кроме этого, минимальное ΔTg min значение временных интервалов измерений значений контролируемых параметров для каждой g-й группы определяют таким, ниже которого процесс мониторинга будет или неполным, или будет наносить ущерб функционированию АС по целевому предназначению. Пример задания временных характеристик мониторинга приведен в таблице 2.

После этого устанавливают значение интервала времени измерения контролируемых параметров каждой g-й группы равным максимальному ΔTg max. То есть первое измерение параметров будет произведено: для групп параметров с коэффициентом важности Kg В=3 через 25 минут; для Kg В=2 через 50 минут и т.д., как это показано в таблице 3.

Блок-схема последовательности действий, реализующей заявленный способ мониторинга безопасности АС, представлена на фиг.4. При наступлении момента времени ΔTg max измерения значении контролируемых параметров измеряют значения контролируемых параметров в каждой из групп (бл. 4 на фиг.4) и сравнивают их с предварительно заданными эталонными значениями (бл. 5 на фиг.4). В случае их совпадения цикл мониторинга безопасности АС повторяют до наступления момента времени Tg отч формирования отчета. Например, в таблице 3 в течение первых четырех шагов мониторинга измеренные значения контролируемых параметров совпали с эталонными, приведенными в таблице 1, и коррекция значения временного интервала измерений не понадобилась.

При несовпадении измеренных значений параметров с эталонными (см. табл.3, начиная с шага мониторинга №5) запоминают их (бл. 6 на фиг.4) и корректируют значение временного интервала измерений по формуле ΔTg кор=ΔTg max/Kg В (бл. 7 на фиг.4). Например (см. табл.3), на пятом шаге мониторинга в результате сравнения значений контролируемых параметров с эталонными выявлено их несовпадение у 6-й и 7-й групп контролируемых параметров. Значение временного интервала измерений корректируют:

ΔT6 кор=ΔT6 max/K6 B=25/3≈8;

ΔT7 кор=ΔT7 max/K7 B=25/3≈8;

и записывают в таблицу 3 в строке 5-го шага мониторинга. Изменение текущего временного интервала измерений до 8 минут приводит к тому, что мониторинг 6-й и 7-й групп параметров будет производиться чаще, что и видно из табл.3, где, начиная с шага мониторинга №6, интервал мониторинга сократился (перестал быть кратным 25-ти минутам). После этого сравнивают откорректированное значение ΔTg кор с минимальным ΔTg min (бл. 8 на фиг.4) и т.к. ΔTg кор=ΔTg max (8>5), то цикл анализа безопасности АС повторяют, переходя к шестому шагу мониторинга.

Если на шестом шаге мониторинга значения контролируемых параметров у 6-й и 7-й групп вновь не совпали с эталонными, то для них значение временного интервала измерений вновь корректируют:

ΔT6 кор=ΔT6 max/K6 B=8/3≈3;

ΔT7 кор=ΔT7 max/K7 B=8/3≈3;

Так как выполнено условие ΔTg кор≤Tg min для 6-й и 7-й групп (3<5), то формируют сигнал тревоги (бл. 9 на фиг.4) о выходе контролируемых параметров в 6-й и 7-й группах за пределы допустимых значений. После чего блокируют работу элементов АС, параметры которых вышли за пределы допустимых значений (бл. 10 на фиг.4), а мониторинг остальных групп контролируемых параметров продолжают до наступления времени Tg отч (бл. 11 на фиг.4), как это показано в табл.3 на восьмом - шестнадцатом шагах мониторинга. После принятия решения (бл. 12 на фиг.4) о выполнении условий безопасности АС формируют отчет (бл. 13 на фиг.4), в который включают сведения о заблокированных элементах АС.

Из проведенных расчетов видно, что в процессе мониторинга безопасности АС с высокой достоверностью обнаруживается не только факт отличия значений контролируемых параметров от эталонных, но и за счет группирования контролируемых параметров по их вкладу в безопасность учитываются параметры структурных элементов и функциональных процессов, что обеспечивает повышение достоверности оценивания состояния защищенности АС. Кроме этого, динамическое управление временным интервалом принятия решения о состоянии безопасности АС обеспечивает более высокую экономическую эффективность мониторинга, чем и обеспечивается достижение сформулированной цели.

Приложение 1

Перечень используемых терминов

1. Защищенность автоматизированной системы - свойство (способность) предотвращать или существенно затруднять несанкционированный доступ к информации в автоматизированной системе [Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации: Руководящий документ // Сборник руководящих документов по защите информации от несанкционированного доступа. - М.: Гостехкомиссия России, 1998].

2. Мониторинг состояния автоматизированной системы - регулярное отслеживание событий, происходящих в процессе обмена информацией, с регистрацией и анализом предопределенных значимых или подозрительных событий. Понятия «аудит» и «мониторинг» при этом несколько различаются, так как первое предполагает анализ событий постфактум, а второе приближено к режиму реального времени [Конеев И.Р., Беляев А.В. Информационная безопасность предприятия. - СПб.: БХВ-Петербург, 2003. - 752 с.: ил. на стр.30].

3. Атака - практическая реализация угрозы или попытка ее реализации с использованием той или иной уязвимости [Конеев И.Р., Беляев А.В. Информационная безопасность предприятия. - СПб.: БХВ-Петербург, 2003. - 752 с.: ил. на стр.30].

4. Достоверность диагностирования (контроля) - степень объективного соответствия результатов диагностирования (контроля) действительному техническому состоянию объекта [Кузнецов В.В., Лихачев А.М., Паращук И.Б., Присяжнюк С.П. Телекоммуникации. Толковый словарь основных терминов и сокращений. Под редакцией А.М.Лихачева, С.П.Присяжнюка. СПб.: Издательство МО РФ, 2001].

5. Уязвимость автоматизированной системы - некая слабость, которую можно использовать для нарушения системы или содержащейся в ней информации [Информационная безопасность и защита информации. Сборник терминов и определений. Государственная техническая комиссия России, 2001 г.].

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ МОНИТОРИНГА БЕЗОПАСНОСТИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2017 |

|

RU2646388C1 |

| СПОСОБ МОНИТОРИНГА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2011 |

|

RU2481620C1 |

| СПОСОБ КОМБИНИРОВАННОГО КОНТРОЛЯ СОСТОЯНИЯ ПРОЦЕССА ФУНКЦИОНИРОВАНИЯ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2021 |

|

RU2758974C1 |

| Способ контроля и управления информационной безопасностью узлов сети передачи данных | 2020 |

|

RU2748745C1 |

| СПОСОБ АДАПТИВНОГО КОНТРОЛЯ СОСТОЯНИЯ ПРОЦЕССА ФУНКЦИОНИРОВАНИЯ ГЕТЕРОГЕННОЙ АВТОМАТИЗИРОВАННОЙ СИСТЕМЫ | 2022 |

|

RU2786038C1 |

| Способ мониторинга и управления информационной безопасностью подвижной сети связи | 2020 |

|

RU2747368C1 |

| СИСТЕМА СПУТНИКОВОГО МОНИТОРИНГА СМЕЩЕНИЙ ИНЖЕНЕРНЫХ СООРУЖЕНИЙ С ИСПОЛЬЗОВАНИЕМ СПУТНИКОВЫХ НАВИГАЦИОННЫХ СИСТЕМ ГЛОНАСС/GPS | 2011 |

|

RU2467298C1 |

| СПОСОБ (ВАРИАНТЫ) УПРАВЛЕНИЯ ДЕМАСКИРУЮЩИМИ ПРИЗНАКАМИ СИСТЕМЫ СВЯЗИ | 2011 |

|

RU2450337C1 |

| СПОСОБ ОРГАНИЗАЦИИ СИСТЕМЫ МОНИТОРИНГА БЕЗОПАСНОСТИ И ЭКСПЛУАТАЦИИ ЗДАНИЙ И ИНЖЕНЕРНО-СТРОИТЕЛЬНЫХ СООРУЖЕНИЙ | 2020 |

|

RU2724355C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ЗАЩИЩЕННОСТИ АВТОМАТИЗИРОВАННОЙ СИСТЕМЫ | 2011 |

|

RU2477881C1 |

Изобретение относится к области вычислительной техники и может быть использовано для анализа состояния защищенности и мониторинга безопасности автоматизированных систем, являющихся элементами систем связи и автоматизации. Техническим результатом является повышение достоверности оценивания состояния защищенности автоматизированных систем (АС), характеризующихся большим количеством параметров, и экономической эффективности мониторинга. Он достигается тем, что предварительно задают множество контролируемых параметров, характеризующих безопасность АС, и группируют их, причем каждая группа контролируемых параметров характеризует безопасность структурного элемента и/или функционального процесса АС, задают множество эталонных значений контролируемых параметров и их групповые коэффициенты важности, для каждой группы задают максимальное и минимальное значения временных интервалов измерений значений контролируемых параметров и момент времени формирования отчета о безопасности АС, устанавливают значение интервала времени измерения контролируемых параметров группы, равным максимальному, а затем выполняют цикл измерения значений контролируемых параметров и сравнения их с эталонными, в случае их совпадения цикл анализа повторяют до наступления момента времени формирования отчета, а при несовпадении - запоминают их, корректируют значение временного интервала измерений, сравнивают откорректированное значение с минимальным, при его достижении формируют сигнал тревоги о выходе контролируемых параметров в группе за пределы допустимых значений, блокируют работу элементов АС, параметры которых вышли за пределы допустимых значений и формируют отчет о состоянии АС, в который включают сведения о заблокированных элементах АС. 4 ил., 3 табл.

Способ мониторинга безопасности автоматизированной системы, заключающийся в том, что предварительно задают множество из N≥2 контролируемых параметров, характеризующих безопасность автоматизированной системы, M≥N эталонных значений контролируемых параметров и их коэффициенты важности KB, а затем выполняют цикл анализа, для чего измеряют значения контролируемых параметров, сравнивают их с эталонными, а по результатам сравнения формируют отчет и по сформированному отчету принимают решение о безопасности автоматизированной системы, отличающийся тем, что из числа предварительно заданных контролируемых параметров формируют G≥2 групп контролируемых параметров, причем каждая g-я группа контролируемых параметров, где g=1, 2, …, G, характеризует безопасность g-го структурного элемента и/или функционального процесса автоматизированной системы, а коэффициенты важности Kg B задают для каждой g-й группы, дополнительно для каждой g-й группы контролируемых параметров задают максимальное ΔTg max и минимальное ΔTg min значения временных интервалов измерений значений контролируемых параметров и момент времени Tg отч формирования отчета о безопасности автоматизированной системы, устанавливают значение интервала времени измерения контролируемых параметров g-й группы равным максимальному ΔTg max, а после сравнения измеренных значений параметров с эталонными в случае их совпадения цикл анализа безопасности автоматизированной системы повторяют до наступления момента времени Tg отч формирования отчета о безопасности автоматизированной системы, а при несовпадении измеренных значений параметров с эталонными запоминают их, корректируют значение временного интервала измерений по формуле ΔTg кор=ΔTg max/Kg B, сравнивают откорректированное значение ΔTg кор с минимальным ΔTg min и при ΔTg кор>ΔTg min цикл анализа безопасности автоматизированной системы повторяют, а при ΔTg кор≤ΔTg min формируют сигнал тревоги о выходе контролируемых параметров в g-й группе за пределы допустимых значений, блокируют работу элементов автоматизированной системы, параметры которых вышли за пределы допустимых значений, причем в отчет о состоянии автоматизированной системы включают сведения о заблокированных элементах автоматизированной системы.

| УНИФИЦИРОВАННЫЙ СПОСОБ ЧЕРНЯКОВА/ПЕТРУШИНА ДЛЯ ОЦЕНКИ ЭФФЕКТИВНОСТИ БОЛЬШИХ СИСТЕМ | 2001 |

|

RU2210112C2 |

| Устройство для поиска неисправностей | 1985 |

|

SU1287118A1 |

| ИНТЕГРИРОВАННАЯ МНОГОФУНКЦИОНАЛЬНАЯ СИСТЕМА КОНТРОЛЯ И УПРАВЛЕНИЯ | 2004 |

|

RU2281614C1 |

| Рама шасси для самодвижущихся и др. повозок | 1927 |

|

SU13981A1 |

| Аппарат для очищения воды при помощи химических реактивов | 1917 |

|

SU2A1 |

Авторы

Даты

2009-05-10—Публикация

2007-02-12—Подача