Изобретение относится к области вычислительной техники и может быть использовано для анализа состояния защищенности и мониторинга безопасности автоматизированных систем (АС), являющихся элементами систем связи и автоматизации.

Известен способ мониторинга безопасности АС по патенту РФ №2134897 «Способ оперативного динамического анализа состояний многопараметрического объекта», класс G06F 17/40, заявл. 20.08.1999. В известном способе осуществляют преобразование результатов допусковой оценки разнородных динамических параметров в соответствующие информационные сигналы с обобщением по всему множеству параметров в заданном временном интервале и определяют относительную величину, а также характер изменения интегрального состояния многопараметрического объекта.

Недостатком данного способа является его относительная низкая экономическая эффективность при анализе состояния защищенности и мониторинге безопасности АС, являющихся элементами систем связи и автоматизации, так как использование данного способа для анализа таких относительно сложных многопараметрических объектов требует наличия выделенной системы мониторинга.

Известен способ мониторинга безопасности АС по патенту РФ №2179738 «Способ обнаружения удаленных атак в компьютерной сети», класс G06F 12/14, заявл. 24.04.2000. Известный способ включает следующую последовательность действий. Наблюдают за трафиком адресованных абоненту пакетов данных, поступающих подряд друг за другом через промежутки времени не более заданного. Подсчитывают число пакетов в пределах серии. Выполняют проверку поступающих пакетов данных на соответствие заданным правилам каждый раз, когда размер очередной наблюдаемой серии достигает критического числа пакетов.

Недостатком данного способа является относительно низкая достоверность оценивания состояния защищенности АС, так как в нем применяют ограниченную совокупность признакового пространства - наблюдение только за трафиком адресованных абоненту пакетов данных - и не учитывают локальное состояние защищенности корреспондирующих субъектов, являющихся элементами АС.

Известен способ мониторинга безопасности АС по патенту РФ №2210112 «Унифицированный способ Чернякова/Петрушина для оценки эффективности больших систем», класс G06F 17/00, заявл. 07.06.2001. Известный способ заключается в том, что предварительно задают множество контролируемых параметров, характеризующих безопасность АС, эталонные значения контролируемых параметров и их коэффициенты важности, а затем выполняют цикл анализа, для чего измеряют значения контролируемых параметров, сравнивают их с эталонными, а по результатам сравнения формируют отчет и по сформированному отчету принимают решение о безопасности АС.

Недостатком данного способа является относительная низкая достоверность оценивания состояния защищенности АС, характеризующихся большим количеством параметров и требующих для мониторинга безопасности значительного объема ресурсов этих АС (например, пропускной способности каналов связи), которые не могут быть выделены без ущерба для функционирования АС по целевому назначению. Увеличение же совокупного ресурса и/или развертывание выделенной системы мониторинга при значительном количестве элементов АС и/или числе контролируемых параметров приводит к снижению экономической эффективности АС, в которой использован данный способ мониторинга.

Наиболее близким по своей технической сущности к заявленному является способ мониторинга безопасности АС по патенту РФ №2355024 «Способ мониторинга безопасности автоматизированной системы», класс G06F 15/00, заявл. 12.02.2007 (опубл. 10.05.2009 Бюл. №13). Способ-прототип включает следующую последовательность действий. Предварительно задают множество из N≥2 контролируемых параметров, характеризующих безопасность AC, M≥N эталонных значений контролируемых параметров и их коэффициенты важности КB, а затем выполняют цикл анализа, для чего измеряют значения контролируемых параметров, сравнивают их с эталонными, а по результатам сравнения формируют отчет и по сформированному отчету принимают решение о безопасности АС, дополнительно из числа предварительно заданных контролируемых параметров формируют G≥2 групп контролируемых параметров. Каждая g-я группа контролируемых параметров, где g=1, 2,…, G, характеризует безопасность g-го структурного элемента и/или функционального процесса АС. Коэффициенты важности KgB задают для каждой g-й группы. Дополнительно для каждой g-й группы контролируемых параметров задают максимальное ΔTgmax и минимальное ΔTgmin значения временных интервалов измерений значений контролируемых параметров и момент времени Тgотч формирования отчета о безопасности АС. Устанавливают значение интервала времени измерения значений контролируемых параметров g-й группы равным максимальному ΔTgmax. После сравнения измеренных значений параметров с эталонными в случае их совпадения цикл анализа безопасности АС повторяют до наступления момента времени Тgотч формирования отчета о безопасности АС. При несовпадении измеренных значений параметров с эталонными запоминают их. Корректируют значение временного интервала измерений по формуле ΔTgкop=ΔTg/KgB. Сравнивают откорректированное значение ΔTgкоp с минимальным ΔTgmin. При ΔTgкор>ΔTgmin цикл анализа безопасности АС повторяют, а при ΔTgкop≤ΔTgmin формируют сигнал тревоги о выходе контролируемых параметров в g-й группе за пределы допустимых значений. Блокируют работу элементов АС, параметры которых вышли за пределы допустимых значений. Причем в отчет о состоянии АС включают сведения о заблокированных элементах АС.

По сравнению с аналогами, способ-прототип может быть использован в более широкой области и обеспечивает большую достоверность оценивания состояния параметров АС с минимизацией используемых для этой цели ее ресурсов и без дополнения АС вспомогательной системой мониторинга, что достигается группированием контролируемых параметров, характеризующих соответствующие функции АС, и адаптивным управлением характеристиками процесса мониторинга состояния АС.

Недостатком прототипа является узкая область применения способа мониторинга безопасности АС, а также низкая достоверность результатов анализа состояния защищенности АС, функционирующих при неустойчивых сетевых взаимодействиях со средством мониторинга.

Узкая область применения обусловлена тем, что способ-прототип применим для стационарных объектов анализа, время функционирования которых не менее времени, необходимого для измерения значений контролируемых параметров средством мониторинга.

Низкая достоверность результатов анализа состояния защищенности АС обусловлена тем, что при неустойчивых сетевых взаимодействиях средства мониторинга с объектом мониторинга цикл измерения контролируемых параметров прерывается, а восстановление прерванного цикла анализа способом-прототипом невозможно, в связи с чем цикл анализа начинают с начала, что приводит к избыточным временным и ресурсным затратам на анализ состояния защищенности АС и даже к невозможности завершить цикл анализа и принять решение о состоянии АС.

Целью заявленного технического решения является разработка способа мониторинга безопасности АС, обеспечивающего повышение достоверности результатов анализа состояния защищенности АС, функционирующих при неустойчивых сетевых взаимодействиях со средством мониторинга, и расширение области применения за счет обеспечения возможности мониторинга нестационарных (динамических) объектов анализа, которые характеризуются относительно коротким интервалом времени функционирования.

Поставленная цель достигается тем, что в известном способе мониторинга безопасности АС, заключающемся в том, что предварительно задают множество из N≥2 контролируемых параметров, характеризующих безопасность AC, M≥N эталонных значений контролируемых параметров. Формируют из числа предварительно заданных контролируемых параметров G≥2 групп контролируемых параметров. Каждая g-я группа контролируемых параметров, где g=1, 2,…, G, характеризует безопасность g-го структурного элемента и/или функционального процесса АС. Для каждой g-й группы контролируемых параметров задают коэффициенты важности KgB, максимальное ΔTgmax и минимальное ΔTgmin значения временных интервалов измерений значений контролируемых параметров и момент времени Тgотч формирования отчета о безопасности АС. Выбирают g группу контролируемых параметров. Устанавливают значение интервала времени ΔTg измерения значений контролируемых параметров g-й группы равным максимальному ΔTgmax. Измеряют значения контролируемых параметров в каждой из G групп. Сравнивают измеренные значения контролируемых параметров с эталонными, в случае их совпадения сравнивают время Tg измерения значений контролируемых параметров с заданным моментом времени Tgотч формирования отчета и при Tg<Tgотч переходят к измерению значений контролируемых параметров в каждой из G групп. При Tg≥Tgотч формируют отчет и по сформированному отчету принимают решение о безопасности АС. При несовпадении измеренных значений контролируемых параметров с эталонными запоминают их. Корректируют значение временного интервала измерений по формуле

ΔTgкор=ΔTg/KgB. Сравнивают откорректированное значение ΔTgкор с минимальным ΔTgmin и при ΔTgкор>ΔTgmin переходят к сравнению времени Tg измерения значений контролируемых параметров с заданным моментом времени

Тgотч формирования отчета. При ΔTgкop≤ΔTgmin формируют сигнал тревоги о выходе контролируемых параметров в g-й группе за пределы допустимых значений. Блокируют работу элементов АС, параметры которых вышли за пределы допустимых значений. Включают в отчет о состоянии АС сведения о ее заблокированных элементах. Дополнительно задают массив {D} для хранения признака незавершенности измерения значений контролируемых параметров g-й группы и значения слова состояния программы мониторинга (ССП) в момент прерывания измерения значений контролируемых параметров. После сравнения времени Tg измерения значений контролируемых параметров с заданным моментом времени Tgотч формирования отчета и при Tg<Tgотч проверяют наличие признака незавершенности измерения значений контролируемых параметров g-й группы в массиве {D}. В случае отсутствия признака незавершенности измерения значений контролируемых параметров g-й группы в массиве {D} переходят к измерению значений контролируемых параметров в каждой из G групп. После запоминания не совпавших измеренных значений контролируемых параметров с эталонными проверяют доступность g-го структурного элемента АС для измерения значений контролируемых параметров. При доступности g-го структурного элемента АС переходят к корректировке значения временного интервала измерений значений контролируемых параметров по формуле ΔTgкop=ΔTg/КgB недоступности g-го структурного элемента АС устанавливают признак незавершенности измерения значений контролируемых параметров g-й группы в массиве {D}. Запоминают в массиве {D} значение ССП в момент прерывания измерения значений контролируемых параметров. При наличии в массиве {D} признака незавершенности измерения значений контролируемых параметров g-й группы удаляют его из массива {D}. Считывают запомненное значение ССП из массива {D}. Измеряют значения контролируемых параметров с момента прерывания их измерения. Переходят к сравнению измеренных значений контролируемых параметров с эталонными.

Благодаря новой совокупности существенных признаков в заявленном способе обеспечивается повышение достоверности результатов анализа состояния защищенности АС, функционирующих при неустойчивых сетевых взаимодействиях со средством мониторинга, и расширение области применения за счет обеспечения возможности мониторинга нестационарных (динамических) объектов анализа, которые характеризуются относительно коротким интервалом времени функционирования.

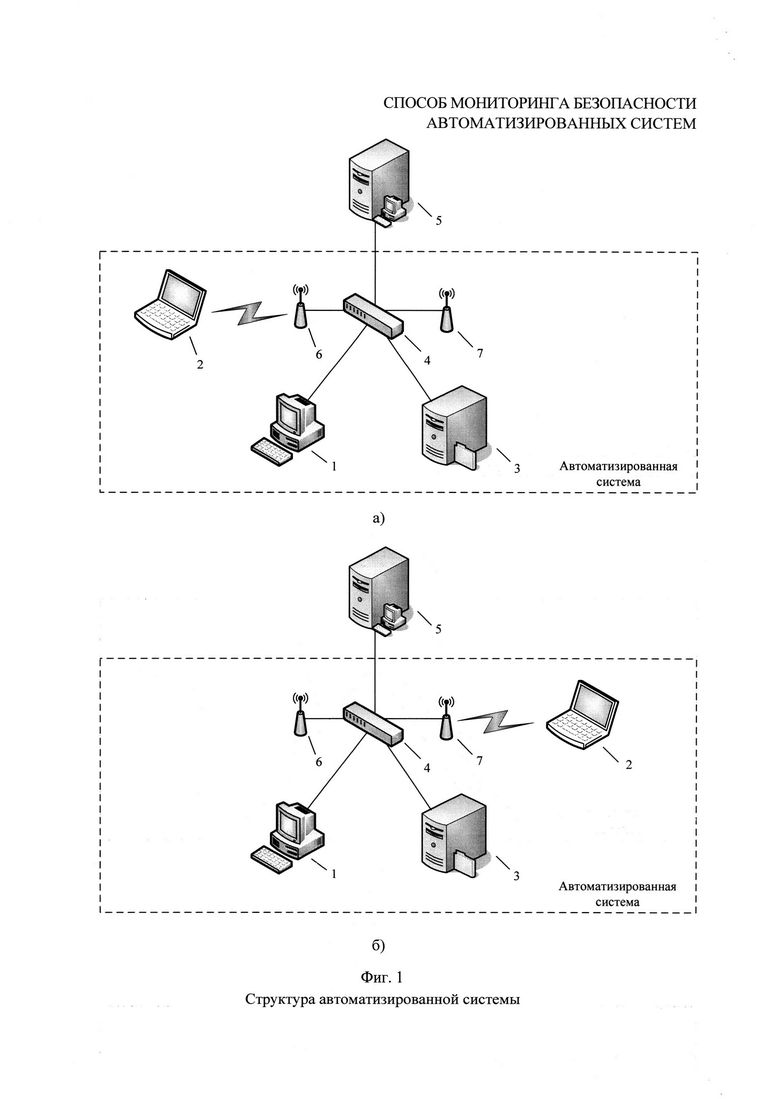

Заявленный способ поясняется чертежами, на которых показаны:

фиг. 1 - рисунок, поясняющий структуру АС, включающую нестационарный (динамический) объект;

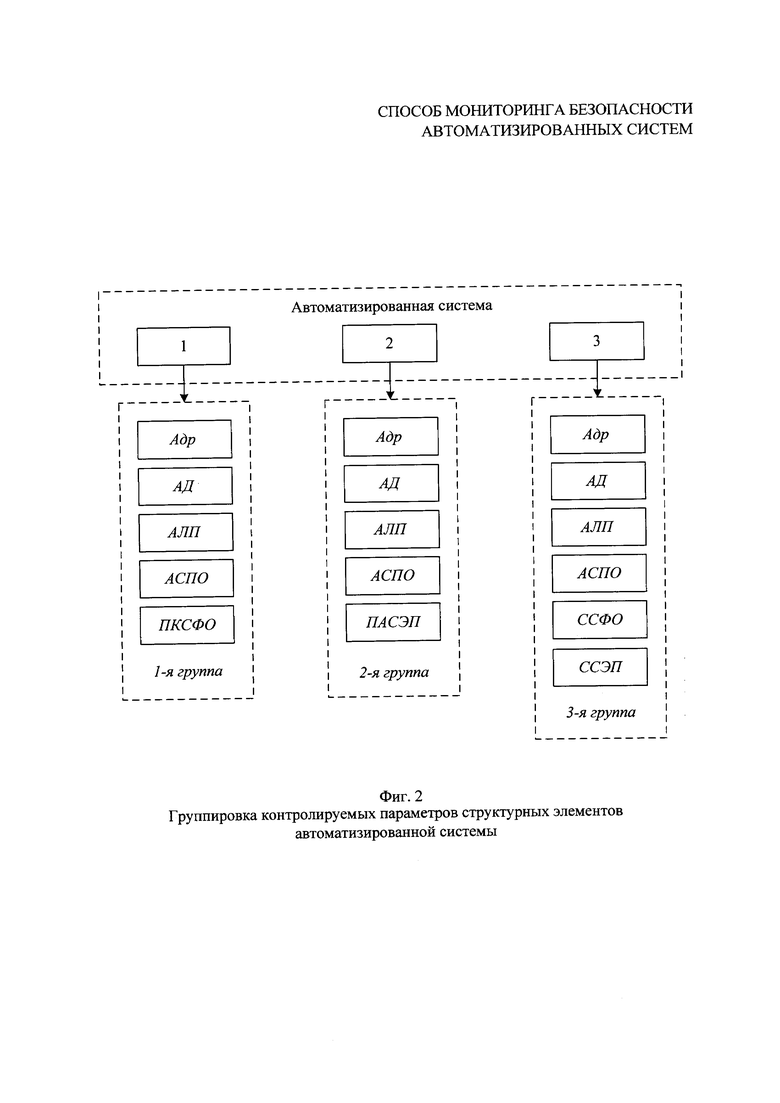

фиг. 2 - рисунок, поясняющий группировку контролируемых параметров структурных элементов АС;

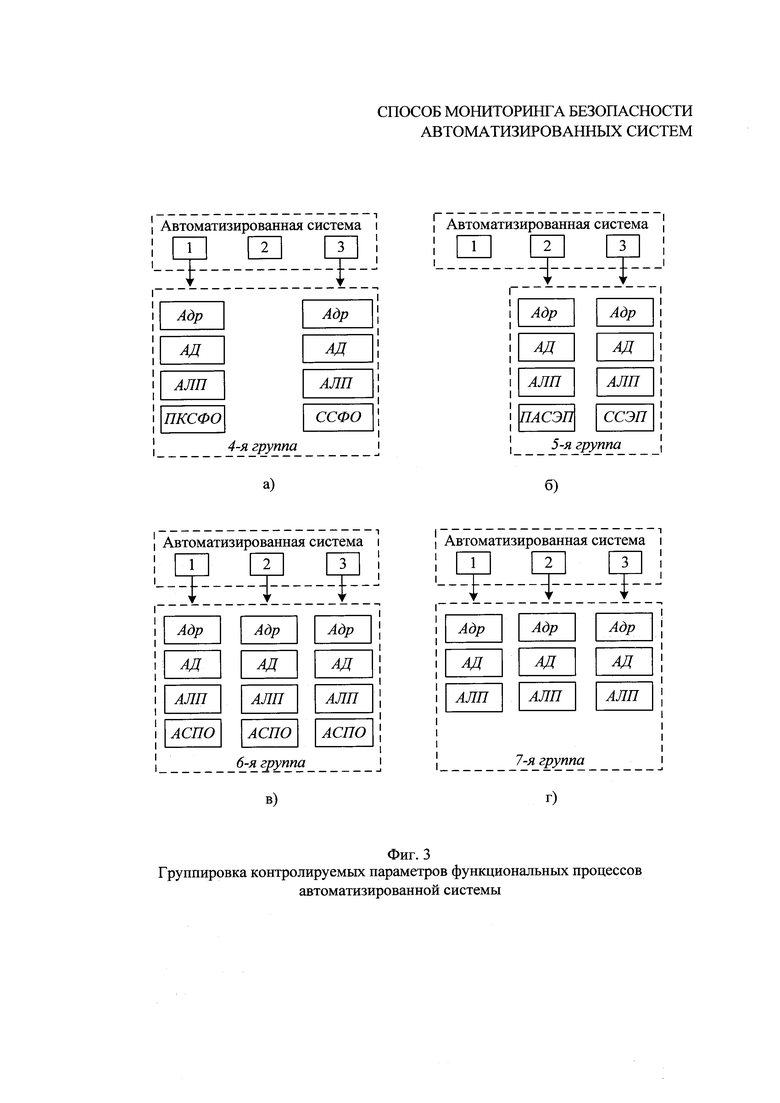

фиг. 3 - рисунок, поясняющий группировку контролируемых параметров функциональных процессов АС;

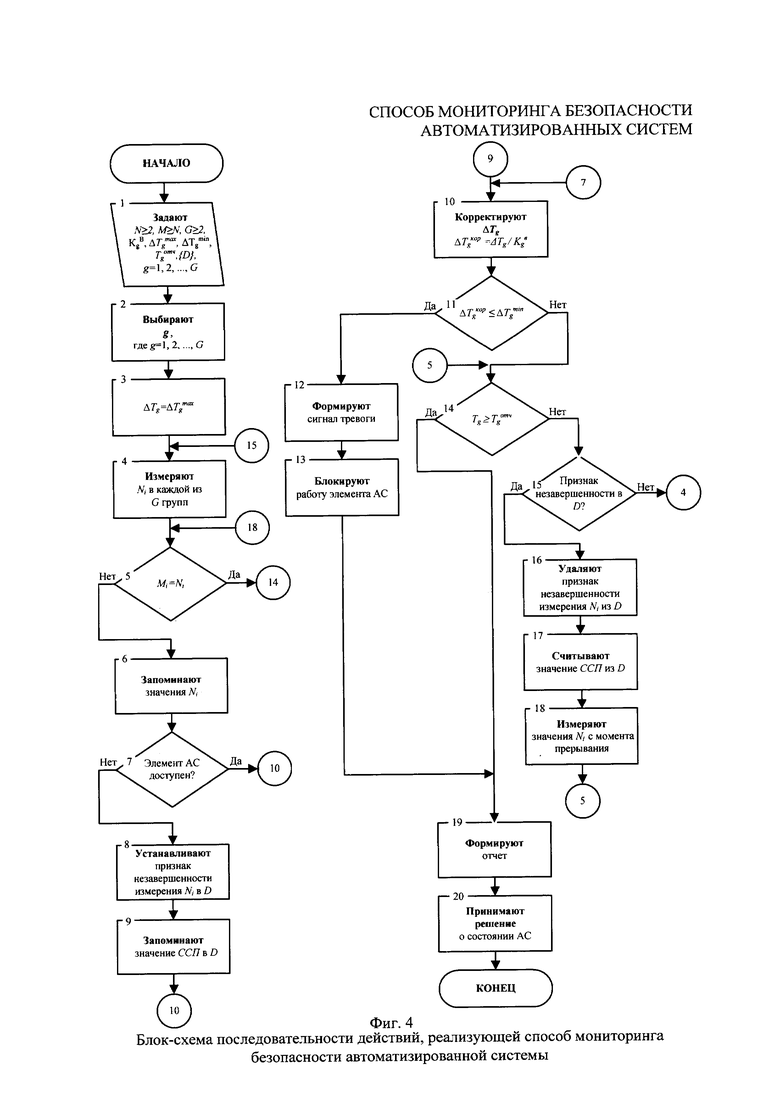

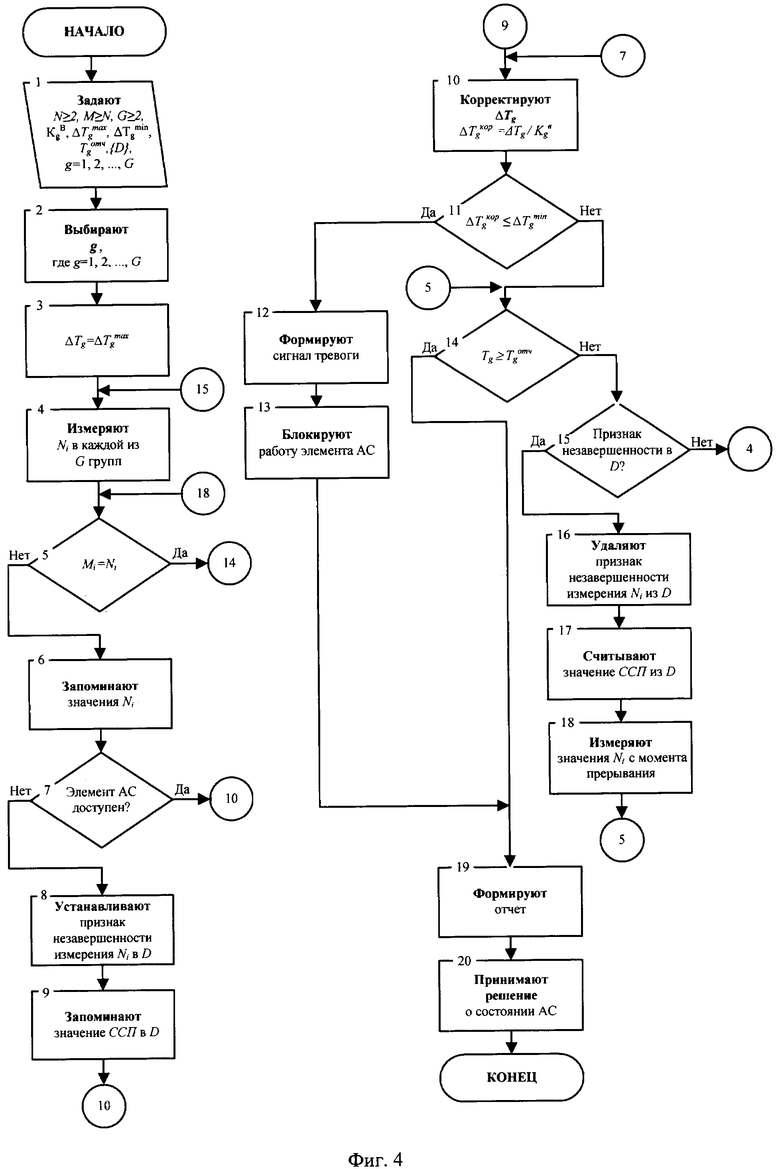

фиг. 4 - блок-схема последовательности действий, реализующей способ мониторинга безопасности АС;

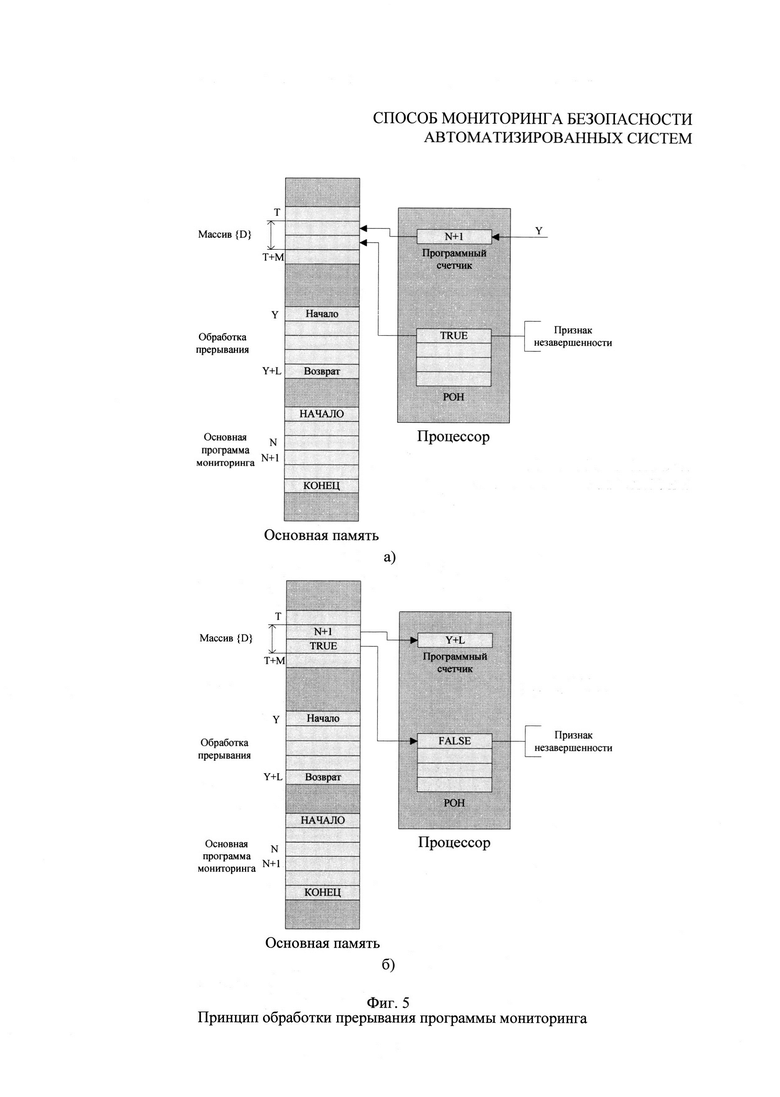

фиг. 5 - рисунок, поясняющий принцип обработки прерывания программы мониторинга.

В целях обеспечения безопасности АС необходимо своевременно и с высокой достоверностью анализировать параметры, определяющие состояние защищенности АС, и своевременно предоставлять результаты анализа системе вышестоящего уровня иерархии (например, системам обработки событий информационной безопасности). Мониторинг контролируемых параметров, определяющих состояние защищенности АС, осуществляют путем локального и/или удаленного (посредством сетевого взаимодействия) считывания значений параметров и сравнения их с эталонными. К техническим решениям, определяющим состояние защищенности АС, относят, например, средства анализа защищенности Max Patrol, XSpider (см. функциональные возможности, например, на официальном сайте компании Positive Technologies [Электронный ресурс]. - Режим доступа. - URL: http://www.ptsecurity.ru).

Современные АС включают в себя беспроводные сети передачи данных (см. беспроводные технологии передачи данных, например, в книге Олифера В.Г. и Олифера Н.А. «Компьютерные сети. Принципы, технологии, протоколы»: уч. для Вузов. - 4-е изд. - СПб.: Питер, 2010. - С. 284-310), интеллектуальные сети IP Multimedia Subsystem (IMS) (см. архитектуру, принципы функционирования, преимущества и перспективы сетей IMS, например, в книге Гольдштейна Б.С. и Кучерявого А.Е. «Сети связи пост-NGN». - СПб.: БХВ-Петербург, 2014. - С. 42-75). Применение данных технических решений способствует повышению мобильности АС или обеспечению динамического распределения сетевых ресурсов. Наряду с достоинствами применение таких сетей приводит к возникновению неустойчивых сетевых взаимодействий со средством мониторинга безопасности АС и уменьшению интервалов времени доступности динамических объектов средствам мониторинга. Неустойчивое сетевое взаимодействие средства мониторинга с динамическим объектом обусловлено необходимостью его перемещения в пределах и/или за пределами доступности беспроводных точек доступа, которая определяется в зависимости от применяемых технологий беспроводной передачи данных (например, короткодействующие технологии - Bluetooth, WirelessUSB; среднедействующие технологии - Wi-Fi, WiMAX, Mobile Broadband Wireless Access; дальнедействующие технологии на основе радиорелейных, сотовых и спутниковых технологий). Ухудшение эксплуатационных характеристик беспроводных линий связи возникает за счет препятствий в виде металлочерепицы, железобетонных стен или колонн и иных, которые поглощают, преломляют, отражают, рассеивают мощность излученного сигнала и/или приводят к кратковременным обрывам соединения.

Таким образом, возникает противоречие между необходимостью обеспечить достоверную оценку состояния защищенности АС и отсутствием технических решений, позволяющих осуществить мониторинг безопасности динамических объектов, функционирующих при неустойчивых сетевых взаимодействиях со средством мониторинга.

Реализация заявленного способа объясняется следующим образом. В общем случае АС представляет собой совокупность структурных элементов и коммуникационного оборудования, объединенных проводными и беспроводными линиями связи, как это показано на фиг. 1, включающей стационарную персональную ЭВМ (ПЭВМ) 1 и динамическую персональную ЭВМ (ПЭВМ) 2, сервер 3, коммутатор 4, автоматизированное рабочее место мониторинга безопасности 5, на которой установлена программа мониторинга, беспроводные точки доступа Wi-Fi 6 и 7. Неустойчивое сетевое взаимодействие автоматизированного рабочего места мониторинга безопасности 5 с динамическим объектом (ПЭВМ 2) возникает при его перемещении, в результате которого происходит потеря связи с беспроводной точкой доступа 6 (фиг. 1а). После перемещения динамический объект (ПЭВМ 2) подключают к беспроводной точке доступа 7 (фиг. 1б). Во время перемещения динамический объект (ПЭВМ 2) находится за пределами доступности беспроводных точек доступа 6 и 7. Структурные элементы АС определяются при мониторинге идентификаторами, в качестве которых в наиболее распространенном семействе протоколов TCP/IP используются сетевые адреса (IP-адреса). Структурные элементы выполняют функциональные процессы, такие как процессы обмена файлами, процессы передачи сообщений электронной почты, процессы сетевого взаимодействия. Функциональные процессы АС определяются логическими портами, под которыми понимают «точки входа» в программы, реализующие прикладные процессы пользователей. Каждый структурный элемент и функциональный процесс АС характеризуются множеством параметров, определяющих состояние информационной безопасности структурного элемента и/или процесса АС, и подлежащих контролю.

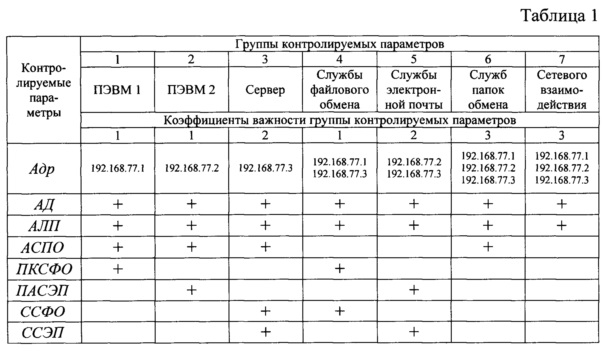

Предварительно задаваемые параметры, характеризующие безопасность элементов АС, представлены на фиг. 2, на которой приняты следующие обозначения:

Адр - IP-адрес;

АД - активность диспетчера подключений удаленного доступа;

АЛП - перечень активных логических портов;

ACПO - активность службы папок обмена;

ПКСФО - локальные настройки пользовательского клиента службы файлового обмена;

ПАСЭП - локальные настройки пользовательского агента службы электронной почты;

ССФО - локальные настройки сервера службы файлового обмена;

ССЭП - локальные настройки сервера службы электронной почты.

Элементы АС характеризуются следующими общими для них параметрами (см. фиг. 2):

IP-адрес;

активность диспетчера подключений удаленного доступа;

перечень активных логических портов;

активность службы папок обмена.

Кроме того, структурные элементы АС дополнительно характеризуются (см. фиг. 2):

1 - ПЭВМ 1 - локальными настройками пользовательского клиента службы файлового обмена;

2 - ПЭВМ 2 - локальными настройками пользовательского агента службы электронной почты;

3 - сервер - локальными настройками серверов службы файлового обмена и службы электронной почты.

Приведенные параметры образуют три группы, характеризующие состояние структурных элементов ПЭВМ 1, ПЭВМ 2 и сервера 3. Из числа элементов АС, изображенных на фиг. 2, службой файлового обмена охвачены 1 - ПЭВМ 1 и 3 - сервер, службой электронной почты охвачены 2 - ПЭВМ 2 и 3 - сервер, а процессами сетевого взаимодействия и службой папок обмена - все три структурных элемента АС. Взаимосвязь параметров структурных элементов и функциональных процессов приводит к необходимости группировки контролируемых параметров дополнительно в четыре следующие группы, представленные на фиг. 3:

4-я группа - службы файлового обмена (фиг. 3а);

5-я группа - службы электронной почты (фиг. 3б);

6-я группа - службы папок обмена (фиг. 3в);

7-я группа - сетевого взаимодействия (фиг. 3г).

Функциональные процессы АС характеризуются следующими общими для них параметрами (см. фиг. 3):

IP-адрес;

активность диспетчера подключений удаленного доступа;

перечень активных логических портов.

Кроме того, функциональные процессы АС дополнительно характеризуются (см. фиг. 3):

4-я группа - локальными настройками пользовательского клиента и сервера службы файлового обмена;

5-я группа - локальными настройками пользовательского агента и сервера службы электронной почты;

6-я группа - активностью службы папок обмена.

Для каждой сформированной таким образом группы контролируемых параметров задают их коэффициенты важности KgB, где g=1, 2, …, G, и эталонные значения параметров. Значения коэффициентов важности и эталонные значения контролируемых параметров определяют из соображений важности обрабатываемой информации и потенциальной уязвимости структурного элемента (процесса) по методикам, использующим, например неформальные, экспертные методы, и задают в виде матрицы (таблицы) или базы данных (методики экспертных оценок известны и описаны, например, в книге Петренко С.А., Симонов С.В. «Управление информационными рисками. Экономически оправданная безопасность». – М.: Компания АйТи, ДМК Пресс, 2004. - 384 с.).

В таблице 1 приведены: перечень контролируемых параметров и их эталонные значения, наименования групп контролируемых параметров и коэффициенты важности групп.

Знак «+» означает, что параметр относится к указанной группе, его значение может быть логическая «1», что соответствует состоянию «Включено», или логический «0», что соответствует состоянию «Выключено». Эталонное значение для всех параметров, кроме IP-адреса, - логическая «1». Отсутствие знака «+» означает, что при контроле группы значение параметра не считывают. В строке «Адр» представлены соответствующие идентификаторы структурных элементов АС. IP-адрес, имеющий длину 4 байта (32 бита), отображают в табл. 1 в наиболее употребляемом виде представления IP адреса - в десятичной форме (формат представления IP-адреса в десятичной форме известен и описан, например, в книге Олифера В.Г. и Олифера Н.А. «Компьютерные сети. Принципы, технологии, протоколы»: уч. для Вузов. - 2-е изд. - СПб.: Питер, 2003. - С. 497).

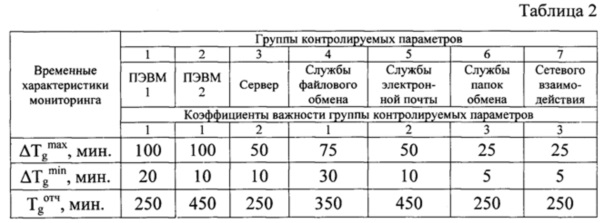

Максимальное ΔTgmax и минимальное ΔTgmin значения временных интервалов измерений значений контролируемых параметров и момент времени Tgотч формирования отчета о безопасности АС задают директивно из соображений важности обрабатываемой информации и потенциальной уязвимости структурного элемента (функционального процесса). Кроме этого минимальное ΔTgmin значение временных интервалов измерений значений контролируемых параметров для каждой g-й группы определяют таким, ниже которого процесс мониторинга будет или неполным, или будет наносить ущерб функционированию АС по целевому предназначению. Пример задания временных характеристик мониторинга приведен в таблице 2.

Кроме того, дополнительно задают массив {D}, который предназначен для хранения признака незавершенности измерения значений контролируемых параметров g-й группы и значения слова состояния программы мониторинга, установленной на автоматизированном рабочем месте мониторинга безопасности 5, в момент прерывания измерения значений контролируемых параметров.

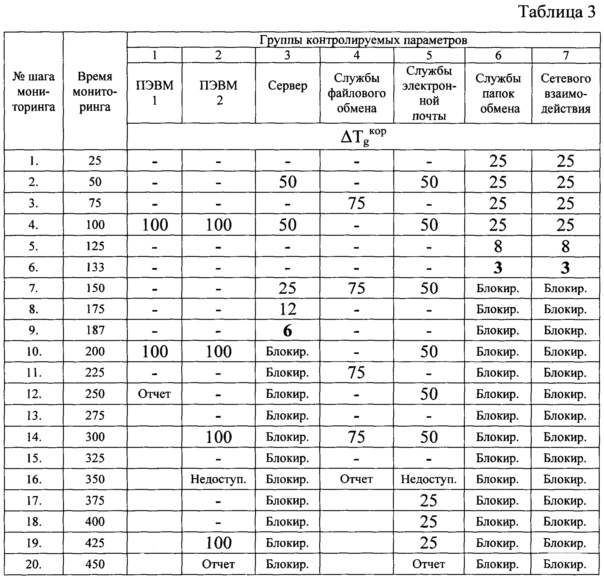

Блок-схема последовательности действий, реализующей заявленный способ мониторинга безопасности АС, представлена на фиг. 4. Выбирают g-ю группу контролируемых параметров (бл. 2 на фиг. 4) и устанавливают значение интервала времени ΔTg измерения значений контролируемых параметров каждой g-й группы равным максимальному ΔTgmax (бл. 3 на фиг. 4). То есть первое измерение значений параметров будет произведено: для групп параметров с коэффициентом важности

KgB=3 через 25 минут; для KgB=2 через 50 минут и т.д., как это показано в таблице 3.

После этого измеряют значения контролируемых параметров в каждой из G групп (бл. 4 на фиг. 4) и сравнивают измеренные значения параметров с предварительно заданными эталонными значениями (бл. 5 на фиг. 4). В случае совпадения измеренных значений контролируемых параметров с их эталонными значениями сравнивают время Tg измерения значений контролируемых параметров с заданным моментом времени Тgотч формирования отчета (бл. 14 на фиг. 4) и при Tg<Tgотч проверяют наличие признака незавершенности измерения значений контролируемых параметров g-й группы в массиве {D} (бл. 15 на фиг. 4). При отсутствия признака незавершенности измерения значений контролируемых параметров g-й группы в массиве {D} переходят к измерению значений контролируемых параметров в каждой из G групп. Например, в табл. 3 в течение первых четырех шагов мониторинга измеренные значения контролируемых параметров совпали с эталонными, приведенными в табл. 1, и в массиве {D} отсутствовал признак незавершенности измерения значений контролируемых параметров g-й группы, вследствие чего измерения значений параметров проводилось в каждой из G групп.

При несовпадении измеренных значений контролируемых параметров с эталонными (см. табл. 3, начиная с шага мониторинга №5) запоминают их (бл. 6 на фиг. 4) и проверяют доступность g-го структурного элемента АС для измерения значений контролируемых параметров (бл. 7 на фиг. 4). Информацию о доступности элементов АС можно получить простым эхо-запросом при помощи программной утилиты ping (см. утилита ping, например, в книге Олифера В.Г. и Олифера Н.А. «Компьютерные сети. Принципы, технологии, протоколы»: уч. для вузов. - 4-е изд. - СПб.: Питер, 2010. - С. 596-597). Если элементы АС отвечает на эхо-запросы, то они считаются доступными, в противном случае - недоступными.

В случае доступности g-го структурного элемента АС для измерения значений контролируемых параметров корректируют значение временного интервала измерений по формуле ΔTgкор=ΔTg/KgB (бл. 10 на фиг. 4). Например (см. табл. 3), на шаге мониторинга №5 в результате сравнения значений контролируемых параметров с эталонными выявлено их несовпадение у 6-й и 7-й групп контролируемых параметров. Значение временного интервала измерений корректируют:

ΔТ6кор=ΔТ6/К6В=25/3≈8; ΔТ7кор=ΔТ7/К7В=25/3≈8

и записывают в табл. 3 в строке шага мониторинга №5. Изменение текущего временного интервала измерений до 8 минут приводит к тому, что мониторинг 6-й и 7-й групп параметров будет производиться чаще, что и видно из табл. 3, где, начиная с шага мониторинга №6, интервал мониторинга сократился (перестал быть кратным 25 минутам). После этого сравнивают откорректированное значение ΔTgкор с минимальным ΔTgmin (бл. 11 на фиг. 4) и, т.к. ΔTgкор>ΔTgmin (8>5), переходят к сравнению времени Tg измерения значений контролируемых параметров с заданным моментом Tgотч формирования отчета, при условиях Tg<Tgотч и отсутствия признака незавершенности измерения значений контролируемых параметров 6-й и 7-й групп в массиве {D} переходят к шагу мониторинга №6 (см. табл. 3). Если на шаге мониторинга №6 при условии доступности элементов АС значения контролируемых параметров у 6-й и 7-й групп вновь не совпали с эталонными, то для них значение временного интервала измерений вновь корректируют:

ΔТ6кор=ΔТ6/К6В=8/3≈3; ΔТ7кор=ΔТ7/К7В=8/3≈3.

Так как выполнено условие ΔTgкор≤ΔTgmin для 6-й и 7-й групп (3<5), то формируют сигнал тревоги о выходе контролируемых параметров в 6-й и 7-й группах за пределы допустимых значений (бл. 12 на фиг. 4). После чего блокируют работу элементов АС, параметры которых вышли за пределы допустимых значений (бл. 13 на фиг. 4) и включают в отчет о состоянии АС сведения о заблокированных элементах, а мониторинг остальных групп контролируемых параметров продолжают до наступления условия Tg≥Tgотч, как это показано в табл. 3 на шагах мониторинга №7-20.

При недоступности g-го структурного элемента АС для измерения значений контролируемых параметров (см. табл. 3, начиная с шага мониторинга №16), вызывается прерывание программы мониторинга, установленной на автоматизированном рабочем месте мониторинга безопасности 5. Принцип обработки прерывания программы мониторинга представлен на фиг. 5, на которой приняты следующие обозначения:

N - адрес в основной памяти автоматизированного рабочего места мониторинга безопасности 5, на котором произошло прерывание;

Y - начальный адрес обработки прерывания в основной памяти автоматизированного рабочего места мониторинга безопасности 5;

L - размер обработчика прерывания в основной памяти автоматизированного рабочего места мониторинга безопасности 5;

Т - последний адрес перед массивом {D} в основной памяти автоматизированного рабочего места мониторинга безопасности 5;

М - размер массива {D} в основной памяти автоматизированного рабочего места мониторинга безопасности 5;

РОН - регистры общего назначения процессора автоматизированного рабочего места мониторинга безопасности 5.

На фиг. 5 указаны только те элементы основной памяти и процессора автоматизированного рабочего места мониторинга безопасности 5, которые используются при объяснении принципа обработки прерывания программы мониторинга.

На фиг. 5а изображена обработка прерывания программы мониторинга после получения информации о недоступности g-го структурного элемента АС. Кроме того (см. фиг. 5а), в один из РОН устанавливается логическая «1» (TRUE), обозначающая признак незавершенности измерения значений контролируемых параметров (Ni), и записывается в массив {D} (бл. 8 на фиг. 4), находящийся в основной памяти автоматизированного рабочего места мониторинга безопасности 5. После этого запоминают значение ССП, в которое входит значение N+1 программного счетчика, в массив {D} (бл. 9 на фиг. 4) (общая организация системы прерываний описана, например, в книге Тихонова В.А. и Баранова А.В. «Организация ЭВМ и систем»: учебник. - М.: Гелиос, 2008. - С. 57-95). Затем переходят к корректировке значения временного интервала измерений по формуле ΔTgкop=ΔTg/KgB. Например (см. табл. 3), на шаге мониторинга №16 по причине недоступности динамического объекта (ПЭВМ 2) выявлено несовпадение измеренных значений контролируемых параметров с заданными эталонными значениями у 2-й и 5-й групп контролируемых параметров. Значение временного интервала измерений корректируют:

ΔТ2кор=ΔТ2/К2В=100/1=100; ΔТ5кор=ΔТ5/К5В=50/2=25

и записывают в табл. 3 в строке шага мониторинга №17. Изменение текущего временного интервала измерений до 25 минут приводит к тому, что мониторинг 5-й группы контролируемых параметров будет производиться чаще, а интервал измерения 2-й группы контролируемых параметров, характеризующих состояние защищенности динамического объекта (ПЭВМ 2), остается неизменным. После этого переходят к сравнению откорректированного значения ΔTgкор с минимальным ΔTgmin и, т.к. ΔTgкop>ΔTgmin (100>10, 25>10), переходят к сравнению времени Tg измерения значений контролируемых параметров с заданным моментом времени Тgотч формирования отчета. При Tg<Tgотч переходят к проверке наличия в массиве {D} признака незавершенности измерения значений контролируемых параметров g-й группы и, т.к. признак незавершенности в массиве {D} установлен, то осуществляется процесс возврата к основной программе мониторинга после обработки прерывания, принцип которого изображен на фиг. 5б. Кроме того (см. фиг. 5б), сначала удаляют признак незавершенности измерения значений контролируемых параметров (Ni) из массива {D} (бл. 16 на фиг. 4) посредством замены TRUE на FALSE (логический «0»), а затем считывают значение ССП из массива {D} (бл. 17 на фиг. 4) посредством перезаписи значения программного счетчика с Y+L на N+1. После обработки прерывания программы мониторинга измеряют значения контролируемых параметров (Ni) с момента прерывания основной программы мониторинга (бл. 18 на фиг. 4) (см. табл. 3, шаг мониторинга №17) и переходят к сравнению измеренных значений контролируемых параметров с эталонными.

При наступлении условия Tg≥Tgотч формируют отчет о состоянии АС (бл. 19 фиг. 4), в который включают сведения о ее заблокированных элементах, и на основании него принимают решение о состоянии безопасности АС (бл. 20 фиг. 4).

На основе проведенных расчетов видно, что в процессе мониторинга безопасности АС, функционирующих при неустойчивых сетевых взаимодействиях со средством мониторинга, обеспечивается повышение достоверности результатов анализа состояния защищенности АС. Это достигается за счет запоминания и восстановления значения ССП в момент прерывания измерения значений контролируемых параметров. Расширение области применения обеспечивается за счет возможности мониторинга нестационарных (динамических) объектов анализа, которые характеризуются относительно коротким интервалом времени функционирования.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ АДАПТИВНОГО КОНТРОЛЯ СОСТОЯНИЯ ПРОЦЕССА ФУНКЦИОНИРОВАНИЯ ГЕТЕРОГЕННОЙ АВТОМАТИЗИРОВАННОЙ СИСТЕМЫ | 2022 |

|

RU2786038C1 |

| СПОСОБ КОМБИНИРОВАННОГО КОНТРОЛЯ СОСТОЯНИЯ ПРОЦЕССА ФУНКЦИОНИРОВАНИЯ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2021 |

|

RU2758974C1 |

| СПОСОБ МОНИТОРИНГА БЕЗОПАСНОСТИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2007 |

|

RU2355024C2 |

| Способ контроля и управления информационной безопасностью узлов сети передачи данных | 2020 |

|

RU2748745C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ЗАЩИЩЕННОСТИ АВТОМАТИЗИРОВАННОЙ СИСТЕМЫ | 2011 |

|

RU2477881C1 |

| СПОСОБ ФУНКЦИОНАЛЬНО-ПАРАМЕТРИЧЕСКОГО УПРАВЛЕНИЯ ПРОЦЕССОМ ФУНКЦИОНИРОВАНИЯ ГЕТЕРОГЕННОЙ СИСТЕМЫ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ | 2024 |

|

RU2832698C1 |

| СПОСОБ МОНИТОРИНГА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2011 |

|

RU2481620C1 |

| Способ мониторинга и управления информационной безопасностью подвижной сети связи | 2020 |

|

RU2747368C1 |

| СПОСОБ И СИСТЕМА АВТОМАТИЗИРОВАННОГО КОНТРОЛЯ И УПРАВЛЕНИЯ ТЕХНИЧЕСКОЙ ЗАЩИТОЙ ИНФОРМАЦИИ ОБЪЕКТОВ ИНФОРМАТИЗАЦИИ ОТ УТЕЧКИ ПО КАНАЛАМ ПОБОЧНЫХ ЭЛЕКТРОМАГНИТНЫХ ИЗЛУЧЕНИЙ И НАВОДОК | 2021 |

|

RU2770684C1 |

| Система контроля безопасности сети передачи данных | 2023 |

|

RU2834591C1 |

Изобретение предназначено для анализа состояния автоматизированных систем (АС). Технический результат - повышение достоверности анализа состояния АС и мониторинг динамических объектов. Он достигается тем, что задают и группируют параметры, задают эталонные значения, коэффициенты важности, максимальные и минимальные временные интервалы, время формирования отчета, массив для хранения признака незавершенности и значения состояния программы мониторинга (ССП) в момент прерывания измерений. Измеряют значения и сравнивают их с эталонными. В случае их совпадения и при отсутствии признака незавершенности повторяют измерение и сравнение значений, а при несовпадении - запоминают их, проверяют доступность элементов АС. В случае доступности элементов АС корректируют значение временного интервала, сравнивают откорректированное значение с минимальным. При его достижении формируют сигнал тревоги, блокируют работу элементов АС. При недоступности элементов АС устанавливают признак незавершенности и запоминают значение ССП. Далее считывают запомненное значение ССП, измеряют значение параметров с момента прерывания и сравнивают их с эталонными. Формируют отчет и принимают решение о безопасности АС. 5 ил., 3 табл.

Способ мониторинга безопасности автоматизированной системы, заключающийся в том, что предварительно задают множество из N≥2 контролируемых параметров, характеризующих безопасность автоматизированной системы, M≥N эталонных значений контролируемых параметров, формируют из числа предварительно заданных контролируемых параметров G≥2 групп контролируемых параметров, причем каждая g-я группа контролируемых параметров, где g=1, 2, …, G, характеризует безопасность g-го структурного элемента и/или функционального процесса автоматизированной системы, для каждой g-й группы контролируемых параметров задают коэффициенты важности КgB, максимальное ΔTgmax и минимальное ΔTgmin значения временных интервалов измерений значений контролируемых параметров и момент времени Тgотч формирования отчета о безопасности автоматизированной системы, а затем выбирают g группу контролируемых параметров, устанавливают значение интервала времени ΔTg измерения значений контролируемых параметров g-й группы равным максимальному ΔTgmax, измеряют значения контролируемых параметров в каждой из G групп, сравнивают измеренные значения контролируемых параметров с эталонными, в случае их совпадения сравнивают время Tg измерения значений контролируемых параметров с заданным моментом времени Tgотч формирования отчета и при Tg<Tgотч переходят к измерению значений контролируемых параметров в каждой из G групп, а при Tg≥Tgотч формируют отчет и по сформированному отчету принимают решение о безопасности автоматизированной системы, а при несовпадении измеренных значений контролируемых параметров с эталонными запоминают их, корректируют значение временного интервала измерений по формуле ΔTgкор=ΔTg/КgB, сравнивают откорректированное значение ΔTgкор с минимальным ΔTgmin и при ΔTgкор>ΔTgmin переходят к сравнению времени Tg измерения значений контролируемых параметров с заданным моментом времени Tgотч формирования отчета, а при ΔTgкор≤ΔTgmin формируют сигнал тревоги о выходе контролируемых параметров в g-й группе за пределы допустимых значений, блокируют работу элементов автоматизированной системы, параметры которых вышли за пределы допустимых значений, включают в отчет о состоянии автоматизированной системы сведения о ее заблокированных элементах, отличающийся тем, что дополнительно задают массив {D} для хранения признака незавершенности измерения значений контролируемых параметров g-й группы и значения слова состояния программы мониторинга в момент прерывания измерения значений контролируемых параметров, а после сравнения времени Tg измерения значений контролируемых параметров с заданным моментом времени Tgотч формирования отчета и при Tg<Tgотч проверяют наличие признака незавершенности измерения значений контролируемых параметров g-й группы в массиве {D}, в случае отсутствия признака незавершенности измерения значений контролируемых параметров g-й группы в массиве {D} переходят к измерению значений контролируемых параметров в каждой из G групп, а после запоминания не совпавших измеренных значений контролируемых параметров с эталонными проверяют доступность g-го структурного элемента автоматизированной системы для измерения значений контролируемых параметров, в случае его доступности переходят к корректировке значения временного интервала измерений значений контролируемых параметров по формуле ΔTgкор=ΔTg/КgB, а при недоступности g-го структурного элемента автоматизированной системы устанавливают признак незавершенности измерения значений контролируемых параметров g-й группы в массиве {D}, запоминают в массиве {D} значение слова состояния программы мониторинга в момент прерывания измерения значений контролируемых параметров, а при наличии в массиве {D} признака незавершенности измерения значений контролируемых параметров g-й группы удаляют его из массива {D}, считывают запомненное значение слова состояния программы мониторинга из массива {D}, измеряют значения контролируемых параметров с момента прерывания их измерения, переходят к сравнению измеренных значений контролируемых параметров с эталонными.

| СПОСОБ МОНИТОРИНГА БЕЗОПАСНОСТИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2007 |

|

RU2355024C2 |

| УНИФИЦИРОВАННЫЙ СПОСОБ ЧЕРНЯКОВА/ПЕТРУШИНА ДЛЯ ОЦЕНКИ ЭФФЕКТИВНОСТИ БОЛЬШИХ СИСТЕМ | 2001 |

|

RU2210112C2 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ЗАЩИЩЕННОСТИ АВТОМАТИЗИРОВАННОЙ СИСТЕМЫ | 2011 |

|

RU2477881C1 |

| US 7430598 B2, 30.09.2008. | |||

Авторы

Даты

2018-03-02—Публикация

2017-04-24—Подача