Область техники, к которой относится изобретение

Заявленное изобретение относится к области вычислительной техники и может быть использовано для контроля состояния процесса функционирования автоматизированной системы (АС), являющейся элементом систем связи и автоматизации.

Уровень техники

а) описание аналогов

Известен способ мониторинга состояния распределенной АС по патенту США №7430598 «Системы и методы управления оповещением и мониторингом статуса для сетевых систем», класс G06F 15/16, заявл. 30.09.2008, опубл. 29.09.2008. В известном способе осуществляется централизованный сбор, хранение, агрегирование информации в ходе мониторинга состояния распределенной АС и генерация отчетов с учетом динамики состояния системы и возможностью выявления общих тенденций возникновения неисправностей.

Недостатками данного способа являются:

низкая эффективность процесса контроля состояния функционирования АС в условиях осуществления централизованных компьютерных атак (КА), не приводящих к возникновению неисправностей в процессе функционирования АС, поскольку при генерации отчетов учитывается только сетевая активность компонентов АС;

высокая нагрузка на каналы связи АС в условиях неустойчивого сетевого взаимодействия со средством контроля, поскольку средство контроля не предусматривает наличие динамических (мобильных) структурных элементов АС, обмен информацией с которыми может периодически прерываться;

невозможность выделения приоритетных компонентов АС, нарушение функционирования которых может привести к более значительному ущербу, так как в ходе контроля информация обрабатывается последовательно, без учета источников данной информации;

низкая достоверность результатов процесса контроля в случае изменения конфигурации АС, не приводящего к повышению вероятности нарушения процесса функционирования АС за счет применения компенсирующих мер.

Известен способ контроля состояния защищенности АС по патенту РФ №178282 «Устройство контроля состояния защищенности автоматизированных систем управления военного назначения», класс G06F 21/00, заявл. 19.12.2016, опубл. 28.03.2018. В известном способе строят эталонную модель контролируемой АС, а в процессе функционирования генерируют модель сети через определенные промежутки времени и сравнивают с эталонной моделью, производят мониторинг сети на предмет осуществления подозрительной сетевой активности.

Недостатками данного способа являются:

низкая эффективность процесса контроля состояния функционирования АС в условиях осуществления централизованных КА, не приводящих к возникновению неисправностей в процессе функционирования АС в условиях неустойчивого сетевого взаимодействия со средством контроля;

невозможность выделения приоритетных компонентов АС, нарушение функционирования которых может привести к более значительному ущербу;

низкая достоверность результатов процесса контроля в случае изменения конфигурации АС, не приводящего к повышению вероятности нарушения процесса функционирования АС за счет применения компенсирующих мер;

высокая ресурсоемкость процесса сбора и анализа данных, не реализующего агрегирование получаемых данных.

Известен способ мониторинга безопасности АС по патенту РФ №2210112 «Унифицированный способ Чернякова/Петрушина для оценки эффективности больших систем», класс G06F 17/00, заявл. 07.06.2001, опубл. 10.03.2003. Известный способ заключается в том, что предварительно задают множество контролируемых параметров, характеризующих безопасность АС, эталонные значения контролируемых параметров и их коэффициенты важности, а затем выполняют цикл анализа, для чего измеряют значения контролируемых параметров, сравнивают их с эталонными, а по результатам сравнения формируют отчет и по сформированному отчету принимают решение о безопасности АС.

Недостатками данного способа являются:

низкая эффективность процесса контроля состояния функционирования АС в условиях неустойчивого сетевого взаимодействия со средством контроля;

низкая достоверность результатов процесса контроля в случае изменения конфигурации АС, не приводящего к повышению вероятности нарушения процесса функционирования АС за счет применения компенсирующих мер;

высокая ресурсоемкость процесса сбора и анализа данных, не реализующего агрегирование получаемых данных.

Известен способ мониторинга безопасности АС по патенту РФ №2355024 «Способ мониторинга безопасности автоматизированной системы», класс G06F 15/00, заявл. 12.02.2007, опубл. 10.05.2009. Известный способ заключается в том, что при задании множества контролируемых параметров, их группировании и задании эталонных значений данных параметров также определяют коэффициенты важности и временные характеристики рассматриваемых групп, такие как минимальное и максимальное значения временных интервалов измерений значений контролируемых параметров, момент времени формирования отчета о безопасности АС. В процессе контроля при несовпадении измеренных значений контролируемых параметров с эталонными временной интервал измерения значений параметров корректируется, и в случае достижения минимального временного интервала или момента формирования отчета процесс мониторинга прерывается.

Недостатками данного способа являются:

низкая эффективность процесса контроля состояния функционирования АС в условиях неустойчивого сетевого взаимодействия со средством контроля;

низкая достоверность результатов процесса контроля в случае изменения конфигурации АС, не приводящего к повышению вероятности нарушения процесса функционирования АС за счет применения компенсирующих мер.

Известен способ мониторинга безопасности АС по патенту РФ №2646388 «Способ мониторинга безопасности автоматизированных систем», класс G06F 15/00, заявл. 24.04.2017, опубл. 02.03.2018. Известный способ включает следующую последовательность действий. Предварительно задают множество контролируемых параметров, характеризующих безопасность АС, и их эталонные значения, а также массив для хранения признака незавершенности измерения значений контролируемых параметров и значения слова состояния программы (ССП) контроля в момент прерывания измерения значений контролируемых параметров. Группируют контролируемые параметры и для каждой группы задают коэффициенты важности, максимальное и минимальное значения временных интервалов измерений значений контролируемых параметров, момент времени формирования отчета о безопасности АС. Измеряют значения контролируемых параметров в группах и сравнивают их с эталонными. В случае их совпадения и при отсутствии признака незавершенности измерения повторяют измерение и сравнение значений контролируемых параметров до наступления момента времени формирования отчета, а при несовпадении -запоминают их, проверяют доступность элементов АС для измерения значений контролируемых параметров. В случае доступности элементов АС корректируют значение временного интервала измерений, сравнивают откорректированное значение с минимальным. При его достижении формируют сигнал тревоги о выходе контролируемых параметров в группе за пределы допустимых значений, блокируют работу соответствующих элементов АС. При недоступности элементов АС устанавливают признак незавершенности измерения значений контролируемых параметров группы в массиве и запоминают значение ССП контроля в момент прерывания измерений. При наличии в массиве признака незавершенности измерения значений контролируемых параметров группы удаляют его, считывают запомненное значение ССП контроля, измеряют значение контролируемых параметров с момента прерывания их измерения и сравнивают их с эталонными. При наступлении заданного времени формируют отчет, в который включают сведения о заблокированных элементах АС, и на основании его принимают решение о безопасности АС.

Недостатками данного способа являются:

низкая достоверность результатов процесса контроля состояния функционирования АС, обусловленная тем, что существует вероятность формирования ложноположительного сигнала о выходе измеряемых значений контролируемых параметров, характеризующих безопасность АС, за пределы их допустимых значений и блокирования работы соответствующих структурных элементов АС, в то время как изменение состояния процесса функционирования АС предотвращено компенсирующими мерами, не предусматривающими корректировку соответствующих значений контролируемых параметров;

высокая ресурсоемкость процесса контроля состояния функционирования АС, обусловленная невозможностью досрочного завершения процедур (функций) контроля при достижении определенного уровня информативности результатов функционирования средства контроля.

б) описание ближайшего аналога (прототипа)

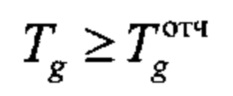

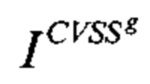

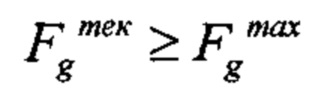

Наиболее близким по своей технической сущности к заявленному является способ комбинированного контроля состояния процесса функционирования АС по патенту РФ №2758974 «Способ комбинированного контроля состояния процесса функционирования автоматизированных систем», класс G06F 21/10, заявл. 10.03.2021, опубл. 03.11.2021. Способ-прототип включает следующую последовательность действий. Предварительно задают множество из N≥2 контролируемых параметров, характеризующих безопасность AC, M≥N эталонных значений контролируемых параметров. Формируют из числа предварительно заданных контролируемых параметров G≥2 групп контролируемых параметров, причем каждая g-я группа контролируемых параметров, где  характеризует безопасность g-го структурного элемента АС. Для каждой g-н группы контролируемых параметров задают коэффициенты важности

характеризует безопасность g-го структурного элемента АС. Для каждой g-н группы контролируемых параметров задают коэффициенты важности  максимальное

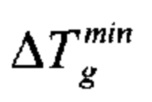

максимальное  и минимальное

и минимальное  значения временных интервалов измерений значений контролируемых параметров, момент времени

значения временных интервалов измерений значений контролируемых параметров, момент времени  формирования отчета о безопасности АС. Задают массив D для хранения признака незавершенности измерения значений контролируемых параметров g-й группы и значения ССП контроля в момент прерывания измерения значений контролируемых параметров, массив Еехр, представляющий собой множество Eexp={е1,е2,…,en} эксплойтов, причем r-й эксплойт er ∈ Еехр, где

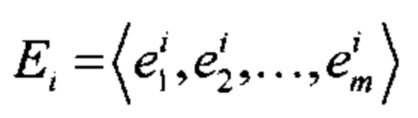

формирования отчета о безопасности АС. Задают массив D для хранения признака незавершенности измерения значений контролируемых параметров g-й группы и значения ССП контроля в момент прерывания измерения значений контролируемых параметров, массив Еехр, представляющий собой множество Eexp={е1,е2,…,en} эксплойтов, причем r-й эксплойт er ∈ Еехр, где  представляет собой компьютерную программу, фрагмент программного кода и/или последовательность команд, применяемые для проведения КА на АС, массив W для хранения множества упорядоченных наборов W={E1,E2,…,Ep} эксплойтов, причем i-й упорядоченный набор Ei ∈ W эксплойтов, где

представляет собой компьютерную программу, фрагмент программного кода и/или последовательность команд, применяемые для проведения КА на АС, массив W для хранения множества упорядоченных наборов W={E1,E2,…,Ep} эксплойтов, причем i-й упорядоченный набор Ei ∈ W эксплойтов, где  представляет собой набор

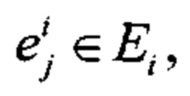

представляет собой набор  эксплойтов, причем направленность j-го эксплойта

эксплойтов, причем направленность j-го эксплойта  где

где  на g-й структурный элемент АС соответствует значению контролируемого параметра, не совпавшего с эталонным, массив S для хранения контрольной информации о ходе выполнения задач контроля состояния процесса функционирования АС, включающей исходное s0 и фактическое s1 состояния процесса функционирования g-го структурного элемента АС. Выполняют цикл контроля, для чего выбирают g-ю группу контролируемых параметров. Устанавливают значение интервала времени ΔTg измерения значений контролируемых параметров g-й группы равным максимальному

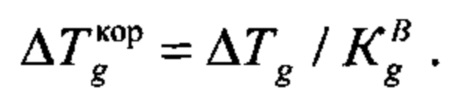

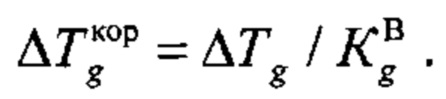

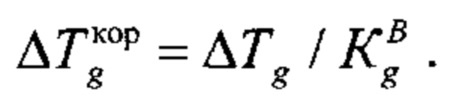

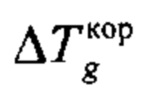

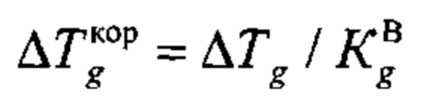

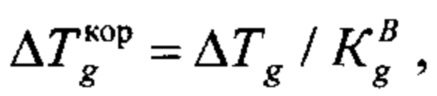

на g-й структурный элемент АС соответствует значению контролируемого параметра, не совпавшего с эталонным, массив S для хранения контрольной информации о ходе выполнения задач контроля состояния процесса функционирования АС, включающей исходное s0 и фактическое s1 состояния процесса функционирования g-го структурного элемента АС. Выполняют цикл контроля, для чего выбирают g-ю группу контролируемых параметров. Устанавливают значение интервала времени ΔTg измерения значений контролируемых параметров g-й группы равным максимальному  Измеряют значения контролируемых параметров в каждой из G групп. Сравнивают измеренные значения контролируемых параметров с эталонными и в случае несовпадения запоминают их. Проверяют доступность g-го структурного элемента АС для измерения значений контролируемых параметров и в случае его недоступности устанавливают признак незавершенности измерения значений контролируемых параметров g-й группы в массиве D. Запоминают в массиве D значение ССП контроля в момент прерывания измерения значений контролируемых параметров. Корректируют значение временного интервала измерений значений контролируемых параметров по формуле

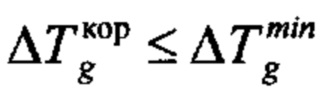

Измеряют значения контролируемых параметров в каждой из G групп. Сравнивают измеренные значения контролируемых параметров с эталонными и в случае несовпадения запоминают их. Проверяют доступность g-го структурного элемента АС для измерения значений контролируемых параметров и в случае его недоступности устанавливают признак незавершенности измерения значений контролируемых параметров g-й группы в массиве D. Запоминают в массиве D значение ССП контроля в момент прерывания измерения значений контролируемых параметров. Корректируют значение временного интервала измерений значений контролируемых параметров по формуле  Сравнивают откорректированное значение

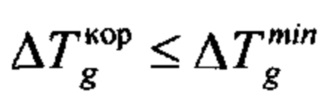

Сравнивают откорректированное значение  с минимальным

с минимальным  В случае

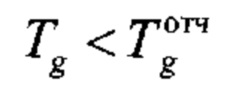

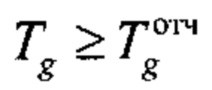

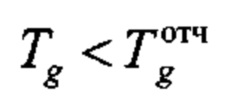

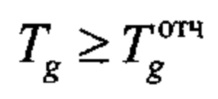

В случае  сравнивают время Tg измерения значений контролируемых параметров с заданным моментом времени

сравнивают время Tg измерения значений контролируемых параметров с заданным моментом времени  формирования отчета. При

формирования отчета. При  проверяют наличие признаков выполнения

проверяют наличие признаков выполнения  эксплойта. В случае отсутствия признаков проверяют наличие результата выполнения

эксплойта. В случае отсутствия признаков проверяют наличие результата выполнения  эксплойта. При отсутствии результата проверяют сформированность набора Ei эксплойтов. В случае несформированности набора Ei эксплойтов проверяют наличие признака незавершенности измерения значений контролируемых параметров g-й группы в массиве D. В случае его отсутствия переходят к измерению значений контролируемых параметров в каждой из G групп. При наличии в массиве D признака незавершенности измерения значений контролируемых параметров g-й группы удаляют его из массива D. Считывают запомненное значение ССП контроля из массива D. Измеряют значения контролируемых параметров с момента прерывания их измерения. Переходят к сравнению измеренных значений контролируемых параметров с эталонными. В случае сформированности набора Ei эксплойтов считывают

эксплойта. При отсутствии результата проверяют сформированность набора Ei эксплойтов. В случае несформированности набора Ei эксплойтов проверяют наличие признака незавершенности измерения значений контролируемых параметров g-й группы в массиве D. В случае его отсутствия переходят к измерению значений контролируемых параметров в каждой из G групп. При наличии в массиве D признака незавершенности измерения значений контролируемых параметров g-й группы удаляют его из массива D. Считывают запомненное значение ССП контроля из массива D. Измеряют значения контролируемых параметров с момента прерывания их измерения. Переходят к сравнению измеренных значений контролируемых параметров с эталонными. В случае сформированности набора Ei эксплойтов считывают  эксплойт из массива W. Запускают

эксплойт из массива W. Запускают  эксплойт. Переходят к проверке наличия признака незавершенности измерения значений контролируемых параметров g-й группы в массиве D. При наличии результата выполнения

эксплойт. Переходят к проверке наличия признака незавершенности измерения значений контролируемых параметров g-й группы в массиве D. При наличии результата выполнения  эксплойта проверяют достижение цели его выполнения. В случае не достижения цели выполнения

эксплойта проверяют достижение цели его выполнения. В случае не достижения цели выполнения  эксплойта сравнивают значение индекса

эксплойта сравнивают значение индекса  эксплойта с значением индекса

эксплойта с значением индекса  эксплойта, принадлежащих i-му упорядоченному набору Е. эксплойтов. При j<m увеличивают значение индекса j на 1. Переходят к считыванию

эксплойта, принадлежащих i-му упорядоченному набору Е. эксплойтов. При j<m увеличивают значение индекса j на 1. Переходят к считыванию  эксплойта из массива W. При j≥m удаляют i-й упорядоченный набор Ei эксплойтов из массива W. Сравнивают значение индекса i-го упорядоченного набора Ei эксплойтов с значением индекса р-го упорядоченного набора Ep эксплойтов, входящих в массив W. В случае i<p увеличивают значение индекса i на 1. Переходят к считыванию

эксплойта из массива W. При j≥m удаляют i-й упорядоченный набор Ei эксплойтов из массива W. Сравнивают значение индекса i-го упорядоченного набора Ei эксплойтов с значением индекса р-го упорядоченного набора Ep эксплойтов, входящих в массив W. В случае i<p увеличивают значение индекса i на 1. Переходят к считыванию  эксплойта из массива W. При i≥p переходят к проверке наличия признака незавершенности измерения значений контролируемых параметров g-й группы в массиве D. В случае достижения цели выполнения

эксплойта из массива W. При i≥p переходят к проверке наличия признака незавершенности измерения значений контролируемых параметров g-й группы в массиве D. В случае достижения цели выполнения  эксплойта очищают массив W. Формируют сигнал тревоги о выходе контролируемых параметров в g-й группе за пределы допустимых значений. Блокируют работу элементов АС, параметры которых вышли за пределы допустимых значений. Формируют отчет. По сформированному отчету принимают решение о состоянии процесса функционирования АС. При наличии признаков выполнения

эксплойта очищают массив W. Формируют сигнал тревоги о выходе контролируемых параметров в g-й группе за пределы допустимых значений. Блокируют работу элементов АС, параметры которых вышли за пределы допустимых значений. Формируют отчет. По сформированному отчету принимают решение о состоянии процесса функционирования АС. При наличии признаков выполнения  эксплойта проверяют наличие признаков направленности

эксплойта проверяют наличие признаков направленности  эксплойта на нарушение доступности g-го структурного элемента АС. В случае отсутствия признаков направленности переходят к проверке наличия признака незавершенности измерения значений контролируемых параметров g-й группы в массиве D. При наличии признаков направленности

эксплойта на нарушение доступности g-го структурного элемента АС. В случае отсутствия признаков направленности переходят к проверке наличия признака незавершенности измерения значений контролируемых параметров g-й группы в массиве D. При наличии признаков направленности  эксплойта на нарушение доступности g-го структурного элемента АС определяют фактическое s1 состояние процесса функционирования g-го структурного элемента АС. Считывают исходное s0 состояние процесса функционирования g-го структурного элемента АС из массива S. Сравнивают фактическое s1 состояние процесса функционирования g-го структурного элемента АС с исходным s0. В случае s1≠s0 присваивают значению исходного, s0 состояния значение фактического s1 состояния процесса функционирования g-го структурного элемента АС. Запоминают исходное s0 состояние процесса функционирования g-го структурного элемента АС в массиве S. Переходят к проверке наличия признака незавершенности измерения значений контролируемых параметров g-й группы в массиве D. При s1=s0 останавливают выполнение

эксплойта на нарушение доступности g-го структурного элемента АС определяют фактическое s1 состояние процесса функционирования g-го структурного элемента АС. Считывают исходное s0 состояние процесса функционирования g-го структурного элемента АС из массива S. Сравнивают фактическое s1 состояние процесса функционирования g-го структурного элемента АС с исходным s0. В случае s1≠s0 присваивают значению исходного, s0 состояния значение фактического s1 состояния процесса функционирования g-го структурного элемента АС. Запоминают исходное s0 состояние процесса функционирования g-го структурного элемента АС в массиве S. Переходят к проверке наличия признака незавершенности измерения значений контролируемых параметров g-й группы в массиве D. При s1=s0 останавливают выполнение  эксплойта. Очищают массив S. Переходят к проверке достижения цели выполнения

эксплойта. Очищают массив S. Переходят к проверке достижения цели выполнения  эксплойта. При

эксплойта. При  переходят к формированию отчета. При

переходят к формированию отчета. При  переходят к формированию сигнала тревоги о выходе контролируемых параметров в g-й группе за пределы допустимых значений. В случае доступности g-го структурного элемента АС для измерения значений контролируемых параметров считывают множество {е1,е2,…,en] эксплойтов из массива Еехр. Формируют i-й набор Ei эксплойтов. Запоминают i-й набор Ei эксплойтов в массиве W. Конфигурируют массив W. Переходят к корректировке значения временного интервала измерений значений контролируемых параметров по формуле

переходят к формированию сигнала тревоги о выходе контролируемых параметров в g-й группе за пределы допустимых значений. В случае доступности g-го структурного элемента АС для измерения значений контролируемых параметров считывают множество {е1,е2,…,en] эксплойтов из массива Еехр. Формируют i-й набор Ei эксплойтов. Запоминают i-й набор Ei эксплойтов в массиве W. Конфигурируют массив W. Переходят к корректировке значения временного интервала измерений значений контролируемых параметров по формуле  При совпадении измеренных значений контролируемых параметров с эталонными переходят к сравнению времени Tg измерения значений контролируемых параметров с заданным моментом времени

При совпадении измеренных значений контролируемых параметров с эталонными переходят к сравнению времени Tg измерения значений контролируемых параметров с заданным моментом времени  формирования отчета.

формирования отчета.

По сравнению с аналогами, способ-прототип может быть использован в более широкой области и посредством выполнения заданного цикла контроля состояния процесса функционирования АС обеспечивает повышение достоверности результатов процесса контроля за счет реализации совокупности пассивного и активного методов контроля состояния процесса функционирования АС путем формирования набора эксплойтов, направленность которых на g-n структурный элемент АС соответствует значению контролируемого параметра, не совпавшего с эталонным, конфигурирования массива, содержащего данные наборы эксплойтов, последовательного считывания и запуска эксплойтов, содержащихся в массиве, и обработки результатов выполнения эксплойтов.

Недостатками способа-прототипа являются:

низкий уровень адаптивности процесса контроля состояния функционирования АС, обусловленный тем, что не учитывается гетерогенность АС, выражающаяся в включении в ее состав разнородных, по своей архитектуре (структуре, типу), последовательности реализации основных процедур (функций) и степени значимости, структурных элементов, функционирующих в условиях часто появляющихся фактов неустойчивых сетевых взаимодействий со средством контроля;

высокая ресурсоемкость процесса контроля состояния функционирования гетерогенной АС, обусловленная максимальным уровнем расхода операционных ресурсов всех видов (вычислительных, временных, информационных и др.), потребных для реализации процедур (функций) контроля, в условиях достижения определенного уровня информативности результатов выполнения цикла контроля до наступления заданного момента времени формирования отчета о безопасности гетерогенной АС.

Раскрытие изобретения (его сущность)

а) технический результат, на достижение которого направлено изобретение

Целью заявленного технического решения является разработка способа адаптивного контроля состояния процесса функционирования гетерогенной АС, обеспечивающего:

повышение уровня адаптивности процесса контроля состояния функционирования гетерогенной АС за счет реализации в известном способе метода локального контроля в условиях часто появляющихся фактов неустойчивых сетевых взаимодействий гетерогенной АС со средством контроля и обеспечения его взаимодействия с реализованным в способе-прототипе удаленным методом в процессе контроля состояния функционирования гетерогенной АС;

снижение ресурсоемкости процесса контроля состояния функционирования гетерогенной АС за счет реализации в известном способе процедуры, обеспечивающей досрочное завершение процесса контроля состояния функционирования гетерогенной АС при достижении определенного уровня информативности результатов его выполнения.

б) совокупность существенных признаков

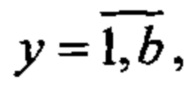

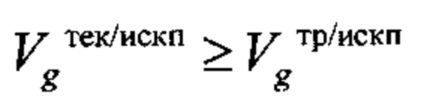

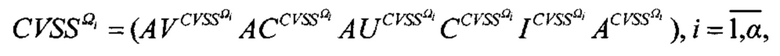

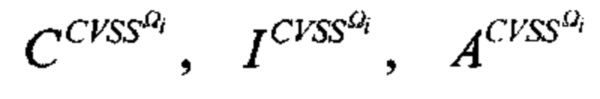

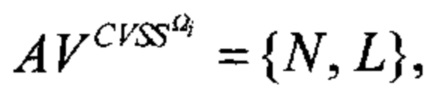

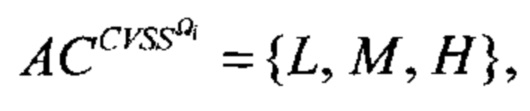

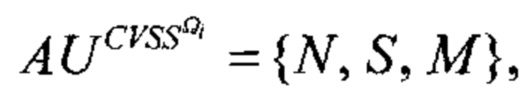

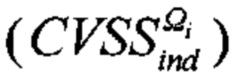

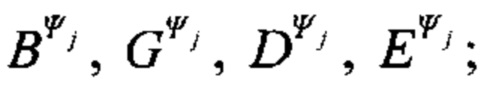

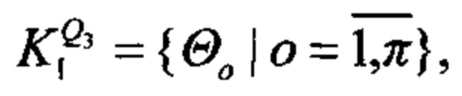

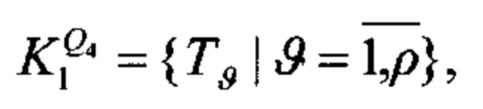

Способ адаптивного контроля состояния процесса функционирования гетерогенной АС заключается в том, что предварительно задают множество из N≥2 контролируемых параметров, характеризующих безопасность АС, M≥N эталонных значений контролируемых параметров. Формируют из числа предварительно заданных контролируемых параметров G≥2 групп контролируемых параметров, причем каждая g-я группа контролируемых параметров, где  характеризует безопасность g-го структурного элемента АС. Для каждой g-й группы контролируемых параметров задают коэффициенты важности

характеризует безопасность g-го структурного элемента АС. Для каждой g-й группы контролируемых параметров задают коэффициенты важности  максимальное

максимальное  и минимальное

и минимальное  значения временных интервалов измерений значений контролируемых параметров, момент времени

значения временных интервалов измерений значений контролируемых параметров, момент времени  формирования отчета о безопасности АС. Задают массив D для хранения признака незавершенности измерения значений контролируемых параметров g-й группы и значения ССП контроля в момент прерывания измерения значений контролируемых параметров, массив Еехр, представляющий собой множество Еехр={е1,е2,…,en} эксплойтов, причем r-й эксплойт er ∈ Еехр, где

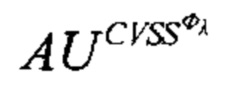

формирования отчета о безопасности АС. Задают массив D для хранения признака незавершенности измерения значений контролируемых параметров g-й группы и значения ССП контроля в момент прерывания измерения значений контролируемых параметров, массив Еехр, представляющий собой множество Еехр={е1,е2,…,en} эксплойтов, причем r-й эксплойт er ∈ Еехр, где  представляет собой компьютерную программу, фрагмент программного кода и/или последовательность команд, применяемые для проведения КА на АС, массив W для хранения множества упорядоченных наборов W={Е1,е2,…,Ер} эксплойтов, причем i-й упорядоченный набор Ei ∈ W эксплойтов, где

представляет собой компьютерную программу, фрагмент программного кода и/или последовательность команд, применяемые для проведения КА на АС, массив W для хранения множества упорядоченных наборов W={Е1,е2,…,Ер} эксплойтов, причем i-й упорядоченный набор Ei ∈ W эксплойтов, где  представляет собой набор

представляет собой набор  эксплойтов, причем направленность j-го эксплойта

эксплойтов, причем направленность j-го эксплойта  где

где  на g-й структурный элемент АС соответствует значению контролируемого параметра, не совпавшего с эталонным, массив S для хранения контрольной информации о ходе выполнения задач контроля состояния процесса функционирования АС, включающей исходное s0 и фактическое s1 состояния процесса функционирования g-го структурного элемента АС. Выбирают g-ю группу контролируемых параметров. Устанавливают значение интервала времени ΔTg измерения значений контролируемых параметров g-й группы равным максимальному

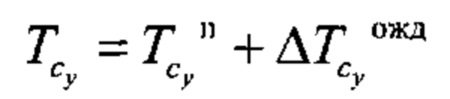

на g-й структурный элемент АС соответствует значению контролируемого параметра, не совпавшего с эталонным, массив S для хранения контрольной информации о ходе выполнения задач контроля состояния процесса функционирования АС, включающей исходное s0 и фактическое s1 состояния процесса функционирования g-го структурного элемента АС. Выбирают g-ю группу контролируемых параметров. Устанавливают значение интервала времени ΔTg измерения значений контролируемых параметров g-й группы равным максимальному  Измеряют значения контролируемых параметров в каждой из G групп. Сравнивают измеренные значения контролируемых параметров с эталонными и в случае несовпадения запоминают их. Проверяют доступность g-го структурного элемента АС для измерения значений контролируемых параметров. В случае его недоступности устанавливают признак незавершенности измерения значений контролируемых параметров g-й группы в массиве D. Запоминают в массиве D значение ССП контроля в момент прерывания измерения значений контролируемых параметров. Корректируют значение временного интервала измерений значений контролируемых параметров по формуле

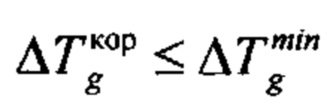

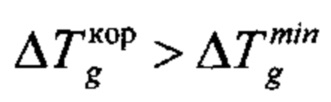

Измеряют значения контролируемых параметров в каждой из G групп. Сравнивают измеренные значения контролируемых параметров с эталонными и в случае несовпадения запоминают их. Проверяют доступность g-го структурного элемента АС для измерения значений контролируемых параметров. В случае его недоступности устанавливают признак незавершенности измерения значений контролируемых параметров g-й группы в массиве D. Запоминают в массиве D значение ССП контроля в момент прерывания измерения значений контролируемых параметров. Корректируют значение временного интервала измерений значений контролируемых параметров по формуле  Сравнивают откорректированное значение

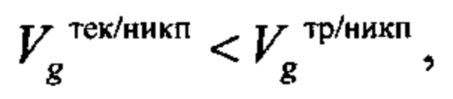

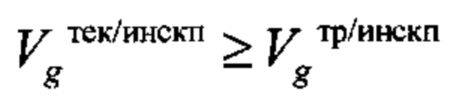

Сравнивают откорректированное значение  с минимальным

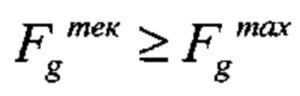

с минимальным  В случае

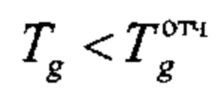

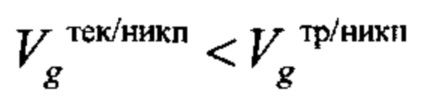

В случае  сравнивают время Tg измерения значений контролируемых параметров с заданным моментом времени

сравнивают время Tg измерения значений контролируемых параметров с заданным моментом времени  формирования отчета. При

формирования отчета. При  проверяют наличие признаков выполнения

проверяют наличие признаков выполнения  эксплойта. В случае отсутствия признаков проверяют наличие результата выполнения

эксплойта. В случае отсутствия признаков проверяют наличие результата выполнения  эксплойта. При отсутствии результата проверяют сформированность набора Ei эксплойтов. В случае несформированности набора Ei эксплойтов проверяют наличие признака незавершенности измерения значений контролируемых параметров g-й группы в массиве D. В случае его отсутствия переходят к измерению значений контролируемых параметров в каждой из G групп. При наличии в массиве D признака незавершенности измерения значений контролируемых параметров g-й группы удаляют его из массива D. Считывают запомненное значение ССП контроля из массива D. Измеряют значения контролируемых параметров с момента прерывания их измерения. Переходят к сравнению измеренных значений контролируемых параметров с эталонными. В случае сформированности набора Ei эксплойтов считывают

эксплойта. При отсутствии результата проверяют сформированность набора Ei эксплойтов. В случае несформированности набора Ei эксплойтов проверяют наличие признака незавершенности измерения значений контролируемых параметров g-й группы в массиве D. В случае его отсутствия переходят к измерению значений контролируемых параметров в каждой из G групп. При наличии в массиве D признака незавершенности измерения значений контролируемых параметров g-й группы удаляют его из массива D. Считывают запомненное значение ССП контроля из массива D. Измеряют значения контролируемых параметров с момента прерывания их измерения. Переходят к сравнению измеренных значений контролируемых параметров с эталонными. В случае сформированности набора Ei эксплойтов считывают  эксплойт из массива W. Запускают

эксплойт из массива W. Запускают  эксплойт. Переходят к проверке наличия признака незавершенности измерения значений контролируемых параметров g-й группы в массиве D. При наличии результата выполнения

эксплойт. Переходят к проверке наличия признака незавершенности измерения значений контролируемых параметров g-й группы в массиве D. При наличии результата выполнения  эксплойта проверяют достижение цели его выполнения. В случае не достижения цели выполнения

эксплойта проверяют достижение цели его выполнения. В случае не достижения цели выполнения  эксплойта сравнивают значение индекса

эксплойта сравнивают значение индекса  эксплойта с значением индекса

эксплойта с значением индекса  эксплойта, принадлежащих j-му упорядоченному набору Ei эксплойтов. При j<m увеличивают значение индекса j на 1. Переходят к считыванию

эксплойта, принадлежащих j-му упорядоченному набору Ei эксплойтов. При j<m увеличивают значение индекса j на 1. Переходят к считыванию  эксплойта из массива W. При j≥m удаляют i-й упорядоченный набор Ei эксплойтов из массива W. Сравнивают значение индекса i-го упорядоченного набора Ei эксплойтов с значением индекса р-го упорядоченного набора Ep эксплойтов, входящих в массив W. В случае i<р увеличивают значение индекса i на 1. Переходят к считыванию

эксплойта из массива W. При j≥m удаляют i-й упорядоченный набор Ei эксплойтов из массива W. Сравнивают значение индекса i-го упорядоченного набора Ei эксплойтов с значением индекса р-го упорядоченного набора Ep эксплойтов, входящих в массив W. В случае i<р увеличивают значение индекса i на 1. Переходят к считыванию  эксплойта из массива W. При i≥p переходят к проверке наличия признака незавершенности измерения значений контролируемых параметров g-й группы в массиве D. В случае достижения цели выполнения

эксплойта из массива W. При i≥p переходят к проверке наличия признака незавершенности измерения значений контролируемых параметров g-й группы в массиве D. В случае достижения цели выполнения  эксплойта очищают массив W. Формируют сигнал тревоги о выходе контролируемых параметров в g-й группе за пределы допустимых значений. Блокируют работу элементов АС, параметры которых вышли за пределы допустимых значений. Формируют отчет. По сформированному отчету принимают решение о состоянии процесса функционирования АС. При наличии признаков выполнения

эксплойта очищают массив W. Формируют сигнал тревоги о выходе контролируемых параметров в g-й группе за пределы допустимых значений. Блокируют работу элементов АС, параметры которых вышли за пределы допустимых значений. Формируют отчет. По сформированному отчету принимают решение о состоянии процесса функционирования АС. При наличии признаков выполнения  эксплойта проверяют наличие признаков направленности

эксплойта проверяют наличие признаков направленности  эксплойта на нарушение доступности g-го структурного

эксплойта на нарушение доступности g-го структурного

элемента АС. В случае отсутствия признаков направленности переходят к проверке наличия признака незавершенности измерения значений контролируемых параметров g-й группы в массиве D. При наличии признаков направленности  эксплойта на нарушение доступности g-го структурного элемента АС определяют фактическое s1 состояние процесса функционирования g-го структурного элемента АС. Считывают исходное s0 состояние процесса функционирования g-го структурного элемента АС из массива S. Сравнивают фактическое s1 состояние процесса функционирования g-го структурного элемента АС с исходным s0. В случае s1≠s0 присваивают значению исходного s0 состояния значение фактического s1 состояния процесса функционирования g-го структурного элемента АС. Запоминают исходное s0 состояние процесса функционирования g-го структурного элемента АС в массиве S. Переходят к проверке наличия признака незавершенности измерения значений контролируемых параметров g-й группы в массиве D. При s1=s0 останавливают выполнение

эксплойта на нарушение доступности g-го структурного элемента АС определяют фактическое s1 состояние процесса функционирования g-го структурного элемента АС. Считывают исходное s0 состояние процесса функционирования g-го структурного элемента АС из массива S. Сравнивают фактическое s1 состояние процесса функционирования g-го структурного элемента АС с исходным s0. В случае s1≠s0 присваивают значению исходного s0 состояния значение фактического s1 состояния процесса функционирования g-го структурного элемента АС. Запоминают исходное s0 состояние процесса функционирования g-го структурного элемента АС в массиве S. Переходят к проверке наличия признака незавершенности измерения значений контролируемых параметров g-й группы в массиве D. При s1=s0 останавливают выполнение  эксплойта. Очищают массив S. Переходят к проверке достижения цели выполнения

эксплойта. Очищают массив S. Переходят к проверке достижения цели выполнения  эксплойта. При

эксплойта. При  переходят к формированию отчета. При

переходят к формированию отчета. При  переходят к формированию сигнала тревоги о выходе контролируемых параметров в g-й группе за пределы допустимых значений. В случае доступности g-го структурного элемента АС для измерения значений контролируемых параметров считывают множество {e1,e2,…,en} эксплойтов из массива Еехр. Формируют i-й набор Ei эксплойтов. Запоминают i-й набор Ei эксплойтов в массиве W. Конфигурируют массив W. Переходят к корректировке значения временного интервала измерений значений контролируемых параметров по формуле

переходят к формированию сигнала тревоги о выходе контролируемых параметров в g-й группе за пределы допустимых значений. В случае доступности g-го структурного элемента АС для измерения значений контролируемых параметров считывают множество {e1,e2,…,en} эксплойтов из массива Еехр. Формируют i-й набор Ei эксплойтов. Запоминают i-й набор Ei эксплойтов в массиве W. Конфигурируют массив W. Переходят к корректировке значения временного интервала измерений значений контролируемых параметров по формуле  При совпадении измеренных значений контролируемых параметров с эталонными переходят к сравнению времени Tg измерения значений контролируемых параметров с заданным моментом времени

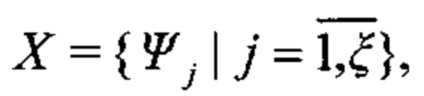

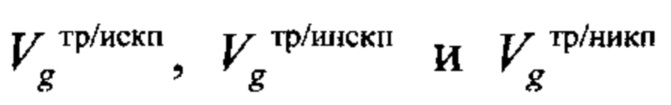

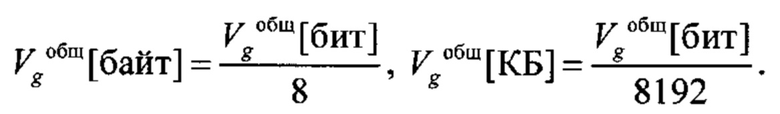

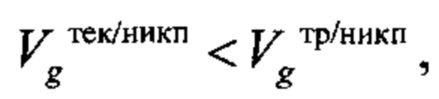

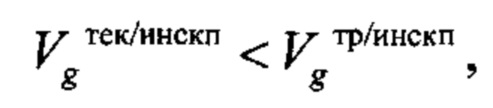

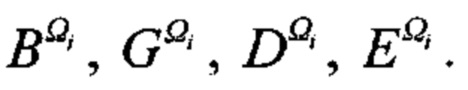

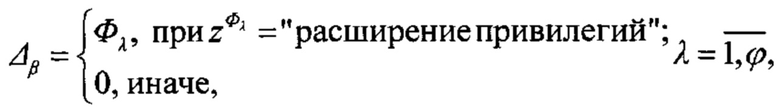

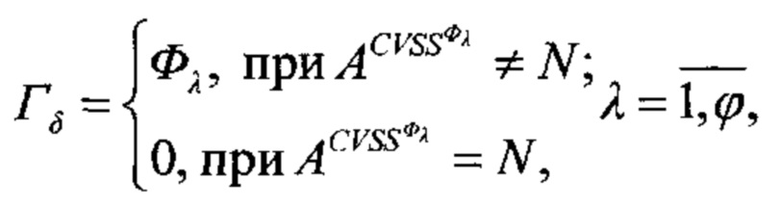

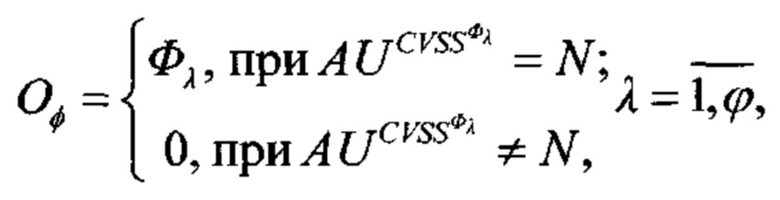

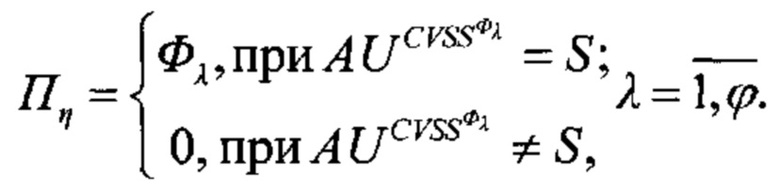

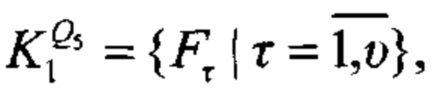

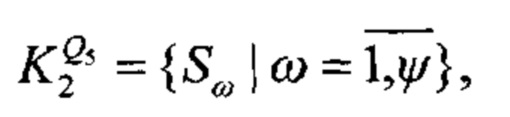

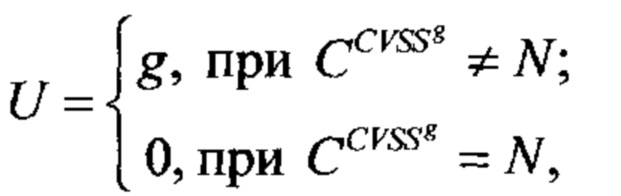

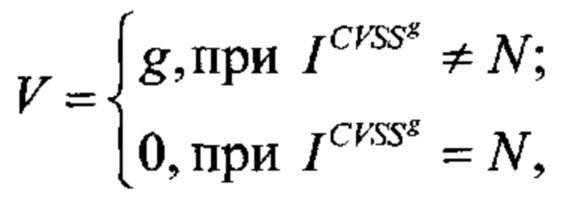

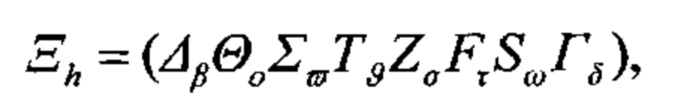

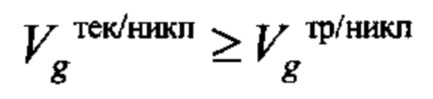

При совпадении измеренных значений контролируемых параметров с эталонными переходят к сравнению времени Tg измерения значений контролируемых параметров с заданным моментом времени  формирования отчета. Дополнительно задают для каждой g-й группы контролируемых параметров требуемые значения объема

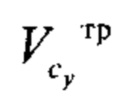

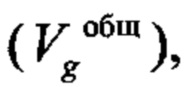

формирования отчета. Дополнительно задают для каждой g-й группы контролируемых параметров требуемые значения объема  измеренных совпавших значений контролируемых параметров с эталонными, объема

измеренных совпавших значений контролируемых параметров с эталонными, объема  измеренных не совпавших значений контролируемых параметров с эталонными и объема

измеренных не совпавших значений контролируемых параметров с эталонными и объема  не измеренных значений контролируемых параметров, массив V для хранения текущих значений объема

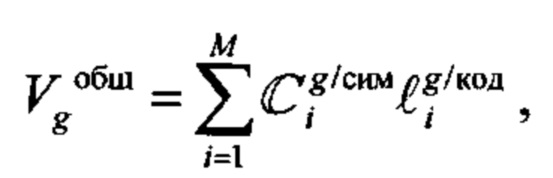

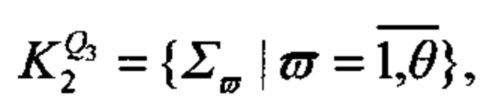

не измеренных значений контролируемых параметров, массив V для хранения текущих значений объема  измеренных совпавших значений контролируемых параметров g-й группы с эталонными, объема

измеренных совпавших значений контролируемых параметров g-й группы с эталонными, объема  измеренных не совпавших значений контролируемых параметров g-й группы с эталонными и объема

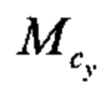

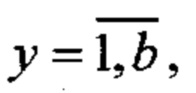

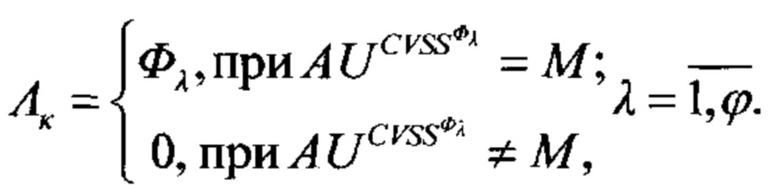

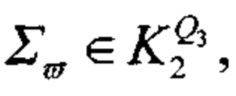

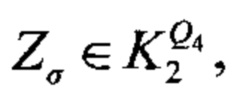

измеренных не совпавших значений контролируемых параметров g-й группы с эталонными и объема  не измеренных значений контролируемых параметров g-й группы, массив Cscr, представляющий собой множество Cscr={c1,c2,…,cb] скриптов, причем у-й скрипт cy ∈ Cscr, где

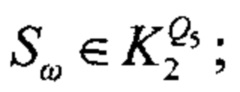

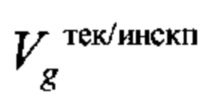

не измеренных значений контролируемых параметров g-й группы, массив Cscr, представляющий собой множество Cscr={c1,c2,…,cb] скриптов, причем у-й скрипт cy ∈ Cscr, где  представляет собой компьютерную программу, фрагмент программного кода и/или последовательность команд, применяемые для локального измерения значений контролируемых параметров g-м структурным элементом АС. Для каждого су скрипта дополнительно задают значение временного интервала

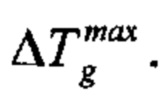

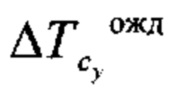

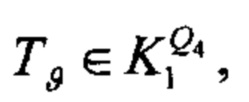

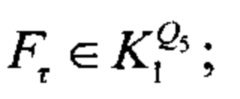

представляет собой компьютерную программу, фрагмент программного кода и/или последовательность команд, применяемые для локального измерения значений контролируемых параметров g-м структурным элементом АС. Для каждого су скрипта дополнительно задают значение временного интервала  ожидания и требуемое значение объема

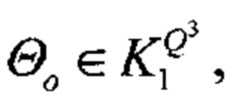

ожидания и требуемое значение объема  результатов его выполнения на g-м структурном элементе АС. Задают массив Kscr для хранения дополнительной контрольной информации о ходе выполнения задач контроля состояния процесса функционирования АС, включающей признак Lg логического прерывания процесса контроля состояния g-го структурного элемента АС, признак

результатов его выполнения на g-м структурном элементе АС. Задают массив Kscr для хранения дополнительной контрольной информации о ходе выполнения задач контроля состояния процесса функционирования АС, включающей признак Lg логического прерывания процесса контроля состояния g-го структурного элемента АС, признак  выполнения су скрипта и контрольный момент времени

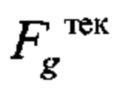

выполнения су скрипта и контрольный момент времени  получения результатов выполнения су скрипта на g-м структурном элементе АС. Для каждого g-го структурного элемента АС дополнительно задают максимальное значение частоты

получения результатов выполнения су скрипта на g-м структурном элементе АС. Для каждого g-го структурного элемента АС дополнительно задают максимальное значение частоты  его недоступности для измерения значений контролируемых параметров, массив Funv для хранения текущего значения частоты

его недоступности для измерения значений контролируемых параметров, массив Funv для хранения текущего значения частоты  недоступности g-го структурного элемента АС для измерения значений контролируемых параметров. После выбора g-й группы контролируемых параметров дополнительно устанавливают в массиве V текущие значения объемов

недоступности g-го структурного элемента АС для измерения значений контролируемых параметров. После выбора g-й группы контролируемых параметров дополнительно устанавливают в массиве V текущие значения объемов  равных 0 и в массиве Funv, текущее значение частоты

равных 0 и в массиве Funv, текущее значение частоты  недоступности g-го структурного элемента АС для измерения значений контролируемых параметров равным 0. Переходят к установлению значения интервала времени ΔTg измерения значений контролируемых параметров g-й группы равным максимальному

недоступности g-го структурного элемента АС для измерения значений контролируемых параметров равным 0. Переходят к установлению значения интервала времени ΔTg измерения значений контролируемых параметров g-й группы равным максимальному  После запоминания не совпавших измеренных значений контролируемых параметров с эталонными проверяют наличие в массиве Kscr признака

После запоминания не совпавших измеренных значений контролируемых параметров с эталонными проверяют наличие в массиве Kscr признака  выполнения с скрипта на g-м структурном элементе АС. При его отсутствии переходят к проверке доступности g-го структурного элемента АС для измерения значений контролируемых параметров. После проверки доступности g-го структурного элемента АС для измерения значений контролируемых параметров и в случае его недоступности считывают из массива V текущее значение объема

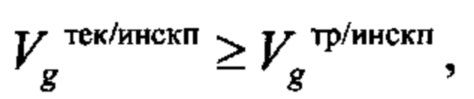

выполнения с скрипта на g-м структурном элементе АС. При его отсутствии переходят к проверке доступности g-го структурного элемента АС для измерения значений контролируемых параметров. После проверки доступности g-го структурного элемента АС для измерения значений контролируемых параметров и в случае его недоступности считывают из массива V текущее значение объема  не измеренных значений контролируемых параметров g-й группы. Увеличивают его на объем не измеренных значений контролируемых параметров. Сравнивают текущее значение объема

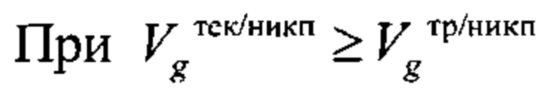

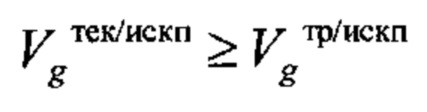

не измеренных значений контролируемых параметров g-й группы. Увеличивают его на объем не измеренных значений контролируемых параметров. Сравнивают текущее значение объема  не измеренных значений контролируемых параметров g-й группы с требуемым значением объема

не измеренных значений контролируемых параметров g-й группы с требуемым значением объема  запоминают в массиве V текущее значение объема

запоминают в массиве V текущее значение объема  не измеренных значений контролируемых параметров g-й группы. Считывают из массива Funv текущее значение частоты

не измеренных значений контролируемых параметров g-й группы. Считывают из массива Funv текущее значение частоты  недоступности g-го структурного элемента АС для измерения значений контролируемых параметров. Увеличивают его на 1. Сравнивают текущее значение частоты

недоступности g-го структурного элемента АС для измерения значений контролируемых параметров. Увеличивают его на 1. Сравнивают текущее значение частоты  недоступности g-го структурного элемента АС для измерения значений контролируемых параметров с максимальным значением частоты

недоступности g-го структурного элемента АС для измерения значений контролируемых параметров с максимальным значением частоты  запоминают в массиве Funv текущее значение частоты

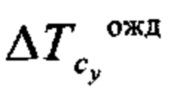

запоминают в массиве Funv текущее значение частоты  недоступности g-го структурного элемента АС для измерения значений контролируемых параметров. Переходят к установлению признака незавершенности измерения значений контролируемых параметров g-й группы в массиве D. После сравнения времени Tg измерения значений контролируемых параметров с заданным моментом времени

недоступности g-го структурного элемента АС для измерения значений контролируемых параметров. Переходят к установлению признака незавершенности измерения значений контролируемых параметров g-й группы в массиве D. После сравнения времени Tg измерения значений контролируемых параметров с заданным моментом времени  формирования отчета и при

формирования отчета и при  проверяют наличие в массиве Kscr признака Lg логического прерывания процесса контроля состояния g-го структурного элемента АС. В случае отсутствия в массиве Kscr признака Lg переходят к проверке наличия признаков выполнения

проверяют наличие в массиве Kscr признака Lg логического прерывания процесса контроля состояния g-го структурного элемента АС. В случае отсутствия в массиве Kscr признака Lg переходят к проверке наличия признаков выполнения  эксплойта. После проверки достижения цели выполнения

эксплойта. После проверки достижения цели выполнения  эксплойта и в случае ее достижения переходят к формированию сигнала тревоги о выходе контролируемых параметров в g-й группе за пределы допустимых значений. После блокирования работы элементов АС, параметры которых вышли за пределы допустимых значений, проверяют сформированность массива W. В случае несформированности массива W проверяют сформированность массивов D, Kscr, Funv. В случае несформированности массивов D, Kscr, Funv очищают массив V. Переходят к формированию отчет. В случае сформированности массивов D, Kscr, Funv очищают их. Переходят к очищению массива V. В случае сформированности массива W переходят к его очищению. После очищения массива W переходят к проверке сформированности массивов D, Kscr, Funv. При наличии в массиве Kscr признака Lg логического прерывания процесса контроля состояния g-го структурного элемента АС проверяют наличие в массиве Kscr признака

эксплойта и в случае ее достижения переходят к формированию сигнала тревоги о выходе контролируемых параметров в g-й группе за пределы допустимых значений. После блокирования работы элементов АС, параметры которых вышли за пределы допустимых значений, проверяют сформированность массива W. В случае несформированности массива W проверяют сформированность массивов D, Kscr, Funv. В случае несформированности массивов D, Kscr, Funv очищают массив V. Переходят к формированию отчет. В случае сформированности массивов D, Kscr, Funv очищают их. Переходят к очищению массива V. В случае сформированности массива W переходят к его очищению. После очищения массива W переходят к проверке сформированности массивов D, Kscr, Funv. При наличии в массиве Kscr признака Lg логического прерывания процесса контроля состояния g-го структурного элемента АС проверяют наличие в массиве Kscr признака  выполнения су скрипта и значения контрольного момента времени Тс получения результатов выполнения су скрипта на g-м структурном элементе АС. В случае отсутствия в массиве Kscr признака

выполнения су скрипта и значения контрольного момента времени Тс получения результатов выполнения су скрипта на g-м структурном элементе АС. В случае отсутствия в массиве Kscr признака  и значения контрольного момента времени

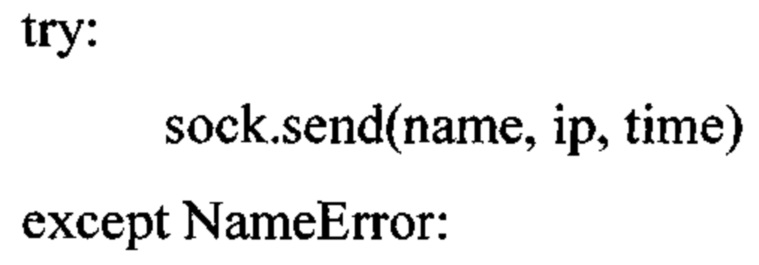

и значения контрольного момента времени  считывают cy скрипт из массива Cscr. Отправляют су скрипт g-му структурному элементу АС. Проверяют получение су скрипта g-м структурным элементом АС. При его не получении переходят к сравнению времени Tg измерения значений контролируемых параметров с заданным моментом времени

считывают cy скрипт из массива Cscr. Отправляют су скрипт g-му структурному элементу АС. Проверяют получение су скрипта g-м структурным элементом АС. При его не получении переходят к сравнению времени Tg измерения значений контролируемых параметров с заданным моментом времени  формирования отчета. В случае получения су скрипта g-м структурным элементом АС определяют значение момента времени

формирования отчета. В случае получения су скрипта g-м структурным элементом АС определяют значение момента времени  его получения. Вычисляют значение контрольного момента времени

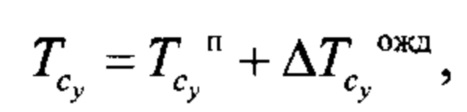

его получения. Вычисляют значение контрольного момента времени  получения результатов выполнения су скрипта на g-м структурном элементе АС по формуле

получения результатов выполнения су скрипта на g-м структурном элементе АС по формуле  Запоминают в массиве Kscr значение контрольного момента времени

Запоминают в массиве Kscr значение контрольного момента времени  получения результатов выполнения су скрипта на g-м структурном элементе АС. Устанавливают в массиве Kscr признак

получения результатов выполнения су скрипта на g-м структурном элементе АС. Устанавливают в массиве Kscr признак  выполнения су скрипта на g-м структурном элементе АС. Ожидают от g-го структурного элемента АС запрос на установление ТСР-сессии. В случае его отсутствия считывают из массива Kscr значение контрольного момента времени

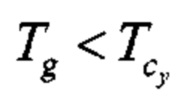

выполнения су скрипта на g-м структурном элементе АС. Ожидают от g-го структурного элемента АС запрос на установление ТСР-сессии. В случае его отсутствия считывают из массива Kscr значение контрольного момента времени  получения результатов выполнения су скрипта на g-м структурном элементе АС. Сравнивают время Tg измерения значений контролируемых параметров с контрольным моментом времени

получения результатов выполнения су скрипта на g-м структурном элементе АС. Сравнивают время Tg измерения значений контролируемых параметров с контрольным моментом времени получения результатов выполнения су скрипта на g-м структурном элементе АС. При

получения результатов выполнения су скрипта на g-м структурном элементе АС. При  переходят к сравнению времени Tg измерения значений контролируемых параметров с заданным моментом времени

переходят к сравнению времени Tg измерения значений контролируемых параметров с заданным моментом времени  формирования отчета. При

формирования отчета. При  отправляют в адрес g-го структурного элемента АС запрос на установление TCP-сессии. Проверяют наличие признаков установления TCP-сессии с g-м структурным элементом АС. В случае их отсутствия переходят к сравнению времени Tg измерения значений контролируемых параметров с заданным моментом времени

отправляют в адрес g-го структурного элемента АС запрос на установление TCP-сессии. Проверяют наличие признаков установления TCP-сессии с g-м структурным элементом АС. В случае их отсутствия переходят к сравнению времени Tg измерения значений контролируемых параметров с заданным моментом времени  формирования отчета. При наличии признаков установления TCP-сессии с g-м структурным элементом АС отправляют в его адрес запрос на получение результатов выполнения cy скрипта. Принимают результаты выполнения су скрипта. Определяют текущее значение объема

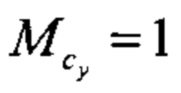

формирования отчета. При наличии признаков установления TCP-сессии с g-м структурным элементом АС отправляют в его адрес запрос на получение результатов выполнения cy скрипта. Принимают результаты выполнения су скрипта. Определяют текущее значение объема  результатов выполнения су скрипта на g-м структурном элементе АС. Сравнивают текущее значение объема

результатов выполнения су скрипта на g-м структурном элементе АС. Сравнивают текущее значение объема  результатов выполнения су скрипта с требуемым значением объема

результатов выполнения су скрипта с требуемым значением объема  При

При  удаляют из массива Kscr признак

удаляют из массива Kscr признак  выполнения су скрипта и значение контрольного момента времени

выполнения су скрипта и значение контрольного момента времени  получения результатов выполнения cy скрипта на g-м структурном элементе АС. Переходят к сравнению времени Tg измерения значений контролируемых параметров с заданным моментом времени

получения результатов выполнения cy скрипта на g-м структурном элементе АС. Переходят к сравнению времени Tg измерения значений контролируемых параметров с заданным моментом времени  формирования отчета. При

формирования отчета. При  удаляют из массива Kscr признак Lg логического прерывания процесса контроля состояния g-го структурного элемента АС и значение контрольного момента времени

удаляют из массива Kscr признак Lg логического прерывания процесса контроля состояния g-го структурного элемента АС и значение контрольного момента времени  получения результатов выполнения су скрипта на g-м структурном элементе АС. Переходят к сравнению измеренных значений контролируемых параметров с эталонными. В случае получения от g-го структурного элемента АС запроса на установление TCP-сессии переходят к принятию результатов выполнения су скрипта. При наличии в массиве Kscr признака

получения результатов выполнения су скрипта на g-м структурном элементе АС. Переходят к сравнению измеренных значений контролируемых параметров с эталонными. В случае получения от g-го структурного элемента АС запроса на установление TCP-сессии переходят к принятию результатов выполнения су скрипта. При наличии в массиве Kscr признака  выполнения су скрипта и значения контрольного момента времени

выполнения су скрипта и значения контрольного момента времени  получения результатов выполнения су скрипта на g-м структурном элементе АС переходят к ожиданию от g-го структурного элемента АС запроса на установление TCP-сессии. После сравнения времени Tg измерения значений контролируемых параметров с заданным моментом времени

получения результатов выполнения су скрипта на g-м структурном элементе АС переходят к ожиданию от g-го структурного элемента АС запроса на установление TCP-сессии. После сравнения времени Tg измерения значений контролируемых параметров с заданным моментом времени  формирования отчета и при

формирования отчета и при  переходят к проверке сформированности массива W. После сравнения откорректированного значения

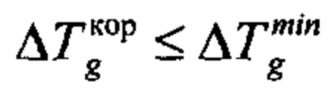

переходят к проверке сформированности массива W. После сравнения откорректированного значения  с минимальным

с минимальным  и при

и при  переходят к проверке сформированности массива W. При

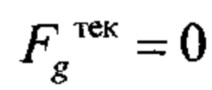

переходят к проверке сформированности массива W. При  инициализируют текущее значение частоты

инициализируют текущее значение частоты  недоступности g-го структурного элемента АС для измерения значений контролируемых параметров равным 0 в массиве Funv. Устанавливают в массиве Kscr признак Lg логического прерывания процесса контроля состояния g-го структурного элемента АС. Переходят к считыванию cy скрипта из массива Cscr.

недоступности g-го структурного элемента АС для измерения значений контролируемых параметров равным 0 в массиве Funv. Устанавливают в массиве Kscr признак Lg логического прерывания процесса контроля состояния g-го структурного элемента АС. Переходят к считыванию cy скрипта из массива Cscr.  переходят к проверке сформированности массива W. После проверки доступности g-го структурного элемента АС для измерения значений контролируемых параметров и в случае его доступности считывают из массива V текущее значение объема

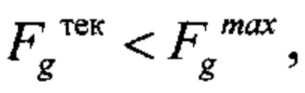

переходят к проверке сформированности массива W. После проверки доступности g-го структурного элемента АС для измерения значений контролируемых параметров и в случае его доступности считывают из массива V текущее значение объема  измеренных не совпавших значений контролируемых параметров g-й группы с эталонными. Увеличивают его на объем измеренных не совпавших значений контролируемых параметров. Сравнивают текущее значение объема

измеренных не совпавших значений контролируемых параметров g-й группы с эталонными. Увеличивают его на объем измеренных не совпавших значений контролируемых параметров. Сравнивают текущее значение объема  измеренных не совпавших значений контролируемых параметров g-й группы с требуемым значением объема

измеренных не совпавших значений контролируемых параметров g-й группы с требуемым значением объема  запоминают в массиве V текущее значение объема

запоминают в массиве V текущее значение объема  измеренных не совпавших значений контролируемых параметров g-й группы. Переходят к считыванию множества {е1,е2,…,en} эксплойтов из массива Еехр.

измеренных не совпавших значений контролируемых параметров g-й группы. Переходят к считыванию множества {е1,е2,…,en} эксплойтов из массива Еехр.  переходят к проверке сформированности массива W. В случае наличия в массиве Kscr признака

переходят к проверке сформированности массива W. В случае наличия в массиве Kscr признака  выполнения су скрипта на g-м структурном элементе АС удаляют его. Переходят к считыванию из массива V текущего значения объема

выполнения су скрипта на g-м структурном элементе АС удаляют его. Переходят к считыванию из массива V текущего значения объема  измеренных не совпавших значений контролируемых параметров g-й группы с эталонными. После сравнения измеренных значений контролируемых параметров с эталонными и при их совпадении считывают из массива V текущее значение объема

измеренных не совпавших значений контролируемых параметров g-й группы с эталонными. После сравнения измеренных значений контролируемых параметров с эталонными и при их совпадении считывают из массива V текущее значение объема  измеренных совпавших значений контролируемых параметров g-й группы с эталонными. Увеличивают его на объем измеренных совпавших значений контролируемых параметров. Сравнивают текущее значение объема

измеренных совпавших значений контролируемых параметров g-й группы с эталонными. Увеличивают его на объем измеренных совпавших значений контролируемых параметров. Сравнивают текущее значение объема  измеренных совпавших значений контролируемых параметров g-й группы с требуемым значением объема

измеренных совпавших значений контролируемых параметров g-й группы с требуемым значением объема  При

При  запоминают в массиве V текущее значение объема

запоминают в массиве V текущее значение объема  измеренных совпавших значений контролируемых параметров g-й группы. Переходят к сравнению времени Tg измерения значений контролируемых параметров с заданным моментом времени

измеренных совпавших значений контролируемых параметров g-й группы. Переходят к сравнению времени Tg измерения значений контролируемых параметров с заданным моментом времени  формирования отчета. При

формирования отчета. При  переходят к проверке сформированности массива W.

переходят к проверке сформированности массива W.

Сравнительный анализ заявляемого решения с прототипом показывает, что предлагаемый способ отличается от известного:

использованием скриптов, предназначенных для локального контроля состояния процесса функционирования гетерогенной АС в условиях часто появляющихся фактов неустойчивых сетевых взаимодействий при реализации удаленного метода контроля;

использованием базы данных скриптов, представляющих собой компьютерные программы, фрагменты программного кода и/или последовательности команд, применяемые для локального измерения значений контролируемых параметров структурными элементами гетерогенной АС;

наличием механизма адаптации процесса контроля состояния функционирования гетерогенной АС к часто появляющимся фактам неустойчивых сетевых взаимодействий гетерогенной АС со средством контроля путем задания максимального значения частоты недоступности структурного элемента гетерогенной АС для измерения значений контролируемых параметров, определения его текущего значения и сравнения с максимальным с последующим установлением признаков логического прерывания процесса контроля и выполнения скрипта, вычислением значения контрольного момента времени получения результатов выполнения скрипта и их обработкой;

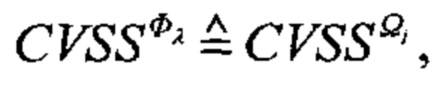

наличием механизма досрочного завершения процесса контроля состояния функционирования гетерогенной АС при достижении определенного уровня информативности результатов его выполнения путем задания для каждой группы контролируемых параметров требуемых значений объема измеренных совпавших, измеренных не совпавших и не измеренных значений контролируемых параметров, определения их текущих значений и сравнения с требуемыми с последующим принятием решения о состоянии процесса функционирования гетерогенной АС до наступления заданного момента времени формирования отчета о безопасности гетерогенной АС.

в) причинно-следственная связь между признаками и техническим результатом

Благодаря новой совокупности существенных признаков в заявленном способе обеспечивается:

повышение уровня адаптивности процесса контроля состояния функционирования гетерогенной АС за счет реализации метода локального контроля в условиях часто появляющихся фактов неустойчивых сетевых взаимодействий гетерогенной АС со средством контроля посредством механизма задания базы данных скриптов, применяемых для локального измерения значений контролируемых параметров структурными элементами гетерогенной АС, значений временных интервалов ожидания и требуемых значений объема результатов выполнения скриптов на структурных элементах гетерогенной АС, максимальных значений частоты недоступности структурных элементов гетерогенной АС для измерения значений контролируемых параметров и базы данных для хранения их текущих значений, определения в рамках цикла контроля текущих значений частоты недоступности структурных элементов гетерогенной АС и сравнения их с максимальными с последующим установлением признаков логического прерывания процесса контроля и выполнением скрипта, вычислением значения контрольного момента времени получения результатов выполнения скрипта и их обработкой, а также реализации механизма изменения последовательности применения локального и удаленного методов контроля во времени, приближенном к реальному, в ходе выполнения цикла контроля состояния процесса функционирования гетерогенной АС;

снижение ресурсоемкости процесса контроля состояния функционирования гетерогенной АС за счет реализации процедуры досрочного завершения цикла контроля при достижении определенного уровня информативности результатов его выполнения посредством механизма задания для каждой группы контролируемых параметров требуемых значений объема измеренных совпавших, измеренных не совпавших и не измеренных значений контролируемых параметров и базы данных для хранения их текущих значений, определения в рамках цикла контроля текущих значений объема измеренных совпавших, измеренных не совпавших и не измеренных значений контролируемых параметров и сравнения их с требуемыми с последующим принятием решения о состоянии процесса функционирования гетерогенной АС до наступления заданного момента времени формирования отчета о безопасности гетерогенной АС.

Краткое описание чертежей

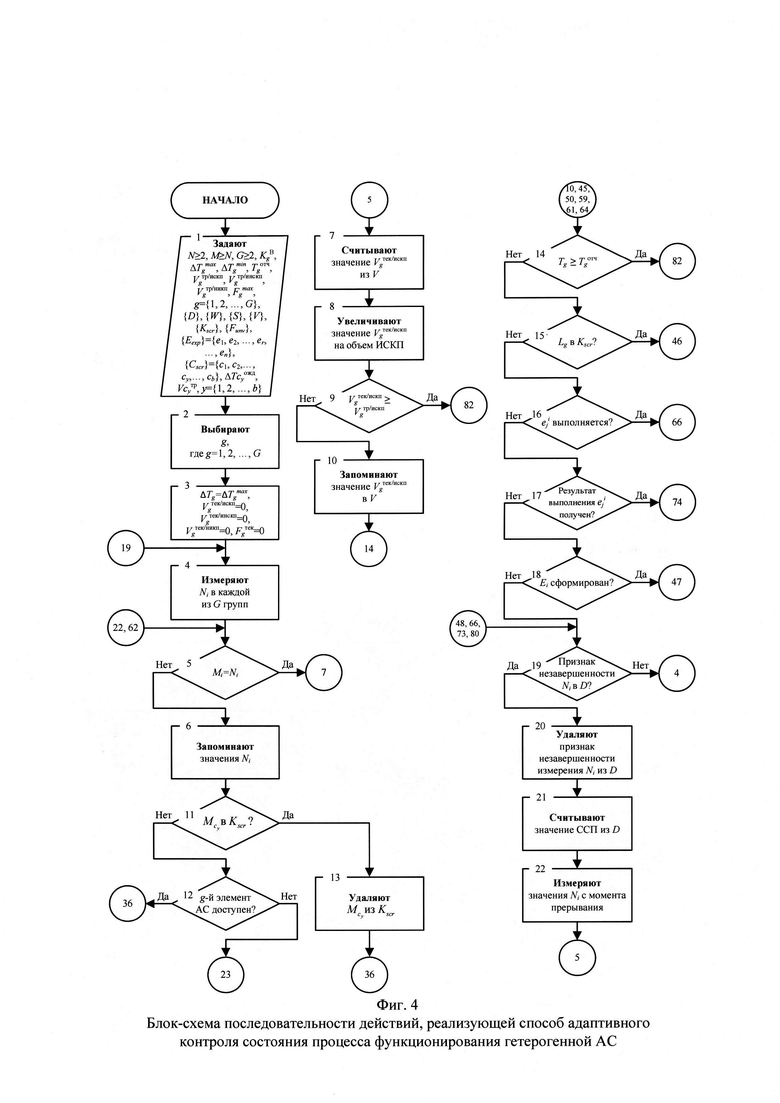

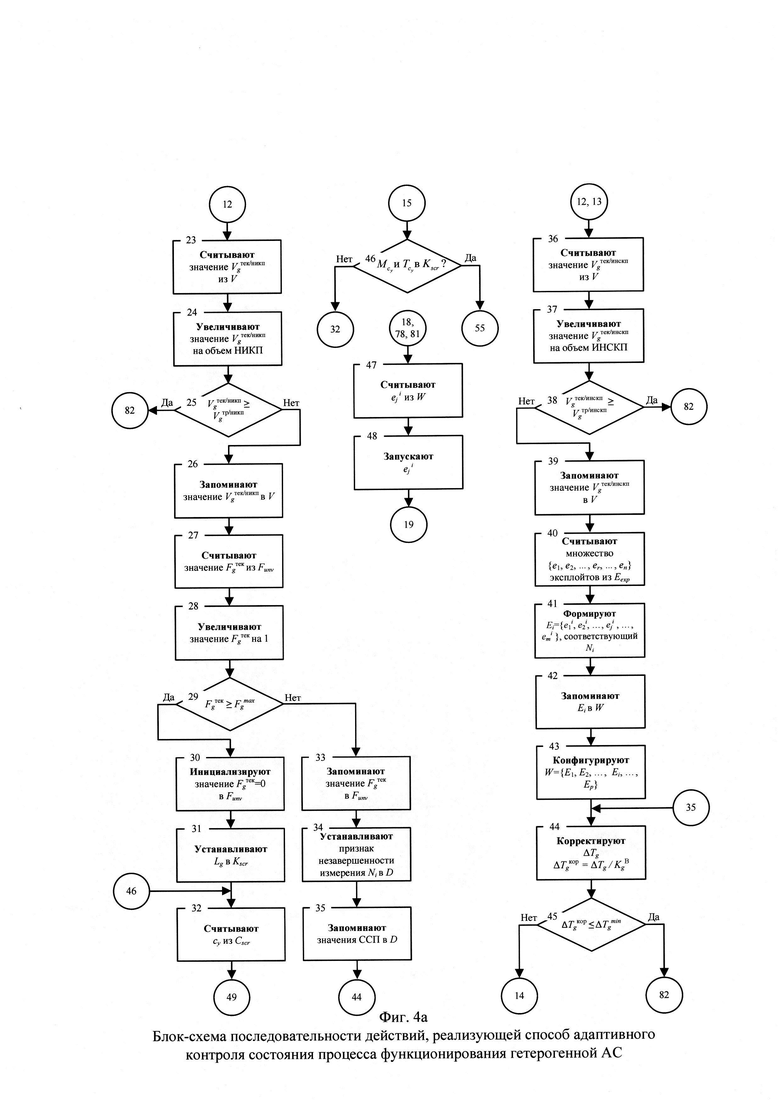

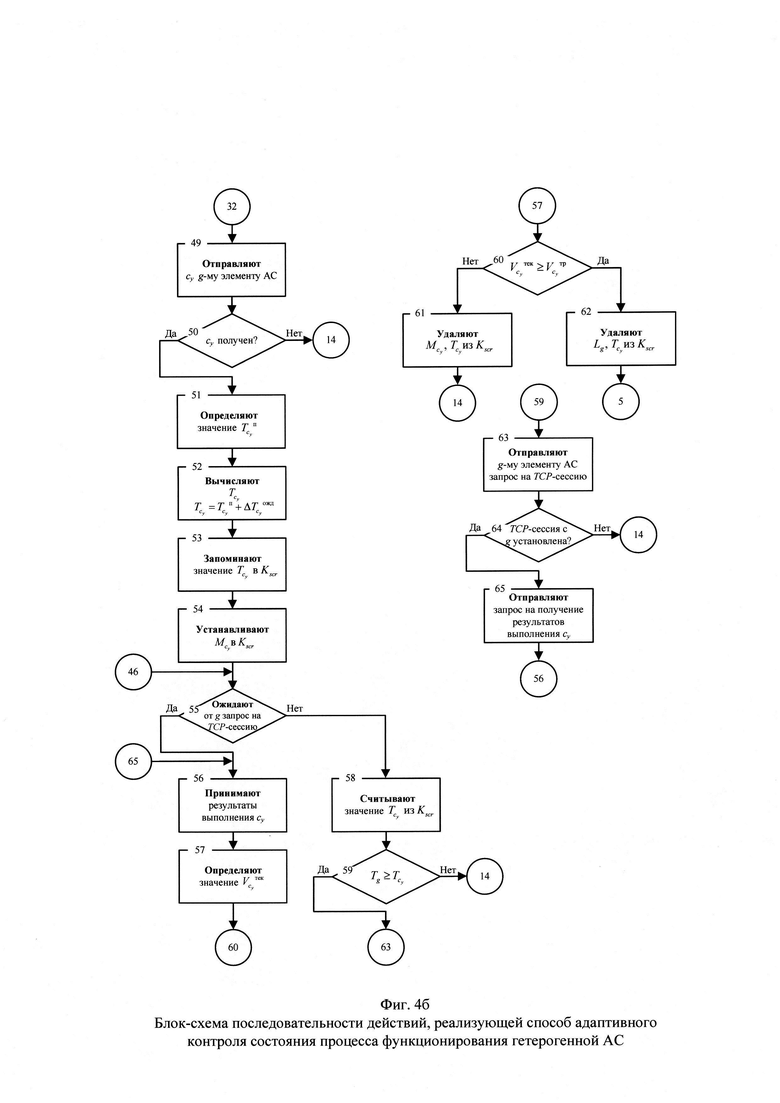

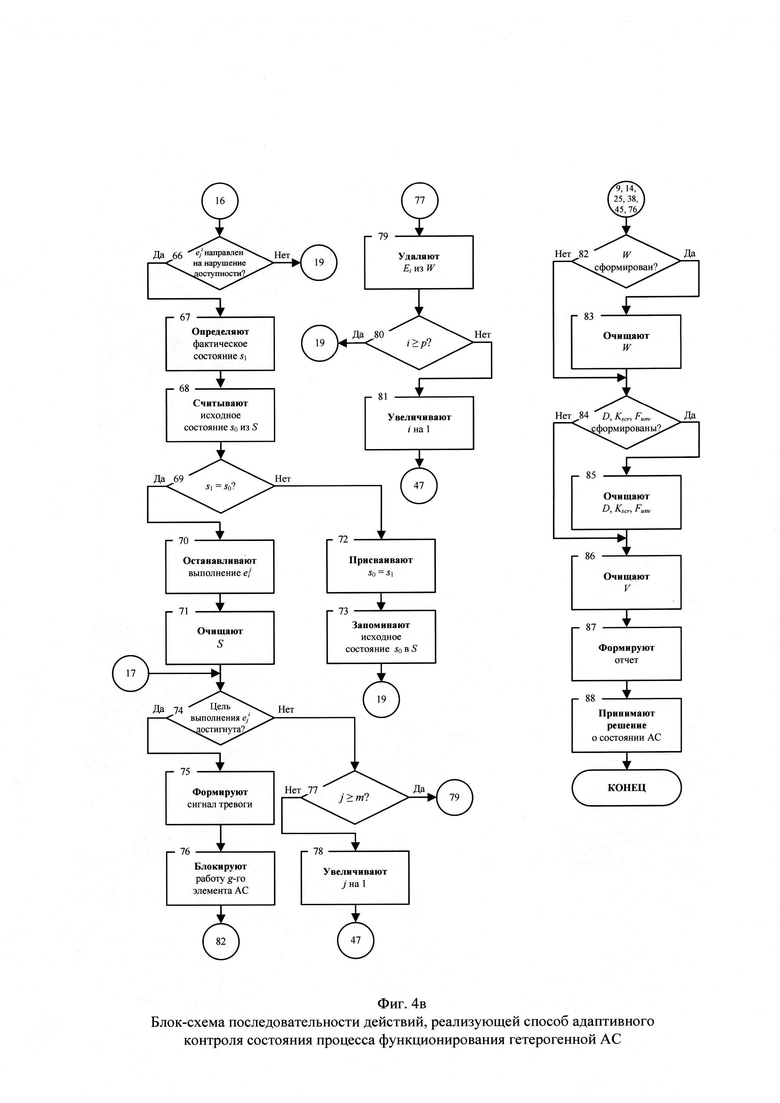

Заявленный способ поясняется чертежами, на которых показаны:

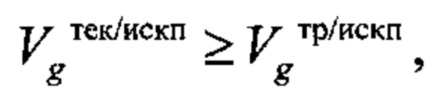

фиг. 1 - структура гетерогенной АС;

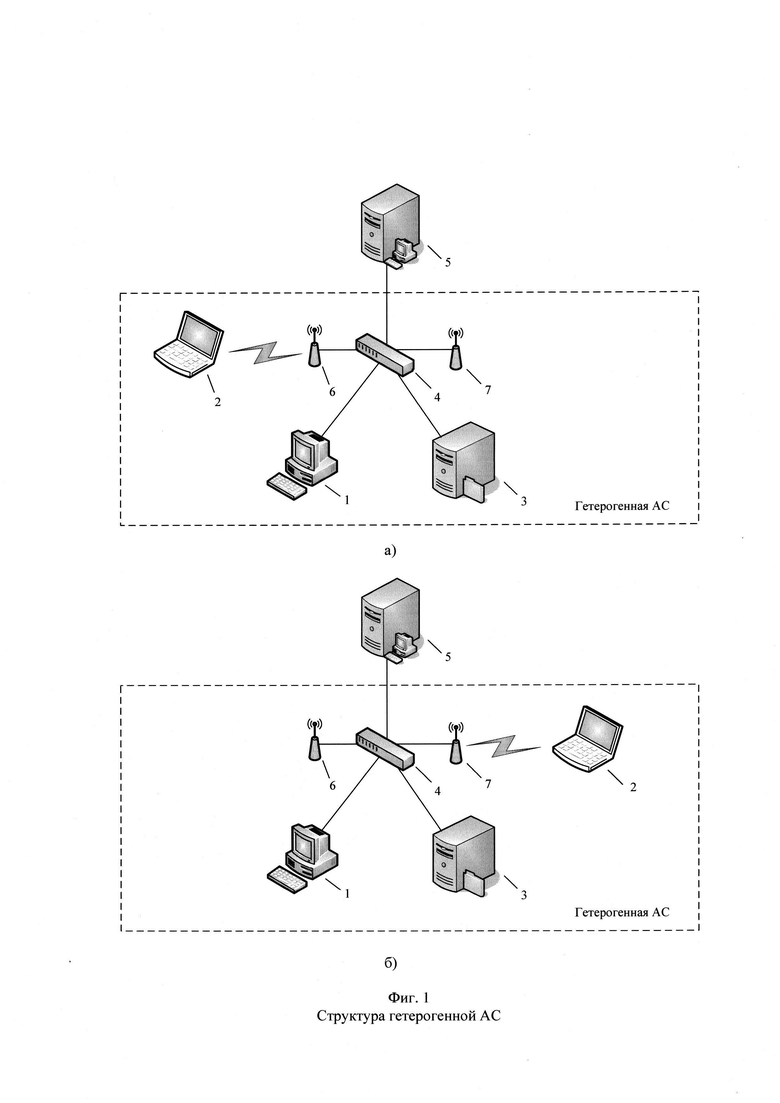

фиг. 2 - группировка контролируемых параметров структурных элементов гетерогенной АС;

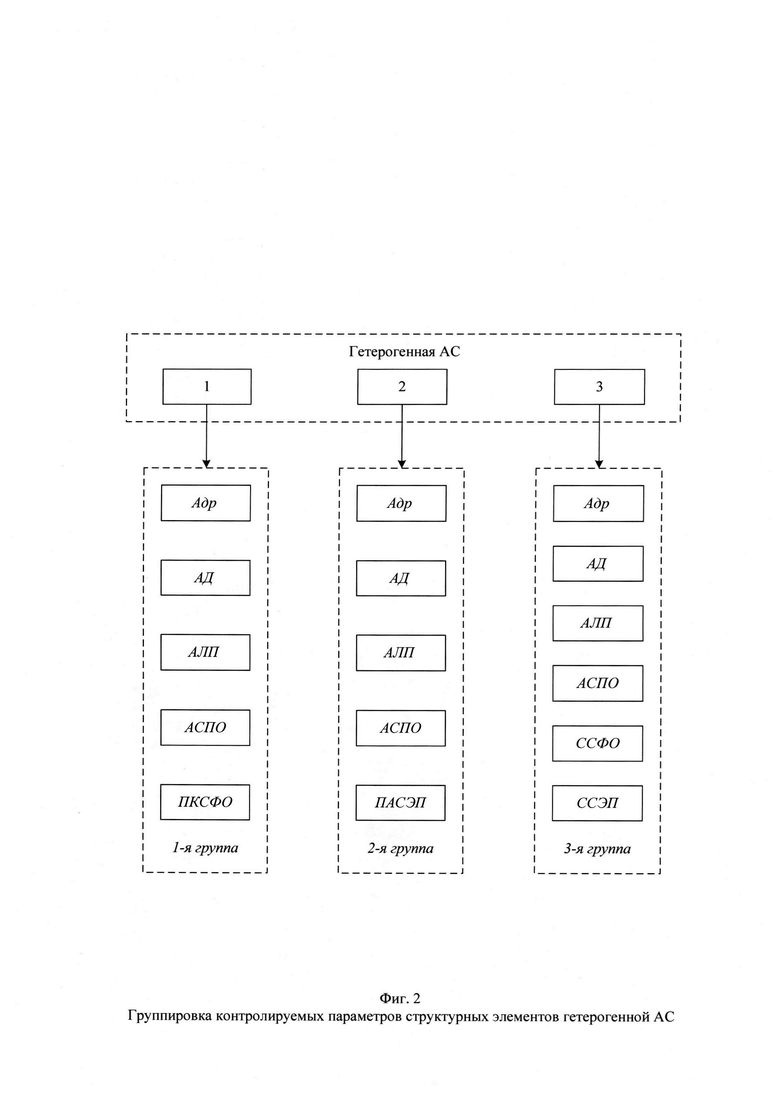

фиг. 3 - группировка контролируемых параметров функциональных процессов гетерогенной АС;

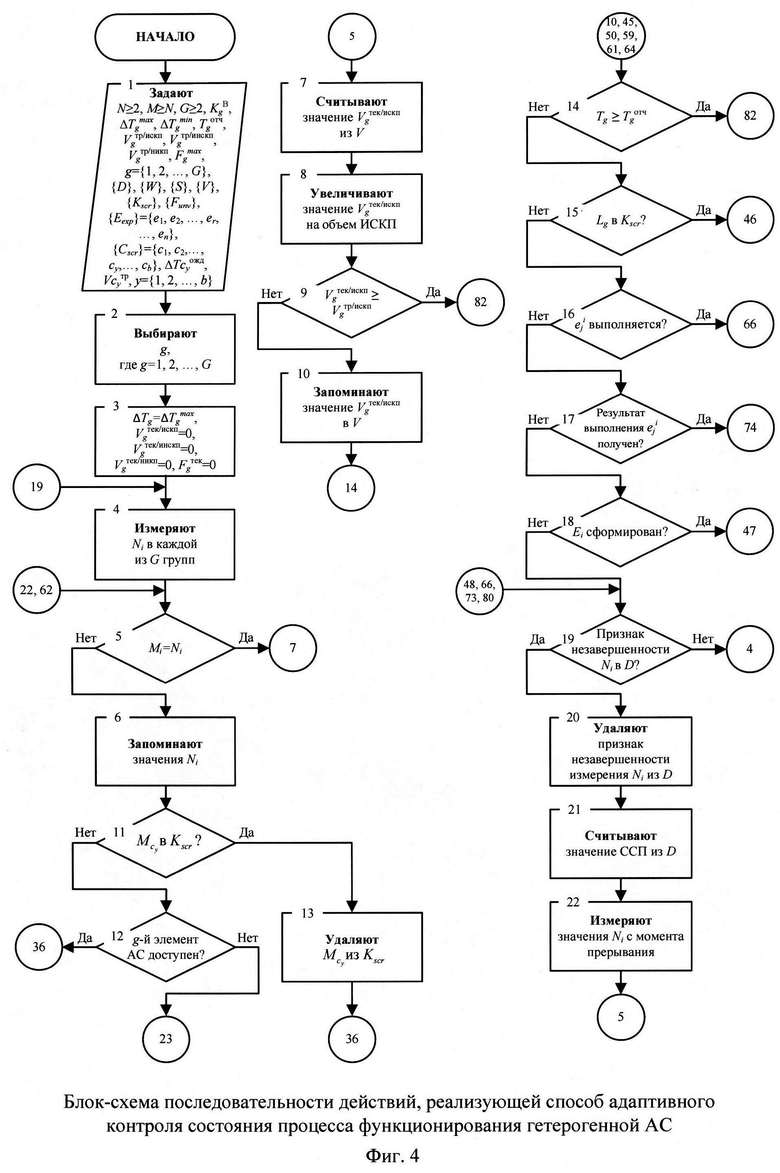

фиг. 4 - блок-схема последовательности действий, реализующей способ адаптивного контроля состояния процесса функционирования гетерогенной АС;

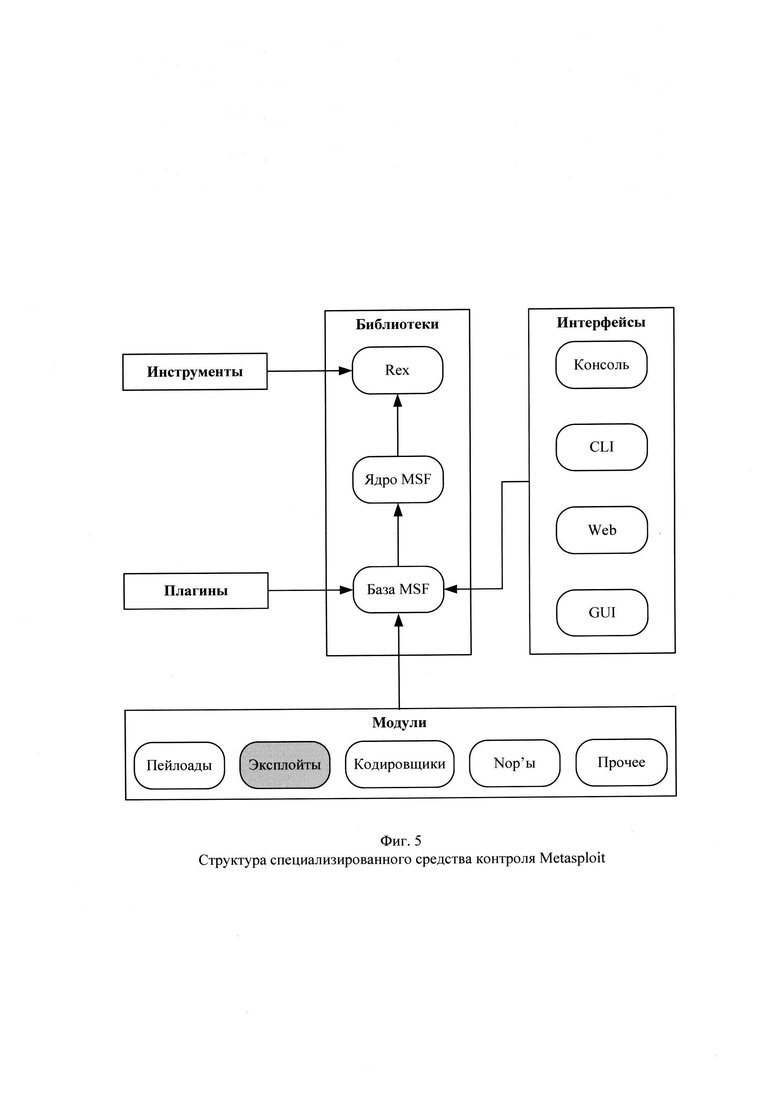

фиг. 5 - структура специализированного средства контроля Metasploit;

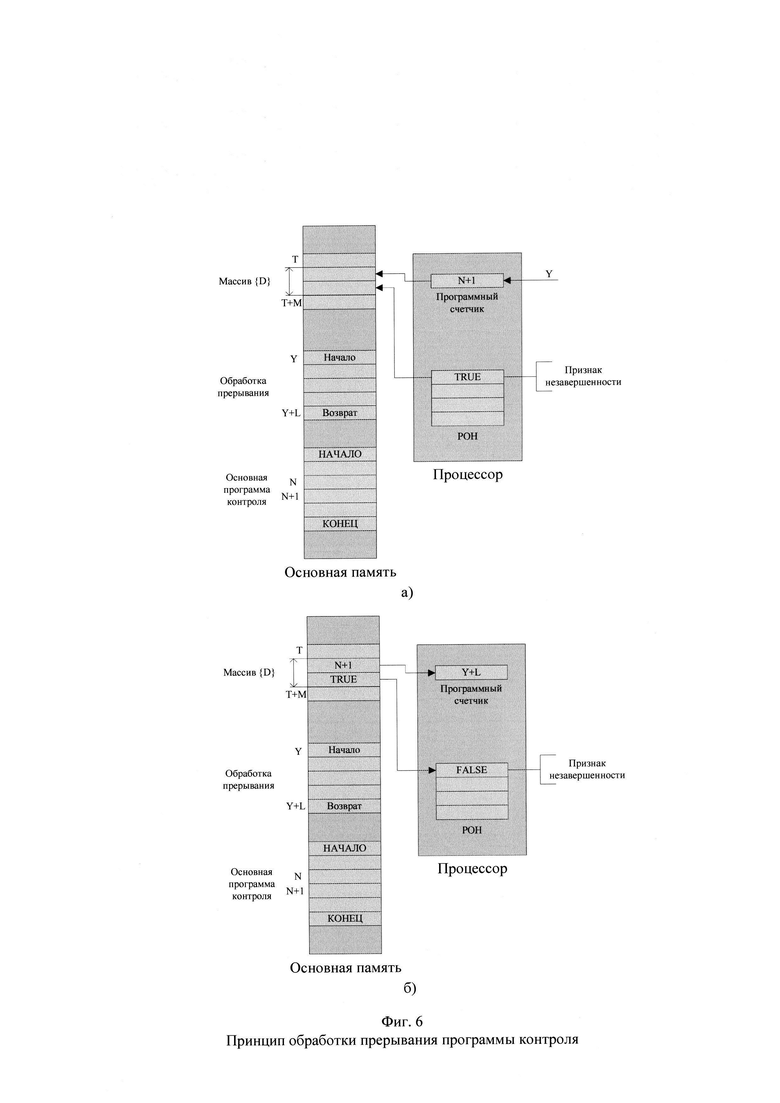

фиг. 6 - принцип обработки прерывания программы контроля;

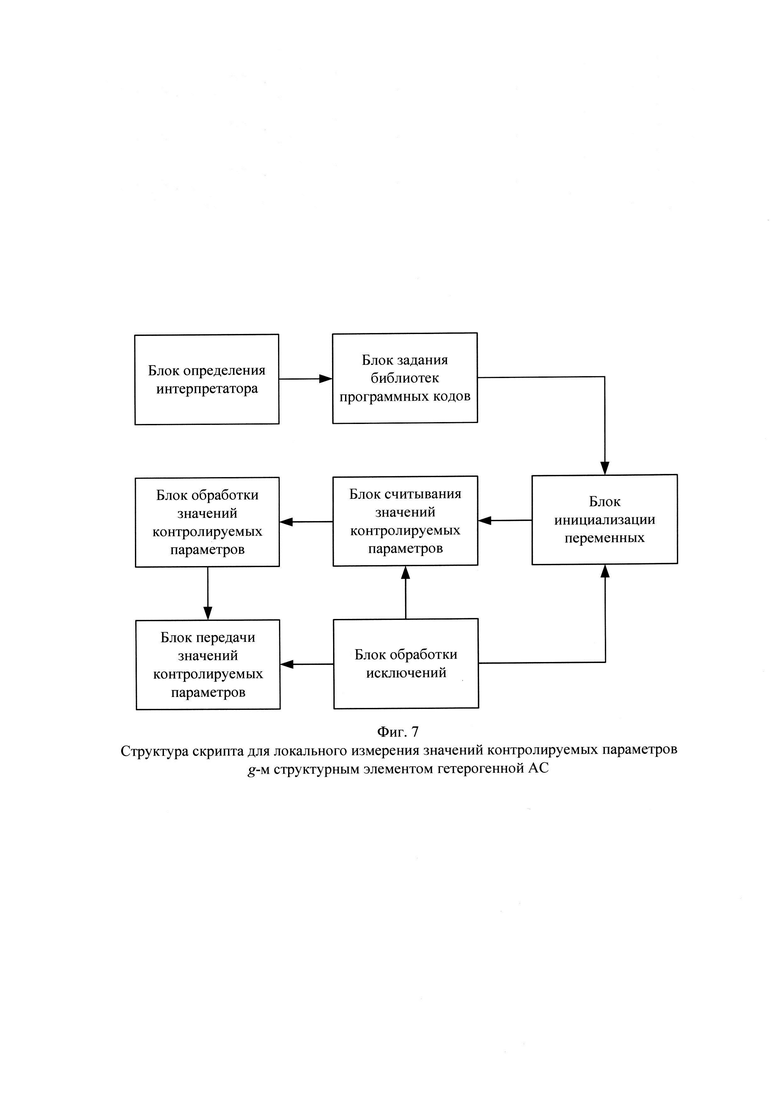

фиг. 7 - структура скрипта для локального измерения значений контролируемых параметров g-м структурным элементом гетерогенной АС.

Осуществление изобретения

В целях обеспечения безопасности АС необходимо с минимальным уровнем расхода операционных ресурсов всех видов своевременно и с высокой степенью достоверности осуществлять контроль состояния процесса ее функционирования и предоставлять актуальные результаты контроля системе вышестоящего уровня иерархии (например, системам обработки событий информационной безопасности). В современных условиях процесс контроля состояния функционирования АС осуществляется за счет реализации метода удаленного контроля.

Удаленный метод контроля состояния процесса функционирования АС заключается в установлении сетевого взаимодействия с АС, сборе (измерении), обработке и анализе значений параметрических данных, характеризующих состояние процесса функционирования АС, путем сравнения измеренных (собранных) значений параметрических данных с эталонными значениями, описывающими штатный режим ее функционирования. В качестве параметрических данных, как правило, рассматривают состояние сетевых портов и прикладных сервисов, ассоциированных с данными портами, наличие или отсутствие обновлений входящих в состав АС программных средств и т.д. При этом, например, все параметрические данные возможно разделить на статические и динамические параметрические данные, характеризующие состояние процесса функционирования АС.К техническим решениям, реализующим удаленный метод контроля состояния процесса функционирования АС, относят, например, сканеры анализа защищенности Max Patrol, XSpider (см. функциональные возможности, например, на официальном сайте компании Positive Technologies [Электронный ресурс]. - Режим доступа. - URL: http://www.ptsecurity.ru).

Современные АС включают в свой состав разнородные, по своей архитектуре (структуре, типу), последовательности реализации основных процедур (функций) и степени значимости, средства автоматизации (специализированные средства) (например, программные и программно-аппаратные, стационарные и мобильные и др. (см. архитектуру (структуру, тип) средств автоматизации (специализированных средств), например, на официальном сайте Федеральной службы по техническому и экспортному контролю (ФСТЭК) России, в частности, в методическом документе «Меры защиты информации в государственных информационных системах» [утвержден ФСТЭК России 11 февраля 2014 г. ] [Электронный ресурс]. -Режим доступа: https://fstec.ru/componeNi/attachmeNis/download/675), а также в информационном сообщении ФСТЭК России от 28 апреля 2016 г. №240/24/1986 [Электронный ресурс]. - Режим доступа: https://fstec.ru/componeNi/attachmeNis/download/913), объединенные различными сетями передачи данных (например, беспроводные сети (технологии) передачи данных (см. книгу Олифера В.Г. и Олифера Н.А. «Компьютерные сети. Принципы, технологии, протоколы»: уч. для Вузов. - 4-е изд. - СПб.: Питер, 2010. - С.284-310), интеллектуальные сети IP Multimedia Subsystem (IMS) (см. архитектуру, принципы функционирования, преимущества и перспективы сетей IMS, например, в книге Гольдштейна Б.С. и Кучерявого А.Е. «Сети связи пост - NGN». - СПб.: БХВ-Петербург, 2014. -С.42-75)). Применение разнородных средств автоматизации (специализированных средств) и сетей передачи данных свидетельствует о гетерогенности современных АС, что в свою очередь приводит к возникновению часто появляющихся фактов неустойчивых сетевых взаимодействий со средством контроля и увеличению интервалов времени недоступности структурных элементов гетерогенной АС для измерения значений контролируемых параметров, характеризующих состояние процесса их функционирования. Так, например, частота появления фактов неустойчивых сетевых взаимодействий гетерогенной АС со средством контроля может быть обусловлена необходимостью перемещения АС в пределах и/или за пределами доступности беспроводных точек доступа, которая определяется в зависимости от применяемых технологий беспроводной передачи данных (например, короткодействующие технологии - Bluetooth, WirelessUSB; среднедействующие технологии - Wi-Fi, WiMAX, Mobile Broadband Wireless Access; дальнедействующие технологии на основе радиорелейных, сотовых и спутниковых технологий). В указанном примере ухудшение эксплуатационных характеристик беспроводных линий связи возникает за счет препятствий в виде металлочерепицы, железобетонных стен или колонн и иных, которые поглощают, преломляют, отражают, рассеивают мощность излученного сигнала и/или приводят к обрывам сетевого соединения.

Кроме всего, современная гетерогенная АС характеризуется непрерывным изменением состояния процесса своего функционирования, что в свою очередь приводит к максимальному уровню расхода операционных ресурсов всех видов (вычислительных, временных, информационных и др.) на реализацию цикла контроля до наступления предварительно заданного момента времени формирования отчета о безопасности гетерогенной АС. Однако для обоснованного расхода операционных ресурсов на реализацию цикла контроля на максимальном уровне до наступления предварительно заданного момента времени формирования отчета о безопасности гетерогенной АС, помимо самого факта изменения состояния процесса функционирования гетерогенной АС, необходимо наличие сопутствующего фактора, такого как, неудовлетворительная (низкая) информативность результатов выполнения цикла контроля. Таким образом, в случае учета уровня информативности результатов выполнения цикла контроля может быть снижен уровень расхода операционных ресурсов на реализацию процесса контроля состояния функционирования гетерогенной АС.

На основе указанного основными недостатками технических решений, реализующих удаленный метод контроля, являются низкий уровень адаптивности процесса контроля состояния функционирования гетерогенной АС в условиях часто появляющихся фактов неустойчивых сетевых взаимодействий со средством контроля, так как увеличение фактов неустойчивых сетевых взаимодействий при реализации удаленного метода контроля приводит к избыточным временным и ресурсным затратам на выполнение цикла контроля и даже к невозможности его завершения и принятия решение о состоянии процесса функционирования гетерогенной АС, а также высокая ресурсоемкость процесса контроля состояния функционирования гетерогенной АС, так как непрерывное изменение состояния процесса функционирования гетерогенной АС, регистрируемое в ходе удаленного контроля, не является достаточным условием для продолжения цикла контроля, поскольку существует вероятность достижения необходимого (требуемого) уровня информативности результатов выполнения цикла контроля до наступления предварительно заданного момента времени формирования отчета о безопасности гетерогенной АС.

Таким образом, возникает противоречие между необходимостью обеспечения оперативного и достоверного контроля состояния процесса функционирования гетерогенной АС с минимальным уровнем расхода операционных ресурсов всех видов и отсутствием технических решений, позволяющих осуществлять адаптивный контроль состояния процесса функционирования гетерогенной АС путем реализации удаленного и локального методов с возможностью изменения последовательности их применения во времени, приближенном к реальному, с учетом возможности функционирования гетерогенной АС в условиях часто появляющихся фактов неустойчивых сетевых взаимодействий со средством контроля и досрочного завершения процесса контроля состояния функционирования гетерогенной АС при достижении определенного уровня информативности результатов его выполнения до наступления заданного момента времени формирования отчета о безопасности гетерогенной АС.

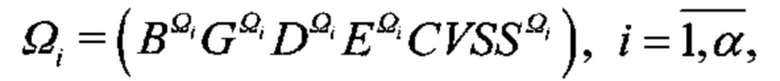

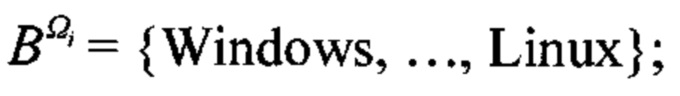

Реализация заявленного способа объясняется следующим образом. В общем случае гетерогенная АС представляет собой совокупность разнородных структурных элементов и коммуникационного оборудования, объединенных проводными и беспроводными линиями связи, как это показано на фиг.1, включающей стационарную персональную электронную вычислительную машину (ПЭВМ) 1 и мобильную ПЭВМ 2, сервер 3, коммутатор 4, автоматизированное рабочее место (АРМ) контроля состояния процесса функционирования гетерогенной АС s1 на которой установлена программа контроля, беспроводные точки доступа Wi-Fi 6 и 7. Факты неустойчивых сетевых взаимодействий АРМ контроля состояния процесса функционирования гетерогенной АС 5 с мобильным объектом (ПЭВМ 2) возникают при его перемещениях, в результате которых происходят потери связи с беспроводной точкой доступа 6 (фиг. 1а). После перемещений мобильный объект (ПЭВМ 2) подключают к беспроводной точке доступа 7 (фиг. 1б). Во время перемещений мобильный объект (ПЭВМ 2) находится за пределами доступности беспроводных точек доступа 6 и 7. Структурные элементы гетерогенной АС определяются при контроле идентификаторами, в качестве которых в наиболее распространенном семействе протоколов ТСР/IP используются сетевые адреса (IP-адреса). Структурные элементы выполняют функциональные процессы, такие как процессы обмена файлами, процессы передачи сообщений электронной почты, процессы сетевого взаимодействия. Функциональные процессы гетерогенной АС определяются логическими портами, под которыми понимают «точки входа» в программы, реализующие прикладные процессы пользователей. Каждый структурный элемент и функциональный процесс гетерогенной АС характеризуются множеством параметров, определяющих состояние информационной безопасности (ИБ) структурного элемента и/или процесса гетерогенной АС, и подлежащих контролю.

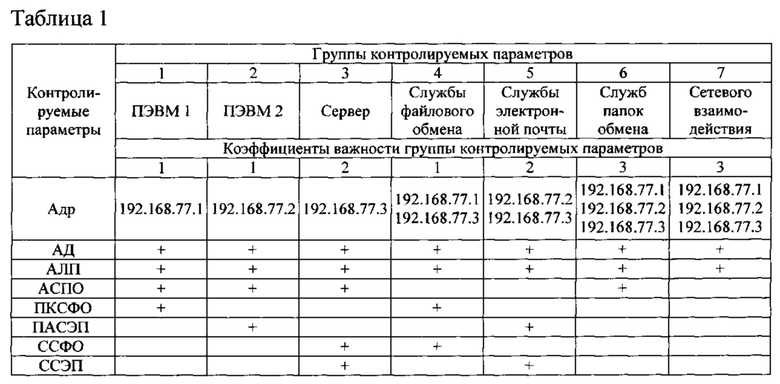

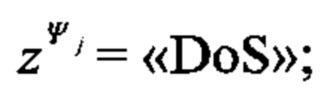

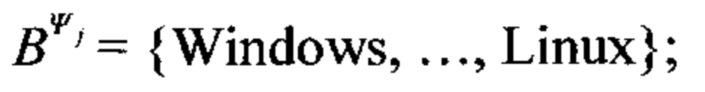

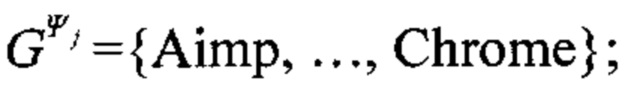

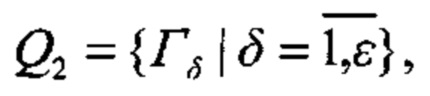

Предварительно задаваемые параметры, характеризующие безопасность элементов гетерогенной АС, представлены на фиг. 2, на которой приняты следующие обозначения:

Адр - IP-адрес;

АД - активность диспетчера подключений удаленного доступа;

АЛП - перечень активных логических портов;

АСПО - активность службы папок обмена;

ПКСФО - локальные настройки пользовательского клиента службы файлового обмена;

ПАСЭП - локальные настройки пользовательского агента службы электронной почты;

ССФО - локальные настройки сервера службы файлового обмена;

ССЭП - локальные настройки сервера службы электронной почты.

Элементы гетерогенной АС характеризуются следующими общими для них параметрами (см. фиг. 2):

IP-адрес;

активность диспетчера подключений удаленного доступа;

перечень активных логических портов;

активность службы папок обмена.

Кроме того, структурные элементы гетерогенной АС дополнительно характеризуются (см. фиг. 2):

1 - ПЭВМ 1 - локальными настройками пользовательского клиента службы файлового обмена;

2 - ПЭВМ 2 - локальными настройками пользовательского агента службы электронной почты;

3 - сервер - локальными настройками серверов службы файлового обмена и службы электронной почты.

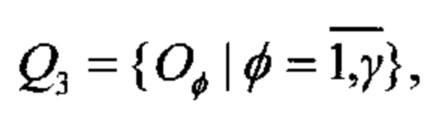

Приведенные параметры образуют три группы, характеризующие состояние процессов функционирования структурных элементов ПЭВМ 1, ПЭВМ 2 и сервера 3. Из числа элементов гетерогенной АС, изображенных на фиг. 2, службой файлового обмена охвачены 1 - ПЭВМ 1 и 3 - сервер, службой электронной почты охвачены 2 - ПЭВМ 2 и 3 - сервер, а процессами сетевого взаимодействия и службой папок обмена - все три структурных элемента гетерогенной АС. Взаимосвязь параметров структурных элементов и функциональных процессов приводит к необходимости группировки контролируемых параметров дополнительно в четыре следующие группы, представленные на фиг. 3:

4-я группа - службы файлового обмена (фиг. 3а);

5-я группа - службы электронной почты (фиг. 3б);

6-я группа - службы папок обмена (фиг. 3в);

7-я группа - сетевого взаимодействия (фиг. 3г).

Функциональные процессы гетерогенной АС характеризуются следующими общими для них параметрами (см. фиг. 3): IP-адрес;

активность диспетчера подключений удаленного доступа; перечень активных логических портов.

Кроме того, функциональные процессы гетерогенной АС дополнительно характеризуются (см. фиг. 3):

4-я группа - локальными настройками пользовательского клиента и сервера службы файлового обмена;

5-я группа - локальными настройками пользовательского агента и сервера службы электронной почты;

6-я группа - активностью службы папок обмена.

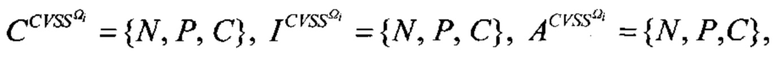

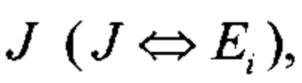

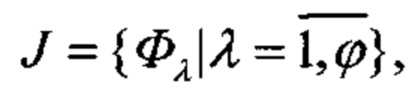

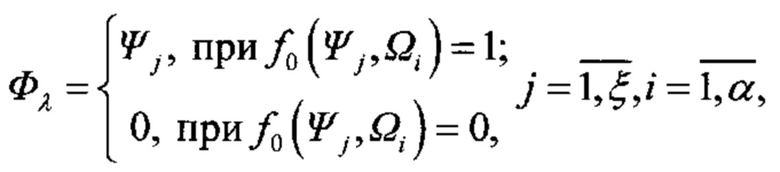

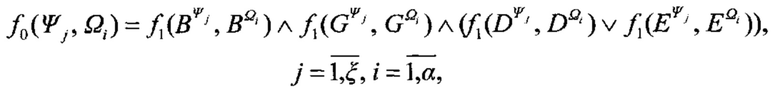

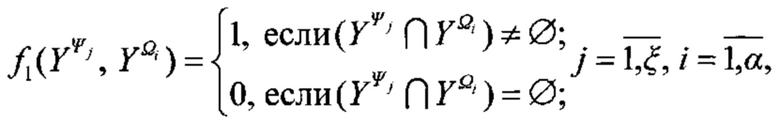

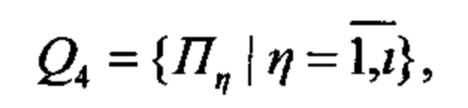

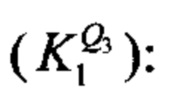

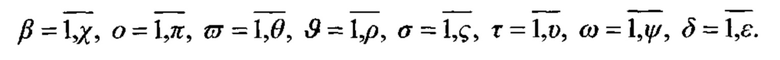

Для каждой сформированной таким образом группы контролируемых параметров задают их коэффициенты важности  где

где  и эталонные значения параметров. Значения коэффициентов важности и эталонные значения контролируемых параметров определяют из соображений важности обрабатываемой информации и потенциальной уязвимости структурного элемента (процесса) по методикам, использующим, например, неформальные, экспертные методы и задают в виде матрицы (таблицы) или базы данных (методики экспертных оценок известны и описаны, например, в книге Петренко С.А. и Симонова С.В. «Управление информационными рисками. Экономически оправданная безопасность». - М.: Компания АйТи, ДМК Пресс, 2004. - 384 с).

и эталонные значения параметров. Значения коэффициентов важности и эталонные значения контролируемых параметров определяют из соображений важности обрабатываемой информации и потенциальной уязвимости структурного элемента (процесса) по методикам, использующим, например, неформальные, экспертные методы и задают в виде матрицы (таблицы) или базы данных (методики экспертных оценок известны и описаны, например, в книге Петренко С.А. и Симонова С.В. «Управление информационными рисками. Экономически оправданная безопасность». - М.: Компания АйТи, ДМК Пресс, 2004. - 384 с).

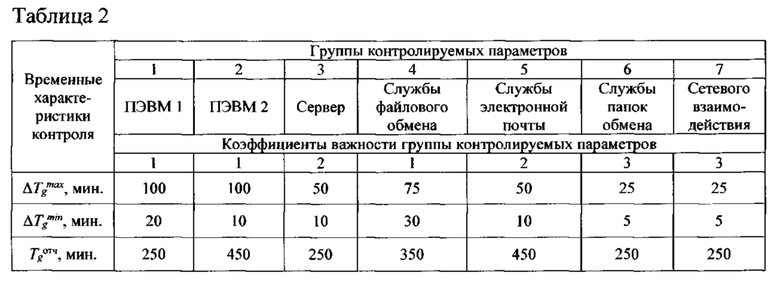

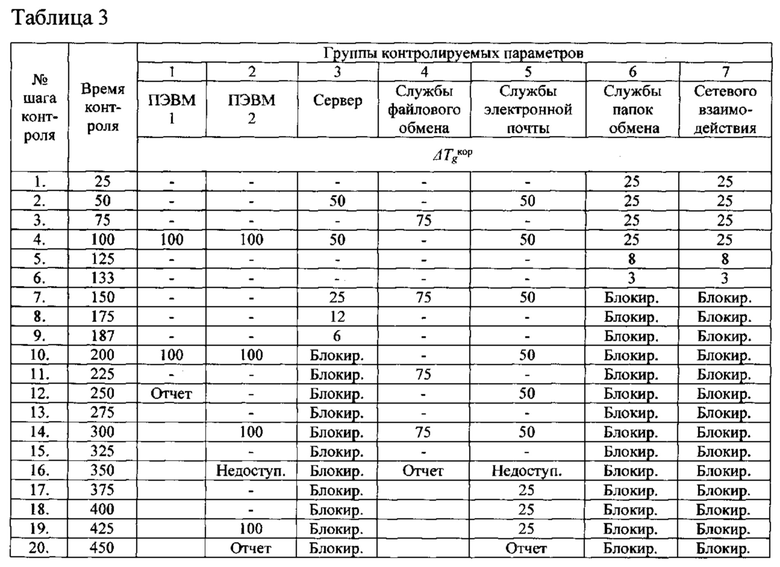

В таблице 1 приведены перечень контролируемых параметров и их эталонные значения, наименования групп контролируемых параметров и коэффициенты важности групп.

Знак «+» означает, что параметр относится к указанной группе, его значение может быть логическая «1», что соответствует состоянию «Включено», или логический «0», что соответствует состоянию «Выключено». Эталонное значение для всех параметров, кроме IP-адреса, -логическая «1». Отсутствие знака «+» означает, что при контроле группы значение параметра не считывают. В строке «Адр» представлены соответствующие идентификаторы структурных элементов гетерогенной АС. IP-адрес, имеющий длину 4 байта (32 бита), отображают в табл. 1 в наиболее употребляемом виде представления IP адреса - в десятичной форме (формат представления IP-адреса в десятичной форме известен и описан, например, в книге Олифера В.Г. и Олифера Н.А. «Компьютерные сети. Принципы, технологии, протоколы»: уч. для вузов. - 2-е изд. - СПб.: Питер, 2003. - С. 497).

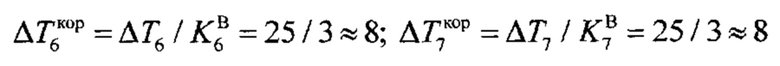

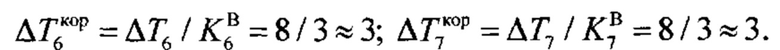

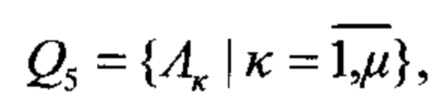

Максимальное  и минимальное

и минимальное  значения временных интервалов измерений значений контролируемых параметров и момент времени