Изобретение относится к области криптографии, а именно к аутентификации объектов, и может быть использовано в качестве отдельного элемента при построении систем аутентификации, предназначенных для аутентификации (опознавания) объектов (корреспондентов) в сетях связи.

Предлагаемый способ аутентификации может использоваться в системах аутентификации в случае установления связи между легитимными (законными) корреспондентами (Легитимные (законные) корреспонденты - корреспонденты сети или направления связи, которые имеют законное право на проведение информационного обмена) в условиях перехвата нарушителем информации, передаваемой по каналам связи.

Известен способ аутентификации, описанный, например, в книге Романец Ю. В. , Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях. /Под ред. В.Ф. Шаньгина. - М.: Радио и связь, 1999, стр. 150-152. Известный способ заключается в предварительном формировании на первом корреспондирующем пункте исходных данных: модуля конечной группы n, секретного s и открытого v ключей, и последующей передаче по безопасному каналу (безопасный канал - канал передачи информации, в котором исключен перехват информации противником) на второй корреспондирующий пункт копии открытого ключа v. В случае необходимости аутентификации на первом корреспондирующем пункте выбирается случайное число г и затем на основе r и n вычисляется число х. Вычисленное х передается по открытому каналу на второй корреспондирующий пункт, на котором формируется случайная двоичная последовательность b, которая передается на первый корреспондирующий пункт. На первом корреспондирующем пункте на основе секретного ключа s, случайного числа r, модуля n и случайной двоичной последовательности b вычисляется число у, которое передается на второй корреспондирующий пункт. На втором корреспондирующем пункте проверяется правильность вычисления числа у. Если проверка неудачна, то соединение разрывается. Указанные действия (кроме предварительного формирования исходных данных) повторяются t раз, пока второй корреспондирующий пункт не убедится, что первый корреспондирующий пункт действительно знает секретный ключ s. Способ позволяет осуществлять аутентификацию объектов с нулевой передачей знаний относительно секретного ключа.

Однако известный способ обеспечивает только одностороннюю аутентификацию, кроме того, при возрастании вероятности ошибки в открытом канале связи, по которому ведется обмен сообщениями, время выполнения протокола резко возрастает.

Известен также способ аутентификации, описанный, например, в книге A. Menezes, Р. van Oorschot, S. Vanstone. Handbook of Applied Cryptography. CRC Press, N.Y.,1996, p.508. Известный способ заключается в предварительном формировании на обоих корреспондирующих пунктах секретных и открытых ключей шифрования, идентификаторов соответствующих сторон и последующем взаимном обмене копиями открытых ключей по безопасному каналу. В случае необходимости аутентификации на первом корреспондирующем пункте формируется первый симметричный сеансовый ключ, который объединяется путем конкатенации с идентификатором первого корреспондирующего пункта. Полученное сообщение шифруется с использованием открытого ключа шифрования второго корреспондирующего пункта. Зашифрованное сообщение передается на второй корреспондирующий пункт, на котором оно дешифруется с использованием своего секретного ключа шифрования. После чего проверяется правильность идентификатора, а затем формируется второй симметричный сеансовый ключ, который объединяется путем конкатенации с принятым первым симметричным сеансовым ключом. Полученное сообщение шифруется с использованием открытого ключа шифрования первого корреспондирующего пункта и передается на первый корреспондирующий пункт. На первом корреспондирующем пункте принятое сообщение дешифруется с использованием своего секретного ключа шифрования. После чего проверяется правильность передачи первого симметричного сеансового ключа. При удачном исходе проверки второй симметричный сеансовый ключ шифруется с использованием открытого ключа шифрования второго корреспондирующего пункта. Полученное зашифрованное сообщение передается на второй корреспондирующий пункт, на котором оно дешифруется с использованием своего секретного ключа шифрования. После чего проверяется правильность второго симметричного сеансового ключа. При удачном исходе проверки на обоих корреспондирующих пунктах с использованием первого и второго симметричных сеансовых ключей вырабатывается общий сеансовый ключ. Способ обеспечивает взаимную аутентификацию корреспондентов с высокой стойкостью.

Однако при большом количестве корреспондентов сети связи известный способ требует либо больших объемов запоминающих устройств для хранения открытых ключей шифрования всех корреспондентов, либо участия третьей стороны для безопасного распространения открытых ключей корреспондентов.

Наиболее близким по технической сущности к заявляемому способу аутентификации объектов является способ аутентификации Х.509, описанный, например, в книге A. Menezes, P. van Oorschot, S. Vanstone. Handbook of Applied Cryptography. CRC Press, N.Y.,1996, pp.510, 511.

Способ-прототип включает предварительное формирование на обоих корреспондирующих пунктах исходных данных, на первом корреспондирующем пункте формирование идентификационного сообщения (ИС), формирование из ИС заверенного сообщения (ЗС) и его передачу на второй корреспондирующий пункт, на втором корреспондирующем пункте проверку ЗС, проверку ИС, формирование своего ИС, формирование ЗС из ИС, передачу ЗС на первый корреспондирующий пункт, на первом корреспондирующем пункте проверку ЗС, проверку ИС и далее формирование на обоих корреспондирующих пунктах сеансового ключа.

Предварительное формирование исходных данных заключается в формировании идентификатора, сертификата (сертификат - последовательность, однозначно связывающая идентификатор объекта с его открытым ключом (ключами) электронной цифровой подписи и (или) шифрования), секретного и открытого ключей шифрования, секретного и открытого ключей электронной цифровой подписи (ЭЦП) соответствующего корреспондирующего пункта, предварительной передаче по безопасному каналу идентификатора первого корреспондирующего пункта на второй корреспондирующий пункт и идентификатора второго корреспондирующего пункта на первый, а также предварительной передаче по безопасному каналу на первый корреспондирующий пункт копии открытого ключа шифрования второго корреспондирующего пункта.

Формирование исходных данных корреспондирующих пунктов может производится как с участием третьей стороны (третья сторона - сторона, которой доверяют оба корреспондирующих пункта и которая не участвует непосредственно в информационном обмене между ними), так и без ее участия, самостоятельно на корреспондирующих пунктах. Однако формирование сертификатов возможно только с участием третьей стороны.

Формирование ИС, формирование и проверка ЗС, проверка ИС на обоих корреспондирующих пунктах идентичны.

Формирование идентификационного сообщения заключается в генерации случайного числа, выработке своего симметричного ключа, его запоминании и шифровании с использованием открытого ключа второго корреспондирующего пункта, формировании временной метки и получении ИС путем конкатенации (конкатенация - последовательное соединение справа последовательностей друг с другом) случайного числа, зашифрованного своего симметричного ключа, временной метки и идентификатора противоположного корреспондирующего пункта.

Формирование заверенного сообщения заключается в формировании с использованием своего секретного ключа ЭЦП, электронной цифровой подписи ИС и получении ЗС путем конкатенации ИС, его электронной цифровой подписи и своего сертификата.

Проверка заверенного сообщения заключается в разделении ЗС на сертификат противоположного корреспондирующего пункта, идентификационное сообщение и его электронную цифровую подпись, проверке сертификата противоположного корреспондирующего пункта и в случае успешной проверки выделении из него открытого ключа ЭЦП противоположного корреспондирующего пункта, а также проверке электронной цифровой подписи ИС.

Проверка идентификационного сообщения заключается в его разделении на случайное число, зашифрованный симметричный ключ, временную метку и идентификатор, проверке соответствия принятого в составе ИС идентификатора своему, проверке правильности временной метки (проверка правильности временной метки - проверка соответствия временной метки показаниям таймера с учетом временного интервала на ее формирования и передачу), а также проверке новизны случайного числа (проверка новизны случайного числа - проверка факта, что случайное число не повторялось в течение определенного временного промежутка). В случае успешного исхода вышеперечисленных проверок принятый в составе ИС зашифрованный симметричный ключ дешифруется и запоминается.

В случае неудачи какой-либо из указанных выше проверок соединение между корреспондирующими пунктами разрывается.

Формирование сеансового ключа производится на основе выработанных обоими корреспондирующими пунктами симметричных ключей.

Способ-прототип обеспечивает взаимную аутентификацию корреспондентов с высокой стойкостью и, кроме того, позволяет сформировать сеансовый ключ для дальнейшей шифрованной связи.

Недостатком прототипа заявленного способа является относительно большое время аутентификации объектов, что обусловлено большим временем формирования и безошибочной передачи по каналам с ошибками заверенных сообщений, имеющих большую длину. (В системах шифрования с открытым ключом, обладающих высокой стойкостью, криптограмма имеет большую длину. Следовательно, применение таких систем для шифрования симметричных ключей соответствующих корреспондирующих пунктов приводит к увеличению длины заверенных сообщений. Включение в состав идентификационного сообщения временной метки и случайного числа также увеличивает его длину). Кроме того, использование временных меток приводит к необходимости синхронизации таймеров корреспондирующих пунктов.

Целью заявленного технического решения является разработка способа аутентификации объектов, обеспечивающего снижение времени аутентификации.

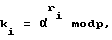

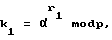

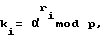

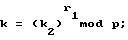

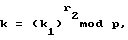

Поставленная цель достигается тем, что в известном способе аутентификации объектов, заключающемся в том, что на первом и втором корреспондирующих пунктах предварительно формируют исходные данные для аутентификации, включающие секретный и открытый ключи электронной цифровой подписи, сертификат, идентификаторы обоих корреспондирующих пунктов, на первом корреспондирующем пункте генерируют случайное число, формируют идентификационное сообщение и с помощью своего секретного ключа электронной цифровой подписи формируют электронную цифровую подпись идентификационного сообщения, после чего путем конкатенации предварительно сформированного сертификата, идентификационного сообщения и его электронной цифровой подписи формируют заверенное сообщение, которое передают на второй корреспондирующий пункт, на втором корреспондирующем пункте принятое заверенное сообщение разделяют на сертификат, идентификационное сообщение и его электронную цифровую подпись, проверяют сертификат и после проверки выделяют из сертификата открытый ключ электронной цифровой подписи, с помощью которого проверяют электронную цифровую подпись идентификационного сообщения, разделяют идентификационное сообщение, проверяют идентификатор, при положительных проверках генерируют случайное число, формируют идентификационное сообщение и с помощью секретного ключа электронной цифровой подписи формируют электронную цифровую подпись идентификационного сообщения, после чего путем конкатенации предварительно сформированного сертификата, идентификационного сообщения и его электронной цифровой подписи формируют заверенное сообщение, которое передают на первый корреспондирующий пункт, на первом корреспондирующем пункте принятое заверенное сообщение разделяют на сертификат, идентификационное сообщение и его электронную цифровую подпись, проверяют сертификат и после проверки выделяют из сертификата открытый ключ электронной цифровой подписи, с помощью которого проверяют электронную цифровую подпись идентификационного сообщения, разделяют идентификационное сообщение, проверяют идентификатор, а затем на обоих корреспондирующих пунктах формируют сеансовый ключ, дополнительно в составе исходных данных формируют большое простое число и примитивный элемент мультипликативной группы в поле Галуа GF(p). На первом корреспондирующем пункте после генерации случайного числа вычисляют открытый ключ связи. Идентификационное сообщение формируют путем конкатенации предварительно сформированного идентификатора второго корреспондирующего пункта и вычисленного открытого ключа связи. После проверки электронной цифровой подписи идентификационного сообщения разделяют идентификационное сообщение на идентификатор и открытый ключ связи, в случае удачной проверки идентификатора запоминают открытый ключ связи. На втором корреспондирующем пункте после генерации случайного числа вычисляют открытый ключ связи. Идентификационное сообщение формируют путем конкатенации предварительно сформированного идентификатора первого корреспондирующего пункта и вычисленного открытого ключа связи. После проверки электронной цифровой подписи идентификационного сообщения разделяют идентификационное сообщение на идентификатор и открытый ключ связи, в случае удачной проверки идентификатора запоминают открытый ключ связи. Сеансовый ключ на обоих корреспондирующих пунктах формируют запомненного открытого ключа связи и сгенерированного случайного числа. На обоих корреспондирующих пунктах открытый ключ связи вычисляют по формуле  где ki - открытый ключ связи, i=1,2 - номер корреспондирующего пункта, р - большое простое число, α - порождающий элемент мультипликативной группы в поле Галуа GF(p), ri - сгенерированное на i-м корреспондирующем пункте случайное число. На первом и втором корреспондирующих пунктах сеансовый ключ формируют путем вычисления по формулам:

где ki - открытый ключ связи, i=1,2 - номер корреспондирующего пункта, р - большое простое число, α - порождающий элемент мультипликативной группы в поле Галуа GF(p), ri - сгенерированное на i-м корреспондирующем пункте случайное число. На первом и втором корреспондирующих пунктах сеансовый ключ формируют путем вычисления по формулам:

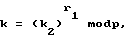

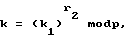

где k - сеансовый ключ, k2 - открытый ключ связи второго корреспондирующего пункта, k1 - открытый ключ связи первого корреспондирующего пункта, r1, - сгенерированное на первом корреспондирующем пункте случайное число, r2 - сгенерированное на втором корреспондирующем пункте случайное число, р - большое простое число.

Указанная новая совокупность существенных признаков за счет использования случайных чисел при формировании открытых ключей связи, а также формирования сеансового ключа с помощью запомненных открытых ключей связи и сгенерированных случайных чисел соответствующих корреспондирующих пунктов позволит снизить время аутентификации объектов.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественные всем признакам заявленного решения, отсутствуют, что указывает на соответствие заявленного способа условию патентоспособности "новизна". Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного способа, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности "изобретательский уровень".

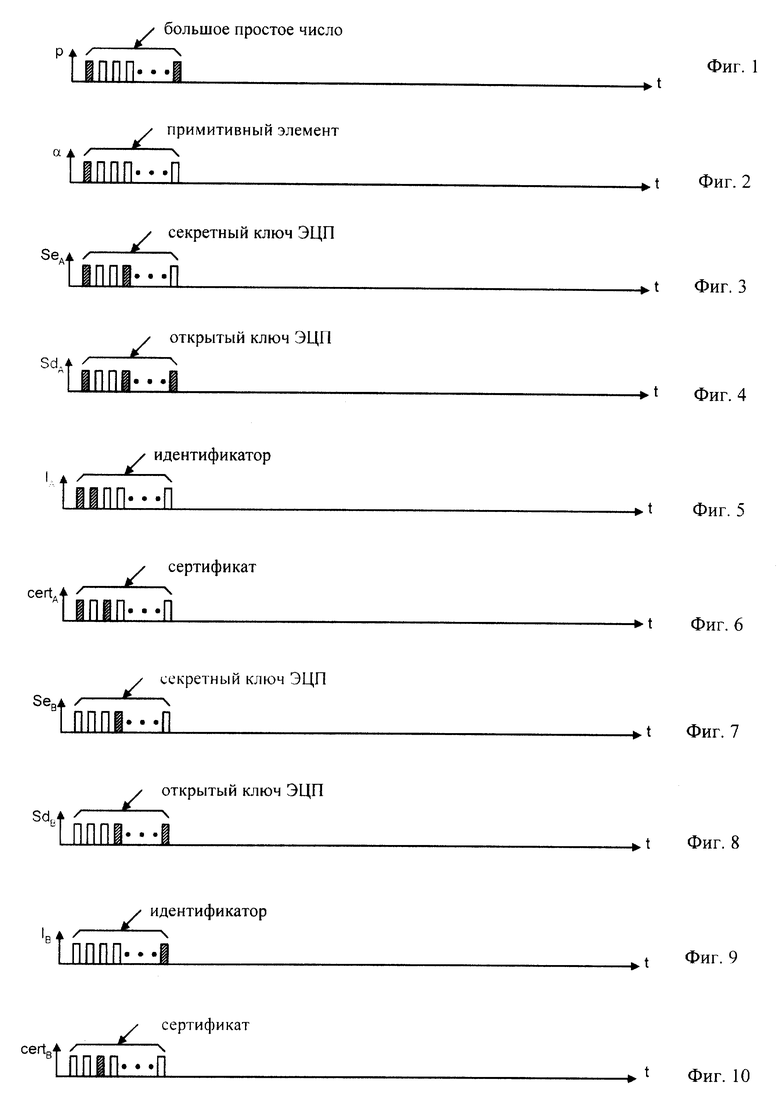

Заявленный способ поясняется фигурами, на которых показаны:

на фигуре 1 - временная диаграмма формирования большого простого числа;

на фигуре 2 - временная диаграмма формирования примитивного элемента мультипликативной группы в поле Галуа GF(p);

на фигуре 3 - временная диаграмма формирования секретного ключа ЭЦП первого корреспондирующего пункта (I КП);

на фигуре 4 - временная диаграмма формирования открытого ключа ЭЦП I КП;

на фигуре 5 - временная диаграмма формирования идентификатора I КП;

на фигуре 6 - временная диаграмма формирования сертификата I КП;

на фигуре 7 - временная диаграмма формирования секретного ключа ЭЦП второго корреспондирующего пункта (II КП);

на фигуре 8 - временная диаграмма формирования открытого ключа ЭЦП II КП;

на фигуре 9 - временная диаграмма формирования идентификатора II КП;

на фигуре 10 - временная диаграмма формирования сертификата II КП;

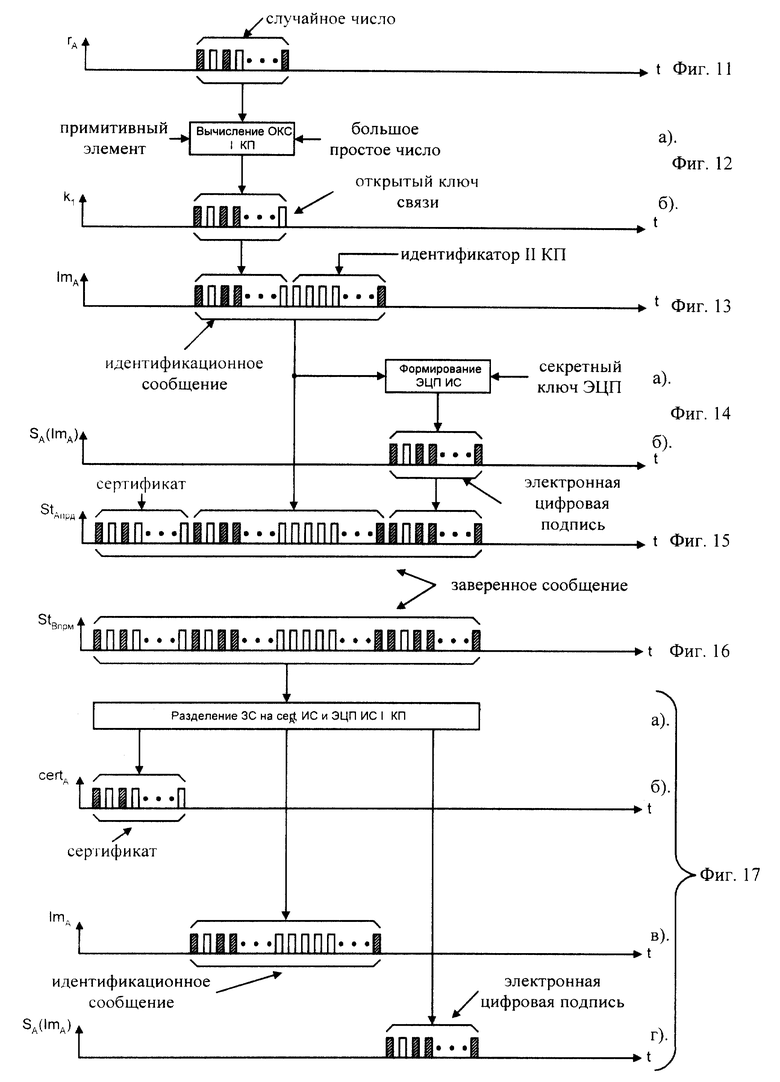

на фигуре 11 - временная диаграмма генерации случайного числа на I КП;

на фигуре 12 - временная диаграмма вычисления открытого ключа связи (ОКС) на I КП;

на фигуре 13 - временная диаграмма формирования идентификационного сообщения на I КП;

на фигуре 14 - временная диаграмма формирования ЭЦП идентификационного сообщения на I КП;

на фигуре 15 - временная диаграмма формирования заверенного сообщения на I КП;

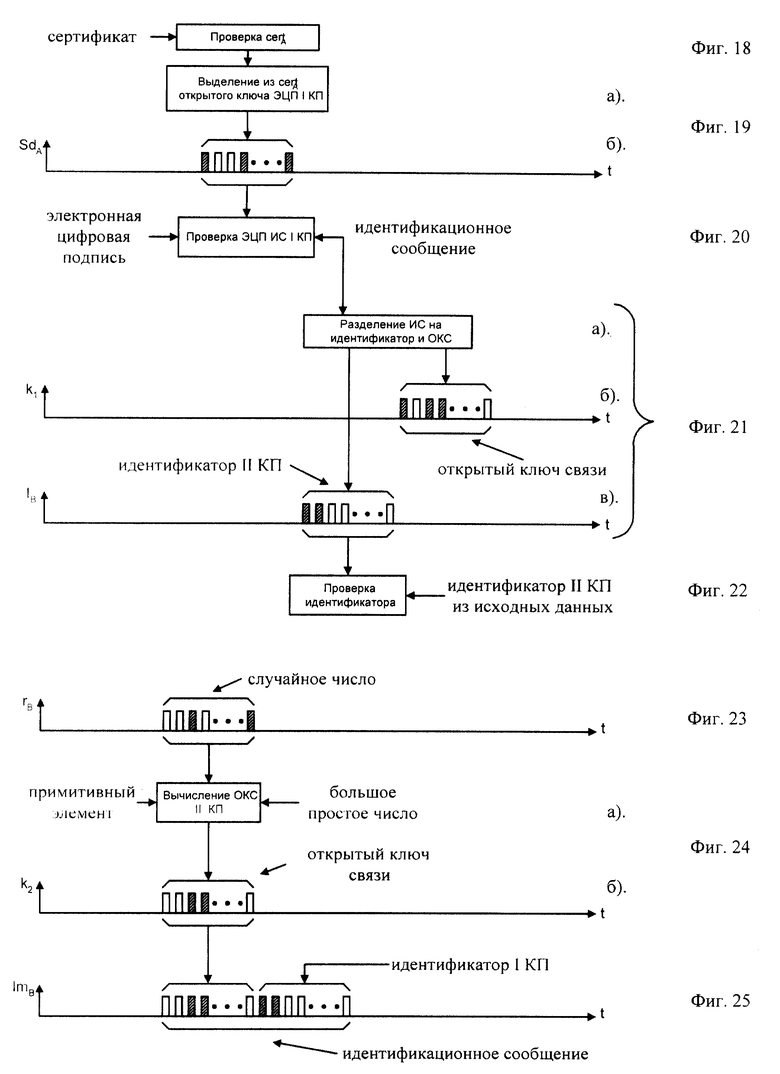

на фигуре 16 - временная диаграмма приема на II КП заверенного сообщения от I КП;

на фигуре 17 - временная диаграмма разделения на II КП заверенного сообщения I КП на сертификат, идентификационное сообщение и его ЭЦП;

на фигуре 18 - рисунок, поясняющий порядок проверки на II КП сертификата I КП;

на фигуре 19 - временная диаграмма выделения на II КП из принятого в составе ЗС сертификата открытого ключа ЭЦП I КП;

на фигуре 20 - рисунок, поясняющий порядок проверки на II КП электронной цифровой подписи ИС I КП;

на фигуре 21 - временная диаграмма разделения на II КП идентификационного сообщения I КП на идентификатор и ОКС;

на фигуре 22 - рисунок, поясняющий порядок проверки на II КП идентификатора, принятого в составе ИС;

на фигуре 23 - временная диаграмма генерации случайного числа на II КП;

на фигуре 24 - временная диаграмма вычисления открытого ключа связи на II КП;

на фигуре 25 - временная диаграмма формирования ИС на II КП;

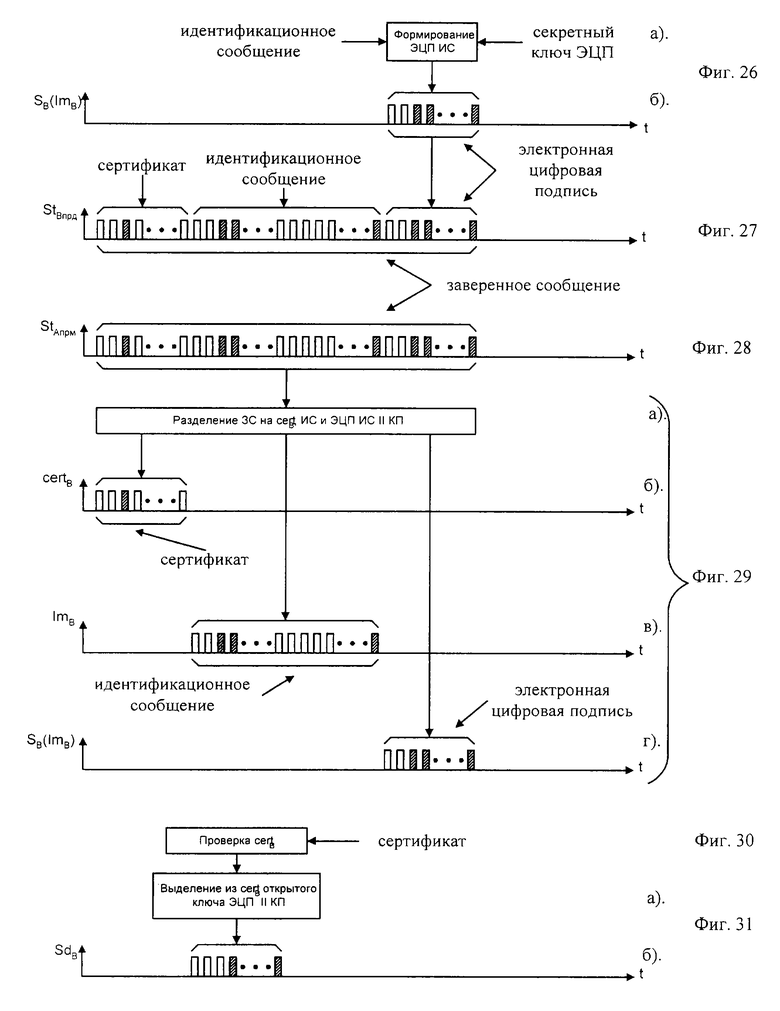

на фигуре 26 - временная диаграмма формирования ЭЦП идентификационного сообщения на II КП;

на фигуре 27 - временная диаграмма формирования ЗС на II КП;

на фигуре 28 - временная диаграмма приема на I КП заверенного сообщения от II КП;

на фигуре 29 - временная диаграмма разделения на I КП заверенного сообщения II КП на сертификат, идентификационное сообщение и его ЭЦП;

на фигуре 30 - рисунок, поясняющий порядок проверки на I КП сертификата II КП;

на фигуре 31 - временная диаграмма выделения на I КП из сертификата, принятого в составе ЗС, открытого ключа ЭЦП II КП;

на фигуре 32 - рисунок, поясняющий порядок проверки на I КП электронной цифровой подписи ИС II КП;

на фигуре 33 - временная диаграмма разделения на I КП принятого в составе ЗС идентификационного сообщения II КП на идентификатор и ОКС;

на фигуре 34 - рисунок, поясняющий порядок проверки на I КП идентификатора, принятого в составе ИС II КП;

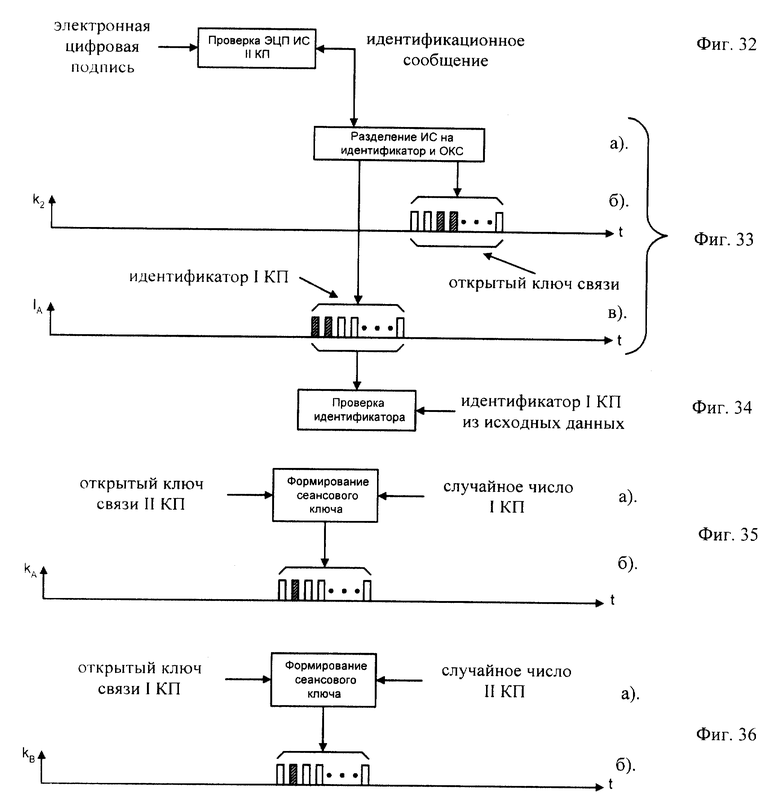

на фигуре 35 - временная диаграмма формирования сеансового ключа на I КП;

на фигуре 36 - временная диаграмма формирования сеансового ключа на II КП.

На представленных фигурах буква "А" обозначает двоичные последовательности, принадлежащие первому корреспондирующему пункту, буква "В" - принадлежащие второму корреспондирующему пункту. На фигурах заштрихованный импульс представляет собой двоичный символ "1", а незаштрихованный - двоичный импульс "О". Сокращения "прд" и "прм" обозначают соответственно передачу и прием сообщения.

Реализация заявленного способа заключается в следующем. Время аутентификации объектов включает время формирования заверенных сообщений на передаче и время их обработки на приеме, а также время их безошибочной передачи, которое, в свою очередь, зависит от длины ЗС, скорости передачи и вероятности ошибки в канале связи. Уменьшение длины ЗС ведет к сокращению времени выполнения каждого этапа аутентификации объектов и, следовательно, позволяет существенно снизить общее время аутентификации. Сокращение длины ЗС, включающего сертификат, идентификационное сообщение и его электронную цифровую подпись, возможно за счет сокращения длин входящих в него последовательностей. Однако уменьшение длины сертификата и электронной цифровой подписи приводит к снижению их криптографической стойкости к возможным атакам противника. В свою очередь идентификационное сообщение содержит идентификатор, длина которого определяется числом корреспондентов в телекоммуникационной сети, и зашифрованный симметричный ключ. Сокращение длины идентификатора возможно только путем сокращения числа корреспондентов в сети, а сокращение длины зашифрованного симметричного ключа при использовании несимметричных способов шифрования приводит к снижению стойкости его шифрования. Поэтому для снижения времени аутентификации объектов необходимо исключить шифрование симметричных ключей и использовать открытые ключи связи, формируемые из случайных чисел методом Диффи-Хеллмана, а сеансовый ключ формировать на корреспондирующих пунктах после обмена открытыми ключами связи.

В заявленном способе аутентификации объектов для снижения времени аутентификации реализуется следующая последовательность действий.

На предварительном этапе, например, при планировании связи или регистрации пользователей на первом и втором корреспондирующих пунктах формируют исходные данные. Формирование исходных данных происходит с участием третьей стороны (центра аутентификации) и заключается в следующем. В центре аутентификации генерируют большое простое число р (см. фиг.1) и вычисляют примитивный элемент мультипликативной группы в поле Галуа GF(p) (см. фиг.2). Известные способы генерирования простых чисел описаны, например, в книге A. Menezes, P. van Oorschot, S. Vanstone. Handbook of Applied Cryptography. CRC Press, N. Y., 1996, pp. 145 - 154, a известные способы вычисления примитивного элемента мультипликативной группы в поле Галуа GF(p) описаны, например, в этой же книге на pp. 160-164. Значения простого числа р и примитивного элемента мультипликативной группы являются общими для обоих КП, а если КП функционируют в рамках телекоммуникационной системы, то, как правило, указанные значения являются общими для всех пользователей системы. Формируют секретный ключ ЭЦП I КП (см. фиг.3). Формируют открытый ключ ЭЦП I КП (см. фиг. 4). Известные способы формирования секретного и открытого ключей ЭЦП описаны, например, в книге Романеи Ю.В., Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях. /Под ред. В.Ф. Шаньгина. - М.: Радио и связь, 1999, стр. 162 - 171. Формируют идентификатор I КП (см. фиг.5). Идентификатор должен удовлетворять требованию уникальности в рамках телекоммуникационной системы, в которой он используется. Известные способы формирования идентификаторов описаны, например, в книге Романец Ю.В., Тимофеев П. А. , Шаньгин В.Ф. Защита информации в компьютерных системах и сетях/ Под ред. В.Ф. Шаньгина. - М.: Радио и связь, 1999, стр.232. Формируют сертификат I КП (см. фиг.6). Сертификат однозначно связывает идентификатор соответствующего КП с его открытым ключом ЭЦП. Известные способы формирования сертификата описаны, например, в книге A. Menezes, P. van Oorschot, S. Vanstone. Handbook of Applied Cryptography. CRC Press, N.Y.,1996, pp. 548 - 561. Аналогичным образом формируют секретный (см. фиг.7) и открытый (см. фиг.8) ключи ЭЦП, идентификатор (см. фиг.9) и сертификат (см. фиг.10) II КП. Передают по безопасному каналу на соответствующий КП значения большого простого числа р и примитивного элемента мультипликативной группы в поле Галуа GF(p), его сертификат, секретный и открытый ключи ЭЦП, а также идентификаторы I и II КП.

Формирование части исходных данных может производиться и на соответствующих корреспондирующих пунктах с последующим взаимным обменом необходимыми данными (например, идентификаторами) по безопасным каналам. Однако формирование сертификата производится только с участием третьей стороны.

В начале сеанса связи на I КП (вызывающем) генерируют случайное число (см. фиг.11). Известные способы генерирования случайных чисел описаны, например, в книге Д. Кнут. Искусство программирования на ЭВМ. - М.: Мир, 1977, т. 2, стр. 22. Вычисляют открытый ключ связи I КП (см. фиг.12 а) по формуле  где k1 - открытый ключ связи 1 КП (см. фиг.12 б), р - большое простое число (см. фиг.1), α - порождающий элемент мультипликативной группы в поле Галуа GF(p) (см. фиг.2), r1 - сгенерированное случайное число (см. фиг. 11). Известные способы дискретного возведения в степень описаны, например, в книге Введение в криптографию. /Под общ. ред. В.В. Ященко. - М.: МЦНМО, "ЧеРо", 1998, стр. 92. Формируют идентификационное сообщение (см. фиг. 13) путем конкатенации предварительно сформированного идентификатора II КП (см. фиг.9) и вычисленного открытого ключа связи. С помощью своего секретного ключа ЭЦП (см. фиг.3) формируют ЭЦП идентификационного сообщения (см. фиг. 14 а). Известные способы формирования ЭЦП описаны, например, в книге Романец Ю. В., Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях. /Под ред. В.Ф. Шаньгина. - М.: Радио и связь, 1999, стр. 162 - 171. Формируют заверенное сообщение (см. фиг.15) путем конкатенации своего сертификата (см. фиг.6), идентификационного сообщения (см. фиг 13) и его ЭЦП (см. фиг.14 б) и передают его на II КП. Известные способы передачи последовательностей по каналам связи с ошибками описаны, например, в книге А. Зюко, Д. Кловский, М. Назаров, Л. Финк. Теория передачи сигналов. М.: Радио и связь, 1986, стр. 11.

где k1 - открытый ключ связи 1 КП (см. фиг.12 б), р - большое простое число (см. фиг.1), α - порождающий элемент мультипликативной группы в поле Галуа GF(p) (см. фиг.2), r1 - сгенерированное случайное число (см. фиг. 11). Известные способы дискретного возведения в степень описаны, например, в книге Введение в криптографию. /Под общ. ред. В.В. Ященко. - М.: МЦНМО, "ЧеРо", 1998, стр. 92. Формируют идентификационное сообщение (см. фиг. 13) путем конкатенации предварительно сформированного идентификатора II КП (см. фиг.9) и вычисленного открытого ключа связи. С помощью своего секретного ключа ЭЦП (см. фиг.3) формируют ЭЦП идентификационного сообщения (см. фиг. 14 а). Известные способы формирования ЭЦП описаны, например, в книге Романец Ю. В., Тимофеев П.А., Шаньгин В.Ф. Защита информации в компьютерных системах и сетях. /Под ред. В.Ф. Шаньгина. - М.: Радио и связь, 1999, стр. 162 - 171. Формируют заверенное сообщение (см. фиг.15) путем конкатенации своего сертификата (см. фиг.6), идентификационного сообщения (см. фиг 13) и его ЭЦП (см. фиг.14 б) и передают его на II КП. Известные способы передачи последовательностей по каналам связи с ошибками описаны, например, в книге А. Зюко, Д. Кловский, М. Назаров, Л. Финк. Теория передачи сигналов. М.: Радио и связь, 1986, стр. 11.

На II КП (вызываемом) принятое заверенное сообщение I КП (см. фиг.16) разделяют (см. фиг. 17 а) на сертификат (см. фиг.17 б), идентификационное сообщение (см. фиг.17 в) и его ЭЦП (см. фиг.17 г). Проверяют сертификат I КП (см. фиг.18). Выделяют из сертификата открытый ключ ЭЦП I КП (см. фиг.19 а). Известные способы проверки сертификата и выделения из него открытого ключа ЭЦП описаны, например, в книге А. Menezes, P. van Oorschot, S. Vanstone. Handbook of Applied Cryptography. CRC Press, N.Y., 1996, p. 560. С помощью выделенного открытого ключа ЭЦП (см. фиг.19 б) проверяют электронную цифровую подпись идентификационного сообщения (см. фиг.20). Известные способы проверки ЭЦП описаны, например, в книге Романец Ю.В., Тимофеев П.А., Шаньгин В. Ф. Защита информации в компьютерных системах и сетях. /Под ред. В.Ф. Шаньгина. - М. : Радио и связь, 1999, стр. 162 - 171. Разделяют идентификационное сообщение (см. фиг.17 г) на идентификатор II КП и открытый ключ связи (см. фиг.21 а - в). Проверяют (см. фиг.22) идентификатор, принятый в составе ИС (см. фиг.21 в), на его соответствие идентификатору II КП из состава исходных данных II КП (см. фиг.9). Под термином "соответствие" понимают побитное равенство соответствующих последовательностей. Известные способы побитного сравнения описаны, например, в книге П. Хоровец, У. Хил. Искусство схемотехники. М. : Мир, т. 1, 1983, стр. 212. При успешной проверке запоминают ОКС, принятый в составе ИС (см. фиг.21 б). Известные способы хранения последовательностей описаны, например, в книге Л. Мальцев, Э. Фломберг, В. Ямпольский. Основы цифровой техники. М.: Радио и связь, 1986, стр. 79. В случае неудачи хотя бы одной из указанных выше проверок соединение между корреспондирующими пунктами разрывается.

Далее, аналогично рассмотренным выше действиям генерируют случайное число (см. фиг.23), вычисляют открытый ключ связи II КП (см. фиг.24 а, б) по формуле  где k2 - открытый ключ связи II КП (см. фиг.24 б), р - большое простое число (см. фиг.1), α - порождающий элемент мультипликативной группы в поле Галуа GF(p) (см. фиг.2), r2 - сгенерированное случайное число (см. фиг. 23), формируют идентификационное сообщение (см. фиг.25), формируют ЭЦП идентификационного сообщения (см. фиг.26 а, б), формируют заверенное сообщение (см. фиг.27) и передают его на I КП, на котором принятое заверенное сообщение (см. фиг.28) разделяют на сертификат, идентификационное сообщение и ЭЦП ИС I КП (см. фиг.29 а - г), проверяют сертификат (см. фиг. 30), выделяют из него открытый ключ ЭЦП II КП (см. фиг.31 а - б), проверяют ЭЦП идентификационного сообщения II КП (см. фиг.32), разделяют ИС на идентификатор и открытый ключ связи (см. фиг.33 а - в), проверяют идентификатор (см. фиг.34).

где k2 - открытый ключ связи II КП (см. фиг.24 б), р - большое простое число (см. фиг.1), α - порождающий элемент мультипликативной группы в поле Галуа GF(p) (см. фиг.2), r2 - сгенерированное случайное число (см. фиг. 23), формируют идентификационное сообщение (см. фиг.25), формируют ЭЦП идентификационного сообщения (см. фиг.26 а, б), формируют заверенное сообщение (см. фиг.27) и передают его на I КП, на котором принятое заверенное сообщение (см. фиг.28) разделяют на сертификат, идентификационное сообщение и ЭЦП ИС I КП (см. фиг.29 а - г), проверяют сертификат (см. фиг. 30), выделяют из него открытый ключ ЭЦП II КП (см. фиг.31 а - б), проверяют ЭЦП идентификационного сообщения II КП (см. фиг.32), разделяют ИС на идентификатор и открытый ключ связи (см. фиг.33 а - в), проверяют идентификатор (см. фиг.34).

На заключительном этапе на обоих корреспондирующих пунктах формируют сеансовый ключ (см. фиг.35 а, б и фиг.36 а, б) путем вычисления по формулам:

где k - сеансовый ключ, k2 - запомненный на I КП открытый ключ связи II КП (см., фиг.33 б), k1 - запомненный на II КП открытый ключ связи I КП (см. фиг. 21 б), r1 - сгенерированное на I КП случайное число (см. фиг.11), r2 - сгенерированное на П КП случайное число (см. фиг.23), р - большое простое число (см. фиг.1). Известные способы дискретного возведения в степень описаны, например, в книге Введение в криптографию. /Под общ. ред. В.В. Ященко. - М.: МЦНМО, "ЧеРо", 1998, стр. 92.

Таким образом, за счет использования случайных чисел при формировании открытых ключей связи, а также формирования сеансового ключа с помощью запомненных открытых ключей связи и сгенерированных случайных чисел соответствующих корреспондирующих пунктов обеспечивается уменьшение длины заверенных сообщений и, следовательно, снижается время аутентификации объектов.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ АУТЕНТИФИКАЦИИ ОБЪЕКТОВ | 2000 |

|

RU2184390C1 |

| Способ аутентификации корреспондентов радиосети | 2017 |

|

RU2653316C1 |

| СПОСОБ ФОРМИРОВАНИЯ И ПРОВЕРКИ ПОДЛИННОСТИ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ, ЗАВЕРЯЮЩЕЙ ЭЛЕКТРОННЫЙ ДОКУМЕНТ | 2007 |

|

RU2369974C1 |

| СПОСОБ ПРОВЕРКИ ПОДЛИННОСТИ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ, ЗАВЕРЯЮЩЕЙ ЭЛЕКТРОННЫЙ ДОКУМЕНТ | 2005 |

|

RU2280896C1 |

| СПОСОБ ФОРМИРОВАНИЯ И ПРОВЕРКИ ПОДЛИННОСТИ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ, ЗАВЕРЯЮЩЕЙ ЭЛЕКТРОННЫЙ ДОКУМЕНТ | 2007 |

|

RU2369973C1 |

| СПОСОБ ФОРМИРОВАНИЯ И ПРОВЕРКИ ПОДЛИННОСТИ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ, ЗАВЕРЯЮЩЕЙ ЭЛЕКТРОННЫЙ ДОКУМЕНТ | 2008 |

|

RU2401513C2 |

| СПОСОБ ФОРМИРОВАНИЯ И ПРОВЕРКИ ПОДЛИННОСТИ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ, ЗАВЕРЯЮЩЕЙ ЭЛЕКТРОННЫЙ ДОКУМЕНТ | 2007 |

|

RU2409903C2 |

| СПОСОБ ФОРМИРОВАНИЯ И ПРОВЕРКИ ПОДЛИННОСТИ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ, ЗАВЕРЯЮЩЕЙ ЭЛЕКТРОННЫЙ ДОКУМЕНТ | 2008 |

|

RU2382505C1 |

| СПОСОБ ФОРМИРОВАНИЯ И ПРОВЕРКИ ПОДЛИННОСТИ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ, ЗАВЕРЯЮЩЕЙ ЭЛЕКТРОННЫЙ ДОКУМЕНТ | 2007 |

|

RU2356172C1 |

| СПОСОБ ФОРМИРОВАНИЯ И ПРОВЕРКИ ПОДЛИННОСТИ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ, ЗАВЕРЯЮЩЕЙ ЭЛЕКТРОННЫЙ ДОКУМЕНТ | 2006 |

|

RU2325767C1 |

Изобретение относится к области криптографии, а именно к аутентификации объектов, и может быть использовано в качестве отдельного элемента при построении систем аутентификации, предназначенных для опознавания корреспондентов в сетях связи. Технический результат - обеспечение снижения времени аутентификации. Для этого способ аутентификации объектов предусматривает предварительное формирование на первом и втором корреспондирующих пунктах исходных данных, генерирование случайных чисел для вычисления открытых ключей связи и формирование на обоих корреспондирующих пунктах сеансовых ключей с помощью запомненных открытых ключей связи со сгенерированных случайных чисел соответствующих корреспондирующих пунктов. 2 з.п. ф-лы, 36 ил.

где ki - открытый ключ связи, i= 1,2 - номер корреспондирующего пункта, p - большое простое число, α - порождающий элемент мультипликативной группы в поле Галуа GF(p), ri - сгенерированное на i-м корреспондирующем пункте случайное число.

где ki - открытый ключ связи, i= 1,2 - номер корреспондирующего пункта, p - большое простое число, α - порождающий элемент мультипликативной группы в поле Галуа GF(p), ri - сгенерированное на i-м корреспондирующем пункте случайное число.

где k - сеансовый ключ, k2 - открытый ключ связи второго корреспондирующего пункта, k1 - открытый ключ связи первого корреспондирующего пункта, r1 - сгенерированное на первом корреспондирующем пункте случайное число, r2 - сгенерированное на втором корреспондирующем пункте случайное число, p - большое простое число.

| MENEZES A | |||

| et al | |||

| Handbook of Applied Cryptography | |||

| CRC Press | |||

| Предохранительное устройство для паровых котлов, работающих на нефти | 1922 |

|

SU1996A1 |

| ИНЕРЦИОННО-АККУМУЛЯТОРНОЕ ПРИСПОСОБЛЕНИЕ ДЛЯ АВТОМАТИЧЕСКОГО ОТКРЫВАНИЯ И ЗАКРЫВАНИЯ ВЕРТИКАЛЬНОГО КЛИНОВОГО ЗАТВОРА ОРУДИЙ | 1912 |

|

SU510A1 |

| РОМАНЕЦ Ю.В | |||

| и др., Защита информации в компьютерных системах и сетях | |||

| - М.: Радио и связь, 1999, с | |||

| Деревянный коленчатый рычаг | 1919 |

|

SU150A1 |

| US 5550997 A, 27.08.1996 | |||

| US 5841870 A, 24.11.1998 | |||

| СПОСОБ ЗАЩИТЫ ПЕРСОНАЛЬНОГО КОМПЬЮТЕРА ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА И УСТРОЙСТВО ДЛЯ ЕГО РЕАЛИЗАЦИИ | 1997 |

|

RU2126168C1 |

| МНОГОКАНАЛЬНЫЙ СИГНАТУРНЫЙ АНАЛИЗАТОР | 1996 |

|

RU2120136C1 |

| US 5499297 A, 12.03.1996 | |||

| US 5892900 A, 06.04.1999. | |||

Авторы

Даты

2002-06-10—Публикация

2000-07-19—Подача