Настоящее изобретение относится к серверу доступа и способу предоставления ресурсов с ограниченным доступом внутри основывающейся на межсетевом протоколе (IP) сети (IP-сети).

Поддерживать безопасность и конфиденциальность информации имеет возрастающую важность в современных сетях передачи данных. Концепции, как, например, виртуальная частная сеть, услуги аутентификационной авторизации и протоколы туннелирования разрабатываются, чтобы гарантировать безопасность и конфиденциальность информации.

Например, WO 03/060718 описывает систему, основанную на сервере приложений, сервере аутентификационной авторизации и Интернет-обозревателе (браузере). Сертификат и cookie (фрагмент данных о предыстории обращений пользователя к серверу, автоматически создаваемый сервером на машине пользователя) сеанса аутентификации могут быть сохранены на клиентской машине. Клиент, сервер приложений и сервер аутентификационной авторизации образуют взаимодействующую вычислительную сеть. База данных хранит специфичную для приложений информацию. Компоненты сервера аутентификационной авторизации инкапсулируют услуги, доступные приложениям и серверам приложений. Доступны два типа услуг: услуги авторизации и услуги данных пользователя. Услуги авторизации могут применяться приложениями, чтобы запрашивать привилегии авторизации для конкретного пользователя относительно конкретного ресурса. Услуги данных пользователя могут применяться приложением, чтобы запрашивать информацию о пользователе. Модуль аутентификации сохраняет данные, имеющие отношение к пользовательской регистрации в системе. Средство управления (менеджер) учетными записями предоставляет возможность пользователям управлять их полномочиями. Таким образом, становится возможным передавать полномочия на доступ к приложению второму пользователю. По завершении аутентификации второго пользователя повторное использование обеспечивается доступом к приложению.

Но такие подходы основываются на статическом опубликовании сервера приложений в Интернете и статичной конфигурации серверов доменных имен и таблиц маршрутизации. Более того, такие способы ограничивают доступ к серверам приложений посредством механизмов защиты, исполняемых самими серверами приложений. Это усложняет динамическое развертывание временных ресурсов в Интернете.

Задача настоящего изобретения - динамически предоставлять ресурсы Интернета с ограниченным доступом.

Задача настоящего изобретения решается способом предоставления ресурсов с ограниченным доступом внутри IP-сети, который содержит этапы: регистрации на сервере доступа через IP-сеть, при этом сервер доступа хранит данные о, по меньшей мере, одном опубликованном сервере приложений, причем данные о, по меньшей мере, одном опубликованном сервере приложений содержат контактные данные поставщика Интернет-услуг, предоставляющего доступ сервера приложений к IP-сети, и данные аутентификации, необходимые для запрашивания поставщика Интернет-услуг предоставить серверу приложений доступ к IP-сети; установления соединения по IP-сети между сервером доступа и сервером сетевого доступа поставщика Интернет-услуг, заданного посредством упомянутых контактных данных; запрашивания сервером доступа упомянутого сервера сетевого доступа поставщика Интернет-услуг посредством упомянутых данных аутентификации соединить сервер приложений с IP-сетью, назначить IP-адрес серверу приложений и ретранслировать данные между сервером приложений и сервером доступа (IP = межсетевой протокол).

Задача настоящего изобретения дополнительно решается посредством сервера доступа для предоставления ресурсов с ограниченным доступом внутри IP-сети, при этом сервер доступа содержит запоминающее устройство для хранения данных о, по меньшей мере, одном опубликованном сервере приложений, причем данные о, по меньшей мере, одном опубликованном сервере приложений содержат контактные данные поставщика Интернет-услуг, предоставляющего доступ сервера приложений к IP-сети, и данные аутентификации, необходимые для запрашивания поставщика Интернет-услуг предоставить серверу приложений доступ к IP-сети; устройство управления, выполненное с возможностью устанавливать соединение по IP-сети между сервером доступа и сервером сетевого доступа поставщика Интернет-услуг, заданное посредством упомянутых контактных данных, и запрашивать упомянутый сервер сетевого доступа посредством упомянутых данных аутентификации соединить сервер приложений с IP-сетью, назначить IP-адрес серверу приложений и ретранслировать данные между сервером приложений и сервером доступа.

Изобретение дает возможность легкого и безопасного развертывания временных ресурсов внутри IP-сети. Оно повышает безопасность, секретность и конфиденциальность в IP-сетях общего пользования. Больше нет необходимости выполнять и обновлять конкретные приложения безопасности на локальном сервере приложений, чтобы ограничить доступ к ресурсам сервера приложений. Дополнительно становится возможным применять схемы распределения динамических IP-адресов на серверах приложений. Так как новый IP-адрес назначается серверу приложений каждый раз, когда предоставляется доступ посредством сервера доступа, третьим лицам невозможно установить связь с приложением и пытаться преодолеть локальные механизмы безопасности. Кроме того, сервер доступа инициирует соединение сервера приложений с IP-сетью. Следовательно, третьим лицам невозможно установить связь с сервером приложений через IP-сеть без разрешения сервера доступа, так как сервер приложений соединен только с IP-сетью, если это требуется сервером доступа. В результате изобретение делает возможным легкое и динамичное развертывание временных ресурсов в IP-сети, объединенное с высоким уровнем безопасности и конфиденциальности.

Дополнительные преимущества достигаются посредством вариантов осуществления изобретения, указанных в зависимых пунктах формулы изобретения.

Предпочтительно, сервер доступа устанавливает защищенное соединение по IP-сети с сервером сетевого доступа поставщика Интернет-услуг, заданного посредством хранимых контактных данных. Например, сервер доступа и сервер сетевого доступа применяют протокол SSL для установления такого защищенного соединения (SSL = протокол безопасных соединений).

Дополнительно, защищенное соединение устанавливается между сервером доступа и сервером приложений, когда сервер сетевого доступа поставщика Интернет-услуг соединил сервер приложений с IP-сетью и назначил IP-адрес серверу приложений. Данные, которыми нужно обмениваться между сервером приложений и сервером доступа, в дальнейшем передаются через это защищенное информационное соединение. Пользователь регистрируется на сервере приложений через защищенное информационное соединение, установленное между IP-терминалом пользователя и сервером доступа, по IP-сети. Дополнительно сервер доступа ретранслирует данные, обмен которыми должен осуществляться между сервером приложений и IP-терминалом, подключенным к серверу доступа. Поэтому сервер доступа обеспечивает защищенное соединение между сервером сетевого доступа, который осуществляет транспортирование данных на IP-терминал, и сервером приложений, что гарантирует безопасность и конфиденциальность данных, которыми осуществляется обмен между пользователем и сервером приложений. Кроме этого, сервер сетевого доступа передает IP-адрес, назначенный серверу приложений, через защищенное соединение серверу доступа, который хранит этот адрес в секрете. Ни сервер доступа, ни сервер сетевого доступа не передает эту информацию на терминал пользователя. Поэтому IP-адрес, назначенный серверу приложений, хранится в защищенном окружении, которое дополнительно повышает безопасность системы. Для третьих лиц невозможно установить этот IP-адрес посредством мониторинга потоков IP-данных или отслеживания IP-терминала пользователя.

Предпочтительно, сервер доступа хранит данные о множестве опубликованных серверов приложений, разворачивающих ресурсы внутри IP-сети. Каждые из этих данных содержат данные аутентификации конкретного пользователя, применяемые процедурой авторизации, выполняемой сервером доступа. Когда пользователь регистрируется на сервере доступа, запускается процедура авторизации, в ходе которой проверяется авторизация подключающегося пользователя на доступ к серверу приложений, заданному пользователем. Данные аутентификации пользователя, хранящиеся в запоминающем устройстве сервера доступа, используются для выполнения этой процедуры авторизации.

Согласно предпочтительному варианту осуществления изобретения данные о, по меньшей мере, одном опубликованном сервере приложений дополнительно содержат профиль предоставления, который подробным образом устанавливает права доступа на сервер приложений. Например, он устанавливает набор предопределенных пользователей, подробности об их правах доступа и данные аутентификации пользователя, права этих пользователей предоставлять суб-права другим пользователям, права доступа, зависящие от времени и условий окружения, и так далее. Сервер доступа проверяет соответствие упомянутому профилю предоставления, выполняя вышеупомянутую процедуру авторизации. Таким образом, права доступа для различных пользователей могут быть полностью адаптированы для соответствия требованиям безопасности и пользовательским нуждам.

Согласно дополнительному варианту осуществления изобретения сервер доступа предоставляет разновидность сетевой услуги, которая делает возможным пользователям регистрировать их компьютеры в качестве серверов приложений в оперативном режиме («налету»). Пользователь регистрируется на сервере доступа и подписывается на услугу, представляемую сервером доступа. Она регистрирует один или несколько его компьютеров в качестве серверов приложений, например, когда он намеревается отправиться в отпуск или командировку и намеревается, тем не менее, иметь возможность доступа к данным, хранящимся на этом зарегистрированном компьютере или компьютерах. Затем пользователь передает серверу доступа контактные данные и данные авторизации. Эти данные хранятся в запоминающем устройстве сервера доступа. После этого процесса регистрации пользователь имеет возможность доступа к данным зарегистрированного компьютера или компьютеров посредством любого IP-терминала, соединенного с IP-сетью. Это делает для пользователя возможным временно развертывать ресурсы внутри IP-сети действительно гибким образом.

Согласно предпочтительному варианту осуществления изобретения предусматривается множество серверов доступа внутри IP-сети. Предпочтительно пользователь или сервер приложений случайным образом выбирает сервер доступа, применяемый для регистрации сервера приложений. Поэтому третьим лицам невозможно знать, который из этих серверов доступа обладает возможностью устанавливать связь с сервером приложений. Для осуществления доступа к серверу приложений третьему лицу нужно дополнительно добыть контактные данные сервера доступа, применяемые для регистрации сервера приложений. Этот подход дает в результате дополнительные усовершенствования в плане безопасности и конфиденциальности данных, хранимых сервером приложений.

Изобретение делает возможным устанавливать соединение с сервером приложений, предоставляющим ресурсы в IP-сети, посредством общедоступной коммутируемой сети передачи данных, например посредством установленного по требованию канала ISDN или DSL (ISDN = цифровая сеть с интегрированными услугами; DSL = абонентская цифровая линия). Это делает возможным легкую и гибкую временную инициализацию ресурсов внутри IP-сети.

Эти, а также другие признаки и преимущества изобретения будут лучше восприняты при прочтении последующего подробного описания предпочтительных в данный момент иллюстративных вариантов осуществления, рассматриваемых в сочетании с сопровождающими чертежами, из которых:

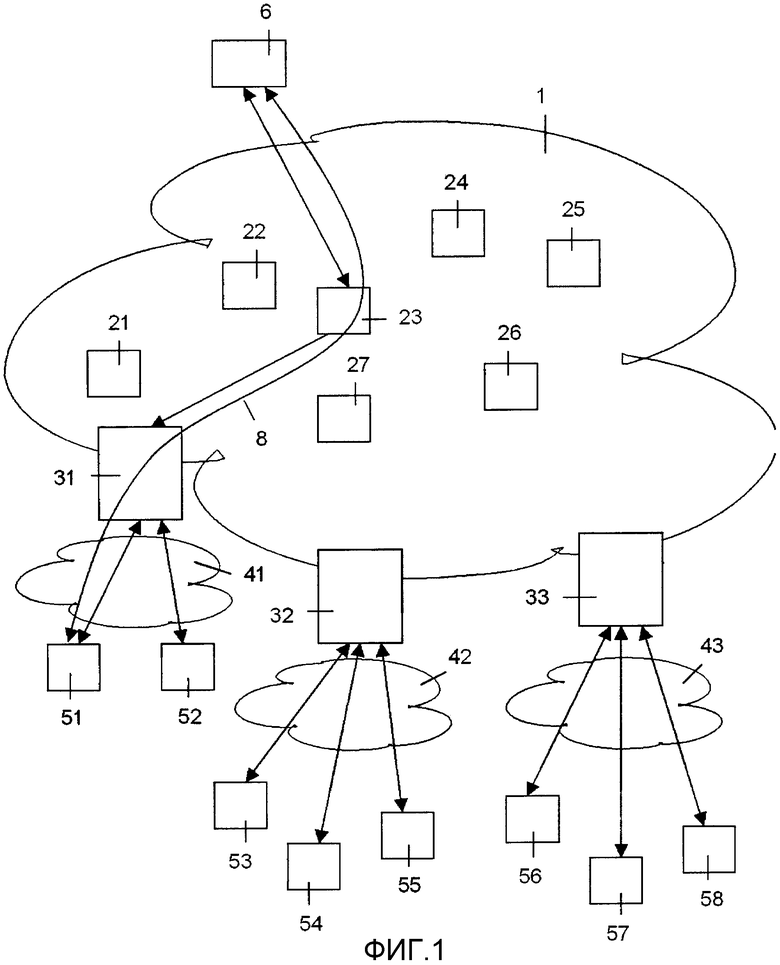

Фиг.1 - блок-схема, показывающая телекоммуникационную систему с множеством серверов доступа, согласно изобретению.

Фиг.2 - функциональная схема сервера доступа, согласно изобретению.

Фиг.1 - IP-сеть 1, серверы 31-33 сетевого доступа, сети 41-43 доступа и серверы 51-58 приложений.

IP-сеть 1 состоит из множества физически связанных между собой сетей связи, использующих общепринятый IP-протокол в качестве протокола связи уровня 3 (IP = межсетевой протокол). Этими физическими сетями являются, например, сети ATM, MPLS, Ethernet или SDH (ATM = асинхронный режим передачи; MPLS = многопротокольная коммутация на основе меток; SDH = синхронная цифровая иерархия).

Множество серверов 21-27 доступа соединены с IP-сетью 1. Каждый из серверов 21-27 доступа состоит из одного или нескольких соединенных между собой компьютеров, исполняющих набор программно реализованных программ и оснащенных устройством связи, дающим возможность осуществления связи по IP-сети 1. Серверы 21-27 доступа хранят данные о серверах 51-58 приложений, при этом хранимые данные содержат контактные данные поставщика Интернет-услуг, предоставляющего доступ соответствующего сервера приложений к IP-сети 1, и данные аутентификации, необходимые для запрашивания поставщика Интернет-услуг предоставить доступ соответствующего сервера приложений к IP-сети 1. Кроме того, это предоставляет функциональные возможности регистрировать такую информацию и применять эту информацию, чтобы предоставлять ресурсы серверов 51-58 приложений внутри IP-сети 1.

Серверы 51-58 приложений соединены с IP-сетью 1 посредством сетей 41-43 доступа и серверов 31-33 сетевого доступа. В качестве примера, серверы 51-52 приложений соединены с IP-сетью 1 посредством сети 41 доступа и сервера 31 сетевого доступа, серверы 53-55 приложений соединены с IP-сетью 1 посредством сети 42 доступа и сервера 32 сетевого доступа и серверы 56-58 приложений соединены с IP-сетью 1 посредством сети 43 доступа и сервера 33 сетевого доступа.

Сети 41-43 доступа являются, например, одной или несколькими телефонными сетями, к примеру сетями PSTN или сетями ISDN (PSTN = коммутируемая телефонная сеть общего пользования; ISDN = цифровая сеть с интегрированными услугами). Кроме того, возможно что сети 41-43 являются сетями фиксированной или мобильной связи, например сетями по стандарту GSM либо UMTS (GSM = глобальная система мобильной связи; UMTS = универсальная система мобильных телекоммуникаций).

К примеру, серверы 51-58 приложений соединены с IP-сетью 1 посредством коммутируемых соединений сетей 41-43 доступа. В таком случае серверы 51-58 приложений применяют аналоговый модем либо ISDN модем для обмена данными с IP-сетью 1. Кроме того, возможно, что серверы 51-58 приложений соединены с IP-сетью 1 посредством DSL-соединений или посредством кабельной сети (DSL = цифровая абонентская линия).

Различные поставщики Интернет-услуг предоставляют точки присутствия (POP) внутри сетей 41-43 доступа. Точки присутствия дают возможность их абонентам иметь доступ к IP-сети 1. Например, поставщик Интернет-услуг предоставляет одну или несколько точек присутствия внутри каждой области телефонной сети. Его абоненты осуществляют доступ к точкам присутствия посредством телефонной сети, чтобы обмениваться данными с IP-сетью 1. Точка присутствия состоит из одного или более серверов сетевого доступа, например из сервера 31 сетевого доступа. Сервер 31 сетевого доступа проверяет авторизацию пользователя, обращающегося к точке присутствия. Он проверяет авторизацию этого пользователя на доступ к IP-сети посредством услуги, предоставляемой поставщиком Интернет-услуг, управляющим этой точкой присутствия. Обмен данными авторизации осуществляется между сервером приложений, который запрашивает доступ к IP-сети 1, и соответствующим сервером сетевого доступа точки присутствия, к которой осуществляется обращение. Если результат проверки положителен, сервер 31 сетевого доступа назначает IP-адрес этому серверу приложений и ретранслирует поток данных между IP-сетью 1 и сервером приложений.

Кроме того, сервер 31 сетевого доступа обеспечивает интерфейс, к которому нужно обращаться через IP-сеть 1, чтобы выполнять такой вид процесса авторизации, и соединяет один выбранный из серверов 51-58 приложений с IP-сетью 1, если результат авторизации положителен.

Серверы 51-58 приложений являются компьютерами, оснащенными платой связи, чтобы обмениваться информацией через сети 41-43 доступа.

Чтобы сделать ресурсы своего компьютера доступными внутри IP-сети 1, пользователь выбирает один из серверов 21-26 доступа, регистрируется на выбранном сервере доступа через IP-сеть 1 и регистрирует компьютер в выбранном сервере доступа как сервер приложений. Например, пользователь инициирует установление защищенного соединения между сервером 51 приложений и сервером 23 доступа через сеть 41 доступа и IP-сеть 1. Затем сведения о сервере 51 приложений, содержащие контактные данные поставщика Интернет-услуг, предоставляющего доступ сервера 51 приложений к IP-сети 1, и данные аутентификации, необходимые для запрашивания этого поставщика Интернет-услуг предоставить серверу 51 приложений доступ к IP-сети 1, передаются в процессе регистрации от сервера 51 приложений к серверу 23 доступа.

Кроме того, возможно что пользователь зарегистрируется на выбранном сервере доступа посредством любого IP-терминала, подключенного к IP-сети 1, чтобы зарегистрировать сервер 51 приложений. Нет необходимости выполнять процесс регистрации посредством сервера приложений, который должен быть зарегистрирован.

Предпочтительно, сервер 51 приложений случайным образом выбирает один из серверов 21-27 доступа из перечня доступных серверов доступа и в дальнейшем обращается к этому случайным образом выбранному серверу доступа для начала процесса регистрации. Более того, возможно предусмотреть внутри IP-сети посредника, который выполняет процесс случайного выбора и возвращает подключающемуся терминалу контактный адрес случайным образом выбранного сервера доступа. Такой случайный выбор сервера доступа из группы доступных серверов доступа дополнительно повышает безопасность системы.

Если пользователь намеревается удаленно обращаться к ресурсам сервера 51 приложений через IP-сеть 1, он обращается к серверу 23 доступа. Например, пользователь обращается к серверу 23 доступа посредством IP-терминала 6, регистрируется на сервере 23 доступа и запрашивает доступ к серверу 51 приложений. Сервер 23 доступа выполняет процедуру авторизации, проверяющую право пользователя на доступ к серверу 51 приложений. Затем он устанавливает соединение по IP-сети 1 с сервером сетевого доступа поставщика Интернет-услуг, заданного посредством контактных данных, зарегистрированных для сервера 51 приложений. Например, сервер 23 доступа устанавливает соединение с сервером 31 сетевого доступа. Затем сервер 23 доступа запрашивает сервер 31 сетевого доступа посредством данных аутентификации, зарегистрированных для сервера 51 приложений, соединить сервер 51 приложений с IP-сетью 1, назначить IP-адрес серверу 51 приложений и ретранслировать данные между сервером приложений и сервером 23 доступа. Если результат процедуры авторизации положительный, сервер 31 сетевого доступа инициирует установление соединения связи между сервером 51 приложений и сервером 31 сетевого доступа через сеть 41 доступа. Затем он назначает IP-адрес серверу 51 приложений и передает назначенный IP-адрес серверу 23 доступа. В дальнейшем между сервером 23 доступа и сервером 51 приложений осуществляется обмен данными двунаправленным способом, в котором передаваемые данные ретранслируются сервером 31 сетевого доступа. Дополнительно сервер 23 доступа ретранслирует данные, обмен которыми должен осуществляться между IP-терминалом 6 и сервером 51 приложений и, таким образом, обеспечивает сквозное соединение 8 связи между IP-терминалом 6 и сервером 51 приложений.

Если IP-терминал 6 высвобождает сквозное соединение 8 или запрашивает сервер 23 доступа высвободить сквозное соединение 8, сервер 23 доступа запрашивает сервер 31 сетевого доступа высвободить его соединение с сервером 51 приложений, после чего сервер 31 сетевого доступа разрывает соединение между сервером 51 приложений и IP-сетью 1.

В дальнейшем подробная реализация дополнительного варианта осуществления сервера 23 доступа показана на примере при помощи фиг.2.

Фиг.2 показывает сервер 23 доступа, IP-терминал 6, сервер 31 сетевого доступа и сервер 51 приложений.

Сервер 23 доступа образован посредством аппаратной платформы и нескольких программных приложений, исполняемых на основе этой аппаратной платформы. Функциональные возможности сервера 23 доступа реализованы посредством исполнения аппаратной платформой сервера 23 доступа этих прикладных программ. С функциональной точки зрения, сервер 23 доступа содержит запоминающее устройство 232, два устройства 231 и 234 управления и устройство 239 связи.

Запоминающее устройство 232 хранит данные о множестве серверов приложений, зарегистрированных на сервере 23 доступа. Для каждого из этих серверов доступа запоминающее устройство 232 хранит данные аутентификации пользователя, данные профиля предоставления и контактные данные и данные аутентификации поставщика Интернет-услуг.

Данные аутентификации пользователя включают в себя, например, имя пользователя и пароль, выбранный пользователем либо администратором для доступа к соответствующему серверу приложений. Кроме этого, возможно хранить ключ шифрования, применяемый для расшифрования случайного числа, зашифрованного осуществляющим доступ терминалом, чтобы проверить аутентификацию этого терминала. Контактные данные поставщика Интернет-услуг определяют один или несколько серверов сетевого доступа поставщика Интернет-услуг, предоставляющих доступ соответствующего сервера приложений к IP-сети 1. Каждый из поставщиков Интернет-услуг, поддерживающих такой вид услуги, предоставляет, по меньшей мере, один сервер сетевого доступа, который поддерживает способ согласно изобретению. К примеру, запоминающее устройство 232 хранит IP-адрес интерфейса доступа этого сервера сетевого доступа, предоставленного для взаимодействия с серверами 21-27 доступа.

Данные аутентификации включают в себя данные, необходимые для запрашивания поставщика Интернет-услуг предоставить доступ сервера приложений к IP-сети 1. Эти данные включают в себя информацию об идентификационных данных либо адресе сервера приложений, подписке пользователя сервера приложений и данных аутентификации, например пароле или ключе шифрования, присвоенному подписке.

Профиль предоставления определяет пользователя или группы пользователей, имеющих право осуществлять доступ к соответствующему серверу приложений. Возможно, что различные данные аутентификации пользователя присваиваются различным пользователям и/или группам пользователей. Более того, профиль предоставления, в необязательном порядке, определяет детали прав доступа, предоставленных различным пользователям или профилям пользователей. Дополнительно он, в необязательном порядке, содержит время и/или условия окружения, привязанные к различным пользователям, группам пользователей или правам доступа. Например, права доступа конкретного пользователя или группы пользователей ограничены конкретным периодом времени, конкретным местоположением пользователя или конкретным IP-терминалом либо IP-адресом, применяемым для связи с сервером 23 доступа. Права доступа могут ограничивать доступ пользователя или группы пользователей к конкретным ресурсам и/или данным соответствующего сервера приложений или к виду доступа к этим ресурсам и/или данным, например ограничивать доступ в отношении чтения конкретных разделов файловой системы сервера 51 приложений.

Устройство 231 управления контролирует данные, хранящиеся в запоминающем устройстве 232. Оно предоставляет функциональные возможности для регистрации сервера приложений и создания выделенной регистрации в запоминающем устройстве 232, а также удаления и редактирования таких регистраций в запоминающем устройстве 232. Более того, устройство 231 управления предоставляет интерфейс доступа к этим функциональным возможностям, дающим возможность пользователям создавать, удалять и редактировать регистрации в запоминающем устройстве 232. Предпочтительно этот интерфейс доступа основывается на Web-технологии, дающей возможность пользователям обращаться к услуге регистрации посредством Web-браузера.

Устройство 234 управления образовано контроллером 235 и одним или более процессами 236-238 ретрансляции. Дополнительно устройство 234 управления взаимодействует с устройством 239 связи, предоставляющим интерфейс доступа к IP-терминалам, запрашивающим осуществление доступа к ресурсам сервера приложений, зарегистрированного в запоминающем устройстве 232 сервера 23 доступа. Например, устройство 239 связи предоставляет основанный на Web интерфейс, доступный посредством Web-браузера.

IP-терминал 6 обращается к серверу 23 доступа посредством интерфейса доступа устройства 239 связи, чтобы запрашивать доступ к конкретному серверу приложений. Дополнительно IP-терминал 6 передает данные идентификации и/или пользователя и данные аутентификации серверу 23 доступа. Контроллер 235 проверяет, зарегистрирован ли сервер приложений, указанный в запросе, в запоминающем устройстве 232. Дополнительно он выполняет процедуру аутентификации, проверяющую подлинность осуществляющего доступ пользователя и/или IP-терминала. Эта процедура аутентификации выполняется при помощи данных аутентификации пользователя, хранящихся для соответствующего сервера приложений, указанного в запросе. Более того, контроллер 235 проверяет, выполняются ли условия профиля предоставления для аутентифицированного пользователя. Если идентифицированный сервер доступа не зарегистрирован в запоминающем устройстве 232, если результат процесса аутентификации не положительный или если условия профиля предоставления не выполняются, контроллер 235 препятствует дальнейшему выполнению запроса.

В противном случае контроллер 235 устанавливает защищенное соединение с сервером сетевого доступа, заданным контактными данными регистрации. Затем он запрашивает этот сервер сетевого доступа, например сервер 31 сетевого доступа, соединить сервер приложений с IP-сетью 1. В дальнейшем, процедура аутентификации выполняется между контроллером 235 и сервером 31 сетевого доступа, в которой контроллер 235 использует данные аутентификации, хранящиеся в запоминающемся устройстве 232 для заданного сервера доступа, чтобы авторизовать запрос. При получении IP-адреса, назначенного сервером 31 сетевого доступа серверу приложений, например серверу 51 приложений, контроллер устанавливает защищенное соединение связи с сервером 51 приложений по IP-сети 1 и создает процесс ретрансляции, например процесс 236 ретрансляции, чтобы ретранслировать данные между IP-терминалом 6 и сервером 51 приложений. Предпочтительно, контроллер 236 устанавливает защищенное соединение 71 между IP-терминалом 6 и сервером 23 доступа по IP-сети 1, которое в дальнейшем используется для обмена данными, ретранслируемыми процессом 236 ретрансляции.

Более того, процесс 236 ретрансляции осуществляет мониторинг данных, обмен которыми осуществляется между IP-терминалом 6 и сервером 51 приложений, и проверяет соответствие с профилем предоставления. Если он обнаруживает доступ к ресурсам сервера доступа, который противоречит правам доступа, заданным в профиле предоставления, он препятствует ретрансляции этого запроса. Более того, возможно что ресурсы сервера 51 приложений дополнительно защищены локальным механизмом защиты, и пользователю нужно выполнять дополнительный процесс аутентификации, чтобы в конечном счете получить доступ к ресурсам сервера 51 приложений. Например, данными, назначенными связью 73, осуществляется обмен между IP-терминалом 6 и сервером 51 приложений с помощью процесса 236 ретрансляции, который обеспечивает такую итоговую сквозную аутентификацию между пользователем IP-терминала 6 и сервером 51 приложений. В дальнейшем IP-терминал 6 имеет возможность доступа к ресурсам сервера 51 приложений на основе обмена 71 данными, ретранслируемых процессом 236 ретрансляции.

Изобретение относится к системам передачи данных. Технический результат заключается в повышении конфиденциальности в IP-сетях. Способ предоставления ресурсов с ограниченным доступом внутри основывающейся на межсетевом протоколе (IP) сети (IP-сети), содержит этапы, на которых регистрируются на сервере доступа через IP-сеть, при этом сервер доступа хранит данные о, по меньшей мере, одном публичном сервере приложений, причем данные о, по меньшей мере, одном публичном сервере приложений содержат контактные данные поставщика Интернет-услуг, предоставляющего доступ сервера приложений к IP-сети, и данные аутентификации, необходимые для запрашивания поставщика Интернет-услуг предоставить серверу приложений доступ к IP-сети; устанавливают соединение по IP-сети между сервером доступа и сервером сетевого доступа поставщика Интернет-услуг, заданного посредством упомянутых контактных данных; запрашивают, с помощью сервера доступа, сервер сетевого доступа посредством упомянутых данных аутентификации соединить сервер приложений с IP-сетью, назначить IP-адрес серверу приложений и ретранслировать данные между сервером приложений и сервером доступа; ретранслируют, посредством сервера доступа, данные, обмен которыми должен осуществляться между сервером приложений и IP-терминалом, посредством которого осуществлена регистрация на сервере доступа, и таким образом обеспечивают сквозное соединение связи между IP-терминалом и сервером приложений. 2 н. и 7 з.п. ф-лы, 2 ил.

1. Способ предоставления ресурсов (51-58) с ограниченным доступом внутри основывающейся на межсетевом протоколе (IP) сети (IP-сети) (1), содержащий этапы, на которых регистрируются на сервере (21-27) доступа через IP-сеть (1), при этом сервер (21-27) доступа хранит данные о по меньшей мере одном опубликованном сервере (51-58) приложений, причем данные о по меньшей мере одном опубликованном сервере приложений содержат контактные данные поставщика Интернет-услуг, предоставляющего доступ сервера приложений к IP-сети (1), и данные аутентификации, необходимые для запрашивания поставщика Интернет-услуг предоставить серверу (51-58) приложений доступ к IP-сети (1); устанавливают соединение (72) по IP-сети (1) между сервером (23) доступа и сервером (31) сетевого доступа поставщика Интернет-услуг, заданного посредством упомянутых контактных данных; запрашивают, с помощью сервера (23) доступа, сервер (31) сетевого доступа посредством упомянутых данных аутентификации соединить сервер (51) приложений с IP-сетью (1), назначить IP-адрес серверу (51) приложений и ретранслировать данные между сервером (51) приложений и сервером (23) доступа; и ретранслируют, посредством сервера (23) доступа, данные, обмен которыми должен осуществляться между сервером (51) приложений и IP-терминалом (6), посредством которого осуществлена регистрация на сервере (23) доступа, и таким образом обеспечивают сквозное соединение (8) связи между IP-терминалом (6) и сервером (51) приложений.

2. Способ по п.1, отличающийся тем, что дополнительно содержит этапы, на которых устанавливают защищенное соединение между сервером (23) доступа и сервером (51) приложений и передают данные, которыми осуществляется обмен с сервером (51) приложений, через упомянутое защищенное соединение.

3. Способ по п.1, отличающийся тем, что пользователь регистрируется на сервере (51) приложений через защищенное информационное соединение, установленное между IP-терминалом (6) пользователя и сервером (23) доступа по IP-сети (1).

4. Способ по п.1, отличающийся тем, что дополнительно содержит этап, на котором выполняют, посредством сервера (23) доступа, процедуру авторизации, предназначенную для проверки авторизации осуществляющего доступ пользователя на доступ к серверу (51-58) приложений, заданному пользователем.

5. Способ по п.4, отличающийся тем, что данные о по меньшей мере одном опубликованном сервере приложений содержат профиль предоставления, задающий права доступа на сервер приложений, и сервер доступа проверяет соответствие с упомянутым профилем предоставления при выполнении процедуры авторизации.

6. Способ по п.1, отличающийся тем, что сервер (31-33) сетевого доступа соединяет сервер (51-58) приложений с IP-сетью (1) посредством соединения ISDN или DSL.

7. Способ по п.1, отличающийся тем, что пользователь регистрируется на сервере (21-27) доступа через IP-сеть (1), чтобы зарегистрировать свой компьютер в качестве сервера (51-58) приложений.

8. Способ по любому из пп.1 или 7, отличающийся тем, что дополнительно содержит этапы, на которых предоставляют множество серверов (21-27) доступа внутри IP-сети (1) и выбирают случайным образом сервер доступа, используемый для регистрации упомянутого сервера (51-58) приложений.

9. Сервер (21-27) доступа для предоставления ресурсов (51-58) с ограниченным доступом внутри основывающейся на межсетевом протоколе (IP) сети (IP-сети) (1), при этом сервер (21-27) доступа содержит запоминающее устройство (232) для хранения данных о по меньшей мере одном опубликованном сервере (51) приложений, причем данные о по меньшей мере одном опубликованном сервере приложений содержат контактные данные поставщика Интернет-услуг, предоставляющего доступ сервера приложений к IP-сети (1), и данные аутентификации, необходимые для запрашивания поставщика Интернет-услуг предоставить серверу (51) приложений доступ к IP-сети (1); и устройство управления для: установления соединения (72) по IP-сети (1) между сервером (23) доступа и сервером (31) сетевого доступа поставщика Интернет-услуг, заданного посредством упомянутых контактных данных, запрашивания упомянутого сервера (31) сетевого доступа посредством упомянутых данных аутентификации соединить сервер (51) приложений с IP-сетью (1), назначить IP-адрес серверу (51) приложений и ретранслировать данные между сервером (51) приложений и сервером (23) доступа, и ретрансляции данных, обмен которыми должен осуществляться между сервером (51) приложений и IP-терминалом (6), посредством которого осуществлена регистрация на сервере (23) доступа, таким образом обеспечивая сквозное соединение (8) связи между IP-терминалом (6) и сервером (51) приложений.

| СПОСОБ ПРЕДОСТАВЛЕНИЯ ПОЛЬЗОВАТЕЛЯМ ТЕЛЕКОММУНИКАЦИОННОЙ СЕТИ ДОСТУПА К ОБЪЕКТАМ | 1998 |

|

RU2169437C1 |

| WO 03021464 A2, 13.03.2003 | |||

| Douglass E | |||

| Comer, Internetworking with TCP/IP Vol.1: Principles, Protocols, and Architecture, 2000 | |||

| US 2003140256 A1, 24.07.2003. | |||

Авторы

Даты

2010-04-20—Публикация

2005-05-04—Подача