Область техники, к которой относится изобретение

Настоящее изобретение относится, в общем, к связи между компьютерами и, более конкретно, к осуществлению удаленного обеспечения клиентского устройства.

Уровень техники

В прошлом, после конфигурирования компьютера для его производственной среды, эта конфигурация редко или никогда не изменялась. В сегодняшней динамичной вычислительной среде, однако, может требоваться часто изменять конфигурацию компьютера. Когда, например, мобильный компьютер перемещается из одной беспроводной сети в другую, его сетевой адрес может изменяться на адрес, совместимый с новой сетью. Также, когда компьютер временно присоединяется к специальной сетевой группе, административные политики и политики безопасности могут требовать, чтобы компьютер изменил свою конфигурацию на конфигурацию, более приемлемую для упомянутой специальной группы. В третьем примере некоторые компьютеры изменяют свою конфигурацию, по меньшей мере, их сетевой адрес, каждый раз, когда они осуществляют доступ к сети Интернет через поставщика услуг Интернет (ISP).

Были разработаны протоколы, чтобы поддерживать различные аспекты динамического конфигурирования. В качестве одного примера, DHCP, протокол динамического конфигурирования хоста, предоставляет запрашивающему компьютеру среди другой конфигурационной сетевой информации IP адрес (IP - протокол Интернет). DHCP использует модель клиент-сервер, где клиентский компьютер, нуждающийся в IP адресе, запрашивает один из DHCP серверов. DHCP сервер, в некоторых случаях предоставляемый поставщиком ISP, управляет пулом IP адресов. При принятии клиентского запроса DHCP сервер выполняет один из трех способов назначения адресов. В способе "автоматического назначения" DHCP сервер выбирает неиспользуемый IP адрес из своего пула и назначает его перманентно запрашивающему клиенту. В способе "назначения вручную" адрес выбирает сетевой администратор. Наиболее характерным для динамического конфигурирования является то, что в способе "динамического назначения" DHCP сервер назначает клиенту в текущее время неиспользуемый IP адрес, но этот динамический адрес является действительным только для ограниченного периода времени, как устанавливается DHCP сервером, или до тех пор, когда клиент явно откажется от своего использования упомянутого адреса. Независимо от используемого способа назначения, DHCP сервер отвечает на запрос клиента посредством информирования клиента об IP адресе, назначенном ему, вместе с, в случае динамического назначения, временным периодом назначения. Если DHCP сервер не может предоставить IP адрес (возможно, потому, что все адреса в его пуле в текущее время используются), то DHCP сервер информирует клиента об этом факте, и клиент должен ждать до более позднего срока, чтобы осуществить доступ к сети.

В любой динамической вычислительной системе легкость конфигурирования должна уравновешиваться интересами безопасности. В основном, организация устанавливает динамическую сеть для выполнения внутренней (можно сказать, частной) работы этой организации, и организация может быть скомпрометирована, если неавторизованному компьютеру будет позволено динамически конфигурировать себя и присоединяться к сети. Полезные сами по себе протоколы динамического конфигурирования, включая сюда DHCP, в общем, являются слабыми в области защиты. В большой степени полагаясь на постконфигурационные процессы (такие как базирующиеся на ключе шифрования механизмы аутентификации) для обеспечения защиты их сети, некоторые серверы конфигурирования непреднамеренно позволяют войти мошенническим клиентам. В то время как постконфигурационные схемы обычно работают, как это рекламируется, чтобы ограничивать доступ и возможный вред от мошеннических клиентов, все же, некоторый вред может быть причинен мошенником даже до того, как он будет принужден предстать на рассмотрение, и предположительно потерпеть неудачу, постконфигурационной схеме защиты.

Раскрытие изобретения

Ввиду вышеупомянутого настоящее изобретение предоставляет механизм для осуществления защищенного обеспечения клиента посредством аутентификации этого клиента в течение процесса динамического конфигурирования. Нежели полагаться на постконфигурационные схемы аутентификации, настоящее изобретение комбинирует защиту и динамическое конфигурирование в объединенной схеме.

Любое клиентское устройство, пытающееся осуществить доступ к сети, может запросить конфигурационную информацию от сервера конфигурирования, ассоциированного с этой сетью, но сервер не будет выполнять этот запрос до тех пор, когда клиент успешно аутентифицирует себя в качестве устройства, авторизованного принимать конфигурационную информацию, для сети. В одном варианте осуществления сервер конфигурирования может предоставить клиенту временную конфигурационную информацию, например, временный сетевой адрес, которая позволяет клиенту продолжать процесс аутентификации, но которая отказывает клиенту в полном доступе к сети. После успешной аутентификации сервер может дать клиенту новую, не временную конфигурационную информацию или может изменить статус информации уже выданной с временной на статус, дающий более полный доступ.

В одном варианте осуществления настоящее изобретение использует существующий протокол динамического конфигурирования, такой как DHCP, без необходимости изменять этот протокол. Сообщения, используемые в процессе аутентификации, переносятся внутри существующих конфигурационных сообщений, например, внутри поля необязательных параметров в DHCP сообщениях.

В другом варианте осуществления настоящее изобретение применяет существующие протоколы защиты к среде динамического конфигурирования. Расширяемый протокол аутентификации (EAP), например, может использоваться без изменения как каркас аутентификации для многих задач защиты настоящего изобретения.

Комбинируя варианты осуществления предыдущих двух абзацев: EAP сообщения могут переноситься в поле необязательных параметров DHCP сообщений. Когда клиент запрашивает конфигурационную информацию, он включает в свое DHCP сообщение опцию EAP возможности. EAP выполняется до тех пор, когда клиент аутентифицирует себя для DHCP сервера (и в некоторых сценариях сервер аутентифицирует себя для клиента). В этот момент DHCP сервер может ответить на начальный запрос предоставлением запрошенной конфигурационной информации.

Как часть механизма осуществления защищенного динамического обеспечения сервер конфигурирования может применять политики, установленные для сети, которую он обслуживает. Например, предоставленная конфигурационная информация может быть ограничена в продолжительности или в области действия (scope).

Краткое описание чертежей

В то время как прилагаемая формула изобретения подробно описывает признаки настоящего изобретения, это изобретение, вместе с его объектами и преимуществами, может быть лучше понято из последующего подробного описания, взятого в соединении с сопровождающими чертежами,

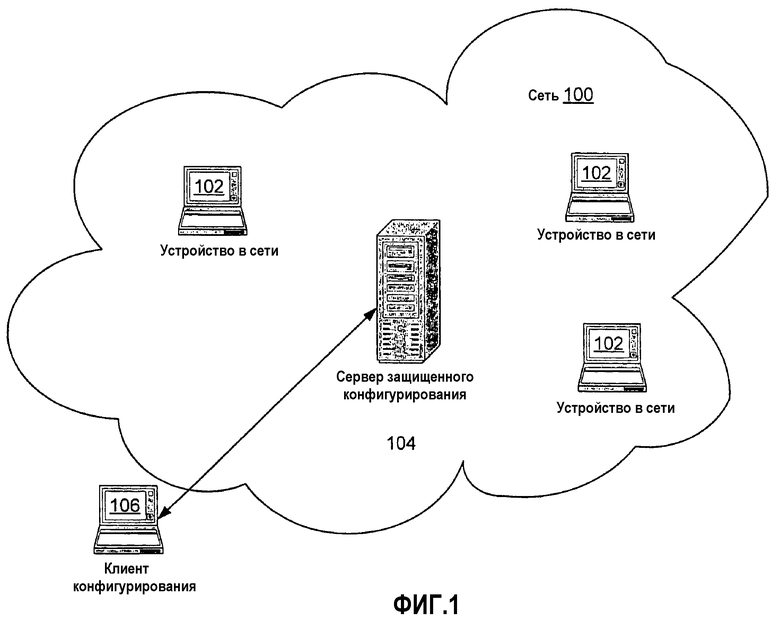

где фиг.1 - блок-схема, показывающая клиентское устройство, пытающееся присоединиться к сети, которая "охраняется" сервером защищенного конфигурирования;

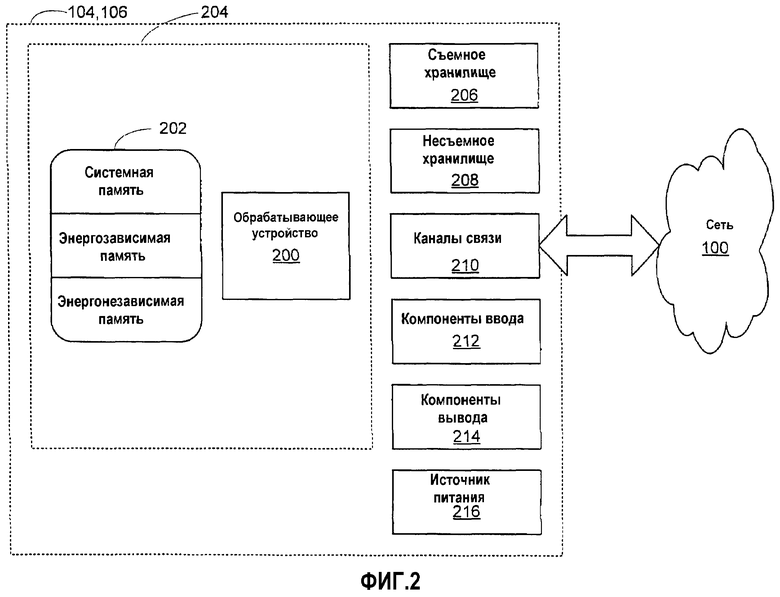

фиг.2 - схематическая диаграмма, в общем показывающая примерное вычислительное устройство, которое поддерживает настоящее изобретение;

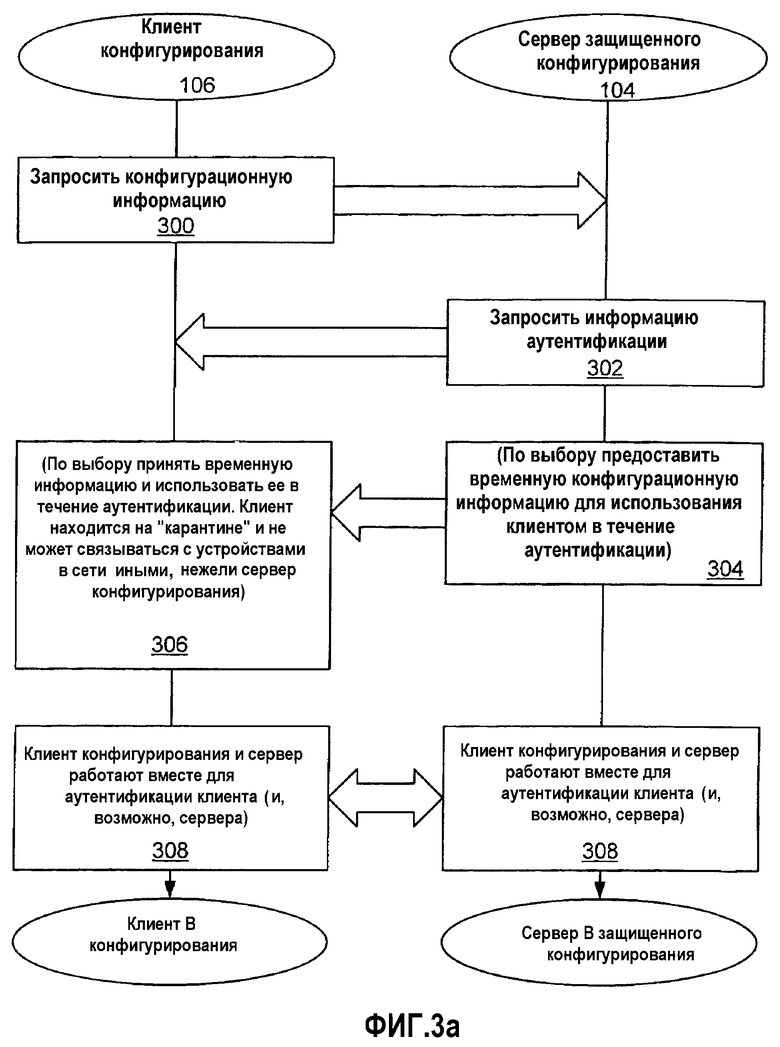

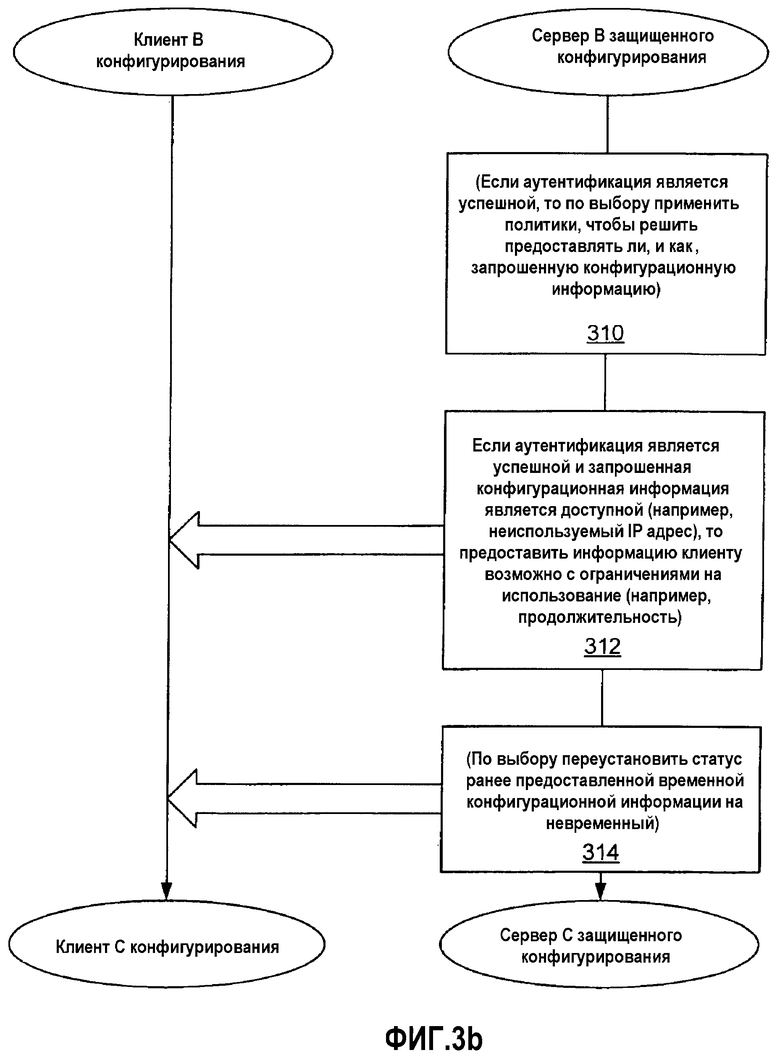

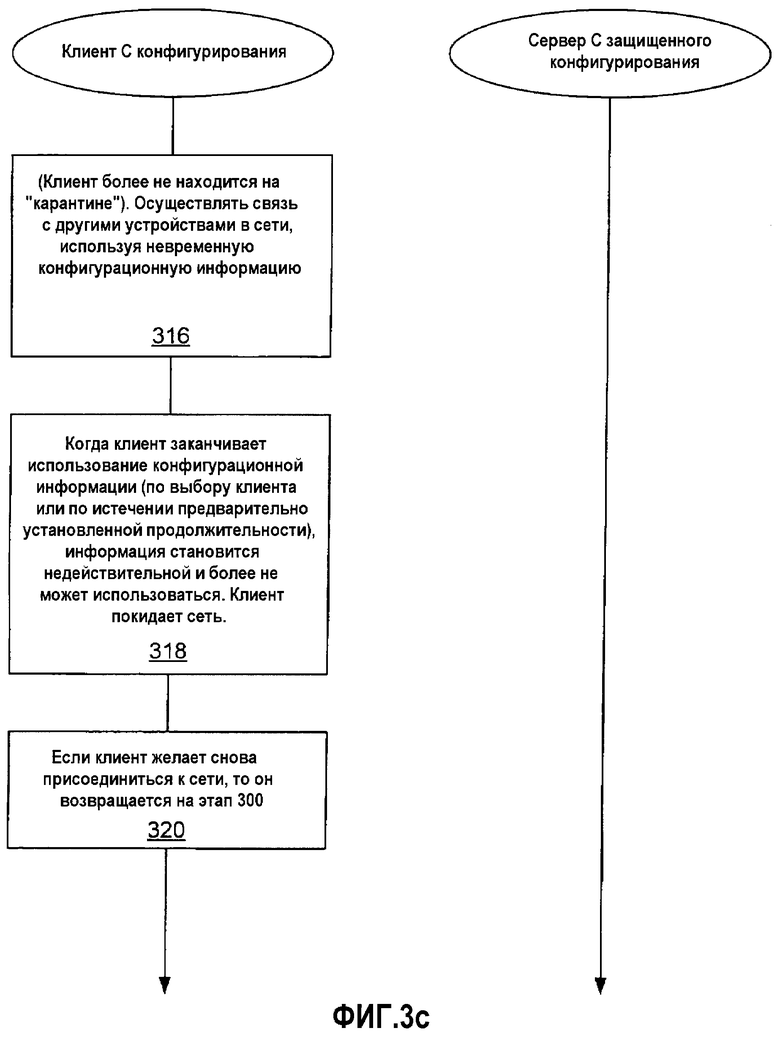

фиг.3a-3c вместе являются логической диаграммой последовательности операций, показывающей примерный обмен между клиентом и сервером защищенного конфигурирования;

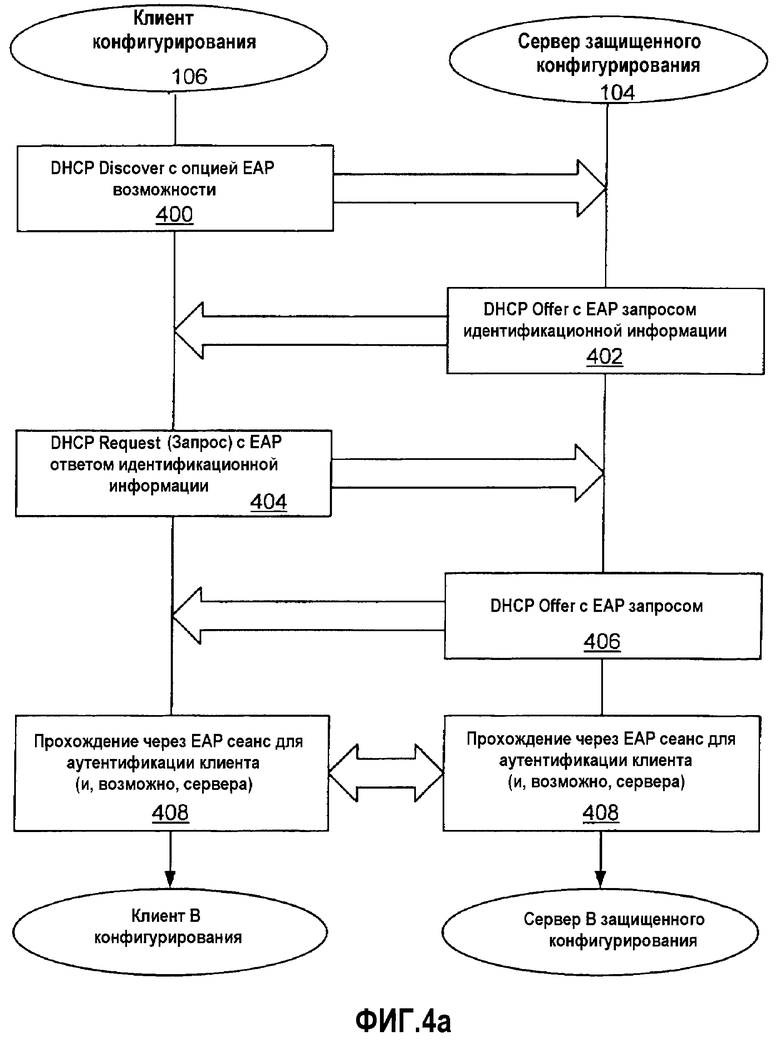

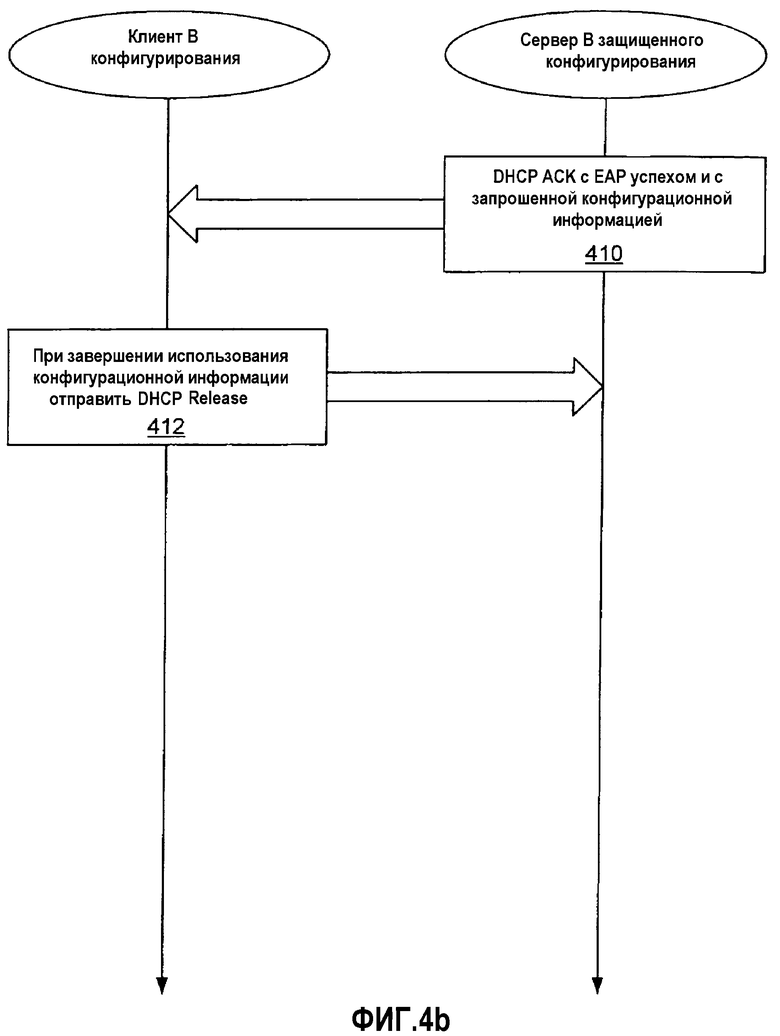

фиг.4a и 4b вместе являются диаграммой последовательности операций осуществления связи, показывающей как DHCP и EAP сообщения могут использоваться для реализации схемы защищенного конфигурирования; и

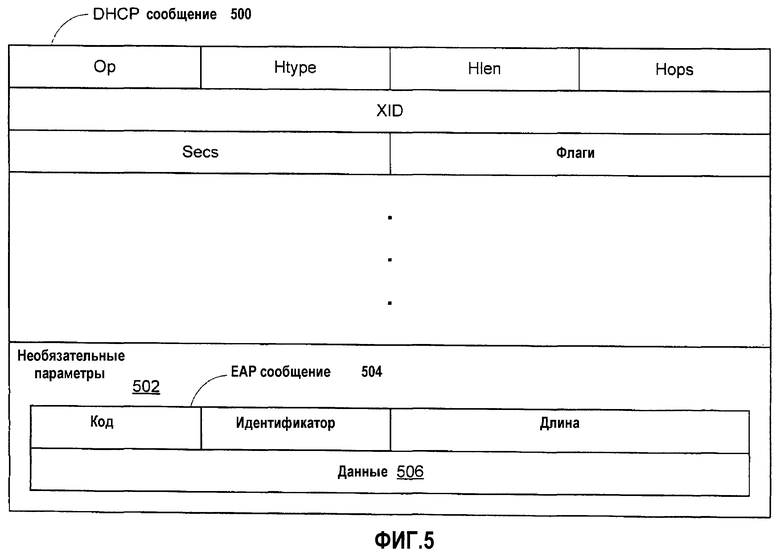

фиг.5 - это диаграмма структуры данных EAP сообщения, переносимого внутри поля необязательных параметров DHCP сообщения.

Осуществление изобретения

Обращаясь к чертежам, где одинаковые ссылочные позиции указывают на одинаковые элементы, настоящее изобретение показано как реализующееся в подходящей вычислительной среде. Последующее описание базируется на вариантах осуществления этого изобретения и не должно рассматриваться как ограничивающее это изобретение в отношении альтернативных вариантов осуществления, которые здесь не описаны явно.

В последующем описании среда, окружающая настоящее изобретение, описывается со ссылкой на действия и символические представления операций, которые выполняются одним или более вычислительными устройствами, если не указывается иное. Как таковые, следует понимать, что такие действия и операции, которые временами указываются как машинно-исполняемые, включают в себя управление с помощью обрабатывающего устройства вычислительного устройства электрических сигналов, представляющих данные в структурированной форме. Это управление преобразует данные или поддерживает их в местоположениях в системе памяти вычислительного устройства, что по-новому конфигурирует или иначе изменяет работу устройства способом, хорошо понимаемым специалистами в данной области техники. Структуры данных, где данные поддерживаются, - это физические местоположения памяти, которые имеют конкретные свойства, определяемые форматом данных. Однако в то время как это изобретение описывается в предшествующем контексте, не предполагается, что оно является ограничивающим, так как специалисты в данной области техники должны понимать, что различные действия и операции, описываемые ниже, также могут реализовываться в аппаратном обеспечении.

Фиг.1 полезна для представления общего вида различных аспектов настоящего изобретения. Более детальное описание следует со ссылкой на другие чертежи. На фиг.1 показана защищенная сеть 100. Здесь защищенная просто означает, что сеть 100 закрыта для неавторизованных пользователей. Защита навязывается посредством набора конфигурационных параметров. Устройства 102, которые уже находятся в сети 100, имеют соответствующие конфигурационные параметры и могут таким образом свободно связываться друг с другом. Аутсайдер, такой как клиент 106 конфигурирования, не имеет соответствующего набора конфигурационных параметров и поэтому не может связываться с этими устройствами 102. Так как клиент 106 конфигурирования желает присоединиться к сети 100, он ищет доступ через сервер 104 защищенного конфигурирования, который "охраняет" сеть 100. В качестве шлюза в сеть 100 любое внешнее устройство может свободно связываться с сервером 104 защищенного конфигурирования.

При приеме запроса клиента 106 конфигурирования присоединиться к сети 100, но перед предоставлением клиенту 106 конфигурирования соответствующего набора конфигурационных параметров, сервер 104 защищенного конфигурирования заставляет клиента 106 конфигурирования аутентифицировать себя, то есть доказать, что он является устройством, авторизованным присоединяться к сети 100. То, как эта авторизация изначально устанавливается, находится за пределами объема настоящего описания, но многочисленные способы хорошо известны в данной области техники.

Клиент 106 конфигурирования переходит к доказательству своей идентификационной информации серверу 104 защищенного конфигурирования. Детальные примеры этого процесса аутентификации сопровождают фиг.3a-3c, 4a, 4b и 5. В некоторых сетях сервер защищенного конфигурирования также доказывает свою идентификационную информацию запрашивающему клиенту конфигурирования. Эта двусторонняя, или обоюдная, аутентификация усиливает защиту таких сетей, не допуская, чтобы мошенническое устройство выдавало себя за сервер защищенного конфигурирования сети.

Если процесс аутентификации завершается успешно, то сервер 104 защищенного конфигурирования знает, что клиент 106 конфигурирования авторизован присоединяться к сети 100. Сервер 104 защищенного конфигурирования затем предоставляет соответствующий набор конфигурационных параметров клиенту 106 конфигурирования, и клиент 106 конфигурирования использует эти параметры, чтобы присоединяться к сети 100 и свободно связываться с другими устройствами 102, уже находящимися в сети 100.

Со временем клиент 106 конфигурирования покидает сеть 100. Это может осуществляться по свободному выбору клиента 106 конфигурирования, или набор конфигурационных параметров, предоставленный ему, может прекратить срок действия. В любом случае эти конфигурационные параметры становятся более не действительными, и всякий раз, когда клиент 106 конфигурирования желает снова присоединиться к сети 100, он повторяет вышеописанный процесс.

Сценарий из фиг.1 намеренно упрощен, чтобы сосредоточиться на важных аспектах настоящего изобретения. Сервер 104 защищенного конфигурирования из фиг.1 может в некоторых сетях в действительности быть сервером конфигурирования, работающим с отдельным сервером защиты. Также, сервер 104 защищенного конфигурирования (любого описания) может в действительности не находиться внутри сети 100: Релейный агент, находящийся в сети 100, может передавать сообщения конфигурирования и аутентификации серверу защищенного конфигурирования, расположенному удаленно. Релейные агенты устраняют необходимость иметь сервер защищенного конфигурирования в каждом сегменте защищенной сети.

Клиент 106 конфигурирования и сервер 104 защищенного конфигурирования из фиг.1 могут быть любой архитектуры. Фиг.2 - это блок-схема, в общем показывающая примерную компьютерную систему, которая поддерживает настоящее изобретение. Компьютерная система из фиг.2 является только одним примером подходящей среды и не предназначена предлагать какое-либо ограничение в отношении объема использования или функциональности этого изобретения. Также не должен ни клиент 106, ни сервер 104 защищенного конфигурирования интерпретироваться как имеющий какую-либо зависимость или требование, относящиеся к какому-либо одному или комбинации компонентов, показанных на фиг.2. Это изобретение является работоспособным с многочисленными другими общего назначения или специального назначения вычислительными средами или конфигурациями. Примеры хорошо известных вычислительных систем, сред и конфигураций, подходящих для использования с этим изобретением, включают в себя, но не ограничены этим, персональные компьютеры, серверы, ручные или портативные устройства, многопроцессорные системы, микропроцессорные системы, приставки к телевизору, программируемую бытовую электронику, сетевые PC, миникомпьютеры, компьютеры-мэйнфреймы и распределенные вычислительные среды, которые включают в себя любые из вышеперечисленных систем или устройств. В своих наиболее базовых конфигурациях клиент 106 и сервер 104 защищенного конфигурирования обычно включают в себя, по меньшей мере, одно обрабатывающее устройство 200 и память 202. Память 202 может быть энергозависимой (такой как RAM), энергонезависимой (такой как ROM или флэш-память) или некоторой комбинацией этих двух. Эта наиболее базовая конфигурация показана на фиг.2 посредством пунктирной линии 204. Клиент 106 и сервер 104 защищенного конфигурирования могут иметь дополнительные признаки и функциональность. Например, они могут включать в себя дополнительное хранилище (съемное и несъемное), включающее в себя, но не ограниченное этим, магнитные и оптические диски и ленту. Такое дополнительное хранилище показано на фиг.2 с помощью съемного хранилища 206 и с помощью несъемного хранилища 208. Компьютерные запоминающие носители включают в себя энергозависимые и энергонезависимые, съемные и несъемные носители, реализованные любым способом или технологией для хранения информации, такой как машинно-читаемые инструкции, структуры данных, программные модули или другие данные. Память 202, съемное хранилище 206 и несъемное хранилище 208 - это все примеры компьютерных запоминающих носителей. Компьютерные запоминающие носители включают в себя, но не ограничены этим, RAM, ROM, EEPROM, флэш-память, другую технологию памяти, CD-ROM, универсальные цифровые диски, другое оптическое хранилище, магнитные кассеты, магнитную ленту, магнитное дисковое хранилище, другие магнитные хранящие устройства и любые другие носители, которые могут использоваться для хранения требуемой информации и к которым может осуществлять доступ клиент 106 или сервер 104 защищенного конфигурирования. Любые такие компьютерные запоминающие носители могут быть частью клиента 106 или сервера 104 защищенного конфигурирования. Клиент 106 и сервер 104 защищенного конфигурирования также могут содержать каналы 210 связи, которые позволяют им связываться с другими устройствами, включающими в себя устройства в сети 100. Каналы 210 связи являются примерами носителей связи. Носители связи обычно реализуют машинно-читаемые инструкции, структуры данных, программные модули или другие данные в модулированном сигнале данных, таком как несущее колебание или другой транспортный механизм, и включают в себя любые носители доставки информации. Термин "модулированный сигнал данных" означает сигнал, который имеет одну или более своих характеристик установленными или измененными таким образом, чтобы кодировать информацию в сигнале. В качестве примера, и не ограничения, носители связи включают в себя оптические носители, проводные носители, такие как проводные сети и прямые проводные соединения, и беспроводные носители, такие как акустические, RF, инфракрасные и другие беспроводные носители. Термин "машинно-читаемые носители", как здесь используется, включает в себя как хранящие носители, так и носители связи. Клиент 106 и сервер 104 защищенного конфигурирования также могут иметь устройства 212 ввода, такие как чувствительный к прикосновениям отображающий экран, аппаратную клавиатуру, мышь, устройство ввода речи и т.д. Устройства 214 вывода включают в себя сами устройства, такие как чувствительный к прикосновениям отображающий экран, громкоговорители и принтер, и воспроизводящие модули (часто называемые "адаптеры") для управления этими устройствами. Все эти устройства хорошо известны в данной области техники и нет необходимости их здесь подробно описывать. Клиент 106 и сервер 104 защищенного конфигурирования, каждый, имеют источник 216 питания.

Идя глубже, чем обзор из фиг.1, фиг.3a-3c предоставляют детали примерных схем защищенного конфигурирования согласно настоящему изобретению. В иллюстративных целях логическая диаграмма последовательности операций этих чертежей включает в себя варианты и вариации, которые могут не применяться в заданном варианте осуществления. В частности, этапы на чертежах представляют логические задачи и не необходимо один к одному соответствуют индивидуальным сообщениям. Более конкретные детали конкретного варианта осуществления, включающие в себя обмены сообщениями и форматы сообщений, описываются в связи с фиг.4a, 4b и 5.

Логика фиг.3a начинается на этапе 300, когда клиент 106 конфигурирования запрашивает от сервера 104 защищенного конфигурирования набор конфигурационных параметров, которые являются действительными для использования в сети 100. Нежели немедленно выполнять этот запрос, сервер 104 защищенного конфигурирования на этапе 302 просит клиента 106 конфигурирования аутентифицировать себя. В некоторых вариантах осуществления (см. конкретно этап 400 из фиг.4a) клиент 106 конфигурирования не ожидает, когда сервер 104 защищенного конфигурирования запросит аутентификацию; вместо этого клиент 106 конфигурирования начинает процесс аутентификации одновременно с его начальным конфигурационным запросом.

Имеются некоторые сетевые конфигурации, в которых клиент 106 конфигурирования должен использовать действительный набор конфигурационных параметров для продолжения осуществления связи с сервером 104 защищенного конфигурирования. Это является до некоторой степени ловушкой-22: По соображениям защиты сервер 104 защищенного конфигурирования не хочет предоставлять действительную конфигурационную информацию клиенту 106 конфигурирования до тех пор, когда клиент 106 аутентифицирует себя как устройство, авторизованное принимать такую информацию, но процедура аутентификации не может продолжаться до тех пор, когда клиент 106 будет иметь набор действительных параметров. Этапы 304 и 306 представляют один способ выйти из этой дилеммы для некоторых вариантов осуществления настоящего изобретения. На этапе 304 сервер 104 защищенного конфигурирования предоставляет действительный набор конфигурационных параметров клиенту 106 конфигурирования, так что клиент 106 может продолжать процесс аутентификации. Однако предоставленная конфигурационная информация, будучи действительной, является "временной" и полезна только в течение аутентификации. Например, конфигурационная информация может включать в себя IP адрес, который отмечает пользователя этого адреса как не полностью аутентифицированного. На этапе 306 клиент 106 конфигурирования принимает временную конфигурационную информацию и будет использовать ее в течение оставшейся части процесса аутентификации. В некоторых случаях временная конфигурационная информация препятствует клиенту 106 конфигурирования осуществлять связь с каким-либо устройством в сети 100, иным, нежели сервер 104 защищенного конфигурирования: клиент 106 конфигурирования называется находящимся на "карантине".

На этапе 308 клиент 106 конфигурирования и сервер 104 защищенного конфигурирования проходят через процесс аутентификации. Многие такие процессы аутентификации хорошо известны в данной области техники, и любой из них может здесь использоваться. В некоторых вариантах осуществления конкретный процесс аутентификации, который будет использоваться, согласовывается между клиентом 106 конфигурирования и сервером 104 защищенного конфигурирования. Как упоминалось выше в связи с фиг.1, процесс аутентификации может быть обоюдным с клиентом 106 конфигурирования и сервером 104 защищенного конфигурирования, каждый аутентифицирует себя для другого.

Если процесс аутентификации терпит неудачу, то, конечно, клиенту 106 конфигурирования отказывается в доступе к сети 100. Если клиент 106 конфигурирования принял временную конфигурационную информацию на этапе 306, сеть 100, тем не менее, является защищенной вследствие ограниченной области использования, к которой эта информация может применяться. Если процесс аутентификации имеет успех, то на этапе 310 из фиг.3b сервер 104 защищенного конфигурирования применяет имеющиеся политики в сети 100, если есть какие-либо, чтобы решить, как предоставлять запрошенную конфигурационную информацию. Эти политики могут, например, ограничивать продолжительность или область (scope) использования конфигурационной информации (например, эта информация является действительной только для одночасовой "аренды").

Если возможно, то на этапе 312 сервер 104 защищенного конфигурирования предоставляет запрошенную конфигурационную информацию клиенту 106 конфигурирования вместе с информацией о любых ограничениях на использование, установленных политикой на этапе 310. Конечно, если сеть 100 исчерпала ресурсы, необходимые для исполнения запроса (например, все IP адреса, которые могут быть назначены, уже используются), то процесс конфигурирования терпит неудачу, даже хотя процесс аутентификации имел успех. В некоторых вариантах осуществления доступность ресурса проверяется до прохождения через процесс аутентификации, и сервер 104 защищенного конфигурирования может отказать конфигурационному запросу на этом основании вместо того, чтобы начинать процесс аутентификации на этапе 302. Однако это не является предпочтительным, так как предоставляет конфиденциальную информацию (что сеть 100 истощена на ресурсы) клиенту 106 конфигурирования, который не был аутентифицирован и который может быть способным использовать эту информацию, чтобы причинить сети 100 ущерб.

Этап 314 отмечает, что если клиенту 106 конфигурирования была предоставлена временная конфигурационная информация на этапе 304, то в некоторых вариантах осуществления сервер 104 защищенного конфигурирования может просто изменить статус этой информации на не временный, нежели отправлять новый набор конфигурационных параметров. Эффект один и тот же в любом случае.

С завершенной аутентификацией и с невременной конфигурационной информацией в наличии клиент 106 конфигурирования теперь является устройством в сети 100, и на этапе 316 из фиг.3c может связываться с другими устройствами 102 (подчиняясь любым ограничениям политики, которые были наложены на предоставленную конфигурационную информацию). Это продолжается до этапа 318, где клиент 106 конфигурирования либо делает выбор освободить предоставленную конфигурационную информацию, либо аренда этой информации прекращает срок действия. В последнем случае сервер 104 защищенного конфигурирования отмечает предоставленную конфигурационную информацию как недействительную. В любом случае клиент 106 выходит из сети 100, и если он желает продолжать осуществлять связь, повторяет процесс защищенного конфигурирования (этап 320).

Описание, сопровождающее фиг.3a-3c, держится на высоком уровне, чтобы показать широту применения настоящего изобретения (которое, однако, в конечном счете определяется объемом формулы изобретения, а не какими-либо иллюстрациями в этой спецификации). Для дальнейшего описания фиг.4a и 4b представляют конкретный вариант осуществления этого изобретения.

В то время как, в общем, любая сторона может инициировать процесс защищенного конфигурирования, на этапе 400 из фиг.4a клиент 106 конфигурирования инициирует этот процесс с помощью отправки DHCP сообщения Discover (Обнаружение) серверу 104 защищенного конфигурирования. Это DHCP сообщение содержит запрос клиента 106 конфигурирования на конфигурационную информацию. Внутри поля необязательных параметров этого DHCP сообщения Discover переносится извещение, что клиент 106 конфигурирования подготовлен использовать EAP, чтобы себя аутентифицировать. Эти два протокола, DHCP и EAP, хорошо известны в данной области техники и таким образом нет необходимости здесь описывать их детали. Они определены, соответственно, в Requests for Comments (запросах на комментарии) 2131 и 3748 от Internet Engineering Task Force (проблемной группы проектирования Интернет), которые включаются сюда в их целостности по ссылке.

Так как сервер 104 защищенного конфигурирования не будет предоставлять конфигурационную информацию неаутентифицированному клиенту, он отвечает на этапе 402 с помощью DHCP сообщения Offer (Предложение), содержащего внутри своего поля необязательных параметров EAP сообщение, запрашивающее идентификационную информацию клиента 106 конфигурирования. Клиент 106 конфигурирования отвечает на этапе 404 с помощью отправки EAP сообщения, содержащего его идентификационную информацию. EAP сообщение, еще раз, содержится внутри поля необязательных параметров DHCP сообщения.

EAP позволяет клиенту 106 конфигурирования и серверу 104 защищенного конфигурирования согласовывать и использовать любые из некоторого числа механизмов аутентификации. На этапах 406 и 408 эти две стороны проходят через детали EAP и механизма аутентификации, который они выбрали. В некоторых вариантах осуществления нет необходимости, чтобы EAP изменялся каким-либо образом в целях настоящего изобретения, и таким образом детали EAP, известные в данной области техники, применяются также и здесь. На этапах 406 и 408, как на предыдущих этапах из фиг.4a, EAP сообщения переносятся внутри поля необязательных параметров DHCP сообщений.

Если процесс аутентификации переходит к успешному завершению, то сервер 104 защищенного конфигурирования принимает аутентичность клиента 106 конфигурирования и на этапе 410 из фиг.4b отправляет EAP сообщение успеха, переносимое в поле необязательных параметров DHCP ACK сообщения. Это DHCP сообщение также включает в себя запрошенную конфигурационную информацию.

Когда клиент 106 конфигурирования завершает свою работу с сетью 100, он освобождает конфигурационную информацию посредством отправки DHCP сообщения Release (Освобождение) на этапе 412.

Фиг.5 - это диаграмма примерной структуры данных DHCP сообщения 500, содержащего внутри своего поля 502 необязательных параметров EAP сообщение 504. Основным компонентом EAP сообщения является его поле 506 данных. С помощью комбинирования хорошо известного конфигурационного протокола, DHCP, с хорошо известным протоколом каркаса аутентификации, EAP, варианты осуществления настоящего изобретения предоставляют защиту процессу конфигурирования без требования каких-либо изменений в каком-либо протоколе.

Ввиду многих возможных вариантов осуществления, к которым могут применяться принципы настоящего изобретения, следует понимать, что варианты осуществления, здесь описанные по отношению к чертежам, предназначены быть только иллюстративными и не должны рассматриваться как ограничивающие объем этого изобретения. Специалисты в данной области техники должны понимать, что некоторые детали осуществления, такие как протоколы конфигурирования и аутентификации, определяются конкретными ситуациями. Хотя среда этого изобретения описана в терминах программных модулей или компонентов, некоторые процессы могут эквивалентно выполняться аппаратными компонентами. Поэтому это изобретение, как здесь описывается, рассматривает все такие варианты осуществления как включенные в объем последующей формулы изобретения и ее эквивалентов.

| название | год | авторы | номер документа |

|---|---|---|---|

| БЕСПРОВОДНАЯ СВЯЗЬ С ИСПОЛЬЗОВАНИЕМ ОДНОВРЕМЕННОЙ ПОВТОРНОЙ АУТЕНТИФИКАЦИИ И УСТАНОВЛЕНИЯ СОЕДИНЕНИЯ | 2012 |

|

RU2583722C2 |

| УСЛУГА РАСПРЕДЕЛЕННОЙ ЕДИНОЙ РЕГИСТРАЦИИ В СЕТИ | 2006 |

|

RU2417422C2 |

| СИСТЕМЫ И СПОСОБЫ ДЛЯ ЗАЩИТЫ СЕТЕВЫХ УСТРОЙСТВ | 2015 |

|

RU2675055C2 |

| СПОСОБЫ АУТЕНТИФИКАЦИИ, ШИФРОВАНИЯ И ДЕКОДИРОВАНИЯ ИДЕНТИФИКАТОРА КЛИЕНТСКОГО ТЕРМИНАЛА И УСТРОЙСТВА ДЛЯ ИХ РЕАЛИЗАЦИИ | 2007 |

|

RU2451398C2 |

| УПРАВЛЯЕМОЕ ПОЛИТИКАМИ ДЕЛЕГИРОВАНИЕ УЧЕТНЫХ ДАННЫХ ДЛЯ ЕДИНОЙ РЕГИСТРАЦИИ В СЕТИ И ЗАЩИЩЕННОГО ДОСТУПА К СЕТЕВЫМ РЕСУРСАМ | 2007 |

|

RU2439692C2 |

| СПОСОБ И СИСТЕМА, ПРЕДНАЗНАЧЕННЫЕ ДЛЯ УСТАНОВЛЕНИЯ СОЕДИНЕНИЯ ЧЕРЕЗ СЕТЬ ДОСТУПА | 2003 |

|

RU2304856C2 |

| ПЕРСОНАЛЬНЫЙ УДАЛЕННЫЙ МЕЖСЕТЕВОЙ ЭКРАН | 2003 |

|

RU2316126C2 |

| ПОВЫШЕНИЕ УРОВНЯ АВТОМАТИЗАЦИИ ПРИ ИНИЦИАЛИЗАЦИИ КОМПЬЮТЕРНОЙ СИСТЕМЫ ДЛЯ ДОСТУПА К СЕТИ | 2003 |

|

RU2342700C2 |

| СПОСОБ, СИСТЕМА И УСТРОЙСТВО ДЛЯ ПОДДЕРЖКИ УСЛУГИ HIERARCHICAL MOBILE IP | 2004 |

|

RU2368086C2 |

| СПОСОБЫ И СИСТЕМЫ АУТЕНТИФИКАЦИИ ПОЛЬЗОВАТЕЛЯ ДЛЯ ПОДОБЛАСТЕЙ ОБЛАСТИ СЕТИ | 2003 |

|

RU2348070C2 |

Изобретение относится к области осуществления защищенного обеспечения связи клиент/сервер. Техническим результатом изобретения является повышение надежности защиты связи клиент/сервер в течение процесса динамического конфигурирования. Технический результат достигается благодаря тому, что в вычислительной среде клиент/сервер клиентом осуществляется запрос сетевого адреса, который содержит указание, что клиент способен осуществить попытку аутентификации себя для сервера, прием клиентом предложения о сетевом адресе от сервера, причем предложение содержит запрос, что клиент аутентифицирует себя для сервера, попытка аутентификации клиента для сервера, если клиент аутентифицируется, как которому разрешено принимать сетевой адрес в вычислительной среде клиент/сервер, и, если сервер аутентифицирован, как которому разрешено предоставлять сетевой адрес в вычислительную среду клиент/сервер, то осуществляется идентификация сетевого адреса, который является подходящим для вычислительной среды клиент/сервер и который в текущее время не назначен какому-либо клиенту, назначение сервером идентифицированного сетевого адреса клиенту, предоставление назначенного сетевого адреса клиенту и прием назначенного сетевого адреса клиентом. 8 н. и 25 з.п. ф-лы, 8 ил.

1. В вычислительной среде клиент/сервер способ для защищенного предоставления клиентскому вычислительному устройству сетевого адреса, причем способ содержит:

запрос клиентским вычислительным устройством сетевого адреса, причем запрос содержит указание, что клиентское вычислительное устройство способно осуществлять попытку аутентифицировать себя для серверного вычислительного устройства;

прием серверным вычислительным устройством запроса клиента на сетевой адрес;

предложение серверным вычислительным устройством обеспечить клиентское вычислительное устройство сетевым адресом, причем предложение содержит запрос, что клиентское вычислительное устройство аутентифицирует себя для серверного вычислительного устройства;

прием клиентским вычислительным устройством предложения о сетевом адресе;

попытку аутентификации клиентского вычислительного устройства для серверного вычислительного устройства; и

если клиентское вычислительное устройство аутентифицировано, как которому разрешено принимать сетевой адрес в вычислительной среде клиент/сервер, то:

идентификацию серверным вычислительным устройством сетевого адреса, который является подходящим для вычислительной среды клиент/сервер и который в текущее время не назначен какому-либо вычислительному устройству;

назначение серверным вычислительным устройством идентифицированного сетевого адреса клиентскому вычислительному устройству;

предоставление серверным вычислительным устройством назначенного сетевого адреса клиентскому вычислительному устройству; и

прием клиентским вычислительным устройством назначенного сетевого адреса.

2. Способ по п.1, в котором назначенный сетевой адрес является адресом протокола сети Интернет (IP).

3. Способ по п.1, в котором запрос содержит использование протокола динамического конфигурирования хоста (DHCP).

4. Способ по п.1, в котором попытка аутентификации содержит использование расширяемого протокола аутентификации (ЕАР).

5. Способ по п.1, в котором запрос содержит использование DHCP, в котором попытка аутентификации содержит использование ЕАР, и в котором ЕАР сообщения переносятся в DHCP полях необязательных параметров.

6. Способ по п.1, в котором попытка аутентификации инициируется клиентским вычислительным устройством.

7. Способ по п.1, в котором попытка аутентификации инициируется серверным вычислительным устройством.

8. Способ по п.1, в котором идентификация сетевого адреса выполняется, даже если клиентское вычислительное устройство не аутентифицировано как которому разрешено принимать сетевой адрес в вычислительной среде клиент/сервер.

9. Способ по п.1, который также содержит использование клиентским вычислительным устройством временного сетевого адреса в течение попытки аутентификации.

10. Способ по п.9, в котором временный сетевой адрес назначается серверным вычислительным устройством клиентскому вычислительному устройству для ограниченного использования.

11. Способ по п.9, в котором, если клиентское вычислительное устройство аутентифицируется, как которому разрешено принимать сетевой адрес в вычислительной среде клиент/сервер, то назначенный сетевой адрес является таким же, как временный сетевой адрес.

12. Носитель запоминающего устройства компьютера, имеющий исполнимые компьютером инструкции для выполнения в вычислительной среде клиент/сервер способа для защищенного предоставления клиентскому вычислительному устройству сетевого адреса, причем способ содержит:

запрос клиентским вычислительным устройством сетевого адреса;

прием серверным вычислительным устройством запроса клиента на сетевой адрес;

попытку аутентификации клиентского вычислительного устройства для серверного вычислительного устройства;

попытку аутентификации серверного вычислительного устройства для клиентского вычислительного устройства; и

если клиентское вычислительное устройство аутентифицировано, как которому разрешено принимать сетевой адрес в вычислительной среде клиент/сервер, и, если серверное вычислительное устройство аутентифицировано, как которому разрешено предоставлять сетевой адрес в вычислительную среду клиент/сервер, то:

идентификацию серверным вычислительным устройством сетевого адреса, который является подходящим для вычислительной среды клиент/сервер и который в текущее время не назначен какому-либо вычислительному устройству;

назначение серверным вычислительным устройством идентифицированного сетевого адреса клиентскому вычислительному устройству;

предоставление серверным вычислительным устройством назначенного сетевого адреса клиентскому вычислительному устройству; и

прием клиентским вычислительным устройством назначенного сетевого адреса.

13. В вычислительной среде клиент/сервер способ для серверного вычислительного устройства для защищенного предоставления клиентскому вычислительному устройству сетевого адреса, причем способ содержит:

прием запроса клиента на сетевой адрес;

попытку аутентификации серверного вычислительного устройства для клиентского вычислительного устройства;

попытку аутентификации клиентского вычислительного устройства для серверного вычислительного устройства; и

если клиентское вычислительное устройство аутентифицируется, как которому разрешено принимать сетевой адрес в вычислительной среде клиент/сервер, и, если серверное вычислительное устройство аутентифицировано, как которому разрешено предоставлять сетевой адрес в вычислительную среду клиент/сервер, то:

идентификацию сетевого адреса, который является подходящим для вычислительной среды клиент/сервер и который в текущее время не назначен какому-либо вычислительному устройству;

назначение идентифицированного сетевого адреса клиентскому вычислительному устройству; и

предоставление назначенного сетевого адреса клиентскому вычислительному устройству.

14. Способ по п.13, в котором назначенный сетевой адрес является IP адресом.

15. Способ по п.13, в котором попытка аутентификации содержит использование ЕАР.

16. Способ по п.15, в котором ЕАР сообщения переносятся в DHCP полях необязательных параметров.

17. Способ по п.13, в котором попытка аутентификации инициируется серверным вычислительным устройством.

18. Способ по п.13, в котором идентификация сетевого адреса выполняется, даже если клиентское вычислительное устройство не аутентифицировано как которому разрешено принимать сетевой адрес в вычислительной среде клиент/сервер.

19. Способ по п.13, который также содержит назначение временного сетевого адреса клиентскому вычислительному устройству для использования в течение попытки аутентификации.

20. Способ по п.19, в котором, если клиентское вычислительное устройство аутентифицируется, как которому разрешено принимать сетевой адрес в вычислительной среде клиент/сервер, то назначенный сетевой адрес является таким же, как временный сетевой адрес.

21. Носитель запоминающего устройства компьютера, имеющий исполнимые компьютером инструкции для выполнения в вычислительной среде клиент/сервер способа для серверного вычислительного устройства для защищенного предоставления клиентскому вычислительному устройству сетевого адреса, причем способ содержит:

прием запроса клиента на сетевой адрес, причем запрос содержит указание, что клиентское вычислительное устройство способно осуществлять попытку аутентифицировать себя для серверного вычислительного устройства;

предложение серверным вычислительным устройством обеспечить клиентское вычислительное устройство сетевым адресом, причем предложение содержит запрос, что клиентское вычислительное устройство аутентифицирует себя для серверного вычислительного устройства;

попытку аутентификации клиентского вычислительного устройства для серверного вычислительного устройства; и

если клиентское вычислительное устройство аутентифицируется, как которому разрешено принимать сетевой адрес в вычислительной среде клиент/сервер, то:

идентификацию сетевого адреса, который является подходящим для вычислительной среды клиент/сервер и который в текущее время не назначен какому-либо вычислительному устройству;

назначение идентифицированного сетевого адреса клиентскому вычислительному устройству; и

предоставление назначенного сетевого адреса клиентскому вычислительному устройству.

22. В вычислительной среде клиент/сервер способ для клиентского вычислительного устройства для защиты сетевого адреса, причем способ содержит:

запрос сетевого адреса, причем запрос содержит указание, что клиентское вычислительное устройство способно осуществлять попытку аутентифицировать себя для серверного вычислительного устройства;

прием клиентским вычислительным устройством предложения о сетевом адресе от серверного вычислительного устройства, причем предложение содержит запрос, что клиентское вычислительное устройство аутентифицирует себя для серверного вычислительного устройства;

попытку аутентификации клиентского вычислительного устройства для серверного вычислительного устройства; и

если клиентское вычислительное устройство аутентифицируется, как которому разрешено принимать сетевой адрес в вычислительной среде клиент/сервер, то прием назначенного сетевого адреса.

23. Способ по п.22, в котором назначенный сетевой адрес является IP адресом.

24. Способ по п.22, в котором запрос содержит использование DHCP.

25. Способ по п.22, в котором попытка аутентификации содержит использование ЕАР.

26. Способ по п.22, в котором запрос содержит использование DHCP, в котором попытка аутентификации содержит использование ЕАР, и в котором ЕАР сообщения переносятся в DHCP полях необязательных параметров.

27. Способ по п.22, в котором попытка аутентификации инициируется клиентским вычислительным устройством.

28. Способ по п.22, который также содержит использование клиентским вычислительным устройством временного сетевого адреса в течение попытки аутентификации.

29. Способ по п.28, в котором если клиентское вычислительное устройство аутентифицируется, как которому разрешено принимать сетевой адрес в вычислительной среде клиент/сервер, то назначенный сетевой адрес является таким же, как временный сетевой адрес.

30. Носитель запоминающего устройства компьютера, имеющий исполнимые компьютером инструкции для выполнения в вычислительной среде клиент/сервер способа для клиентского вычислительного устройства для защиты сетевого адреса, причем способ содержит:

запрос сетевого адреса;

попытку аутентификации клиентского вычислительного устройства для серверного вычислительного устройства;

попытку аутентификации серверного вычислительного устройства для клиентского вычислительного устройства; и

если клиентское вычислительное устройство аутентифицируется, как которому разрешено принимать сетевой адрес в вычислительной среде клиент/сервер, и, если серверное вычислительное устройство аутентифицировано, как которому разрешено предоставлять сетевой адрес в вычислительную среду клиент/сервер, то прием назначенного сетевого адреса.

31. Система для защищенного предоставления в вычислительной среде клиент/сервер клиентскому вычислительному устройству сетевого адреса, причем система содержит:

клиентское вычислительное устройство, выполненное с возможностью для запроса сетевого адреса, для попытки аутентификации клиентского вычислительного устройства для серверного вычислительного устройства, для попытки аутентификации серверного вычислительного устройства для клиентского вычислительного устройства, и, если клиентское вычислительное устройство аутентифицируется, как которому разрешено принимать сетевой адрес в вычислительной среде клиент/сервер, и, если серверное вычислительное устройство аутентифицировано, как которому разрешено предоставлять сетевой адрес в вычислительную среду клиент/сервер, то для приема назначенного сетевого адреса; и

серверное вычислительное устройство, выполненное с возможностью для приема запроса клиента на сетевой адрес, для попытки аутентификации клиентского вычислительного устройства для серверного вычислительного устройства, для попытки аутентификации серверного вычислительного устройства для клиентского вычислительного устройства, и, если клиентское вычислительное устройство аутентифицируется, как которому разрешено принимать сетевой адрес в вычислительной среде клиент/сервер, и, если серверное вычислительное устройство аутентифицировано, как которому разрешено предоставлять сетевой адрес в вычислительную среду клиент/сервер, то для идентификации сетевого адреса, который является подходящим для вычислительной среды клиент/сервер и который в текущее время не назначен какому-либо вычислительному устройству, для назначения идентифицированного сетевого адреса клиентскому вычислительному устройству и для предоставления назначенного сетевого адреса клиентскому вычислительному устройству.

32. Система по п.31, в которой назначенный сетевой адрес является IP адресом.

33. Носитель запоминающего устройства компьютера, имеющий исполнимые компьютером инструкции для предоставления системы для защищенного предоставления в вычислительной среде клиент/сервер клиентскому вычислительному устройству IP адреса, причем система содержит:

клиентское вычислительное устройство, сконфигурированное с возможностью для:

направления DHCP сообщения Обнаружение, запрашивающего идентичность сервера, способного предоставить IP адрес, причем DHCP сообщение Обнаружение содержит первую часть опций DHCP, которая содержит сообщение ЕАР возможности, указывающее, что клиентское вычислительное устройство способно осуществлять попытку аутентифицировать себя для серверного вычислительного устройства;

приема от серверного вычислительного устройства первого DHCP сообщения Предложение, предлагающего предоставить IP адрес, причем первое DHCP сообщения Предложение содержит вторую часть опций DHCP, которая содержит сообщение Запрос Идентичности ЕАР, запрашивающий идентичность клиентского вычислительного устройства;

направления DHCP сообщения Запрос, запрашивающего IP адрес, причем DHCP сообщение Запрос содержит третью часть опций DHCP, которая содержит сообщение Ответ Идентичности ЕАР, включающий в себя идентичность клиента;

приема от серверного вычислительного устройства второго DHCP сообщения Предложение, предлагающего предоставить IP адрес, причем второе DHCP сообщения Предложение содержит четвертую часть опций DHCP, которая содержит сообщение Запрос ЕАР, запрашивающий что клиент аутентифицирует себя для серверного вычислительного устройства;

попытки аутентификации клиентского вычислительного устройства для серверного вычислительного устройства посредством ЕАР сеанса; и

если клиентское вычислительное устройство аутентифицируется, как которому разрешено принимать IP адрес в вычислительной среде клиент/сервер, то приема назначенного IP адреса; и

серверное вычислительное устройство, сконфигурированное с возможностью для:

приема DHCP сообщения Обнаружение;

направления первого DHCP сообщения Предложение;

приема DHCP сообщения Запрос;

направления второго DHCP сообщения Предложение;

попытки аутентификации клиентского вычислительного устройства для серверного вычислительного устройства посредством ЕАР сеанса; и

если клиентское вычислительное устройство аутентифицируется, как которому разрешено принимать IP адрес в вычислительной среде клиент/сервер, то:

идентификации IP адреса, который является подходящим для вычислительной среды клиент/сервер и который в текущее время не назначен какому-либо вычислительному устройству;

назначения идентифицированного IP адреса клиентскому вычислительному устройству; и

предоставления назначенного IP адреса клиентскому вычислительному устройству.

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| СИСТЕМА ЗАЩИТЫ ВИРТУАЛЬНОГО КАНАЛА КОРПОРАТИВНОЙ СЕТИ С АУТЕНТИФИЦИРУЮЩИМ МАРШРУТИЗАТОРОМ, ПОСТРОЕННОЙ НА КАНАЛАХ И СРЕДСТВАХ КОММУТАЦИИ СЕТИ СВЯЗИ ОБЩЕГО ПОЛЬЗОВАНИЯ | 1999 |

|

RU2163745C2 |

| US 6792474 В1, 14.09.2004 | |||

| US 6728718 B2, 27.04.2004 | |||

| US 6643694 В1, 04.11.2003. | |||

Авторы

Даты

2010-05-27—Публикация

2005-12-07—Подача